Entwerfen Sie eine Multicloud-Disaster Recovery-Lösung mit Oracle Database Service für Azure

Unternehmen stellen ihre Lösungen zunehmend in mehreren Clouds bereit und benötigen High Availability- und Disaster-Recovery-Funktionen, um die Geschäftskontinuität sicherzustellen. Oracle Data Guard wird häufig verwendet, um High Availability, Datenschutz und Disaster Recovery für Unternehmensdatenbanken sicherzustellen.

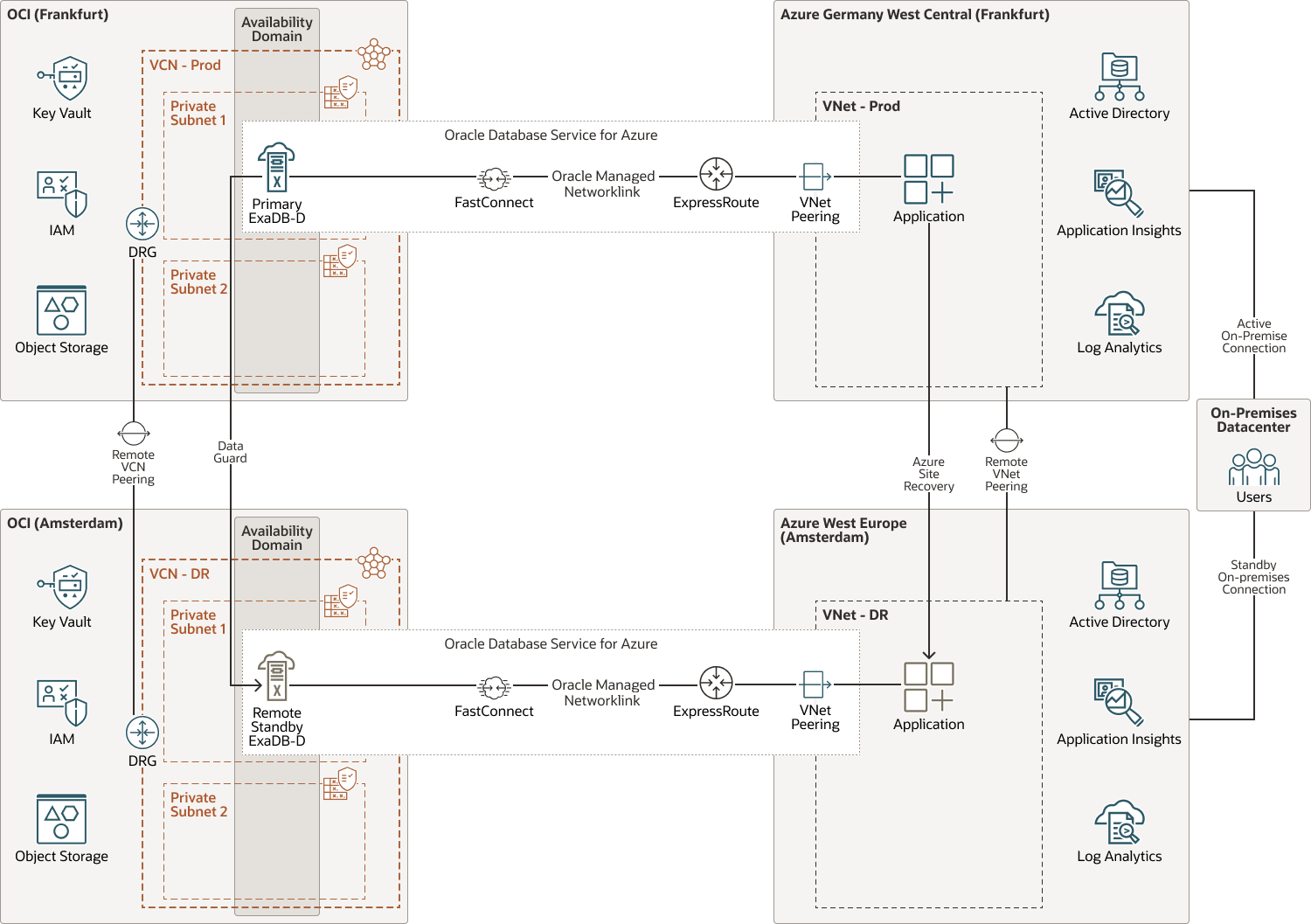

Diese Multicloud-Disaster Recovery-Lösung für Split-Stack verwendet als Beispiel Microsoft Azure und Oracle Cloud Infrastructure (OCI). Das Konzept gilt für die Split-Stack-Architektur in jeder Cloud.

Diese Multi-Cloud-Lösung verwendet Oracle Database Service for Microsoft Azure (OracleDB for Azure), um die Datenbank bereitzustellen. Mit OracleDB für Azure können Kunden Oracle Database-Services der Unternehmensklasse in OCI einfach bereitstellen, aufrufen und betreiben - mit einer vertrauten Azure-ähnlichen Erfahrung.

In dieser Lösung wird eine regionsübergreifende Disaster-Recovery-Architektur im Exadata-Datenbankservice angezeigt. Diese Lösung gilt auch für Oracle Base Database Service, der mit OracleDB for Azure bereitgestellt wird.

Architektur

The multicloud disaster recovery topology across regions uses Oracle Exadata Database Service on Dedicated Infrastructure (Oracle Exadata Database Service) in OCI production and disaster recovery regions, deployed separately with OracleDB for Azure and a custom application deployed in Azure production and disaster recovery regions.

Wir verwenden die OCI-Azure-Verbindungsregionen als Beispiel: OCI-Frankfurt und Azure-Germany West Central für die Produktion und OCI-Amsterdam und Azure-West Europe für die Disaster Recovery. Der Traffic der Disaster-Recovery-Replikation durchläuft die entsprechenden privaten OCI- und Azure-Netzwerke.

Bei dieser Lösung werden die Oracle Exadata Database Service-Datenbanken mit Data Guard von der Produktionsregion (Aktiv) in die Disaster Recovery-Region (Standby) repliziert. Die aktive Standbydatenbank bietet Schutz vor ungeplanten Ausfällen und reduziert Ausfallzeiten für geplante Wartungsaktivitäten, wie Datenbank-Patching und Upgrades. Auf der Azure-Seite wird die Azure-VM in der Produktionsregion mit Azure Site Recovery Service in die Azure-Disaster Recovery-Region repliziert.

Um OracleDB für Azure in einem regionsübergreifenden Disaster Recovery-Setup bereitzustellen, führen Sie die folgenden allgemeinen Schritte aus:

- Richten Sie OracleDB für Azure ein, indem Sie einen Multi-Cloud-Link unter der folgenden Adresse anfordern: Oracle Database Service for Microsoft Azure Multi-Cloud-Link anfordern.

Hinweis:

Wenn Sie sich für OracleDB für Azure registrieren, konfiguriert der Service eine private Verbindung zu Ihren Datenbankressourcen im Rahmen des Accountlinkprozesses. Sie werden aufgefordert, einen erkannten Organisationsnamen oder eine E-Mail-Adresse anzugeben. - Fügen Sie im Portal OracleDB for Azure einen sekundären (Disaster Recovery-)Azure-Speicherort hinzu.

- Stellen Sie OracleDB für Azure bereit, und richten Sie den Netzwerklink in Produktions- und Disaster-Recovery-Regionen ein.

- Aktivieren und konfigurieren Sie Oracle Data Guard manuell auf den Datenbankknoten.

- Aktualisieren Sie die

tnsnames.ora-Dateien auf Anwendungsservern, um den Verbindungszeichenfolgen sowohl Produktions- als auch Disaster Recovery-Hosts hinzuzufügen. - Konfigurieren Sie das Azure Site Recovery (ASR) von Microsoft für die Anwendungs-VM-Replikation.

- Verwalten Sie DB-Services im Portal OracleDB for Azure.

Das folgende Diagramm veranschaulicht diese Referenzarchitektur.

OCI-azure-multicloud-dr-oracle.zip

Die Architektur umfasst die folgenden Komponenten:

Oracle Cloud Infrastructure-Komponenten

- Region

Eine Oracle Cloud Infrastructure-Region ist ein lokalisierter geografischer Bereich, der mindestens ein Data Center enthält, das als Availability-Domains bezeichnet wird. Regionen sind unabhängig von anderen Regionen, und große Entfernungen können sie voneinander trennen (innerhalb von Ländern oder sogar Kontinenten).

- Virtual Cloud Network (VCN) und Subnetze

Ein VCN ist ein anpassbares, Software-definiertes Netzwerk, das Sie in einer Oracle Cloud Infrastructure-Region einrichten können. Wie herkömmliche Data Center-Netzwerke erhalten Sie mit VCNs vollständige Kontrolle über Ihre Netzwerkumgebung. Ein VCN kann mehrere sich nicht überschneidende CIDR-Blöcke aufweisen, die Sie nach dem Erstellen des VCN ändern können. Sie können ein VCN in Subnetze segmentieren, die sich auf eine Region oder eine Availability-Domain beschränken. Jedes Subnetz besteht aus einem Bereich zusammenhängender Adressen, die sich nicht mit anderen Subnetzen im VCN überschneiden. Sie können die Größe eines Subnetzes nach der Erstellung ändern. Ein Subnetz kann öffentlich oder privat sein.

- Dynamisches Routinggateway (DRG)

Das DRG ist ein virtueller Router, der einen Pfad für privaten Netzwerktraffic zwischen VCNs in derselben Region zwischen einem VCN und einem Netzwerk außerhalb der Region bereitstellt, wie einem VCN in einer anderen Oracle Cloud Infrastructure-Region, einem On-Premise-Netzwerk oder einem Netzwerk in einem anderen Cloud-Provider.

- Remote-Peering

Mit Remote-Peering können die VCNs-Ressourcen über private IP-Adressen kommunizieren, ohne den Traffic über das Internet oder über Ihr On-Premise-Netzwerk zu leiten. Beim Remote-Peering ist kein Internetgateway und keine öffentlichen IP-Adressen für die Instanzen erforderlich, die mit anderen VCN in einer anderen Region kommunizieren müssen.

- Oracle Database Service for Microsoft Azure

Oracle Database Service for Microsoft Azure (OracleDB for Azure) ist ein Oracle Cloud Infrastructure-(OCI-)Service mit Ihren Datenbankressourcen in OCI. Ihr OCI-Account ist über den Netzwerklink Oracle Database Service for Microsoft Azure, einer von Oracle verwalteten Tunnelverbindung, mit Ihrem Azure-Account verknüpft. OracleDB für Azure verbindet Komponenten in Ihren Azure- und OCI-Mandanten.

Mit OracleDB für Azure können Sie Oracle Cloud Infrastructure Database einfach in Ihre Azure-Cloud-Umgebung integrieren. OracleDB für Azure verwendet einen Service-basierten Ansatz und ist eine Alternative zur manuellen Erstellung komplexer cloudübergreifender Deployments für Ihre Anwendungsstacks.

- Exadata Database Service

Mit Oracle Exadata Database Service können Sie die Vorteile von Exadata in der Cloud nutzen. Sie können flexible X8M- und X9M-Systeme bereitstellen, mit denen Sie dem System Datenbank-Compute-Server und Speicherserver je nach Bedarf hinzufügen können. X8M- und X9M-Systeme bieten RDMA over Converged Ethernet-(RoCE-)Networking für Module mit hoher Bandbreite und geringer Latenz, persistente Speichermodule (PMEM) und intelligente Exadata-Software. Sie können X8M- und X9M-Systeme mit einer Ausprägung bereitstellen, die einem Quarter-Rack-System X8 und X9M entspricht. Anschließend können Sie nach dem Provisioning jederzeit Datenbank- und Speicherserver hinzufügen.

Oracle Exadata Database Service on Dedicated Infrastructure stellt Oracle Exadata Database Machine als Service in einem Oracle Cloud Infrastructure-(OCI-)Data Center bereit. The Oracle Exadata Database Service on Dedicated Infrastructure instance is a virtual machine (VM) cluster that resides on Exadata racks in an OCI region.

Oracle Exadata Database Service on Cloud@Customer stellt Oracle Exadata Database Service bereit, der in Ihrem Data Center gehostet wird.

- Data Guard

Oracle Data Guard umfasst zahlreiche Services, mit denen Sie eine oder mehrere Standby-Datenbanken erstellen, verwalten und überwachen können, damit Oracle-Produktionsdatenbanken ohne Unterbrechung verfügbar bleiben können. Oracle Data Guard verwaltet diese Standby-Datenbanken als Kopien der Produktionsdatenbank. Wenn dann die Produktionsdatenbank aufgrund eines geplanten oder ungeplanten Ausfalls nicht mehr verfügbar ist, kann Oracle Data Guard jede Standbydatenbank in die Produktionsrolle umschalten und so die Ausfallzeit für den Ausfall minimieren.

- Virtuelles Netzwerk (VNet)

Azure Virtual Network (VNet) ist der grundlegende Baustein für Ihr privates Netzwerk in Azure. Mit VNet können viele Arten von Azure-Ressourcen wie virtuelle Azure-Maschinen (VMs) sicher miteinander kommunizieren, das Internet und On-Premise-Netzwerke.

- VNet Peering über Azure-Backbone

Mit Virtual Network Peering können Sie nahtlos zwei oder mehr virtuelle Netzwerke in Azure verbinden. Die virtuellen Netzwerke werden zu Konnektivitätszwecken als eines angezeigt. Der Datenverkehr zwischen virtuellen Maschinen in Peer-virtuellen Netzwerken verwendet die Microsoft-Backbone-Infrastruktur. Wie der Datenverkehr zwischen virtuellen Maschinen im selben Netzwerk wird der Datenverkehr nur über das private Netzwerk von Microsoft geleitet. Globales virtuelles Netzwerk-Peering wird verwendet, um virtuelle Netzwerke über Azure-Regionen hinweg zu verbinden.

- Sitewiederherstellung

Azure Site Recovery repliziert eine Azure-VM in einer anderen Azure-Region direkt aus dem Azure-Portal. Sie können Recovery-Probleme minimieren, indem Sie die Reihenfolge der Multi-Tier-Anwendungen festlegen, die auf mehreren virtuellen Maschinen ausgeführt werden, und Anwendungen während eines Disaster-Prozesses verfügbar halten.

Empfehlungen

- Disaster Recovery

- Disaster Recovery-Tests sind eine Standardpraxis für den IT-Betrieb von Unternehmen. Für optimale Failover- und Failback-Sicherheit wird empfohlen, die Produktion und Disaster Recovery alle drei bis sechs Monate zu wechseln.

- Datenbank- und Anwendungs-Failover müssen gleichzeitig in OCI und Azure zu den Disaster Recovery-Regionen erfolgen.

- Verwenden Sie die empfohlene TNS-Verbindungszeichenfolge, und befolgen Sie die Best Practices für Oracle Maximum Availability Architecture, um die kontinuierliche Verfügbarkeit für Ihre Anwendungen sicherzustellen.

ALIAS = (DESCRIPTION = (CONNECT_TIMEOUT=90) (RETRY_COUNT=20)(RETRY_DELAY=3) (TRANSPORT_CONNECT_TIMEOUT=3) (ADDRESS_LIST = (LOAD_BALANCE=on) ( ADDRESS = (PROTOCOL = TCP)(HOST=primary-scan)(PORT=1521))) (ADDRESS_LIST = (LOAD_BALANCE=on) ( ADDRESS = (PROTOCOL = TCP)(HOST=secondary-scan)(PORT=1521))) (CONNECT_DATA=(SERVICE_NAME = gold-cloud)))

Die TNS-Verbindungszeichenfolge enthält sowohl den primären als auch den Standbyhost. Bestimmte Werte können optimiert werden, die Werte in diesem Beispiel sind jedoch vernünftige Ausgangspunkte.

- Mit Oracle Data Guard Fast-Start Failover können Sie den Datenbank-Failover automatisieren und die Recovery-Zeit reduzieren, ohne manuelle Schritte auszuführen.

- Erstellen Sie rollenbasierte benutzerdefinierte Datenbankservices für Ihre Anwendung mit der primären Rolle für die primäre Site und der Standbyrolle für die sekundäre Site, wenn sie für schreibgeschützte Workloads verwendet werden. Datenbankservices werden basierend auf ihrer Rolle automatisch an einer Site gestartet und gestoppt.

Hinweise

Berücksichtigen Sie die folgenden Faktoren beim Deployment dieser Referenzarchitektur.

- Recovery Point Ziel (RPO) und Recovery Time Ziel (RTO)

Wählen Sie den richtigen Oracle Data Guard-Datenschutzmodus basierend auf Ihren Geschäftsanforderungen. Wählen Sie "Maximale Performance" oder "Maximale Verfügbarkeit", um die Performance der Produktionsdatenbank oder den maximalen Schutz zu priorisieren und den Datenschutz zu priorisieren.

- Netzwerkverbindungen

Stellen Sie On-Premise-Netzwerkkonnektivität zu mehreren OCI- und Azure-Regionen her.

- geringe Latenz

Platzieren Sie die Azure-Anwendungs-VM in der Verfügbarkeitszone mit der niedrigsten Latenz mit Oracle Database-Knoten, die von OracleDB für Azure erstellt wurden.

- Kein Datenverlust

Mit der Oracle Data Guard Far Sync-Instanz können Sie Datenverlust ohne Beeinträchtigung der Anwendungsperformance vermeiden, wenn die Netzwerklatenz zwischen den Regionen zu hoch ist.

Mehr erfahren

Weitere Informationen zu den Features dieser Referenzarchitektur finden Sie in diesen zusätzlichen Ressourcen.

- Oracle Database Service for Azure

- Oracle Database Service for Azure

- OCI-Multicloud-Lösungen

- OracleDB für Best Practices bei der Azure-Disaster Recovery

- Oracle Maximum Availability Architecture

- Überblick über High Availability und Best Practices

- Anwendungscheckliste für kontinuierlichen Service für MAA-Lösungen

- Oracle Data Guard

- DNS-Trafficsteuerungs-Policy

- Was ist Multi-Cloud?

- Oracle Cloud Kostenschätzer