Erweitern Sie die akkreditierten Enclaves DoD um Oracle Cloud für Behörden

Oracle Cloud für Behörden ermöglicht einen All-Domain-Vorteil für das US-Verteidigungsministerium (DoD) mit Cloud-Innovationen und -Resilienz. Das Defense Research and Engineering Network (DREN) hat Oracle Cloud Infrastructure (OCI) als Commercial Cloud Computing-Funktion für DREN-Benutzer in Klassifizierungen auf DoD IL5 integriert. Es gibt zwei DREN-Crossconnects zur OCI-Region Ashburn (East) und zwei Crossconnects zur OCI-Region Phoenix AZ (West).

DREN bietet robuste, hochleistungsfähige und latenzarme Netzwerkkonnektivität für digitale, Imaging-, Video- und Audiodatenübertragungsdienste, die als "Transporte" bezeichnet werden, zwischen definierten Servicebereitstellungspunkten (SDPs). Es gibt mehr als 200 SDPs, die von innerhalb militärischer Installationen als "Sites" arbeiten und über 500 derzeit aktive Kunden verbinden, die Defense Labs, DoD Research, Development, Test and Evaluation (RDT&E), Acquisition Engineering-(AE-)Communitys, HPCMP (High Performance Computing Modernization Program) und alle fünf Defense Supercomputing Resource Centers (DSRCs) umfassen.

- Unterstützen Sie einige der weltweit größten Rechenprojekte.

- Sie bieten jährlich insgesamt 4,5 Milliarden Prozessorstunden an Rechenleistung und über 40 petaFLOPS Rechenleistung über zahlreiche HPC-Systeme (Supercomputer).

- Bewahren Sie Massenspeicherarchive mit einer aggregierten Speicherkapazität von mehr als 100 Petabyte auf.

- Verbinden Sie Benutzer über Hochgeschwindigkeitsnetze mit einer Geschwindigkeit von bis zu 40 Gigabit/s mit HPC-Systemen.

Architektur

Diese Referenzarchitektur beschreibt, wie Missionseigentümer mit DOD-DREN ihre vorhandene Infrastruktur, Services, Prozesse und Akkreditierung nutzen können, indem vorhandene Enklaves in Oracle Cloud erweitert werden. Mit dieser Architektur können Sie verschiedene Anwendungen in Oracle Cloud explorieren und als Prototyp testen und betriebliche Erfahrungen sammeln - für alle Anforderungen cloud-basierter Entwicklungs- oder Testprojekte.

- Ein umfangreiches Portfolio von Infrastructure-as-a-Service-(IaaS-) und Platform-as-a-Service-(PaaS-)Funktionen. Die Architektur und Infrastruktur der 2. Generation von Oracle dienen dazu, die Sicherheit, Performance und Gesamtbetriebskosten im Vergleich zu anderen Cloud-Serviceprovidern zu verbessern. Sie stellt die erste nativ Bare-Metal-Serverinfrastruktur in Kombination mit innovativer Durchsetzung der Sicherheitsisolierung durch Out-of-Band-Netzwerkvirtualisierungsverwaltung bereit.

- Einführung von Verbesserungen wie neuen Generationen von Intel-, AMD- oder ARM-Prozessoren mit schnelleren Kerngeschwindigkeiten, Speicher-Volumes mit höherer Kapazität und Geschwindigkeit und Netzwerken mit geringerer Latenzzeit. Dazu gehören spezielle Hardware wie GPUs und RoCE-Netzwerke, mit denen HPC- und AI-Workloads oder Exadata Cloud Service für extreme Performance und relationale Datenbank-Workloads mit hoher Zuverlässigkeit möglich sind.

- Die Verwendung offener Standards und Open-Source-Technologien unterstützt die Datenmanagement-, Integrations- und Analyse-Workloads, die für die digitale Modernisierung von DoD erforderlich sind. Die branchenspezifischen Cloud-Partnerschaften von Oracle, einschließlich VMWare über Oracle VMware Cloud Service, beschleunigen Cloud-Migrationen mit wesentlich weniger Komplexität.

- Der einzige kommerzielle Cloud-Serviceanbieter, der Service Level Agreements für Performance und Management anbietet.

- Die Richtlinie "Alles überall" verdeutlicht die Vision, dass dieselben Services in unserer kommerziellen Cloud in allen Oracle-Regionen angeboten werden. Die Preise für Oracle Cloud-Services in allen Regionen (einschließlich kommerzieller, DoD und klassifizierter Regionen) sind identisch. Dadurch entfallen alle Preise, während die Verantwortlichen der Mission Workloads für klassifizierte Anwendungen verlagern.

- Mit Oracle FastConnect können Sie das DREN-Netzwerk über zuverlässige, dedizierte, private und Breitbandverbindungen mit dem Oracle Cloud-Netzwerk verbinden. FastConnect-Kunden zahlen monatlich eine geringe Gebühr und keine zusätzlichen Gebühren für Dateneingang/Egress. So werden die niedrigsten Netzwerkkosten in der Branche berechnet.

- IP-Adressraum und DNS-Domain der lokalen Enklave (sofern möglich) und Erweiterung des CIDR (IP-Bereich) auf Oracle Cloud.

- Sicherheitsstrukturen, die für die enclave implementiert sind, und den vorhandenen Sicherheitsstack mit Bring Your Own License (BYOL) in Oracle Cloud nutzen

- In der On-Premise-Umgebung verwendete Infrastrukturservices. Jeder Zugriff außerhalb der Enklave erfolgt über einen vorhandenen enclave-Sicherheits-Stack, der das Sicherheits-Prinzip der Oracle Cloud-Berechtigung verwendet. Die Enclave-Akkreditierung wird aktualisiert, um eine zusätzliche "Site" widerzuspiegeln.

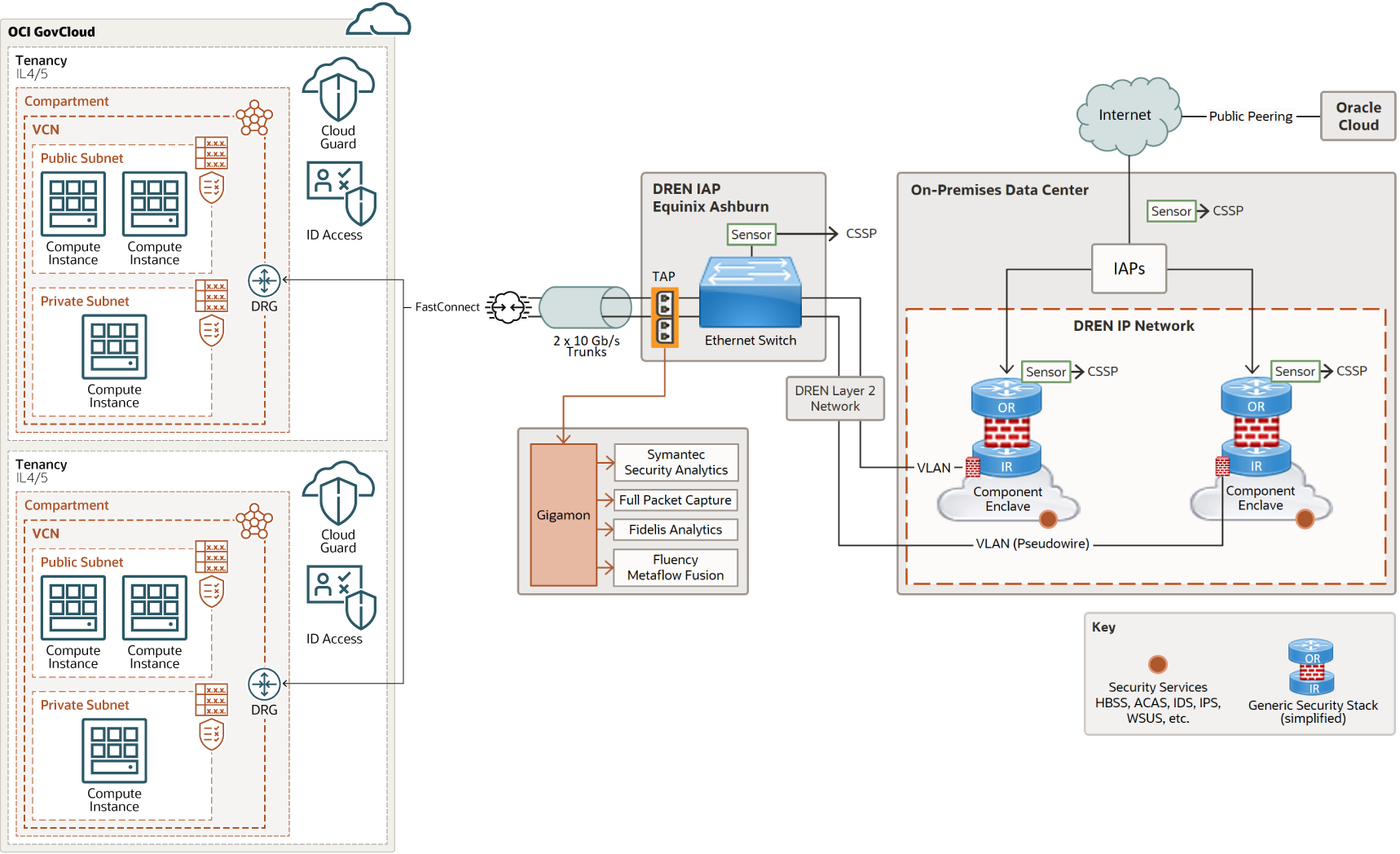

Das folgende Diagramm veranschaulicht diese Referenzarchitektur.

Beschreibung der Abbildung oci-dod-dren-arch.png

- Missionsverantwortliche können sich über primäre und sekundäre OCI-Router über DREN Cloud Access Points (CAPS) mit Oracle Cloud für Behörden verbinden.

- Das OCI Dynamic Routing Gateway (DRG 2.0) stellt Ingress für den Mandanten der Missionsverantwortlichen bereit. DRGs können den Mandanten der Missionseigentümer dem On-Premise-Netzwerk übertragen.

- Jede Enklave erhält ein dediziertes VCN. Alle Infrastrukturen, Sicherheitsservices und Prozesse stammen aus der Enklave. Der einzige Egress aus dem VCN ist das VLAN, das deklariert werden soll (kein anderer direkter Internet-, OCI- oder US-Verteidigungsministeriumszugriff (DoDIN).

- Identity and Access Management (IAM) schützt die Mandanten des Missionseigentümers über Regionen in einer Realm hinweg, indem Policys für Benutzergruppen angewendet werden.

- Eine Sicherheitsliste schützt die Routen auf Subnetzebene und bietet Sicherheit für alle Ressourcen in einem einzelnen Subnetz.

- Compartments bieten Sicherheit und Verwaltbarkeit für Missionseigentümer, um Ressourcen zu isolieren und den Zugriff auf Ressourcen mithilfe von IAM-Policys zu begrenzen.

- Eine Netzwerksicherheitsgruppe (NSG) sichert den Mandanten des Missionseigentümers, indem benutzerdefinierte Regeln angewendet werden, um nur "übermittelten" Datenverkehr zuzulassen. NSGs werden auf Ressourcenebene angewendet.

Die Architektur hat folgende Komponenten:

- Mandant

Oracle Government Cloud-Mandanten ist eine sichere und isolierte Partition innerhalb von OCI, in der Sie Cloud-Ressourcen erstellen, organisieren und verwalten können.

- Region

Eine Oracle Cloud Infrastructure-Region ist ein lokalisierter geografischer Bereich, der mindestens ein Data Center, die sogenannten Availability-Domains, enthält. Regionen sind unabhängig von anderen Regionen, und große Entfernungen können sie trennen (auf Ländern oder sogar Kontinenten).

- Compartment

Compartments sind regionsübergreifende logische Partitionen in einem Oracle Cloud Infrastructure-Mandanten. Mit Compartments können Sie Ihre Ressourcen in Oracle Cloud organisieren, den Zugriff auf die Ressourcen kontrollieren und Nutzungsquoten festlegen. Um den Zugriff auf die Ressourcen in einem bestimmten Compartment zu kontrollieren, definieren Sie Policys, mit denen angegeben wird, wer auf die Ressourcen zugreifen kann und welche Aktionen sie ausführen können. Compartments bieten Sicherheit und Verwaltbarkeit für Missionseigentümer an, um Ressourcen zu isolieren und den Zugriff auf Ressourcen über IAM-Policys zu begrenzen.

- Virtuelles Cloud-Netzwerk (VCN) und Subnetze

Ein VCN ist ein anpassbares, softwaredefiniertes Netzwerk, das Sie in einer Oracle Cloud Infrastructure-Region einrichten. Wie bei traditionellen Data Center-Netzwerken erhalten Sie mit VCNs die vollständige Kontrolle über Ihre Netzwerkumgebung. Ein VCN kann mehrere sich nicht überschneidende CIDR-Blöcke aufweisen, die Sie nach dem Erstellen des VCN ändern können. Sie können ein VCN in Subnetze segmentieren, die einer Region oder einer Availability-Domain zugeordnet werden können. Jedes Subnetz besteht aus einem fortlaufenden Adressbereich, der sich mit den anderen Subnetzen im VCN nicht überschneidet. Sie können die Größe eines Subnetzes nach der Erstellung ändern. Ein Subnetz kann öffentlich oder privat sein.

- Sicherheitsliste

Für jedes Subnetz können Sie Sicherheitsregeln erstellen, die Quelle, Ziel und Traffictyp angeben, der in das und aus dem Subnetz zugelassen werden muss.

- Routentabelle

Virtuelle Routentabellen enthalten Regeln, mit denen Traffic von Subnetzen an Ziele außerhalb eines VCN weitergeleitet wird, im Allgemeinen über Gateways.

- Dynamisches Routinggateway (DRG)

Das DRG ist ein virtueller Router, der einen Pfad für privaten Netzwerktraffic zwischen einem VCN und einem Netzwerk außerhalb der Region bereitstellt, wie ein VCN in einer anderen Oracle Cloud Infrastructure-Region, ein On-Premise-Netzwerk oder ein Netzwerk in einem anderen Cloud-Provider.

- Cloud Guard

Mit Oracle Cloud Guard können Sie die Sicherheit Ihrer Ressourcen in Oracle Cloud Infrastructure überwachen und verwalten. Cloud Guard verwendet Detektorrezepte, die Sie definieren können, um Ihre Ressourcen auf Sicherheitsschwächen zu untersuchen und Operatoren und Benutzer auf riskante Aktivitäten zu überwachen. Wenn fehlerhafte oder unsichere Aktivitäten ermittelt werden, empfiehlt Cloud Guard Korrekturmaßnahmen und unterstützt die Durchführung dieser Aktionen basierend auf Responder-Rezepten, die Sie definieren können.

- Sicherheitszone

Sicherheitszonen stellen von Anfang an sicher, dass die Best Practices von Oracle für die Sicherheit durchgesetzt werden, indem Policys wie das Verschlüsseln von Daten und das Verhindern des öffentlichen Zugriffs auf Netzwerke für ein gesamtes Compartment durchgesetzt werden. Eine Sicherheitszone ist mit einem Compartment mit demselben Namen verknüpft und umfasst Sicherheitszonen-Policys oder ein "Rezept", das für das Compartment und die zugehörigen Sub-Compartments gilt. Sie können ein Standard-Compartment nicht zu einem Sicherheitszonen-Compartment hinzufügen oder verschieben.

- FastConnect

Mit Oracle Cloud Infrastructure FastConnect können Sie ganz einfach eine dedizierte, private Verbindung zwischen Ihrem Data Center und Oracle Cloud Infrastructure erstellen. FastConnect bietet im Vergleich zu Internet-basierten Verbindungen Optionen mit höherer Bandbreite und eine zuverlässigere Netzwerkerfahrung.

- Lokales Peering-Gateway (LPG)

Mit einem LPG können Sie ein VCN per Peering mit einem anderen VCN in derselben Region verbinden. Peering bedeutet, dass die VCNs über private IP-Adressen kommunizieren, ohne dass der Traffic das Internet oder das On-Premise-Netzwerk durchläuft.

Empfehlungen

- VCN

Legen Sie beim Erstellen eines VCN die Anzahl der erforderlichen CIDR-Blöcke und die Größe jedes Blocks basierend auf der Anzahl der Ressourcen fest, die Sie den Subnetzen im VCN zuordnen möchten. Verwenden Sie CIDR-Blöcke, die sich im privaten Standard-IP-Adressraum befinden.

Wählen Sie CIDR-Blöcke aus, die sich nicht mit anderen Netzwerken (in Oracle Cloud Infrastructure, Ihrem On-Premise-Data Center oder einem anderen Cloud-Provider) überschneiden, für die Sie private Verbindungen einrichten möchten.

Nachdem Sie ein VCN erstellt haben, können Sie dessen CIDR-Blöcke ändern, hinzufügen und entfernen.

Berücksichtigen Sie beim Entwerfen der Subnetze den Trafficfluss und die Sicherheitsanforderungen. Hängen Sie alle Ressourcen innerhalb einer bestimmten Tier oder Rolle an dasselbe Subnetz an, das als Sicherheitsgrenze verwendet werden kann.

- Sicherheit

Mit Oracle Cloud Guard können Sie die Sicherheit Ihrer Ressourcen in Oracle Cloud Infrastructure proaktiv überwachen und verwalten. Cloud Guard verwendet Detektorrezepte, die Sie definieren können, um Ihre Ressourcen auf Sicherheitsschwächen zu untersuchen und Operatoren und Benutzer auf riskante Aktivitäten zu überwachen. Wenn fehlerhafte oder unsichere Aktivitäten erkannt werden, empfiehlt Cloud Guard Korrekturmaßnahmen und unterstützt die Durchführung dieser Aktionen basierend auf Responder-Rezepten, die Sie definieren können.

Für Ressourcen, die maximale Sicherheit erfordern, empfiehlt Oracle die Verwendung von Sicherheitszonen. Eine Sicherheitszone ist ein Compartment, das mit einem von Oracle definierten Rezept mit Sicherheits-Policys verknüpft ist, die auf Best Practices basieren. Beispiel: Auf die Ressourcen in einer Sicherheitszone kann nicht über das öffentliche Internet zugegriffen werden. Sie müssen dann mit vom Kunden verwalteten Schlüsseln verschlüsselt werden. Wenn Sie Ressourcen in einer Sicherheitszone erstellen und aktualisieren, validiert Oracle Cloud Infrastructure die Vorgänge anhand der Policys im Rezept "security-zone" und verweigert Vorgänge, die eine der Policys verletzen.

- Cloud Guard

Klonen und passen Sie die von Oracle bereitgestellten Standardrezepte an, um benutzerdefinierte Detektor- und Responder-Rezepte zu erstellen. Mit diesen Rezepten können Sie angeben, welcher Typ von Sicherheitsverletzungen eine Warnung generiert und welche Aktionen für sie ausgeführt werden dürfen. Beispiel: Sie können Object Storage-Buckets ermitteln, deren Sichtbarkeit auf "Öffentlich" gesetzt ist.

Wenden Sie Cloud Guard auf Mandantenebene an, um den umfassendsten Geltungsbereich abzudecken und den Administrationsaufwand für die Verwaltung mehrerer Konfigurationen zu reduzieren. Sie können das Feature "Verwaltete Liste" auch verwenden, um bestimmte Konfigurationen auf Detektoren anzuwenden.

- Sicherheitszonen

Klonen und passen Sie die von Oracle bereitgestellten Standardrezepte an, um benutzerdefinierte Detektor- und Responder-Rezepte zu erstellen. Mit diesen Rezepten können Sie angeben, welcher Typ von Sicherheitsverletzungen eine Warnung generiert und welche Aktionen für sie ausgeführt werden dürfen. Beispiel: Sie können Object Storage-Buckets ermitteln, deren Sichtbarkeit auf "Öffentlich" gesetzt ist.

Wenden Sie Cloud Guard auf Mandantenebene an, um den umfassendsten Geltungsbereich abzudecken und den Administrationsaufwand für die Verwaltung mehrerer Konfigurationen zu reduzieren.

Sie können das Feature "Verwaltete Liste" auch verwenden, um bestimmte Konfigurationen auf Detektoren anzuwenden.

- Network Security Groups (NSGs)

Mit NSGs können Sie ein Set von Ingress- und Egress-Regeln definieren, die für bestimmte VNICs gelten. Es wird empfohlen, NSGs anstelle von Sicherheitslisten zu verwenden, da NSGs es Ihnen ermöglichen, die Subnetzarchitektur des VCN von den Sicherheitsanforderungen Ihrer Anwendung zu trennen.

Hinweise

Beachten Sie die folgenden Punkte beim Deployment dieser Referenzarchitektur.

- Performance

FastConnect ermöglicht direkte Konnektivität zu OCI von Ihren On-Premise-Data Centern über dedizierte, private und Breitbandverbindungen. Mit FastConnect können Sie auf einfache und wirtschaftliche Weise eine dedizierte private Verbindung mit Optionen für höhere Bandbreite herstellen. Wenn schnellere Geschwindigkeiten erforderlich sind, sollten Sie eine höhere Bandbreite berücksichtigen. Portgeschwindigkeiten sind in Schritten von 10 und 100 Gbit/s verfügbar.

- Sicherheit

Verwenden Sie MacSec Encryption(MACSec) auf FastConnect, um Netzwerkverbindungen auf Layer2 zu schützen. Wenn Sie MACSec aktivieren, können Sie den AES-Verschlüsselungsalgorithmus auswählen, 2 Sicherheitsschlüssel werden zwischen zwei verbundenen Netzwerken ausgetauscht und verifiziert. Anschließend wird ein sicherer bidirektionaler Link eingerichtet. Der Vault-Service speichert die Verschlüsselungsschlüssel sicher.