Stellen Sie ein ERP-System mit dem Ellucian-Banner bereit

Das Ellucian-Banner ist ein Enterprise Resource Planning-(ERP-) System für Bildungsanstalten. Sie umfasst Selfservice-Optionen für Schüler, Mitarbeiter und Administratoren für den Zugriff auf die Funktionen, die sie benötigen, jederzeit und von jedem Gerät aus. Oracle Cloud Infrastructure ist die ideale öffentliche Cloud für das Deployment von Ellucian-Banner mit einem umfassenden Portfolio von Infrastruktur- und Plattformservices.

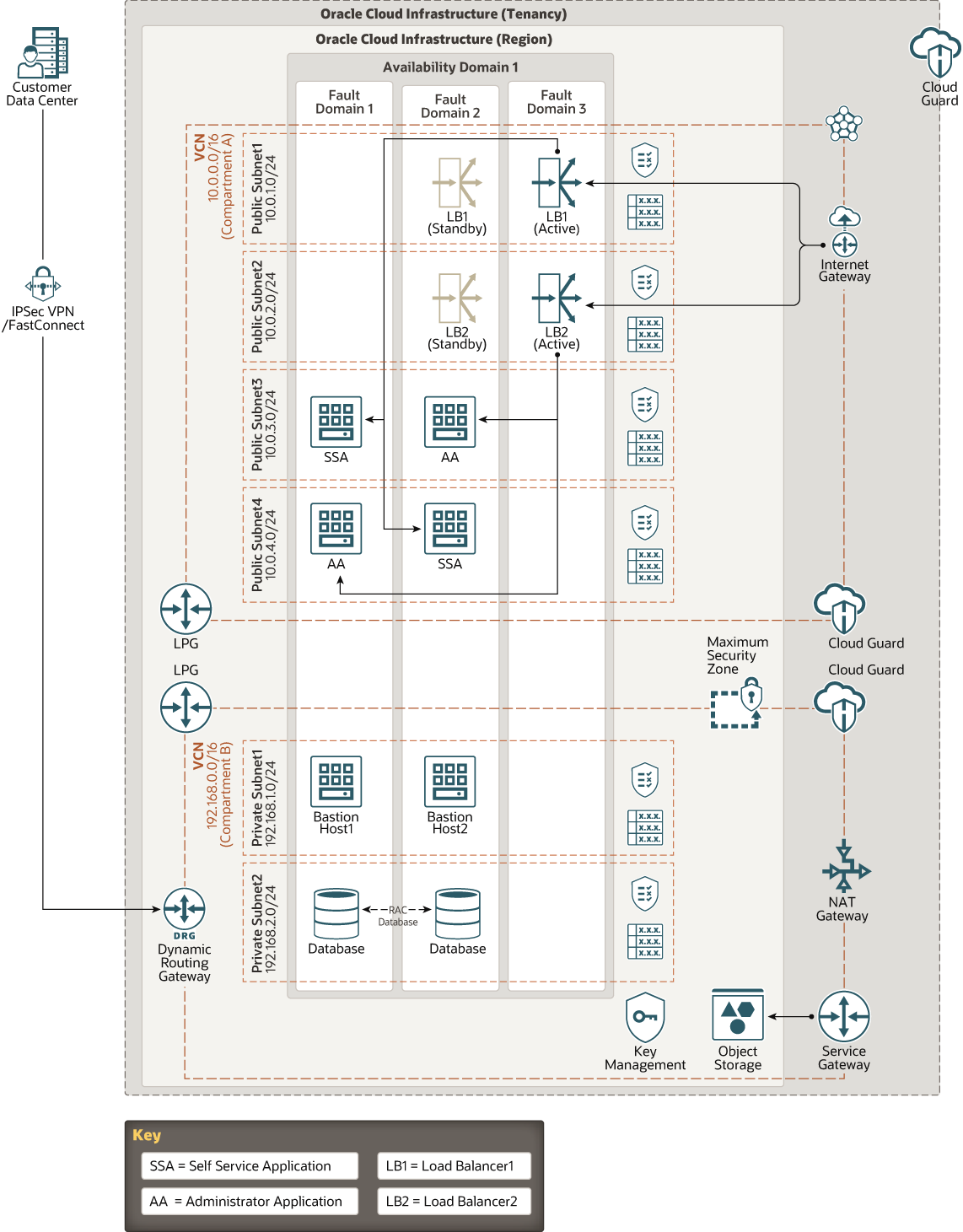

Architektur

Diese Multi-Tier-Referenzarchitektur enthält die Infrastrukturressourcen, die für das Deployment hochverfügbarer Instanzen von Ellucian-Banner-Anwendungen auf Oracle Cloud Infrastructure erforderlich sind.

- Load Balancer mit zwei Knoten werden für den eingehenden Datenverkehr von Benutzern und Administratoren verwendet. Die Knoten jedes Load Balancers befinden sich in separaten Faultdomains.

- Zwei Bastion-Hosts ermöglichen den sicheren Zugriff durch interne Benutzer auf die Ressourcen in der Cloud.

- Die Compute-Instanzen für das Hosting der Anwendungen werden über zwei Faultdomains verteilt. Jede Anwendung wird auf zwei Compute-Instanzen gehostet, die mit separaten Subnetzen verknüpft sind.

- Die Anwendungen verwenden eine Datenbank mit zwei Knoten, die einem privaten Subnetz zugeordnet ist. Jeder Datenbankknoten wird in einer separaten Faultdomain bereitgestellt, wobei Oracle Data Guard für High Availability verwendet wird.

- Compartment-Sicherheitszonen erzwingen Sicherheits-Policy-Anforderungen für kritische Unternehmensdaten und verhindern Fehlkonfigurationsfehler, damit Sie Workloads sicher bereitstellen können.

- Cloud Guard überwacht kontinuierlich Konfigurationen und Aktivitäten, um Bedrohungen zu identifizieren und wirkt automatisch, um Probleme auf Compartment-Ebene zu beheben.

Hinweis:

In Bereichen mit mehreren Availability-Domains können Sie die Ressourcen über zwei Availability-Domains hinweg verteilen.In dem folgenden Diagramm wird diese Architektur dargestellt.

Beschreibung der Abbildung ellucian-oci.png

Die Architektur umfasst die folgenden Komponenten:

- Bastion-Host

Der bastion-Host ist eine Compute-Instanz, die als sicherer, kontrollierter Einstiegspunkt für die Topologie von außerhalb der Cloud dient. Der Bastionshost wird typischerweise in einer entmilitarisierten Zone (DMZ) bereitgestellt. Damit können Sie sensible Ressourcen schützen, indem Sie sie in privaten Netzwerken platzieren, auf die nicht direkt von außerhalb der Cloud zugegriffen werden kann. Die Topologie verfügt über einen einzigen, bekannten Einstiegspunkt, den Sie regelmäßig überwachen und prüfen können. So können Sie vermeiden, dass die sensibleren Komponenten der Topologie angezeigt werden, ohne den Zugriff auf diese Komponenten zu beeinträchtigen.

Diese Referenzarchitektur enthält zwei Bastion-Hosts. Für erweiterte Sicherheit ermöglichen sie die Konnektivität nur über das On-Premise-Netzwerk. Ein Basishost ist für den Cloud-Infrastrukturadministrator erforderlich, um BS-Upgrades und andere Betriebsaufgaben zu verarbeiten. Datenbankadministratoren können den zweiten Bastion-Host verwenden.

Sie können die automatische Skalierung für diese Knoten konfigurieren, um sicherzustellen, dass zusätzliche Bastion-Hosts bei Bedarf automatisch erstellt werden.

- Administratoranwendungs-(AA-)Knoten

Diese Compute-Instanzen hosten die Anwendungen, die von Administratoren zum Laden und Verwalten von Daten verwendet werden.

- Selfservice-Anwendungs-(SSA-)Knoten

Diese Computing-Instanzen hosten die Anwendungen, die von Selfservice-Benutzern und Bildungsabteilungsleitern, den Endbenutzern der Ellucian Banner-Anwendungen, verwendet werden.

- Datenbankknoten

Die Datenbankknoten speichern die Daten, die von Administratoren oder anderen Benutzern geladen werden.

Die Datenbankknoten können virtuelle Maschinen (VMs) mit Data Guard für hohe Verfügbarkeit oder leicht verfügbare Oracle Database-Instanzen sein, die ein RAC-Deployment mit Data Guard (Real Application Cluster) mit zwei Knoten verwenden.

- Load Balancer

Der Oracle Cloud Infrastructure Load Balancing-Service stellt eine automatisierte Datenverkehrsverteilung von einem einzelnen Einstiegspunkt auf mehrere Server im Backend bereit.

Diese Architektur verwendet separate Load Balancer für die Anwendungen des Administrators und die Self-Service-Anwendungen, um die Sicherheit und Verkehrstrennung zu verringern. Bei Bedarf können Sie die Load Balancer-Form upgraden.

- NAT-Gateway

Mit dem NAT-Gateway können private Ressourcen in einem VCN auf Hosts im Internet zugreifen, ohne diese Ressourcen eingehenden Internetverbindungen zur Verfügung zu stellen.

Beispiel: Das NAT-Gateway ermöglicht das Herunterladen von Patches auf die Datenbankknoten.

- Servicegateway

Das Service-Gateway bietet Zugriff von einem VCN auf andere Services, wie Oracle Cloud Infrastructure Object Storage. Der Datenverkehr vom VCN zum Oracle-Service wird über den Oracle-Netzwerkstoff übertragen und durchquert niemals das Internet.

- Object Storage

Objektspeicherung bietet schnellen Zugriff auf große Mengen strukturierter und unstrukturierter Daten aller Inhaltstypen, einschließlich Datenbankbackups, Analysedaten und Rich-Inhalte wie Bilder und Videos. Verwenden Sie den Standardspeicher für "Hot"-Speicher, auf den Sie schnell, sofort und häufig zugreifen müssen. Verwenden Sie Archivspeicher für "kalten" Speicher, den Sie für lange Zeiträume und selten oder selten Zugriff behalten.

- Virtuelles Cloud-Netzwerk (VCN) und Subnetze

Ein VCN ist ein anpassbares, softwaredefiniertes Netzwerk, das Sie in einer Oracle Cloud Infrastructure-Region eingerichtet haben. Wie herkömmliche Rechenzentrumsnetze geben VCNs Ihnen die vollständige Kontrolle über Ihre Netzwerkumgebung. Ein VCN kann mehrere nicht überlappende CIDR-Blöcke enthalten, die Sie nach dem Erstellen des VCN ändern können. Sie können ein VCN in Subnetze segmentieren, die für eine Region oder eine Availability-Domain Geltungsbereich haben können. Jedes Subnetz besteht aus einem zusammenhängenden Adressbereich, der sich nicht mit den anderen Subnetzen im VCN überschneidet. Nach der Erstellung können Sie die Größe eines Subnetzes ändern. Ein Subnetz kann öffentlich oder privat sein.

- Sicherheitslisten

Für jedes Subnetz können Sie Sicherheitsregeln erstellen, mit denen Quelle, Ziel und Typ des Traffics angegeben werden, die in und aus dem Subnetz zugelassen werden müssen.

- Availability-Domains

Availability-Domains sind eigenständige, unabhängige Data Center in einer Region. Die physischen Ressourcen in jeder Availability-Domain werden von den Ressourcen in den anderen Availability-Domains isoliert, wodurch Fehlertoleranz ermöglicht wird. Availability-Domains verwenden keine Infrastruktur, wie z. B. Stromversorgung oder Kühlung, oder das interne Availability-Domainnetzwerk. Somit ist es unwahrscheinlich, dass sich ein Fehler in einer Availability-Domain auf die anderen Availability-Domains in der Region auswirkt.

- Faultdomains

Eine Faultdomain ist eine Gruppierung von Hardware und Infrastruktur innerhalb einer Availability-Domain. Jede Availability-Domain verfügt über drei Fault-Domains mit unabhängiger Power und Hardware. Wenn Sie Ressourcen über mehrere Fault-Domains verteilen, können Ihre Anwendungen physische Serverfehler, Systemwartung und Stromausfälle innerhalb einer Fault-Domain tolerieren.

- Cloud Guard

Mit Oracle Cloud Guard können Sie eine gute Sicherheitshaltung aufrechterhalten, indem Sie schwache Sicherheitskonfigurationen und riskante Aktivitäten erkennen, die auf Cloud-Sicherheitsbedrohungen hinweisen können.

Cloud Guard verarbeitet Logs und Ereignisse auf Compartment-Ebene für alle wichtigen Oracle Cloud Infrastructure-Services, wie Compute, Networking und Storage, um zeitnahe Ergebnisse bereitzustellen, die Sie manuell oder automatisch adressieren können.

- Sicherheitszonen

Sicherheitszonen stellen die Best Practices von Oracle von Anfang an sicher, indem Policys erzwungen werden, wie die Verschlüsselung von Daten und die Verhinderung des öffentlichen Zugriffs auf Netzwerke für ein ganzes Compartment. Eine Sicherheitszone ist mit einem Compartment desselben Namens verknüpft und enthält Sicherheitszonen-Policys oder ein "Rezept", das für das Compartment und seine SubCompartments gilt. Sie können kein Standardfach zu einem Sicherheitszonenfach hinzufügen oder verschieben.

- Lokales Peering-Gateway (LPG)

Mit einem LPG können Sie einen VCN mit einem anderen VCN in derselben Region vergleichen. Peering bedeutet, dass VCNs mit privaten IP-Adressen kommunizieren, ohne dass der Datenverkehr das Internet durchläuft oder über Ihr On-Premise-Netzwerk weiterleitet.

Da Cloud Guard- und Sicherheitszonen auf Compartment-Ebene aktiviert sind, hosten zwei separate Compartments die Datenbank und den Bastionshost (in einem privaten Subnetz) und SSA und AA (in einem öffentlichen Subnetz). Lokale Peering-Gateways ermöglichen die Kommunikation zwischen Komponenten in diesen Fächern.

Empfehlungen

Ihre Anforderungen können von der hier beschriebenen Architektur abweichen. Verwenden Sie die folgenden Empfehlungen als Ausgangspunkt.

- Cloud Guard

Klonen und passen Sie die von Oracle bereitgestellten Standardrezepte an, um benutzerdefinierte Detektor- und Antwortrezepte zu erstellen. Mit diesen Rezepturen können Sie angeben, welche Art von Sicherheitsverletzungen eine Warnung generieren und welche Aktionen für sie ausgeführt werden dürfen. Beispiel: Für einen Object Storage-Bucket kann die Sichtbarkeit auf "Öffentlich" gesetzt sein.

Wenden Sie Cloud Guard auf Mandantenebene an, um den breitesten Geltungsbereich zu decken und den Verwaltungsaufwand für die Verwaltung mehrerer Konfigurationen zu verringern.

Mit der Funktion "Verwaltete Liste" können Sie auch bestimmte Konfigurationen auf Detektoren anwenden.

- Sicherheitszone

Ein Sicherheitszonen-Compartment entspricht strengen Sicherheits-Policys, die vorkonfiguriert sind und nicht geändert werden können. Mit diesen Sicherheits-Policys werden Ressourcen im Compartment strenge Anforderungen auferlegt. Beispiel: Stellen Sie sicher, dass Compute-Instanzen kundenverwaltete Verschlüsselungsschlüssel über Oracle Key Management Cloud Service (KMS) verwenden. Oracle empfiehlt, dass Sie Ressourcen in einem von Sicherheitszonen aktivierten Compartment erstellen, wenn Sie ein privates Subnetz verwenden. Sie können keine VNC mit einem öffentlichen Subnetz in einem von Sicherheitszonen aktivierten Compartment erstellen.

- Bastion-Host

Verwenden Sie eine VM.Standard.1.1-Computer-Form. Dieser Host greift auf andere Computing-Knoten zu und ist nicht an der Datenverarbeitung oder anderen Aufgaben beteiligt. Beginnen Sie mit zwei Knoten, und verwenden Sie die automatische Skalierung, um sie bei Bedarf ein- oder auszuskalieren.

Bastion-Hosts werden in einem Compartment mit aktivierten Sicherheitszonen erstellt und dürfen keine öffentliche IP-Adresse haben. Stellen Sie sicher, dass Sie kundenverwaltete Schlüssel mit Oracle Key Management Cloud Service erstellen, weil sie beim Erstellen dieser Instanz erforderlich sind.

- Administratoranwendungs-(AA-)Knoten

Verwenden Sie die VM.Standard2.24-Form, die 24 OCPUs und 320 GB RAM bereitstellt. Beginnen Sie mit zwei Knoten in separaten Faultdomänen und separaten Subnetzen. Verwenden Sie die automatische Skalierung, um bei Bedarf ein- oder auszuskalieren.

AA-Knoten in Compartments erstellen, für die nur Cloud Guard aktiviert ist. Sie können das Standardrezept für Detektor und Responder für eine bestimmte Anforderung klonen und ändern. Oracle empfiehlt, dass Sie das Standardrezept als-is verwenden.

- Selfservice-Anwendungs-(SSA-)Knoten

Verwenden Sie die VM.Standard2.24-Form, die 24 OCPUs und 320 GB RAM bereitstellt. Beginnen Sie mit zwei Knoten in separaten Faultdomänen und separaten Subnetzen. Verwenden Sie die automatische Skalierung, um bei Bedarf ein- oder auszuskalieren.

Erstellen Sie SSA-Knoten in Compartments, für die nur Cloud Guard aktiviert ist. Sie können das Standardrezept für Detektor und Responder für eine bestimmte Anforderung klonen und ändern. Oracle empfiehlt, dass Sie das Standardrezept als-is verwenden.

- Datenbankknoten

Jeder Datenbankknoten ist ein Serverknoten. Verwenden Sie die VM.DenseIO2.24-Leistungseinheit, die lokal angeschlossenen Speicher für höhere I/O-Vorgänge pro Sekunde (IOPS) und bis zu 24.6 Gbit/s der Netzwerkbandbreite bereitstellt. Erstellen Sie zwei Knoten in verschiedenen Faultdomains, und verwenden Sie die RAID-Konfiguration (RAID 10), um Daten auf lokal angeschlossenen Datenträgern zu schützen. Aktivieren Sie Oracle Data Guard zwischen den beiden Knoten für High Availability.

Erstellen Sie Datenbankknoten in einem Compartment, wobei Cloud Guard- und Sicherheitszonen aktiviert sind. Diese Konfiguration stellt sicher, dass Datenbankknoten die strengen Sicherheits-Policys von Sicherheitszonen einhalten. Sie können das Standardrezept für Detektor und Responder für eine bestimmte Anforderung klonen und ändern. Oracle empfiehlt, dass Sie das Standardrezept als-is verwenden.

Wenn die Datenbank einen vollständig dedizierten Single-Mandantenknoten mit einer noch höheren Performance erfordert, insbesondere bei der Netzwerkbandbreite, sollten Sie die BM.DenseIO2.52-Maske verwenden.

- Load Balancer-Bandbreite

Beim Erstellen des Load Balancers können Sie entweder eine vordefinierte Form auswählen, die eine feste Bandbreite bereitstellt, oder eine benutzerdefinierte (flexible) Form angeben, in der Sie einen Bandbreitenbereich festlegen und die Bandbreite des Service automatisch basierend auf Trafficmustern skalieren lassen. Mit jedem Ansatz können Sie die Form jederzeit nach dem Erstellen des Load Balancers ändern.

- Object Storage

Mit Oracle Cloud Infrastructure Object Storage können Sie Backups der Datenbank und anderer Daten speichern.

Erstellen Sie Objektspeicher in einem Compartment, in dem Sicherheitszonen aktiviert sind, und legen Sie die Sichtbarkeit nur auf privat fest. Diese Konfiguration stellt sicher, dass der Object Storage-Bucket den strengen Sicherheits-Policys von Sicherheitszonen entspricht.

- VCN

Legen Sie beim Erstellen eines VCN die Anzahl der erforderlichen CIDR-Blöcke und die Größe jedes Blocks basierend auf der Anzahl der Ressourcen fest, die Sie Subnetzen in VCN zuordnen möchten. Verwenden Sie CIDR-Blöcke, die sich im standardmäßigen privaten IP-Adressraum befinden.

Wählen Sie CIDR-Blöcke, die sich nicht mit einem anderen Netzwerk überschneiden (in Oracle Cloud Infrastructure, Ihrem On-Premise-Rechenzentrum oder einem anderen Cloud-Provider), zu dem Sie private Verbindungen einrichten möchten.

Nachdem Sie ein VCN erstellt haben, können Sie die CIDR-Blöcke ändern, hinzufügen und entfernen.

Wenn Sie die Subnetze entwerfen, beachten Sie den Verkehrsfluss und die Sicherheitsanforderungen. Ordnen Sie alle Ressourcen innerhalb einer bestimmten Ebene oder Rolle demselben Subnetz zu, das als Sicherheitsgrenze dienen kann.

Verwenden Sie regionale Subnetze.

- Sicherheitslisten

Mit Sicherheitslisten können Sie Ingress- und Egress-Regeln definieren, die für das gesamte Subnetz gelten.

Diese Architektur ermöglicht intern Internet Control Message Protocol (ICMP) für das gesamte private Subnetz. Oracle empfiehlt auch, Netzwerksicherheitsgruppen (NSG) für eine detailliertere Sicherheitsimplementierung zu verwenden.

Wichtige Aspekte

- Performance und Kosten

Oracle Cloud Infrastructure bietet Rechenleistungseinheiten, die für eine Vielzahl von Anwendungen und Anwendungsfällen geeignet sind. Wählen Sie die Leistungseinheiten für Ihre Compute-Instanzen sorgfältig aus. Wählen Sie Formen, die eine optimale Performance für die Belastung an den niedrigsten Kosten bieten.

- Verfügbarkeit

Sie sollten eine High Availability-Option basierend auf den Deployment-Anforderungen und Ihrem Bereich verwenden. Die Optionen umfassen die Verteilung von Ressourcen über mehrere Availability-Domains in einer Region und die Verteilung von Ressourcen über die Faultdomains innerhalb einer Availability-Domain.

- Kostenfaktor

Eine Bare-Metal-GPU-Instanz bietet die nötige CPU-Leistung für höhere Kosten. Bewerten Sie Ihre Anforderungen, um die entsprechende Rechenform auszuwählen.

- Überwachung und Alerts

Richten Sie Überwachung und Alerts zur CPU- und Speicherauslastung für die Knoten ein, damit Sie die Form je nach Bedarf vertikal oder unten skalieren können.

Änderungslog

In diesem Log werden wichtige Änderungen aufgeführt:

| 18. Februar 2021 | Die Empfehlungen zur LB-Bandbreite wurden aktualisiert. |

| 13. Oktober 2020 | Klare Mandantengrenzen in der Architektur. |

| 1. Oktober 2020 |

|