Sichern Sie Ihre Workloads mit Oracle Cloud Infrastructure Network Firewall Service

Oracle Cloud Infrastructure (OCI) bietet die besten Sicherheitstechnologien und betrieblichen Prozesse, um die Enterprise Cloud Services zu sichern. Sicherheit in der Cloud basiert jedoch auf einem Modell mit gemeinsamer Verantwortung. Oracle ist für die Sicherheit der zugrunde liegenden Infrastruktur verantwortlich, wie Data Center-Einrichtungen, Hardware und Software zur Verwaltung von Cloud-Vorgängen und -Services. Kunden sind dafür verantwortlich, ihre Workloads zu sichern und ihre Services und Anwendungen sicher zu konfigurieren, um ihre Complianceanforderungen zu erfüllen.

Der OCI Networking-Service bietet Sicherheitslisten und Netzwerksicherheitsgruppen für virtuelle Cloud-Netzwerke (VCN), mit denen Kunden ihre Workloads sichern können. Viele Kunden haben auch Anforderungen an Intrusion Prevention Systems, Intrusion Detection, SSL-Prüfung, URL-Filterung, Traffic-Prüfung und mehr.

- Zustandsbehaftete Netzwerkfilterung: Erstellen Sie zustandsbehaftete Netzwerkfilterregeln, die den Netzwerkverkehr zulassen oder deny basierend auf Quell-IP (IPv4 und IPv6), Ziel-IP (IPv4 und IPv6), -Port und -Protokoll verwenden.

- Benutzerdefinierte URL- und FQDN-Filterung: Beschränken Sie Ingress- und Egress-Traffic auf eine angegebene Liste vollqualifizierter Domainnamen (FQDNs), einschließlich Platzhalter und benutzerdefinierte URLs.

- Intrusion Detection and Prevention (IDPS): Überwachen Sie Ihr Netzwerk auf böswillige Aktivitäten. Informationen protokollieren, melden oder blockieren Sie die Aktivität.

- SSL-Prüfung: Entschlüsseln und prüfen Sie TLS-verschlüsselten Datenverkehr mit Unterstützung für Encrypted Server Name Indication (ESNI) auf Sicherheitslücken. ESNI ist eine TLSv1.3-Erweiterung, die die Server Name Indication (SNI) im TLS-Handshake verschlüsselt.

- Logging: Network Firewall ist in Oracle Cloud Infrastructure Logging integriert. Aktivieren Sie Logs basierend auf den Richtlinienregeln Ihrer Firewall.

- Metriken: Network Firewall ist in Oracle Cloud Infrastructure Monitoring integriert. Aktivieren Sie Alerts basierend auf Metriken, wie der Anzahl der blockierten Anforderungen, die Monitoring-Servicefunktionen verwenden.

- Intra-VCN-Subnetzverkehrsprüfung: Traffic zwischen zwei VCN-Subnetzen über eine Netzwerkfirewall weiterleiten.

- Inter-VCN-Trafficprüfung: Leiten Sie den Traffic zwischen zwei VCNs über eine Netzwerkfirewall weiter.

Architektur

Diese Referenzarchitektur zeigt, wie Unternehmen in OCI bereitgestellte Workloads mit einer Netzwerkfirewall schützen und das Design mit Intra Virtual Cloud Network-(VCN-)Routingfunktionen vereinfachen können. Zum Schutz dieser Workloads empfiehlt Oracle, das Netzwerk mithilfe eines verteilten Deployments zu segmentieren, wobei der Traffic über eine Netzwerkfirewall geleitet wird und mit mehreren eindeutigen Subnetzen in einem VCN verbunden ist.

Sie müssen eine Firewallrichtlinie definieren, bevor Sie eine OCI Network Firewall bereitstellen können. OCI Network Firewall ist ein nativer hochverfügbarer Service in einer Availability-Domain eines bestimmten dedizierten Firewall-Subnetzes von VCN. Nach dem Deployment können Sie den Traffic mit der Firewall-IP-Adresse mit VCN-Routentabellen weiterleiten. Sie müssen die IP-Adresse der OCI Network Firewall symmetrisch weiterleiten und die erforderliche Firewallrichtlinie anwenden, um Ihren Anwendungsfall zu unterstützen.

Der gesamte Datenverkehr zwischen VCNs, ob Internet, On Premise oder über Oracle Services Network, kann mit Network Firewall geleitet und geprüft werden, die Firewallfunktionen der nächsten Generation für Unternehmen jeder Größe bereitstellt. Verwenden Sie Network Firewall und die erweiterten Features zusammen mit anderen OCI-Sicherheitsservices, um eine mehrschichtige Netzwerksicherheitslösung zu erstellen. Eine Netzwerkfirewall ist ein nativ skalierbarer Service, wenn Sie im Subnetz Ihrer Wahl erstellen. Die Firewall wendet Geschäftslogik auf Datenverkehr an, der in einer angehängten Firewallrichtlinie angegeben ist. Mit dem Routing im VCN wird der Netzwerkverkehr an die und von der Firewall geleitet.

Sie können die Netzwerkfirewall wie folgt bereitstellen:

- Verteiltes Netzwerkfirewall-Modell: OCI Network Firewall wird in dem dedizierten VCN bereitgestellt. Das wird empfohlen.

- Netzwerkfirewall-Modell übertragen: OCI Network Firewall wird in einem Hub-VCN bereitgestellt und über ein dynamisches Routinggateway mit Spoke-VCNs verbunden.

Diese Architektur beschreibt, wie Sie Netzwerkfirewall in verschiedenen Modellen, unterschiedlichen Verkehrswerten und zugehörigen Komponenten bereitstellen können.

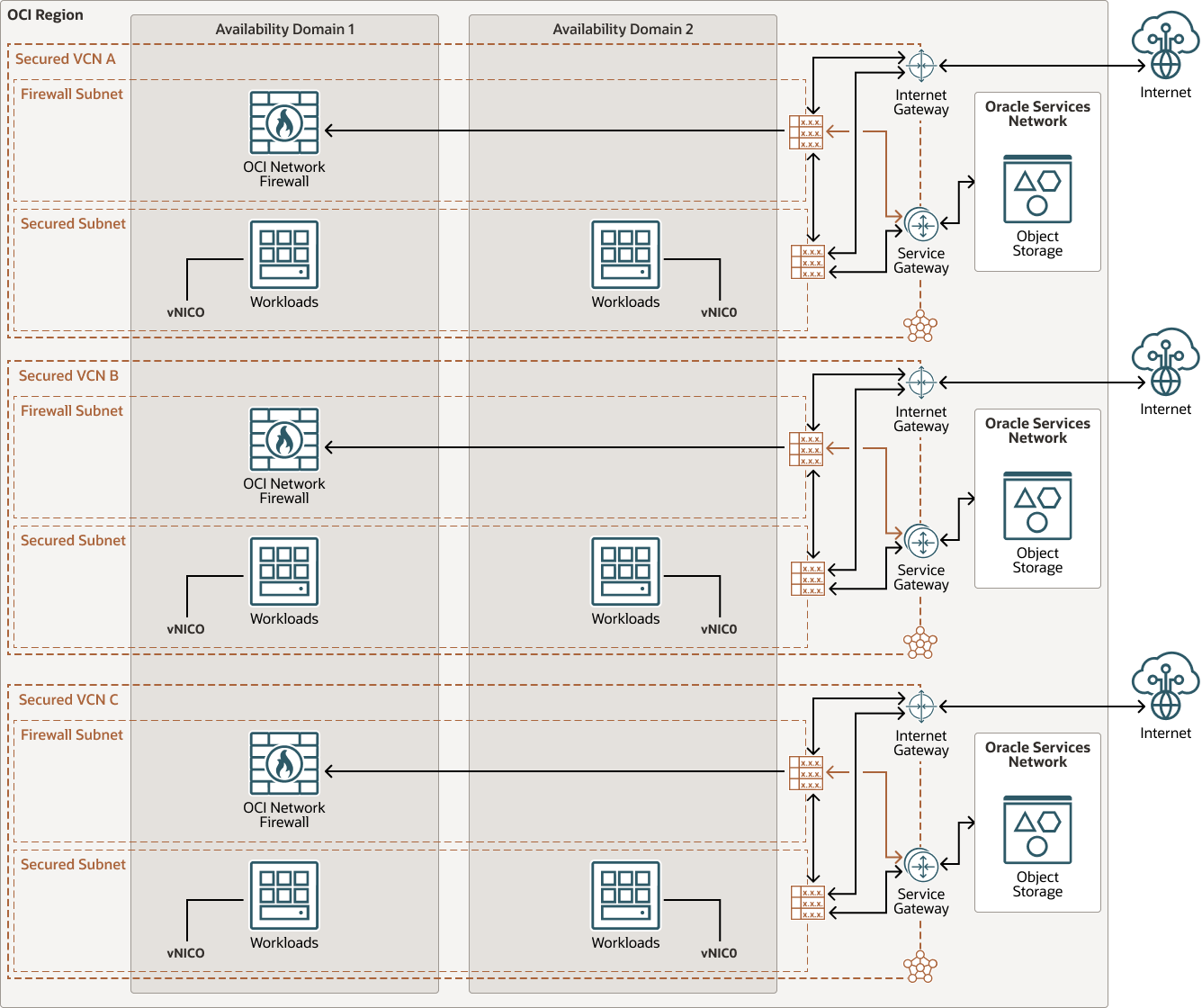

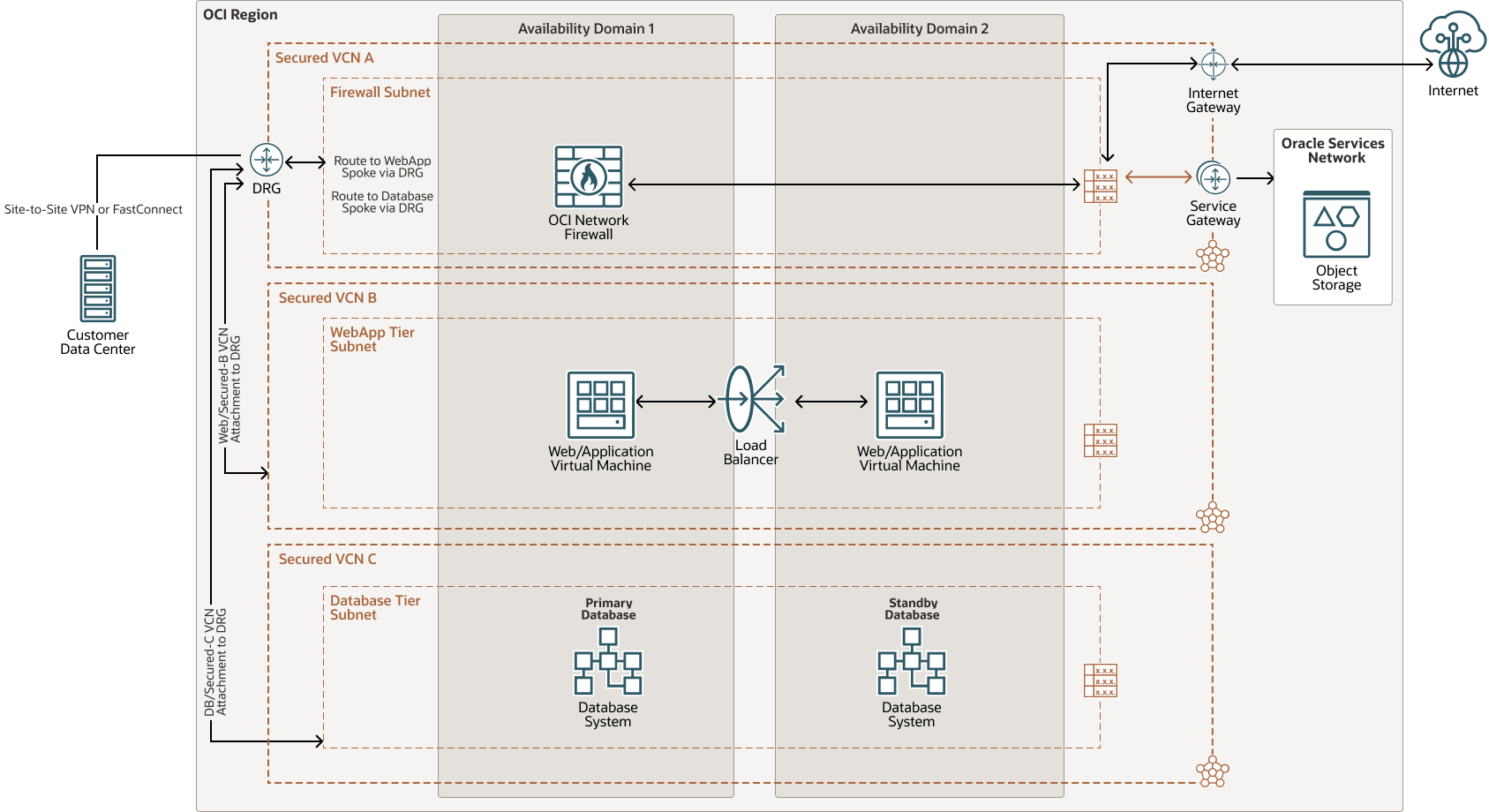

Das folgende Diagramm veranschaulicht diese Referenzarchitektur.

OCI-network-firewall-arch-oracle.zip

Hinweis:

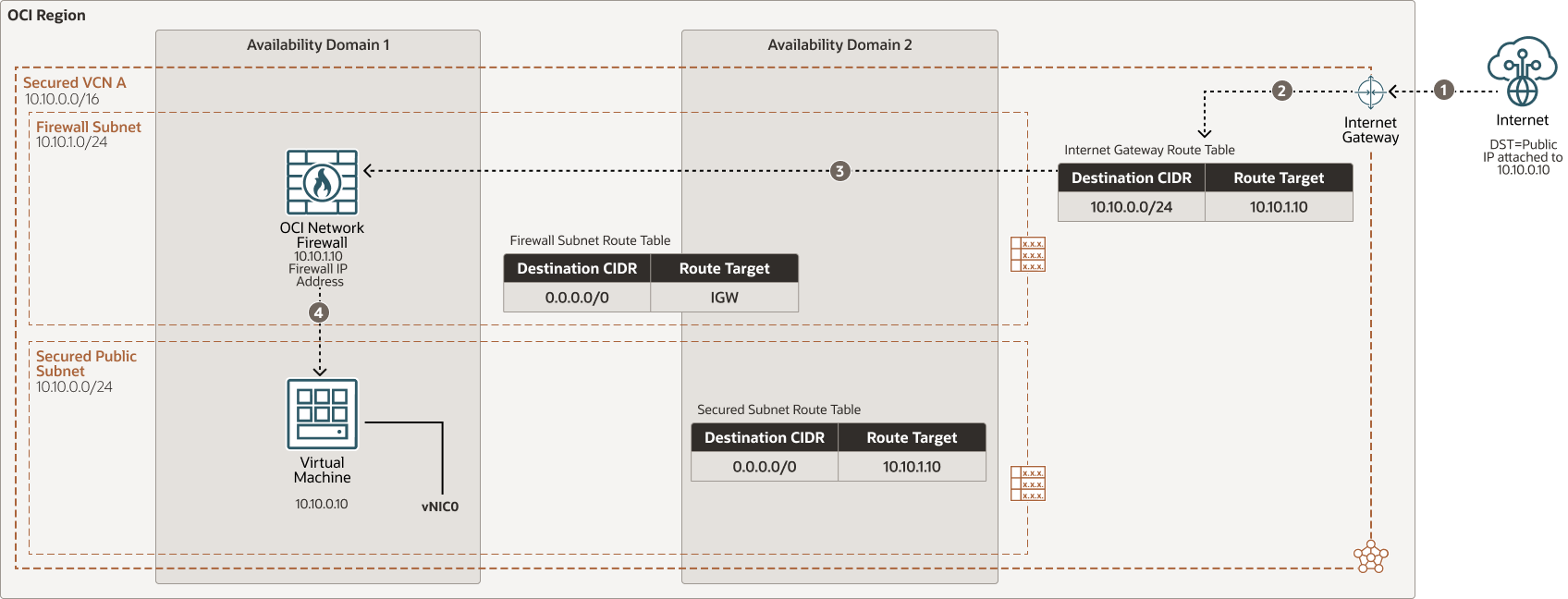

Jeder Verkehrsfluss stellt sicher, dass die erforderliche Netzwerkfirewall-Richtlinie an die Netzwerkfirewall übertragen wird und die Routensymmetrie dazu verwendet wird, den Datenverkehr zur und von der Netzwerkfirewall zu leiten.Eingehender Nord-Süd-Internetverkehr über Internetgateway über OCI Network Firewall in einem sicheren VCN

Beschreibung der Abbildung oci-network-firewall-inbound.png

OCI-network-firewall-inbound-oracle.zip

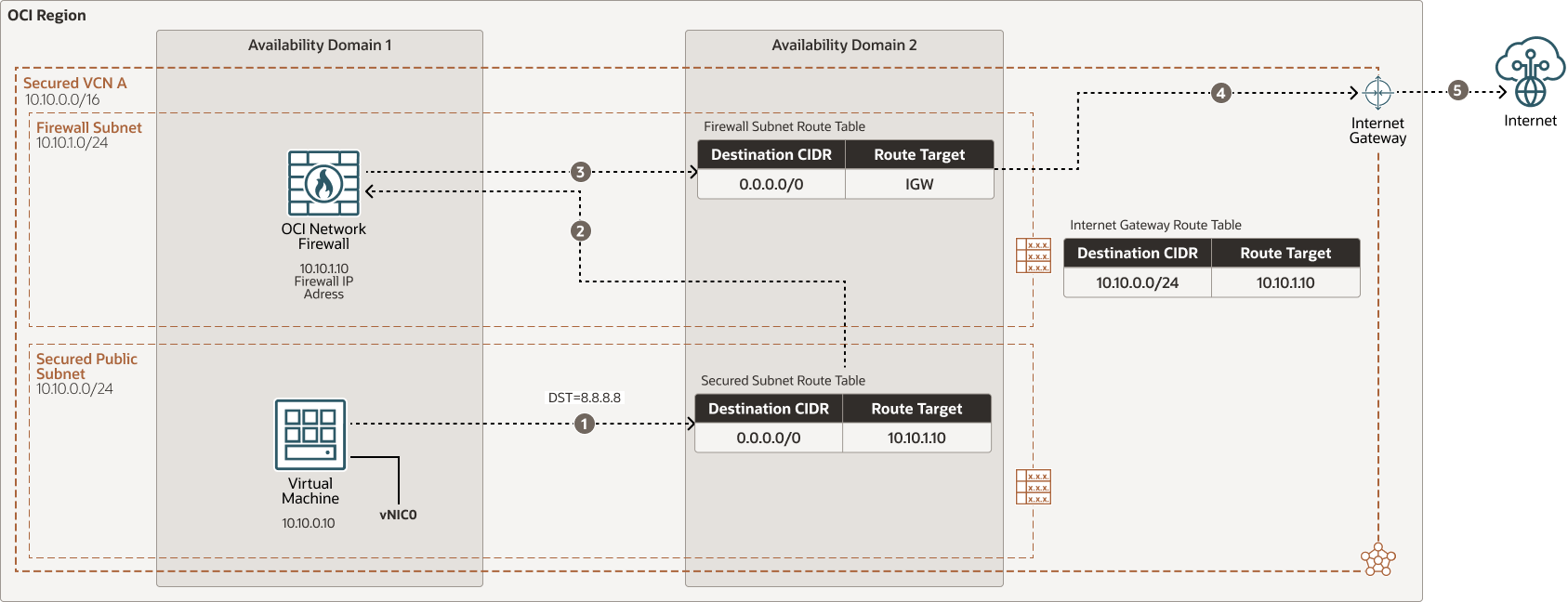

Outbound-Internettraffic über Internetgateway über OCI Network Firewall in einem gesicherten VCN (Nord-Süd)

Beschreibung der Abbildung oci-network-firewall-outbound.png

OCI-network-firewall-outbound-oracle.zip

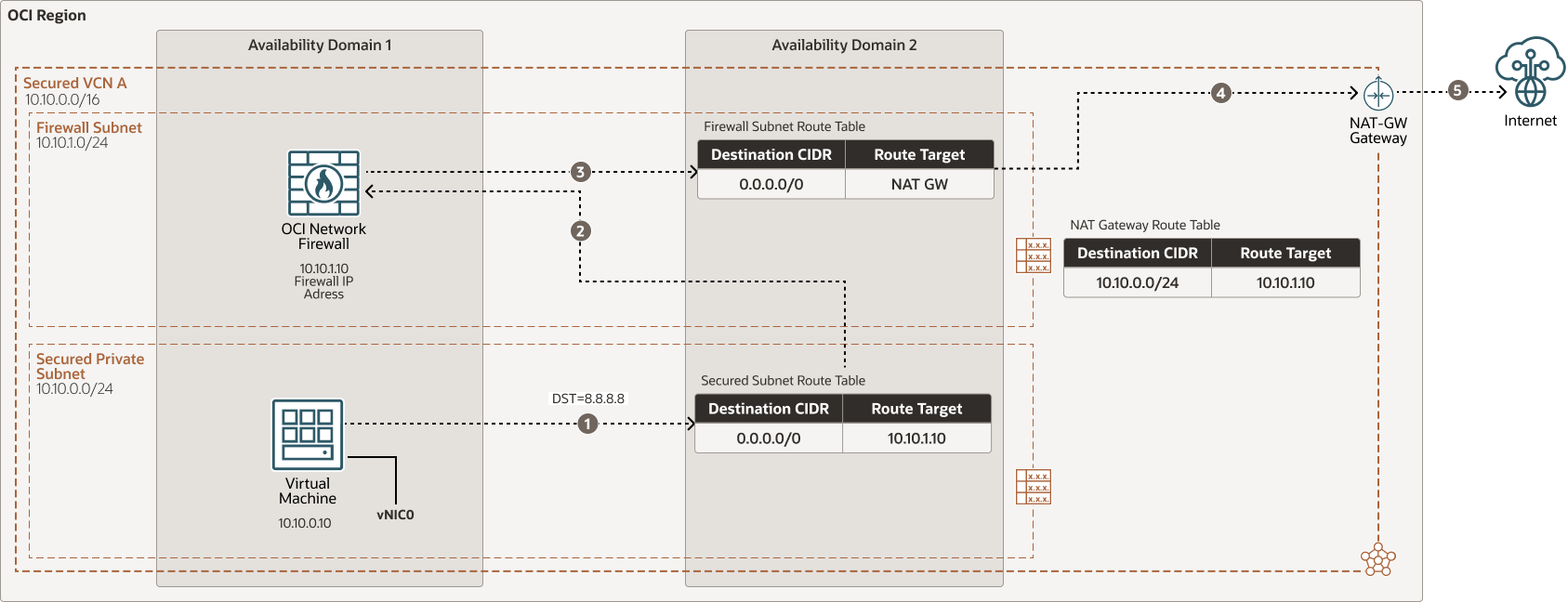

Ausgehender Nord-Süd-Internettraffic über NAT-Gateway und über OCI Network Firewall in einem sicheren VCN

Beschreibung der Abbildung oci-network-firewall-outbound-nat.png

oci-network-firewall-outbound-nat-oracle.zip

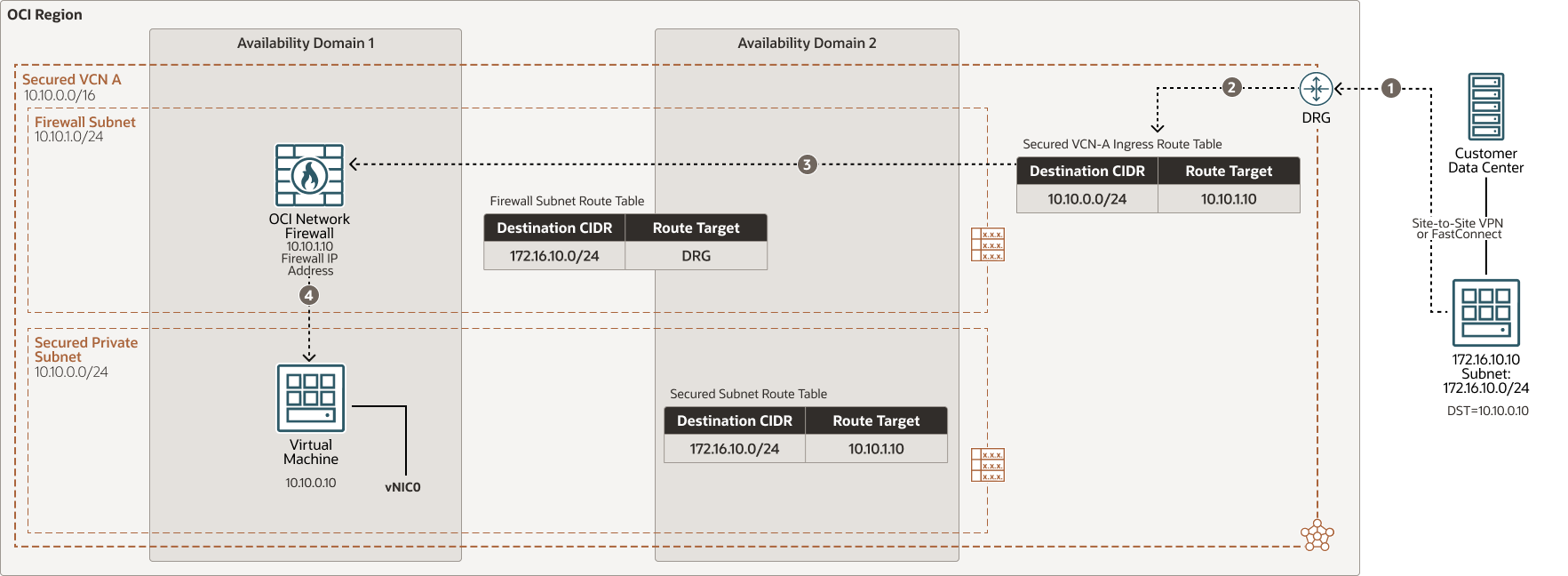

Eingehender On-Premise-Datenverkehr (Nord-Süd) durch OCI Network Firewall in einem sicheren VCN

Beschreibung der Abbildung oci-network-firewall-inbound-prem.png

OCI-network-firewall-inbound-Prem-oracle.zip

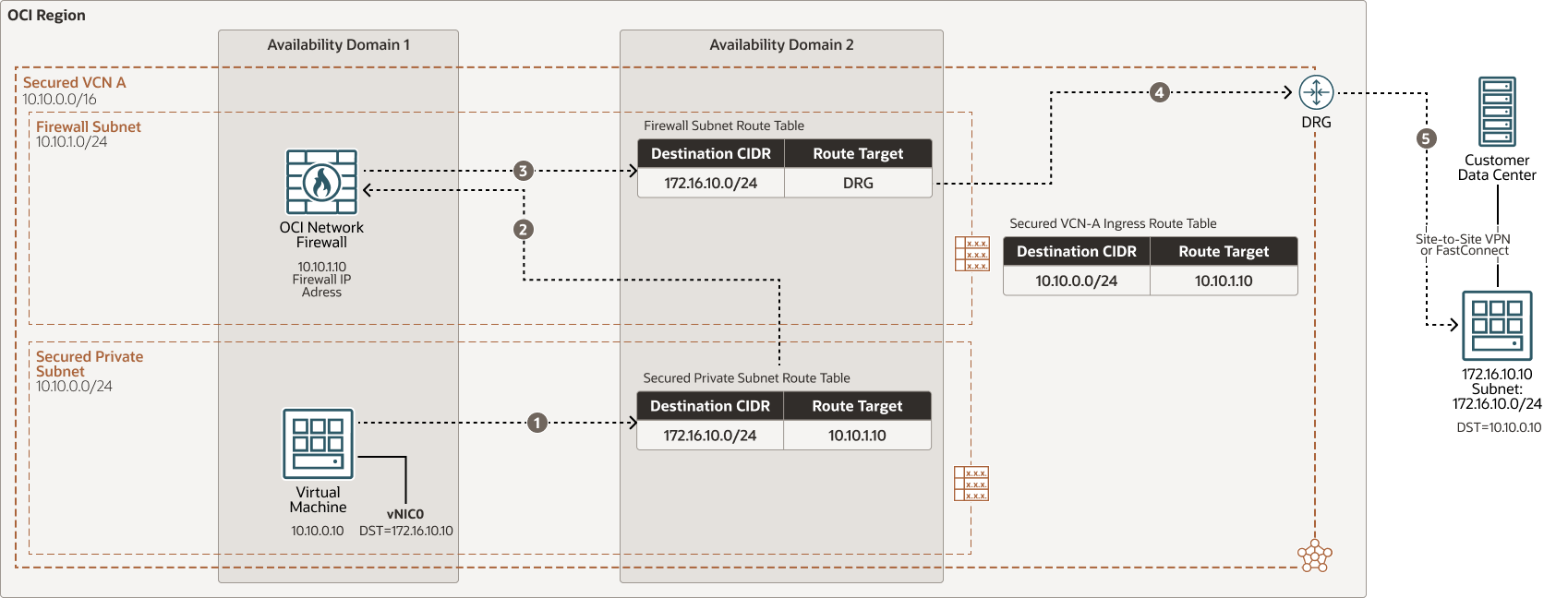

Ausgehender On-Premise-Datenverkehr (Nord-Süd) durch OCI Network Firewall in einem gesicherten VCN

Beschreibung der Abbildung oci-network-firewall-outbound-prem.png

OCI-network-firewall-outbound-Prem-oracle.zip

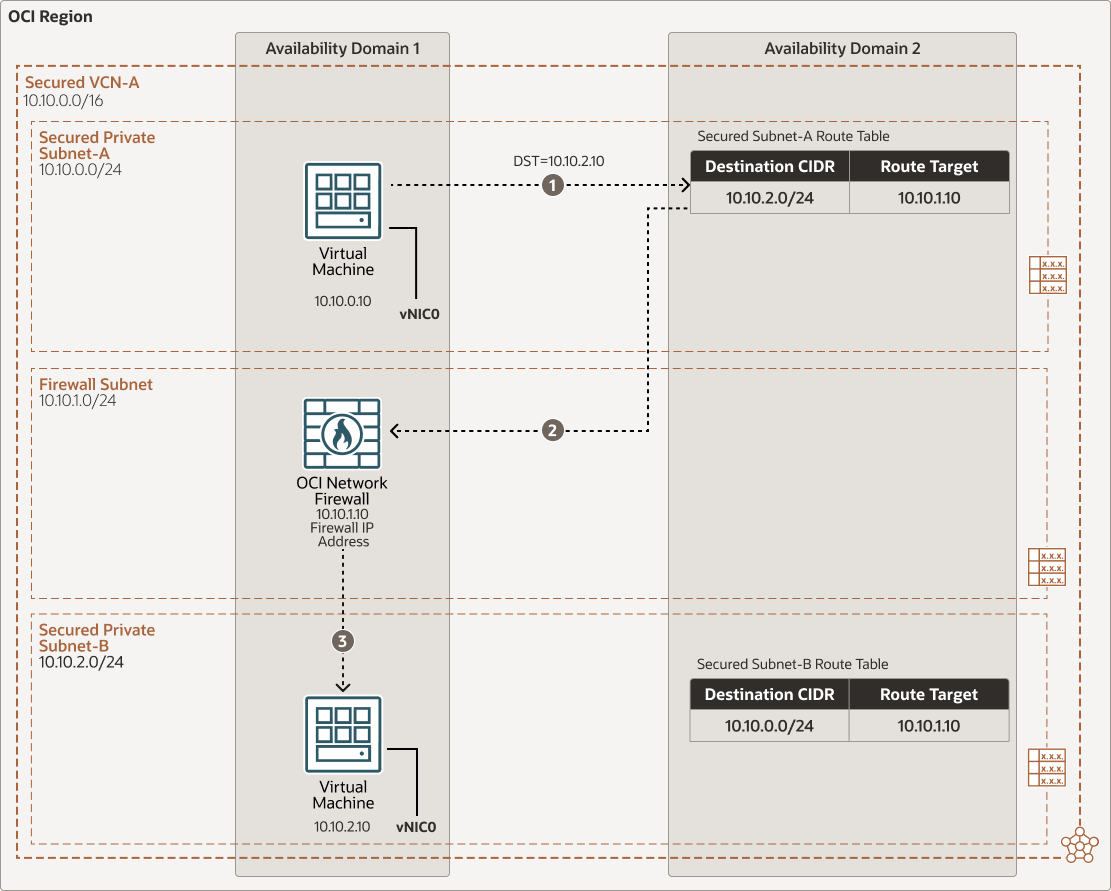

Ostwestliches Subnetz-A bis Subnetz-B-Datenverkehr über OCI Network Firewall in einem sicheren VCN

Beschreibung der Abbildung oci-network-firewall-subnet1.png

OCI-network-firewall-subnet-oracle1.zip

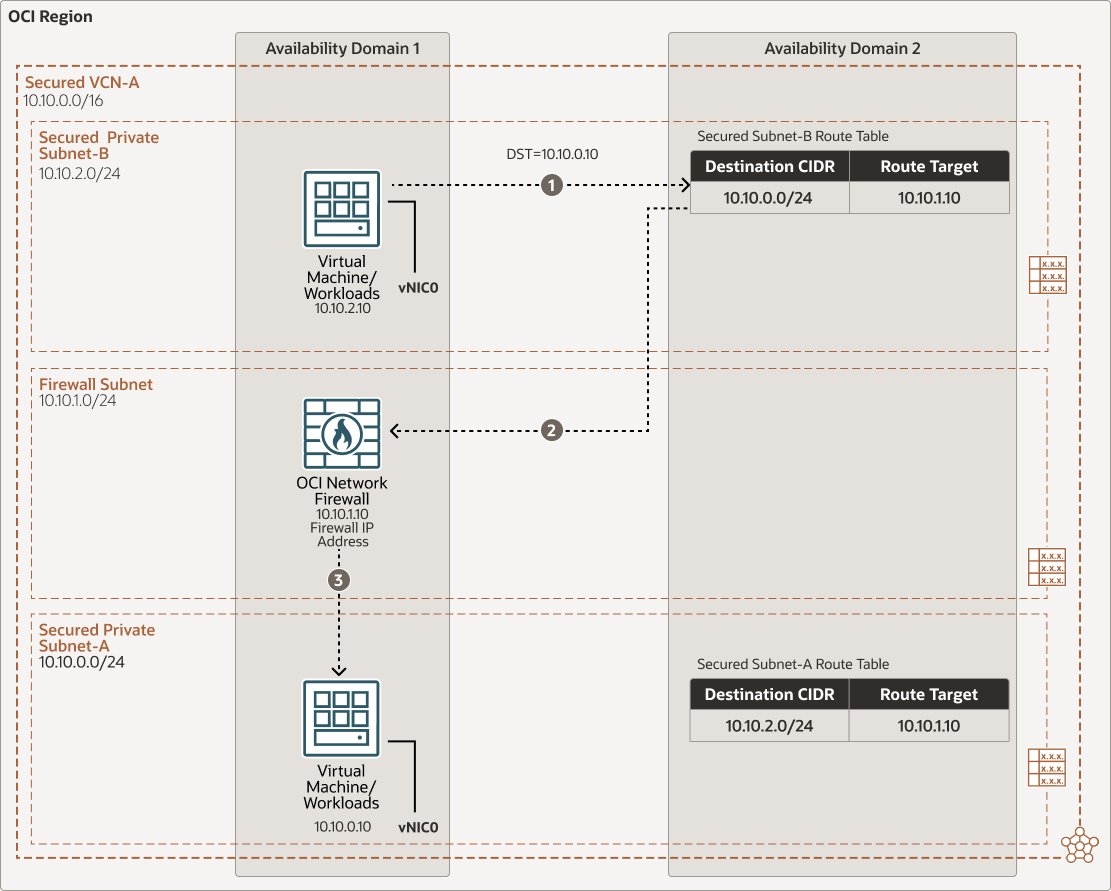

Ostwest-Subnetz-B zu Subnetz-A-Datenverkehr über OCI Network Firewall in einem sicheren VCN

Beschreibung der Abbildung oci-network-firewall-subnet-b.png

OCI-network-firewall-subnet-b-oracle.zip

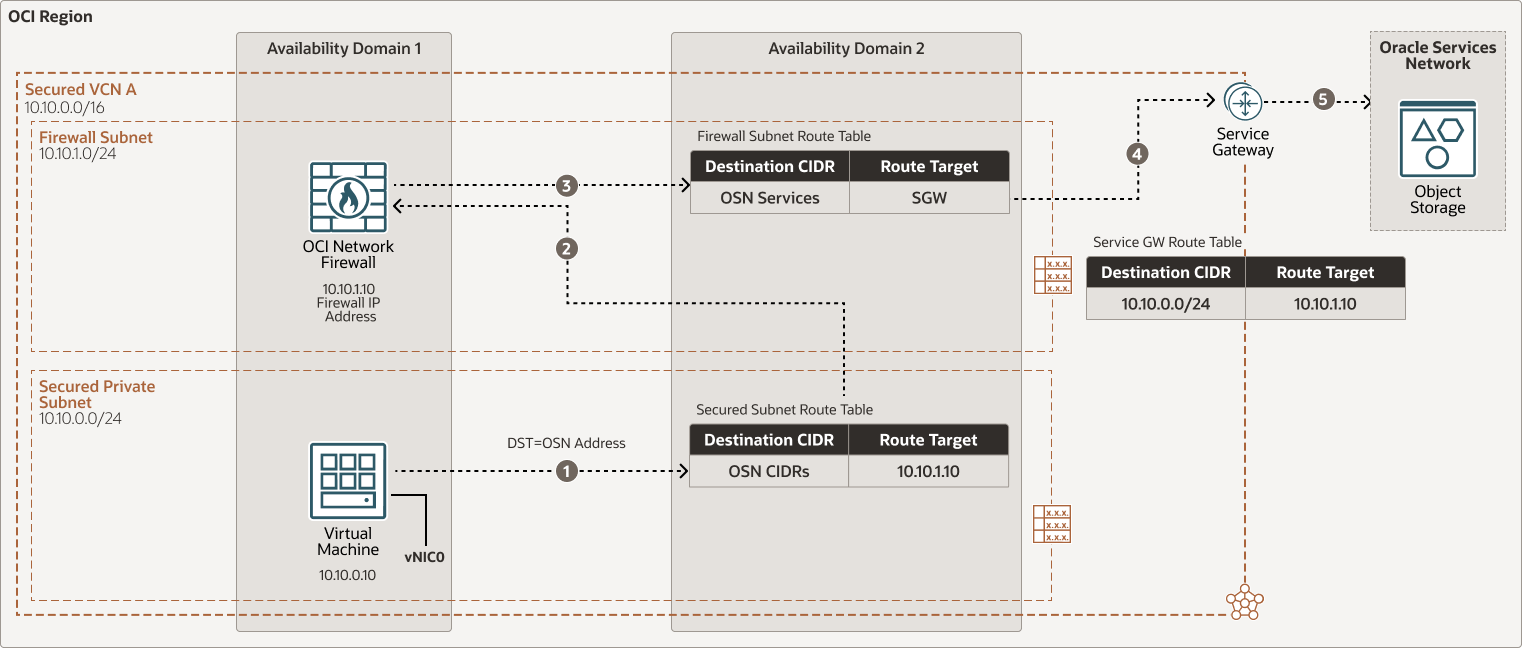

Ostwestliches Subnetz-A zu OCI Services-Traffic über OCI Network Firewall in einem sicheren VCN

Beschreibung der Abbildung oci-network-firewall-subnet.png

OCI-network-firewall-subnet-oracle.zip

Deployment-Architektur der Transit-OCI-Netzwerkfirewall

Beschreibung der Abbildung oci-network-firewall-transit-arch.png

OCI-network-firewall-transit-arch-oracle.zip

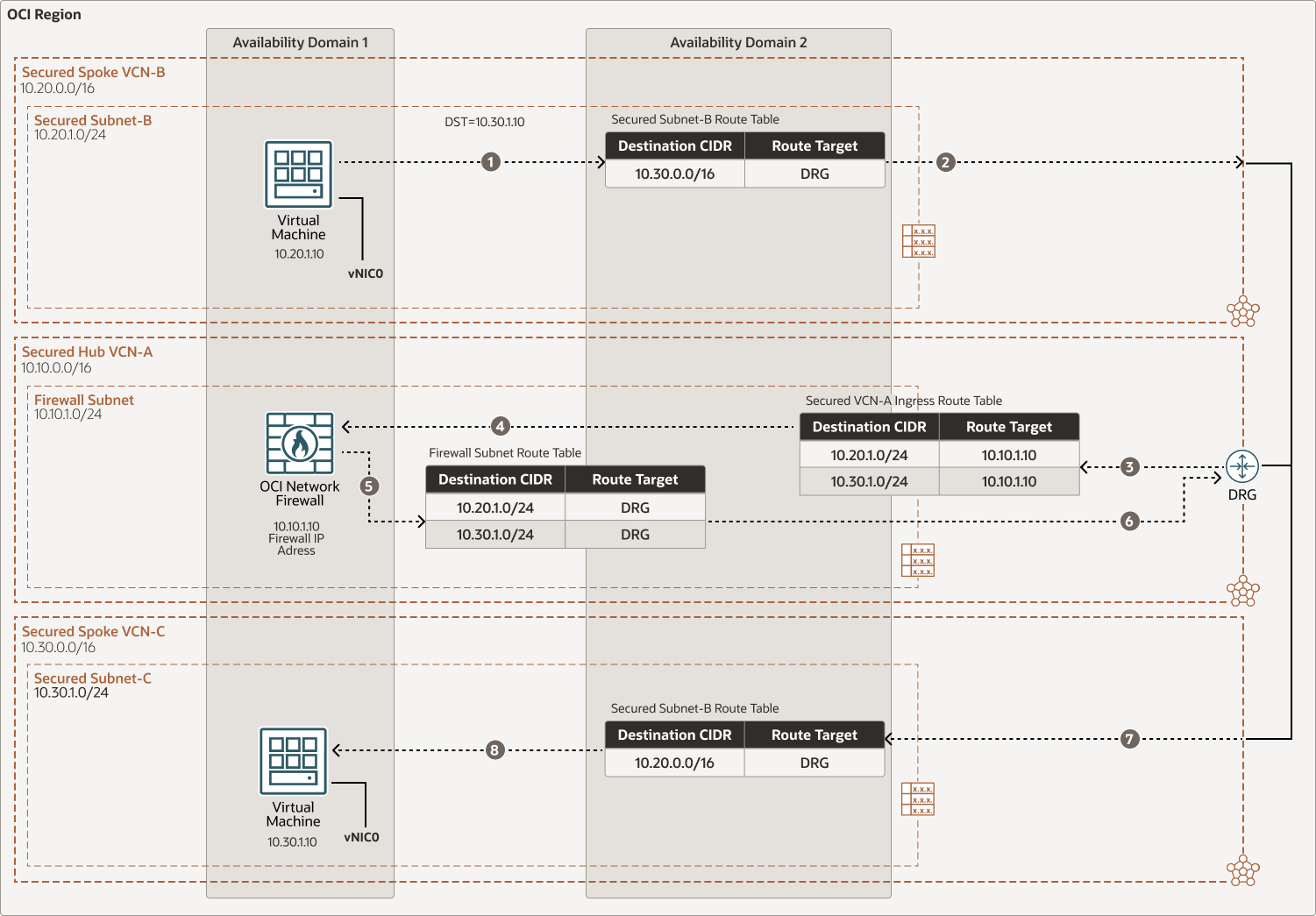

Ostwestliche Spoke Secured-B-VCN zu Spoke Secured-C-VCN-Trafficfluss über OCI Network Firewall in Hub - gesichertes VCN-A

Beschreibung der Abbildung oci-network-firewall-spoke.png

OCI-network-firewall-spoke-oracle.zip

Die Architektur umfasst die folgenden Komponenten:

- Region

Eine Oracle Cloud Infrastructure-Region ist ein lokalisierter geografischer Bereich, der ein oder mehrere Data Center, so genannte Availability-Domains, enthält. Regionen sind nicht von anderen Regionen abhängig, und große Distanzen können sie trennen (über Länder oder sogar Kontinente).

- Compartment

Compartments sind regionsübergreifende logische Partitionen in einem Oracle Cloud Infrastructure-Mandanten. Mit Compartments können Sie Ihre Ressourcen in Oracle Cloud organisieren, den Zugriff auf die Ressourcen kontrollieren und Nutzungs-Quotas festlegen. Um den Zugriff auf die Ressourcen in einem bestimmten Compartment zu kontrollieren, definieren Sie Policys, mit denen angegeben wird, wer auf die Ressourcen zugreifen kann und welche Aktionen sie ausführen können.

- Availability-Domains

Availability-Domains sind eigenständige, unabhängige Data Center innerhalb einer Region. Die physischen Ressourcen in jeder Availability-Domain sind von den Ressourcen in den anderen Availability-Domains isoliert, was Fehlertoleranz bietet. Availability-Domains haben keine gemeinsame Infrastruktur wie Stromversorgung oder Kühlung oder das interne Availability-Domainnetzwerk. Daher ist es unwahrscheinlich, dass ein Fehler in einer Availability-Domain die anderen Availability-Domains in der Region beeinflusst.

- Faultdomains

Eine Faultdomain ist eine Gruppierung aus Hardware und Infrastruktur innerhalb einer Availability-Domain. Jede Availability-Domain umfasst drei Faultdomains mit unabhängiger Stromversorgung und Hardware. Wenn Sie Ressourcen über mehrere Faultdomains verteilen, können Ihre Anwendungen Fehler, Systemwartung und Stromausfälle innerhalb einer Faultdomain tolerieren.

- Virtuelles Cloud-Netzwerk (VCN) und Subnetze

Ein VCN ist ein anpassbares, Softwaredefiniertes Netzwerk, das Sie in einer Oracle Cloud Infrastructure-Region einrichten können. Wie bei traditionellen Data Center-Netzwerken haben VCNs die vollständige Kontrolle über Ihre Netzwerkumgebung. Ein VCN kann mehrere sich nicht überschneidende CIDR-Blöcke aufweisen, die Sie nach dem Erstellen des VCN ändern können. Sie können ein VCN in Subnetze segmentieren, die sich auf eine Region oder eine Availability-Domain skalieren lassen. Jedes Subnetz besteht aus einem nachfolgenden Adressbereich, der sich nicht mit den anderen Subnetzen im VCN überschneidet. Sie können die Größe eines Subnetzes nach der Erstellung ändern. Ein Subnetz kann öffentlich oder privat sein.

- Sicherheitsliste

Für jedes Subnetz können Sie Sicherheitsregeln erstellen, die Quelle, Ziel und Traffictyp angeben, die in das Subnetz ein- und ausgehen dürfen.

- Netzwerkfirewall

Eine Sicherheitsressource, die in einem Subnetz Ihrer Wahl vorhanden ist und eingehenden und abgehenden Netzwerkverkehr basierend auf einem Set von Sicherheitsregeln kontrolliert. Jede Firewall ist mit einer Policy verknüpft. Der Traffic von Ressourcen wie Internetgateway, NAT-Gateway, Servicegateway und dynamische Routinggateways (DRGs) wird an und von dieser Firewall geleitet.

- Netzwerkfirewall-Policy

Eine Firewallrichtlinie enthält alle Konfigurationsregeln, die kontrollieren, wie die Firewall den Netzwerkverkehr inspiziert, zulässt oder ablehnt. Jede Firewall ist mit einer einzelnen Policy verknüpft, eine Policy kann jedoch mehreren Firewalls zugeordnet werden. In einer Policy sind Listen und Zuordnungen die Objekte, mit denen Sie Regeln klar und präzise ausdrücken können.

- RoutentabelleVirtuelle Routentabellen enthalten Regeln, um Traffic von Subnetzen an Ziele außerhalb eines VCN weiterzuleiten, in der Regel über Gateways. Im gesicherten VCN können Sie die folgenden Routentabellen verwenden:

- Die Routentabelle des Firewall-Subnetzes in einem gesicherten VCN stellt sicher, dass der Datenverkehr zum Internet, zu On-Premise, zu Subnetzen oder zu VCNs das Ziel erreicht. Diese Routentabelle ist mit dem Netzwerkfirewall-Subnetz verknüpft.

- Die Internetgatewayroutentabelle stellt sicher, dass eingehender Datenverkehr vom Internet über die Netzwerkfirewall geleitet wird. Diese Routentabelle ist mit dem Internetgateway verknüpft.

- Die NAT-Gatewayroutentabelle stellt sicher, dass eine Antwort vom Internet über Network Firewall gesendet wird. Diese Routentabelle ist mit dem NAT-Gateway verknüpft.

- Die Servicegateway-Routentabelle stellt sicher, dass eine Rückantwort von der Oracle Services Network-Kommunikation über Network Firewall gesendet wird. Diese Routentabelle wird an das Servicegateway angehängt.

- Jede Routentabelle stellt sicher, dass Sie in einem VCN kommunizieren können. Wenn Sie jedoch Network Firewall in Subnetzen in einem VCN verwenden möchten, stellen Sie sicher, dass die richtigen Routen auf die Netzwerkfirewall-IP-Adresse zeigen.

- Die Ingress-Routentabelle für DRG Firewall-VCN ist an den gesicherten VCN-Anhang angehängt, um eingehenden Traffic von Spoke-VCNs/On Premise über das dynamische Routinggateway an die private IP-Adresse der Netzwerkfirewall zu senden.

-

Für jeden Spoke, der über dynamische Routinggateways an das Firewall-VCN angeschlossen ist, wird eine eindeutige Routentabelle definiert und mit einem zugehörigen Subnetz verknüpft. Diese Routentabelle leitet den gesamten Traffic (0.0.0.0/0) vom zugehörigen Spoke-VCN an dynamische Routinggateways über die private IP-Adresse der Netzwerkfirewall weiter.

- Private IPs

Eine private IPv4-Adresse und zugehörige Informationen zur Adressierung einer Instanz. Jede VNIC verfügt über eine primäre private IP, und Sie können sekundäre private IPs hinzufügen und entfernen. Die primäre private IP-Adresse einer Instanz wird beim Starten der Instanz angehängt und ändert sich während der Lebensdauer der Instanz nicht. Sekundäre IPs müssen ebenfalls zu demselben CIDR des Subnetzes der VNIC gehören. Die sekundäre IP wird als Floating-IP verwendet, da sie zwischen verschiedenen VNICs auf verschiedenen Instanzen in demselben Subnetz verschoben werden kann. Sie können ihn auch als anderen Endpunkt verwenden, um verschiedene Services zu hosten.

OCI Network Firewall unterstützt keine sekundären IPs und erfordert diese nicht. Verwenden Sie die primäre Firewall-IP-Adresse, um den Datenverkehr zur Trafficprüfung an Firewall weiterzuleiten.

- Öffentliche IPsDie Networking-Services definieren eine von Oracle gewählte öffentliche IPv4-Adresse, die einer privaten IP zugeordnet ist.

- Ephemer: Diese Adresse ist temporär und gilt während der Lebensdauer der Instanz.

- Reserviert: Diese Adresse bleibt über die Lebensdauer der Instanz hinaus bestehen. Sie können ihre Zuweisung aufheben und sie einer anderen Instanz zuweisen.

- Compute-Einheit

Die Ausprägung einer Compute-Instanz gibt die Anzahl der CPUs und den Speicherplatz an, die der Instanz zugewiesen werden. Außerdem bestimmt die Compute-Ausprägung die Anzahl der VNICs und die maximale Bandbreite, die für die Compute-Instanz verfügbar ist.

- Virtuelle Netzwerkkarte (VNIC)

Die Services in Oracle Cloud Infrastructure-Data Centern weisen physische Netzwerkkarten (NICs) auf. Instanzen virtueller Maschinen kommunizieren über virtuelle NICs (VNICs), die mit den physischen NICs verknüpft sind. Jede Instanz verfügt über eine primäre VNIC, die während des Starts automatisch erstellt und angehängt wird und während der Gültigkeitsdauer der Instanz verfügbar ist. DHCP wird nur der primären VNIC angeboten. Sie können nach dem Starten der Instanz sekundäre VNICs hinzufügen. Sie müssen statische IPs für jede Schnittstelle festlegen.

- Internetgateway

Das Internetgateway ermöglicht Traffic zwischen den öffentlichen Subnetzen in einem VCN und dem öffentlichen Internet.

- NAT-Gateway

Das NAT-Gateway ermöglicht privaten Ressourcen in einem VCN den Zugriff auf Hosts im Internet, ohne diese Ressourcen für eingehende Internetverbindungen freizugeben.

- Servicegateway

Das Servicegateway ermöglicht den Zugriff von einem VCN auf andere Services, wie Oracle Cloud Infrastructure Object Storage. Der Traffic vom VCN zum Oracle-Service durchläuft die Oracle-Netzwerk-Fabric und nie das Internet.

- FastConnect

Mit Oracle Cloud Infrastructure FastConnect können Sie ganz einfach eine eigene, private Verbindung zwischen Ihrem Data Center und Oracle Cloud Infrastructure herstellen. FastConnect bietet im Vergleich zu internetbasierten Verbindungen höhere Bandbreitenoptionen und ein zuverlässigeres Netzwerk.

Empfehlungen

- VCN

Wenn Sie ein VCN erstellen, bestimmen Sie die Anzahl der erforderlichen CIDR-Blöcke und die Größe jedes Blocks basierend auf der Anzahl der Ressourcen, die Sie an Subnetze im VCN anhängen möchten. Verwenden Sie CIDR-Blöcke, die sich im privaten Standardadressbereich befinden.

Wählen Sie CIDR-Blöcke aus, die sich nicht mit einem anderen Netzwerk (in Oracle Cloud Infrastructure, Ihrem On-Premise-Data Center oder einem anderen Cloud-Provider) überschneiden, für das Sie private Verbindungen einrichten möchten.

Nachdem Sie ein VCN erstellt haben, können Sie die zugehörigen CIDR-Blöcke ändern, hinzufügen und entfernen.

Berücksichtigen Sie bei der Entwicklung der Subnetze Ihren Trafficfluss und Ihre Sicherheitsanforderungen. Hängen Sie alle Ressourcen innerhalb einer bestimmten Tier oder Rolle an dasselbe Subnetz an, das als Sicherheitsgrenze dienen kann.

- Netzwerkfirewall-Policys

Die aktuellsten Informationen zu erforderlichen Sicherheitsrichtlinien, Ports und Protokollen finden Sie in der Dokumentation zur Netzwerkfirewall-Richtlinie im Abschnitt "Weitere Informationen" im Abschnitt "Weitere Informationen". Stellen Sie sicher, dass Sie die erforderliche Richtlinie an Network Firewall übergeben haben.

- NetzwerkfirewallIn der Dokumentation zur Netzwerkfirewall im Abschnitt "Weitere Informationen anzeigen" finden Sie aktuelle Informationen. Einige Empfehlungen sind wie folgt:

- Als Best Practice verwenden Sie nicht das OCI Network Firewall-Subnetz, um andere Ressourcen bereitzustellen, da Network Firewall keinen Traffic von Quellen oder Zielen innerhalb des Firewall-Subnetzes prüfen kann.

- Stellen Sie verteilte Deployment-Architektur bereit, und verwenden Sie regionale Firewall-Subnetze.

- Verbessern Sie die Sicherheit durch Logging, und zeigen Sie den Verkehrswert an.

- Sie können Zustand, Kapazität und Performance Ihrer Netzwerk-Firewalls mit Metriken, Alarmen und Benachrichtigungen überwachen.

- Um eine bessere Firewallauslastung zu gewährleisten, dass der gesamte Traffic gesichert wird, stellen Sie sicher, dass Sie der Sicherheitsliste, die mit dem Firewallsubnetz verknüpft ist, keine zustandsbehafteten Regeln hinzufügen oder die Firewall in eine Netzwerksicherheitsgruppe (NSG) mit zustandsbehafteten Regeln aufnehmen.

- Sicherheitsliste oder Netzwerksicherheitsgruppen-(NSG-)Regeln, die mit dem Firewallsubnetz und den VNICs verknüpft sind, werden vor der Firewall ausgewertet. Stellen Sie sicher, dass Sicherheitslisten oder NSG-Regeln den Traffic in die Firewall zulassen, damit er entsprechend ausgewertet werden kann.

Hinweise

Berücksichtigen Sie bei der Sicherung von Workloads auf OCI durch die Netzwerkfirewall die folgenden Faktoren:

- Performance

- Durch Auswahl der richtigen Instanzgröße, die von der Compute-Ausprägung bestimmt wird, wird der maximal verfügbare Durchsatz, die CPU, der RAM und die Anzahl der Schnittstellen bestimmt.

- Organisationen müssen wissen, durch welche Arten von Datenverkehr die Umgebung geleitet wird, die richtigen Risikostufen bestimmen und bei Bedarf korrekte Sicherheitskontrollen anwenden. Unterschiedliche Kombinationen aktivierter Sicherheitskontrollen wirken sich auf die Performance aus.

- Sie sollten auch dedizierte Schnittstellen für FastConnect- oder VPN-Services hinzufügen. Sie sollten auch große Compute-Ausprägungen für höheren Durchsatz und Zugriff auf mehr Netzwerkschnittstellen verwenden.

- Die Ausführung von Performancetests zur Validierung des Designs kann die erforderliche Performance und den erforderlichen Durchsatz aufrechterhalten.

- Sicherheit

- Sie müssen symmetrisch zu OCI Network Firewall weiterleiten, um sicherzustellen, dass der Datenverkehr von der Quelle zum Ziel über die Netzwerkfirewall erreicht werden kann.

- Sicherheitsliste oder Netzwerksicherheitsgruppen-(NSG-)Regeln, die mit dem Firewallsubnetz und den VNICs verknüpft sind, werden vor der Firewall ausgewertet. Stellen Sie sicher, dass Sicherheitslisten oder NSG-Regeln den Traffic in die Firewall zulassen, damit er entsprechend ausgewertet werden kann.

- Protokollieren

Sie können das Logging für Ihre Firewalls aktivieren, wenn die Regeln in der zugehörigen Policy es unterstützen und Sie Oracle Cloud Infrastructure Logging abonniert haben. In Logs werden die Logaktivität und die Details jedes protokollierten Ereignisses innerhalb eines bestimmten Zeitrahmens angezeigt. Logs zeigen, wann Traffic Regeln auslöst und Ihnen dabei hilft, die Sicherheit zu verbessern.

- Verfügbarkeit

- Stellen Sie Ihre Architektur für größtmögliche Redundanz in verschiedenen geografischen Regionen bereit.

- Konfigurieren Sie Site-to-Site-VPNs mit relevanten Organisationsnetzwerken, um redundante Konnektivität zu On-Premise-Netzwerken zu erhalten.

- Kostenfaktor

Pro OCI Network Firewall fallen Kosten an. Bei einer großen Anzahl von OCI-VCNs sollten Sie das kombinierte Firewallmodell für verteilte und Transit verwenden. Stellen Sie nur bei Bedarf Netzwerk-Firewalls bereit.

Bereitstellen

Sie können die Netzwerkfirewall auf OCI mit der Konsole bereitstellen. Sie können den Code auch von GitHub herunterladen und an Ihre spezifischen Geschäftsanforderungen anpassen, um diese Architektur bereitzustellen.

- Gehen Sie zu GitHub.

- Klonen oder laden Sie das Repository auf Ihren lokalen Rechner herunter.

- Befolgen Sie die Anweisungen im Dokument

README.