Zugriff auf private Ressourcen über OCI Resource Manager mit privater Endpunktverwaltung

Das Feature "Private Endpunktverwaltung" ermöglicht den Zugriff auf Private Cloud-Ressourcen auf Oracle Cloud Infrastructure (OCI) oder On Premise (mit einem OCI-Mandanten verbunden) über OCI Resource Manager.

Resource Manager ist ein OCI-Service, mit dem Sie das Provisioning Ihrer Oracle Cloud Infrastructure-Ressourcen automatisieren können. Mit Terraform unterstützt Sie Resource Manager bei der Installation, Konfiguration und Verwaltung von Ressourcen über das "Infrastructure-as-Code"-Modell.

- Stellen Sie als Bestandteil von Terraform eine Verbindung zu privaten Ressourcen in einem privaten Netzwerk (VCN) über Remoteausführung her, einschließlich Compute- und DB-Instanzen.

- Stellen Sie eine Verbindung zu privaten Git-Servern wie GitHub und GitLab in einem privaten Netzwerk (VCN) her, um Terraform-Konfigurationen abzurufen, die zur Konfiguration von Stackressourcen erforderlich sind.

Beispiel: Sie können eine private Compute-Instanz mit der Remote-Ausführungsfunktion von Terraform konfigurieren und auf Terraform-Konfigurationen in einem privaten GitHub-Server zugreifen.

- Führen Sie während der Jobausführung Skripte aus dem Resource Manager remote aus, ohne dass Ressourcen für das öffentliche Internet freigegeben werden.

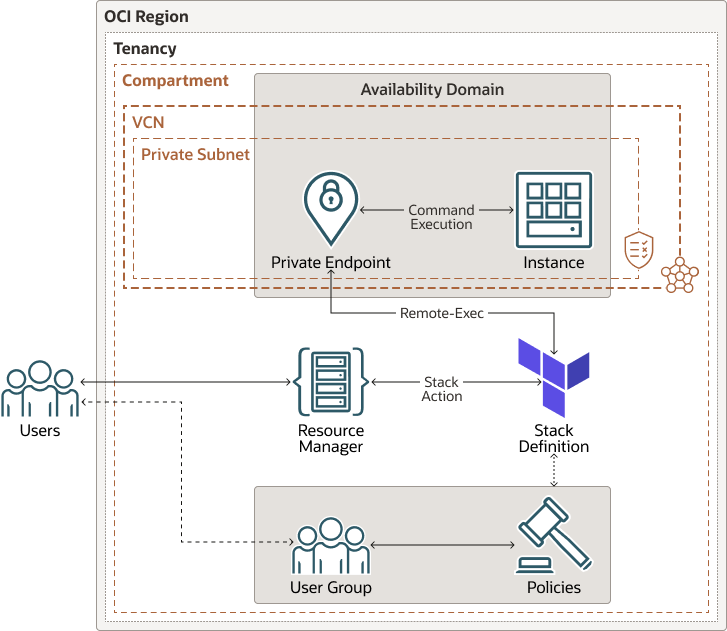

Architektur

Diese Referenzarchitektur beschreibt und stellt Automatisierung bereit, um privaten Endpunktzugriff von OCI Resource Manager bereitzustellen und zu nutzen und bestimmte Befehle auf Compute-Instanzen auszuführen, die in einem privaten Subnetz gehostet werden.

Diese Referenzarchitektur stellt eine Terraform-basierte Lösung bereit, die alle erforderlichen Ressourcen (VCN, Instanz, privater Endpunkt) erstellt und die Verbindung zum privaten Endpunkt mit Remoteausführung validiert.

Die Automatisierung ist in den OCI-Terraform-Provider eingebettet. Der Code erstellt ein VCN. Im VCN wird ein privates Subnetz zum Hosten der Instanz erstellt. Die Instanz wird unter dem privaten Subnetz erstellt und gestartet. Im Subnetz werden Sicherheitsregeln definiert, um sicherzustellen, dass Remote-Ausführungsaufrufe über einen privaten Endpunkt zulässig sind.

Die Automatisierung erstellt private Endpunktressourcen für den Mandanten im privaten VCN-Subnetz. Außerdem wird der Benutzer zu einer Benutzergruppe hinzugefügt. Er definiert Policys zusätzlich zur Benutzergruppe, um den erforderlichen Zugriff auf das VCN und den privaten Endpunkt bereitzustellen.

Schließlich führt sie eine Remote-Ausführung für die Instanzen durch, die keinem öffentlichen Netzwerk zur Verfügung stehen und das Ergebnis erfassen.

Das folgende Diagramm veranschaulicht diese Referenzarchitektur.

OCI-orm-private-endpoint-arch-oracle.zip

Die Architektur umfasst die folgenden Komponenten:

- Ressourcenmanager

Resource Manager ist ein Oracle Cloud Infrastructure-Service, mit dem Sie das Provisioning Ihrer Resource Manager-Ressourcen automatisieren können. Damit können Sie Ressourcen mit dem Infrastructure-as-Code-Modell installieren, konfigurieren und verwalten.

- Privater Endpunkt

Der private Endpunkt ist ein Feature in OCI Resource Manager, mit dem Sie über Resource Manager auf nicht öffentliche Cloud-Ressourcen in Ihrem Mandanten zugreifen können.

- Stackaktionen

Stackaktionen sind die verschiedenen Aktionen, die über einen Stack (Set mit Terraform-Code) ausgeführt werden können, wie Apply/plan/destroy.

- Stackdefinition

Die Stackdefinition ist eine Gruppe von Terraform-Code und eine Schemadefinition zu Ihrer Infrastruktur.

- Sicherheitsliste

Für jedes Subnetz können Sie Sicherheitsregeln erstellen, die Quelle, Ziel und Traffictyp angeben, die in das Subnetz ein- und ausgehen dürfen.

- Policy

Eine Oracle Cloud Infrastructure Identity and Access Management-Policy gibt an, wer auf welche Ressourcen zugreifen kann und wie. Der Zugriff wird auf Gruppen- und Compartment-Ebene erteilt, d.h. Sie können eine Policy schreiben, mit der einer Gruppe ein bestimmter Zugriffstyp in einem bestimmten Compartment oder dem Mandanten erteilt wird.

- Virtuelles Cloud-Netzwerk (VCN) und Subnetz

Ein VCN ist ein anpassbares, Softwaredefiniertes Netzwerk, das Sie in einer Oracle Cloud Infrastructure-Region einrichten können. Wie bei traditionellen Data Center-Netzwerken haben VCNs die vollständige Kontrolle über Ihre Netzwerkumgebung. Ein VCN kann mehrere sich nicht überschneidende CIDR-Blöcke aufweisen, die Sie nach dem Erstellen des VCN ändern können. Sie können ein VCN in Subnetze segmentieren, die sich auf eine Region oder eine Availability-Domain skalieren lassen. Jedes Subnetz besteht aus einem nachfolgenden Adressbereich, der sich nicht mit den anderen Subnetzen im VCN überschneidet. Sie können die Größe eines Subnetzes nach der Erstellung ändern. Ein Subnetz kann öffentlich oder privat sein.

- Privates Subnetz

Private Subnetze sind Unterteilungen, die Sie in einem VCN definieren (Beispiel: 10.0.0.0/24, 10.0.1.0/24 oder 2001:DB8::/64). Subnetze enthalten virtuelle Netzwerkkarten (VNICs), die an Instanzen angehängt werden. Private bedeutet, dass VNICs im Subnetz keine öffentlichen IPv4-Adressen haben können und die Internetkommunikation mit IPv6-Endpunkten untersagt ist.

Empfehlungen

- Compute-Ausprägungen

Diese Architektur verwendet ein Oracle Linux-BS-Image mit einer Flex-Ausprägung E4 mit minimalen Ressourcen zum Hosten der Instanz. Wenn Ihre Anwendung mehr Speicher oder Kerne benötigt, können Sie eine andere Ausprägungen auswählen.

- VCN

Wenn Sie ein VCN erstellen, bestimmen Sie die Anzahl der erforderlichen CIDR-Blöcke und die Größe jedes Blocks basierend auf der Anzahl der Ressourcen, die Sie an Subnetze im VCN anhängen möchten. Verwenden Sie CIDR-Blöcke, die sich im privaten Standardadressbereich befinden.

Nachdem Sie ein VCN erstellt haben, können Sie die zugehörigen CIDR-Blöcke ändern, hinzufügen und entfernen.

Diese Architektur hostet mit einem VCN OCI-VM in einem privaten Subnetz zusammen mit einer Sicherheitsregel, die nur Port 22 für Egress- und Ingress-Regeln zulässt.

Hinweise

Beachten Sie beim Deployment dieser Referenzarchitektur die folgenden Punkte.

- Verfügbarkeit

Stellen Sie bei Verwendung dieser Architektur für Produktionsanwendungsfälle eine ordnungsgemäße Resilienz und Load Balancing für alle Ressourcen sicher.

- Kostenfaktor

Informieren Sie sich über die Kosten von OCI-Instanzen, und verwalten Sie die Nutzung entsprechend.

- Sicherheit

Die Lösung lässt nur die SSH-Verbindung zum Subnetz zu. Sie können die Aktualisierung entsprechend Ihren Anforderungen ändern.

Bereitstellen

Der Terraform-Code für diese Referenzarchitektur ist als Beispielstack in Oracle Cloud Infrastructure Resource Manager verfügbar. Sie können den Code auch von GitHub herunterladen und an Ihre spezifischen Anforderungen anpassen.

- Mit dem Beispielstack in Oracle Cloud Infrastructure Resource Manager bereitstellen:

- Klicken Sie auf

Wenn Sie noch nicht angemeldet sind, geben Sie den Mandanten und die Benutzerzugangsdaten ein.

- Wählen Sie die Region aus, in der Sie den Stack bereitstellen möchten.

- Befolgen Sie die Prompts und Anweisungen zum Erstellen des Stacks auf dem Bildschirm.

- Nachdem Sie den Stack erstellt haben, klicken Sie auf Terraform-Aktionen, und wählen Sie Planen aus.

- Warten Sie, bis der Job abgeschlossen ist, und prüfen Sie den Plan.

Um Änderungen vorzunehmen, kehren Sie zur Seite "Stackdetails" zurück, klicken Sie auf Stack bearbeiten, und nehmen Sie die erforderlichen Änderungen vor. Führen Sie dann die Aktion Planen erneut aus.

- Wenn keine weiteren Änderungen erforderlich sind, kehren Sie zur Seite "Stackdetails" zurück, klicken Sie auf Terraform-Aktionen, und wählen Sie Anwenden aus.

- Klicken Sie auf

- Mit dem Terraform-Code in GitHub bereitstellen:

- Gehen Sie zu GitHub.

- Klonen oder laden Sie das Repository auf Ihren lokalen Rechner herunter.

- Befolgen Sie die Anweisungen im Dokument

README.