Netzwerksicherheit

Der Oracle Cloud Infrastructure Networking-Service unterstützt das Provisioning von virtuellen Cloud-Netzwerken (VCNs) und Subnetzen, mit denen Sie Ihre Ressourcen in der Cloud auf Netzwerkebene isolieren können.

Die VCNs können für Internetkonnektivität konfiguriert oder über Oracle Cloud Infrastructure FastConnect-Circuits oder IPSec-VPN-Verbindungen mit Ihren On-Premise-Data-Centern verbunden werden. Sie können bidirektionale zustandsbehaftete und zustandslose Firewallregeln, Kommunikationsgateways und Routentabellen verwenden, um den Verkehrsfluss zu und von den Netzwerken zu kontrollieren, die Sie erstellen. Firewalls und Access Control-Listen (ACLs), die für einen VCN angegeben sind, werden über die Netzwerktopologie und Kontrollebene propagiert und stellen eine Multi-Tier und defense-in-Tier-Implementierung sicher. Weitere Informationen über das Networking in Oracle Cloud Infrastructure finden Sie in Überblick über Networking.

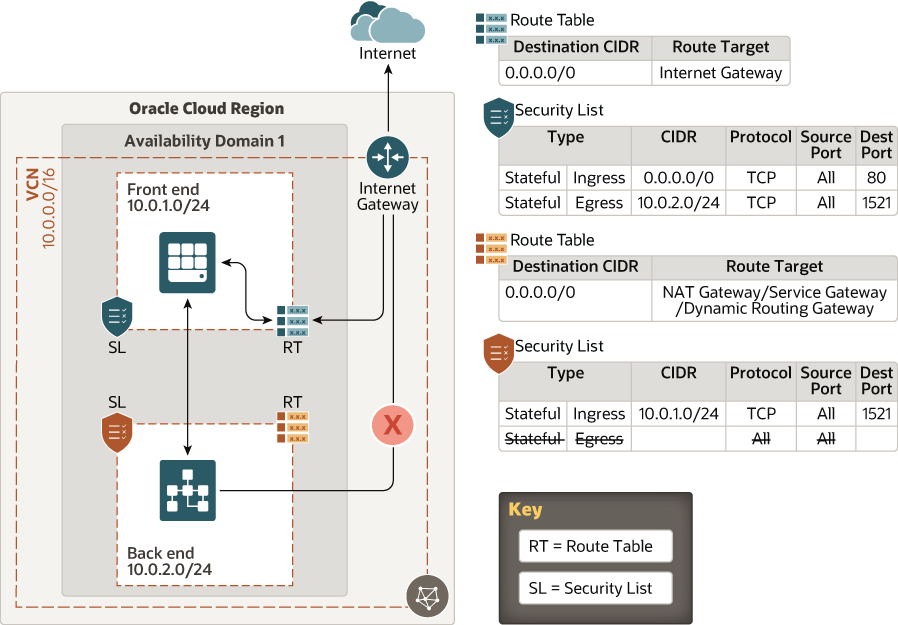

Die folgende Architektur zeigt, wie Sie Subnetze, Routentabellen und Sicherheitslisten zum Sichern Ihrer Netzwerkgrenzen verwenden können.

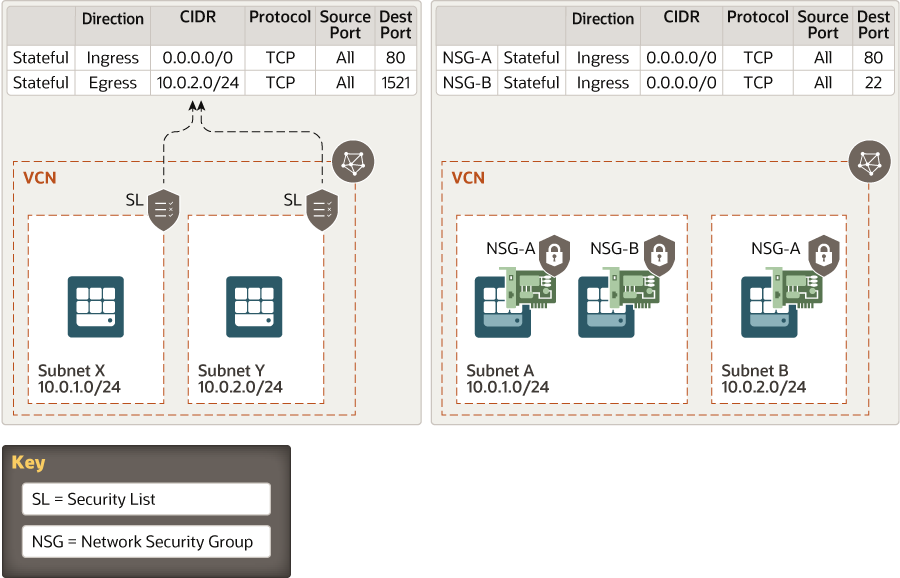

Diese Architektur zeigt eine Implementierung der virtuellen Firewall mit Sicherheitslisten. Die Regeln, die Sie in einer Sicherheitsliste angeben, gelten für alle VNICs im Subnetz, an die Sie die Sicherheitsliste anhängen. Wenn Sie Firewalls auf einer feineren Ebene benötigen, verwenden Sie die Netzwerksicherheitsgruppen (NSGs). Die Regeln in einer NSG gelten nur für die VNICs, die Sie angeben. Oracle empfiehlt, dass Sie NSGs verwenden, da Sie die Subnetzarchitektur von den Sicherheitsanforderungen der Workload trennen können.

Im folgenden Beispiel werden Sicherheitslisten und NSGs verglichen:

Schützen Sie Ihre Netzwerkgrenzen mit der folgenden Checkliste:

| Fertig? | Sicherheitskontrollen und -empfehlungen |

|---|---|

| Partitionieren Sie Ihre VCN in private und öffentliche Subnetze. | |

| Definieren Sie Firewallregeln, um den Zugriff auf Ihre Instanzen zu kontrollieren. | |

| Erstellen und konfigurieren Sie virtuelle Router für Netzwerkkonnektivität. | |

| Verwenden Sie IAM-Policys, um den Zugriff auf Netzwerkressourcen auf Gruppen zu beschränken, die zum Verwalten von Netzwerkressourcen zugelassen sind. | |

| Um den Netzwerkzugriff zu kontrollieren, verwenden Sie die Strategie eines gestaffelten Subnetzes für VCN. Verwenden Sie ein DMZ-Subnetz (Demilitarized Zone) für Load Balancer, ein öffentliches Subnetz für extern zugängliche Hosts, wie Webserver, und ein privates Subnetz für interne Hosts, wie Datenbanken. | |

| Verwenden Sie ein NAT-Gateway für die Internetverbindung aus privaten Compute-Instanzen. | |

| Verwenden Sie ein Servicegateway für die Verbindung mit dem Oracle Services-Netzwerk. | |

| Verwenden Sie granulare Sicherheitsregeln für den Zugriff in VCN, die Kommunikation mit dem Internet, den Zugriff mit anderen VCNs über Peering-Gateways und den Zugriff auf On-Premise-Netzwerke über IPSec VPN und FastConnect. | |

| Richten Sie ein Eindringlichkeits- und Schutzsystem (IDS/IPS) ein. | |

| Erstellen und konfigurieren Sie Load Balancer für High Availability and Transport Layer Security (TLS). | |

| Verwenden Sie eine Web Application Firewall (WAF). | |

| Erstellen Sie DNS-Zonen und -Zuordnungen. Ein wichtiger Sicherheitsfaktor in Load Balancern verwendet TLS-Zertifikate, um TLS-Verbindungen zu VCN des Kunden zu konfigurieren. | |

| Befolgen Sie die Best Practices für externe Cloud-Verbindungen. |

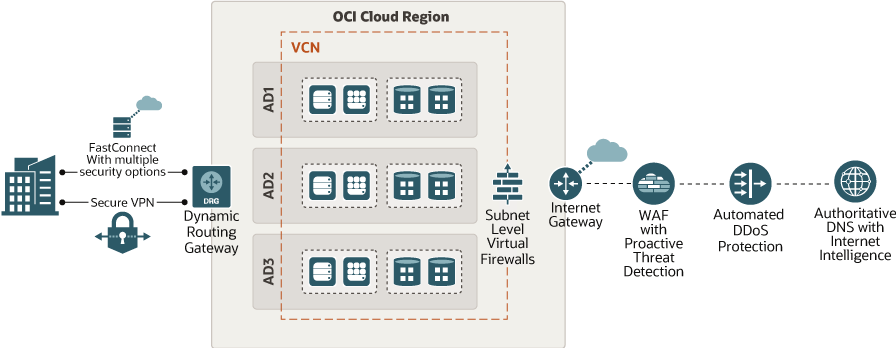

Die folgende Grafik zeigt die Netzwerkkonnektivitätsoptionen mit Oracle Cloud Infrastructure.