Plan

| Sequenz | Abgedeckte Themen |

|---|---|

| 1 |

Unveränderlichkeit und Zero Data Loss von Oracle Databases ermöglichen IM-2: Recovery Service für Oracle-Cloud-Datenbanken verwenden. |

| 2 |

Konfigurieren Sie unveränderliche Buckets, und aktivieren Sie den IAM-Principal mit der geringsten Berechtigung IM-1: Konfiguration des unveränderlichen Buckets für unstrukturierte Daten. ZT-1: Privat konfigurierter Bucket mit sicheren Berechtigungen, die nur für IAM-spezialisierte Recovery-Accounts konfiguriert sind. |

| 3 |

Bedrohungserkennung im Zusammenhang mit Cyberresilienzbedrohungen aktivieren TD-1: Cloud Guard Prüfen Sie Bucket-Regeln (öffentlich/privat) und Bucket-Logging. |

| 4 |

Testverschiebung von Daten in unveränderliche Buckets starten IM-3: Mit dem OCI-CLI-Skript können Sie OCI FSS in den unveränderlichen Objektspeicher kopieren. BR-1: OCI-Benutzerdefiniertes Image in unveränderlichem Bucket sichern. |

Datenbanken mit Autonomous Recovery Service schützen

Starten Sie ein Pilotprojekt für eine neue Entwicklungs- und Testdatenbank. Beispielfragen umfassen unter anderem:

- Welche Datenbankplattformen und Softwareversionen sind erforderlich?

- Verwenden Ihre Datenbanken OCI für DNS? Falls nicht, prüfen Sie die bedingte DNS-Weiterleitung.

- Müssen Sie die vorhandenen OCI-Limits erhöhen?

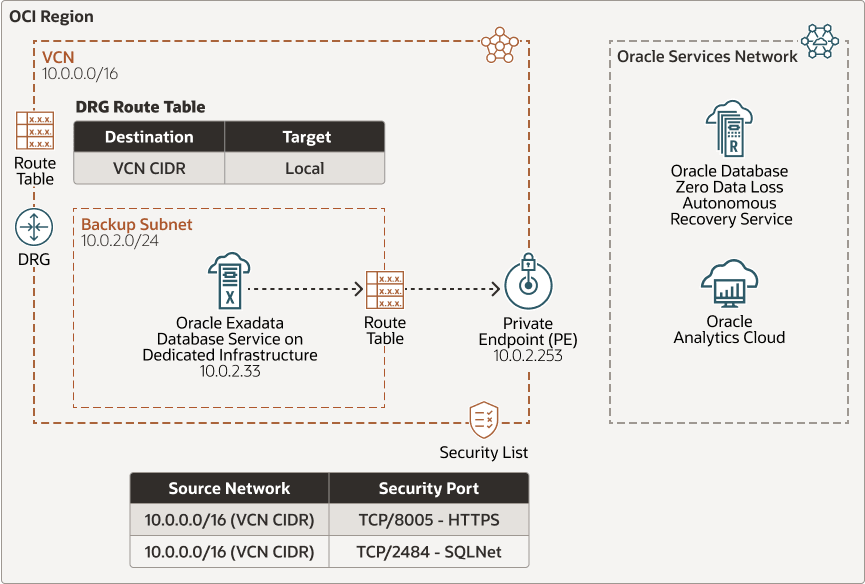

- Haben Sie die Sicherheitslisten aktiviert, damit Ihre Datenbanken eine Verbindung zum Autonomous Recovery Service herstellen können?

- Haben Sie alle erforderlichen IAM-Policy-Anweisungen zur Autorisierung des Service aktiviert?

Das folgende Diagramm zeigt ein Beispiel für ein OCI-Recovery-Subnetz, das eine Verbindung zum Oracle Database Zero Data Loss Autonomous Recovery Service herstellt:

Jetzt, da Ihre Datenbanken geschützt sind, sollten Sie sich darauf konzentrieren, Ihre unstrukturierten Daten (Boot, Block, Dateisysteme usw.) mit den folgenden Empfehlungen zu schützen:

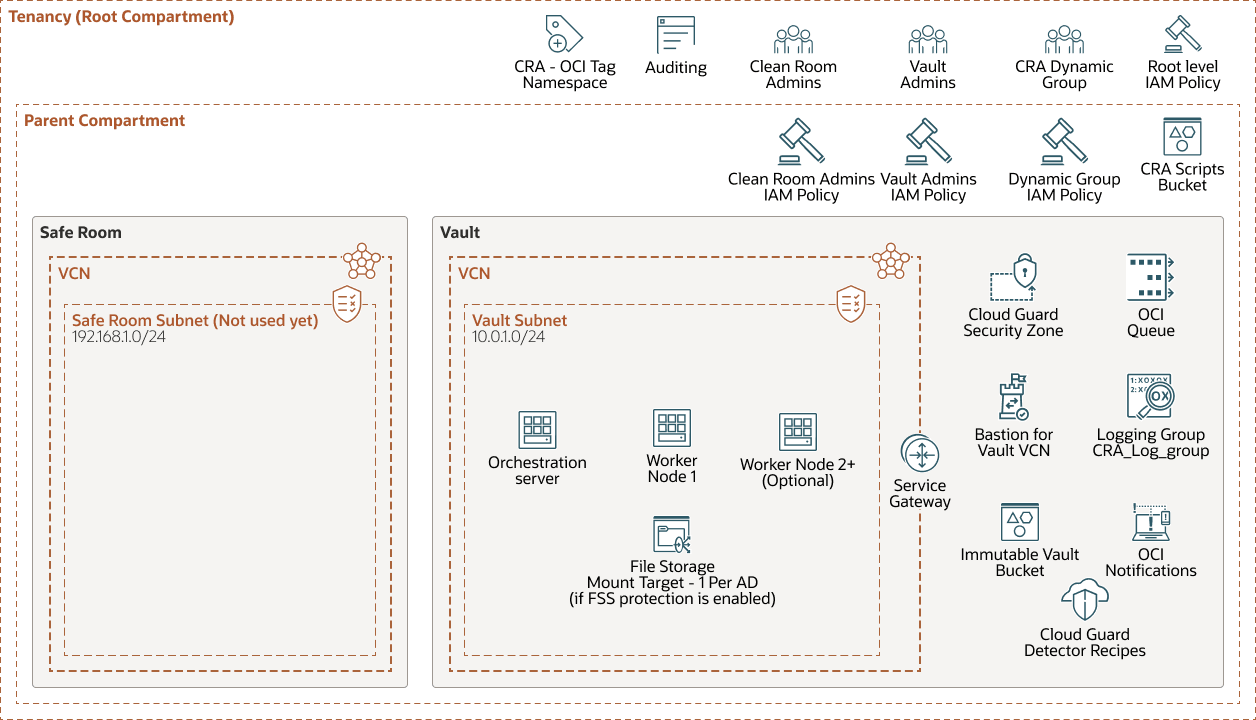

- Erstellen Sie eine verschachtelte Compartment-Struktur, oder erstellen Sie einen neuen OCI-Mandanten, der als Vault-Enklave oder Safe Restore-Enklave fungiert.

- Erstellen Sie einen Object Storage-Bucket, fügen Sie Aufbewahrungsregeln hinzu, und sperren Sie die Regeln, nachdem Sie die Aufbewahrungs-Policys getestet haben.

- Prüfen Sie, ob IAM-Policys Gruppenmitgliedschaften einschränken und nur Backup- oder Speicheradministratoren Zugriff gewähren. Bei Bedarf können Sie auch eine andere IAM-Domain verwenden.

- Stellen Sie sicher, dass Oracle Cloud Guard- und OCI-Sicherheitszonen sicherstellen, dass Ihr Bucket nicht öffentlich gemacht werden kann und dass niemand Ihre Backup- und Recovery-Services deaktivieren kann. Eine Sicherheitszonen-Policy verbietet das Erstellen öffentlicher Buckets in OCI Object Storage. Beispiel: Sie können eine Sicherheitszonen-Policy einrichten, um zu verhindern, dass jemand einen öffentlichen Bucket erstellt oder einen vorhandenen Speicher-Bucket ändert und öffentlich macht.

Backup in einem unveränderlichen Vault

Es stehen Open-Source- und kommerzielle Tools zur Verfügung, die das Replizieren, Synchronisieren und Verschieben von Daten über Plattformen hinweg ermöglichen. Lesen Sie im Abschnitt Migrating Data Blog den Abschnitt Das richtige Tool für den Job. Es gibt mehrere Tools und Techniken zum Kopieren Ihrer Daten in den unveränderlichen Vault-Bucket.

In einem Pilotprojekt zur Cyber-Resilienz können Sie eine Architektur bereitstellen, in der Sie einen Orchestrierungsserver verwenden können, der sich im unveränderlichen Vault befindet. Der Orchestration Server ermittelt Ressourcen für Backups und sendet Backupjobs an den OCI Queue-Service. Worker-Knoten horchen dann auf Backupjobs und beginnen sofort mit der Verarbeitung von Aufgaben. In diesem Modell können Sie die Daten aus der Production-Enklave kopieren und dann in den unveränderlichen Vault-Bucket hochladen.

Übersicht über kritische Kontrollen nach Domäne

| Domain | Abgedeckte Themen |

|---|---|

| Unveränderlichkeit | IM-1: Konfiguration des unveränderlichen Buckets für unstrukturierte Daten.

IM-2: Verwendung des Recovery Service für Oracle-Cloud-Datenbanken. IM-3: Wenn Sie OCI File Storage verwenden, kopieren Sie OCI File Storage in den unveränderlichen Objektspeicher. |

| Zero Trust | ZT-1: Privat konfigurierter Bucket mit sicheren Berechtigungen, die nur für IAM-spezialisierte Recovery-Accounts konfiguriert sind. Nutzen Sie OAG, um effektive Berechtigungen für unveränderliche Buckets zu bestimmen. |

| Backup und Wiederherstellung | BR-1: OCI-Benutzerdefiniertes Image in unveränderlichem Bucket sichern. |

| Bedrohungserkennung | TD-1: Cloud Guard-Bucketregeln (öffentlich/privat). Bucket-Protokollierung Bedrohungsdetektorregel aktiviert. |