Erfahren Sie mehr über die Säule der Cyberresilienz in OCI

Sie können OCI-native Kontrollfunktionen verwenden, um Ihren Mandanten zu schützen. Alternativ können Sie Backup- und Recovery-Anbieter von Drittanbietern verwenden. Oracle empfiehlt, dass Sie sowohl betriebliche Backups als auch unveränderliche Backups verwenden, um Ihre standardmäßigen Backup- und Recovery-Runbooks zu ergänzen.

Verwenden Sie die Referenzarchitektur für die Cyber-Resilienz von OCI als Vorlage, um die Geschäftskontinuität bei Bedrohungen und Verstößen gegen die Datenintegrität sicherzustellen und vorhandene oder standardmäßige Disaster-Recovery-Architekturen zu ergänzen und zu verbessern.

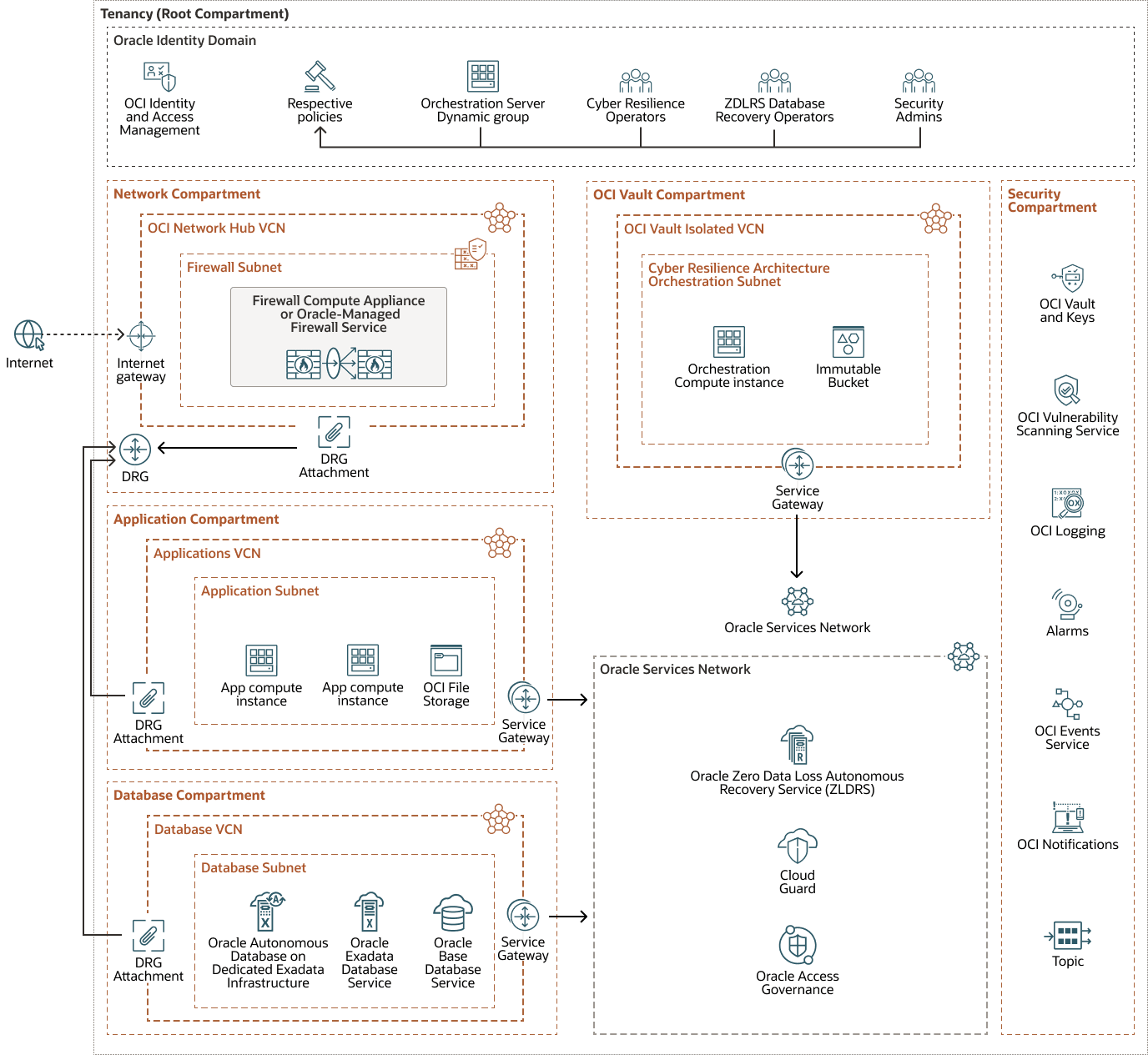

Im Folgenden wird die Referenzarchitektur für die Implementierung der Cyber-Resilienz in OCI gezeigt:

cyber-resilienz-verpflichtend-arch-oracle.zip

Diese Architektur zeigt eine Produktions-Enklave, die aus Netzwerk-, Anwendungs- und Datenbank-Compartments besteht. Die Vault-Enklave enthält ein einzelnes Compartment, in dem die unveränderlichen Backups für unstrukturierte Daten gehostet werden. Innerhalb der Vault-Enklave befinden sich ein unveränderlicher Objektspeicher-Bucket, ein Orchestrierungsserver und Worker-Knoten. Der Orchestration-Server koordiniert den Backup-Prozess, indem er alle zu sichernden Ressourcen sucht und dann die Worker-Knoten anfordert, die eigentlichen Backup-Vorgänge auszuführen. Daten können aus mehreren Anwendungs-Compartments in den Bucket im Vault Compartment kopiert werden.

Die OCI Vault-Enklave wird zum Speichern unstrukturierter Daten verwendet, die lokale Anwendungsdaten in virtuellen Maschinen und/oder Daten enthalten, die auf einer NFS-Freigabe mit OCI File Storage gespeichert sind.

Für strukturierte Daten, die Oracle-Datenbanken enthalten, bietet der Oracle Database Zero Data Loss Autonomous Recovery Service unveränderliche Backups und Ransomware-Schutz.

Über Enclaves

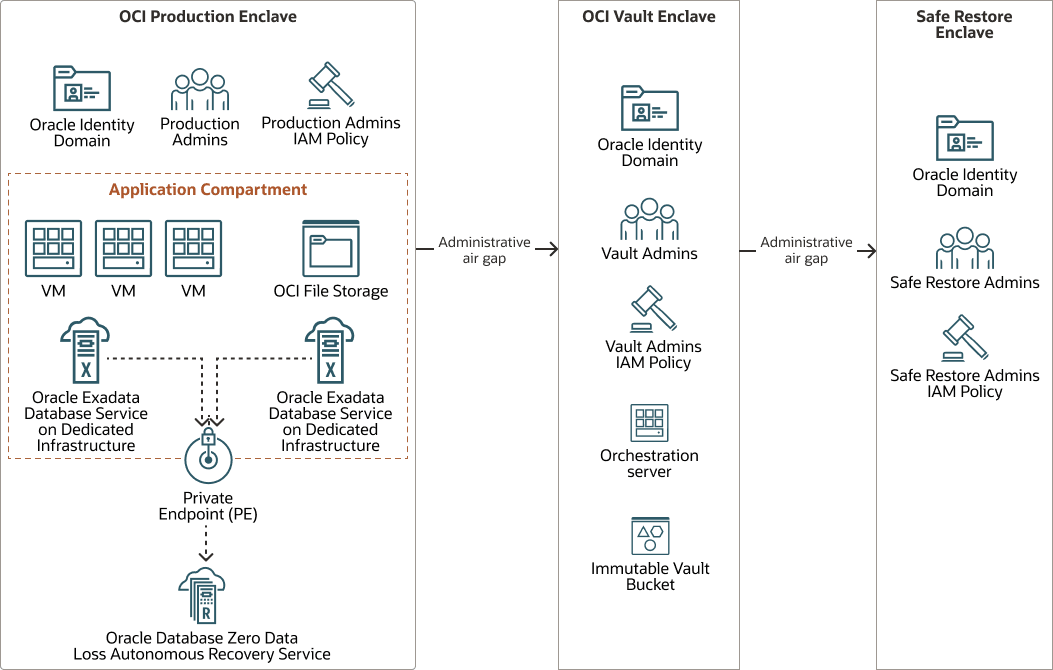

Eine Enklave ist ein logisch luftgedeckter und halbisolierter Bereich innerhalb Ihres Oracle Cloud Infrastructure-(OCI-)Mandanten. Enclaves werden über Compartments, VCNs, OCI IAM-Policys und das Oracle Services Network getrennt, wodurch logische Grenzen für Sicherheit und Verwaltung geschaffen werden. Ein administrativer Luftspalt zwischen Enklaven ermöglicht es Ihnen, separate Identitätsdomains zu verwenden, VCNs zu isolieren oder separate Mandanten zu trennen.

Es gibt drei Arten von Enklaven, die häufig verwendet werden:

- Produktions-Enklave: Das Produktions-Enklave-Compartment besteht aus einem oder mehreren Compartments, in denen Ihre Produktions-Workloads gehostet werden. Die Struktur basiert auf der Referenzarchitektur Sichere Landing Zone bereitstellen, die der CIS OCI Foundations Benchmark entspricht, die im Abschnitt Bevor Sie beginnen verknüpft ist. Ihre operativen Backups sollten in der Production-Enklave leicht zugänglich sein. Bei normalen Backup- und Recovery-Vorgängen sollte dies die meisten Anforderungen an niedrige Latenz und schnelles Recovery erfüllen, indem native Features verwendet werden. Auch in der Produktions-Enklave konnten kanarische Daten zur Beobachtung überwacht werden. Verwenden Sie die Produktions-Enklave für:

- Betriebliche Backups speichern und darauf zugreifen

- Implementierung von Defense-In-Depth

- (Optional) Beobachten von Canary-Datasets

- OCI Vault-Enklave: Das OCI Vault-Enklaven-Compartment speichert alle unstrukturierten Object-, Block- und File Storage-Backups in einem "unveränderbaren" Status, um zu verhindern, dass sie geändert oder gelöscht werden. Das Vault-Enklavennetzwerk ist isoliert und hat keine direkte Verbindung zur Production-Enklave. Es ist mit sehr restriktiven OCI IAM-Policys gesichert, die von einer separaten Identitätsdomain abgeleitet werden und eine administrative Luftspalte von Produktionsidentitäten bieten.

Alle Backup-Automatisierungstests und Malware- oder Korruptionsprüfungen für diese Backups werden hier durchgeführt. Bekannte Kopien aller unstrukturierten Object-, Block- und File Storage-Backups werden in dieser Enklave gespeichert und warten auf ein Recovery-Ereignis. Die Datenintegrität und Malwareerkennung für Datenbanken ist in den Oracle Database Zero Data Loss Autonomous Recovery Service integriert.

Datenbankbackups werden unveränderlich in einem separaten, von OCI kontrollierten Mandanten ohne direkten Zugriff von der Produktions-Enklave gespeichert, mit Ausnahme von Wiederherstellungsvorgängen. Datenbankbackups können gemountet und auf endgültige Datenintegrität und Betriebsbereitschaft getestet werden. Verwenden Sie die OCI Vault-Enklave für:

- Periodische Backups speichern

- Unveränderliches Gewölbe

- Backup-Tests automatisieren

- Datenbeschädigung in Backups erkennen

- Malware in Backup-Daten erkennen

- Sichere Restore-Enklave (optional): Die Safe Restore-Enklave wird auch von der OCI Vault-Enklave mit einer anderen administrativen Luftspalte getrennt, die eine separate Identitätsdomain und einen separaten Mandanten verwendet als Ihre Production-Enklave. Sichere Restore-Claves können mit Infrastructure-as-Code-Tools wie Terraform erstellt werden, um schnell eine produktionsäquivalente Umgebung bereitzustellen. Hier stellen Sie zweifelsfrei funktionierende Backups kontinuierlich wieder her, um die Betriebsbereitschaft anhand der Werte für Recovery Time Objective (RTO) und Recovery Point Objective (RPO) zu prüfen.

Im Falle eines größeren Vorfalls können Sie die Enklave "Safe Restore" vorübergehend als neue Produktionsumgebung verwenden, bis Bedrohungen aus Ihrem ursprünglichen Produktionsbereich entfernt werden. Verwenden Sie die Enklave "Safe Restore" für:

- Laufende inkrementelle Wiederherstellungen von Backupdaten

- Backups testen, um RTO- und RPO-Ziele zu erreichen

- Schnelle Umstellung auf eine neue Produktionsumgebung bei Bedarf

- Skalierung der Umgebung von minimaler bis vollständiger Produktion mit Terraform

- Zurückschneiden in die ursprüngliche Produktionsumgebung nach forensischer Analyse und Wiederherstellung

Achtung:

Die Safe Restore Enklave ist nicht als herkömmliche Cold Disaster Recovery Site gedacht. Stattdessen ermöglicht es ein kontinuierliches Testen Ihrer Wiederherstellungsstrategie und bietet die Möglichkeit, sofort eine neue Produktionsumgebung zu erstellen, wenn die Hauptumgebung gefährdet ist. Wenn Ihre Produktions-Enklave von Ransomware angegriffen wird, müssen die Strafverfolgungsbehörden möglicherweise Forensik untersuchen und sammeln, was zu unerwarteten Ausfallzeiten führt und somit Ihre Wiederherstellungsbemühungen verzögert. Wenn sich Ihr Unternehmen keine Ausfallzeiten für kritische Anwendungen leisten kann, sollten Sie eine sichere Wiederherstellungs-Enklave implementieren.

Empfehlungen für Backup- und Recovery-Vorgänge

Bei nativen OCI-VMs empfiehlt Oracle, benutzerdefinierte Images regelmäßig zu erstellen und in einen unveränderlichen Object Storage-Bucket zu exportieren. Auf diese Weise können Sie das Boot-Volume neu erstellen und wiederherstellen. Erwägen Sie die Entwicklung eines Runbooks bei einem vollständigen Ausfall der virtuellen Maschine. Wenn Ihre operativen Backups die virtuelle Maschine nicht wiederherstellen können, sollten Sie den Prozess testen, mit dem ein benutzerdefiniertes Image aus dem unveränderlichen Bucket neu erstellt wird. Prüfen Sie die Seite Benutzerdefinierte Images importieren und exportieren in der OCI-Dokumentation.

Mit betrieblichen Backups können Sie in der Regel sicher wieder in die Produktion zurückschreiben. Wenn Sie einen Cybersicherheitsvorfall vermuten, müssen Sie das OCI Vault-Compartment oder den Safe Restore-Bereich wiederherstellen, in dem Sie Steuerelemente in der Zero-Trust-Domain implementiert haben. Nachdem Sie die wiederhergestellten Daten geprüft haben, müssen Sie alle verbleibenden Sicherheitsrisiken auf der virtuellen Maschine oder Rohdaten (wie Malware, Viren usw.) scannen und mindern.

Nachdem Sie sichergestellt haben, dass keine Cybersicherheitsrisiken bestehen bleiben, stellen Sie die unverfälschte Kopie wieder in die Produktion zurück. Dokumentieren, testen und validieren Sie diesen Prozess mindestens zweimal im Jahr. In OCI stehen Ihnen viele Boot-, Block-, Datei- und andere unstrukturierte Daten zur Verfügung. Katalogisieren Sie alle zugehörigen Ressourcenzuordnungen, wie Laufwerkszuordnungen, Mount Points, Compute-Instanzen und andere Raw Objects in OCI. Verwenden Sie Backupprodukte von Drittanbietern, Open-Source-Tools und/oder die OCI-CLI, um Ihnen zu einem bestimmten Zeitpunkt einen Snapshot der Verknüpfungen zu erstellen. Die Aufzeichnung dieser Daten kann Ihnen helfen, kritische Fragen zu beantworten und eine Vorgehensweise zu bestimmen. Beispiel: Wenn ein Block-Volume nicht wiederhergestellt werden konnte, identifizieren Sie die virtuellen Maschinen, die sich im herabgestuften Status befinden.

Zusammenfassung der Kontrollen für Backup- und Recovery-Vorgänge

- BR-1: OCI-Benutzerdefiniertes Image in unveränderlichem Bucket sichern.

- BR-2: Backup- und Wiederherstellungsvorgänge im OCI Vault- oder Safe Restore-Bereich implementieren.

- BR-3: Katalogbezogene Ressourcenzuordnungen (wie Laufwerkszuordnungen, Mounts, Compute-Instanzen usw.).

- BR-4: Erstellen Sie eine OCI Vault-Enklave und/oder eine Umgebung für den Safe Restore-Bereich.

Empfehlungen für Unveränderlichkeit

Selbst wenn Ihre Backups unveränderlich sind, ist es möglich, dass die Backup-Quelldaten schädlichen Code oder Malware enthalten. Wenn Sie Daten aus betrieblichen oder unveränderlichen Backups wiederherstellen, sollten Sie eine OCI Vault- oder Safe Restore-Umgebung verwenden, um zu prüfen, ob das Backup von Cyberbedrohungen befreit ist, und um weitere Schäden an Ihren Produktionsumgebungen zu vermeiden.

Für die meisten OCI-Datenbanken wie Oracle Base Database Service, Oracle Exadata Database Service on Dedicated Infrastructure und Oracle Autonomous Database on Dedicated Exadata Infrastructure empfiehlt Oracle die Verwendung des Oracle Database Zero Data Loss Autonomous Recovery Service, der einen vollständig verwalteten Datenschutz auf OCI bietet. Der Recovery-Service verfügt über automatisierte Funktionen, um Oracle Database-Änderungen in Echtzeit zu schützen, Backups ohne Produktionsdatenbank-Overhead zu validieren und ein schnelles und vorhersehbares Recovery zu jedem Zeitpunkt zu ermöglichen. Wenn Sie den Echtzeit-Datenschutz aktivieren, können Sie eine geschützte Datenbank innerhalb von weniger als einer Sekunde wiederherstellen, wenn ein Ausfall oder Ransomware-Angriff aufgetreten ist. Der Recovery-Service umfasst Unveränderlichkeit und Anomalieerkennung, die in die Plattform integriert sind. Dadurch erhalten Sie Einblick in den Status Ihrer Backups und können so konfiguriert werden, dass Sie Alerts erhalten, um Sie über Probleme zu informieren, die sich auf Ihre Wiederherstellungsfähigkeit auswirken können.

Sie können auch Oracle Autonomous Database Serverless verwenden, das die unveränderliche Backupaufbewahrung nativ unterstützt. Stellen Sie sicher, dass Sie die Funktion aktivieren.

OCI Object Storage kann WORM-kompatible (Write-Once, Read-Many) Unveränderungskontrollen implementieren, die verhindern, dass Ihre Daten geändert oder gelöscht werden. Features wie Object Storage-Aufbewahrungsregeln definieren, wie lange die Daten aufbewahrt werden müssen, bevor sie gelöscht werden können. Nach dem Aufbewahrungszeitraum können Sie Ihre Daten mit Object Storage Lifecycle-Policys archivieren oder löschen. Oracle empfiehlt, den Backupprozess zu testen. Nachdem Sie überzeugt sind, dass der Aufbewahrungszeitraum Ihren Geschäftsanforderungen entspricht, müssen Sie die Aufbewahrungsregel sperren, um weitere Änderungen durch Mandantenadministratoren zu verhindern. Vor dem Sperren einer Regel ist eine obligatorische 14-tägige Verzögerung erforderlich. Diese Verzögerung ermöglicht es Ihnen, die Regel oder die Regelsperre sorgfältig zu testen, zu ändern oder zu löschen, bevor die Regel endgültig gesperrt wird.

Achtung:

Das Sperren einer Aufbewahrungsregel kann nicht rückgängig gemacht werden. Selbst ein Mandantenadministrator oder Oracle Support kann eine gesperrte Regel nicht löschen.Virtuelle Maschinen sind eine Kombination aus Boot-Volumes und Block-Volumes in OCI. Um Ihr OCI-Boot-Volume zu schützen, erstellen Sie ein benutzerdefiniertes Image Ihrer virtuellen Maschine, und exportieren Sie das benutzerdefinierte Image (.oci ist das Standardformat, aber .qcow2 oder andere Formate werden unterstützt) in einen OCI Object Storage-Bucket.

Alle kritischen Daten, die auf einem Block-Volume gespeichert sind, müssen mit einem benutzerdefinierten Skript im Bucket "Unveränderlicher Objektspeicher" gesichert werden.

Mit OCI File Storage können Benutzer Snapshots erstellen. Diese Snapshots sind jedoch standardmäßig nicht unveränderbar, da ein OCI-Administrator mit den richtigen IAM-Berechtigungen einen Snapshot löschen kann. Um OCI File Storage zu schützen, empfiehlt Oracle, die Daten regelmäßig direkt in einen unveränderlichen Bucket zu kopieren.

Zusammenfassung der Unveränderlichkeitskontrollen

- IM-1: Konfigurieren Sie einen unveränderlichen Bucket für unstrukturierte Daten.

- IM-2: Schützen Sie Ihre Daten mit Oracle Database Zero Data Loss Autonomous Recovery Service für OCI-Datenbanken.

- IM-3: Wenn Sie OCI File Storage verwenden, kopieren Sie OCI File Storage in einen unveränderlichen Object Storage-Bucket.

Empfehlungen für Zero-Trust-Sicherheitskontrollen

- Identitäten und Berechtigungen einschränken: Begrenzen Sie Identitäten (IAM-Domains, -Gruppen, -Benutzer und -Policys), die auf Ihre Backups und deren Berechtigungen zugreifen können

- Strengthen Network Segmentation: Bewerten Sie die Netzwerksegmentierung neu, und implementieren Sie virtuelle Luftlücken für unveränderliche Backups.

Kombinieren Sie diese beiden Konzepte, um den Zugriff auf Ihre Daten für Bedrohungsakteure viel schwieriger zu gestalten.

Das Compartment-Design ist entscheidend für die Implementierung von Zero-Trust-Sicherheit in der Cyber Resilience-Architektur. Erstellen Sie eine verschachtelte Compartment-Architektur mit dem Backup-Compartment auf der obersten Ebene, und schließen Sie mindestens zwei untergeordnete Compartments ein, z.B. eines für unveränderliche Vault-Backups und ein anderes für die sichere Wiederherstellung. Mit diesem Setup können Sie IAM-Policys näher an einzelnen Ressourcen anwenden und Aufgabentrennung durchsetzen.

Um die Zugriffskontrolle zu optimieren, erstellen Sie bestimmte Benutzer und Gruppen, um auf unveränderliche Object Storage-Buckets zuzugreifen. Je nach Ihren Sicherheitsanforderungen können Sie den Zugriff weiter nach Identitätsdomain, Compartment, Benutzern, Gruppen und IAM-Policys trennen, um einzuschränken, wer auf einen bestimmten Bucket zugreifen kann. Prüfen und reduzieren Sie in vorhandenen Mandanten, in denen mehrere Gruppen Zugriff auf einen Bucket haben, den Zugriff, sodass nur Backupspeicheradministratoren Backups verwalten können.

Oracle Access Governance bietet eine Wer Zugriff auf was hat – unternehmensweite Browser-Seite, die Benutzer verfolgt und überwacht, die Zugriff auf verschiedene Systeme, Daten und Anwendungen, ihre Berechtigungsstufen und den Zweck des Zugriffs haben, um fundierte Entscheidungen zu treffen und potenzielle Sicherheitsrisiken für eine effektive Governance zu erkennen. Anhand dieser Informationen können Sie sicherstellen, dass Ihre IAM-Policys den Grundsätzen der Aufgabentrennung und der geringsten Berechtigung entsprechen.

Wenn Sie virtuelle Maschinen oder eine andere IaaS-Infrastruktur betreiben, die für das Backup kritisch ist, sollten Sie sie zu einer dynamischen OCI-Gruppe hinzufügen. Auf diese Weise können Sie diese Knoten mit IAM-Policys als Ziel festlegen, die den erforderlichen Zugriff auf die Backup Storage Tier erteilen.

Schützen Sie den Netzwerkzugriff in Ihrer Zero-Trust-Umgebung. Befolgen Sie diese Empfehlungen, um zu verhindern, dass eine wiederhergestellte virtuelle Maschine die Produktion erneut perfektioniert, eine Sicherheits-Backdoor wieder öffnet oder einen Befehls-und-Kontroll-Zugriffspunkt für Angreifer bietet:

- Schränken Sie in Ihrer Zero-Trust-Umgebung den Netzwerkzugriff nach Möglichkeit ein. Beispiel: Vermeiden Sie in einer OCI Vault- oder Safe Restore-Enklave die Verwendung eines DRG, mit dem Malware in den Rest Ihrer OCI-Umgebung auslaufen kann. Stattdessen sollten Sie den OCI-verwalteten Bastion-Service (oder vom Kunden verwaltete Jump-Hosts), den privaten Endpunkt oder ein Servicegateway verwenden, um den Zugriff auf die OCI-Control Plane zu ermöglichen.

- Lassen Sie kein Routing zwischen Ihren verschiedenen Backup-Netzwerken zu. Wenn Sie eine Netzwerkkonnektivität zwischen Ihrer Backupinfrastruktur benötigen, implementieren Sie OCI Network Firewall und NSGs, um nur streng kontrollierte Trafficmuster zuzulassen. Dadurch entsteht eine virtuelle Netzwerk-Luftlücke zwischen Ihren Produktionsnetzwerken und Backup-Compartments und verhindert, dass wiederhergestellte virtuelle Maschinen Produktionsumgebungen neu infizieren oder Schwachstellen in der Umgebung wieder öffnen.

Übersicht über Zero-Trust-Sicherheitskontrollen

- ZT-1: Konfigurieren Sie private, sichere Objektspeicher-Buckets mit IAM-Berechtigungen, die auf spezialisierte Recovery-Accounts beschränkt sind. Verwenden Sie optional Oracle Access Governance, um effektive Berechtigungen für unveränderliche Buckets zu bestimmen.

- ZT-2: Wenden Sie eine robuste Netzwerksegmentierung an. Verwenden Sie Bastionen, private Endpunkte, Servicegateways, NSGs und Netzwerkfirewalls.

- ZT-3: Verbessern Sie IAM mit dynamischen Gruppenmitgliedschaften und IAM-Policys für unveränderliche Vaulting-Aktivitäten mit Skripten.

- ZT-4: Entwerfen Sie Compartment-Strukturen wie in der OCI-Referenzarchitektur zur Cyber-Resilienz beschrieben. Verwenden Sie verschachtelte Compartments, um IAM-Policys ressourcenschonend anzuwenden und die Aufgabentrennung durchzusetzen.

Empfehlungen für Bedrohungserkennungskontrollen

Verwenden Sie Cloud Security Posture Management-(CSPM-)Tools, um den Cloud-Schutz zu verbessern. Oracle Cloud Guard ist ein integriertes CSPM-Tool in OCI, mit dem Sie Ihre Cyber-Resilienzarchitektur implementieren können. Es gibt auch Lösungen von Drittanbietern, die Funktionen wie Angriffserkennung, Anomalieerkennung und Alarmierung bieten. Beispiel: Mit OCI Cloud Guard können Sie Policys konfigurieren, um zu verhindern, dass OCI Object Storage als öffentlicher Bucket im Internet verfügbar gemacht wird. Darüber hinaus sollte Ihr CSPM-Tool kritische Services wie Oracle Database Zero Data Loss Autonomous Recovery Service überwachen und sicherstellen, dass sie nicht deaktiviert sind und dass Backups und Backup-Policys sicher bleiben. Konfigurieren Sie Ihr CSPM-Tool, um zu prüfen, ob Services wie Oracle Database Zero Data Loss Autonomous Recovery Service deaktiviert wurden oder ob Versuche unternommen wurden, Backups zu deaktivieren, Backup-Policys zu ändern usw.

Koppeln Sie CSPM mit Endpunktsicherheitslösungen, um sowohl IaaS-Sicherheitsrichtlinien als auch Endpunktsicherheitslücken zu beheben. Wenn Sie Auditlogs, Ereignislogs, VCN-Flowlogs und andere Daten an eine SIEM- oder XDR-(Extended Detection and Response-)Plattform eines Drittanbieters senden, erhalten Cloud-Administratoren wertvolle Erkenntnisse für die Ereigniskorrelation und erweiterte Forensik.

Weitere Informationen finden Sie unter Designhinweise für die SIEM-Integration in OCI, die im Abschnitt Weitere Informationen verknüpft sind, und im Blog Überblick über Best Practices für die Sicherheit in OCI-Mandanten, der im Abschnitt Bevor Sie beginnen verknüpft ist.

Interne Honeypots

Eine weitere wertvolle Taktik zur Bedrohungserkennung ist die Bereitstellung von "internen Honeypots" – Deko-Compute-Instanzen, die böswillige Akteure anziehen sollen. Diese Honeypots führen in der Regel Services aus, die absichtlich leicht zu erkennen oder auszunutzen sind, sodass sie mit gängigen Netzwerk-Scan-Tools wie NMAP sichtbar sind. In einem privaten Netzwerk sollte niemand auf diese Tricks zugreifen, so dass jede Interaktion ein starker Indikator für verdächtiges Verhalten ist, wie z. B. Bedrohungsakteure, die nach "Dateiservern" oder anderen Zielen suchen. Sowohl kommerzielle als auch Open-Source-Honeypot-Lösungen sind verfügbar. In gut gesicherten Umgebungen sollte es minimale verdächtige Aktivitäten geben, die von Honeypots erkannt werden, was sie zu einem zuverlässigen Frühwarnsystem und einer Möglichkeit macht, Ihre vorhandenen Kontrollen zu validieren.

Hinweis:

Stellen Sie keine Honeypots auf Instanzen mit öffentlichen IP-Adressen bereit. Honeypots, die dem Internet ausgesetzt sind, werden wahrscheinlich angegriffen und führen möglicherweise zu einem zusätzlichen Risiko.Canary-Daten

Eine Bedrohungserkennungstechnik, die sowohl für strukturierte Daten (wie Datenbanktabellen) als auch für unstrukturierte Daten (wie Dateiserver) anwendbar ist. Wie Honeypots fungieren kanarische Daten als gezielte Falle. Beispiel: Sie können eine dedizierte Tabelle erstellen oder spezifische Canary-Datensätze in eine Produktionsdatenbank einfügen. Wenn unerwarteter Zugriff, Änderung oder Löschung dieser Datensätze vorliegt, kann dies auf nicht autorisierte oder böswillige Aktivitäten hinweisen, z. B. auf einen Bedrohungsakteur, der versucht, auf sensible Daten wie Kundeninformationen oder Bestelldetails zuzugreifen oder diese zu manipulieren.

Bei Dateisystemen können kanarische Daten überwachte Dateien oder Ordner innerhalb von NFS-Shares umfassen. Nicht autorisierte Änderungen können einen Kompromiss bei der Sicherheit signalisieren. Die Verwendung von kanarischen Daten erfordert in der Regel kommerzielle oder Open-Source-Tools von Drittanbietern.

Übersicht über Bedrohungserkennungskontrollen

- TD-1: Mit Oracle Cloud Guard-Bucket-Policys können Sie den öffentlichen und privaten Zugriff kontrollieren, das Bucket-Logging aktivieren und Bedrohungserkennungsregeln aktivieren.

- TD-2: Implementieren Sie kanarische Daten sowohl innerhalb strukturierter (wie Datenbanken) als auch unstrukturierter (wie Dateispeicher-)Datasets, um unbefugten Zugriff oder Manipulation zu erkennen.

- TD-3: Stellen Sie interne Honeypots mit Überwachungssensoren in der Nähe von Backup- und Produktionssystemen bereit, um potenzielle Bedrohungen anzuziehen und zu identifizieren.

- TD-4: Integrieren Sie die Telemetriedaten Ihrer Umgebung mit XDR/SIEM, um eine umfassende Forensik und erweiterte Bedrohungsanalyse zu ermöglichen.