Erfahren Sie mehr über die Cybersicherheitssäule in OCI

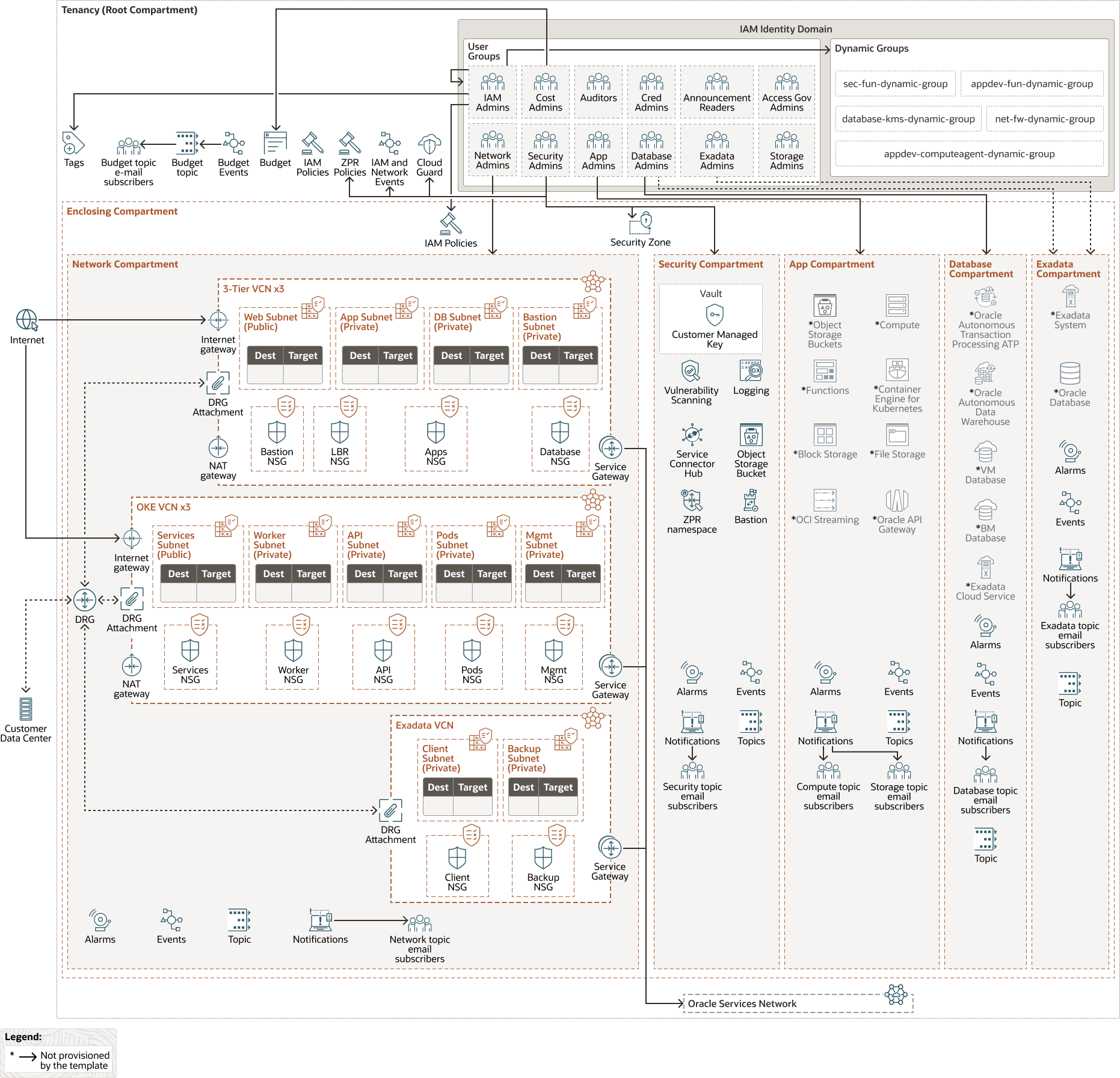

Das folgende Diagramm veranschaulicht die Referenzarchitektur der OCI Core Landing Zone.

Beschreibung der Abbildung oci-core-landingzone.png

oci-core-landingzone-oracle.zip

Landing Zones wurden entwickelt, um Unternehmen bei der effizienten Bereitstellung geschäftskritischer Workloads zu unterstützen. Alle wesentlichen Technologiekomponenten sind enthalten – Identität, Netzwerk, Speicher, Rechenleistung und Sicherheit. Das Provisioning der Landing Zone wird über Infrastructure as Code (IaC) automatisiert, sodass Sie alles mit einem einzigen Klick bereitstellen können.

Die OCI Core Landing Zone integriert sowohl die Oracle Enterprise Landing Zone (OELZ) als auch die Center for Internet Security-(CIS-)Landing Zone-Ansätze. Diese einheitliche Landing Zone bietet eine Referenzarchitektur für Agilität, Skalierbarkeit und Sicherheit in der Cloud. Basierend auf einem modularen OCI Landing Zone-Framework ermöglicht es ein schnelles, skalierbares Deployment und umfasst Best Practices für die Sicherheit, die von der CIS OCI Foundations Benchmark empfohlen werden. So können Sie eine robuste Sicherheitslage erreichen und Complianceanforderungen erfüllen.

Cybersicherheit umfasst die "Protect and Detect"-Phasen des NIST Cybersecurity-Modells.

Empfehlungen für vorbeugende Kontrollen

Präventive Kontrollen konzentrieren sich auf drei Hauptbereiche: logischer Schutz, Netzwerkschutz und Infrastruktur-/Anwendungsschutz. Schützen Sie Ihren Mandanten vor unbefugtem Zugriff und beschränken Sie den Zugriff auf Netzwerkebene, um Risiken wie Ransomware zu mindern. Schützen Sie Ihre Infrastruktur und Anwendungen, um Ihre Resilienz gegen Kompromisse zu stärken.

Logischer Schutz

Mandanten-Compartment-Design

Entwerfen Sie Ihre Compartment-Strategie, um den Schutz vor Ransomware zu gewährleisten. Oracle Cloud Infrastructure Identity and Access Management (OCI IAM) bietet ein robustes Identitätsmanagement (Authentifizierung, SSO, Lebenszyklusmanagement) für Oracle Cloud- und Nicht-Oracle-Anwendungen. Außerdem unterstützt es einen sicheren Zugriff für Mitarbeiter, Partner und Kunden, egal ob in der Cloud oder On-Premises. OCI IAM kann in vorhandene Identitätsspeicher und Provider integriert werden, um den Endbenutzerzugriff für Cloud-Anwendungen und -Services zu optimieren. Befolgen Sie die folgenden Richtlinien, um Ihre Compartment-Strategie zu entwerfen:- Organisieren Sie Cloud-Ressourcen in Compartments und fungieren Sie als logische Container in Ihrem Mandanten.

- Strukturieren Sie Compartments, um kritische Workloads und Daten zu isolieren und verteilte Administration, Zugriff mit geringsten Berechtigungen und Aufgabentrennung zu ermöglichen.

- Gruppieren Sie Ressourcen entsprechend Ihrem Betriebsmodell, um rollenbasierte administrative Berechtigungen zu verteilen, einzuschränken und die vollständigen administrativen Mandantenrechte auf Notfallaccounts mit Notfallzugriff zu beschränken.

- Compartments folgen einem Zero-Trust-Modell und verweigern standardmäßig den gesamten Zugriff. Der Zugriff wird nur über explizite IAM-Policys erteilt.

OCI-IAM-Policys

Der Zugriff auf Ressourcen wird standardmäßig verweigert. Er ist nur durch explizite Policys zulässig. Befolgen Sie die folgenden Richtlinien zum Erstellen von OCI IAM-Policys:- Erstellen Sie explizite Policys, um Gruppen Zugriff zu erteilen und eingeschränkten Zugriff auf Ihre Cloud-Ressourcen zu gewähren.

- Schreiben Sie feingranulierte Policys. Beispiel: Sie können eine Policy erstellen, mit der eine Gruppe Object Storage-Buckets erstellen und verwalten kann, die häufig zum Speichern von Backups verwendet werden. Sie können jedoch keine Objekte oder Buckets löschen. Sie können zulassen, dass

Storage_AdminsBuckets in{tenancy OCID}verwaltet, wobeirequest.permission != 'DELETE'. - Weisen Sie sensible Compartments (wie Vaults) separate Identitätsdomains zu, um die Wiederverwendung von Zugangsdaten zu verhindern und die Isolation zu verbessern. Beispiel: Sie können ein Vault Compartment erstellen, um Kopien von Buckets, Block-Volumes und manuellen Datenbankbackups zu speichern und eine separate Identitätsdomain zuzuweisen, um den Zugriff zu kontrollieren. Dadurch wird verhindert, dass alle Benutzer mit Zugriff auf die Hauptumgebung dieselben Zugangsdaten für den Zugriff auf das Vault Compartment verwenden und diese Assets isoliert und geschützt werden.

- Verbinden Sie Identitätsdomains unabhängig mit externen Providern, um zusätzliche Sicherheit zu gewährleisten. Verwenden Sie einen separaten Identitätsprovider für Ihre Vault- und Safe Restore-Enklaven, um eine überlegene Isolation vom Identitätsprovider bereitzustellen, der für Ihre Production-Enklave verwendet wird.

Multifaktor-Authentifizierung (MFA)

Sichern Sie alle lokalen OCI-Accounts, indem Sie MFA aktivieren und vorschreiben. OCI IAM unterstützt mehrere Methoden zur Aktivierung von MFA, darunter Sicherheitsfragen, Passcode der mobilen Anwendung, Benachrichtigung über mobile Anwendungen, SMS, E-Mail, Umgehungscode und Duo Security.

Netzwerkschutz

Die traditionelle perimetergesteuerte Cybersicherheit ist die Grundlage der Säule "Cybersicherheit" und verwendet Firewalls, Bastionhosts, Firewalls der nächsten Generation, WAFs sowie grundlegende Identitäts- und Zugriffsmanagementpraktiken. Herkömmliche Cybersicherheit ist ein fester Bestandteil, aber ohne standardmäßige Blockierung und Bekämpfung von Mechanismen in dieser Raumumkreisung ist die Sicherheit gefährdet.

OCI bietet mehrere Funktionen, mit denen Sie Kontrollen implementieren können, um ein sicheres Netzwerk zu erreichen. Das VCN bietet die Grundlage für alle Netzwerke in OCI. Standardmäßig ist kein Netzwerkzugriff auf Ihren Mandanten vorhanden. Sie müssen Services implementieren, um Ingress und Egress zuzulassen, und die Richtung, Ports und Protokolle angeben, die zulässig sind.

Entwerfen Sie Ihr Netzwerk, um zu verhindern, dass ein Angreifer Zugriff auf Ihr Netzwerk erhält, und verhindern Sie, dass er sich seitlich bewegt, wenn er Zugriff erhält. Befolgen Sie diese Empfehlungen, um den Netzwerkschutz zu konfigurieren:

- Segmentierung: Platzieren Sie sensible Workloads (wie Datenbanken) in dedizierten VCNs. Verwenden Sie Firewalls, SLs und NSGs zur Kontrolle. Sie können den Zugriff zwischen und innerhalb eines VCN granular steuern und die erste Segmentierungsebene erreichen. Wenn Sie Ihre sensible Workload in einem eigenen dedizierten VCN haben, können Sie Firewalls, Sicherheitslisten und Netzwerksicherheitsgruppen (NSGs) verwenden, um den Zugriff zu filtern und zu kontrollieren.

- Zero-Trust und Least Privilege: Wenden Sie die Prinzipien von Zero-Trust und Least Privilege an, und verwenden Sie Sicherheitslisten (SL), Netzwerksicherheitsgruppen (NSGs) und Zero Trust Packet Routing (ZPR), um eine weitere Segmentierung und Isolation zwischen Subnetzen und Cloud-Ressourcen zu erreichen. Verwenden Sie SLs, NSGs und ZPR für die Subnetz- und Ressourcenisolierung. OCI ZPR-Policys verwenden eine absichtsbasierte und menschenlesbare Sprache, sodass sie einfach auditiert, verstanden und verwaltet werden können.

- SLs: SLs arbeiten auf Subnetzebene und steuern Ingress und Egress für das Subnetz.

- NSGs: Mit NSGs können Sie ein Set von Ingress- und Egress-Regeln definieren, die für bestimmte VNICs gelten. NSGs bieten Isolation auf der VNIC-Schicht und ermöglichen die Implementierung einer Mikrosegmentierung zwischen einzelnen mit VNIC ausgestatteten Ressourcen.

- NSGs über SLs: Bevorzugt NSGs gegenüber SLs, da NSGs eine Mikrosegmentierung auf VNIC-Ebene unterstützen und die Sicherheit vom Netzwerkdesign trennen.

- Traffic einschränken: Schränken Sie Ingress- und Egress-Traffic auf Quell- und Zielports ein, die für eine bestimmte Anwendung erforderlich sind, um das Least-Privilege-Prinzip anzuwenden. Schränken Sie den weltweiten Zugriff auf sensible Ports wie RDP und SSH streng ein.

- OCI-IAM-Policys: Verwenden Sie OCI-IAM-Policys, um SLs die Berechtigung zu erteilen, und stellen Sie sicher, dass nur diejenigen Parteien, die für die Verwaltung der Listen basierend auf ihrer Aufgabentrennung verantwortlich sind, diese verwalten können.

- Netzwerkfirewall: Stellen Sie OCI Network Firewall mit Hub-and-Spoke-Architektur über DRG bereit, um den VCN-übergreifenden und On-Premise-Traffic zu regulieren. OCI unterstützt viele Firewalls von Drittanbietern (wie Fortinet, Palo Alto oder Cisco).

- Verwenden Sie OCI-Gateways für einen sicheren, kontrollierten Internetzugriff und für die private Verbindung von Ressourcen mit OCI-Services.

- Internetgateway: Steuert Ingress und Egress (Sicherheitsbeschränkung).

- NAT-Gateway: Ermöglicht kontrollierten Egress, ohne interne IPs verfügbar zu machen.

- Servicegateway: Behält die Ressourcenkommunikation im Netzwerk von OCI bei.

- Private Konnektivität: Verwenden Sie OCI FastConnect, um eine private Verbindung zwischen Ihrem Mandanten und Ihrem internen Netzwerk mit hoher Geschwindigkeit und geringer Latenz herzustellen. Ziehen Sie MacSEC und/oder IPSEC in Betracht, um eine Verschlüsselung bereitzustellen.

- Bastionhosts: Verwenden Sie OCI Managed Bastion-Services für einen sicheren und flüchtigen Admin-Zugriff auf Ressourcen.

- Zero Trust Packet Routing: Machen Sie Netzwerksicherheits-Policys einfacher und überprüfbarer.

Infrastruktur- und Anwendungsschutz

OCI bietet mehrere Funktionen zum Schutz der Infrastrukturressourcen in Ihrem Mandanten, darunter:

- OCI IAM-Policys: Entfernen Sie sensible Berechtigungen auch von Administratoren. Beschränken Sie die vollständigen Admin-Rechte auf ein sicher vaults-Konto mit Notfallzugriff. Beispiel: Sie können die Möglichkeit entfernen, Speicher (Objekt, Block und Datei) und Backups zu löschen und die administrativen Rechte des Mandanten auf einen Notfallaccount zu beschränken, der als Standardwert vorgegeben werden kann.

- DDoS Protection: OCI bietet Standardschutz für das Netzwerk vor volumetrischen Angriffen, und Oracle bietet auch Lösungen für Layer-3- und Layer-4-Schutz auf Mandantenebene.

- Web Application Firewall (WAF): Verwenden Sie OCI WAF mit Load Balancern, um öffentliche Anwendungen vor Bedrohungen zu schützen, einschließlich Open Web Application Security Project (OWASP) Top 10-Sicherheitslücken. Beschränken Sie den Zugriff nach Land, falls erforderlich. OCI WAF sollte mit OCI Load Balancing bereitgestellt werden, um webbasierten Traffic vor OWASP-Angriffen wie SQL-Injection zu prüfen und zu schützen. Berücksichtigen Sie auch die Einschränkung des Datenverkehrs nach Ländern basierend auf den Nutzungs- und Zugriffsanforderungen.

- Vulnerability and Patch Management: Verwenden Sie eine Kombination aus OCI Vulnerability Scanning Service und Oracle OS Management Hub-Services.

- Verwenden Sie den OCI Vulnerability Scanning Service für Compute Nodes und Registry-Images. Scannen Sie alle Compute Nodes und Container auf offene Ports und CVSS-basierte Schwachstellen.

- Verwenden Sie Oracle OS Management Hub, um das BS-Patching zu automatisieren und zu überwachen. Identifizieren Sie fehlende Betriebssystem- und Sicherheitspatches, und automatisieren Sie das Patching auf Ihren Oracle Linux- und Windows-Compute-Knoten.

- Instanzsicherheit: Instanzsicherheit bietet Laufzeitsicherheit für Workloads in Compute-, virtuellen und Bare-Metal-Hosts. Die Instanzsicherheit erweitert den Geltungsbereich von Cloud Guard von der Verwaltung des Cloud-Sicherheitsstatus bis zum Schutz der Cloud-Workload. Es stellt sicher, dass Sicherheitsanforderungen an einem Ort mit konsistenter Transparenz und einem ganzheitlichen Verständnis des Sicherheitsstatus Ihrer Infrastruktur erfüllt werden.

- OCI Vault: Vault stellt einen HSM-gesicherten, vollständigen Lebenszyklusmanagementservice für Schlüssel und Secrets bereit, wenn Sie Ihre eigenen Verschlüsselungsschlüssel und andere kritische Zugangsdaten verwalten möchten. Es gibt mehrere Optionen für den Vault-Service, um Ihre Anforderungen zu erfüllen.

- Sicherheitszonen: Stellen Sie Guardrails für das Erstellen und Verschieben von Cloud-Ressourcen in Ihrem Mandanten bereit. Sicherheitszonen werden auf Compartments angewendet und arbeiten auf der Kontrollebene, um bestimmte Aktionen zu verhindern. Beispiel: Sie können das Erstellen öffentlicher Buckets und die Zuweisung öffentlicher IP-Adressen verhindern und verlangen, dass vom Kunden verwaltete Verschlüsselungsschlüssel zum Sichern des gesamten Speichers verwendet werden. Definieren Sie benutzerdefinierte Sicherheitszonen, um Ihre spezifischen Sicherheitslage und gesetzlichen Complianceanforderungen zu erfüllen. Wählen Sie die Policy-Anweisungen aus, die für Ihre Anforderungen und das Ziel-Compartment relevant sind.

OCI bietet mehrere Services und Funktionen, die Sie dabei unterstützen können, Ihren Mandanten ordnungsgemäß vor Ransomware-Bedrohungen zu schützen. Während diese Kontrollen Ihren OCI-Mandanten erheblich stärken, ist kein System vollkommen sicher. Bleiben Sie wachsam und passen Sie Ihre Sicherheitslage kontinuierlich an, wenn sich Cyberbedrohungen entwickeln.

Empfehlungen für Detektivkontrollen

Sie können OCI-Services verwenden, um potenzielle Ransomware-Bedrohungen in Ihrem Mandanten zu identifizieren und darauf zu reagieren. Der schnellste Weg, einen sicheren OCI-Mandanten einzurichten, besteht in der Bereitstellung der OCI Core Landing Zone, die den OCI CIS-Sicherheitsbenchmarks folgt und Best Practices zur Cybersicherheit enthält.

Logging und Analysen

OCI Logging ist ein hoch skalierbarer und vollständig verwalteter Service, der Ihnen eine zentrale Ansicht aller Logs bietet. Es erfasst Protokolle von OCI-Ressourcen und stellt kritische Diagnosedetails darüber bereit, wie auf diese Ressourcen zugegriffen wird und wie diese ausgeführt werden. Es gibt drei Haupttypen von Logs, die Sie verwenden können:

- Auditlogs:

Auditlogs erfassen jede Aktion in Ihrem Mandanten, unabhängig davon, ob sie die Konsole, die Befehlszeile oder die API verwenden. Der Inhalt des Auditlogs wird unveränderlich gespeichert und kann nicht geändert oder gelöscht werden. Sie können das Auditlog über die Konsole durchsuchen und Einträge in Ereignisse umwandeln, die dann mit dem OCI-Benachrichtigungsservice an Ihre Sicherheitsteams gesendet werden können.

- Servicelogs:

Servicelogs werden von OCI-nativen Services wie API Gateway, Load Balancer, Object Storage, Functions und VCN-Flowlogs generiert. Jeder Service bietet vordefinierte Logkategorien, die Sie nach Bedarf aktivieren oder deaktivieren können.

- Benutzerdefinierte Logdateien:

Mit benutzerdefinierten Logs können Sie Diagnoseinformationen von Ihren benutzerdefinierten Anwendungen, anderen Cloud-Providern oder On-Premise-Umgebungen überwachen und aufzeichnen. Mit der API können Sie diese Logs aufnehmen oder eine OCI Compute-Instanz oder -Ressource konfigurieren, um benutzerdefinierte Logs mit dem Unified Monitoring Agent direkt aus Ihren Compute-Ressourcen hochzuladen. Benutzerdefinierte Logs werden sowohl in einer virtuellen Maschine als auch in Bare-Metal unterstützt.

Alle Logdaten werden sowohl während der Übertragung als auch im Ruhezustand verschlüsselt und bleiben verschlüsselt, wenn sie archiviert oder in den Speicher wie Object Storage übertragen werden. OCI Logging lässt sich in Connector Hub integrieren, sodass Sie Ihre Logs einfach an Object Storage zur Archivspeicherung oder den OCI Streaming-Service zur Aufnahme durch Ihr Security Information and Event Management (SIEM) und andere Sicherheitsanalysetools an Object Storage weiterleiten können.

OCI Log Analytics

Verwenden Sie den OCI Log Analytics-Service, um Ihre Logs zu analysieren, wenn Sie kein SIEM haben. Der OCI Log Analytics-Service ist eine native OCI-Lösung, mit der Sie Logdaten aus Ihrer Cloud- oder On-Premises-Anwendungen und Systeminfrastruktur indexieren, anreichern, aggregieren, explorieren, durchsuchen, analysieren, korrelieren, visualisieren und überwachen können. Der Service bietet Ihnen verschiedene Möglichkeiten, betriebliche Einblicke aus Ihren Protokollen zu gewinnen. Mit Log Analytics können Sie:

- Interaktive Log Explorer-UI verwenden

- Loginformationen in Dashboards aggregieren

- Daten mit APIs aufnehmen und analysieren

- Logdaten in andere OCI-Services integrieren

Die interaktiven Visualisierungen bieten verschiedene Arten, die Daten aufzugliedern und zu untersuchen. Mit Clustering-Features können Sie Millionen von Logeinträgen auf die interessantesten Muster reduzieren, Funktionen gruppieren, um Anomalien zu erkennen und Transaktionen zu verfolgen. Verwenden Sie das Feature Link, um Logs in einer Transaktion zu analysieren oder anormales Muster mit der gruppierten Ansicht zu identifizieren.

Die Sicherheitsüberwachungslösung in OCI Log Analytics ist eine Gruppe kuratierter Dashboards, mit denen Sie Ihren Cloud-Sicherheitsstatus überwachen und verstehen können. Diese Dashboards verwandeln komplexe Logdaten in umsetzbare Sicherheitseinblicke und helfen Ihnen, Sicherheitsprobleme zu lösen. Diese Ansicht spart Zeit, reduziert Risiken und verbessert Ihren Sicherheitsstatus in der Cloud.

Die drei von Oracle definierten Ansichten, VCN, OCI Compute und OCI Audit werden auf der Lösungsseite "Sicherheitsmonitoring" angezeigt.

Verwaltung der Sicherheitslage

Während Sie mit OCI Logging visualisieren können, was in Ihrer Umgebung geschieht, stellt es nur unterschiedliche Datenpunkte über die darin enthaltene Aktivität bereit. Durch die Erfassung kontextbezogener Informationen können Sie potenzielle Bedrohungen erkennen und Ihre Umgebung vor Bedrohungen wie Ransomware schützen. Herkömmliche SIEM-Plattformen bieten die Korrelations- und erweiterten Analysefunktionen. Sie können jedoch schwierig zu bedienen und teuer zu implementieren und zu warten sein. OCI bietet einen Cloud-nativen Service, der viele der gleichen Vorteile bietet:

Cloud Guard

Ein Cloud-nativer Service, mit dem Sie Ihre OCI-Umgebung überwachen, riskante Konfigurationen oder Aktivitäten erkennen und einen starken Sicherheitsstatus beibehalten können. Mit Cloud Guard können Sie:

- Untersuchen Sie Ihre Ressourcen auf konfigurationsbezogene Sicherheitslücken, und Ihre Benutzer und Operatoren auf riskante Aktivitäten.

- Nach der Erkennung, Vorschlag, Unterstützung oder Ergreifung von Korrekturmaßnahmen basierend auf Ihrer Konfiguration.

- Konvertieren Sie Auditloginformationen automatisch in umsetzbare sicherheitsbezogene Ereignisse, und reduzieren Sie die Anzahl der Raw-Ereignisse, die Sie durchsuchen müssen.

- Bearbeiten Sie Ereignisse über die Cloud Guard-Konsole, und leiten Sie sie an den OCI Streaming-Service weiter und an Ihr SIEM-System.

- Klonen und passen Sie die von Oracle bereitgestellten Detektor- und Responder-Rezepte an, um die Sicherheitsverletzungen, auf die Sie aufmerksam gemacht werden möchten, und die Aktionen, die für sie ausgeführt werden dürfen, anzupassen. Beispiel: Sie möchten Object Storage-Buckets ermitteln, deren Sichtbarkeit auf "Öffentlich" gesetzt ist.

- Wenden Sie Cloud Guard auf Mandantenebene an, um eine umfassende Abdeckung zu gewährleisten und den Verwaltungsaufwand bei der Verwaltung mehrerer Konfigurationen zu reduzieren.

- Verwenden Sie verwaltete Listen, um bestimmte Konfigurationen von Sicherheitsscanning-Detektoren ein- oder auszuschließen.

Cloud Guard-Bedrohungsdetektor

Wenden Sie Data Science an, um schnell kompromittierte Umgebungen zu entdecken. Triage Sie das Nutzerverhalten automatisch mithilfe von maschinellem Lernen, Data Science und Threat Intelligence, um Alarmgeräusche zu reduzieren. Verwenden Sie die Threat-Intelligence-Daten von Oracle, um gezielte Verhaltensmodelle zu überwachen, die auf MITRE ATT&CK-Techniken abgestimmt sind. Dies verwendet bekannte Verhaltensweisen und Motivationen von Angreifern, um Bedrohungsmarker zu identifizieren, und kombiniert diese Marker zu einem Scoring-Algorithmus, der auf der Angriffsprogression basiert.

Bedrohungsdetektor analysiert auch die Aktionen des OCI-Administrators mithilfe von maschinellem Lernen und anderen Techniken, um Sicherheitsoperatoren vor betrügerischen Benutzern zu warnen – jemanden, dessen Zugangsdaten gestohlen oder seine Treue gefährdet wurde. Stellen Sie sicher, dass dieser Detektor aktiviert ist, und richten Sie den Alert für Rogue-Benutzer ein, um autorisierte Personen in Ihrem Team zu benachrichtigen.

Cloud Guard-Instanzsicherheit

Instanzsicherheit bietet Laufzeitsicherheit für Workloads in virtuellen und Bare-Metal-Hosts von OCI Compute. Es stellt sicher, dass die Sicherheitsanforderungen an einem Ort mit konsistenter Transparenz erfüllt werden. Instance Security bietet ein ganzheitliches Verständnis des Sicherheitsstatus der Infrastruktur und hilft Ihnen:

- Erkennen verdächtiger Prozesse, offener Ports und Skriptausführungen auf BS-Ebene

- Erhalten Sie umsetzbare Warnungen zu Sicherheitslücken und anormalen Aktivitäten

- Von Oracle verwaltete Detektorrezepte verwenden oder eigene Rezepte für die Bedrohungsjagd erstellen

- Exportieren Sie Logs in Ihre Sicherheitstools von Drittanbietern mit nativer Integration OCI Logging

Datenbanksicherheit

Datenbanken sind primäre Ziele für Ransomware, da sie die kritischen, sensiblen und regulierten Betriebsdaten Ihres Unternehmens enthalten. Aus diesem Grund ist es wichtig, Echtzeiteinblicke in Ihre Datenbanksicherheit zu erhalten und Ihre Cloud-Infrastruktur vor Ransomware und anderen Angriffen zu schützen.

Standardmäßig verwenden OCI-Datenbanken Transparent Data Encryption (TDE), um vertrauliche Daten in Tabellen und Backups zu schützen. TDE verschlüsselt alle ruhenden Daten und entschlüsselt sie für autorisierte Benutzer oder Anwendungen transparent, wenn sie auf diese Daten zugreifen. TDE schützt auf Datenträgern gespeicherte Daten, falls das Speichermedium oder die Datendatei gestohlen wird.

Oracle Data Safe bietet eine einheitliche Oracle Database-Konsole, mit der Sie die Vertraulichkeit Ihrer Daten verstehen, Datenrisiken bewerten, sensible Informationen maskieren, Sicherheitskontrollen konfigurieren und überwachen, Benutzer bewerten und Datenbankaktivitäten überwachen können. Mit Data Safe können Sie Folgendes ausführen:

- Sicherheitsrisikobewertungen

- Benutzerbewertungen

- Aktivitätsaudits

- Daten-Discovery

- Datenmaskierung

Tipp:

Registrieren Sie alle Ihre Oracle Databases bei Data Safe, um Risiken zu identifizieren, zu kategorisieren und zu priorisieren sowie umfassende Nutzungsberichte zu Sicherheitsparametern, Sicherheitskontrollen und Benutzerrollen und -berechtigungen zu generieren.Oracle Database Vault

Oracle Database Vault implementiert Datensicherheitskontrollen in Oracle Database, um den Zugriff berechtigter Benutzer auf sensible Anwendungsdaten einzuschränken. Reduzieren Sie das Risiko von Insider- und Outsider-Bedrohungen und erfüllen Sie Compliance-Anforderungen und Aufgabentrennung.

Sichern Sie neue und vorhandene Oracle Database-Umgebungen, ohne dass kostspielige und zeitaufwendige Anwendungsänderungen erforderlich sind. Database Vault ist mit Unternehmensarchitekturen kompatibel, einschließlich Oracle Real Application Clusters (Oracle RAC), Oracle GoldenGate und Oracle Data Guard, ohne dass zusätzliche Server und Agents bereitgestellt werden müssen.

Oracle Database Vault bietet die folgenden Features:

- Realms: Blockieren Sie den unbefugten Zugriff auf sensible Daten, indem Sie eingeschränkte Anwendungsumgebungen in Ihren Oracle Database- und Oracle Database Vault-Sicherheitskontrollen erstellen. Helfen Sie Unternehmen bei der Einhaltung von Datenschutzgesetzen und -standards, wie der Datenschutz-Grundverordnung der Europäischen Union (EU-DSGVO), dem Payment Card Industry Data Security Standard (PCI-DSS) und zahlreichen anderen Vorschriften, die strenge interne Kontrollen für den Zugriff, die Offenlegung oder die Änderung sensibler Informationen erfordern.

- Befehlsregeln: Verhindern Sie böswillige oder versehentliche Änderungen, die Vorgänge durch privilegierte Benutzerkonten unterbrechen. Befehlskontrollen verhindern nicht autorisierte Befehle wie

DROP TABLEoderALTER SYSTEMaußerhalb bestimmter Wartungsfenster. - Vertrauenswürdige Pfade: Erzwingen Sie Zero-Trust-Zugriff basierend auf IP, Anwendung, Benutzer und Tageszeit, sodass Angreifer gestohlene Zugangsdaten nicht einfach verwenden können. Oracle Database Vault kann unbefugten Zugriff auf vertrauliche Daten blockieren und hochwertige Alerts generieren, die Administratoren über verdächtige Datenzugriffsaktivitäten benachrichtigen und Datendiebstahl verhindern, bevor dies geschieht.

- Aufgabentrennung: Erzwingen Sie Prüfungen und Salden für privilegierte Benutzer, und verhindern Sie, dass Angreifer Sicherheitskontrollen deaktivieren, böse Benutzer erstellen und mit Zugangsdaten von einem privilegierten Konto auf vertrauliche Daten zugreifen.

Tipp:

Implementieren Sie Database Vault für alle OCI-Datenbanken.Ereignisse und Benachrichtigungen

Sie können sich dafür entscheiden, über zusätzliche Ereignisse in Ihrem OCI-Mandanten informiert zu werden, die nicht von den beschriebenen Services abgedeckt werden. Mit den OCI Events- und Notifications-Services können Sie diese Ereignisse identifizieren und Benachrichtigungen an Ihr Team senden, wenn ein Ereignis eintritt.OCI-Ereignisse

Mit OCI-Ereignissen können Sie Regeln erstellen, um automatisierte Benachrichtigungen basierend auf Statusänderungen in Ihrem Mandanten zu senden. Regeln enthalten einen Filter, den Sie definieren, um Ereignisse anzugeben, die von den Ressourcen in Ihrem Mandanten erzeugt werden. Außerdem müssen Regeln eine Aktion angeben, welche ausgelöst wird, wenn der Filter ein übereinstimmendes Ereignis findet.

Aktionen sind Antworten, die Sie für Ereignisübereinstimmungen definieren. Wenn der Filter in der Regel eine Übereinstimmung findet, übermittelt der OCI-Events-Service das übereinstimmende Ereignis an ein oder mehrere Ziele, die Sie in der Regel angegeben hat. Zielservices für Ereignisse sind Notifications, Streaming und Functions.

OCI-Benachrichtigungen

Mit OCI-Benachrichtigungen können Sie Alerts senden, wenn ein Ereignis mit Ihren OCI-Ressourcen ausgelöst wird. Sie können Alarme, Ereignisregeln und Service-Connectors konfigurieren, um menschenlesbare Nachrichten über unterstützte Endpunkte zu senden, einschließlich E-Mail- und Textnachrichten (SMS). Sie können zudem Aufgaben über benutzerdefinierte HTTPS-Endpunkte und OCI Functions automatisieren. Sie können Nachrichten auch direkt veröffentlichen.

Die OCI Audit-, Logging-, Cloud Guard- und Data Safe-Services sind alle in OCI-Ereignisse und -Benachrichtigungen integriert, damit Sie Ihre Vorgänge und Sicherheitsteams über sicherheitsbezogene Probleme in Ihrem Mandanten benachrichtigen können.