Erfahren Sie mehr über Cyber-resiliente Architekturen, die Daten vor Ransomware schützen

Ransomware ist eine fortschrittliche Form von Malware, die komplexe Algorithmen verwendet, um Ihre Daten zu verschlüsseln und Sie aus Ihren Systemen zu sperren. Bedrohungsakteure fordern ein Lösegeld – in der Regel in Kryptowährung, um ihre Identität zu schützen – im Austausch für einen Entschlüsselungsschlüssel, um den Zugriff wiederherzustellen.

Moderne Ransomware-Angriffe verwenden oft eine doppelte Erpressungsmethode: Ihre Daten werden nicht nur verschlüsselt, sondern auch exfiltriert, wobei Angreifer drohen, sie öffentlich freizugeben, wenn Sie nicht bezahlen.

In diesem Lösungs-Playbook erfahren Sie mehr über Cybersecurity-Maßnahmen zum "Schützen und Erkennen" Ihrer Umgebung und Cyber Resilience-Strategien zum "Reagieren und Wiederherstellen" Ihrer Daten von Ransomware.

Über das NIST Cybersecurity Framework

- Schutz: Verhindern Sie eine Bedrohung für die Datenvertraulichkeit, -integrität oder -verfügbarkeit.

- Erkennen: Erkennen Sie anomale Aktivitäten, die als Beweis für versuchte und/oder erfolgreiche böswillige Aktivitäten ausgelegt werden können.

- Antworten: Beheben, abschrecken und einem erfolgreichen Kompromiss entgegenwirken.

- Wiederherstellen: Angenommen, der Kompromiss ist eingetreten, und Sie verwenden Mechanismen, um eine Umgebung in einen bekannten fehlerfreien Zustand wiederherzustellen.

Über die Cyber-Triade

In den frühen Tagen der Cybersicherheit lag der Fokus vor allem darauf, Angreifer daran zu hindern, in Netzwerke einzutreten. Als Bedrohungen jedoch mit dem Aufstieg fortschrittlicher Viren und Malware immer ausgefeilter wurden, wurde klar, dass Prävention allein nicht ausreicht. Zusätzlich zu Präventionsstrategien wurden Detektionstechniken eingeführt, um Angreifer zu identifizieren und zu kennzeichnen, die gegen die Firewall verstoßen.

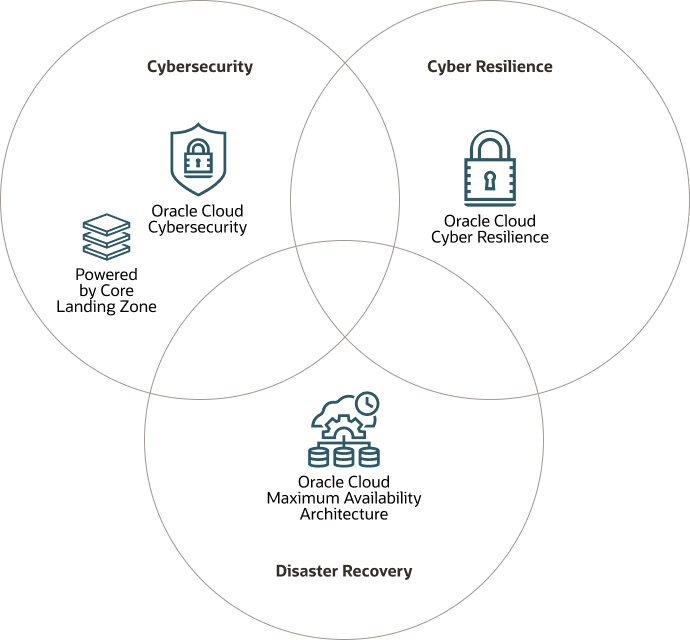

Um zu vermeiden, Opfer von Erpressungen, Unterbrechungen der Lieferkette und Betriebsstillständen zu werden, die oft mit Ransomware-Verstößen einhergehen, empfiehlt Oracle, dass Ihre Cloud-Architektur das Cyber-Triad adressiert:

- Cybersecurity

- Cyberresilienz

- Disaster Recovery

Wenn Sie alle drei Aspekte des Cyber-Triads berücksichtigen, ist Ihr Unternehmen gut positioniert, um sich von Ransomware zu erholen und gleichzeitig die RTO- (Recovery Time Objective) und RPO- (Recovery Point Objective) -Anforderungen Ihres Unternehmens zu erfüllen.

Während Sie Ihre OCI-Umgebungssicherheit verbessern, konzentrieren Sie sich auf die wichtigsten Sicherheitsgrundlagen und Disaster Recovery-Methoden, um die Verfügbarkeit Ihrer Workloads sicherzustellen. Beispiel: Wenn Sie Daten replizieren, die kompromittiert wurden, ist Ihre Wiederherstellungssite auf die gleiche Weise wie Ihre primäre Site betroffen und löst nicht das Problem, das Löschen, Verschlüsselung oder Änderung durch Bedrohungsakteure zu verhindern.

Das Entwerfen einer Cyber-resilienten Architektur schützt Ihre Backups und stellt sicher, dass Sie vor der Wiederherstellung feststellen, ob ein Bedrohungsakteur die Daten geändert, gelöscht oder manipuliert hat.

Durch die Zusammenführung des Cyber-Triads, traditioneller Sicherheitsmaßnahmen und Disaster Recovery können Sie die Cyber-Resilienz sicherstellen und Ihr Unternehmen besser auf die Wiederherstellung nach Ransomware vorbereiten.

Hinweis:

High Availability und Disaster Recovery sind wichtige Teile Ihrer Architektur, aber sie fallen nicht in den Anwendungsbereich dieses Lösungs-Playbooks.Fragen Sie den Architekten

Wiederholen Sie die Ask the Architect-Folge:

Im Folgenden werden die verschiedenen Punkte (mins:secs) im Video aufgeführt, an denen diese Themen beginnen:

- 00:00 - Öffnen

- 02:54 - Einführung in die Cyber-Triade

- 10:00 - Enklaven und Cyber Resilient Architecture (CRA)

- 17:31 - Die Säule der Cybersicherheit

- 25:00 - Cyberresilienz verstehen - Konzepte und Kontrollen

- 38:15 – Oracle Database Zero Data Loss Autonomous Recovery Service – Details und Demo

- 44:26 - Demo des CRA-Terraform-Stacks für unstrukturierte Daten

- 49:34 - Zusammenfassung

Bevor Sie beginnen

Prüfen Sie die folgenden zugehörigen Ressourcen: