Infrastruktur zur Bereitstellung moderner Oracle-Risiko- und Finanzanwendungen einrichten

Mit der Suite moderner Risiko- und Finanzanwendungen von Oracle können Sie Compliance, Risiko, Treasury, Finanzen und das Frontoffice proaktiv verwalten. Sie bieten eine einheitliche Plattform, die auf einem gemeinsamen Datenmodell basiert, das regulatorische, Compliance-, Risiko-, Bilanz- und Kundendaten kombiniert, um Ihnen dabei zu helfen, sich auf die Rentabilität zu konzentrieren.

- Verschieben Sie Ihre Infrastruktur in die Cloud, wenn Sie Ihre Anwendungsarchitektur nur minimal auf Null ändern müssen.

- Senken Sie die Gesamtbetriebskosten, indem Sie die Überüberwachung reduzieren und von festen zu variablen Kosten wechseln.

- Reduzieren Sie das Risiko von Unterbrechungen im Geschäftsbetrieb und erhöhen Sie Ihre Reaktionsfähigkeit und Kundenzufriedenheit.

Architektur

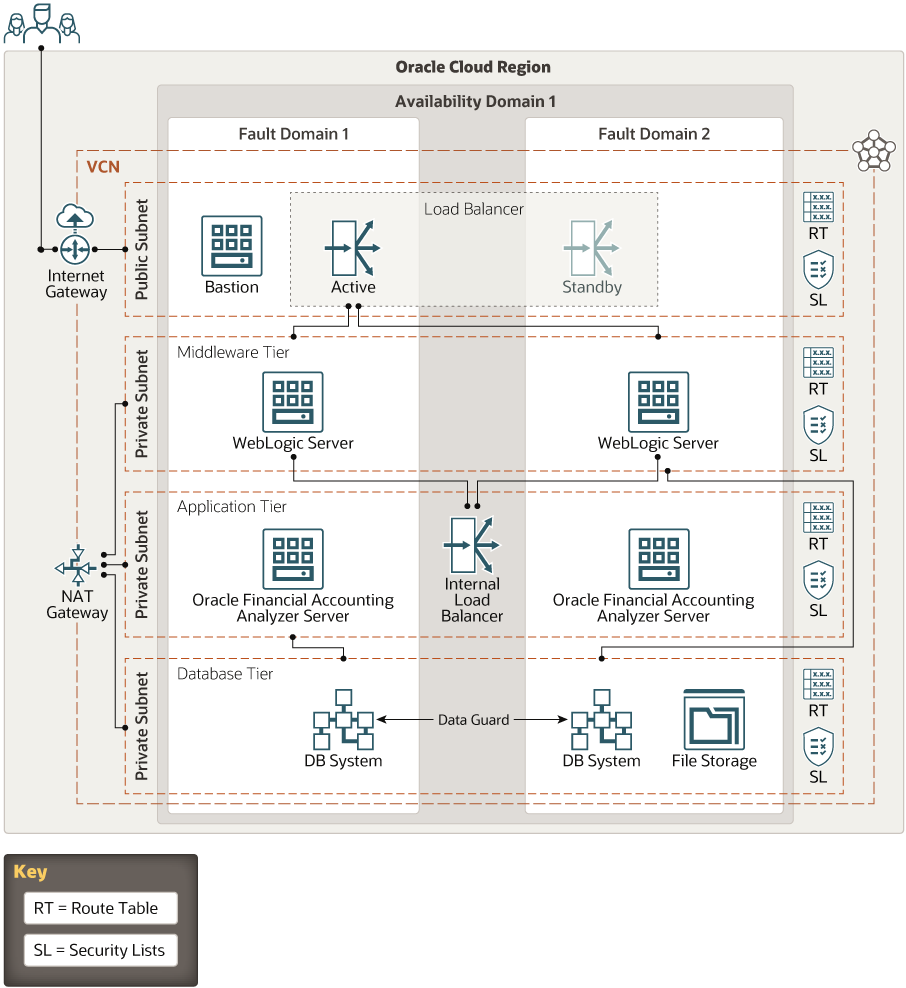

Diese Referenzarchitektur zeigt die Infrastruktur, die für das Deployment von Oracle Modern Risk and Finance-Anwendungen in der Cloud erforderlich ist.

Die Middleware-Tier, Anwendungs-Tier und Datenbank-Tier befinden sich in separaten privaten Subnetzen, auf die über einen Bastionshost zugegriffen werden kann. Der externe Zugriff auf die Anwendungen erfolgt über einen öffentlichen Load Balancer. Jede Ebene verfügt über redundante Ressourcen, die in verschiedenen Faultdomains verteilt sind und eine hochverfügbare Anwendungsumgebung über den Stack hinweg gewährleisten.

Beschreibung der Abbildung vonsaa-oci-png.png

Die Architektur verfügt über folgende Komponenten:

- Region

Eine Oracle Cloud Infrastructure-Region ist ein lokalisierter geografischer Bereich, der mindestens ein Rechenzentrum (Availability-Domains) enthält. Regionen sind unabhängig von anderen Regionen, und große Entfernungen können sie trennen (über Länder oder sogar Kontinente).

- Availability-Domain

Availability-Domains sind eigenständige, unabhängige Rechenzentren innerhalb einer Region. Die physischen Ressourcen in jeder Availability-Domain werden von den Ressourcen in den anderen Availability-Domains isoliert, was eine Fehlertoleranz bietet. Verfügbarkeitsdomänen teilen keine Infrastruktur wie Strom oder Kühlung oder das interne Availability-Domänennetzwerk. Somit ist es unwahrscheinlich, dass ein Fehler bei einer Availability-Domain die anderen Availability-Domains in der Region beeinträchtigt.

- Faultdomain

Eine Faultdomain ist eine Gruppierung von Hardware und Infrastruktur innerhalb einer Availability-Domain. Jede Availability-Domain verfügt über drei Faultdomains mit unabhängiger Power und Hardware. Wenn Sie Ressourcen auf mehrere Faultdomains verteilen, können Ihre Anwendungen physischen Serverausfall, Systemwartung und Stromausfälle innerhalb einer Faultdomain tolerieren.

- Virtuelles Cloud-Netzwerk (VCN) und Subnetz

Ein VCN ist ein anpassbares, softwaredefiniertes Netzwerk, das Sie in einer Oracle Cloud Infrastructure-Region eingerichtet haben. Wie herkömmliche Rechenzentrumsnetze geben VCNs Ihnen die vollständige Kontrolle über Ihre Netzwerkumgebung. Ein VCN kann mehrere nicht überlappende CIDR-Blöcke enthalten, die Sie nach dem Erstellen des VCN ändern können. Sie können ein VCN in Subnetze segmentieren, die für eine Region oder eine Availability-Domain Geltungsbereich haben können. Jedes Subnetz besteht aus einem zusammenhängenden Adressbereich, der sich nicht mit den anderen Subnetzen in VCN überschneidet. Sie können die Größe eines Subnetzes nach der Erstellung ändern. Ein Subnetz kann öffentlich oder privat sein.

- Load Balancer

Der Oracle Cloud Infrastructure Load Balancing-Service stellt eine automatisierte Trafficverteilung von einem Einstiegspunkt zu mehreren Anwendungsservern im Backend bereit. Der Load Balancer stellt den Anwendungsservern ein Frontend zur Verfügung, das unnötigen oder nicht autorisierten Zugriff auf die internen Ebenen isoliert und verhindert.

Wenn Sie die Anwendungsebene im Clustermodus erstellen, können Sie den Load Balancer so konfigurieren, dass der Traffic auf die Server in Ihrer Oracle WebLogic Server-Domain verteilt wird.

- Bastionshost

Der Bastionshost ist eine Compute-Instanz, die als sicherer, kontrollierter Einstiegspunkt zur Topologie von außerhalb der Cloud dient. Der Bastionshost wird normalerweise in einer entmilitarisierten Zone (DMZ) bereitgestellt. Dadurch können Sie sensible Ressourcen schützen, indem Sie sie in private Netzwerke platzieren, auf die Sie nicht direkt von außerhalb der Cloud zugreifen können. Die Topologie hat einen einzigen bekannten Einstiegspunkt, den Sie regelmäßig überwachen und auditieren können. So können Sie vermeiden, die sensibleren Komponenten der Topologie freizugeben, ohne den Zugriff auf sie zu beeinträchtigen.

- Application Tier

Der Oracle Financial Accounting Analyzer-Server ist der Knoten, auf dem die Produktbinärdateien, Multi-Thread-Services für die Metadatenverwaltung und Batchverarbeitungsrahmen gehostet werden.

- Middleware-TierDie Middleware-Tier enthält die folgenden Komponenten:

- Oracle WebLogic Server

- Oracle Data Integrator: Nur erforderlich, wenn Oracle Financial Services Data Integration Hub verwendet wird

- Datenbank-TierDas Datenbank-(DB-)System ist eine Oracle-Datenbank mit bis zu drei integrierbaren Datenbanken (PDBs) für die folgenden Komponenten:

- Konfigurationsschema und Anwendungsschema

- Oracle Analytics: Erforderlich, wenn Sie das Repository für Oracle Analytics in derselben Datenbank bereitstellen möchten

- Oracle OLAP (Online Analytical Processing) und Oracle Hyperion Essbase: Erforderlich nur für Deployments, die das OLAP-Feature von Oracle Financial Services Analytical Applications verwenden

Sie können Oracle Database entweder auf Compute-Instanzen installieren oder Oracle Cloud Infrastructure Database-Systeme bereitstellen, wie in der Architektur gezeigt. Nutzen Sie die leistungsstarke Edition.

- NAT-Gateway

Mit dem NAT-Gateway können private Ressourcen in einem VCN auf Hosts im Internet zugreifen, ohne diese Ressourcen eingehenden Internetverbindungen bereitzustellen.

- Internetgateway

Das Internetgateway ermöglicht den Datenverkehr zwischen den öffentlichen Subnetzen in einem VCN und dem öffentlichen Internet.

Empfehlungen

Ihre Anforderungen können von der hier beschriebenen Architektur abweichen. Verwenden Sie die folgenden Empfehlungen als Ausgangspunkt.

- VCN

Wenn Sie ein VCN erstellen, bestimmen Sie die Anzahl der erforderlichen CIDR-Blöcke und die Größe jedes Blocks basierend auf der Anzahl der Ressourcen, die Sie an Subnetze in VCN anhängen möchten. Verwenden Sie CIDR-Blöcke, die sich innerhalb des standardmäßigen privaten IP-Adressraums befinden.

Wählen Sie CIDR-Blöcke, die sich nicht mit einem anderen Netzwerk überschneiden (in Oracle Cloud Infrastructure, Ihrem On-Premise-Rechenzentrum oder einem anderen Cloud-Provider), zu dem Sie private Verbindungen einrichten möchten.

Nachdem Sie ein VCN erstellt haben, können Sie die CIDR-Blöcke ändern, hinzufügen und entfernen.

Wenn Sie die Subnetze entwerfen, berücksichtigen Sie Ihre Verkehrsfluss- und Sicherheitsanforderungen. Ordnen Sie alle Ressourcen innerhalb einer bestimmten Ebene oder Rolle an dasselbe Subnetz zu, das als Sicherheitsgrenze dienen kann.

Verwenden Sie regionale Subnetze.

- Load Balancer

Die kleinste Form für den Load Balancer ist 100 Mbps. Je nach Anzahl der benötigten gleichzeitigen Verbindungen und Durchsatz können Sie größere Formen verwenden. Wir empfehlen Ihnen, DNS-Namen zu verwenden, da die IP-Adresse des Load Balancers nicht reserviert werden kann.

- Compute Instances

Diese Architektur verwendet eine einzelne Compute-Instanz in jeder Faultdomain. Je nach Workload können Sie jedoch die Komponenten der Anwendung auf verschiedenen Compute-Instanzen bereitstellen.

- DB-Systeme

Für ein kleines Deployment reicht eine einzelne DB-Instanz mit zwei OCPUs aus. Diese Architektur verwendet ein Deployment mit zwei DB-Systemen, von denen eines eine Standby-Datenbank ist.

- Speicherung

Die Compute-Instanzen in dieser Architektur verwenden regulären Blockspeicher. Es ist keine zusätzliche Performance erforderlich.

- Netzwerkverbindungen

Damit Administratoren die Umgebung verwalten können, können Sie die Cloud-Topologie mit Ihrer vorhandenen On-Premise-Infrastruktur verbinden, indem Sie Site-to-Site-IPSec-VPN-Verbindungen oder dedizierte FastConnect-Schaltungen verwenden.

Wenn die Cloud-Topologie von der On-Premise-Infrastruktur getrennt werden muss, können Sie einen Bastionshost bereitstellen, um den Verwaltungszugriff auf die Ressourcen in den privaten Subnetzen zu sichern.

Überlegungen

- Performance

Sie können die Performance der Architektur nach Bedarf skalieren. Sie können größere Formen verwenden und weitere Instanzen hinzufügen, um die Ladung neu zu verteilen.

- Sicherheit

Außer dem Bastionshost (falls vorhanden) und Load Balancern sollten alle Komponenten in privaten Subnetzen platziert werden.

- Verfügbarkeit

In dieser Architektur werden redundante Ressourcen in jeder Schicht bereitgestellt, wodurch eine hohe Verfügbarkeit gewährleistet ist. Sie können die Architektur ändern, um Ressourcen über mehrere Regionen zu verteilen. Zum zusätzlichen Datenschutz können Sie auch die Datenbankbackup- und Volume-Backupfunktionen von Oracle Cloud Infrastructure verwenden.

- Kostenfaktor

Sie können die Compute-Instanzen und Datenbanksysteme anpassen, um größere Formen zu verwenden, wenn die Last steigt und auf kleinere Formen schrumpft, wenn die Last reduziert wird.

Weitere Informationen

- Ressourcen von Oracle Financial Services Analytical Applications

- Dokumentation zu Oracle Financial Services Analytical Applications

- Best Practices Framework für Oracle Cloud Infrastructure

- Erfahren Sie mehr über den Schutz Ihrer Cloud-Topologie vor Katastrophen

- Erfahren Sie mehr über die Architektur einer hochverfügbaren Cloud-Topologie