Oracle Integration verwenden, um E-Business Suite mit Financials Cloud zu verbinden

Die Verlagerung der Oracle E-Business Suite in die Cloud bietet viele Möglichkeiten zur Modernisierung und Integration mit anderen Cloud-Services. Diese Projekte beziehen sich häufig auf die Einführung neuer SaaS-Anwendungen, die mehr Funktionalität und Geschäftsprozesse hinzufügen.

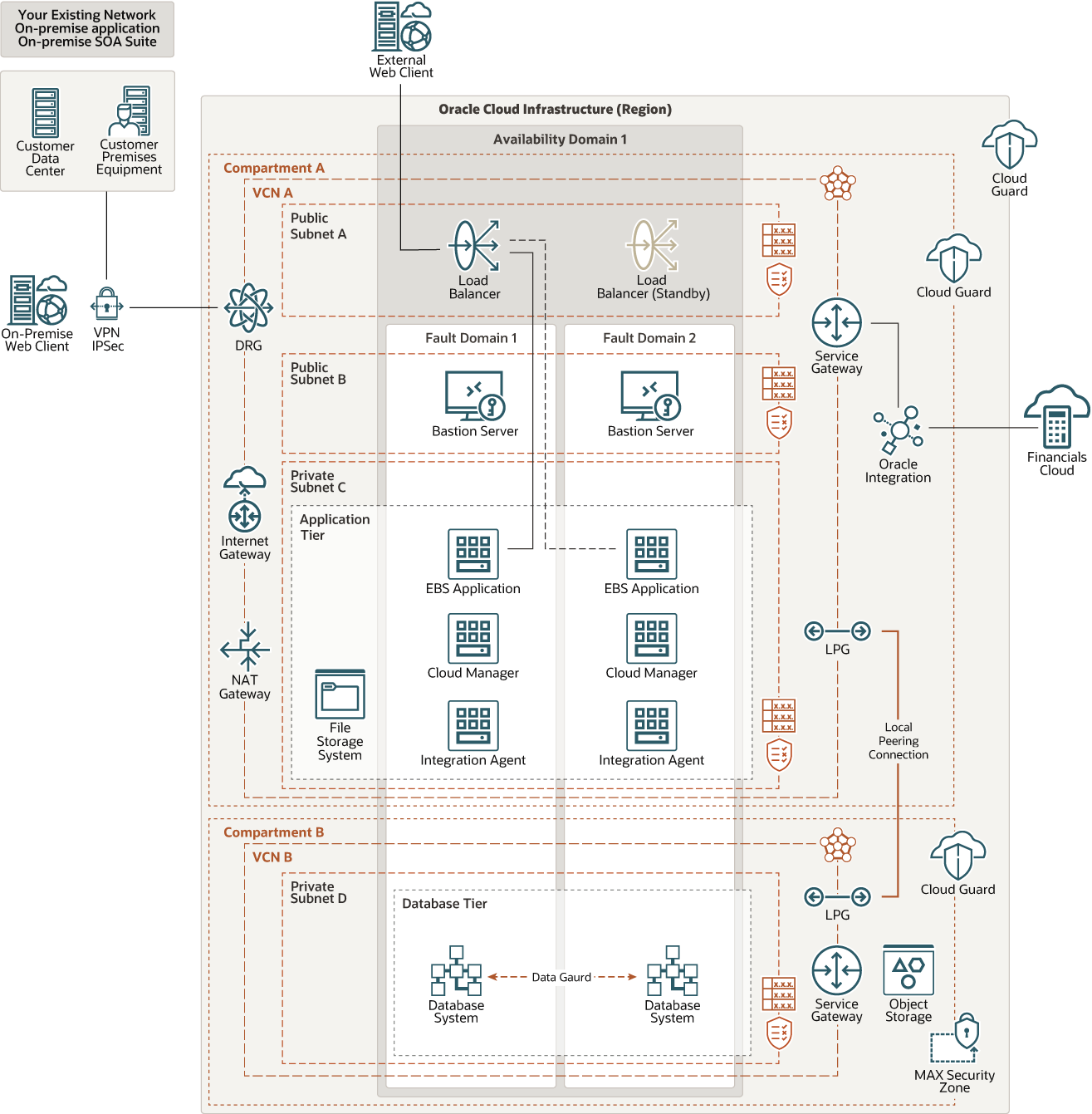

Oracle Integration ist ein regionaler Oracle Cloud-Service mit leistungsstarken Adaptern, der Konnektivität und Integration für Oracle E-Business Suite, Cloud-Services und -Technologien sowie SaaS-Anwendungen als Oracle Financials Cloud bereitstellt. Diese Architektur stellt eine Topologie für die Verbindung einer EBS-Instanz auf Oracle Cloud Infrastructure (OCI) mit Oracle Financials SaaS mit Oracle Integration dar.

Architektur

Diese Architektur zeigt das Deployment von Oracle E-Business Suite in einer einzelnen Availability-Domain innerhalb einer OCI-Region zusammen mit Integrationen, die mit Oracle Integration erstellt wurden. Oracle Integration ist über Oracle E-Business Suite Adapter mit dem Oracle Integration-Konnektivitäts-Agent mit Oracle E-Business Suite verbunden.

Die Architektur umfasst zwei Compartments, in denen Cloud Guard aktiviert ist, um maximale Sicherheit basierend auf den Best Practices von Oracle zur Sicherheit bereitzustellen. Außerdem ist das Compartment, in dem das Datenbanksystem und der private autonome Datenbankendpunkt bereitgestellt werden, ein Sicherheitszonen-Compartment.

Jedes Compartment enthält ein virtuelles Cloud-Netzwerk (VCN), das über ein lokales Peering-Gateway verbunden ist und Netzwerktraffic zwischen beiden ermöglicht. Komponenten befinden sich in verschiedenen Subnetzen und Faultdomains, um High Availability bereitzustellen. Der Zugriff auf die Datenbanken erfolgt nur über den Bastionhost, und über die Load Balancer erfolgt der Zugriff auf die virtuellen Anwendungsmaschinen (VMs). Die Datenbank und die Anwendungsinstanzen, die in ihren privaten Subnetzen auf OCI bereitgestellt sind, werden mit einem Servicegateway in OCI Object Storage gesichert. Ein Servicegateway ermöglicht den Zugriff auf Object Storage, ohne das Internet zu durchlaufen. Mit dem Feature für automatische und On-Demand-Datenbankbackups können Sie Anwendungen und die Datenbank sichern.

Verwenden Sie ein Network Address Translation-(NAT-)Gateway, um eine ausgehende Verbindung von den Anwendungsinstanzen in den privaten Subnetzen zum Internet zu aktivieren, um Patches herunterzuladen und Betriebssystem- und Anwendungsupdates einzuspielen. Mit einem NAT-Gateway können die Hosts in einem privaten Subnetz Verbindungen zum Internet herstellen und Antworten empfangen. Sie können jedoch keine eingehenden Verbindungen aus dem Internet empfangen.

Das folgende Diagramm veranschaulicht diese Referenzarchitektur.

Beschreibung der Abbildung ebs_integration_erp-1.png

Die Architektur umfasst folgende Komponenten:

- Kundenstandortgeräte

CPE ist der On-Premise-Endpunkt für die VPN Connect- oder OCI FastConnect-Verbindung zwischen dem On-Premise-Data Center und dem VCN in OCI.

- Region

Eine Oracle Cloud Infrastructure-Region ist ein lokalisierter geografischer Bereich, der mindestens ein Data Center, sogenannte Availability-Domains, enthält. Regionen sind unabhängig von anderen Regionen, und große Entfernungen können sie (über Länder oder sogar Kontinente) trennen.

- Availability-Domains

Availability-Domains sind eigenständige, unabhängige Data Center in einer Region. Die physischen Ressourcen in jeder Availability-Domain sind von den Ressourcen in den anderen Availability-Domains isoliert, was eine Fehlertoleranz bietet. Availability-Domains haben keine gemeinsame Infrastruktur wie Stromversorgung oder Kühlung oder das interne Availability-Domainnetzwerk. Daher ist es wahrscheinlich, dass sich ein Fehler in einer Availability-Domain auf die anderen Availability-Domains in der Region auswirkt.

- Faultdomains

Eine Fehlerdomain ist eine Gruppierung aus Hardware und Infrastruktur innerhalb einer Availability-Domain. Jede Availability-Domain hat drei Faultdomains mit unabhängiger Stromversorgung und Hardware. Wenn Sie Ressourcen auf mehrere Faultdomains verteilen, können Ihre Anwendungen physische Serverfehler, Systemwartung und Stromausfälle innerhalb einer Faultdomain tolerieren.

- Virtuelles Cloud-Netzwerk (VCN) und Subnetze

Ein VCN ist ein anpassbares, softwaredefiniertes Netzwerk, das Sie in einer Oracle Cloud Infrastructure-Region einrichten. Wie herkömmliche Data Center-Netzwerke erhalten VCNs vollständige Kontrolle über Ihre Netzwerkumgebung. Ein VCN kann mehrere nicht überlappende CIDR-Blöcke haben, die Sie nach dem Erstellen des VCN ändern können. Sie können ein VCN in Subnetze segmentieren, die für eine Region oder eine Availability-Domain gelten können. Jedes Subnetz besteht aus einem fortlaufenden Adressbereich, der sich nicht mit den anderen Subnetzen im VCN überschneidet. Sie können die Größe eines Subnetzes nach dem Erstellen ändern. Ein Subnetz kann öffentlich oder privat sein.

- Bastion Host

Der Bastionhost ist eine Compute-Instanz, die als sicherer, kontrollierter Einstiegspunkt in die Topologie von außerhalb der Cloud dient. Der Bastionhost wird in der Regel in einer demilitarisierten Zone (DMZ) bereitgestellt. Dadurch können Sie sensible Ressourcen schützen, indem Sie sie in privaten Netzwerken platzieren, auf die nicht direkt von außerhalb der Cloud zugegriffen werden kann. Die Topologie hat einen einzigen, bekannten Einstiegspunkt, den Sie regelmäßig überwachen und auditieren können. Sie können also vermeiden, die sensibleren Komponenten der Topologie freizugeben, ohne den Zugriff darauf zu beeinträchtigen.

- Compartment

Compartments sind regionsübergreifende logische Partitionen in einem Oracle Cloud Infrastructure-Mandanten. Mit Compartments können Sie Ihre Ressourcen in Oracle Cloud organisieren, den Zugriff auf die Ressourcen kontrollieren und Nutzungsquoten festlegen. Um den Zugriff auf die Ressourcen in einem bestimmten Compartment zu kontrollieren, definieren Sie Policys, die angeben, wer auf die Ressourcen zugreifen kann und welche Aktionen sie ausführen können.

- Cloud Guard

Mit Oracle Cloud Guard können Sie die Sicherheit Ihrer Ressourcen in Oracle Cloud Infrastructure überwachen und verwalten. Cloud Guard verwendet Rezepte, die Sie definieren können, um Ihre Ressourcen auf Sicherheitsschwächen zu untersuchen und Operatoren und Benutzer auf riskante Aktivitäten zu überwachen. Wenn eine fehlerhafte oder unsichere Aktivität erkannt wird, empfiehlt Cloud Guard Korrekturmaßnahmen und unterstützt die Ausführung dieser Aktionen basierend auf den Responderrezepten, die Sie definieren können.

- Dynamisches Routinggateway (DRG)

Das DRG ist ein virtueller Router, der einen Pfad für privaten Netzwerktraffic zwischen einem VCN und einem Netzwerk außerhalb der Region bereitstellt, wie ein VCN in einer anderen Oracle Cloud Infrastructure-Region, ein On-Premise-Netzwerk oder ein Netzwerk in einem anderen Cloudprovider.

- Dateispeicher

Oracle Cloud Infrastructure File Storage Service stellt ein dauerhaftes, skalierbares, sicheres Netzwerkdateisystem der Enterprise-Klasse bereit. Sie können über jede Bare-Metal- oder VM- oder Containerinstanz in einem VCN eine Verbindung mit einem File Storage Service-Dateisystem herstellen. Sie können auch außerhalb des VCN mit Oracle Cloud Infrastructure FastConnect und IPSec-VPN auf ein Dateisystem zugreifen.

- Objektspeicher

Object Storage bietet schnellen Zugriff auf große Mengen strukturierter und unstrukturierter Daten eines beliebigen Inhaltstyps, einschließlich Datenbankbackups, Analysedaten und umfangreicher Inhalte wie Bilder und Videos. Verwenden Sie den Standardspeicher für "hot"-Speicher, auf den Sie schnell, sofort und häufig zugreifen müssen. Verwenden Sie Archivspeicher für "kalten" Speicher, den Sie über lange Zeiträume beibehalten und selten oder nur selten zugreifen.

- Load Balancer

Der Oracle Cloud Infrastructure Load Balancing-Service ermöglicht automatisierte Trafficverteilung von einem einzelnen Einstiegspunkt auf mehrere Server im Backend.

- VM-DB-System

Oracle VM Database System ist ein Oracle Cloud Infrastructure-(OCI-)Datenbankservice, mit dem Sie vollständige Oracle-Datenbanken auf virtuellen Maschinen erstellen, skalieren und verwalten können. Ein VM-Datenbanksystem verwendet OCI Block Volumes-Speicher anstelle des lokalen Speichers und kann Oracle Real Application Clusters (Oracle RAC) ausführen, um die Verfügbarkeit zu verbessern.

- NAT-Gateway

Mit dem NAT-Gateway können private Ressourcen in einem VCN auf Hosts im Internet zugreifen, ohne dass diese Ressourcen für eingehende Internetverbindungen freigegeben werden.

- Servicegateway

Das Servicegateway bietet Zugriff von einem VCN auf andere Services, wie Oracle Cloud Infrastructure Object Storage. Der Traffic vom VCN zu dem Oracle-Service durchläuft das Oracle-Fabric und durchläuft nie das Internet.

- Internetgateway

Das Internetgateway ermöglicht Traffic zwischen den öffentlichen Subnetzen in einem VCN und dem öffentlichen Internet.

- Lokales Peering-Gateway (LPG)

Mit einem LPG können Sie eine Peering-Beziehung zwischen einem VCN und einem anderen VCN in derselben Region herstellen. Peering bedeutet, dass die VCNs über private IP-Adressen kommunizieren, ohne dass der Traffic über das Internet oder das On-Premise-Netzwerk geleitet wird.

- Sicherheitszone

Sicherheitszonen gewährleisten von Anfang an die Sicherheits-Best Practices von Oracle, indem sie Policys wie das Verschlüsseln von Daten und den öffentlichen Zugriff auf Netzwerke für ein gesamtes Compartment durchsetzen. Eine Sicherheitszone ist mit einem Compartment mit demselben Namen verknüpft und enthält Sicherheitszonen-Policys oder ein "Rezept", das für das Compartment und die zugehörigen Sub-Compartments gilt. Sie können ein Standard-Compartment nicht zu einem Sicherheitszonen-Compartment hinzufügen oder verschieben.

- Integration

Oracle Integration ist ein vollständig verwalteter Service, mit dem Sie Anwendungen integrieren, Prozesse automatisieren, Einblicke in Ihre Geschäftsprozesse gewinnen und visuelle Anwendungen erstellen können.

- Integration Connectivity Agent mit EBS-Adapter

Der in einer VM bereitgestellte Integrationskonnektivitäts-Agent verbindet die Integration mit Ressourcen in einem privaten Subnetz. Der Oracle E-Business Suite-Adapter in Oracle Integration dient als Verbindungstool für den Zugriff auf Oracle E-Business Suite-Services in der Cloud. Er bietet Konnektivität für die EBS-Integrationsservices, wie SOA Gateway EBS REST-Services, XML-Gateway, PL- und SQL-APIs, Hintergrundprogramme, Java-APIs, offene Schnittstellentabellen und -Views und benutzerdefinierte Schnittstellen.

- Financials Cloud

Financials Cloud-Anwendung stellt Webservices, APIs, Geschäftsobjekte bereit und veröffentlicht Ereignisse. Der in Oracle Integration enthaltene Oracle ERP Cloud-Adapter stellt Konnektivität zu Financials bereit, ohne über die spezifischen Details der Integration informiert zu sein.

Empfehlungen

- VCN

Wenn Sie ein VCN erstellen, bestimmen Sie die Anzahl der erforderlichen CIDR-Blöcke und die Größe jedes Blocks basierend auf der Anzahl der Ressourcen, die Sie an Subnetze im VCN anhängen möchten. Verwenden Sie CIDR-Blöcke, die sich im standardmäßigen privaten IP-Adressbereich befinden.

Wählen Sie CIDR-Blöcke, die sich nicht mit einem anderen Netzwerk überschneiden (in Oracle Cloud Infrastructure, Ihrem On-Premise-Data Center oder einem anderen Cloud-Provider), in dem Sie private Verbindungen einrichten möchten.

Nachdem Sie ein VCN erstellt haben, können Sie die zugehörigen CIDR-Blöcke ändern, hinzufügen und entfernen.

Berücksichtigen Sie beim Entwerfen der Subnetze den Verkehrsfluss und die Sicherheitsanforderungen. Hängen Sie alle Ressourcen innerhalb einer bestimmten Ebene oder Rolle an dasselbe Subnetz an, das als Sicherheitsgrenze dienen kann.

- Network Security Groups (NSGs)

Mit NSGs können Sie ein Set von Ingress- und Egress-Regeln definieren, die für bestimmte VNICs gelten. Wir empfehlen die Verwendung von NSGs anstelle von Sicherheitslisten, da NSGs es Ihnen ermöglichen, die VCN-Subnetzarchitektur von den Sicherheitsanforderungen Ihrer Anwendung zu trennen.

- Sicherheitszonen

Für Ressourcen, für die eine maximale Sicherheit erforderlich ist, empfiehlt Oracle, Sicherheitszonen zu verwenden. Eine Sicherheitszone ist ein Compartment, das mit einem von Oracle definierten Rezept von Sicherheits-Policys verknüpft ist, die auf Best Practices basieren. Beispiel: Die Ressourcen in einer Sicherheitszone dürfen nicht aus dem öffentlichen Internet zugänglich sein und müssen mit vom Kunden verwalteten Schlüsseln verschlüsselt werden. Wenn Sie Ressourcen in einer Sicherheitszone erstellen und aktualisieren, validiert Oracle Cloud Infrastructure die Vorgänge anhand der Policys im Rezept der Sicherheitszone und verweigert Vorgänge, die eine der Policys verletzen.

- Cloud Guard

Klonen und anpassen Sie die von Oracle bereitgestellten Standardrezepte, um benutzerdefinierte Detektor- und Responderrezepte zu erstellen. Mit diesen Rezepten können Sie angeben, welche Art von Sicherheitsverletzungen eine Warnung generiert und welche Aktionen für sie ausgeführt werden dürfen. Beispiel: Sie möchten Object Storage-Buckets ermitteln, für die die Sichtbarkeit auf "Öffentlich" gesetzt ist.

Wenden Sie Cloud Guard auf Mandantenebene an, um den breitesten Geltungsbereich abzudecken und den Verwaltungsaufwand bei der Verwaltung mehrerer Konfigurationen zu reduzieren.

Mit der Funktion "Verwaltete Liste" können Sie auch bestimmte Konfigurationen auf Detektoren anwenden.

Überlegungen

Beachten Sie beim Deployment dieser Referenzarchitektur die folgenden Punkte.

- Skalierbarkeit

Beim Erstellen von Oracle Integration-Instanzen geben Administratoren die Anzahl der Nachrichtenpakete an, die sie pro Instanz verwenden möchten.

- Ressourcengrenzwerte

Berücksichtigen Sie die Best Practices, Limits nach Service und Compartment-Quotas für Ihren Mandanten.

- Sicherheit

Mit OCI Identity and Access Management-(IAM-)Policys können Sie kontrollieren, wer auf Ihre Cloud-Ressourcen zugreifen und welche Vorgänge ausgeführt werden können. Um die Datenbankkennwörter oder andere Secrets zu schützen, sollten Sie den OCI Vault-Service verwenden.

- Leistung und Kosten

OCI bietet Compute-Ausprägungen für zahlreiche Anwendungen und Anwendungsfälle. Wählen Sie die Ausprägungen für Ihre Compute-Instanzen sorgfältig aus. Wählen Sie Ausprägungen aus, die eine optimale Performance für Ihren Ladevorgang zu den niedrigsten Kosten bieten. Wenn Sie mehr Performance, Speicher oder Netzwerkbandbreite benötigen, können Sie zu einer größeren Ausprägung wechseln.

- Verfügbarkeit

Sie sollten eine High Availability-Option basierend auf Ihren Deployment-Anforderungen und Ihrer Region verwenden. Die Optionen umfassen die Verteilung von Ressourcen über mehrere Availability-Domains in einer Region und die Verteilung von Ressourcen über die Faultdomains innerhalb einer Availability-Domain.

Faultdomains bieten die beste Resilienz für Workloads, die in einer einzelnen Availability-Domain bereitgestellt werden. Für High Availability in der Anwendungsebene stellen Sie die Anwendungsserver in verschiedenen Faultdomains bereit und verwenden einen Load Balancer, um den Clientdatenverkehr auf die Anwendungsserver zu verteilen.

- Überwachung und Warnungen

Richten Sie Monitoring und Alerts zur CPU- und Speicherauslastung für die Knoten ein, damit Sie die Ausprägung nach Bedarf vertikal oder horizontal skalieren können.