Umgebung zur Verwendung der Web Application Firewall vorbereiten

Bereiten Sie Ihre Umgebung vor, damit Sie Ihre Anwendung mit dem Web Application Firewall-(WAF-) Service von Oracle Cloud Infrastructure sichern können.

Bevor Sie beginnen

employee-helidon-lb Load Balancers kennen, der bereits bereitgestellt wurde. Siehe Microservices-basierte RESTful Java-Anwendung in Oracle Cloud bereitstellen.

Ermitteln und notieren Sie die EXTERNAL-IP-Adresse des Load Balancers der Beispielanwendung "Mitarbeiter". Dies ist erforderlich, um die WAF Policy später zu erstellen.

kubectl get service employee-helidon-lbDer vorhergehende Befehl muss eine Ausgabe wie die folgende zurückgeben:

NAME TYPE CLUSTER-IP EXTERNAL-IP PORT(S) AGE

employee-helidon-lb LoadBalancer 10.X.X.X 132.X.X.X 80:31437/TCP 5mEXTERNAL-IP, das von Kubernetes angezeigt wird, ist identisch mit der öffentlichen IP-Adresse, die angezeigt wird, wenn Sie zu Core > Networking > Load Balancers in der Oracle Cloud Infrastructure-Konsole navigieren.

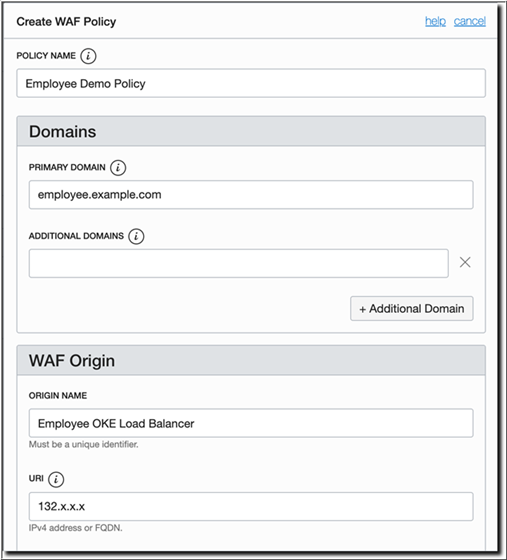

WAF Policy erstellen

Um die Anwendung zuerst mit WAF zu sichern, müssen Sie eine WAF Policy erstellen.

Anwendungsdatenverkehr mit WAF weiterleiten

Um den Datenverkehr über WAF weiterzuleiten, müssen die angegebene primäre Domain und alle zusätzlichen Domains in der CNAME Target-Datei aufgelöst werden, die in den WAF-Policy-Informationen aufgeführt wird. Dies wird als Hinweis angezeigt, wenn die Policy das erste Mal erstellt wird.

Wenn die Anwendung in einer DNS-Zone konfiguriert ist, erstellen Sie normalerweise einen CNAME - oder ALIAS-Datensatz für employee.example.com mit WAF_Target als Wert.

example.com-Hostnamen für die Beispielanwendung "Employee" verwendet, müssen Sie Ihren Rechner (von dem aus Sie auf die Anwendung zugreifen) konfigurieren, um den Host aufzulösen.

Die Anwendung wird nun über WAF ausgeführt.