Anwendungen mit WAF sichern

Nachdem Ihre Anwendung über Web Application Firewall (WAF) weitergeleitet wurde, sichern Sie Ihre Anwendung mit den verschiedenen Sicherheitsfunktionen von WAF.

Sie können Ihre Anwendung wie folgt sichern:

- Schutzregeln konfigurieren

- Botverwaltung verwenden

- Zugriffsregeln hinzufügen

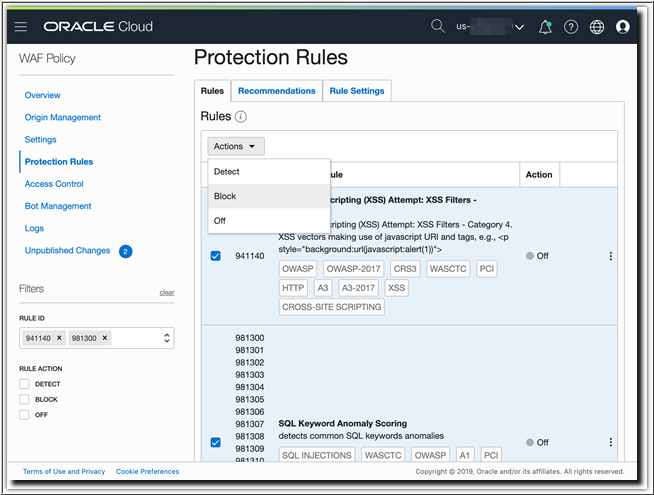

Schutzregeln konfigurieren

Sie können die Anwendung mit Regeln sichern, um Angriffe mit Cross-Site Scripting (XSS) und SQL Injection (SQLi) zu blockieren.

Schutzregeln prüfen

Block mehrmals aus. Kehren Sie jetzt zu den Policy-Details von WAF in der Oracle Cloud Infrastructure-Konsole zurück, um die Logs zu prüfen.

- Öffnen Sie die Mitarbeiterdemo-Policy.

- Klicken Sie auf Logs.

- Wählen Sie einen Datums-/Zeitbereich, der über die Zeit liegt, als Sie die SQLi - und XSS-Angriffe versucht haben.

- Identifizieren Sie die Elemente mit

Action: Block, blenden Sie die Zeilendetails für eine blockierte Anforderung ein, und klicken Sie dann auf JSON anzeigen. - Zeigen Sie die als

protectionRuleDetectionsund andere Anforderungsdetails aufgeführten Nachrichten an.

Botverwaltung verwenden

Ein weiteres Feature des Oracle Cloud Infrastructure Web Application Firewall-(WAF-) Service ist die Bot-Managementfunktionen.

In vielen Fällen stellt Nicht-menschlicher Verkehr den größten Prozentsatz des Verkehrs zu einer Site dar. Während bestimmte "gute" Bots bevorzugt sind, können andere "schlechte" Bots versuchen, Content-Scraping, Spaming, Brute Force-Angriffe oder DDoS-Angriffe auf Anwendungsschicht zu probieren.

Beispiel: Sie möchten bestimmte, bekannte Bots für SEO (Search Engine Optimization) und die Einstufung von Inhalten auf weiße Liste setzen, aber die Prüfung eines menschlichen Benutzers für bestimmte Interaktionen begrenzen. Dieser Szenariotyp kann mit den WAF Policy Bot-Management-Einstellungen erreicht werden.

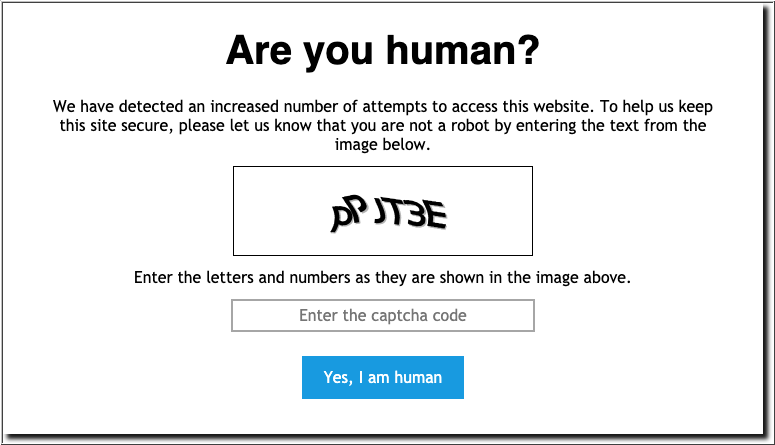

CAPTCHA-Challenge hinzufügen

Eine der wichtigsten Funktionen von Botmanagement ist CAPTCHA. Die Verwendung von CAPTCHA bietet eine einfache Möglichkeit der Benutzerprüfung, die menschliche Interaktion sicherstellen, ohne dass Änderungen an der zugrunde liegenden Anwendung erforderlich sind.

Nachdem Sie den korrekten Code eingegeben haben, geben Sie die Website ohne weitere Herausforderungen für einen Zeitraum ein, der dem Wert Session Duration in der Challenge-Konfiguration entspricht.

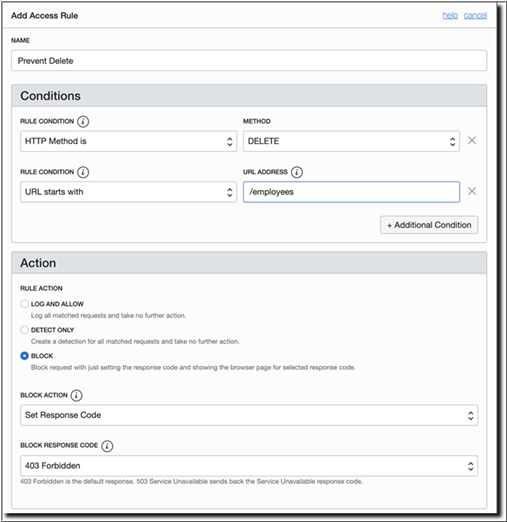

Zugriffskontrollregel hinzufügen

WAF Access Control bietet eine zusätzliche Sicherheitsebene, indem der Zugriff auf die Daten und Services, die innerhalb einer Anwendung verfügbar sind, eingeschränkt oder blockiert wird.

- HTTP-Header

- URL-Muster

- IP-Adressen

- Geolokation

In der Beispielanwendung "Mitarbeiter" können Sie Mitarbeiterdetails aus der Datenbank löschen. Möglicherweise müssen Sie die Verwendung des Features Delete auf Sicherheitszwecke beschränken. Sie können eine Zugriffsregel erstellen und anwenden, um die Löschanforderungen zu blockieren.

Nachdem die Änderungen veröffentlicht wurden und die WAF Policy im Status ACTIVE wiederaufgenommen wird:

- Öffnen Sie die Registerkarte Netzwerk mit der Seite Developer Tools Ihres Browsers.

- Über Ihren Browser auf die Beispielmitarbeiteranwendung

http://employee.<example.com>/public/zugreifen. - Wählen Sie einen Mitarbeiterdatensatz aus, und klicken Sie auf die Schaltfläche Löschen.

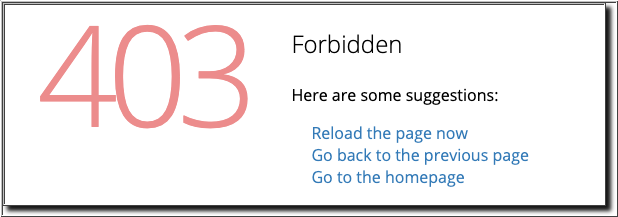

Sie werden in der Registerkarte "Netzwerk " des Abschnitts "Entwicklertools " feststellen, dass WAF diese Anforderung abgefangen und mit einer 403 Forbidden-Antwort blockiert hat.

Die Features von Oracle Cloud Infrastructure WAF, die in dieser Lösung behandelt werden, konzentrieren sich auf die Sicherung einer einfachen Beispielanwendung. Die Verwendungsszenarios sind für jede Anwendung eindeutig, und Sie können WAF entsprechend konfigurieren.