DNS-Datensätze nahtlos in OCI-Multicloud-Architekturen auflösen

Bei Workloads, die in Oracle Cloud Infrastructure-(OCI-)Multicloud-Architekturen ausgeführt werden, können Services, die in Azure ausgeführt werden, DNS-Datensätze, die in OCI gehostet werden, nahtlos auflösen.

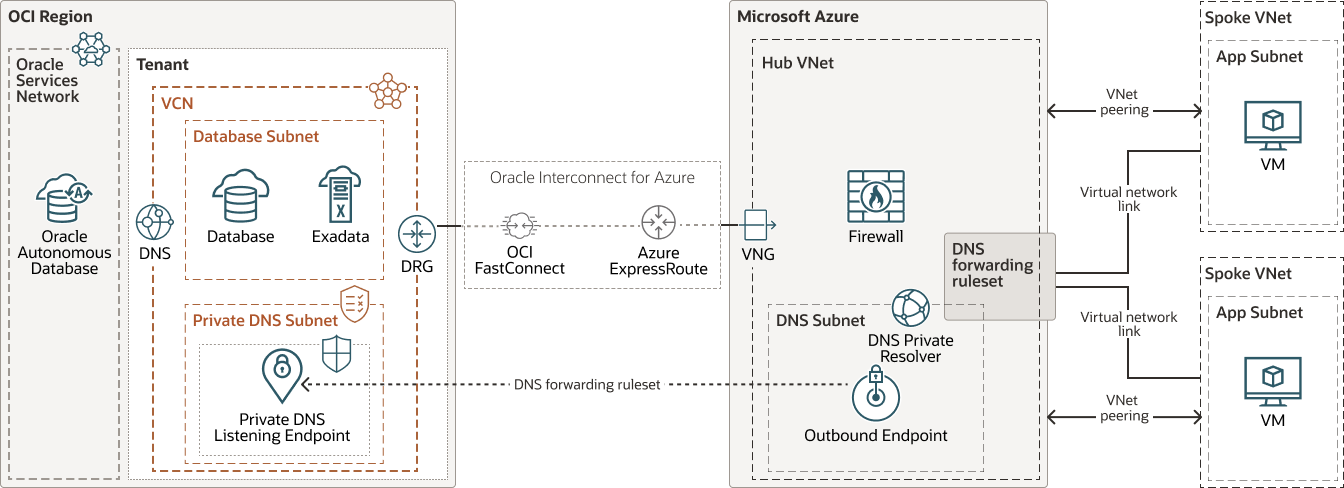

Architektur

Diese Architektur unterstützt Multicloud-Workloads, die in Oracle Cloud Infrastructure (OCI) und Microsoft Azure in verschiedenen Topologien ausgeführt werden, einschließlich Split-Stack, Workload-Mobilität, App-zu-App-Integration, SaaS-zu-Plattform-Integration und Datenanalyse-Pipeline.

Ein Hub VNet hostet das DNS-Weiterleitungsregelset. Mit Azure DNS Private Resolver lösen Sie die OCI-Domains auf, indem Sie den Spoke VNets verwenden, der mit dem DNS-Weiterleitungsregelset verknüpft ist. Dies vereinfacht das DNS-Design auf zwei Arten:

- Es ist nicht erforderlich, OCI-Datensätze in Azure manuell zu aktualisieren.

- Ein zentralisiertes DNS-Weiterleitungsregelset kann verschiedene Azure-Spoke-Dateien VNets bedienen.

Bei dieser Architektur wird davon ausgegangen, dass die Verbindung zwischen OCI und Azure mit Oracle Interconnect for Microsoft Azure hergestellt wurde.

Das folgende Diagramm zeigt die Architektur:

dns-resolve-oci-azure-oracle.zip

Die Architektur umfasst die folgenden Oracle-Komponenten:

- Mandantenfähigkeit

Ein Mandant ist eine sichere und isolierte Partition, die Oracle bei der Registrierung für Oracle Cloud Infrastructure in Oracle Cloud einrichtet. Sie können Ihre Ressourcen in Oracle Cloud in Ihrem Mandanten erstellen, organisieren und verwalten. Ein Mandant ist gleichbedeutend mit einem Unternehmen oder einer Organisation. In der Regel verfügt ein Unternehmen über einen einzelnen Mandanten und spiegelt seine Organisationsstruktur in diesem Mandanten wider. Ein einzelner Mandant ist in der Regel mit einem einzelnen Abonnement verknüpft, und ein einzelnes Abonnement hat in der Regel nur einen Mandanten.

- Region

Eine Oracle Cloud Infrastructure-Region ist ein lokalisierter geografischer Bereich, der mindestens ein Data Center enthält, das als Availability-Domain bezeichnet wird. Regionen sind unabhängig von anderen Regionen, und große Entfernungen können sie trennen (über Länder oder sogar Kontinente).

- Virtuelles Cloud-Netzwerk (VCN) und Subnetze

Ein VCN ist ein anpassbares, benutzerdefiniertes Netzwerk, das Sie in einer Oracle Cloud Infrastructure-Region einrichten können. Wie herkömmliche Data Center-Netzwerke erhalten Sie mit VCNs vollständige Kontrolle über Ihre Netzwerkumgebung. Ein VCN kann mehrere sich nicht überschneidende CIDR-Blöcke aufweisen, die Sie nach dem Erstellen des VCN ändern können. Sie können ein VCN in Subnetze segmentieren, die sich auf eine Region oder eine Availability-Domain beschränken. Jedes Subnetz besteht aus einem Bereich zusammenhängender Adressen, die sich nicht mit anderen Subnetzen im VCN überschneiden. Sie können die Größe eines Subnetzes nach der Erstellung ändern. Ein Subnetz kann öffentlich oder privat sein.

- Route-Tabelle

Virtuelle Routentabellen enthalten Regeln zum Weiterleiten von Traffic von Subnetzen zu Zielen außerhalb eines VCN, in der Regel über Gateways.

- Sicherheitsliste

Für jedes Subnetz können Sie Sicherheitsregeln erstellen, die Quelle, Ziel und Typ des Traffics angeben, der in und aus dem Subnetz zulässig sein muss.

- Netzwerksicherheitsgruppe (NSG)

Netzwerksicherheitsgruppe (NSG) fungiert als virtuelle Firewall für Ihre Cloud-Ressourcen. Wenn Sie das Zero-Trust-Sicherheitsmodell von Oracle Cloud Infrastructure verwenden, wird der gesamte Traffic abgelehnt, und Sie können den Netzwerkverkehr in einem VCN kontrollieren. Eine NSG besteht aus einer Gruppe von Ingress- und Egress-Sicherheitsregeln, die nur für eine bestimmte Gruppe von VNICs in einem einzelnen VCN gelten.

- Dynamisches Routinggateway (DRG)

Das DRG ist ein virtueller Router, der einen Pfad für privaten Netzwerktraffic zwischen VCNs in derselben Region zwischen einem VCN und einem Netzwerk außerhalb der Region bereitstellt, wie ein VCN in einer anderen Oracle Cloud Infrastructure-Region, einem On-Premise-Netzwerk oder einem Netzwerk in einem anderen Cloud-Provider.

- Private DNS-Resolver

Ein privater DNS-Auflöser beantwortet DNS-Abfragen für ein VCN. Ein privater Resolver kann für die Verwendung von Ansichten und Zonen sowie von bedingten Weiterleitungsregeln konfiguriert werden, die den Umgang mit DNS-Abfragen definieren.

- Listening-Endpunkt

Ein Listening-Endpunkt empfängt Abfragen vom VCN oder von anderen VCN-Resolvern, vom DNS anderer Cloud-Serviceprovider (wie AWS, GCP oder Azure) oder vom DNS Ihres On-Premise-Netzwerks. Nach der Erstellung ist keine weitere Konfiguration für einen Listener-Endpunkt erforderlich.

- Oracle Interconnect for Microsoft Azure

Oracle Interconnect for Microsoft Azure erstellt einen Netzwerklink. Dabei handelt es sich um eine leistungsstarke, private Tunnelverbindung mit geringer Latenz und geringem Jitter für den Netzwerktraffic zwischen OCI und Microsoft Azure. Oracle arbeitet mit Microsoft zusammen, um diese Verbindung in einer bestimmten Gruppe von OCI-Regionen auf der ganzen Welt anzubieten.

Wenn Sie sich für Oracle Database Service for Microsoft Azure registrieren, konfiguriert der Service die private Verbindung zu Ihren Datenbankressourcen im Rahmen des Accountlinkprozesses.

Die Architektur enthält die folgenden Microsoft Azure-Komponenten:

- Virtuelles Netzwerk (VNet) und Subnetz

Eine VNet ist ein virtuelles Netzwerk, das Sie in Microsoft Azure definieren. Eine VNet kann mehrere sich nicht überschneidende CIDR-Blocksubnetze enthalten, die Sie nach dem Erstellen der VNet hinzufügen können. Sie können eine VNet in Subnetze segmentieren, die sich auf eine Region oder eine Verfügbarkeitszone beziehen. Jedes Subnetz besteht aus einem Bereich fortlaufender Adressen, die sich nicht mit anderen Subnetzen in der VNet überschneiden. Verwenden Sie eine VNet, um Ihre Azure-Ressourcen logisch auf Netzwerkebene zu isolieren.

- Privater DNS-Resolver

Azure Private DNS bietet einen zuverlässigen und sicheren DNS-Dienst für Ihre virtuellen Netzwerke. Azure Private DNS verwaltet und löst Domainnamen im virtuellen Netzwerk auf, ohne dass eine benutzerdefinierte DNS-Lösung konfiguriert werden muss.

- DNS-Weiterleitungsregelset

Mit einer DNS-Weiterleitungsregelgruppe können Sie einen oder mehrere benutzerdefinierte DNS-Server angeben, um Abfragen für bestimmte DNS-Namespaces zu beantworten. Die einzelnen Regeln in einer Regelgruppe bestimmen, wie diese DNS-Namen aufgelöst werden. Regelsets können auch mit einem oder mehreren virtuellen Netzwerken verknüpft werden, sodass Ressourcen in der VNets die von Ihnen konfigurierten Weiterleitungsregeln verwenden können.

- Ausgehender Endpunkt

Der ausgehende Endpunkt des Resolvers verarbeitet DNS-Abfragen basierend auf einem DNS-Weiterleitungsregelset.

- Virtuelle Netzwerklinks

Wenn Sie eine Regelgruppe mit einem virtuellen Netzwerk verknüpfen, verwenden Ressourcen in diesem virtuellen Netzwerk die in der Regelgruppe aktivierten DNS-Weiterleitungsregeln. Die verknüpften virtuellen Netzwerke müssen nicht mit dem virtuellen Netzwerk Peer werden, in dem der ausgehende Endpunkt vorhanden ist. Diese Netzwerke können jedoch als Peers konfiguriert werden.

Empfehlungen

Ihre Anforderungen können von der hier beschriebenen Architektur abweichen.

- Sicherheit

Weisen Sie dem OCI-Listening-Endpunkt eine Netzwerksicherheitsgruppe (NSG) zu, und konfigurieren Sie die Sicherheitsgruppe nach einem Deny-All-Sicherheitsstatus, der nur die ausgehende Azure-IP und den DNS-Port UDP:53 zulässt.

- High Availability

Diese Architektur zeigt ein vereinfachtes Azure-Design. Stellen Sie bei einer Produktionsbereitstellung sicher, dass Ihr Design den Best Practices für die Hochverfügbarkeit von Azure entspricht. In OCI wird empfohlen, ein regionales Subnetz für den OCI-DNS-Listening-Endpunkt zu verwenden.

- Architektur

Erstellen Sie dedizierte Subnetze in Azure und OCI, um den ausgehenden DNS-Endpunkt und den Listening-Endpunkt zu hosten. Bei erweiterten OCI-Netzwerkdesigns sollten Sie einen privaten OCI-DNS-Resolver mit benutzerdefinierten privaten Ansichten verwenden.

Hinweise

Beachten Sie bei der Implementierung einer Multicloud-DNS-Auflösungsarchitektur, dass die Gesamtkosten der DNS-Architektur von den Kosten der folgenden Azure-Ressourcen abhängen:

- Ausgehender Endpunkt des privaten Azure DNS-Resolvers

- Azure DNS - Regelsets für privaten Resolver

- DNS-Abfragen/Monat

Stellen Sie

- Erstellen Sie einen Listening-Endpunkt im DNS-Resolver im OCI-VCN.

- Erstellen Sie einen privaten DNS-Resolver im Azure-Hub VNet, und konfigurieren Sie einen ausgehenden Endpunkt.

- Erstellen Sie eine DNS-Weiterleitungsregelgruppe.

- Legen Sie den im vorherigen Schritt erstellten ausgehenden Endpunkt fest.

- Erstellen Sie virtuelle Netzwerklinks zum Spoke VNets.

- Konfigurieren Sie die Regeln aus der folgenden Tabelle. Beachten Sie, dass dies häufig erforderliche Regeln sind und zusätzliche Regeln für bestimmte OCI-Services erforderlich sein können.

| Domainname* | Ziel-IP: Port | Verwenden |

|---|---|---|

| <oci-region-identifier>.oraclevcn.com. | OCI Listening-Endpunkt-IP. Port 53 | VCN-DNS-Hostnamen |

| <oci-region-identifier>.oraclecloudapps.com. | OCI Listening-Endpunkt-IP. Port 53 | Oracle-Tools (Apex, DB Actions) |

| <oci-region-identifier>.oraclecloud.com. | OCI Listening-Endpunkt-IP. Port 53 | Datenbankverbindung |

*Die neuesten Informationen zu Regionen und Verfügbarkeitsdomänen finden Sie unter Regionen und Availability-Domains.

Mehr erfahren

Erfahren Sie mehr über die Features dieser Architektur und die zugehörigen Architekturen.