Bereitstellung eines hochverfügbaren Session-Grenzkontrolleurs

Session Border Controller (SBCs) ermöglichen die Bereitstellung von sicherem, hochwertigem, interaktivem Sprach- und Datenverkehr über mehrere IP-Netzwerke hinweg.

SBCs werden an den Grenzen zwischen IP-Netzwerken eingesetzt. Unternehmen können SBCs verwenden, um interne Kommunikationsnetze miteinander zu verbinden, eine Verbindung zu einem Breitflächendienst herzustellen, der für interaktive Kommunikation konzipiert ist (z. B. einen SIP-Stamm) usw. SBCs können auch zwischen zwei Dienstleistern oder zwischen einem Dienstleister und seinen Kunden eingesetzt werden.

- Sicherheit

- Interoperabilität und Servicereichweite maximieren

- Qualität der Erfahrung (QoE), Verfügbarkeit und Servicevereinbarung (SLA)

- Optimierung des Serviceumsatzes und Kostenmanagement

- Einhaltung gesetzlicher Vorschriften

Oracle Communications Session Border Controller ist eine leistungsstarke, voll funktionsfähige Software, die Sie auf Oracle Cloud Infrastructure bereitstellen können. Die generation-2-Hardware, die Oracle Cloud Infrastructure zugrunde liegt, verwendet nicht abonnierte Netzwerke und stellt die Rechenleistung bereit, die für die Steuerung sitzungsbasierter Kommunikation erforderlich ist, ohne Latenz, Jitter oder Verzögerung zu den bidirektionalen Medienflüssen hinzuzufügen, die diese Kommunikation darstellen.

Architektur

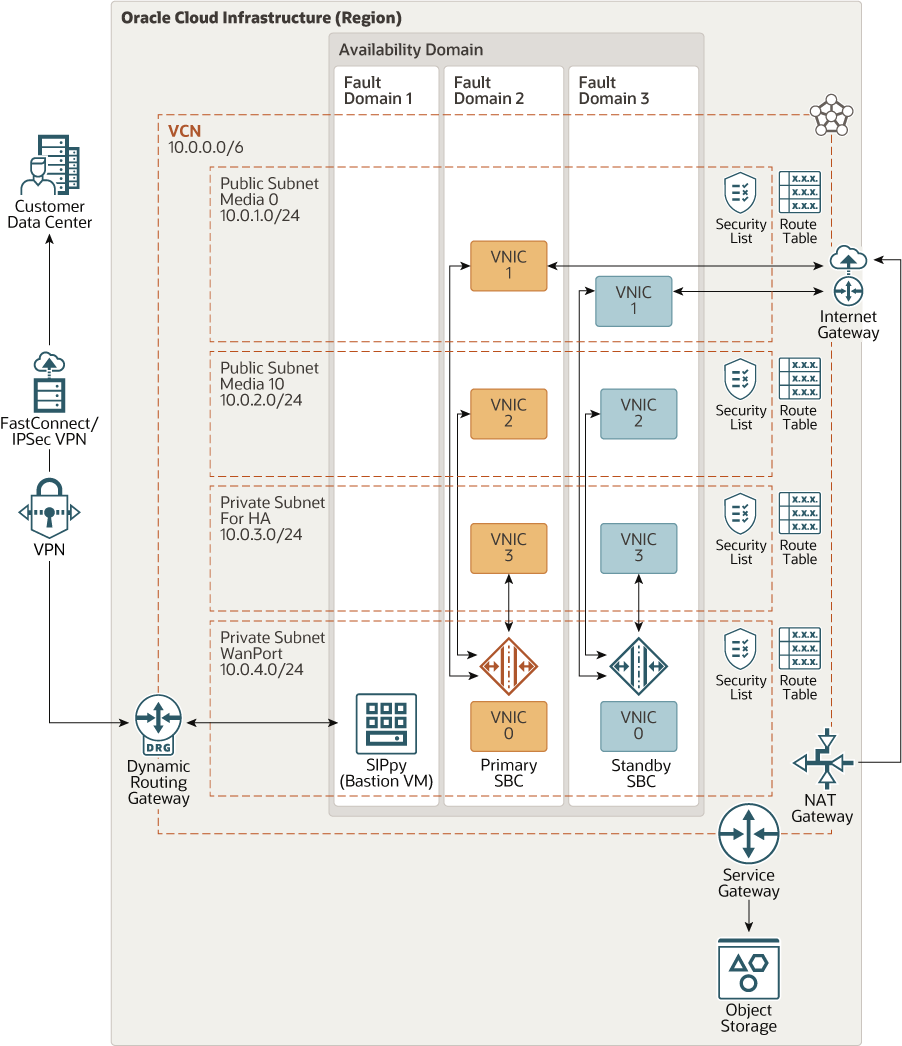

Diese Referenzarchitektur enthält ein aktives Standby-Paar von Oracle Communications Session Border Controller-Instanzen, die in verschiedenen Faultdomains in einer einzelnen Availability-Domain in einer Oracle Cloud Infrastructure-Region bereitgestellt werden. In Regionen mit mehreren Availability-Domains können Sie die SBC-Instanzen auf zwei Availability-Domains verteilen.

Das folgende Diagramm veranschaulicht diese Architektur.

Beschreibung der Abbildung sbc-oc.png

Die Architektur verfügt über folgende Komponenten:

- Primäre und Standby-SBC-Knoten

Dies sind Compute-Instanzen, die Oracle Communications Session Border Controller hosten. In dieser Referenzarchitektur sind beide SBC-Knoten an dasselbe Subnetz angehängt und innerhalb einer einzelnen Availability-Domain bereitgestellt. Sie können die SBC-Knoten in verschiedenen Subnetzen anhängen. In einer Region mit mehreren Availability-Domains können Sie sie in separaten Availability-Domains bereitstellen.

- Bastionshost

Der Bastionshost ist eine Compute-Instanz, die einem privaten Subnetz zugeordnet ist. Es bietet sicheren administrativen Zugriff auf die SBC-Knoten.

Sie können Software von Drittanbietern wie Sippy installieren, um die SBC-Knoten zu verwalten.

- Virtuelles Cloud-Netzwerk (VCN) und Subnetze

Diese Referenzarchitektur verfügt über ein einzelnes VCN mit zwei öffentlichen Subnetzen und zwei privaten Subnetzen.

Jeder SBC-Knoten hat VNICs in allen vier Subnetzen. Die folgende Tabelle fasst die Netzwerkverteilung und den Zweck der vier VNICs zusammen.VNIC und Subnetz Zweck Primäres VNIC0 in privatem Subnetz WanPort0 Administrativer Zugriff auf die SBC-Instanzen. Sekundäres VNIC1 in öffentlichen Subnetzen - Medien 0 Traget Pakete mit einer Voice-Daten-Payload. Sekundäres VNIC2 im öffentlichen Subnetz Medien 10 Unterstützt die Signalverkehrs-Payload für die Sprachsitzungen. Sekundäres VNIC3 in einem privaten Subnetz Befördert Live-Verkehr zwischen Primär- und StandbySBCs, um die Gesundheit dieser Controller zu überwachen. Wenn ein Fehler im primären SBC auftritt, überträgt er aktive Sprachanrufinformationen an den Standby-SSBC.

- Sicherheitslisten

Für jedes Subnetz können Sie Sicherheitsregeln erstellen, die die Quelle, das Ziel und den Traffictyp angeben, die im Subnetz und außerhalb des Subnetzes zulässig sein müssen.

- NAT-Gateway

Das NAT-Gateway ermöglicht den Zugriff von privaten Knoten auf Hosts im Internet, beispielsweise zum Herunterladen von Patches und Updates auf die SBC-Knoten oder auf den Bastion/Sippy-Knoten.

- Servicegateway

Das Servicegateway bietet Zugriff von VCN auf Oracle Cloud Infrastructure Object Storage zum Speichern von Logs und anderen Daten.

- Objektspeicher

Der Oracle Cloud Infrastructure Object Storage-Service ist eine internetweite, leistungsstarke Speicherplattform, die zuverlässige und kostengünstige Datenbeständigkeit bietet. Mit ihm können Sie Logs und andere Daten speichern.

- Verfügbarkeitsdomains

Availability-Domains sind eigenständige, unabhängige Rechenzentren innerhalb einer Region. Die physischen Ressourcen in jeder Availability-Domain werden von den Ressourcen in den anderen Availability-Domains isoliert, was eine Fehlertoleranz bietet. Verfügbarkeitsdomänen teilen keine Infrastruktur wie Strom oder Kühlung oder das interne Availability-Domänennetzwerk. Somit ist es unwahrscheinlich, dass ein Fehler bei einer Availability-Domain die anderen Availability-Domains in der Region beeinträchtigt.

- Fault-Domains

Eine Faultdomain ist eine Gruppierung aus Hardware und Infrastruktur innerhalb einer Availability-Domain. Jede Availability-Domain verfügt über drei Faultdomains mit unabhängiger Power und Hardware. Wenn Sie Compute-Instanzen über mehrere Faultdomains hinweg platzieren, können Anwendungen physischen Serverausfall, Systemwartung und viele allgemeine Netzwerk- und Stromausfälle innerhalb der Availability-Domain tolerieren.

Empfehlungen

Ihre Anforderungen können sich von der hier beschriebenen Architektur unterscheiden. Verwenden Sie die folgenden Empfehlungen als Ausgangspunkt.

- Sippy/Bastionshost

Verwenden Sie eine VM.Standard.2.4-Computeform. Dieser Host wird verwendet, um auf die SBC-Knoten zuzugreifen und die Managementsoftware wie Sippy auszuführen.

- Primäre und StandbySBC-Knoten

Verwenden Sie die VM.Standard2.24-Form, die 24 OCPUs und 320 GB RAM bereitstellt. Es bietet auch eine Netzwerkbandbreite von 24.6 Gbit/s. Wenn für das Deployment mehr Bandbreite erforderlich ist, sollten Sie BM.Standard2.52 verwenden, das 52 OCPUs, 768 GB RAM und 2 x 25 Gbit/s Netzwerkbandbreite bereitstellt.

- Objektspeicher

Mit Oracle Cloud Infrastructure Object Storage können Sie Logs und andere Daten speichern.

- VCN

Legen Sie beim Erstellen des VCN fest, wie viele IP-Adressen Ihre Cloud-Ressourcen in jedem Subnetz benötigen. Geben Sie mit der Notation Classless Inter-Domain Routing (CIDR) eine Subnetzmaske und einen Netzwerkadressbereich an, der für die erforderlichen IP-Adressen groß genug ist. Verwenden Sie einen Adressraum, der in die standardmäßigen privaten IP-Adressblöcke fällt.

Wählen Sie einen Adressbereich, der sich nicht mit Ihrem On-Premise-Netzwerk überschneidet, sodass Sie gegebenenfalls später eine Verbindung zwischen VCN und Ihrem On-Premise-Netzwerk einrichten können.

Nachdem Sie ein VCN erstellt haben, können Sie den Adressbereich nicht ändern.

Wenn Sie die Subnetze entwerfen, berücksichtigen Sie Ihre Funktionalität und Sicherheitsanforderungen. Ordnen Sie alle Compute-Instanzen innerhalb derselben Ebene oder Rolle an dasselbe Subnetz zu.

Verwenden Sie regionale Subnetze.

- Sicherheitslisten

Verwenden Sie Sicherheitslisten, um Ingress- und Egressregeln zu definieren, die für das gesamte Subnetz gelten.

Überlegungen

- Leistung und Kosten

Oracle Cloud Infrastructure bietet Compute Shapes, die eine Vielzahl von Anwendungen und Anwendungsfällen abdecken. Wählen Sie die Formen für Ihre Compute-Instanzen sorgfältig aus. Wählen Sie Formen aus, die eine optimale Leistung für Ihre Last zu niedrigsten Kosten bieten.

- Verfügbarkeit

Verwenden Sie eine High Availability-Option basierend auf Ihren Deployment-Anforderungen und Ihrer Region. Die Optionen umfassen die Verteilung von Ressourcen auf mehrere Availability-Domains in einer Region und die Verteilung von Ressourcen auf die Faultdomains innerhalb einer Availability-Domain.

- Überwachung und Warnungen

Richten Sie Überwachung und Alerts für die CPU- und Speicherauslastung für Ihre Knoten ein, damit Sie die Form bei Bedarf nach oben oder unten skalieren können.