Sichere Oracle E-Business Suite-Workloads mit Fortinet Security Fabric

Verschieben oder erweitern Sie Oracle E-Business Suite-Workloads mit Fortinet Security Fabric in die Cloud, um die von Oracle Cloud Infrastructure bereitgestellten nativen Sicherheitsoptionen zu erweitern, ohne dass wesentliche Änderungen an Konfiguration, Integration oder Geschäftsprozessen auftreten.

Die Sicherheit in der Cloud basiert auf einem Modell für gemeinsame Verantwortung. Oracle ist für die Sicherheit der zugrunde liegenden Infrastruktur verantwortlich, wie Rechenzentrumsfunktionen, Hardware und Software zur Verwaltung von Cloud-Vorgängen und -Services. Kunden sind dafür verantwortlich, ihre Workloads zu sichern und ihre Services und Anwendungen sicher zu konfigurieren, um ihre Complianceanforderungen zu erfüllen.

Oracle Cloud Infrastructure bietet branchenführende Sicherheitstechnologie und Betriebsprozesse zur Sicherung der Unternehmens-Cloud-Services. Fortinet bietet eine Cloud-Sicherheitslösung der Unternehmensklasse, mit der die Fortinet Security Fabric um eine native Integration in Oracle Cloud Infrastructure erweitert wird.

Zusammen schützen sie Anwendungen in On-Premise-Data Centern und Cloud-Umgebungen, um skalierbare Performance zu bieten und fortschrittliche Sicherheitsorchestrierung und einen einheitlichen Bedrohungsschutz zu gewährleisten.

Architektur

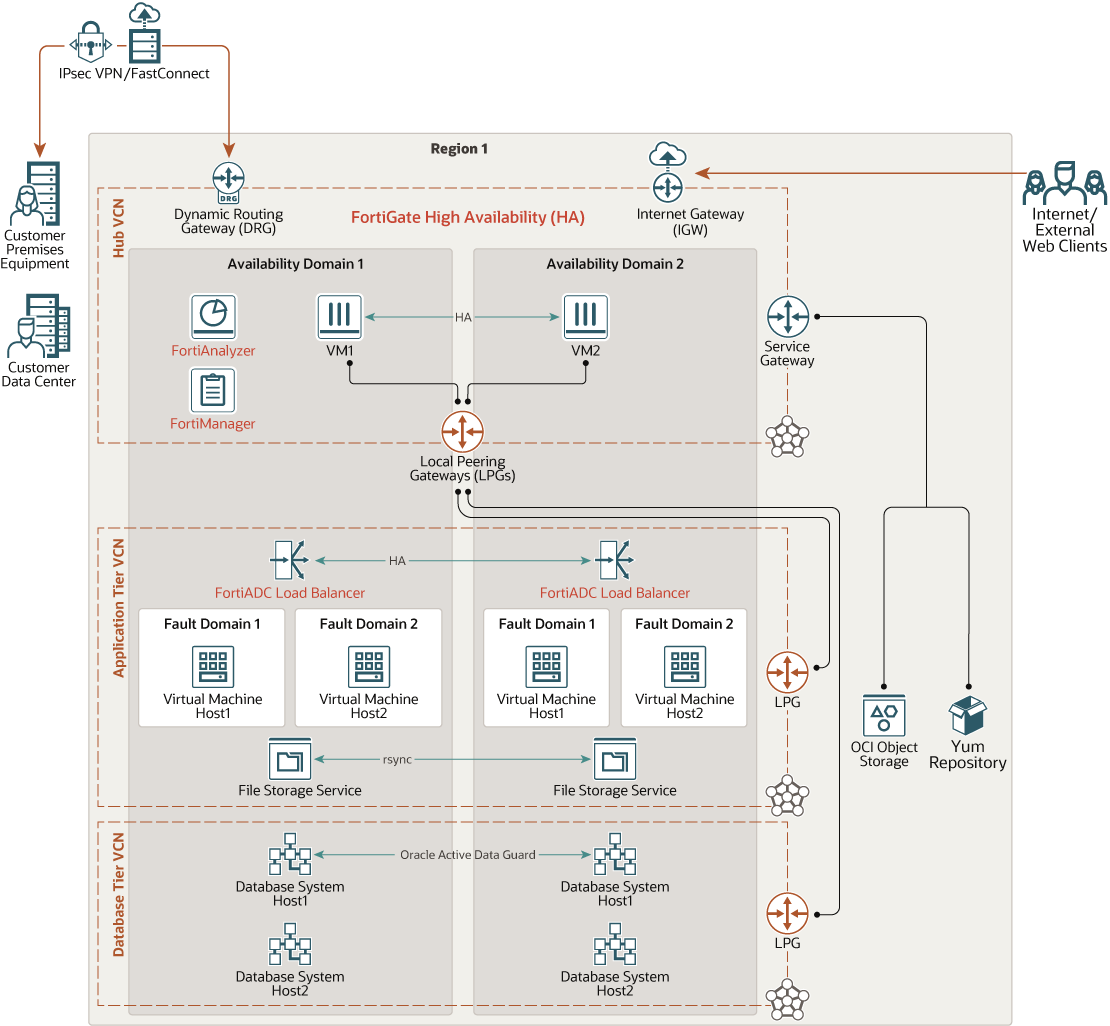

Diese Architektur stellt Oracle E-Business Suite-Workloads in der Cloud bereit. Dabei wird Fortinet Security Fabric in einer Hub- und Spoke-Netzwerktopologie verwendet, um die von Oracle Cloud Infrastructure bereitgestellten nativen Sicherheitsoptionen zu erweitern.

Die Hub-Spoke-Topologie ist ein Netzwerkmuster, das ein zentralisiertes Netzwerk (den Hub) mit mehreren gerichteten verbundenen Netzwerken (den Speichen) verbindet. Der Datenverkehr zwischen diesen Netzwerken durchläuft eine hochverfügbare FortiGate Firewall der nächsten Generation, um Sicherheit und Datenverkehrskontrolle durch einen zentralen Ort zu gewährleisten. Das virtuelle Hub-Cloud-Netzwerk (VCN) ist der zentrale Konnektivitätspunkt für Traffic, der das Netzwerk (north-south-Traffic) eindringt und verlässt, und für Traffic im Netzwerk (Ost-West-Verkehr). Jede Ebene der Oracle E-Business Suite-Architektur wird in einem eigenen Spoke-VCN bereitgestellt. Dadurch wird die Mikrosegmentierung mit mehr Schutzebenen ermöglicht, da jedes Paket, das zwischen verschiedenen Ebenen bewegt wird, geprüft und gesichert werden kann.

Diese Architektur bietet ein hoch skalierbares und modulares Design für die Verbindung mehrerer Spokes, bei dem jedes Spoke-Netzwerk normalerweise eine bestimmte Anwendungsebene darstellt, wie Anwendung, Datenbank usw. Sie können die Architektur mit unterschiedlichen Umgebungen wie Entwicklung, Test und Produktion und mit unterschiedlichen Infrastrukturen wie Regionen, On-Premise-Data Centern und mehreren Clouds verwenden.

Das folgende Diagramm veranschaulicht diese Referenzarchitektur.

ebs-fortinet-oci-architecture.zip

Sie können die Hub- und Spoke-Topologie auf unterschiedliche Weise implementieren:

-

Nutzen Sie Transitrouting mit lokalen Peering-Gateways (LPG), um Spoke-VCNs mit dem Hub-VCN zu verbinden.

Jedes Spoke-VCN muss über eine Routingregel verfügen, um den gesamten Traffic an das LPG weiterzuleiten. Innerhalb des LPG muss eine andere Routingregel vorhanden sein, die den Traffic an die nicht vertrauenswürdige IP-Adresse von FortiGate (flutende IP) weiterleitet, die an das Hub-VCN angehängt ist.

-

Hängen Sie jede virtuelle Netzwerkkarte (VNIC) FortiGate an jedes Spoke-VCN an.

Jedes Spoke-VCN muss über eine Routingregel verfügen, um den gesamten Traffic an die private FortiGate VNIC-IP-Adresse weiterzuleiten, die an das Spoke-VCN angehängt ist.

Beachten Sie, dass jeder Traffic in jedem VCN (in dem sich die Ziel-IP im VCN-CIDR-Bereich befindet) nicht von FortiGate geprüft werden darf, da Oracle Cloud Infrastructure alle Pakete, deren Ziel das VCN ist, automatisch über das interne Oracle Cloud Infrastructure-Subnetzstandardgateway an die Ziel-IP weiterleitet.

Eingehender Nord-Süd-Verkehr

Der eingehende Datenverkehr, der entweder aus dem Internet oder aus einem On-Premise-Netzwerk stammt, verbindet sich mit einer öffentlichen IP-Adresse, die auf der nicht vertrauenswürdigen oder WAN-Schnittstelle der FortiGate-Firewall gehostet wird. Die öffentliche IP-Adresse (reserviert oder ephemer) ist eine von Oracle verwaltete NAT-IP-Adresse, die mit einer sekundären privaten IP-Adresse im nicht vertrauenswürdigen Subnetz auf Oracle Cloud Infrastructure verknüpft ist. Die sekundäre private IP-Adresse (untergeordnete IP-Adresse) wird der nicht vertrauenswürdigen Schnittstelle auf FortiGate statisch zugewiesen. Bei einem Failover wird die Floating-IP zusammen mit der öffentlichen IP-Adresse auf einen anderen Host verschoben.

Nach der Paketprüfung verlässt der eingehende Datenverkehr FortiGate über die Vertrauensschnittstelle. Die Zieladresse ist die virtuelle IP-Adresse FortiADC, die in dem Spoke-VCN der Anwendungsebene bereitgestellt wird. FortiADC gleicht den Traffic zwischen den aktiven Oracle E-Business Suite-Anwendungsservern basierend auf Load Balancer Policys ab. Da sich dieser Traffic im VCN befindet, geht das Paket direkt zum Zielhost. Der Ingress-Traffic fließt in folgendem Muster:

- FortiGate Hub-VCN: Von der untrusten VNIC FortiGate zur vertrauenswürdigen VNIC FortiGate zur Standardgateway des Oracle Cloud Infrastructure-Trust-Subnetzes zum LPG im Trust-Subnetz.

- Application Tier Spoke-VCN: Vom LPG im Subnetz der Anwendungsebene zum Standardgateway Oracle Cloud Infrastructure FortiADC des Subnetzes zur VNIC FortiADC zu den Oracle E-Business Suite-Anwendungsservern.

Bei mehreren Umgebungen, die über dieselbe Firewall geprüft werden, können Sie mehreren sekundären IP-Adressen sowohl zu vertrauenswürdigen als auch vertrauenswürdigen Schnittstellen (VNICs) zuweisen. Jede private IP-Adresse muss als Quelladresse verwendet werden, die einer bestimmten Zielanwendung oder -umgebung in den Firewall-Policys zugeordnet werden kann. Alternativ können Sie eine Ziel-NAT-Policy mit Portweiterleitung in FortiGate einrichten, die auf verschiedene virtuelle IPs oder Ports verweist, die jede einzelne Zielanwendung oder -umgebung darstellen können.

Ausgehender Nord-Süd-Verkehr

Ausgehender Traffic vom FortiGate-Hub-VCN wird über das Internetgateway geleitet.

Ausgehender Traffic von Spoke-VCNs zu einem beliebigen Ziel wird vom Spoke-VCN-LPG an das Peer-LPG im Hub-VCN weitergeleitet. Sobald das Paket das Hub-VCN erreicht, leitet die mit dem LPG verknüpfte Route den Traffic an die Floating-IP FortiGate in der Vertrauensschnittstelle weiter. Danach leitet FortiGate das Paket nach der Prüfung an das Standardgateway des nicht vertrauenswürdigen Subnetzes weiter. Basierend auf der Routentabelle des vertrauenswürdigen Subnetzes wird die Verbindung zum Internet oder zu On Premise über das Internetgateway fortgesetzt.

Ost-West-Verkehr

Oracle empfiehlt, Netzwerke auf VCN-Ebene anstatt auf Subnetzebene zu segmentieren, um den Ost-West-Traffic prüfen zu können, weil der gesamte Traffic im VCN-CIDR-Block automatisch über das interne Standardgateway des Oracle Cloud Infrastructure-Subnetzes geleitet wird und diese Route nicht überschrieben werden kann.

Ost-West-Traffic von einem Spoke-VCN wird vom Spoke-VCN-LPG an das Peer-LPG im Hub-VCN und dann an die Floating-IP FortiGate in der Vertrauensschnittstelle weitergeleitet. FortiGate prüft den eingehenden Traffic und setzt die Zieladresse basierend auf den FortiGate-Firewall-Policys entweder auf den Zielhost im Spoke-VCN oder zurück auf den Quellhost, der das Paket gesendet hat. Der Traffic verlässt FortiGate über die Vertrauensschnittstelle und wird über das Standardgateway im vertrauenswürdigen Subnetz gesendet, das das Paket an das LPG weiterleitet, das mit der Zieldatenbank oder dem Anwendungs-VCN verbunden ist.

Die Architektur umfasst folgende Komponenten:

- Fortinet FortiGate Firewall der nächsten Generation

FortiGate ist die Firewall der nächsten Generation von Fortinet und bietet Netzwerk- und Sicherheitsservices wie Bedrohungsschutz, SSL-Inspektion und extrem niedrige Latenz zum Schutz interner Segmente und geschäftskritischer Umgebungen. Diese Lösung ist für das Deployment im direkten Formular Oracle Cloud Marketplace verfügbar und unterstützt die direkte Single Root-I/O-Virtualisierung (SR-IOV) für verbesserte Performance.

- Fortinet FortiAnalyzer

FortiAnalyzer ist eine optionale Komponente, die im Subnetz FortiGate bereitgestellt wird und datengesteuerte Sicherheitseinblicke für Unternehmen mit zentralisiertem Netzwerk-Logging, Analysen und Reporting bietet.

- Fortinet FortiManager

FortiManager ist eine optionale Komponente, die im Subnetz FortiGate bereitgestellt wird und die Verwaltung von Single Pane of Glass im gesamten Netzwerk ermöglicht und Echtzeit- und Verlaufsansichten zu Netzwerkaktivitäten bereitstellt.

- Fortinet FortiADC

Verteilt Datenverkehr auf mehrere geografische Regionen und schreibt Inhalt basierend auf Policy-Routing dynamisch um, um das Load Balancing, die Komprimierung, das Caching, HTTP 2.0 und HTTP PageSpeed zu gewährleisten.

- Oracle E-Business Suite-Anwendungsebene

Zusammengesetzt aus Fortinet FortiADC-Load Balancer und Oracle E-Business Suite-Anwendungsservern und -Dateisystem.

- Oracle E-Business Suite-Datenbankebene

Zusammengesetzt aus Oracle Database, jedoch nicht beschränkt auf Oracle Exadata Database Cloud-Service oder Oracle Database-Services.

- Region

Eine Oracle Cloud Infrastructure-Region ist ein lokalisierter geografischer Bereich, der mindestens ein Data Center, sogenannte Availability-Domains, enthält. Regionen sind unabhängig von anderen Regionen, und große Entfernungen können sie (über Länder oder sogar Kontinente) trennen.

- Availability-Domain

Availability-Domains sind eigenständige, unabhängige Data Center in einer Region. Die physischen Ressourcen in jeder Availability-Domain sind von den Ressourcen in den anderen Availability-Domains isoliert, was eine Fehlertoleranz bietet. Availability-Domains haben keine gemeinsame Infrastruktur wie Stromversorgung oder Kühlung oder das interne Availability-Domainnetzwerk. Daher ist es wahrscheinlich, dass sich ein Fehler in einer Availability-Domain auf die anderen Availability-Domains in der Region auswirkt.

- Faultdomain

Eine Fehlerdomain ist eine Gruppierung aus Hardware und Infrastruktur innerhalb einer Availability-Domain. Jede Availability-Domain hat drei Faultdomains mit unabhängiger Stromversorgung und Hardware. Wenn Sie Ressourcen auf mehrere Faultdomains verteilen, können Ihre Anwendungen physische Serverfehler, Systemwartung und Stromausfälle innerhalb einer Faultdomain tolerieren.

- Virtuelles Cloud-Netzwerk (VCN) und Subnetz

Ein VCN ist ein anpassbares, softwaredefiniertes Netzwerk, das Sie in einer Oracle Cloud Infrastructure-Region einrichten. Wie bei herkömmlichen Data Center-Netzwerken erhalten VCNs vollständige Kontrolle über Ihre Netzwerkumgebung. Ein VCN kann mehrere nicht überlappende CIDR-Blöcke haben, die Sie nach dem Erstellen des VCN ändern können. Sie können ein VCN in Subnetze segmentieren, die für eine Region oder eine Availability-Domain gelten können. Jedes Subnetz besteht aus einem fortlaufenden Adressbereich, der sich nicht mit den anderen Subnetzen im VCN überschneidet. Sie können die Größe eines Subnetzes nach der Erstellung ändern. Ein Subnetz kann öffentlich oder privat sein.

- Hub-VCN

Das Hub-VCN ist ein zentralisiertes Netzwerk, in dem FortiGate bereitgestellt werden muss und Verbindungen zu allen Spoke-VCNs, Oracle Cloud Infrastructure-Services, öffentlichen Endpunkten und Clients und On-Premise-Data-Center-Netzwerken bereitstellen kann. Sie besteht im Allgemeinen aus den folgenden Subnetzen:

- Management-Subnetz: Öffentliches Subnetz, an das die primäre VNIC für FortiGate angehängt ist und für die Vorgänge in der Control Plane und die allgemeine Managementaktivität FortiGate verantwortlich ist.

- Untrustes Subnetz: Öffentliches Subnetz mit FortiGate VNIC-Anhang, das als Gateway oder Endpunkt für die Ingress-Traffickommunikation aus dem öffentlichen Internet oder dem On-Premise-Data Center des Kunden fungiert.

- Trust-Subnetz: Privates Subnetz mit FortiGate VNIC-Anhang, das Traffic an das LPG weiterleitet, das an das Hub-VCN angeschlossen ist, und den Traffic dann an das richtige Spoke-VCN weiterleitet. Es empfängt auch Ingress-Pakete von Spoke-VCNs.

- High Availability-(HA-)Subnetz: Privates Subnetz, das den VNIC-Anschluss FortiGate enthält, der für Heartbeat- oder High Availability-Traffic dediziert ist.

- Application Tier Spoke-VCN

Das Application Tier Spoke-VCN enthält ein privates Subnetz, in dem Oracle E-Business Suite-Komponenten und der Fortinet-Load Balancer FortiADC gehostet werden.

- Datenbank-Tier hat VCN gesprochen

Das Datenbank-Tier Spoke-VCN enthält ein privates Subnetz für das Hosting von Oracle-Datenbanken.

- Load Balancer

Der Oracle Cloud Infrastructure Load Balancing-Service ermöglicht automatisierte Trafficverteilung von einem einzelnen Einstiegspunkt auf mehrere Server im Backend.

- Sicherheitsliste

Für jedes Subnetz können Sie Sicherheitsregeln erstellen, die Quelle, Ziel und Typ des Traffics angeben, der im Subnetz und aus dem Subnetz zugelassen werden muss.

- Routentabelle

Virtuelle Routentabellen enthalten Regeln, mit denen Traffic von Subnetzen an Ziele außerhalb eines VCN weitergeleitet wird, im Allgemeinen über Gateways.

- Internetgateway

Das Internetgateway ermöglicht Traffic zwischen den öffentlichen Subnetzen in einem VCN und dem öffentlichen Internet.

- Network Address Translation-(NAT-)Gateway

Mit einem NAT-Gateway können private Ressourcen in einem VCN auf Hosts im Internet zugreifen, ohne diese Ressourcen für eingehende Internetverbindungen bereitzustellen.

- Lokales Peering-Gateway (LPG)

Mit einem LPG können Sie eine Peering-Beziehung zwischen einem VCN und einem anderen VCN in derselben Region herstellen. Peering bedeutet, dass die VCNs über private IP-Adressen kommunizieren, ohne dass der Traffic über das Internet oder das On-Premise-Netzwerk geleitet wird.

- Dynamisches Routinggateway (DRG)

Das DRG ist ein virtueller Router, der einen Pfad für privaten Netzwerktraffic zwischen einem VCN und einem Netzwerk außerhalb der Region bereitstellt, wie z.B. ein VCN in einer anderen Oracle Cloud Infrastructure-Region, ein On-Premise-Netzwerk oder ein Netzwerk in einem anderen Cloudprovider.

- Servicegateway

Das Servicegateway bietet Zugriff von einem VCN auf andere Services, wie Oracle Cloud Infrastructure Object Storage. Der Traffic vom VCN zu dem Oracle-Service durchläuft das Oracle-Fabric und durchläuft nie das Internet.

- VPN Connect

VPN Connect stellt IPSec-VPN-Verbindungen zwischen Ihrem On-Premise-Netzwerk und VCNs in Oracle Cloud Infrastructure bereit. Die IPSec-Protokollsuite verschlüsselt IP-Traffic, bevor die Pakete von der Quelle zum Ziel übertragen werden, und der Traffic wird entschlüsselt, wenn er ankommt.

- FastConnect

Oracle Cloud Infrastructure FastConnect bietet eine einfache Möglichkeit, eine dedizierte, private Verbindung zwischen Ihrem Data Center und Oracle Cloud Infrastructure zu erstellen. FastConnect bietet im Vergleich zu internetbasierten Verbindungen eine höhere Bandbreite an Optionen und eine zuverlässigere Netzwerkerfahrung.

- Virtual Network Interface Card (VNIC)

Die Services in Oracle Cloud Infrastructure-Data Centern weisen physische Netzwerkkarten (NICs) auf. Instanzen virtueller Maschinen kommunizieren über virtuelle NICs (VNICs), die den physischen NICs zugeordnet sind. Jede Instanz verfügt über eine primäre VNIC, die beim Start automatisch erstellt und zugeordnet wird und während der Gültigkeitsdauer der Instanz verfügbar ist. DHCP wird nur der primären VNIC angeboten. Sie können nach dem Instanzstart sekundäre VNICs hinzufügen. Sie sollten statische IPs für jede Schnittstelle festlegen.

- Private IPs

Eine private IPv4-Adresse und zugehörige Informationen zur Adressierung einer Instanz. Jede VNIC hat eine primäre private IP, und Sie können sekundäre private IPs hinzufügen und entfernen. Die primäre private IP-Adresse einer Instanz wird beim Starten der Instanz angehängt und ändert sich während der Gültigkeitsdauer der Instanz nicht. Sekundäre IPs müssen ebenfalls zu demselben CIDR des Subnetzes der VNIC gehören. Die sekundäre IP wird als Floating-IP verwendet, da sie zwischen verschiedenen VNICs auf verschiedenen Instanzen im selben Subnetz verschoben werden kann. Sie können ihn auch als anderen Endpunkt verwenden, um verschiedene Services zu hosten.

- Öffentliche IPs

Die Netzwerkservices definieren eine von Oracle gewählte öffentliche IPv4-Adresse, die einer privaten IP zugeordnet ist.

- Ephemer: Diese Adresse ist temporär und für die Lebensdauer der Instanz vorhanden.

- Reserviert: Diese Adresse bleibt über die Lebensdauer der Instanz hinaus bestehen. Sie kann ihre Zuweisung aufheben und eine neue Instanz zuweisen.

- Quell- und Zielprüfung

Jede VNIC führt die Quell- und Zielprüfung für den Netzwerktraffic durch. Wenn dieses Flag deaktiviert wird, kann FortiGate Netzwerkverkehr verarbeiten, der nicht für die Firewall vorgesehen ist.

- Rechenleistungseinheit

Die Form einer Compute-Instanz gibt die Anzahl der CPUs und den Speicherplatz, die der Instanz zugewiesen werden. Die Compute-Ausprägung bestimmt auch die Anzahl der VNICs und die maximale Bandbreite, die für die Compute-Instanz verfügbar ist.

Empfehlungen

Verwenden Sie die folgenden Empfehlungen als Ausgangspunkt für die Bereitstellung von Oracle E-Business Suite-Workloads in Oracle Cloud Infrastructure mit Fortinet Security Fabric.

- Hochverfügbarkeit von Oracle E-Business Suite

-

Anwendungsserverredundanz: Jede Ebene enthält redundante Instanzen von Oracle E-Business Suite-Anwendungsservern, die Sie für verschiedene Services aktivieren können, wie Anwendungsservices, Batchservices oder andere Services, um High Availability bereitzustellen.

-

Fehlertoleranz: Serverknoten in jeder Ebene werden in verschiedenen Availability-Domains in Regionen mit mehreren Availability-Domains bereitgestellt. In einzelnen Availability-Domainregionen können Sie Serverknoten in verschiedenen Faultdomains bereitstellen. Alle Instanzen sind mit logischen Hostnamen konfiguriert und empfangen Traffic vom Load Balancer.

-

Datenbankredundanz: Für Performance- und Hochverfügbarkeitsanforderungen empfiehlt Oracle, dass Sie Oracle Real Application Cluster-(RAC-)Datenbanksysteme mit zwei Knoten auf Oracle Cloud Infrastructure Compute mindestens oder Oracle Database Exadata Cloud Service in Oracle Cloud Infrastructure verwenden.

-

- FortiGate Hochverfügbarkeit

Zum Verwalten der Sessionreplikation und zum Fortsetzen der Kommunikation bei Unterbrechung stellen Sie FortiGate im Active/Passive High Availability-Modus bereit, und deaktivieren Sie die Quell- und Zielprüfung für die sekundären VNICs für Trust- und Untrust-Schnittstellen. Erstellen Sie eine dedizierte Schnittstelle und ein Subnetz für High Availability- oder Taktüberwachung.

Sekundäre IPs werden während des Failover-Ereignisses verwendet. FortiGate ruft Oracle Cloud-APIs auf, um diese IPs vom primären auf den sekundären FortiGate-Host zu verschieben.

- FortiADC Hochverfügbarkeit

Stellen Sie FortiADC im Active-active-VRRP High Availability-Modus bereit, der auf dem Konzept des Virtual Router Redundancy Protocol (VRRP) basiert, nicht jedoch auf dem Protokoll selbst. Dieser Modus ermöglicht die Konfigurationssynchronisierung und Sessionsynchronisierung, ähnlich wie andere High Availability-Modi. Aktivieren Sie die Option Quell-/Zielprüfung überspringen in den sekundären VNICs für die interne Schnittstelle.

- VCN

Bestimmen Sie beim Erstellen eines VCN die Anzahl der erforderlichen CIDR-Blöcke und die Größe jedes Blocks basierend auf der Anzahl der Ressourcen, die Sie an Subnetze im VCN anhängen möchten. Verwenden Sie CIDR-Blöcke, die sich im standardmäßigen privaten IP-Adressbereich befinden.

Wählen Sie CIDR-Blöcke, die sich nicht mit einem anderen Netzwerk überschneiden (in Oracle Cloud Infrastructure, Ihrem On-Premise-Data Center oder einem anderen Cloud-Provider), in dem Sie private Verbindungen einrichten möchten.

Nachdem Sie ein VCN erstellt haben, können Sie die zugehörigen CIDR-Blöcke ändern, hinzufügen und entfernen.

Berücksichtigen Sie beim Entwerfen der Subnetze den Verkehrsfluss und die Sicherheitsanforderungen. Hängen Sie alle Ressourcen innerhalb einer bestimmten Ebene oder Rolle an dasselbe Subnetz an, das als Sicherheitsgrenze dienen kann.

Verwenden Sie ein regionales Subnetz.

Prüfen Sie die maximale Anzahl von LPGs pro VCN in Ihren Servicelimits, falls Sie diese Architektur für mehrere Umgebungen und Anwendungen erweitern möchten.

- Sicherheitslisten

Verwenden Sie Sicherheitslisten, um Ingress- und Egress-Regeln zu definieren, die für das gesamte Subnetz gelten.

Sicherheitsregeln sind standardmäßig zustandsbehaftet. Hierbei handelt es sich um einen Mechanismus, der angibt, dass Sie das Verbindungstracking verwenden möchten, das dieser Regel entspricht. Somit wird die Antwort des Traffics verfolgt und automatisch an den ursprünglichen Host zurückgelassen, unabhängig von den Egress-Regeln.

Da die Firewall der nächsten Generation FortiGate den gesamten Datenverkehr prüft, müssen Sie keine strengen Regeln über die Sicherheitslisten durchsetzen. Sie können letztendlich als zweite Schutzbarriere verwendet werden, aber es ist nicht erforderlich. Nur zur Verwaltung der FortiGate-Konfiguration erstellen Sie eine Sicherheitsliste, um SSH- und HTTPS-Traffic oder jeden zusätzlichen Service zuzulassen, der möglicherweise erforderlich ist. Ändern Sie für den gesamten restlichen Traffic über den Hub und die Spoke-VCNs, die die Firewall durchlaufen, die Standardsicherheitslisten, um Ingress- und Egress-Traffic für alle Ports und Protokolle zuzulassen.

- FortiGate Firewallrichtlinien

Eine Firewallrichtlinie ist ein kompartmentalisierter Satz von Anweisungen zur Steuerung des Verkehrsflusses, der durch die Firewall verläuft. Diese Anweisungen steuern, wohin der Traffic fließt, wie er verarbeitet wird, ob er verarbeitet wird und ob er die FortiGate passieren darf. Wenn die Firewall ein Verbindungspaket empfängt, analysiert sie die Quelladresse, die Zieladresse und den Service des Pakets nach Portnummer. Außerdem registriert es die eingehende und ausgehende Schnittstelle. Mit der Policy ist auch eine Aktion "Akzeptieren" oder "Ablehnen" verknüpft. Wenn die Aktion akzeptiert wird, lässt die Policy Kommunikationssessions zu. Andernfalls blockiert die Policy-Aktion Kommunikationssessions.

Für Oracle E-Business Suite müssen Policys mit den folgenden Ports und Protokoll geöffnet sein:

Komponente Protokoll Port VCN der Anwendungsebene: Webserver TCP/HTTPS 443 Anwendungswebeintragsport TCP 8000 WebLogic Admin-Server TCP 7001, 7002 Datenbankebene: TNSListener TCP 1521-1522 MWA Telnet (wenn MWA verwendet wird) TCP 10200-10205 MWA-Dispatcher (wenn MWA verwendet wird) TCP 10800 Oracle Cloud Infrastructure-E-Mail (wenn Sie Oracle E-Mail-Übermittlung verwenden) TCP 25 oder 587 File Storage-Service (FFS)

gegebenenfalls

TCP

UDP

111, 2048, 2049 und 2050

111 und 2048

Beispiel: Für die Überwachung des Ost-West-Verkehrs können Sie eine Policy auf der Vertrauensschnittstelle FortiGate erstellen, um den Datenverkehr zwischen Anwendungs- und Datenbankebenen zuzulassen.

Sie können auch eine Policy mit der Ziel-NAT erstellen, die auf eine virtuelle IP-Adresse verweist, um den Zugriff auf Oracle E-Business Suite über bestimmte Quell-IP-Adressen oder Netzwerke zu ermöglichen oder einzuschränken.

- FortiGate Policys für statische Routen

Erstellen Sie eine statische Route auf FortiGate für jedes Spoke-VCN (Ziel), und legen Sie die Gateway-IP auf die Standardgatewayadresse des vertrauenswürdigen Subnetzes, die erste Host-IP-Adresse im CIDR des Trustsubnetzes, fest.

Bei ausgehenden Verbindungen erstellen Sie eine statische Route auf FortiGate für ausgehenden Traffic und legen die Gateway-IP auf die Standardgatewayadresse des nicht vertrauenswürdigen Subnetzes, die erste Host-IP-Adresse im CIDR des nicht vertrauenswürdigen Subnetzes, fest.

- Oracle Cloud Infrastructure VCN-Routentabellen

Erstellen Sie die folgenden Routentabellen für die Nord-Süd- und Ost-West-Verkehrskontrolle:

VCN Name Ziel Zieltyp Ziel Standardroutentabelle für Subnetz FortiGate FortiGate_Untrust-mgmt_route_table 0.0.0.0/0 Internetgateway <FortiGate VCN Internet Gateway> nicht vertrauenswürdig

Verwaltung

FortiGate FortiGate_Trust-route_table <WebApp_Tier VCN-CIDR> Lokales Peering-Gateway <LPG-WebApp_Tier> FortiGate FortiGate_Trust-route_table <DB_Tier VCN-CIDR> Lokales Peering-Gateway <LPG-DB_Tier> FortiGate LPG-route_table 0.0.0.0/0 Private IP <FortiGate Trust VNIC Private IP (floating IP)> N/V WebApp_Tier Standardroutentabelle 0.0.0.0/0 N/V <LPG-WebApp_Tier-to-Hub> N/V DB_Tier Standardroutentabelle 0.0.0.0/0 N/V <LPG-DB_Tier-to-Hub> N/V - Lokale VCN-Peering-Gateways für Oracle Cloud Infrastructure

Erstellen Sie die folgenden lokalen Peering-Gateways (LPG), um die Nord-Süd- und Ost-West-Kommunikation zuzulassen:

-

FortiGate VCN-LPG-Setup:

Name Route-Tabelle Von Peer angebotene CDIR Mandantenübergreifend LPG-WebApp_Tier LPG-route_table WebApp_Tier VCN-CIDR Nein LPG-DB_Tier LPG-route_table DB_Tier VCN-CIDR Nein - WebApp - LPG-Setup auf Ebene des VCN:

Name Route-Tabelle Von Peer angebotene CDIR Mandantenübergreifend LPG-WebApp_Tier-to-Hub N/V 0.0.0.0/0 Nein - LPG-Setup für das Datenbank-Tier-VCN:

Name Route-Tabelle Von Peer angebotene CDIR Mandantenübergreifend LPG-DB-Tier-to-Hub N/V 0.0.0.0/0 Nein

-

- FortiADC Server-Load Balancing

FortiADC muss im selben VCN wie die Anwendungsebene im High Availability-Modus bereitgestellt werden. Er muss mit einer bestimmten Persistenzmethode konfiguriert werden, die HTTP-Header und -Cookies verwendet, damit Benutzer einen persistenten Sessionzustand mit Anwendungsservern verwalten können. Mit dem Persistenztyp "Cookie einfügen" wird FortiADC angegeben, um ein Cookie innerhalb des HTTP-Headers einzufügen. Dieses Cookie erstellt eine FortiADC-Session-ID mit dem Client und stellt sicher, dass alle nachfolgenden Anforderungen an denselben Backend-Anwendungsserver von Oracle E-Business Suite weitergeleitet werden. Nachdem Sie die Persistenz des Typs "Cookie einfügen" erstellt haben, verknüpfen Sie sie mit der Konfiguration der virtuellen Server.

Überlegungen

Beachten Sie beim Deployment von Oracle E-Business Suite-Workloads in der Cloud mit Fortinet Security Fabric Folgendes, um die von Oracle Cloud Infrastructure bereitgestellten nativen Sicherheitsoptionen zu erweitern:

- Performance

FortiGate ist eine Schlüsselkomponente in dieser Architektur und die Auswahl des Modells FortiGate, der Compute-Ausprägung und der Startoptionen können sich auf die Performance der Workload auswirken. Prüfen Sie die Liste der Modelle mit den entsprechenden Spezifikationen im Datenblatt FortiGate.

- Sicherheit

Für High Availability verwenden Sie FortiGate entweder dynamische Oracle Cloud Infrastructure IAM-Gruppen oder API-Signaturschlüssel für die Ausführung der API-Aufrufe, wenn ein Failover stattfindet. Richten Sie Richtlinien basierend auf Ihren Sicherheits- und Complianceanforderungen ein.

- Verfügbarkeit

Um eine höhere Verfügbarkeit sicherzustellen, wenn mehrere Availability-Domains in der Region vorhanden sind, stellen Sie jeden Host des Clusters in einer anderen Availability-Domain bereit. Andernfalls wählen Sie verschiedene Faultdomains aus, um die Verfügbarkeit basierend auf Ihren Anti-Affinitätsregeln zu erhöhen. Diese Regel gilt sowohl für Fortinet- als auch für Oracle-Produkte.

- Kostenfaktor

Fortinet FortiGate und FortiADC sind im Oracle Cloud Marketplace verfügbar. Fortinet FortiGate ist als Bring-Your-own-Lizenz (BYOL) oder als kostenpflichtiges Angebot verfügbar. Fortinet FortiADC ist nur als BYOL verfügbar.

Bereitstellen

Mehr anzeigen

Erfahren Sie mehr über die Features dieser Architektur und zugehörige Ressourcen.

Änderungslog

In diesem Log werden wichtige Änderungen aufgeführt:

| 8. Oktober 2021 | Aktualisiertes Architekturdiagramm und hinzugefügtes herunterladbares, bearbeitbares Diagramm |

| September 11, 2020 | Korrigierte das Architekturdiagramm, um FortiGate virtuelle Maschinen in jeder Availability-Domain anzuzeigen. |