Sichern Sie Ihre Cloud-Workloads mit Palo Alto Networks VM Series Firewall und vereinfachen Sie das Design

Die Sicherheit in der Cloud basiert auf einem Modell für gemeinsame Verantwortung. Oracle ist für die Sicherheit der zugrunde liegenden Infrastruktur verantwortlich, wie Rechenzentrumsfunktionen, Hardware und Software zur Verwaltung von Cloud-Vorgängen und -Services. Kunden sind dafür verantwortlich, ihre Workloads zu sichern und ihre Services und Anwendungen sicher zu konfigurieren, um ihre Complianceanforderungen zu erfüllen.

Oracle Cloud Infrastructure (OCI) bietet erstklassige Sicherheitstechnologie und betriebliche Prozesse, um die Enterprise Cloud Services zu sichern. Firewalls der VM-Serie für OCI bieten konsistente Bedrohungsprävention und Inline-Netzwerksicherheit in Cloud-Umgebungen, mit denen Netzwerksicherheitsteams Transparenz und Kontrolle über den Datenverkehr in ihren Cloud-Netzwerken wiedererlangen können. Als Teil der Familie von Palo Alto Networks ML-Powered NGFWs bietet die VM-Serie alle gleichen Funktionen wie Palo Alto branchenführende Hardware-Firewalls in einem VM-Formfaktor, wodurch sie für Cloud-Umgebungen eine höchst skalierbare Voraussetzung ist.

Die VM-Serie erweitert die Firewallfunktionen von Layer 7, indem sie nahtlos in die cloud-bereitgestellten Sicherheitsabonnements von Palo Alto Networks integriert wird, wie die weiteren Firewalls der nächsten Generation (Container-Firewalls der CN-Serie und physische Firewalls der PA-Serie) und Prisma Access. Diese Cloud-basierten Sicherheitsabonnements koordinieren die Intelligenzfunktionen und bieten Schutz für alle Angriffsvektoren. Durch diese Sicherheit werden Deckungslücken vermieden, die durch unterschiedliche Netzwerksicherheitstools entstehen, und eine konsistente Plattformerfahrung geschaffen, um Ihr Unternehmen vor fortschrittlichen und evasivsten Bedrohungen zu schützen.

Diese Referenzarchitektur zeigt, wie Sie Ihre Workloads mit der Firewall der VM-Serie sichern und eine Terraform-basierte Vorlage zur Bereitstellung der Architektur bereitstellen können.

Architektur

Diese Referenzarchitektur veranschaulicht, wie Unternehmen Oracle-Anwendungen schützen können, wie Oracle E-Business Suite, PeopleSoft und in OCI bereitgestellte Anwendungen mit der Firewall der Palo Alto Networks VM-Serie mit flexiblen Netzwerk-Load Balancern und das Design mit dynamischen Routinggateways (DRGs).

Um diese Verkehrswerte zu schützen, empfiehlt Palo Alto Networks, das Netzwerk mithilfe einer Hub- und Spoke-Topologie zu segmentieren, wobei der Verkehr über einen zentralen Hub geleitet wird und mit mehreren unterschiedlichen Netzwerken (Spokes) verbunden ist. Stellen Sie sicher, dass Sie mehrere Instanzen der VM-Serie zwischen flexiblen Netzwerk-Load Balancern bereitgestellt haben, die als Sandwich-Topologie betrachtet werden. Der gesamte Datenverkehr zwischen Speichen, ob aus dem Internet, aus On Premise oder über das Oracle Services Network wird über den Hub geleitet und mit den mehrschichtigen Technologien zur Gefahrenverhütung der Palo Alto Networks VM-Series-Firewall der VM-Serie geprüft.

Stellen Sie jede Ebene Ihrer Anwendung in einem eigenen virtuellen Cloud-Netzwerk (VCN) bereit, das als Spoke fungiert. Das Hub-VCN enthält ein aktiv-aktives Palo Alto Networks-VM-Series-Firewallcluster mit aktiver Firewall, ein Oracle-Internetgateway, ein DRG, ein Oracle Service-Gateway sowie interne und externe flexible Netzwerk-Load Balancer.

Das Hub-VCN stellt über ein DRG eine Verbindung zu den Spoke-VCNs her. Jedes VCN verfügt über einen Anhang zum DRG, mit dem sie miteinander kommunizieren können. Der gesamte Spoke-Traffic verwendet Routentabellenregeln, um Datenverkehr über das DRG an den Hub zu leiten. Dazu wird ein flexibler Netzwerk-Load Balancer zur Prüfung durch das Firewallcluster der Palo Alto Networks VM-Series verwendet.

Sie können die Palo Alto Networks-Firewall lokal konfigurieren und verwalten oder zentral mit dem zentralen Palo Alto Networks-Sicherheitsverwaltungssystem Panorama verwalten. Mit Panorama können Kunden die Komplexität und den Verwaltungsaufwand bei der Verwaltung von Konfigurations-, Richtlinien-, Software- und dynamischen Inhaltsupdates reduzieren. Mithilfe von Gerätegruppen und Vorlagen in Panorama können Sie eine Firewall-spezifische Konfiguration lokal in einer Firewall effektiv verwalten und gemeinsame Policys für alle Firewalls oder Gerätegruppen durchsetzen.

Das folgende Diagramm veranschaulicht diese Referenzarchitektur.

Beschreibung der Abbildung drg_nlb_oci_pan_arch.png

Jeder Datenverkehr stellt sicher, dass die Network Address Translation (NAT) und Sicherheits-Policys in einer VM Series Firewall geöffnet sind. Der derzeit unterstützte flexible Netzwerk-Load Balancer erfordert, dass Sie die Quell-NAT auf den Firewalls aktivieren, von denen der Datenverkehr beendet wird.

Internettraffic im Nord-Süd-Bereich

Das folgende Diagramm zeigt, wie der Nord-Süd-Eingehende Datenverkehr über das Internet auf die Webanwendungsebene zugreift.

Beschreibung der Abbildung North_south_inbound.png

Ausgehender Nord-Süd-Internettraffic

Das folgende Diagramm zeigt, wie ausgehende Verbindungen von der Webanwendung und den Datenbankebenen zum Internet Softwareupdates und den Zugriff auf externe Webservices bereitstellen.

Beschreibung der Abbildung North_south_outbound.png

Ost-West-Verkehr (Web-zu-Datenbank)

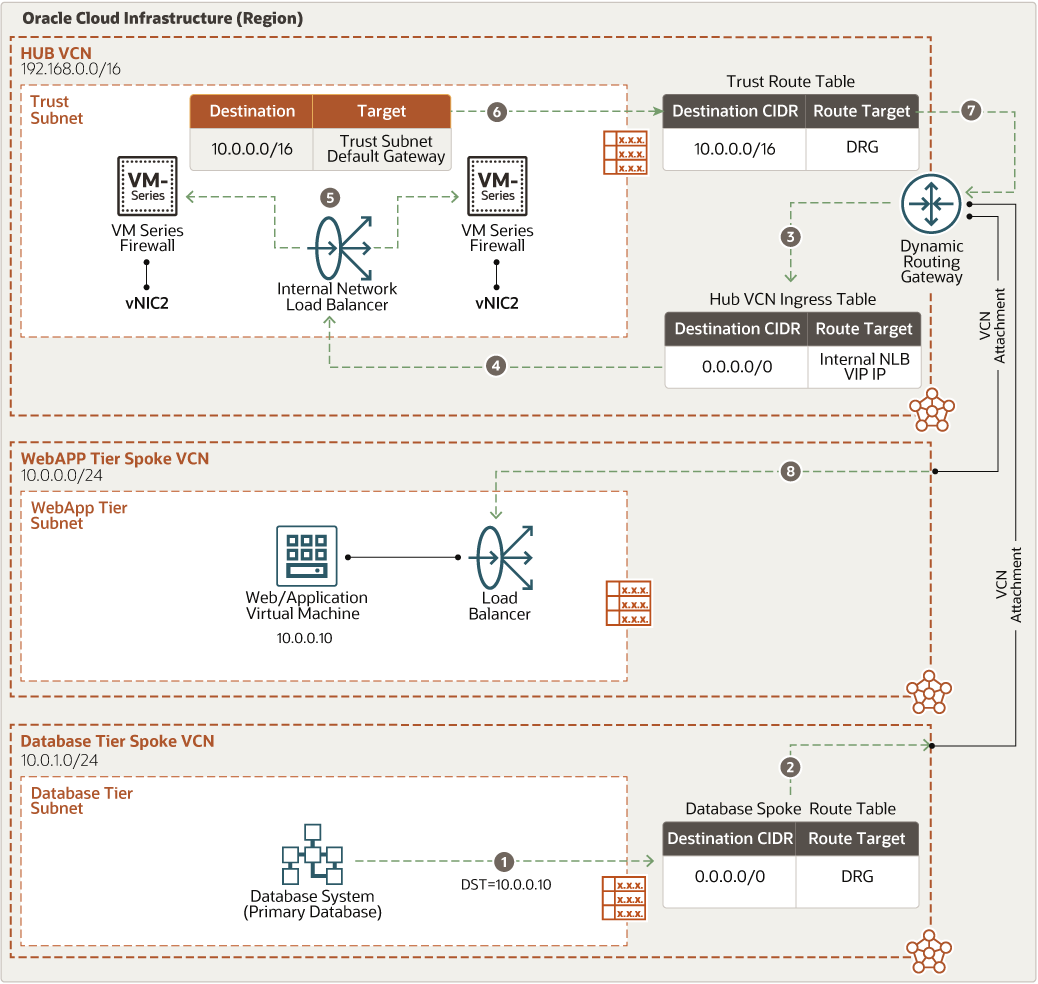

Das folgende Diagramm zeigt, wie sich der Traffic von der Webanwendung zur Datenbankebene bewegt.

Beschreibung der Abbildung east_west_w2db.png

Ost-West-Verkehr (Datenbank zu Web)

Das folgende Diagramm zeigt, wie sich Traffic von der Datenbankebene zur Webanwendung verschiebt.

Beschreibung der Abbildung east_west_db2w.png

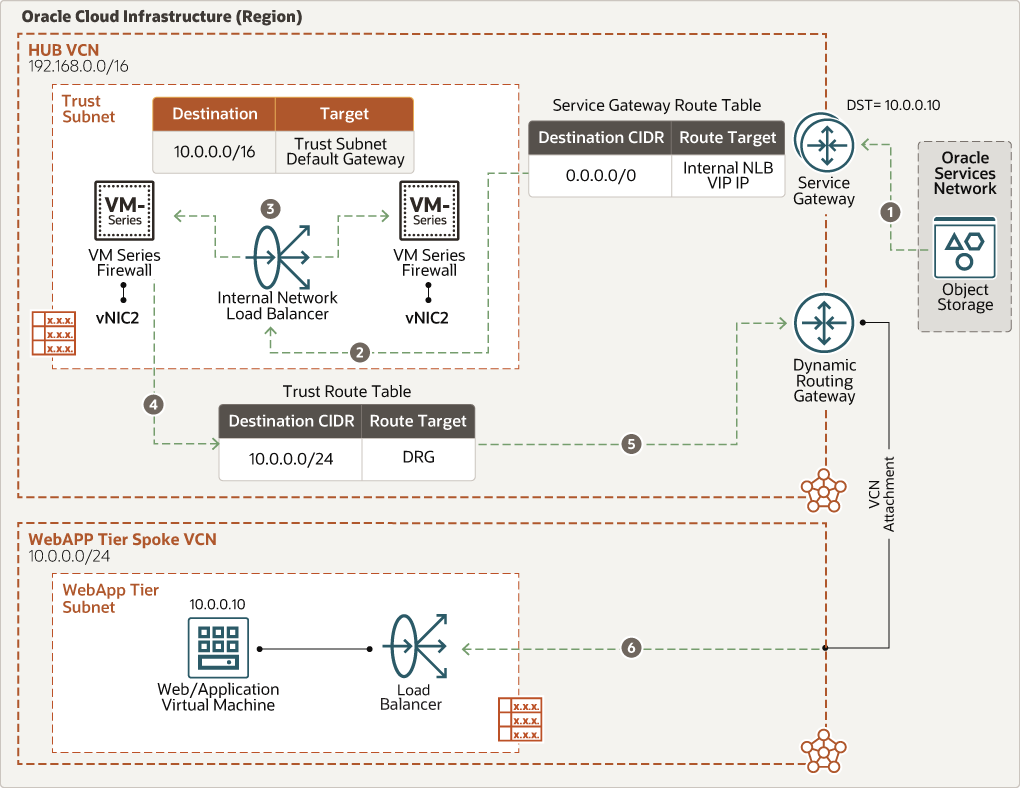

Ost-West-Verkehr (Webanwendung zu Oracle Services Network)

Das folgende Diagramm zeigt, wie sich Datenverkehr von der Webanwendung zum Oracle Services Network verschiebt.

Beschreibung der Abbildung east_west_webapp2osn.png

Ost-West-Verkehr (Oracle Services Network to Web Application)

Das folgende Diagramm zeigt, wie sich der Datenverkehr vom Oracle Services Network zur Webanwendung verschiebt.

Beschreibung der Abbildung east_west_osn2webapp.png

- Palo Alto-Netzwerke VM-Serie Firewall

Bietet alle Funktionen physischer Firewalls der nächsten Generation in einer Virtual Machine (VM)-Form und bietet In-Line-Netzwerksicherheit und Bedrohungsprävention zum konsistenten Schutz von öffentlichen und privaten Clouds.

- Oracle E-Business Suite oder PeopleSoft Anwendungsebene

Zusammengesetzt aus Oracle E-Business Suite- oder PeopleSoft-Anwendungsservern und -Dateisystem.

- Oracle E-Business Suite oder PeopleSoft Datenbankebene

Zusammengesetzt aus Oracle Database, jedoch nicht beschränkt auf Oracle Exadata Database Cloud-Service oder Oracle Database-Services.

- Region

Eine OCI-Region ist ein lokalisierter geografischer Bereich, der mindestens ein Data Center, sogenannte Availability-Domains, enthält. Regionen sind unabhängig von anderen Regionen, und große Entfernungen können sie (über Länder oder sogar Kontinente) trennen.

- Availability-Domain

Availability-Domains sind eigenständige, unabhängige Data Center in einer Region. Die physischen Ressourcen in jeder Availability-Domain sind von den Ressourcen in den anderen Availability-Domains isoliert, was eine Fehlertoleranz bietet. Availability-Domains haben keine gemeinsame Infrastruktur wie Stromversorgung oder Kühlung oder das interne Availability-Domainnetzwerk. Daher ist es wahrscheinlich, dass sich ein Fehler in einer Availability-Domain auf die anderen Availability-Domains in der Region auswirkt.

- Faultdomain

Eine Fehlerdomain ist eine Gruppierung aus Hardware und Infrastruktur innerhalb einer Availability-Domain. Jede Availability-Domain hat drei Faultdomains mit unabhängiger Stromversorgung und Hardware. Wenn Sie Ressourcen auf mehrere Faultdomains verteilen, können Ihre Anwendungen physische Serverfehler, Systemwartung und Stromausfälle innerhalb einer Faultdomain tolerieren.

- Virtuelles Cloud-Netzwerk (VCN) und Subnetz

Ein VCN ist ein anpassbares, softwaredefiniertes Netzwerk, das Sie in einer OCI-Region einrichten. Wie bei herkömmlichen Data Center-Netzwerken erhalten VCNs vollständige Kontrolle über Ihre Netzwerkumgebung. Ein VCN kann mehrere nicht überlappende CIDR-Blöcke haben, die Sie nach dem Erstellen des VCN ändern können. Sie können ein VCN in Subnetze segmentieren, die Geltungsbereich für eine Region oder Availability-Domain sein können. Jedes Subnetz besteht aus einem fortlaufenden Adressbereich, der sich nicht mit den anderen Subnetzen im VCN überschneidet. Sie können die Größe eines Subnetzes nach der Erstellung ändern. Ein Subnetz kann öffentlich oder privat sein.

- Hub-VCN

Das Hub-VCN ist ein zentralisiertes Netzwerk, in dem Palo Alto Networks-VM-Series-Firewalls bereitgestellt werden. Er bietet sichere Konnektivität mit allen Spoke-VCNs, OCI-Services, öffentlichen Endpunkten und Clients sowie On-Premise-Data Center-Netzwerken. Application Tier Spoke-VCN Die Application Tier Spoke-VCN enthält ein privates Subnetz zum Hosten von Oracle E-Business Suite- oder PeopleSoft-Komponenten.

- Datenbank-Tier hat VCN gesprochen

Das Datenbank-Tier Spoke-VCN enthält ein privates Subnetz für das Hosting von Oracle-Datenbanken.

- Load Balancer

OCI Load Balancing Service ermöglicht die automatisierte Trafficverteilung von einem Single Entry Point zu mehreren Servern im Backend.

- Flexibler Netzwerk-Load Balancer

Der flexible Netzwerk-Load Balancer von OCI bietet automatisierte Trafficverteilung von einem Einstiegspunkt zu mehreren Backend-Servern in Ihren VCNs. Sie wird auf Verbindungsebene ausgeführt, und Load Balancer führt eingehende Clientverbindungen zu fehlerfreien Backend-Servern auf Basis von Layer3- oder Layer4-(IP-Protokoll-)Daten aus.

- Sicherheitsliste

Für jedes Subnetz können Sie Sicherheitsregeln erstellen, die Quelle, Ziel und Typ des Traffics angeben, der im Subnetz und aus dem Subnetz zugelassen werden muss.

- Routentabelle

Virtuelle Routentabellen enthalten Regeln, mit denen Traffic von Subnetzen an Ziele außerhalb eines VCN weitergeleitet wird, im Allgemeinen über Gateways. Im Hub-VCN sind folgende Routentabellen vorhanden:

- Mit dem Verwaltungssubnetz verknüpfte Managementroutentabelle, bei der eine Standardroute mit dem Internetgateway verbunden ist.

- Entruste Routentabelle, die mit dem nicht vertrauenswürdigen Subnetz oder dem Standard-VCN verknüpft ist, um Traffic vom Hub-VCN zum Internet oder On-Premise-Spoke-VCNs-Zielen über das DRG zu leiten. Diese Routentabelle enthält auch Einträge für jede CIDR-Blockroute der Spoke-VCNs über DRGs.

- Vertrauenswürdige Routentabelle, die an das Trust-Subnetz angehängt ist, das auf den CIDR-Block der Spoke-VCNs über das DRG verweist.

- Mit dem NLB-Subnetz verknüpfte Routentabelle (Network Load Balancer), die auf den CIDR-Block der Spoke-VCNs über das DRG verweist.

- Für jeden Spoke, der über ein DRG mit dem Hub verknüpft ist, wird eine eindeutige Routentabelle definiert, und das Routingziel wird als DRG verwendet. Diese Routentabelle leitet den gesamten Traffic (0.0.0.0/0) vom Spoke-VCN über den internen flexiblen Netzwerk-Load Balancer an DRG weiter, oder Sie können ihn auch auf granularer Ebene definieren.

- Die Routentabelle des Oracle-Servicegateways, die an das Oracle-Servicegateway für die Oracle Services Network-Kommunikation angehängt ist. Diese Route leitet den gesamten Traffic (0.0.0.0/0) an die interne private Load Balancer-VIP-IP des Netzwerks weiter.

- Um die Verkehrssymmetrie aufrechtzuerhalten, werden auch Routen zu jeder Palo Alto Networks VM-Series-Firewall hinzugefügt, um den CIDR-Block des Spoke-Datenverkehrs auf die Standardgateway-IP des vertrauenswürdigen (internen) Subnetzes und den Standard-CIDR-Block (0.0.0.0/0) zu verweisen, der auf die Standardgateway-IP des nicht vertrauenswürdigen Subnetzes verweist. Die Standardgateway-IP ist im Trust-Subnetz im Hub-VCN verfügbar.

- Internetgateway

Das Internetgateway ermöglicht Traffic zwischen den öffentlichen Subnetzen in einem VCN und dem öffentlichen Internet.

- NAT-Gateway

Mit dem NAT-Gateway können private Ressourcen in einem VCN auf Hosts im Internet zugreifen, ohne dass diese Ressourcen für eingehende Internetverbindungen freigegeben werden.

- Dynamisches Routinggateway (DRG)

Das DRG ist ein virtueller Router, der einen Pfad für privaten Netzwerktraffic zwischen einem VCN und einem Netzwerk außerhalb der Region bereitstellt, wie z.B. ein VCN in einer anderen OCI-Region, ein On-Premise-Netzwerk oder ein Netzwerk in einem anderen Cloudprovider.

- Servicegateway

Das Servicegateway bietet Zugriff von einem VCN auf andere Services, wie OCI Object Storage. Der Traffic vom VCN zu dem Oracle-Service durchläuft das Oracle-Fabric und durchläuft nie das Internet.

- FastConnect

Mit OCI FastConnect können Sie ganz einfach eine dedizierte, private Verbindung zwischen Ihrem Data Center und OCI erstellen. FastConnect bietet im Vergleich zu internetbasierten Verbindungen eine höhere Bandbreite an Optionen und eine zuverlässigere Netzwerkerfahrung.

- Virtual Network Interface Card (VNIC)

Die Services in OCI-Data Centern weisen physische Netzwerkkarten (NICs) auf. VM-Instanzen kommunizieren über virtuelle NICs (VNICs), die mit den physischen NICs verknüpft sind. Jede Instanz verfügt über eine primäre VNIC, die beim Deployment automatisch erstellt und zugeordnet wird und während der Gültigkeitsdauer der Instanz verfügbar ist. DHCP wird nur der primären VNIC angeboten. Sie können nach dem Instanz-Deployment sekundäre VNICs hinzufügen. Legen Sie statische IPs für jede Schnittstelle fest.

- Private IPs

Eine private IPv4-Adresse und zugehörige Informationen zur Adressierung einer Instanz. Jede VNIC hat eine primäre private IP, und Sie können sekundäre private IPs hinzufügen und entfernen. Die primäre private IP-Adresse einer Instanz wird während des Instanz-Deployments angehängt und ändert sich während der Gültigkeitsdauer der Instanz nicht. Sekundäre IPs gehören ebenfalls zum gleichen CIDR des Subnetzes der VNIC. Die sekundäre IP wird als Floating-IP verwendet, da sie zwischen verschiedenen VNICs auf verschiedenen Instanzen im selben Subnetz verschoben werden kann. Sie können ihn auch als anderen Endpunkt verwenden, um verschiedene Services zu hosten.

- Öffentliche IPs

Die Netzwerkservices definieren eine von Oracle gewählte öffentliche IPv4-Adresse, die einer privaten IP zugeordnet ist. Öffentliche IPs weisen die folgenden Typen auf:

- Ephemer: Diese Adresse ist temporär und für die Lebensdauer der Instanz vorhanden.

- Reserviert: Diese Adresse bleibt über die Lebensdauer der Instanz hinaus bestehen. Sie kann ihre Zuweisung aufheben und eine neue Instanz zuweisen.

- Quell- und Zielprüfung

Jede VNIC führt die Quell- und Zielprüfung für den Netzwerktraffic durch. Wenn dieses Flag deaktiviert wird, kann die Firewall der Palo Alto Networks VM-Serie den Netzwerkverkehr verarbeiten, der nicht für die Firewall vorgesehen ist.

- Rechenleistungseinheit

Die Form einer Compute-Instanz gibt die Anzahl der CPUs und den Speicherplatz, die der Instanz zugewiesen werden. Die Compute-Ausprägung bestimmt auch die Anzahl der VNICs und die maximale Bandbreite, die für die Compute-Instanz verfügbar ist.

Empfehlungen

- VCN

Bestimmen Sie beim Erstellen eines VCN die Anzahl der erforderlichen CIDR-Blöcke und die Größe jedes Blocks basierend auf der Anzahl der Ressourcen, die Sie an Subnetze im VCN anhängen möchten. Verwenden Sie CIDR-Blöcke, die sich im standardmäßigen privaten IP-Adressbereich befinden.

Wählen Sie CIDR-Blöcke, die sich nicht mit einem anderen Netzwerk überschneiden (in Oracle Cloud Infrastructure, Ihrem On-Premise-Data Center oder einem anderen Cloud-Provider), in dem Sie private Verbindungen einrichten möchten.

Nachdem Sie ein VCN erstellt haben, können Sie die zugehörigen CIDR-Blöcke ändern, hinzufügen und entfernen.

Berücksichtigen Sie beim Entwerfen der Subnetze den Verkehrsfluss und die Sicherheitsanforderungen. Hängen Sie alle Ressourcen innerhalb einer bestimmten Ebene oder Rolle an dasselbe Subnetz an, das als Sicherheitsgrenze dienen kann.

Wenn Sie den Traffic des gesamten Spoke-VCN prüfen möchten, verwenden Sie regionale Subnetze, und stellen Sie sicher, dass das CIDR des Spoke-VCN vollständig mit Spoke-Subnetzen verknüpft ist.

- Palo Alto Networks VM-Series-Firewall

- Stellen Sie ein Active/Active-Cluster bereit, und fügen Sie die erforderlichen Instanzen hinzu.

- Wenn möglich stellen Sie das Deployment in unterschiedlichen Faultdomains in mindestens einer anderen Availability-Domain bereit.

- Stellen Sie sicher, dass die MTU auf allen VNICs auf 9000 gesetzt ist. VFIO-Schnittstellen verwenden

- Palo Alto Networks VM-Serie Firewallverwaltung

- Wenn Sie ein in OCI gehostetes Deployment erstellen, erstellen Sie ein dediziertes Subnetz für die Verwaltung.

- Verwenden Sie Sicherheitslisten oder Netzwerkservicegateways, um den eingehenden Zugriff auf die Ports 443 und 22 einzuschränken, die aus dem Internet zur Administration der Sicherheits-Policy bezogen werden, und um Logs und Ereignisse anzuzeigen.

- Palo Alto Networks VM-Serie Firewallrichtlinien

Informationen zu den erforderlichen Sicherheitsrichtlinien, Ports und Protokollen finden Sie in der Firewalldokumentation im Abschnitt "Weitere Informationen". Stellen Sie sicher, dass Sie die erforderlichen Übersetzungs-Policys für Netzwerkadressen in Firewallinstanzen der VM-Serie konfiguriert haben.

Überlegungen

Beim Sichern von Oracle E-Business Suite- oder PeopleSoft-Workloads auf OCI mit Palo Alto Networks VM-Series-Firewalls sollten Sie folgende Faktoren berücksichtigen:

- Performance

- Durch Auswahl der richtigen Instanzgröße, die durch die Compute-Ausprägung bestimmt wird, wird der maximal verfügbare Durchsatz, die CPU, der RAM und die Anzahl der Schnittstellen bestimmt.

- Unternehmen müssen wissen, welche Verkehrsarten die Umgebung durchlaufen, die entsprechenden Risikostufen bestimmen und bei Bedarf die richtigen Sicherheitskontrollen anwenden. Verschiedene Kombinationen aktivierter Sicherheitskontrollen wirken sich auf die Performance aus.

- Sie sollten dedizierte Schnittstellen für FastConnect- oder VPN-Services hinzufügen.

- Sie sollten große Compute-Ausprägungen verwenden, um einen höheren Durchsatz und Zugriff auf mehr Netzwerkschnittstellen zu erhalten.

- Führen Sie Performancetests zur Validierung des Designs aus, um die erforderliche Performance und den erforderlichen Durchsatz zu gewährleisten.

- Sicherheit

Das Deployment einer Palo Alto Networks-VM-Series-Firewall in OCI ermöglicht eine zentralisierte Konfiguration und Überwachung aller physischen und virtuellen Palo Alto Networks-VM-Series-Instanzen.

- Verfügbarkeit

- Stellen Sie Ihre Architektur für eine optimale Redundanz in unterschiedlichen geografischen Regionen bereit.

- Konfigurieren Sie Site-to-Site-VPNs mit relevanten Organisationsnetzwerken für redundante Konnektivität mit On-Premise-Netzwerken.

- Kostenfaktor

Palo Alto Networks VM-Series Firewall ist in den Lizenzmodellen bring-your-own-Lizenz (BYOL) und Pay As You Go für Bundle 1 und Bundle 2 im Oracle Cloud Marketplace verfügbar.

- Bundle 1 umfasst die Kapazitätslizenz der VM-Serie, eine Lizenz zur Bedrohungsprävention und eine Premium-Supportberechtigung.

- Bundle 2 enthält die Kapazitätslizenz der VM-Serie mit der vollständigen Suite von Lizenzen, die Bedrohungsverhütung, WildFire, URL-Filterung, DNS-Sicherheit, GlobalProtect und eine Premium-Supportberechtigung umfasst.

Bereitstellen

- Mit dem Stack in Oracle Cloud Marketplace bereitstellen:

- Richten Sie die erforderliche Netzwerkinfrastruktur ein, wie im Architekturdiagramm dargestellt. Weitere Informationen finden Sie im Beispiel zum Einrichten einer Hub-and-Spoke-Netzwerktopologie.

- Stellen Sie die Anwendung (Oracle E-Business Suite oder PeopleSoft oder Anwendungen) in Ihrer Umgebung bereit.

- Oracle Cloud Marketplace bietet mehrere Angebote für verschiedene Konfigurationen und Lizenzanforderungen. Beispiel: Mit den folgenden Angeboten wird Ihre eigene Lizenzierung (BYOL) oder bezahlt. Klicken Sie für jede gewählte Liste auf "App abrufen", und befolgen Sie die Prompts auf dem Bildschirm:

- Mit dem Terraform-Code in GitHub bereitstellen:

- Gehen Sie zu GitHub.

- Klonen Sie das Repository, oder laden Sie es auf Ihren lokalen Computer herunter.

- Befolgen Sie die Anweisungen im Dokument

README.

Mehr anzeigen

Weitere Informationen zu den Features dieser Architektur und den zugehörigen Ressourcen finden Sie in den folgenden zusätzlichen Veröffentlichungen:

- Best Practices-Framework für Oracle Cloud Infrastructure

- Oracle Cloud Infrastructure - Sicherheitsdokumentation

- Palo Alto Networks Offizielle Dokumentation

- Erfahren Sie mehr über das Deployment von Oracle E-Business Suite auf Oracle Cloud Infrastructure

- PeopleSoft-Deployment auf Oracle Cloud Infrastructure

- Überblick über das flexible Netzwerklastausgleich

- Dynamische Routinggateways (DRGs)