Sichere Cloud-Workloads mit Check Point CloudGuard-Netzwerksicherheit

Verschieben oder erweitern Sie Anwendungs-Workloads aus Oracle E-Business Suite oder PeopleSoft in der Cloud mit Check Point CloudGuard Network Security (CGNS), um native Sicherheitsoptionen ohne wesentliche Konfigurations-, Integrations- oder Geschäftsprozessänderungen zu erweitern.

Sicherheit in der Cloud basiert auf einem gemeinsamen Verantwortungsmodell. Oracle ist für die Sicherheit der zugrunde liegenden Infrastruktur wie Rechenzentrumseinrichtungen und Hardware und Software zur Verwaltung von Cloud-Vorgängen und -Services verantwortlich. Kunden sind dafür verantwortlich, ihre Workloads zu sichern und ihre Services und Anwendungen sicher zu konfigurieren, um ihren Compliance-Verpflichtungen nachzukommen.

Oracle Cloud Infrastructure bietet erstklassige Sicherheitstechnologien und operative Prozesse, um die Enterprise Cloud-Services zu sichern. Check Point CloudGuard Network Security for Oracle Cloud Infrastructure bietet erweiterte, mehrschichtige Sicherheit, um Anwendungen vor Angriffen zu schützen und gleichzeitig eine sichere Konnektivität aus Unternehmens- und Hybrid-Cloud-Netzwerken zu ermöglichen.

Gemeinsam schützen sie Anwendungen in On-Premise-Rechenzentren und Cloud-Umgebungen, die skalierbare Performance bieten und erweiterte Sicherheitsorchestrierung und einheitlichen Bedrohungsschutz ermöglichen.

Zu den Sicherheitskontrollen gehören:

- Zugriffskontrollen (Firewall)

- Logging

- Anwendungskontrolle

- Intrusionsprävention (IPS)

- Erweiterte Bedrohungsprävention (Anti-Virus/Anti-Bot/SandBlast Zero-Day Protection)

- Virtuelles privates Site-to-Site-Netzwerk (VPN) zur Kommunikation mit dem On-Premise-Netzwerk

- Fernzugriff VPN für die Kommunikation mit Roaming-Benutzern

- Netzwerkadressübersetzung für internetgebundenen Datenverkehr

Architektur

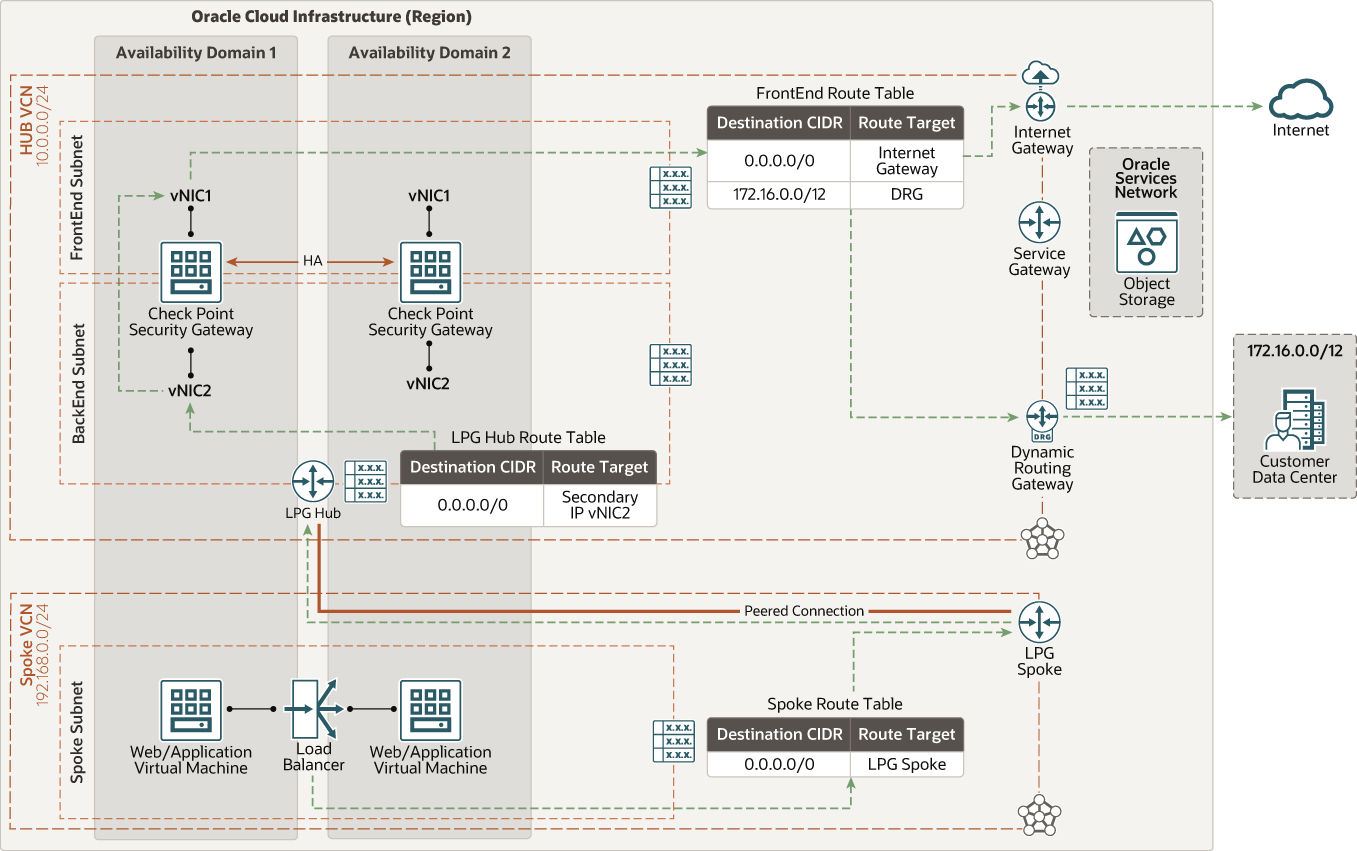

Diese Referenzarchitektur veranschaulicht, wie Unternehmen Oracle-Anwendungen wie Oracle E-Business Suite und PeopleSoft, die in Oracle Cloud Infrastructure mit Check Point CloudGuard Network Security (CGNS) -Gateways bereitgestellt werden, schützen können.

Um diese Verkehrsströme zu schützen, empfiehlt Check Point, das Netzwerk mithilfe einer Hub- und Spoke-Topologie zu segmentieren, bei der der Datenverkehr über einen zentralen Hub geleitet wird und an mehrere verschiedene Netzwerke (Speichen) angeschlossen ist. Der gesamte Datenverkehr zwischen Speichen, sei es vom und zum Internet, zu und von On-Premise oder zum Oracle Services Network wird über den Hub geleitet und mit den mehrschichtigen Bedrohungspräventionstechnologien von Check Point CloudGuard Network Security geprüft.

Stellen Sie jede Ebene Ihrer Anwendung in einem eigenen virtuellen Cloud-Netzwerk (VCN) bereit, das als Spoke fungiert. Der Hub VCN enthält ein Check Point CGNS-High Availability-Cluster, Oracle-Internet-Gateway, dynamisches Routinggateway (DRG), Oracle Service Gateway und lokale Peering-Gateways (LPGs).

Der Hub VCN verbindet sich mit den gesprochenen VCNs über LPGs oder indem sekundäre virtuelle Netzwerkschnittstellenkarten (VNIC) an die CGNS-Gateways angehängt werden. Der gesamte gesprochene Traffic verwendet Routentabellenregeln, um Traffic durch die LPGs zur Inspektion durch das High Availability-Cluster Check Point CGNS an den Hub zu leiten.

Verwenden Sie eine der folgenden Methoden, um die Umgebung zu verwalten:

- Verwalten Sie die Umgebung zentral mit einem Check Point-Sicherheitsmanagementserver oder einem Multi-Domain-Management-Server, der entweder im eigenen Subnetz im Hub VCN bereitgestellt wird, oder als bereits vorhandener Kundenserver, auf den der Hub zugreifen kann.

- Verwalten Sie die Umgebung zentral über den Smart-1 Cloud Management-as-a-Service von Check Point.

Das folgende Diagramm veranschaulicht diese Referenzarchitektur.

Eingehender Verkehr Nord-Süd

Das folgende Diagramm zeigt, wie der eingehende Nord-Süd-Traffic aus dem Internet und aus Remote-Rechenzentren auf die Webanwendungsebene zugreift.

Nord-Süd-ausgehender Verkehr

Das folgende Diagramm veranschaulicht, wie ausgehende Verbindungen von der Webanwendung und Datenbankebenen zum Internet Softwareupdates und Zugriffsmöglichkeiten auf externe Webservices enthalten. Stellen Sie sicher, dass die versteckte NAT in Ihrer Checkpoint-Sicherheits-Policy für die relevanten Netzwerke konfiguriert ist.

Ost-West-Verkehr (Web zu Datenbank)

Das folgende Diagramm veranschaulicht, wie sich der Datenverkehr von der Webanwendung zur Datenbankebene bewegt.

Ost-West-Verkehr (Datenbank zu Web)

Das folgende Diagramm veranschaulicht, wie sich der Datenverkehr von der Datenbankebene in die Webanwendung verschiebt.

Ost-West-Traffic (Webanwendung für Oracle-Services-Netzwerk)

Im folgenden Diagramm wird dargestellt, wie sich der Traffic von der Webanwendung in das Oracle-Servicenetzwerk verschiebt.

Ost-West-Verkehr (Oracle-Services-Netzwerk zu Webanwendung)

Das folgende Diagramm veranschaulicht, wie sich der Traffic vom Oracle-Services-Netzwerk in die Webanwendung verschiebt.

Die Architektur enthält die folgenden Komponenten:

- Checkpoint-CloudGuard-Netzwerksicherheitsgateways

Bietet erweiterte Bedrohungsprävention und Cloud-Netzwerksicherheit für Hybridwolken.

- Checkpoint-Sicherheitsverwaltung

- Security Management-Server

- Verwaltung mehrerer Domains

- Smart-1 Cloud Management-as-a-Service

- Oracle E-Business Suite - oder PeopleSoft-Anwendungsebene

Bestehend aus Oracle E-Business Suite - oder PeopleSoft-Anwendungsservern und Dateisystem.

- Oracle E-Business Suite - oder PeopleSoft-Datenbankebene

Bestehend aus Oracle Database, jedoch nicht beschränkt auf Oracle Exadata Database Cloud Service oder Oracle Database-Services.

- Region

Eine Oracle Cloud Infrastructure-Region ist ein lokalisierter geografischer Bereich, der mindestens ein Rechenzentrum (Availability-Domains) enthält. Regionen sind unabhängig von anderen Regionen, und große Entfernungen können sie trennen (über Länder oder sogar Kontinente).

- Availability-Domain

Verfügbarkeitsdomains sind eigenständige, unabhängige Rechenzentren innerhalb einer Region. Die physischen Ressourcen in jeder Availability-Domain sind von den Ressourcen in den anderen Availability-Domains isoliert, was eine Fehlertoleranz bietet. Availability-Domains teilen keine Infrastruktur wie Strom oder Kühlung oder das interne Availability-Domain-Netzwerk. Ein Fehler bei einer Availability-Domain wirkt sich daher unwahrscheinlich auf die anderen Availability-Domains in der Region aus.

- Faultdomain

Eine Faultdomain ist eine Gruppierung von Hardware und Infrastruktur innerhalb einer Availability-Domain. Jede Availability-Domain verfügt über drei Fault-Domains mit unabhängiger Power und Hardware. Wenn Sie Ressourcen auf mehrere Faultdomains verteilen, können Ihre Anwendungen physischen Serverfehler, Systemwartung und Stromausfälle innerhalb einer Faultdomain tolerieren.

- Virtuelles Cloud-Netzwerk (VCN) und Subnetz

Ein VCN ist ein anpassbares, softwaredefiniertes Netzwerk, das Sie in einer Oracle Cloud Infrastructure-Region eingerichtet haben. Wie herkömmliche Rechenzentrumsnetze geben VCNs Ihnen die vollständige Kontrolle über Ihre Netzwerkumgebung. Ein VCN kann mehrere nicht überlappende CIDR-Blöcke enthalten, die Sie nach dem Erstellen des VCN ändern können. Sie können ein VCN in Subnetze segmentieren, die für eine Region oder eine Availability-Domain Geltungsbereich haben können. Jedes Subnetz besteht aus einem zusammenhängenden Adressbereich, der sich nicht mit den anderen Subnetzen im VCN überschneidet. Nach der Erstellung können Sie die Größe eines Subnetzes ändern. Ein Subnetz kann öffentlich oder privat sein.

- Hub VCN

Das Hub VCN ist ein zentrales Netzwerk, in dem Check Point CloudGuard NSGs bereitgestellt werden. Sie bietet eine sichere Konnektivität zu allen gesprochenen VCNs, Oracle Cloud Infrastructure-Services, öffentlichen Endpunkten und Clients sowie On-Premise-Rechenzentrumsnetzwerken.

- Anwendungsebene sprach VCN

Die Anwendungsebene Spoke VCN enthält ein privates Subnetz zum Hosten von Oracle E-Business Suite - oder PeopleSoft-Komponenten.

- Datenbank-Tier Spoke VCN

Die Datenbankebene Spoke VCN enthält ein privates Subnetz für das Hosten von Oracle-Datenbanken.

- Load Balancer

Der Oracle Cloud Infrastructure Load Balancing-Service stellt eine automatisierte Trafficverteilung von einem einzelnen Einstiegspunkt an mehrere Server im Backend bereit.

- Sicherheitsliste

Für jedes Subnetz können Sie Sicherheitsregeln erstellen, die die Quelle, das Ziel und den Traffictyp angeben, die im Subnetz und außerhalb des Subnetzes zulässig sein müssen.

- Route-Tabelle

Virtuelle Routentabellen enthalten Regeln zur Weiterleitung des Traffics von Subnetzen an Ziele außerhalb eines VCN, typischerweise über Gateways.

Im Hub VCN haben Sie die folgenden Routentabellen:

- Frontend-Routentabelle, die an das Frontend-Subnetz oder Standard-VCN angehängt ist, um Traffic vom Hub VCN an Internet- oder On-Premise-Ziele weiterzuleiten.

- Backend-Routentabelle, die mit dem Backend-Subnetz verknüpft ist und auf den CIDR-Block der gesprochenen VCNs über die zugehörigen LPGs zeigt.

- Für jeden Spoke, der an den Hub angehängt ist, wird eine eindeutige Routentabelle definiert und an eine zugehörige LPG angehängt. Diese Routentabelle leitet den gesamten Traffic (0.0.0.0/0) von der zugehörigen Spoke LPG über die schwebende IP des Checkpoint-CGNS-Backends weiter.

- Routentabelle für Oracle-Servicegateway, die dem Oracle-Servicegateway für die Kommunikation mit Oracle Services Network zugeordnet ist. Diese Route leitet den gesamten Traffic (0.0.0.0/0) an die schwebende IP des Checkpoint-CGNS-Backends weiter.

- Um die Verkehrssymmetrie aufrechtzuerhalten, werden auch Routen zu jedem CGNS-Clustermitglied (Gaia OS) hinzugefügt, um den CIDR-Block des Spoke-Traffics auf die standardmäßige Gateway-IP des Backend-Subnetzes (erste im Backend-Subnetz auf Hub VCN verfügbare IP) zu zeigen.

- Internetgateway

Das Internetgateway ermöglicht den Datenverkehr zwischen den öffentlichen Subnetzen in einem VCN und dem öffentlichen Internet.

- NAT-Gateway

Das NAT-Gateway ermöglicht privaten Ressourcen in einem VCN den Zugriff auf Hosts im Internet, ohne diese Ressourcen eingehenden Internetverbindungen bereitzustellen.

- Lokales Peering-Gateway (LPG)

Mit einem LPG können Sie ein VCN mit einem anderen VCN in derselben Region peeren. Peering bedeutet, dass die VCNs mit privaten IP-Adressen kommunizieren, ohne dass der Datenverkehr das Internet oder Routing über Ihr On-Premise-Netzwerk durchläuft.

- Dynamisches Routinggateway (DRG)

DRG ist ein virtueller Router, der einen Pfad für den privaten Netzwerkverkehr zwischen einem VCN und einem Netzwerk außerhalb der Region bereitstellt, wie z. B. ein VCN in einer anderen Oracle Cloud Infrastructure-Region, ein On-Premise-Netzwerk oder ein Netzwerk in einem anderen Cloud-Provider.

- Servicegateway

Das Servicegateway bietet Zugriff von einem VCN auf andere Services, wie Oracle Cloud Infrastructure Object Storage. Der Traffic vom VCN zum Oracle-Service fährt über den Oracle-Netzwerkstoff und durchläuft niemals das Internet.

- FastConnect

Oracle Cloud Infrastructure FastConnect bietet eine einfache Möglichkeit, eine dedizierte, private Verbindung zwischen Ihrem Rechenzentrum und Oracle Cloud Infrastructure zu erstellen. FastConnect bietet Optionen mit höherer Bandbreite und ein zuverlässigeres Netzwerkerlebnis im Vergleich zu internetbasierten Verbindungen.

- Virtuelle Netzwerkschnittstellenkarte (VNIC)

Die Services in Oracle Cloud Infrastructure-Datenzentren verfügen über physische Netzwerkschnittstellenkarten (NICs). Virtuelle Rechnerinstanzen kommunizieren mit virtuellen NICs (VNICs), die mit physischen NICs verknüpft sind. Jede Instanz verfügt über eine primäre VNIC, die beim Start automatisch erstellt und angehängt wird und während der Lebensdauer der Instanz verfügbar ist. DHCP wird nur der primären VNIC angeboten. Sie können sekundäre VNICs nach dem Instanzstart hinzufügen. Sie sollten statische IPs für jede Schnittstelle festlegen.

- Private IPs

Eine private IPv4-Adresse und zugehörige Informationen zum Adressieren einer Instanz. Jede VNIC verfügt über eine primäre private IP und Sie können sekundäre private IPs hinzufügen und entfernen. Die primäre private IP-Adresse einer Instanz wird während des Instanzstarts angehängt und ändert sich während der Lebensdauer der Instanz nicht. Sekundäre IPs sollten ebenfalls zu demselben CIDR des VNIC-Subnetzes gehören. Die sekundäre IP wird als schwebende IP verwendet, da sie sich auf verschiedenen Instanzen innerhalb desselben Subnetzes zwischen verschiedenen VNICs bewegen kann. Sie können es auch als einen anderen Endpunkt verwenden, um verschiedene Services zu hosten.

- Öffentliche IPs

Die Networking-Services definieren eine öffentliche IPv4-Adresse, die von Oracle ausgewählt wurde, die einer privaten IP zugeordnet ist.

- Ephemeral: Diese Adresse ist temporär und für die Gültigkeitsdauer der Instanz vorhanden.

- Reserviert: Diese Adresse bleibt über die Gültigkeitsdauer der Instanz hinaus bestehen. Die Zuweisung kann aufgehoben und einer anderen Instanz neu zugewiesen werden.

- Quell- und Zielprüfung

Jede VNIC führt die Quell- und Zielprüfung im Netzwerkverkehr durch. Durch Deaktivieren dieses Kennzeichens kann CGNS Netzwerkverkehr verarbeiten, der nicht für die Firewall bestimmt ist.

- Rechenleistungseinheit

Die Form einer Compute-Instanz gibt die Anzahl der CPUs und den der Instanz zugewiesenen Speicher an. Die Rechenleistungseinheit bestimmt auch die Anzahl der VNICs und die maximale Bandbreite, die für die Rechenleistungsinstanz verfügbar ist.

Empfehlungen

Verwenden Sie die folgenden Empfehlungen als Ausgangspunkt, um Oracle E-Business Suite - oder PeopleSoft-Workloads in Oracle Cloud Infrastructure mit Check Point CloudGuard Network Security zu sichern.

- VCN

Legen Sie beim Erstellen eines VCN die Anzahl der erforderlichen CIDR-Blöcke und die Größe jedes Blocks basierend auf der Anzahl der Ressourcen fest, die Sie Subnetzen in VCN zuordnen möchten. Verwenden Sie CIDR-Blöcke, die sich im standardmäßigen privaten IP-Adressraum befinden.

Wählen Sie CIDR-Blöcke, die sich nicht mit einem anderen Netzwerk überschneiden (in Oracle Cloud Infrastructure, Ihrem On-Premise-Rechenzentrum oder einem anderen Cloud-Provider), zu dem Sie private Verbindungen einrichten möchten.

Nachdem Sie ein VCN erstellt haben, können Sie die CIDR-Blöcke ändern, hinzufügen und entfernen.

Wenn Sie die Subnetze entwerfen, sollten Sie den Trafficfluss und die Sicherheitsanforderungen berücksichtigen. Ordnen Sie alle Ressourcen innerhalb einer bestimmten Ebene oder Rolle an dasselbe Subnetz zu, das als Sicherheitsgrenze dienen kann.

Verwenden Sie regionale Subnetze.

Prüfen Sie die maximale Anzahl LPGs pro VCN in Ihren Servicelimits, falls Sie diese Architektur für mehrere Umgebungen und Anwendungen erweitern möchten.

- Checkpoint-CloudGuard-Netzwerksicherheit

- Stellen Sie ein High Availability-Cluster bereit.

- Wenn möglich, stellen Sie in verschiedenen Faultdomains mindestens oder in verschiedenen Availability-Domains bereit.

- Stellen Sie sicher, dass MTU auf 9000 auf allen VNICs festgelegt ist.

- Nutzen Sie SRIOV- und VFIO-Schnittstellen.

- Erstellen Sie eine zweite hub-spoke-Topologie in einer separaten Region für Disaster Recovery oder Geo-Redundancy.

- Beschränken Sie den Traffic nicht durch Sicherheitslisten oder NSGs, weil der gesamte Traffic durch das Sicherheitsgateway gesichert ist.

- Standardmäßig sind die Ports 443 und 22 im Gateway geöffnet, und basierend auf Sicherheits-Policys sind weitere Ports geöffnet.

- Checkpoint-Sicherheitsverwaltung

- Wenn Sie ein neues Deployment erstellen, das in Oracle Cloud Infrastructure gehostet wird, erstellen Sie ein dediziertes Subnetz für die Verwaltung.

- Stellen Sie einen sekundären Managementserver (Management High Availability) in einer anderen Availability-Domain oder Region bereit.

- Verwenden Sie Sicherheitslisten oder NSGs, um den eingehenden Zugriff auf Ports 443, 22 und 19009 einzuschränken, die aus dem Internet für die Verwaltung der Sicherheits-Policy bezogen werden, und um Logs und Ereignisse anzuzeigen.

- Erstellen Sie entweder eine Sicherheitsliste oder NSG, die Ingress- und Egress-Traffic zu den Sicherheitsgateways vom Sicherheitsmanagementserver zulässt.

- Checkpoint-Sicherheits-Policys

In der Anwendungsdokumentation im Abschnitt "Explore More" finden Sie die aktuellsten Informationen zu den erforderlichen Ports und Protokollen.

Wichtige Aspekte

Bei der Sicherung von Oracle E-Business Suite - oder PeopleSoft-Workloads in Oracle Cloud Infrastructure mit Check Point CloudGuard Network Security sollten Sie Folgendes beachten:

- Performance

- Wenn Sie die richtige Instanzgröße auswählen, die von der Compute-Form bestimmt wird, wird der maximale verfügbare Durchsatz, die CPU, der RAM und die Anzahl der Schnittstellen bestimmt.

- Organisationen müssen wissen, welche Verkehrsarten die Umwelt durchqueren, die entsprechenden Risikoniveaus bestimmen und bei Bedarf geeignete Sicherheitskontrollen durchführen. Verschiedene Kombinationen aktivierter Sicherheitskontrollen wirken sich auf die Performance aus.

- Erwägen Sie, dedizierte Schnittstellen für FastConnect - oder VPN-Services hinzuzufügen.

- Betrachten Sie die Verwendung großer Rechenformen für höheren Durchsatz und Zugriff auf mehr Netzwerkschnittstellen.

- Führen Sie Performancetests zur Validierung des Designs aus, um die erforderliche Performance und den erforderlichen Durchsatz aufrechtzuerhalten.

- Sicherheit

- Durch das Deployment von Check Point Security Management in Oracle Cloud Infrastructure können alle physischen und virtuellen Check Point Security Gateway-Instanzen zentralisiert und überwacht werden.

- Für vorhandene Check Point-Kunden wird auch das Migrieren von Security Management zu Oracle Cloud Infrastructure unterstützt.

- Definieren Sie eine eindeutige dynamische Gruppe oder Policy für Identity and Access Management (IAM) pro Cluster-Deployment.

- Verfügbarkeit

- Stellen Sie Ihre Architektur für die größte Redundanz in unterschiedlichen geografischen Regionen bereit.

- Konfigurieren Sie Site-to-Site-VPNs mit relevanten organisatorischen Netzwerken für redundante Konnektivität mit On-Premise-Netzwerken.

- Kostenfaktor

- Check Point CloudGuard ist in Bring-your-own-license (BYOL) und Pay-as-you-go-Lizenzmodellen sowohl für Security Management als auch für Security Gateways in Oracle Cloud Marketplace verfügbar.

- Check Point CloudGuard Network Security Gateway Lizenzierung basiert auf der Anzahl von vCPUs (ein OCPU entspricht zwei vCPUs).

- Check Point BYOL-Lizenzen können zwischen Instanzen übertragen werden. Beispiel: Wenn Sie Workloads aus anderen Public Clouds migrieren, die auch BYOL-Lizenzen verwenden, müssen Sie keine neuen Lizenzen von Check Point kaufen. Wenden Sie sich an Ihren Check Point-Vertreter, wenn Sie Fragen haben oder Ihren Lizenzstatus überprüfen müssen.

- Check Point Security Management ist pro verwaltetem Sicherheitsgateway lizenziert. Beispiel: Zwei Cluster zählen zu der Security Management-Lizenz als vier.

Bereitstellen

Um Oracle E-Business Suite - oder PeopleSoft-Workloads in Oracle Cloud Infrastructure mit Check Point CloudGuard Network Security zu sichern, gehen Sie wie folgt vor:

Weitere Informationen

Weitere Informationen zu den Funktionen dieser Architektur und zu zugehörigen Ressourcen.