Subaru und Centroid: MySubaru Telematikplattform in Oracle Cloud migrieren und skalieren

Mit Rekordzahlen von Treibern, die 24/7 Zugriff auf die mobile App MySubaru fordern, entschied sich das in New Jersey ansässige Automobilunternehmen und sein verwalteter Serviceprovider Centroid dafür, die On-Premise-Infrastruktur der Anwendung in Oracle Cloud Infrastructure (OCI) zu verlagern.

Von seinem OCI-Mandanten aus kann Subaru jetzt seine Java-basierte Telematikplattform für Fahrzeuge in großem Maßstab ausführen, sodass mehr als 2 Millionen Abonnenten Hunderttausende von täglichen Serviceanfragen für die Straßenunterstützung, Servicetermine, fahrzeuginterne Klimakontrollen und mehr verarbeiten können. Während die MySubaru-App für alle Subaru-Modelle funktioniert, können viele erweiterte Funktionen wie Remotestart, Sperren, Entsperren und Suchen nur mit einem Starlink Safety and Security Plus-Abonnement aufgerufen werden.

Subaru of America (im Folgenden Subaru genannt) wurde 1968 als Tochtergesellschaft der Subaru Corporation of Japan gegründet und hat seinen Hauptsitz in Camden New Jersey, beschäftigt ca. 6.000 Mitarbeiter und betreibt in Lafayette, Indiana eine Nullerzeugungsanlage. Subaru verfügt über 3 Regionalbüros, 8 Regionalbüros, 12 Zonenbüros und mehr als 600 Händler in den USA.

Nachdem Centroid dazu beigetragen hat, die Infrastruktur der MySubaru-Anwendung auf OCI zu verlagern, konnte Subaru:

- Erhöhen Sie die Verfügbarkeit seiner Telematikservices mit einer RAC-Konfiguration mit zwei Knoten von Oracle Database Cloud Service, Oracle Data Guard und einer vollständigen Replikation dieser Infrastruktur in einer Disaster-Recovery-Site

- Erhöhen Sie die Sicherheit für Benutzer, Datenbanken und Anwendungen durch Verwendung von Firewalls, Sicherheitslisten, Netzwerksicherheitsgruppen, mehreren, isolierten virtuellen Cloud-Netzwerken (VCNs) und öffentlichen und privaten Subnetzen

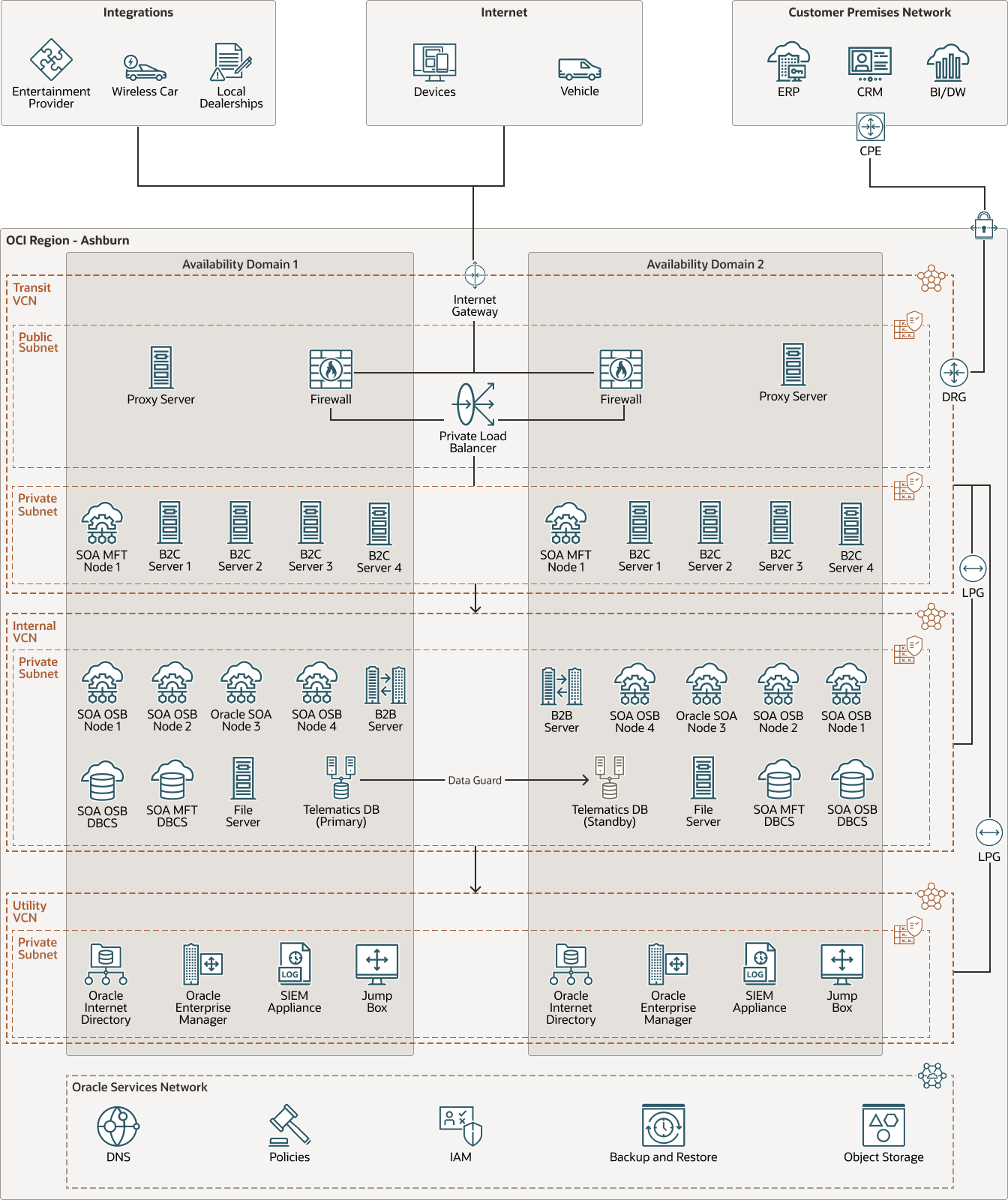

Architektur

Die in dieser Architektur bereitgestellte mobile Anwendung wird vom Open Source Spring Framework mit dem Oracle Java Development Kit (JDK) 8+ unterstützt.

Die Anwendung wird auf Oracle Cloud Infrastructure (OCI) in mehreren Availability-Domains (ADs) ausgeführt: Die Ashburn-Availability-Domain 1 ist die primäre Domain, die Ashburn-Availability-Domain 2 die Standbydomain, und die Phoenix-Availability-Domain 1 ist die Disaster-Recovery-Site.

Das folgende Diagramm veranschaulicht die Netzwerk- und Disaster-Recovery-Architektur:

subaru-centroid-oci-arch-oracle.zip

Mehrere virtuelle Cloud-Netzwerke (VCNs) isolieren das Netzwerk für mehr Sicherheit. Das Transit-VCN wird für Edge-Netzwerkkommunikation verwendet und enthält ein Firewallspaar in einer Active/Active-Konfiguration, Load Balancer, Backend-Business-to-Consumer-(B2C-)Server und die Managed File Transfer-Knoten von Oracle Service Oriented Architecture (SOA). Das interne VCN enthält ein privates Subnetz mit Oracle SOA Service Bus (OSB) und Business Processing Execution Language (BPEL) für Webserviceinstanzen, Business-to-Business-Server (B2B) und Oracle Database-Instanzen. Das dritte VCN ist das Utility-VCN, das nicht anwendungsbezogene Funktionen wie Authentifizierung und Identitätsmanagement von Oracle Internet Directory (OID), Beobachtbarkeit und Verwaltung von Oracle Enterprise Manager (OEM), Remotezugriff (Jump-Server) und Logging (SEIM Appliance) verarbeitet. Bei der Authentifizierung wird eine schreibgeschützte Kopie von Benutzeridentitäten aus der On-Premise-Umgebung von Subaru über die OID-Knoten repliziert, die sich in VCNs in jeder Availability-Domain befinden. Alle Autorisierungen sind in den Instanzen IaaS und PaaS konfiguriert.

Alle diese VCNs sind mit lokalen Peering-Gateways (LPG) in Ashburn verbunden. Eine Hub- und Spoke-Topologie wird verwendet, wobei das Transit-VCN als Hub fungiert und die internen und Utility-VCNs als Sprecher fungieren. Remote-Peering mit dynamischen Routinggateways (DRG) verbindet die Ashburn- und Phoenix-Regionen. Die DR-Region in Phoenix spiegelt die primäre Region mit derselben Konfiguration von VCNs, die über LPGs verbunden sind. IPsec-Tunnel werden verwendet, um die Konnektivität zwischen den On-Premise-Netzwerken des Kunden und OCI mithilfe von DRGs in jeder der Regionen zu sichern.

Das Frontend der Anwendung wird über die MySubaru-Website oder über die MySubaru-App eines Treibers aufgerufen, die entweder aus dem App Store oder Google Play heruntergeladen werden kann. Subaru-Besitzer müssen zuerst ein Benutzerkonto auf der Website MySubaru erstellen und sich dann auf ihren Smartphones bei der App MySubaru anmelden. Ein Paar Firewallinstanzen werden in der Edge im Transit-VCN in einem öffentlichen Subnetz bereitgestellt. Um High Availability sicherzustellen, werden diese Instanzen in einem Active/Active-Cluster konfiguriert, einem in jeder Availability-Domain. Die Firewall bietet End-to-End-Sicherheit und eine "Defense in Depth"-Echtzeit der Infrastruktur. Benutzer können über ein Internetgateway im Transit-VCN auf das Backend zugreifen. Der Traffic wird von der Firewal-Instanz geprüft, dann an einen internen Load Balancer weitergeleitet und dann an die B2C-Serverinstanzen gesendet. Die B2C-Server führen Apache Tomcat-Instanzen aus und unterstützen Benutzerserviceanfragen vom Backend der MySubaru-Anwendung. Benutzerprofile und Authentifizierungsinformationen werden auf der OID-Instanz im Utility-VCN für die App der mobilen Anwendung gespeichert.

Die Telematik-Datenerfassung folgt demselben Benutzerpfad vom Fahrzeug zu den B2C-Servern und dann zur Telematikdatenbank im internen VCN in einem privaten Subnetz. In der Ashburn-Availability-Domain 1 wird die Telematikdatenbank mit einer Oracle Real Application Clusters-(RAC-)Konfiguration mit zwei Knoten in Oracle Database Cloud Service (DBCS) gehostet. Für zusätzliche Verfügbarkeit verwendet die Telematikdatenbank Oracle Data Guard für die Replikation in zwei zusätzlichen Standbyinstanzen, eine in Ashburn-Availability-Domain 2 und eine in Phoenix-Availability-Domain 1. Um den Anwendungsdatenverkehr zu verteilen und High Availability aufrechtzuerhalten, werden Anwendungsbenutzer für den Backend-Zugriff (B2C-Server) in eine Region oder Availability-Domain verteilt, und die B2C-Server verwenden die aktive Datenbank in Ashburn-Availability-Domain 1. Wenn die aktive Datenbank nicht verfügbar sein sollte, kann eine Standbydatenbank entweder in der Ashburn-Availabilty-Domain 2 oder in der Phoenix-Availability-Domain 1 aktiviert werden. Diese Konfiguration bietet Lastverteilung und High Availability von Backend-Servern und High Availability für die Datenbank, die über mehrere Availability-Domains und Regionen hinweg konfiguriert ist. Das Subaru-Team hat erfolgreich Disaster Recovery-Übungen durchgeführt, um Failover-Szenarios abzudecken. Mit nativen OCI-Backups und -Restores in Object Storage werden Backups von Systemen verwaltet.

Die Architektur verarbeitet täglich Millionen von Lieferantentransaktionen mit den B2B-Servern und der Oracle SOA Platform as a Service (PaaS) von OCI. Oracle SOA Managed File Transfer-Instanzen und Datenbanken werden in jeder Availability-Domain bereitgestellt, sodass Subaru ein Dateiübertragungssystem zur Verwaltung von Integrationen mit Partnern und Anbietern bereitstellt. Das Anwendungsökosystem lässt sich mit Partnern und Anbietern für Wireless Car-Funktionen, Unterhaltungsunternehmen und lokale Autohändler integrieren.

Eine Gruppe von Oracle SOA- und OSB-Knoten verarbeitet Daten, die von Lieferanten und Partnern empfangen werden. Diese Oracle SOA-Komponenten können auch in Systeme integriert werden, die derzeit On Premise gehostet werden, wie ein Customer Relationship Management-(CRM-)System, Oracle E-Business Suite for Enterprise Resource Planning (ERP) und Oracle Analytics Server (OAS) für Kosten- und Nutzungsanalysen von OCI mit Business Intelligence and Data Warehousing (BI/DW). Die Oracle SOA-Komponenten und SOA-Datenbanken werden dann als Standalone-Architektur in jeder Availability-Domain bereitgestellt. Die Oracle SOA-Datenbanken nutzen die Oracle Database Cloud Service-Instanzen virtueller Maschinen.

Entwickler greifen über eine Jumpbox im Utility-VCN auf das System zu. Ein Jenkins-Server wird für das Push-Button-Deployment von Code bereitgestellt. Oracle Cloud Infrastructure Identity and Access Management (IAM) und Policys werden zur Trennung von Rollen verwendet. Der Konsolenzugriff ist durch Richtlinien auf diejenigen beschränkt, die Konsolenzugriff benötigen.

Systemadministratoren haben Serviceaccounts, die begrenzen, wie viel Compute- oder andere Ressourcen im OCI-Mandanten verbraucht werden können. Während einige Systemadministratoren von Centroid vollständigen Root-Zugriff haben, können andere nur die Anwendung oder Datenbank verwalten, je nach Rolle. Sicherheitsprotokollinformationen werden an einen anderen Speicherort für die Sicherheitsprüfung weitergeleitet. Ein separates Sicherheitsteam überwacht das Scannen von Sicherheitslücken und führt Penetrationstests durch.

Die Architektur umfasst die folgenden Komponenten:

- Region

Eine Oracle Cloud Infrastructure-Region ist ein lokalisierter geografischer Bereich, der mindestens ein Data Center enthält, das als Availability-Domains bezeichnet wird. Regionen sind unabhängig von anderen Regionen, und große Entfernungen können sie voneinander trennen (innerhalb von Ländern oder sogar Kontinenten).

- Availability-Domain

Availability-Domains sind eigenständige, unabhängige Data Center innerhalb einer Region. Die physischen Ressourcen in jeder Availability-Domain sind von den Ressourcen in den anderen Availability-Domains isoliert, was Fehlertoleranz bietet. Availability-Domains haben keine gemeinsame Infrastruktur wie Stromversorgung oder Kühlung oder das interne Availability-Domainnetzwerk. Aus diesem Grund ist es wahrscheinlich, dass ein Fehler in einer Availability-Domain sich auf die anderen Availability-Domains in der Region auswirkt.

- Identity and Access Management (IAM)

Oracle Cloud Infrastructure Identity and Access Management (IAM) ist die Zugriffskontrollebene für Oracle Cloud Infrastructure-(OCI-) und Oracle Cloud-Anwendungen. Mit der IAM-API und der Benutzeroberfläche können Sie Identitätsdomains und die Ressourcen innerhalb der Identitätsdomain verwalten. Jede OCI-IAM-Identitätsdomain stellt eine eigenständige Identity and Access Management-Lösung oder eine andere Benutzerpopulation dar.

- Policy

Eine Oracle Cloud Infrastructure Identity and Access Management-Policy gibt an, wer auf welche Ressourcen und wie zugreifen kann. Der Zugriff wird auf Gruppen- und Compartment-Ebene erteilt, d.h. Sie können eine Policy schreiben, die einer Gruppe einen bestimmten Zugriffstyp innerhalb eines bestimmten Compartments oder auf den Mandanten gibt.

- DNS

Der Oracle Cloud Infrastructure Domain Name System-(DNS-)Service ist ein hoch skalierbares, globales Anycast-Domain-Namen-System-(DNS-)Netzwerk, das verbesserte DNS-Performance, -Resilienz und -Skalierbarkeit bietet, sodass Endbenutzer so schnell wie möglich von überall aus eine Verbindung zur Kundenanwendung herstellen können.

- Virtual Cloud Network (VCN) und Subnetze

Ein VCN ist ein anpassbares, Software-definiertes Netzwerk, das Sie in einer Oracle Cloud Infrastructure-Region einrichten können. Wie herkömmliche Data Center-Netzwerke erhalten Sie mit VCNs vollständige Kontrolle über Ihre Netzwerkumgebung. Ein VCN kann mehrere sich nicht überschneidende CIDR-Blöcke aufweisen, die Sie nach dem Erstellen des VCN ändern können. Sie können ein VCN in Subnetze segmentieren, die sich auf eine Region oder eine Availability-Domain beschränken. Jedes Subnetz besteht aus einem fortlaufenden Adressbereich, der sich nicht mit den anderen Subnetzen im VCN überschneidet. Sie können die Größe eines Subnetzes nach der Erstellung ändern. Ein Subnetz ist öffentlich oder privat.

- Routentabelle

Virtuelle Routentabellen enthalten Regeln, mit denen Traffic von Subnetzen zu Zielen außerhalb eines VCN, normalerweise über Gateways, weitergeleitet wird.

- Sicherheitsliste

Für jedes Subnetz können Sie Sicherheitsregeln erstellen, die Quelle, Ziel und Typ des Traffics angeben, der in das und aus dem Subnetz zugelassen werden muss.

- Site-to-Site-VPN

Site-to-Site-VPN stellt IPSec-VPN-Konnektivität zwischen Ihrem On-Premise-Netzwerk und VCNs in Oracle Cloud Infrastructure bereit. Die IPSec-Protokollsuite verschlüsselt den IP-Traffic, bevor die Pakete von der Quelle zum Ziel übertragen werden, und entschlüsselt den Traffic beim Empfang.

- Internetgateway

Das Internetgateway lässt Traffic zwischen den öffentlichen Subnetzen in einem VCN und dem öffentlichen Internet zu.

- Dynamisches Routinggateway (DRG)

Das DRG ist ein virtueller Router, der einen Pfad für privaten Netzwerktraffic zwischen VCNs in derselben Region zwischen einem VCN und einem Netzwerk außerhalb der Region bereitstellt, wie einem VCN in einer anderen Oracle Cloud Infrastructure-Region, einem On-Premise-Netzwerk oder einem Netzwerk in einem anderen Cloud-Provider.

- Lokales Peering-Gateway (LPG)

Mit einem LPG können Sie ein VCN mit einem anderen VCN in derselben Region verbinden. Peering bedeutet, dass die VCNs über private IP-Adressen kommunizieren, ohne dass der Traffic über das Internet oder das On-Premise-Netzwerk geleitet wird.

- Remote-Peering

Mit Remote-Peering können die Ressourcen der VCNs mit privaten IP-Adressen kommunizieren, ohne den Traffic über das Internet oder über Ihr On-Premise-Netzwerk zu leiten. Beim Remote-Peering ist kein Internetgateway und keine öffentlichen IP-Adressen für die Instanzen erforderlich, die mit anderen VCN in einer anderen Region kommunizieren müssen.

- Load Balancer

Der Oracle Cloud Infrastructure Load Balancing-Service ermöglicht automatisierte Trafficverteilung von einem einzelnen Einstiegspunkt auf mehrere Server im Backend.

- Data Guard

Mit Oracle Data Guard erhalten Sie ein umfangreiches Set von Services, mit denen Sie eine oder mehrere Standbydatenbanken erstellen, verwalten und überwachen können, damit Oracle-Produktionsdatenbanken ohne Unterbrechung verfügbar bleiben können. Diese Standbydatenbanken werden von Oracle Data Guard als Kopien der Produktionsdatenbank verwaltet. Wenn dann die Produktionsdatenbank aufgrund eines geplanten oder ungeplanten Ausfalls nicht mehr verfügbar ist, kann Oracle Data Guard jede Standbydatenbank in die Produktionsrolle umschalten und so die Ausfallzeit für den Ausfall minimieren.

- Compute

Mit dem Oracle Cloud Infrastructure Compute-Service können Sie Compute-Hosts in der Cloud bereitstellen und verwalten. Sie können Compute-Instanzen mit Ausprägungen starten, die Ihren Ressourcenanforderungen für CPU, Arbeitsspeicher, Netzwerkbandbreite und Speicher entsprechen. Nach dem Erstellen einer Compute-Instanz können Sie sicher auf die Compute-Instanz zugreifen, sie neu starten, Volumes anhängen und trennen und sie beenden, wenn Sie sie nicht mehr benötigen.

- Objektspeicher

Mit Object Storage erhalten Sie schnellen Zugriff auf große Mengen an strukturierten und unstrukturierten Daten eines beliebigen Inhaltstyps, darunter Datenbankbackups, Analysendaten und umfangreiche Inhalte, wie Bilder und Videos. Sie können Daten sicher und geschützt speichern und dann direkt aus dem Internet oder aus der Cloud-Plattform abrufen. Sie können den Speicher nahtlos skalieren, ohne dass die Performance oder Servicezuverlässigkeit beeinträchtigt wird. Verwenden Sie Standardspeicher für "Hot Storage", auf den Sie schnell, sofort und häufig zugreifen müssen. Verwenden Sie Archivspeicher für "Cold Storage", den Sie über lange Zeiträume beibehalten möchten und auf den Sie nur selten zugreifen.

- SOA mit SB und Oracle B2B

Oracle Service Bus (SB) und Oracle B2B sind Servicetypen von Oracle SOA Suite.

Oracle Service Bus verbindet, vermittelt und verwaltet Interaktionen zwischen heterogenen Services, nicht nur Webservices, sondern auch Java- und .Net-, Messaging- und Legacy-Endpunkten.

Oracle B2B ist ein E-Commerce Gateway, das den sicheren und verlässlichen Austausch von Geschäftsdokumenten zwischen einem Unternehmen und seinen Geschäftspartnern ermöglicht. Oracle B2B unterstützt die Verwaltung von Business-to-Business-Dokumentstandards, Sicherheit, Messaging Services und Geschäftspartnern. Mit Oracle B2B als Binding-Komponente innerhalb einer Oracle SOA Suite Composite-Anwendung können End-to-End-Geschäftsprozesse implementiert werden.

Sie können Oracle B2B mit dem SOA-Servicetyp SB und B2B Cluster bereitstellen.

- Oracle Managed File Transfer (LINKS)

Oracle MFT ist ein leistungsstarkes, standardbasiertes End-to-End-verwaltetes Dateigateway. Sie umfasst Design, Deployment und Überwachung von Dateiübertragungen mit einer leichten webbasierten Design-Time-Konsole, die Übertragungspriorisierung, Dateiverschlüsselung, Planung sowie eingebettete FTP- und sFTP-Server umfasst.

Sie können Oracle MFT mit dem MFT-Clusterservicetyp bereitstellen.

- Oracle Database Cloud Service

Oracle Database Cloud Service bietet Ihnen die Möglichkeit, Oracle-Datenbanken einfach in der Cloud zu erstellen, zu skalieren und zu sichern. Sie erstellen Datenbanken in DB-Systemen als virtuelle Maschinen mit Block-Volumes, von denen beide eine hohe Performance und eine kostengünstige Preiskalkulation bieten. Der Service unterstützt auch die Oracle RAC-Implementierung "Cloud-First" auf VM-Servern auf der Ebene des virtuellen Cloud-Netzwerks.

Integrierte und bereitgestellte Features bereitstellen

Möchten Sie zeigen, was Sie auf Oracle Cloud Infrastructure erstellt haben? Möchten Sie Ihre Erkenntnisse, Best Practices und Referenzarchitekturen mit unserer globalen Community aus Cloud-Architekten teilen? Wir helfen Ihnen bei den ersten Schritten.

- Laden Sie die Vorlage (PPTX) herunter

Erstellen Sie eine eigene Referenzarchitektur, indem Sie die Symbole in den Beispiel-Drahtrahmen ziehen und ablegen.

- Architektur-Tutorial ansehen

Schritt-für-Schritt-Anweisungen zum Erstellen einer Referenzarchitektur.

- Diagramm einreichen

Senden Sie uns eine E-Mail mit Ihrem Diagramm. Unsere Cloud-Architekten überprüfen Ihr Diagramm und kontaktieren Sie, um Ihre Architektur zu besprechen.

Mehr erfahren

Erfahren Sie mehr über die Features dieser Architektur und die zugehörigen Architekturen.