OCI-Schwachstellen-Scanning zum Schutz Ihrer Hosts aktivieren

Um sicherzustellen, dass die Hosts, die Sie in Oracle Cloud Infrastructure (OCI) bereitstellen, heute und in Zukunft anfällig sind, sollten Sie den Vulnerability Scanning Service (VSS) aktivieren und in jedem Ihrer Regionen Ziele für alle VM- und Bare Metal-Instanzen erstellen.

Verwenden Sie die Berichtsfunktionen von VSS, um die aktuellen Risikoebenen Ihrer Hosts in jeder Region zu prüfen, oder zeigen Sie diese Ergebnisse an, und ergreifen Sie Aktionen mit Cloud Guard.

Nachdem die Hosts gescannt wurden, können Sie sortieren und filtern, um die am stärksten betroffenen Hosts zu finden oder die Hosts zu finden, für die sie verantwortlich sind. Der Service sammelt die neuesten Common Vulnerabilities and Exposures (CVE) aus den Open-Source-Feeds aus der National Vulnerability Database - NVD und RedHat. Anschließend werden diese Daten mit den installierten Paketen auf den Hosts abgeglichen, damit der Service über das Sicherheitsrisiko berichten und Links zu National Vulnerability Database (NVD) mit Details zu den Patches bereitstellen kann.

Die Common Vulnerability Scoring Systems (CVSS)-Basisscores jedes abgeglichenen CVE werden Risikoebenen (Kritisch, Hoch, Mittel, Niedrig und Niedrig) zugeordnet, die in Oracle Cloud Guard verwendet werden. Dieser Abgleich spiegelt die Art und Weise wider, wie NVD die CVSS-v3.0-Bewertungen Risikoschweregrad zuordnet.

Alle Ergebnisse fließen in die Ereignis- und Protokollierungsströme und für die Verwendung durch andere Systeme, beispielsweise durch ein SIEM. Sie können auch die Ergebnisse in Cloud Guard anzeigen, in denen Sie entscheiden können, welches Risikoniveau als Problem gegen einen Host markiert werden soll oder welche offenen Ports auch ein Problem gegen einen Host sein sollten.

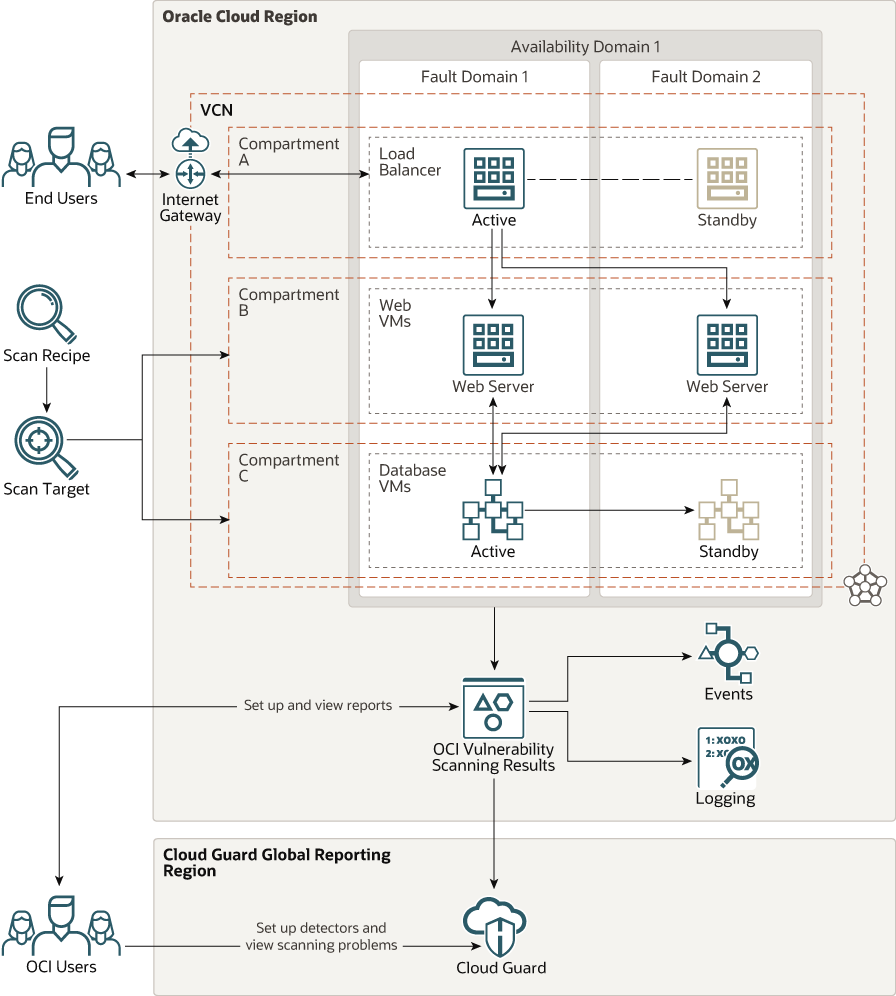

Architektur

Diese Architektur beschreibt, wie VSS kritische Informationen über Ihre Hosts und deren Ziele bereitstellen kann.

VSS scannt Ihre Hosts mit unserem Plug-in, das auf jedem Host mit dem Oracle Cloud Agent leise ausgeführt wird. Der Service pingt auch alle öffentlichen IPs, um Portinformationen zu sammeln, sodass VSS diese Erkenntnisse für die Berichterstattung von unserem Service sammeln und an Logging, Ereignisse und Cloud Guard weiterleiten kann.

Oracle Cloud Infrastructure Registry (OCIR) nutzt die VSS-Containerscanner-Engine, um anfällige Pakete zu finden, die von den gescannten Bildern verwendet werden. Derzeit kann dieses Containerscanning nur in OCIR aktiviert und angezeigt werden.

VSS scannt Ihre Hosts erst aktiv, wenn Sie die Konfigurationsschritte unter Aktivierung im Thema "Überlegungen" ausführen. Sie können Ihre Hosts für das Scannen wie hier beschrieben zielen.

Dieses Architekturdiagramm veranschaulicht, wie Sie Vulnerability Scanning regional konfigurieren und die Probleme in Cloud Guard in einer globalen Region anzeigen.

Beschreibung der Abbildung vulnerability_scan_arch.png

Der OCI-Kunde erstellt Ziele zum Scannen aller Compute-Instanzen in Compartments B und C. Diese virtuellen Maschinen (VMs) werden regelmäßig auf CVEs, CIS-Benchmarks und offene Ports gescannt. Kunden können die Ergebnisse anschließend mit den Berichten des Scanning-Service oder in der regionalen Cloud Guard-Berichtskonsole anzeigen. In der Regel möchten DEV- und QA-Teams die Ergebnisse ihrer spezifischen Compartments anzeigen, bevor sie ihre Anwendungen im Produktions-Compartment bereitstellen. Auf diese Weise können sie alle ihre Server in den Compartments vor der Produktion patchen, testen, ob alles korrekt funktioniert, und prüfen, ob die Schwachstellen behoben werden, bevor die Anwendung für die Produktionsserver freigegeben wird. Die Operationsgruppe überwacht in der Regel die Probleme in Cloud Guard aus allen Regionen und benachrichtigt dann die verschiedenen Teams, dass sie Korrekturmaßnahmen in ihren Compartments ergreifen müssen, da sie ernsthafte Probleme finden, die Aufmerksamkeit erfordern.

- Region

Eine Oracle Cloud Infrastructure-Region ist ein lokalisierter geografischer Bereich, der mindestens ein Rechenzentrum (Availability-Domains) enthält. Regionen sind unabhängig von anderen Regionen, und große Entfernungen können sie trennen (über Länder oder sogar Kontinente).

- Availability-Domains

Verfügbarkeitsdomains sind eigenständige, unabhängige Rechenzentren innerhalb einer Region. Die physischen Ressourcen in jeder Availability-Domain sind von den Ressourcen in den anderen Availability-Domains isoliert, was eine Fehlertoleranz bietet. Availability-Domains teilen keine Infrastruktur wie Strom oder Kühlung oder das interne Availability-Domain-Netzwerk. Ein Fehler bei einer Availability-Domain wirkt sich daher unwahrscheinlich auf die anderen Availability-Domains in der Region aus.

- Faultdomains

Eine Faultdomain ist eine Gruppierung von Hardware und Infrastruktur innerhalb einer Availability-Domain. Jede Availability-Domain verfügt über drei Fault-Domains mit unabhängiger Power und Hardware. Wenn Sie Ressourcen auf mehrere Faultdomains verteilen, können Ihre Anwendungen physischen Serverfehler, Systemwartung und Stromausfälle innerhalb einer Faultdomain tolerieren.

- Virtuelles Cloud-Netzwerk (VCN) und Subnetze

Ein VCN ist ein anpassbares, softwaredefiniertes Netzwerk, das Sie in einer Oracle Cloud Infrastructure-Region eingerichtet haben. Wie herkömmliche Rechenzentrumsnetze geben VCNs Ihnen die vollständige Kontrolle über Ihre Netzwerkumgebung. Ein VCN kann mehrere nicht überlappende CIDR-Blöcke enthalten, die Sie nach dem Erstellen des VCN ändern können. Sie können ein VCN in Subnetze segmentieren, die für eine Region oder eine Availability-Domain Geltungsbereich haben können. Jedes Subnetz besteht aus einem zusammenhängenden Adressbereich, der sich nicht mit den anderen Subnetzen im VCN überschneidet. Nach der Erstellung können Sie die Größe eines Subnetzes ändern. Ein Subnetz kann öffentlich oder privat sein.

- Load Balancer

Der Oracle Cloud Infrastructure Load Balancing-Service stellt eine automatisierte Trafficverteilung von einem einzelnen Einstiegspunkt an mehrere Server im Backend bereit.

- Rezepte scannen

Verwenden Sie Scanrezepte, um die Menge und den Scantyp zu definieren, die Sie auf Ihren Hosts ausführen möchten. Standardmäßig wird täglich gescannt und der Agent des Hosts verwendet, um detaillierte Probleme zu suchen.

- Ziele scannenVerwenden Sie Scanziele, um festzulegen, wo der Scan stattfinden soll. Entweder alle Hosts innerhalb eines Compartments und seines gesamten Sub-Compartments oder eine Gruppe bestimmter Hosts. Der Scanning-Service unterstützt diese OCI-Compute-Basisbilder:

- Oracle Linux

- CentOS

- Ubuntu

- Windows ServerOracle Linux, CentOS, Ubuntu und Windows Server

- Cloud Guard

Überwachen und verwalten Sie mit Oracle Cloud Guard die Sicherheit Ihrer Ressourcen in OCI. Sie definieren die Detektorrezepte, mit denen Cloud Guard Ihre Ressourcen auf Sicherheitsschwächen untersucht und Operatoren und Benutzer auf riskante Aktivitäten überwacht. Wenn eine Fehlkonfiguration oder unsichere Aktivität erkannt wird, empfiehlt Cloud Guard Korrekturmaßnahmen und unterstützt Sie bei der Durchführung dieser Aktionen, basierend auf Antwortrezepten, die Sie definieren können.

Empfehlungen

- VCN

Legen Sie beim Erstellen eines VCN die Anzahl der erforderlichen CIDR-Blöcke und die Größe jedes Blocks basierend auf der Anzahl der Ressourcen fest, die Sie Subnetzen in VCN zuordnen möchten. Verwenden Sie CIDR-Blöcke, die sich im standardmäßigen privaten IP-Adressraum befinden.

Wählen Sie CIDR-Blöcke, die sich nicht mit einem anderen Netzwerk überschneiden (in Oracle Cloud Infrastructure, Ihrem On-Premise-Rechenzentrum oder einem anderen Cloud-Provider), zu dem Sie private Verbindungen einrichten möchten.

Nachdem Sie ein VCN erstellt haben, können Sie die CIDR-Blöcke ändern, hinzufügen und entfernen.

Wenn Sie die Subnetze entwerfen, sollten Sie den Trafficfluss und die Sicherheitsanforderungen berücksichtigen. Ordnen Sie alle Ressourcen innerhalb einer bestimmten Ebene oder Rolle an dasselbe Subnetz zu, das als Sicherheitsgrenze dienen kann.

- Rezept scannen

Wenn Sie ein Scanrezept erstellen, aktivieren Sie agentenbasiertes Scannen (Standard), damit VSS Zugriff auf alle Hostinformationen hat, andernfalls kann VSS nur Informationen über offene Ports auf Ihren öffentlichen IPs prüfen.

- Ziel scannenErstellen Sie ein Ziel für den gesamten Mandanten, indem Sie das Root-Compartment angeben. Dies umfasst automatisch alle Ressourcen im Root-Compartment und alle Unterkompartimente.

Hinweis:

Wenn Sie Ziele für bestimmte Compartments und/oder bestimmte Compute-Instanzen erstellen, scannt VSS keine neuen Compartments und Instanzen, es sei denn, Sie fügen sie explizit zu Zielen hinzu.

Wichtige Aspekte

Beachten Sie beim Aktivieren von VSS Folgendes:

- Performance

Hosts und Ports werden mindestens einmal täglich gescannt.

- Sicherheit

Informieren Sie sich so schnell wie möglich über Schwachstellen, offene Ports und schlechte Konfigurationen auf Ihren Hosts. Mit der VSS-Konsole können Sie die Trends verfolgen und gleichzeitig Alerts von Cloud Guard abrufen.

- Verfügbarkeit

VSS ist in allen Regionen verfügbar.

- Kostenfaktor

Es entstehen keine Kosten für die Verwendung des OCI-Plugins auf jedem Host und Port Scan Ihrer öffentlich zugänglichen IPs.

- Grenzwerte

Standardmäßig können Sie bis zu 100 Scanrezepte und 200 Scanziele erstellen. Wenn Sie einen Bedarf über diese Größen hinaus haben, müssen Sie mit dem Kundenservice darüber sprechen, ob Sie möglicherweise Ihre Scanlimits erhöhen.

- AktivierungVSS ist verfügbar, um in allen Regionen verwendet werden, aber Kunden müssen ein paar Dinge zu ermöglichen, um ihre Hosts gescannt. Sobald die folgenden Schritte abgeschlossen sind, überwachen Kunden dann Schwachstellen und schlechte Konfigurationen in VSS oder GC. Der Kunde muss:

- Erstellen Sie IAM-Policys, mit denen der Scanning-Service unser Plug-in ausführen und Informationen über die Compute-Instanzen sammeln kann.

- Erstellen Sie IAM-Policys, mit denen Administratoren Scanrezepte und -ziele erstellen und verwalten können.

- Erstellen Sie mindestens ein Scanrezept.

- Erstellen Sie ein oder mehrere Scanziele.

- Konfigurieren Sie die Scanning-Detektoren in Cloud Guard, damit Benutzer über Hostlücken benachrichtigt werden.

- Konfigurieren Sie die CVE-Risikostufe, die zu einem Problem in Cloud Guard führt und wie das Risikoniveau für dieses Problem aussehen soll.

- Geben Sie an, welche offenen Ports in Cloud Guard als Problem betrachtet werden sollen und wie hoch das Risiko für dieses Problem sein soll.

-

IAM-PolicysVSS benötigt die folgenden IAM-Policys:

allow group Your Group to manage vss-family in tenancy allow service vulnerability-scanning-service to read compartments in tenancy allow service vulnerability-scanning-service to manage instances in tenancy allow service vulnerability-scanning-service to read vnics in tenancy allow service vulnerability-scanning-service to read vnic-attachments in tenancy