Visión general de Bastion

Oracle Cloud Infrastructure Bastion proporciona acceso restringido y limitado en el tiempo a recursos de destino que no tengan puntos finales públicos.

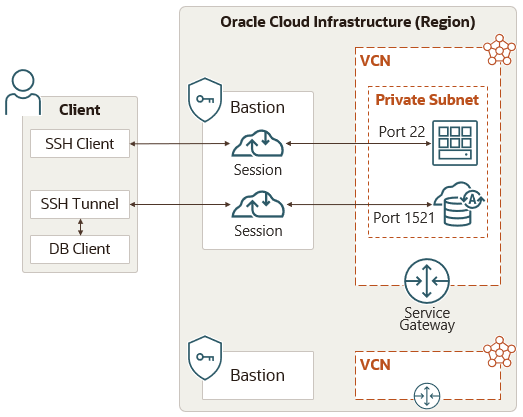

Los bastiones permiten a los usuarios autorizados conectarse desde direcciones IP específicas a recursos de destino mediante sesiones de shell seguro (SSH). Cuando están conectados, los usuarios pueden interactuar con el recurso de destino mediante cualquier software o protocolo soportado por SSH. Por ejemplo, puede utilizar el protocolo de escritorio remoto (RDP) para conectarse a un host de Windows o utilizar Oracle Net Services para conectarse a una base de datos.

Los destinos pueden incluir recursos como instancias informáticas, sistemas de base de datos y bases de Datos de Autonomous AI Transaction Processing.

Los bastiones son esenciales en arrendamientos con controles de recursos más estrictos. Por ejemplo, puede utilizar un bastión para acceder a instancias de Compute en compartimentos asociados a una zona de seguridad. Las instancias de una zona de seguridad no pueden tener puntos finales públicos.

La integración con Oracle Cloud Infrastructure Identity and Access Management (IAM) permite controlar quién puede acceder a un bastión o una sesión y qué puede hacer con esos recursos.

Conceptos de Bastion

Los siguientes conceptos son claves para comprender el servicio Bastion.

- BASTIÓN

- Los bastiones son entidades lógicas que proporcionan acceso público y seguro a los recursos de destino en la nube a los que no podría acceder desde Internet de otra forma. Las bastiones residen en una subred pública y establecen la infraestructura de red necesaria para conectar un usuario a un recurso de destino en una subred privada . La integración con el servicio IAM proporciona autenticación y autorización de usuarios. Los bastiones proporcionan una capa adicional de seguridad mediante la configuración de listas de permitidos de bloques de CIDR. Las listas de permitidos de bloques de CIDR especifican qué direcciones IP o rangos de direcciones IP se pueden conectar a una sesión alojada por el bastión.

- SESIÓN

- Las sesiones de bastión permiten a los usuarios autorizados en posesión de la clave privada en un par de claves SSH conectarse a un recurso de destino durante una cantidad de tiempo por defecto. Proporcione la clave pública en el par de claves SSH en el momento de crear la sesión y, a continuación, proporcione la clave privada al conectarse. Además de presentar la clave privada, un usuario autorizado también debe intentar la conexión SSH al recurso de destino desde una dirección IP dentro del rango permitido por la lista de bloques de permitidos de bloques de CIDR del cliente bastión.

- RECURSO DE DESTINO

- Un recurso de destino es una entidad que reside en la VCN (red virtual en la nube) de su organización, a la que se puede conectar mediante una sesión alojada en un bastión.

- HOST DE DESTINO

- Un host de destino es un tipo específico de recurso de destino que proporciona acceso a un sistema operativo Windows o Linux mediante SSH (puerto 22 por defecto). Las instancias de Compute y los sistemas de base de datos de máquina virtual son ejemplos de hosts de destino.

Un bastión está asociado a una única VCN. No puede crear un bastión en una VCN y, a continuación, utilizarlo para acceder a los recursos de destino en una VCN diferente.

Tipos de sesión

El servicio Bastion reconoce tres tipos de sesiones. El tipo de sesión que cree, o a la que decida conectarse, dependerá del tipo de recurso de destino.

- SESIÓN DE SSH GESTIONADA

-

Permite el acceso SSH a una instancia informática que cumpla todos los siguientes requisitos:

- La instancia debe estar ejecutando una imagen de plataforma Linux (Windows no está soportado).

- La instancia debe estar ejecutando un servidor OpenSSH.

- La instancia debe estar ejecutando Oracle Cloud Agent.

-

El plugin de Bastion debe estar activado en Oracle Cloud Agent.

El agente está activado por defecto en las instancias informáticas creadas a partir de determinadas imágenes de Compute (especialmente las imágenes proporcionadas por Oracle). En otros casos, debe activar el agente en la instancia antes de crear una sesión. El plugin de Bastion no está activado por defecto y debe estar activado antes de crear una sesión.

- SESIÓN DE REENVÍO DE PUERTO SSH

-

No requiere que un servidor OpenSSH ni Oracle Cloud Agent se ejecuten en el recurso de destino.

El reenvío de puerto (también conocido como túnel SSH) crea una conexión segura entre un puerto específico en la máquina cliente y un puerto específico en el recurso de destino. Con esta conexión puede retransmitir otros protocolos. Puede establecer un túnel de la mayoría de los servicios y protocolos TCP a través de SSH, incluidos los siguientes:

- Protocolo de escritorio remoto (RDP)

- Servicios de Red de Oracle

- MySQL

Por ejemplo, puede utilizar una sesión de reenvío de puerto SSH para conectar Oracle SQL Developer al punto final privado de una base de Datos de Autonomous AI Transaction Processing.

Dado que la conexión se cifra mediante SSH, el reenvío de puerto también puede ser útil para transmitir información que utiliza un protocolo no cifrado, como Virtual Network Computing (VNC).

- SESIÓN DE REENVÍO DE PUERTO DINÁMICO (SOCKS5)

-

Una sesión de reenvío de puerto dinámico (SOCKS5) tiene las mismas ventajas de una sesión de reenvío de puerto SSH, pero le permite conectarse dinámicamente a cualquier recurso de destino de una subred privada. A diferencia de otros tipos de sesión que configure para conectarse a un recurso de destino específico (dirección IP o nombre DNS), con una sesión de reenvío de puerto dinámico (SOCKS5), crea un túnel a una subred de destino y el cliente decide a qué recurso y puerto se conectará.

Regiones y dominios de disponibilidad

Bastion está disponible en todas las regiones comerciales de Oracle Cloud Infrastructure. Consulte About Regions and Availability Domains para obtener la lista de regiones disponibles para Oracle Cloud Infrastructure, junto con las ubicaciones, los identificadores de región, las claves de región y los dominios de disponibilidad asociados.

Identificadores de recursos

El servicio Bastion soporta bastiones y sesiones como recursos de Oracle Cloud Infrastructure. La mayoría de los tipos de recursos tienen un identificador único asignado por Oracle denominado ID de Oracle Cloud (OCID). Para obtener información sobre el formato del OCID y otras formas de identificar los recursos, consulte Identificadores de recursos.

Formas de acceder a Bastion

Puede acceder a Bastion mediante la consola (una interfaz basada en explorador), la interfaz de línea de comandos (CLI) o la API de REST. En esta guía se incluyen instrucciones para la consola, la CLI y la API.

Para acceder a la consola, debe utilizar un explorador soportado. Para ir a la página de conexión de la Consola, abra el menú de navegación situado en la parte superior de esta página y haga clic en Consola de Infrastructure. Se le solicitará que introduzca el inquilino en la nube, el nombre de usuario y la contraseña.

Para obtener una lista de los SDK disponibles, consulte Los SDK y la CLI. Para obtener información general sobre el uso de la API, consulte la documentación de la API de REST.

Autenticación y autorización

Cada servicio de Oracle Cloud Infrastructure se integra con IAM con fines de autenticación y autorización para todas las interfaces (la consola, el SDK o la CLI, y la API de REST).

Un administrador de la organización debe configurar grupos , compartimentos y políticas que controlen qué usuarios pueden acceder a qué servicios y recursos, así como el tipo de acceso. Por ejemplo, las políticas controlan quién puede crear nuevos usuarios, crear y gestionar la red en la nube, iniciar instancias, crear cubos, descargar objetos, etc. Para obtener más información, consulte Introducción a las políticas.

- Para obtener más información sobre el diseño de políticas de Bastión, consulte Políticas de IAM de Bastión.

- Para obtener detalles sobre la escritura de políticas de otros servicios, consulte Referencia de políticas.

Si es un usuario normal (no un administrador) que tiene que utilizar los recursos de Oracle Cloud Infrastructure que posee su compañía, póngase en contacto con su administrador para que configure su ID de usuario. El administrador puede confirmar qué compartimento o compartimentos debe utilizar.

Seguridad

Además de crear políticas de IAM, hay otras mejores prácticas de seguridad para Bastion.

Por ejemplo:

- Maximizar la seguridad de SSH

- Integrar instancias de destino con IAM y activar la autenticación multifactor

- Realizar una auditoría de seguridad de las operaciones Bastion

Consulte Protección de Bastion.

Supervisión

Los bastiones son servicios gestionados por Oracle. Utilice un bastión para crear sesiones de shell seguro (SSH) que proporcionen acceso a otros recursos privados. Sin embargo, no se puede conectar directamente a un bastión con SSH y administrarlo o supervisarlo como un host tradicional.

Para supervisar la actividad en sus bastiones, el servicio Bastion se integra con estos otros servicios en Oracle Cloud Infrastructure.

- El servicio Audit registra automáticamente las llamadas a todos los puntos finales públicos de la API de Bastion como entradas de log. Consulte Visión general de Audit.

- El servicio Monitoring le permite supervisar los recursos de Bastion mediante métricas y alarmas. Consulte Métricas de Bastion.

- El servicio Events permite que los equipos de desarrollo respondan automáticamente cuando un recurso de Bastion cambie su estado. Consulte Eventos de Bastion.

Límites

Los bastiones tienen límites de servicio, pero no generan costos.

Consulte la sección Límites de servicio para obtener una lista de límites aplicables e instrucciones para solicitar un aumento del límite.

Si desea obtener instrucciones para ver el nivel en relación con los límites de recursos del arrendamiento, consulte Visualización de límites y uso de un arrendamiento.

Introducción

Después de completar algunos pasos previos necesarios, cree un bastión y una sesión.

Antes de crear un bastión, debe tener acceso a un recurso de destino sin un punto final público, como una instancia de Compute o una base de datos que esté en una subred privada.

Si tiene problemas, consulte Solución de problemas de Bastion.