Configuraciones de recursos de red de ejemplo

Obtenga información sobre ejemplos de cómo configurar los recursos de red para la creación y el despliegue de clusters de alta disponibilidad en una región con tres dominios de disponibilidad al utilizar Kubernetes Engine (OKE).

Al crear un nuevo cluster, puede utilizar el flujo de trabajo "Creación rápida" para crear nuevos recursos de red automáticamente. También puede utilizar el flujo de trabajo "Creación personalizada" para especificar explícitamente los recursos de red existentes. Para obtener más información sobre los recursos de red necesarios, consulte Configuración de recursos de red para despliegue y creación de clusters.

En este tema se proporcionan ejemplos de cómo puede configurar recursos de red al utilizar el flujo de trabajo "Creación personalizada" para crear clusters de alta disponibilidad en una región con tres dominios de disponibilidad:

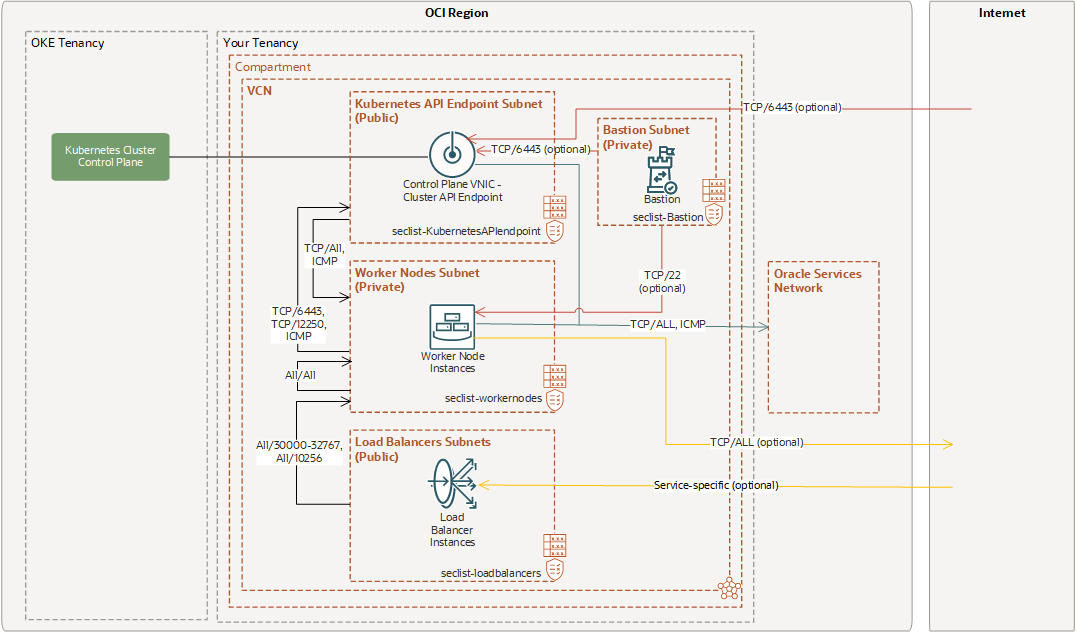

- Ejemplo 1: Cluster with Flannel CNI Plugin, Public Kubernetes API Endpoint, Private Worker Nodes, and Public Load Balancers

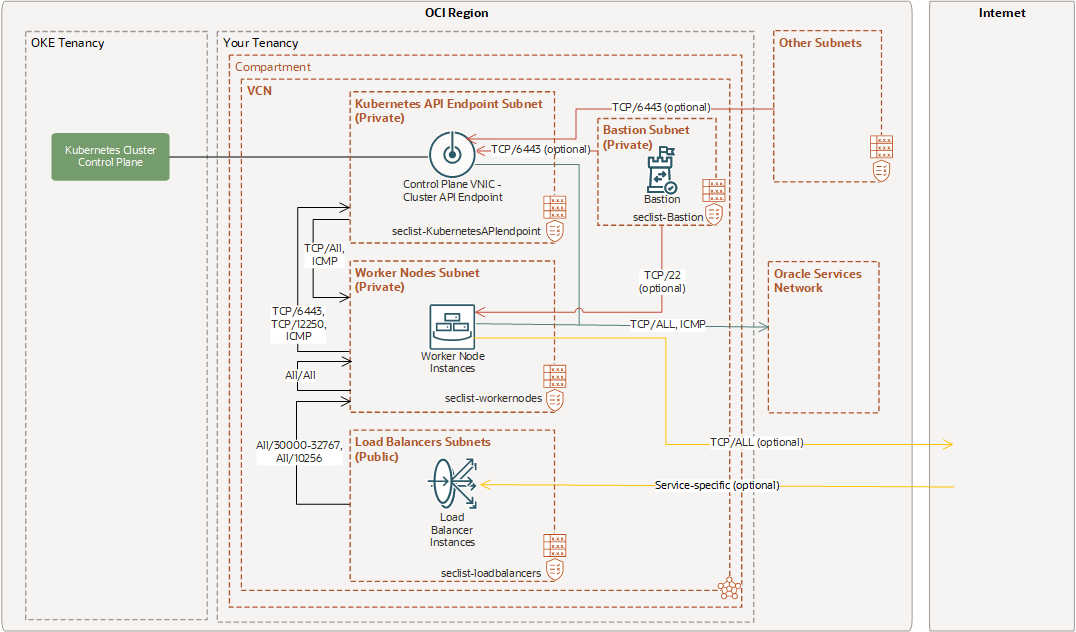

- Ejemplo 2: Cluster con plugin CNI de franela, punto final de API de Kubernetes privado, nodos de trabajador privados y equilibradores de carga públicos

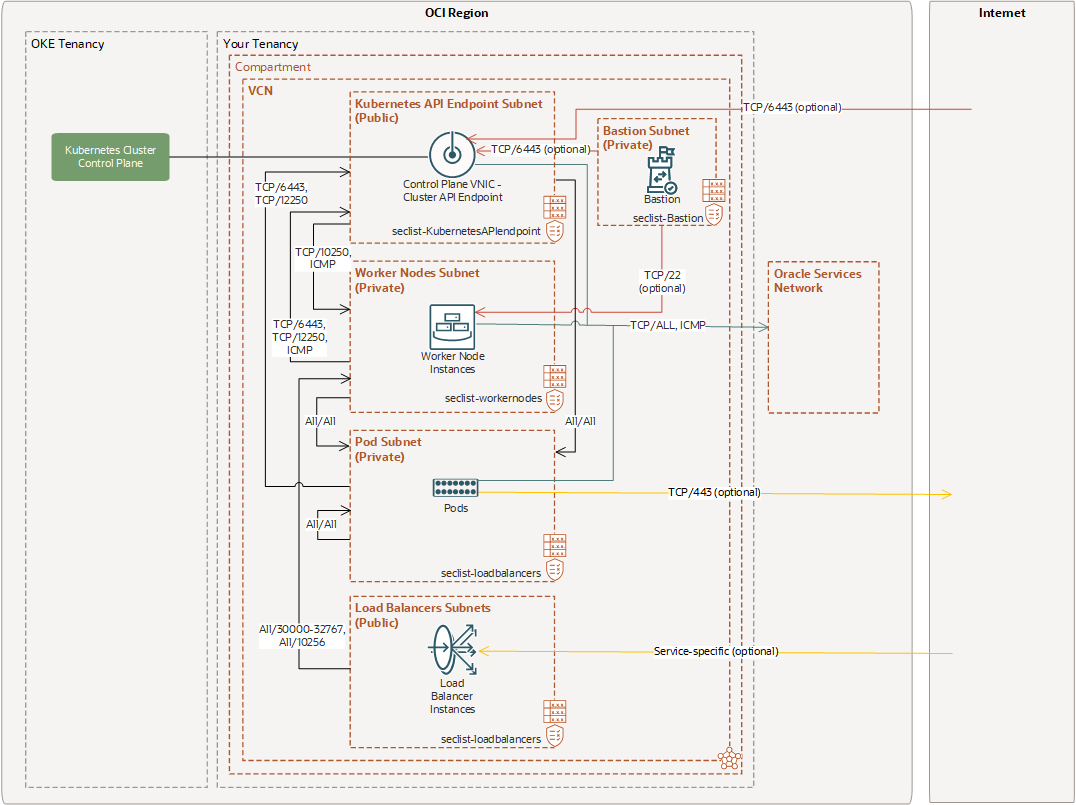

- Ejemplo 3: Cluster con plugin OCI CNI, punto final de API de Kubernetes público, nodos de trabajador privados y equilibradores de carga públicos

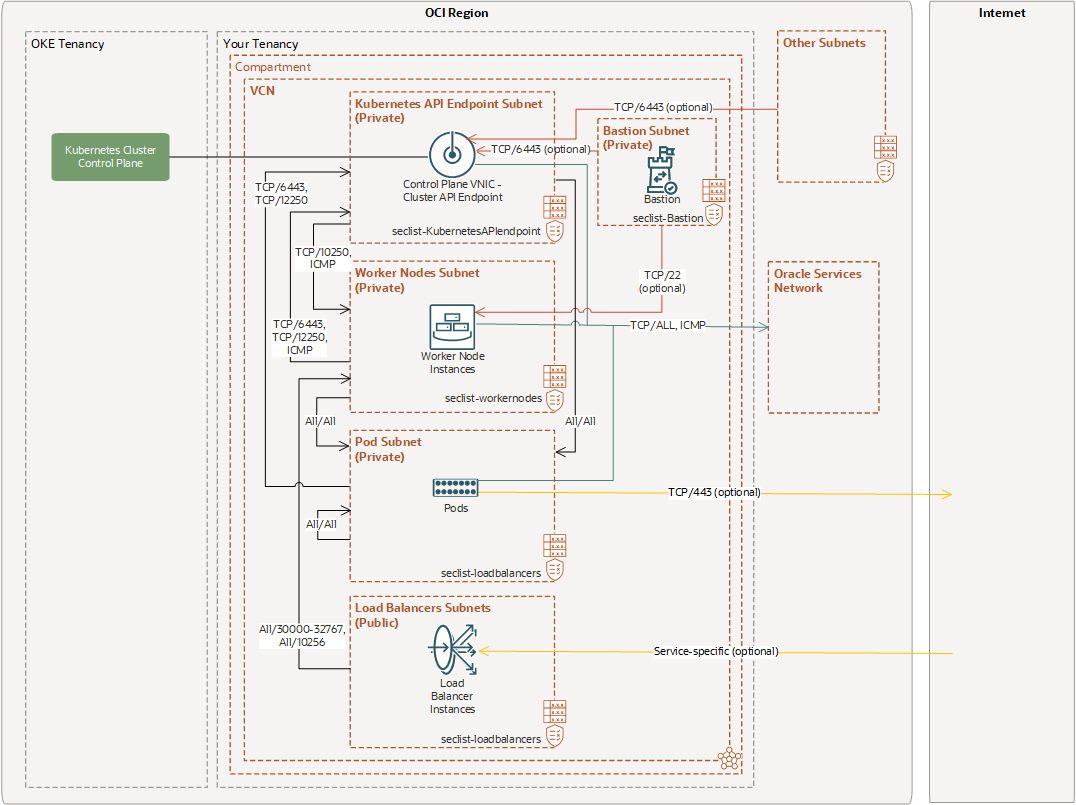

- Ejemplo 4: Cluster con plugin de OCI CNI, punto final de API de Kubernetes privado, nodos de trabajador privados y equilibradores de carga públicos

Hay disponibles varios tutoriales de desarrolladores relacionados.

Los ejemplos de esta sección muestran el uso de reglas de seguridad en listas de seguridad para controlar el acceso a clusters. Si prefiere utilizar grupos de seguridad de red (que se recomiendan) en lugar de listas de seguridad, puede especificar reglas de seguridad idénticas para los grupos de seguridad de red.

Ejemplo 1: Cluster with Flannel CNI Plugin, Public Kubernetes API Endpoint, Private Worker Nodes, and Public Load Balancers

En este ejemplo, se supone que desea que se pueda acceder al punto final de API de Kubernetes y a los equilibradores de carga directamente desde Internet. Se puede acceder a los nodos de trabajador en la VCN.

Tenga en cuenta que el punto final de API de Kubernetes está asignado a una dirección IP privada por defecto. Para mostrar el punto final de API de Kubernetes a Internet, realice las dos acciones siguientes:

- Seleccione una subred pública para alojar el punto final de API de Kubernetes.

- Especifique que desea que se asigne una dirección IP pública al punto final de API de Kubernetes (así como a la dirección IP privada).

VCN

| Recurso | Ejemplo |

|---|---|

| VCN |

|

| Gateway de Internet |

|

| Gateway de NAT |

|

| Gateway de servicios |

|

| Opciones de DHCP |

|

Subredes

| Recurso | Ejemplo |

|---|---|

| Subred pública para el punto final de API de Kubernetes |

Nombre: KubernetesAPIendpoint, con las siguientes propiedades:

|

| Subred privada para nodos de trabajador |

Nombre: workernodes, con las siguientes propiedades:

|

| Subred pública para equilibradores de carga de servicio |

Nombre: loadbalancers con las siguientes propiedades:

|

| Subred privada para bastión |

Nombre: bastión con las siguientes propiedades:

|

Tablas de rutas

| Recurso | Ejemplo |

|---|---|

| Tabla de rutas para subred de punto final de API de Kubernetes pública |

Nombre: routetable-KubernetesAPIendpoint, con una regla de ruta definida de la siguiente manera:

|

| Tabla de rutas para subred de nodos de trabajador privada |

Nombre: routetable-workernodes, con dos reglas de ruta definidas de la siguiente manera:

|

| Tabla de rutas para subred de equilibradores de carga pública |

Nombre: routetable-serviceloadbalancers, con una regla de ruta definida de la siguiente manera:

|

Reglas de lista de seguridad para subred de punto final de API de Kubernetes pública

La lista de seguridad seclist-KubernetesAPIendpoint tiene las reglas de entrada y salida que se muestran aquí.

Reglas de entrada:

| Estado | Origen | Protocolo/puerto de destino | Descripción |

|---|---|---|---|

| Con estado | 10.0.1.0/24 (CIDR de nodos de trabajador) | TCP/6443 | Comunicación del nodo de trabajador de Kubernetes al punto final de API de Kubernetes. |

| Con estado | 10.0.1.0/24 (CIDR de nodos de trabajador) | TCP/12250 | Comunicación del nodo de trabajador de Kubernetes al plano de control. |

| Con estado | 10.0.1.0/24 (CIDR de nodos de trabajador) | ICMP 3,4 | Detección de ruta. |

| Con estado | 0.0.0.0/0, CIDR de subred de bastión o CIDR específico | TCP/6443 |

(Opcional) Acceso externo al punto final de API de Kubernetes.

|

Reglas de salida:

| Estado: | Destino | Protocolo/puerto de destino | Descripción: |

|---|---|---|---|

| Con estado | Todos los servicios de <region> en Oracle Services Network | TCP/TODOS | Permitir que el plano de control de Kubernetes se comunique con OKE. |

| Con estado | Todos los servicios de <region> en Oracle Services Network | ICMP 3,4 | Detección de ruta. |

| Con estado | 10.0.1.0/24 (CIDR de nodos de trabajador) | TCP/TODOS | Permitir que el plano de control de Kubernetes se comunique con nodos de trabajador. |

| Con estado | 10.0.1.0/24 (CIDR de nodos de trabajador) | ICMP 3,4 | Detección de ruta. |

Reglas de lista de seguridad para subred de nodos de trabajador privada

La lista de seguridad seclist-workernodes tiene las reglas de entrada y salida que se muestran aquí.

Reglas de entrada:

| Estado: | Origen | Protocolo/puerto de destino | Descripción: |

|---|---|---|---|

| Con estado | 10.0.1.0/24 (CIDR de nodos de trabajador) | TODOS/TODOS | Permitir que los pods en un nodo de trabajador se comuniquen con los pods en otros nodos de trabajador. |

| Con estado | 10.0.0.0/30 (CIDR de punto final de API de Kubernetes) | TCP/TODOS | Permitir que el plano de control de Kubernetes se comunique con nodos de trabajador. |

| Con estado | 0.0.0.0/0 | ICMP 3,4 | Detección de ruta. |

| Con estado | CIDR de subred de bastión o CIDR específico | TCP/22 | (Opcional) Permitir tráfico SSH entrante a nodos gestionados. |

| Con estado | CIDR de subred de equilibrador de carga | TODO/30000-32767 | equilibrador de carga a puertos de nodo de nodos de trabajador. |

| Con estado | CIDR de subred de equilibrador de carga | TODO/10256 | Permitir que el equilibrador de carga se comunique con kube-proxy en los nodos de trabajador. |

Reglas de salida:

| Estado: | Destino | Protocolo/puerto de destino | Descripción: |

|---|---|---|---|

| Con estado | 10.0.1.0/24 (CIDR de nodos de trabajador) | TODOS/TODOS | Permitir que los pods en un nodo de trabajador se comuniquen con los pods en otros nodos de trabajador. |

| Con estado | 0.0.0.0/0 | ICMP 3,4 | Detección de ruta. |

| Con estado | Todos los servicios de <region> en Oracle Services Network | TCP/TODOS | Permitir que los nodos de trabajador se comuniquen con OKE. |

| Con estado | 10.0.0.0/30 (CIDR de punto final de API de Kubernetes) | TCP/6443 | Comunicación del nodo de trabajador de Kubernetes al punto final de API de Kubernetes. |

| Con estado | 10.0.0.0/30 (CIDR de punto final de API de Kubernetes) | TCP/12250 | Comunicación del nodo de trabajador de Kubernetes al plano de control. |

| Con estado | 0.0.0.0/0 | TCP/TODOS | (Opcional) Permitir que los nodos de trabajador se comuniquen con Internet. |

Reglas de lista de seguridad para subred de equilibrador de carga pública

La lista de seguridad seclist-loadbalancers tiene las reglas de entrada y salida que se muestran aquí.

Reglas de entrada:

| Estado: | Origen | Protocolo/puerto de destino | Descripción: |

|---|---|---|---|

| Con estado |

Específico de la aplicación (Internet o CIDR específico) |

Específico de la aplicación (por ejemplo, TCP, UDP - 443, 8080) |

(Opcional) Puerto y protocolo de listener de equilibrador de carga. Personalícelo según sea necesario. |

Reglas de salida:

| Estado: | Destino | Protocolo/puerto de destino | Descripción: |

|---|---|---|---|

| Con estado | 10.0.1.0/24 (CIDR de nodos de trabajador) | TODO/30000-32767 | equilibrador de carga a puertos de nodo de nodos de trabajador. |

| Con estado | 10.0.1.0/24 (CIDR de nodos de trabajador) | TODO/10256 | Permitir que el equilibrador de carga se comunique con kube-proxy en los nodos de trabajador. |

Reglas de lista de seguridad para subred de bastión privada

La lista de seguridad seclist-Bastion tiene las reglas de entrada y salida que se muestran aquí.

Reglas de entrada: ninguna

Reglas de salida:

| Estado: | Destino | Protocolo/puerto de destino | Descripción: |

|---|---|---|---|

| Con estado | 10.0.0.0/30 (CIDR de punto final de API de Kubernetes) | TCP/6443 |

(Opcional) Permita que el bastión acceda al punto final de API de Kubernetes. |

| Con estado | 10.0.1.0/24 (CIDR de nodos de trabajador) | TCP/22 | (Opcional) Permitir tráfico SSH a nodos de trabajador. |

Ejemplo 2: Cluster con plugin CNI de franela, punto final de API de Kubernetes privado, nodos de trabajador privados y equilibradores de carga públicos

En este ejemplo, se supone que solo desea que se pueda acceder a los equilibradores de carga directamente desde Internet. Se puede acceder al punto final de API de Kubernetes y a los nodos de trabajador en la VCN.

VCN

| Recurso | Ejemplo |

|---|---|

| VCN |

|

| Gateway de Internet |

|

| Gateway de NAT |

|

| Gateway de servicios |

|

| Opciones de DHCP |

|

Subredes

| Recurso | Ejemplo |

|---|---|

| Subred privada para el punto final de API de Kubernetes |

Nombre: KubernetesAPIendpoint, con las siguientes propiedades:

|

| Subred privada para nodos de trabajador |

Nombre: workernodes, con las siguientes propiedades:

|

| Subred pública para equilibradores de carga de servicio |

Nombre: loadbalancers con las siguientes propiedades:

|

| Subred privada para bastión |

Nombre: bastión con las siguientes propiedades:

|

Tablas de rutas

| Recurso | Ejemplo |

|---|---|

| Tabla de rutas para subred de punto final de API de Kubernetes privada |

Nombre: routetable-KubernetesAPIendpoint, con una regla de ruta definida de la siguiente manera:

|

| Tabla de rutas para subred de nodos de trabajador privada |

Nombre: routetable-workernodes, con dos reglas de ruta definidas de la siguiente manera:

|

| Tabla de rutas para subred de equilibradores de carga pública |

Nombre: routetable-serviceloadbalancers, con una regla de ruta definida de la siguiente manera:

|

Reglas de lista de seguridad para subred de punto final de API de Kubernetes privada

La lista de seguridad seclist-KubernetesAPIendpoint tiene las reglas de entrada y salida que se muestran aquí.

Reglas de entrada:

| Estado | Origen | Protocolo/puerto de destino | Descripción |

|---|---|---|---|

| Con estado | 10.0.1.0/24 (CIDR de nodos de trabajador) | TCP/6443 | Comunicación del nodo de trabajador de Kubernetes al punto final de API de Kubernetes. |

| Con estado | 10.0.1.0/24 (CIDR de nodos de trabajador) | TCP/12250 | Comunicación del nodo de trabajador de Kubernetes al plano de control. |

| Con estado | 10.0.1.0/24 (CIDR de nodos de trabajador) | ICMP 3,4 | Detección de ruta. |

| Con estado | 0.0.0.0/0, CIDR de subred de bastión o CIDR específico | TCP/6443 |

(Opcional) Acceso externo al punto final de API de Kubernetes.

|

Reglas de salida:

| Estado: | Destino | Protocolo/puerto de destino | Descripción: |

|---|---|---|---|

| Con estado |

Todos los servicios de <region> en Oracle Services Network |

TCP/TODOS | Permitir que el plano de control de Kubernetes se comunique con OKE. |

| Con estado | Todos los servicios de <region> en Oracle Services Network | ICMP 3,4 | Detección de ruta. |

| Con estado | 10.0.1.0/24 (CIDR de nodos de trabajador) | TCP/TODOS | Permitir que el plano de control de Kubernetes se comunique con nodos de trabajador. |

| Con estado | 10.0.1.0/24 (CIDR de nodos de trabajador) | ICMP 3,4 | Detección de ruta. |

Reglas de lista de seguridad para subred de nodos de trabajador privada

La lista de seguridad seclist-workernodes tiene las reglas de entrada y salida que se muestran aquí.

Reglas de entrada:

| Estado: | Origen | Protocolo/puerto de destino | Descripción: |

|---|---|---|---|

| Con estado | 10.0.1.0/24 (CIDR de nodos de trabajador) | TODOS/TODOS | Permitir que los pods en un nodo de trabajador se comuniquen con los pods en otros nodos de trabajador. |

| Con estado | 10.0.0.0/30 (CIDR de punto final de API de Kubernetes) | TCP/TODOS | Permitir que el plano de control de Kubernetes se comunique con nodos de trabajador. |

| Con estado | 0.0.0.0/0 | ICMP 3,4 | Detección de ruta. |

| Con estado | CIDR de subred de bastión o CIDR específico | TCP/22 | (Opcional) Permitir tráfico SSH entrante a nodos gestionados. |

| Con estado | CIDR de subred de equilibrador de carga | TODO/30000-32767 | equilibrador de carga a puertos de nodo de nodos de trabajador. |

| Con estado | CIDR de subred de equilibrador de carga | TODO/10256 | Permitir que el equilibrador de carga se comunique con kube-proxy en los nodos de trabajador. |

Reglas de salida:

| Estado: | Destino | Protocolo/puerto de destino | Descripción: |

|---|---|---|---|

| Con estado | 10.0.1.0/24 (CIDR de nodos de trabajador) | TODOS/TODOS | Permitir que los pods en un nodo de trabajador se comuniquen con los pods en otros nodos de trabajador. |

| Con estado | Todos los servicios de <region> en Oracle Services Network | TCP/TODOS | Permitir que los nodos de trabajador se comuniquen con OKE. |

| Con estado | 10.0.0.0/30 (CIDR de punto final de API de Kubernetes) | TCP/6443 | Comunicación del nodo de trabajador de Kubernetes al punto final de API de Kubernetes. |

| Con estado | 10.0.0.0/30 (CIDR de punto final de API de Kubernetes) | TCP/12250 | Comunicación del nodo de trabajador de Kubernetes al plano de control. |

| Con estado | 0.0.0.0/0 | TCP/TODOS | (Opcional) Permitir que los nodos de trabajador se comuniquen con Internet. |

Reglas de lista de seguridad para subred de equilibrador de carga pública

La lista de seguridad seclist-loadbalancers tiene las reglas de entrada y salida que se muestran aquí.

Reglas de entrada:

| Estado: | Origen | Protocolo/puerto de destino | Descripción: |

|---|---|---|---|

| Con estado |

Específico de la aplicación (Internet o CIDR específico) |

Específico de la aplicación (por ejemplo, TCP, UDP - 443, 8080) |

(Opcional) Puerto y protocolo de listener de equilibrador de carga. Personalícelo según sea necesario. |

Reglas de salida:

| Estado: | Destino | Protocolo/puerto de destino | Descripción: |

|---|---|---|---|

| Con estado | 10.0.1.0/24 (CIDR de nodos de trabajador) | TODO/30000-32767 | equilibrador de carga a puertos de nodo de nodos de trabajador. |

| Con estado | 10.0.1.0/24 (CIDR de nodos de trabajador) | TODO/10256 | Permitir que el equilibrador de carga se comunique con kube-proxy en los nodos de trabajador. |

Reglas de lista de seguridad para subred de bastión privada

La lista de seguridad seclist-Bastion tiene las reglas de entrada y salida que se muestran aquí.

Reglas de entrada: ninguna

Reglas de salida:

| Estado: | Destino | Protocolo/puerto de destino | Descripción: |

|---|---|---|---|

| Con estado | 10.0.0.0/30 (CIDR de punto final de API de Kubernetes) | TCP/6443 |

(Opcional) Permita que el bastión acceda al punto final de API de Kubernetes. |

| Con estado | 10.0.1.0/24 (CIDR de nodos de trabajador) | TCP/22 | (Opcional) Permitir tráfico SSH a nodos de trabajador. |

Ejemplo 3: Cluster con plugin OCI CNI, punto final de API de Kubernetes público, nodos de trabajador privados y equilibradores de carga públicos

En este ejemplo, se supone que desea que se pueda acceder al punto final de API de Kubernetes y a los equilibradores de carga directamente desde Internet. Se puede acceder a los nodos de trabajador en la VCN.

Tenga en cuenta que el punto final de API de Kubernetes está asignado a una dirección IP privada por defecto. Para mostrar el punto final de API de Kubernetes a Internet, realice las dos acciones siguientes:

- Seleccione una subred pública para alojar el punto final de API de Kubernetes.

- Especifique que desea que se asigne una dirección IP pública al punto final de API de Kubernetes (así como a la dirección IP privada).

VCN

| Recurso | Ejemplo |

|---|---|

| VCN |

|

| Gateway de Internet |

|

| Gateway de NAT |

|

| Gateway de servicios |

|

| Opciones de DHCP |

|

Subredes

| Recurso | Ejemplo |

|---|---|

| Subred pública para el punto final de API de Kubernetes |

Nombre: KubernetesAPIendpoint, con las siguientes propiedades:

|

| Subred privada para nodos de trabajador |

Nombre: workernodes, con las siguientes propiedades:

|

| Subred privada para pods |

Nombre: pods con las siguientes propiedades:

|

| Subred pública para equilibradores de carga de servicio |

Nombre: loadbalancers con las siguientes propiedades:

|

| Subred privada para bastión |

Nombre: bastión con las siguientes propiedades:

|

Tablas de rutas

| Recurso | Ejemplo |

|---|---|

| Tabla de rutas para subred de punto final de API de Kubernetes pública |

Nombre: routetable-KubernetesAPIendpoint, con una regla de ruta definida de la siguiente manera:

|

| Tabla de rutas para subred de nodos de trabajador privada |

Nombre: routetable-workernodes, con una regla de ruta definida de la siguiente manera:

|

| Tabla de rutas para subred de pods privados |

Nombre: routetable-pods, con dos reglas de ruta definidas de la siguiente manera:

|

| Tabla de rutas para subred de equilibradores de carga pública |

Nombre: routetable-serviceloadbalancers, con una regla de ruta definida de la siguiente manera:

|

Reglas de lista de seguridad para subred de punto final de API de Kubernetes pública

La lista de seguridad seclist-KubernetesAPIendpoint tiene las reglas de entrada y salida que se muestran aquí.

Reglas de entrada:

| Estado | Origen | Protocolo/puerto de destino | Descripción |

|---|---|---|---|

| Con estado | 10.0.1.0/24 (CIDR de nodos de trabajador) | TCP/6443 | Comunicación del nodo de trabajador de Kubernetes al punto final de API de Kubernetes. |

| Con estado | 10.0.1.0/24 (CIDR de nodos de trabajador) | TCP/12250 | Comunicación del nodo de trabajador de Kubernetes al punto final de API de Kubernetes. |

| Con estado | 10.0.1.0/24 (CIDR de nodos de trabajador) | ICMP 3,4 | Detección de ruta. |

| Con estado | 10.0.32.0/19 (CIDR de pods) | TCP/6443 | Comunicación de punto final de API de Pod a Kubernetes (cuando se utiliza la red de pod nativa de VCN). |

| Con estado | 10.0.32.0/19 (CIDR de pods) | TCP/12250 | Comunicación de punto final de API de Pod a Kubernetes (cuando se utiliza la red de pod nativa de VCN). |

| Con estado | 0.0.0.0/0, CIDR de subred de bastión o CIDR específico | TCP/6443 |

(Opcional) Acceso externo al punto final de API de Kubernetes.

|

Reglas de salida:

| Estado: | Destino | Protocolo/puerto de destino | Descripción: |

|---|---|---|---|

| Con estado | Todos los servicios de <region> en Oracle Services Network | TCP/TODOS | Permitir que el punto final de API de Kubernetes se comunique con OKE. |

| Con estado | Todos los servicios de <region> en Oracle Services Network | ICMP 3,4 | Detección de ruta. |

| Con estado | 10.0.1.0/24 (CIDR de nodos de trabajador) | TCP/10250 | Permitir que el punto final de API de Kubernetes se comunique con los nodos de trabajador. |

| Con estado | 10.0.1.0/24 (CIDR de nodos de trabajador) | ICMP 3,4 | Detección de ruta. |

| Con estado | 10.0.32.0/19 (CIDR de pods) | TODOS/TODOS | Permitir que el punto final de API de Kubernetes se comunique con los pods (cuando se utiliza la red de pods nativa de VCN). |

Reglas de lista de seguridad para subred de nodos de trabajador privada

La lista de seguridad seclist-workernodes tiene las reglas de entrada y salida que se muestran aquí.

Reglas de entrada:

| Estado: | Origen | Protocolo/puerto de destino | Descripción: |

|---|---|---|---|

| Con estado | 10.0.0.0/29 (CIDR de punto final de API de Kubernetes) | TCP/10250 | Permitir que el punto final de API de Kubernetes se comunique con los nodos de trabajador. |

| Con estado | 0.0.0.0/0 | ICMP 3,4 | Detección de ruta. |

| Con estado | CIDR de subred de bastión o CIDR específico | TCP/22 | (Opcional) Permitir tráfico SSH entrante a nodos gestionados. |

| Con estado | CIDR de subred de equilibrador de carga | TODO/30000-32767 | equilibrador de carga a puertos de nodo de nodos de trabajador. |

| Con estado | CIDR de subred de equilibrador de carga | TODO/10256 | Permitir que el equilibrador de carga se comunique con kube-proxy en los nodos de trabajador. |

Reglas de salida:

| Estado: | Destino | Protocolo/puerto de destino | Descripción: |

|---|---|---|---|

| Con estado | 10.0.32.0/19 (CIDR de pods) | TODOS/TODOS | Permitir que los nodos de trabajador accedan a los pods. |

| Con estado | 0.0.0.0/0 | ICMP 3,4 | Detección de ruta. |

| Con estado | Todos los servicios de <region> en Oracle Services Network | TCP/TODOS | Permitir que los nodos de trabajador se comuniquen con OKE. |

| Con estado | 10.0.0.0/29 (CIDR de punto final de API de Kubernetes) | TCP/6443 | Comunicación del nodo de trabajador de Kubernetes al punto final de API de Kubernetes. |

| Con estado | 10.0.0.0/29 (CIDR de punto final de API de Kubernetes) | TCP/12250 | Comunicación del nodo de trabajador de Kubernetes al punto final de API de Kubernetes. |

Reglas de lista de seguridad para subred de pods privada

La lista de seguridad seclist-pods tiene las reglas de entrada y salida que se muestran aquí.

Reglas de entrada:

| Estado: | Origen | Protocolo/puerto de destino | Descripción: |

|---|---|---|---|

| Con estado | 10.0.1.0/24 (CIDR de nodos de trabajador) | TODOS/TODOS | Permitir que los nodos de trabajador accedan a los pods. |

| Con estado | 10.0.0.0/29 (CIDR de punto final de API de Kubernetes) | TODOS/TODOS | Permitir que el punto final de API de Kubernetes se comunique con pods. |

| Con estado | 10.0.32.0/19 (CIDR de pods) | TODOS/TODOS | Permitir que los pods se comuniquen con otros pods. |

Reglas de salida:

| Estado: | Destino | Protocolo/puerto de destino | Descripción: |

|---|---|---|---|

| Con estado | 10.0.32.0/19 (CIDR de pods) | TODOS/TODOS | Permitir que los pods se comuniquen con otros pods. |

| Con estado | Todos los servicios de <region> en Oracle Services Network |

ICMP 3,4 |

Detección de ruta. |

| Con estado | Todos los servicios de <region> en Oracle Services Network |

TCP/TODOS |

Permite a los pods comunicarse con los servicios de OCI. |

| Con estado | 0.0.0.0/0 |

TCP/443 |

(Opcional) Permitir que los pods se comuniquen con Internet. |

| Con estado | 10.0.0.0/29 (CIDR de punto final de API de Kubernetes) | TCP/6443 | Comunicación de punto final de API de Pod a Kubernetes (cuando se utiliza la red de pod nativa de VCN). |

| Con estado | 10.0.0.0/29 (CIDR de punto final de API de Kubernetes) | TCP/12250 | Comunicación de punto final de API de Pod a Kubernetes (cuando se utiliza la red de pod nativa de VCN). |

Reglas de lista de seguridad para subred de equilibrador de carga pública

La lista de seguridad seclist-loadbalancers tiene las reglas de entrada y salida que se muestran aquí.

Reglas de entrada:

| Estado: | Origen | Protocolo/puerto de destino | Descripción: |

|---|---|---|---|

| Con estado |

Específico de la aplicación (Internet o CIDR específico) |

Específico de la aplicación (por ejemplo, TCP, UDP - 443, 8080) |

(Opcional) Puerto y protocolo de listener de equilibrador de carga. Personalícelo según sea necesario. |

Reglas de salida:

| Estado: | Destino | Protocolo/puerto de destino | Descripción: |

|---|---|---|---|

| Con estado | 10.0.1.0/24 (CIDR de nodos de trabajador) | TODO/30000-32767 | equilibrador de carga a puertos de nodo de nodos de trabajador. |

| Con estado | 10.0.1.0/24 (CIDR de nodos de trabajador) | TODO/10256 | Permitir que el equilibrador de carga se comunique con kube-proxy en los nodos de trabajador. |

Reglas de lista de seguridad para subred de bastión privada

La lista de seguridad seclist-Bastion tiene las reglas de entrada y salida que se muestran aquí.

Reglas de entrada: ninguna

Reglas de salida:

| Estado: | Destino | Protocolo/puerto de destino | Descripción: |

|---|---|---|---|

| Con estado | 10.0.0.0/29 (CIDR de punto final de API de Kubernetes) | TCP/6443 |

(Opcional) Permita que el bastión acceda al punto final de API de Kubernetes. |

| Con estado | 10.0.1.0/24 (CIDR de nodos de trabajador) | TCP/22 | (Opcional) Permitir tráfico SSH a nodos de trabajador. |

Ejemplo 4: Cluster con plugin de OCI CNI, punto final de API de Kubernetes privado, nodos de trabajador privados y equilibradores de carga públicos

En este ejemplo, se supone que solo desea que se pueda acceder a los equilibradores de carga directamente desde Internet. Se puede acceder al punto final de API de Kubernetes y a los nodos de trabajador en la VCN.

VCN

| Recurso | Ejemplo |

|---|---|

| VCN |

|

| Gateway de Internet |

|

| Gateway de NAT |

|

| Gateway de servicios |

|

| Opciones de DHCP |

|

Subredes

| Recurso | Ejemplo |

|---|---|

| Subred privada para el punto final de API de Kubernetes |

Nombre: KubernetesAPIendpoint, con las siguientes propiedades:

|

| Subred privada para nodos de trabajador |

Nombre: workernodes, con las siguientes propiedades:

|

| Subred privada para pods |

Nombre: pods con las siguientes propiedades:

|

| Subred pública para equilibradores de carga de servicio |

Nombre: loadbalancers con las siguientes propiedades:

|

| Subred privada para bastión |

Nombre: bastión con las siguientes propiedades:

|

Tablas de rutas

| Recurso | Ejemplo |

|---|---|

| Tabla de rutas para subred de punto final de API de Kubernetes privada |

Nombre: routetable-KubernetesAPIendpoint, con una regla de ruta definida de la siguiente manera:

|

| Tabla de rutas para subred de nodos de trabajador privada |

Nombre: routetable-workernodes, con una regla de ruta definida de la siguiente manera:

|

| Tabla de rutas para subred de pods privados |

Nombre: routetable-pods, con dos reglas de ruta definidas de la siguiente manera:

|

| Tabla de rutas para subred de equilibradores de carga pública |

Nombre: routetable-serviceloadbalancers, con una regla de ruta definida de la siguiente manera:

|

Reglas de lista de seguridad para subred de punto final de API de Kubernetes privada

La lista de seguridad seclist-KubernetesAPIendpoint tiene las reglas de entrada y salida que se muestran aquí.

Reglas de entrada:

| Estado | Origen | Protocolo/puerto de destino | Descripción |

|---|---|---|---|

| Con estado | 10.0.1.0/24 (CIDR de nodos de trabajador) | TCP/6443 | Comunicación del nodo de trabajador de Kubernetes al punto final de API de Kubernetes. |

| Con estado | 10.0.1.0/24 (CIDR de nodos de trabajador) | TCP/12250 | Comunicación del nodo de trabajador de Kubernetes al punto final de API de Kubernetes. |

| Con estado | 10.0.1.0/24 (CIDR de nodos de trabajador) | ICMP 3,4 | Detección de ruta. |

| Con estado | 10.0.32.0/19 (CIDR de pods) | TCP/6443 | Comunicación de punto final de API de Pod a Kubernetes (cuando se utiliza la red de pod nativa de VCN). |

| Con estado | 10.0.32.0/19 (CIDR de pods) | TCP/12250 | Comunicación de punto final de API de Pod a Kubernetes (cuando se utiliza la red de pod nativa de VCN). |

| Con estado | CIDR de subred de bastión o CIDR específico | TCP/6443 |

(Opcional) Acceso externo al punto final de API de Kubernetes.

|

Reglas de salida:

| Estado: | Destino | Protocolo/puerto de destino | Descripción: |

|---|---|---|---|

| Con estado |

Todos los servicios de <region> en Oracle Services Network |

TCP/TODOS | Permitir que el punto final de API de Kubernetes se comunique con OKE. |

| Con estado | Todos los servicios de <region> en Oracle Services Network | ICMP 3,4 | Detección de ruta. |

| Con estado | 10.0.1.0/24 (CIDR de nodos de trabajador) | TCP/10250 | Permitir que el punto final de API de Kubernetes se comunique con los nodos de trabajador. |

| Con estado | 10.0.1.0/24 (CIDR de nodos de trabajador) | ICMP 3,4 | Detección de ruta. |

| Con estado | 10.0.32.0/19 (CIDR de pods) | TODOS/TODOS | Permitir que el punto final de API de Kubernetes se comunique con pods. |

Reglas de lista de seguridad para subred de nodos de trabajador privada

La lista de seguridad seclist-workernodes tiene las reglas de entrada y salida que se muestran aquí.

Reglas de entrada:

| Estado: | Origen | Protocolo/puerto de destino | Descripción: |

|---|---|---|---|

| Con estado | 10.0.0.0/29 (CIDR de punto final de API de Kubernetes) | TCP/10250 | Permitir que el punto final de API de Kubernetes se comunique con los nodos de trabajador. |

| Con estado | 0.0.0.0/0 | ICMP 3,4 | Detección de ruta. |

| Con estado | CIDR de subred de bastión o CIDR específico | TCP/22 | (Opcional) Permitir tráfico SSH entrante a nodos gestionados. |

| Con estado | CIDR de subred de equilibrador de carga | TODO/30000-32767 | equilibrador de carga a puertos de nodo de nodos de trabajador. |

| Con estado | CIDR de subred de equilibrador de carga | TODO/10256 | Permitir que el equilibrador de carga se comunique con kube-proxy en los nodos de trabajador. |

Reglas de salida:

| Estado: | Destino | Protocolo/puerto de destino | Descripción: |

|---|---|---|---|

| Con estado | 10.0.32.0/19 (CIDR de pods) | TODOS/TODOS | Permitir que los nodos de trabajador accedan a los pods. |

| Con estado | 0.0.0.0/0 | ICMP 3,4 | Detección de ruta. |

| Con estado | Todos los servicios de <region> en Oracle Services Network | TCP/TODOS | Permitir que los nodos de trabajador se comuniquen con OKE. |

| Con estado | 10.0.0.0/29 (CIDR de punto final de API de Kubernetes) | TCP/6443 | Comunicación del nodo de trabajador de Kubernetes al punto final de API de Kubernetes. |

| Con estado | 10.0.0.0/29 (CIDR de punto final de API de Kubernetes) | TCP/12250 | Comunicación del nodo de trabajador de Kubernetes al punto final de API de Kubernetes. |

Reglas de lista de seguridad para subred de pods privada

La lista de seguridad seclist-pods tiene las reglas de entrada y salida que se muestran aquí.

Reglas de entrada:

| Estado: | Origen | Protocolo/puerto de destino | Descripción: |

|---|---|---|---|

| Con estado | 10.0.1.0/24 (CIDR de nodos de trabajador) | TODOS/TODOS | Permitir que los nodos de trabajador accedan a los pods. |

| Con estado | 10.0.0.0/29 (CIDR de punto final de API de Kubernetes) | TODOS/TODOS | Permitir que el punto final de API de Kubernetes se comunique con pods. |

| Con estado | 10.0.32.0/19 (CIDR de pods) | TODOS/TODOS | Permitir que los pods se comuniquen con otros pods. |

Reglas de salida:

| Estado: | Destino | Protocolo/puerto de destino | Descripción: |

|---|---|---|---|

| Con estado | 10.0.32.0/19 (CIDR de pods) | TODOS/TODOS | Permitir que los pods se comuniquen con otros pods. |

| Con estado | Todos los servicios de <region> en Oracle Services Network |

ICMP 3,4 |

Detección de ruta. |

| Con estado | Todos los servicios de <region> en Oracle Services Network |

TCP/TODOS |

Permite a los pods comunicarse con los servicios de OCI. |

| Con estado | 0.0.0.0/0 |

TCP/443 |

(Opcional) Permitir que los pods se comuniquen con Internet. |

| Con estado | 10.0.0.0/29 (CIDR de punto final de API de Kubernetes) | TCP/6443 | Comunicación de punto final de API de Pod a Kubernetes (cuando se utiliza la red de pod nativa de VCN). |

| Con estado | 10.0.0.0/29 (CIDR de punto final de API de Kubernetes) | TCP/12250 | Comunicación de punto final de API de Pod a Kubernetes (cuando se utiliza la red de pod nativa de VCN). |

Reglas de lista de seguridad para subred de equilibrador de carga pública

La lista de seguridad seclist-loadbalancers tiene las reglas de entrada y salida que se muestran aquí.

Reglas de entrada:

| Estado: | Origen | Protocolo/puerto de destino | Descripción: |

|---|---|---|---|

| Con estado |

Específico de la aplicación (Internet o CIDR específico) |

Específico de la aplicación (por ejemplo, TCP, UDP - 443, 8080) |

(Opcional) Puerto y protocolo de listener de equilibrador de carga. Personalícelo según sea necesario. |

Reglas de salida:

| Estado: | Destino | Protocolo/puerto de destino | Descripción: |

|---|---|---|---|

| Con estado | 10.0.1.0/24 (CIDR de nodos de trabajador) | TODO/30000-32767 | equilibrador de carga a puertos de nodo de nodos de trabajador. |

| Con estado | 10.0.1.0/24 (CIDR de nodos de trabajador) | TODO/10256 | Permitir que el equilibrador de carga se comunique con kube-proxy en los nodos de trabajador. |

Reglas de lista de seguridad para subred de bastión privada

La lista de seguridad seclist-Bastion tiene las reglas de entrada y salida que se muestran aquí.

Reglas de entrada: ninguna

Reglas de salida:

| Estado: | Destino | Protocolo/puerto de destino | Descripción: |

|---|---|---|---|

| Con estado | 10.0.0.0/29 (CIDR de punto final de API de Kubernetes) | TCP/6443 |

(Opcional) Permita que el bastión acceda al punto final de API de Kubernetes. |

| Con estado | 10.0.1.0/24 (CIDR de nodos de trabajador) | TCP/22 | (Opcional) Permitir tráfico SSH a nodos de trabajador. |