Configuración de un bastión de acceso al cluster

Descubra cómo configurar un bastión para acceder a los clusters que ha creado con Kubernetes Engine (OKE).

Al realizar operaciones en un cluster mediante kubectl, debe tener acceso al punto final de API de Kubernetes. Del mismo modo, al realizar tareas administrativas en nodos de trabajador, debe tener acceso a los nodos de trabajador. Sin embargo, el acceso al punto final de API de Kubernetes y/o a los nodos de trabajador puede estar restringido debido a reglas de lista de seguridad, o porque el punto final de API de Kubernetes y/o los nodos de trabajador están en una subred privada. En estas situaciones, puede configurar bastiones en el servicio Oracle Cloud Infrastructure Bastion para proporcionar acceso seguro al punto final de API de Kubernetes y/o a los nodos de trabajador.

La configuración de bastiones y sesiones de bastiones implica una serie de tareas diferentes. Según la organización, estas tareas pueden ser realizadas por la misma persona o por diferentes personas, de la siguiente manera:

- Un administrador de VCN es responsable de crear la VCN, las subredes y las reglas de seguridad para un cluster de Kubernetes y un bastión. Las políticas de IAM permiten al administrador de VCN gestionar la VCN.

- Un administrador de cluster es responsable de crear bastiones para acceder a los puntos finales y los nodos de trabajador de la API de Kubernetes, y de crear sesiones de bastion para el acceso a los nodos de trabajador. Las políticas de IAM permiten al administrador de cluster gestionar clusters y bastiones.

- Un usuario de cluster es responsable de crear sesiones de bastión para acceder a los puntos finales de API de Kubernetes. Las políticas de IAM permiten al usuario de cluster utilizar clusters y bastiones.

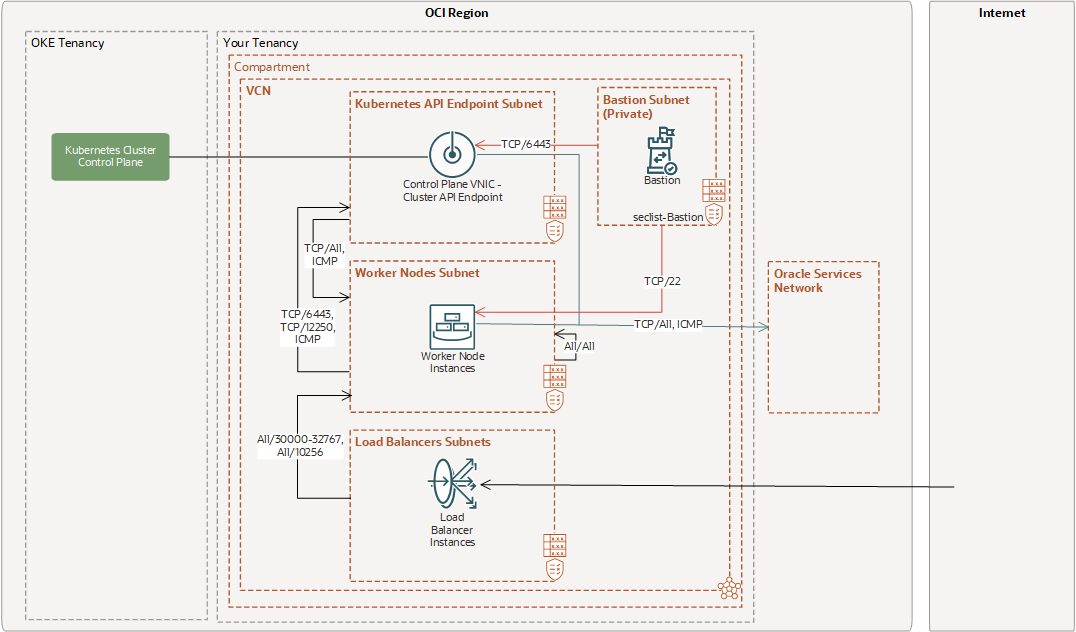

En este diagrama se muestra un ejemplo de configuración de cluster con un bastión que proporciona acceso seguro al punto final de API de Kubernetes y los nodos de trabajador de un cluster.

Políticas de IAM necesarias para crear y utilizar bastiones para acceder a clusters

Para obtener información sobre las políticas de IAM necesarias para crear bastiones y sesiones de bastion, consulte Políticas de bastion.

Si lo desea, los administradores del cluster también pueden configurar políticas de IAM para limitar los recursos a los que pueden acceder los usuarios del cluster mediante un bastión. Consulte Configuración de políticas de IAM para limitar el uso de bastiones.

Configuración de un bastión para acceder al punto final de API de Kubernetes

Para que los usuarios de cluster accedan al punto final de API de Kubernetes privado de un cluster, los administradores de VCN, los administradores de cluster y los usuarios de cluster deben realizar una serie de pasos, como se describe en esta sección.

Pasos del administrador de VCN

Como administrador de VCN, siga estos pasos para configurar reglas de seguridad de entrada y salida para permitir que un bastión acceda al punto final de API de Kubernetes:

- Cree una nueva subred privada para alojar el bastión, en la misma VCN que el cluster al que desea proporcionar acceso.

Tenga en cuenta que si ya ha creado una subred para alojar un bastión para acceder a los nodos de trabajador, puede reutilizar esa subred en lugar de crear una nueva subred. Consulte Configuración de un bastión para proporcionar acceso SSH a los nodos gestionados.

-

Agregue la siguiente regla de seguridad de salida TCP/6443 a la lista de seguridad asociada a la subred de bastión.

Esta regla de seguridad de salida permite el tráfico desde la subred de bastión a la subred de punto final de API de Kubernetes del cluster.

Estado: Destino Protocolo/puerto de destino Descripción: Con estado CIDR de punto final de API de Kubernetes (por ejemplo, 10.0.0.0/29) TCP/6443 Permita la comunicación de bastión a punto final de API de Kubernetes. - Si aún no está presente, agregue la siguiente regla de seguridad de entrada TCP/6443 a una lista de seguridad nueva o existente asociada a la subred que aloja el punto final de API de Kubernetes.

Esta regla de seguridad de entrada permite el tráfico a la subred de punto final de API de Kubernetes desde la subred de bastión.

Estado: Origen Protocolo/puerto de destino Descripción: Con estado CIDR de subred de Bastion TCP/6443 Permita la comunicación de bastión a punto final de API de Kubernetes. Nota

Aunque no es el diseño preferido de Oracle, puede utilizar la misma subred tanto para el bastión como para el punto final de API de Kubernetes del cluster. En este caso, agregue la regla de seguridad de salida TCP/6443 a la lista de seguridad asociada a la subred de punto final de API de Kubernetes.

Pasos del administrador del cluster

Como administrador de cluster, siga estos pasos para configurar un bastión para acceder al punto final de API de Kubernetes:

- Cree un bastión, de la siguiente manera:

- En la consola, abra el menú de navegación y seleccione Identidad y seguridad.

- Seleccione Bastion.

- En la página de lista Bastions, seleccione Create bastion.

- En el cuadro de diálogo Crear bastión, defina las siguientes propiedades:

- Nombre de bastión: nombre del bastión. Evite introducir información confidencial. Solo están soportados los caracteres alfanuméricos.

- Red virtual en la nube de destino: especifique la VCN del cluster de Kubernetes al que desea proporcionar acceso.

- Subred de destino: subred para alojar el bastión, con las reglas de seguridad de entrada y salida que ha configurado.

- Lista de permitidos del bloque CIDR: agregue uno o más rango de direcciones en notación CIDR a las que desee permitir la conexión a sesiones hospedadas en este bastión. Por ejemplo, 0.0.0.0/0 para permitir el acceso desde Internet o un rango de direcciones más limitado. Por ejemplo, 203.0.113.0/24.

- (Opcional) Para cambiar la cantidad máxima de tiempo que puede permanecer activa cualquier sesión de este bastión, seleccione Opciones avanzadas y, a continuación, introduzca un valor para Periodo de Vida de Sesión Máximo.

- Seleccione Crear bastión.

- Cuando se haya creado el bastión, seleccione el nombre del bastión para ver información sobre él, incluido su OCID.

Para obtener más información sobre la creación de un bastión, consulte Para crear un bastión.

- Proporcione a los usuarios del cluster el OCID del bastión.

- Asegúrese de que existen políticas de IAM adecuadas para autorizar a los usuarios del cluster a utilizar el bastión. Consulte Políticas de IAM necesarias para crear y utilizar bastiones para acceder a clusters.

Si lo desea, también puede configurar políticas de IAM para limitar los recursos a los que pueden acceder los usuarios del cluster mediante el bastión. Consulte Configuración de políticas de IAM para limitar el uso de bastiones.

pasos de usuario de cluster

Como usuario de cluster, siga estos pasos para crear una sesión de bastión para acceder al punto final de API de Kubernetes:

- Si aún no lo ha hecho, cree el archivo kubeconfig para el cluster al que desea acceder ejecutando:

oci ce cluster create-kubeconfig \ --cluster-id <cluster OCID> \ --file $HOME/.kube/config \ --region <region> \ --token-version 2.0.0 - Edite el archivo kubeconfig del cluster y cambie la dirección IP especificada para

serverpara especificar la dirección IP y el puerto en los que se va a recibir el tráfico SSH:- Localice la línea:

server: https://x.x.x.x:6443 - Cambie la línea a:

server: https://127.0.0.1:6443Por ejemplo:

apiVersion: v1 clusters: - cluster: certificate-authority-data:______ server: https://127.0.0.1:6443 - name: cluster-xxxxxxx …

- Localice la línea:

-

Cree una sesión de bastión mediante la consola o la CLI de la siguiente manera:

Uso de la consola- En la página de lista Basciones, seleccione el nombre del bastión creado por el administrador del cluster.

- En el separador Sesiones, seleccione Crear sesión.

- En el cuadro de diálogo Crear sesión, defina las siguientes propiedades:

- Tipo de sesión: seleccione Sesión de reenvío de puertos SSH.

- Nombre de sesión: nombre mostrado para la nueva sesión. Evite introducir información confidencial.

- Conéctese al host de destino utilizando: seleccione Dirección IP.

- Dirección IP: especifique la parte de dirección IP del punto final privado de la API de Kubernetes del cluster (que se muestra en el separador Detalles de cluster).

- Puerto: especifique la parte de puerto del punto final privado de la API de Kubernetes del cluster (que se muestra en el separador Detalles de cluster). Por ejemplo, 6443.

- Clave SSH: especifique el archivo de clave pública de un par de claves SSH existente que desea utilizar para la sesión, o bien genere un nuevo par de claves SSH y guarde la clave privada.

- (Opcional) Para cambiar la cantidad máxima de tiempo que la sesión puede permanecer activa, seleccione Opciones avanzadas y, a continuación, introduzca un valor para Periodo de Vida de Sesión Máximo.

- Seleccione Crear sesión.

Uso de la CLIoci bastion session create-port-forwarding \ --bastion-id <bastion OCID> \ --ssh-public-key-file <ssh public key> \ --target-private-ip <API Private IP endpoint> \ --target-port 6443Para obtener más información sobre la creación de una sesión bastión, consulte Para crear una sesión.

-

Obtenga el comando para crear un túnel SSH mediante la consola o la CLI de la siguiente manera:

Uso de la consolaEn la página Sesiones, seleccione Copiar comando SSH en el menú junto a la sesión que acaba de crear.

Uso de la CLIoci bastion session get --session-id <session OCID> | jq '.data."ssh-metadata".command'El comando de túnel SSH que ha obtenido tiene el siguiente formato:

ssh -i <privateKey> -N -L <localPort>:<session-IP>:<session-port> -p 22 <session-ocid>donde:

-

<session-IP>:<session-port>es la dirección IP y el número de puerto del punto final de API de Kubernetes que ha especificado al crear la sesión de bastión. Por ejemplo,10.0.0.6:6443. -

<session-ocid>es el OCID de la sesión de bastión que ha creado.

-

- Ejecute el comando para crear el túnel SSH en una estación de trabajo local o en Cloud Shell, de la siguiente forma:

-

Edite el comando de túnel SSH que ha obtenido de la siguiente manera:

- Sustituya

<privateKey>por la ruta de acceso al archivo que contiene la clave privada del par de claves SSH especificado para la sesión. Por ejemplo,/home/johndoe/.ssh/id_rsa - Sustituya

<localPort>por6443o un puerto libre en el sistema (ya sea una estación de trabajo local si la red está conectada con la VCN del cluster o Cloud Shell) - Agregue

&al final del comando para que se ejecute en segundo plano.

- Sustituya

- Ejecute el comando de túnel SSH editado en una estación de trabajo local o en la ventana de Cloud Shell.

Por ejemplo:

ssh -i /home/johndoe/.ssh/id_rsa -N -L 6443:10.0.0.6:6443 -p 22 ocid1.bastionsession_______oraclecloud.com &

-

Ahora puede realizar operaciones de kubectl en el cluster hasta que se agote el tiempo de espera del túnel SSH o la sesión bastión.

Configuración de un bastión para proporcionar acceso SSH a los nodos gestionados

Para que los usuarios de cluster tengan acceso SSH a los nodos gestionados, los administradores de VCN, los administradores de cluster y los usuarios de cluster deben realizar una serie de pasos, como se describe en esta sección.

Pasos del administrador de VCN

Como administrador de la VCN, siga estos pasos para configurar reglas de seguridad de entrada y salida para permitir que un bastión proporcione acceso SSH a los nodos gestionados:

- Cree una nueva subred para alojar el bastión, en la misma VCN que el cluster al que desea proporcionar acceso.

Tenga en cuenta que si ya ha creado una subred para alojar un bastión para acceder al punto final de API de Kubernetes, puede reutilizar esa subred en lugar de crear una nueva subred. Consulte Configuración de un bastión para acceder al punto final de API de Kubernetes.

-

Agregue la siguiente regla de seguridad de salida TCP/22 a la lista de seguridad asociada a la subred de bastión.

Esta regla de seguridad de salida permite el tráfico de la subred de bastión a la subred de nodos de trabajador.

Estado: Destino Protocolo/puerto de destino Descripción: Con estado CIDR de nodos de trabajador (por ejemplo, 10.0.1.0/24) TCP/22 Permitir comunicación de bastión a nodos de trabajador. -

Si aún no está presente, agregue la siguiente regla de seguridad de entrada TCP/22 a una lista de seguridad nueva o existente asociada a la subred que aloja los nodos de trabajador.

Esta regla de seguridad de entrada permite el tráfico a la subred del nodo de trabajador desde la subred de bastión.

Estado: Origen Protocolo/puerto de destino Descripción: Con estado CIDR de subred de Bastion TCP/22 Permitir comunicación de bastión a nodos de trabajador. Nota

Aunque no es el diseño preferido de Oracle, puede utilizar la misma subred tanto para el bastión como para los nodos de trabajador. En este caso, agregue la regla de seguridad de salida TCP/22 a la lista de seguridad asociada a la subred del nodo de trabajador.

Pasos del administrador del cluster

Como administrador del cluster, siga estos pasos para configurar un bastión para proporcionar acceso SSH a los nodos gestionados:

- Active el agente bastión en el nodo de trabajador al que desea conectarse a través de SSH de la siguiente manera:

- En la página de lista Clusters, seleccione el nombre del cluster que contiene el nodo de trabajador al que desea conectarse. Si necesita ayuda para encontrar la página de lista o el cluster, consulte Listing Clusters.

- Seleccione el separador Pools de nodos y seleccione el nombre del pool de nodos que contiene el nodo de trabajador al que desea conectarse.

- Seleccione el separador Nodos y seleccione el nombre del nodo de trabajador al que desea conectarse.

- En el separador Gestión de la página Detalles de instancia, en la sección Agente de Oracle Cloud, utilice el menú para activar el plugin Bastión.

El cambio puede durar hasta 10 minutos.

- Espere hasta que el estado del plugin de Bastion se muestre como en ejecución antes de continuar con el siguiente paso.

- Cree un bastión, de la siguiente manera:

- Abra el menú de navegación y seleccione Identidad y seguridad .

- Seleccione Bastión.

- En la página de lista Bastions, seleccione Create bastion.

- En el cuadro de diálogo Crear bastión, defina las siguientes propiedades:

- Nombre de bastión: nombre del bastión. Evite introducir información confidencial. Solo están soportados los caracteres alfanuméricos.

- Red virtual en la nube de destino: especifique la VCN del cluster de Kubernetes al que desea proporcionar acceso.

- Subred de destino: subred para alojar el bastión, con las reglas de seguridad de entrada y salida que ha configurado.

- Lista de permitidos del bloque CIDR: agregue uno o más rango de direcciones en notación CIDR a las que desee permitir la conexión a sesiones hospedadas en este bastión. Por ejemplo, 0.0.0.0/0 para permitir el acceso desde Internet o un rango de direcciones más limitado. Por ejemplo, 203.0.113.0/24.

- (Opcional) Para cambiar la cantidad máxima de tiempo que puede permanecer activa cualquier sesión en este bastión, seleccione Opciones avanzadas y, a continuación, introduzca un valor para Periodo de Vida de Sesión Máximo.

- Seleccione Crear bastión.

- Cuando se haya creado el bastión, seleccione el nombre del bastión para ver información sobre él, incluido su OCID.

Para obtener más información sobre la creación de un bastión, consulte Para crear un bastión.

- Proporcione a los usuarios del cluster el OCID del bastión.

- Asegúrese de que existen políticas de IAM adecuadas para autorizar a los usuarios del cluster a utilizar el bastión. Consulte Políticas de IAM necesarias para crear y utilizar bastiones para acceder a clusters.

Si lo desea, también puede configurar políticas de IAM para limitar los recursos a los que pueden acceder los usuarios del cluster mediante el bastión. Consulte Configuración de políticas de IAM para limitar el uso de bastiones.

pasos de usuario de cluster

Como usuario de cluster, siga estos pasos para crear una sesión de bastión a fin de proporcionar acceso SSH a los nodos gestionados:

-

Cree una sesión de bastión mediante la consola o la CLI de la siguiente manera:

Uso de la consola- En la página de lista Basciones, seleccione el nombre del bastión creado por el administrador del cluster.

- En el separador Sesiones, seleccione Crear sesión.

- En el cuadro de diálogo Crear sesión, defina las siguientes propiedades:

- Tipo de sesión: seleccione Sesión SSH gestionada.

- Nombre de sesión: nombre mostrado para la nueva sesión. Evite introducir información confidencial.

-

Username: introduzca

opc. - Instancia informática: seleccione el nombre de la instancia informática del nodo de trabajador en la lista de instancias informáticas del compartimento de instancia informática. Si es necesario, cambie el compartimento para buscar la instancia. Solo se muestran las instancias activas.

- Clave SSH: especifique el archivo de clave pública de un par de claves SSH existente que desea utilizar para la sesión, o bien genere un nuevo par de claves SSH y guarde la clave privada.

- (Opcional) Para cambiar la cantidad máxima de tiempo que la sesión puede permanecer activa, seleccione Opciones avanzadas y, a continuación, introduzca un valor para Periodo de Vida de Sesión Máximo.

Observe que no cambia el valor por defecto en el campo Target compute instance port (el puerto por defecto ya está definido en 22). Además, no especifica direcciones IP en el campo Dirección IP de la instancia informática de destino porque ya ha seleccionado la instancia informática.

- Seleccione Crear sesión.

Uso de la CLIoci bastion session create-managed-ssh \ --bastion-id <bastion OCID> \ --ssh-public-key-file <ssh public key> \ --target-resource-id <worker node instance OCID> \ --target-os-username <instance_username>Para obtener más información sobre la creación de una sesión bastión, consulte Para crear una sesión.

-

Obtenga el comando para crear un túnel SSH mediante la consola o la CLI de la siguiente manera:

Uso de la consolaEn la página Sesiones, seleccione Copiar comando SSH en el menú Acciones (tres puntos) junto a la sesión que acaba de crear.

Uso de la CLIoci bastion session get --session-id <session OCID> | jq '.data."ssh-metadata".command'El comando de túnel SSH que ha obtenido tiene el siguiente formato:

ssh -i <privateKey> -o ProxyCommand="ssh -i <privateKey> -W %h:%p -p 22 <session-ocid>" -p 22 opc@<node-private-ip>donde:

-

<session-ocid>es el OCID de la sesión de bastión que ha creado. -

<node-private-ip>es la dirección IP privada del nodo de trabajador que ha especificado al crear la sesión de bastión. Por ejemplo,10.0.10.99.

-

- Ejecute el comando para crear el túnel SSH en una estación de trabajo local o en Cloud Shell, de la siguiente forma:

-

Edite el comando de túnel SSH que ha obtenido de la siguiente manera:

- Sustituya

<privateKey>por la ruta de acceso al archivo que contiene la clave privada del par de claves SSH especificado para la sesión. Por ejemplo,/home/johndoe/.ssh/id_rsa - Agregue

&al final del comando para que el comando se ejecute en segundo plano.

- Sustituya

- Ejecute el comando de túnel SSH editado en una estación de trabajo local o en la ventana de Cloud Shell.

Por ejemplo:

ssh -i /home/johndoe/.ssh/id_rsa -o ProxyCommand="ssh -i /home/johndoe/.ssh/id_rsa -W %h:%p -p 22 ocid1.bastionsession_______oraclecloud.com" -p 22 opc@10.0.10.99 &

-

Ahora puede realizar operaciones en los nodos de trabajador hasta que el túnel SSH o la sesión bastión sufran un timeout.

Configuración de políticas de IAM para limitar el uso de bastiones

Los administradores de cluster pueden configurar políticas de IAM para limitar los recursos a los que pueden acceder los usuarios de cluster mediante un bastión. Por ejemplo, un requisito común es restringir a los usuarios del cluster al uso de un bastión para acceder solo al punto final de API de Kubernetes de un cluster, en lugar de poder acceder a los nodos de trabajador mediante SSH.

La siguiente política de ejemplo permite a los usuarios del grupo cluster-users crear, conectarse y terminar sesiones de bastión para puntos finales de API de Kubernetes (en la subred 10.0.0.11/32, en el puerto 6443) solo, en el compartimento ABC:

Allow group cluster-users to use bastion in compartment ABC

Allow group cluster-users to manage bastion-session in compartment ABC where ALL {target.bastion.ocid='ocid1.bastion.xxx', target.bastion-session.type='port_forwarding', target.bastion-session.ip in ['10.0.0.11/32'], target.bastion-session.port='6443'}

Allow group cluster-users to read vcn in compartment ABC

Allow group cluster-users to read subnet in compartment ABCEn el ejemplo:

- Ya se ha creado un bastión.

- Las redes y los nodos de trabajador están en el mismo compartimento que el bastión.

- El acceso a la red se debe establecer en el mínimo necesario.