Configuración de reglas de seguridad de VCN para File Storage

Antes de montar un sistema de archivos, debe configurar reglas de seguridad para permitir el tráfico a la VNIC del destino de montaje mediante protocolos y puertos específicos. Las reglas de seguridad activan el tráfico para lo siguiente:

- Protocolo de la utilidad rpcbind Open Network Computing Remote Procedure Call (ONC RPC)

- Protocolo de sistema de archivos de red (NFS)

- Protocolo de sistema de archivos de red (MOUNT)

- Protocolo de administrador de bloqueo de red (NLM)

- Protocolo LDAPS (si se utiliza NFS versión 3 autenticación Kerberos o LDAP para autorización)

- Protocolo DNS (si se utiliza DNS gestionado por el cliente)

Escenarios de reglas de seguridad de File Storage

Existen varios escenarios básicos que requieren diferentes reglas de seguridad para el almacenamiento de archivos:

Utilice subredes independientes para destinos de montaje e instancias para controlar exactamente qué direcciones IP se asignan a las instancias y evitar interrupciones de interferencia o disponibilidad debido a los requisitos de IP de destino de montaje.

Para obtener más información, consulte los temas de resolución de problemas fallo de creación de instancias debido a la asignación de direcciones IP para destinos de montaje y direcciones IP no asignadas insuficientes durante el failover.

En este escenario, el destino de montaje que exporta el sistema de archivos está en otra subred que la instancia en la que desea montar el sistema de archivos. Las reglas de seguridad se deben configurar tanto para el destino de montaje como para la instancia en una lista de seguridad para cada subred, o en un grupo de seguridad de red (NSG) para cada recurso.

Configure las siguientes reglas de seguridad para el destino de montaje. Especifique la dirección IP de la instancia o el bloque de CIDR como origen para las reglas de entrada:

- Entrada con estado de todos los puertos de origen de CIDR de instancia de origen a los puertos de destino 111, 2048, 2049 y 2050, protocolo TCP.

- Entrada con estado de todos los puertos de origen de CIDR de instancia de origen a los puertos de destino 111 y 2048, protocolo UDP.

Se recomienda que los clientes NFS se limiten a puertos reservados. Para ello, defina el rango de puertos de origen en 1-1023. También puede configurar las opciones de exportación de un sistema de archivos para requerir que los clientes se conecten desde un puerto de origen con privilegios. Para obtener más información, consulte Trabajar con opciones de exportación NFS.

A continuación, configure las siguientes reglas de seguridad para la instancia. Especifique la dirección IP del destino de montaje o el bloque de CIDR como destino para las reglas de salida:

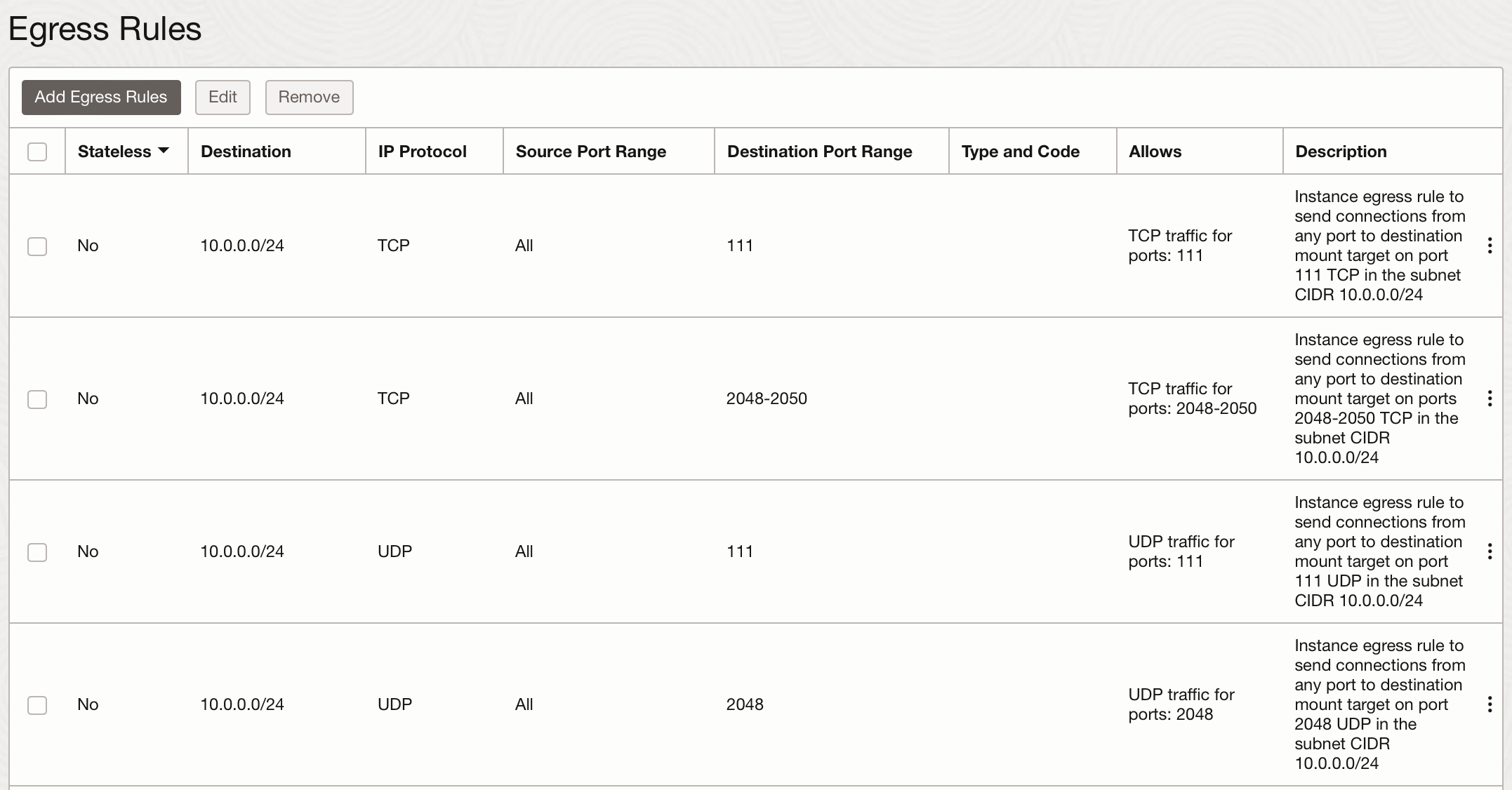

- Salida con estado de TODOS los puertos de origen al protocolo TCP de los puertos 111, 2048, 2049 y 2050 CIDR de destino de montaje de destino.

- Salida con estado de TODOS los puertos de origen a los puertos 111 y 2048 del CIDR del destino de montaje de destino, protocolo UDP.

Este es un ejemplo de las reglas para este escenario configurado en las reglas de la lista de seguridad para la instancia y el destino de montaje. En este ejemplo, se muestran reglas para bloques de CIDR de origen y destino específicos.

Reglas de entrada para el NSG o la lista de seguridad de subred del destino de montaje. El bloque de CIDR de la instancia 10.0.0.0/24 es el origen:

Reglas de salida para el NSB o lista de seguridad de subred de la instancia. El bloque de CIDR 10.0.1.0/24 del destino de montaje es el destino:

Uso de una lista de seguridad

Las listas de seguridad se asocian a subredes. Si utiliza listas de seguridad para configurar las reglas de seguridad, debe configurar las reglas de destino de montaje en la subred de destino de montaje y las reglas de instancia en la subred de instancia. Puede agregar las reglas a la lista de seguridad por defecto para cada subred o crear nuevas listas de seguridad.

Uso de un grupo de seguridad de red (NSG)

Otro método para aplicar reglas de seguridad es configurarlas en un grupo de seguridad de red (NSG) y, a continuación, agregar el destino de montaje a la instancia y al NSG. A diferencia de las reglas de la lista de seguridad que se aplican a todas las VNIC de la subred, los NSG se aplican solo a las VNIC del recurso que agregue al NSG.

Consulte Formas de activar las reglas de seguridad para File Storage para obtener una visión general de estos métodos e instrucciones sobre cómo usarlos para configurar reglas de seguridad.

Recomendamos que los destinos de montaje y las instancias utilicen subredes independientes para controlar exactamente qué direcciones IP se asignan a las instancias y evitar interrupciones de interferencia o disponibilidad debido a los requisitos de IP del destino de montaje.

Para obtener más información, consulte los temas de resolución de problemas fallo de creación de instancias debido a la asignación de direcciones IP para destinos de montaje y direcciones IP no asignadas insuficientes durante el failover.

En este caso, el destino de montaje que exporta el sistema de archivos está en la misma subred que la instancia en la que desea montar el sistema de archivos.

- Entrada con estado de todos los puertos de origen de CIDR de instancia de origen a los puertos de destino 111, 2048, 2049 y 2050, protocolo TCP.

- Entrada con estado de todos los puertos de origen de CIDR de instancia de origen a los puertos de destino 111 y 2048, protocolo UDP.

- Salida con estado de TODOS los puertos de origen al protocolo TCP de los puertos 111, 2048, 2049 y 2050 CIDR de destino de montaje de destino.

- Salida con estado de TODOS los puertos de origen a los puertos 111 y 2048 del CIDR del destino de montaje de destino, protocolo UDP.

Se recomienda que los clientes NFS se limiten a puertos reservados. Para ello, defina el rango de puertos de origen en 1-1023. También puede configurar las opciones de exportación de un sistema de archivos para requerir que los clientes se conecten desde un puerto de origen con privilegios. Para obtener más información, consulte Trabajar con opciones de exportación NFS.

Este es un ejemplo de las reglas para este escenario configurado para una sola subred que contiene tanto el destino de montaje como la instancia. En este ejemplo, tanto el destino de montaje como la instancia están en el bloque de CIDR 10.0.0.0/24:

Uso de una lista de seguridad

Las listas de seguridad se asocian a subredes. Puede configurar las reglas de seguridad necesarias en la lista de seguridad por defecto para la subred de destino de montaje o crear una nueva lista de seguridad. Las reglas de la lista de seguridad se aplican a todos los recursos de la subred.

Uso de un grupo de seguridad de red (NSG)

Otro método para aplicar reglas de seguridad es configurarlas en un grupo de seguridad de red (NSG) y, a continuación, agregar el destino de montaje al NSG. A diferencia de las reglas de la lista de seguridad que se aplican a todas las VNIC de la subred, los NSG se aplican solo a las VNIC del recurso que agregue al NSG.

Consulte Formas de activar las reglas de seguridad para File Storage para obtener una visión general de estos métodos e instrucciones sobre cómo usarlos para configurar reglas de seguridad.

En este escenario, el cifrado en tránsito protege los datos entre los sistemas de archivos montados y las instancias con el cifrado TLS v.1.2 (seguridad de capa del transporte). Consulte Uso del cifrado en tránsito de TLS para más información.

Puede limitar el origen a la dirección IP o al bloque de CIDR que desee.

Configure las siguientes reglas de seguridad para el destino de montaje:

- Entrada con estado de TODOS los puertos de origen de CIDR de origen al puerto de destino 2051, protocolo TCP.

A continuación, se muestra un ejemplo de la regla para este escenario configurada en la lista de seguridad para el NSG o la subred del destino de montaje. En este ejemplo se muestran las reglas para el bloque de CIDR de origen específico 10.0.0.0/24 como origen:

Uso de una lista de seguridad

Las listas de seguridad se asocian a subredes. Puede configurar las reglas de seguridad necesarias en la lista de seguridad por defecto para la subred de destino de montaje o crear una nueva lista de seguridad. Las reglas de la lista de seguridad se aplican a todos los recursos de la subred.

Uso de un grupo de seguridad de red (NSG)

Otro método para aplicar reglas de seguridad es configurarlas en un grupo de seguridad de red (NSG) y, a continuación, agregar el destino de montaje al NSG. A diferencia de las reglas de la lista de seguridad que se aplican a todas las VNIC de la subred, los NSG se aplican solo a las VNIC del recurso que agregue al NSG.

Consulte Formas de activar las reglas de seguridad para File Storage para obtener una visión general de estos métodos e instrucciones sobre cómo usarlos para configurar reglas de seguridad.

En este escenario, se permite el tráfico entre un destino de montaje y el puerto LDAPS de un servidor LDAP.

Puede limitar el origen a la dirección IP del destino de montaje y la dirección IP de destino a la subred del servidor LDAP.

Configure las siguientes reglas de seguridad para el destino de montaje:

- Salida con estado de TODOS los puertos TCP al puerto 636 (o CIDR correspondiente) del IP del servidor LDAP.Nota

Esta regla asume que LDAPS utiliza el puerto por defecto 636. Cambie este valor si el servidor LDAP está utilizando un puerto diferente.

Si utiliza un servidor DNS gestionado por el cliente, el destino de montaje también necesita las siguientes reglas de seguridad:

- Salida con estado de TODOS los puertos TCP a la IP del servidor DNS (o el CIDR correspondiente) puerto 53.

- Salida con estado de TODOS los puertos UDP a la IP del servidor DNS (o el CIDR correspondiente) puerto 53.

Uso de una lista de seguridad

Las listas de seguridad se asocian a subredes. Puede configurar las reglas de seguridad necesarias en la lista de seguridad por defecto para la subred de destino de montaje o crear una nueva lista de seguridad. Las reglas de la lista de seguridad se aplican a todos los recursos de la subred.

Uso de un grupo de seguridad de red (NSG)

Otro método para aplicar reglas de seguridad es configurarlas en un grupo de seguridad de red (NSG) y, a continuación, agregar el destino de montaje al NSG. A diferencia de las reglas de la lista de seguridad que se aplican a todas las VNIC de la subred, los NSG se aplican solo a las VNIC del recurso que agregue al NSG.

Consulte Formas de activar las reglas de seguridad para File Storage para obtener una visión general de estos métodos e instrucciones sobre cómo usarlos para configurar reglas de seguridad.

Formas de activar reglas de seguridad para File Storage

El servicio Networking ofrece dos funciones de firewall virtual que utilizan reglas de seguridad para controlar el tráfico en el nivel de paquete. Estas dos funciones son:

- Listas de seguridad: la función de firewall virtual original del servicio Networking. Al crear una VCN, también se crea una lista de seguridad por defecto. Agregue las reglas necesarias a la lista de seguridad para la subred que contiene el destino de montaje. (Si está configurando Escenario A: Montar el destino y la instancia en distintas subredes (recomendado), debe agregar reglas para ambas subredes.) Consulte Configuración de reglas necesarias en una lista de seguridad para obtener instrucciones.

- Grupos de seguridad de red (NSG): una función posterior diseñada para componentes de aplicaciones que tienen estrategias de seguridad diferentes. Cree un NSG que contenga las reglas necesarias y, a continuación, agregue el destino de montaje al NSG. También puede agregar las reglas necesarias a un NSG existente y agregar el destino de montaje al NSG. Cada destino de montaje puede pertenecer a un máximo de cinco (5) NSG. (Si está configurando Escenario A: Montar el destino y la instancia en diferentes subredes (recomendado), debe agregar tanto el destino de montaje como la instancia a un NSG que contiene las reglas de seguridad necesarias.) Consulte Configuración de reglas necesarias en un grupo de seguridad de red (NSG) para obtener instrucciones.

Puede utilizar solo listas de seguridad, grupos de seguridad de red o ambos elementos juntos. Depende de sus necesidades de seguridad concretas.

Si decide utilizar tanto listas de seguridad como grupos de seguridad de red, el conjunto de reglas que se aplica a una VNIC de destino de montaje es la combinación de estos elementos:

- Las reglas de seguridad de las listas de seguridad asociadas a la subred de la VNIC.

- Las reglas de seguridad de todos los NSG en los que se encuentra la VNIC.

No importa el método que utilice para aplicar las reglas de seguridad a la VNIC de destino de montaje, los puertos para los protocolos necesarios para File Storage siempre deben estar configurados correctamente en las reglas aplicadas.

Consulte Reglas de seguridad, Listas de seguridad y Grupos de seguridad de red para obtener más información, ejemplos y escenarios sobre cómo interactúan estas funciones en la red. Visión general de Networking proporciona información general sobre Networking. Consulte Acerca de la seguridad de File Storage para obtener información sobre cómo funcionan las reglas de seguridad con otros tipos de seguridad en File Storage.

Política del servicio IAM necesaria

Para utilizar Oracle Cloud Infrastructure, un administrador debe ser miembro de un grupo al que se le haya otorgado acceso de seguridad en una política por parte de un administrador de arrendamiento. Este acceso es necesario tanto si utiliza la Consola como la API de REST con un SDK, una CLI u otra herramienta. Si recibe un mensaje que indique que no tiene permiso o no está autorizado, verifique con su administrador de arrendamiento el tipo de acceso y el compartimento en el que funciona su acceso.

Para administradores: la política Permitir a los administradores de red gestionar una red en la nube cubre la gestión de todos los componentes de red, incluidas las listas de seguridad y los NSG. Consulte Referencia de políticas para obtener más información.

Si no está familiarizado con las políticas, consulte Gestión de dominios de identidad y Políticas comunes.

Uso de la consola

Configuración de las reglas necesarias en una lista de seguridad

Puede agregar las reglas necesarias a una lista de seguridad existente asociada a una subred, como la lista de seguridad por defecto que se crea junto con la VCN. Consulte Creación de una lista de seguridad para obtener más información.

- Abra el menú de navegación , seleccione Red y, a continuación, seleccione Redes virtuales en la nube.

-

En la sección Ámbito, seleccione el compartimento que contiene la VCN en la que se encuentra la subred.

- Haga clic en el nombre de la VCN.

- En la página de detalles de la red en la nube, haga clic en Recursos y, a continuación, en Listas de seguridad.

- Haga clic en el nombre de la lista de seguridad que usa la subred.

- En Recursos, haga clic en Reglas de entrada.

-

Haga clic en Agregar reglas de entrada.

- Especifique que se trata de una regla con estado dejando la casilla de control desactivada. (Para obtener más información sobre las reglas con estado y sin estado, consulte Reglas con estado frente a sin estado). De forma predeterminada, las reglas tienen estado a menos que se especifique lo contrario.

- Para permitir el tráfico desde la subred de la red en la nube, haga clic en Tipo de origen, elija CIDR y, a continuación, introduzca el bloque de CIDR para la subred. Por ejemplo,

10.0.0.0/24. - Haga clic en Protocolo IP y, a continuación, seleccione el protocolo. Por ejemplo, TCP.

-

En Rango de puertos de origen, especifique el rango de puertos desde el que desea permitir el tráfico. De manera alternativa, acepte el valor por defecto Todo para permitir el tráfico desde cualquier puerto de origen.

- Haga clic en Rango de puertos de destino y, a continuación, introduzca los distintos puertos o un rango de puertos. Por ejemplo, 2048-2050.

- Haga clic en + Regla de entrada adicional para crear más reglas de entrada.

- Cuando haya terminado, haga clic en Agregar reglas de entrada.

- A continuación, cree las reglas de salida. En Recursos, haga clic en Reglas de salida.

-

Haga clic en Agregar reglas de salida.

- Especifique que se trata de una regla con estado dejando la casilla de control desactivada.

- Haga clic en Tipo de destino, elija CIDR y, a continuación, introduzca el bloque de CIDR para la subred. Por ejemplo,

10.0.0.0/24. - Haga clic en Protocolo IP y, a continuación, seleccione el protocolo. Por ejemplo, TCP.

-

En Rango de puertos de origen y, a continuación, introduzca los distintos puertos o un rango de puertos. Por ejemplo, 2048-2050.

- En Rango de puertos de destino, acepte el valor predeterminado Todo para permitir el tráfico a cualquier puerto de destino.

- Haga clic en + Regla de salida adicional para crear más reglas de salida.

- Cuando haya terminado, haga clic en Agregar reglas de salida.

Configuración de reglas necesarias en un grupo de seguridad de red (NSG)

El proceso general para configurar los NSG que funcionan con File Storage es el siguiente:

- Cree un NSG con las reglas de seguridad requeridas. (De manera alternativa, puede agregarlas a un NSG ya existente).

- Agregue el destino de montaje (o más específicamente, la VNIC del destino de montaje) al NSG. Puede hacerlo al crear el destino de montaje o puede actualizar el destino de montaje y agregarlo a uno o más NSG que contienen las reglas de seguridad requeridas.

- Si está configurando Escenario A: Montar el destino y la instancia en diferentes subredes (recomendado), debe agregar tanto el destino de montaje como la instancia a un NSG que contiene las reglas de seguridad necesarias.

Requisito previo: familiarícese con las partes de las reglas de seguridad.

- Abra el menú de navegación , seleccione Red y, a continuación, seleccione Redes virtuales en la nube.

- Haga clic en la VCN que le interese.

- En Recursos, haga clic en Grupos de seguridad de red.

- Haga clic en Crear grupo de seguridad de red.

-

Introduzca lo siguiente:

- Nombre: nombre descriptivo del grupo de seguridad de red. El nombre no tiene que ser único y puede cambiarlo más adelante. Evite introducir información confidencial.

- Crear en compartimento: compartimento en el que desea crear el grupo de seguridad de red si es diferente del compartimento en el que está trabajando actualmente.

- Show Tagging Options: si tiene permisos para crear un recurso, también tiene permisos para aplicar etiquetas de formato libre a ese recurso. Para aplicar una etiqueta definida, debe tener permisos para utilizar el espacio de nombres de la etiqueta. Para obtener más información sobre el etiquetado, consulte Etiquetas de recursos. Si no está seguro de si aplicar etiquetas, omita esta opción o pregunte a un administrador. Puede aplicar etiquetas más tarde.

-

Haga clic en Siguiente.

-

Introduzca reglas de entrada.

- Especifique que se trata de una regla con estado dejando la casilla de control desactivada. (Para obtener más información sobre las reglas con estado y sin estado, consulte Reglas con estado frente a sin estado). De forma predeterminada, las reglas tienen estado a menos que se especifique lo contrario.

- En Dirección, seleccione Entrada.

- Para permitir el tráfico desde la subred de la red en la nube, haga clic en Tipo de origen, elija CIDR y, a continuación, introduzca el bloque de CIDR para la subred. Por ejemplo,

10.0.0.0/24. - Haga clic en Protocolo IP y, a continuación, seleccione el protocolo. Por ejemplo, TCP.

-

En Rango de puertos de origen, especifique el rango de puertos desde el que desea permitir el tráfico. De manera alternativa, acepte el valor por defecto Todo para permitir el tráfico desde cualquier puerto de origen.

- Haga clic en Rango de puertos de destino y, a continuación, introduzca los distintos puertos o un rango de puertos. Por ejemplo, 2048-2050.

- Haga clic en + Otra regla para crear más reglas de entrada.

-

Introduzca reglas de salida.

- Especifique que se trata de una regla con estado dejando la casilla de control desactivada.

- En Dirección, seleccione Salida.

- Haga clic en Tipo de destino, elija CIDR y, a continuación, introduzca el bloque de CIDR para la subred. Por ejemplo,

10.0.0.0/24. - Haga clic en Protocolo IP y, a continuación, seleccione el protocolo. Por ejemplo, TCP.

-

En Rango de puertos de origen y, a continuación, introduzca los distintos puertos o un rango de puertos. Por ejemplo, 2048-2050.

- En Rango de puertos de destino, acepte el valor predeterminado Todo para permitir el tráfico a cualquier puerto de destino.

- Haga clic en + Otra regla para crear más reglas de salida.

- Cuando haya terminado, haga clic en Crear.

- Al crear un destino de montaje junto con un Sistema de archivos: consulte Creating a File System.

- Al crear solo el destino de montaje: consulte Creating a Mount Target.

-

Para un destino de montaje existente:

- Abra el menú de navegación y seleccione Almacenamiento. En File Storage, seleccione Mount Targets.

-

En la sección Ámbito de lista, seleccione un compartimento.

-

Busque el destino de montaje que le interesa, haga clic en el menú y, a continuación, haga clic enVer detalles del destino de montaje.

-

En el separador Información de destino de montaje, haga clic en el enlace Editar junto a Grupos de seguridad de red.

- Seleccione un compartimento y un NSG de la lista.

- Haga clic en Guardar.

Consulte Adición o eliminación de un recurso de un NSG para obtener instrucciones sobre cómo agregar una instancia a un NSG.