Aprender las mejores prácticas para configurar el arrendamiento

Una vez que Oracle haya creado su arrendamiento en Oracle Cloud Infrastructure, un administrador de su compañía tiene que realizar algunas tareas de configuración y establecer un plan de organización para sus recursos y usuarios en la nube. Utilice la información de este tema como ayuda para empezar.

Para que los usuarios puedan estar activos y en ejecución con rapidez mientras todavía se encuentra en la fase de planificación, consulte Adición de usuarios.

Consulte también Gestión de arrendamiento para obtener más información sobre la gestión de los arrendamientos.

Creación de un plan

Antes de agregar usuarios y recursos debe crear un plan para el arrendamiento. Lo esencial para crear el plan es comprender los componentes de Oracle Cloud Infrastructure Identity and Access Management (IAM). Asegúrese de leer y comprender las funciones de IAM. Consulte Visión general de Identity and Access Management.

El plan debe incluir la jerarquía de compartimentos para organizar los recursos y las definiciones de los grupos de usuarios que necesitarán acceder a los recursos. Estos dos factores afectarán a la forma de escribir políticas para gestionar el acceso, por lo que se deben tener en cuenta de forma conjunta.

Utilice los siguientes temas básicos para comenzar a utilizar el plan:

Descripción de los compartimentos

Los compartimentos son los bloques de creación principales que se utilizan para organizar los recursos en la nube. Los compartimentos se utilizan para organizar y aislar los recursos y facilitar así la gestión y el acceso seguro a ellos.

Cuando se aprovisiona el arrendamiento, se crea un compartimento raíz (su arrendamiento es su compartimento raíz). El compartimento raíz contiene todos los recursos en la nube. Puede pensar en el compartimento raíz como una carpeta raíz de un sistema de archivos.

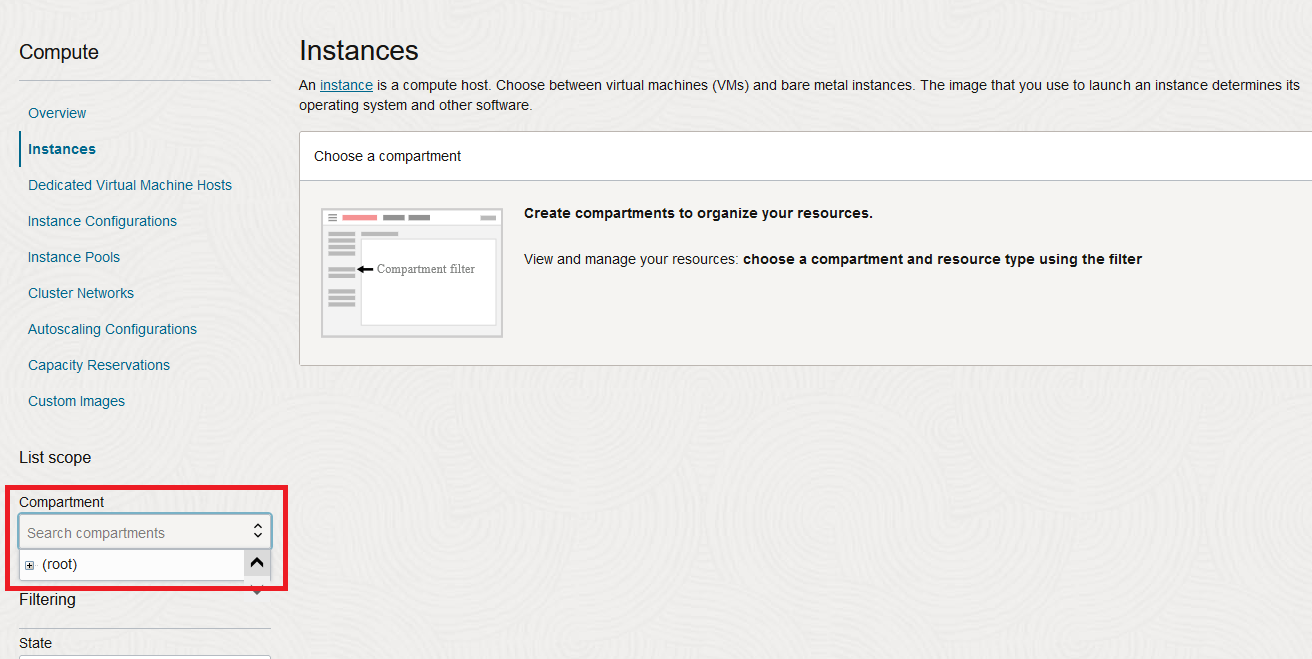

La primera vez que inicie sesión en la consola y seleccione un servicio, verá el compartimento raíz.

Puede crear compartimentos en el compartimento raíz para organizar los recursos en la nube de una manera que se ajuste a los objetivos de gestión de recursos. Al crear compartimentos, puede controlar el acceso a ellos mediante la creación de políticas que especifiquen las acciones que pueden realizar los grupos de usuarios en los recursos de esos compartimentos.

Tenga en cuenta lo siguiente cuando empiece a trabajar con compartimentos:

- Al crear un recurso (por ejemplo, instancia, volumen de almacenamiento en bloque, VCN, subred), debe decidir en qué compartimento desea colocarlo.

- Los compartimentos son lógicos, no físicos, de modo que los componentes de recursos relacionados se pueden colocar en diferentes compartimentos. Por ejemplo, las subredes de red en la nube con acceso a un gateway de Internet se pueden proteger en un compartimento independiente de las otras subredes de la misma red en la nube.

- Puede crear una jerarquía de hasta seis compartimentos en el arrendamiento (compartimento raíz).

- Al escribir una regla de política para otorgar a un grupo de usuarios acceso a un recurso, siempre debe especificar el compartimento al que aplicar la regla de acceso. Por lo tanto, si decide distribuir los recursos en distintos compartimentos, recuerde que tendrá que proporcionar los permisos adecuados para cada compartimento a los usuarios que necesiten acceder a esos recursos.

- En la consola, los compartimentos se comportan como un filtro para la visualización de recursos. Cuando selecciona un compartimento, solo ve los recursos que están en el compartimento seleccionado. Para ver recursos de otro compartimento, primero debe seleccionar ese compartimento. Puede utilizar la función Buscar para obtener una lista de los recursos de los distintos compartimentos. Consulte Visión general de Buscar.

- Puede utilizar el explorador del arrendamiento para obtener una vista completa de todos los recursos (entre regiones) que residen en un compartimento específico. Consulte Visualización de todos los recursos de un compartimento.

- Si desea suprimir un compartimento, debe suprimir primero todos los recursos que contiene.

- Finalmente, al planificar compartimentos, debería ten en cuenta cómo desea que se agreguen los datos de uso y auditoría.

Cómo considerar quién debe tener acceso a los distintos recursos

Otra consideración importante a la hora de planificar la configuración del arrendamiento es quién debe tener acceso a qué recursos. Definir la forma en que los distintos grupos de usuarios necesitarán acceder a los recursos ayudará a planificar la forma de organizar los recursos más eficazmente, facilitando así la escritura y el mantenimiento de las políticas de acceso.

Por ejemplo, puede que tenga usuarios que necesiten:

- Ver la consola, pero no se les permita editar ni crear recursos.

- Crear y actualizar recursos específicos en varios compartimentos (por ejemplo, administradores de red que necesitan gestionar las redes y subredes en la nube).

- Iniciar y gestionar instancias y volúmenes en bloque, pero que no tienen acceso a la red del usuario en la nube.

- Tener permisos completos en todos los recursos, pero solo en un compartimento específico.

- Gestionar los permisos y las credenciales de otros usuarios.

Para ver algunas políticas de ejemplo, consulte Políticas comunes.

Enfoques de ejemplo para configurar compartimentos

Colocación de todos sus recursos en el arrendamiento (compartimento raíz)

Si la organización es pequeña o si sigue en la etapa de prueba de concepto de Oracle Cloud Infrastructure, podría plantearse colocar todos los recursos en el compartimento raíz (arrendamiento). Este enfoque facilita la visualización y gestión rápidas de todos los recursos. Podrá seguir escribiendo políticas y creando grupos para restringir permisos en recursos específicos solo a los usuarios que necesitan acceso.

Tareas de alto nivel para configurar el enfoque de compartimento único:

- (Mejor práctica) Cree un compartimento sandbox. Aunque el plan sea mantener los recursos en el compartimento raíz, Oracle recomienda configurar un compartimento sandbox para que pueda asignar a los usuarios un espacio destinado a probar las funciones. En el compartimento sandbox, puede otorgar permisos a los usuarios para crear y gestionar recursos, a la vez que se mantienen permisos más estrictos en los recursos del compartimento de su arrendamiento (raíz). Consulte Creación de un compartimento sandbox.

- Cree grupos y políticas. Consulte Políticas comunes.

- Agregue usuarios. Consulte Gestión de usuarios.

Creación de compartimentos para alinearlos con los proyectos de la compañía

Utilice este procedimiento si la compañía tiene varios departamentos que desea gestionar por separado, o bien si tiene varios proyectos distintos que podrían ser más fáciles de gestionar por separado.

En este procedimiento, puede agregar un grupo dedicado de administradores a cada compartimento (proyecto), que puede definir las políticas de acceso solo para ese proyecto. (Los usuarios y grupos aún se deben agregar en el nivel de arrendamiento.) Puede asignar un control de grupo a todos sus recursos, pero no dar a los administradores derechos en el compartimento raíz ni en cualquier otro proyecto. De esta forma, puede permitir que diferentes grupos de su compañía configuren sus propias "subnubes" para sus propios recursos y que los administren de forma independiente.

Tareas de alto nivel para configurar el procedimiento de varios proyectos:

- Cree un compartimento sandbox. Oracle recomienda configurar un compartimento sandbox para que pueda asignar a los usuarios un espacio destinado a probar las funciones. En el compartimento sandbox, puede otorgar permisos a los usuarios para crear y gestionar recursos, a la vez que se mantienen permisos más estrictos en los recursos del compartimento de su arrendamiento (raíz).

- Cree un compartimento para cada proyecto. Por ejemplo: ProyectoA, ProyectoB.

- Cree un grupo de administradores para cada proyecto. Por ejemplo: ProyectoA_Admin.

-

Cree una política para cada grupo de administradores.

Ejemplo:Allow group ProjectA_Admins to manage all-resources in compartment ProjectA) - Agregue usuarios. Consulte Gestión de usuarios.

- Permita que los administradores de ProyectoA y ProyectoB creen subcompartimentos dentro del compartimento designado para gestionar los recursos.

- Permita que los administradores de ProyectoA y ProyectoB creen las políticas para gestionar el acceso a sus compartimentos.

Cree compartimentos que se alineen con sus requisitos de seguridad

Considere este enfoque si su empresa tiene proyectos o aplicaciones que requieren diferentes niveles de seguridad.

Una zona de seguridad está asociada a un compartimento y una receta de zona de seguridad. Al crear y actualizar recursos en una zona de seguridad, Oracle Cloud Infrastructure valida estas operaciones con las políticas de la receta de zona de seguridad. Si se infringe alguna política de zona de seguridad, se deniega la operación. Por defecto, cualquier subcompartimento también está en la misma zona de seguridad.

Las políticas de las zonas de seguridad están en línea con los principios de seguridad de Oracle, incluidos:

- Los datos de una zona de seguridad no se pueden copiar en un compartimento que no esté en la zona porque puede ser menos seguro.

- Los recursos de una zona de seguridad no deben ser accesibles desde el Internet público.

- Los recursos de una zona de seguridad solo deben utilizar configuraciones y plantillas aprobadas por Oracle.

En este enfoque, se crean compartimentos y zonas de seguridad para proyectos que deben cumplir con nuestra arquitectura de máxima seguridad y mejores prácticas. Para proyectos que no requieren este nivel de conformidad de la seguridad, puede crear compartimentos que no estén en las zonas de seguridad. También puede crear recetas personalizadas para las zonas de seguridad que solo activan un subjuego de políticas disponibles.

De forma semejante al enfoque anterior, puede agregar un grupo de administradores dedicado a cada compartimento que podrá definir las políticas de acceso para ese proyecto individual.

- Las políticas (de IAM) de acceso otorgan a los usuarios la capacidad de gestionar determinados recursos en un compartimento.

- Las políticas de zona de seguridad garantizan que las operaciones de gestión de un compartimento de zona de seguridad cumplen las mejores prácticas de seguridad de Oracle.

Para garantizar la integridad de sus datos, no puede mover determinados recursos de un compartimento de una zona de seguridad a un compartimento que no esté en una zona de seguridad.

Para obtener más información, consulte Visión general de las zonas de seguridad.