Federación con Microsoft Azure Active Directory

En este tema, se describe cómo federar con Microsoft Azure Active Directory (AD).

Antes de seguir los pasos de este tema, consulte Federación con proveedores de identidad para asegurarse de que comprende los conceptos generales sobre federación.

Acerca de la federación con Azure AD

Para federar con Azure AD, configure Oracle Cloud Infrastructure como aplicación de conexión única de SAML básica en Azure AD. Para configurar esta aplicación, debe realizar algunos pasos en la consola de Oracle Cloud Infrastructure y algunos en Azure AD.

A continuación, se muestra el proceso general que debe seguir un administrador para configurar la federación. Los detalles de cada paso se proporcionan en la siguiente sección.

- En Oracle Cloud Infrastructure, descargue los documentos de metadatos de federación.

- En Azure AD, configure la consola de Oracle Cloud Infrastructure como una aplicación empresarial.

- En Azure AD, configure la aplicación empresarial de Oracle Cloud Infrastructure para conexión única.

- En Azure AD, configure los atributos y reclamaciones de usuario.

- En Azure AD, descargue el documento de metadatos SAML de Azure AD.

- En Azure AD, asigne grupos de usuarios a la aplicación.

- En Oracle Cloud Infrastructure, configure Azure AD como proveedor de identidad.

- En Oracle Cloud Infrastructure, asigne sus grupos de Azure AD a grupos de Oracle Cloud Infrastructure.

- En Oracle Cloud Infrastructure, configure las políticas de IAM para controlar el acceso de los grupos de de Azure AD.

- Comparta la URL del inicio de sesión de Oracle Cloud Infrastructure con sus usuarios.

Pasos para la federación con Azure AD

Requisitos

Tiene un arrendamiento de Azure con grupos y usuarios configurados en Azure AD.

Paso 1: En Oracle Cloud Infrastructure, descargue el documento de metadatos de federación

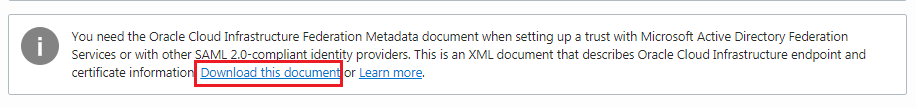

Resumen: en la página Federación de la consola de Oracle Cloud Infrastructure, se muestra un enlace al documento con metadatos del federación de Oracle Cloud Infrastructure. Antes de configurar la aplicación en Azure AD, debe descargar el documento.

-

Vaya a la página Federación: abra el menú de navegación y seleccione Identidad y seguridad. En Identidad, seleccione Federación.

-

En la página Federación, seleccione Descargar este documento.

Tras seleccionar el enlace, se abre el documento metadata.xml en la ventana de su explorador. Utilice el comando Guardar página como del explorador para guardar el documento xml localmente, donde pueda acceder a él más tarde.

Paso 2: En Azure AD, agregue Oracle Cloud Infrastructure como aplicación empresarial

-

En el portal de Azure, en el panel de navegación izquierdo, seleccione Azure Active Directory.

-

En el panel de Azure Active Directory, seleccione Aplicaciones empresariales. Se muestra un ejemplo de las aplicaciones en su arrendatario de Azure AD.

- En la parte superior del panel Todas las aplicaciones, seleccione Nueva aplicación.

- En la región Agregar desde la galería, introduzca Consola de Oracle Cloud Infrastructure en el cuadro de búsqueda.

-

Seleccione la aplicación Consola de Oracle Cloud Infrastructure en los resultados.

-

En el formulario específico de la aplicación, puede editar la información sobre la aplicación. Por ejemplo, puede editar el nombre de la aplicación.

-

Cuando haya terminado de editar las propiedades, seleccione Crear.

La página de introducción se muestra con las opciones para configurar la aplicación para su organización.

Paso 3: En Azure AD, configure Oracle Cloud Infrastructure como aplicación empresarial

-

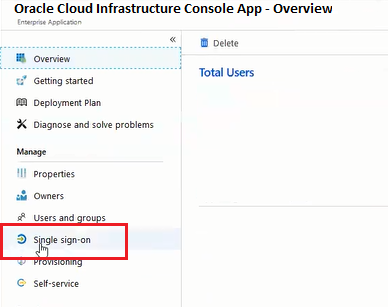

En la sección Administrar, seleccione Inicio de sesión único.

-

Seleccione SAML para configurar la conexión única. Aparecerá la página Configurar el inicio de sesión único con SAML.

-

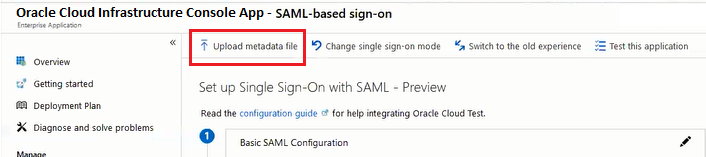

En la parte superior de la página, seleccione Cargar Archivo de Metadatos.

-

Localice el archivo (metadata.xml) de metadatos de federación descargado de Oracle Cloud Infrastructure en el paso 1 y cárguelos aquí. Después de cargar el archivo, estos campos de la Configuración básica de SAML se rellenan automáticamente:

- Identificador (ID de entidad)

- URL de respuesta (dirección URL de servicio de consumidores de afirmaciones)

-

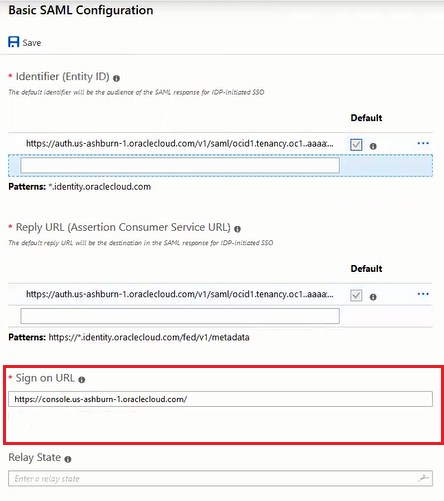

En la sección Configuración básica de SAML, seleccione Editar. En el panel Configuración básica de SAML, introduzca el siguiente campo obligatorio:

-

URL de inicio de sesión: introduzca la URL con el siguiente formato:

https://cloud.oracle.com

-

- Seleccione Guardar.

Paso 4: Configurar atributos y reclamaciones de usuario

La plantilla dela aplicación empresarial de la consola de Oracle Cloud Infrastructure está predefinida con los atributos necesarios, por lo que no se necesita agregar ninguna. Sin embargo, debe realizar las siguientes personalizaciones:

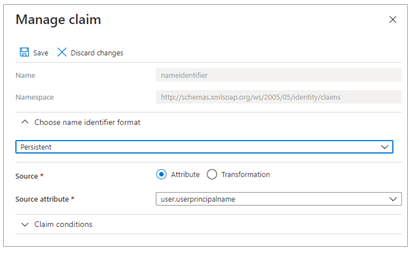

- En la sección Atributos y reclamaciones de usuario, seleccione Editar en la esquina superior derecha. Aparecerá el panel Gestionar reclamación.

-

Junto al campo Valor de identificador de nombre, seleccione Editar.

- En Reclamación necesaria, seleccione Identificador de usuario único (ID de Nombre).

- Seleccione Dirección de correo electrónico y cámbiela a Persistente.

- Para Origen, seleccione Atributo.

-

Para Atributo de origen, seleccione user.userprincipalname.

-

Seleccione Guardar.

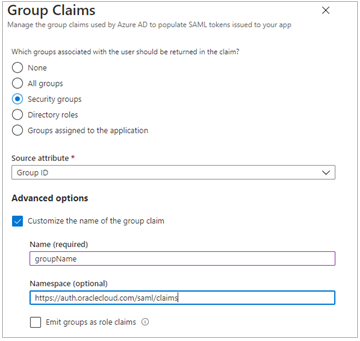

- Seleccione Agregar una reclamación de grupo.

-

En el panel Reclamaciones de grupos, configure lo siguiente:

- Seleccione Grupos de seguridad.

- Atributo de origen: seleccione ID de grupo.

- En Opciones avanzadas, seleccione Personalizar nombre de la notificación del grupo.

-

En el campo Nombre, introduzca: groupName.

Asegúrese de introducir groupName con la ortografía y las mayúsculas y minúsculas exactamente como se ha especificado.

-

En el campo Espacio de nombres, introduzca:

https://auth.oraclecloud.com/saml/claims - Seleccione Guardar.

Paso 5: Descargue el documento de metadatos SAML

-

En la sección Certificado de firma de SAML, seleccione el enlace de descarga situado junto a XML de metadatos de federaciones.

-

Descargue este documento y anote dónde lo ha guardado. Cargará este documento a la consola en el siguiente paso.

Paso 6: Asignar grupos de usuarios a la aplicación

Para permitir que los usuarios de Azure AD se conecten a Oracle Cloud Infrastructure, debe asignar los grupos de usuario adecuados a su nueva aplicación empresarial.

- En el panel de navegación izquierdo, en Administrar, seleccione Usuarios y grupos.

- Seleccione Agregar en la parte superior de la lista Usuarios y grupos para abrir el panel Agregar asignación.

-

Seleccione el selector de Usuarios y grupos.

-

Introduzca el nombre del grupo que desea asignar a la aplicación en el cuadro de búsqueda Buscar por nombre o dirección de correo.

-

Pase el cursor sobre el grupo de la lista de resultados para mostrar una casilla de verificación. Seleccione la opción para agregar el grupo a la lista Seleccionados.

-

Cuando termine de seleccionar grupos, seleccione Seleccionar para agregarlos a la lista de usuarios y grupos que se va a asignar a la aplicación.

-

Seleccione Asignar para asignar la aplicación a los grupos seleccionados.

Paso 7: Agregar Azure AD como proveedor de identidad en Oracle Cloud Infrastructure

Resumen: Agregue el proveedor de identidad a su arrendamiento. Puede configurar las asignaciones de grupo al mismo tiempo o configurarlas posteriormente.

- Vaya a la consola y conéctese con su nombre y contraseña de usuario y de Oracle Cloud Infrastructure.

- Abra el menú de navegación y seleccione Identidad y seguridad. En Identidad, seleccione Federación.

- Seleccione Agregar proveedor de identidad.

-

Introduzca lo siguiente:

- Nombre mostrado: un nombre exclusivo para esta confianza de federación. Este es el nombre de los usuarios federados al seleccionar qué proveedor de identidad se va a utilizar al conectarse a la consola. El nombre debe ser único en todos los proveedores de identidad que agregue al arrendamiento. No se puede cambiar más adelante.

- Descripción: una descripción fácil de recordar.

- Tipo: seleccione el proveedor de identidad compatible con SAML 2.0.

- XML: Cargue el archivo FederationMetadata.xml que ha descargado de Azure AD.

- Seleccione Mostrar opciones avanzadas.

-

Cifrar afirmación: al seleccionar la Casilla de Control, el servicio IAM esperará el cifrado desde IdP. No active esta casilla de verificación a menos que haya activado el cifrado de afirmaciones en Azure AD.

Para activar el cifrado de afirmaciones para esta aplicación de conexión única en Azure AD, configure el certificado de firma SAML en Azure AD para firmar la afirmación y respuesta SAML. Para obtener más información, consulte la documentación de Azure AD.

- Forzar autenticación: seleccionado por defecto. Cuando se selecciona esta opción, los usuarios deben proporcionar sus credenciales a IdP (volver a autenticarse) aunque ya estén conectados en otra sesión.

-

Referencias de clase de contexto de Autenticación: este campo es necesario para los clientes de Government Cloud. Cuando se especifican uno o más valores, Oracle Cloud Infrastructure (la parte de confianza) espera de que el proveedor del identidad utilice uno de los mecanismos especificados al autenticar el usuario. La respuesta SAML que devuelve el IdP debe contener una sentencia de autenticación con esa referencia de clase de contexto de autenticación. Si el contexto para la respuesta de SAML no coincide con lo especificado aquí, el servicio de autentificación de Oracle Cloud Infrastructure rechaza la respuesta SAML con un 400. En el menú, se muestran varias referencias de clase de contexto de autenticación comunes. Para utilizar una clase de contexto diferente, seleccione Personalizada y, a continuación, introduzca manualmente la referencia de clase.

- Si tiene permisos para crear un recurso, también tiene permisos para aplicar etiquetas de formato libre a dicho recurso. Para aplicar una etiqueta defined, debe tener permisos para utilizar el espacio de nombres de la etiqueta. Para obtener más información sobre el etiquetado, consulte Etiquetas de recursos. Si no está seguro de si desea aplicar etiquetas, omita esta opción o pregunte a un administrador. Puede aplicar etiquetas más tarde.

-

Seleccione Continuar.

Nota

Si no desea configurar las asignaciones de grupo ahora, simplemente puede seleccionar Crear y volver para agregarlas posteriormente.

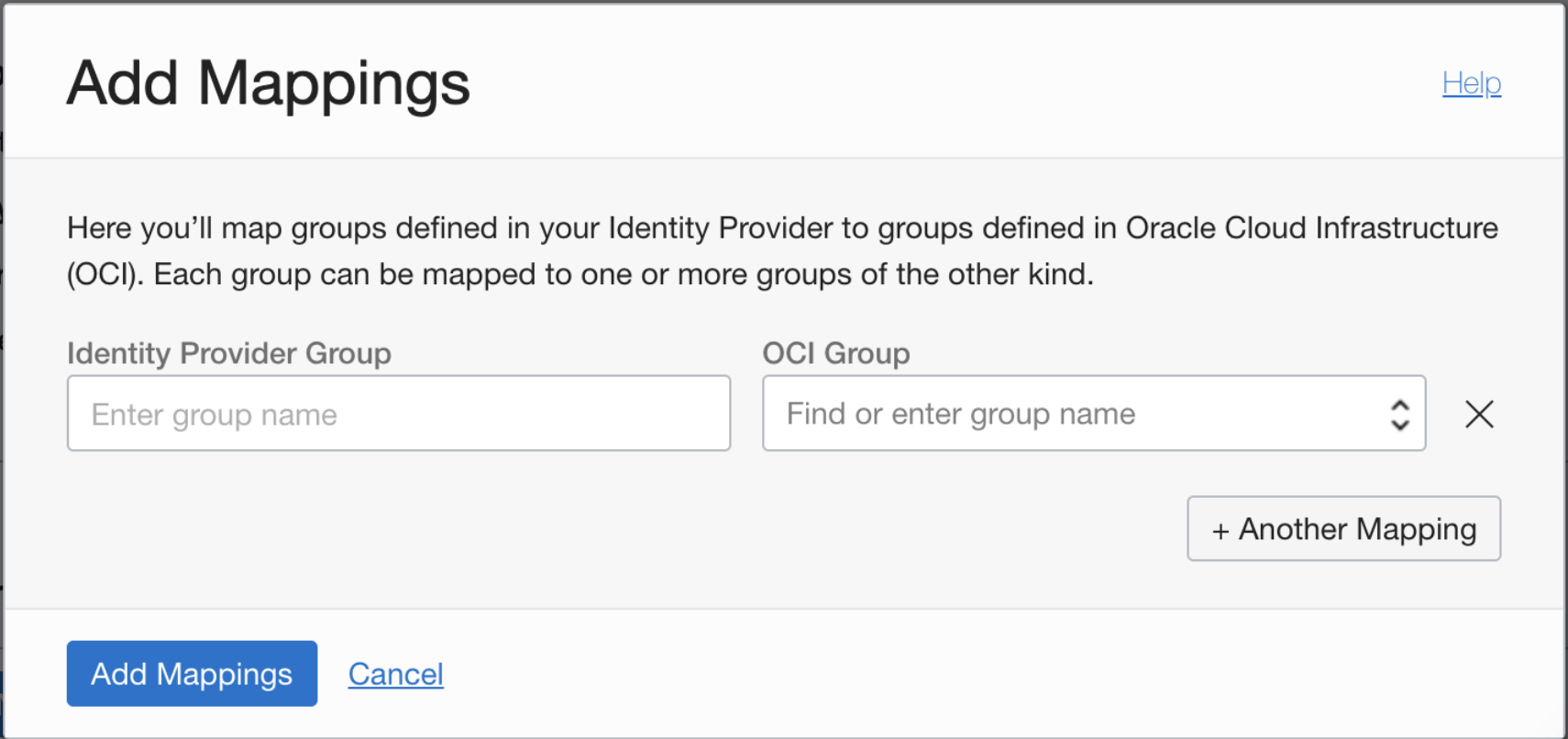

Paso 8: Agregar asignaciones de grupo

Resumen: Configure las asignaciones entre los grupos de Azure AD y grupos de IAM en Oracle Cloud Infrastructure. Un grupo determinado de Azure AD se puede asignar a cero, uno o varios grupos de los IAM y viceversa. Sin embargo, cada asignación individual se realiza entre un solo grupo de la red Azure AD y un solo grupo de la red IAM. Los cambios en las asignaciones de grupo se aplicarán normalmente en cuestión de segundos en la región principal, pero pueden tardar varios minutos en propagarse a todas las regiones. Tenga en cuenta que los grupos de Azure AD que seleccione para asignar también deben estar asignados a la aplicación empresarial en Azure AD. Consulte el Paso 6: Asignar grupos de usuarios a la aplicación.

Antes de empezar: tenga abierta la página Grupos de Azure AD. En el panel de Azure, en Administrar, seleccione Grupos. En la lista de grupos, seleccione el grupo que desea asignar a un grupo de Oracle Cloud Infrastructure. En la página de detalles del grupo, seleccione el icono Copiar junto al ID de objeto del grupo.

Para crear una asignación de grupo:

-

Para Grupo de proveedores de identidad, introduzca (o pegue) el identificador de objeto del grupo Azure AD. Debe introducir el ID de objeto de manera exacta, incluidas las mayúsculas y minúsculas. Un ID de objeto de ejemplo sería: aa0e7d64-5b2c-623g-at32-65058526179c

-

Seleccione el grupo de IAM al que desea asignar este grupo en la lista de Grupo de OCI.

- Repita los pasos anteriores para cada asignación que desee crear y, a continuación, seleccione Crear.

Requisitos para el nombre del grupo de IAM: sin espacios. Caracteres permitidos: letras, números, guiones, puntos, guiones bajos y signos más (+). El nombre no se puede cambiar posteriormente.

El proveedor de identidad queda agregado a su arrendamiento y aparece en la lista de la página Federación. Seleccione el proveedor de identidad para ver sus detalles y las asignaciones de grupo que acaba de configurar.

Oracle asigna al proveedor de identidad y a cada asignación de grupo un ID único denominado Oracle Cloud ID (OCID). Para obtener más información, consulte Identificadores de recursos.

En el futuro, vaya a la página Federación si desea editar las asignaciones de grupo o suprimir el proveedor de identidad de su arrendamiento.

Paso 9: Configure las políticas de IAM para los grupos

Si aún no lo ha hecho, configure políticas de IAM para controlar el acceso que tienen las personas federadas a los recursos de Oracle Cloud Infrastructure de su organización. Para obtener más información, consulte Introducción a las políticas y Políticas comunes.

Paso 10: Proporcione a los usuarios federados el nombre del arrendatario y la URL para conectarse

Los usuarios federados necesitan la URL de la consola de Oracle Cloud Infrastructure (por ejemplo, la consola) y el nombre de su arrendatario. Se les solicitará que proporcionen el nombre del arrendatario al conectarse a la consola.

Gestión de proveedores de identidad en la consola

También se suprimirán todas las asignaciones de grupo para el proveedor de identidad.

-

Suprima el proveedor de identidad de su arrendamiento:

-

Abra el menú de navegación y seleccione Identidad y seguridad. En Identidad, seleccione Federación.

Se muestra una lista de los proveedores de identidad en el arrendamiento.

- Seleccione el proveedor de identidad para ver sus detalles.

- Seleccione Suprimir.

- Confirme cuando se le solicite.

-

-

Abra el menú de navegación y seleccione Identidad y seguridad. En Identidad, seleccione Federación.

Se muestra una lista de los proveedores de identidad en el arrendamiento.

- Seleccione el proveedor de identidad para ver sus detalles.

-

Seleccione Agregar asignaciones.

- En Grupo de proveedores de identidad, seleccione Grupo personalizado. Introduzca (o pegue) el ID de objeto del grupo de Azure AD. Debe introducir el ID de objeto de manera exacta, incluidas las mayúsculas y minúsculas. Un ID de objeto de ejemplo sería: aa0e7d64-5b2c-623g-at32-65058526179c. Tenga en cuenta que para que aquellos grupos puedan conectarse a Oracle Cloud Infrastructure, también deben estar asignados a la aplicación empresarial en Azure AD. Consulte el Paso 6: Asignar grupos de usuarios a la aplicación.

-

Seleccione el grupo de IAM al que desea asignar este grupo en la lista de Grupo de OCI.

- Para agregar más asignaciones, seleccione +Another Mapping.

- Cuando haya terminado, seleccione Agregar asignaciones.

Normalmente, los cambios que efectúe se aplicarán en cuestión de segundos.

No puede actualizar una asignación de grupo, pero puede suprimir la asignación y agregar una nueva.

-

Abra el menú de navegación y seleccione Identidad y seguridad. En Identidad, seleccione Federación.

Se muestra una lista de los proveedores de identidad en el arrendamiento.

- Seleccione el proveedor de identidad para ver sus detalles.

- Seleccione la asignación que desee suprimir y, a continuación, seleccione Suprimir.

- Confirme cuando se le solicite.

Normalmente, los cambios que efectúe se aplicarán en cuestión de segundos.

Gestión de proveedores de identidad en la API

Para obtener información sobre el uso de la API y las solicitudes de firma, consulte la documentación de la API de REST y las Credenciales de seguridad. Para obtener información sobre los SDK, consulte Los SDK y la CLI.

Utilice estas operaciones de API:

Proveedores de identidad:- CreateIdentityProvider

- ListIdentityProviders

- GetIdentityProvider

- UpdateIdentityProvider

- DeleteIdentityProvider: para poder utilizar esta operación, primero debe utilizar DeleteIdpGroupMapping para eliminar todas las asignaciones de grupo del proveedor de identidad.

- CreateIdpGroupMapping: cada asignación de grupo es una entidad independiente con su propio OCID.

- ListIdpGroupMappings

- GetIdpGroupMapping

- UpdateIdpGroupMapping

- DeleteIdpGroupMapping