SSO entre OCI y el ID de Microsoft Entra

En este tutorial, configure SSO entre OCI IAM y Microsoft Entra ID, utilizando Entra ID como proveedor de identidad (IdP).

En este tutorial de 30 minutos se muestra cómo integrar OCI IAM, que actúa como proveedor de servicios (SP), con Entra ID, que actúa como IdP. Al configurar una federación entre Entra ID y OCI IAM, se permite el acceso de usuarios a los servicios y aplicaciones de OCI mediante credenciales de usuario que Entra ID autentica.

En este tutorial se trata la configuración de Entra ID como IdP para OCI IAM.

- En primer lugar, descargue los metadatos de OCI IAM Identity Domain.

- En los siguientes pasos, cree y configure una aplicación en Entra ID.

- En En Entra ID, configure SSO con OCI IAM utilizando los metadatos.

- En En Entra ID, edite los atributos y los reclamos para que el nombre de correo electrónico se utilice como identificador para los usuarios.

- En En Entra ID, agregue un usuario a la aplicación.

- Para los siguientes pasos, debe volver al dominio de identidad para finalizar la configuración y configuration.In OCI IAM, actualizar la política IdP por defecto para agregar el ID de Entra.

- Pruebe que la autenticación federada funciona entre OCI IAM y Entra ID.

Este tutorial es específico de IAM con dominios de identidades.

Para realizar este tutorial, debe tener lo siguiente:

-

Una cuenta de pago de Oracle Cloud Infrastructure (OCI) o una cuenta de pruebas de OCI. Consulte Cuenta gratuita de Oracle Cloud Infrastructure.

- Rol de administrador de dominio de identidad para el dominio de identidad de OCI IAM. Consulte Understanding Administrator Roles.

- Una cuenta de ID adicional con uno de los siguientes roles de ID adicional:

- Administración global

- Administrador de aplicación en la nube

- Administrador de aplicación

El usuario utilizado para la conexión única (SSO) debe existir en OCI IAM y en Entra ID para que funcione la conexión único. Después de completar este tutorial sobre SSO, hay otro tutorial, Gestión del ciclo de vida de identidades entre OCI IAM y Entra ID. Este otro tutorial le guiará a través de cómo aprovisionar cuentas de usuario de Entra ID a OCI IAM o de OCI IAM a Entra ID.

Necesita los metadatos del SP del dominio de identidad de OCI IAM para importarlos a la aplicación SAML Entra ID que cree. OCI IAM proporciona una URL directa para descargar los metadatos del dominio que está utilizando. Para descargar los metadatos, siga estos pasos.

-

Abra un explorador soportado e introduzca la URL de la consola:

- Introduzca el nombre de su cuenta en la nube, también denominado nombre de arrendamiento, y seleccione Siguiente.

- Seleccione el dominio de identidad al que desea conectarse. Este es el dominio de identidad que se utiliza para configurar la conexión única, por ejemplo

Default. - Inicie sesión con su nombre de usuario y contraseña.

- Abra el menú de navegación y seleccione Identidad y seguridad. En Identidad, seleccione Dominios.

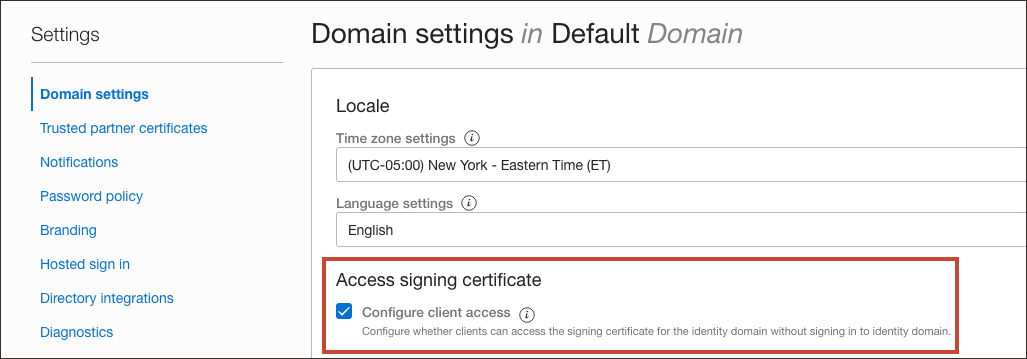

- Haga clic en el nombre del dominio de identidad en el que desea trabajar. Puede que necesite cambiar el compartimento para buscar el dominio que desee. A continuación, haga clic en Configuración y, a continuación, en Configuración de dominio.

- En Acceder a certificado de firma, compruebe Configurar acceso del cliente.

Esto permite que un cliente acceda a la certificación de firma del dominio de identidad sin estar relacionado con el dominio.

- Seleccione Guardar cambios.

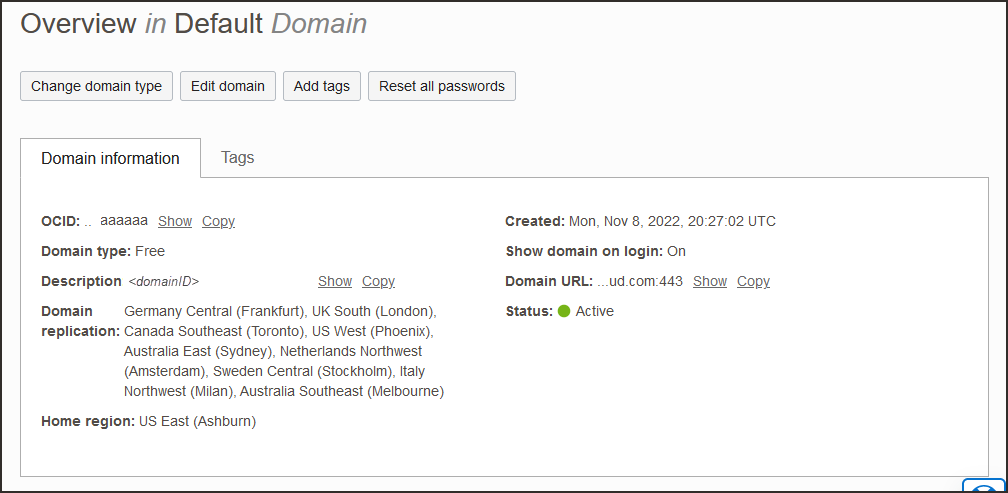

- Vuelva a la visión general de los dominios de identidad seleccionando el nombre del dominio en la pista de navegación de la ruta de navegación. Seleccione Copiar junto a la URL de Dominio en información de dominio y guarde la URL de una aplicación donde pueda editarla.

- En un nuevo separador del explorador, pegue la URL que ha copiado y agregue

/fed/v1/metadataal final.Por ejemplo:

https://idcs-<unique_ID>.identity.oraclecloud.com:443/fed/v1/metadata - Los metadatos del dominio de identidad se mostrarán en el explorador. Guárdelos como un archivo XML con el nombre

OCIMetadata.xml.

Para los siguientes pasos, trabajará en Entra ID.

Cree una aplicación empresarial SAML en Entra ID.

- En el explorador, conéctese a Microsoft Entra utilizando la URL:

https://entra.microsoft.com - Seleccione Identidad y Aplicaciones.

- Seleccione Aplicaciones empresariales y, a continuación, Nueva aplicación.

- En Buscar aplicaciones, escriba

Oracle Cloud Infrastructure Console. - Seleccione el mosaico Consola de Oracle Cloud Infrastructure por Oracle Corporation.

- Introduzca un nombre para la aplicación, por ejemplo,

Oracle IAM, y seleccione Create.Se creará la aplicación empresarial en Entra ID.

Configure SSO para la aplicación SAML de Entra ID y descargue los metadatos SAML de Entra ID. En esta sección, utilizará el archivo 1 de metadatos del proveedor de servicio de OCI IAM que ha guardado. Obtención de metadatos del proveedor de servicio desde OCI IAM.

- En la página Introducción, seleccione Introducción en Configurar inicio de sesión único.

- Seleccione SAML y, a continuación, seleccione Cargar archivo de metadatos (botón en la parte superior de la página). Busque el archivo XML que contenga los metadatos del dominio

OCIMetadata.xmlde identidad de OCI. - Proporcione la URL del inicio de sesión. Por ejemplo

https://idcs-<domain_ID>.identity.oraclecloud.com/ui/v1/myconsole - Seleccione Guardar.

- Cierre la página Cargar archivo de metadatos desde la X situada en la parte superior derecha. Si se le pregunta si desea probar la aplicación ahora, elija no debe hacerlo ya que probará la aplicación más adelante en este tutorial.

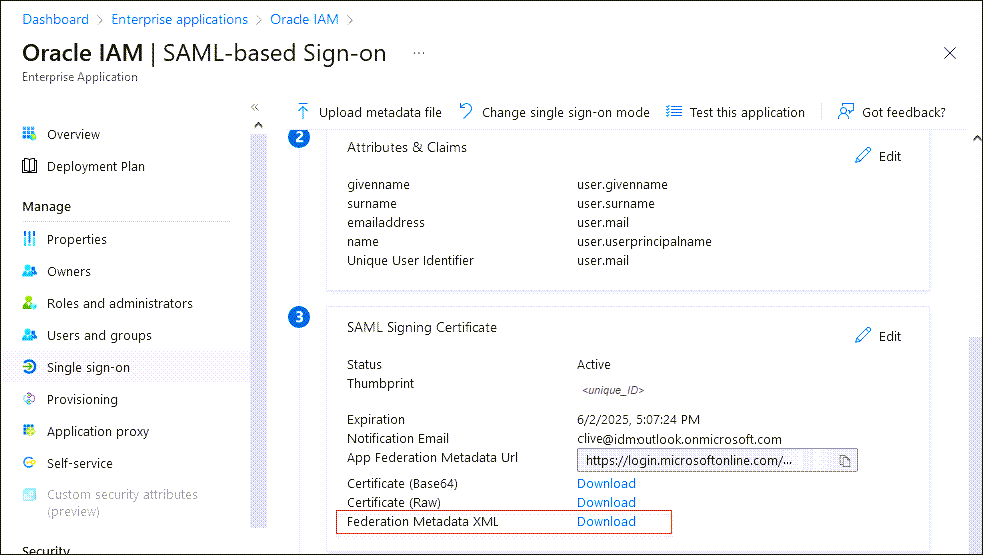

- En la página Set up Single Sign-On with SAML, desplácese hacia abajo y, en el certificado de firma de SAML, seleccione Download junto a Federation Metadata XML.

- Cuando se le solicite, seleccione Save File. Los metadatos se guardan automáticamente con el nombre del archivo por defecto

<your_enterprise_app_name>.xml. Por ejemplo,OracleIAM.xml.

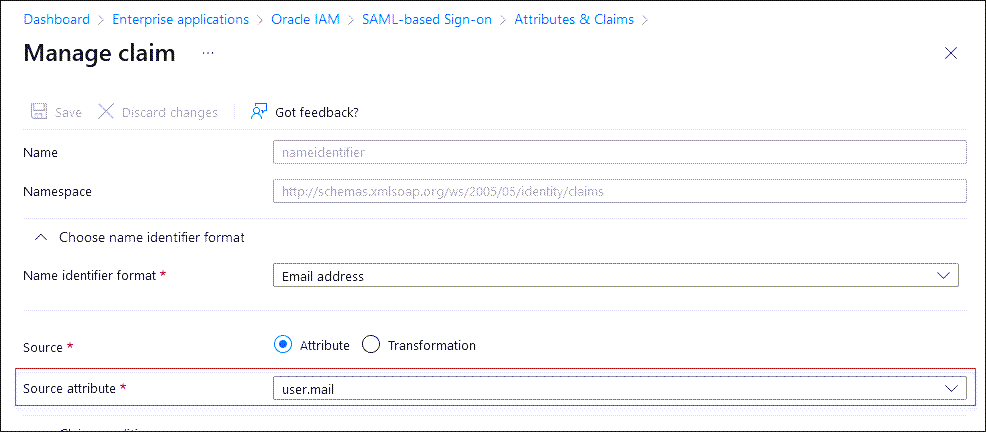

Edite los atributos y reclamaciones en la nueva aplicación SAML de Entra ID para que se utilice la dirección del correo electrónico del usuario como su nombre.

- En la aplicación empresarial, en el menú de la izquierda, seleccione Conexión única.

- En Atributos y reclamaciones, seleccione Editar.

- Seleccione la reclamación necesaria:

Unique User Identifier (Name ID) = user.mail [nameid-format:emailAddress] - En la página Gestionar reclamación, cambie el atributo Origen de

user.userprinciplenameauser.mail. - Seleccione Guardar.

Configuraciones adicionales de ID adicional

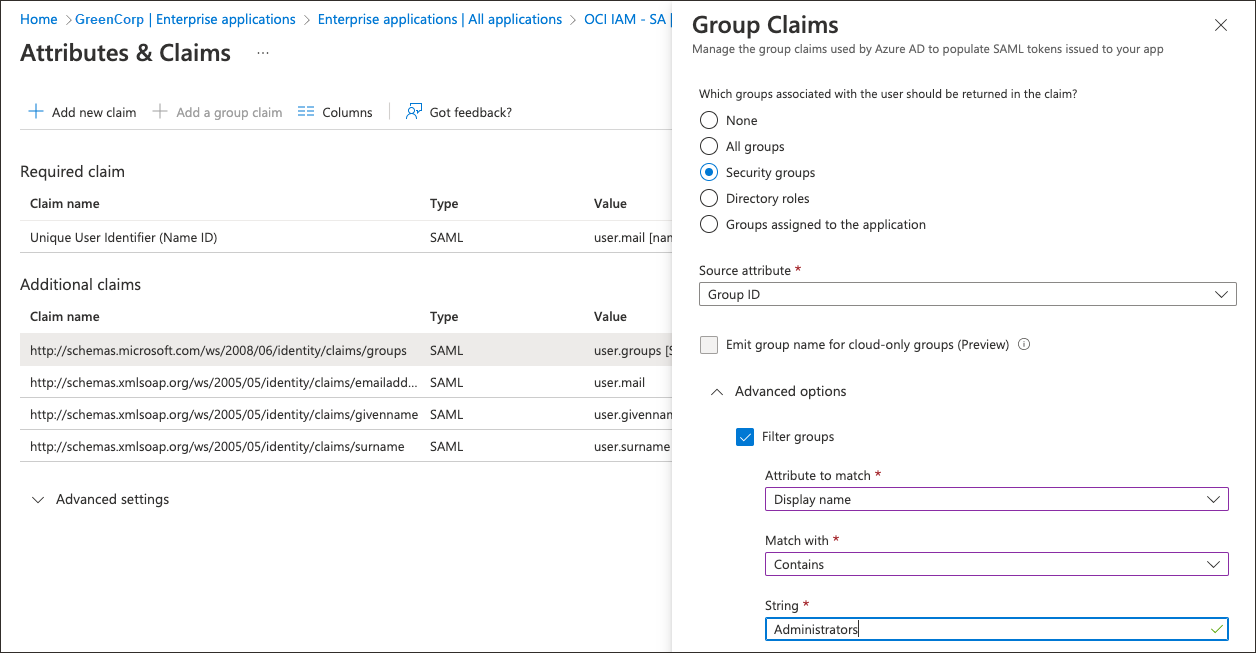

En Entra ID, puede filtrar grupos según el nombre de grupo o el atributo sAMAccountName.

Por ejemplo, supongamos que solo se debe enviar el grupo Administrators mediante SAML:

- Seleccione la reclamación de grupo.

- En Reclamaciones de grupo, expanda Opciones avanzadas.

- Seleccione Grupos de filtros.

- Para Atributo para coincidencia, seleccione

Display Name. - Para Coincidir con, seleccione

contains. - En Cadena, proporcione el nombre del grupo, por ejemplo,

Administrators.

- Para Atributo para coincidencia, seleccione

Esto ayuda a las organizaciones a enviar solo los grupos necesarios a OCI IAM desde Entra ID.

Cree un usuario de prueba para la aplicación Entra ID. Posteriormente, este usuario puede utilizar sus credenciales de Entra ID para conectarse a la consola de OCI.

- En el centro de administración de Microsoft Entra, seleccione Identidad, Usuarios y, a continuación, Todos los usuarios.

- Seleccione Nuevo usuario, Crear nuevo usuario y cree un usuario e introduzca su ID de correo electrónico.Nota

asegúrese de utilizar los detalles de un usuario presente en OCI IAM con el mismo identificador del correo electrónico. - Vuelva al menú de la aplicación de empresa. En Introducción, seleccione Asignar usuarios y grupos. También puede seleccionar Usuarios en Gestionar, en el menú de la izquierda.

- Seleccione Agregar usuario/grupo y, en la página siguiente, en Usuarios, seleccione Ninguno seleccionado.

- En la página Users, seleccione el usuario de prueba que ha creado. Al seleccionarlo, el usuario aparecerá en Elementos seleccionados. Seleccione Seleccionar.

- De vuelta en la página Agregar asignación, seleccione Asignar.

Para estos pasos, trabajará en OCI IAM.

Agregue el ID Entra como IdP para OCI IAM. En esta sección, se utiliza el archivo de metadatos de ID de entrada guardado en 3. Configure Single Sign-On para la aplicación empresarial Entra ID, por ejemplo, Oracle IAM.xml.

- En la consola de OCI del dominio en el que está trabajando, seleccione Seguridad y, a continuación, Proveedores de identidades.

- Seleccione Agregar IdP y, a continuación, Agregar IdP de SAML.

- Introduzca un nombre para el IdP de SAML, por ejemplo

Entra ID. Seleccione Next (Siguiente). - Asegúrese de que Importar metadatos del proveedor del identidad está seleccionado, busque y seleccione, o arrastre y suelte el archivo XML

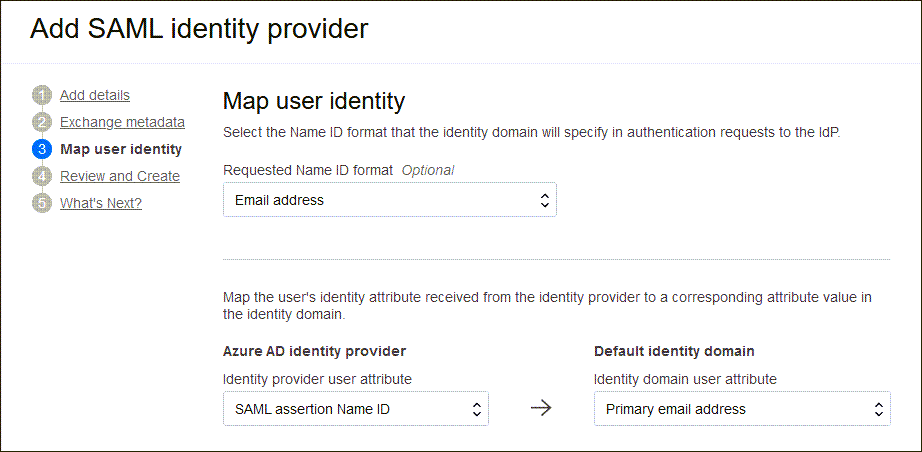

Oracle IAM.xmlde metadatos del identificador de identidad en Metadatos del proveedor del identidad. Este es el archivo de metadatos que ha guardado mientras realizaba el 3. Configurar la conexión única para la aplicación empresarial Intra ID. Seleccione Next (Siguiente). - En Asignar identidad de usuario, defina lo siguiente

- En Formato NameID solicitado, seleccione

Email address. - En Atributo de usuario de proveedor de identidad, seleccione

SAML assertion NameID. - En Atributo de usuario de dominio de identidad, seleccione

Primary email address.

- En Formato NameID solicitado, seleccione

- Seleccione Next (Siguiente).

- En Review and Create, verifique las configuraciones y seleccione Create IdP.

- Seleccione Activar.

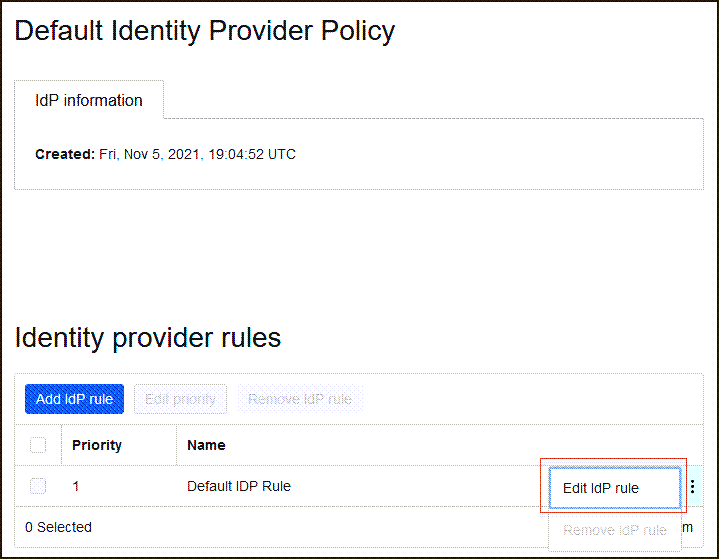

- Seleccione Agregar a regla de política IdP.

-

Seleccione Política de proveedor de identidad por defecto para abrirla, seleccione el menú y seleccione Editar regla IdP.

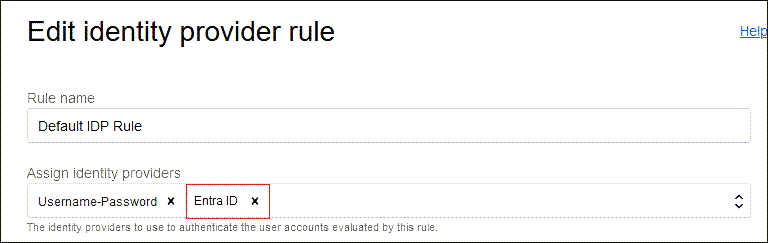

-

Seleccione Asignar proveedores de identidad y, a continuación, seleccione ID de entrada para agregarlo a la lista.

- Seleccione Save Changes.

Para que esto funcione, el usuario utilizado para SSO debe estar presente tanto en OCI IAM como en Entra ID. Además, el usuario debe estar asignado a la aplicación de OCI IAM creada en Entra ID.

Para ello, existen dos métodos:

- Puede crear manualmente un usuario de prueba tanto en OCI IAM como en Entra ID.

- Sin embargo, si desea probar con un usuario en tiempo real, debe configurar el aprovisionamiento entre Entra ID y OCI IAM siguiendo los pasos del tutorial, Gestión del ciclo de vida de identidad entre OCI IAM e Entra ID.

Sorry, but we're having trouble signing you in.

AADSTS50105: Your administrator has configured

the application application-name ('<unique_ID>')

to block users unless they are specifically granted

('assigned') access to the application.Pruebe la SSO iniciada por el SP.

-

Abra un explorador soportado e introduzca la URL de la consola de OCI:

- Introduzca su Nombre de cuenta de Cloud, también conocido como su nombre de arrendamiento, y seleccione Siguiente.

- Seleccione el dominio de identidad en la que se ha configurado una federación de ID adicional.

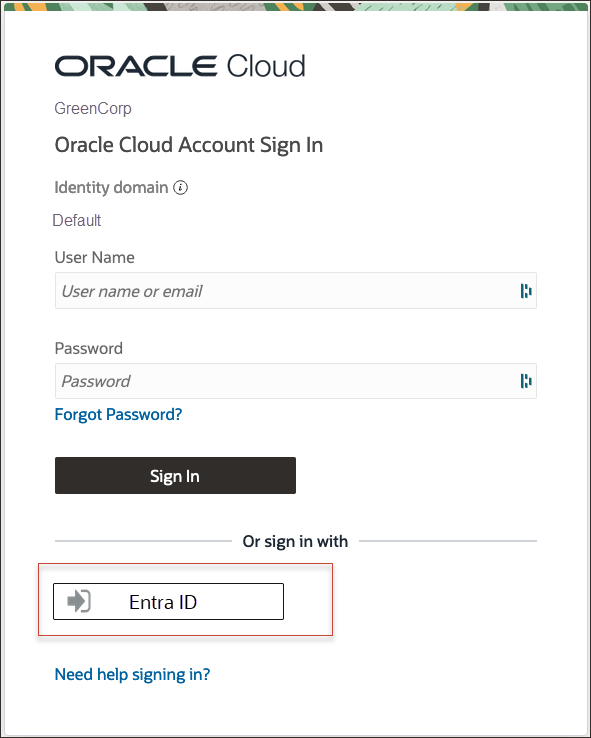

- En la página de conexión, se puede ver una opción para conectarse con Entra ID.

- Seleccione Entra ID. Se le dirigirá a la página de conexión de Microsoft.

- Proporcione sus credenciales de Entra ID.

- Cuando se realiza correctamente la autenticación, se conectará a la consola de OCI.

¡Enhorabuena! Ha configurado correctamente SSO entre Entra ID y OCI IAM.

Si ya tenía un usuario creado en Entra ID y asignado a la aplicación, que se ha aprovisionado para OCI IAM, ha podido probar que el proceso de autenticación entre OCI IAM y Entra ID funciona. Si no tiene este usuario, puede crear uno siguiendo uno de los tutoriales de Gestión del ciclo de vida de identidades entre OCI IAM y Entra ID.

Para obtener más información sobre el desarrollo con productos Oracle, consulte estos sitios: