Conexión única con OCI y Okta

En este tutorial, configurará la conexión única entre OCI y Okta, donde Okta actúa como proveedor de identidad (IdP) y OCI IAM es proveedor de servicios (SP).

En este tutorial de 15 minutos se muestra cómo configurar Okta como IdP, con OCI IAM como SP. Al configurar una federación entre Okta y OCI IAM, permite el acceso de todos los usuarios a los servicios y aplicaciones de OCI IAM mediante credenciales de usuario que Okta autentica.

- En primer lugar, recopile la información necesaria de OCI IAM.

- Configure Okta como IdP para OCI IAM.

- Configure OCI IAM para que Okta actúe como IdP.

- Cree políticas IdP en OCI IAM.

- Pruebe que la autenticación federada funciona entre OCI IAM y Okta.

Para realizar cualquiera de estos tutoriales, debe tener lo siguiente:

-

Una cuenta de pago de Oracle Cloud Infrastructure (OCI) o una cuenta de pruebas de OCI. Consulte Cuenta gratuita de Oracle Cloud Infrastructure.

- Rol de administrador de dominio de identidad para el dominio de identidad de OCI IAM. Consulte Understanding Administrator Roles.

- Una cuenta de Okta con privilegios de administrador para configurar el aprovisionamiento.

Recopila la información adicional que necesita de los pasos de cada tutorial:

- Obtenga los metadatos IdP de OCI y el certificado de firma para el dominio de identidad.

- Obtener el certificado de firma del dominio de identidad.

Necesita los metadatos de SAML IdP del dominio de identidad de OCI IAM para importarlos a la aplicación Okta que cree. OCI IAM proporciona una URL directa para descargar los metadatos del dominio que está utilizando. Okta utiliza la URL de dominio de OCI para conectarse a OCI IAM.

-

Abra un explorador soportado e introduzca la URL de la consola:

- Introduzca su Nombre de cuenta de Cloud, también denominado su nombre de arrendamiento, y seleccione Siguiente.

- Seleccione el dominio de identidad al que desea conectarse. Este es el dominio de identidad que se utiliza para configurar la conexión única, por ejemplo

Default. - Inicie sesión con su nombre de usuario y contraseña.

- Abra el menú de navegación y seleccione Identidad y seguridad. En Identidad, seleccione Dominios.

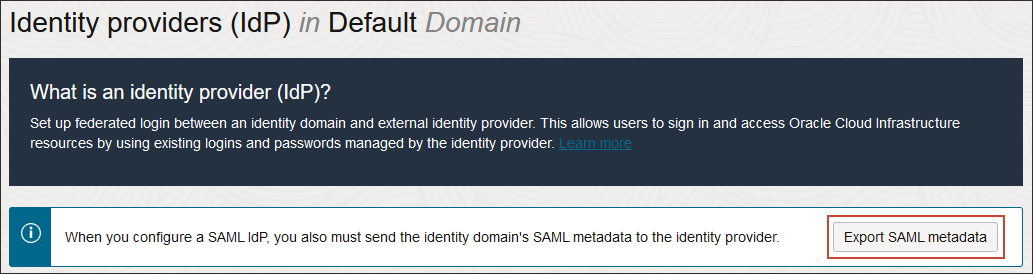

- Seleccione el nombre del dominio de identidad en el que desea trabajar. Puede que necesite cambiar el compartimento para buscar el dominio que desee. Luego, haga clic en Seguridad y, a continuación, en Proveedores de identidad.

- Seleccione Exportar metadatos de SAML.

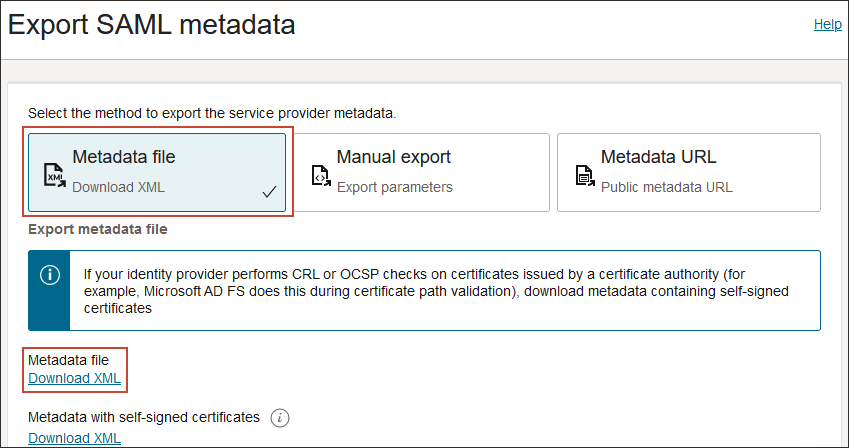

- Seleccione la opción Archivo de metadatos y seleccione Descargar XML.

- Cambie el nombre del archivo XML descargado a

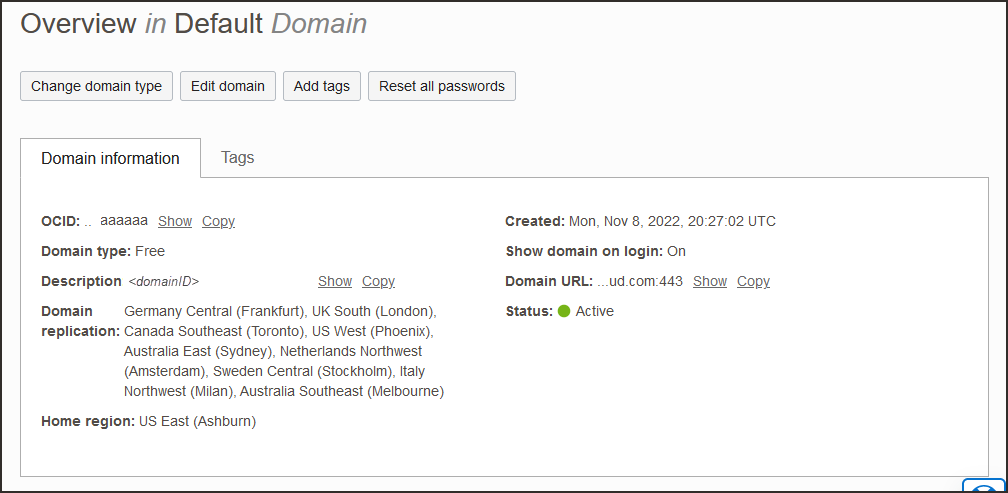

OCIMetadata.xml. - Vuelva a la visión general de los dominios de identidad seleccionando el nombre del dominio en la pista de navegación de la ruta de navegación. Seleccione Copiar junto a la URL de Dominio en información de dominio y guarde la URL. Ésta es la URL de dominio de OCI IAM que utilizará más adelante.

Cree una aplicación en Okta y tome nota de los valores que necesitará más adelante.

- En el explorador, conéctese a Okta mediante la URL:

https://<OktaOrg>-admin.okta.comdonde

<OktaOrg>es el prefijo de su organización con Okta. - En el menú de la izquierda, seleccione Seguridad, elija Aplicaciones y, a continuación, seleccione Examinar catálogo de aplicaciones.

- Busque

Oracle Cloudy seleccione Oracle Cloud Infrastructure IAM entre las opciones disponibles. - Seleccione Agregar integración.

- En Configuración general, introduzca un nombre para la aplicación, por ejemplo

OCI IAM, y seleccione Listo. - En la página de detalles de la aplicación nueva, seleccione el separador Inicio de sesión y, en Certificados de firma SAML, seleccione Ver instrucciones de configuración de SAML.

- En la página Ver instrucciones de configuración de SAML, anote lo siguiente:

- ID de entidad

- URL SingleLogoutService

- URL SingleSignOnService

- Descargue y guarde el certificado, con la extensión de archivo

.pem.

Cree un IdP para Okta en la consola de OCI.

- En la consola de OCI del dominio en el que está trabajando, seleccione Seguridad y, a continuación, Proveedores de identidades.

- Seleccione Agregar IdP y, a continuación, Agregar IdP de SAML.

- Introduzca un nombre para el IdP de SAML, por ejemplo

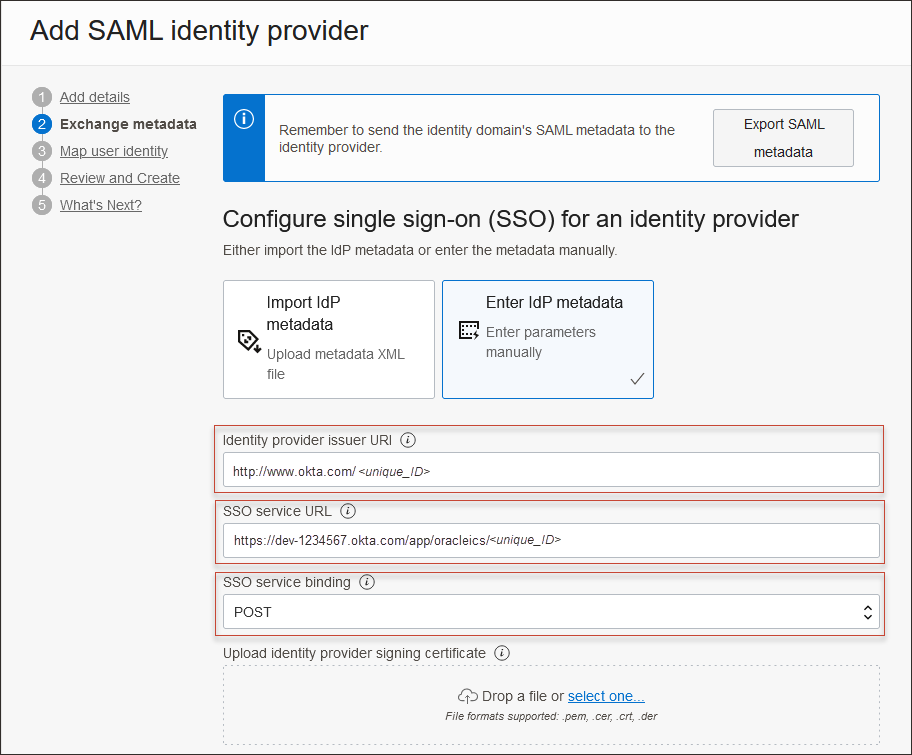

Okta. Seleccione Next (Siguiente). - En la página de metadatos de Exchange, asegúrese de que se ha seleccionado Introducir metadatos IdP.

- Introduzca lo siguiente del paso 8 en 2. Cree una aplicación en Okta:

- Para URI de emisor de proveedor de identidad: introduzca el ID de introducción.

- En URL de servicio SSO: introduzca la URL SingleSignOnService.

- Para Enlace de servicio SSO: seleccione

POST. - Para Cargar certificado de firma de proveedor de identidad: utilice el archivo

.pemde la certificación de Okta.

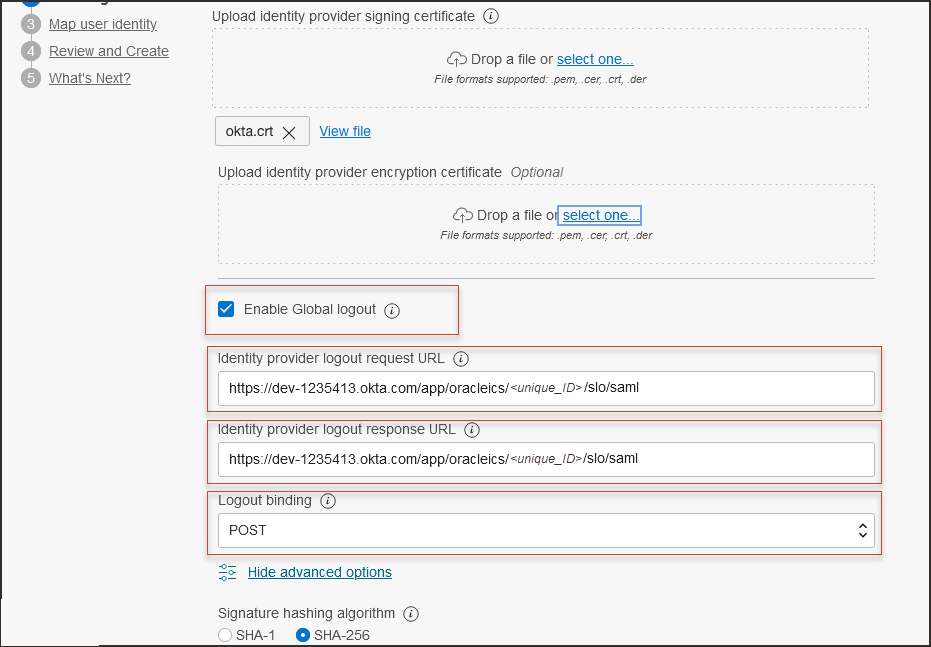

Más abajo en la página, asegúrese de que la opción Activar cierre de sesión global esté seleccionada e introduzca lo siguiente.

- Para URL de solicitud de desconexión de IDP: introduzca la URL SingleLogoutService.

- Para URL de respuesta de desconexión de IDP: URL eEnter tbhe SingleLogoutService.

- Asegúrese de que el enlace de desconexión esté establecido en POST.

- Seleccione Next (Siguiente).

- En la página Asignar atributos:

- En Formato NameId solicitado, seleccione

Email address. - Para Atributo de usuario de proveedor de identidad: seleccione el ID de nombre de afirmación de SAML.

- Para Atributo de usuario de dominio de identidad: seleccione la dirección de correo electrónico principal.

- En Formato NameId solicitado, seleccione

- Seleccione Next (Siguiente).

- Revise y seleccione Crear IDP.

- En la página Qué es lo siguiente, seleccione Activar y, a continuación, seleccione Agregar a política IdP.

- Seleccione Política de proveedor de identidad por defecto para abrirla y, a continuación, seleccione el menú para la regla y seleccione Editar regla IdP.

- Seleccione en Asignar proveedores de identidad y, a continuación, seleccione Okta para agregarlo a la lista.

- Seleccione Guardar cambios.

- Descargue el certificado SP:

- En la consola de OCI del dominio en el que está trabajando, seleccione Seguridad y, a continuación, Proveedores de identidades.

- Seleccione Okta.

- En la página IdP de Okta, seleccione Metadatos de proveedor de servicios.

- Seleccione Download (Descargar) junto al certificado de firma del proveedor de servicios para descargar el certificado de firma del SP y guardarlo.

- En la consola de Okta, seleccione Application y, a continuación, seleccione la nueva aplicación

OCI IAM. - Vaya al separador Inicio de sesión y seleccione Editar.

- Seleccione Activar Desconexión Única.

- Examine el certificado que ha descargado de la consola de OCI IAM en el paso anterior y seleccione Cargar.

- Desplácese hacia abajo hasta Configuración de inicio de sesión avanzado.

- Introduzca lo siguiente:

- GUID de Oracle Cloud Infrastructure IAM: introduzca la URL de dominio de OCI IAM del paso 10 de 1. Obtener los metadatos del proveedor de identidad de OCI y la URL de dominio.

- Defina el formato de nombre de usuario de la aplicación en

Email.

- Seleccione Guardar.

- Vaya al separador Asignaciones y asigne los usuarios a los que desea tener acceso a esta aplicación.

- Seleccione Next (Siguiente).

-

Introduzca la URL de la consola:

- Introduzca su Nombre de cuenta de Cloud, también conocido como su nombre de arrendamiento, y seleccione Siguiente.

- Inicie sesión con su nombre de usuario y contraseña.

- Seleccione el dominio para el que ha configurado Okta IdP.

- En la página de conexión, seleccione el icono de Okta.

- Introduzca sus credenciales de Okta. Se ha conectado a la consola de OCI.

¡Enhorabuena! Ha configurado correctamente una conexión única entre Okta y OCI IAM de dos formas diferentes.

Para obtener más información sobre el desarrollo con productos Oracle, consulte estos sitios: