Adición de usuarios de la consola de Oracle Cloud

Proporcione a los usuarios acceso para trabajar con los entornos de aplicaciones en la consola de Oracle Cloud.

En este tema se explica cómo configurar usuarios adicionales para ver y trabajar con suscripciones de aplicaciones en la consola.

El usuario introducido cuando se creó la cuenta de Oracle Cloud es el administrador por defecto del arrendamiento. El administrador por defecto puede realizar todas las tareas de Oracle Cloud Infrastructure, incluida la visualización de todas las suscripciones de aplicaciones.

Si necesita agregar usuarios para trabajar en la aplicación, consulte la documentación de la aplicación.

La gestión del entorno de aplicaciones se integra con el servicio Identity and Access Management Service (IAM) para la autenticación y autorización. IAM utiliza políticas para otorgar permisos a grupos. Los usuarios tienen acceso a recursos (como entornos) en función de los grupos a los que pertenecen. El administrador por defecto puede crear grupos, políticas y usuarios para otorgar acceso a los recursos.

Variación de tareas de gestión para diferentes servicios de aplicaciones

Las tareas de gestión y, por lo tanto, las opciones de acceso difieren para los distintos servicios de aplicaciones. Los servicios de aplicaciones se pueden dividir en dos categorías de gestión:

- Servicios de aplicaciones para los que Oracle crea los entornos. Debido a que no crea los entornos, las tareas de gestión solo incluyen la visualización de detalles de los entornos y sus suscripciones. Para crear usuarios de acceso limitado para estos servicios, utilice el procedimiento que se describe a continuación en este tema.

- Servicios de aplicaciones para los que se crean y gestionan los entornos. Como crea los entornos, las tareas de gestión incluyen la creación, la supresión y la actualización de los entornos. Para crear usuarios de acceso limitado para estos servicios, consulte:

- Para Fusion Applications: Gestión de usuarios de Oracle Cloud con funciones de puesto específicas

- Para otras aplicaciones: Gestión del acceso de usuario a entornos de aplicaciones

Adición de un administrador de arrendamiento

Este procedimiento describe cómo agregar otro usuario al grupo de administradores de arrendamiento. Los miembros del grupo Administradores tienen acceso a todas las funciones y servicios de la consola de Oracle Cloud.

Este procedimiento no proporciona al usuario acceso para conectarse a la consola de servicio de aplicación. Para agregar usuarios a la aplicación, consulte la documentación de la aplicación.

Para agregar un administrador:

- Abra el menú de navegación y seleccione Identidad y seguridad. En Identidad, seleccione Dominios.

- Seleccione el nombre del dominio de identidad en el que desea trabajar. Puede que necesite cambiar el compartimento para buscar el dominio que desee. A continuación, seleccione Usuarios.

- Seleccione Crear usuario.

- Introduzca el nombre y el apellido del usuario.

- Para que el usuario se conecte con su dirección de correo electrónico:

- Deje seleccionada la casilla de control Use la dirección de correo electrónico como nombre de usuario.

- En el campo Nombre de usuario o correo electrónico, introduzca la dirección de correo electrónico de la cuenta de usuario.

o bien

Para que el usuario inicie sesión con su nombre de usuario:- Desactive la casilla de control Use la dirección de correo electrónico como nombre de usuario.

- En el campo Nombre de usuario, introduzca el nombre de usuario que utilizará el usuario para conectarse a la consola.

- En el campo Correo electrónico, introduzca la dirección de correo electrónico de la cuenta de usuario.

- En Seleccione los grupos a los que desea asignar este usuario, marque la casilla de control para Administradores.

- Haga clic en Crear.

Se envía un correo electrónico de bienvenida a la dirección proporcionada para el nuevo usuario. El nuevo usuario puede seguir las instrucciones de activación de cuenta del correo electrónico para iniciar sesión y empezar a utilizar el arrendamiento.

Agregar un usuario no administrador

Este procedimiento describe cómo crear un grupo que tenga acceso para ver aplicaciones en la consola de Oracle Cloud, pero que no pueda realizar otras tareas administrativas.

Para otorgar a los usuarios permisos para ver sus aplicaciones en la consola de Oracle Cloud, debe:

- Cree un grupo.

- Cree una política que otorgue al grupo acceso para ver los recursos de entorno.

- Cree un usuario y agréguelo al grupo.

Las siguientes tareas le guiarán a través de la creación de un grupo, una política y un usuario en el servicio IAM. El administrador por defecto puede realizar estas tareas u otro usuario al que se le haya otorgado acceso para administrar IAM.

-

Abra el menú de navegación en la esquina superior izquierda de la página. En Infraestructura, seleccione Identidad y seguridad para ampliar el menú y, a continuación, en Identidad, seleccione Dominios. En la página Dominios, seleccione el dominio.

- En la lista de recursos del Dominio de identidad de la izquierda, haga clic en Grupos.

- Haga clic Crear grupo.

- Introduzca lo siguiente:

- Nombre: nombre único del grupo, por ejemplo, "environment-viewers". El nombre debe ser único para todos los grupos del arrendamiento. No podrá cambiarlo más tarde.

- Descripción: descripción fácil de recordar. Puede cambiarlo más tarde si lo desea.

- Opciones avanzadas - Etiquetas: opcionalmente, puede aplicar etiquetas. Si tiene permisos para crear un recurso, también los tiene para aplicar etiquetas de formato libre a ese recurso. Para aplicar una etiqueta definida, debe tener permisos para utilizar el espacio de nombres de la etiqueta. Para obtener más información sobre el etiquetado, consulte Etiquetas de recursos. Si no está seguro de si debe aplicar etiquetas, omita esta opción (puede aplicar las etiquetas posteriormente) o pregunte al administrador.

- Haga clic en Crear.

Antes de crear la política, necesitará conocer el valor correcto para el tipo de recurso de la aplicación. El tipo de recurso es al que la política otorga acceso. Consulte Referencia de políticas de aplicación para buscar el tipo de recurso correcto para la aplicación.

- Vaya a la página Políticas del dominio de identidad:

- Si sigue en la página Grupos del paso anterior, haga clic en Dominios en los enlaces de ruta situados de la parte superior de la página. En la página Dominios, haga clic en Políticas en la parte izquierda de la página.

- De lo contrario, abra el menú de navegación, en Infraestructura, haga clic en Identidad y seguridad para ampliar el menú y, a continuación, en Identidad, haga clic en Políticas. Aparecerá la lista de políticas.

- Haga clic en Crear política.

- Introduzca lo siguiente:

- Nombre: nombre único para la política. El nombre debe ser único para todas las políticas del arrendamiento. Esto no se puede cambiar posteriormente.

- Descripción: descripción fácil de recordar. Puede cambiarlo más tarde si lo desea.

- Compartimento: asegúrese de que el arrendamiento (compartimento raíz) esté seleccionado.

- En el Creador de política, active Mostrar editor manual para mostrar el cuadro de texto para la entrada de texto de formato libre.

- Introduzca las sentencias adecuadas para el servicio al que desea otorgar acceso. Consulte Referencia de políticas de aplicación para conocer las sentencias necesarias para la aplicación. Las sentencias de política tienen la forma de:

Allow group <your-group-name> to read <application-environment> in tenancy Allow group <your-group-name> to read organizations-subscriptions in tenancy Allow group <your-group-name> to read organizations-assigned-subscriptions in tenancydonde

<your-group-name> es el grupo que ha creado en un paso anterior y

<application-environment> es el tipo de recurso para la aplicación. Para obtener una lista de los tipos de recursos, consulte Referencia de políticas de aplicación.

- Haga clic en Crear.

Puede utilizar la opción Copiar del ejemplo de política que se muestra en la Referencia de política de aplicación para copiar el juego de sentencias de política. A continuación, puede pegar las sentencias en el cuadro de texto Creador de políticas para que solo tenga que actualizar el valor de <your-group-name>. Consulte Ejemplo: Cómo Copiar y Pegar una Política.

- En la página Inicio de aplicaciones de la consola de Oracle Cloud, seleccione el menú principal en la esquina superior izquierda de la página. Seleccione Identidad y seguridad y, a continuación, seleccione Dominios.

- En la página Dominios, seleccione Valor por defecto o el nombre del dominio de identidad.

- Seleccione Usuarios.

- Haga clic en Crear usuario.

- Introduzca el nombre y el apellido del usuario.

- Para que el usuario se conecte con su dirección de correo electrónico:

- Deje seleccionada la casilla de control Use la dirección de correo electrónico como nombre de usuario.

- En el campo Nombre de usuario o correo electrónico, introduzca la dirección de correo electrónico de la cuenta de usuario.

o bien

Para que el usuario se conecte con su nombre de usuario:- Desactive la casilla de control Use la dirección de correo electrónico como nombre de usuario.

- En el campo Nombre de usuario, introduzca el nombre de usuario que utilizará el usuario para conectarse a la consola.

- En el campo Correo electrónico, introduzca la dirección de correo electrónico de la cuenta de usuario.

- Para asignar el usuario a un grupo, active la casilla de control de cada grupo que desee asignar a la cuenta de usuario.

- Haga clic en Crear.

Referencia de política de aplicación

En las siguientes secciones, se muestran los nombres de tipos de recursos para cada uno de los servicios de aplicaciones. Busque la aplicación en la tabla y utilice las sentencias proporcionadas en las políticas.

Los servicios de aplicaciones que se muestran aquí no soportan el aprovisionamiento de entornos de autoservicio. Para obtener ayuda sobre la escritura de políticas para servicios de aplicaciones que admiten el aprovisionamiento de autoservicio, consulte Gestión del acceso de usuarios a entornos de aplicaciones.

Al suscribirse a una de las aplicaciones de Oracle Communications, Oracle crea el entorno de servicio de aplicación. Puede ver detalles sobre las suscripciones y las URL de la aplicación desde la consola de Oracle Cloud.

Para otorgar a otro usuario acceso para que interactúe con los servicios de la aplicación Oracle Communications en la consola de Oracle Cloud, utilice uno de los siguientes verbos en las sentencias de política:

-

read: permite al usuario ver toda la información sobre el entorno. -

inspect: permite al usuario mostrar solo los entornos; el usuario no puede ver las páginas de detalles.

En la siguiente tabla, se muestran los nombres de tipos de recursos y las sentencias de política de ejemplo que puede copiar y pegar para crear la política a fin de proporcionar acceso a un grupo. Todos los ejemplos utilizan elverbo read. Si desea otorgar acceso solo a inspect, sustituya read por inspect al crear la política.

| Servicio de aplicación | Tipos de recursos y muestra de políticas |

|---|---|

| Escudo de seguridad |

Tipo de recurso: Política de ejemplo para copiar y pegar:

|

| Gestión de entrega de sesiones en la nube |

Tipo de recurso: Política de ejemplo para copiar y pegar:

|

| SD-WAN Orchestration Cloud Service |

Tipo de recurso: Política de ejemplo para copiar y pegar:

|

Al suscribirse a una de las aplicaciones de Oracle Financial Services, Oracle crea el entorno de servicio de aplicación. Puede ver detalles sobre las suscripciones y las URL de la aplicación desde la consola de Oracle Cloud.

Para otorgar a otro usuario acceso para que interactúe con los servicios de la aplicación Oracle Financial Services en la consola de Oracle Cloud, utilice uno de los siguientes verbos en las sentencias de política:

-

read: permite al usuario ver toda la información sobre el entorno. -

inspect: permite al usuario mostrar solo los entornos; el usuario no puede ver las páginas de detalles.

En la siguiente tabla, se muestran los nombres de tipos de recursos y las sentencias de política de ejemplo que puede copiar y pegar para crear la política a fin de proporcionar acceso a un grupo. Todos los ejemplos utilizan elverbo read. Si desea otorgar acceso solo a inspect, sustituya read por inspect al crear la política.

| Servicio de aplicación | Tipos de recursos y muestra de políticas |

|---|---|

| Oracle Banking Virtual Account Management Cloud Service |

Tipo de recurso: Política de ejemplo para copiar y pegar:

|

| Oracle Banking Credit Facilities Process Management Cloud Service |

Tipo de recurso: Política de ejemplo para copiar y pegar:

|

| Oracle Banking Corporate Lending Process Management Cloud Service |

Tipo de recurso: Política de ejemplo para copiar y pegar:

|

| Oracle Banking Digital Experience Cloud Service |

Tipo de recurso: Política de ejemplo para copiar y pegar:

|

| Oracle Banking Liquidity Management Cloud Service |

Tipo de recurso: Política de ejemplo para copiar y pegar:

|

| Oracle Banking Payments Cloud Service |

Tipo de recurso: Política de ejemplo para copiar y pegar: |

| Oracle Banking Supply Chain Finance Cloud Service |

Tipo de recurso: Política de ejemplo para copiar y pegar: |

| Oracle Banking Trade Finance Process Management Cloud Service |

Tipo de recurso: Política de ejemplo para copiar y pegar: |

| Financial Revenue Management y Billing Cloud Service |

Tipo de recurso: Política de ejemplo para copiar y pegar: |

| Servicio financiero en la nube |

Tipo de recurso: Política de ejemplo para copiar y pegar: |

| Seguro médico |

Tipo de recurso: Política de ejemplo para copiar y pegar: |

| Oracle Financial Services: préstamos y leasing Cloud Service |

Tipo de recurso: Política de ejemplo para copiar y pegar: |

| Oracle Financial Services Crime and Compliance Management Anti Money Laundering Cloud Service - Control de transacciones |

Tipo de recurso: Política de ejemplo para copiar y pegar: |

| Oracle Financial Services Performance Analytics Cloud Service |

Tipo de recurso: Política de ejemplo para copiar y pegar: |

| Oracle Financial Services Price Creation and Discovery Cloud Service |

Tipo de recurso: Política de ejemplo para copiar y pegar: |

Al suscribirse a una de las aplicaciones de Oracle Utilities, Oracle crea el entorno de servicio de la aplicación. Puede ver detalles sobre las suscripciones y las URL de la aplicación desde la consola de Oracle Cloud.

Para otorgar a otro usuario acceso para que interactúe con los servicios de la aplicación Oracle Utilities en la consola de Oracle Cloud, utilice uno de los siguientes verbos en las sentencias de política:

-

read: permite al usuario ver toda la información sobre el entorno. -

inspect: permite al usuario mostrar solo los entornos; el usuario no puede ver las páginas de detalles.

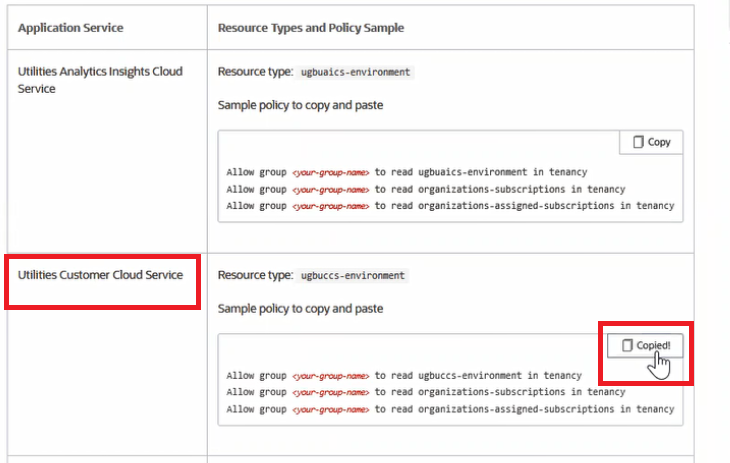

En la siguiente tabla, se muestran los nombres de tipos de recursos y las sentencias de política de ejemplo que puede copiar y pegar para crear la política a fin de proporcionar acceso a un grupo. Todos los ejemplos utilizan elverbo read. Si desea otorgar acceso solo a inspect, sustituya read por inspect al crear la política.

| Servicio de aplicación | Tipos de recursos y muestra de políticas |

|---|---|

| Utilities Analytics Insights Cloud Service |

Tipo de recurso: Política de ejemplo para copiar y pegar:

|

| Utilities Customer Cloud Service |

Tipo de recurso: Política de ejemplo para copiar y pegar:

|

| Servicio de atención al cliente y facturación de servicios públicos |

Tipo de recurso: Política de ejemplo para copiar y pegar:

|

| Gestor de activos de generación de servicios públicos |

Tipo de recurso: Política de ejemplo para copiar y pegar:

|

| Utilities Meter Solution Cloud Service |

Tipo de recurso: Política de ejemplo para copiar y pegar:

|

| Utilities Rate Cloud Service |

Tipo de recurso: Política de ejemplo para copiar y pegar:

|

| Utilities Billing Cloud Service |

Tipo de recurso: Política de ejemplo para copiar y pegar:

|

| Utilities Work and Asset Cloud Service |

Tipo de recurso: Política de ejemplo para copiar y pegar:

|

| Transacción de autoservicio digital de servicios públicos |

Tipo de recurso: Política de ejemplo para copiar y pegar:

|

Ejemplo: cómo copiar y pegar una política

Supongamos que tiene un grupo denominado "environment-viewers". Desea que este grupo esté limitado en la consola de Oracle Cloud para ver solo los entornos de Oracle Utilities Customer Cloud Service.

- Vaya a Políticas de Oracle Utilities en la documentación.

- Busque Utilities Customer Cloud Service en la tabla. Haga clic en Copiar para copiar las sentencias de política.

- En el Editor de políticas, pegue las sentencias de la tabla de documentación y, a continuación, actualice el valor de <your-group-name> en cada una de las sentencias con el nombre de grupo que ha creado.

Para obtener más información sobre el uso de IAM

En este tema se proporcionan los procedimientos básicos para crear tipos de usuario específicos en su cuenta a fin de comenzar con la gestión del entorno de aplicación. Para obtener más información sobre la gestión de usuarios que necesitan acceder a este y otros servicios, consulte: