Control de acceso basado en roles

Utilice el control de acceso basado en roles (RBAC) para controlar el acceso de los usuarios a los recursos de Oracle Database@Azure.

Esta tarea tiene instrucciones para configurar Azure RBAC para Oracle Autonomous Database y Oracle Exadata Database Service. Tenga en cuenta lo siguiente:

- Los clientes de oferta privada que deseen aprovisionar tanto Autonomous Database como Exadata Database Service deben completar ambos juegos de instrucciones en este tema. De lo contrario, complete el conjunto de instrucciones que coincida con el servicio de base de datos que planea utilizar.

- Los clientes de la oferta pública (pago por consumo) solo necesitan completar las instrucciones para Autonomous Database.

Roles y grupos de servicios de Oracle Autonomous Database

| Nombre de grupo de Azure | Asignación de roles de Azure | Finalidad |

|---|---|---|

| odbaa-adbs-db-administradores |

Oracle.Database Administrador de Autonomous Database |

Este grupo es para administradores que necesitan gestionar todos los recursos de Oracle Autonomous Database en Azure. |

| odbaa-db-family-administradores | Ninguno |

Este grupo se replica en OCI durante el proceso opcional de federación de identidad. Este grupo es para administradores que necesitan gestionar todos los recursos de Oracle Database Service en OCI. |

| odbaa-db-family-readers | Oracle.Database Lector |

Este grupo se replica en OCI durante el proceso opcional de federación de identidad. Este grupo está dirigido a lectores que necesitan ver todos los recursos de Oracle Database en OCI. |

| odbaa-administradores de red | Ninguno |

Este grupo se replica en OCI durante el proceso opcional de federación de identidad. Este grupo es para administradores que necesitan gestionar todos los recursos de red en OCI. |

| odbaa-costmgmt-administradores | Ninguno |

Este grupo se replica en OCI durante el proceso opcional de federación de identidad. Este grupo es para administradores que necesitan gestionar recursos de costos y facturación en OCI. |

Grupos y roles de Oracle Exadata Database Service on Dedicated Infrastructure

| Nombre de grupo de Azure | Asignación de roles de Azure | Finalidad |

|---|---|---|

| odbaa-exa-infra-administradores | Oracle.Database Administrador de infraestructura de Exadata | Este grupo es para administradores que necesitan gestionar todos los recursos de Exadata Database Service en Azure. Los usuarios con este rol tienen todos los permisos otorgados por "odbaa-vm-cluster-administrators". |

| odbaa-vm-cluster-administradores | Oracle.Database VmCluster Administrador | Este grupo es para administradores que necesitan gestionar recursos de cluster de VM en Azure. |

| odbaa-db-family-administradores | Ninguno |

Este grupo se replica en OCI durante el proceso opcional de federación de identidad. Este grupo es para administradores que necesitan gestionar todos los recursos de Oracle Database Service en OCI. |

| odbaa-db-family-readers | Oracle.Database Lector |

Este grupo se replica en OCI durante el proceso opcional de federación de identidad. Este grupo está dirigido a lectores que necesitan ver todos los recursos de Oracle Database en OCI. |

| odbaa-exa-cdb-administradores | Ninguno |

Este grupo se replica en OCI durante el proceso opcional de federación de identidad. Este grupo es para administradores que necesitan gestionar todos los recursos de CDB en OCI. |

| odbaa-exa-pdb-administradores | Ninguno |

Este grupo se replica en OCI durante el proceso opcional de federación de identidad. Este grupo es para administradores que necesitan gestionar todos los recursos de PDB en OCI. |

| odbaa-administradores de red | Ninguno |

Este grupo se replica en OCI durante el proceso opcional de federación de identidad. Este grupo es para administradores que necesitan gestionar todos los recursos de red en OCI. |

| odbaa-costmgmt-administradores | Ninguno |

Este grupo se replica en OCI durante el proceso opcional de federación de identidad. Este grupo es para administradores que necesitan gestionar recursos de costos y facturación en OCI. |

Configuración del control de acceso basado en roles en Azure Portal

- Conéctese al portal de Azure.

- Busque "EntraID" en la herramienta de búsqueda de Azure y, a continuación, seleccione ID de Microsoft Entra en los resultados de búsqueda para navegar a la página EntraID Visión general.

- Seleccione Grupos para navegar a la página Grupos. A continuación, seleccione Todos los grupos.

- Repita el paso anterior para crear nuevos grupos para todos los grupos de Azure que se muestran en la tabla de este tema.

-

Vaya a la página Suscripciones del portal de Azure y, a continuación, busque su suscripción a Azure en la página. Seleccione el nombre de la suscripción para ver los detalles de la suscripción. Consulte Visualización de todas las suscripciones en la documentación de Azure para obtener más información.

-

En la sección Control de acceso (IAM) de la página de detalles de suscripción de Azure, seleccione +Add y seleccione la opción Agregar asignación de rol.

-

Busque cualquiera de los roles que se muestran en la tabla de grupos y roles de Exadata en este tema. Por ejemplo,

Oracle.Database Reader. Seleccione el rol y, a continuación, seleccione Siguiente. -

En el separador Miembros del flujo de trabajo Agregar asignación de rol, seleccione +Select Miembros.

-

Busque "odbaa" en el campo de búsqueda. Se muestran los grupos que comienzan con "odbaa". Seleccione un nombre de grupo para seleccionarlo. Por ejemplo: "odbaa-db-family-readers".

-

En el separador Miembros, seleccione Revisar + asignar.

- Repita los pasos del 7 al 11 para cada grupo de Azure Autonomous Database/Exadata Database que tenga asignaciones de roles especificadas en la tabla.

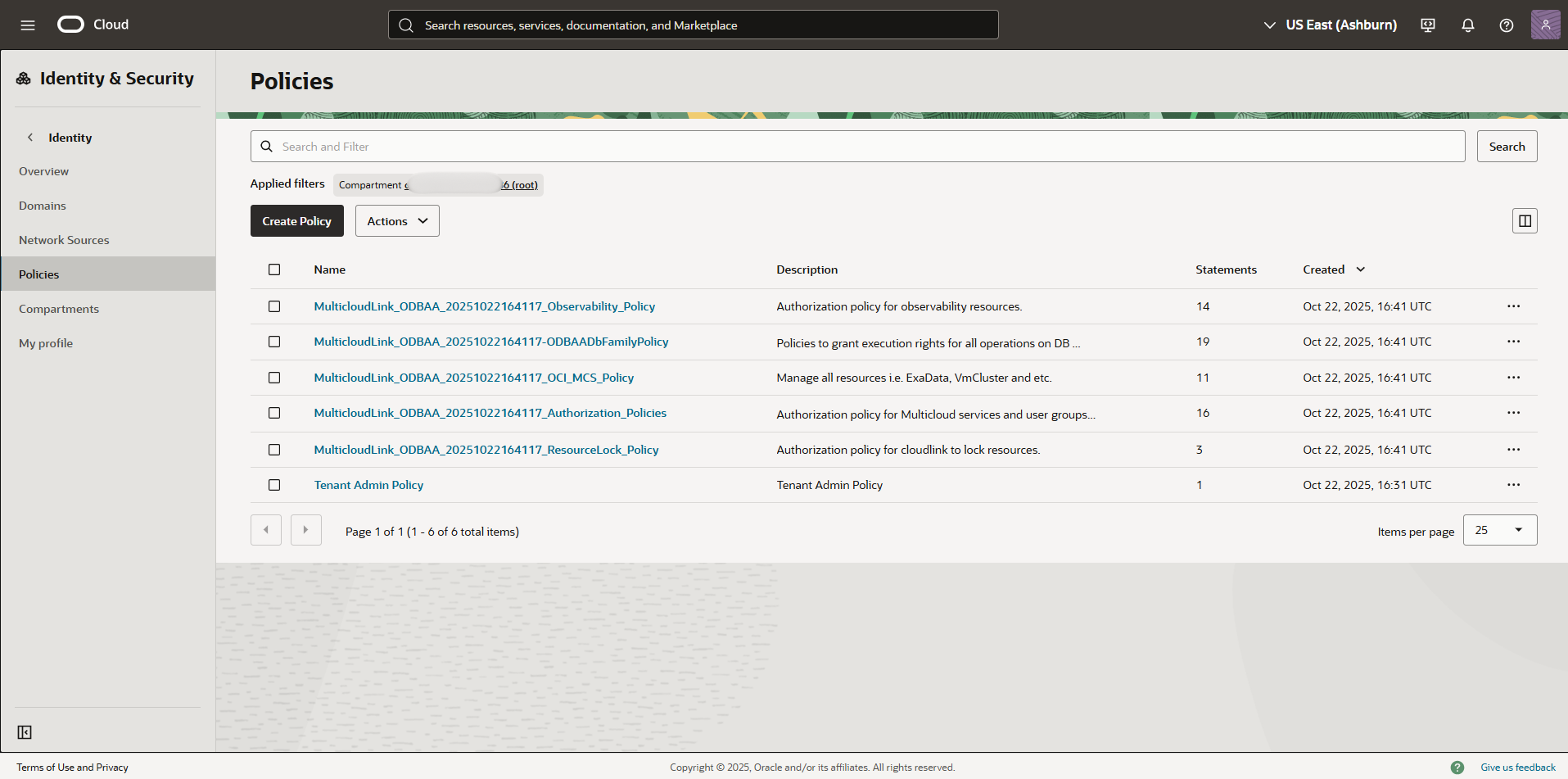

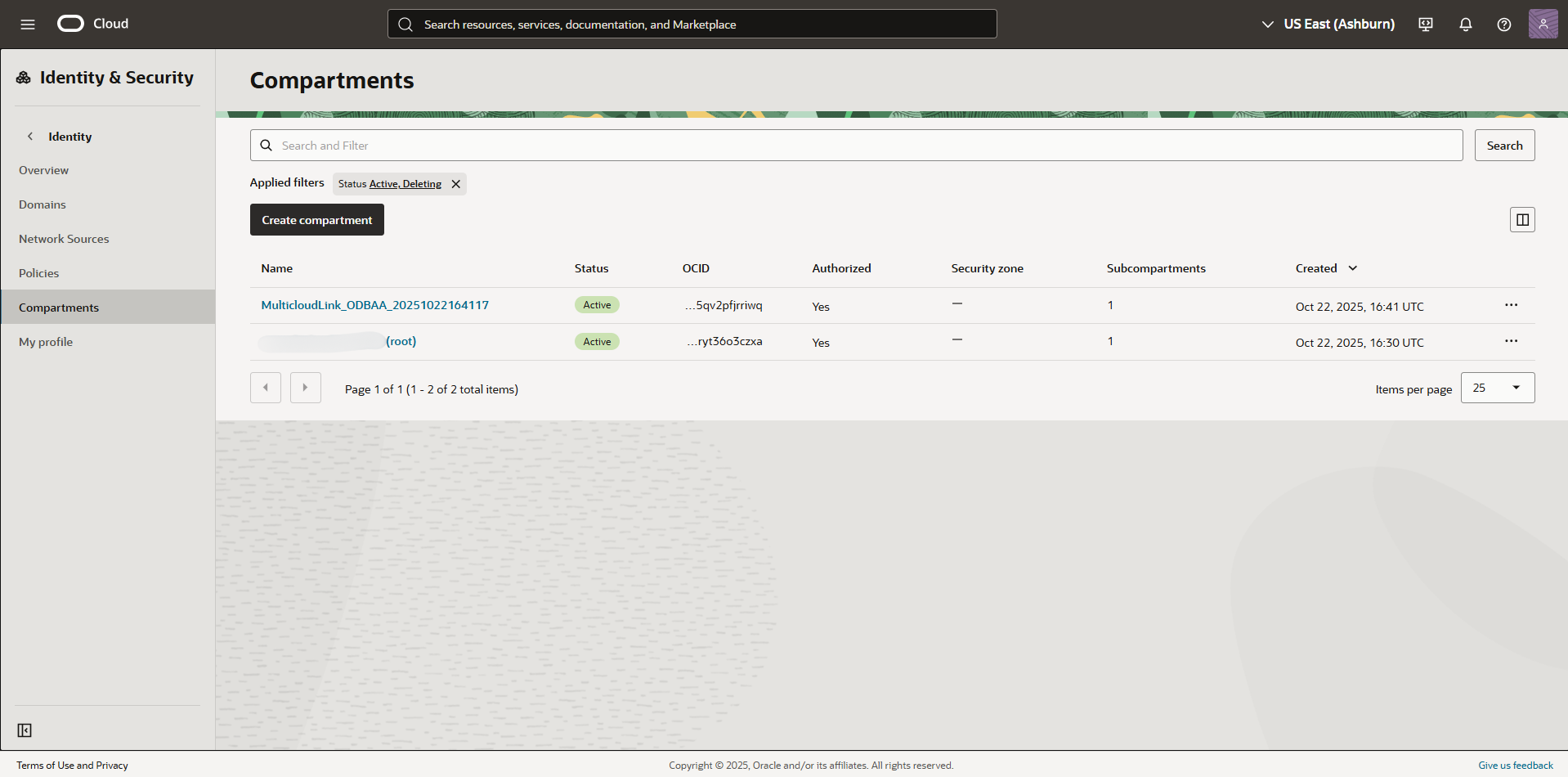

Políticas multinube de OCI

Al incorporar su entorno de Azure a Oracle Database@Azure, durante el proceso de enlace de cuentas de OCI, OCI crea un compartimento multinube y las políticas de OCI Identity and Access Management (IAM) que necesita el servicio. Estos recursos son esenciales para mantener Oracle Database@Azure. Los administradores de OCI no deben modificar, mover ni suprimir estos recursos creados automáticamente.

Políticas de denegación de Identity and Access Management (IAM)

Las políticas de denegación de OCI IAM permiten a los administradores bloquear explícitamente acciones no deseadas, mejorando la seguridad y optimizando el control de acceso.

Aunque las políticas de denegación de OCI IAM son una potente herramienta para restringir los permisos, deben utilizarse con extrema precaución en Oracle Database@Azure.

No aplique ninguna política de denegación que tenga como destino o afecte a las políticas de IAM o los compartimentos con el prefijo MulticloudLink.

La aplicación de políticas Deny a los recursos de Oracle Database@Azure rompe la integración del servicio ODBG con OCI, lo que provoca fallos operativos graves o un mal funcionamiento completo del servicio.

Recuperación de una política de denegación de todo el arrendamiento que bloquea las funciones multinube

Una política de denegación de todo el arrendamiento, como Deny any-user to inspect all-resources in tenancy, puede bloquear todo el acceso de usuario o la integración multinube.

Para recuperar:

En estos pasos se utiliza la consola de Oracle Cloud. También puede utilizar la CLI de OCI. Ejemplo de comando de la CLI:

oci iam policy update --policy-id <policy-id> --statements '["Deny group Interns to inspect all-resources in tenancy"]'Siguiente paso

Oracle Database@Azure está listo para su uso. Ahora puede hacer lo siguiente:

- Configure la federación de identidad para Oracle Database@Azure (opcional). Federation permite a los usuarios conectarse al arrendamiento de OCI asociado al servicio mediante las credenciales de Azure Entra ID. Consulte Federación (opcional) para obtener más información.

- Si no utiliza la federación de identidad, puede agregar usuarios adicionales en la consola de OCI. Consulte Visión general de IAM y Gestión de usuarios para obtener más información. Opcionalmente, puede registrar usuarios a My Oracle Support para permitirles abrir solicitudes de servicio.