Uso de la entidad de servicio de Azure para acceder a los recursos de Azure

Puede utilizar un principal de servicio de Azure con Autonomous AI Database para acceder a los recursos de Azure sin tener que crear y almacenar sus propios objetos de credenciales en la base de datos.

- Activar principal de servicio de Azure

Activar la autenticación de principal de servicio de Azure para permitir que Autonomous AI Database acceda a los servicios de Azure sin proporcionar credenciales a largo plazo. - Proporcionar consentimiento de aplicación de Azure y asignar roles

Para acceder a los recursos de Azure desde Autonomous AI Database con autenticación de principal de servicio de Azure, debe dar su consentimiento a la aplicación de Azure y asignar roles para permitir el acceso a sus recursos de Azure. - Utilice el principal de servicio de Azure con DBMS_CLOUD

Al realizar llamadas deDBMS_CLOUDpara acceder a los recursos de Azure y especificar el nombre de credencial comoAZURE$PA, la autenticación en el lado de Azure se realiza mediante el principal de servicio de Azure. - Desactivar principal de servicio de Azure

Para desactivar el acceso a los recursos de Azure desde Autonomous AI Database con principal de servicio de Azure, utiliceDBMS_CLOUD_ADMIN.DISABLE_PRINCIPAL_AUTH. - Notas para el principal de servicio de Azure

Notas para utilizar el principal de servicio de Azure.

Tema principal: Configuración de políticas y roles para acceder a recursos

Activación de la entidad de servicio de Azure

Active la autenticación de principal de servicio de Azure para permitir que Autonomous AI Database acceda a los servicios de Azure sin proporcionar credenciales a largo plazo.

Para utilizar Autonomous AI Database con autenticación de principal de servicio de Azure, necesita una cuenta de Microsoft Azure. Consulte Microsoft Azure para obtener más información.

Para activar la autenticación de principal de servicio de Azure en Autonomous AI Database:

Consulte ENABLE_PRINCIPAL_AUTH Procedure para obtener más información.

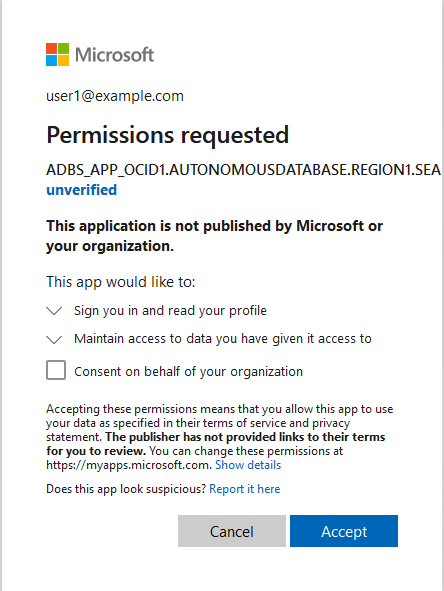

Proporcionar consentimiento para la aplicación Azure y asignación de roles

Para acceder a los recursos de Azure desde Autonomous AI Database con autenticación de principal de servicio de Azure, debe consentir la aplicación de Azure y asignar roles para permitir el acceso a sus recursos de Azure.

Para proporcionar el consentimiento de la aplicación Azure y asignar roles, realice los siguientes pasos:

En este ejemplo se muestran los pasos para otorgar roles para acceder a Azure Blob Storage. Si desea proporcionar acceso a otros servicios de Azure, debe realizar pasos equivalentes para los servicios de Azure adicionales para permitir que la aplicación de Azure (el principal de servicio) acceda al servicio de Azure.

Uso de la entidad de servicio de Azure con DBMS_CLOUD

Al realizar llamadas DBMS_CLOUD para acceder a los recursos de Azure y especificar el nombre de credencial como AZURE$PA, la autenticación en el lado de Azure se realiza mediante el principal de servicio de Azure.

Si aún no lo ha hecho, realice los siguientes pasos previos necesarios:

-

Active el esquema ADMIN u otro esquema para utilizar la autenticación de principal de servicio de Azure. Consulte Activar principal de servicio de Azure para obtener más información.

-

Consiente la aplicación y realice los permisos de asignación de roles de Azure. Consulte Proporcionar consentimiento de aplicación de Azure y asignar roles para obtener más información.

Para utilizar un procedimiento o función DBMS_CLOUD con el principal de servicio de Azure, especifique AZURE$PA como nombre de credencial. Por ejemplo, puede acceder a Azure Blob Storage mediante las credenciales de principal de servicio de Azure de la siguiente manera:

SELECT * FROM DBMS_CLOUD.LIST_OBJECTS('AZURE$PA', 'https://treedata.blob.core.windows.net/treetypes/');

OBJECT_NAME BYTES CHECKSUM CREATED LAST_MODIFIED

----------- ----- ------------------------ -------------------- --------------------

trees.txt 58 aCB1qMOPVobDLCXG+2fcvg== 2022-04-07T23:03:01Z 2022-04-07T23:03:01ZSi compara los pasos necesarios para acceder al almacenamiento de objetos, como se muestra en Crear credenciales y copiar datos en una tabla existente, observe que el paso 1, la creación de credenciales no es necesaria porque está utilizando un principal de servicio de Azure denominado AZURE$PA.

Desactivación de la entidad de servicio de Azure

Para desactivar el acceso a los recursos de Azure desde Autonomous AI Database con el principal de servicio de Azure, utilice DBMS_CLOUD_ADMIN.DISABLE_PRINCIPAL_AUTH.

Para desactivar el principal de servicio de Azure en Autonomous AI Database:

BEGIN

DBMS_CLOUD_ADMIN.DISABLE_PRINCIPAL_AUTH(

provider => 'AZURE',

username => 'adb_user');

END;

/Cuando el valor provider es AZURE y username es un usuario distinto del usuario ADMIN, el procedimiento revoca los privilegios del usuario especificado. En este caso, el usuario ADMIN y otros usuarios pueden seguir utilizando ADMIN.AZURE$PA y la aplicación que se crea para la instancia de base de datos de IA autónoma permanece en la instancia.

Cuando el valor provider es AZURE y username es ADMIN, el procedimiento desactiva la autenticación basada en principal de servicio de Azure y suprime la aplicación de principal de servicio de Azure en la instancia de base de datos de IA autónoma. En este caso, si desea activar el principal de servicio de Azure, debe realizar todos los pasos necesarios para volver a utilizar el principal de servicio de Azure, incluidos los siguientes:

-

Active el esquema

ADMINu otro esquema para utilizar la autenticación de principal de servicio de Azure. Consulte Activar principal de servicio de Azure para obtener más información. -

Consiente la aplicación y realice los permisos de asignación de roles de Azure. Consulte Proporcionar consentimiento de aplicación de Azure y asignar roles para obtener más información.

Consulte DISABLE_PRINCIPAL_AUTH Procedure para obtener más información.

Notas para la entidad de servicio de Azure

Notas para utilizar el principal de servicio de Azure.

-

Clonación de una instancia de Autonomous AI Database con el principal de servicio de Azure: al clonar una instancia con el principal de servicio de Azure activado, la configuración del principal de servicio de Azure no se transfiere a la clonación. Realice los pasos para activar el principal de servicio de Azure en la clonación si desea activar el principal de servicio de Azure en una instancia clonada.