Acerca de la conexión a una instancia de base de datos de IA autónoma

Después de crear usuarios de base de datos, las aplicaciones y las herramientas se conectan a bases de datos de IA autónomas mediante Oracle Net Services (también conocido como SQL*Net). Oracle Net Services habilita una sesión de red desde una aplicación cliente a un servidor de Oracle Database.

Una vez que se establece una sesión de red, Oracle Net Services actúa como el mensajero de datos de la aplicación cliente y la base de datos. Es responsable de establecer y mantener la conexión entre la aplicación cliente y la base de datos, así como de intercambiar mensajes entre ellas.

Oracle Net Services soporta una variedad de tipos de conexión para conectarse a una instancia de base de datos de IA autónoma, incluidos:

-

Controlador JDBC Thin: para las aplicaciones Java, el controlador JDBC Thin es un controlador Java puro. Muchas aplicaciones, incluido Oracle SQL Developer, admiten conexiones del controlador JDBC Thin.

-

JDBC OCI: que utilizan las aplicaciones del lenguaje Java. JDBC OCI agrega una capa sobre Oracle Call Interface para aplicaciones Java. La interfaz de línea de comandos de Oracle SQLcl utiliza JDBC OCI.

-

Oracle Call Interface (OCI): utilizado por muchas aplicaciones escritas en lenguaje C. Algunos ejemplos que utilizan Oracle Call Interface son las utilidades de Oracle, como Oracle SQL*Plus, SQL*Loader y la herramienta Oracle Data Pump.

-

Controladores ODBC: se utilizan en aplicaciones que están en capas sobre Oracle Call Interface (OCI) que se ejecutan en Microsoft Windows.

Los productos de terceros y las aplicaciones personalizadas pueden utilizar cualquiera de estos tipos de conexión.

Temas

- Conexiones seguras a la base de datos de IA autónoma con mTLS o con TLS

Las conexiones a la base de datos de IA autónoma se realizan a través de la red pública de Internet, opcionalmente con reglas de control de acceso (ACL) definidas o mediante un punto final privado dentro de una red virtual en la nube (VCN) en su arrendamiento. - Conexión a una base de datos de IA autónoma a través de un firewall

La mayoría de las organizaciones protegen las redes y los dispositivos de una red mediante un firewall. Un firewall controla el tráfico de red entrante y saliente mediante reglas que permiten el uso de ciertos puertos y el acceso a ciertos equipos (o, más específicamente, direcciones IP o nombres de host). Una función importante de un firewall es proporcionar separación entre las redes internas y la Internet pública. - Uso de la continuidad de aplicaciones

La continuidad de aplicaciones enmascara las interrupciones de los usuarios finales y las aplicaciones mediante la recuperación del trabajo en curso para las sesiones de base de datos afectadas tras las interrupciones. La continuidad de aplicaciones realiza esta recuperación bajo la aplicación para que la interrupción aparezca en la aplicación como una ejecución ligeramente retrasada.

Tema principal: Conexión a una base de datos de IA autónoma

Conexiones seguras a la base de datos de IA autónoma con mTLS o con TLS

Las conexiones a la base de datos de IA autónoma se realizan a través de la red pública de Internet, opcionalmente con reglas de control de acceso (ACL) definidas, o mediante un punto final privado dentro de una red virtual en la nube (VCN) en su arrendamiento.

Al especificar una configuración de punto final privado, esto solo permite el tráfico de la red virtual en la nube que especifique y bloquea el acceso a la base de datos desde todas las IP o las redes virtuales en la nube públicas. La configuración de un punto final privado le permite mantener el tráfico hacia y desde la base de datos fuera de Internet pública. Con un punto final privado, cuando el acceso público está activado con Permitir acceso público, la instancia tiene un punto final privado y un punto final público:

-

El nombre de host privado, la URL de punto final y la dirección IP privada permiten conectarse a la base de datos desde la VCN en la que reside la base de datos.

-

El nombre de host público permite conectarse a la base de datos desde direcciones IP públicas específicas o desde redes virtuales en la nube específicas si esas redes virtuales en la nube están configuradas para conectarse de forma privada a la base de datos de IA autónoma mediante un gateway de servicios.

Muchas aplicaciones admiten más de un tipo de conexión, pero cada tipo de conexión a la base de datos de IA autónoma utiliza autenticación de certificados y conexión a la base de datos TCPS (TCP seguro) mediante el uso de TLS 1.3 estándar. Esto garantiza que no se produzca ningún acceso no autorizado a la base de datos de IA autónoma y que la comunicación entre el cliente y El servidor esté totalmente cifrada y no se pueda interceptar ni modificar.

La base de datos de IA autónoma admite por defecto conexiones TLS mutuas (mTLS) (utilice el puerto 1522 para conectarse con mTLS). Tiene la opción de configurar una instancia de base de datos de IA autónoma para admitir conexiones mTLS y TLS (utilice el puerto 1521 o 1522 para conectarse con TLS).

Hay ventajas para los clientes que utilizan la autenticación TLS con la base de datos de IA autónoma, incluidas las siguientes:

-

Las conexiones TLS no necesitan que descargue una cartera. Para las conexiones TLS que utilizan el controlador JDBC Thin con JDK8 o superior, no se necesita una cartera. Esto incluye conexiones procedentes de clientes como SQL Developer y la línea de comandos SQL (SQLcl).

-

Los clientes que se conectan con TLS no necesitan preocuparse por la rotación de la cartera. La rotación de carteras es un procedimiento normal para las conexiones mTLS.

-

Las conexiones TLS pueden ser más rápidas (proporcionando menos latencia de conexión). La autenticación TLS puede proporcionar una latencia de conexión reducida en comparación con mTLS.

-

Las conexiones TLS y mTLS no se excluyen mutuamente. La autenticación TLS mutua (mTLS) está activada por defecto y siempre está disponible. Al activar la autenticación TLS, puede utilizar la autenticación mTLS o TLS.

-

El uso de la autenticación TLS no compromete la comunicación completa cifrada entre un cliente y una base de datos de IA autónoma.

Consulte Visualización de nombres de TNS y cadenas de conexión para una instancia de base de datos de IA autónoma para obtener más información sobre cómo obtener las cadenas de conexión mTLS para su instancia de base de datos de IA autónoma.

Acerca de la Autenticación TLS Mutua (mTLS)

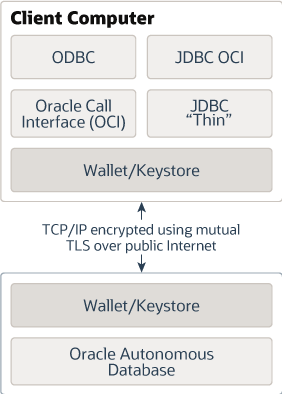

Mediante la seguridad de capa de transporte mutuo (mTLS), los clientes se conectan a través de una conexión de base de datos TCPS (TCP seguro) mediante el uso del estándar TLS 1.3 con un certificado de autoridad de certificación (CA) de cliente de confianza.

Con autenticación mutua, tanto la aplicación cliente como la base de datos de IA autónoma se autentican entre sí. La base de datos de IA autónoma utiliza la autenticación mTLS por defecto. Utilice el puerto 1522 para conectarse a una instancia de base de datos de IA autónoma con mTLS (la asignación de puerto 1522 no se puede cambiar).

La autenticación TLS mutua requiere que el cliente descargue u obtenga un certificado de CA de cliente de confianza para conectarse a una instancia de base de datos de IA autónoma. A continuación, Autonomous AI Database utiliza el certificado para autenticar el cliente. Esto proporciona una mayor seguridad y especifica los clientes que pueden comunicarse con una instancia de base de datos de IA autónoma.

La autenticación de certificaciones con Mutual TLS utiliza una clave cifrada almacenada en una cartera tanto en el cliente (donde se está ejecutando la aplicación) como el servidor (donde se ejecuta el servicio de base de datos en la base de datos de IA autónoma). La clave del cliente debe coincidir con la clave del servidor para establecer una conexión. Una cartera contiene una recopilación de archivos, entre los que se incluyen la clave y otra información necesaria para conectarse a la instancia de base de datos de IA autónoma. Todas las comunicaciones entre el cliente y el servidor están cifradas.

Para proteger la conexión a su instancia de base de datos de IA autónoma, un administrador de servicio descarga las credenciales de cliente (archivos de cartera) desde la base de datos de IA autónoma. Si no es un administrador del servicio de base de datos de IA autónoma, el administrador le proporciona las credenciales de cliente. Consulte Descarga de credenciales de cliente (carteras) para obtener más información.

En la siguiente figura, se muestran las conexiones seguras del cliente a Oracle Autonomous AI Database a través de la red pública de Internet mediante conexiones TLS mutuas. Si configura la base de datos para que utilice puntos finales privados, no se utiliza la red pública de Internet y la conexión utiliza un punto final privado dentro de una red virtual en la nube (VCN) en su arrendamiento.

Descripción de la ilustración autonomous-database.eps

Consulte Visualización de nombres de TNS y cadenas de conexión para una instancia de base de datos de IA autónoma para obtener más información sobre cómo obtener las cadenas de conexión mTLS para su instancia de base de datos de IA autónoma.

Acerca de la autenticación TLS

Mediante la seguridad de capa de transporte (TLS), los clientes se conectan a través del sistema TCPS (TCP seguro) utilizando TLS 1.3 estándar. Un cliente utiliza su lista de autoridades de certificación (CA) de confianza para validar el certificado raíz de CA del servidor. Si la CA emisora es de confianza, el cliente verifica que el certificado sea auténtico.

Esto permite al cliente y a la base de datos de IA autónoma establecer la conexión cifrada antes de intercambiar mensajes. Utilice el puerto 1521 o 1522 para conectarse a una instancia de base de datos de IA autónoma con TLS (estas asignaciones de puertos no se pueden cambiar).

Cuando se conecta con la autenticación TLS mediante clientes del controlador JDBC Thin, incluidos Oracle SQL Developer y Oracle SQLcl, no es necesario descargar una cartera para proteger la conexión a la instancia de la base de datos de IA autónoma. La autenticación TLS permite al cliente verificar la identidad del servicio de base de datos de IA autónoma para proporcionar una comunicación segura.

Según el tipo de cliente, una conexión TLS tiene el siguiente soporte con la base de datos de IA autónoma:

-

Para las conexiones con el controlador JDBC Thin que utilizan JDK8u162 o superior, incluidas las conexiones con Oracle SQL Developer y Oracle SQLcl, no se necesita una cartera.

-

Los clientes de Oracle Call Interface (OCI) soportan la autenticación TLS sin cartera si utiliza las siguientes versiones de cliente:

-

Oracle Instant Client/Oracle Database Client 19.13: solo en Linux x64

-

Oracle Instant Client/Oracle Database Client 19.14 (o posterior), 21.5 (o posterior) o 23.1 (o posterior)

-

-

Si el cliente se conecta con las versiones principales gestionadas ODP.NET o ODP.NET 19.13 o 21.4 (o superior) mediante la autenticación TLS, el cliente puede conectarse sin proporcionar una cartera.

Existen requisitos de acceso a la red para las conexiones TLS. Consulte Requisitos de acceso de red para conexiones TLS para obtener más información.

Consulte Visualización de nombres de TNS y cadenas de conexión para una instancia de base de datos de IA autónoma para obtener detalles sobre la obtención de las cadenas de conexión de TLS para su instancia de base de datos de IA autónoma.

Conexión a una base de datos de IA autónoma a través de un firewall

La mayoría de las organizaciones protegen redes y dispositivos en una red utilizando un firewall. Un firewall controla el tráfico de red entrante y saliente mediante reglas que permiten el uso de ciertos puertos y el acceso a ciertos equipos (o, más específicamente, direcciones IP o nombres de host). Una función importante de un firewall es proporcionar separación entre las redes internas y la Internet pública.

Cuando la base de datos de IA autónoma está configurada para acceder mediante la red pública de Internet, debe configurar el firewall para permitir el acceso a los servidores de la base de datos de IA autónoma.

Para acceder a la base de datos de IA autónoma desde detrás de un firewall, el firewall debe permitir el uso del puerto especificado en la conexión de base de datos al conectarse a los servidores de la conexión. Utilice el puerto 1522 para las conexiones mTLS de la base de datos de IA autónoma (puede ver el número de puerto en la cadena de conexión del archivo tnsnames.ora en el archivo credentials ZIP). Por ejemplo, consulte el valor port en el siguiente archivo tnsnames.ora:

db2022adb_high = (description = (

address=(protocol=tcps)

(port=1522)

(host=adb.example.oraclecloud.com))

(connect_data=(service_name=example_high.adb.oraclecloud.com))

(security=(ssl_server_dn_match=yes)))El firewall debe permitir el acceso a los servidores del dominio .oraclecloud.com mediante el puerto 1522. Para conectarse a la base de datos de IA autónoma, según la configuración de red de su organización, puede que necesite utilizar un servidor proxy para acceder a este puerto o puede que necesite solicitar que el administrador de red abra este puerto.

Consulte Rangos de direcciones IP para obtener información sobre los rangos de direcciones IP públicas en Oracle Cloud Infrastructure. Debe permitir el tráfico a estos bloques de CIDR para garantizar el acceso a una instancia de base de datos de IA autónoma en un punto final público.

Uso de la Continuidad de Aplicaciones

La continuidad de aplicaciones enmascara las interrupciones de los usuarios finales y las aplicaciones mediante la recuperación del trabajo en curso para las sesiones de base de datos afectadas tras las interrupciones. La continuidad de aplicaciones realiza esta recuperación bajo la aplicación para que la interrupción aparezca en la aplicación como una ejecución ligeramente retrasada.

Por defecto, la continuidad de aplicaciones está desactivada.

Consulte Uso de la continuidad de aplicaciones en la base de datos de IA autónoma para obtener más información sobre la continuidad de aplicaciones.