Acceso a un arrendamiento cruzado de base de datos mediante una integración de IAM

Los usuarios y grupos de un arrendamiento pueden acceder a instancias de Autonomous AI Database en otro arrendamiento si las políticas de ambos arrendamientos lo permiten.

- Acerca del acceso entre arrendamientos para usuarios de IAM a instancias de DBaaS

El acceso entre arrendamientos a una instancia de Oracle Cloud Infrastructure (OCI) DBaaS es similar a un único escenario de arrendamiento, excepto que la información del arrendamiento es necesaria para asignaciones y solicitudes de token y que se necesita una política en ambos arrendamientos para permitir este acceso a recursos de base de datos entre arrendamientos. - Configuración de políticas

Debe crear políticas tanto en el arrendamiento de usuario como en el arrendamiento de recursos de base de datos para permitir el acceso a la base de datos entre arrendamientos. - Asignación de esquemas y roles de base de datos a usuarios y grupos de otro arrendamiento

Al realizar este tipo de asignación, debe agregar el OCID de arrendamiento a la información de asignación para que la base de datos sepa que es acceso entre arrendamientos. - Configuración de clientes de base de datos para el acceso entre arrendamientos

Puede configurar algunos clientes de base de datos directamente. - Solicitud de tokens entre arrendamientos mediante la interfaz de línea de comandos de OCI

Debe agregar el parámetro--scopeal comando de la interfaz de línea de comandos de Oracle Cloud Infrastructure (OCI) para obtener undb-tokenpara una solicitud entre arrendamientos. Si la base de datos a la que está accediendo está en una región diferente a la región principal del arrendamiento de usuario, la región también se debe agregar al comando de la CLI de OCI mediante el parámetro --region.

Acerca del acceso entre arrendamientos para usuarios de IAM a instancias de DBaaS

El acceso entre arrendamientos a una instancia de Oracle Cloud Infrastructure (OCI) DBaaS es similar a un único escenario de arrendamiento, excepto que la información de arrendamiento es necesaria para asignaciones y solicitudes de token y que se necesita una política en ambos arrendamientos para permitir el acceso a este recurso de base de datos entre arrendamientos.

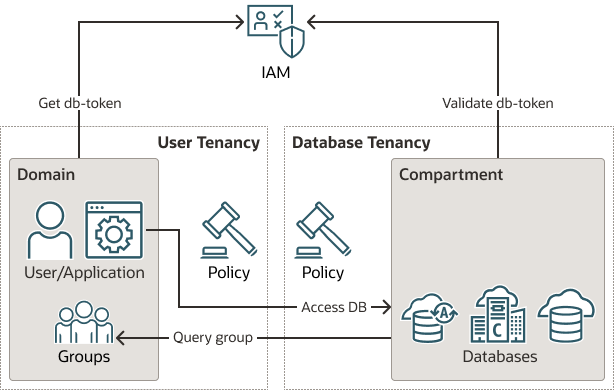

En la siguiente figura, se ilustra el proceso para un acceso entre arrendamientos a una instancia DBaaS de OCI.

Figura 3-1 Acceso entre arrendamientos a una instancia DBaaS de OCI

Descripción de la "Figura 3-1 Acceso entre arrendamientos a una instancia DBaaS de OCI"

El proceso entre arrendamientos es el siguiente:

- La política es necesaria en ambos arrendamientos para aprobar y admitir el acceso entre arrendamientos.

- El principal de IAM (usuario o aplicación) solicita un token de base de datos para un recurso entre arrendamientos.

- Se devuelve

db-tokeny se utiliza para acceder a la base de datos en un arrendamiento diferente - La base de datos realizará una consulta de grupo entre arrendamientos para los grupos del usuario y asignará el principal al esquema global y los roles globales opcionales.

Debe suscribir el arrendamiento de usuario a las mismas regiones en las que se encuentran las bases de datos. Por ejemplo, si las bases de datos del arrendamiento de base de datos están en las regiones PHX y IAD, debe suscribir el arrendamiento de usuario a estas regiones. Esta no es la región principal, solo las regiones suscritas adicionales en el arrendamiento del usuario.

Configuración de Políticas

Debe crear políticas tanto en el arrendamiento de usuario como en el arrendamiento de recursos de base de datos para permitir el acceso a la base de datos entre arrendamientos.

- Configuración del arrendamiento de usuario de origen

Se necesitan dos políticas para permitir el acceso entre arrendamientos en el arrendamiento de usuario. - Configuración del arrendamiento de recursos de base de datos de destino

El arrendamiento de base de datos necesitará políticas coincidentes para permitir el acceso a los usuarios desde el arrendamiento de usuario, así como permitir que sus propias bases de datos consulten información del grupo en el arrendamiento de usuario - Ejemplos de políticas para el acceso entre arrendamientos

Los ejemplos incluyen el uso de una cláusulaWHEREpara acotar la configuración entre arrendamientos y otros métodos para realizar este tipo de configuración.

Configuración del arrendamiento del usuario de origen

Se necesitan dos políticas para permitir el acceso entre arrendamientos en el arrendamiento del usuario.

Tema principal: Configuración de políticas

Configuración del arrendamiento de recursos de la base de datos de destino

El arrendamiento de base de datos necesitará políticas coincidentes para permitir el acceso a los usuarios desde el arrendamiento de usuario, así como permitir que sus propias bases de datos consulten información del grupo en el arrendamiento de usuario

any-user facilita la comprensión de las políticas necesarias, Oracle recomienda utilizar restricciones más estrictas además de utilizar any-user o en lugar de hacerlo. La opción any-user permitirá que cualquier entidad o recurso consulte grupos de usuarios en user_tenancy. Idealmente, debería limitar esto a permitir que los recursos de la base de datos (principales de recursos) realicen las consultas de grupo. Para ello, agregue una cláusula WHERE a las políticas o agregue un grupo dinámico que lo limite a los miembros del grupo dinámico. La definición de todas las formas posibles de especificar políticas y grupos dinámicos está fuera del ámbito de este tema. Puede encontrar más información de estas fuentes:

Tema principal: Configuración de políticas

Ejemplos de políticas para el acceso entre arrendamientos

Entre los ejemplos se incluye el uso de una cláusula WHERE para acotar la configuración entre arrendamientos y otros métodos para realizar este tipo de configuración.

Puede agregar una cláusula WHERE para limitar los recursos de base de datos que pueden realizar la consulta de grupo entre arrendamientos:

ADMIT any-user of tenancy db_tenancy to {GROUP_MEMBERSHIP_INSPECT, AUTHENTICATION_INSPECT} in tenancy where request.principal.type = 'dbsystem'Esta política de admisión permite a cualquier servicio de base de datos base (tipo de recurso: dbsystem) en db_tenancy consultar la información de grupo de un usuario desde el arrendamiento del usuario. Los nombres de tipo de recurso se encuentran en la siguiente tabla.

Un método similar para crear una política es agregar el tipo de recurso para Autonomous Database en un grupo dinámico:

dynamic group: db_principals any {resource.type = ‘autonomousdatabase’}En este ejemplo se utiliza un grupo dinámico en lugar de any-user:

ADMIT dynamic group db_principals of tenancy db_tenancy to {GROUP_MEMBERSHIP_INSPECT, AUTHENTICATION_INSPECT} in tenancyTambién puede agregar todos los principales de recursos en un compartimento mediante resource.compartment.id. Sin embargo, esto también puede permitir que otros principales de recursos no de base de datos realicen la consulta de grupo entre arrendamientos.

Tema principal: Configuración de políticas

Asignación de Esquemas y Roles de Base de Datos a Usuarios y Grupos en Otro Arrendamiento

Al realizar este tipo de asignación, debe agregar el OCID de arrendamiento a la información de asignación para que la base de datos sepa que es acceso entre arrendamientos.

CREATE USER y CREATE ROLE en SQL*Plus.

Configuración de Clientes de Base de Datos para el Acceso entre Arrendamientos

Puede configurar algunos clientes de base de datos directamente.

El arrendamiento de base de datos se debe identificar en la cadena de conexión o en sqlnet.ora si el cliente está configurado para obtener directamente el token de acceso de OCI IAM. Revise la documentación específica del cliente para conocer los valores de parámetros específicos (JDBC-thin, ODP.NET-core, gestionado).

Solicitud de tokens entre arrendamientos mediante la interfaz de línea de comandos de OCI

Debe agregar el parámetro --scope al comando de la interfaz de línea de comandos de Oracle Cloud Infrastructure (OCI) para obtener un db-token para una solicitud entre arrendamientos. Si la base de datos a la que está accediendo está en una región diferente a la región principal del arrendamiento de usuario, la región también se debe agregar al comando de la CLI de OCI mediante el parámetro --region.

Consulte Optional Parameters para obtener más información sobre el uso de los parámetros opcionales del comando oci get.

Puede definir el ámbito de todo el arrendamiento o definirlo en un compartimento o base de datos del arrendamiento. Al definir el ámbito para el compartimento o la base de datos entre arrendamientos, no es necesario agregar también la información del arrendamiento porque los OCID del compartimento y la base de datos son únicos en OCI.

Algunos clientes pueden solicitar los tokens directamente desde MSEI. Consulte su documentación sobre la configuración de los parámetros para obtener los tokens de acceso OAuth2 de MSEI.