Acerca de las opciones de acceso a la red

Proporciona una visión general de las opciones de acceso de red disponibles al aprovisionar o clonar la base de datos de IA autónoma.

Para todas estas opciones, las conexiones a su base de datos de IA autónoma utilizan la autenticación basada en certificados y la capa de conexión segura (SSL).

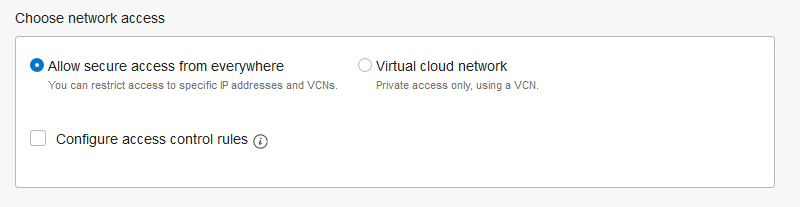

Al aprovisionar o clonar su base de datos de IA autónoma, especifica una de las siguientes opciones de acceso de red:

-

Acceso seguro desde cualquier lugar: esta opción asigna un punto final público, una IP pública y un nombre de host a la base de datos. Con esta selección tiene dos opciones:

-

Se puede acceder a la base de datos desde todas las direcciones IP: esta es la opción por defecto al aprovisionar o clonar la base de datos de IA autónoma.

Si configura la base de datos con la opción Acceso seguro desde cualquier lugar, puede agregar, modificar o eliminar ACL después de aprovisionar o clonar la base de datos.

Consulte Visión general de restricción de acceso con ACL para obtener más información.

-

-

Acceso seguro solo desde IP y VCN permitidas: esta opción asigna un punto final público, una IP pública y un nombre de host a la base de datos. Con esta selección, debe configurar reglas de control de acceso para restringir el acceso mediante la definición de reglas de control de acceso en una lista de control de acceso (ACL). Al especificar una ACL, se podrá acceder a la base de datos desde el juego permitido de direcciones IP o VCN.

Si configura la base de datos con la opción Acceso seguro desde cualquier lugar, puede agregar, modificar o eliminar ACL después de aprovisionar o clonar la base de datos.

Consulte Visión general de restricción de acceso con ACL para obtener más información.

-

Solo acceso de punto final privado: esta opción asigna un punto final privado, IP privada y nombre de host a la base de datos. Si especifica esta opción, solo se permite el tráfico desde la VCN especificada; el acceso a la base de datos desde todas las IP o VCN públicas está bloqueado. Esto le permite definir reglas para la seguridad, entrada/salida, en el nivel de grupo de seguridad de red (NSG) y controlar su tráfico a su base de datos de IA autónoma.

Consulte Configuración de puntos finales privados al aprovisionar o clonar una instancia para obtener más información.

Nota

Después de aprovisionar o clonar la base de datos, puede cambiar la selección que realice.Para obtener más información, consulte Configuración del acceso de Red con Reglas de Control de Acceso (ACL) y puntos finales privados.