Configuración del acceso de red con puntos finales particulares

Puede especificar que la base de datos de IA autónoma utilice un punto final privado dentro de su VCN en la nube virtual en su arrendamiento. Puede configurar un punto final privado durante el aprovisionamiento o la clonación de la base de datos de IA autónoma, o bien puede cambiar a utilizar un punto final privado en una base de datos existente que utiliza un punto final público. Esto le permite mantener todo el tráfico hacia y desde la base de datos fuera de Internet.

La especificación de la configuración de red virtual en la nube permite el tráfico solo desde la red virtual en la nube que especifique y bloquea el acceso a la base de datos desde todas las IP públicas o VCN. Esto le permite definir reglas de seguridad con listas de seguridad o en el nivel de grupo de seguridad de red (NSG) para especificar la entrada/salida de su instancia de base de datos de IA autónoma. El uso de un punto final privado y la definición de listas de seguridad o NSG le permiten controlar el tráfico hacia y desde su instancia de base de datos de IA autónoma.

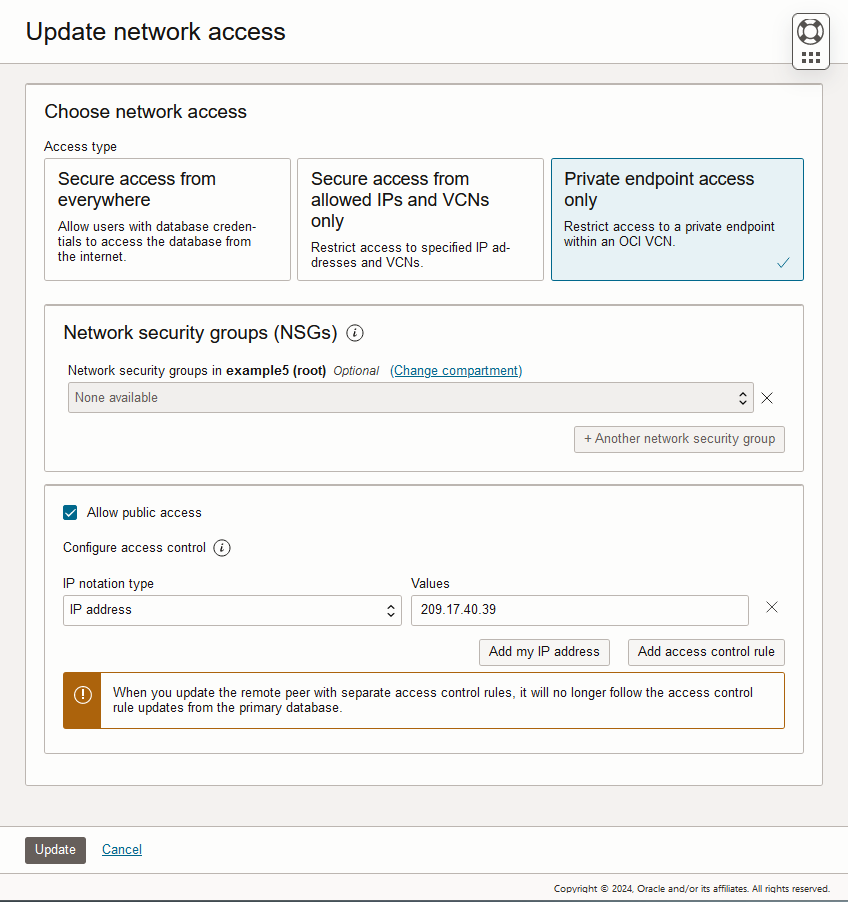

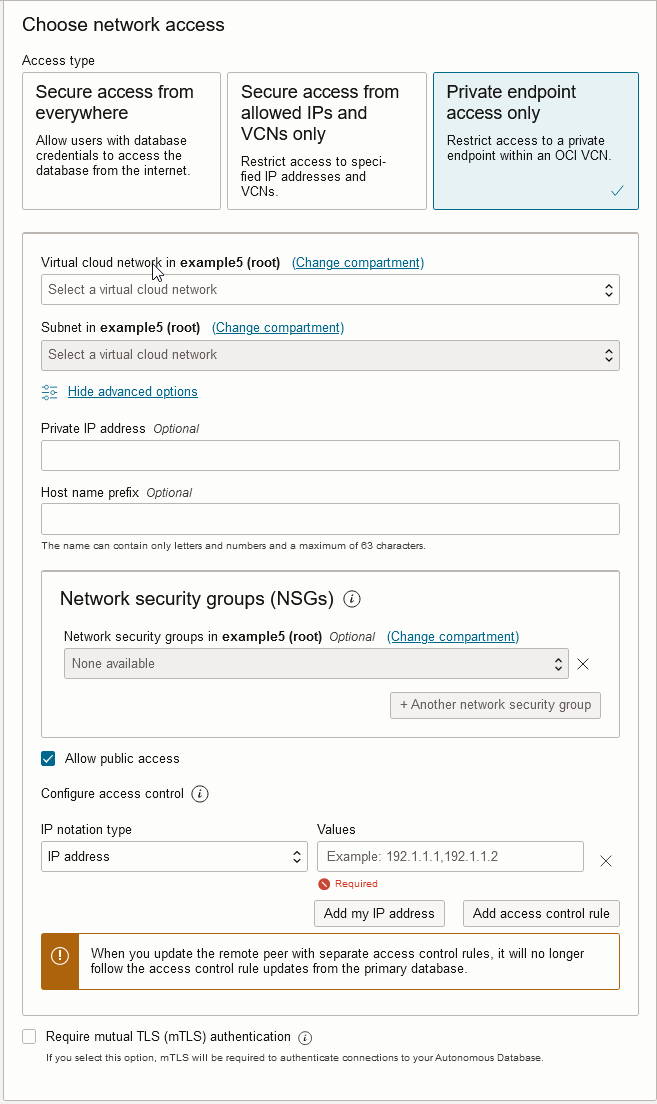

Si configura su instancia de base de datos de IA autónoma para que utilice un punto final privado y también desea permitir conexiones desde direcciones IP públicas específicas o desde redes virtuales en la nube específicas si esas redes virtuales en la nube están configuradas para conectarse de forma privada a la base de datos de IA autónoma mediante un gateway de servicio, seleccione la opción Permitir acceso público. Esto agrega un punto final público para una base de datos que está configurada con un punto final privado. Consulte Uso de un punto final privado con acceso público permitido para obtener más información.

La opción Permitir acceso público solo está disponible cuando la base de datos utiliza el modelo de cálculo de ECPU.

Temas

- Configuración de puntos finales privados

Puede especificar que la base de datos de IA autónoma utilice un punto final privado y configurar una red virtual en el cloud (VCN) en su arrendamiento para utilizarla con el punto final privado. - Seguridad mejorada para conexiones salientes con puntos finales privados

Al utilizar un punto final privado con su instancia de base de datos de IA autónoma, puede proporcionar una seguridad mejorada definiendo la propiedad de base de datosROUTE_OUTBOUND_CONNECTIONS. - Notas sobre puntos finales privados

Se describen restricciones y notas para puntos finales privados en la base de datos de IA autónoma. - Ejemplos de configuración de puntos finales privados en una base de datos de IA autónoma

muestra varios ejemplos de configuración de puntos finales privados (VCN) para una base de datos de IA autónoma.

Configuración de puntos finales privados

Puede especificar que la base de datos de IA autónoma utilice un punto final privado y configure una red virtual en el cloud (VCN) en su arrendamiento para utilizarla con el punto final privado.

- Pasos de requisitos para configurar puntos finales privados

Describe los pasos de requisitos que debe realizar antes de configurar un punto final privado para una instancia de base de datos de IA autónoma. - Políticas de IAM necesarias para gestionar puntos finales privados

Además de las políticas necesarias para aprovisionar y gestionar una base de datos de IA autónoma, se necesitan algunas políticas para utilizar puntos finales privados. - Configuración de puntos finales privados al aprovisionar o clonar una instancia

Puede configurar un punto final privado al aprovisionar o clonar una instancia de una base de datos de IA autónoma. - Cambio de puntos finales públicos a privados con una base de datos de IA autónoma

Si la instancia de la base de datos de IA autónoma está configurada para utilizar un punto final público, puede cambiar la configuración a un punto final privado. - Actualización de la configuración de un punto final privado

Puede cambiar algunas opciones de la configuración de un punto final privado en una instancia de base de datos de IA autónoma existente. - Configuración de opciones avanzadas de punto final privado

Las opciones avanzadas de acceso de punto final privado permiten introducir la dirección IP privada especificada para el usuario y el nombre de host, seleccionar uno o varios grupos, o especificar detalles para permitir el acceso público a una base de datos de punto final privado. - Uso de un punto final privado con acceso público permitido

Seleccione la opción Permitir acceso público cuando desee configurar una base de datos de IA autónoma para que utilice un punto final privado y también desea permitir conexiones desde direcciones IP públicas específicas o desde redes virtuales en la nube específicas (si las redes virtuales en la nube están configuradas para conectarse de forma privada a la base de datos de IA autónoma mediante un gateway de servicios).

Tema principal: Configuración del acceso de red con puntos finales privados

Pasos necesarios para configurar puntos finales privados

Describe los pasos de requisitos que debe realizar antes de configurar un punto final privado para una instancia de base de datos de IA autónoma.

Realice los siguientes pasos previos necesarios antes de configurar un punto final privado:

-

Defina las políticas necesarias para los recursos con los que está trabajando. Consulte Políticas de IAM necesarias para gestionar puntos final privados para más información.

-

Cree una VCN dentro de la región que contendrá su base de datos de IA autónoma. Consulte VCN y subredes para obtener más información.

-

Configure una subred dentro de la VCN configurada con opciones de DHCP por defecto. Consulte DNS en su red virtual en la nube para obtener más información.

-

(Opcional) Realice el siguiente paso opcional antes de configurar un punto final privado:

Especifique un grupo de seguridad de la red (NSG) en la VCN. El NSG especifica reglas para las conexiones a su base de datos de IA autónoma. Consulte Grupos de seguridad de red para obtener más información.

Tema principal: Configuración de puntos finales privados

Políticas de IAM necesarias para gestionar puntos finales privados

Además de las políticas necesarias para aprovisionar y gestionar una base de datos de IA autónoma, se necesitan algunas políticas del sistema para utilizar puntos finales privados.

En la siguiente tabla, se muestran las políticas de IAM necesarias para que un usuario en la nube agregue un punto final privado. Las políticas mostradas son los requisitos mínimos para agregar un punto final privado. También puede utilizar una regla de política más amplia. Por ejemplo, si define la regla de política:

Allow group MyGroupName to manage virtual-network-family in tenancyEsta regla también funciona porque es un superjuego que contiene todas las políticas necesarias.

| Operación | Políticas de IAM necesarias |

|---|---|

|

Configurar un punto final privado |

|

La base de datos de IA autónoma se basa en el servicio IAM (Identity and Access Management) para autenticar y autorizar a los usuarios de la nube a realizar operaciones que utilizan cualquiera de las interfaces de la instancia de Oracle Cloud Infrastructure (la consola, la API de REST, la CLI, el SDK, etc.).

El servicio IAM utiliza grupos, compartimentos y políticas para controlar qué usuarios de la nube pueden acceder a qué recursos. En concreto, una política define qué tipo de acceso tiene un grupo de usuarios a un tipo concreto de recurso en un compartimento concreto. Para obtener más información, consulte Introducción a las políticas.

Tema principal: Configuración de puntos finales privados

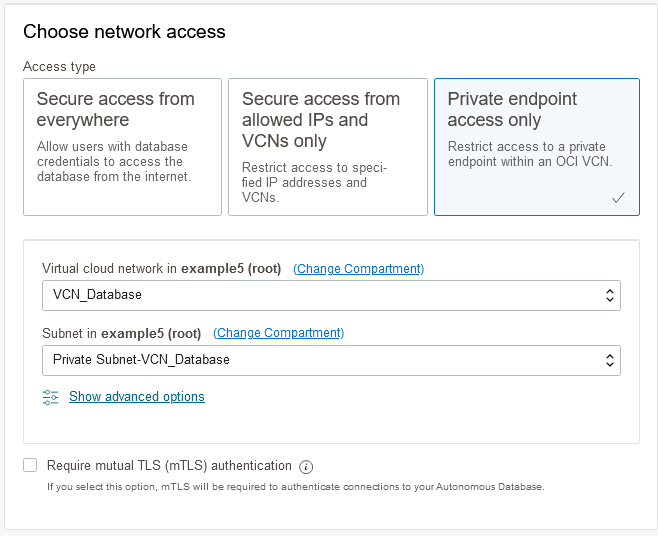

Configuración de puntos finales privados al aprovisionar o clonar una instancia

Puede configurar un punto final privado al aprovisionar o clonar una instancia de la base de datos de IA autónoma.

En estos pasos se asume que está aprovisionando o clonando una instancia y que ha completado los pasos previos y que está en el paso Seleccionar acceso de red de los pasos de aprovisionamiento o clonación:

Consulte Notas de puntos finales privados para obtener más información.

Tema principal: Configuración de puntos finales privados

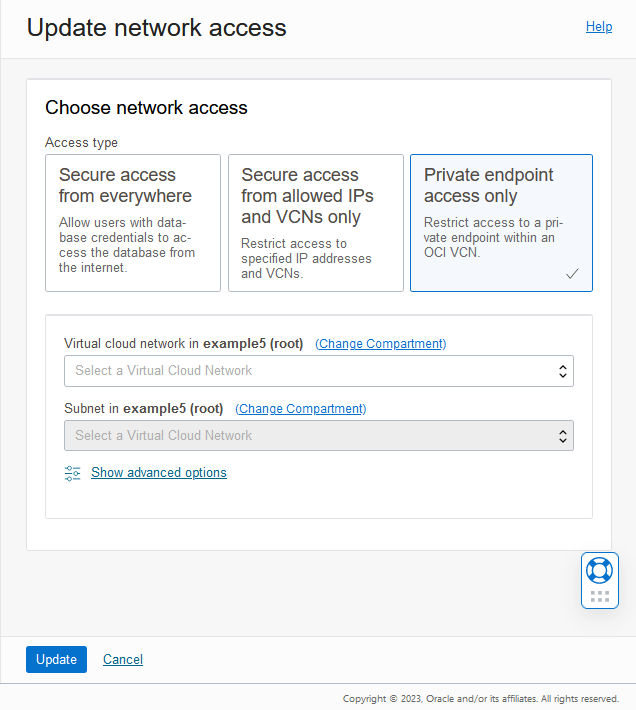

Cambio de puntos terminales públicos a privados con base de datos de IA autónoma

Si tu instancia de base de datos de IA autónoma está configurada para utilizar un punto final público, puedes cambiar la configuración a un punto final privado.

El estado del ciclo de vida cambia a Actualizando hasta que finaliza la operación.

Notas para cambiar el acceso de red de público a privado:

-

Después de actualizar el tipo de acceso de red, todos los usuarios de la base de datos deben obtener una cartera nueva y utilizar la nueva cartera para acceder a la base de datos. Consulte Descarga de credenciales de cliente (carteras) para obtener más información.

-

Si tenía ACL definidas para el punto final público, las ACL no se aplican al punto final privado.

-

Después de actualizar el acceso de red para utilizar un punto final privado, la URL para las herramientas de base de datos es diferente en comparación con la utilización de un punto final público. Puede encontrar las URL actualizadas en la consola, después de cambiar de un punto final público a un punto final privado.

Tema principal: Configuración de puntos finales privados

Actualización de la configuración de un punto final privado

Puede cambiar algunas opciones en la configuración de un punto final privado en una instancia de base de datos de IA autónoma existente.

Si el Estado del ciclo de vida es Disponible al hacer clic en Actualizar, el Estado del ciclo de vida cambia a Actualizando hasta que se aplique la actualización. La base de datos todavía estará activa y accesible; no hay ningún tiempo de inactividad. Cuando se completa la actualización, el Estado del ciclo de vida vuelve a ser Disponible.

Consulte Notas de puntos finales privados para obtener más información.

Tema principal: Configuración de puntos finales privados

Configuración de opciones avanzadas de punto final privado

Las opciones avanzadas de acceso a punto final privado permiten introducir una dirección IP privada y un nombre de host especificados por el usuario, seleccionar uno o varios grupos del sistema de seguridad o especificar detalles para permitir el acceso público a una base de datos de punto final privado.

En estos pasos se asume que está aprovisionando o clonando una instancia de base de datos de IA autónoma o que está cambiando de acceso público a acceso privado para una instancia de base de datos de IA autónoma existente y que está en el paso Seleccionar acceso de red.

Tema principal: Configuración de puntos finales privados

Uso de un punto final privado con acceso público permitido

Seleccione la opción Permitir acceso público cuando desee configurar una base de datos de IA autónoma para que utilice un punto final privado y también desee permitir conexiones desde direcciones IP públicas específicas o desde redes virtuales en la nube específicas (si las redes virtuales en la nube están configuradas para conectarse de forma privada a la base de datos de IA autónoma mediante un gateway de servicio).

Esta opción agrega un punto final público para una base de datos que está configurada en un punto final privado. Puede configurar un punto final privado para su instancia de base de datos de IA autónoma al aprovisionar o clonar la instancia, o al actualizar la configuración de red para una base de datos de IA autónoma existente. Consulte los siguientes pasos para configurar una instancia de base de datos de IA autónoma con un punto final privado:

-

Configuración de puntos finales privados al aprovisionar o clonar una instancia

-

Cambio de puntos terminales públicos a privados con base de datos de IA autónoma

Cuando el acceso público está activado con Permitir acceso público en una base de datos de punto final privado, la instancia tiene un punto final privado y un punto final público:

-

El nombre de host privado, la URL de punto final y la dirección IP privada permiten conectarse a la base de datos desde la VCN en la que reside la base de datos.

-

El nombre de host público permite conectarse a la base de datos desde direcciones IP públicas específicas o desde redes virtuales en la nube específicas si esas redes virtuales en la nube están configuradas para conectarse de forma privada a la base de datos de IA autónoma mediante un gateway de servicios.

Adiciones de cadena de conexión de Autonomous Database para una base de datos de punto final privada con Permitir acceso público activado

Cuando Permitir acceso público está activado para una base de datos de punto final privado, hay cadenas de conexión adicionales que le permiten conectarse a la base de datos desde el punto final público:

-

Las cadenas de conexión de

tnsnames.oraen el zip de cartera de la base de datos de IA autónoma incluyen las cadenas de conexión públicas que se utilizarán con las conexiones procedentes de la red pública de Internet. Las cadenas de conexión para el punto final público utilizan la siguiente convención de nomenclatura:dbname_public_consumerGroupPor ejemplo:

adbfinance_public_lowConsulte Descarga de credenciales de cliente (carteras) para obtener más información.

-

Puede ver las cadenas de conexión para el punto final público y el punto final privado desde la consola de Oracle Cloud Infrastructure (o mediante la API).

Consulte Visualización de nombres TNS y cadenas de conexión para una instancia de base de datos de IA autónoma para obtener más información.

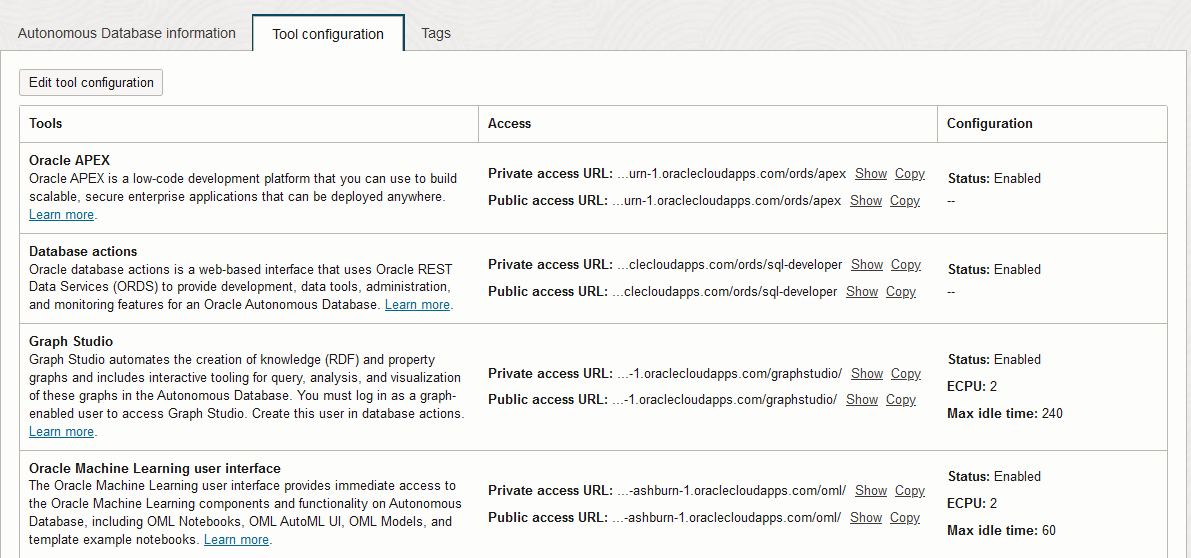

Adiciones de las herramientas de Autonomous Database para una base de datos de punto final privada con permiso de acceso público activado

Cuando la opción Permitir acceso público está activada para una base de datos de punto final privado, las herramientas de base de datos permiten conectarse desde direcciones IP públicas específicas o desde redes virtuales en la nube específicas si esas redes virtuales en la nube están configuradas para conectarse de forma privada a la base de datos de IA autónoma mediante un gateway de servicio:

-

Cada herramienta tiene una URL de acceso privada y una URL de acceso pública que se muestra en la tabla de configuración de la herramienta. Utilice la URL de acceso público para acceder a la herramienta desde direcciones IP públicas específicas o desde redes virtuales en la nube específicas si esas redes virtuales en la nube están configuradas para conectarse de forma privada a la base de datos de IA autónoma mediante un gateway de servicios.

Por ejemplo:

Consulte Visualización del estado de las herramientas incorporadas de la base de datos de IA autónoma para obtener más información.

-

El archivo

READMEdel archivo zip de cartera proporciona un enlace de acceso para el punto final privado para cada herramienta de base de datos y un enlace de acceso público.Consulte Wallet README File para obtener más información.

Tema principal: Configuración de puntos finales privados

Seguridad mejorada para conexiones salientes con puntos finales privados

Al utilizar un punto final privado con su instancia de base de datos de IA autónoma, puede proporcionar una seguridad mejorada definiendo la propiedad de base de datos ROUTE_OUTBOUND_CONNECTIONS.

ROUTE_OUTBOUND_CONNECTIONS en una de las siguientes opciones:

-

ENFORCE_PRIVATE_ENDPOINT -

PRIVATE_ENDPOINT

Cuando se define esta propiedad, todas las conexiones salientes a los hosts de destino están sujetas a las reglas de salida del punto final privado y están limitadas por ellas. Estas reglas de salida se definen en la lista de seguridad de red virtual en la nube (VCN) o en el grupo de seguridad de red (NSG) asociado al punto final privado para la instancia de base de datos de IA autónoma.

Antes de definir la propiedad de base de datos ROUTE_OUTBOUND_CONNECTIONS, configure la instancia de la base de datos de IA autónoma para que utilice un punto final privado. Consulte Configuración de puntos finales privados para obtener más información.

En la siguiente tabla se resume la gestión de conexiones salientes y la resolución de DNS en función del valor de la propiedad de base de datos ROUTE_OUTBOUND_CONNECTIONS:

| Herramienta de procedimiento o base de datos | ENFORCE_PRIVATE_ENDPOINT | PRIVATE_ENDPOINT |

|---|---|---|

|

APEX_LDAP, APEX_MAIL y APEX_WEB_SERVICE |

Sí |

Sí |

|

CMU con Microsoft Active Directory |

Sí |

Sí |

|

Enlaces de base de datos |

Sí |

Sí |

|

DBMS_LDAP |

Sí |

Sí |

|

UTL_HTTP, UTL_SMTP y UTL_TCP |

Sí |

Sí |

|

Todas las tablas externas |

Sí |

No |

|

Importación y exportación de pump de datos |

Sí |

No |

|

Familia de paquetes DBMS_CLOUD (como DBMS_CLOUD, DBMS_CLOUD_PIPELINE, DBMS_CLOUD_NOTIFICATION, DBMS_CLOUD_FUNCTION, DBMS_CLOUD_AI, DBMS_CLOUD_AI_AGENT, DBMS_CLOUD_REPO, DBMS_PIPE con mensajes de Object Storage) |

Sí |

No |

Oracle recomienda definir la propiedad ROUTE_OUTBOUND_CONNECTIONS en ENFORCE_PRIVATE_ENDPOINT, ya que incluye todas las restricciones de PRIVATE_ENDPOINT y, además, las aplica a las conexiones salientes de la familia de paquetes y tablas externas DBMS_CLOUD.

Si no se define la propiedad

ROUTE_OUTBOUND_CONNECTIONS, todas las conexiones salientes a la red pública de Internet se enrutan a través del gateway de traducción de direcciones de red (NAT) de la VCN de servicio. En este caso, si el host de destino es un punto final público, estas conexiones salientes no están sujetas a las reglas de salida definidas para la VCN de punto final privado o el grupo de seguridad de red (NSG) de la instancia de base de datos de IA autónoma.

Al configurar un punto final privado para la instancia de la base de datos de IA autónoma y definir ROUTE_OUTBOUND_CONNECTIONS en PRIVATE_ENDPOINT, este valor no cambia el manejo de las conexiones salientes y la resolución de DNS para lo siguiente:

-

Oracle REST Data Services (ORDS)

-

Acciones de base de datos

Para definir ROUTE_OUTBOUND_CONNECTIONS:

Notas para definir ROUTE_OUTBOUND_CONNECTIONS:

-

Utilice el siguiente comando para restaurar el valor de parámetro por defecto:

ALTER DATABASE PROPERTY SET ROUTE_OUTBOUND_CONNECTIONS = ''; -

Utilice el siguiente comando para consultar el valor de parámetro actual:

SELECT * FROM DATABASE_PROPERTIES WHERE PROPERTY_NAME = 'ROUTE_OUTBOUND_CONNECTIONS';Si la propiedad no está definida, la consulta no devuelve resultados.

-

Esta propiedad solo se aplica a los enlaces de base de datos que cree después de definir la propiedad en el valor

PRIVATE_ENDPOINT. Por lo tanto, los enlaces de base de datos que ha creado antes de definir la propiedad siguen utilizando el gateway de NAT de la VCN de servicio y no están sujetos a las reglas de salida del punto final privado de la instancia de la base de datos de IA autónoma. -

Defina solo

ROUTE_OUTBOUND_CONNECTIONSen el valorPRIVATE_ENDPOINTcuando utilice Autonomous AI Database con un punto final privado. -

Cuando la base de datos está en un punto final privado y desea que las conexiones salientes las resuelva la VCN, debe definir el parámetro

ROUTE_OUTBOUND_CONNECTIONSenPRIVATE_ENDPOINT. -

Con la propiedad

ROUTE_OUTBOUND_CONNECTIONSdefinida enENFORCE_PRIVATE_ENDPOINT, todos los URIDBMS_CLOUDestán soportados para el enrutamiento de punto final privado. Consulte DBMS_CLOUD URI Formats para obtener más información.

Consulte Gateway de NAT para obtener más información sobre el gateway de traducción de direcciones de red (NAT).

Tema principal: Configuración del acceso de red con puntos finales privados

Notas de puntos finales privados

Se describen restricciones y notas para puntos finales privados en la base de datos de IA autónoma.

-

Después de actualizar el acceso a la red para utilizar un punto final privado, o una vez que el aprovisionamiento o la clonación hayan terminado donde haya configurado un punto final privado, podrá ver la configuración de red en la página Detalles de base de datos autónoma en la sección Red.

En la sección Red se muestra la siguiente información para un punto final privado:

- Tipo de acceso: especifica la configuración de la base de datos de IA autónoma. Las configuraciones del punto final privado muestran el tipo de acceso: red virtual en la nube.

- Dominio de disponibilidad: especifica el dominio de disponibilidad de la instancia de Autonomous Database.

- Red virtual en la cloud: incluye un enlace para la VCN asociada al punto final privado.

- Subred: incluye un enlace para la subred asociada al punto final privado.

- IP de punto final privado: muestra la IP del punto final privado para la configuración del punto final privado.

- URL de punto final privado: muestra la URL del punto final privado para la configuración del punto final privado.

- Grupos de seguridad del red: este campo incluye enlaces a los NSG configurados con el punto final privado.

- Acceso público: este campo indica si el acceso público está activado para el punto final privado. Haga clic en el enlace

Editpara ver o cambiar las ACL o las VCN permitidas. - URL de punto final público: se muestra cuando la opción Permitir acceso público está activada en el punto final privado. URL de punto final público que puede utilizar para conectarse desde las IP o las redes virtuales en la nube permitidas en la red pública de Internet.

Para obtener más información sobre la información de red en la consola de Oracle Cloud Infrastructure, consulte Visualización de la información de red en la consola de OCI.

-

Una vez que haya completado la clonación o el aprovisionamiento, puede cambiar la configuración de la base de datos de IA autónoma para utilizar un punto final público.

Consulte Cambio de puntos Finales Privados a Públicos con Autonomous AI Database para ver información sobre como cambiar a un punto final público.

-

Puede especificar hasta cinco NSG para controlar el acceso a su base de datos de IA autónoma.

-

Puede cambiar el grupo del punto final privado de seguridad de red (NSG) de la base de datos de IA autónoma.

Para cambiar el NSG de un punto final privado, haga lo siguiente:

-

En la página Autonomous AI Databases, seleccione una base de datos de IA autónoma en los enlaces de la columna Nombre mostrado.

-

En la página Detalles de base de datos autónoma, en Red en el campo Grupos de seguridad de red, haga clic en Editar.

-

-

Puede conectar la instancia de Oracle Analytics Cloud a su base de Datos de IA autónoma que tiene un punto final privado mediante el gateway de Datos como lo haría para una base de Datos local. Consulte Configuración y registro de Data Gateway para la visualización de datos para obtener más información.

-

Las siguientes herramientas de base de datos de IA autónoma están soportadas en bases de datos configuradas con un punto final privado:

- Acciones de base de datos

- Oracle APEX

- Oracle Graph Studio

- Oracle Machine Learning Notebooks

- Oracle REST Data Services

- API de Oracle Database para MongoDB

Se necesita una configuración adicional para acceder a estas herramientas de la base de datos de IA autónoma desde entornos locales. Consulte Ejemplo: conexión desde el centro de datos a la base de datos de IA autónoma para obtener más información.

Al acceder a Oracle APEX, Database Actions, Oracle Graph Studio u Oracle REST Data Services mediante un punto final privado desde entornos locales sin completar la configuración de punto final privado adicional, se muestra el error:

404 Not Found

-

Después de actualizar el acceso de red para utilizar un punto final privado, la URL para las herramientas de base de datos es diferente en comparación con la utilización de un punto final público. Puede encontrar las URL actualizadas en la consola, después de cambiar de un punto final público a un punto final privado.

-

Además de Oracle REST Data Services (ORDS) por defecto preconfigurado con la base de datos de IA autónoma, puede configurar un despliegue ORDS alternativo que proporcione más opciones de configuración y que se pueda utilizar con puntos finales privados. Consulte Acerca de Oracle REST Data Services gestionado por la cliente en la base de datos de IA autónoma para obtener más información sobre un despliegue ORDS alternativo que se puede utilizar con puntos finales privados.

-

No se permite modificar una dirección IP privada después de aprovisionar o clonar una instancia, tanto si la dirección IP se asigna automáticamente al introducir un valor en el campo Dirección IP privada.

-

El parámetro SSL_SERVER_DN_MATCH controla si el cliente valida que el nombre de host del servidor coincida con el nombre común (CN) o el nombre alternativo de asunto (SAN) en el certificado SSL del servidor. Al definir SSL_SERVER_DN_MATCH=NO, se desactiva esta validación.

Tenga en cuenta los siguientes riesgos potenciales cuando SSL_SERVER_DN_MATCH=NO

- Aumento de la exposición a los ataques del hombre en el medio (MITM):

- Sin la verificación del nombre de host, los atacantes pueden interceptar o modificar la comunicación mediante la presentación de cualquier certificado firmado por una autoridad de confianza, lo que facilita los ataques MITM.

- Errores de configuración accidentales:

- Esta configuración puede permitir que los servidores mal configurados o peligrosos se enmascaren como puntos finales de confianza, omitiendo los controles de verificación de certificados esperados y generando brechas de seguridad no deseadas.

La mejor práctica es definir SSL_SERVER_DN_MATCH=YES, que permite la verificación del nombre de host a menos que tenga un caso de negocio convincente y bien conocido que requiera desactivarlo.

Si se debe desactivar la coincidencia de nombres de host, asegúrese de que existan controles alternativos sólidos:

- Validación estricta de certificados y gestión regular de certificados.

- Restrinja las conexiones a direcciones IP de confianza conocidas mediante reglas de firewall o listas de permitidos.

- Supervise las configuraciones de SSL/TLS y los intentos de conexión para detectar un comportamiento inesperado.

- Aumento de la exposición a los ataques del hombre en el medio (MITM):

Tema principal: Configuración del acceso de red con puntos finales privados

Ejemplos de configuración de puntos finales privado en la base de datos de IA autónoma

Muestra varios ejemplos de configuración de punto final privado (VCN) para la base de datos de IA autónoma.

- Ejemplo: conexión desde la VCN de Oracle Cloud Infrastructure

muestra una aplicación que se ejecuta dentro de Oracle Cloud Infrastructure en una máquina virtual (VM) de la misma VCN que esté configurada con su base de datos de IA autónoma. - Ejemplo: conexión desde tu centro de datos a una base de datos de IA autónoma

muestra cómo conectarse de forma privada a una base de datos de IA autónoma desde tu centro de datos local. En este escenario, el tráfico nunca pasa por la Internet pública.

Tema principal: Configuración del acceso de red con puntos finales privados

Ejemplo: conexión desde la VCN de Oracle Cloud Infrastructure

Muestra una aplicación que se ejecuta dentro de la instancia de Oracle Cloud Infrastructure en una máquina virtual (VM) en la misma VCN que esté configurada con su base de datos de IA autónoma.

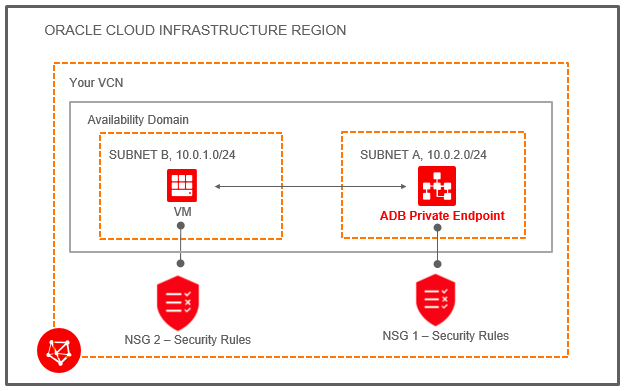

Descripción de la ilustración adb_private_endpoint1.png

Hay una instancia de base de datos de IA autónoma que tiene un punto final privado en la VCN denominado "Su VCN". La VCN incluye dos subredes: "SUBNET B" (CIDR 10.0.1.0/24) y "SUBNET A" (CIDR 10.0.2.0/24).

El grupo de seguridad de la red (NSG) asociado a la instancia de base de datos de IA autónoma se muestra como "NSG 1 - Reglas de seguridad". Este grupo de seguridad de Red define reglas de Seguridad que permiten que el tráfico entrante y saliente hacia y desde la instancia de la base de datos de IA autónoma. Defina una regla para la instancia de Autonomous AI Database de la siguiente manera:

-

Para el autenticación TLS mutua, agregue una regla del ingreso con estado para permitir conexiones desde el origen hasta la instancia de la base de datos de IA autónoma; el origen se define como el rango que desea permitir para conectarse a su base de datos, el protocolo IP se define como TCP y el rango del puerto de destino se define como 1522.

-

Para el proceso de autenticación TLS, agregue una regla con estado para permitir conexiones desde el origen hasta la instancia de la base de datos de IA autónoma; el origen se definirá en el rango que desea permitir para conectarse a su base de datos, el protocolo IP se definirá en TCP y el rango del puerto de destino se definirá en 1521 o 1522.

-

Para utilizar Oracle APEX, Database Actions y Oracle REST Data Services, agregue un puerto 443 a la regla de NSG.

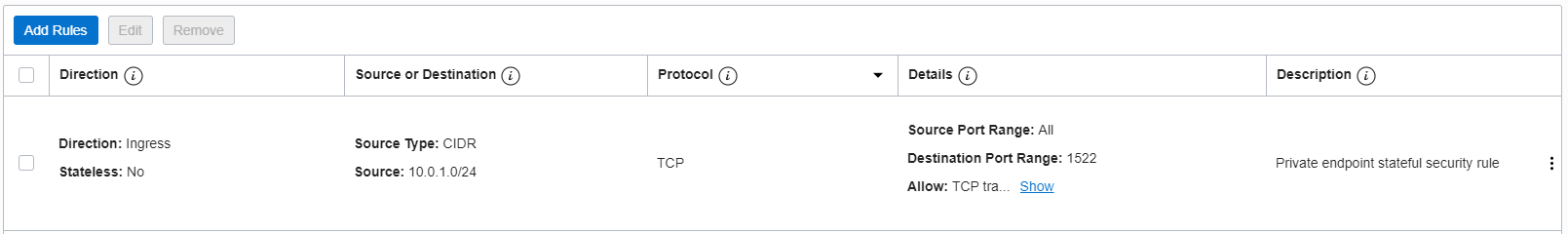

En la siguiente figura se muestra un ejemplo de regla de seguridad de estado para controlar el tráfico para la instancia de la base de datos de IA autónoma:

Descripción de la ilustración adb_private_vcn_nsg_stateful1.png

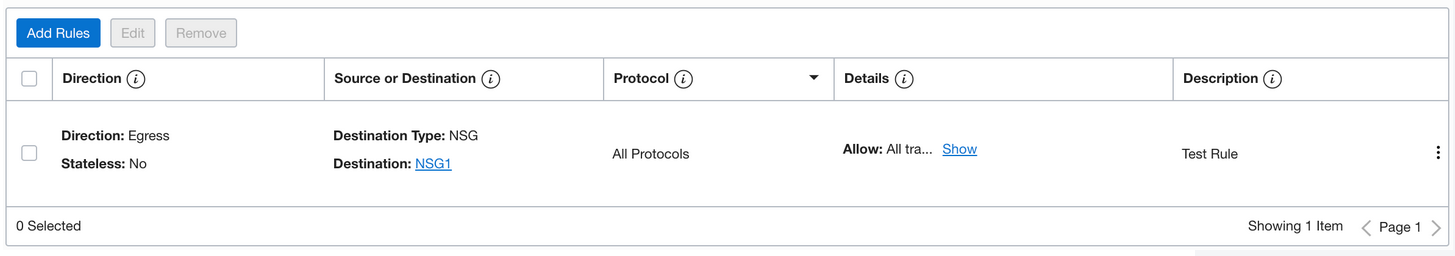

La aplicación que se conecta a la base de datos de IA autónoma se está ejecutando en una máquina virtual en SUBNET B. También puede agregar una regla de seguridad para permitir el tráfico desde y hacia la máquina virtual (como se muestra, con la etiqueta "NSG 2 - Reglas de seguridad"). Puede utilizar una regla de seguridad con estado para la máquina virtual, de modo que simplemente agregue una regla para la salida a las reglas de seguridad de NSG 2 (esto permite el acceso a la subred A de destino).

En la siguiente figura, se muestran reglas de seguridad de ejemplo que controlan el tráfico de la máquina virtual:

Descripción de la ilustración adb_private_vcn_rules2.png

Después de configurar las reglas de seguridad, la aplicación puede conectarse a la instancia de la base de datos de IA autónoma mediante la cartera del cliente de credenciales. Consulte Descarga de credenciales de cliente (carteras) para obtener más información.

Consulte Grupos de seguridad de red para obtener información sobre la configuración de grupos de seguridad de red.

Ejemplo: conexión desde el centro de datos a una base de datos de IA autónoma

Muestra cómo conectarse de forma privada a una base de datos de IA autónoma desde su centro de datos on-premises. En este escenario, el tráfico nunca pasa por la Internet pública.

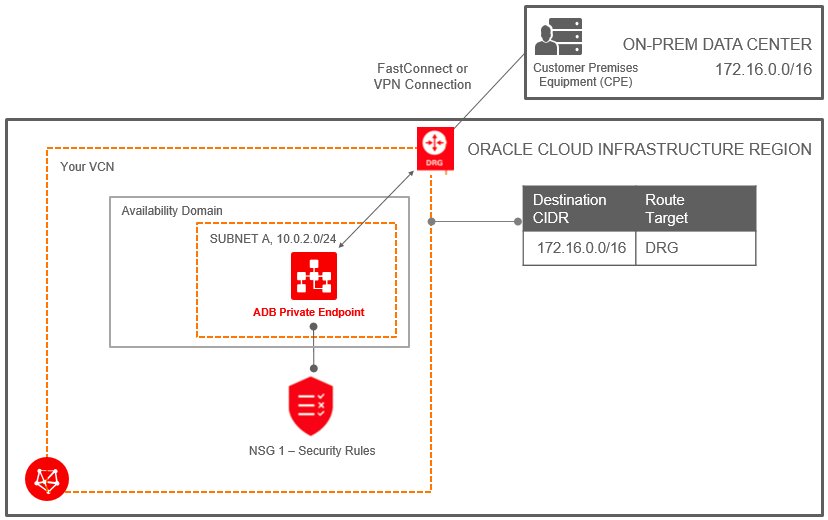

Descripción de la ilustración adb_private_endpoint2.png

Para conectarse desde su centro de datos, conecte la red local a la VCN con FastConnect y, a continuación, configure un gateway de direccionamiento dinámico (DRG). Para resolver el punto final privado de la base de datos de IA autónoma, un nombre de dominio completo (FQDN), debe agregar una entrada en el archivo de hosts del cliente local. Por ejemplo, archivo /etc/hosts en máquinas Linux. Por ejemplo:

/etc/hosts entry -> 10.0.2.7 example.adb.ca-toronto-1.oraclecloud.comPara utilizar Oracle APEX, Database Actions y Oracle REST Data Services, agregue otra entrada con la misma IP. Por ejemplo:

/etc/hosts entry -> 10.0.2.7 example.adb.ca-toronto-1.oraclecloudapps.comBusque la IP del punto final privado y el FQDN de la siguiente manera:

-

La IP privada se muestra en la página Oracle Cloud Infrastructure Console Autonomous AI Database de la instancia.

-

El FQDN se muestra en el archivo

tnsnames.orade la cartera del cliente de Autonomous AI Database.

También puede utilizar el DNS privado de Oracle Cloud Infrastructure para proporcionar una resolución de nombres DNS. Consulte DNS privado para obtener más información.

En este ejemplo hay un gateway de direccionamiento dinámico (DRG) entre el centro de datos local y "Su VCN". La VCN contiene la base de datos de IA autónoma. También muestra una tabla de rutas para la VCN asociada a la base de datos de IA autónoma, para el tráfico saliente a CIDR 172.16.0.0/16 a través del DRG.

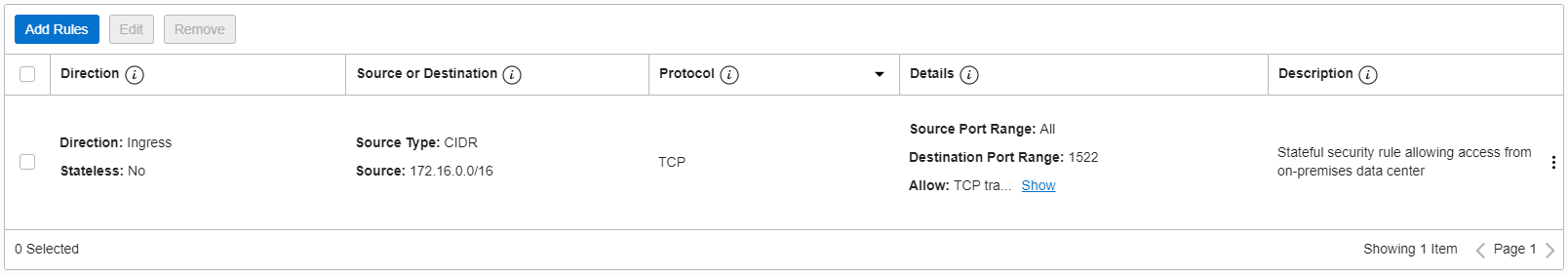

Además de configurar el DRG, defina una regla de grupo de seguridad de red (NSG) para permitir el tráfico desde y hacia la base de datos de IA autónoma, agregando una regla para el rango del CIDR de centro de datos (172.16.0.0/16). En este ejemplo, defina una regla de seguridad en "NSG 1", de la siguiente manera:

-

Para la autenticación TLS mutua, cree una regla con estado para permitir el tráfico de entrada desde el centro de datos. Se trata de una regla de entrada con estado con el origen definido en el rango de direcciones cuya conexión a la base de datos desea permitir, el protocolo definido en TCP, el rango de puertos de origen definido en el rango de CIDR (172.16.0.0/16) y el puerto de destino definido en 1522.

-

Para la autenticación TLS, cree una regla con estado para permitir el tráfico de entrada desde el centro de datos. Se trata de una regla del ingreso con estado con el origen definido para el rango que desea permitir para conectarse a su base de datos, el protocolo definido para TCP, el rango del puerto de origen definido para el rango CIDR (172.16.0.0/16) y el puerto de destino definido para 1521 o 1522.

-

Para utilizar Oracle APEX, Database Actions y Oracle REST Data Services, agregue un puerto 443 a la regla de NSG.

La siguiente figura muestra la regla de seguridad que controla el tráfico de la instancia de la base de datos de IA autónoma:

Descripción de la ilustración adb_private_vcn_nsg_stateful2.png

Después de configurar la regla de seguridad, la aplicación de base de Datos Local se puede conectar a la instancia de Autonomous AI Database mediante la cartera del cliente. Consulte Descarga de credenciales de cliente (carteras) para obtener más información.