Configuración del acceso de red con reglas de control de acceso (ACL)

Al especificar una lista de control de acceso se bloquea el acceso a la base de datos por parte de todas las direcciones IP que no figuren en la lista de ACL. Después de especificar una lista del control del acceso, la base de datos de IA autónoma solo acepta conexiones desde direcciones de la lista del control del acceso y la base de datos rechaza todas las demás conexiones de cliente.

- Configuración de listas de control de acceso al aprovisionar o clonar una instancia

Al aprovisionar o clonar una base de datos de IA autónoma con la opción Acceso seguro solo desde IP y redes virtuales en la nube permitidas, puede restringir el acceso a la red definiendo listas de control de acceso (ACL). - Configuración de listas de control de acceso para una instancia de base de datos de IA autónoma existente

Puede controlar y restringir el acceso a su base de datos de IA autónoma especificando listas de control de acceso de red (ACL). En una instancia de base de datos de IA autónoma existente con un punto final público, puede agregar, cambiar o eliminar ACL. - Cambio de puntos finales privados a públicos con una base de datos de IA autónoma

Si la instancia de la base de datos de IA autónoma está configurada para utilizar un punto final privado, puede cambiar la configuración para utilizar un punto final público. - Notas y restricciones de la lista del control del acceso

Describe las restricciones y notas de las reglas del control del acceso en la base de datos de IA autónoma.

Configuración de listas de control de acceso al aprovisionar o clonar una instancia

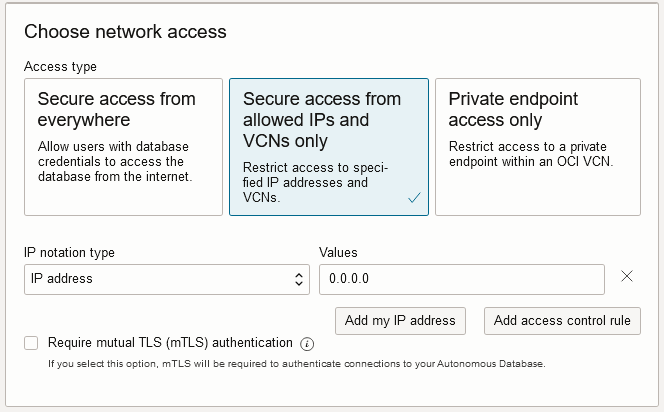

Al aprovisionar o clonar una base de datos de IA autónoma con la opción Acceso seguro solo desde IP permitidas y redes virtuales en la nube, puede restringir el acceso a la red definiendo listas de control de acceso (ACL).

Consulte Aprovisionamiento de una instancia de base de datos de IA autónoma para obtener información sobre el aprovisionamiento de su base de datos de IA autónoma.

Configure las ACL de la siguiente manera:

Una vez finalizado el aprovisionamiento, puede actualizar las ACL de punto final público o puede cambiar la configuración de la base de datos de IA autónoma para utilizar un punto final privado.

Consulte Configuración de listas de control de acceso para una instancia de base de datos de IA autónoma existente para acceder a información sobre la actualización de ACL.

Consulte Cambio de puntos Finales Públicos a Privados con Autonomous AI Database para conocer cómo cambiar a un punto final privado.

Configuración de listas de control de acceso para una instancia de base de datos de IA autónoma existente

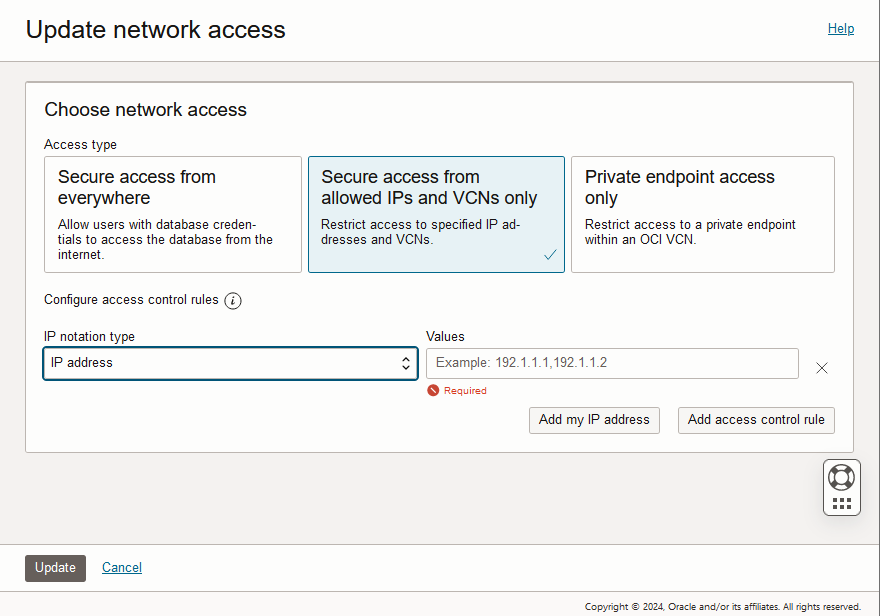

Puede controlar y restringir el acceso a su base de datos de IA autónoma especificando listas para el control del acceso de red (ACL). En una instancia de base de datos de IA autónoma existente con un punto final público, puede agregar, cambiar o eliminar ACL.

Configure las ACL o agregue, elimine o actualice las ACL existentes para una instancia de Autonomous AI Database de la siguiente manera:

Si el nivel del ciclo de vida es Disponible al hacer clic en Actualizar, este cambiará a Actualizando hasta que se defina la ACL. La base de datos todavía estará activa y accesible; no hay ningún tiempo de inactividad. Cuando se completa la actualización, el valor del estado del ciclo de vida vuelve a ser Disponible y las ACL del red de la Lista de Control de Acceso entran en vigor.

Cambio de puntos Finales Privados a Públicos con Autonomous AI Database

Si tu instancia de base de datos de IA autónoma está configurada para utilizar un punto final privado, puedes cambiar la configuración para utilizar un punto final público.

-

La instancia de la base de datos de IA autónoma debe tener el estado disponible (Estado del ciclo de vida: Disponible).

-

Antes de cambiar la configuración de red de un punto final privado a un punto final público, debe cambiar la configuración para no permitir conexiones TLS. De esta forma se cierran las conexiones de TLS existentes. Consulte Actualización de su instancia de base de datos de IA autónoma para requerir mTLS y no permitir el TLS para más información.

Para especificar un punto final público para su base de datos de IA autónoma, haga lo siguiente:

El estado del ciclo de vida cambia a Actualizando hasta que finaliza la operación.

Notas para cambiar el acceso de red del punto final privado al punto final público:

-

Después de actualizar el tipo de acceso de red, todos los usuarios de la base de datos deben obtener una cartera nueva y utilizar la nueva cartera para acceder a la base de datos. Consulte Descarga de credenciales de cliente (carteras) para obtener más información.

-

Una vez finalizada la actualización, puede cambiar o definir nuevas ACL de reglas de control de acceso para el punto final público. Consulte Configuración de listas de control de acceso para una instancia de base de datos de IA autónoma existente para más información.

-

La URL de Database Actions y de las herramientas de base de datos son diferentes cuando una base de datos utiliza un punto final privado en comparación con un punto final público. Haga clic en Database Actions en la consola de Oracle Cloud Infrastructure para buscar la URL de Database Actions actualizada y, en Database Actions, haga clic en las tarjetas adecuadas para buscar las URL de Database Tools actualizadas, después de cambiar de un punto final privado a un punto final público.

Restricciones y notas de la lista de control de acceso

Describe las restricciones y notas de las reglas para el control del acceso en la base de datos de IA autónoma.

-

Consulte Rangos de direcciones IP para obtener información sobre los rangos de direcciones IP públicas en Oracle Cloud Infrastructure. Debe permitir el tráfico a estos bloques de CIDR para garantizar el acceso a una instancia de base de datos de IA autónoma en un punto final público.

-

Si solo desea permitir conexiones que lleguen a través de un gateway de servicio, debe utilizar la dirección IP del gateway de servicio en la definición de la ACL. Para ello, debe agregar una definición de ACL con el tipo de origen CIDR con el valor

240.0.0.0/4. Tenga en cuenta que esto no se recomienda, en lugar de hacerlo, puede especificar VCN individuales en la definición de ACL para las VCN desde las que desea permitir el acceso.Consulte Acceso a Oracle Services: gateway de servicio para obtener más información.

-

Al restaurar una base de datos, las ACL existentes no se sobrescriben con la restauración.

-

Las ACL de red se aplican a las conexiones de la base de datos y a Oracle Machine Learning Notebooks. Si se define una ACL e intenta conectarse a Oracle Machine Learning Notebooks desde un cliente cuya IP no esté especificada en la ACL, verá un error "conexión rechazada en función de la lista de control de acceso definida por el administrador".

-

Las siguientes herramientas de Autonomous AI Database están sujetas a ACL. Puede utilizar la red virtual en la nube, la red virtual en la nube (OCID), la dirección IP o las ACL de bloque de CIDR para controlar el acceso a estas herramientas:

- Acciones de base de datos

- Oracle APEX

- Oracle Graph Studio

- Oracle Machine Learning Notebooks

- Oracle REST Data Services

-

Si tiene una subred privada en su VCN configurada para acceder a la Internet pública a través de un gateway de NAT, debe introducir la dirección IP pública del gateway de NAT en la definición de la ACL. Los clientes de la subred privada no tienen direcciones IP públicas. Consulte Gateway de NAT para obtener más información.

-

Si utiliza ACL y se permiten conexiones TLS, debe cambiar la configuración de red para no permitir conexiones TLS antes de eliminar todas las ACL. Consulte Actualización de su instancia de base de datos de IA autónoma para requerir mTLS y no permitir el TLS para más información.

-

Para ver la información de red de la instancia, consulte Visualización de información de red en la consola de OCI.