Requisitos de red para Oracle Exadata Database Service en Cloud at Customer

Revise los requisitos de red para aprovisionar Oracle Exadata Database Service en Cloud at Customer en su sitio.

- Requisitos de red para Oracle Exadata Database Service en Cloud at Customer

Para proporcionar una conectividad de red segura y fiable para diferentes funciones de gestión y aplicaciones, Exadata Database Service en Cloud at Customer utiliza diferentes redes. - Servicios de red del centro de datos para Oracle Exadata Database Service on Cloud@Customer

Antes de desplegar Oracle Exadata Database Service on Cloud@Customer, asegúrese de que la red del centro de datos cumple los requisitos. - Direcciones IP y subredes para Oracle Exadata Database Service on Cloud@Customer

Debe asignar un rango de direcciones IP a la red de administración y otro rango de direcciones IP a la red privada RoCE. - Enlaces ascendentes para Oracle Exadata Database Service on Cloud@Customer

Asegúrese de que el sistema Oracle Exadata Database Service on Cloud@Customer cumple los requisitos de enlace ascendente del servidor de plano de control y del servidor de base de datos. - Cableado de red para Oracle Exadata Database Service on Cloud@Customer

Puede optar por utilizar el equipo de red proporcionado o puede crear su propia red SFP. - Establecimiento de una conexión segura entre su CPS y OCI mediante el servicio FastConnect de OCI

Considere la solución que se describe a continuación, que utiliza el servicio FastConnect de OCI, si desea un aislamiento adicional para la conexión entre su servidor del plano de control (CPS) y OCI, además del enfoque de túnel TLS por defecto.

Requisitos de red para Oracle Exadata Database Service en Cloud at Customer

Para proporcionar una conectividad de red segura y fiable para diferentes funciones de gestión y aplicaciones, Exadata Database Service en Cloud at Customer utiliza diferentes redes.

En la siguiente lista se describen los requisitos de red mínimos para instalar un sistema Exadata Database Service en Cloud at Customer:

- Red de servicio de Exadata Cloud at Customer: estas redes se configurarán según las especificaciones de Oracle y el cliente no debe modificarlas sin el consentimiento de Oracle.

- Red del plano de control

Esta red privada virtual (VPN) conecta los dos servidores de plano de control ubicados en el rack de Exadata Database Service en Cloud at Customer con Oracle Cloud Infrastructure. La VPN posibilita la realización de operaciones seguras iniciadas por el cliente mediante la consola y las API de Oracle Cloud Infrastructure. También facilita una supervisión y una administración seguras de los componentes de infraestructura gestionados por Oracle en Exadata Database Service en Cloud at Customer.

- Consideraciones sobre la conectividad del plano de control

Para que el plano de control funcione, el servidor de plano de control debe poder conectarse a determinadas direcciones de Oracle Cloud Infrastructure (OCI). Debe activar el acceso de salida del puerto TCP 443 a los puntos finales en una región de OCI específica de la siguiente manera:

Tabla 3-2 Puertos que se deben abrir para la conectividad del plano de control

Descripción / Finalidad Puerto abierto Ubicación Servicio de túnel saliente para la prestación de automatización en la nube

443 de salida

Utilice este formato de URL, sustituyendo oci_region por su región:https://wss.exacc.oci_region.oci.oraclecloud.comServicio de túnel seguro para el acceso remoto de operadores de Oracle

443 de salida

Utilice estos formatos de URL, sustituyendo oci_region por su región:https://mgmthe1.exacc.oci_region.oci.oraclecloud.comhttps://mgmthe2.exacc.oci_region.oci.oraclecloud.comServicio Object Storage para recuperar actualizaciones del sistema, supervisión de infraestructura y recopilación de logs

443 de salida

Utilice este formato de URL, sustituyendo oci_region por su región:https://objectstorage.oci_region.oraclecloud.comhttps://swiftobjectstorage.oci_region.oraclecloud.comhttps://*.objectstorage.oci_region.oci.customer-oci.comServicio Monitoring para registrar y procesar métricas de Infrastructure Monitoring (IMM)

443 de salida

Utilice este formato de URL, sustituyendo oci_region por su región:https://telemetry-ingestion.oci_region.oraclecloud.comServicio de identidad para autorización y autenticación

443 de salida

Utilice este formato de URL, sustituyendo oci_region por su región:https://identity.oci_region.oraclecloud.comhttps://auth.oci_region.oraclecloud.comServicio de túnel saliente para la prestación de automatización en la nube

443 de salida

Utilice este formato de URL, sustituyendo oci_region por su región:https://wsshe.adbd-exacc.oci_region.oci.oraclecloud.comServicio de registro

443 de salida

Utilice este formato de URL sustituyendo oci_region por su región:https://frontend.logging.ad1.oci_region.oracleiaas.comhttps://frontend.logging.ad2.oci_region.oracleiaas.comhttps://frontend.logging.ad3.oci_region.oracleiaas.comhttps://controlplane.logging.ad1.oci_region.oracleiaas.comhttps://controlplane.logging.ad2.oci_region.oracleiaas.comhttps://controlplane.logging.ad3.oci_region.oracleiaas.comAutenticación basada en principal de recurso y entrega de servicio de base de datos de IA autónoma

443 de salida

Utilice este formato de URL, sustituyendo oci_region por su región:https://database.oci_region.oraclecloud.comConsola de VM

443 de salida

Utilice este formato de URL, sustituyendo oci_region por su región:https://console1.exacc.oci_region.oci.oraclecloud.comhttps://console2.exacc.oci_region.oci.oraclecloud.comServicio de túnel seguro temporal para el acceso remoto de operadores de Oracle para recursos ADB-D

443 de salida Utilice este formato de URL, sustituyendo region por su región:https://mgmthe.adbd-exacc.region.oci.oraclecloud.comServicio Monitoring para registrar y procesar recursos de métricas de Infrastructure Monitoring (IMM)

443 de salida Utilice este formato de URL, sustituyendo region por su región:https://ingestion.logging.region.oci.oraclecloud.comMedición y supervisión

443 de salida Utilice este formato de URL, reemplazandooci_regionpor su región:https://*.oci_region.functions.oci.oraclecloud.comhttps://*.functions.oci_region.oci.oraclecloud.comNota

El acceso a la infraestructura ExaDB-C@C a los puntos finales de servicio indicados en la tabla 3-2 Puertos para abrir para la conectividad del plano de control es obligatorio para la funcionalidad de servicio completo. Si no se permiten todos los URI obligatorios, es posible que se produzca una reducción del servicio o que las funciones no funcionen según lo diseñado.

Tenga en cuenta que el servidor de plano de control solo tiene que poder establecer el acceso de salida del puerto TCP 443. Si bien se deben permitir las conexiones salientes en el puerto 443, el acceso de entrada del puerto TCP 443 no es necesario, y puede resultar recomendable desde un punto de vista de seguridad bloquear las conexiones entrantes. (Funcionalmente, el tráfico bidireccional sigue siendo posible a través de la conexión una vez que se establece la conexión saliente segura).

El servidor de plano de control requiere los servicios de DNS y NTP del cliente para poder funcionar. Los requisitos mínimos de ancho de banda para la conexión de Internet del servidor del plano de control a OCI son de 50/10 MB de descarga/carga.

Algunos clientes tienen políticas de seguridad que requieren el uso de proxies para todas las conexiones de Internet a la infraestructura de TI. El cliente debe utilizar un servidor proxy abierto HTTP, que es un proxy pasivo/corporativo soportado para la conexión del servidor de plano de control a OCI. El cliente no debe utilizar un servidor proxy inverso ni un proxy de comprobación, y no debe realizar una inspección de tráfico, ya que no se admiten.

Si utiliza reglas de firewall basadas en el filtrado de direcciones IP, debido a la naturaleza dinámica de las interfaces en la nube, debe permitir el tráfico con todos los rangos de CIDR de IP relevantes asociados a la región de OCI identificados en https://docs.oracle.com/en-us/iaas/tools/public_ip_ranges.json.

- Consideraciones sobre la conectividad del plano de control

- Red de administración

Esta red conecta los servidores de Exadata Database Service en Cloud at Customer y cambia a los dos servidores de plano de control ubicados en el rack de Exadata Database Service en Cloud at Customer. Esto posibilita la realización de operaciones iniciadas por el cliente mediante la consola y las API de Oracle Cloud Infrastructure. También facilita la supervisión y la administración de los componentes de infraestructura gestionados por Oracle en Exadata Database Service en Cloud at Customer.

Esta red está totalmente incluida en el rack de Exadata Database Service en Cloud at Customer y no se conecta a la red corporativa. Sin embargo, la infraestructura de Exadata está conectada indirectamente a la red corporativa a través de los servidores de plano de control. Esta conexión es necesaria para proporcionar los servicios del sistema de nombres de dominio (DNS) y del protocolo de hora de red (NTP) a la infraestructura de Exadata. Por lo tanto, las direcciones IP asignadas a la red de administración no deben existir en ninguna otra parte de la red corporativa.

Cada servidor de Oracle Database y de Exadata Storage Server tiene dos interfaces de red conectadas a la red de administración. Una proporciona acceso de gestión al servidor a través de uno de los puertos Ethernet embebidos (

NET0). Por su parte, la otra proporciona acceso al subsistema Integrated Lights-Out Management (ILOM) a través de un puerto Ethernet de ILOM exclusivo. Exadata Database Service on Cloud@Customer se entrega con los puertos ILOM yNET0conectados al conmutador Ethernet en el rack. No se permite cambiar el cableado ni la configuración de estas interfaces. - Red de InfiniBand o RDMA sobre Ethernet convergente (RoCE)

Esta red conecta los servidores de base de datos, los servidores Exadata Storage Server y los servidores de plano de control mediante los conmutadores InfiniBand o RoCE del rack. Cada servidor contiene dos interfaces de red de InfiniBand (

IB0yIB1) o interfaces RoCE (re0yre1) conectadas a conmutadores InfiniBand o RoCE independientes en el rack. Principalmente, Oracle Database utiliza esta red para el tráfico de interconexión de cluster de Oracle RAC y para acceder a los datos de los servidores Exadata Storage Server.Esta red no enrutable está totalmente incluida en el rack de Exadata Cloud at Customer y no se conecta a la red corporativa. Sin embargo, dado que los servidores de plano de control están conectados a la red de InfiniBand o RoCE y a la red corporativa, las direcciones IP asignadas a la red de InfiniBand o RoCE no deben existir en ninguna otra parte de la red corporativa.

- Red del plano de control

- Red de cliente: redes gestionadas por el cliente y de su propiedad necesarias para que el plano de datos de Exadata Cloud at Customer acceda a los sistemas relacionados.

- Red de cliente

Esta red conecta los servidores de base de datos de Exadata Cloud at Customer a la red de cliente existente y se utiliza para el acceso de cliente a las máquinas virtuales. Las aplicaciones acceden a las bases de datos de Exadata Database Service en Cloud at Customer a través de esta red utilizando interfaces de IP virtual (VIP) de nombre único de acceso de cliente (SCAN) y de Oracle Real Application Clusters (Oracle RAC).

La red de acceso de cliente utiliza un par de interfaces de red en cada servidor de base de datos, que están conectadas a la red de cliente principal.

Nota

Al activar Data Guard, la replicación de los datos se realiza a través de la red del cliente por defecto.

- Red de copia de seguridad

Esta red es similar a la red de acceso de cliente, ya que conecta los servidores de Oracle Database de Exadata Database Service en Cloud at Customer a la red existente. Se puede utilizar para acceder a las máquinas virtuales con distintas finalidades, incluidas las copias de seguridad y las transferencias de datos masivas.

Como la red de cliente anterior, la red de copia de seguridad utiliza un par de interfaces de red en cada servidor de base de datos, que están conectadas a la red de cliente principal. Es necesario conectar físicamente la red de copia de seguridad a una red de cliente.

Si el almacenamiento local del cliente (NFS o ZDLRA) se va a utilizar exclusivamente como destino de copia de seguridad para las bases de datos, no se requiere conectividad externa a OCI para la red de copia de seguridad.

Exadata Cloud at Customer también ofrece un destino de copia de seguridad de almacenamiento de objetos en la nube gestionado por Oracle. Si el servicio Object Storage de Oracle se va a utilizar como destino de copia de seguridad para las copias de seguridad de bases de datos, asegúrese de que la red de copia de seguridad pueda acceder al servicio Object Storage a través de una conexión externa. Debe activar el acceso de salida del puerto TCP 443 para la red de copia de seguridad de la siguiente manera:

Tabla 3-3 Puertos que se deben abrir para la red de copia de seguridad

Descripción / Finalidad Puerto abierto Ubicación Servicio Object Storage para copias de seguridad de bases de datos basadas en la nube (opcional)

443 de salida

Utilice este formato de URL, sustituyendo oci_region por su región:https://objectstorage.oci_region.oraclecloud.comhttps://swiftobjectstorage.oci_region.oraclecloud.com - Red de recuperación ante desastres (solo clientes autorizados)Nota

Esta red adicional solo está disponible para ciertos clientes autorizados en circunstancias especiales. Es posible que su sistema no esté equipado con él.

La red de recuperación ante desastres se configura de forma similar a la red de acceso de cliente, pero está dedicada únicamente a transmitir tráfico de Data Guard. Si el sistema incluye esta red, el tráfico de Data Guard se enrutará a través de ella en lugar de la red de cliente, utilizando las interfaces de IP virtual (VIP) de Single Client Access Name (SCAN) y Oracle Real Application Clusters (Oracle RAC). Si se produce algún problema, consulte Data Guard Association Creation Fails When Using DR Network.

Solo las comprobaciones previas de Data Guard necesitan que la red de cliente esté abierta. Una vez finalizada la etapa de comprobación previa, el aprovisionamiento de Data Guard registra automáticamente la base de datos con la red de recuperación ante desastres y la utiliza tanto para la restauración de archivos de datos como para el transporte de redo. Si la apertura de la red de cliente no es una opción, debe registrar manualmente la base de datos primaria con el listener de red de Disaster Recovery antes de iniciar el aprovisionamiento de Data Guard.

La red de recuperación ante desastres consta de un par de interfaces de red en cada servidor de base de datos, que están conectadas directamente a la red del cliente.

- Red de cliente

Servicios de red de centro de datos para Oracle Exadata Database Service on Cloud@Customer

Antes de desplegar Oracle Exadata Database Service on Cloud@Customer, asegúrese de que la red del centro de datos cumple los requisitos.

Requisitos del sistema de nombres de dominio (DNS)

Como parte del proceso de despliegue, debe decidir los nombres de host y las direcciones IP que se utilizarán para las distintas interfaces de red de Oracle Exadata Database Service on Cloud@Customer. Oracle requiere que registre los nombres de host y las direcciones IP para las interfaces de red de copia de seguridad y cliente de Oracle Exadata Database Service on Cloud@Customer en el DNS corporativo. Se necesita al menos un servidor de DNS fiable al que deben poder acceder los servidores de plano de control y todos los servidores de la red de cliente. Se pueden registrar hasta tres servidores de DNS en Oracle Exadata Database Service on Cloud@Customer para garantizar la cobertura en caso de que un servidor no esté disponible.

Requisitos de los servicios del protocolo de hora de red (NTP)

Oracle Exadata Database Service on Cloud@Customer utiliza el NTP para garantizar que todos los componentes del sistema estén sincronizados a la misma hora. Se necesita al menos un servidor de NTP fiable al que deben poder acceder los servidores de plano de control y todos los servidores de la red de cliente. Se pueden registrar hasta tres servidores NTP en Oracle Exadata Database Service on Cloud@Customer para garantizar la cobertura en caso de que un servidor no esté disponible.

Direcciones IP y subredes para Oracle Exadata Database Service on Cloud@Customer

Debe asignar un rango de direcciones IP a la red de administración y otro rango de direcciones IP a la red privada RoCE.

Requisitos de administración y red privada para Oracle Exadata Database Service on Cloud@Customer

No se permiten superposiciones entre los rangos de direcciones de la red de administración y la red privada RoCE, y todas las direcciones IP deben ser únicas en la red corporativa. También se deben asignar direcciones IP de la red corporativa a los servidores de plano de control. Estos detalles de configuración de red se especifican al crear la infraestructura de Exadata.

Al crear la infraestructura de Exadata, la consola rellena previamente los valores por defecto del bloque de CIDR de la red de administración y del bloque de CIDR de la red de InfiniBand. Puede usar los bloques de CIDR sugeridos si no se solapan con las direcciones IP existentes en la red corporativa.

Revise los requisitos de las direcciones IP de cada una de estas redes. En la tabla se especifican las longitudes máxima y mínima del prefijo del bloque de CIDR que se permiten para cada red. La longitud máxima del prefijo del bloque de CIDR define el bloque más pequeño de direcciones IP que son necesarias para la red. Para permitir una posible ampliación futura dentro de Oracle Exadata Database Service on Cloud at Customer, trabaje con su equipo de red para reservar suficientes direcciones IP a fin de poder adaptarse a un crecimiento futuro.

| Tipo de red | Requisitos de dirección IP |

|---|---|

| Red de administración |

Longitud máxima de prefijo de bloque de CIDR:

Longitud mínima de prefijo de bloque de CIDR:

|

| Red Privada |

Longitud máxima de prefijo de bloque de CIDR:

Longitud mínima de prefijo de bloque de CIDR:

|

| Red de plano de control | 2 direcciones IP, 1 para cada servidor de plano de control |

Para obtener más información sobre los requisitos de CIDR de red privada y de administración, consulte la Tabla 5-5 Requisitos de CIDR de X9M y la Tabla 5-6 Requisitos de CIDR de X8M en Uso de la consola para crear la infraestructura de Oracle Exadata Database Service on Cloud at Customer.

Requisitos de nombre de host y dirección IP para Oracle Exadata Database Service on Cloud@Customer

Para conectarse a la red corporativa, Oracle Exadata Database Service on Cloud@Customer necesita varios nombres de host y direcciones IP para las interfaces de red de la red del cliente y la red de copia de seguridad. El número preciso de direcciones IP depende de la unidad del sistema Exadata. Estos detalles de configuración de red, incluidos los nombres de host y las direcciones IP, se especifican al crear una red de cluster de VM. Todas las direcciones IP deben ser direcciones IP asignadas estáticamente y no direcciones asignadas dinámicamente (DHCP). La red de cliente y la red de copia de seguridad requieren subredes separadas.

En la siguiente tabla, se describen los requisitos de direcciones IP para las redes de copia de seguridad y de cliente. En la tabla se especifican las longitudes máxima y recomendada del prefijo del bloque de CIDR para cada red. La longitud máxima del prefijo del bloque de CIDR define el bloque más pequeño de direcciones IP que son necesarias para la red. Para permitir una posible ampliación futura dentro de Oracle Exadata Database Service on Cloud at Customer, trabaje con su equipo de red para reservar suficientes direcciones IP a fin de poder adaptarse a un crecimiento futuro.

| Tipo de red | Requisitos de direcciones IP para el sistema base, cuarto de rack o medio rack | Requisitos de direcciones IP para el rack completo |

|---|---|---|

| Red de cliente |

Longitud máxima de prefijo de bloque de CIDR:

Longitud recomendada de prefijo de bloque de CIDR:

|

Longitud máxima de prefijo de bloque de CIDR:

Longitud recomendada de prefijo de bloque de CIDR:

|

| Red de copia de seguridad | Longitud máxima de prefijo de bloque de CIDR:

Longitud recomendada de prefijo de bloque de CIDR:

|

Longitud máxima de prefijo de bloque de CIDR:

Longitud recomendada de prefijo de bloque de CIDR:

|

| (Solo para clientes autorizados) Red de recuperación ante desastres |

Longitud máxima de prefijo de bloque de CIDR:

Longitud recomendada de prefijo de bloque de CIDR:

|

Longitud máxima de prefijo de bloque de CIDR:

Longitud recomendada de prefijo de bloque de CIDR:

|

Enlaces ascendentes para Oracle Exadata Database Service on Cloud@Customer

Asegúrese de que el sistema Oracle Exadata Database Service on Cloud@Customer cumple los requisitos de enlace ascendente del servidor de plano de control y del servidor de base de datos.

Servidores del plano de control

Se necesitan cuatro enlaces ascendentes (2 por servidor) para conectar los servidores del plano de control a la red corporativa para admitir las conexiones de red seguras salientes a los servicios de OCI que requiere Oracle Exadata Database Service on Cloud@Customer.

Conexiones de servidor de base de datos

Normalmente, se necesitan cuatro enlaces superiores para que cada servidor de base de datos se conecte a la red corporativa. Con esta configuración, dos enlaces superiores soportan la red de cliente y los otros dos enlaces superiores soportan la red de copia de seguridad.

En sistemas de cuarto de rack, medio rack o rack completo, puede optar por usar conexiones de red de cobre RJ45 de 10 Gbps, de fibra SFP+ de 10 Gbps o de fibra SFP28 de 25 Gbps a la red corporativa. Sin embargo, no puede mezclar redes de fibra y de cobre en el mismo servidor físico. Por ejemplo, no puede usar fibra para la red de cliente y cobre para la red de copia de seguridad.

En las configuraciones del sistema base, las opciones son más limitadas debido a las interfaces de red físicas disponibles en cada servidor de base de datos. En los sistemas base, tiene la opción de usar conexiones de red de fibra o de cobre solo para la red de cliente, mientras que la red de copia de seguridad usa una conexión de fibra.

También puede utilizar interfaces de red compartidas en el sistema base para la red de cliente y la red de copia de seguridad, lo cual reduce el requisito de enlaces superiores a dos enlaces superiores para cada servidor de base de datos. El uso de interfaces de red compartidas también permite usar conexiones de red de cobre para soportar tanto la red de cliente como la red de copia de seguridad en las configuraciones de sistema base. Sin embargo, en general, Oracle recomienda que no se utilicen las interfaces de red compartidas, ya que el uso compartido de las redes afecta al ancho de banda y a la disponibilidad de ambas redes. Las interfaces de red compartidas no están soportadas en las configuraciones de cuarto de rack, medio rack y rack completo.

Cableado de red para Oracle Exadata Database Service on Cloud@Customer

Puede optar por utilizar el equipo de red suministrado o puede crear su propia red SFP.

Opción del equipo de red suministrado

Cada rack de Oracle Exadata Database Service on Cloud@Customer se suministra con todos los equipos y cables de red necesarios para interconectar todo el hardware en el rack de Oracle Exadata Database Service on Cloud@Customer.

Opción de red conectable con factor de forma reducido

Oracle suministra interfaces de red conectables con factor de forma reducido (SFP) para permitir la conectividad a la red corporativa. Sin embargo, si decide configurar una red SFP, será usted el responsable de proporcionar el cableado necesario para conectar los servidores de base de datos y los servidores del plano de control de Exadata a la red corporativa.

Establecimiento de una conexión segura entre su CPS y OCI mediante el servicio FastConnect de OCI

Considere la solución que se describe a continuación, que utiliza el servicio FastConnect de OCI, si desea un aislamiento adicional para la conexión entre su servidor del plano de control (CPS) y OCI, además del enfoque de túnel TLS por defecto.

Para obtener más información, consulte Oracle Cloud Infrastructure FastConnect.

El servicio Oracle Exadata Database Service on Cloud at Customer soporta el modelo de conectividad de intercambio de tráfico público o privado de FastConnect.

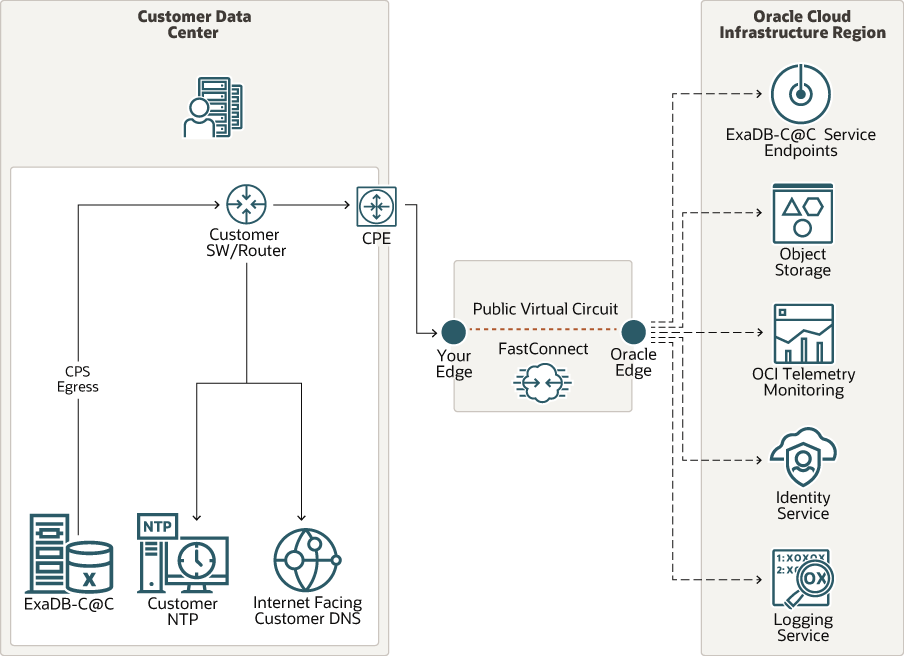

Figura 3-1 Conectividad de FastConnect de Oracle Exadata Database Service en Cloud at Customer a OCI mediante el intercambio de tráfico público

Como se muestra en la figura, la red del plano de control de Oracle Exadata Database Service en Cloud at Customer sale al proveedor de FastConnect y al perímetro de Oracle. Los clientes que puede que ya tengan conectividad de FastConnect pueden utilizarla para conectar Oracle Exadata Database Service en Cloud at Customer a la región de OCI mediante el intercambio de tráfico público.

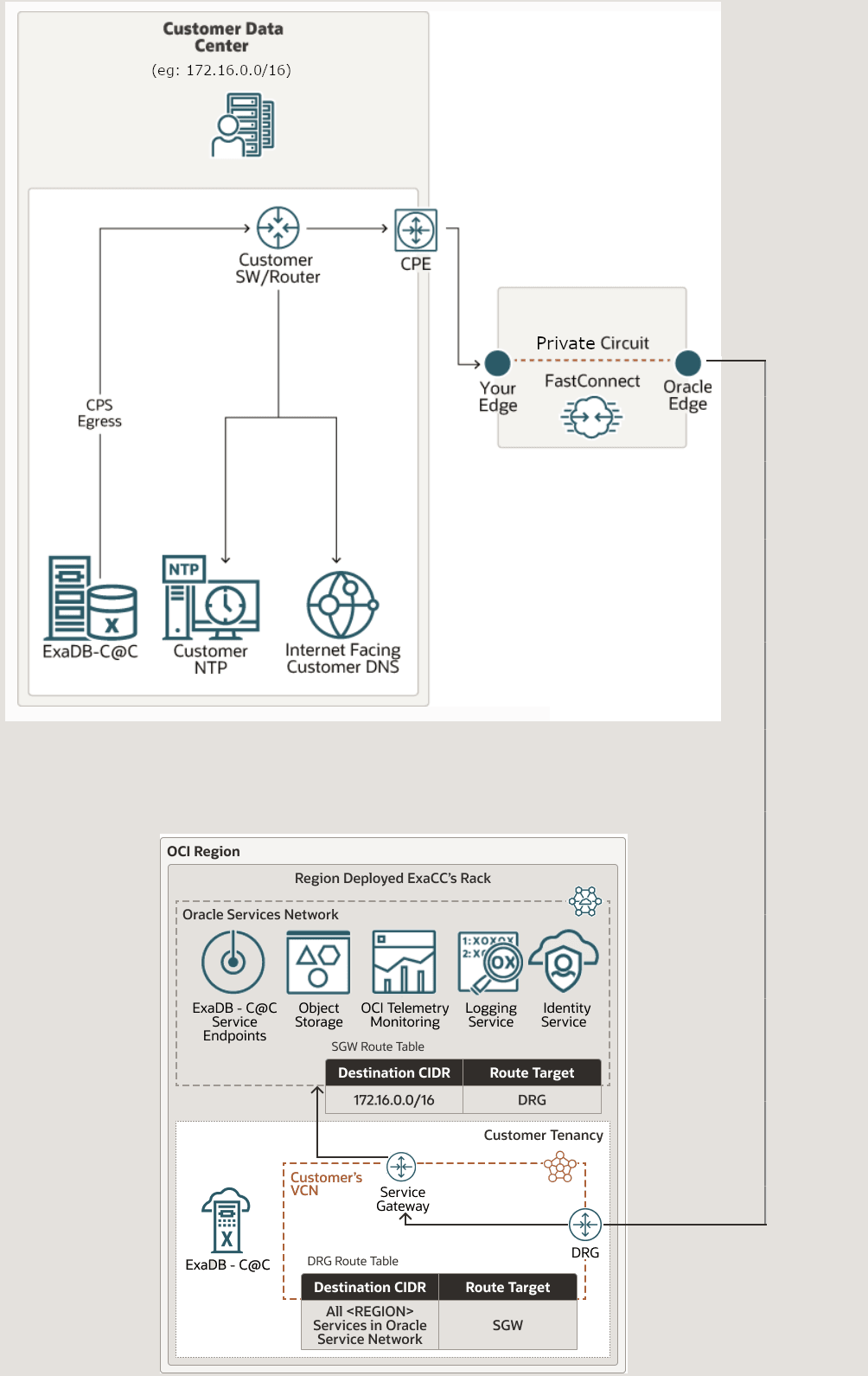

Figura 3-2 Conectividad de FastConnect de Oracle Exadata Database Service on Cloud at Customer a OCI mediante intercambio de tráfico privado

Configuración de FastConnect para Oracle Exadata Database Service en Cloud at Customer

Puede configurar Oracle Cloud Infrastructure FastConnect antes o después del despliegue de Oracle Exadata Database Service en Cloud at Customer.

- Como se muestra en las figuras, es importante definir las reglas de salida de la red del servidor de plano de control de Oracle Exadata Database Service on Cloud at Customer para que se reenvíe el tráfico a través de FastConnect, así como tener una ruta a un DNS de cliente orientado a Internet. La infraestructura de Oracle Exadata Database Service en Cloud at Customer utiliza este "DNS de cliente" para resolver los puntos finales públicos de OCI.

- No se recomienda utilizar un proxy HTTP corporativo entre los servidores de plano de control de Oracle Exadata Database Service en Cloud at Customer y la región de OCI con FastConnect, ya que ya se trata de una red dedicada. Si se desea utilizar un proxy corporativo, este proxy debe tener un enrutamiento adicional para garantizar que el tráfico de red de Oracle Exadata Database Service en Cloud at Customer se envíe a través de FastConnect.

- Si utiliza un intercambio de tráfico privado, asegúrese de configurar el enrutamiento en tránsito en la VCN. Para obtener más información, consulte Enrutamiento en tránsito a Oracle Services Network.