Tareas de administración de las instancias de Management Agent

Las instancias de Management Agent se despliegan para recopilar datos de logs y métricas de diferentes orígenes. Para ello, puede ser necesario realizar algunas tareas de administración.

En las siguientes secciones, se describen algunas tareas de administración comunes:

- Visión general de la consola de Management Agent

- Importar certificados para Management Agent

- Actualizar certificados para Management Agent

- Despliegue de plugins de servicio

- Activar logs del agente

- Gestionar orígenes de datos

- Control de instancias de Management Agent

- Gestión de claves de instalación

- Cambio de versión de las instancias de Management Agent

- Eliminación de instancias de Management Agent

- Uso de un usuario del sistema operativo no por defecto para instalar Management Agent

- Creación y gestión de credenciales en Management Agent

- Logs de auditoría de Management Agent

- Uso de Java con Management Agent

Visión general de la consola de Management Agent

La consola de Management Agent es la interfaz de usuario del servicio OCI Management Agent que le permite ver y administrar Management Agent y Management Gateways.

Puede realizar operaciones básicas y avanzadas en función de sus necesidades. La página de visión general proporciona información importante y enlaces a los recursos configurados en el servicio Management Agent. Console también proporciona acceso a Management Agent (agentes) y Management Gateways (gateways) configurados, así como paneles de control para visualizar datos relevantes en gráficos.

-

Conéctese a OCI y abra el menú de navegación desde la consola de OCI.

-

En Observación y gestión, haga clic en Agente de gestión.

- Vaya al menú de la izquierda y seleccione un compartimento en la lista desplegable Compartimento.

Se muestra la consola de Management Agent.

La consola de Management Agent muestra un menú a la izquierda con las siguientes opciones:

Visión general

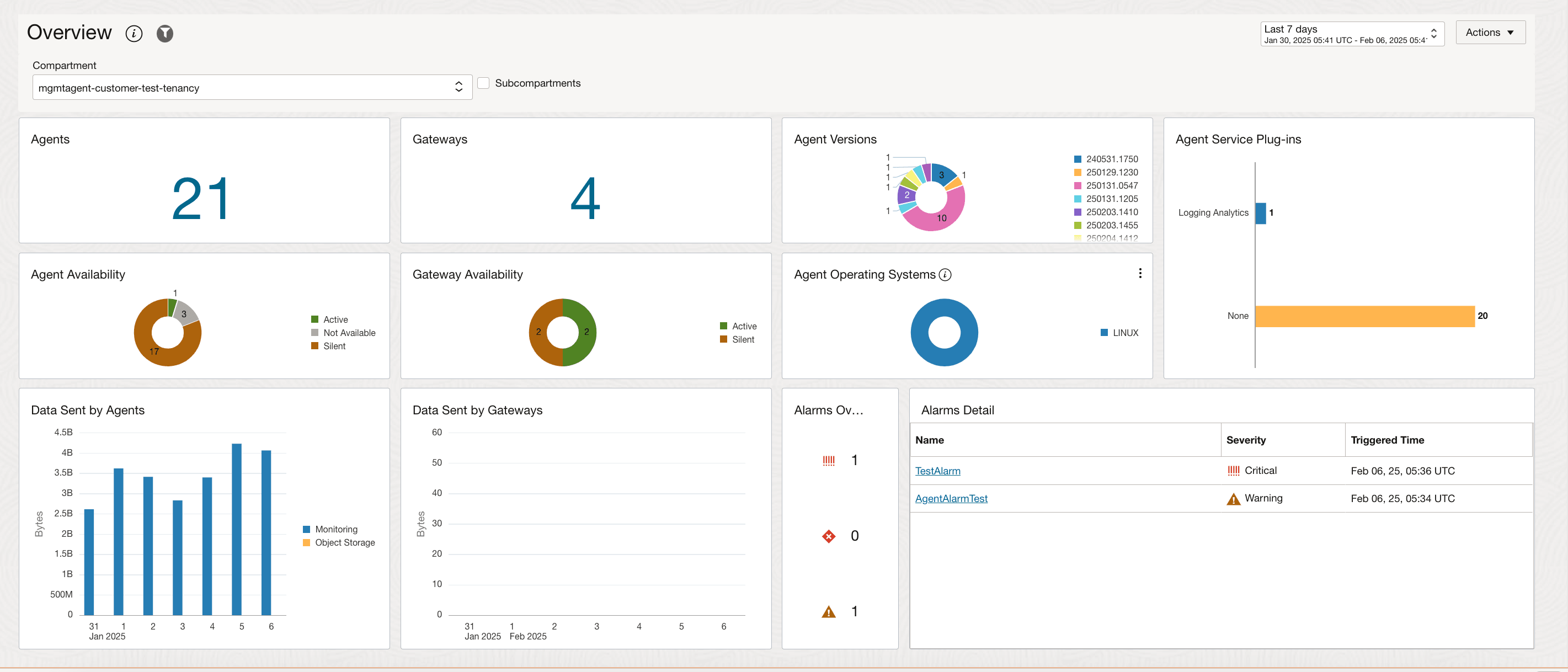

En la página Visión general se muestra información útil sobre el servicio Management Agent y las instancias de Management Agent y Management Gateways instaladas.

Puede seleccionar la casilla de control Subcompartimentos, cerca de la lista desplegable del selector de compartimentos, para obtener una visión general de los detalles del agente en el compartimento seleccionado y sus compartimentos secundarios.

La página Visión general proporciona información de resumen sobre las instancias de Management Agent y los gateways de gestión de su entorno y consta de los siguientes gráficos:

-

Agentes: número de instancias de Management Agent instaladas.

-

Disponibilidad del agente: estado de disponibilidad de Management Agent. Estos son los estados disponibles:

-

Activo: el servicio Management Agent se comunica con la instancia de Management Agent.

-

Silencioso: el servicio Management Agent no se comunica con Management Agent. La comunicación con el agente se ha establecido después de la instalación del agente, pero algo ha ocurrido y puede haber un problema de comunicación entre el servicio Management Agent y el agente.

-

No disponible: el proceso de instalación de Management Agent se está ejecutando y el servicio Management Agent aún no ha establecido la comunicación con el agente.

Nota

A partir del 9 de diciembre de 2024, cualquier agente que permanezca en estado silencioso durante 60 días se suprimirá del sistema.

-

-

Alarmas: detalles de alarma de gateways y agentes de gestión del servicio OCI Monitoring.

La opción de subcompartimentos no está soportada actualmente para este gráfico.

Para obtener más información sobre la configuración de alarmas y notificaciones, consulte: -

Sistemas operativos de agente: versiones del sistema operativo de los agentes de gestión instalados.

-

Versiones de agente: versiones de Management Agent.

-

Complementos de servicio del agente: plugins de servicio desplegados por Management Agent.

-

Datos enviados por agentes: cantidad de datos que los agentes de gestión envían a los plugins de servicio. La opción de subcompartimentos no está soportada actualmente para este gráfico.

- Gateways: número de gateways de gestión instalados.

- Disponibilidad de gateway: estado de disponibilidad de gateways de gestión.

-

Datos enviados por gateways: cantidad de datos que los gateways de gestión envían a los plugins de servicio. La opción de subcompartimentos no está soportada actualmente para este gráfico.

La siguiente captura de pantalla es un ejemplo de la página Visión general de Management Agent.

Paneles de Control

Puede utilizar paneles de control para visualizar, explorar y analizar datos en gráficos fáciles de interpretar. Para obtener más información, consulte Trabajar con paneles de control.

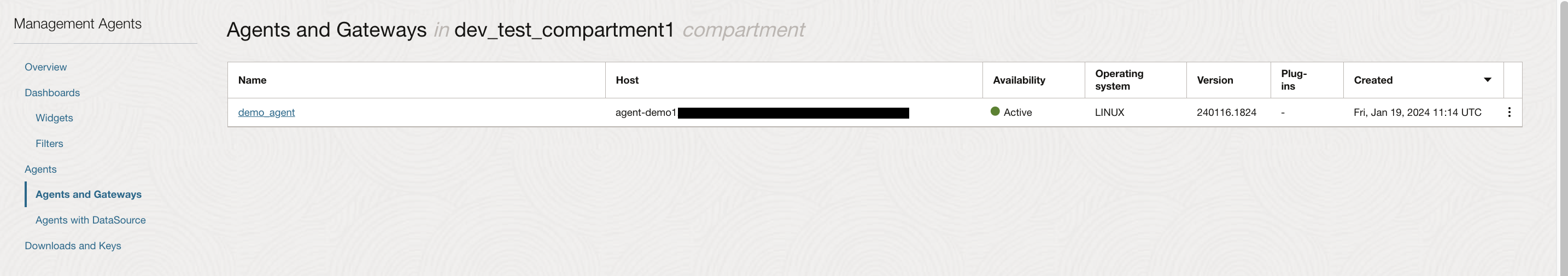

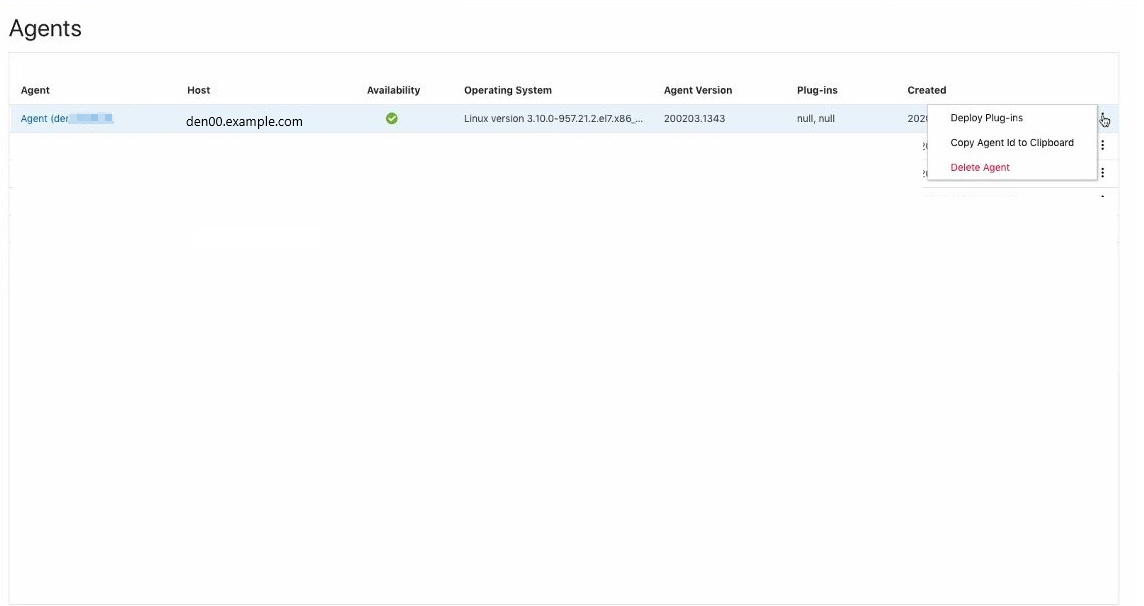

Agentes

En la página Agentes se muestran todas las agentes de gestión (agentes) y los gateways de gestión (gateways) instalados en un compartimento seleccionado.

Agentes y gateways

- Vaya al panel izquierdo. En Alcance, seleccione el compartimento deseado en la lista desplegable Compartimento.

-

Utilice la casilla de control Incluir subcompartimentos para mostrar todos los agentes accesibles en los subcompartimentos.

El número máximo por defecto de agentes y gateways que se muestra es de 1.000. Para personalizar la selección, vaya al panel izquierdo y utilice Filtros.

Requisito de política: asegúrese de que tiene el permiso inspect management-agents en el nivel de compartimento seleccionado para poder mostrar todos los subcompartimentos de ese compartimento. Por ejemplo:

ALLOW GROUP <group_name> TO INSPECT management-agents IN TENANCY

-

La página Agentes y Gateways muestra una tabla con todos los agentes de gestión y gateways de gestión instalados.

La tabla está formada por las columnas siguientes:

-

Nombre: muestra el nombre del agente de gestión o gateway.

-

Host: muestra el nombre de host en el que está instalado Management Agent o Gateway.

-

Disponibilidad: muestra el estado de Management Agent o Gateway.

-

Sistema operativo: muestra el sistema operativo del host en el que está instalado el agente de gestión o el gateway.

-

Versión: muestra la versión del gateway o el agente de gestión instalado.

-

Plugins: muestra el nombre del plugin de servicio desplegado por Management Agent.

-

Creado: muestra la fecha en la que se instaló el agente de gestión o el gateway.

-

: muestra más acciones disponibles para un agente de gestión o gateway específico.

: muestra más acciones disponibles para un agente de gestión o gateway específico.

La siguiente captura de pantalla es un ejemplo de la lista Agentes y gateways.

Puede hacer clic en un agente o gateway específico para abrir la página de detalles y acceder rápidamente y obtener más información.

Asegúrese de tener el permiso READ management-agents para poder ver los detalles del agente o gateway.

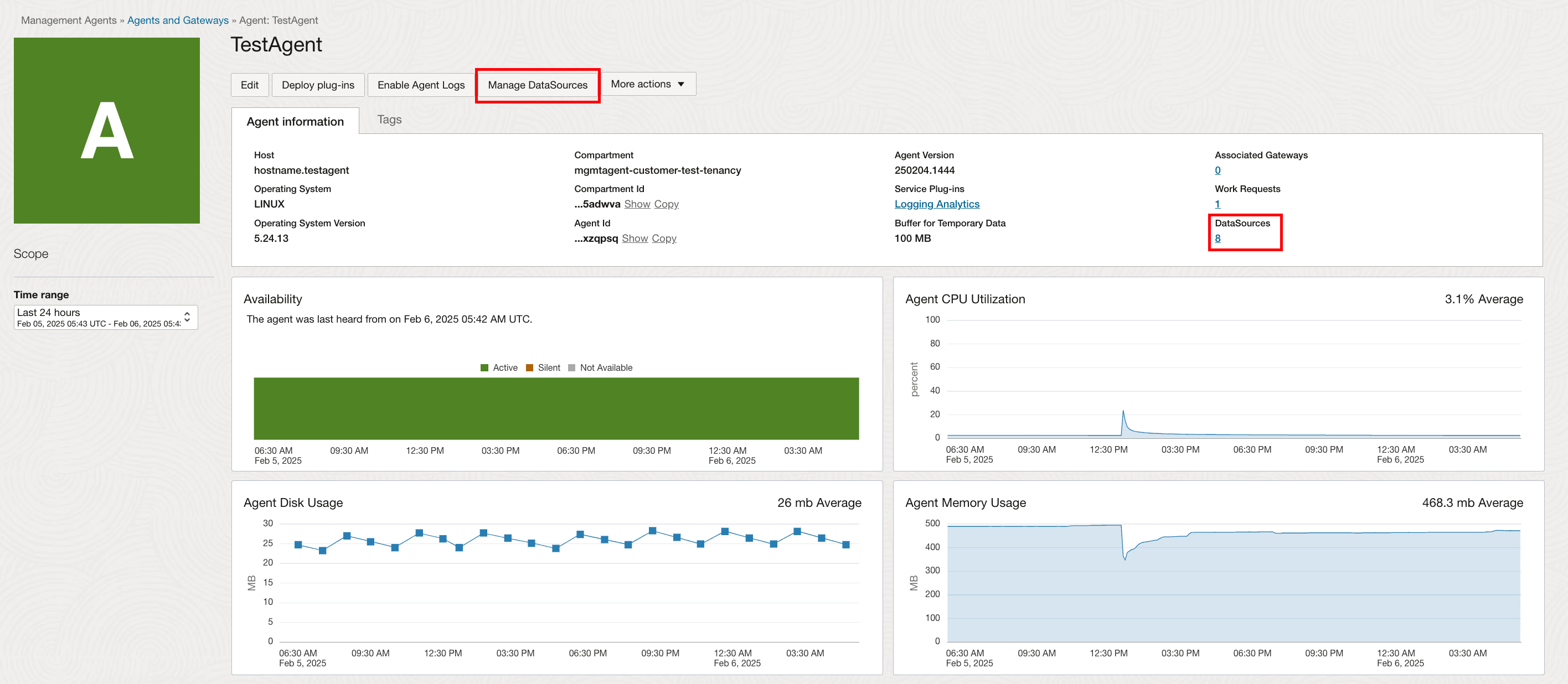

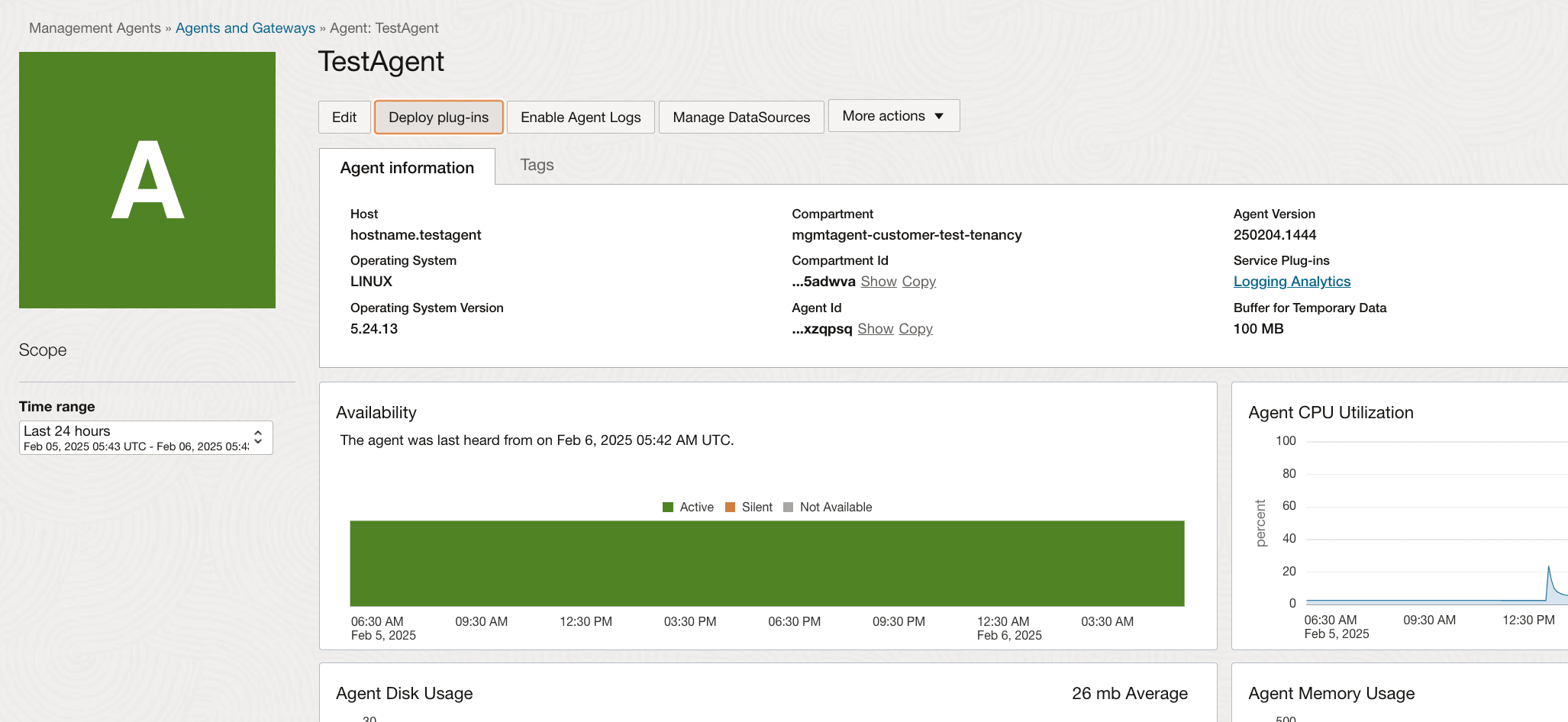

Detalles de agentes

La página Detalles de agentes muestra información sobre el agente seleccionado.

-

Utilice Desplegar plugins para desplegar un plugin en el agente seleccionado.

-

Utilice Activar logs de agente para activar el servicio Log Analytics para recopilar archivos log de Management Agent para el agente seleccionado. Para obtener información, consulte Activación de logs de agente.

-

Utilice Gestionar DataSources para ver o editar las propiedades y dimensiones del tipo de origen de datos configurado con el agente seleccionado. Para obtener más información, consulte Gestión de orígenes de datos.

- Utilice Más acciones para Agregar etiquetas o Suprimir un agente.

-

El separador Información de agente muestra información detallada del agente. Muestra el nombre de host, el nombre del compartimento, la versión del agente, el sistema operativo, los plugins de servicio desplegados en él, las solicitudes de trabajo, las bases de datos y mucho más.

- Complementos de servicio: utilice el enlace Complementos de servicio para mostrar todos los plugins de servicio desplegados en este agente de gestión específico. Para obtener más información, consulte Despliegue de plugins de servicio.

- DataSources: utilice el enlace DataSources para mostrar todos los orígenes de datos configurados en este agente de gestión específico. Para obtener más información, consulte Gestión de orígenes de datos.

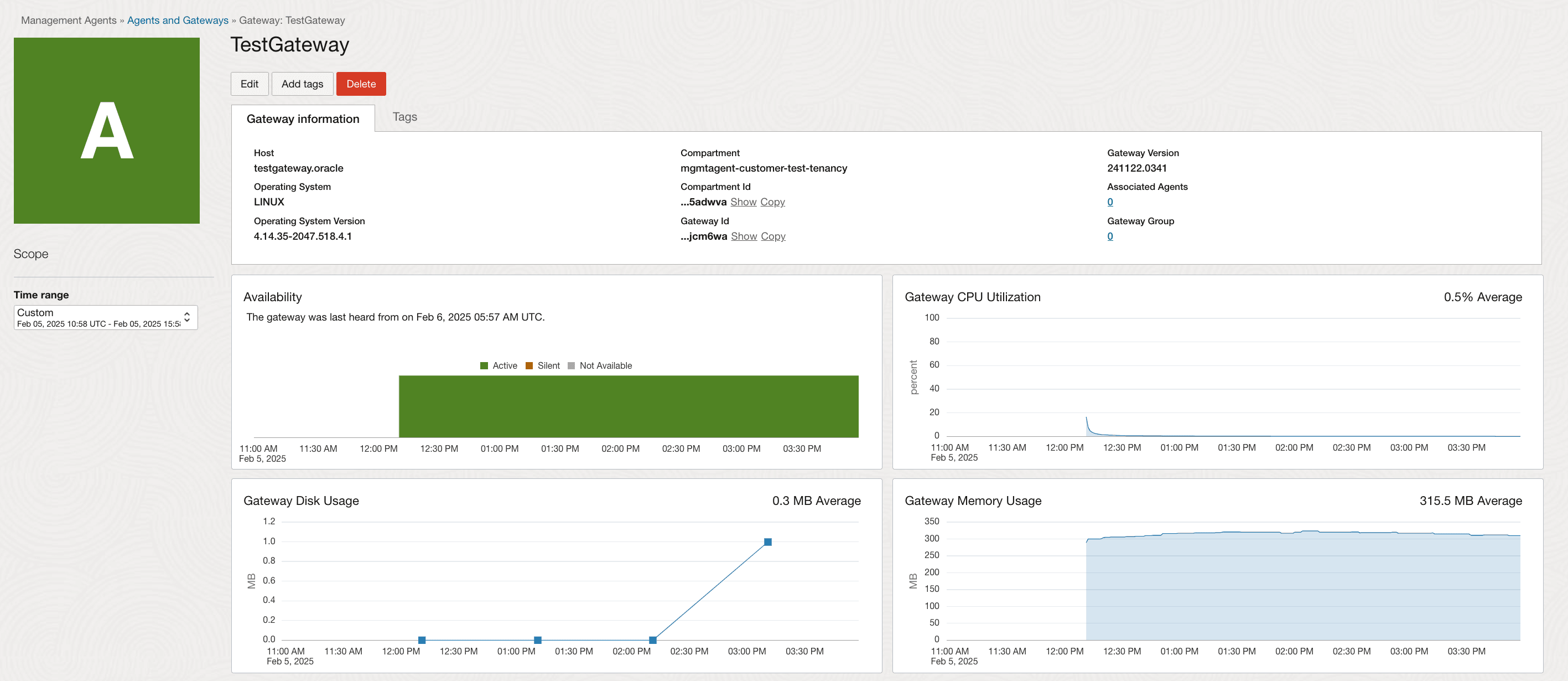

Detalles de gateway

La página Detalles de gateway muestra información detallada sobre un gateway.

El separador Información de gateway muestra información detallada del gateway. Muestra el nombre de host, el nombre de compartimento, la versión de gateway, el sistema operativo, los agentes asociados, etc.

Agentes asociados: utilice el enlace Agentes asociados para mostrar todos los agentes de gestión configurados para utilizar este gateway de gestión específico. El panel Agentes asociados muestra la información de ID, host, disponibilidad y sistemas operativos de los agentes de gestión.

Agentes con DataSource

La página Agentes con DataSource muestra una tabla que muestra todos los agentes con orígenes de datos configurados.

-

Nombre: nombre del agente.

-

Tipo DataSource: tipo del origen de datos. Por ejemplo: Prometeo.

-

DataSource: número total de orígenes de datos asociados al agente.

-

Disponibilidad: disponibilidad del agente.

-

Creado: registro de hora cuando se creó el agente.

Puede hacer clic en un agente específico para abrir la página de detalles y acceder rápidamente y obtener más información.

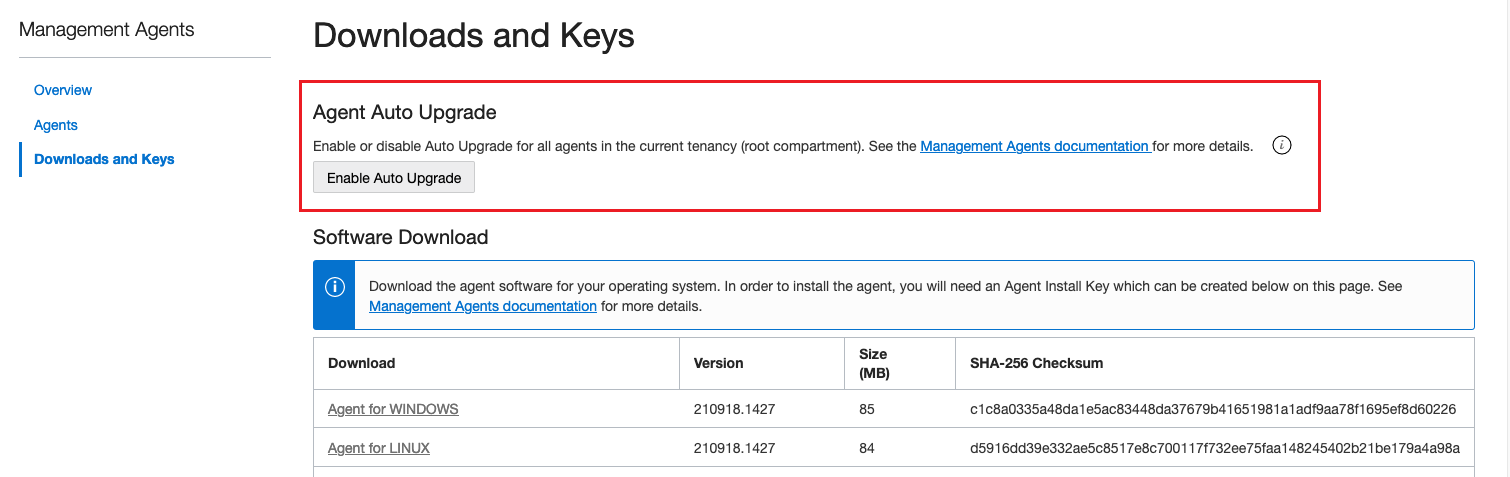

Descargas y claves

En la página Descargas y claves se muestra información sobre el archivo de descarga de Management Agent y las claves de instalación de este creadas.

Consta del panel Descarga de software de agente en la parte superior y del panel Claves de instalación de agente en la parte inferior.

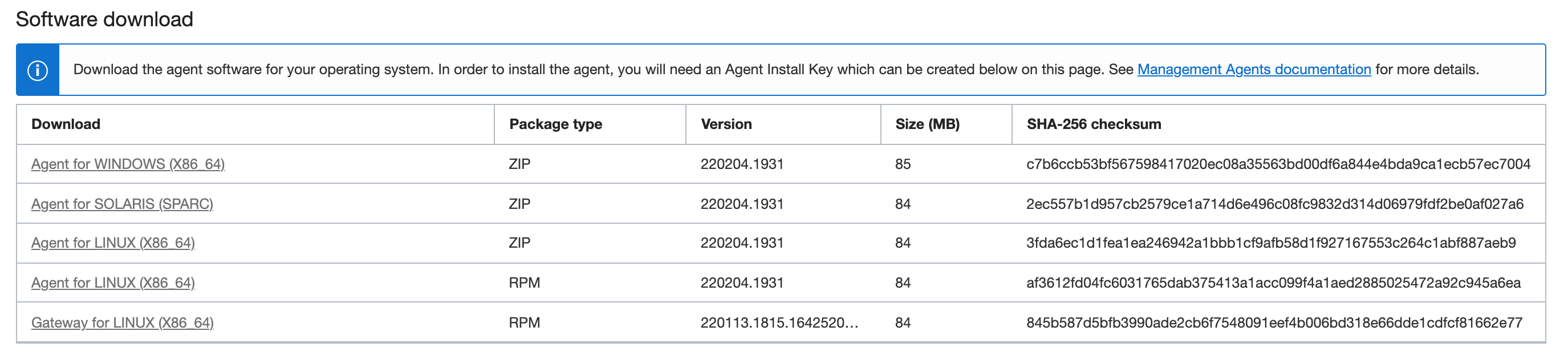

Descarga de software de agente

El panel Descarga de software tiene una tabla que consta de las siguientes columnas:

-

Descargar: muestra el nombre del archivo de descarga del agente de gestión.

-

Tipo de paquete: muestra el tipo de paquete:

ZIPoRPM. -

Versión: muestra la versión del agente de gestión instalada.

-

Tamaño (MB): muestra el tamaño del agente de gestión.

-

Total de control SHA-256: muestra la información para confirmar la integridad del archivo.

La siguiente captura de pantalla es un ejemplo del panel Software Download (Descarga de software).

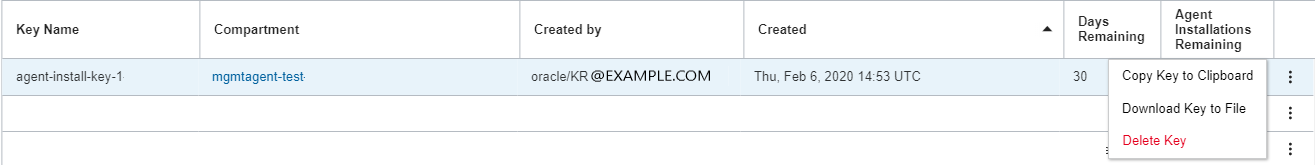

Claves de instalación de agente

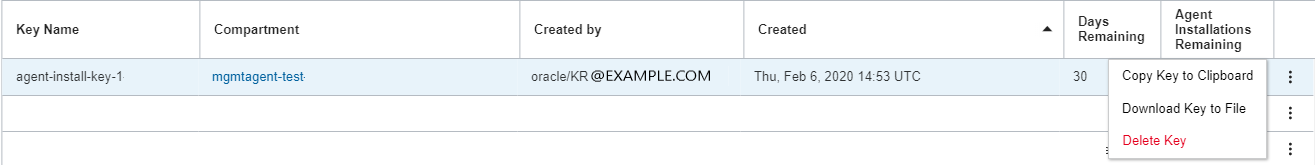

El panel Claves de instalación de agente tiene un botón Crear clave para crear una clave de instalación de agente. También muestra una tabla que consta de las siguientes columnas:

-

Nombre de clave: muestra el nombre de la clave de instalación de Management Agent.

-

Compartimento: muestra el nombre del compartimento donde se creó la clave de instalación de Management Agent.

-

Creado por: muestra información sobre el usuario que ha creado la clave de instalación de Management Agent.

-

Creado: muestra la fecha de creación de la clave de instalación de Management Agent.

-

Días restantes: muestra el número de días restantes hasta que caduca la clave de instalación de Management Agent.

-

Instalaciones de agentes restantes: muestra el número de instalaciones restantes para cada clave de instalación de Management Agent.

-

Menú de elemento de acción: muestra más acciones disponibles para una clave de instalación de agente, como Copiar clave al portapapeles, Descargar clave en archivo y Suprimir clave.

Menú de elemento de acción: muestra más acciones disponibles para una clave de instalación de agente, como Copiar clave al portapapeles, Descargar clave en archivo y Suprimir clave.

Importar certificados para Management Agent

Importación de certificados de confianza personalizados para un agente de gestión independiente

Para una instalación independiente de Management Agent, puede seguir estos pasos para importar un certificado de confianza personalizado.

- Cree un directorio para almacenar los certificados de autoridad de certificación raíz (CA) de confianza adicionales en formato PEM. En el siguiente ejemplo, el directorio

tmpes un ejemplo. Puede utilizar cualquier directorio y confirmar que el usuario del agente tiene acceso de lectura a cada directorio de la ruta de los certificados.mkdir /tmp/crt - A continuación, introduzca el siguiente comando para copiar todos los certificados de confianza personalizados en formato PEM en el nuevo directorio creado en el paso anterior.

cp *.pem /tmp/crt - Defina permisos para el directorio y su contenido para permitir que el agente independiente acceda a los certificados.

chmod 644 /tmp/crt - Para agregar certificados protegidos personalizados al agente de gestión durante la instalación o la configuración, debe especificar el directorio para los certificados en el archivo de respuesta

input.rsp.importTrustedCertsDirectory=/tmp/crt - Ahora, puede ejecutar la instalación para importar los certificados en Management Agent.

- Después de la instalación, puede utilizar el siguiente comando y sustituir lo siguiente por valores para su entorno, para verificar los certificados de confianza importados correctamente en el almacén de claves del agente. Sustituya

<CUSTOM_CERTIFICATE_FILE_NAME>por el nombre de archivo de certificado personalizado en su entorno, por ejemplo:my-cert.pemkeytool -list -keystore /opt/oracle/mgmt_agent/agent_inst/config/security/comm/commwallet.jks -alias <CUSTOM_CERTIFICATE_FILE_NAME>El archivo

commwallet.pemes un certificado personalizado que se agrega al almacén de certificados de confianza del agente.

Importación de certificados de confianza personalizados para el plugin de Oracle Cloud Agent (OCA) Management Agent en una instancia informática

Si utiliza el plugin de Oracle Cloud Agent (OCA) Management Agent en una instancia informática, puede seguir estos pasos para instalar un certificado de confianza personalizado durante el proceso de instalación.

- Utilice los siguientes comandos para crear un directorio

trustedcertspara importar los certificados de confianza a esta ubicación:/var/lib/oracle-cloud-agent/plugins/oci-managementagent/. Confirme que el usuariooracle-cloud-agentes propietario del directorio.cd /var/lib/oracle-cloud-agent/plugins/oci-managementagent/ mkdir trustedcerts chown oracle-cloud-agent:oracle-cloud-agent trustedcerts/ - Copie todos los certificados de confianza personalizados en formato PEM en el nuevo directorio creado en el paso anterior.

cp *.pem /var/lib/oracle-cloud-agent/plugins/oci-managementagent/trustedcerts - Ahora, puede ejecutar la instalación del agente de OCA para importar los certificados al agente de gestión.

- Después de la instalación, puede utilizar el siguiente comando para verificar los certificados de confianza importados correctamente en el almacén de claves del agente. Sustituya <CUSTOM_CERTIFICATE> por el nombre de archivo de certificado personalizado en su entorno, por ejemplo:

my-cert.pem

El archivokeytool -list -keystore /var/lib/oracle-cloud-agent/plugins/oci-managementagent/polaris/agent_inst/config/security/comm/commwallet.jks -alias <CUSTOM_CERTIFICATE>commwallet.pemes un certificado personalizado que se agrega al almacén de certificados de confianza del agente.

Actualizar certificados para Management Agent

Actualización de certificados de confianza personalizados para un agente de gestión independiente

Para actualizar un certificado existente con un certificado de confianza personalizado para un agente de gestión independiente, puede utilizar los siguientes comandos:

- Cree un nuevo directorio para los certificados personalizados. En el siguiente ejemplo, el directorio

tmpes un ejemplo. Puede utilizar cualquier directorio y confirmar que el usuario del agente tiene acceso de lectura a cada directorio de la ruta de los certificados.mkdir /tmp/customcerts - Copie todos los certificados personalizados en formato PEM en este nuevo directorio temporal.

cp *.pem /tmp/customcerts - Defina permisos para el directorio temporal y su contenido para permitir que el agente independiente acceda a los certificados.

chmod 644 /tmp/customcerts - Para actualizar los certificados existentes con los certificados personalizados, utilice el siguiente comando y sustituya lo siguiente por valores para su entorno:

- Sustituir el primer argumento es la ruta a la carpeta que contiene los certificados personalizados.

- Sustituya el segundo argumento por la ruta para

agent_inst.sudo -u mgmt_agent /opt/oracle/mgmt_agent/agent_inst/bin/update_trusted_certs.sh /tmp/customcerts /opt/oracle/mgmt_agent/agent_inst

- Para verificar la actualización después de ejecutar el comando, ejecute el siguiente comando para comprobar la configuración y confirmar los certificados existentes actualizados correctamente con los certificados personalizados.

keytool -list -keystore /opt/oracle/mgmt_agent/agent_inst/config/security/comm/commwallet.jks -alias <CUSTOM_CERTIFICATE_FILE_NAME>

Actualización de certificados de confianza personalizados para el plugin de Oracle Cloud Agent (OCA) Management Agent en una instancia informática

Si utiliza el plugin de OCA Management Agent en una instancia informática, puede utilizar los siguientes comandos para actualizar un certificado existente con un certificado personalizado de confianza.

- Cree un nuevo directorio para los certificados personalizados. En el siguiente ejemplo, el directorio

tmpes un ejemplo. Puede utilizar cualquier directorio y confirmar que el usuario del agente tiene acceso de lectura a cada directorio de la ruta de los certificados.mkdir /tmp/customcerts - Copie todos los certificados personalizados en formato PEM en este nuevo directorio temporal.

cp *.pem /tmp/customcerts - Defina permisos para el directorio temporal y su contenido para permitir que el agente independiente acceda a los certificados.

chmod 777 /tmp/customcerts - Para importar los certificados a un agente existente mediante las herramientas de línea de comandos

oci-managementagent, utilice el siguiente comando:sudo -u oracle-cloud-agent /usr/libexec/oracle-cloud-agent/plugins/oci-managementagent/oci-managementagent -cli -trusted-certs-dir=/tmp/trustedcertsEjemplo de salida:Import Trusted Certificates Management Agent ... Log file path: /var/log/oracle-cloud-agent/plugins/oci-managementagent/oci-managementagent_importcerts.log Trusted Certificates added

Despliegue de plugins de servicio

Management Agent puede desplegar plugins para diferentes servicios de Oracle Cloud Infrastructure (OCI). Cuando se despliegan, estos plugins de servicio pueden realizar tareas para esos servicios. Cualquier agente de gestión puede tener varios plugins de servicio desplegados.

plugins de servicio disponibles

Están disponibles los siguientes plugins de servicio:

- Servicio de gestión de bases de datos y estadísticas de operaciones.

- Java Management Service.

- Seguimiento de uso de Java.

- Log Analytics.

- Servicio de host de Operations Insights.

- Supervisión de pila.

Para obtener más información sobre los servicios de OCI, consulte Servicios de Oracle Cloud Infrastructure (OCI).

Si hay alguna actualización de plugin de servicio de OCI disponible, el plugin actualizará y reiniciará automáticamente el agente. Este reinicio no debe afectar significativamente a la supervisión.

Despliegue de un Plugin de Servicio

Despliegue de un plugin de servicio mediante la página Agentes

Utilice este método cuando el agente de gestión ya esté instalado como se describe en Install Management Agents.

Para desplegar un plugin mediante la página Agentes, realice lo siguiente:

-

En el menú de la izquierda, haga clic en Agentes para abrir la página Agentes.

-

En la lista Agentes, haga clic en el agente deseado donde desea desplegar el plugin.

Aparecerá la página de detalles del agente.

-

Haga clic en Desplegar plugins.

Se muestra la ventana Desplegar plugins.

-

Seleccione el plugin y seleccione Actualizar.

Ahora, el plugin seleccionado se desplegará en el agente deseado.

Despliegue de un plugin de servicio durante la instalación del agente de gestión

Utilice este método cuando se realice un despliegue de plugin durante el proceso de instalación de Management Agent.

-

Siga las instrucciones para descargar el software del agente y crear una clave de instalación del agente, como se describe en Descarga del software del agente de gestión y Creación de la clave de instalación.

-

Descargue el archivo de claves de instalación del agente.

Vaya a la página Claves de instalación de agente y, en el menú de acción, seleccione la opción Descargar clave en archivo.

La opción Descargar clave en archivo permite descargar una plantilla de archivo de respuesta. Para obtener detalles, consulte Descarga de la clave de instalación.

-

Edite la plantilla del archivo de respuesta mediante un editor de texto y cree un archivo de respuesta personalizado.

Siga las instrucciones para crear un archivo de respuesta mediante la opción de descarga de una plantilla de archivo de respuesta, como se describe en Opción 1: Descargar una plantilla de archivo de respuesta para crear un archivo de respuesta.

La plantilla de archivo de respuesta contiene parámetros de agente, incluido el parámetro de plugin de servicio, que es necesario para desplegar un plugin.

Para desplegar un plugin de servicio como parte del proceso de instalación de Management Agent, personalice el parámetro

Service.plugin.<plugin_name>.download.Por ejemplo, si desea desplegar el plugin DataSafe durante la instalación del agente, el valor del parámetro será:

Service.plugin.datasafe.download=truePara obtener más información sobre los parámetros de agente soportados en el archivo de respuesta, consulte Revisión de los parámetros del agente.

-

Instale Management Agent como se describe en Instalación de Management Agent para completar la instalación.

Tareas posteriores al despliegue

Comprobar estado del plugin de servicio

-

En la página Detalles de agente, vaya a Información de agente y haga clic en el enlace Plugin de servicio.

-

El panel Plugins de servicio se muestra con la siguiente información: nombre, estado y mensaje.

Si el agente de gestión tiene más de un plugin de servicio desplegado, se muestra información de todos los plugins de servicio.

Si el despliegue se realiza correctamente, puede ver Running en Estado.

Si el despliegue tiene problemas, puede ver Failed en Estado con una descripción del error en Mensaje.

Comprobar estado de solicitud de trabajo

Cuando se despliega un plugin de servicio, se genera una solicitud de trabajo para realizar un seguimiento del proceso de despliegue.

Para comprobar el estado de la solicitud de trabajo, realice lo siguiente:

-

En la página Detalles de agente, vaya a Información de agente y haga clic en el enlace Solicitud de trabajo.

-

El panel Solicitudes de trabajo se muestra con la siguiente información: ID, Tipo de operación, Nombre de plugin, Estado y Hora de aceptación.

Muestra todas las solicitudes de trabajo de los últimos 30 días.

Si el despliegue se realiza correctamente, la solicitud de trabajo muestra Succeeded en Estado.

Si el despliegue tiene problemas, la solicitud de trabajo muestra Failed en Estado. Puede utilizar la información de ID para la resolución de problemas.

Activar logs del agente

La opción Activar logs de agente permite activar la recopilación continua de los logs de agente en el servicio Log Analytics.

Esta función incorpora el agente seleccionado con Log Analytics y permite la carga automática de los archivos log del agente en Log Analytics. Para obtener información sobre el servicio OCI de Log Analytics, consulte Log Analytics.

Requisitos

- El estado del agente seleccionado es Activo.

- El arrendamiento debe incorporarse al servicio Log Analytics.

- El plugin de Log Analytics se debe desplegar en el agente seleccionado.

Activar logs del agente

-

En la página de lista Agents, haga clic en el agente que desee.

Aparecerá la página de detalles del agente.

-

Haga clic en Activar logs de agente.

Se muestra la ventana Activar logs: Agente para el agente seleccionado.

- Seleccione un compartimento de grupo de logs en la lista desplegable.

- Seleccione un grupo de logs en la lista desplegable.

Si desea crear un nuevo grupo de logs, haga clic en Crear grupo de logs.

En la ventana Crear grupo de logs, introduzca el nombre de grupo de logs y una descripción. Después, haga clic en Crear.

- Haga clic en Activar.

Solución de Problemas:

-

Para cada agente, hay una entidad (recurso) correspondiente que se crea en Log Analytics. Si no se encuentra ninguna entidad coincidente para el agente seleccionado, no se puede activar el registro. Para activar logs en este caso, vuelva a intentarlo más tarde o agregue manualmente el agente como entidad en Log Analytics. Para obtener más información, consulte Creación de una entidad para representar el recurso que emite logs desde Log Analytics.

Verificar asociación de origen de logs de agente

- Vaya a Observability & Management y vaya a Log Analytics.

- En la página Log Analytics, vaya a Administración.

En el menú izquierdo, seleccione Orígenes.

En el panel central, seleccione Logs de Oracle Management Agent y verifique que el agente se muestre en la lista Entidades asociadas.

Los logs solo se activan con el grupo de logs seleccionado en la página Detalles de agente.

Para configurar la política de depuración de los datos de log, consulte Depuración de datos de log de Log Analytics.

Desactivación de logs del agente

Al desactivar logs de agente, se detiene la carga continua de logs del agente seleccionado en Log Analytics.

- Haga clic en Desactivar logs de agente.

Se muestra la ventana de desactivación de logs del agente para el agente seleccionado.

- Haga clic en Desactivar.

Gestionar orígenes de datos

Gestionar orígenes de datos permite ver o editar las propiedades y dimensiones de los orígenes de datos configurados con el agente seleccionado, como el origen de datos Prometheus.

- Management Agent se ha desplegado con la versión 231231.0001 o superior de Management Agent.

- Para Prometheus Exporter, Management Agent debe estar en la misma máquina virtual (VM) o en una VM con acceso al punto final del exportador. Este agente de gestión está configurado para extraer métricas del exportador de Prometheus en ejecución.

-

En la página de lista Agents, haga clic en el agente que desee.

Aparecerá la página de detalles del agente.

-

Haga clic en Gestionar orígenes de datos.

En la ventana Orígenes de datos se muestra una tabla con las siguientes columnas:- Nombre: nombre del origen de datos.

- Tipo: tipo del origen de datos. Por ejemplo: Prometeo.

- Estado: estado del origen de datos.

- Hora de creación: registro de hora de creación del origen de datos.

: muestra más acciones disponibles para un origen de datos específico.

: muestra más acciones disponibles para un origen de datos específico.

- Si hace clic en un nombre de origen de datos específico, se muestra la ventana Ver origen de datos.

Utilice Ver origen de datos para mostrar toda la información sobre un origen de datos.

Por ejemplo: puede ver los datos de métricas del exportador de Prometheus.

-

Utilice Agregar origen de datos para agregar un origen de datos.

- Seleccione el tipo de origen de datos de la lista desplegable. Por ejemplo: Prometeo.

- Utilice Nombre para introducir el nuevo nombre de origen de datos.

- Seleccione Compartimento de métrica en la lista desplegable.

- Introduzca un espacio de nombre de métrica.

- Introduzca una URL que Prometheus Exporter utiliza para publicar sus métricas.

- Utilice las dimensiones de métricas personalizadas para agregar una dimensión de métrica.

- Si es necesario, utilice Propiedades opcionales.

- Suprimir origen de datos: utilice el menú de acción

para suprimir un origen de datos.

para suprimir un origen de datos.

- Editar origen de datos: utilice el menú de acción

para editar las propiedades de un origen de datos.

para editar las propiedades de un origen de datos.

Por ejemplo, puede modificar la URL del exportador de Prometheus, que publica los datos de métrica en el servicio OCI Monitoring.

Para Prometheus Exporter, debe crear políticas.

Control de instancias de Management Agent

Una de las tareas de administración es controlar el estado de los agentes de gestión. Puede iniciar, parar y verificar el estado de las instancias de Management Agent.

Inicio de agentes

Para iniciar el servicio de agente, realice los siguientes pasos:

-

Conéctese como usuario con permisos

sudo. -

Ejecute el siguiente comando:

Para Oracle Linux 6:

sudo /sbin/initctl start mgmt_agentPara Oracle Linux 7:

sudo systemctl start mgmt_agent

-

Conéctese como usuario

Administratory abra una ventana de símbolo del sistema. -

Ejecute el siguiente comando:

net start mgmt_agent

-

Inicie sesión como usuario con permisos

sudopara ejecutar comandos como usuario root. -

Ejecute el siguiente comando:

sudo /etc/init.d/mgmt_agent start

Parada de los agentes

Para parar el servicio de agente, realice los siguientes pasos:

-

Conéctese como usuario con permisos

sudo. -

Ejecute el siguiente comando:

Para Oracle Linux 6:

sudo /sbin/initctl stop mgmt_agentPara Oracle Linux 7:

sudo systemctl stop mgmt_agent

-

Conéctese como usuario Administrator y abra una ventana de símbolo del sistema.

-

Ejecute el siguiente comando:

net stop mgmt_agent

-

Conéctese como usuario que tenga el privilegio

sudopara ejecutar comandos como usuario root. -

Ejecute el siguiente comando:

sudo /etc/init.d/mgmt_agent stop

Verificación de agentes

Para verificar el estado del agente, haga lo siguiente:

En Linux:

-

Conéctese como usuario con permisos

sudo. -

Ejecute el siguiente comando:

Para Oracle Linux 6:

sudo /sbin/initctl status mgmt_agentPara Oracle Linux 7:

sudo systemctl status mgmt_agentPara obtener más información, consulte el archivo log:

/opt/oracle/mgmt_agent/agent_inst/log/mgmt_agent.log.

-

Conéctese como usuario Administrator y abra una ventana de símbolo del sistema.

-

Ejecute el siguiente comando:

sc query mgmt_agentPara obtener más información, consulte el archivo log:

C:\Oracle\mgmt_agent\agent_inst\log\mgmt_agent.log.

-

Conéctese como usuario que tenga el privilegio

sudopara ejecutar comandos como usuario root. -

Ejecute el siguiente comando:

sudo /etc/init.d/mgmt_agent statusPara obtener más información, consulte el archivo log:

/opt/oracle/mgmt_agent/agent_inst/log/mgmt_agent.log.

Gestión de claves de instalación

Creación de la clave de instalación

Debe crear una clave de instalación antes de instalar Management Agent.

Se emite una clave de instalación en el dominio de identidad y valida la autenticidad de la instalación. Asegúrese de crear la clave de instalación antes de iniciar la instalación de Management Agent.

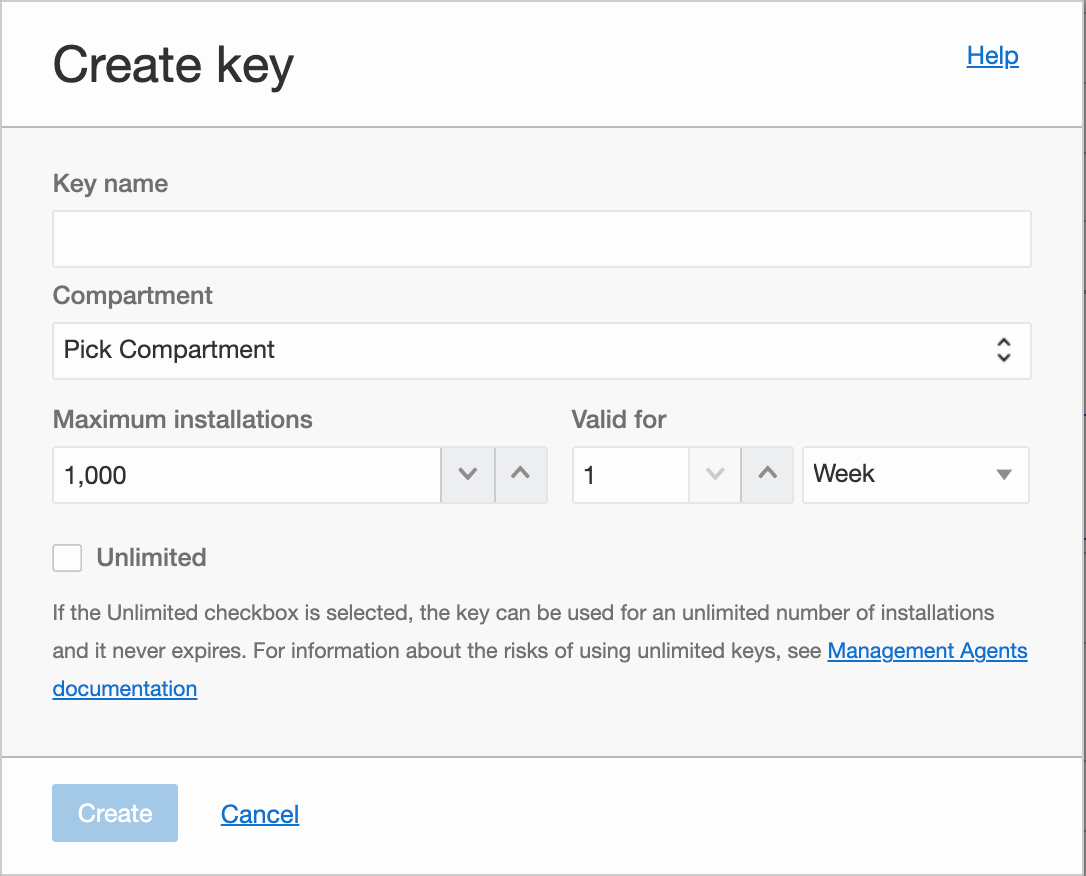

Para crear una clave de instalación:

- En la página inicial de Management Agent, haga clic en Descargas y claves en el menú de la izquierda para ver el panel Claves de instalación.

El panel Claves de instalación se muestra en la parte inferior de la página.

-

En el panel Claves de instalación, haga clic en Crear clave para crear una clave.

-

Introduzca los detalles necesarios en la ventana Crear clave.

-

En el campo Nombre de clave, especifique un nombre para identificar la clave.

-

En el campo Compartimento, seleccione el compartimento en la lista desplegable. Este es el compartimento en el que se creará el recurso del agente.

-

En el campo Máximo de instalaciones, especifique un número que indique el número máximo de instalaciones que se pueden asociar a la clave. El valor por defecto es 1000.

-

En el campo Válido durante, especifique un número que indique el período para el que es válida la clave. El valor por defecto es 1 semana.

-

La casilla de control Ilimitado es opcional.

Si se selecciona, la clave se puede utilizar para un número ilimitado de instalaciones de agente y gateway, y la clave nunca caduca.

Riesgos de uso de claves ilimitadas: Oracle recomienda mantener el tiempo de vida de una clave de instalación en un tiempo mínimo necesario y un número limitado de agentes. Asegúrese de mantener la clave descargada en una ubicación segura para proteger la confidencialidad. Si la clave de instalación ilimitada está comprometida, un atacante puede instalar agentes peligrosos en su arrendamiento. Una auditoría regular de los agentes de su arrendamiento puede ayudar a mitigar cualquier riesgo potencial asociado a claves de instalación ilimitadas. Cuando ya no se necesite una clave de instalación ilimitada, asegúrese de suprimirla mediante Management Agents Console o CLI.

Se crea una nueva clave.

-

El panel Claves de instalación ofrece diferentes opciones disponibles para gestionar las claves. Durante un paso posterior, la opción Descargar clave en archivo es útil para descargar un archivo que se puede utilizar como plantilla de archivo de respuesta, como se describe en Configuración de un archivo de respuesta.

Para obtener más información sobre la gestión de claves de instalación, consulte Gestión de claves de instalación.

Si está instalando una instancia de Management Gateway, puede utilizar la misma clave de instalación para instalar Management Gateway y Management Agent. Para obtener información sobre Management Gateway, consulte Management Gateway.

Copia de la clave de instalación

Puede copiar una clave de instalación en el portapapeles desde el panel Claves de instalación.

- En la página inicial de Management Agent, haga clic en Descargas y claves en el menú de la izquierda para ver el panel Claves de instalación.

Se muestra el panel Claves de instalación.

- En la lista de claves de instalación, seleccione la clave que desea copiar en el portapapeles.

- En el lado derecho de la clave seleccionada, haga clic en el menú de acción

y seleccione Copiar clave al portapapeles.

y seleccione Copiar clave al portapapeles.

La clave se copia en el portapapeles.

La opción Copiar clave al portapapeles es útil para copiar y pegar el valor de la clave al crear el archivo de respuesta durante el proceso de configuración del agente. Para obtener más detalles, consulte Creación de un archivo de respuesta.

Descarga de la clave de instalación

Puede descargar una clave de instalación desde el panel Claves de instalación.

- En la página inicial de Management Agent, haga clic en Descargas y claves en el menú de la izquierda para ver el panel Claves de instalación.

Se muestra el panel Claves de instalación, con todas las claves existentes.

- En la lista de claves de instalación, seleccione la clave que desea descargar.

- En el lado derecho de la clave seleccionada, haga clic en el menú de acción

y seleccione Descargar clave en archivo.

y seleccione Descargar clave en archivo.

Se descarga un archivo.

La opción Descargar clave en archivo es útil para descargar un archivo con los parámetros del agente que se pueden utilizar como archivo de respuesta durante el proceso de instalación del agente. Para obtener más detalles, consulte Creación de un archivo de respuesta.

Supresión de la clave de instalación

Puede suprimir una clave de instalación del panel Claves de instalación.

-

En la página inicial de Management Agent, haga clic en Descargas y claves en el menú de la izquierda para abrir el panel Claves de instalación.

Se muestra el panel Claves de instalación, con todas las claves existentes.

-

En la lista de claves de instalación, seleccione la clave que desea suprimir.

-

En la parte derecha de la clave seleccionada, haga clic en el menú de acción

y seleccione Suprimir clave.

y seleccione Suprimir clave.

- Haga clic en Suprimir clave.

- Pulse Suprimir para confirmar la operación.

La opción Suprimir clave es útil cuando sospecha que un usuario no autorizado ha obtenido el valor de una clave de instalación de agente.

Cambio de versión de las instancias de Management Agent

Para obtener información sobre el cambio de versión masivo de Management Agent, consulte el tutorial: Cambio de versión masivo de Oracle Management Agent mediante manuales de Ansible.

Puede actualizar los agentes de gestión en varias máquinas virtuales. Para obtener más información, consulte el video OCI Management Agent: Cómo actualizar Management Agent en varias máquinas virtuales.

Cambio de versión automático

El servicio Management Agent soporta el cambio de versión automático.

La activación de la función de cambio de versión automático se realiza en el nivel de arrendamiento. Los usuarios pueden activar la actualización automática para todos los agentes de gestión que residan en su arrendamiento actual.

Requisitos:

-

Permiso: se necesita el permiso

MGMT_AGENT_UPDATEen el compartimento raíz del arrendamiento para activar la función de actualización automática. Utilice la siguiente sintaxis de política:ALLOW GROUP <group_name> TO USE management-agents IN TENANCYPara obtener información sobre las políticas del agente de gestión, consulte Detalles del agente de gestión.

-

Versión mínima de Management Agent: 210918.1427 o superior.

Estado por defecto de cambio de versión automático: Desactivar.

Activación del cambio de versión automático

/var/lib/oracle-cloud-agent/plugins/oci-managementagent/polaris/jdk1.8.0_XXX- En la página inicial de Agentes de gestión, seleccione Descargas y claves.

- Seleccione Activación del cambio de versión automático.

- Seleccione Aceptar para activar el cambio de versión automático para todos los agentes de gestión del arrendamiento actual.

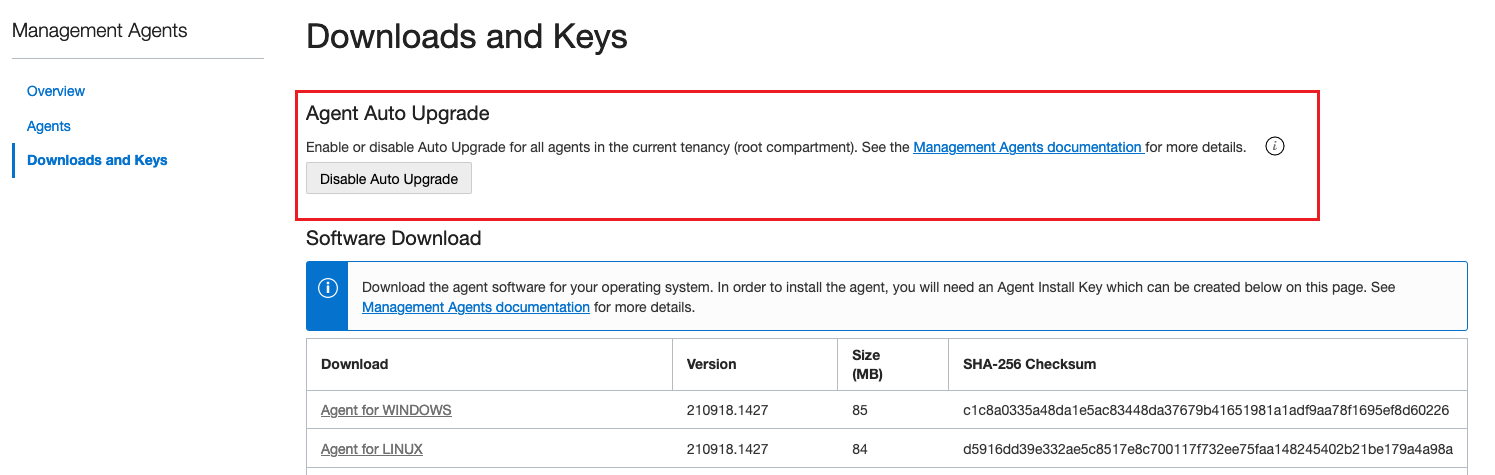

Desactivación del cambio de versión automático

Puede desactivar el cambio de versión automático mediante la consola de Management Agent.

-

En la página inicial de Management Agent, haga clic en Descargas y claves en el menú de la izquierda.

El panel Cambio de versión automático de agente se muestra en la parte superior de la página.

-

En el panel Cambio de versión automático de agente, haga clic en Desactivar cambio de versión automático.

Aparece la ventana Desactivar cambio de versión automático.

-

En la ventana Desactivar cambio de versión automático, haga clic en Aceptar para desactivar el cambio de versión automático para todos los agentes de gestión del arrendamiento actual.

Para obtener una lista de los comandos disponibles de la CLI y desactivar la actualización automática, consulte Referencia de comandos de la CLI de Oracle Cloud Infrastructure.

Cambio de versión manual

/var/lib/oracle-cloud-agent/plugins/oci-managementagent/polaris/jdk1.8.0_XXXManagement Agent soporta el cambio de versión manual para los siguientes sistemas operativos:

Actualización manual de Linux (archivo RPM)

RPM, realice lo siguiente:

- Descargue la última versión del archivo

RPMque contiene el archivo de descarga de software del agente. Consulte Download the Management Agent Software. - Para cambiar al versión del agente, ejecute el comando rpm con la opción de cambio de versión

rpm -U:sudo rpm -U <rpm_file_name.rpm>

Actualización manual de Linux (archivo ZIP)

ZIP, realice lo siguiente:

- Descargue la última versión del archivo

ZIPque contiene el archivo de descarga del software del agente. Consulte Download the Management Agent Software. - Desplácese hasta el directorio donde haya descargado el archivo

ZIPdel software del agente de gestión y descomprímalo en cualquier ubicación que desee. - Para actualizar el agente, ejecute el script

installer.shcon la opción-u:installer.sh -uEl resultado es similar al siguiente:sudo ./installer.sh -u Checking pre-requisites Checking available disk space for agent upgrade Checking agent version Executing install Unpacking software zip Copying files to destination dir (/opt/oracle/mgmt_agent) Updating communication wallet Creating 'mgmt_agent' daemon Starting mgmt_agent Agent Install Logs: /opt/oracle/mgmt_agent/installer-logs/installer.log.0 Agent upgrade successful

Cambio de versión manual de Windows

- Conéctese como usuario Administrator y abra una ventana de símbolo del sistema.

- Descargue la última versión del archivo

ZIPque contiene el archivo de descarga del software del agente. Consulte Download the Management Agent Software. - Desplácese hasta el directorio donde haya descargado el archivo

ZIPdel software del agente de gestión y descomprímalo en cualquier ubicación que desee. - Para actualizar el agente, ejecute el script

installer.batcon la opción -u:installer.bat -u.El resultado es similar al siguiente:C:\Users\test_agent>installer.bat -u Checking pre-requisites Checking if C:\Oracle\mgmt_agent\200821.0751 directory exists Checking available disk space for agent install Checking Java version Java version: 1.8.0_261 found at C:\Program Files\Java\jdk1.8.0_261 Executing Upgrade Unpacking software zip Copying files to destination dir(C:\Oracle\mgmt_agent) Initializing software from template Creating mgmt_agent service Agent Upgrade successful

Cambio de versión manual de Solaris

- Descargue la última versión del archivo

ZIPque contiene el archivo de descarga del software del agente. Consulte Download the Management Agent Software. - Navegue hasta el directorio en el que ha descargado el archivo

ZIPdel software del agente de gestión y descomprímalo en cualquier ubicación preferida. - Para cambiar la versión del agente, conéctese como usuario

rooty ejecute el scriptinstaller.shcon la opción-u:installer.sh -uEl resultado es similar al siguiente:sudo ./installer.sh -u Checking pre-requisites Checking available disk space for agent upgrade Checking agent version Executing install Unpacking software zip Copying files to destination dir (/opt/oracle/mgmt_agent) Updating communication wallet Creating 'mgmt_agent' daemon Starting mgmt_agent Agent Install Logs: /opt/oracle/mgmt_agent/installer-logs/installer.log.0 Agent upgrade successful

Actualización manual de AIX (archivo ZIP)

ZIP, realice lo siguiente:

- Descargue la última versión del archivo

ZIPque contiene el archivo de descarga del software del agente. Consulte Download the Management Agent Software. - Desplácese hasta el directorio donde haya descargado el archivo

ZIPdel software del agente de gestión y descomprímalo en cualquier ubicación que desee. - Para actualizar el agente, ejecute el script

installer.shcon la opción-u:installer.sh -uEl resultado es similar al siguiente:sudo ./installer.sh -u Checking pre-requisites Checking available disk space for agent upgrade Checking agent version Executing install Unpacking software zip Copying files to destination dir (/opt/oracle/mgmt_agent) Updating communication wallet Creating mgmt_agent daemon Starting mgmt_agent Agent Install Logs: /opt/oracle/mgmt_agent/installer-logs/installer.log.0 Agent upgrade successful

Eliminación de instancias de Management Agent

Al eliminar un agente de gestión asociado a un host, se anula el registro del agente de gestión de Management Agents Cloud Service antes de que se elimine del host.

- Ya no es necesario un agente desplegado en el host de destino.

- Ya no necesita recopilar datos, métricas de rendimiento o logs de un host de destino específico.

- Ha modificado la topología del despliegue.

En este tema se explica cómo eliminar instancias de Management Agent.

Eliminación de agentes de la interfaz de usuario

-

Seleccione el agente de la lista Agentes y haga clic en el menú Acción.

Figura 4-1 Suprimir agente

-

Haga clic en Suprimir agente.

-

Pulse Suprimir para confirmar la selección.

El agente se eliminará de la interfaz de usuario de Management Agent, pero el software del agente no se suprimirá del host de destino. Los usuarios deben conectarse al host y eliminar manualmente el software del agente del host. Para Linux, utilice el comando rpm con la opción -e.

Eliminación de agentes de la interfaz de línea de comandos

Al eliminar un agente de la interfaz de línea de comandos, el agente y el software del agente se eliminarán del host.

Linux con el comando RPM

rpm con la opción -e.sudo rpm -e <rpm_name>Linux con el script de desinstalador

Ejecute el script uninstaller.sh si ha instalado el agente mediante los archivos ZIP.

El resultado es similar al siguiente:

$ sudo bash /opt/oracle/mgmt_agent/agent_inst/bin/uninstaller.sh

Executing pre-remove step from uninstall

Attempting to remove the agent from Management Agent Cloud service, please do not interrupt...

Attempting to remove the agent from Management Agent Cloud service, please do not interrupt...

Agent was removed from Management Agent Cloud service successfully.

Detected Oracle Linux Server (Red Hat family):

Stopping mgmt_agent...

Removing mgmt_agent daemon from systemd...

Removed symlink/etc/systemd/system/multi-user.target.wants/mgmt_agent.service.

Agent was removed from the host successfully.

Executing post-remove step from uninstall

Agent state directory was removed from the host successfully.Si ha instalado Management Agent mediante un volumen externo en Linux, el script de desinstalador de Management Agent elimina todos los datos del directorio

/opt/oracle/mgmt_agent y, en algunos sistemas operativos, también elimina el directorio de destino al que apunta el enlace simbólico.

Windows

Abra una ventana del símbolo del sistema, vaya al directorio base de instalación del agente y ejecute el script uninstaller.bat.

C:\Oracle>mgmt_agent\uninstaller.bat

Removing agent from Management Agent Cloud Service

Attempting to remove the agent from Management Agent Cloud service, please do not interrupt...

Agent was removed from Management Agent Cloud service successfully.

Removing agent service from the host

Agent service was removed from the host successfully

Removing agent directories

Asegúrese de que todas las demás ventanas del símbolo del sistema estén cerradas o no apunten al directorio raíz del agente antes de ejecutar el script uninstaller.bat.

Solaris

Ejecute el script uninstaller.sh como usuario root.

El resultado es similar al siguiente:

sudo bash /opt/oracle/mgmt_agent/agent_inst/bin/uninstaller.sh

Executing pre-remove step from uninstall

Attempting to remove the agent from Management Agent Cloud service, please do not interrupt...

Attempting to remove the agent from Management Agent Cloud service, please do not interrupt...

Agent was removed from Management Agent Cloud service successfully.

Detected Oracle Linux Server (Red Hat family):

Stopping mgmt_agent...

Removing mgmt_agent daemon from systemd...

Removed symlink /etc/systemd/system/multi-user.target.wants/mgmt_agent.service.

Agent was removed from the host successfully.

Executing post-remove step from uninstall

Agent state directory was removed from the host successfully.AIX

Ejecute el script uninstaller.sh como usuario root.

El resultado es similar al siguiente:

sudo sh /opt/oracle/mgmt_agent/agent_inst/bin/uninstaller.sh

Executing pre-remove step from uninstall

Attempting to remove the Agent from Management Agent Cloud service, please do not interrupt...

Attempting to remove the Agent from Management Agent Cloud service, please do not interrupt...

Agent was removed from Management Agent Cloud service successfully.

Detected AIX:

Stopping mgmt_agent...

Waiting for mgmt_agent to exit...

Stopped mgmt_agent.

Removing mgmt_agent daemon...

0513-083 Subsystem has been Deleted.

Agent was removed from the host successfully.

Executing post-remove step from uninstall

Agent state directory was removed from the host successfully.Uso de un usuario del sistema operativo no por defecto para instalar Management Agent

Oracle recomienda realizar la instalación del agente de gestión con el usuario de sistema operativo por defecto: mgmt_agent, pero según sus requisitos, puede que necesite realizar la instalación con un usuario de sistema operativo diferente.

En esta sección se describe cómo instalar Management Agent mediante un usuario diferente de mgmt_agent, el usuario del sistema operativo por defecto.

Requisitos

Al seleccionar un usuario del sistema operativo que no sea mgmt_agent para realizar la instalación del agente de gestión en sistemas Linux o Unix, se deben tener en cuenta las siguientes consideraciones:

- Seleccione un usuario del sistema operativo con privilegios limitados.

El usuario del sistema operativo mgmt_agent predeterminado es un usuario del sistema operativo con el privilegio mínimo sin shell de inicio de sesión. Si decide seleccionar otro usuario del sistema operativo, asegúrese de que el usuario seleccionado tenga privilegios limitados.

- Management Agent es una aplicación de varios threads y cada thread (LWP) cuenta para el límite de usuarios del sistema operativo. Asegúrese de que el límite de usuario (

ulimit) paramax user processesse define según corresponda comprobando:ulimit -uLa elección de un límite inadecuado puede provocar inestabilidad del agente de gestión y de las aplicaciones que se ejecutan como el usuario del sistema operativo seleccionado.

- Identifique un usuario del sistema operativo válido para realizar la instalación del agente de gestión y utilícelo como valor para la variable

RUN_AGENT_AS_USER.Oracle recomienda que el usuario del sistema operativo seleccionado tenga menos privilegios y ningún shell de inicio de sesión.id -un <username>Ejemplo1:

El usuario del sistema operativoid -un myexistingusermyexistinguserexiste. La salida devuelve el valor del usuario seleccionado y tiene un aspecto similar al siguiente:

Ejemplo2:myexistinguser

El usuario del sistema operativoid -un mytestuser2mytestuser2no existe y no es un usuario válido. La salida no devuelve ningún valor de usuario y tiene un aspecto similar al siguiente:id: mytestuser2: no such user - Identifique el grupo primario del usuario que se va a utilizar como valor para la variable

AGENT_USER_GROUP.Asegúrese de que el valor deAGENT_USER_GROUPsea el grupo de usuarios principal del usuario del sistema operativo seleccionado.Nota

El uso de un grupo secundario no está soportado y puede provocar una corrupción del agente de gestión.id -gn <username>Ejemplo:id -gn myexistinguserEl resultado es similar al siguiente:staff

Definición de variables de entorno e instalación de Management Agent

- Configure las siguientes variables de entorno:

Ejemplo:RUN_AGENT_AS_USER=<selected_OS_user_for_ManagementAgent_installation> AGENT_USER_GROUP=<OS_primary_group_of_selected_OS_user>RUN_AGENT_AS_USER=myexistinguser AGENT_USER_GROUP=staff - Asegúrese de que el usuario del sistema operativo

rootpueda acceder a la variable de entorno anterior.Por defecto, las variables de entorno no se comparten con el usuario

root. - Verifique que las variables de entorno estén definidas correctamente ejecutando lo siguiente:

Por ejemplo, la salida es similar a la siguiente:sudo su echo $RUN_AGENT_AS_USER echo $AGENT_USER_GROUPmyexistinguser staffSirootno puede acceder a las variables de entorno, edite el archivo/etc/sudoersy agregue lo siguiente:Defaults env_keep+=RUN_AGENT_AS_USER Defaults env_keep+=AGENT_USER_GROUPLo anterior garantiza que el usuario

rootmantenga y pueda acceder a las variables de entornoRUN_AGENT_AS_USERyAGENT_USER_GROUP.Después de actualizar el archivo

/etc/sudoers, vuelva a definir las variables de entorno y verifique querootpuede acceder a las variables de entorno. -

Una vez finalizada la verificación, puede iniciar la instalación de Management Agent: conéctese como

root, defina las variables de entorno e inicie la instalación de Management Agent.Según el método que prefiera, puede seguir las instrucciones de Instalación de Management Agent en Linux (archivo RPM) o Instalación de Management Agent en Linux (archivo ZIP).

Por ejemplo, siga las instrucciones de Instalación de Management Agent en Linux (archivo RPM). En este caso, omita el paso 1, ya que ya es

rooty no necesita privilegiossudo. Comience en el paso 2:rpm -ivh <rpm_file_name.rpm>

Creación y gestión de credenciales en Management Agent

La adición de credenciales en un agente permite al agente conectarse a recursos que necesitan credenciales para realizar acciones.

- Opción 1. En el servicio Management Agent, Oracle recomienda utilizar la consola de Oracle Cloud o la API para agregar credenciales con nombre.

- Opción 2. Puede configurar credenciales de origen en los archivos de configuración del agente para permitir que el agente recopile datos de diferentes orígenes.

Opción 1. Creación y gestión de credenciales con nombre en un agente mediante la consola y la API

Escenarios de usuario

Las credenciales con nombre utilizan almacenes y secretos que proporcionan mayor seguridad sin almacenar nombres de usuario, contraseñas u otros identificadores de credenciales en los archivos de configuración. Los secretos almacenados en OCI Vaults se almacenan y gestionan de forma centralizada y se pueden reutilizar en varias credenciales con nombre para los plugins o servicios desplegados en el agente.

Requisitos

Para poder empezar a utilizar credenciales con nombre, el administrador del arrendamiento debe realizar las siguientes tareas.

- Confirme que la versión de Management Agent:

250704.1404o superior está instalada. - Configure lo siguiente para el usuario:

- Agregue los permisos necesarios para las credenciales con nombre. Consulte Escenarios de usuario y Detalles de referencia de política de servicio de Management Agent.

- Agregue la siguiente política para credenciales con nombre. Consulte la Tabla 2-1 para Management Agent.

ALLOW GROUP <group-name> TO MANAGE management-agent-named-credentials IN <compartment_name> - Crear un secreto en un almacén de claves. Para ello, necesita un permiso adicional para crear un secreto, consulte Creación de un secreto en un almacén y Detalles del almacén, la gestión de claves y los secretos. El almacén y el secreto pueden estar en diferentes compartimentos. Y tanto el almacén como el secreto pueden estar en un compartimento diferente al del agente.

- Configure los siguientes permisos para poder leer el paquete de secretos. Consulte Detalles del almacén, la gestión de claves y los secretos.

- Para mostrar los permisos

VAULT_INSPECTyVAULT_READde los almacenes. - Para mostrar los secretos de los permisos

SECRET_INSPECTySECRET_READ.

- Para mostrar los permisos

- Configure los permisos y las políticas para el recurso de agente, para ello:

-

Cree un grupo dinámico para el recurso de agente mediante el siguiente ejemplo. Sustituya

ocid1.compartment.oc1.agentcompartmentidpor el OCID del compartimento para el agente. Consulte Cómo crear un grupo dinámico en la consola y Gestión de grupos dinámicos.ALL {resource.type='managementagent', resource.compartment.id='ocid1.compartment.oc1.agentcompartmentid'} - Agregue la siguiente política para permitir que el grupo dinámico lea el secreto en un compartimento específico, sustituya

ocid1.compartment.oc1.secretcompartmentidpor el OCID del compartimento para el secreto. Consulte Actualización de una sentencia de política.allow dynamic-group X to read secret-bundles in compartmentocid1.compartment.oc1.secretcompartmentid - El agente también debe tener permisos y políticas para cualquier recurso de OCI que se utilice para crear credenciales con nombre. Por ejemplo, si el agente utiliza credenciales con nombre para interactuar con una base de datos autónoma, debe crear una política para permitir que el grupo dinámico del agente lea la cartera de la base de datos autónoma. Por ejemplo:

allow dynamic-group X to read autonomous-databases in compartment DB_COMPARTMENT

-

- Un usuario operador con el permiso

MGMT_AGENT_NAMED_CREDENTIAL_APPLYy, a continuación, los agentes a los que el usuario tiene acceso pueden utilizar credenciales con nombre para realizar acciones sin tener acceso a contraseñas. Un usuario con este permiso no podrá ver el almacén ni los OCID secretos que contiene la credencial con nombre. - Un usuario administrador, con los siguientes permisos, puede realizar las operaciones CRUD estándar en credenciales con nombre y no tendrá acceso para leer el paquete de secretos del almacén.

-

MGMT_AGENT_NAMED_CREDENTIAL_CREATE -

MGMT_AGENT_NAMED_CREDENTIAL_UPDATE -

MGMT_AGENT_NAMED_CREDENTIAL_DELETE

-

- Si un usuario tiene el permiso

MGMT_AGENT_DELETE, el usuario puede suprimir el recurso de agente y todas las credenciales con nombre asociadas también se suprimirán.Nota

La supresión de un agente o una credencial con nombre no afecta al secreto almacenado en el almacén de OCI.

Creación de credenciales con nombre mediante la consola de Oracle Cloud

En la consola de Oracle Cloud, puede agregar, editar o suprimir una credencial con nombre.

- Abra el menú de navegación y seleccione Observación y gestión. En Agente de gestión, seleccione Agentes.

- Seleccione el compartimento que contiene los agentes que desea mostrar. Seleccione la opción para incluir subcompartimentos para obtener una visión general de los detalles del agente en el compartimento seleccionado, incluidos los compartimentos secundarios.

- En el menú Acciones, seleccione Gestionar credenciales con nombre.

- O bien, puede ir a la página Detalles de agente, seleccionar la opción Más acciones y, a continuación, seleccionar Gestionar credenciales con nombre.

- Introduzca el nombre de credencial. Opcionalmente, puede introducir una descripción.

- Seleccione el tipo de credencial que desea agregar en la lista desplegable Tipo de credencial.

- Para cada campo o atributo del tipo de credencial seleccionado, introduzca un valor o seleccione un identificador de recurso o seleccione un almacén y un identificador secreto.

Si el recurso existe en un compartimento diferente, puede seleccionar Cambiar compartimento para cambiar el compartimento y buscar el valor del recurso.

- Para agregar etiquetas, seleccione Mostrar opciones avanzadas.

- Para agregar etiquetas, seleccione un espacio de nombres de etiqueta, introduzca una clave de etiqueta y un valor de etiqueta y, a continuación, seleccione Agregar etiqueta. Puede restringir el acceso a las credenciales agregando etiquetas. Si tiene los permisos necesarios para crear una credencial con nombre, también tiene los permisos para agregar etiquetas de formato libre. Para agregar una etiqueta definida, también debe tener los permisos para el espacio de nombres de la etiqueta. Para obtener más información, consulte Visión general de etiquetado y para obtener más información sobre cómo agregar una etiqueta al crear un recurso, consulte Trabajar con etiquetas de recursos.

- Para suprimir una etiqueta, seleccione la X.

- Seleccione Guardar para agregar la credencial con nombre al agente. Si no puede guardar las credenciales con nombre, confirme que ha introducido todos los campos necesarios.

Cuando se guardan las credenciales con nombre, se envía una solicitud de trabajo al agente. Una vez finalizada la solicitud de trabajo, el agente puede utilizar estas credenciales con nombre para realizar varias tareas en varios plugins o servicios desplegados en el agente.

Nota

Si la solicitud de trabajo falla, confirme que el agente tiene el permisoSECRET_READpara acceder a los secretos del almacén y realizar la operaciónGetSecret, consulte Detalles del almacén, la gestión de claves y los secretos.Para editar o suprimir credenciales con nombre para un agente:

- Busque el agente que desea actualizar para que pueda:

- Vaya a la página de lista Agentes. Junto al agente que desea actualizar, seleccione el menú Acciones y, a continuación, seleccione Gestionar credenciales con nombre.

- También puede ir a la página Detalles de agente, seleccionar la opción Más acciones y, a continuación, seleccionar Gestionar credenciales con nombre.

- Seleccione Editar o Suprimir. Puede editar los detalles del almacén para el nombre de usuario y la contraseña. No puede editar el nombre ni el tipo de credencial.

Nota

Si suprime una credencial con nombre que está activamente en uso, la supervisión del origen en el agente se puede interrumpir.

- Busque el agente que desea actualizar para que pueda:

Para obtener una lista de la API para gestionar credenciales con nombre, consulte la API de credenciales con nombre de agente de gestión.

Creación y gestión de credenciales con nombre mediante la CLI de OCI

Para obtener una lista de los comandos de la CLI para gestionar credenciales con nombre, consulte CLI de Oracle Cloud Infrastructure para credenciales con nombre de agente de gestión.

Después de crear las credenciales con nombre en el servicio Management Agent, se pueden utilizar en otros servicios de Oracle Cloud Infrastructure (OCI) que soportan credenciales con nombre. Para obtener más información, consulte el servicio OCI específico.

Por ejemplo, si utiliza el servicio Ops Insights, revise las propiedades de conexión en Activar bases de datos autónomas y soporte de funciones completas en la documentación de Ops Insights.

Opción 2. Creación y gestión de credenciales de origen en el nivel de agente

Después de desplegar plugins en una instancia de Management Agent, puede que necesite configurar credenciales de origen para permitir que el agente recopile datos de diferentes orígenes.

Cada origen de datos gestiona las credenciales de una forma diferente. La configuración de credenciales de origen es específica del tipo de plugin o servicio desplegado en el agente. Para obtener más información, consulte la documentación del servicio o del plugin.

Tipos de Credenciales de Origen

El almacén de credenciales del agente puede almacenar credenciales conocidas y comprendidas por el agente (por ejemplo, credenciales de Oracle Database), así como credenciales que solo entiende el servicio específico. El agente valida los tipos de credenciales incorporados, pero también acepta otros tipos de formato libre sin ninguna validación.

Credenciales de formato libre

Un usuario puede definir credenciales de cualquier tipo que contengan una o más propiedades confidenciales. Puesto que son de formato libre, no se pueden clasificar.

Por ejemplo:

SSHKeyCreds

Credenciales de clave RSA SSH donde el agente necesita credenciales de clave SSH.

Este es un ejemplo del posible aspecto de las credenciales. SSHUserName, SSHPrivateKey y SSHPublicKey son propiedades sensibles a mayúsculas/minúsculas.

{"source":"<DATA_SOURCE_NAME>",

"name":"OSCreds",

"type":"SSHKeyCreds",

"description":"<DESCRIPTION>",

"properties":[

{"name":"SSHUserName","value":"<USER_NAME>"},

{"name":"SSHPrivateKey","value":"<RSA_PRIVATE_KEY>"},

{"name":"SSHPublicKey","value":"<PUBLIC KEY>"]}

Por ejemplo:

{"source":"host.myvm.example.com",

"name":"OSCreds",

"type":"SSHKeyCreds",

"description":"SSH keys for a user",

"properties":[

{"name":"SSHUserName","value":"username"},

{"name":"SSHPrivateKey","value":"-----BEGIN RSA PRIVATE KEY-----<RSA_PRIVATE_KEY>-----END RSA PRIVATE KEY-----"},

{"name":"SSHPublicKey","value":"-----BEGIN PUBLIC KEY-----<PUBLIC KEY>-----END PUBLIC KEY-----"]}

Credenciales incorporadas

Tipo de credencial para gateways y proxies de gestión

ProxyCreds

Estas credenciales se utilizan para autenticar Management Gateway o proxies de red.

GatewayServerHost. Por ejemplo:GatewayServerHost=myproxy.example.comGatewayServerPort. Por ejemplo:GatewayServerPort=80

ProxyUser: nombre de usuario para la autenticación con el proxy.ProxyPassword: contraseña utilizada para autenticar al usuario.

{"source":"<DATA_SOURCE_NAME>",

"name":"ManagementAgent-Proxy",

"type":"ProxyCreds",

"description":"<DESCRIPTION>",

"properties":[

{"name":"ProxyUser","value":"<USER_NAME>"},

{"name":"ProxyPassword","value":"<USER_PASSWORD>"}]}

Por ejemplo:

{"source":"agent.ocid1.managementagent.unique-identifier",

"name":"ManagementAgent-Proxy",

"type":"ProxyCreds",

"description":"Proxy Credentials",

"properties":[

{"name":"ProxyUser","value":"user-name"},

{"name":"ProxyPassword","value":"example-password"}]}

Estas credenciales las utiliza el agente para comunicarse con los servicios de Oracle Cloud Infrastructure. Cambiar su formato o eliminar la credencial puede tener un efecto adverso en la capacidad del agente para volver a comunicarse con los servicios de Oracle Cloud Infrastructure.

Tipo de credencial para bases de datos

DBCreds

Estas credenciales se utilizan para autenticarse en una base de datos Oracle mediante el protocolo TCP.

DBUserName: nombre de usuario de la base de datos.DBPassword: contraseña del usuario de la base de datos.DBRole: rol del usuario de la base de datos. Puede ser: SYSDBA, SYSOPER, NORMAL. Si no se especifica, se utilizará NORMAL.

{"source":"<DATA_SOURCE_NAME>",

"name":"SQLCreds",

"type":"DBCreds",

"description":"<DESCRIPTION>",

"properties":[

{"name":"DBUserName","value":"<DB_USER_NAME>"},

{"name":"DBPassword","value":"<DB_USER_PASSWORD>"},

{"name":"DBRole","value":"<DB_ROLE>"}]}

Por ejemplo:

{"source":"auditvault_db.myhost",

"name":"SQLCreds",

"type":"DBCreds",

"description":"This is a credential that can be used for operations on DATASAFE databases.",

"properties":[

{"name":"DBUserName","value":"sys"},

{"name":"DBPassword","value":"sys"},

{"name":"DBRole","value":"SYSDBA"}]}

DBANOCreds

Estas credenciales se utilizan para autenticarse en una base de datos Oracle mediante el protocolo TCP.

DBUserName: nombre de usuario de la base de datos.DBPassword: contraseña del usuario de la base de datos.DBRole: rol del usuario de la base de datos. Puede ser: SYSDBA, SYSOPER, NORMAL. Si no se especifica, se utilizará NORMAL.DBEncryptionTypes: lista de algoritmos de cifrado separados por comas entre paréntesis.DBEncryptionLevel: nivel de cifrado especificado por el cliente. Puede ser: Rechazado, Aceptado, Solicitado, Necesario. Si no se especifica, se utilizará el valor por defecto de los servicios ANO.DBChecksumTypes: lista de algoritmos de total de control separados por comas entre paréntesis.DBChecksumLevel: nivel de integridad especificado por el cliente (REJECTED, ACCEPTED, REQUESTED, REQUIRED). Si no se especifica, se utilizará el valor por defecto de los servicios ANO.

{"source":"<DATA_SOURCE_NAME>",

"name":"SQLCreds",

"type":"DBANOCreds",

"description":"<DESCRIPTION>",

"properties":[

{"name":"DBUserName","value":"<DB_USER_NAME>"},

{"name":"DBPassword","value":"<DB_USER_PASSWORD>"},

{"name":"DBRole","value":"<DB_ROLE>"},

{"name":"DBEncryptionTypes","value":"<DB_ENCRYPTION_TYPE>"},

{"name":"DBEncryptionLevel","value":"<DB_ENCRYPTION_LEVEL>"},

{"name":"DBChecksumTypes","value":"<DB_CHECKSUM_TYPE>"},

{"name":"DBChecksumLevel","value":"<DB_CHECKSUM_LEVEL>"}]}

Por ejemplo:

{"source":"auditvault_db.myhost",

"name":"SQLCreds",

"type":"DBANOCreds",

"description":"This is a credential that can be used for operations on DATASAFE databases.",

"properties":[

{"name":"DBUserName","value":"sys"},

{"name":"DBPassword","value":"sys"},

{"name":"DBRole","value":"SYSDBA"},

{"name":"DBEncryptionTypes","value":"(AES256,AES192,AES128,3DES168,3DES112)"},

{"name":"DBEncryptionLevel","value":"REQUIRED"},

{"name":"DBChecksumTypes","value":"(SHA2)"},

{"name":"DBChecksumLevel","value":"REQUESTED"}]}

DBTCPSCreds

Estas credenciales se utilizan para autenticar mediante TCPS.

DBUserName: nombre de usuario de la base de datos.DBPassword: contraseña del usuario de la base de datos.DBRole: rol del usuario de la base de datos. Puede ser: SYSDBA, SYSOPER, NORMAL. Si no se especifica, se utilizará NORMAL.ssl_trustStoreType: tipo del almacén de confianza.ssl_trustStoreLocation: ubicación en el sistema de archivos de la cartera del almacén de confianza. Debe ser accesible para el usuario del agente.ssl_trustStorePassword: contraseña de la cartera del almacén de confianza.ssl_keyStoreType: tipo del almacén de claves.ssl_keyStoreLocation: ubicación en el sistema de archivos de la cartera del almacén de claves. Debe ser accesible para el usuario del agente.ssl_keyStorePassword: contraseña de la cartera del almacén de claves.ssl_server_cert_dn: nombre de dominio del certificado del servidor.Nota

A partir de la versión de Management Agent: 230207.1529 (febrero de 2023), la propiedadssl_server_cert_dnes opcional. (Por ejemplo:{"name":"ssl_server_cert_dn","value":"<SERVER_CERT_DN>"}).Si la cartera del servidor contiene un valor para ella, el usuario puede proporcionarlo en las credenciales. Si está ausente en la cartera, el usuario no tiene que proporcionarla en las credenciales.

Para versiones anteriores, el agente de gestión espera que las credenciales contengan esta propiedad. Sin embargo, para indicar que no hay ningún valor para

ssl_server_cert_dn, el usuario debe especificar el valor "unknownDn".

{"source":"<DATA_SOURCE_NAME>",

"name":"SQLCreds",

"type":"DBTCPSCreds",

"description":"<DESCRIPTION>",

"properties":[

{"name":"DBUserName","value":"<DB_USER_NAME>"},

{"name":"DBPassword","value":"<DB_USER_PASSWORD>"},

{"name":"ssl_trustStoreType","value":"<STORE_TYPE>"},

{"name":"ssl_trustStoreLocation","value":"<STORE_LOCATION>"},

{"name":"ssl_trustStorePassword","value":"<STORE_PASSWORD>"},

{"name":"ssl_keyStoreType","value":"<KEY_STORE_TYPE>"},

{"name":"ssl_keyStoreLocation","value":"<KEY_STORE_LOCATION>"},

{"name":"ssl_keyStorePassword","value":"<KEY_STORE_PASSWORD>"},

{"name":"ssl_server_cert_dn","value":"<SERVER_CERT_DN>"}]}

Por ejemplo:

{"source":"auditvault_db.myhost_pdb1_regress",

"name":"SQLCreds",

"type":"DBTCPSCreds",

"description":"This is a TCPS credential that can be used for operations on DATASAFE databases.",

"properties":[

{"name":"DBUserName","value":"C#AUDIT"},

{"name":"DBPassword","value":"example-password"},

{"name":"ssl_trustStoreType","value":"JKS"},

{"name":"ssl_trustStoreLocation","value":"/home/jks_wallets/ewalletT.jks"},

{"name":"ssl_trustStorePassword","value":"example-password"},

{"name":"ssl_keyStoreType","value":"JKS"},

{"name":"ssl_keyStoreLocation","value":"/home/jks_wallets/ewalletK.jks"},

{"name":"ssl_keyStorePassword","value":"example-password"},

{"name":"ssl_server_cert_dn","value":"CN=myvm.example.com"}]}Adición o actualización de credenciales

Para agregar credenciales o actualizar las existentes, utilice el script credential_mgmt.sh con la operación upsertCredentials.

El script credential_mgmt.sh se encuentra en el directorio /opt/oracle/mgmt_agent/agent_inst/bin.

Sintaxis

credential_mgmt.sh -o upsertCredentials -s [service-name]Para las instancias de Management Agent que se ejecutan en instancias informáticas mediante el plugin de Oracle Cloud Agent, la ubicación del script credential_mgmt.sh está en /var/lib/oracle-cloud-agent/plugins/oci-managementagent/polaris/agent_inst/bin.

-

Cree un archivo

JSONcon la información de credenciales.El siguiente ejemplo es un formato de tipo de credencial para un origen datasafe_db denominado orcl123:

{"source":"datasafe_db.orcl123", "name":"audit_cred", "description":"This is the audit credential for orcl123 Oracle RDBMS system.", "properties":[ {"name":"username","value":"CLEAR[scott]"}, {"name":"password","value":"CLEAR[tiger]"}] }Por ejemplo, puede guardar el archivo como my_credentials.json.

-

Agregue credenciales mediante un archivo JSON.

credential_mgmt.sh -o upsertCredentials -s [service-name]Por ejemplo, puede ejecutar lo siguiente para el servicio DataSafe mediante el archivo

my_credentials.json:cat my_credentials.json | sudo -u mgmt_agent /opt/oracle/mgmt_agent/agent_inst/bin/credential_mgmt.sh -o upsertCredentials -s datasafe -

Suprima el archivo

JSONcreado en el paso 1.El archivo

JSONde credenciales contiene información confidencial. Los clientes son responsables de suprimir el archivoJSONde credenciales después de completar la operación de adición o actualización de credenciales.

Supresión de credenciales

Para suprimir credenciales, utilice el script credential_mgmt.sh con la operación deleteCredentials.

El script credential_mgmt.sh se encuentra en el directorio /opt/oracle/mgmt_agent/agent_inst/bin.

Sintaxis

credential_mgmt.sh -o deleteCredentials -s [service-name]-

Cree un archivo

JSONcon el siguiente formato:{"source":"datasafe_db.orcl123" "name":"audit_cred"}Por ejemplo, puede guardar el archivo como my_credentials.json.

-

Suprima las credenciales con un archivo JSON.

credential_mgmt.sh -o deleteCredentials -s [service-name]Por ejemplo, puede ejecutar lo siguiente para el servicio DataSafe mediante el archivo

my_credentials.json:cat my_credentials.json | sudo -u mgmt_agent /opt/oracle/mgmt_agent/agent_inst/bin/credential_mgmt.sh -o deleteCredentials -s datasafe -

Suprima el archivo

JSONcreado en el paso 1.El archivo

JSONde credenciales contiene información confidencial. Los clientes son responsables de suprimir el archivoJSONde credenciales después de completar la operación de supresión de credenciales.

Adición o actualización de alias de credencial

Para agregar un alias de credencial o actualizar uno existente, utilice el script credential_mgmt.sh con la operación aliasCredentials.

El script credential_mgmt.sh se encuentra en el directorio /opt/oracle/mgmt_agent/agent_inst/bin.

Sintaxis

credential_mgmt.sh -o aliasCredentials -s [service-name]-

Cree un archivo

JSONcon el siguiente formato:{"alias": {"source":"datasafe_db.orcl123", "name":"audit_cred"}, "credential": {"source":"datasafe_db.host.1521.orcl123", "name":"datasafe_cred"}}Por ejemplo, puede guardar el archivo como my_credentials.json.

-

Agregue un alias de credencial con un archivo JSON.

credential_mgmt.sh -o aliasCredentials -s [service-name]Por ejemplo, puede ejecutar lo siguiente para el servicio DataSafe mediante el archivo

my_credentials.json:cat my_credentials.json | sudo -u mgmt_agent /opt/oracle/mgmt_agent/agent_inst/bin/credential_mgmt.sh -o aliasCredentials -s datasafe -

Suprima el archivo

JSONcreado en el paso 1.El archivo

JSONde credenciales contiene información confidencial. Los clientes son responsables de suprimir el archivoJSONde credenciales después de completar la operación de adición o actualización de alias de credenciales.

Supresión de alias de credencial

Para suprimir un alias de credencial, utilice el script credential_mgmt.sh con la operación unaliasCredentials.

El script credential_mgmt.sh se encuentra en el directorio /opt/oracle/mgmt_agent/agent_inst/bin.

Sintaxis

credential_mgmt.sh -o unaliasCredentials -s [service-name]-

Cree un archivo

JSONcon el siguiente formato:{"source":"datasafe_db.orcl123", "name":"audit_cred"}Por ejemplo, puede guardar el archivo como my_credentials.json.

-

Suprima un alias de credencial con un archivo JSON.

credential_mgmt.sh -o unaliasCredentials -s [service-name]Por ejemplo, puede ejecutar lo siguiente para el servicio DataSafe mediante el archivo

my_credentials.json:cat my_credentials.json | sudo -u mgmt_agent /opt/oracle/mgmt_agent/agent_inst/bin/credential_mgmt.sh -o unaliasCredentials -s datasafe -

Suprima el archivo

JSONcreado en el paso 1.El archivo

JSONde credenciales contiene información confidencial. Los clientes son responsables de suprimir el archivoJSONde credenciales después de completar la operación de supresión de alias de credenciales.

Logs de auditoría de Management Agent

El servicio Management Agent soporta el registro del servicio Audit. Este servicio registra automáticamente las llamadas a todos los puntos finales de la interfaz de programación de aplicaciones (API) pública de Oracle Cloud Infrastructure soportada como eventos de log.

Auditoría de Management Agent

El servicio Management Agent soporta la palabra clave management-agent del servicio Audit.

-

Abra el menú de navegación. En Gobernanza y administración, vaya a Gobernanza y haga clic en Auditoría.

Se muestra el servicio Audit.

Para buscar los eventos de log de los agentes de gestión, seleccione el compartimento deseado e introduzca management-agent en el campo KEYWORDS.