Configuración de un almacén para un punto final personalizado

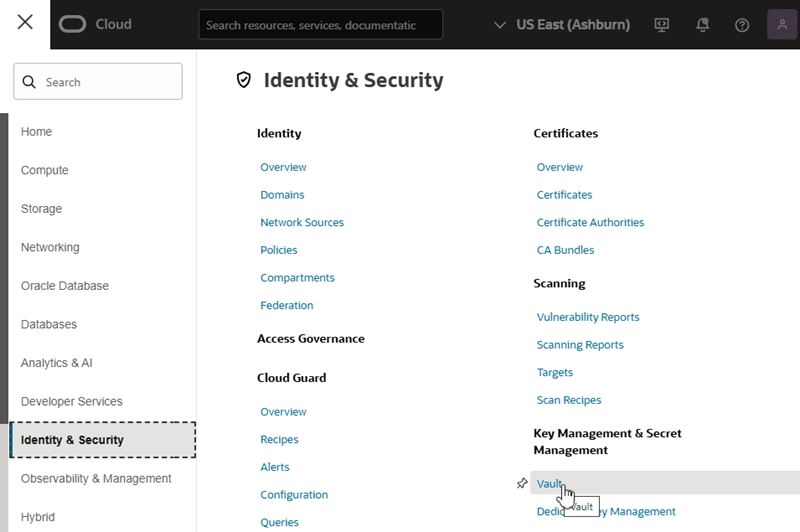

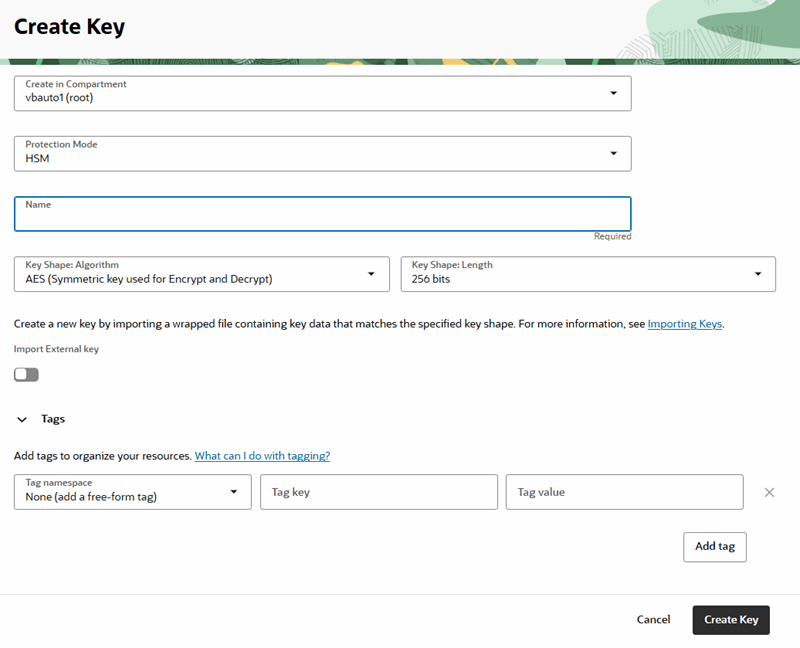

Para crear un punto final personalizado para la instancia de Visual Builder, puede utilizar el servicio de gestión de claves de OCI para crear un almacén que almacene las claves de cifrado maestras y los secretos utilizados para proteger el acceso al punto final personalizado.

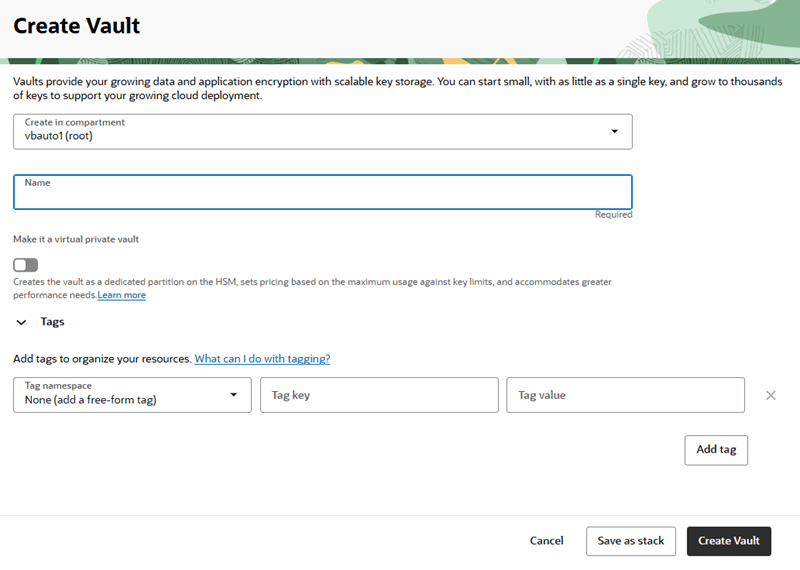

En la consola de OCI, creará un almacén de OCI en el compartimento en el que desea crear el punto final personalizado. Para obtener más información sobre cómo trabajar con almacenes, consulte Trabajar con compartimentos, Visión general de almacén y Crear un nuevo almacén.

Si utiliza un equilibrador de carga y un WAF para proteger el punto final personalizado, no es necesario crear un almacén.

Después de crear y configurar un almacén en la consola de OCI, puede configurar el primer punto final personalizado (principal) de su instancia en la página de detalles de la instancia de Visual Builder. Si la instancia ya tiene un punto final principal y desea agregar otro, debe crear un punto final alternativo desde la línea de comandos. Del mismo modo, si la instancia ya tiene varios puntos finales personalizados y desea editar cualquiera de ellos, también debe hacerlo desde la línea de comandos. Para obtener más información, consulte Creación y actualización de puntos finales alternativos.

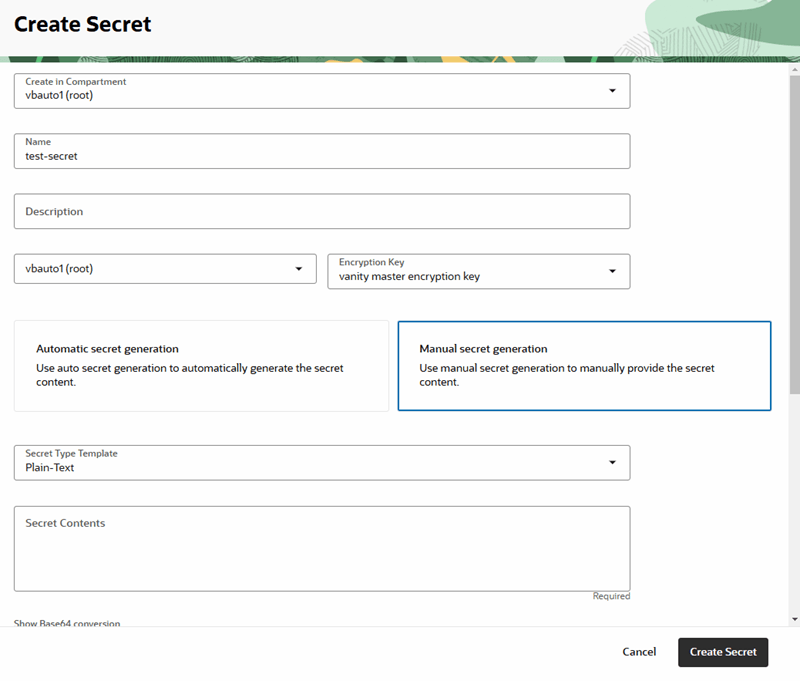

Al crear el secreto en el almacén, deberá proporcionar un certificado secreto que contenga:

- el certificado SSL del nombre de host,

- la clave privada coincidente, y

- Todos los certificados intermedios de la cadena SSL.

También deberá proporcionar una frase de contraseña si el certificado SSL requiere una. Puede obtenerlos de su proveedor de certificados SSL.

Para crear y configurar un almacén de OCI en la consola de OCI: