Note:

- Este tutorial requiere acceso a Oracle Cloud. Para registrarse para obtener una cuenta gratuita, consulte Introducción a la cuenta gratuita de Oracle Cloud Infrastructure.

- Utiliza valores de ejemplo para credenciales, arrendamiento y compartimentos de Oracle Cloud Infrastructure. Al finalizar la práctica, sustituya estos valores por otros específicos de su entorno en la nube.

Seguir los paquetes del hub y la arquitectura de enrutamiento de VCN de spoke en Oracle Cloud Infrastructure

Introducción

Las instancias, las bases de datos y los servicios de red son los bloques de creación típicos de la aplicación dentro de Oracle Cloud Infrastructure (OCI). Cuando creamos una aplicación en la red, es una buena práctica saber si el tráfico que está enviando desde una fuente está llegando al destino. OCI ofrece Network Path Analyzer para verificar la ruta, pero a veces desea tener un poco más de información sobre lo que está sucediendo en los puntos finales en sí, salto por salto.

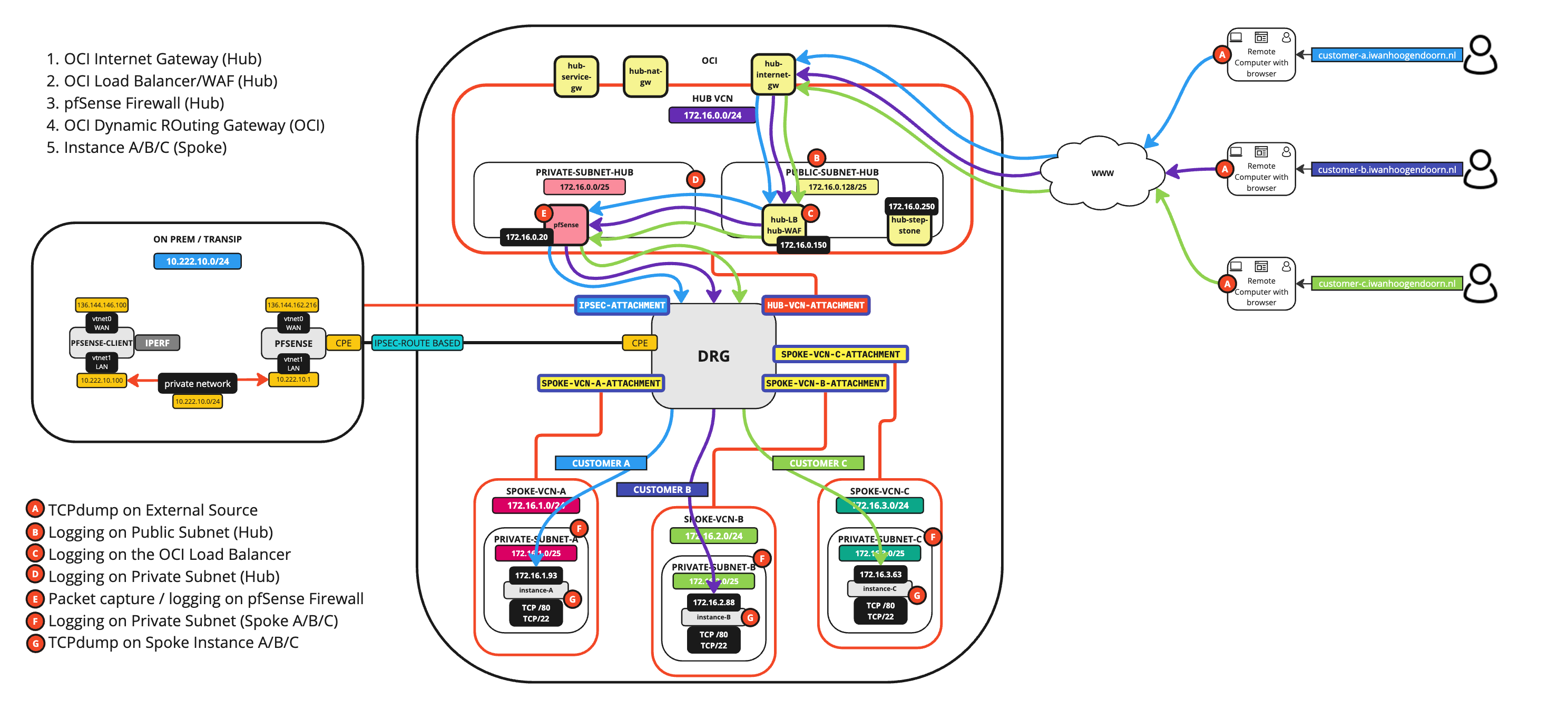

En este tutorial se proporcionarán algunos escenarios que puede utilizar para seguir los paquetes en una arquitectura de red radial y hub dentro de OCI.

Escenarios de flujo de enrutamiento

Se pueden aplicar varios escenarios de flujo de enrutamiento en una arquitectura de enrutamiento de VCN radial y hub.

- Escenario 1: Siga el paquete de una instancia de VCN de spoke a otra instancia de VCN de Spoke

- Escenario 2: Siga el paquete de la instancia de VCN de Spoke a la instancia de hub

- Escenario 3: Siga el paquete de la instancia de hub a la instancia de VCN de Spoke

- Escenario 4: Siga el paquete de la instancia de VCN de Spoke a Internet

- Escenario 5: Siga el paquete de la instancia de VCN de Spoke a OCI Service Network

- Escenario 6: seguir el paquete de la instancia de hub a Internet

- Escenario 7: seguir el paquete de Internet a la instancia de hub

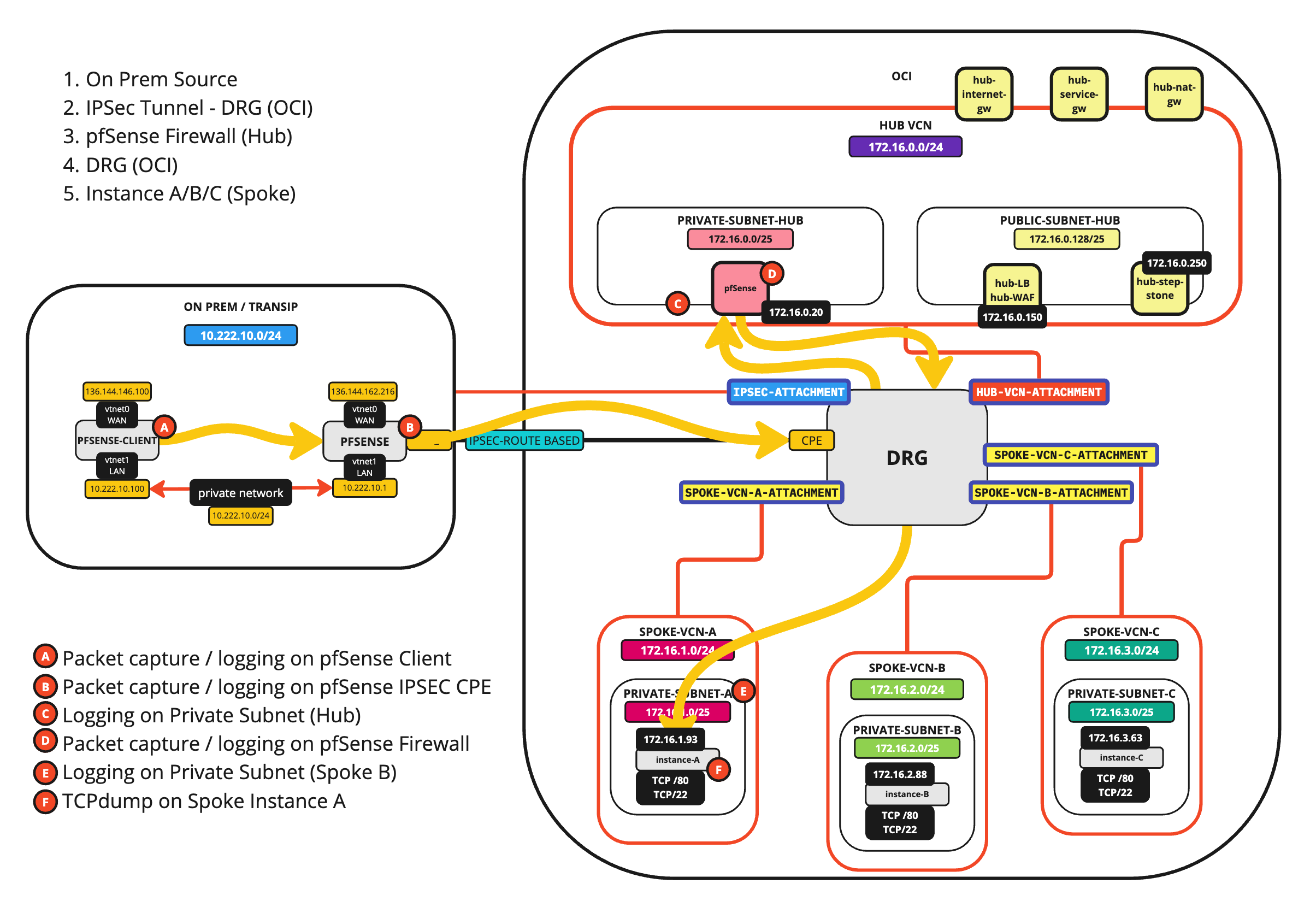

- Escenario 8: Siga el paquete de la instancia de VCN local a Spoke

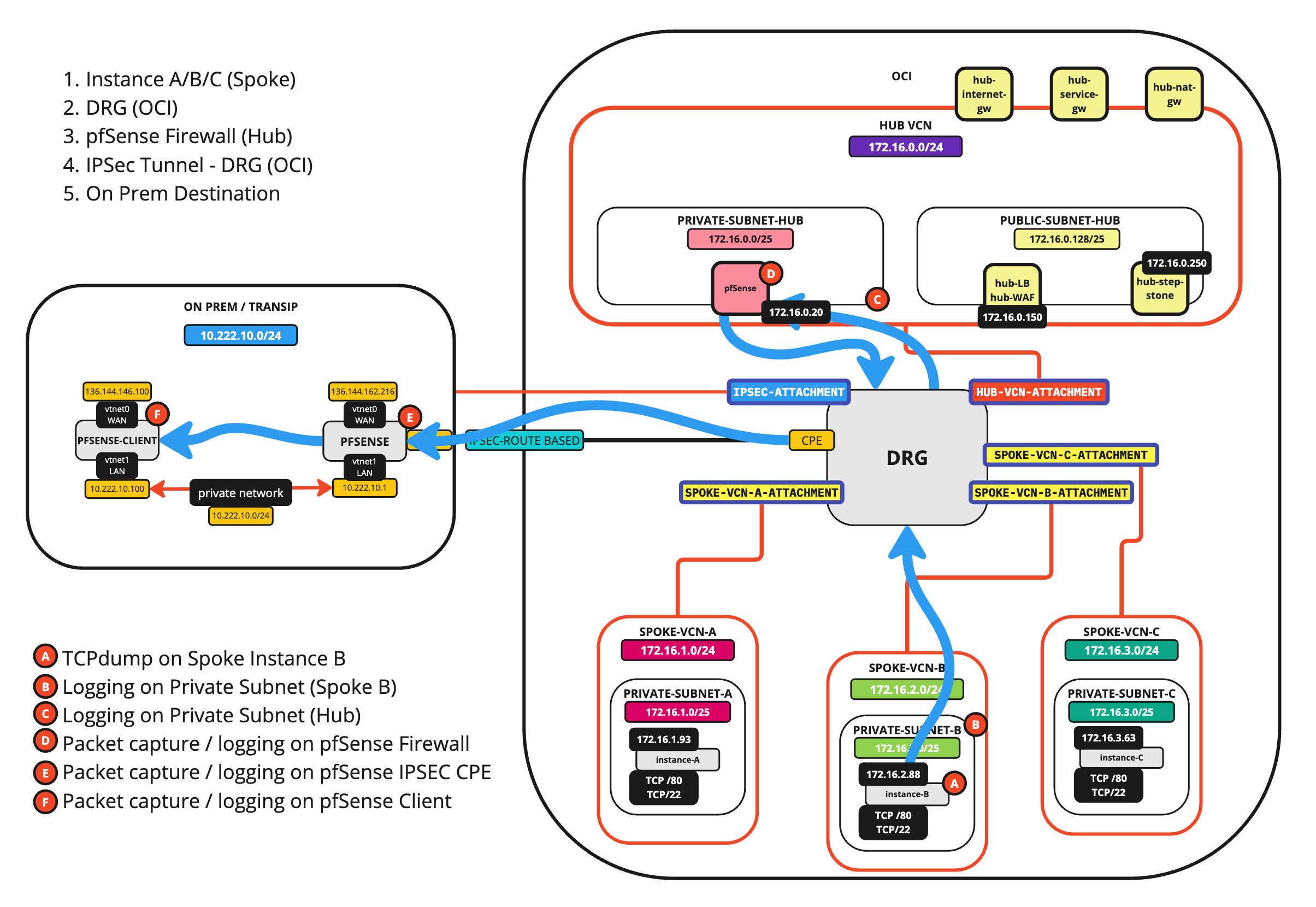

- Escenario 9: Siga el paquete de la instancia de VCN de Spoke a local

- Escenario 10: Siga el paquete de la computadora remota al equilibrador de carga a la instancia de VCN de Spoke

Solo vamos a explicar cómo puedes seguir el paquete con el Escenario 1. Para los demás escenarios, puede utilizar el mismo método.

Objetivos

- En este tutorial se mostrará un método para rastrear paquetes de red dentro de un entorno de inquilino de OCI mediante una arquitectura de enrutamiento de red Hub y Spoke. Utilizaremos la combinación de capturas de paquetes, TCPdumps y registro a nivel de subred dentro de VCN para recopilar los datos necesarios. A través de análisis de datos posteriores, identificaremos la ruta completa del paquete. Este enfoque facilitará la resolución de problemas de conectividad de extremo a extremo y será fácil encontrar en qué salto se produce un posible problema.

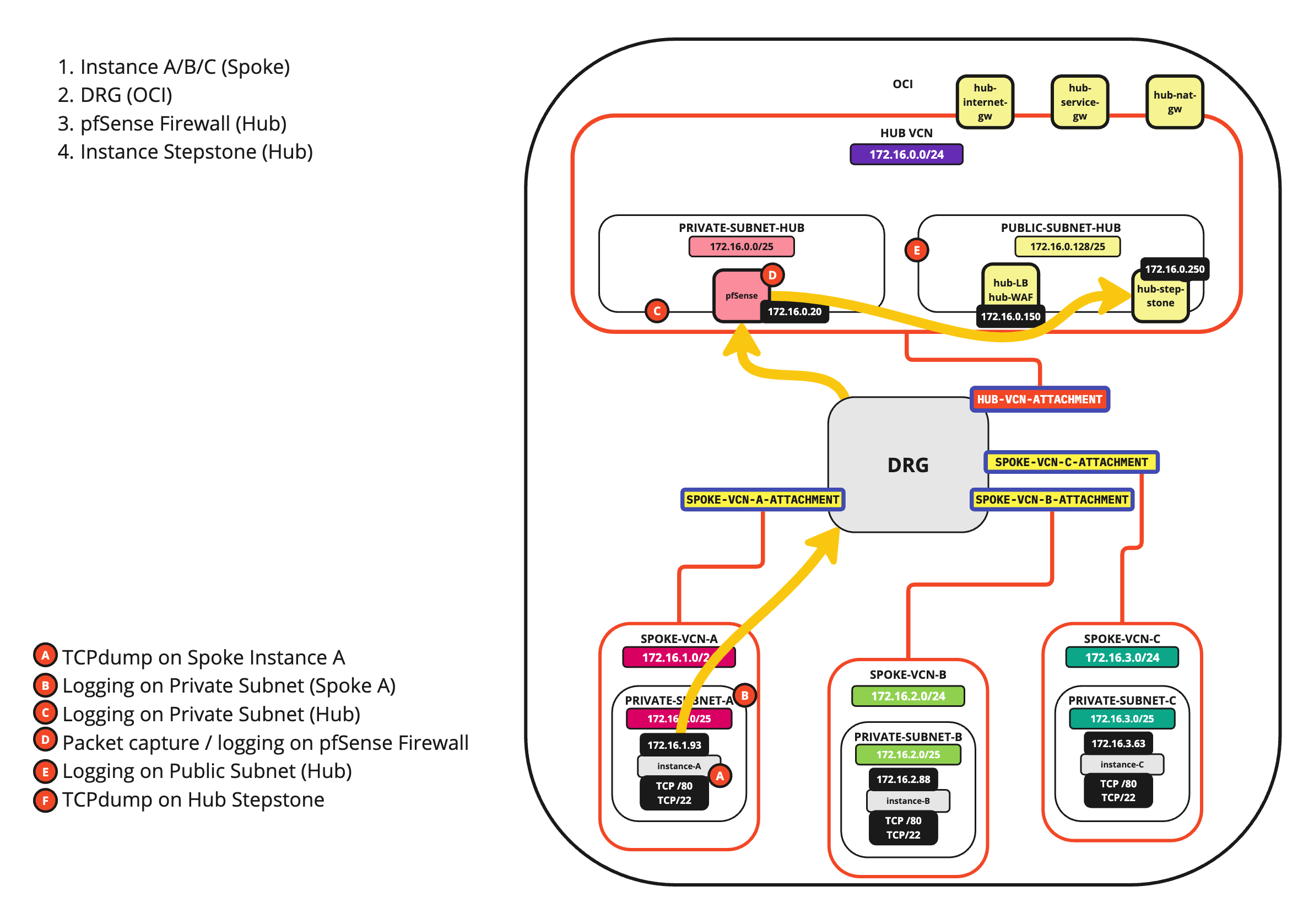

Escenario 1: Siga el paquete de una instancia de VCN de spoke a otra instancia de VCN de Spoke

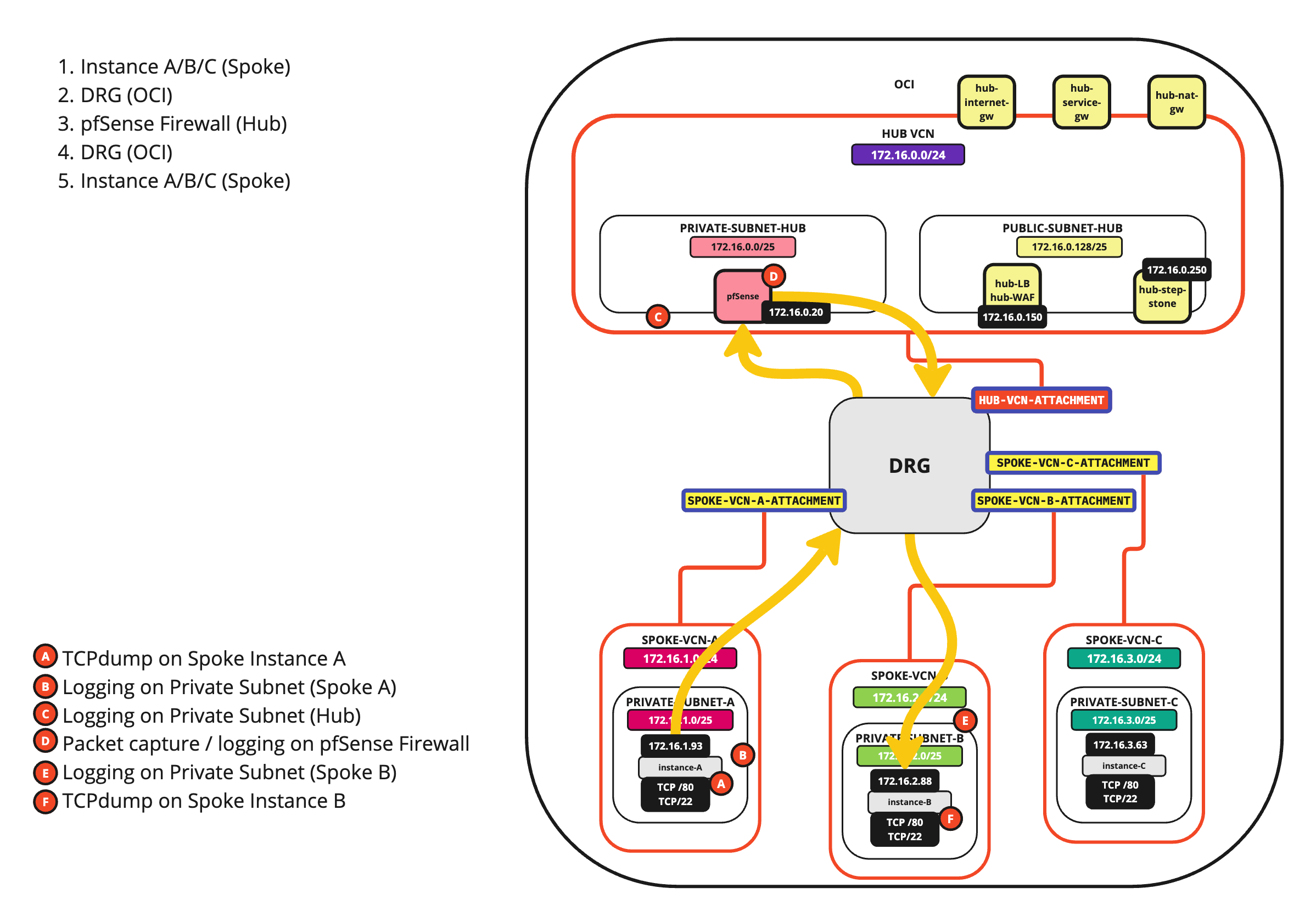

En este escenario, vamos a seguir el paquete de una instancia de VCN radial a una instancia de otra VCN radial.

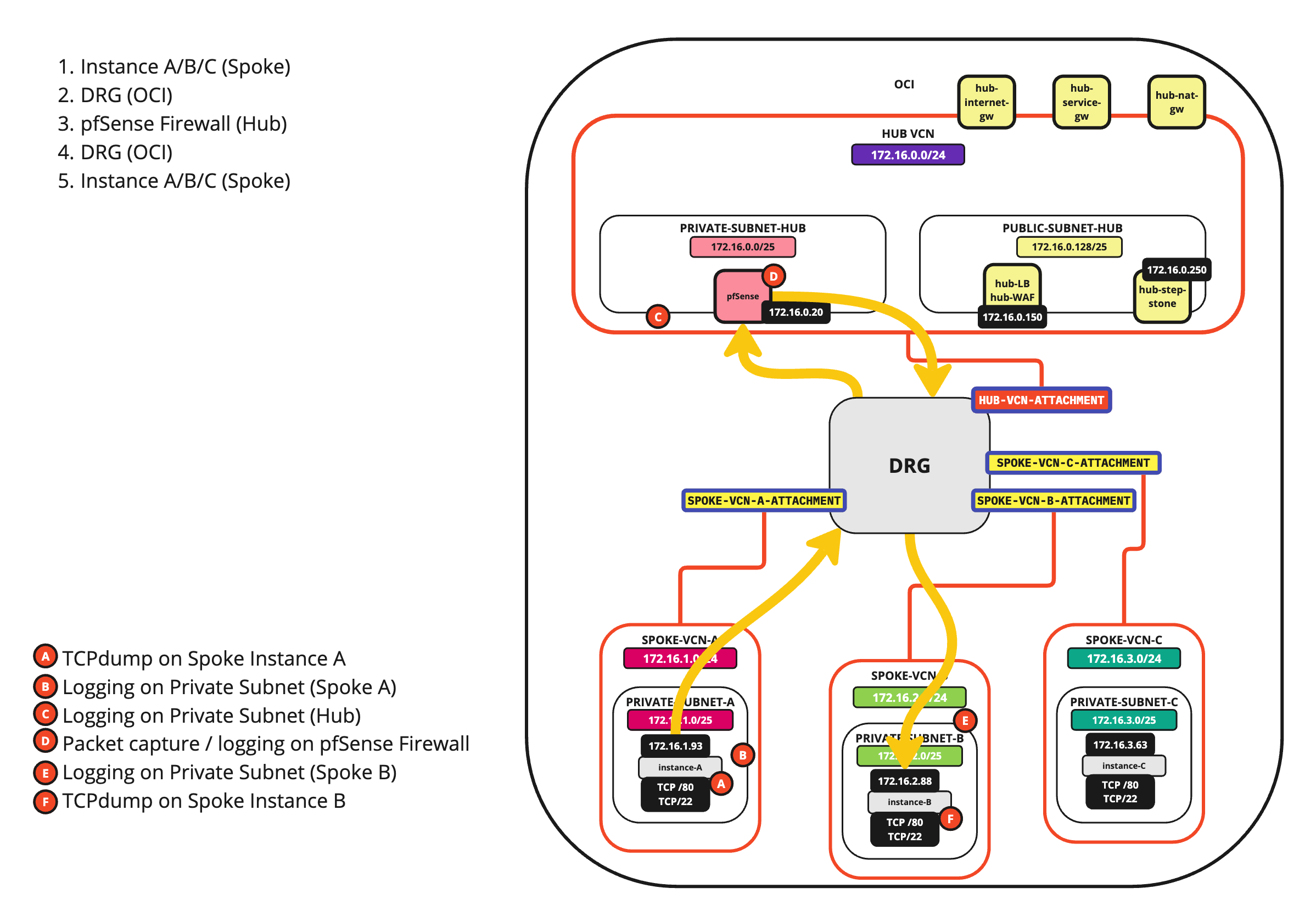

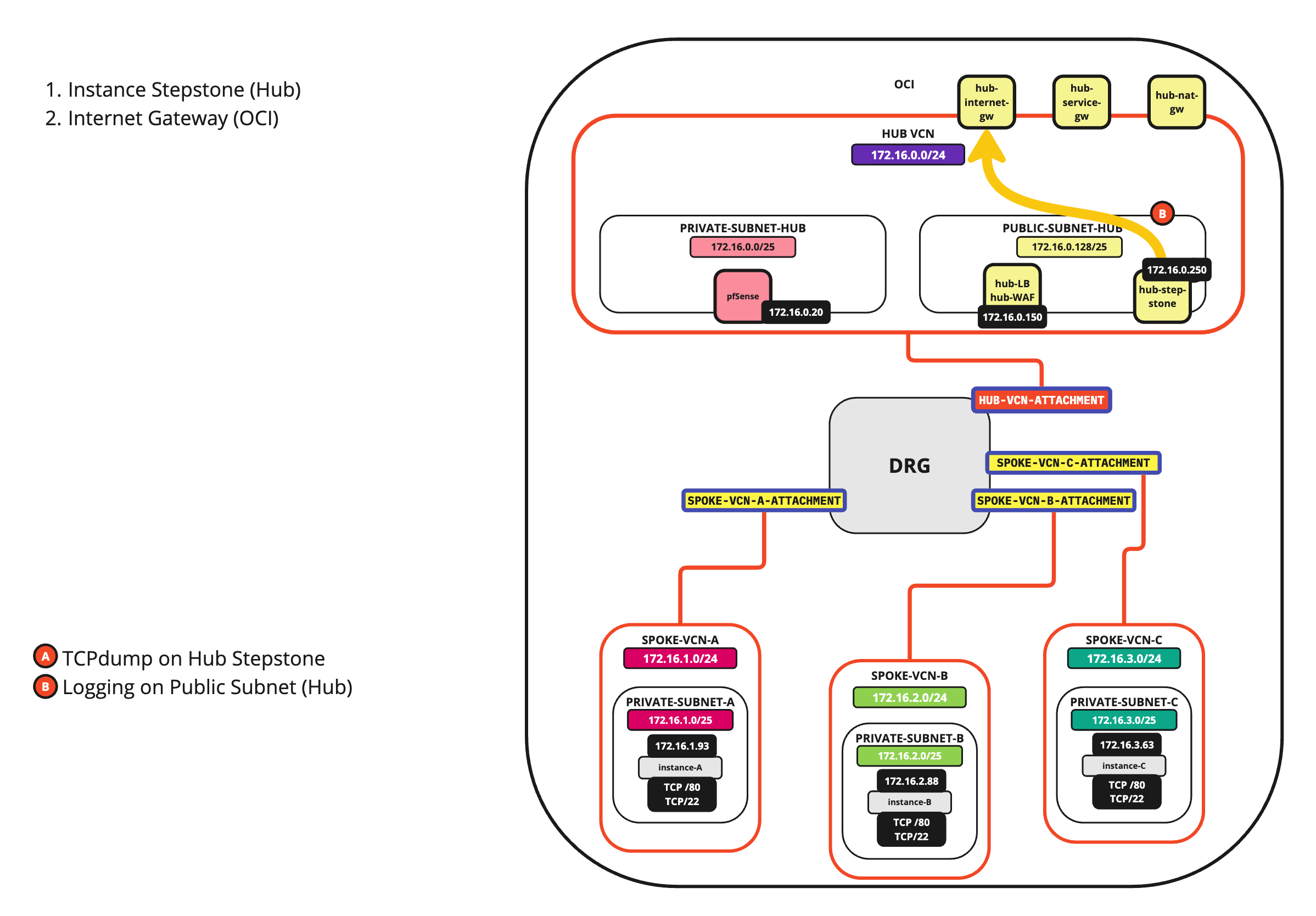

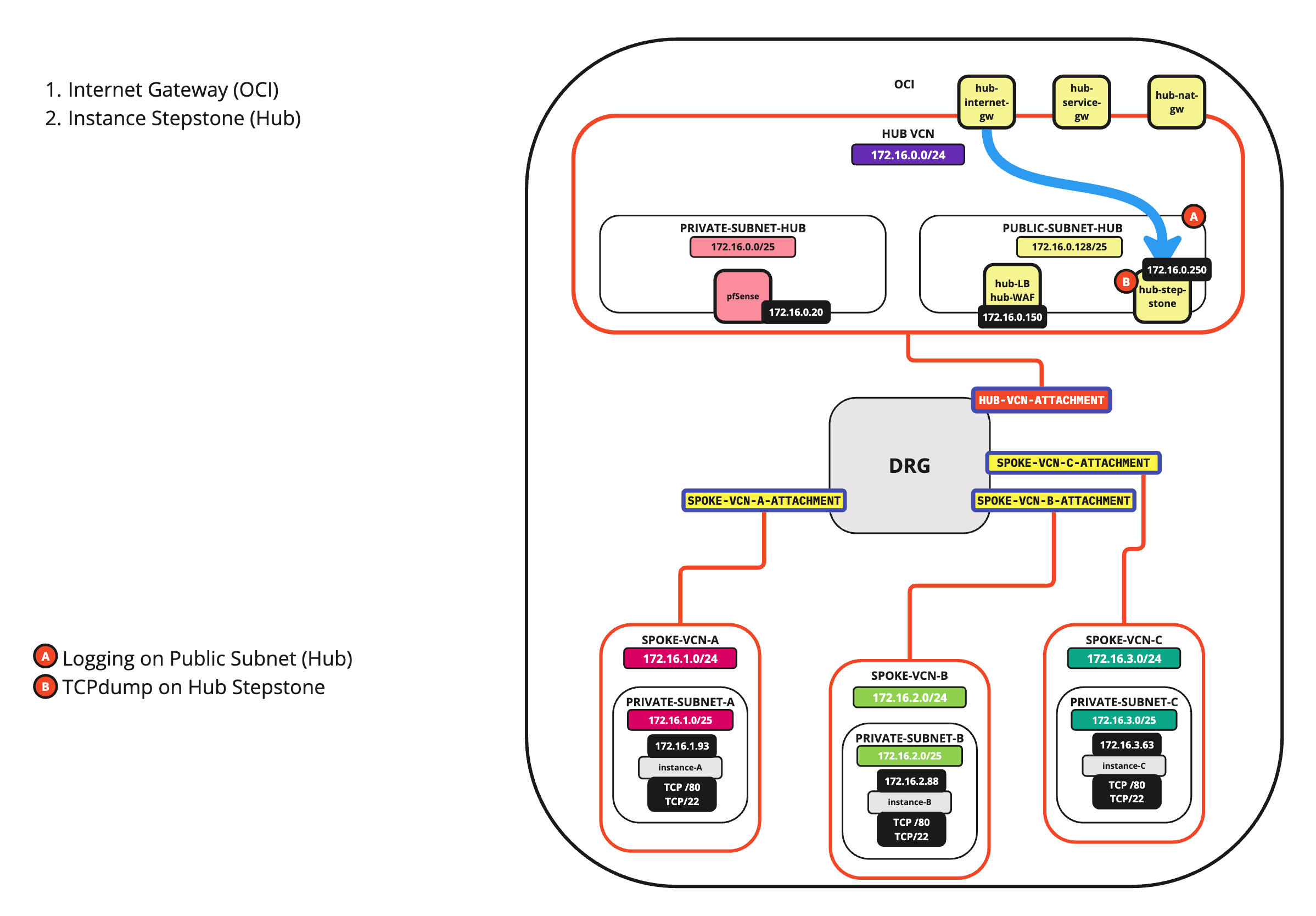

El siguiente diagrama se muestra con los saltos especificados. Los puntos A a F indican los lugares en los que puede activar algún tipo de registro o captura de paquetes. Exploraremos todos estos lugares uno por uno para que podamos seguir el paquete.

Tenemos que determinar nuestra fuente, destino y el puerto con el que vamos a probar. Esto asegurará que tengamos una forma específica de analizar el paquete sin distracciones.

En este ejemplo, utilizaremos el siguiente origen, destino y puerto.

| Origen | Destino | Puerto de Destino |

|---|---|---|

| 172.16.1.93 | 172.16.2.88 | TCP/80 |

Para iniciar este viaje correctamente, el orden de las operaciones es importante para ser lo más eficaz posible con la configuración del registro, la captura y la recopilación de la información correctamente.

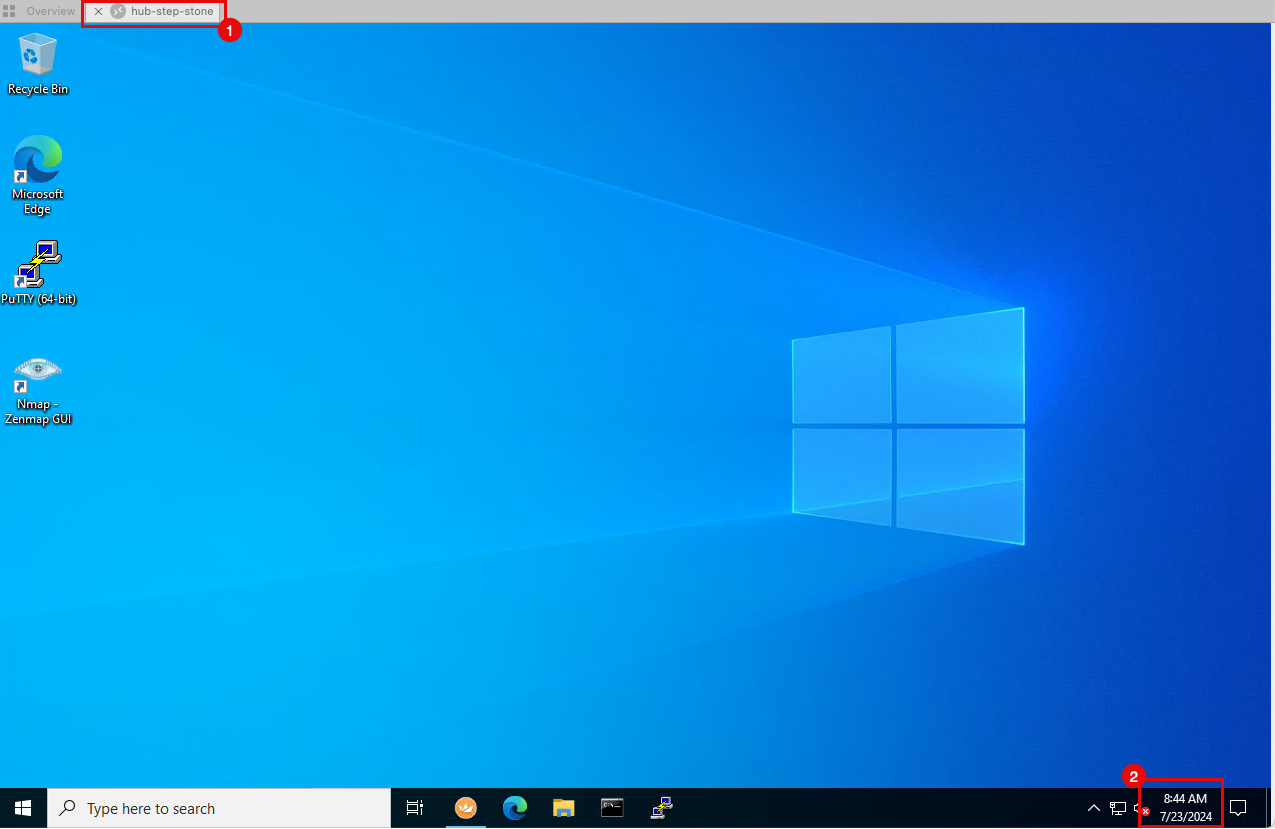

Tarea 1: Anotar el tiempo

-

En este tutorial, estamos utilizando una computadora central para recopilar todos los datos.

-

Anote la hora en que inicia el análisis. Para este ejemplo, es

8:44AM.

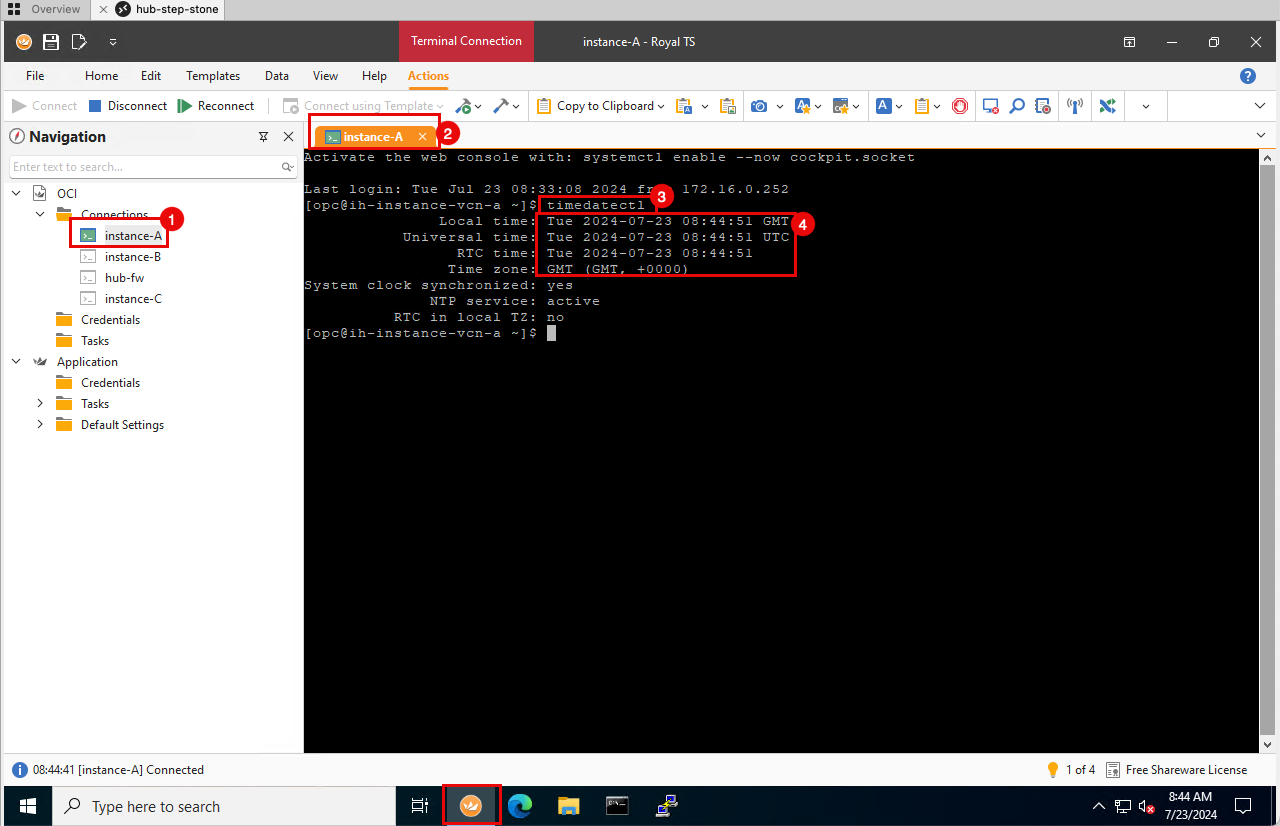

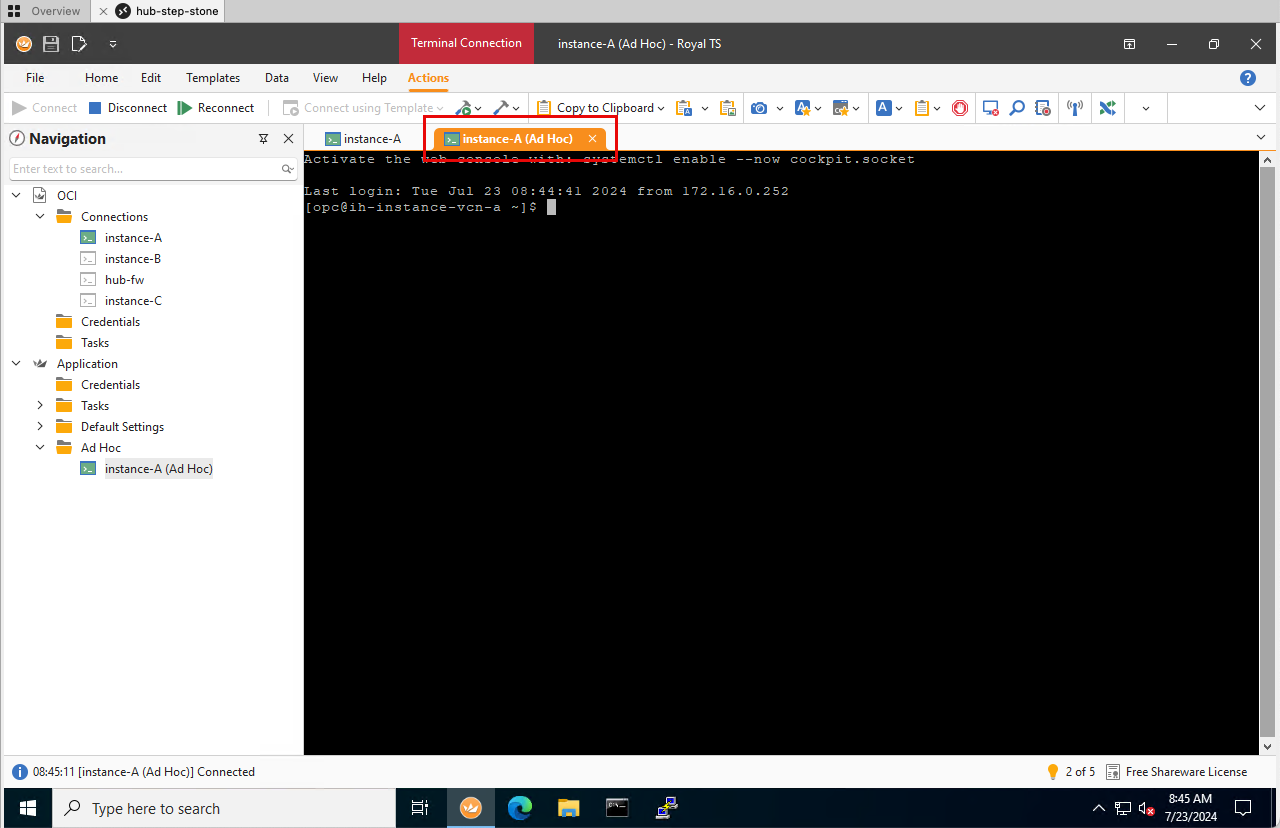

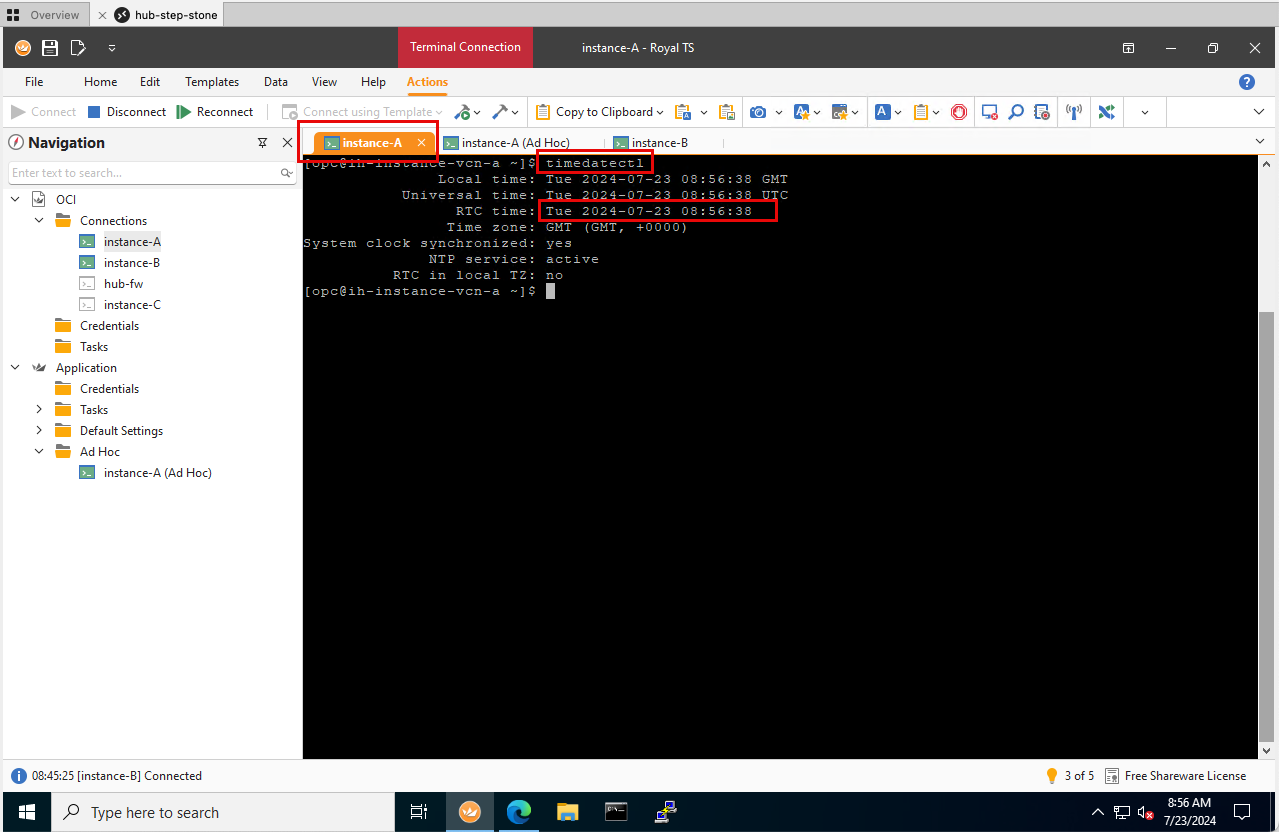

Tarea 2: Abrir la primera sesión SSH en la instancia A

-

Utilizaremos esta sesión para iniciar la conexión HTTP al destino.

- Conéctese con SSH al terminal de la instancia A ubicada en la VCN A.

- Intente utilizar una conexión con separadores. Esto permite cambiar rápidamente entre las sesiones.

- Ejecute el comando

timedatectlpara obtener la hora actual de la instancia. - Asegúrese de que la hora establecida está bien. Para este ejemplo, es

8:44AM.

Tarea 3: Abrir una segunda sesión SSH en la instancia A

-

Abra una segunda conexión a la instancia A ubicada en la VCN A.

-

Utilizaremos esta sesión para activar los comandos

tcpdumppara que podamos iniciar el paquete después mediantetcpdump.

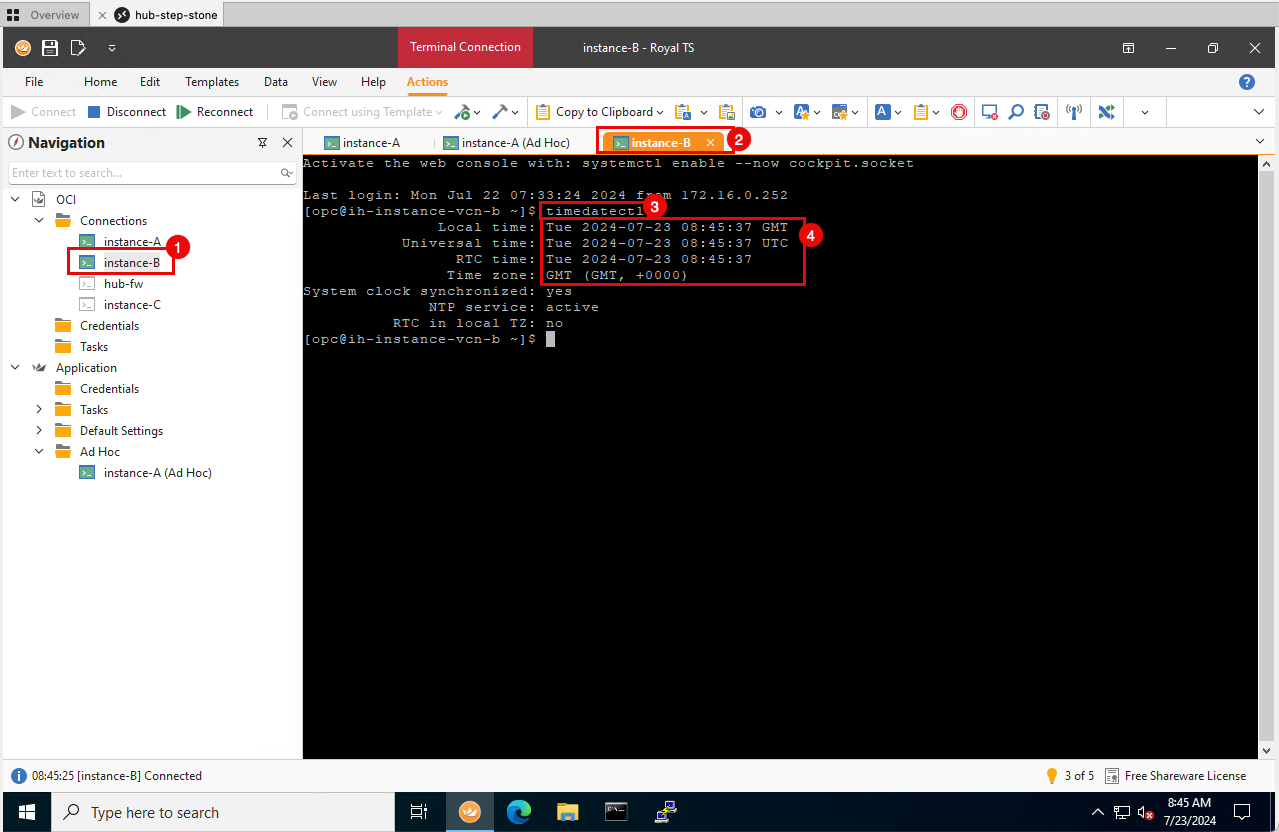

Tarea 4: Abrir una sesión SSH en la instancia B

-

Utilizaremos esta sesión para recibir la conexión HTTP desde el origen.

- Conéctese con SSH al terminal de la instancia B ubicada en la VCN B.

- Intente utilizar una conexión con separadores. Esto permite cambiar rápidamente entre las sesiones.

- Ejecute el comando

timedatectlpara obtener la hora actual de la instancia. - Asegúrese de que la hora establecida está bien. Para este ejemplo, es

8:45 AM.

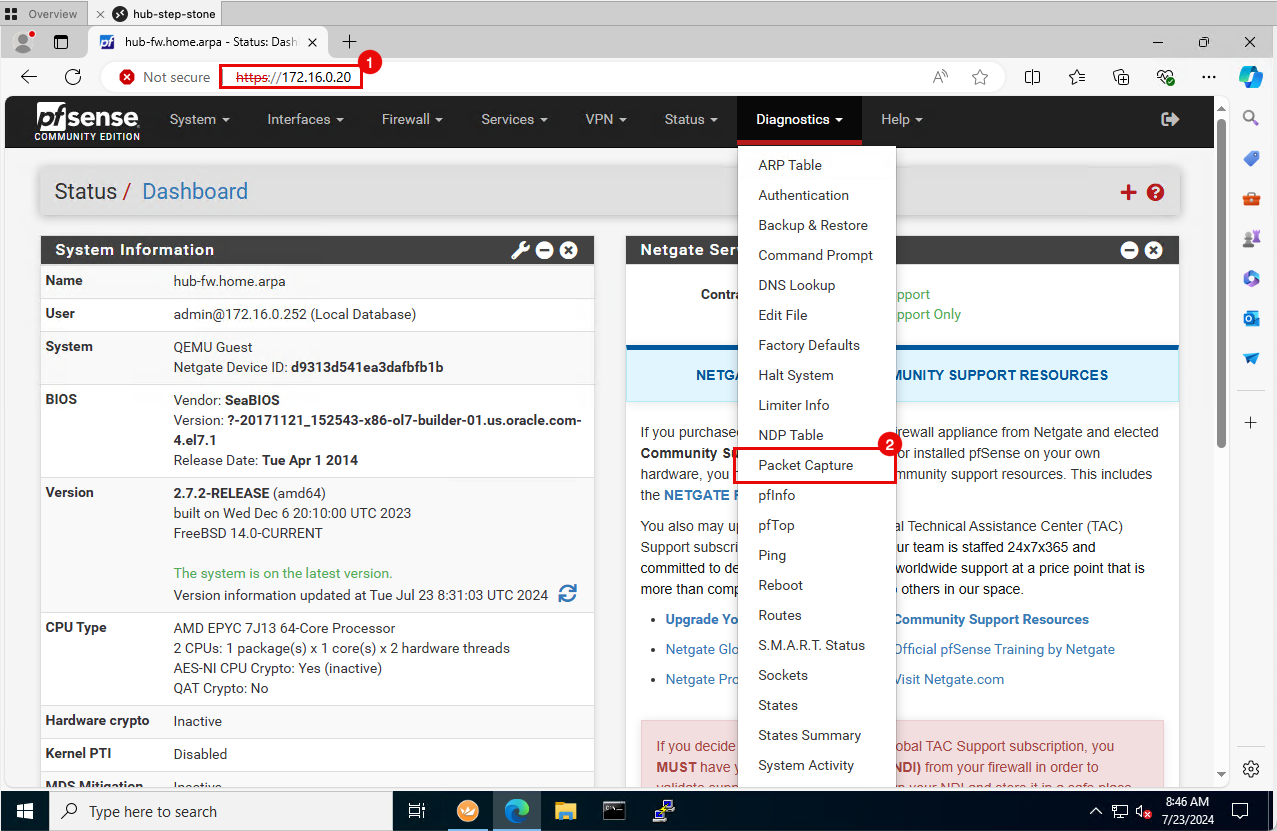

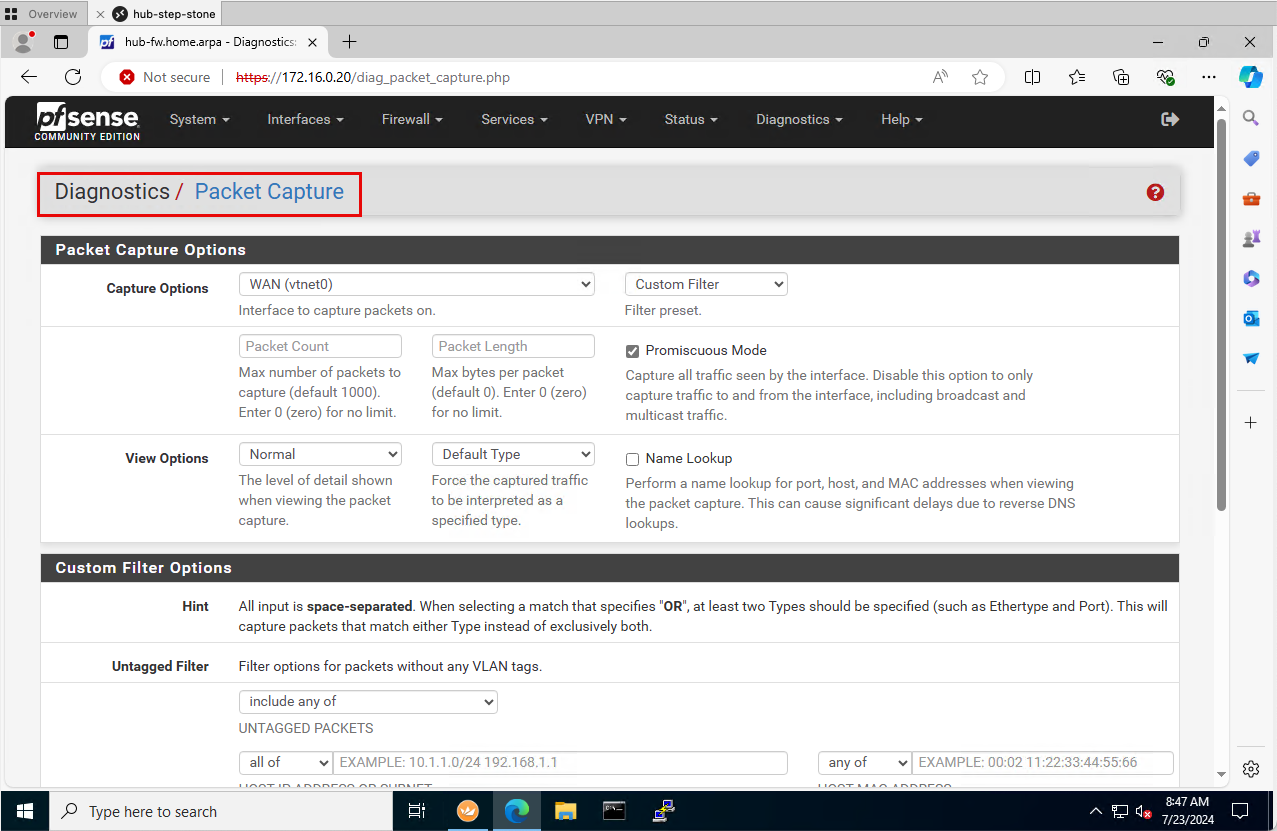

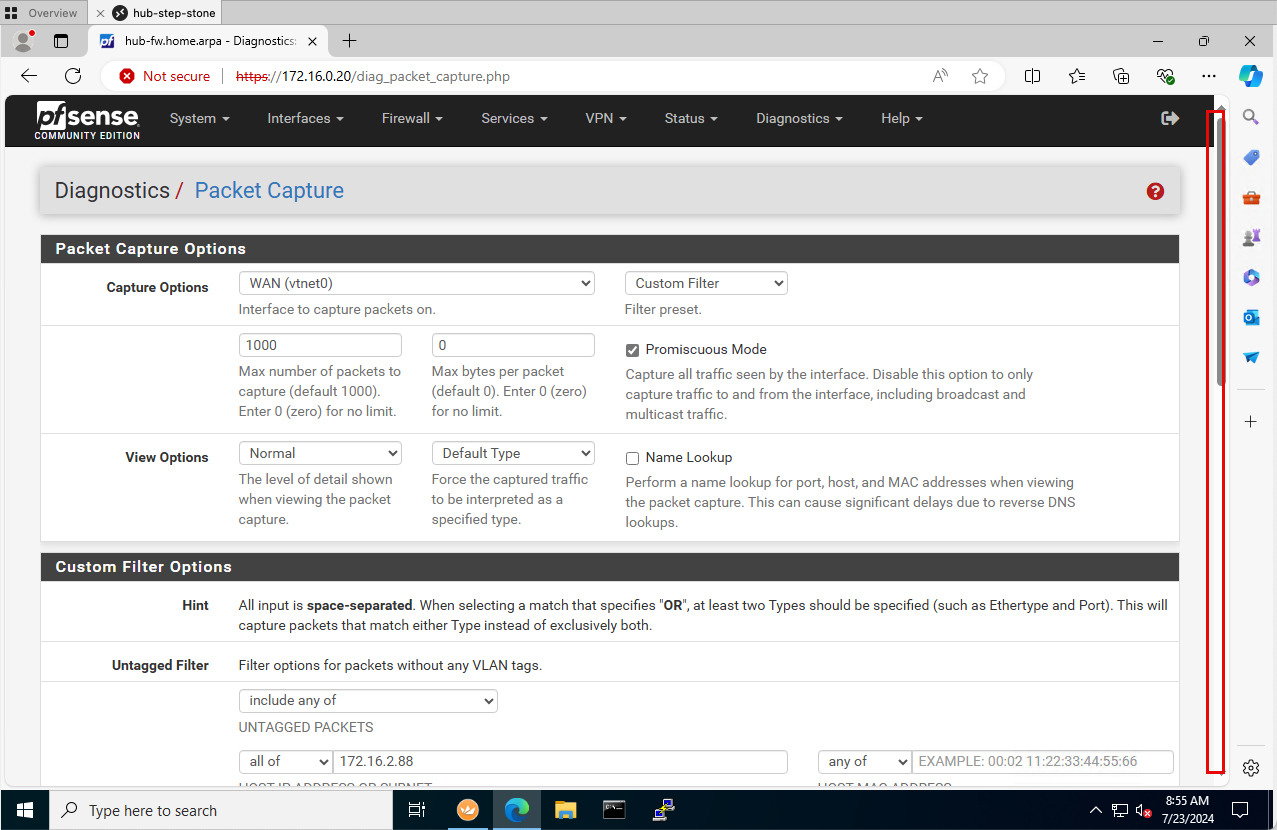

Tarea 5: Abrir una sesión web en el firewall pfSense

-

Debido a que estamos utilizando una arquitectura de enrutamiento de VCN de hub y Spoke, el tráfico transitará el firewall pfSense si el tráfico fluye de un radio a otro. El firewall pfSense permitirá o denegará el tráfico. Queremos ver esto en el firewall pfSense mediante las capturas de paquetes.

- Abra la consola de gestión de firewall pfSense.

- Haga clic en Diagnóstico y Captura de paquetes.

-

Se le redirigirá a la página Captura de paquetes. No inicie la captura de paquetes, solo queremos tenerla abierta.

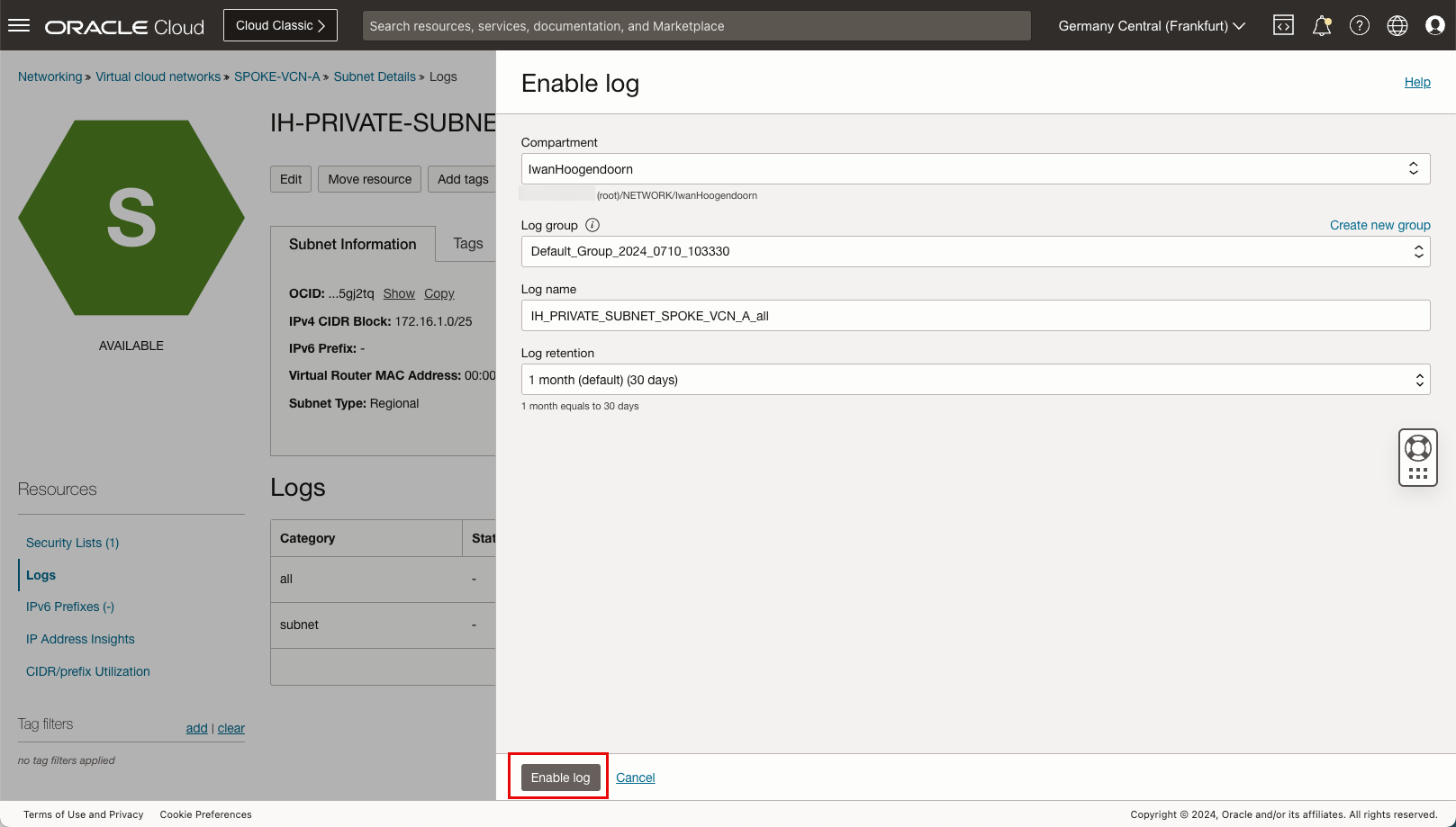

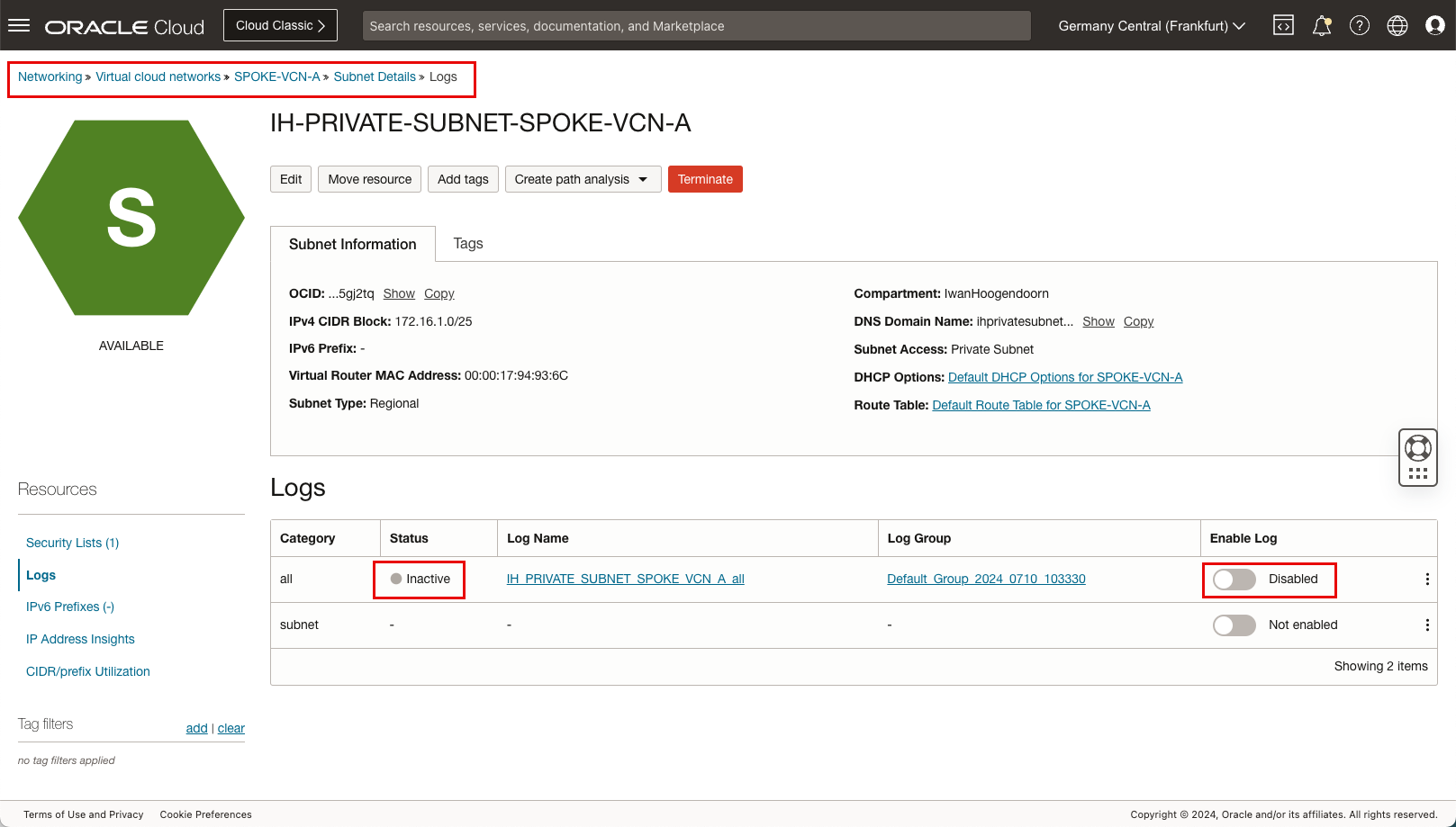

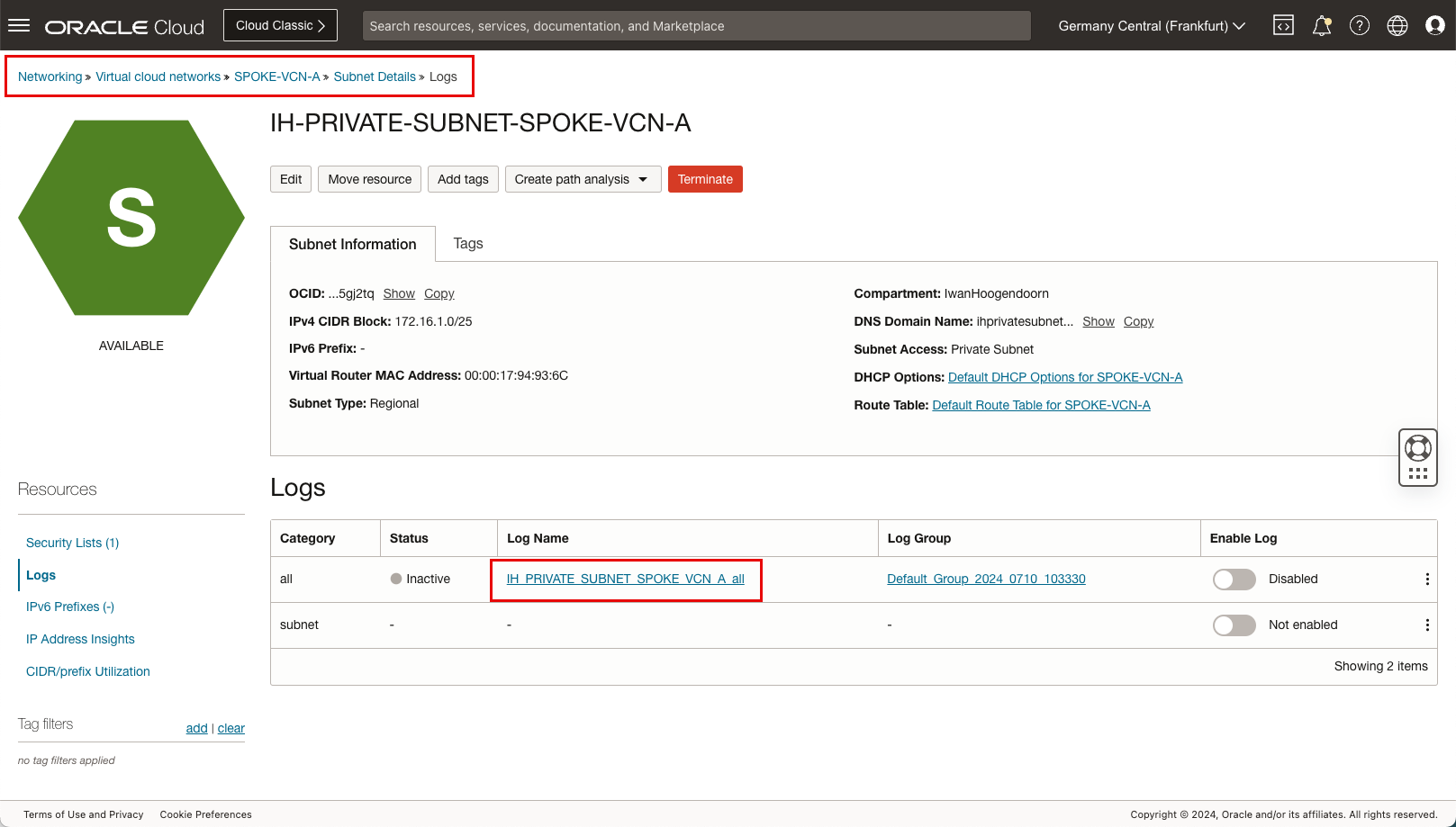

Tarea 6: Activación del registro (todos los logs) en la subred privada de Spoke A

-

Dado que nuestro origen está asociado a la subred privada de la VCN radial A, activaremos el registro en el nivel de subred de la VCN.

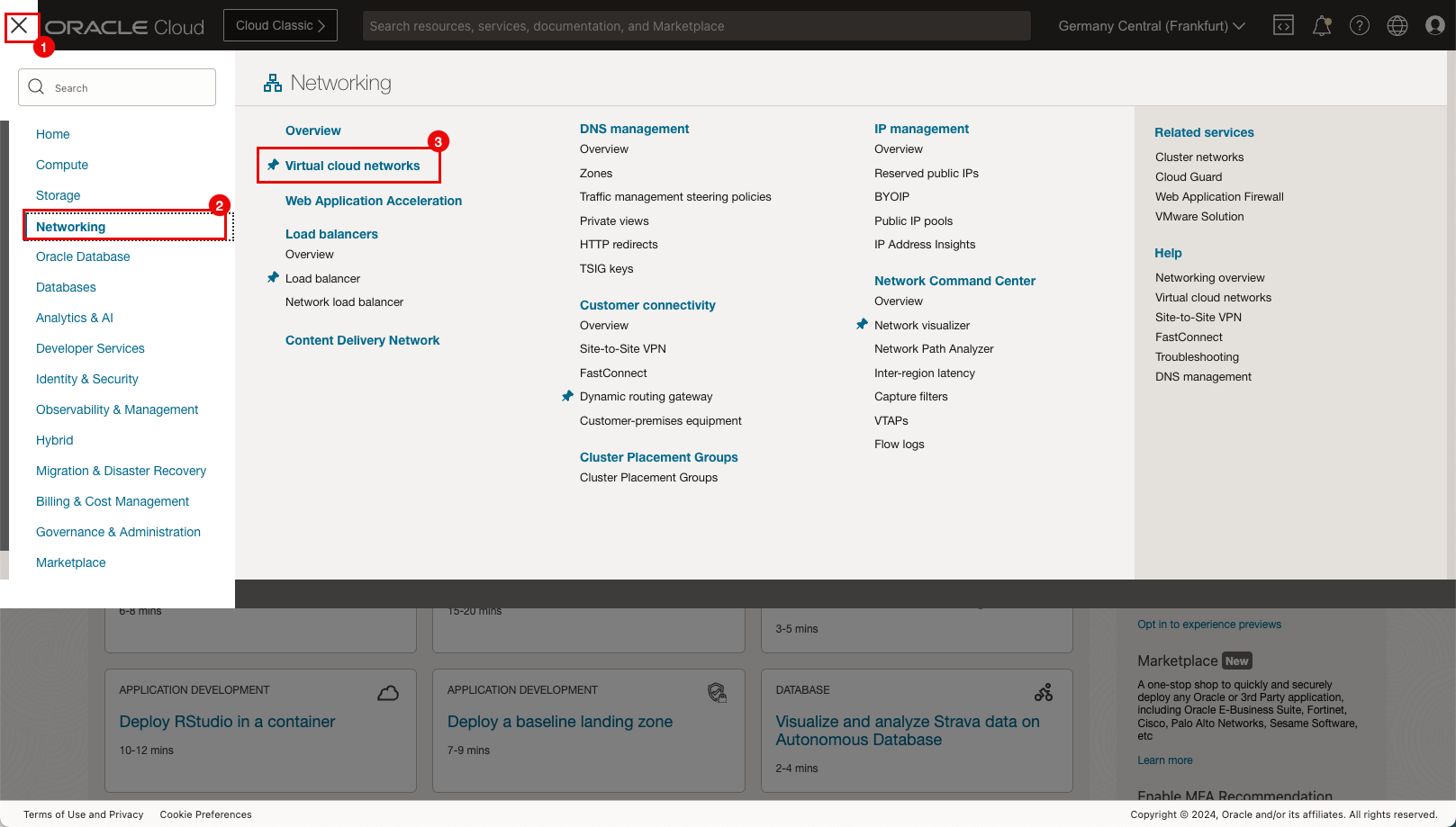

- Haga clic en el menú de hamburguesa (≡) en la esquina superior izquierda.

- Haga clic en Redes.

- Haga clic en Redes virtuales en la nube.

-

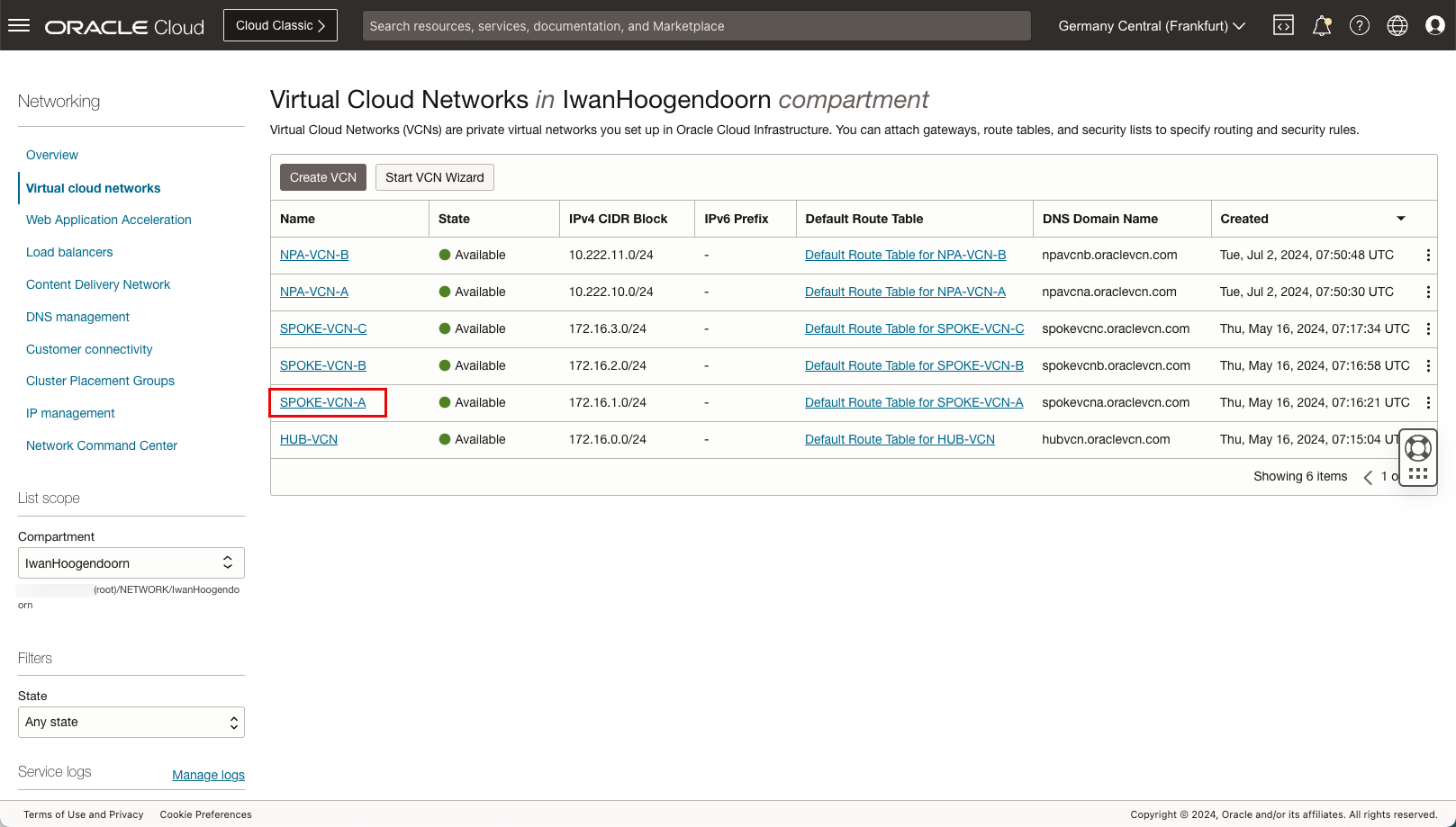

Haga clic en una VCN radial.

-

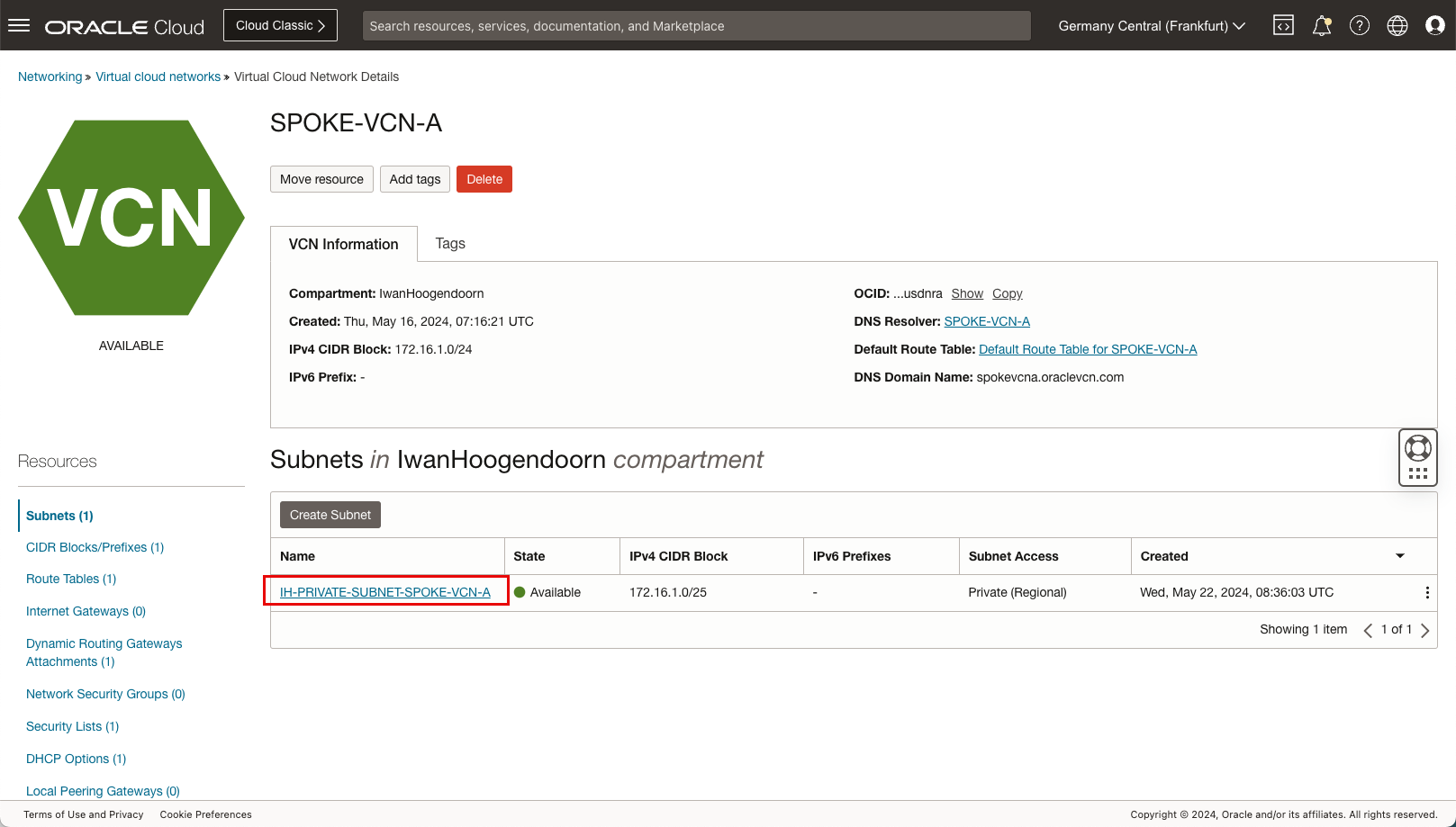

Haga clic en la subred privada dentro de la VCN A.

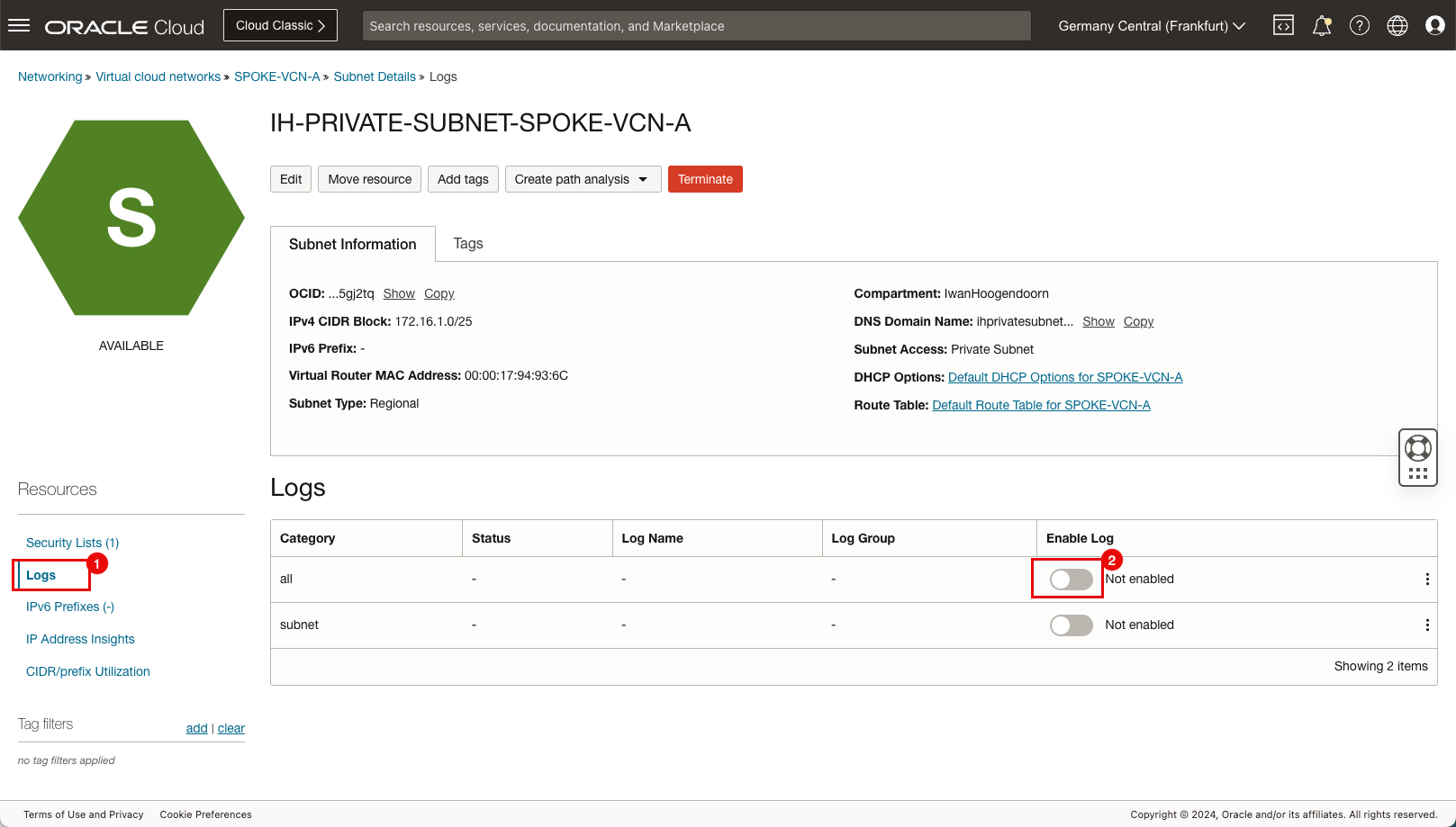

- Haga clic en Logs.

- Seleccione Activar log para todos los logs y defínalo como activado.

-

Mantenga todos los valores de log por defecto y haga clic en Activar log.

-

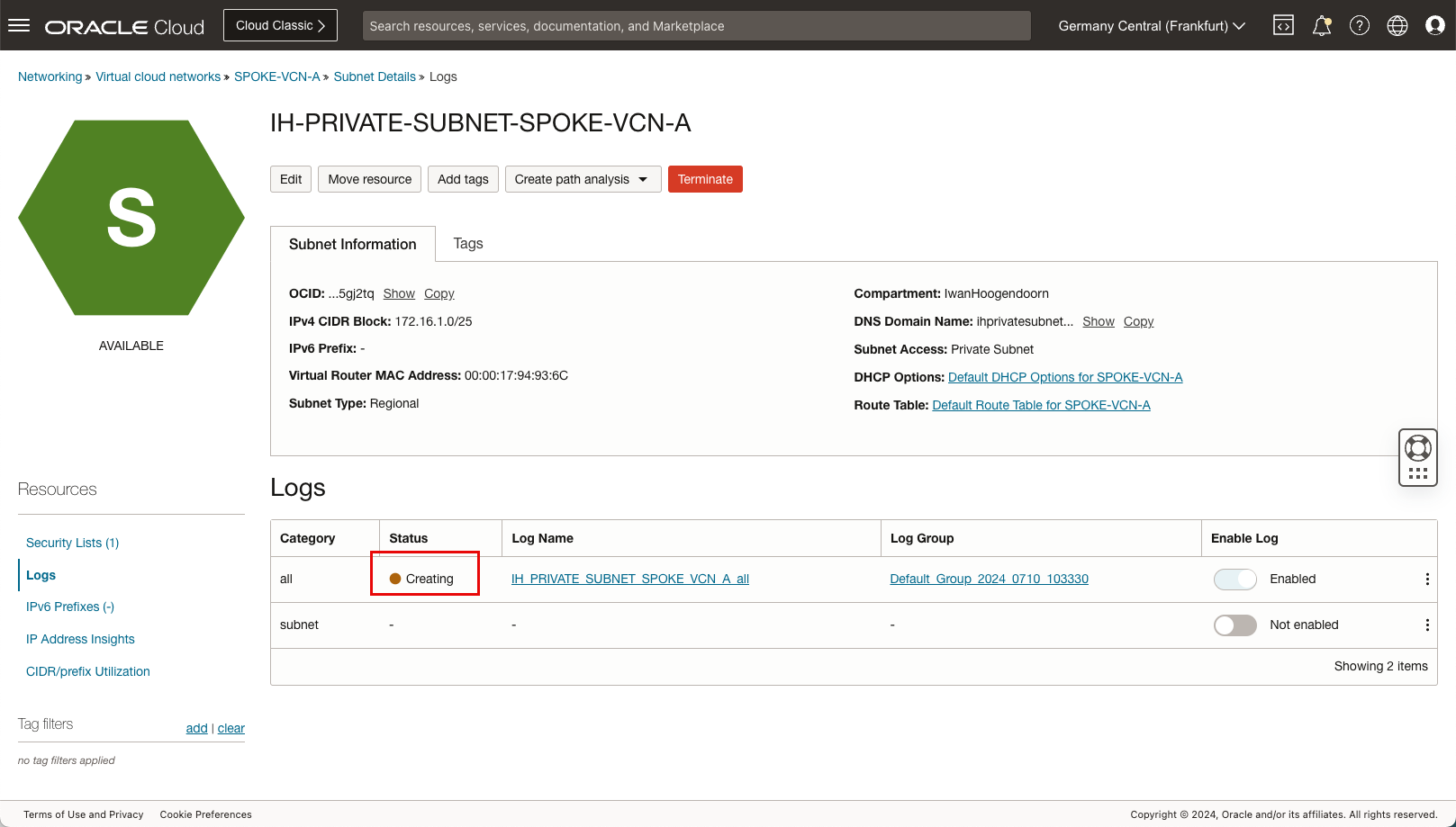

Tenga en cuenta que el estado es Creando.

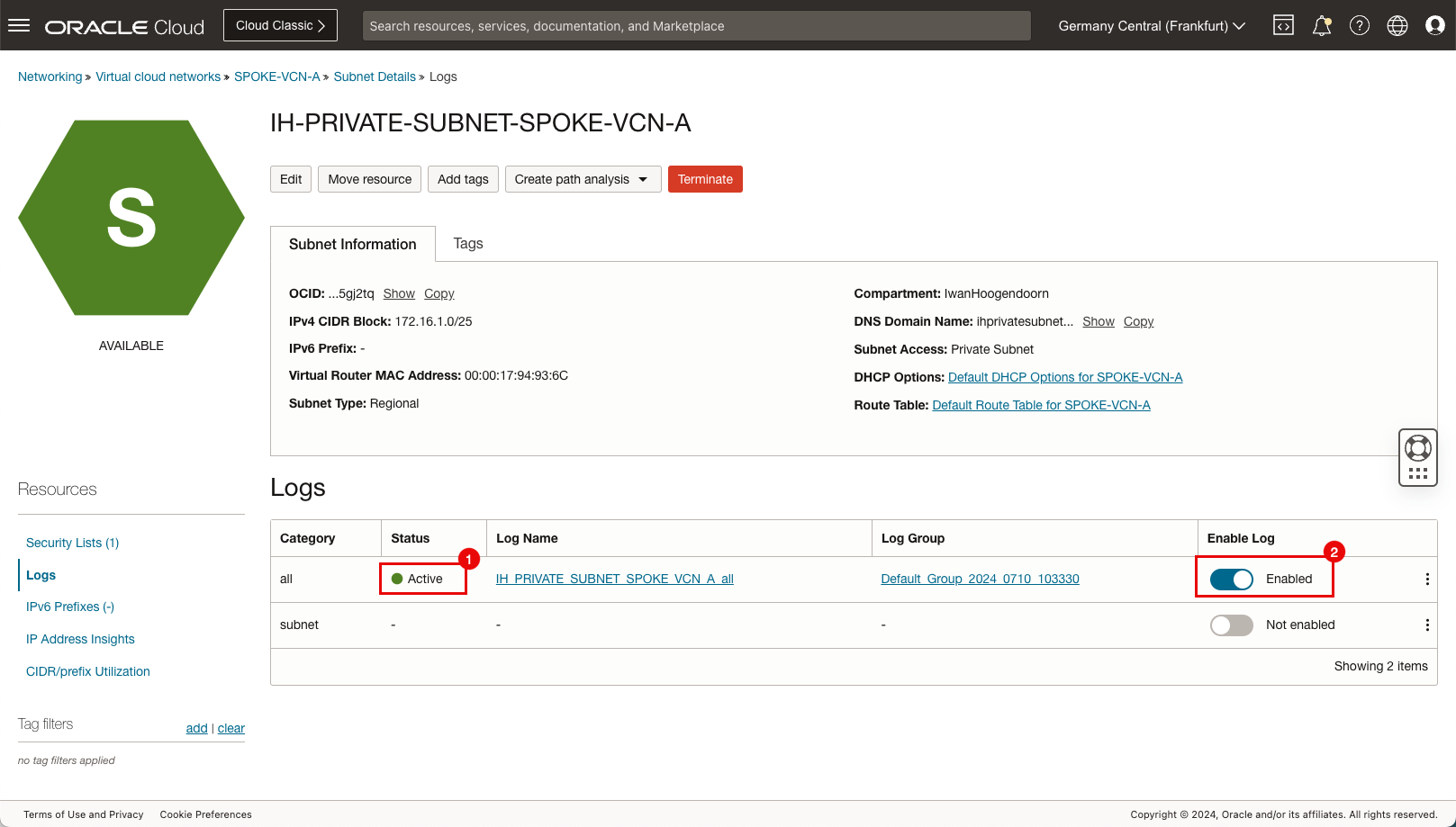

- Después de unos minutos, el estado cambiará a Activo.

- Tenga en cuenta que Activar log para todos está Activado.

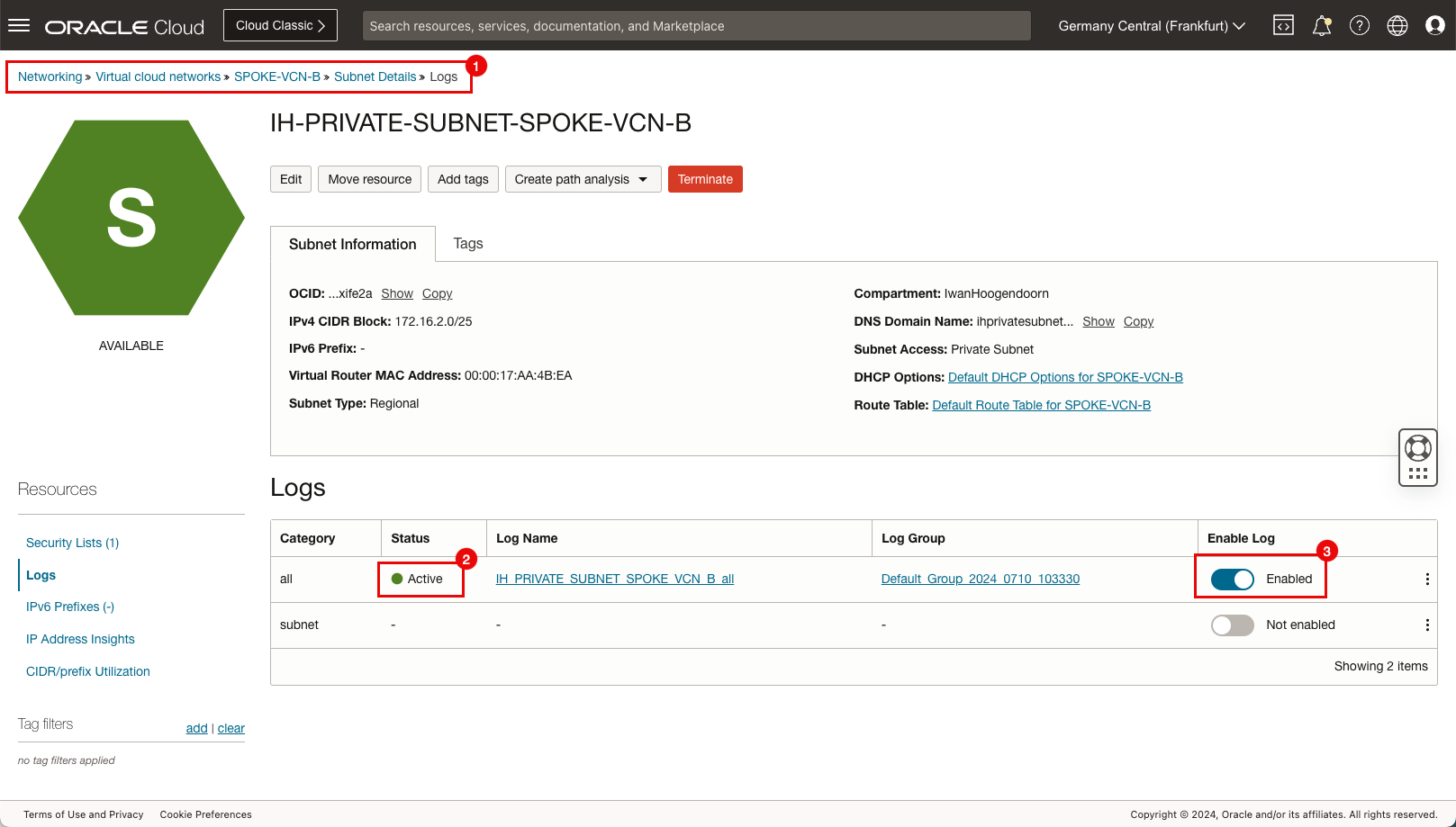

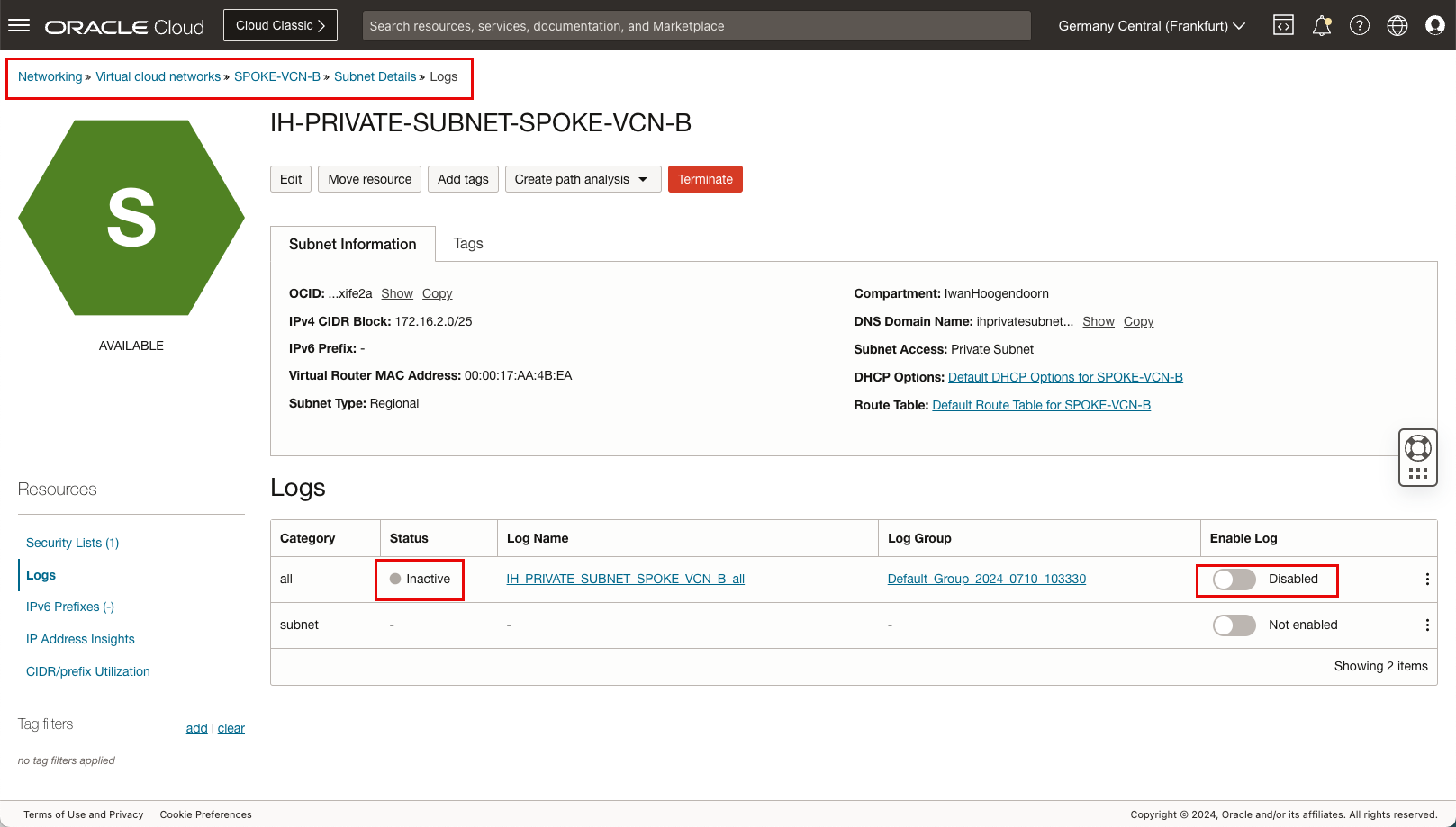

Tarea 7: Activación del registro (todos los logs) en la subred privada de Spoke B

-

Siga los pasos de la subred privada de la VCN B radial igual que la tarea 6.

- Vaya a Networking, Virtual Cloud Networking, Spoke B VCN, Subnet Details y Logs.

- Después de unos minutos, el estado cambiará a Activo.

- Tenga en cuenta que Activar log para todos está Activado.

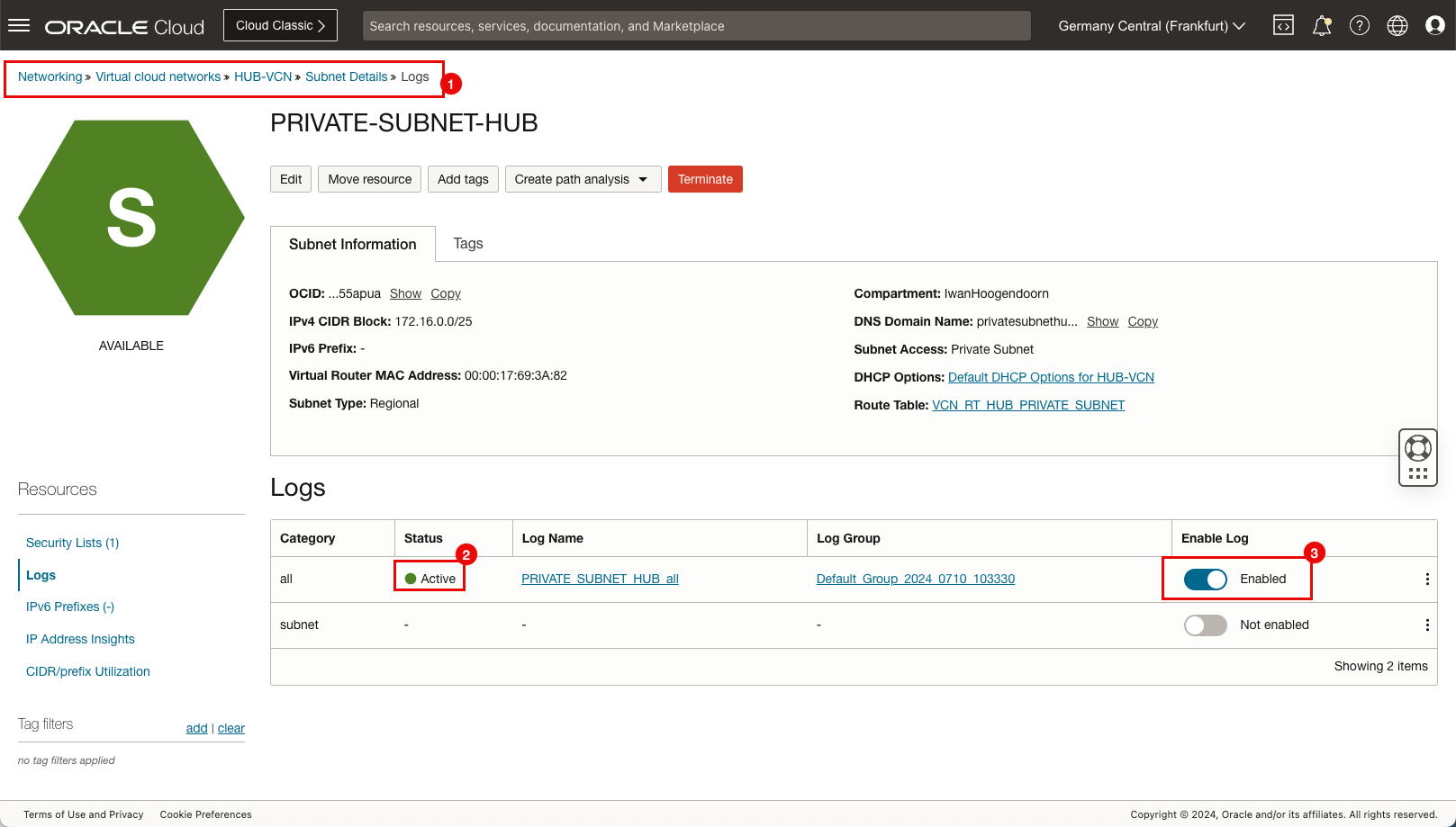

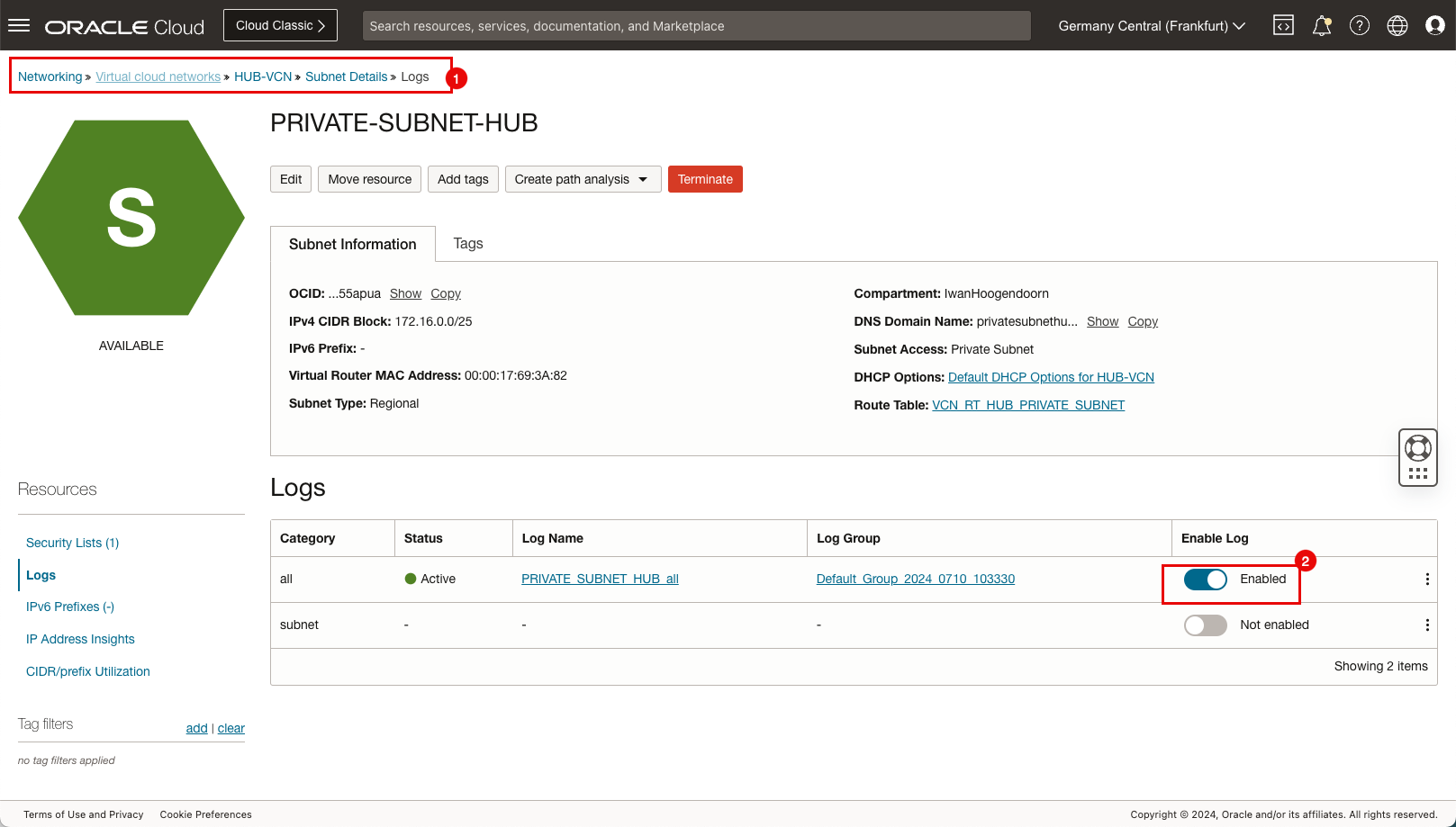

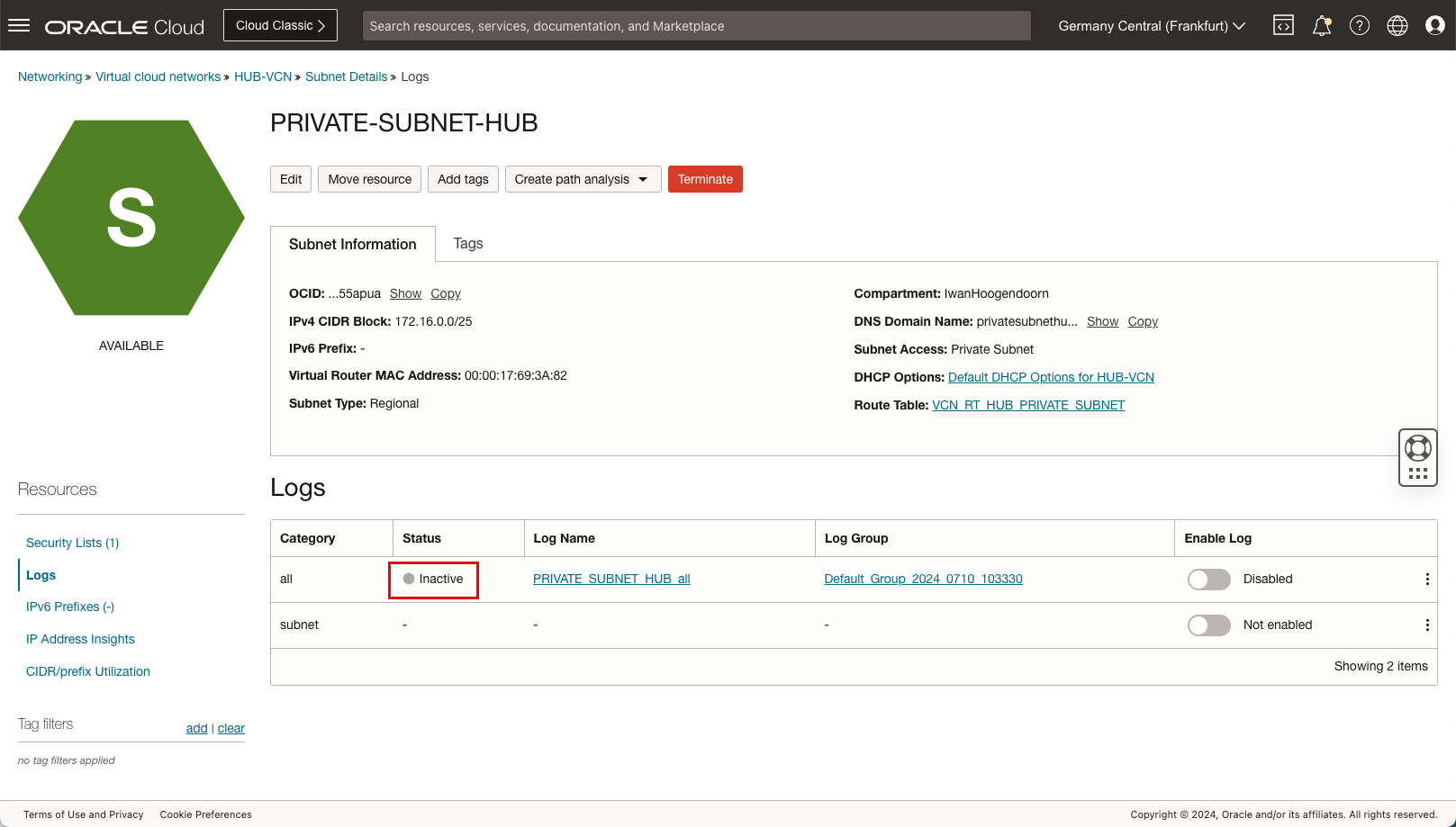

Tarea 8: Activación del registro (todos los logs) en la subred privada de hub

-

Siga los pasos para la subred privada de hub igual que la tarea 6.

- Vaya a Networking, Virtual Cloud Networking, Hub VCN, Subnet Details y Logs.

- Después de unos minutos, el estado cambiará a Activo.

- Tenga en cuenta que Activar log para todos está Activado.

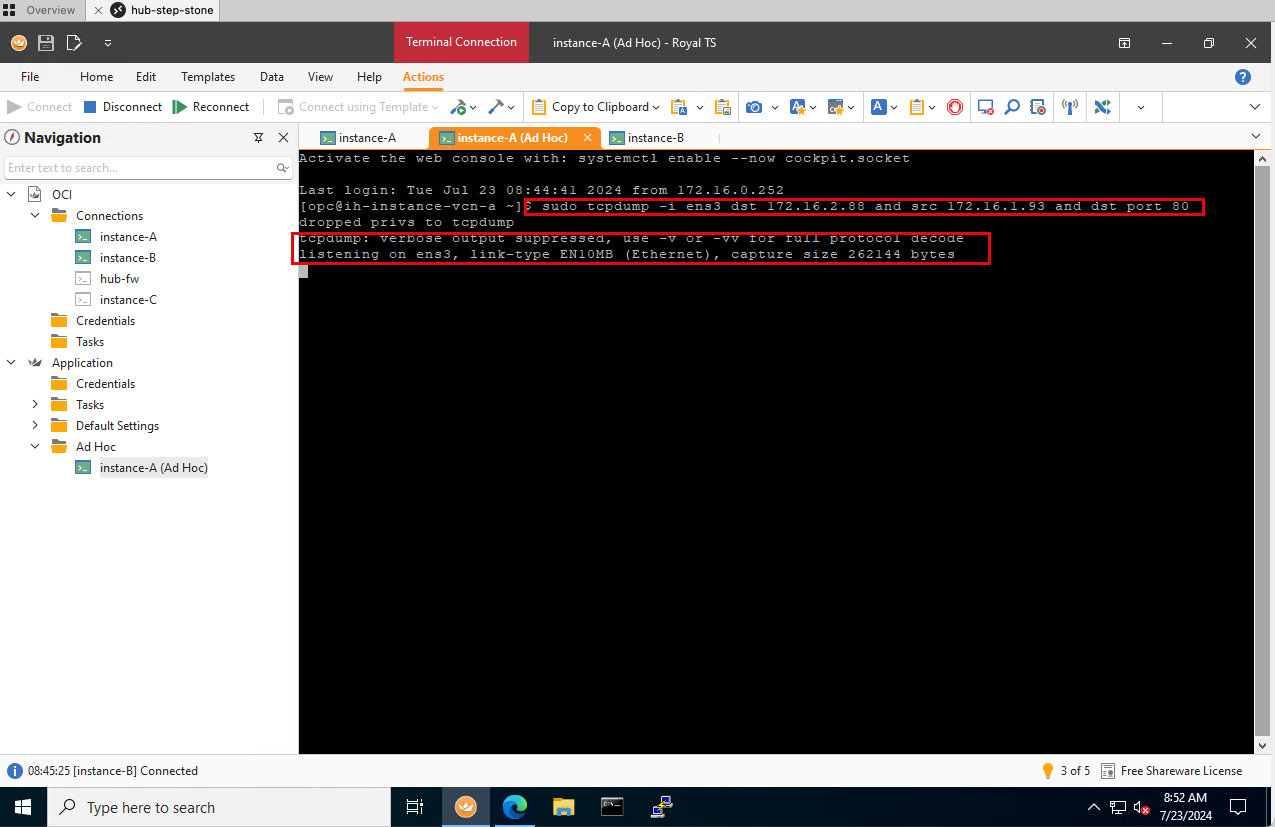

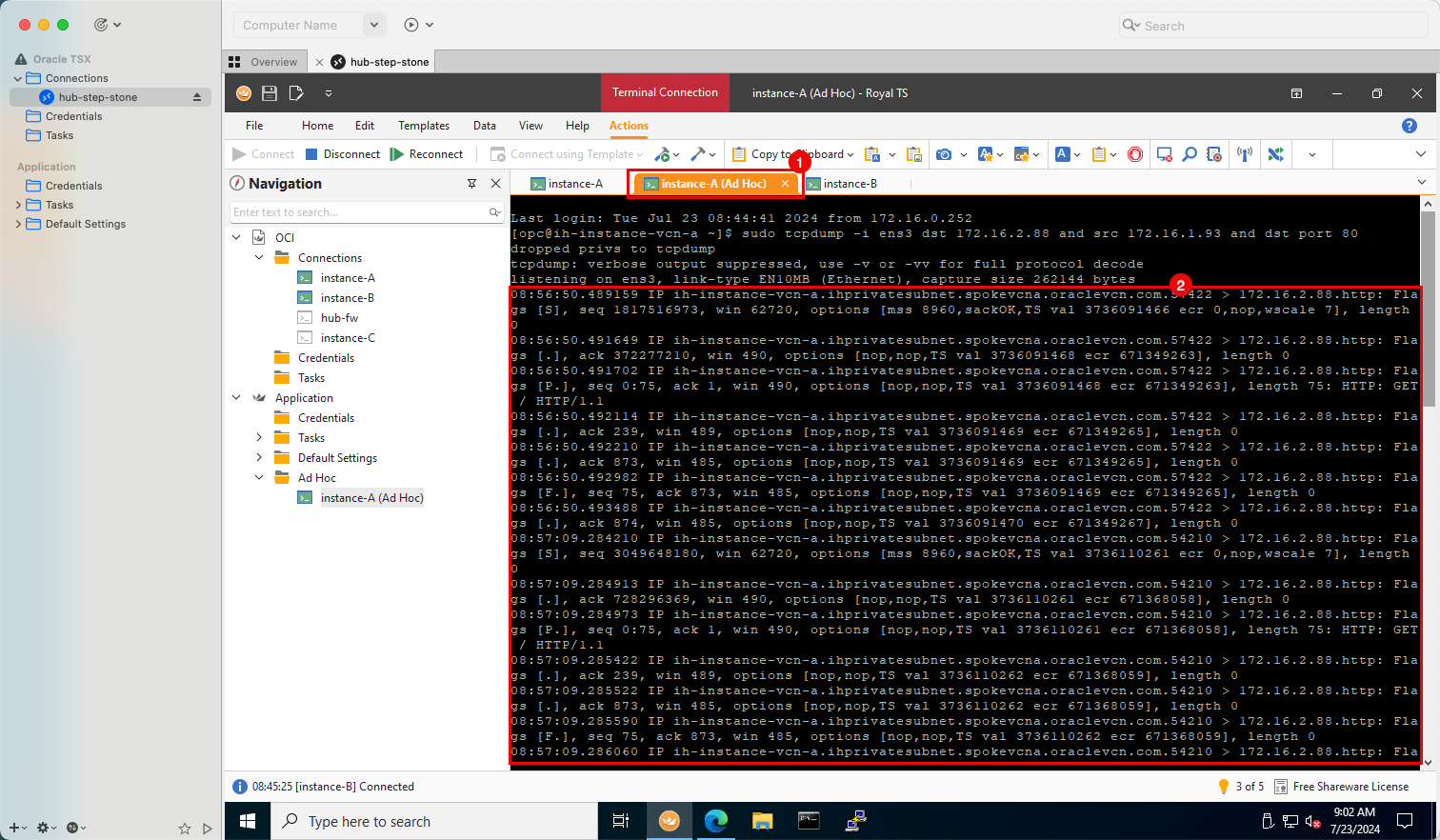

Tarea 9: Iniciar la sesión tcpdump en la segunda sesión SSH de la instancia A

-

Vaya a la segunda sesión SSH de la instancia A.

-

Ejecute el siguiente comando para activar tcpdump:

sudo tcpdump -i ens3 dst 172.16.2.88 and src 172.16.1.93 and dst port 80.Nota: En el comando

tcpdump, asegúrese de utilizar los filtros adecuados para que solo pueda ver información sobre el tráfico que está buscando. En este ejemplo, especificamos el origen, el destino y el puerto. -

Tenga en cuenta que se activará tcpdump.

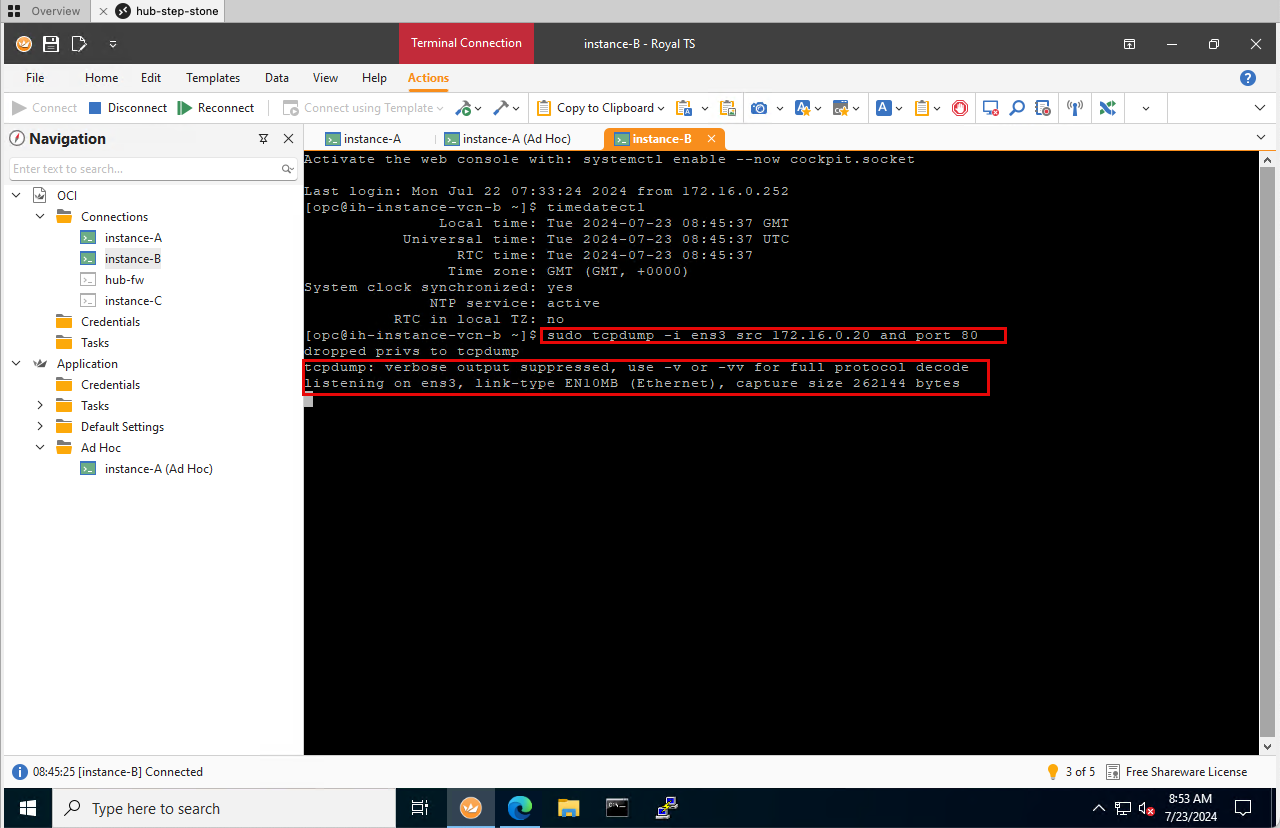

Tarea 10: Iniciar la sesión tcpdump en la sesión SSH de la instancia B

-

Vaya a la sesión SSH de la instancia B.

-

Ejecute el siguiente comando para activar tcpdump:

sudo tcpdump -i ens3 src 172.16.0.20 and port 80. -

Tenga en cuenta que se activará tcpdump.

`

`

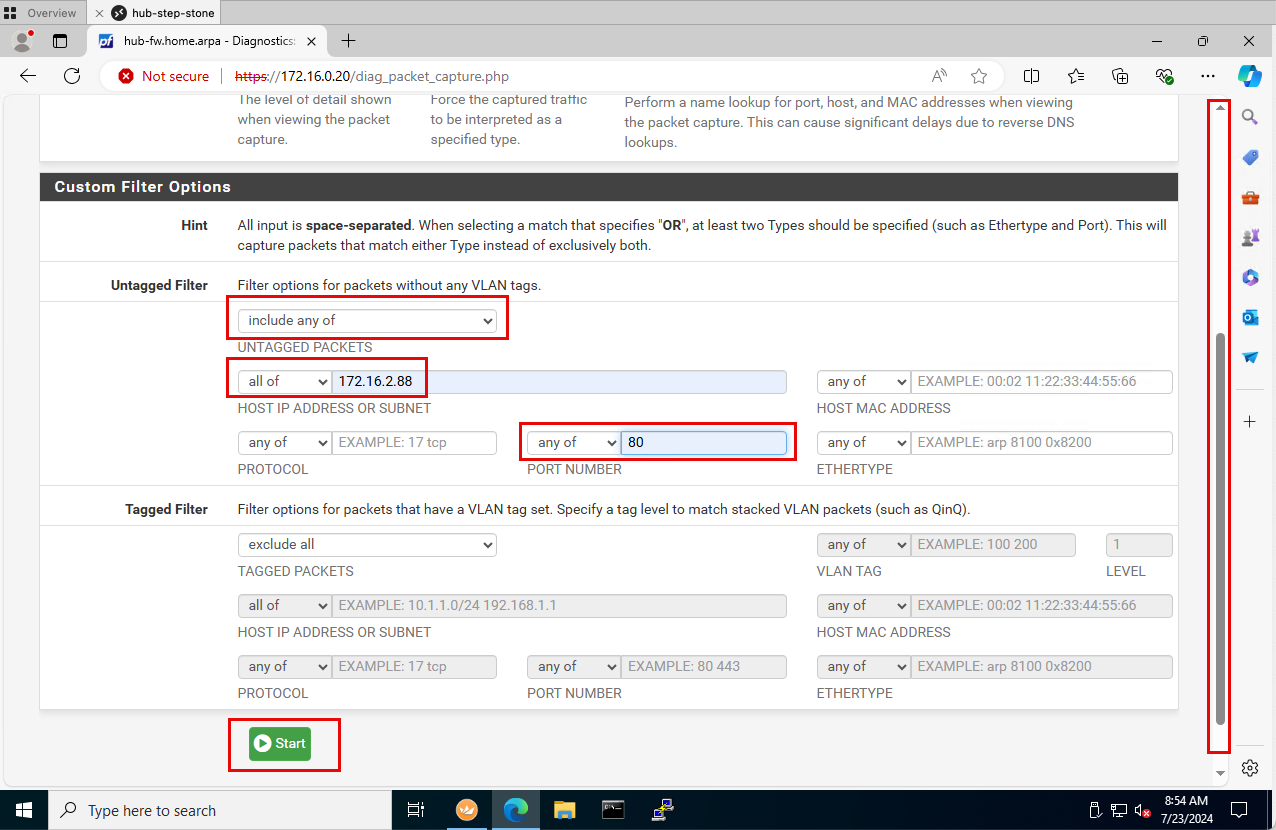

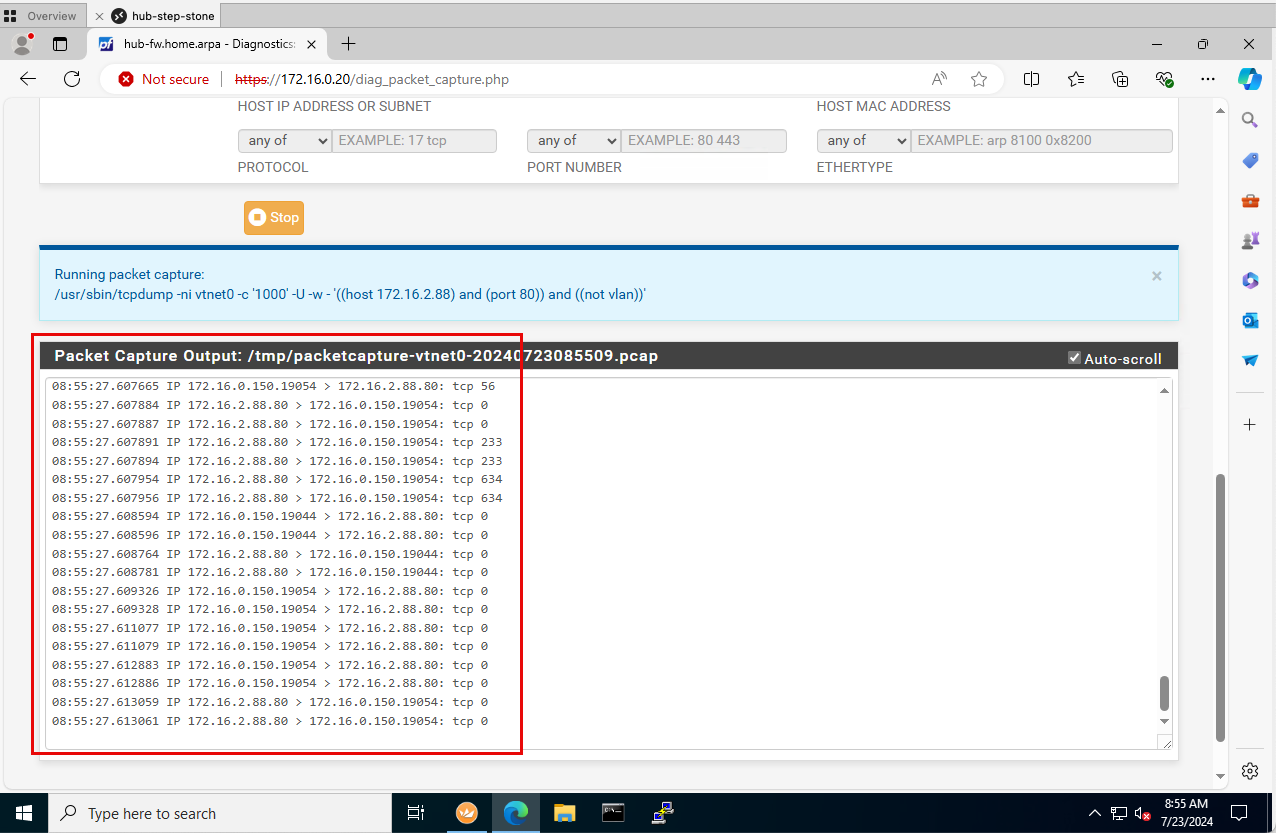

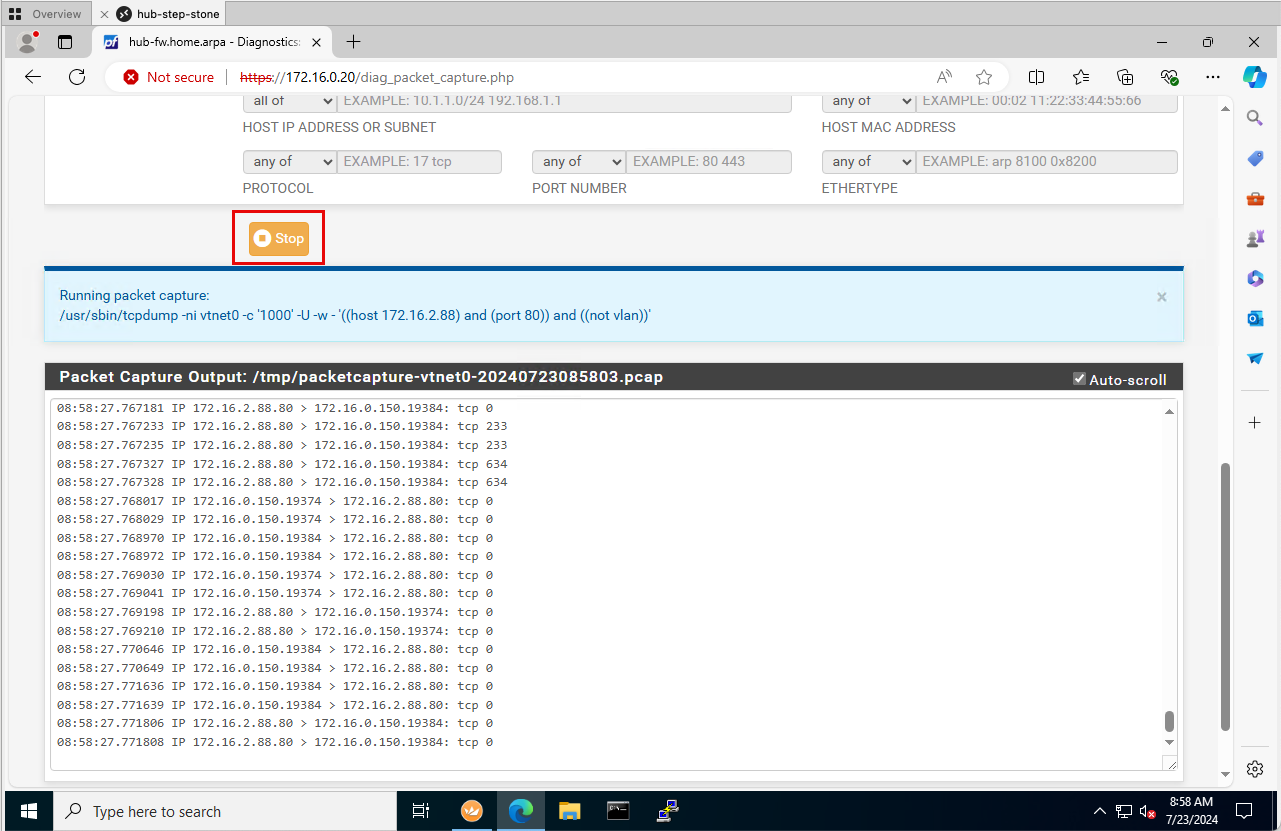

Tarea 11: Iniciar la captura de paquetes en el firewall pfSense

-

Vaya a la consola de firewall pfSense.

-

Desplácese hasta la sección Opciones de filtro personalizadas.

-

En la sección Filtro sin etiquetas, introduzca la siguiente información y haga clic en Iniciar.

- Seleccione incluir cualquiera de.

- Dirección de ID de HOST o subred: para el destino, seleccione todos e introduzca

172.16.2.88. - PROTOCOLO Y NÚMERO DE PUERTO: para el puerto, seleccione cualquiera de e introduzca

80.

-

Bajar.

-

Tenga en cuenta que ya hay paquetes capturados. Este será todo el tráfico que se encuentra en el puerto 80 y que es para nuestra dirección IP de destino (

172.16.2.88). Ya hay tráfico visible porque tenemos un equilibrador de carga activo que también realiza comprobaciones del sistema en el puerto 80. -

Dejaremos la captura encendida durante unos minutos mientras hacemos nuestra prueba HTTP desde nuestra fuente para que podamos usar la aplicación Wireshark más tarde para filtrar la información correcta que estamos buscando.

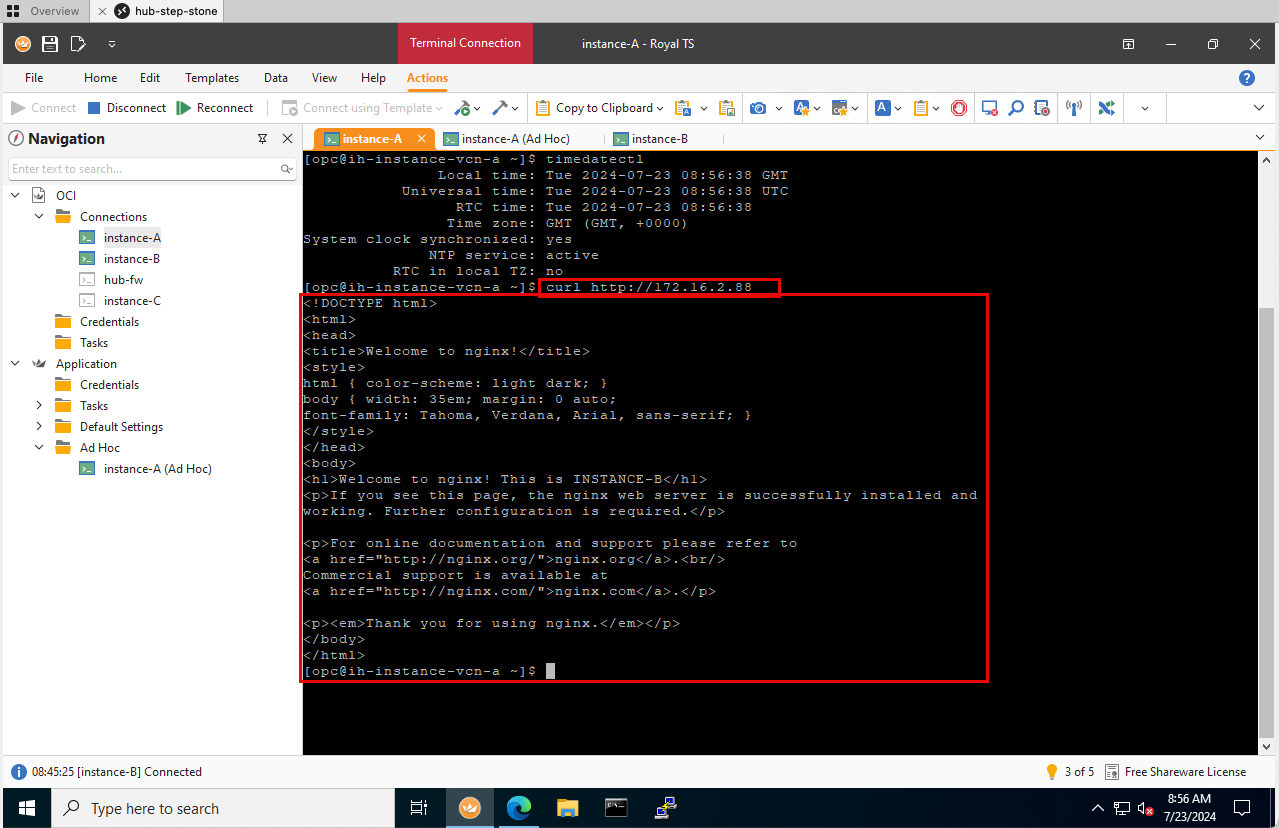

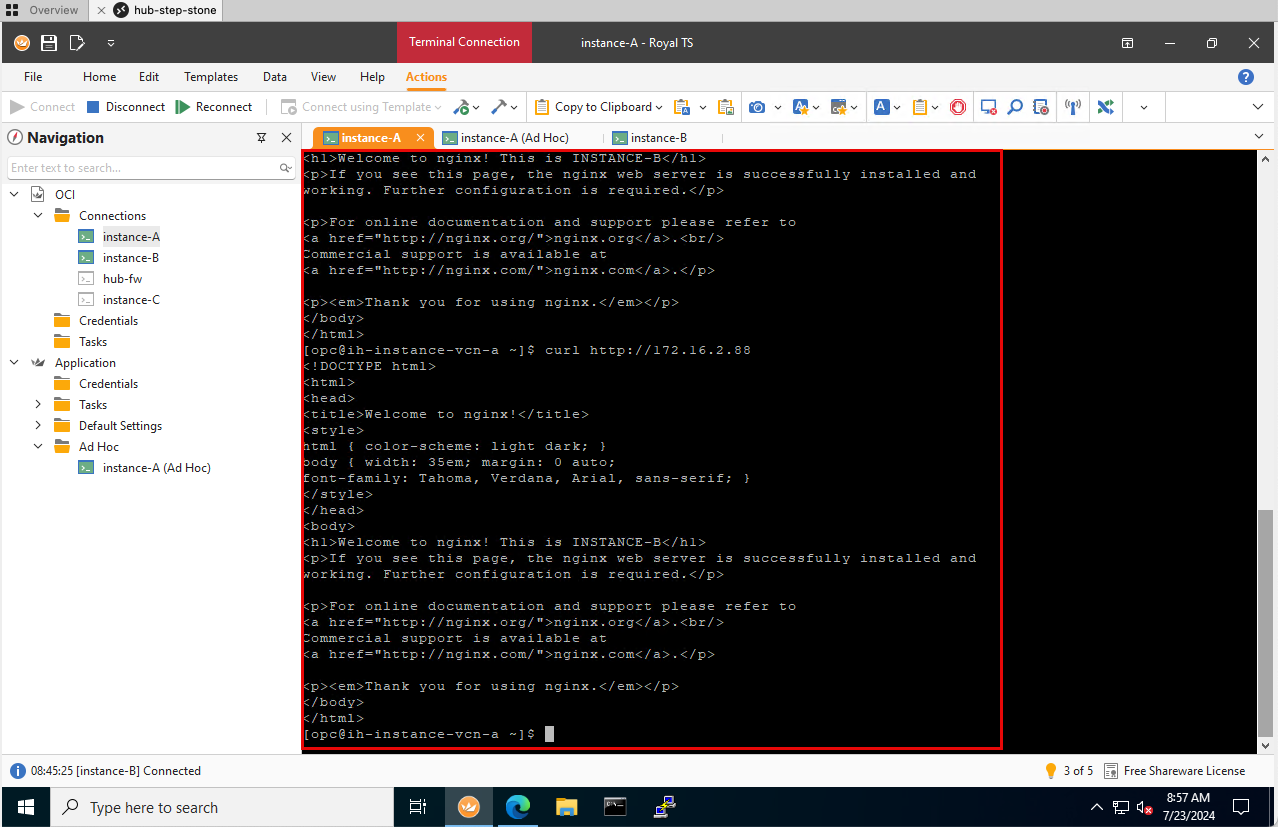

Tarea 12: Enviar tráfico HTTP al servidor web de la instancia B desde la primera sesión SSH de la instancia A

-

Inicie el tráfico del origen al destino.

- Vaya a la primera sesión SSH de la instancia A.

- Vuelva a ejecutar el comando

timedatectlpara obtener la hora actual de la instancia. - Anote el tiempo. Para este ejemplo, es

8:56 AM.

-

Ejecute el siguiente comando para enviar tráfico HTTP:

curl http://172.16.2.88. -

Tenga en cuenta que el servidor web de la instancia B responde con el contenido HTML.

-

Repita el proceso ejecutando el mismo comando tres o cuatro veces para enviar tráfico HTTP varias veces.

Tarea 13: Ver todos los puntos de registro y capturas de paquetes y seguir la ruta

Podemos comenzar a recopilar la información para que podamos seguir el paquete.

Detener todo registro, capturas de paquetes y volcados de tcp:

Antes de iniciar la información de recopilación, detenga todo el registro, las capturas de paquetes y los volcados de tcp para asegurarse de que no obtenemos demasiada información.

-

Parada de tcpdump de la Instancia A y la Instancia B.

- Vaya a la segunda sesión SSH de la instancia A y haga clic en ctrl+c para parar tcpdump.

- Vaya a la sesión SSH de la instancia B y haga clic en ctrl+c para parar tcpdump.

-

Vaya a la consola de gestión de firewall pfSense y detenga la captura de paquetes.

-

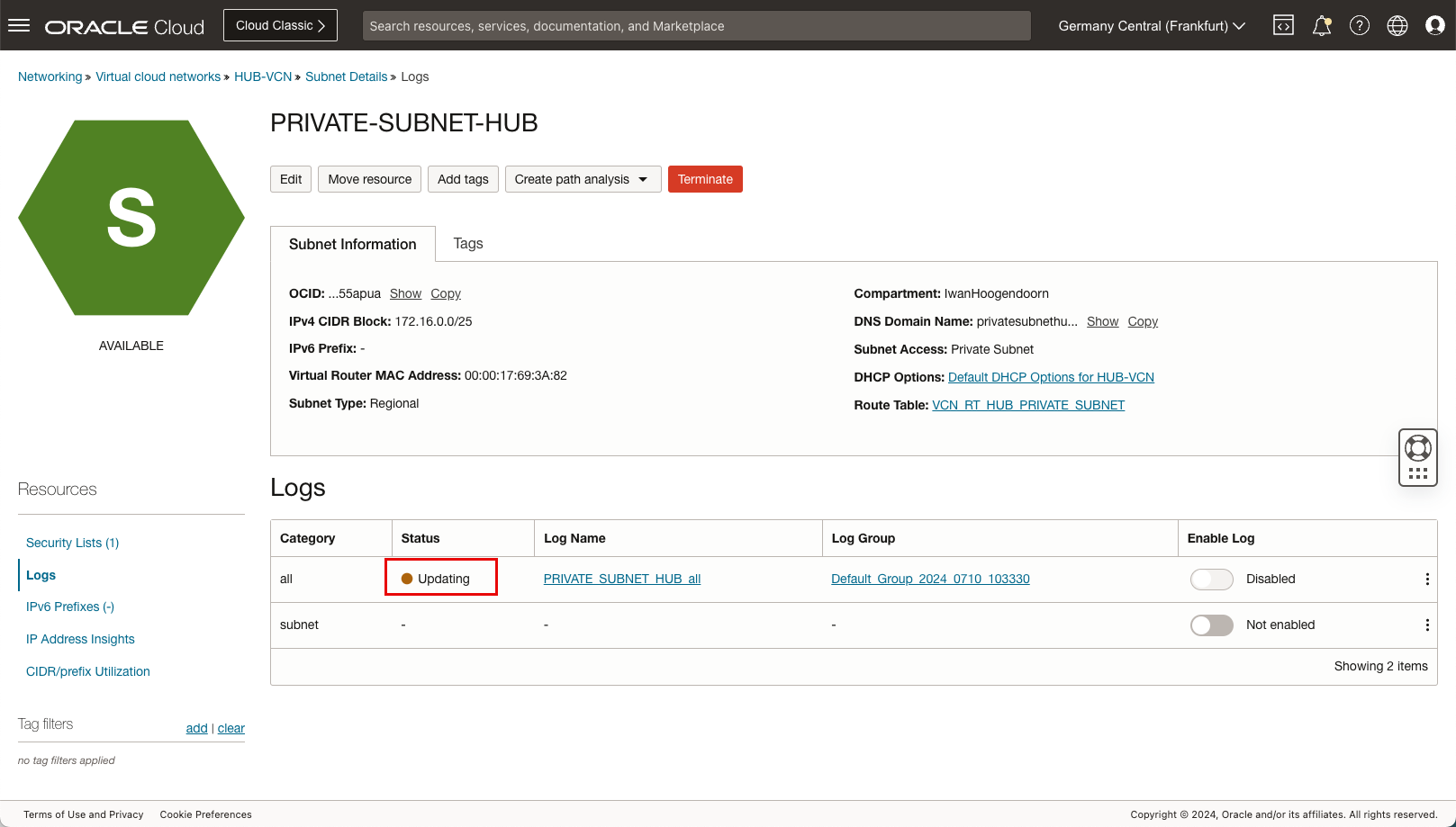

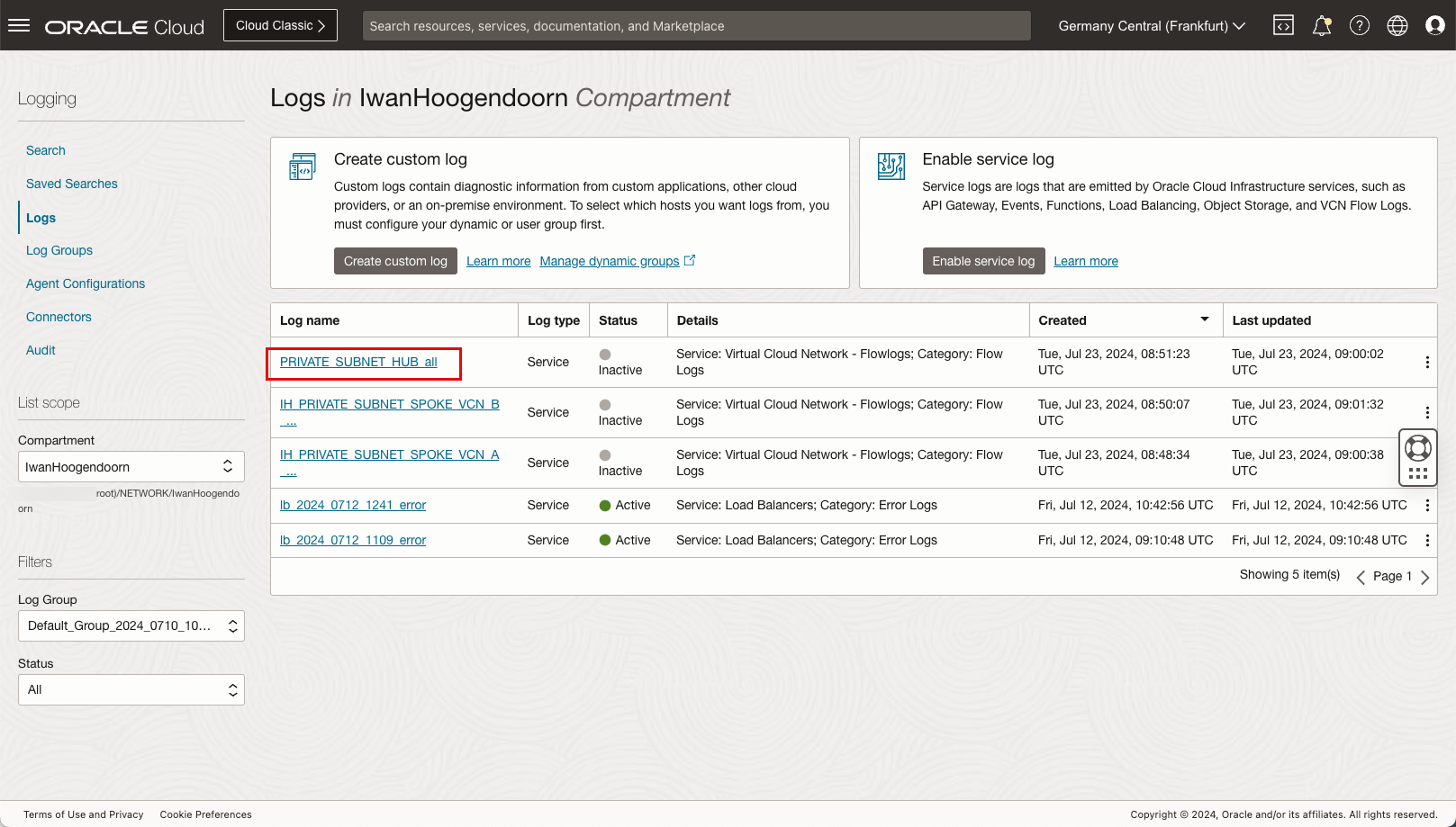

Desactive el registro en la VCN de hub.

- Vaya a Red, Red virtual en la nube, VCN de hub, Detalles de subred y haga clic en Logs.

- Cambie el valor de Activar log para que todos desactiven el registro.

-

El estado es Actualizando.

-

Tras unos minutos, el estado cambiará a Inactivo.

-

Desactive el registro en la VCN radial A.

- Vaya a Networking, Virtual Cloud Networking, Spoke VCN A, Subnet Details y haga clic en Logs.

- Tras unos minutos, el estado cambiará a Inactivo.

- Asegúrese de que Activar log para todos esté Desactivado.

-

Desactive el registro en la VCN radial B.

- Vaya a Networking, Virtual Cloud Networking, Spoke VCN B, Subnet Details y haga clic en Logs.

- Tras unos minutos, el estado cambiará a Inactivo.

- Asegúrese de que Activar log para todos esté Desactivado.

-

Hemos desactivado todos los registros, capturas de paquetes y tcpdumps, es hora de mirar los datos.

El siguiente diagrama muestra todos los puntos de registro A, B, C, D, E y F

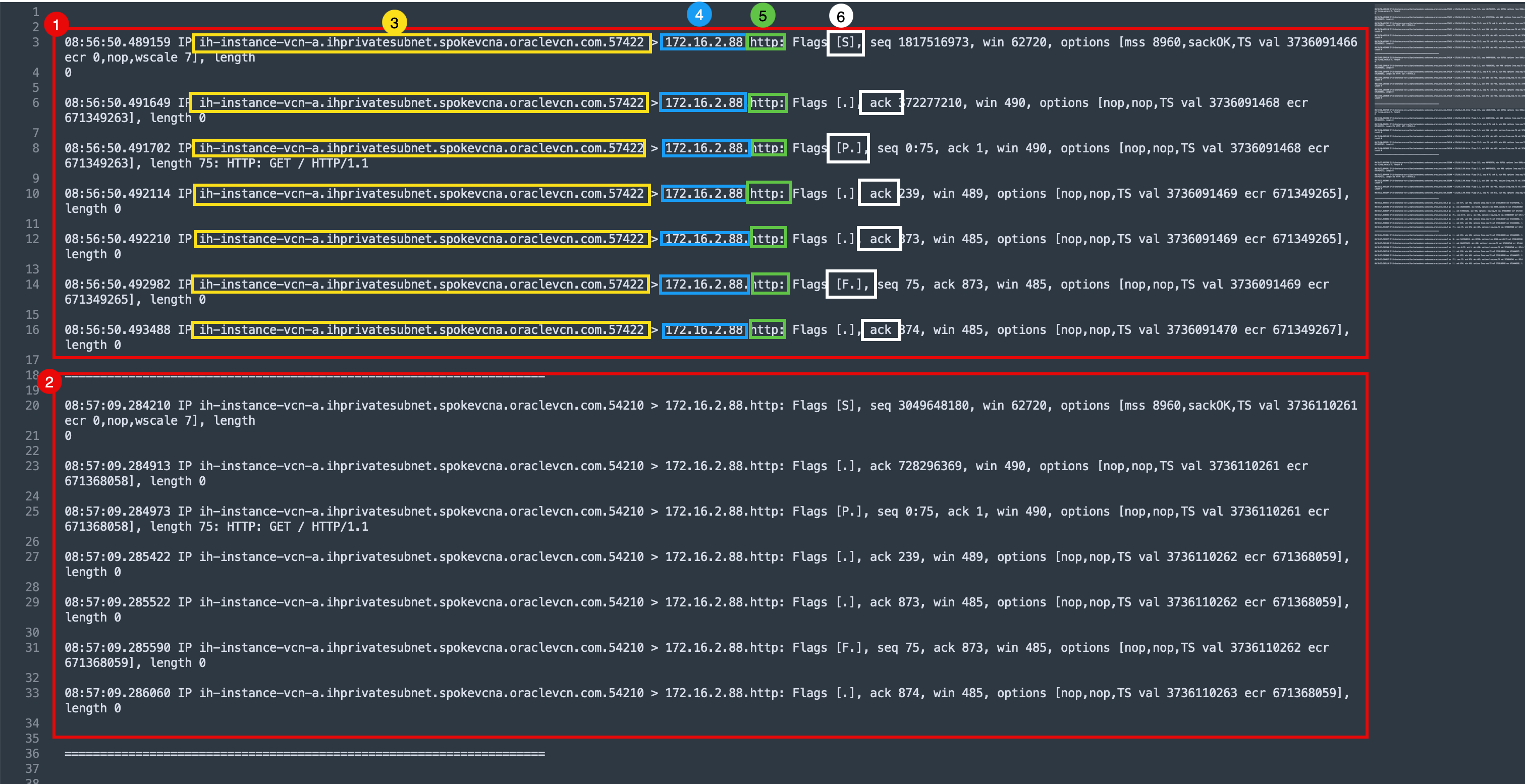

Punto de Registro A: tcpdump en la Instancia A

- Vaya a la segunda sesión SSH de la instancia A.

- Tenga en cuenta que la salida de tcpdump generada.

-

Salida de Tcpdump.

[opc@ih-instance-vcn-a ~]$ sudo tcpdump -i ens3 dst 172.16.2.88 and src 172.16.1.93 and dst port 80 dropped privs to tcpdump tcpdump: verbose output suppressed, use -v or -vv for full protocol decode listening on ens3, link-type EN10MB (Ethernet), capture size 262144 bytes 08:56:50.489159 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.57422 > 172.16.2.88.http: Flags [S], seq 1817516973, win 62720, options [mss 8960,sackOK,TS val 3736091466 ecr 0,nop,wscale 7], length 0 08:56:50.491649 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.57422 > 172.16.2.88.http: Flags [.], ack 372277210, win 490, options [nop,nop,TS val 3736091468 ecr 671349263], length 0 08:56:50.491702 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.57422 > 172.16.2.88.http: Flags [P.], seq 0:75, ack 1, win 490, options [nop,nop,TS val 3736091468 ecr 671349263], length 75: HTTP: GET / HTTP/1.1 08:56:50.492114 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.57422 > 172.16.2.88.http: Flags [.], ack 239, win 489, options [nop,nop,TS val 3736091469 ecr 671349265], length 0 08:56:50.492210 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.57422 > 172.16.2.88.http: Flags [.], ack 873, win 485, options [nop,nop,TS val 3736091469 ecr 671349265], length 0 08:56:50.492982 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.57422 > 172.16.2.88.http: Flags [F.], seq 75, ack 873, win 485, options [nop,nop,TS val 3736091469 ecr 671349265], length 0 08:56:50.493488 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.57422 > 172.16.2.88.http: Flags [.], ack 874, win 485, options [nop,nop,TS val 3736091470 ecr 671349267], length 0 08:57:09.284210 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.54210 > 172.16.2.88.http: Flags [S], seq 3049648180, win 62720, options [mss 8960,sackOK,TS val 3736110261 ecr 0,nop,wscale 7], length 0 08:57:09.284913 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.54210 > 172.16.2.88.http: Flags [.], ack 728296369, win 490, options [nop,nop,TS val 3736110261 ecr 671368058], length 0 08:57:09.284973 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.54210 > 172.16.2.88.http: Flags [P.], seq 0:75, ack 1, win 490, options [nop,nop,TS val 3736110261 ecr 671368058], length 75: HTTP: GET / HTTP/1.1 08:57:09.285422 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.54210 > 172.16.2.88.http: Flags [.], ack 239, win 489, options [nop,nop,TS val 3736110262 ecr 671368059], length 0 08:57:09.285522 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.54210 > 172.16.2.88.http: Flags [.], ack 873, win 485, options [nop,nop,TS val 3736110262 ecr 671368059], length 0 08:57:09.285590 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.54210 > 172.16.2.88.http: Flags [F.], seq 75, ack 873, win 485, options [nop,nop,TS val 3736110262 ecr 671368059], length 0 08:57:09.286060 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.54210 > 172.16.2.88.http: Flags [.], ack 874, win 485, options [nop,nop,TS val 3736110263 ecr 671368059], length 0 08:57:10.963760 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.54214 > 172.16.2.88.http: Flags [S], seq 1863177286, win 62720, options [mss 8960,sackOK,TS val 3736111940 ecr 0,nop,wscale 7], length 0 08:57:10.964504 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.54214 > 172.16.2.88.http: Flags [.], ack 464215720, win 490, options [nop,nop,TS val 3736111941 ecr 671369737], length 0 08:57:10.964551 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.54214 > 172.16.2.88.http: Flags [P.], seq 0:75, ack 1, win 490, options [nop,nop,TS val 3736111941 ecr 671369737], length 75: HTTP: GET / HTTP/1.1 08:57:10.965048 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.54214 > 172.16.2.88.http: Flags [.], ack 239, win 489, options [nop,nop,TS val 3736111942 ecr 671369738], length 0 08:57:10.965135 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.54214 > 172.16.2.88.http: Flags [.], ack 873, win 485, options [nop,nop,TS val 3736111942 ecr 671369738], length 0 08:57:10.965351 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.54214 > 172.16.2.88.http: Flags [F.], seq 75, ack 873, win 485, options [nop,nop,TS val 3736111942 ecr 671369738], length 0 08:57:10.965865 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.54214 > 172.16.2.88.http: Flags [.], ack 874, win 485, options [nop,nop,TS val 3736111942 ecr 671369739], length 0 08:58:23.663598 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.53200 > 172.16.2.88.http: Flags [S], seq 407465876, win 62720, options [mss 8960,sackOK,TS val 3736184640 ecr 0,nop,wscale 7], length 0 08:58:23.664381 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.53200 > 172.16.2.88.http: Flags [.], ack 3047424129, win 490, options [nop,nop,TS val 3736184641 ecr 671442437], length 0 08:58:23.664430 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.53200 > 172.16.2.88.http: Flags [P.], seq 0:75, ack 1, win 490, options [nop,nop,TS val 3736184641 ecr 671442437], length 75: HTTP: GET / HTTP/1.1 08:58:23.665005 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.53200 > 172.16.2.88.http: Flags [.], ack 239, win 489, options [nop,nop,TS val 3736184641 ecr 671442438], length 0 08:58:23.665129 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.53200 > 172.16.2.88.http: Flags [.], ack 873, win 485, options [nop,nop,TS val 3736184642 ecr 671442438], length 0 08:58:23.665297 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.53200 > 172.16.2.88.http: Flags [F.], seq 75, ack 873, win 485, options [nop,nop,TS val 3736184642 ecr 6714 08:58:23.666655 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.5 gs [.], ack 874, win 485, options [nop,nop,TS val 3736184643 ecr 671442440], l 08:58:24.529502 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.5 gs [S], seq 3610633804, win 62720, options [mss 8960,sackOK,TS val 3736185506 0 08:58:24.530337 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.5 gs [.], ack 575035162, win 490, options [nop,nop,TS val 3736185507 ecr 6714433 08:58:24.530386 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.5 gs [P.], seq 0:75, ack 1, win 490, options [nop,nop,TS val 3736185507 ecr 6714 / HTTP/1.1 08:58:24.530886 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.5 gs [.], ack 239, win 489, options [nop,nop,TS val 3736185507 ecr 671443304], l 08:58:24.530966 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.5 gs [.], ack 873, win 485, options [nop,nop,TS val 3736185507 ecr 671443304], l 08:58:24.531347 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.5 gs [F.], seq 75, ack 873, win 485, options [nop,nop,TS val 3736185508 ecr 6714 08:58:24.531891 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.5 gs [.], ack 874, win 485, options [nop,nop,TS val 3736185508 ecr 671443305], l 08:58:25.562327 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.5 gs [S], seq 3415948315, win 62720, options [mss 8960,sackOK,TS val 3736186539 0 08:58:25.563186 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.5 gs [.], ack 2043572435, win 490, options [nop,nop,TS val 3736186540 ecr 671444 08:58:25.563244 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.5 gs [P.], seq 0:75, ack 1, win 490, options [nop,nop,TS val 3736186540 ecr 6714 / HTTP/1.1 08:58:25.563718 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.5 gs [.], ack 239, win 489, options [nop,nop,TS val 3736186540 ecr 671444337], l 08:58:25.563845 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.5 gs [.], ack 873, win 485, options [nop,nop,TS val 3736186540 ecr 671444337], l 08:58:25.564627 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.5 gs [F.], seq 75, ack 873, win 485, options [nop,nop,TS val 3736186541 ecr 6714 08:58:25.565113 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.5 gs [.], ack 874, win 485, options [nop,nop,TS val 3736186542 ecr 671444338], l -

Analice la salida. Esta salida indica que el tráfico HTTP se ha enviado desde la instancia A.

- La primera sección de salida de la solicitud curl que se realizó.

- La segunda sección de salida de la solicitud curl que se realizó.

- DNS/IP de origen.

- El DNS/IP de destino.

- Puerto.

- Indicadores TCP.

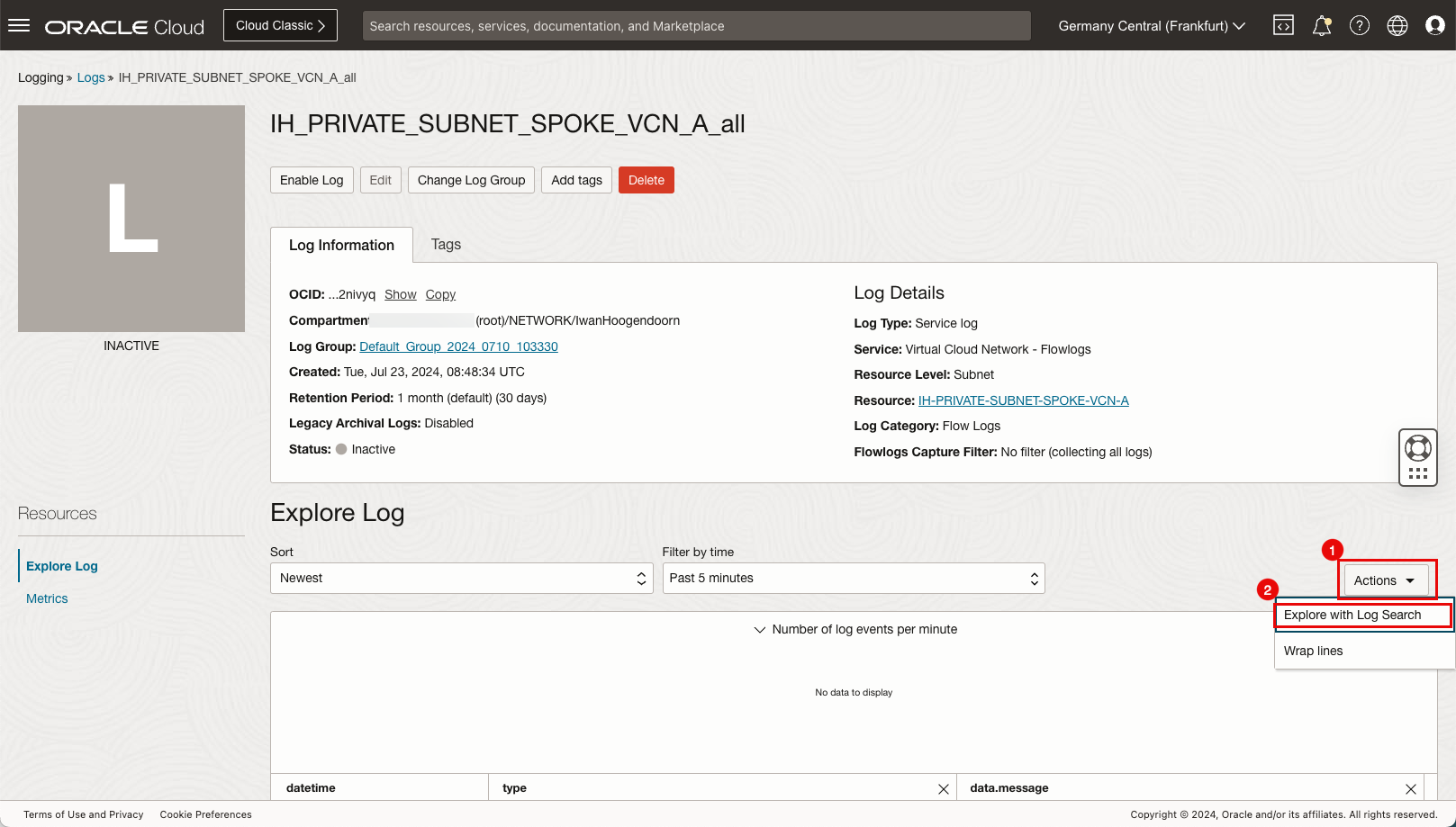

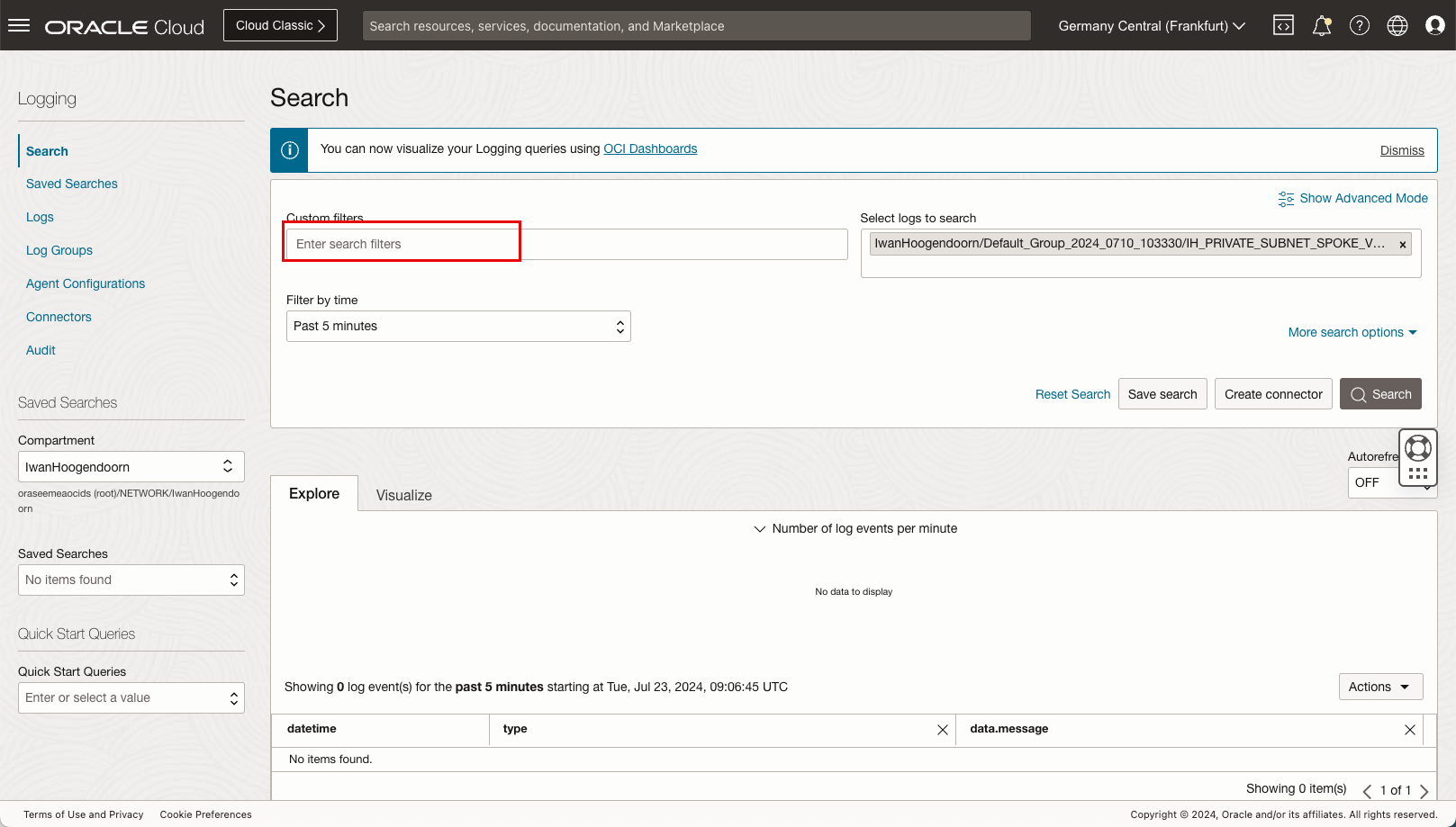

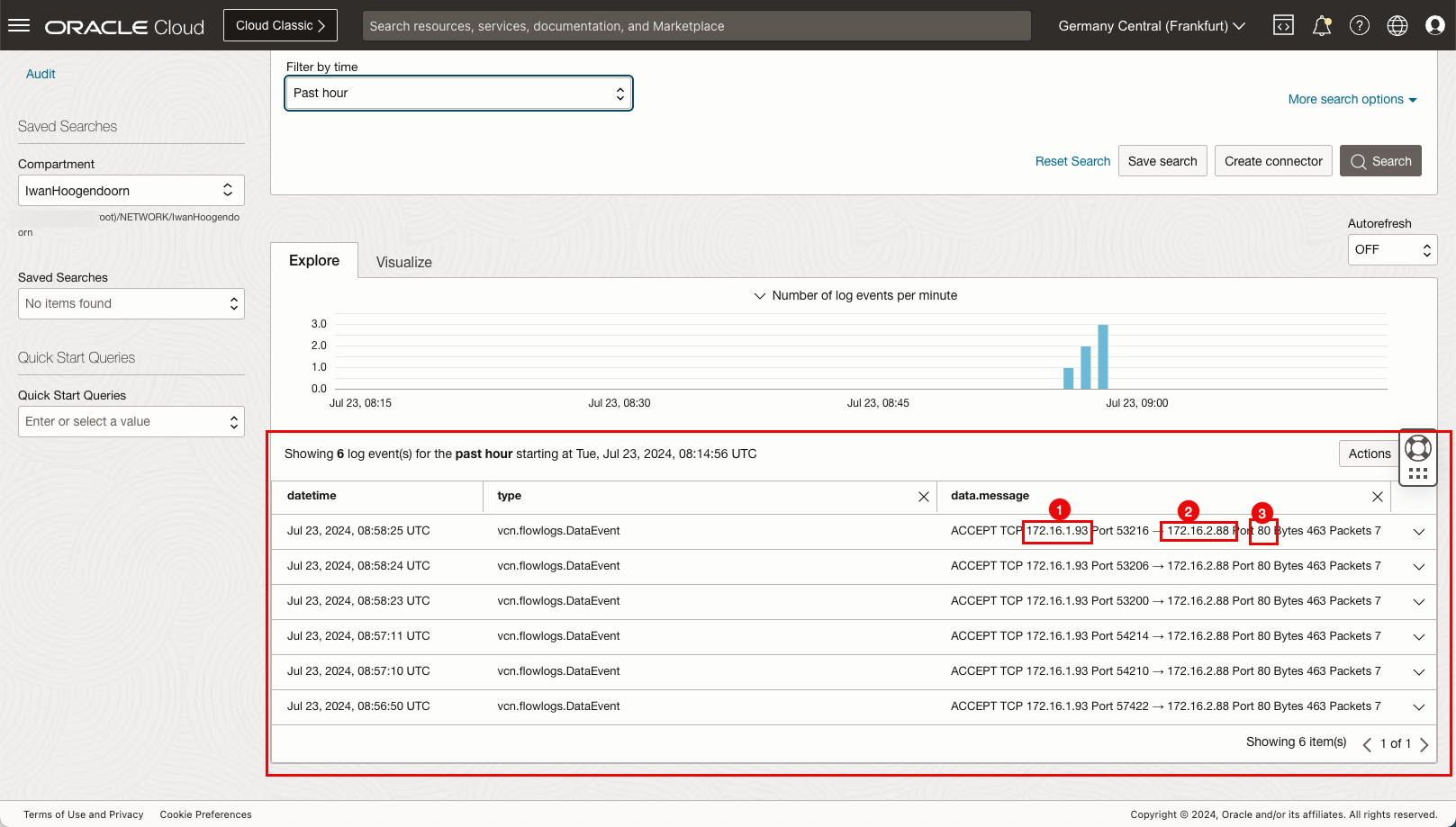

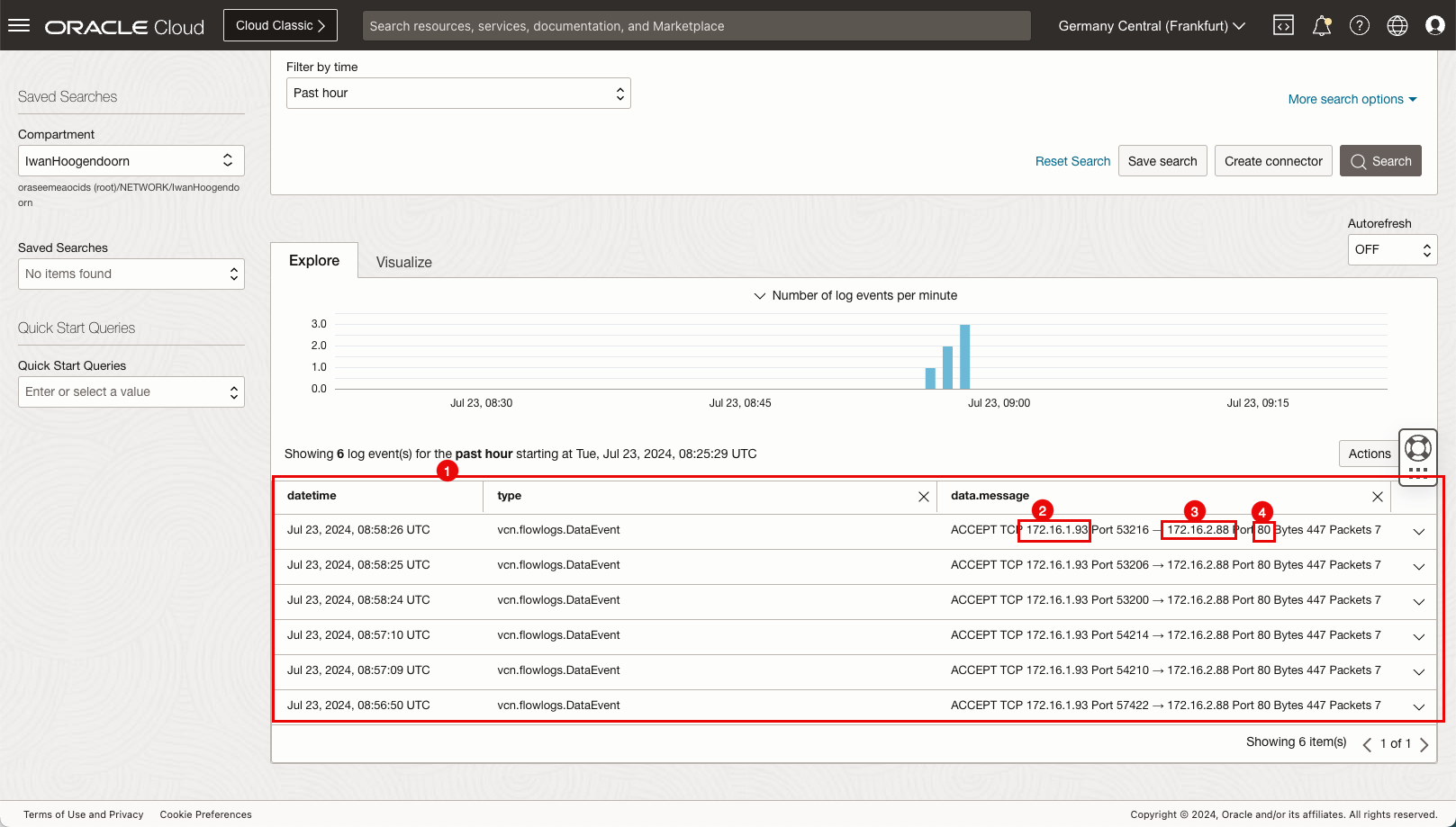

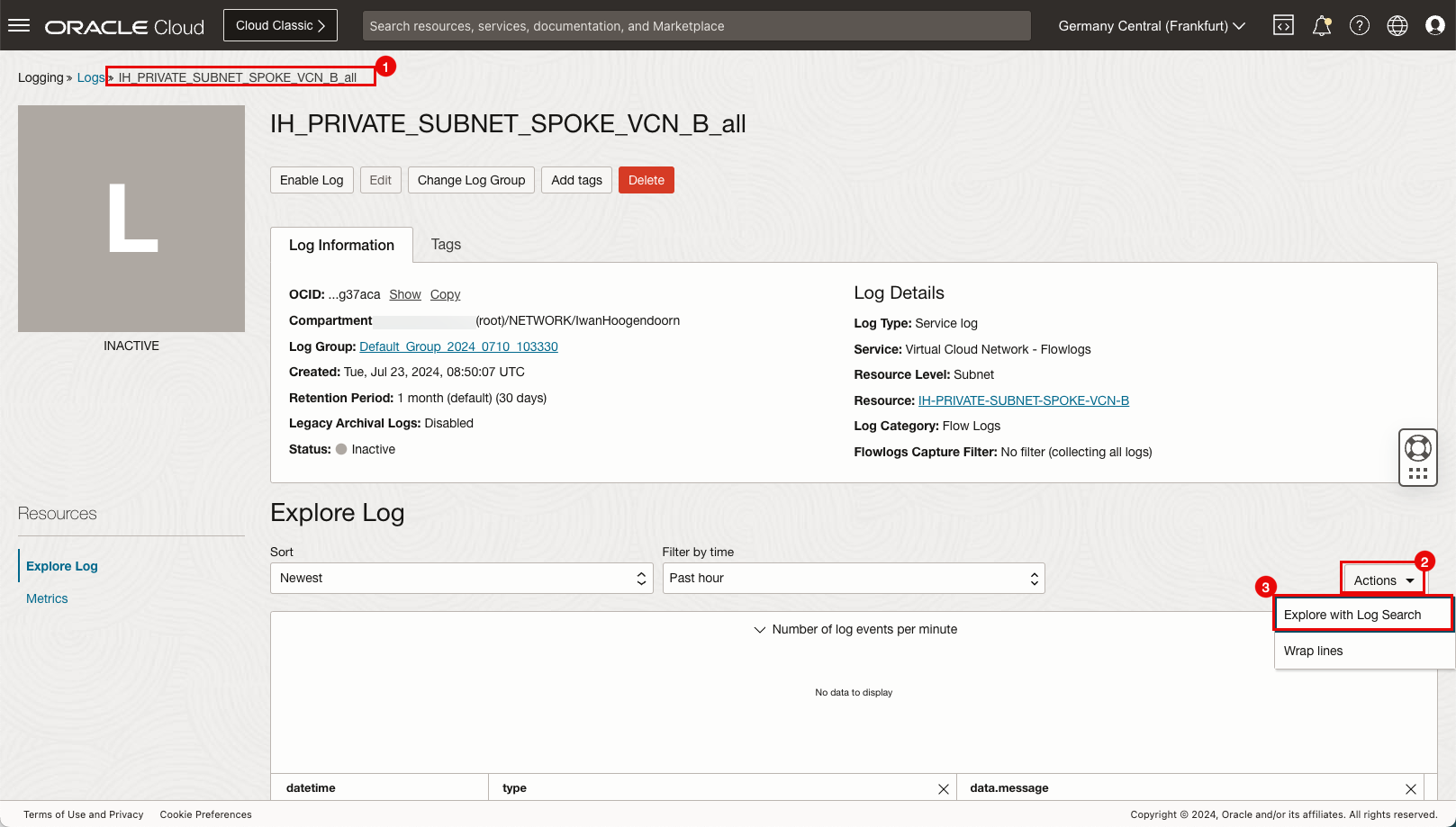

Punto de registro B: registro en la VCN de spoke de una subred privada

Ahora, observe el registro de nivel de subred para ver si los paquetes están visibles en la subred de la VCN.

-

Vaya a Networking, Virtual Cloud Networks, Spoke VCN A, (Private) Subnet Details, Logs y haga clic en el nombre del log para la categoría

all.

- Haga clic en el menú desplegable Acciones.

- Haga clic en Explorar con búsqueda de log.

-

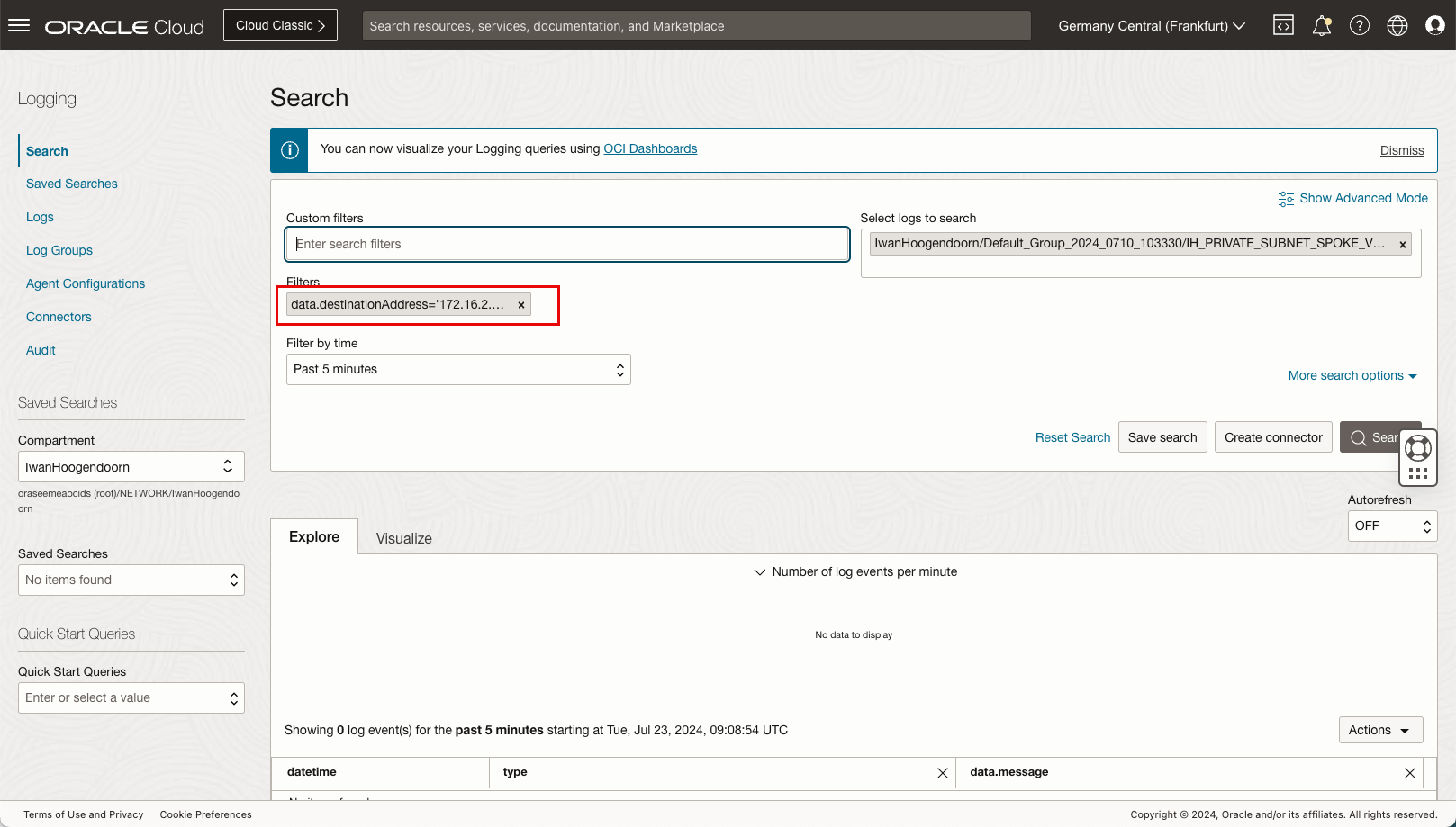

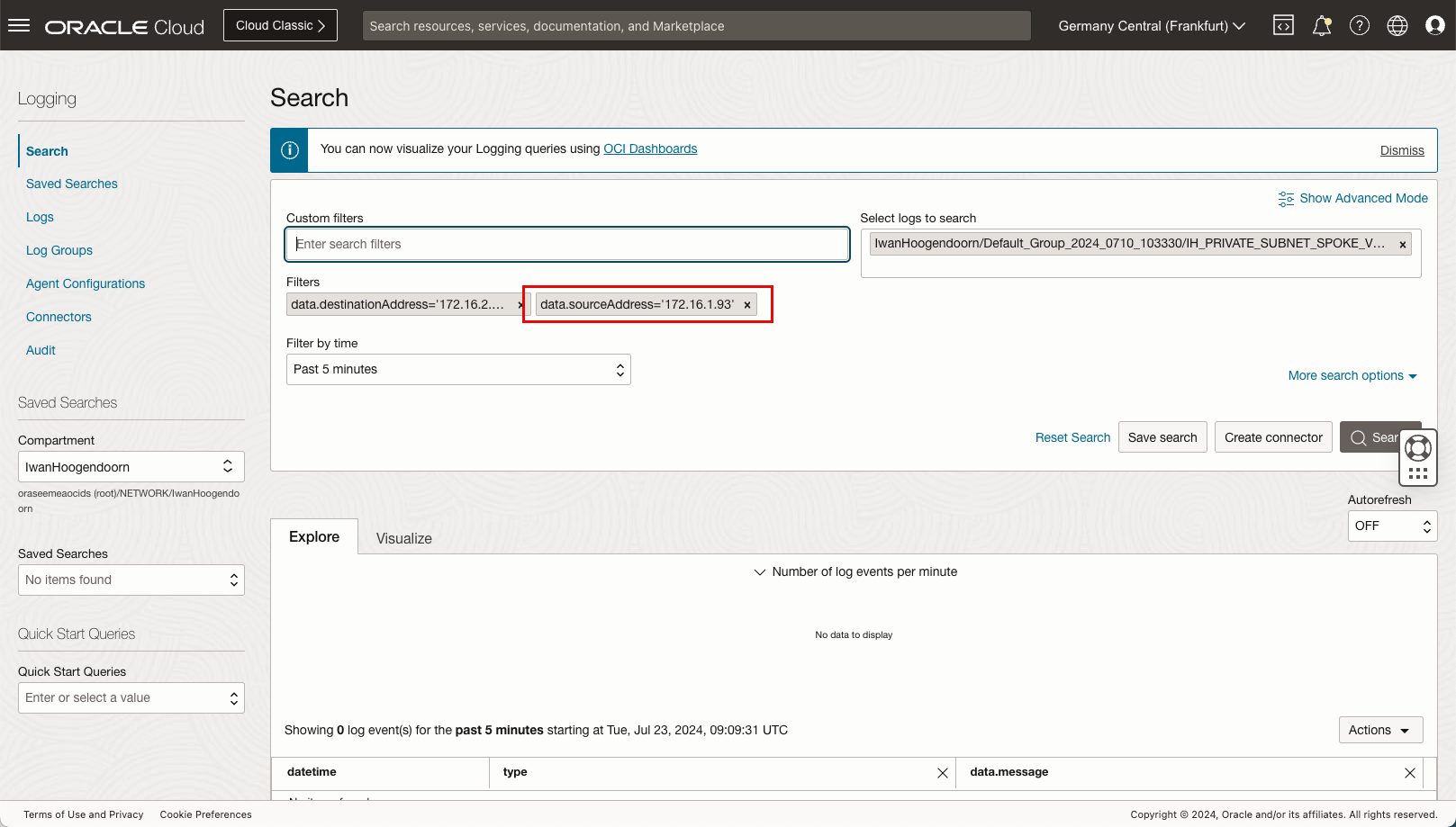

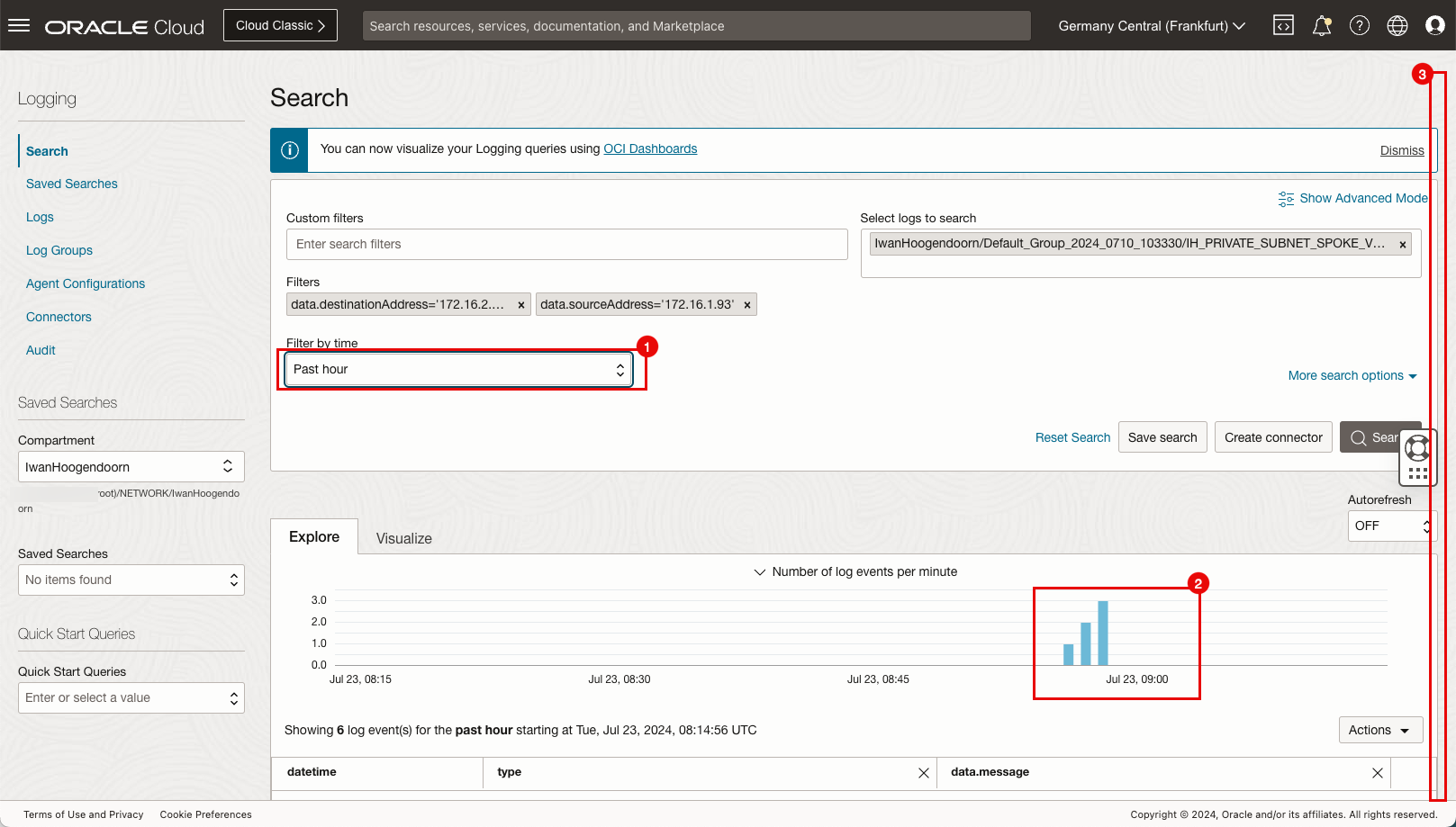

En Filtros personalizados, introduzca los siguientes filtros.

data.destinationAddress='172.16.2.88'.data.sourceAddress='172.16.1.93'.

-

Se agrega el filtro para el destino.

-

Se agrega el filtro para el origen.

- Filtrar por tiempo: seleccione Hora pasada.

- Tenga en cuenta que el gráfico de barras indica que hay datos de log disponibles para el origen y el destino que utilizamos en el filtro.

- Bajar.

- Observe la IP de origen.

- Observe la IP de destino.

- Observe el puerto.

- Desplazar hacia arriba.

- Haga clic en Logs.

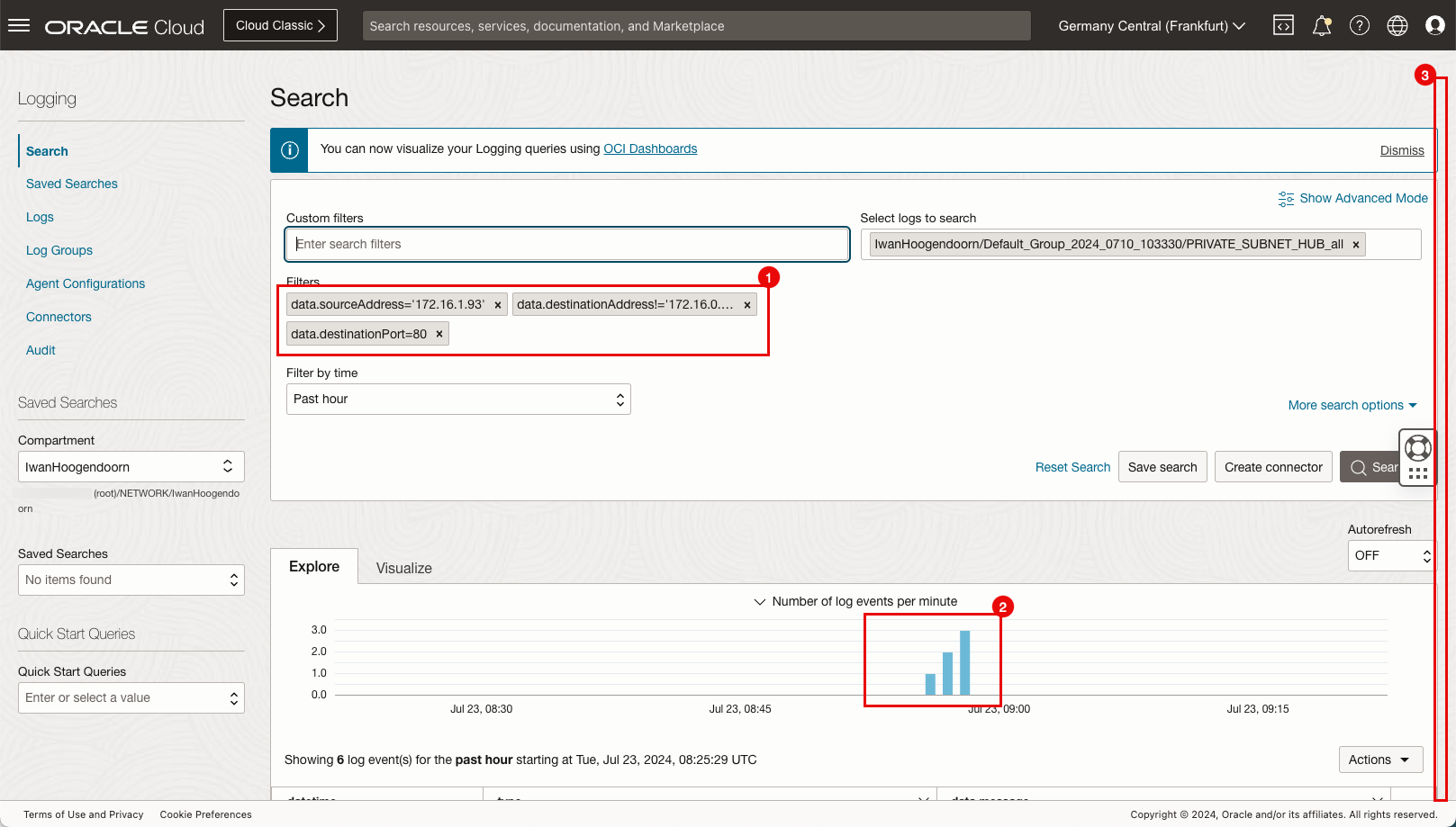

Punto de registro C: registro en la subred privada de la VCN del hub

-

Haga clic en el nombre de log de la VCN de hub.

-

El tráfico no va del firewall a la VCN de la instancia B, por lo que debemos cambiar los filtros de origen y destino.

- En Filtros personalizados, introduzca los siguientes filtros.

data.destinationAddress='172.16.0.20'data.sourceAddress='172.16.1.93'data.destinationPort='80'

- Tenga en cuenta que el gráfico de barras indica que hay datos de log disponibles para el origen y el destino que utilizamos en el filtro.

- Bajar.

- Observe la sección de registro detallada.

- Observe la IP de origen.

- Observe la IP de destino.

- Observe el puerto.

- En Filtros personalizados, introduzca los siguientes filtros.

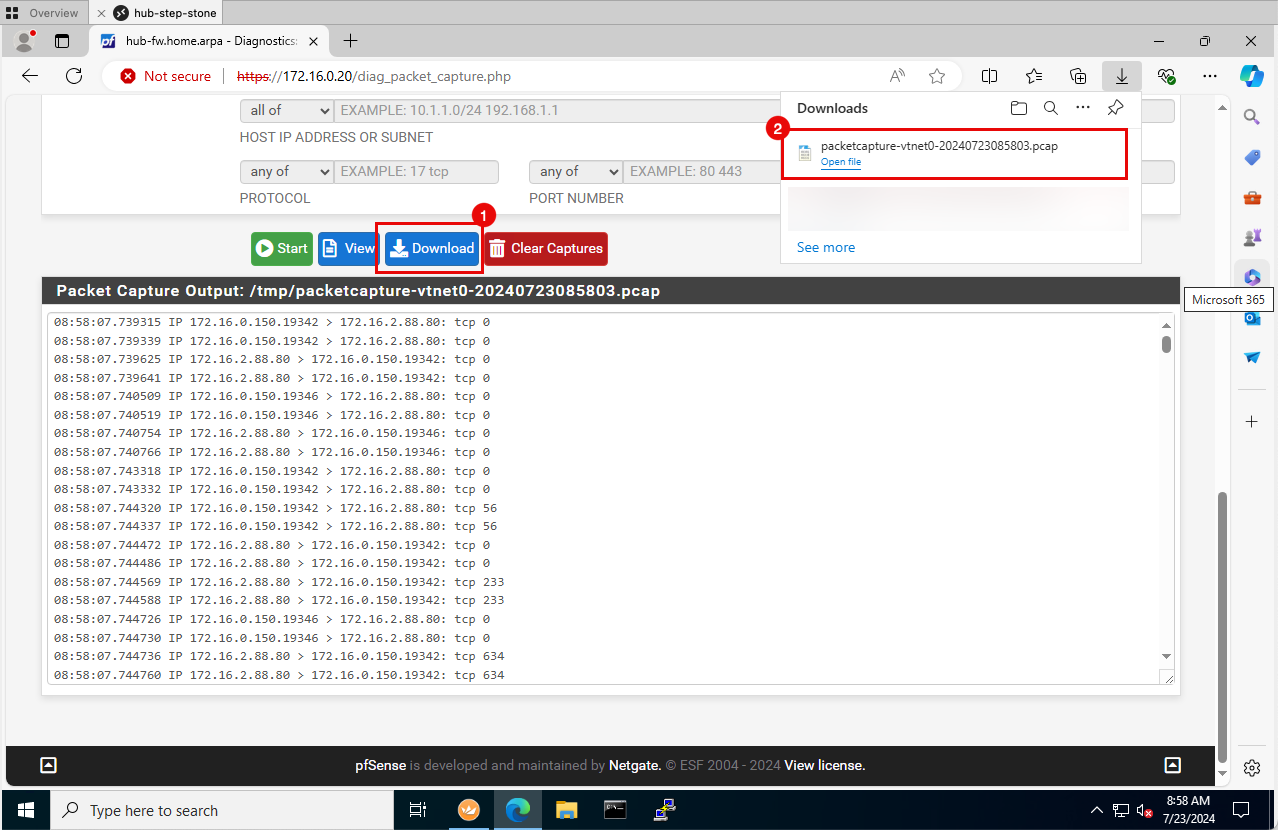

Punto de registro D: captura de paquetes en el firewall pfSense

-

Vaya a la consola de gestión de firewall pfSense.

- Haga clic en Descargar.

- Asegúrese de que la captura se haya descargado.

-

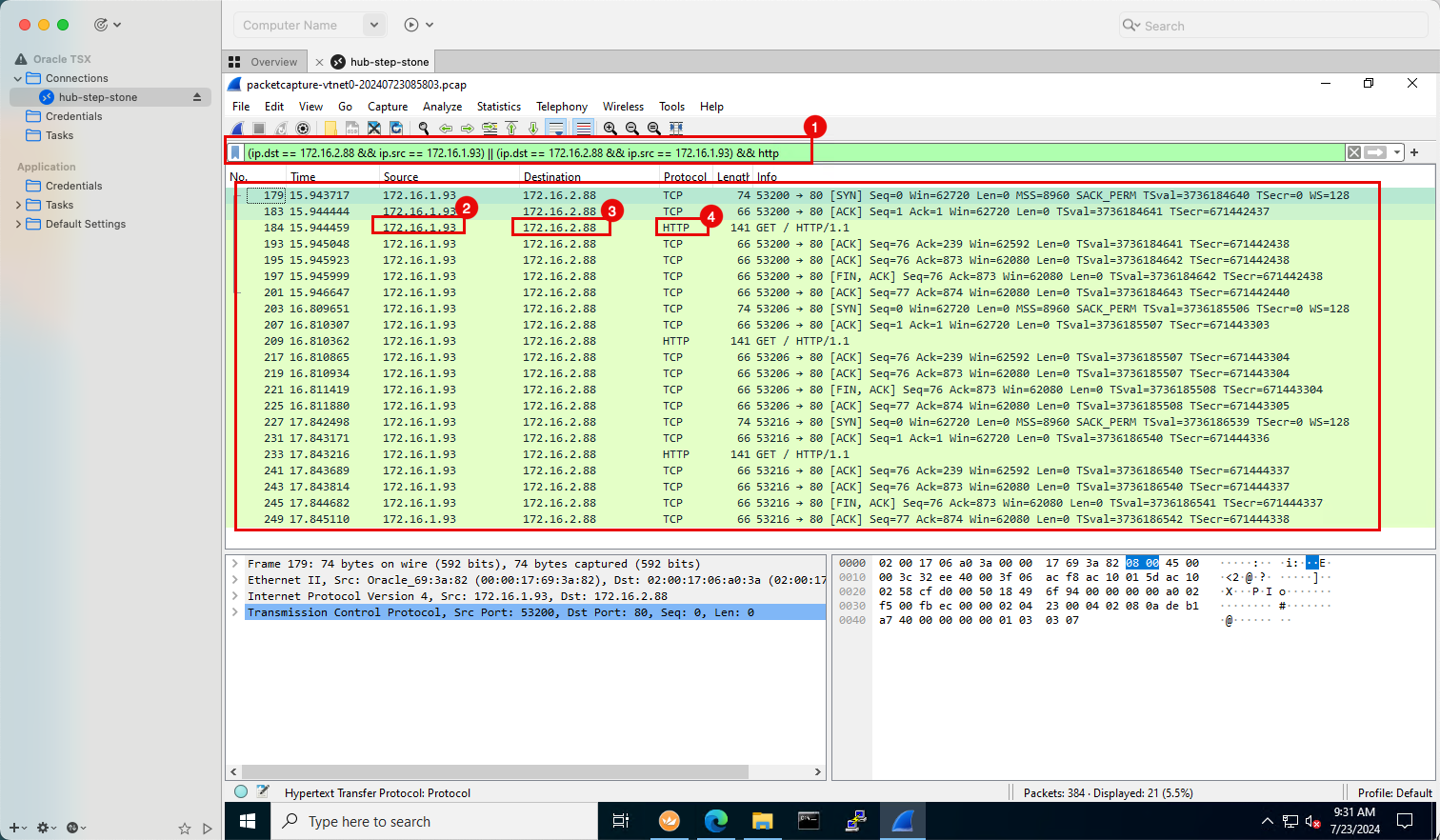

Abra la captura de paquetes en Wireshark.

- Escriba el siguiente filtro Wireshark.

(ip.dst == 172.16.2.88 && ip.src == 172.16.1.93) || (ip.dst == 172.16.2.88 && ip.src == 172.16.1.93) && http

- Observe la IP de origen.

- Observe la IP de destino.

- Observe el puerto o el protocolo.

- Escriba el siguiente filtro Wireshark.

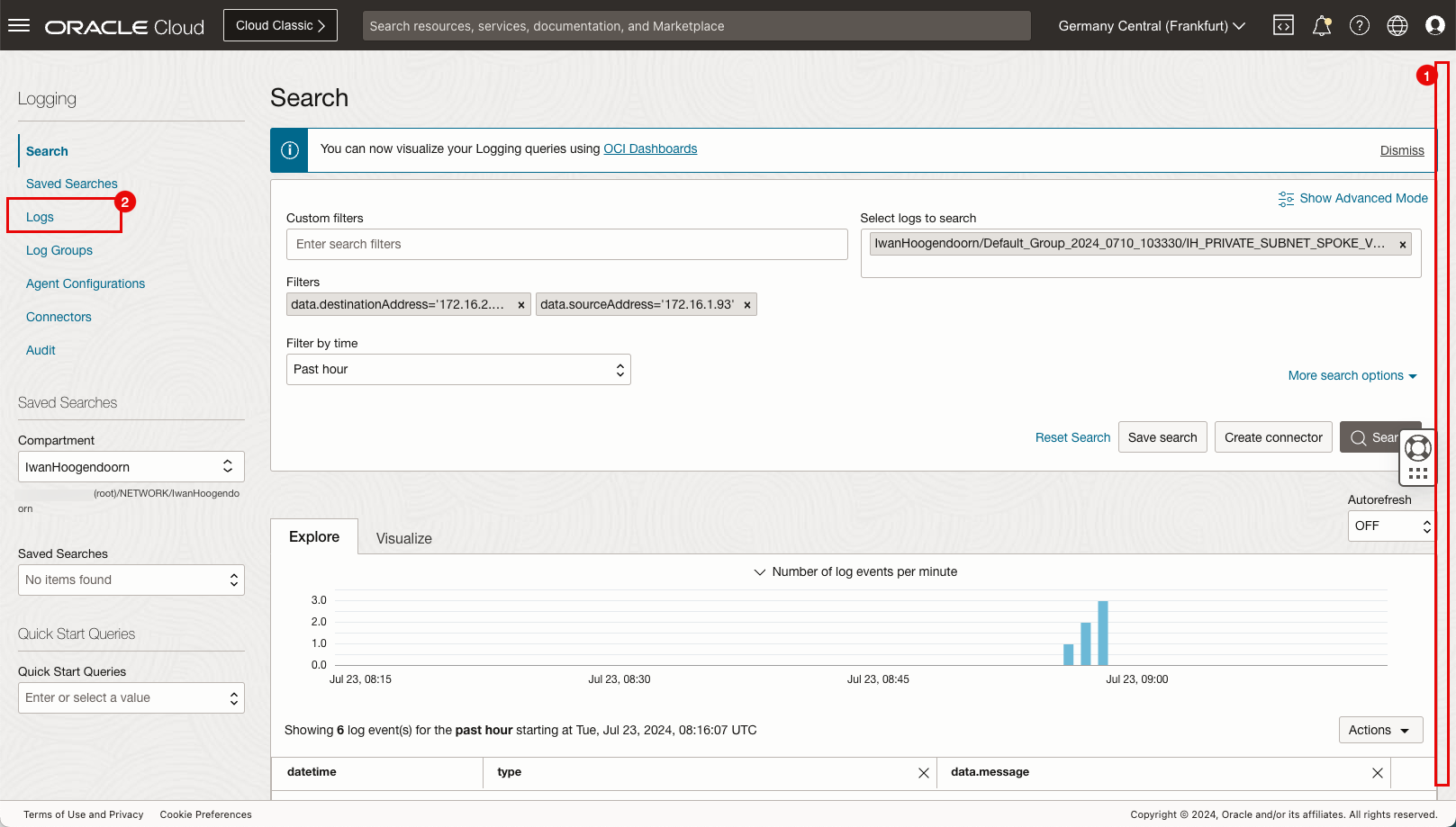

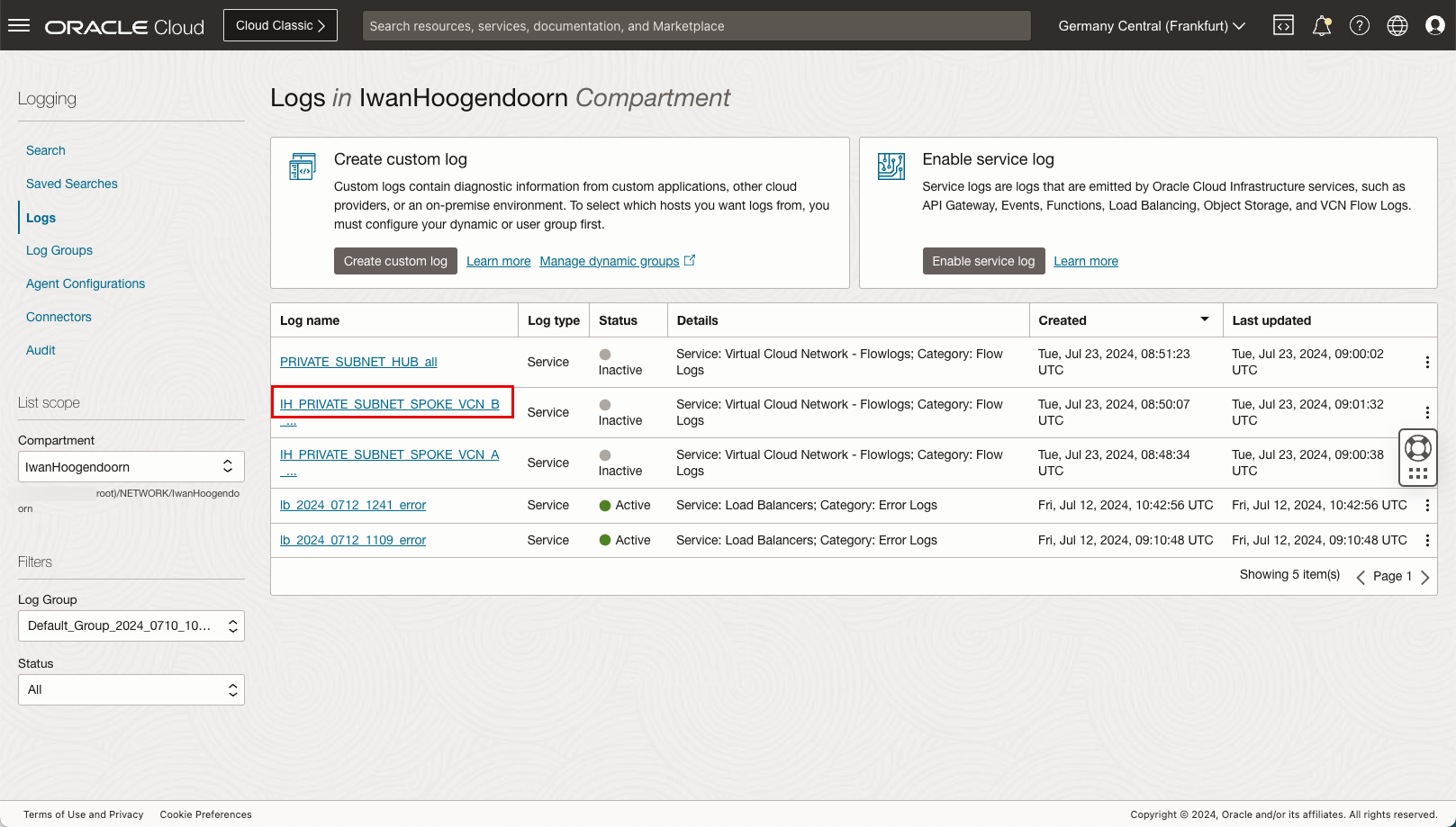

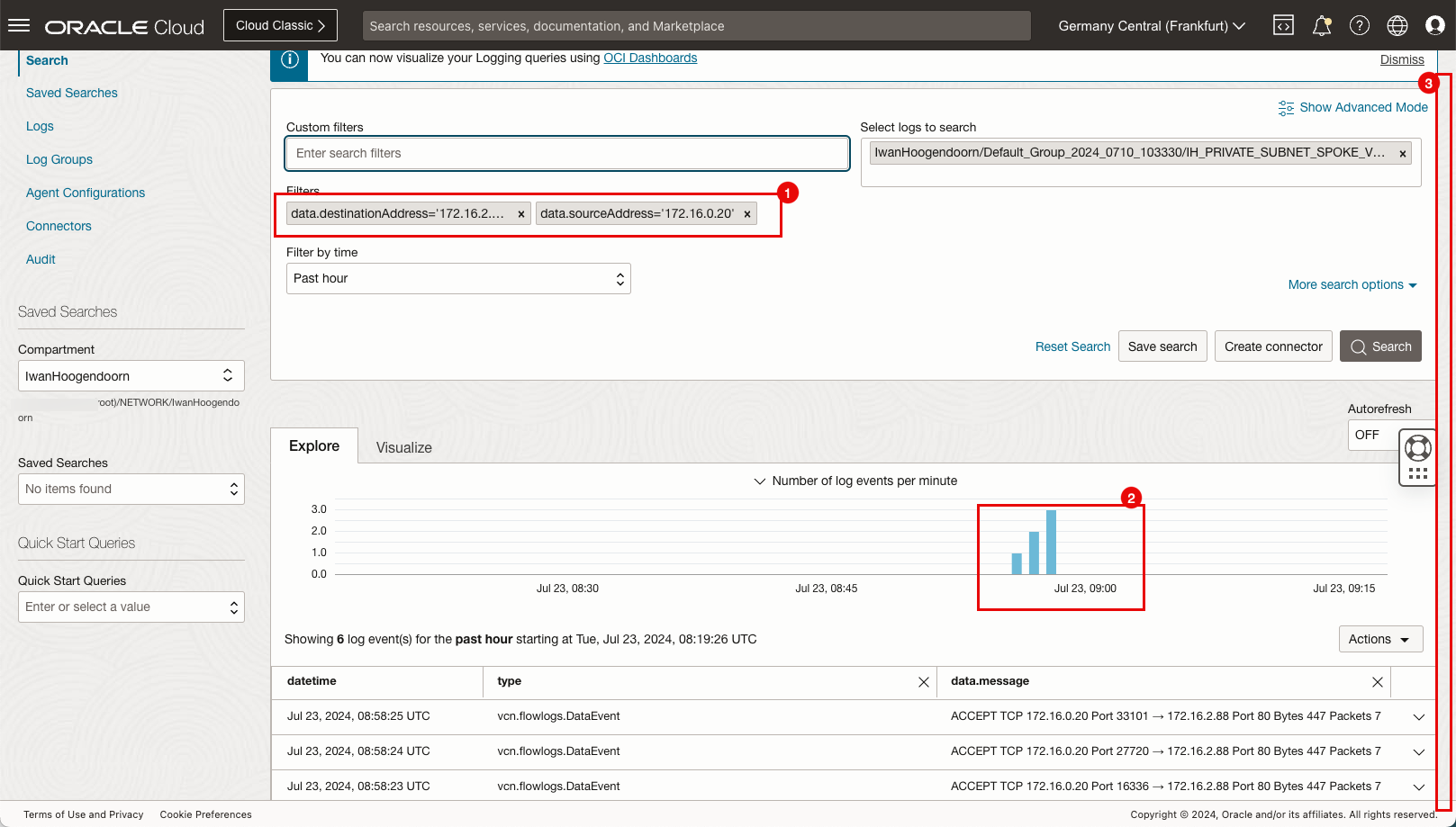

Punto de registro E: registro en la subred privada de la VCN B del spoke

-

Vaya a Logging, Logs y haga clic en el nombre del log de la VCN radial B.

- Haga clic en el menú desplegable Acciones.

- Haga clic en Explorar con búsqueda de log.

- En Filtros personalizados, introduzca los siguientes filtros.

data.destinationAddress='172.16.2.88'.data.sourceAddress='172.16.0.20'.

- Tenga en cuenta que el gráfico de barras indica que hay datos de log disponibles para el origen y el destino que utilizamos en el filtro.

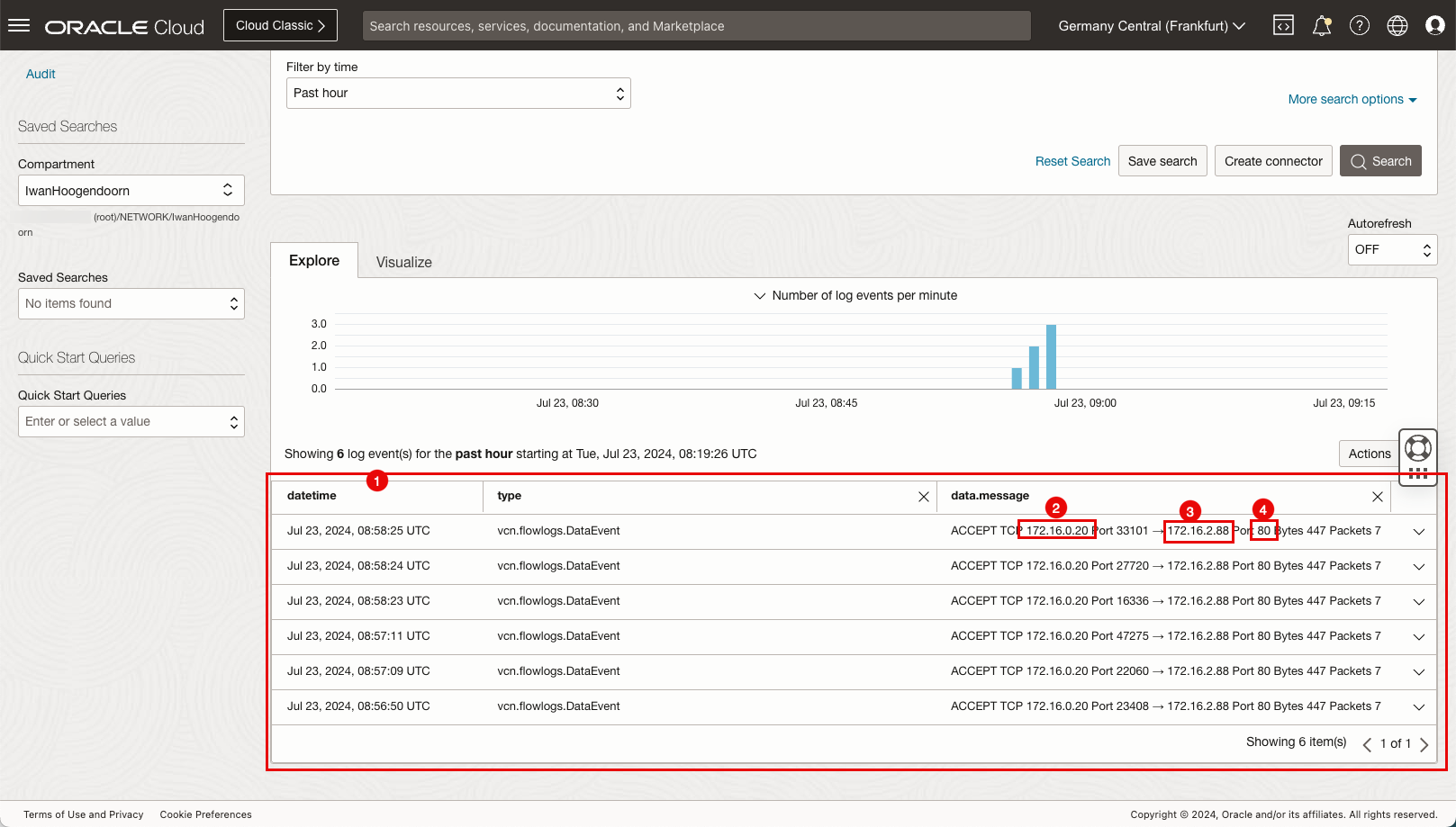

- Bajar.

- Observe la sección de registro detallada.

- Observe la IP de origen.

- Observe la IP de destino.

- Observe el puerto.

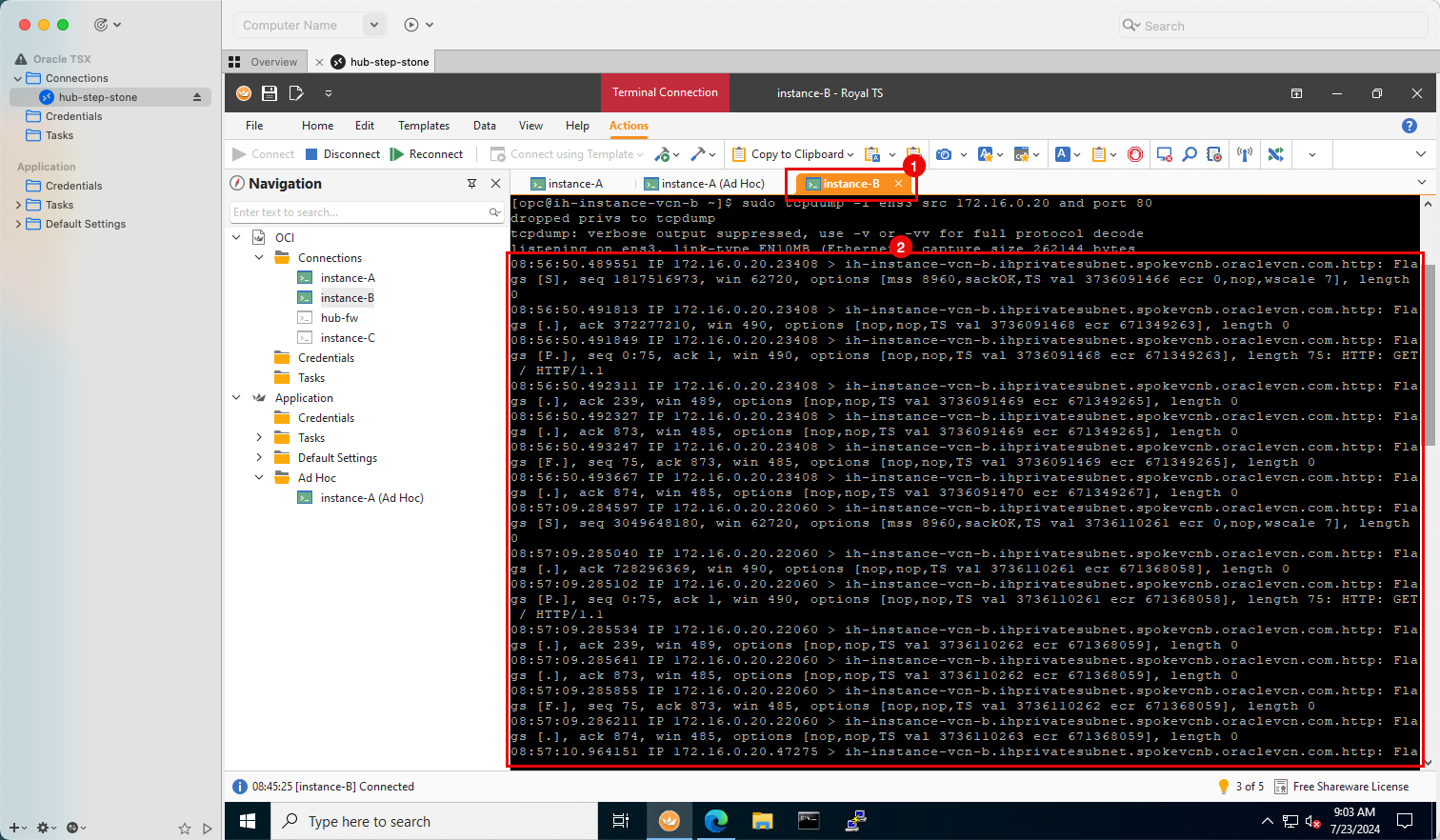

Punto de Registro F: Tcpdump en la Instancia B

- Vaya a la sesión SSH de la instancia B.

- Observe la salida de tcpdump generada.

-

Salida de Tcpdump.

[opc@ih-instance-vcn-b ~]$ sudo tcpdump -i ens3 src 172.16.0.20 and port 80 dropped privs to tcpdump tcpdump: verbose output suppressed, use -v or -vv for full protocol decode listening on ens3, link-type EN10MB (Ethernet), capture size 262144 bytes 08:56:50.489551 IP 172.16.0.20.23408 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [S], seq 1817516973, win 62720, options [mss 8960,sackOK,TS val 3736091466 ecr 0,nop,wscale 7], length 0 08:56:50.491813 IP 172.16.0.20.23408 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [.], ack 372277210, win 490, options [nop,nop,TS val 3736091468 ecr 671349263], length 0 08:56:50.491849 IP 172.16.0.20.23408 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [P.], seq 0:75, ack 1, win 490, options [nop,nop,TS val 3736091468 ecr 671349263], length 75: HTTP: GET / HTTP/1.1 08:56:50.492311 IP 172.16.0.20.23408 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [.], ack 239, win 489, options [nop,nop,TS val 3736091469 ecr 671349265], length 0 08:56:50.492327 IP 172.16.0.20.23408 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [.], ack 873, win 485, options [nop,nop,TS val 3736091469 ecr 671349265], length 0 08:56:50.493247 IP 172.16.0.20.23408 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [F.], seq 75, ack 873, win 485, options [nop,nop,TS val 3736091469 ecr 671349265], length 0 08:56:50.493667 IP 172.16.0.20.23408 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [.], ack 874, win 485, options [nop,nop,TS val 3736091470 ecr 671349267], length 0 08:57:09.284597 IP 172.16.0.20.22060 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [S], seq 3049648180, win 62720, options [mss 8960,sackOK,TS val 3736110261 ecr 0,nop,wscale 7], length 0 08:57:09.285040 IP 172.16.0.20.22060 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [.], ack 728296369, win 490, options [nop,nop,TS val 3736110261 ecr 671368058], length 0 08:57:09.285102 IP 172.16.0.20.22060 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [P.], seq 0:75, ack 1, win 490, options [nop,nop,TS val 3736110261 ecr 671368058], length 75: HTTP: GET / HTTP/1.1 08:57:09.285534 IP 172.16.0.20.22060 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [.], ack 239, win 489, options [nop,nop,TS val 3736110262 ecr 671368059], length 0 08:57:09.285641 IP 172.16.0.20.22060 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [.], ack 873, win 485, options [nop,nop,TS val 3736110262 ecr 671368059], length 0 08:57:09.285855 IP 172.16.0.20.22060 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [F.], seq 75, ack 873, win 485, options [nop,nop,TS val 3736110262 ecr 671368059], length 0 08:57:09.286211 IP 172.16.0.20.22060 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [.], ack 874, win 485, options [nop,nop,TS val 3736110263 ecr 671368059], length 0 08:57:10.964151 IP 172.16.0.20.47275 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [S], seq 1863177286, win 62720, options [mss 8960,sackOK,TS val 3736111940 ecr 0,nop,wscale 7], length 0 08:57:10.964645 IP 172.16.0.20.47275 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [.], ack 464215720, win 490, options [nop,nop,TS val 3736111941 ecr 671369737], length 0 08:57:10.964694 IP 172.16.0.20.47275 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [P.], seq 0:75, ack 1, win 490, options [nop,nop,TS val 3736111941 ecr 671369737], length 75: HTTP: GET / HTTP/1.1 08:57:10.965157 IP 172.16.0.20.47275 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [.], ack 239, win 489, options [nop,nop,TS val 3736111942 ecr 671369738], length 0 08:57:10.965243 IP 172.16.0.20.47275 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [.], ack 873, win 485, options [nop,nop,TS val 3736111942 ecr 671369738], length 0 08:57:10.965612 IP 172.16.0.20.47275 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [F.], seq 75, ack 873, win 485, options [nop,nop,TS val 3736111942 ecr 671369738], length 0 08:57:10.966035 IP 172.16.0.20.47275 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [.], ack 874, win 485, options [nop,nop,TS val 3736111942 ecr 671369739], length 0 08:58:23.664041 IP 172.16.0.20.16336 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [S], seq 407465876, win 62720, options [mss 8960,sackOK,TS val 3736184640 ecr 0,nop,wscale 7], length 0 08:58:23.664613 IP 172.16.0.20.16336 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [.], ack 3047424129, win 490, options [nop,nop,TS val 3736184641 ecr 671442437], length 0 08:58:23.664620 IP 172.16.0.20.16336 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [P.], seq 0:75, ack 1, win 490, options [nop,nop,TS val 3736184641 ecr 671442437], length 75: HTTP: GET / HTTP/1.1 08:58:23.665349 IP 172.16.0.20.16336 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [.], ack 239, win 489, options [nop,nop,TS val 3736184641 ecr 671442438], length 0 08:58:23.666335 IP 172.16.0.20.16336 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [.], ack 873, win 485, options [nop,nop,TS val 3736184642 ecr 671442438], length 0 08:58:23.666344 IP 172.16.0.20.16336 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [F.], seq 75, ack 873, win 485, options [nop,nop,TS val 3736184642 ecr 671442438], length 0 08:58:23.666816 IP 172.16.0.20.16336 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [.], ack 874, win 485, options [nop,nop,TS val 3736184643 ecr 671442440], length 0 08:58:24.529970 IP 172.16.0.20.27720 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [S], seq 3610633804, win 62720, options [mss 8960,sackOK,TS val 3736185506 ecr 0,nop,wscale 7], length 0 08:58:24.530465 IP 172.16.0.20.27720 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [.], ack 575035162, win 490, options [nop,nop,TS val 3736185507 ecr 671443303], length 0 08:58:24.530545 IP 172.16.0.20.27720 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [P.], seq 0:75, ack 1, win 490, options [nop,nop,TS val 3736185507 ecr 671443303], length 75: HTTP: GET / HTTP/1.1 08:58:24.531020 IP 172.16.0.20.27720 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [.], ack 239, win 489, options [nop,nop,TS val 3736185507 ecr 671443304], length 0 08:58:24.531079 IP 172.16.0.20.27720 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [.], ack 873, win 485, options [nop,nop,TS val 3736185507 ecr 671443304], length 0 08:58:24.531619 IP 172.16.0.20.27720 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [F.], seq 75, ack 873, win 485, options [nop,nop,TS val 3736185508 ecr 671443304], length 0 08:58:24.532042 IP 172.16.0.20.27720 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [.], ack 874, win 485, options [nop,nop,TS val 3736185508 ecr 671443305], length 0 08:58:25.562872 IP 172.16.0.20.33101 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [S], seq 3415948315, win 62720, options [mss 8960,sackOK,TS val 3736186539 ecr 0,nop,wscale 7], length 0 08:58:25.563301 IP 172.16.0.20.33101 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [.], ack 2043572435, win 490, options [nop,nop,TS val 3736186540 ecr 671444336], length 0 08:58:25.563424 IP 172.16.0.20.33101 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [P.], seq 0:75, ack 1, win 490, options [nop,nop,TS val 3736186540 ecr 671444336], length 75: HTTP: GET / HTTP/1.1 08:58:25.563812 IP 172.16.0.20.33101 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [.], ack 239, win 489, options [nop,nop,TS val 3736186540 ecr 671444337], length 0 08:58:25.563960 IP 172.16.0.20.33101 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [.], ack 873, win 485, options [nop,nop,TS val 3736186540 ecr 671444337], length 0 08:58:25.564877 IP 172.16.0.20.33101 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [F.], seq 75, ack 873, win 485, options [nop,nop,TS val 3736186541 ecr 671444337], length 0 08:58:25.565259 IP 172.16.0.20.33101 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [.], ack 874, win 485, options [nop,nop,TS val 3736186542 ecr 671444338], length 0 -

Analice la salida. Esta salida indica que se recibió tráfico HTTP de la IP de firewall de hub.

- La primera sección de salida de la solicitud curl que se realizó.

- La segunda sección de salida de la solicitud curl que se realizó.

- La tercera sección de salida de la solicitud de curl que se realizó.

- DNS/IP de origen.

- El DNS/IP de destino.

- Puerto.

- Indicadores TCP.

Nota: Recopile los logs, las capturas de paquetes y los volcados de tcp del mismo modo que el escenario 1 para otros escenarios.

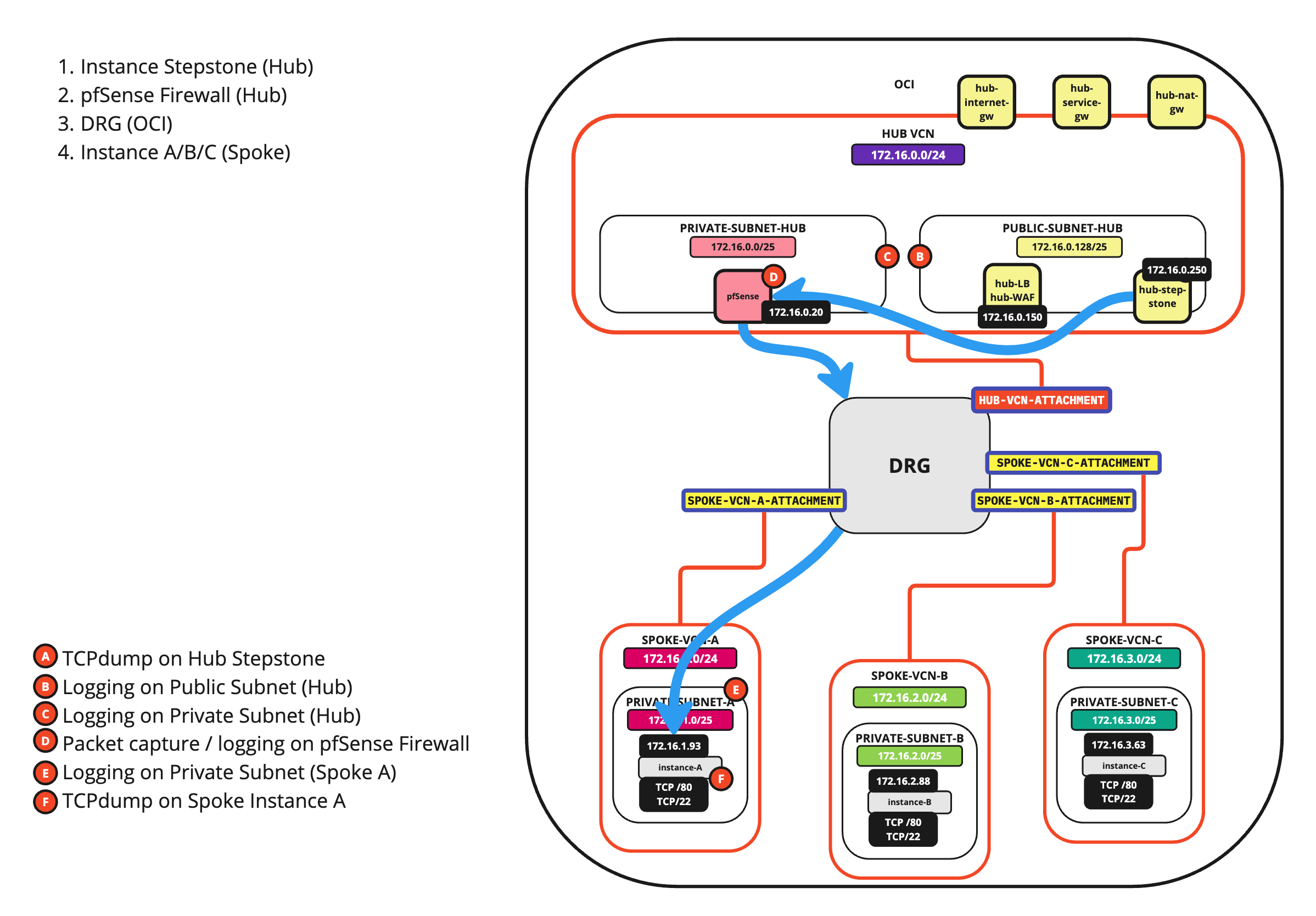

Escenario 2: Siga el paquete de la instancia de VCN de Spoke a la instancia de hub

Escenario 3: Siga el paquete de la instancia de hub a la instancia de VCN de Spoke

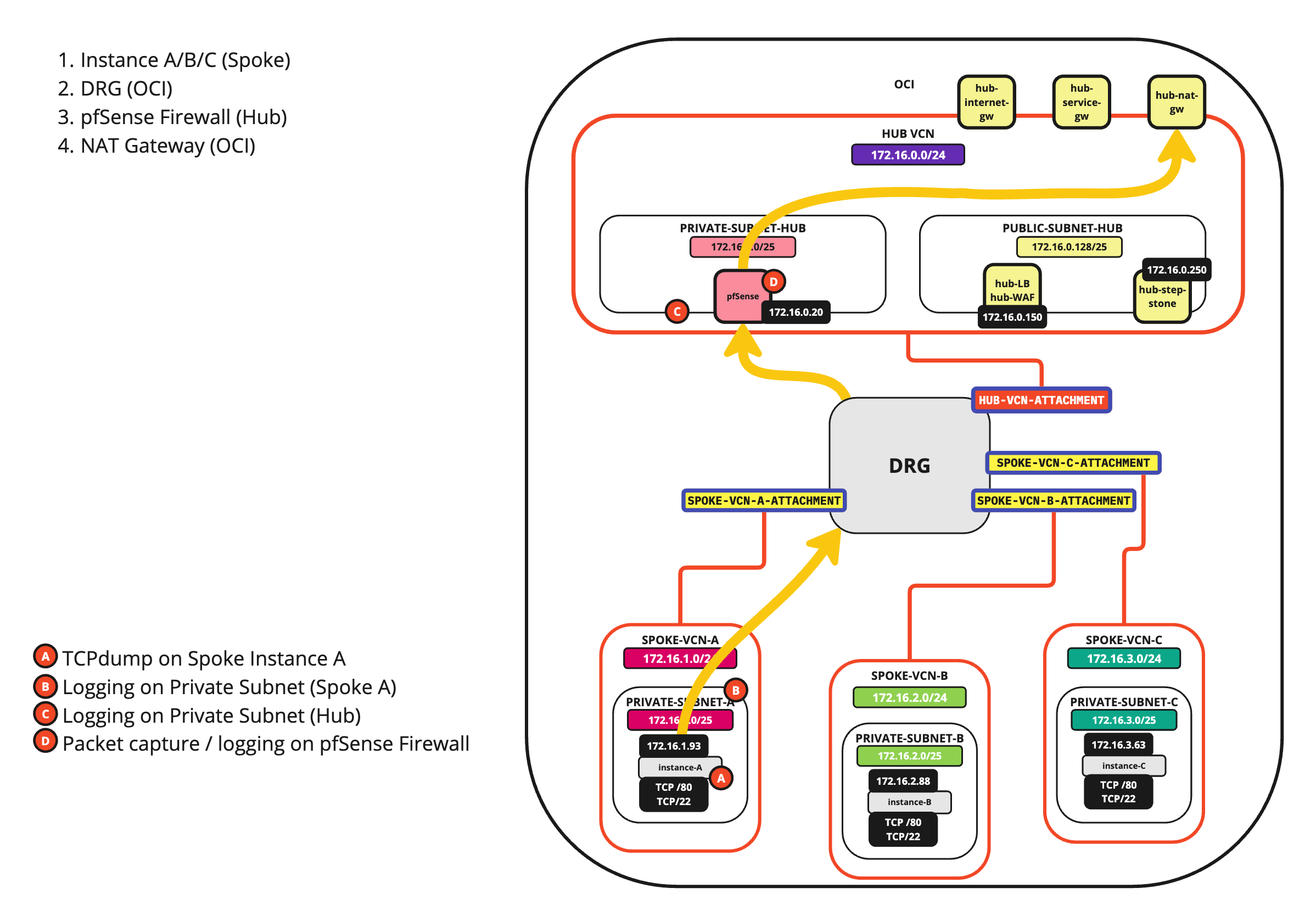

Escenario 4: Siga el paquete de la instancia de VCN de Spoke a Internet

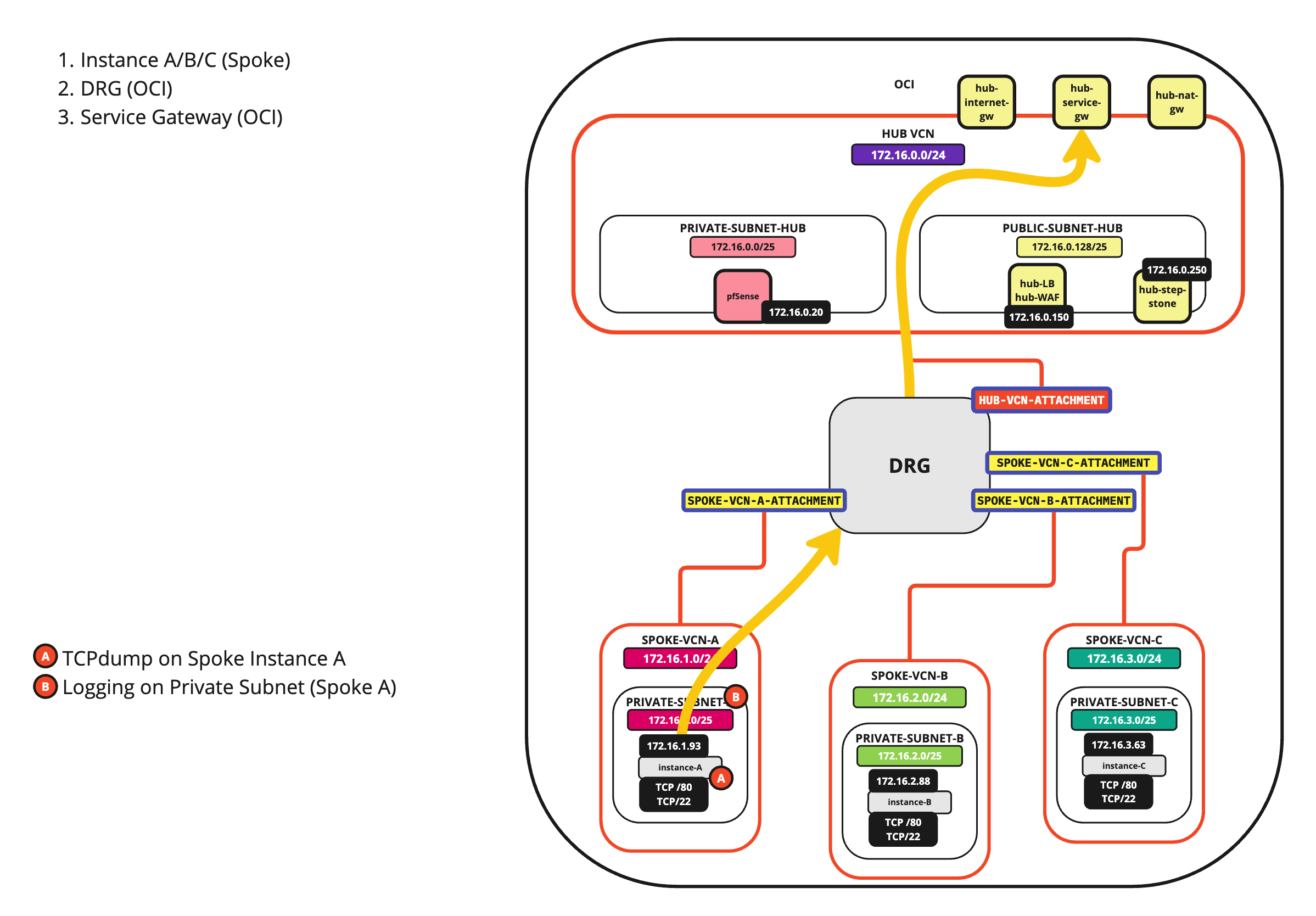

Escenario 5: Siga el paquete de la instancia de VCN de Spoke a OCI Service Network

Escenario 6: seguir el paquete de la instancia de hub a Internet

Escenario 7: seguir el paquete de Internet a la instancia de hub

Escenario 8: Siga el paquete de la instancia de VCN local a Spoke

Escenario 9: Siga el paquete de la instancia de VCN de Spoke a local

Escenario 10: Siga el paquete de la computadora remota al equilibrador de carga a la instancia de VCN de Spoke

Agradecimientos

- Autor: Iwan Hoogendoorn (especialista en red de OCI)

Más recursos de aprendizaje

Explore otros laboratorios en docs.oracle.com/learn o acceda a más contenido de formación gratuita en el canal YouTube de Oracle Learning. Además, visita education.oracle.com/learning-explorer para convertirte en un Oracle Learning Explorer.

Para obtener documentación sobre el producto, visite Oracle Help Center.

Follow the Packets in a Hub and Spoke VCN Routing Architecture inside Oracle Cloud Infrastructure

G12472-02

August 2024