Nota:

- Este tutorial requiere acceso a Oracle Cloud. Para registrarse para obtener una cuenta gratuita, consulte Introducción al nivel gratuito de Oracle Cloud Infrastructure.

- Utiliza valores de ejemplo para las credenciales, el arrendamiento y los compartimentos de Oracle Cloud Infrastructure. Al finalizar el laboratorio, sustituya estos valores por otros específicos de su entorno en la nube.

Integrar Okta con dominios de identidad para la conexión única y el aprovisionamiento de usuarios

Introducción

En el mundo real puede haber escenarios en los que los clientes puedan tener Okta como su proveedor de identidad corporativa, pero los usuarios también necesitan acceso a los servicios alojados por Oracle Cloud. En estos escenarios, recomendamos configurar la federación para automatizar el aprovisionamiento automático de usuarios y grupos de Okta a dominios de identidad para una mejor gestión del ciclo de vida de los usuarios. Esta configuración permitirá a los usuarios utilizar sus credenciales de SSO de Okta para conectarse a los servicios alojados por el dominio de identidad de Oracle.

Un dominio de identidad es un contenedor para la gestión de usuarios y roles, la federación y el aprovisionamiento de usuarios, la integración segura de aplicaciones mediante la configuración de Oracle Single Sign-On (SSO) y la administración de proveedores de identidad basados en SAML/OAuth. Con la reciente fusión de Oracle Cloud Infrastructure (OCI) y Oracle Identity Cloud Service en dominios de identidad, es necesario que los clientes conozcan la navegación de la consola para integrar Okta con dominios de identidad.

Ventajas Clave

- Creación/actualización y desactivación/supresión automatizadas de usuarios y grupos.

- Sincronización automática de usuarios y grupos.

Requisitos

Cuentas de administrador para Okta y dominios de identidad

Objetivo

Utilice la aplicación Catálogo de Okta para esta federación para configurar la conexión única basada en SAML y el aprovisionamiento automatizado de usuarios y grupos basado en SCIM. Con esta configuración, Okta se configurará como proveedor de identidad para el dominio de identidad.

Tarea 1: Creación de una aplicación en Okta

Debemos crear una aplicación en Okta disponible en el mercado de Okta para configurar el aprovisionamiento de SSO y SCIM con el dominio de identidad.

-

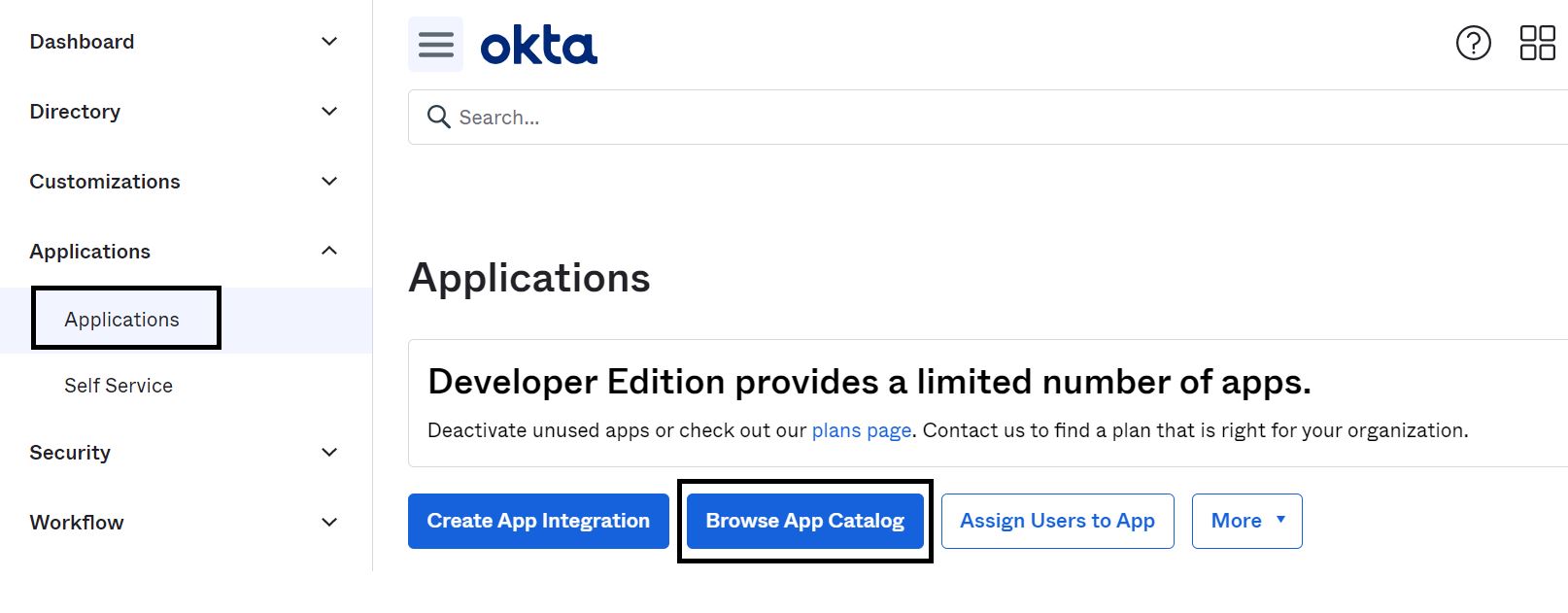

Conéctese a Okta como administrador, vaya a Aplicaciones en el menú de la izquierda y localice la opción Examinar catálogo de aplicaciones como se resalta en la siguiente imagen.

-

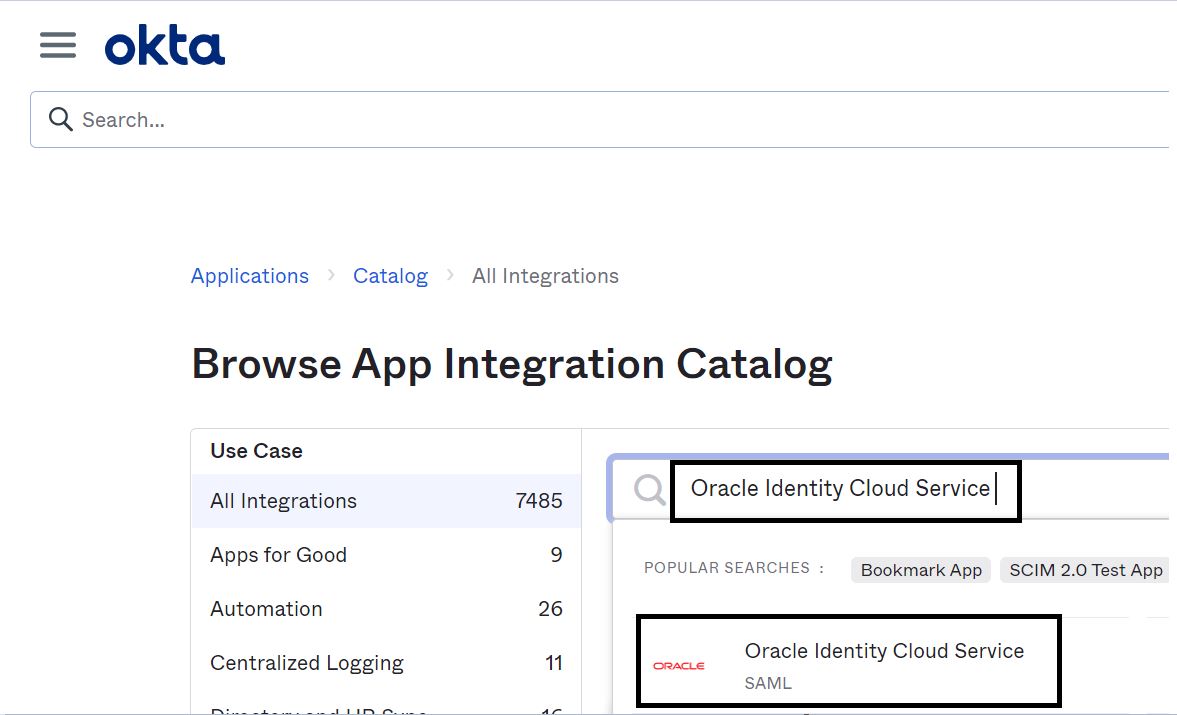

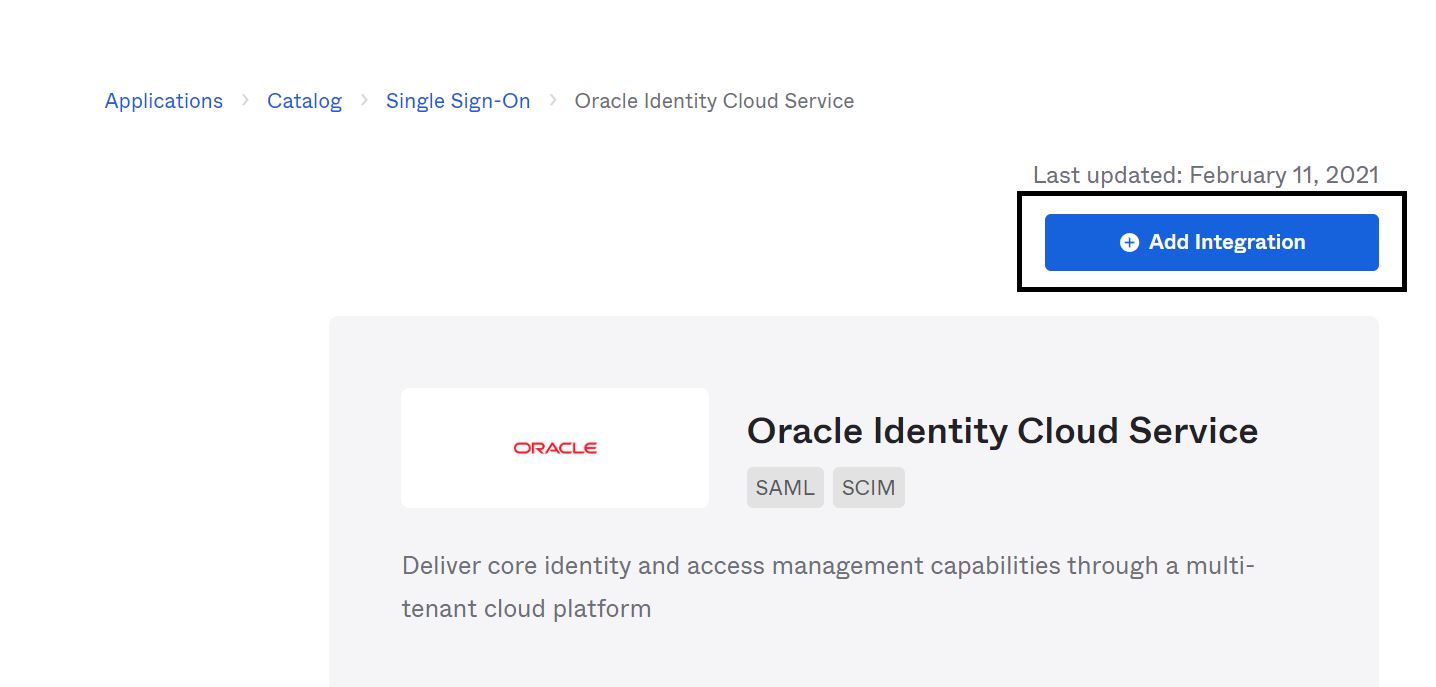

Busque Oracle Identity Cloud Service y agregue la aplicación.

-

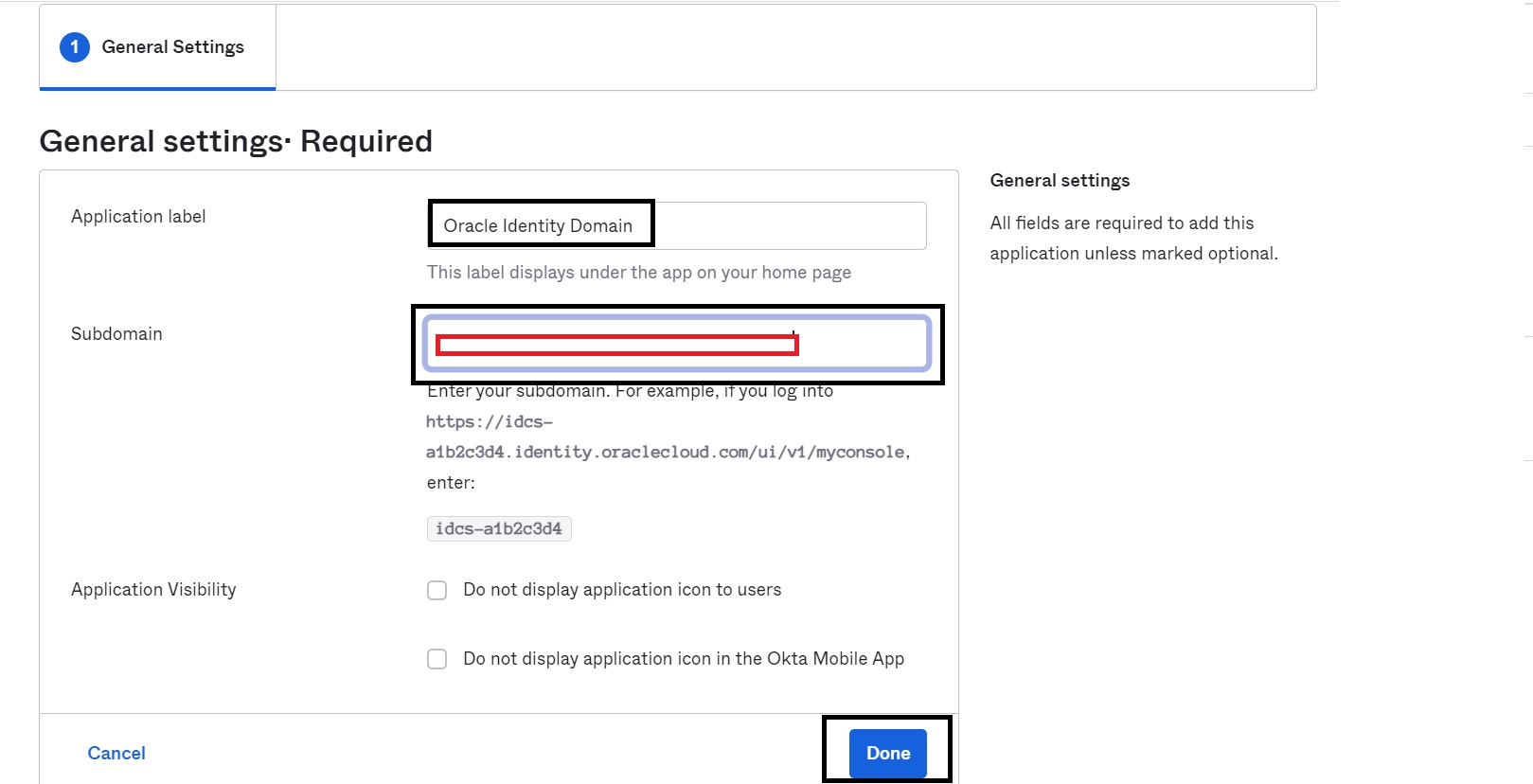

Complete los valores generales necesarios en el asistente de aplicaciones con los detalles necesarios y, a continuación, haga clic en Listo.

Consejo: para buscar el subdominio, conéctese al dominio de identidad que desea integrar con Okta y navegue por las siguientes opciones.

-

En el menú principal, vaya a Identidad y seguridad, Dominios, seleccione el dominio adecuado, Visión general, URL de dominio.

-

-

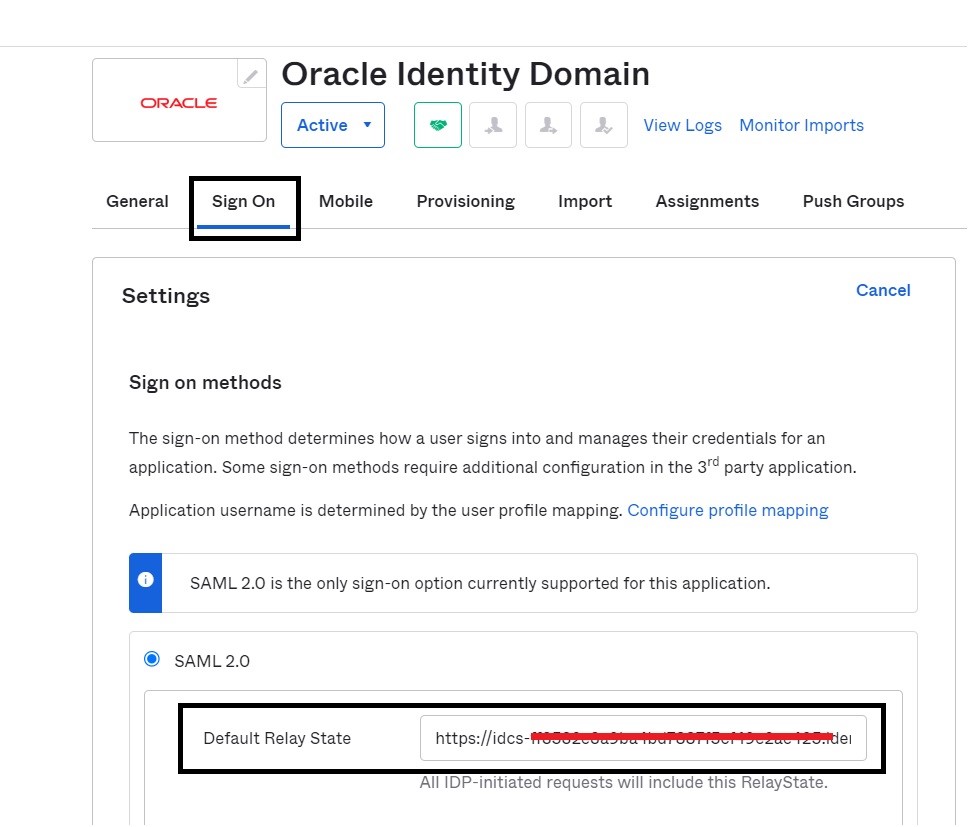

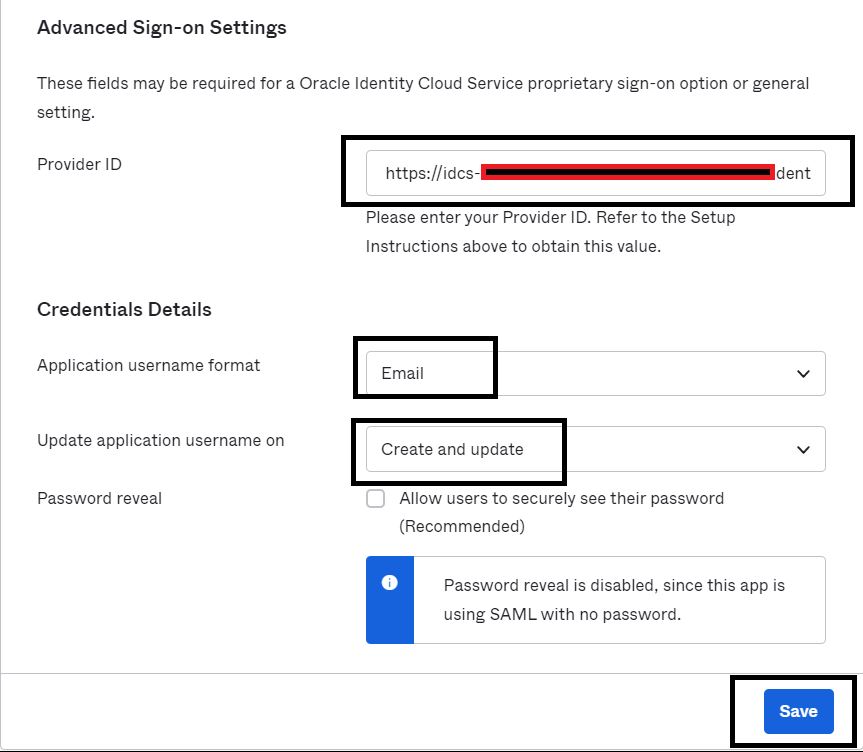

Vaya al separador Conectar de la aplicación agregada, actualice los siguientes detalles y haga clic en Guardar.

-

Estado de retransmisión por defecto: https://idcs-$DOMAIN_INSTANCE_ID.identity.oraclecloud.com/ui/v1/myconsole. Esta es la URL a la que se conecta el usuario después de la conexión única con los dominios de identidad de Oracle. Si es necesario, también puede ser una URL de aplicación protegida por los dominios de identidad de Oracle.

-

ID de proveedor: https://idcs-$DOMAIN_INSTANCE_ID.identity.oraclecloud.com:443/fed

-

Formato de nombre de usuario de aplicación: correo electrónico (suponiendo que la dirección de correo electrónico es la misma para el usuario en los dominios de Okta y Oracle Identity)

-

Actualizar nombre de usuario de aplicación en: Crear y actualizar

-

Nota: Volveremos a visitar este paso para activar la desconexión única una vez que obtengamos el certificado de firma del dominio de identidad.

Tarea 2: Configurar Okta como proveedor de identidad en el dominio de identidad de Oracle

-

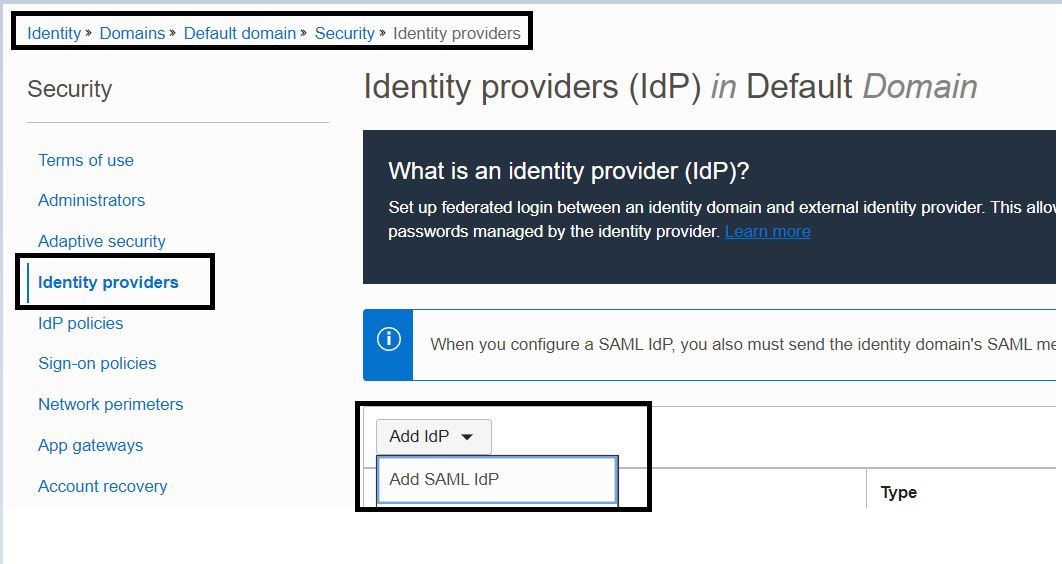

Conéctese al arrendamiento de Oracle Identity Infrastructure como usuario administrador, vaya a la configuración del proveedor de identidad y haga clic en Agregar un IDP de SAML.

-

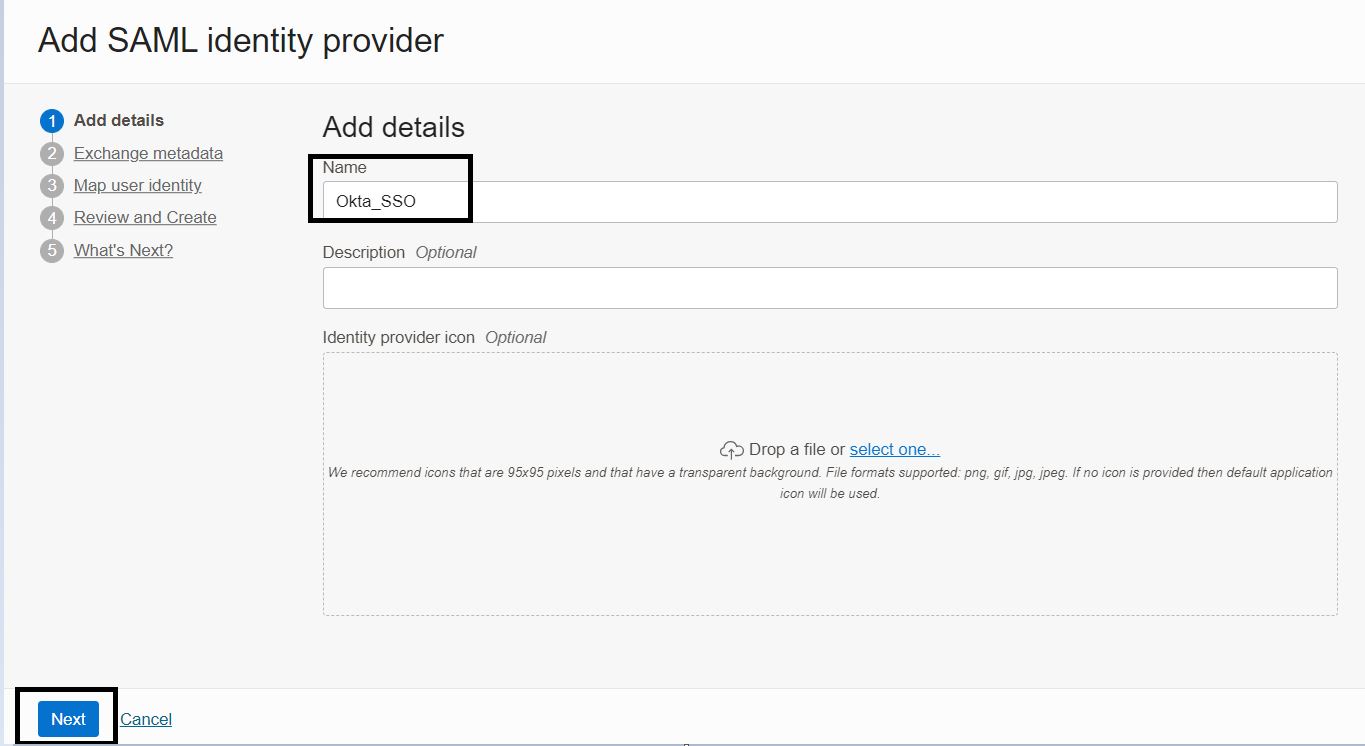

Desde el asistente que se inicia, agregue los detalles básicos en la pantalla y haga clic en Siguiente.

-

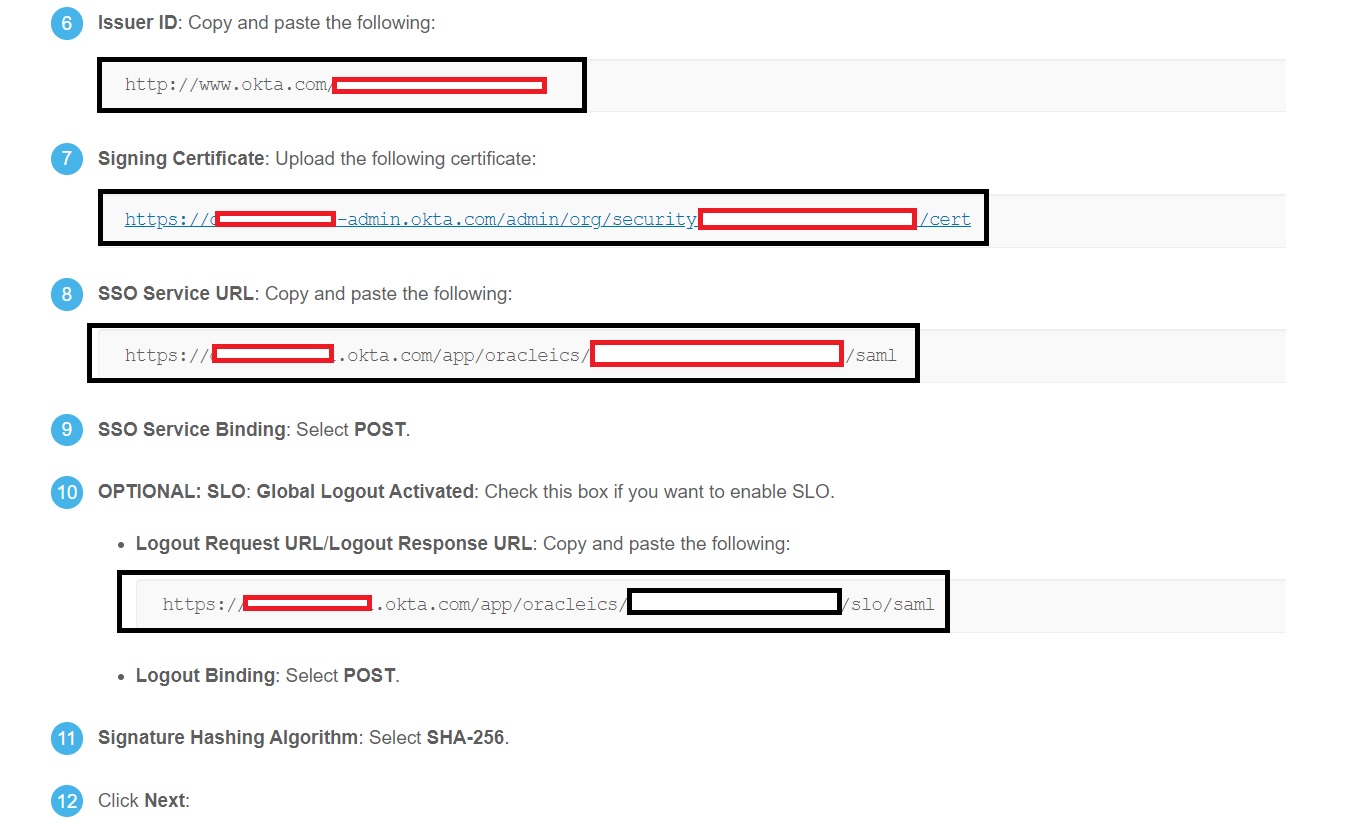

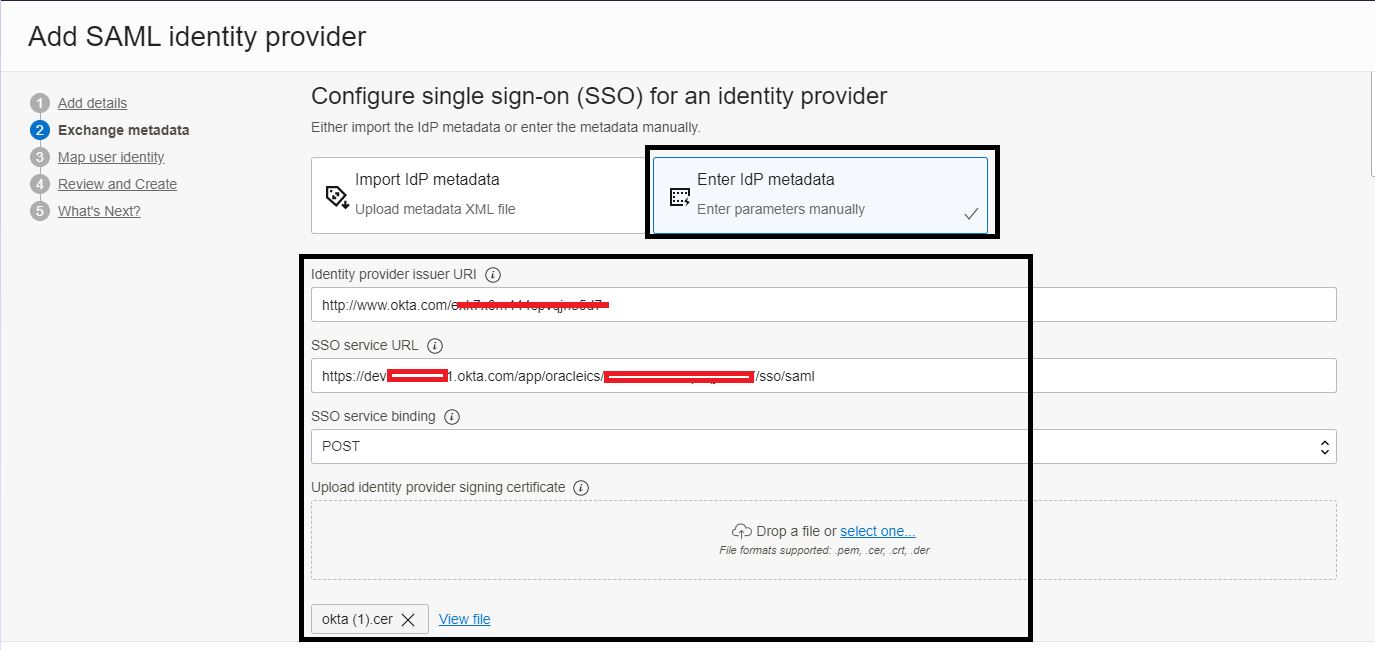

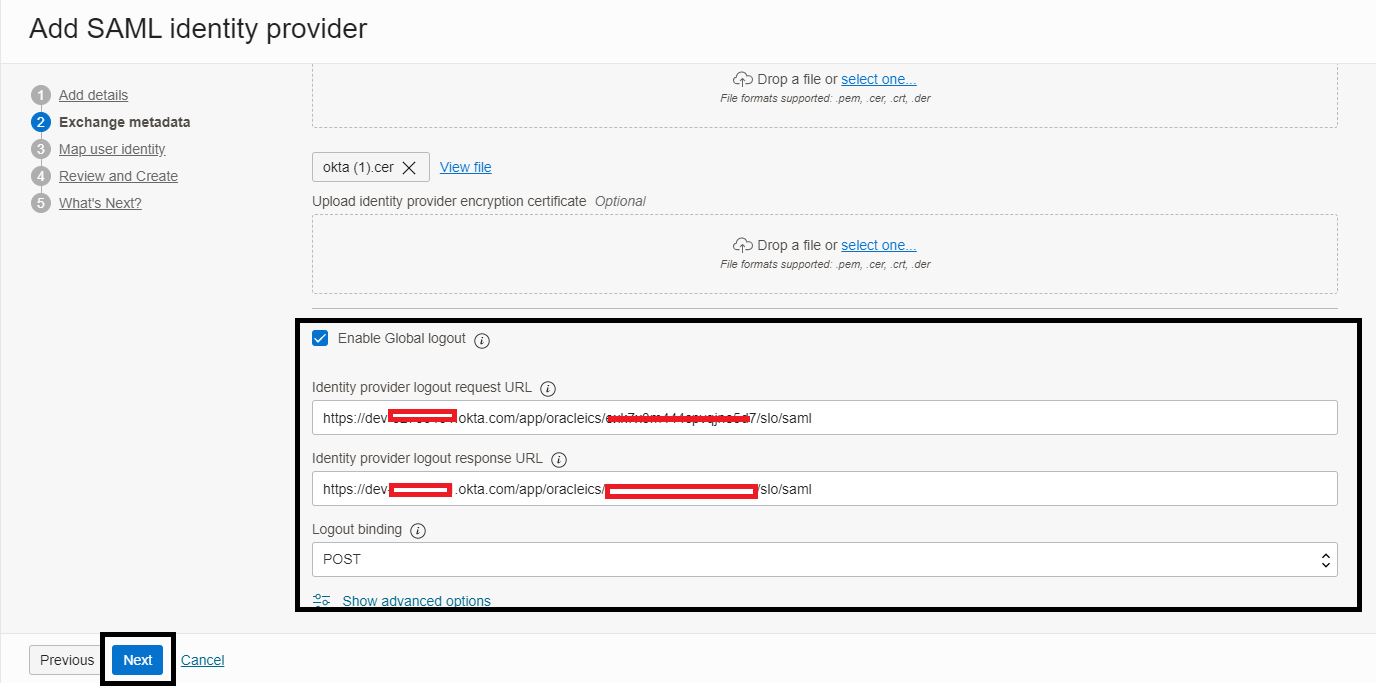

En la página Intercambiar metadatos, seleccione la opción Introducir metadatos de IDP: introducir parámetros manualmente, actualice los siguientes detalles y haga clic en Siguiente.

Consejo: En el separador Inicio de sesión de la aplicación Okta configurada, desplácese hacia abajo para encontrar el enlace Ver instrucción de configuración de SAML para obtener los detalles necesarios.

-

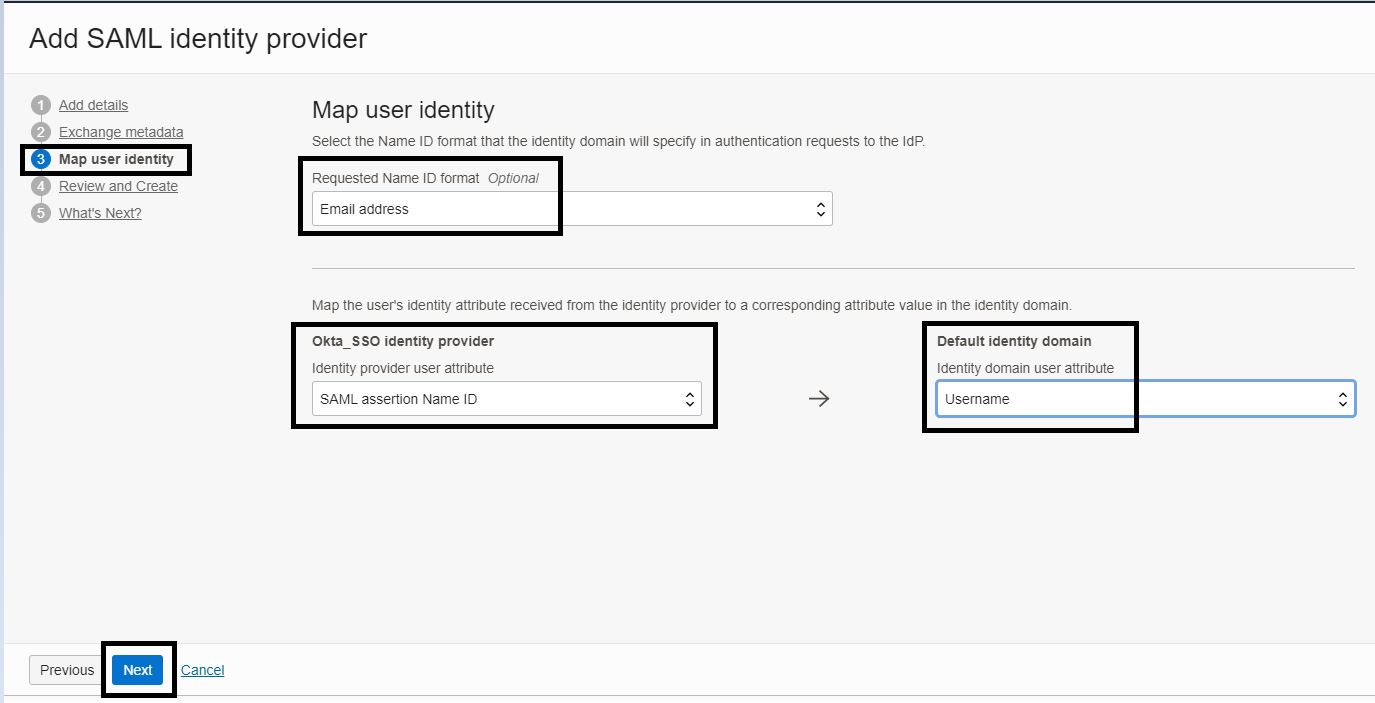

En la página Asignar identidad de usuario, actualice los siguientes detalles y haga clic en Siguiente.

-

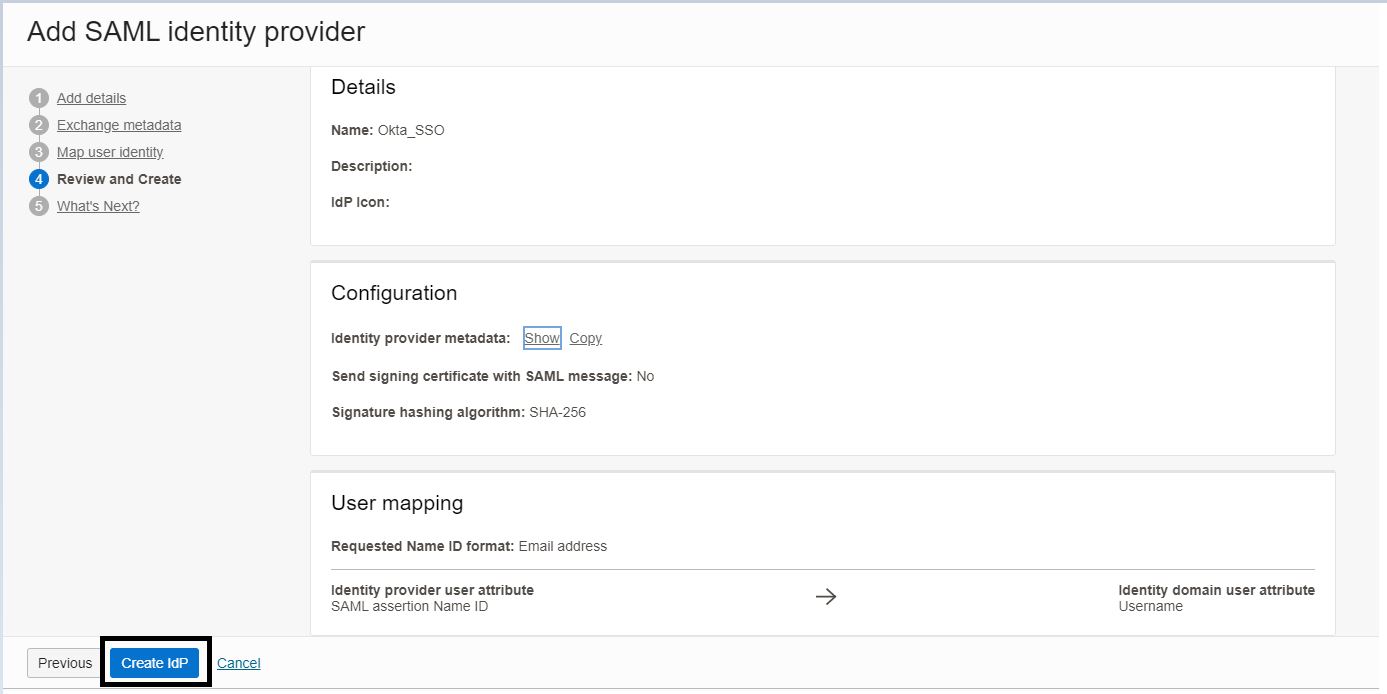

En la página Revisar y crear, revise la configuración y, a continuación, haga clic en Crear IdP.

-

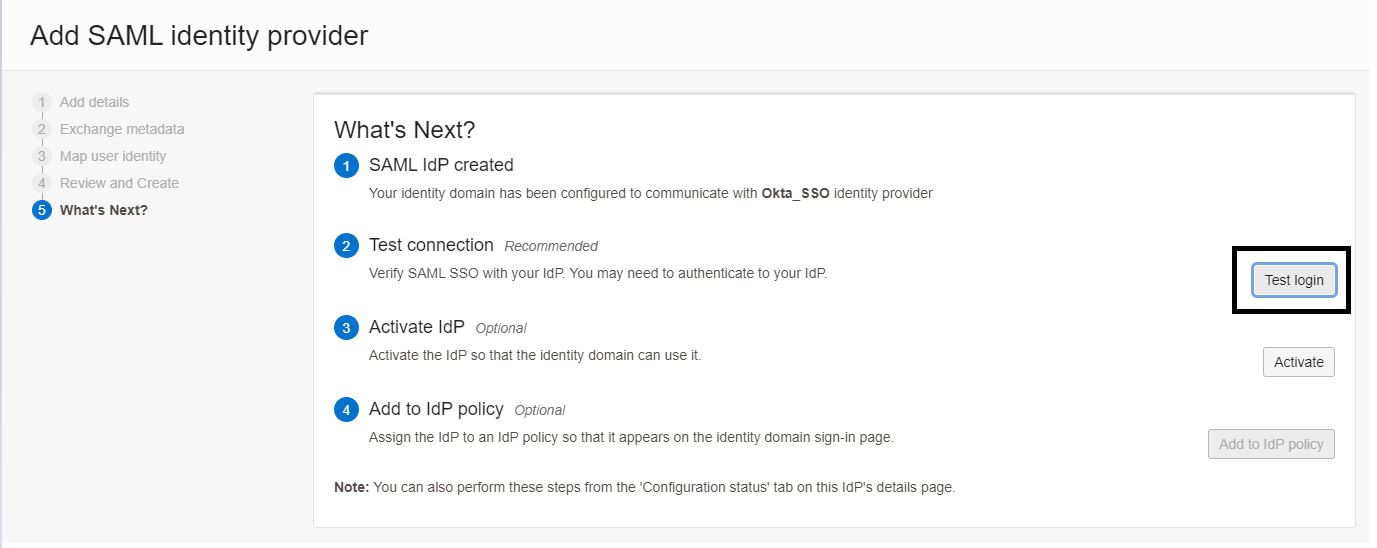

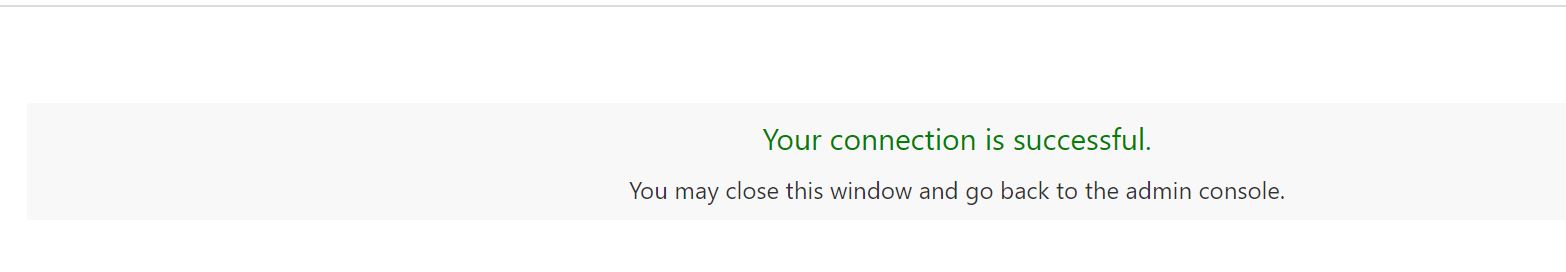

En la página Qué hay que hacer ahora, haga clic en Probar conexión para validar la configuración. Debería ver un mensaje que indique que se ha realizado correctamente.

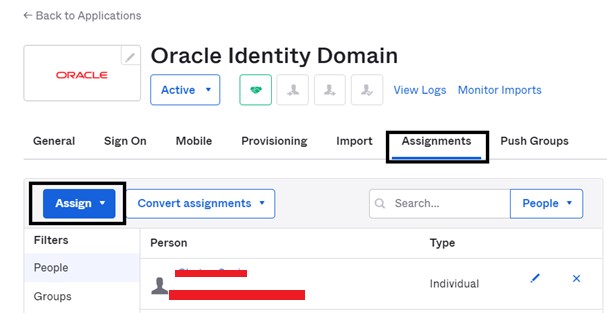

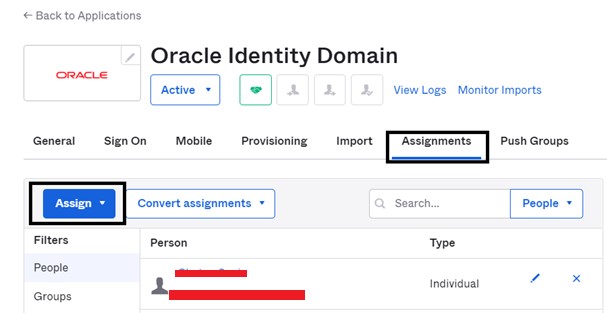

Nota: El usuario con el que está probando esta integración debe estar asignado a la aplicación Okta y se muestra a continuación.

-

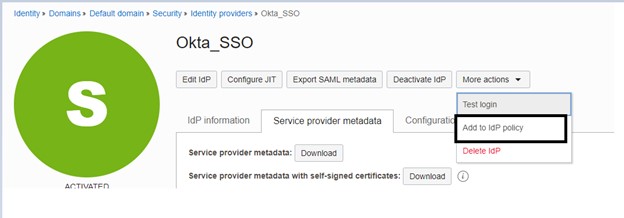

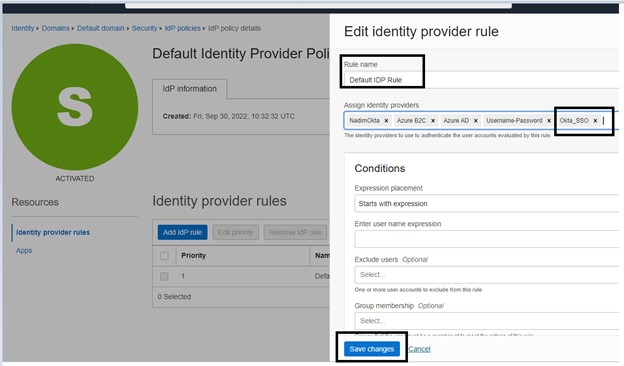

Haga clic en Activar IdP y agréguelo a la regla de proveedor de identidad del requisito como se muestra a continuación.

Tarea 3: Configuración de una aplicación confidencial en el dominio de identidad para el aprovisionamiento de SCIM

El sistema de gestión de identidad entre dominios (SCIM) es un estándar abierto que permite la automatización del aprovisionamiento de usuarios. SCIM comunica los datos de identidad del usuario entre los proveedores de identidad y los proveedores de servicios que necesitan información de identidad del usuario.

-

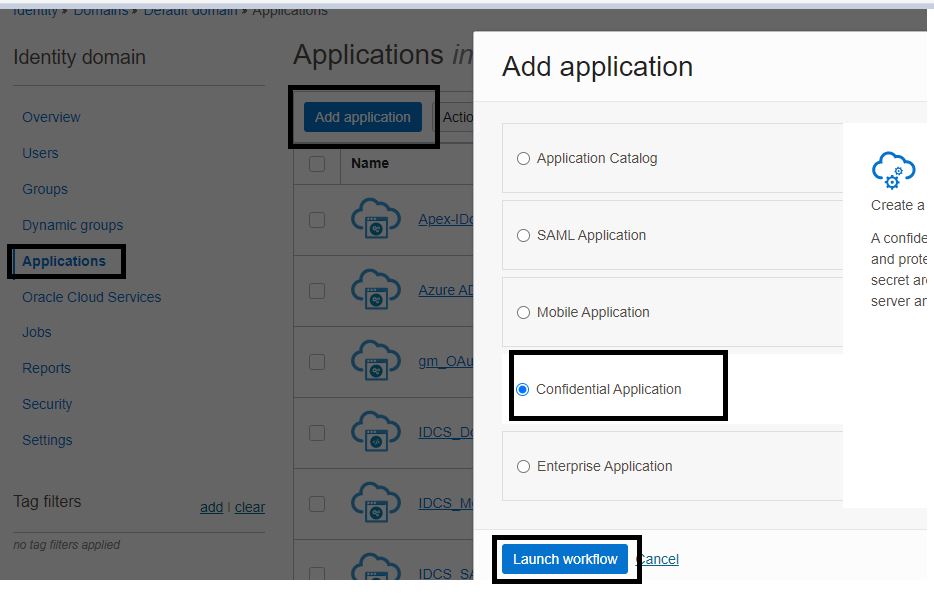

Navegue al separador Aplicaciones en el dominio de identidad, haga clic en Agregar aplicación, en Aplicación confidencial y, a continuación, en Iniciar flujo de trabajo.

-

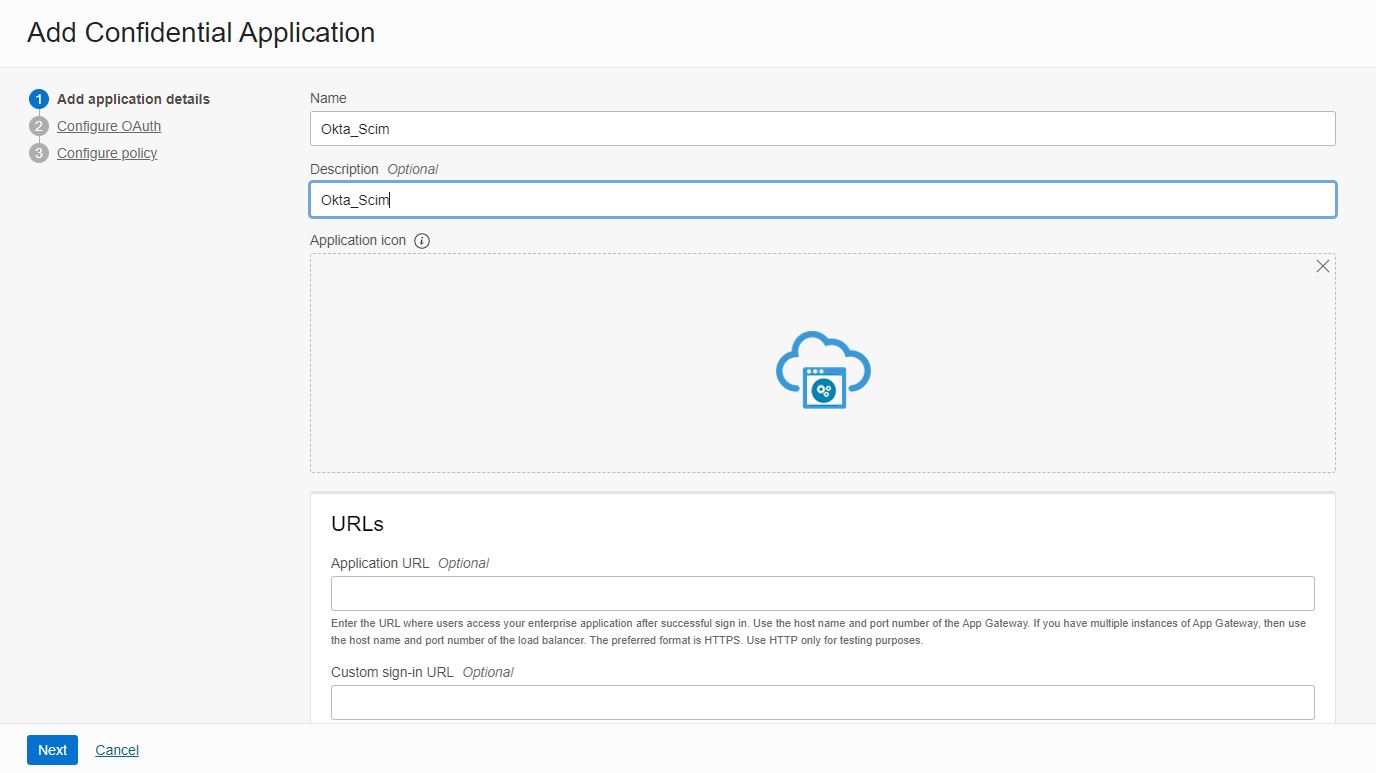

Introduzca un Nombre de la aplicación y haga clic en Siguiente.

-

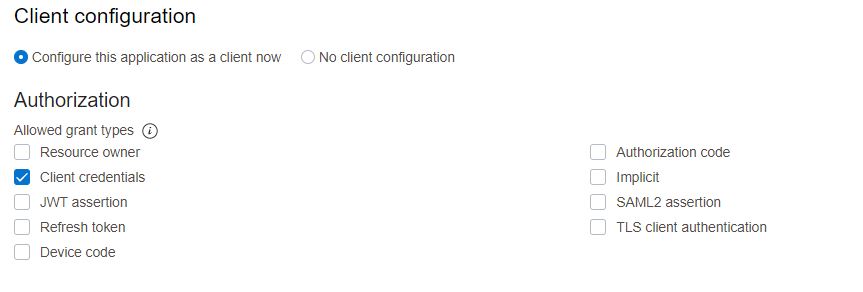

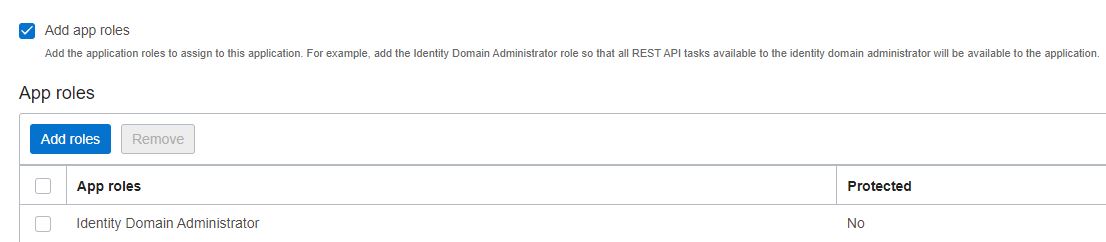

Agregue los siguientes detalles a la aplicación y haga clic en Siguiente.

-

Active la aplicación y anote el ID de cliente y el secreto.

Tarea 4: Activación del aprovisionamiento de SCIM de Okta a dominio de identidad

-

Vuelva a la consola de administración de Okta para configurar el aprovisionamiento de SCIM. Haga clic en la aplicación configurada y haga clic en el separador Provisionamiento.

-

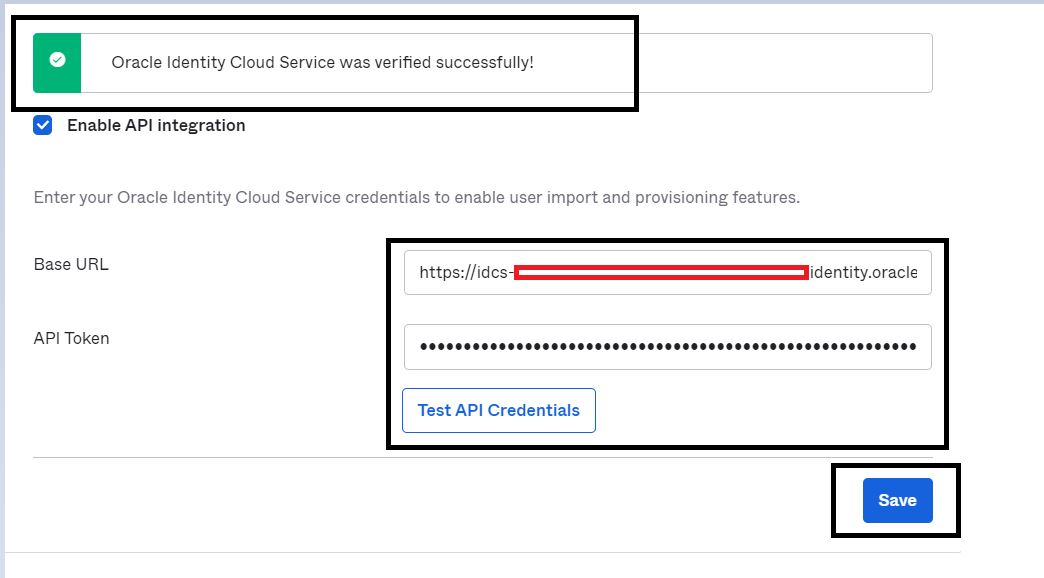

Agregue los siguientes detalles en la sección Aprovisionamiento de la aplicación configurada.

-

URL base: https://$IDCS_SUBDOMAIN.identity.oraclecloud.com/admin/v1

-

Token de API: Base64encoded(ClientID:ClientSecret) (del paso anterior)

-

Haga clic en Probar credenciales de API.

-

Debería poder ver el mensaje Successful en la pantalla. Haga clic en Guardar.

-

-

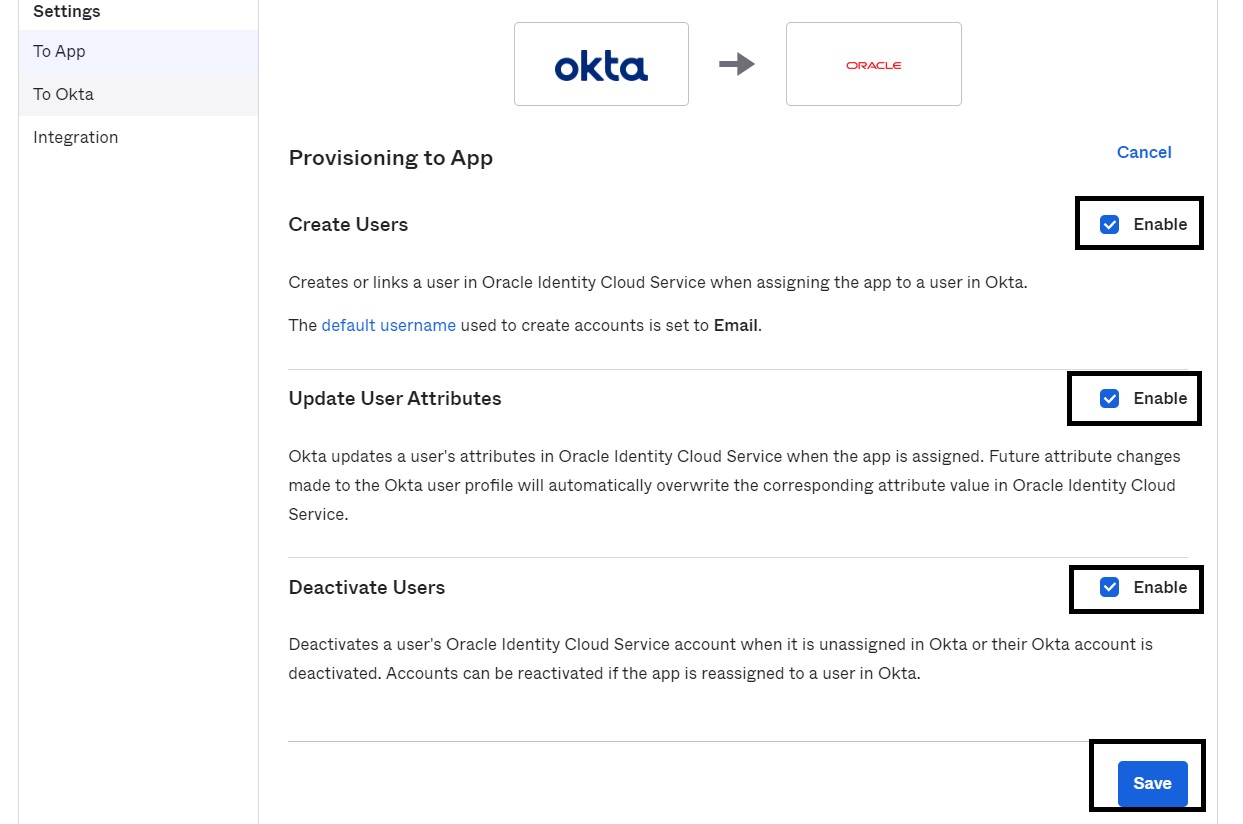

Haga clic en Editar, seleccione todas las opciones Activar y, a continuación, haga clic en Guardar para activar la opción de aprovisionamiento de usuario.

-

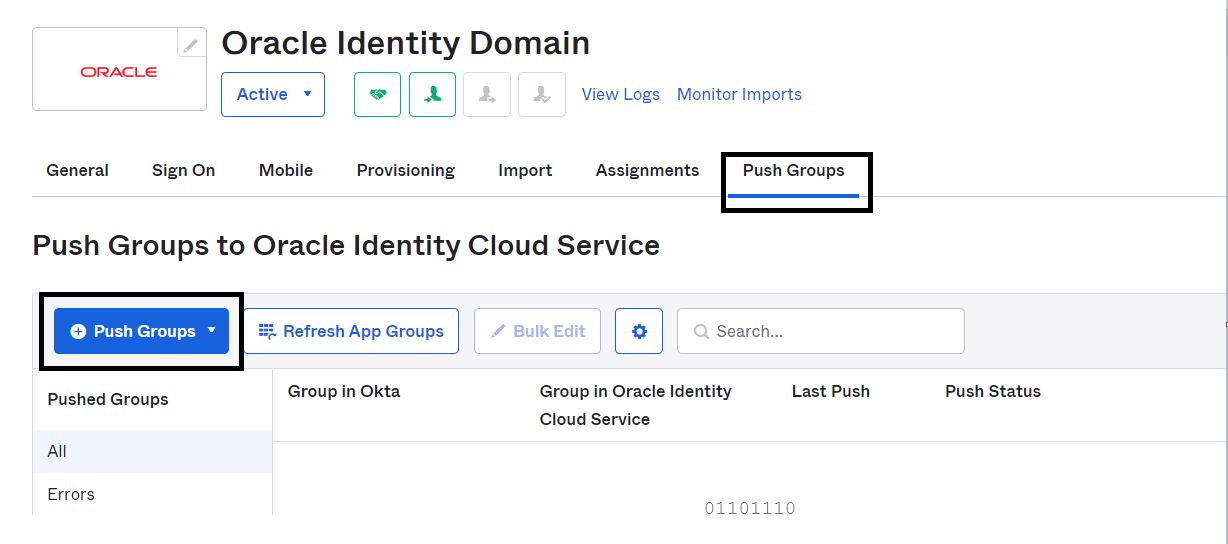

En la sección Asignar, agregue los usuarios y los grupos que se van a sincronizar con los dominios de identidad.

Una vez que haya completado los pasos de configuración, sus usuarios y grupos se sincronizarán de Okta a dominios de identidad.

Enlaces relacionados

Acuses de recibo

Autor: Chetan Soni (ingeniero de soluciones en la nube)

Más recursos de aprendizaje

Explore otros laboratorios en docs.oracle.com/learn o acceda a más contenido de aprendizaje gratuito en el canal YouTube de Oracle Learning. Además, visite education.oracle.com/learning-explorer para convertirse en un explorador de Oracle Learning.

Para obtener documentación sobre los productos, visite Oracle Help Center.

Integrate Okta with Identity Domains for Single Sign-On and user provisioning

F77055-01

February 2023

Copyright © 2023, Oracle and/or its affiliates.