Note:

- Este tutorial requiere acceso a Oracle Cloud. Para registrarse para obtener una cuenta gratuita, consulte Introducción a la cuenta gratuita de Oracle Cloud Infrastructure.

- Utiliza valores de ejemplo para credenciales, arrendamiento y compartimentos de Oracle Cloud Infrastructure. Al finalizar el laboratorio, sustituya estos valores por otros específicos de su entorno en la nube.

Maximice el ancho de banda de IPSec mediante Oracle Interconnect for Microsoft Azure

Introducción

El cifrado es importante y este tutorial le mostrará cómo habilitar el cifrado en nuestras regiones interconectadas que tenemos con Microsoft Azure en todo el mundo.

Esta interconexión redundante se basa en circuitos virtuales privados, que son una latencia de red baja y predecible en una conexión privada con ExpressRoute de Microsoft Azure y FastConnect de Oracle Cloud Infrastructure (OCI). Esos circuitos virtuales privados no están cifrados por defecto.

En este tutorial se utilizará Oracle Interconnect for Microsoft Azure (Oracle Interconnect for Azure), se agregará cifrado a partir de túneles IPSec y también se mostrará cómo maximizar el ancho de banda en los túneles IPSec, ya que puede ser un factor limitante para algunos casos de uso.

Nota: IPSec sobre OCI FastConnect no se limita a esta interconexión de Oracle para Azure, se puede utilizar en cualquier FastConnect de OCI. Lo hemos utilizado para este tutorial.

Objetivos

Cree túneles cifrados a través de la interconexión Microsoft Azure/OCI para validar el posible ancho de banda de red en túneles IPSec combinados. Para buscar la ubicación donde sea posible, consulte Interconnect for Azure.

Esas conexiones se basan en Microsoft Azure ExpressRoute y OCI FastConnect. Al crear estas interconexiones, utilizan un circuito virtual privado que es aceptable para la mayoría de los clientes en la mayoría de los casos, pero algunos clientes requieren cifrado en los enlaces de red, y este tutorial es para ellos.

Vamos a crear 8 túneles IPSec en un circuito virtual para utilizar todo el ancho de banda en la conexión cifrada, ya que es posible que los túneles IPSec no alcancen el mismo ancho de banda por túnel que el circuito virtual subyacente.

Esta opción con tráfico cifrado a través de un circuito virtual privado dedicado también se puede aplicar a nuestra interconexión a Google Cloud y a las conexiones FastConnect entre las ubicaciones locales y OCI, pero la configuración variará.

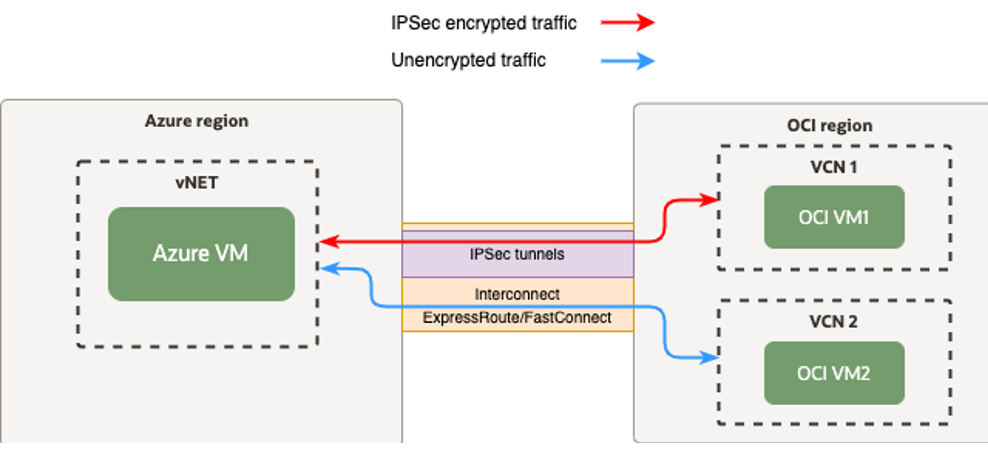

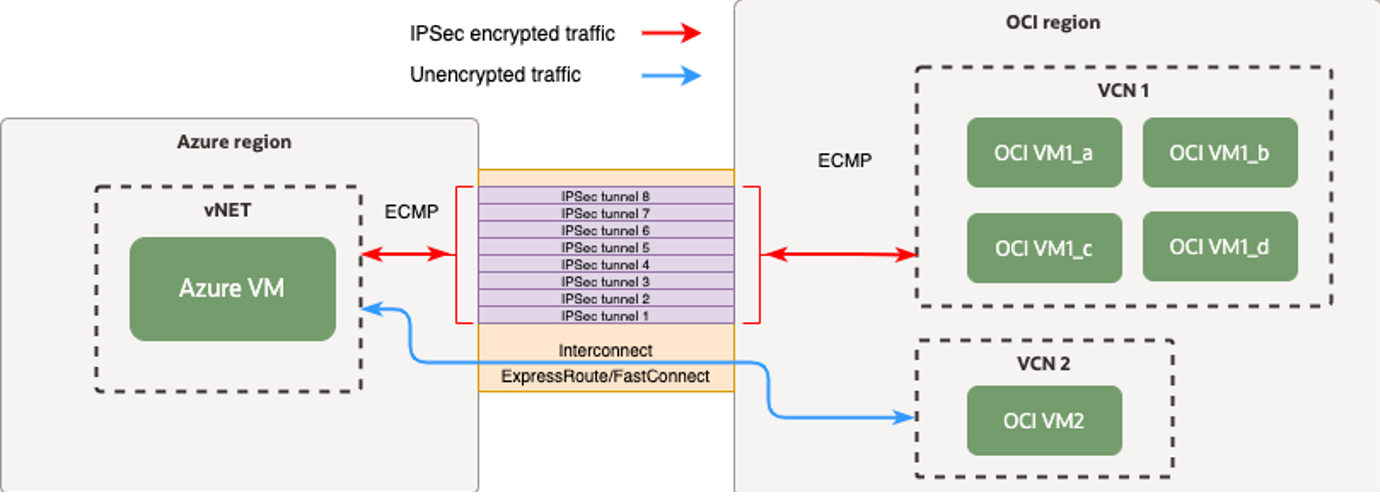

Diseño de red lógica

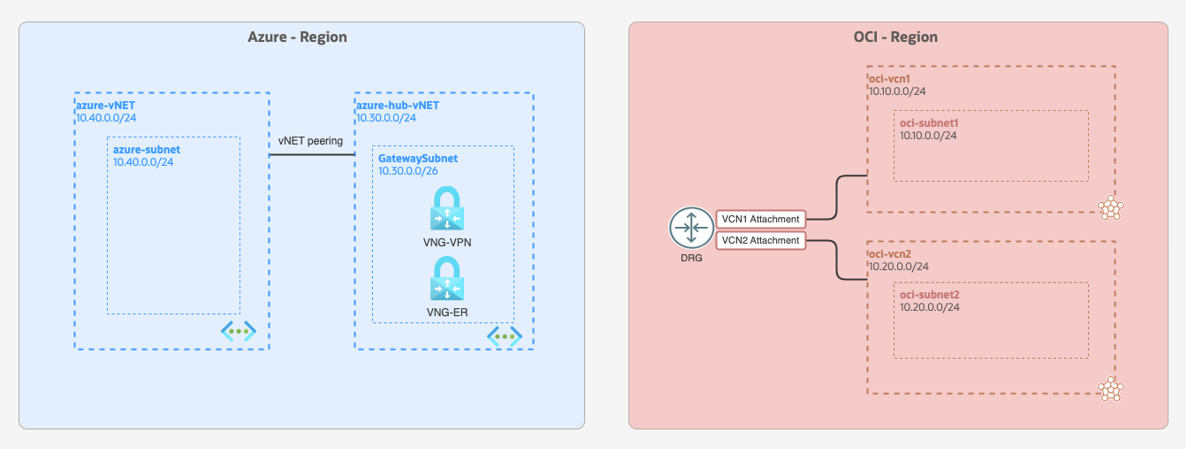

Hay opciones para permitir solo el tráfico cifrado IPSec en la conexión o permitir tanto el tráfico cifrado como el no cifrado en el mismo circuito virtual. En este tutorial, vamos a permitir tanto en la interconexión, como permitir que solo el tráfico cifrado llegue a VCN1 y el tráfico sin cifrar llegue a VCN2 en OCI, ambos desde el origen en Microsoft Azure.

En las implantaciones del mundo real, la opción de permitir solo el tráfico IPSec en un circuito virtual puede ser la más adecuada para los clientes que tienen requisitos estrictos para permitir solo el tráfico cifrado.

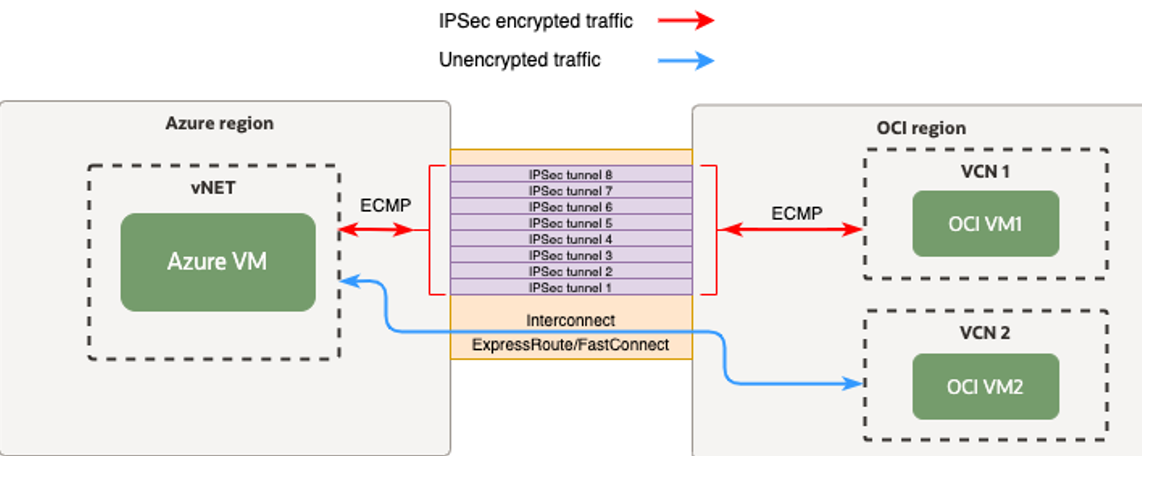

Ancho de banda con IPSec

Los túneles IPSec cifran y descifran el tráfico lo más rápido posible, pero están enlazados a protocolos de algoritmos de cifrado soportados por los dos puntos finales que crean los túneles y se necesitan ciclos de CPU para cifrar/descifrar, lo que a su vez limitará la cantidad de tráfico que puede pasar el túnel por segundo. Para superar este límite por túnel, es posible crear varios túneles y hacer uso de Equal Cost Multi-Pathing (ECMP), que puede enrutar paquetes a través de varios túneles si ambos extremos admiten ECMP.

Nota: Un único flujo de red solo utilizará un túnel. Para hacer uso de ECMP es necesario extender la carga a diferentes puntos finales / puertos, que normalmente es el caso en el mundo real. Varios puntos finales de un lado se conectan a varios puntos finales de otro lado.

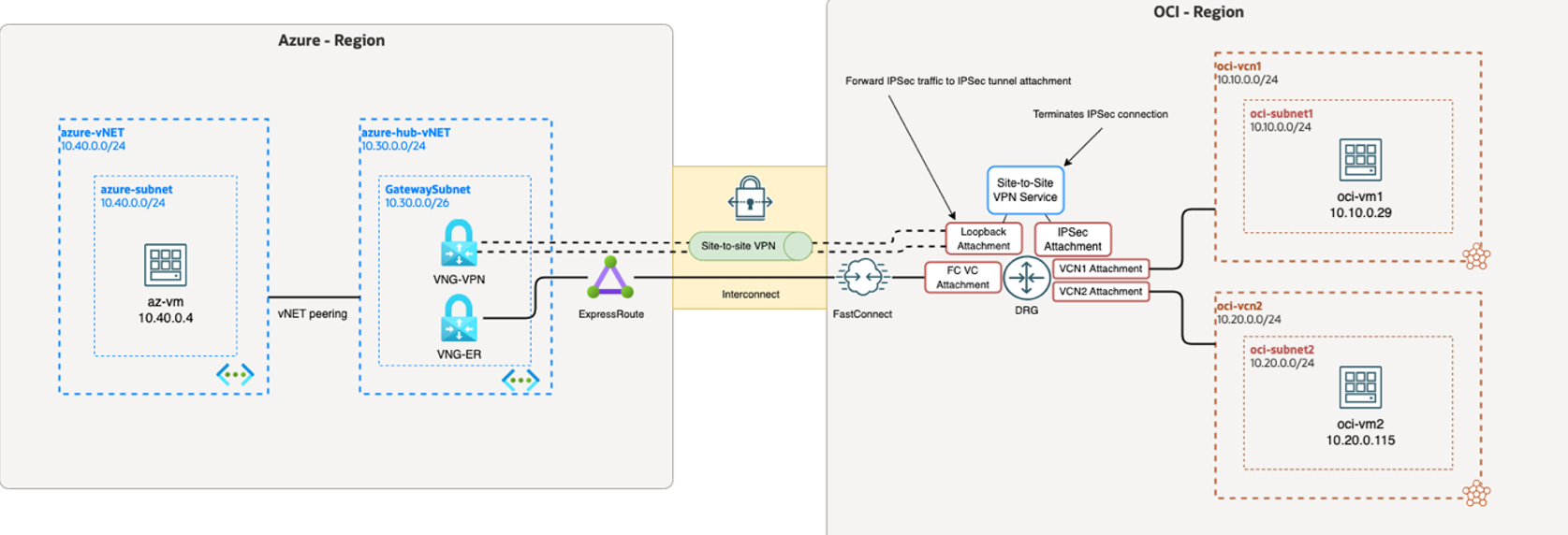

Configuración de red detallada

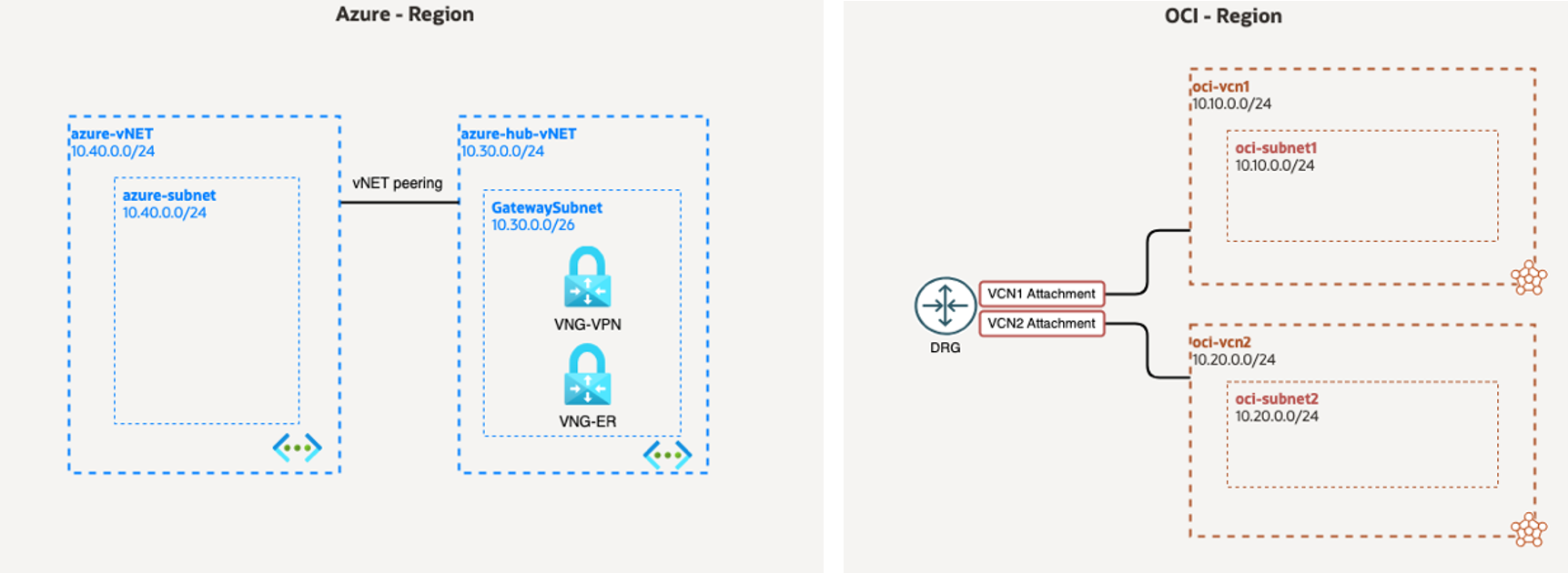

En la siguiente imagen se muestra la configuración de red en Microsoft Azure y OCI. El lado de Microsoft Azure consiste en una configuración normal de hub / radios donde las puertas de enlace de red se encuentran en el hub vNet y se conectan con vNET radial (aquí llamado azure-vNET) que actúan como fuente al realizar estas pruebas. En OCI, la configuración con IPSec a través de OCI FastConnect requiere que creemos tablas de rutas independientes para el circuito virtual y la asociación IPSec.

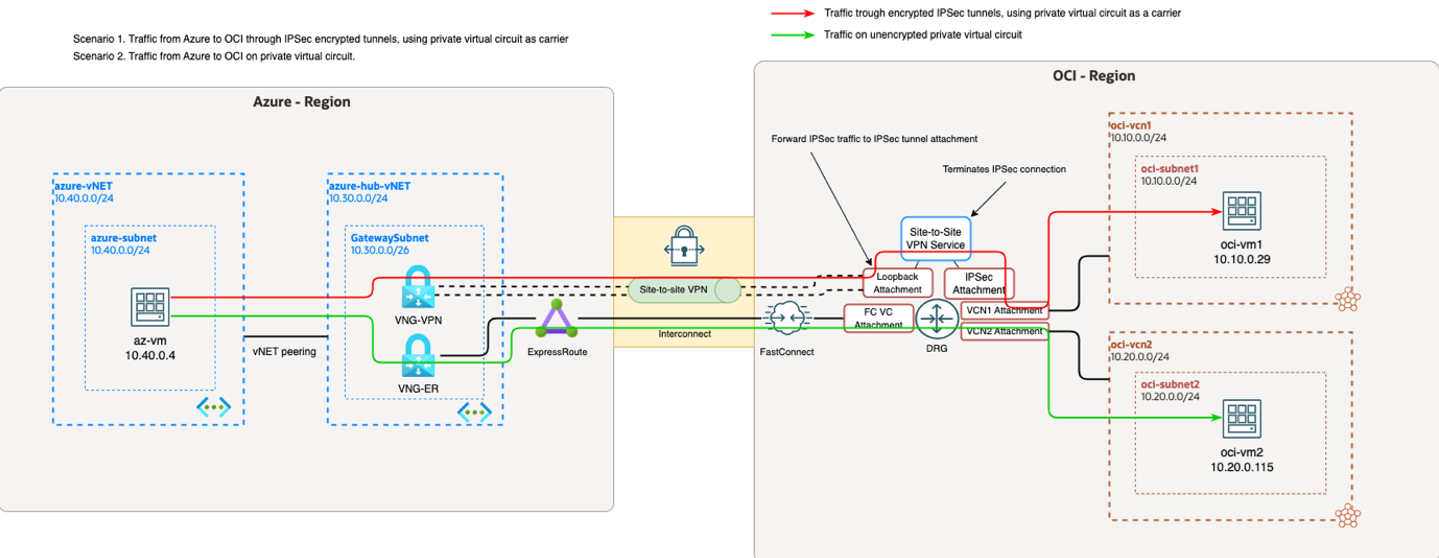

Flujo de tráfico

Para permitir solo el tráfico cifrado entre Microsoft Azure vNET y VCN1 y permitir el tráfico sin cifrar a VCN2, tenemos tablas de rutas independientes para VCN1 y VCN2 en OCI y:

- Anuncie el bloque de CIDR VCN1 solo en la asociación IPSec.

- Anuncie el bloque de CIDR VCN2 solo a la asociación de circuito virtual.

El flujo de tráfico se muestra en la siguiente imagen.

Requisitos

-

Acceso al inquilino de Microsoft Azure en una de las regiones mencionadas anteriormente.

-

Acceso al inquilino de OCI en la misma región que Microsoft Azure.

-

Derecho de acceso adecuado para crear túneles ExpressRoutes y IPSec en Microsoft Azure.

-

Derecho de acceso adecuado para crear conexiones VPN de sitio a sitio y FastConnect en OCI.

-

Este tutorial no es para principiantes, por lo que se necesita experiencia/habilidades para crear túneles VPN y Microsoft Azure ExpressRoute.

-

Como punto de partida, asumimos que la configuración de red ya se ha realizado como se muestra en la siguiente imagen.

Tarea 1: Preparación

Aquí hay información que es bueno saber al hacer la configuración de preparación.

Gateway ExpressRoute de Microsoft Azure

Utilizamos SKU de rendimiento ultra, ya que queríamos activar FastPath para minimizar la latencia de red entre Microsoft Azure y OCI, y necesitábamos tener un ancho de banda de al menos 5Gbps. Para obtener información sobre las diferencias entre los SKU de los gateways ExpressRoute, consulte https://learn.microsoft.com/en-us/azure/expressroute/expressroute-about-virtual-network-gateways.

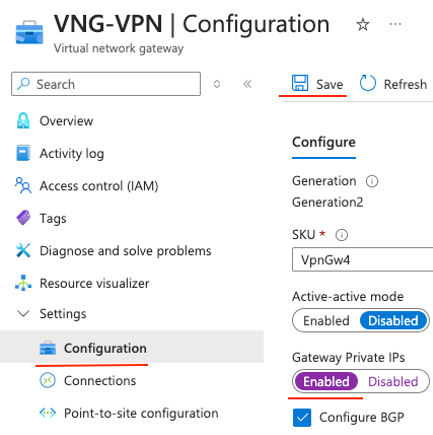

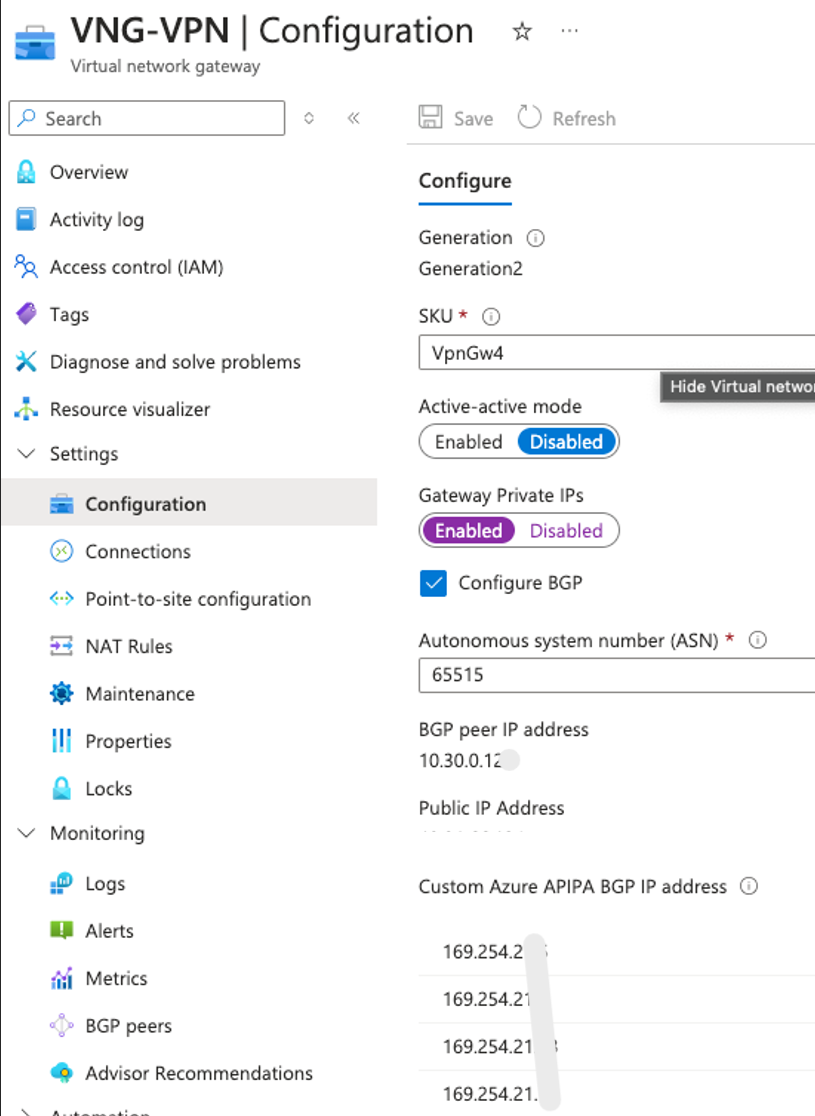

Gateway VPN de Microsoft Azure

Elegimos un SKU de gateway de VPN que pueda manejar el tráfico que planeamos transmitir. VpnGw4 soporta el rendimiento de 5Gbps y el circuito virtual de interconexión que desplegaremos también es 5Gbps. Para obtener más información, consulte Acerca de los SKU de gateway de VPN. Cuando se trata del gateway de VPN, una cosa importante es activar la IP privada. No se pudo activar la IP privada durante el despliegue desde el portal de Microsoft Azure, por lo que se necesitaba crear el gateway de VPN con IP pública primero y, a continuación, activar las IP privadas después del despliegue.

En OCI, las asociaciones VCN1 y VCN2 deben utilizar diferentes tablas de rutas.

La configuración debe ser similar a la siguiente etapa.

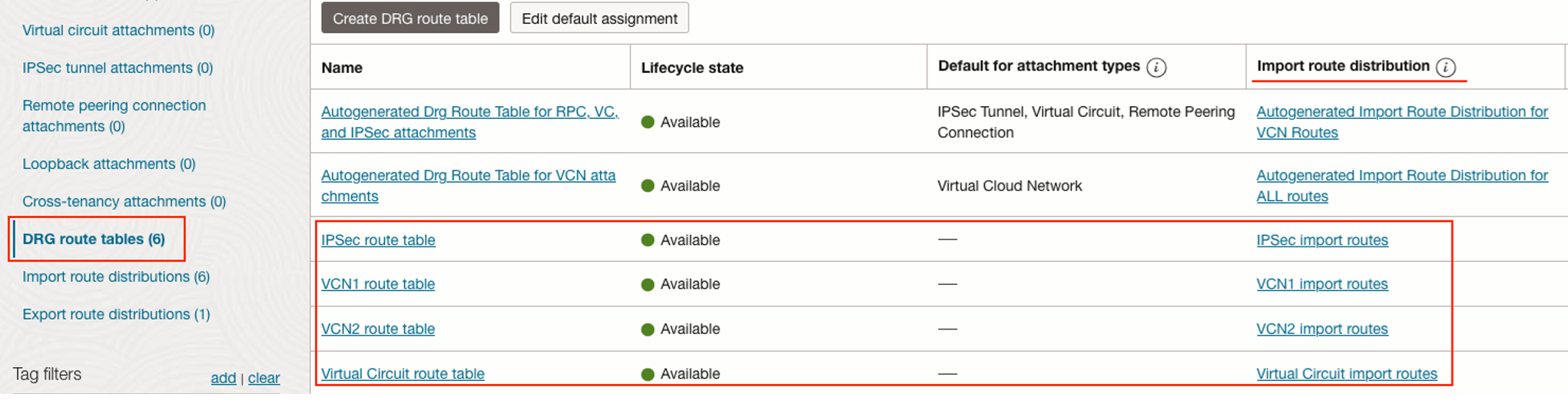

Tarea 2: Creación de tablas de rutas e importación de distribuciones de rutas

Cree estas tablas de rutas e importe las distribuciones de rutas. Mantenlos todos vacíos.

-

Vaya a la consola de OCI, vaya a Networking, Customer Connectivity, Dynamic Routing Gateway, DRG y haga clic en su DRG.

-

Cree las siguientes tablas de rutas e importe las distribuciones de rutas.

- VCN1 tabla de rutas.

- VCN2 tabla de rutas.

- Tabla de rutas de circuitos virtuales.

- Tabla de rutas IPSec.

- VCN1 rutas de importación.

- VCN2 rutas de importación.

- Rutas de importación de circuitos virtuales.

- IPSec rutas de importación.

Deje vacías todas las tablas de rutas e importe las distribuciones de rutas.

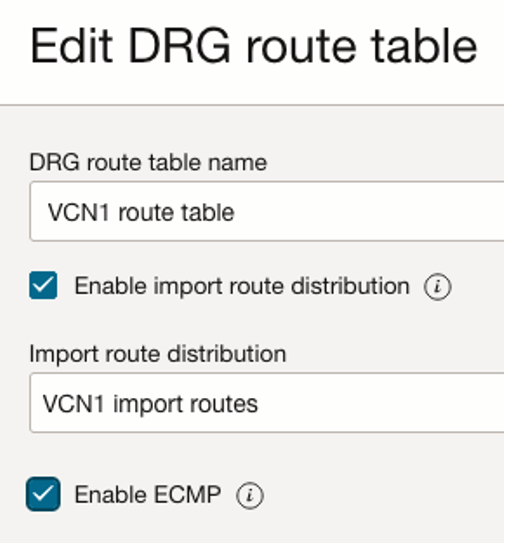

Tarea 3: Asignar una distribución de rutas de importación correcta a cada tabla de rutas

Haga clic en cada uno de los nombres de tabla de rutas, Editar, seleccione Activar distribución de rutas de importación y, a continuación, haga clic en el menú desplegable para seleccionar la distribución de rutas de importación correcta. Para VCN1, también habilitamos ECMP.

Después de la edición, la asignación se debe parecer a la siguiente:

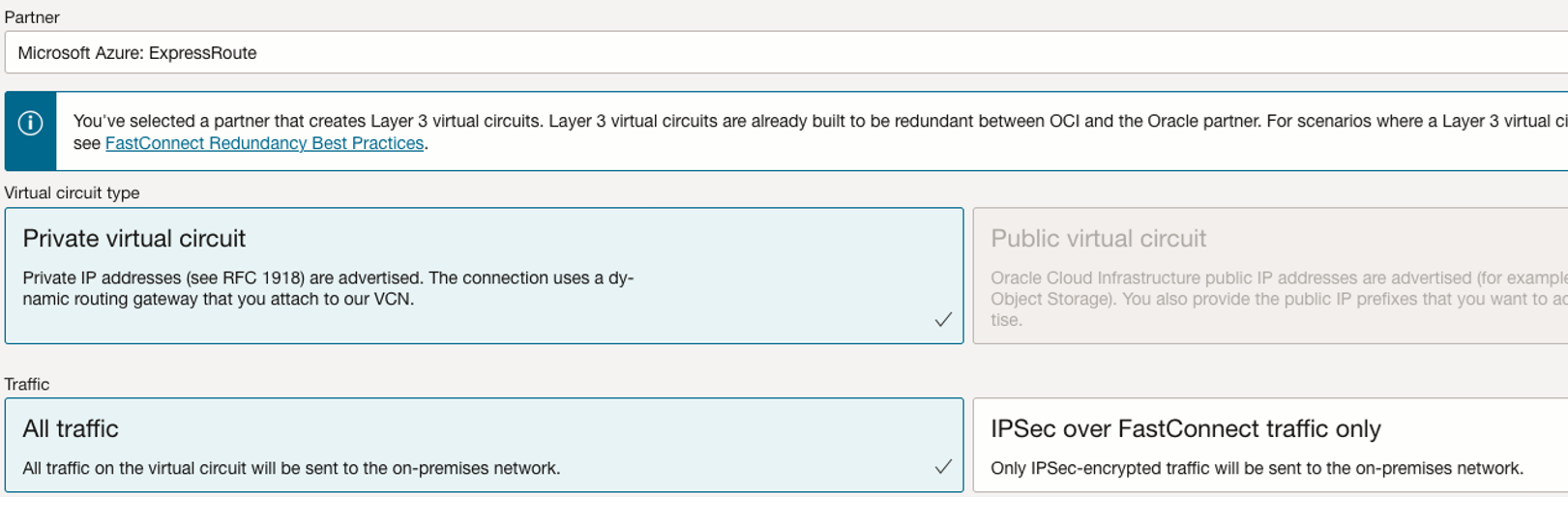

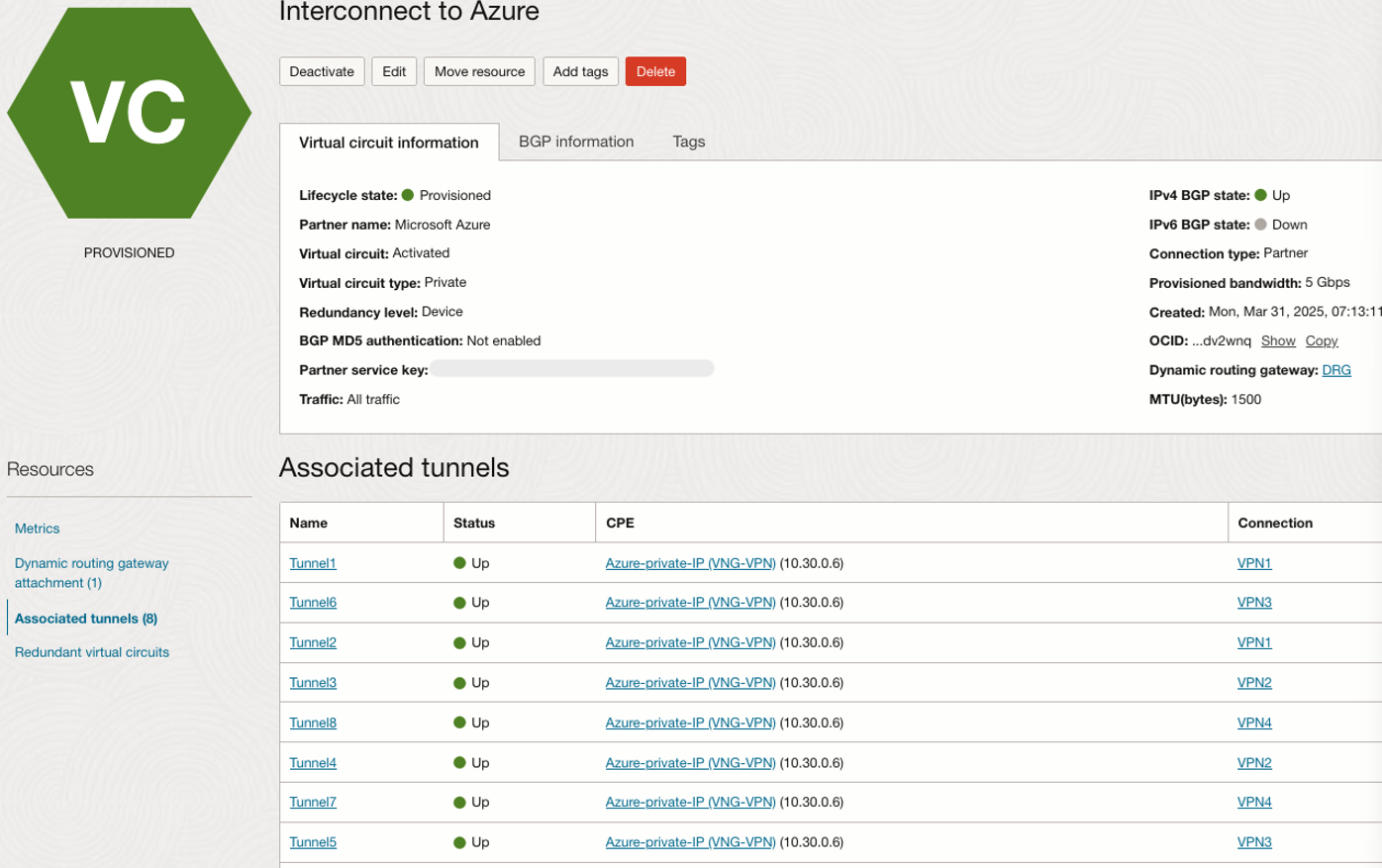

Tarea 4: Creación de Oracle Interconnect for Azure

Siga esta documentación: Configuración de una conexión.

Una excepción es que la documentación no explica las nuevas capacidades para permitir solo el tráfico de IPSec o permitir todo el tráfico.

Dado que tenemos previsto permitir el tráfico cifrado y no cifrado en el circuito virtual en este tutorial, debemos seleccionar Todo el tráfico y el resto es el mismo.

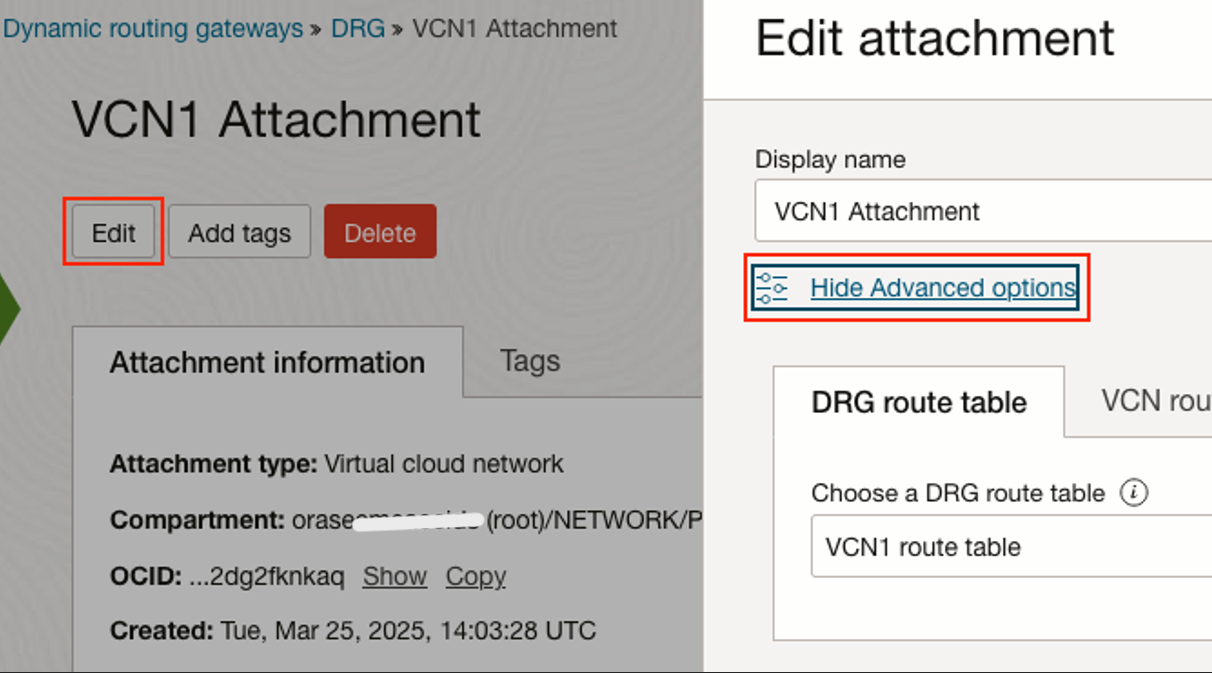

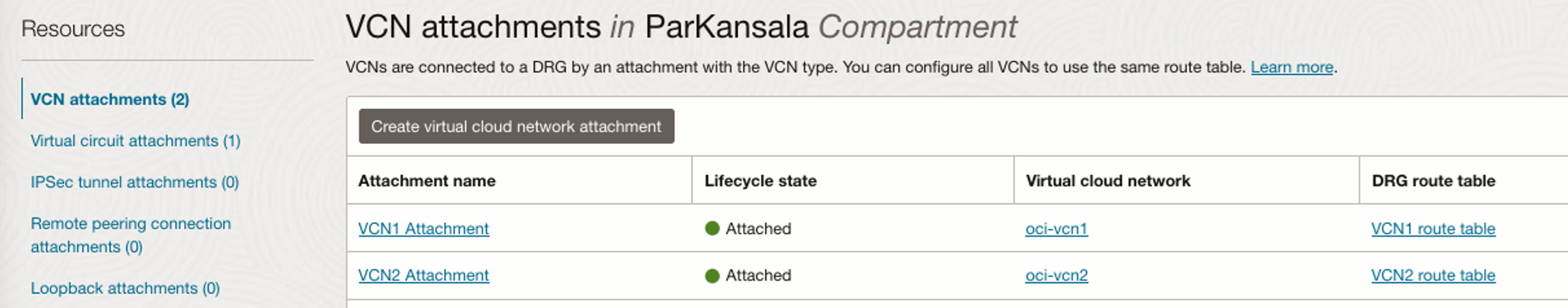

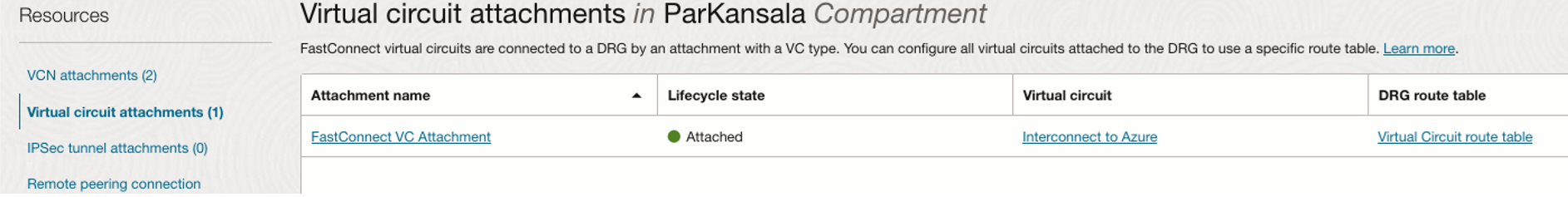

Tarea 5: Especificación de tablas de rutas para OCI FastConnect y VCN

Dado que el valor por defecto es utilizar las tablas de rutas generadas automáticamente para cada anexo, debemos cambiarlas por las que hemos creado.

| Nombre del Anexo | Tabla De Rutas De DRG |

|---|---|

| FastConnect Anexo de capital riesgo | Tabla de rutas de circuitos virtuales |

| VCN1 anexo | Tabla de rutas VCN1 |

| VCN2 anexo | Tabla de rutas VCN2 |

Para ello, necesitamos editar los anexos. Haga clic en cada una de las asociaciones, Editar y Mostrar opciones avanzadas y, a continuación, seleccione la tabla de rutas de DRG para cada una.

La VCN debe tener este aspecto:

El circuito virtual debe tener este aspecto:

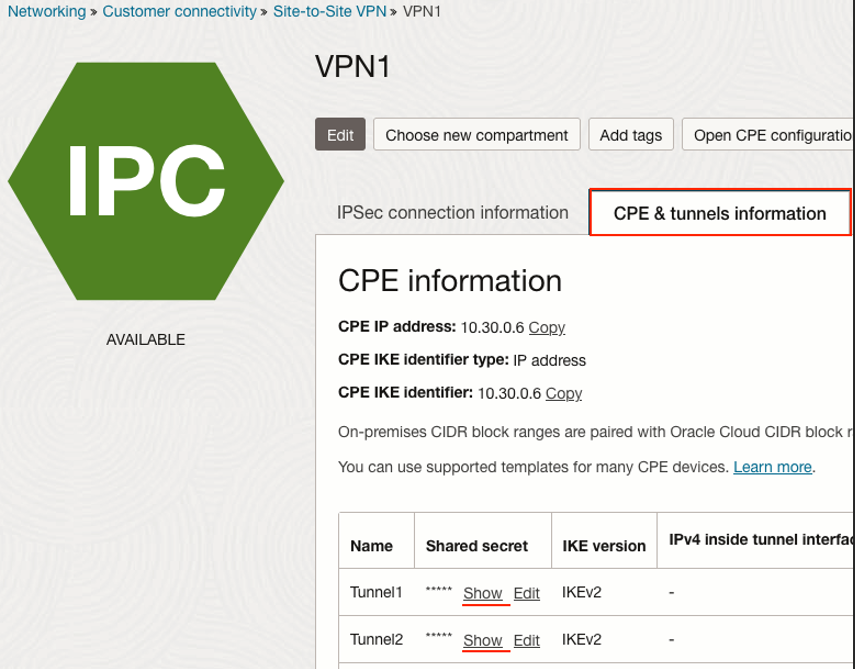

Tarea 6: Creación de túneles VPN IPSec

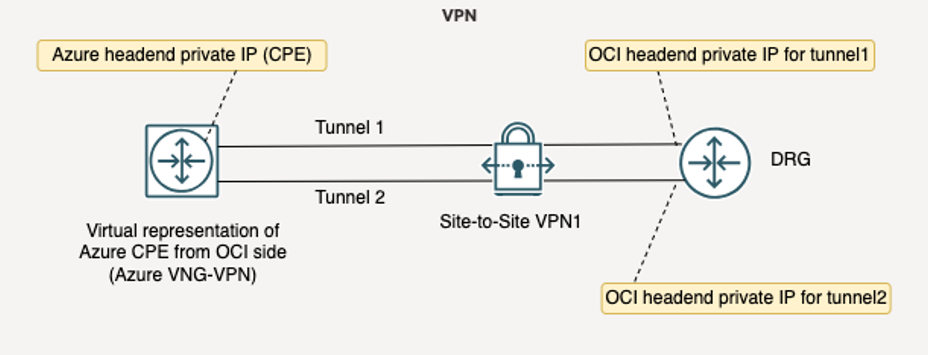

La conexión VPN de sitio a sitio de OCI utiliza una dirección IP en el extremo remoto (equipo local de cliente (CPE) desde la perspectiva de OCI) y utiliza una dirección IP por túnel en el extremo principal de OCI. Para la sesión de protocolo de gateway de borde (BGP), necesitamos ajustar un poco la configuración para hacer uso de ambos túneles para cada una de las cuatro conexiones VPN que configuraremos.

-

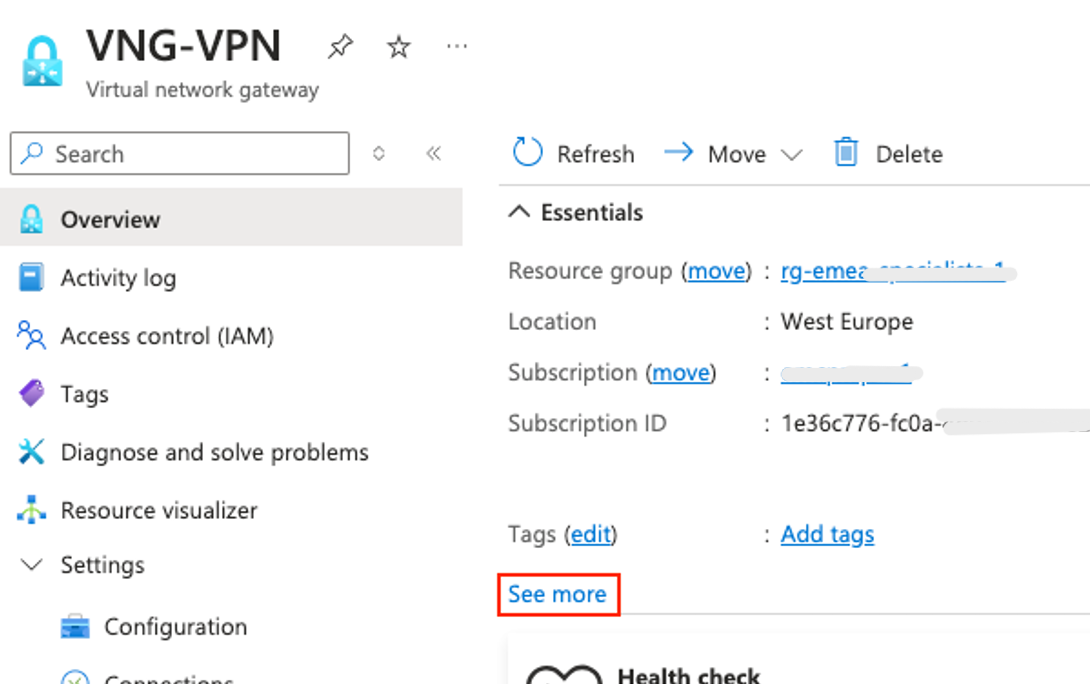

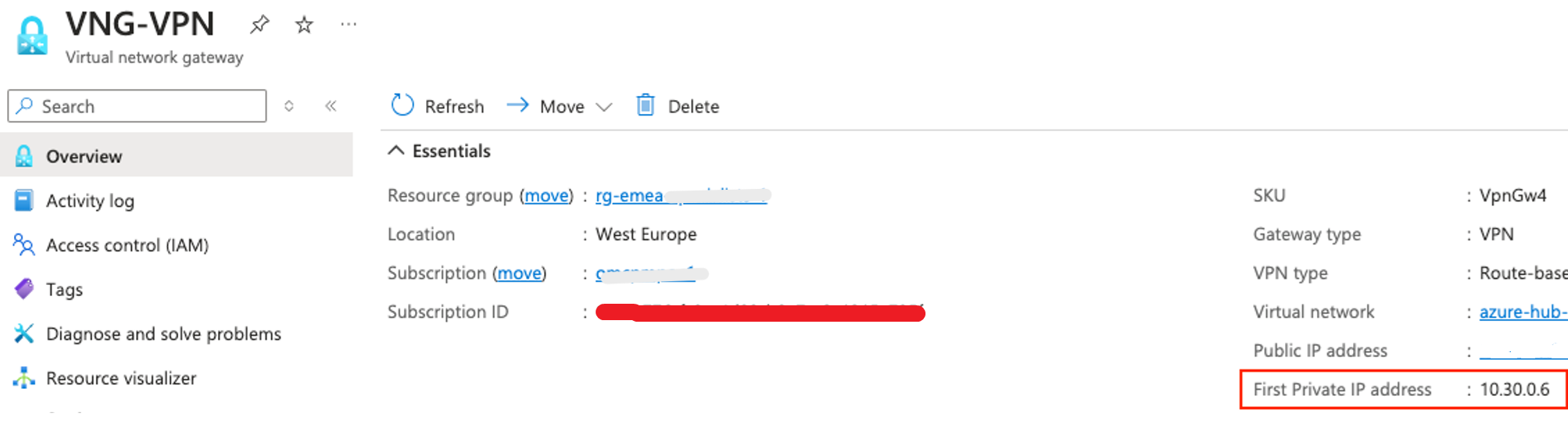

Obtenga la dirección IP privada de VPN de Microsoft Azure Virtual Network Gateway (VNG).

Para ver la IP privada para el gateway de VPN en Microsoft Azure, debe hacer clic en Ver más. Esto se utilizará para terminar la VPN en el lado de Microsoft Azure.

Luego mostrará la dirección IP privada.

-

Crear IP BGP en Microsoft Azure VNG.

Cree una IP BGP de APIPA personalizada 4x en el gateway de VPN de Microsoft Azure, una para cada conexión VPN desde OCI.

-

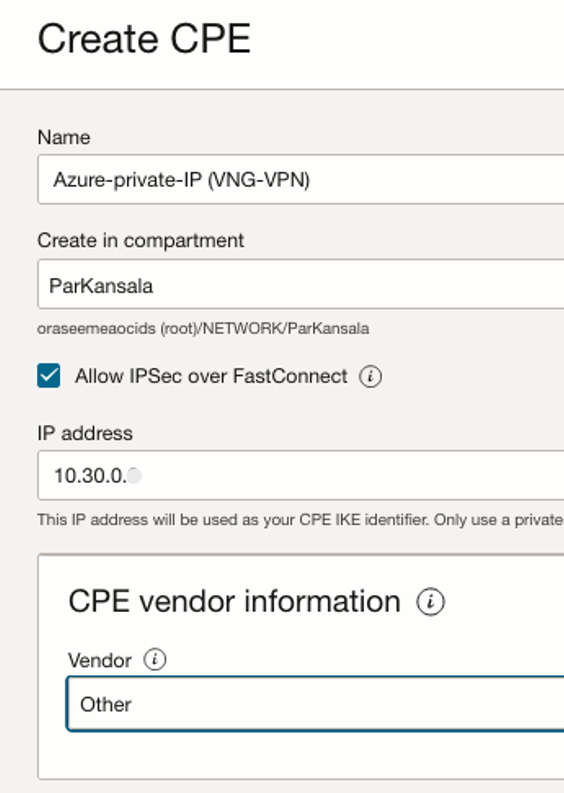

Crear dispositivo CPE en OCI. Ahora conocemos la IP de CPE privada en el sitio de Microsoft Azure, que se utilizará para todos los túneles VPN, crearemos una representación virtual del dispositivo CPE en Microsoft Azure, en OCI, con la IP privada y tendremos que activar Permitir IPSec en FastConnect. Para activar esto, vaya a Red, Conectividad de cliente y haga clic en Equipo local de cliente.

-

Crear una VPN de sitio a sitio en OCI.

Vaya a Red, Conectividad de cliente, VPN de sitio a sitio y haga clic en Crear conexión IPSec.

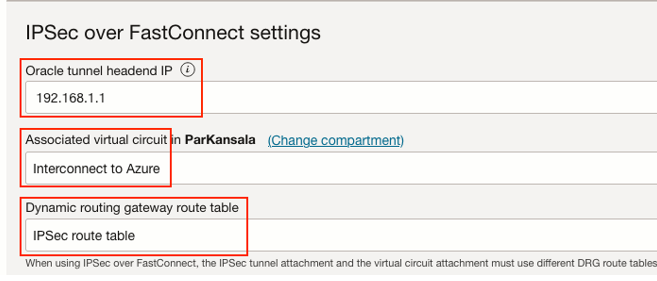

Dado que hemos activado IPSec en OCI FastConnect en el CPE, se mostrarán nuevas opciones que debemos especificar.

- IP principal de Oracle (IP separada para cada túnel, consulte la siguiente tabla para esta configuración).

- Circuito virtual asociado (igual para todos los túneles).

- Tabla de rutas para el túnel IPSec (igual que para todos los túneles de este ejemplo).

Utilizaremos estas IP privadas de cabecera en OCI al crear túneles IPSec.

IP DE CONFIGURACIÓN DE Azure Nombre de conexión VPN Nombre de túnel de OCI IP privada de cabecera de OCI VPN1 Tunnel1 192.168.1.1 VPN1 Tunnel2 192.168.1.2 VPN2 Tunnel3 192.168.1.3 10.30.0.6 VPN2 Tunnel4 192.168.1.4 VPN3 Tunnel5 192.168.1.5 VPN3 Tunnel6 192.168.1.6 VPN4 Tunnel7 192.168.1.7 VPN4 Tunnel8 192.168.1.8 Desde OCI, esta es la configuración utilizada para la configuración de BGP:

Nombre de conexión VPN Nombre de túnel IP DE Azure APIPA BGP OCI APIPA BGP IP VPN1 Tunnel1 169.254.21.5/31 169.254.21.4/31 VPN1 Tunnel2 169.254.21.5/30 169.254.21.6/30 VPN2 Tunnel3 169.254.21.9/31 169.254.21.8/31 VPN2 Tunnel4 169.254.21.9/30 169.254.21.10/30 VPN3 Tunnel5 169.254.21.13/31 169.254.21.12/31 VPN3 Tunnel6 169.254.21.13/30 169.254.21.14/30 VPN4 Tunnel7 169.254.21.17/31 169.254.21.16/31 VPN4 Tunnel8 169.254.21.17/30 169.254.21.18/30 Para establecer una conexión VPN a Microsoft Azure, utilice la documentación estándar, a partir de Crear conexión IPSec y recuerde la configuración especial anterior para IPSec en OCI FastConnect. Para obtener más información, consulte Conexión VPN a Azure.

Es necesario hacerlo para las 4 conexiones VPN (8 túneles).

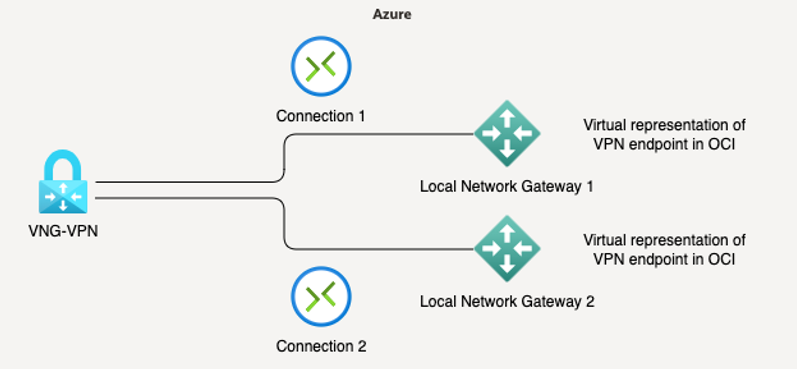

Tarea 7: Creación de un gateway de red local (LNG) en Microsoft Azure

LNG es la representación virtual del punto final de VPN en OCI. Cree 8 LNG con los parámetros que se muestran en la siguiente tabla.

Los parámetros para todo el GNL se muestran en la tabla. Al crear GNL, se utilizaron estos parámetros (activar la configuración de BGP).

| Nombre | Dirección IP de punto final | Número ASN | Dirección IP de peer de BGP |

|---|---|---|---|

| OCI1 | 192.168.1.1 | 31.898 | 169.254.21.4 |

| OCI2 | 192.168.1.2 | 31.898 | 169.254.21.6 |

| OCI3 | 192.168.1.3 | 31.898 | 169.254.21.8 |

| OCI4 | 192.168.1.4 | 31.898 | 169.254.21.10 |

| OCI5 | 192.168.1.5 | 31.898 | 169.254.21.12 |

| OCI6 | 192.168.1.6 | 31.898 | 169.254.21.14 |

| OCI7 | 192.168.1.7 | 31.898 | 169.254.21.16 |

| OCI8 | 192.168.1.8 | 31.898 | 169.254.21.18 |

En la siguiente imagen se muestra una representación visual de cada conexión VPN.

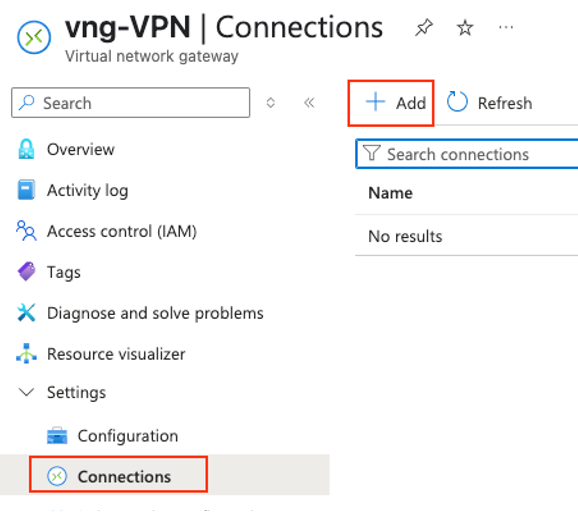

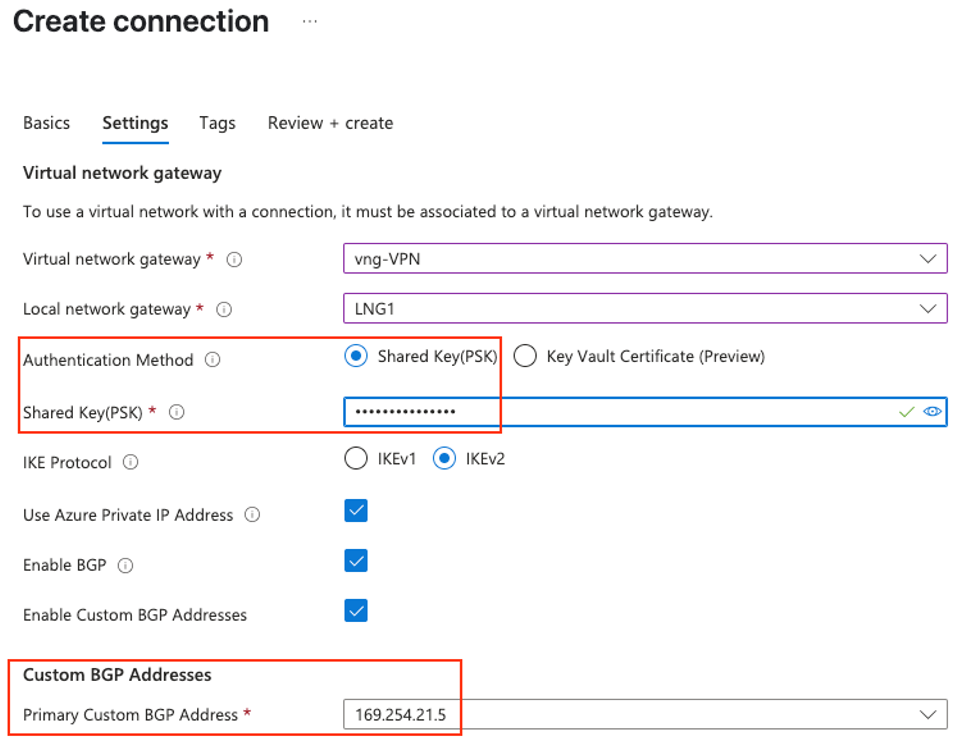

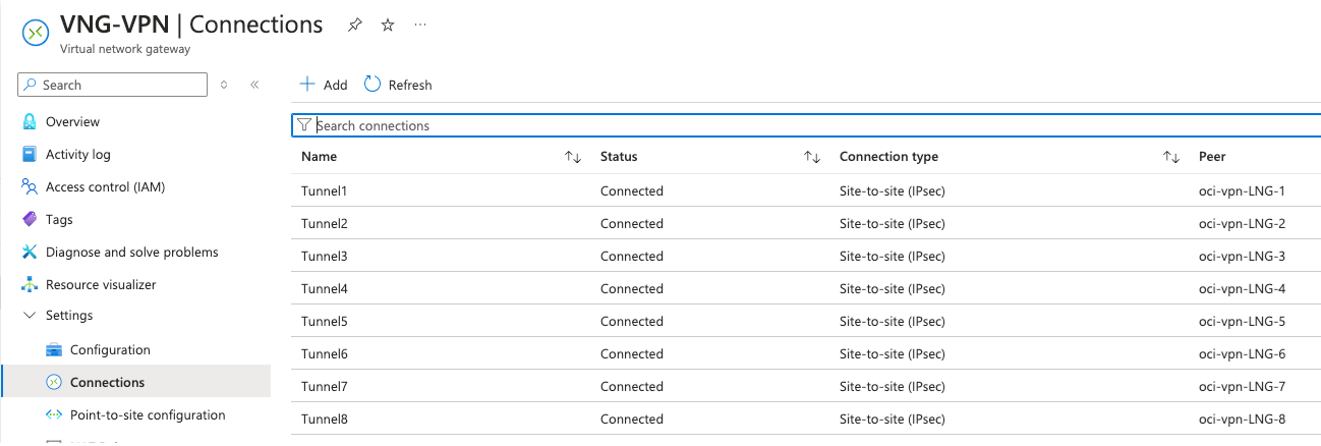

Tarea 8: Crear conexión entre vng-VPN y cada GNL en Microsoft Azure

-

Vaya a la página VPN de sitio a sitio, haga clic en Mostrar y en Copiar para copiar el secreto compartido (PSK) de la consola de OCI para cada túnel.

-

En Microsoft Azure, vaya a

vng-VPNy cree una conexión a cada uno de los GNL.

-

Pegue el secreto compartido en la consola de Microsoft Azure para cada conexión y haga clic en el menú desplegable para seleccionar la dirección BGP correcta, VNG y el gateway de red local. Las IP de BGP que utilizamos en la tarea 6.

Después de esto, todos los túneles deben subir en un par de minutos. Verificar en Microsoft Azure:

Verificar en OCI:

Tarea 9: Prueba de la conexión

Ahora es el momento de ver cómo funciona. Probaremos el ancho de banda de una máquina virtual de Microsoft Azure a máquinas virtuales en OCI. Las máquinas virtuales de 4x se colocan en una VCN que solo permite el tráfico IPSec y una máquina virtual en otra VCN que permite el tráfico no cifrado a través de Microsoft Azure ExpressRoute/OCI FastConnect.

Las máquinas virtuales de ambos lados tienen suficientes núcleos para manejar este ancho de banda de red. Utilizaremos el protocolo TCP como escenario de prueba, ya que la mayoría de las aplicaciones utilizan ese protocolo.

Entendemos que la latencia de red afectará al ancho de banda, pero como queríamos capturar la diferencia entre con y sin IPSec, no se notará. El objetivo aquí no es mostrar el ancho de banda máximo, es comprender el impacto de tener cifrado IPSec en la parte superior de una interconexión en comparación con solo usar la interconexión sin cifrado.

El motivo de tener 4 máquinas virtuales en OCI para el tráfico IPSec es que un túnel VPN no puede saturar el circuito virtual 5Gbps que tenemos para la interconexión, por lo que utilizaremos ECMP para distribuir el tráfico a través de diferentes túneles VPN a sus puntos finales, que cada uno tiene diferentes IP y puertos a los que responde. Este es normalmente el caso en el mundo real también, muchos puntos finales de origen hablan con muchos puntos finales de destino.

Para las pruebas de ancho de banda, utilizaremos iperf3: https://iperf.fr/

Servidor en OCI (lado de escucha):

OCI VM1_a = $ iperf3 -s -p 5201

OCI VM1_b = $ iperf3 -s -p 5202

OCI VM1_c = $ iperf3 -s -p 5203

OCI VM1_d = $ iperf3 -s -p 5204

OCI VM2 = $ iperf3 -s -p 5201

Tarea 9.1: Prueba del ancho de banda en el circuito virtual

Ejecute el siguiente comando para probar el ancho de banda máximo en el circuito virtual, desde la máquina virtual de Microsoft Azure hasta OCI VM2.

$ iperf3 -c <OCIVM2 IP> -p 5201

Summary output:

[ ID] Interval Transfer Bitrate Retr

[ 6] 0.00-10.00 sec 6.13 GBytes 5.27 Gbits/sec 336296 sender

[ 6] 0.00-10.04 sec 6.12 GBytes 5.24 Gbits/sec receiver

Podemos ver que hemos utilizado el ancho de banda 5Gbps para el circuito virtual, logrando 5.24Gbps.

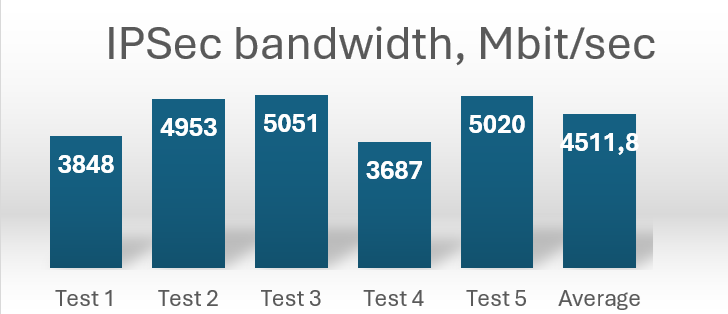

Prueba 9.2: Prueba del ancho de banda IPSec combinado mediante ECMP

Ejecute el siguiente comando para probar el ancho de banda máximo en túneles IPSec, desde la máquina virtual de Microsoft Azure hasta las máquinas virtuales 4x en OCI al mismo tiempo.

$ iperf3 -c <OCIVM1_a IP> -p 5201 & iperf3 -c <OCIVM1_b IP> -p 5202 &

iperf3 -c <OCIVM1_c IP> -p 5203 & iperf3 -c <OCIVM1_d IP> -p 5204 &

Esta es una de las pruebas que hicimos.

[ ID] Interval Transfer Bitrate Retr

[ 5] 0.00-10.00 sec 1.81 GBytes 1.56 Gbits/sec 4018 sender

[ 5] 0.00-10.04 sec 1.81 GBytes 1.55 Gbits/sec receiver

- - - - - - - - - - - - - - - - - - - - - - - - -

[ ID] Interval Transfer Bitrate Retr

[ 5] 0.00-10.00 sec 1.24 GBytes 1.07 Gbits/sec 32114 sender

[ 5] 0.00-10.04 sec 1.24 GBytes 1.06 Gbits/sec receiver

- - - - - - - - - - - - - - - - - - - - - - - - -

[ ID] Interval Transfer Bitrate Retr

[ 5] 0.00-10.00 sec 1.08 GBytes 931 Mbits/sec 1016 sender

[ 5] 0.00-10.04 sec 1.08 GBytes 921 Mbits/sec receiver

- - - - - - - - - - - - - - - - - - - - - - - - -

[ ID] Interval Transfer Bitrate Retr

[ 5] 0.00-10.00 sec 1.78 GBytes 1.53 Gbits/sec 63713 sender

[ 5] 0.00-10.04 sec 1.78 GBytes 1.52 Gbits/sec receiver

El resumen de estas ejecuciones de prueba es 5.05Gbps (1,55 + 1,06 + 0,92 + 1,52). Si tomamos un promedio de las ejecuciones de prueba, obtuvimos 4.51Gbps.

Por lo tanto, podemos utilizar casi todo el ancho de banda de red con cifrado IPsec a través de un circuito virtual FastConnect de OCI.

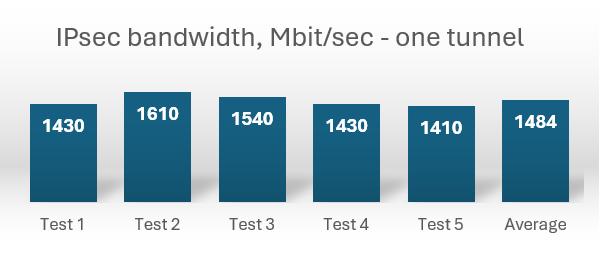

Tarea 9.3: Prueba del ancho de banda con un túnel IPSec

Hay casos en los que ECMP no se puede utilizar (no se admite en otro extremo), por lo que medimos qué ancho de banda podemos obtener de un solo túnel IPSec. Una máquina virtual en Microsoft Azure a una máquina virtual en OCI.

En esta tabla de resumen, se muestra un ancho de banda de red bastante bueno para un túnel cifrado IPSec.

Ahora hemos demostrado que los clientes que deseen cifrar el tráfico de red en un enlace FastConnect de OCI mediante el cifrado IPSec pueden utilizar varios túneles VPN y aumentar el ancho de banda total para el tráfico IPSec más allá de un solo túnel VPN, obteniendo casi el mismo ancho de banda total que el circuito virtual subyacente.

Enlaces relacionados

Acuses de recibo

- Autores - Luis Catalán Hernández (Especialista en OCI Cloud Network y Multi Cloud), Par Kansala (Especialista en OCI Cloud Network y Multi Cloud), Sachin Sharma (Especialista en OCI Cloud Network)

Más recursos de aprendizaje

Explore otros laboratorios en docs.oracle.com/learn o acceda a más contenido de aprendizaje gratuito en el canal YouTube de Oracle Learning. Además, visite education.oracle.com/learning-explorer para convertirse en un explorador de Oracle Learning.

Para obtener documentación sobre el producto, visite Oracle Help Center.

Maximize IPSec Bandwidth using Oracle Interconnect for Microsoft Azure

G34140-01

Copyright ©2025, Oracle and/or its affiliates.