Nota:

- Este tutorial requiere acceso a Oracle Cloud. Para registrarse en una cuenta gratuita, consulte Introducción a la capa gratuita de Oracle Cloud Infrastructure.

- Utiliza valores de ejemplo para las credenciales, el arrendamiento y los compartimentos de Oracle Cloud Infrastructure. Al finalizar el laboratorio, sustituya estos valores por otros específicos de su entorno en la nube.

Configurar reglas de detector de Oracle Cloud Guard para detectar problemas basados en condiciones

Introducción

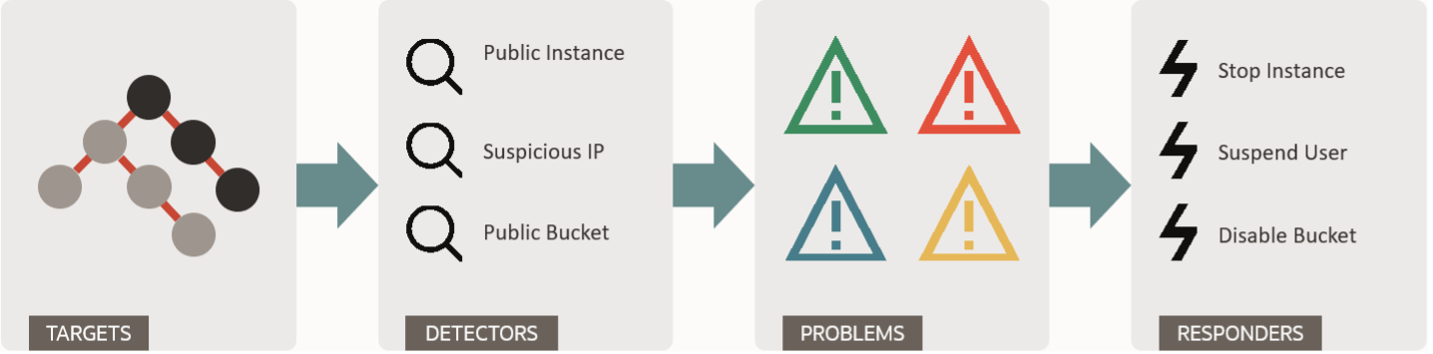

Oracle Cloud Guard es un servicio nativo en la nube gratuito que explora los destinos, que son compartimentos de Oracle Cloud Infrastructure (OCI) y detecta problemas basados en reglas definidas en las políticas denominadas políticas de detector. Una vez que se cumple una regla, se crea un problema que puede revisar desde la consola. Cloud Guard actúa en los problemas mediante reglas definidas en las políticas de responsable de respuesta. Cloud Guard incluye varias recetas de detector listas para usar. Por ejemplo, recetas de detector de configuración, recetas de detector de actividad, etc. Las recetas de detector tienen varias reglas de detector, cuando se disparan estas reglas, Cloud Guard crea un problema.

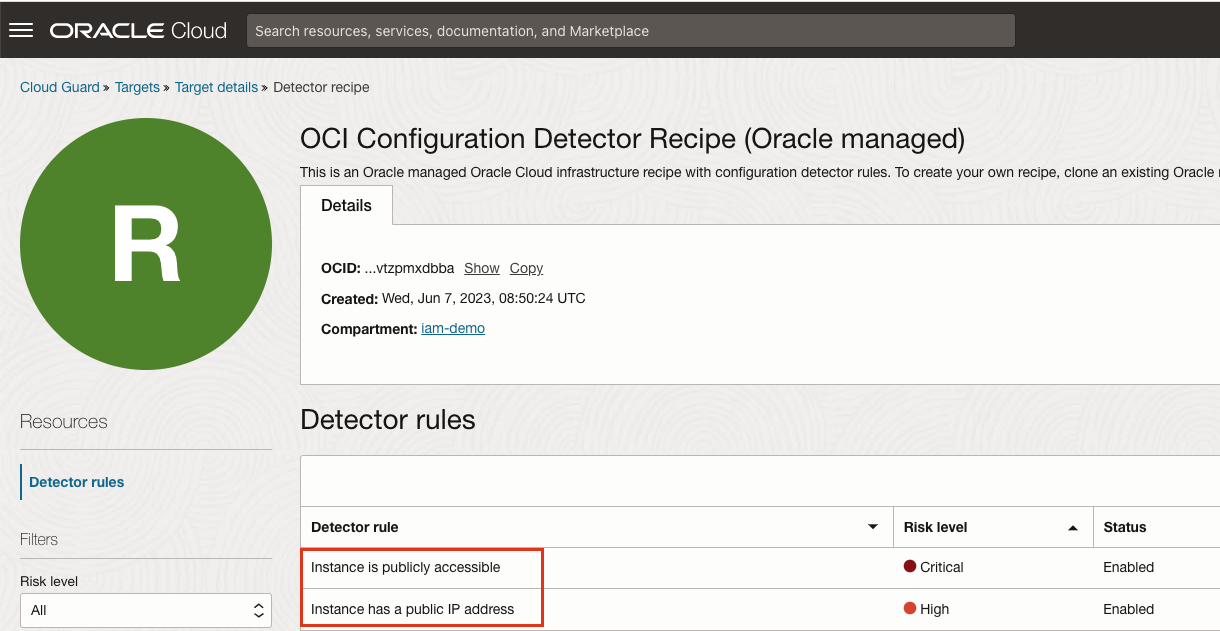

Una vez que haya configurado Cloud Guard, comienza a detectar problemas según las políticas de detector listas para usar. Al revisar los problemas detectados por Cloud Guard, puede que encuentre que algunos problemas son falsos positivos en función de su caso de uso. Por ejemplo, las reglas de detector "La instancia es de acceso público" de Cloud Guard y "la instancia tiene una IP pública" detectan instancias en los destinos (compartimento) a las que se puede acceder desde Internet y que tienen una IP pública. Sin embargo, desea permitir que una instancia informática de demostración/formación tenga una IP pública y que se pueda acceder a ella desde Internet.

Para ello, puede configurar grupos condicionales en las reglas de detector de Cloud Guard y puede hacerlo para casi todos los tipos de reglas de detector.

Objetivos

- Configure las reglas de detector de Cloud Guard para detectar problemas según las condiciones.

Requisitos

- Acceso a un arrendamiento de OCI con la cuenta de administrador o acceso para gestionar las reglas de detector de Cloud Guard y la lista gestionada.

- Cloud Guard está activado y detecta problemas mediante detectores de configuración.

Tarea 1: Identificar la regla de detector que se debe ejecutar según una condición

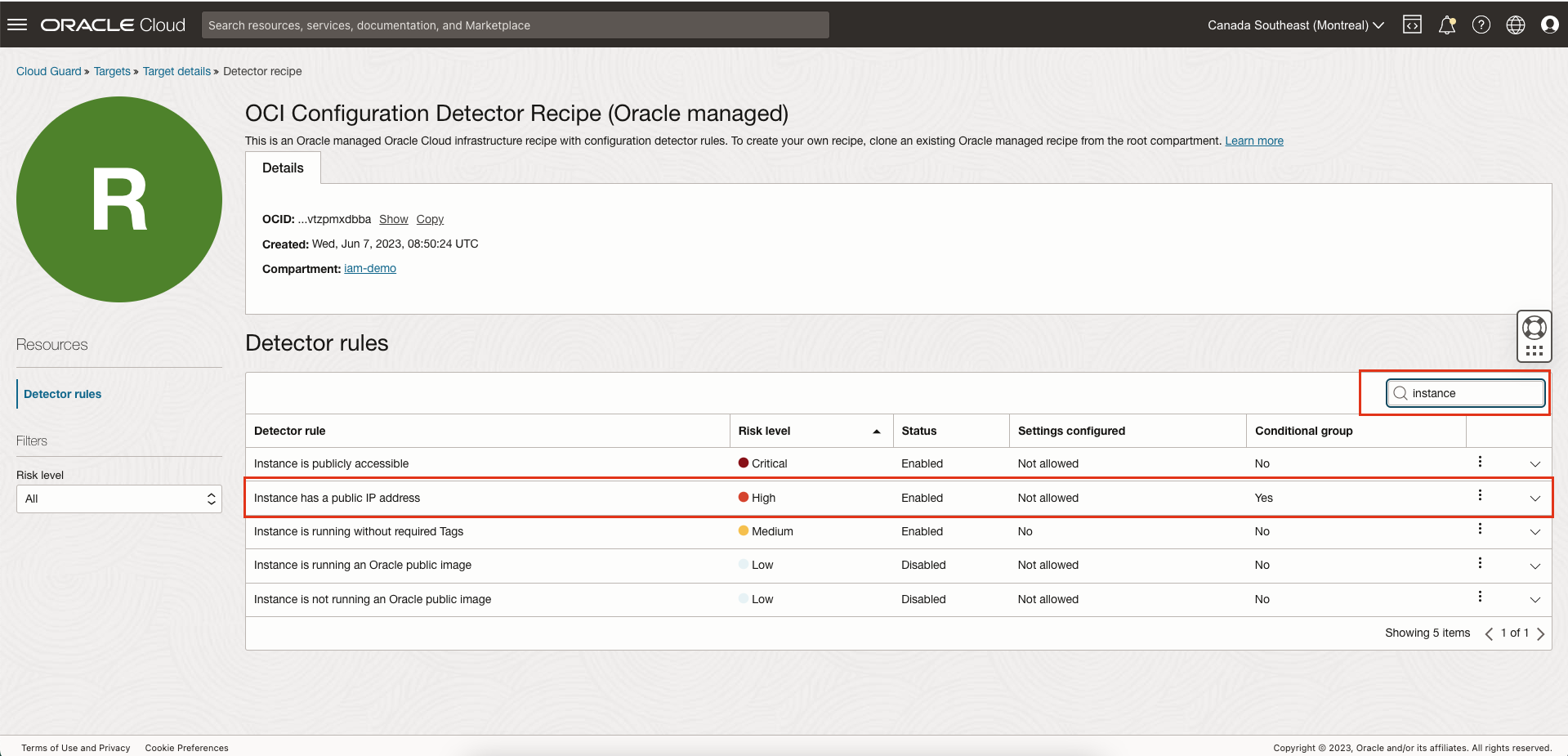

Antes de empezar a configurar el grupo condicional de regla de detector, debe saber en qué reglas de detector debe trabajar. En este tutorial, se muestra el uso de una regla de detector de configuración "La instancia tiene una dirección IP pública". Esta regla de detector explora las instancias informáticas de un destino y, si la instancia tiene una IP pública asignada, Cloud Guard crea un problema y si la regla de responsable de respuesta correspondiente está definida para suprimir automáticamente la

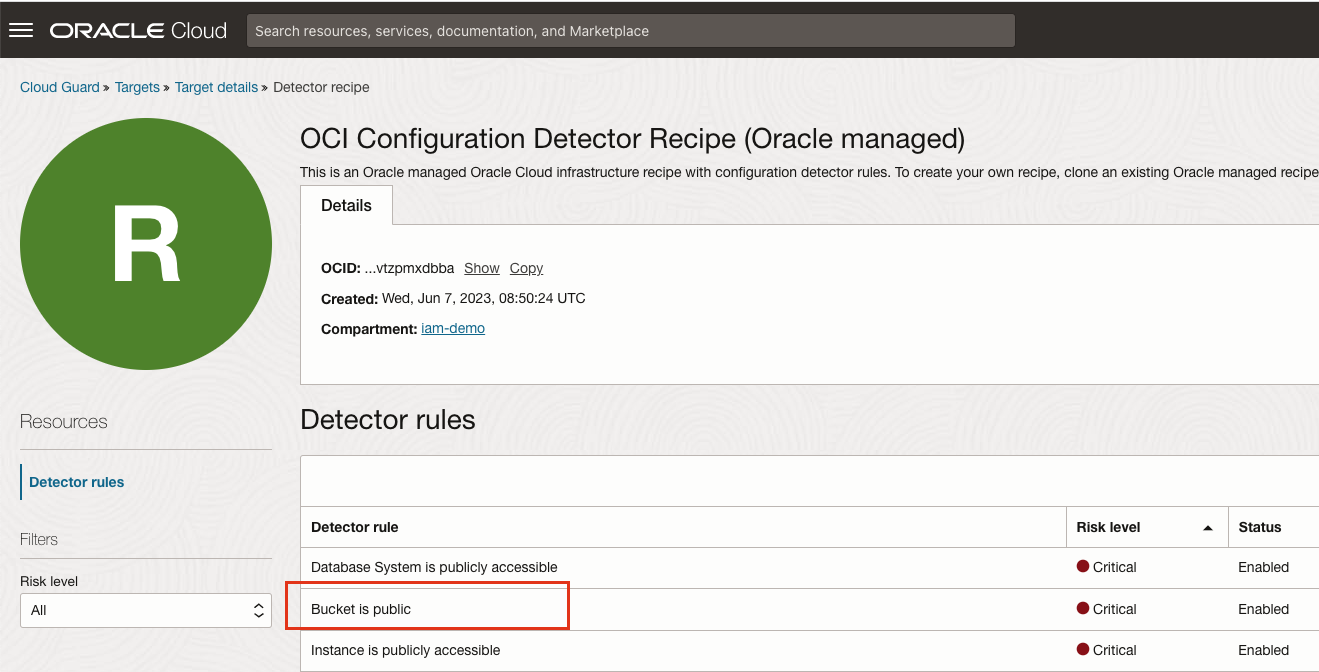

Del mismo modo, puede identificar otras reglas de detector que desee definir para las reglas de detector. Por ejemplo, la regla de detector "El cubo es público" que detecta si el cubo es público y Cloud Guard lo hará privado tras la detección por la regla de responsable de respuesta. Sin embargo, puede que tenga un bloque público que aloje documentos públicos y que desee que Cloud Guard cree un problema para este bloque.

Cloud Guard tiene responsables de respuesta que se pueden disparar automáticamente (configurable, desactivado por defecto) cuando una regla de detector detecta un problema. En estos casos, conocerá las reglas de detector que necesitan acceso condicional de los usuarios que no pueden acceder al recurso debido a la ejecución de la regla de responsable de respuesta de Cloud Guard. Por ejemplo, si un usuario necesita una IP pública para una instancia informática por un motivo real, pero la actividad del responsable de respuesta de Cloud Guard ha eliminado la IP pública de la instancia tras la detección.

Nota Al agregar una condición a una receta, las condiciones definidas en la receta en el nivel de destino se ajustan a ese destino específico y no afectan a otras recetas de otros destinos. La condición definida en el nivel de receta afectará a todos los destinos en los que está asociada la receta. Puede obtener más información aquí.

En las siguientes tablas se muestran algunos de los parámetros soportados disponibles para las recetas. En la tabla observará que los parámetros de la receta de actividad están dirigidos al actor y que los parámetros de la receta de configuración están dirigidos al recurso.

| Receta | Parámetros condicionales |

|---|---|

| Receta de actividad | Región: región de la que procede el actor. Ubicación(Ciudad, Estado, Provincia, País): ubicación del actor. Etiquetas: se aplican al actor. IPv6/IPv4 Address: dirección IP del actor. Nombres de Usuario: Nombre de usuario del actor. |

| Receta de configuración | Etiquetas: etiquetas aplicadas al recurso. OCID: OCID del recurso. Ejemplo: OCID de la instancia informática, el sistema de base de datos, el equilibrador de carga, el usuario, el grupo, la política, la VNIC, la VCN, etc. Nombre/espacio de nombres de cubo Dirección CIDR/IPv6/IPv4: IP del recurso, si corresponde (por ejemplo: el sistema de base de datos tiene una dirección IP pública, la instancia tiene una dirección IP pública). |

Tarea 2: Creación de un grupo de condiciones en la regla de detector

-

Navegue a Cloud Guard, Destinos, (nombre de destino), Detalles de destino, Receta de detector, Receta de detector de configuración de OCI (gestionada por Oracle).

Nota: Si ha clonado la receta de detector lista para usar, navegue hasta ella. En nuestro ejemplo, vamos a agregar una condición a la regla de detector "La instancia tiene una dirección IP pública".

-

En la regla de detector, busque Instancia y verá las reglas de detector relacionadas con la instancia

-

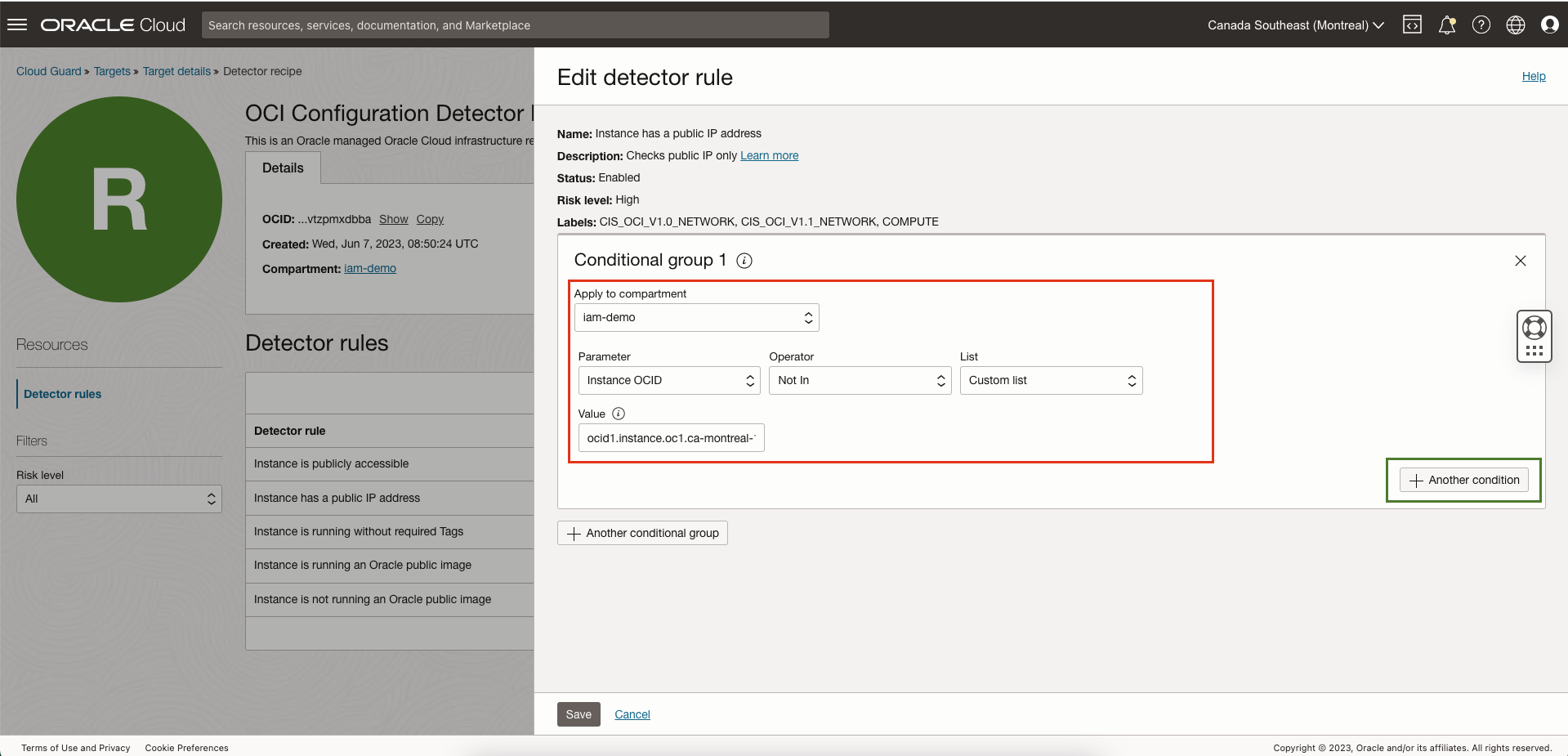

Edite la regla de detector haciendo clic en los tres puntos de la derecha. En el grupo condicional:

-

Seleccione el compartimento al que aplicar esta regla, en nuestro ejemplo

iam-demo. -

Seleccione el parámetro de la lista, en nuestro ejemplo,

instance OCID. -

Seleccione el operador, en nuestro ejemplo "no está" porque queremos que Cloud Guard detecte una de las instancias con IP pública.

-

Seleccione una lista personalizada de la lista; verá una lista gestionada que también trataremos en el siguiente paso.

-

Si tiene más de una instancia informática con IP pública que desea excluir, agregue otra condición.

-

Introduzca el OCID de la instancia y guarde.

Nota: La lista de parámetros es específica de las reglas de detector. Cada regla tendrá parámetros comunes y algunos específicos de las reglas. Varias condiciones en un grupo condicional utilizan AND lógico.

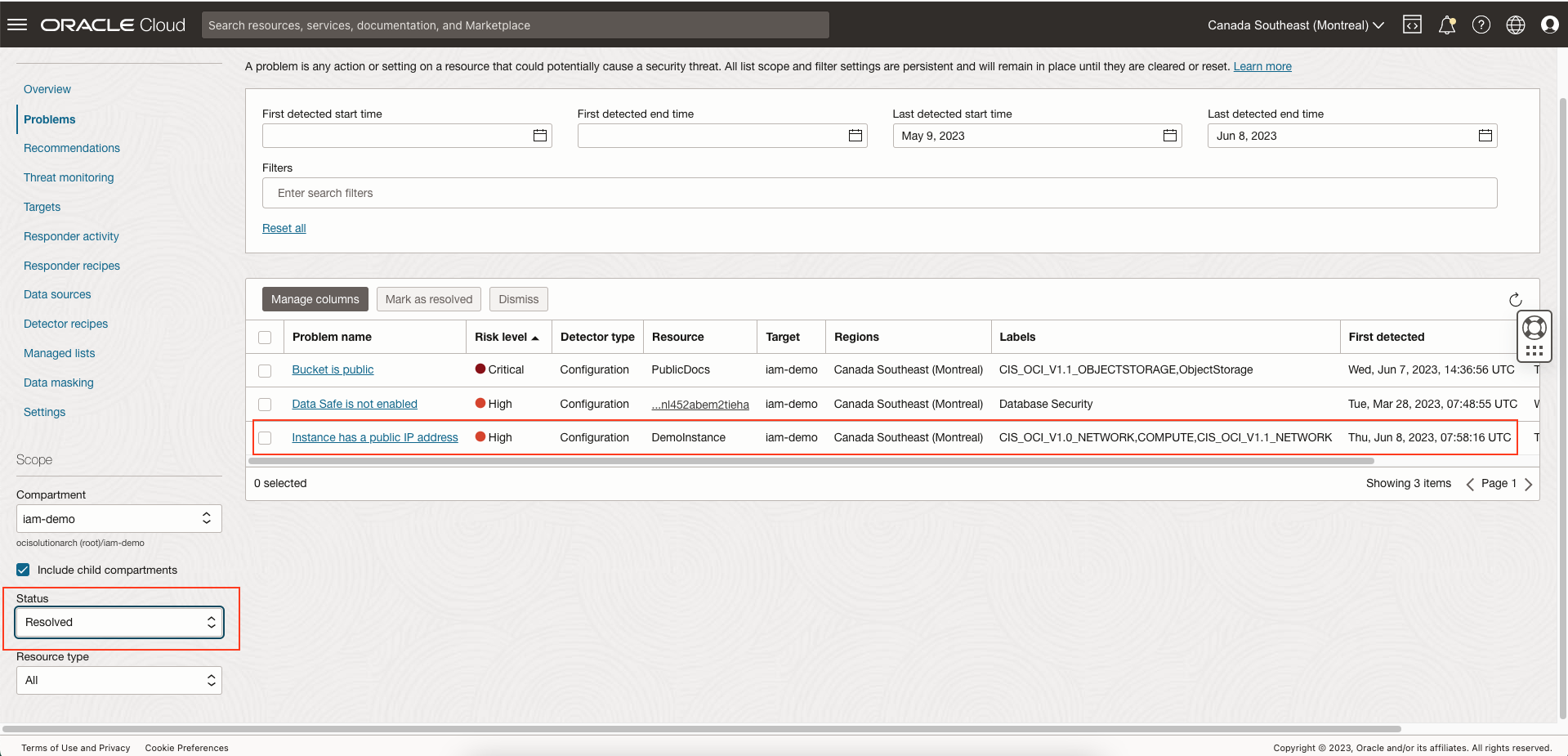

-

-

Ver el problema resuelto. Una vez que se guarden los cambios, Cloud Guard detectará el cambio y resolverá automáticamente los problemas existentes para la instancia informática marcando el problema como resuelto. Puede ver esto en la lista de problemas resueltos.

Hemos visto cómo podemos agregar de forma estática una condición única o múltiple en una regla de detector mediante la edición de la regla de detector. ¿Qué ocurre si necesita agregar varias condiciones del mismo tipo con un valor solo diferente? Una opción es seguir editando la regla de detector, pero hay una mejor manera de hacerlo utilizando la lista gestionada que veremos en el siguiente paso.

Tarea 3: Utilizar la lista gestionada en las reglas de detector

-

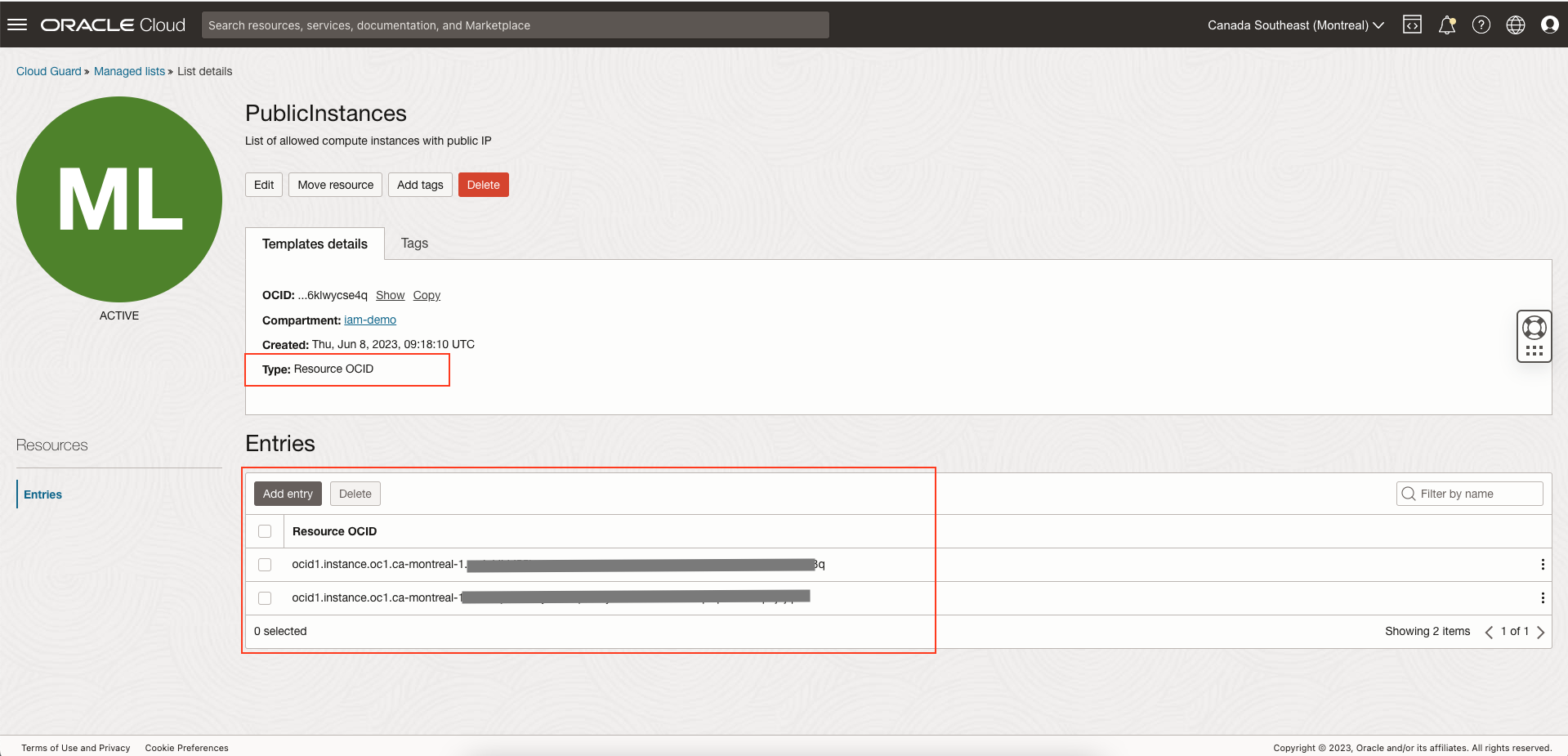

Cree una lista gestionada.

Nota: En nuestro ejemplo, tenemos algunas instancias informáticas que pueden tener IP pública. Por lo tanto, hemos creado una lista gestionada denominada "PublicInstances" de tipo OCID de recurso y agregado OCID de todas las instancias informáticas que pueden tener IP pública. Consulte este documento sobre cómo crear una lista gestionada.

-

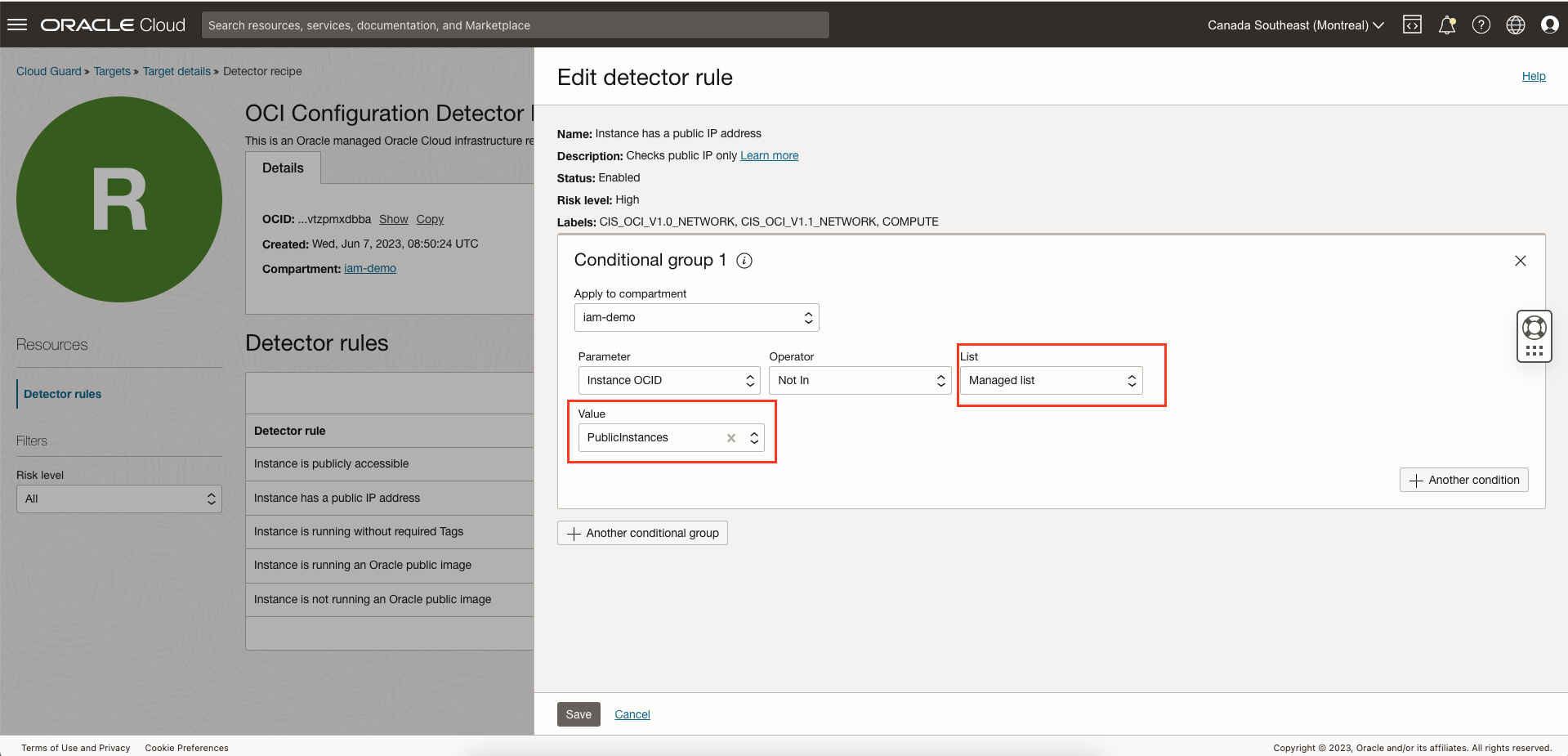

Utilice la lista gestionada en las reglas de detector en lugar de agregar los valores de forma estática.

Nota: En nuestro ejemplo, hemos editado la regla de detector "La instancia tiene IP pública" para cambiar la lista de la lista personalizada a la lista gestionada y hemos especificado el nombre de la lista como "PublicInstance". La lista gestionada facilita la adición/supresión de OCID de instancia desde un lugar en lugar de editar la regla de detector.

Pasos Siguientes

Revise los problemas generados por Cloud Guard para averiguar dónde puede agregar condiciones a las reglas de detector para que Cloud Guard no genere problemas basados en la lógica de negocio y elimine los falsos positivos.

Enlaces relacionados

Agradecimientos

- Autor: Sunil Joshi (OCI Identity/IDCS)

Más recursos de aprendizaje

Explore otros laboratorios en docs.oracle.com/learn o acceda a más contenido de aprendizaje gratuito en el canal YouTube de Oracle Learning. Además, visite education.oracle.com/learning-explorer para convertirse en un explorador de Oracle Learning.

Para obtener documentación sobre los productos, visite Oracle Help Center.

Configure Oracle Cloud Guard detector rules to detect problems based on conditions

F82942-02

September 2023

Copyright © 2023, Oracle and/or its affiliates.