Note:

- Este tutorial requiere acceso a Oracle Cloud. Para registrarse para obtener una cuenta gratuita, consulte Introducción a la cuenta gratuita de Oracle Cloud Infrastructure.

- Utiliza valores de ejemplo para credenciales, arrendamiento y compartimentos de Oracle Cloud Infrastructure. Al finalizar el laboratorio, sustituya estos valores por otros específicos de su entorno en la nube.

Descripción de las consideraciones de red para Oracle Cloud Infrastructure GoldenGate

Introducción

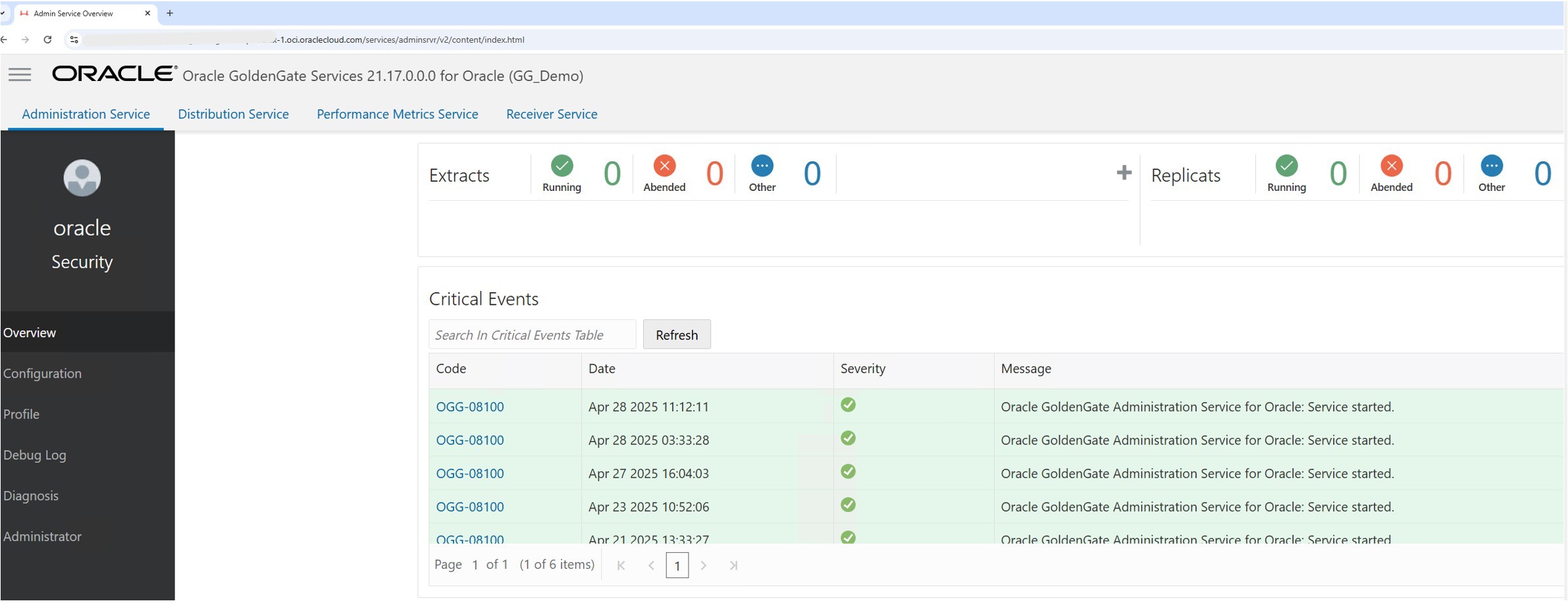

Oracle Cloud Infrastructure GoldenGate (OCI GoldenGate) es un servicio en la nube totalmente gestionado que permite la replicación de datos en tiempo real y el procesamiento de datos de transmisión desde varios sistemas de gestión de datos a Oracle Cloud Infrastructure Database. Permite a los usuarios diseñar, ejecutar y supervisar soluciones de replicación y transmisión de datos sin necesidad de gestionar entornos informáticos.

En este tutorial, analizaremos importantes consideraciones de red y arquitecturas soportadas para despliegues de OCI GoldenGate.

Aspectos clave de las redes

Al desplegar OCI GoldenGate, hay dos aspectos de red principales que se deben tener en cuenta:

- Tipo de punto final (público o privado).

- Configuración de nombres de dominio totalmente cualificados (FQDN)/servicio de nombres de dominio (DNS).

Pasemos por cada uno en detalle.

-

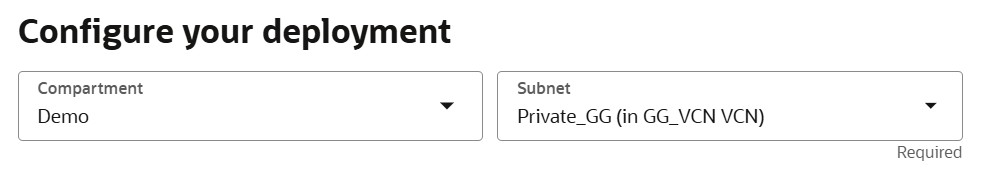

Punto final privado: el punto final privado es el único punto final necesario para un despliegue. El punto final público es opcional y se trata más adelante en el tutorial. Por lo tanto, debe seleccionar una subred privada, ya que las subredes públicas no se mostrarán en el menú desplegable.

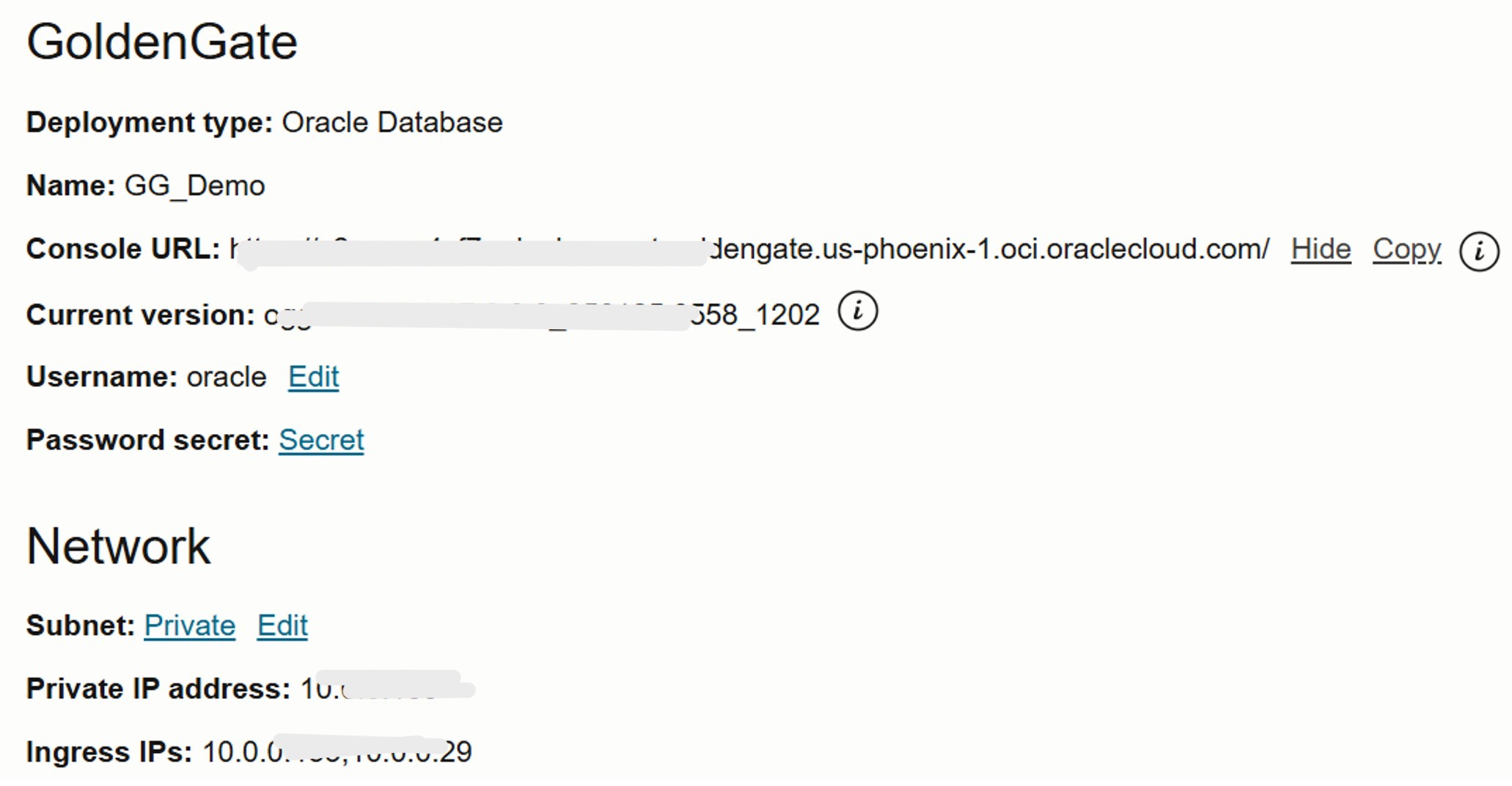

URL de consola: la URL de consola GoldenGate de OCI se utiliza para acceder y gestionar el despliegue.

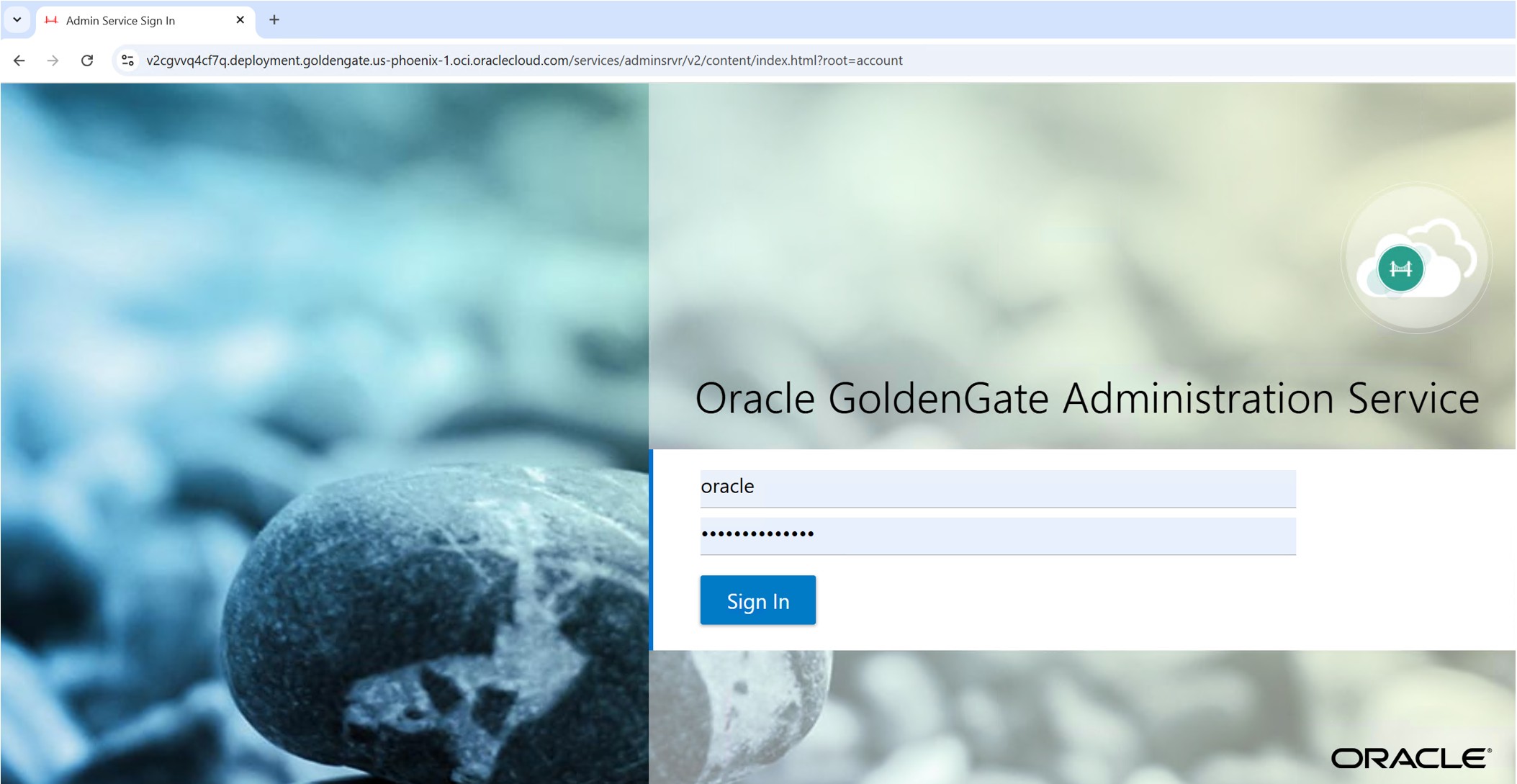

Sigue este formato:

https://[random-characters].deployment.goldengate.[region].oci.oraclecloud.com/.Por ejemplo:

https://v2cxxxxxxf7q.deployment.goldengate.us-phoenix-1.oci.oraclecloud.com/Esta URL es accesible a través del puerto 443. Las opciones de acceso dependen de la configuración de la red y también de qué puntos finales han creado los usuarios; solo privados o privados y públicos.

- Acceso desde la misma red virtual en la nube (VCN).

- Acceso desde una VCN diferente en la misma región.

- Acceso desde una VCN diferente en una región o arrendamiento diferentes.

- Acceso desde entornos locales u otra nube pública (Amazon Web Services, Microsoft Azure, Google Cloud Platform).

- Acceso desde Internet.

- Acceso desde un punto final personalizado.

Objetivos

- Comprender las consideraciones de red y las arquitecturas soportadas para los despliegues de OCI GoldenGate.

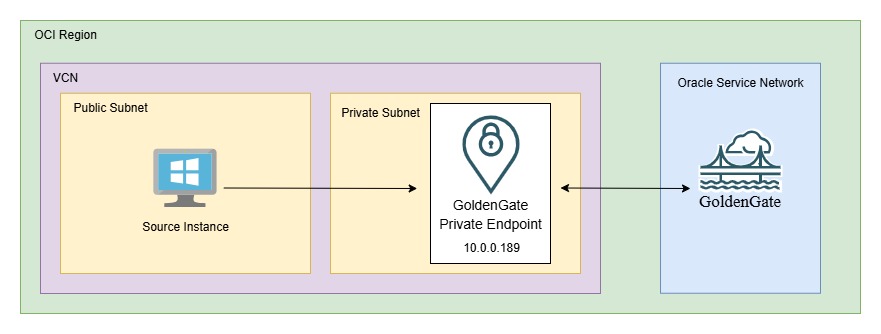

Escenario 1: Acceso desde la misma VCN

Por defecto, se permite el acceso a la URL de la consola GoldenGate de OCI desde la misma VCN.

La URL de consola se resuelve internamente en una dirección IP privada asignada al punto final privado desde la subred seleccionada durante el despliegue. Solo pueden acceder a esta IP privada los recursos de la misma VCN.

Esta configuración es sencilla y funciona de forma fiable.

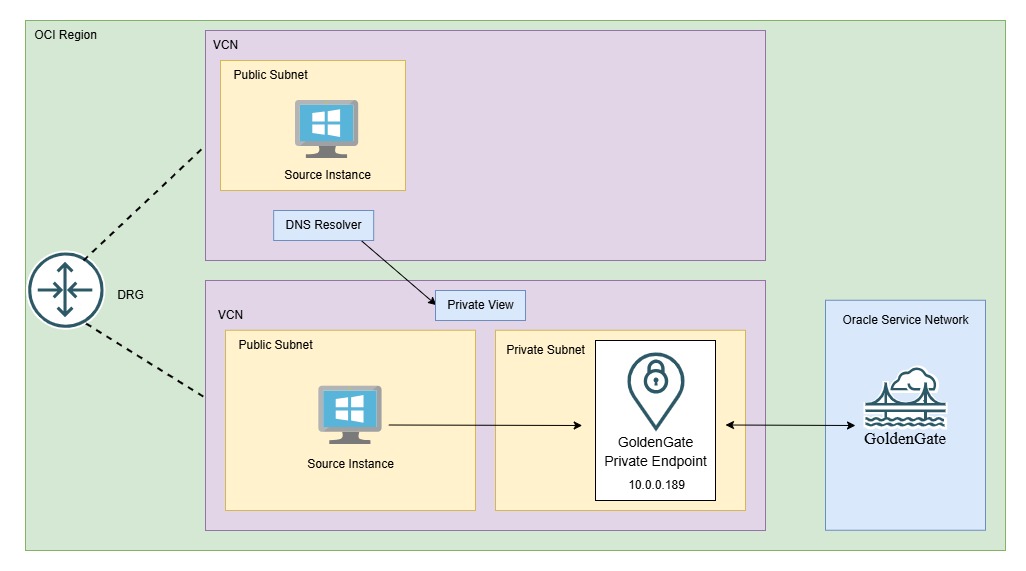

Escenario 2: Acceso desde una VCN diferente en la misma región

Si el host de origen/bastión está en otra VCN pero en la misma región.

-

Configure la conectividad mediante la asociación de gateway de direccionamiento dinámico (DRG) (recomendado) o gateway de intercambio de tráfico local (LPG). Para obtener más información, consulte Gateways de enrutamiento dinámico.

-

Para la resolución de DNS, tiene las siguientes opciones para la resolución de nombres:

-

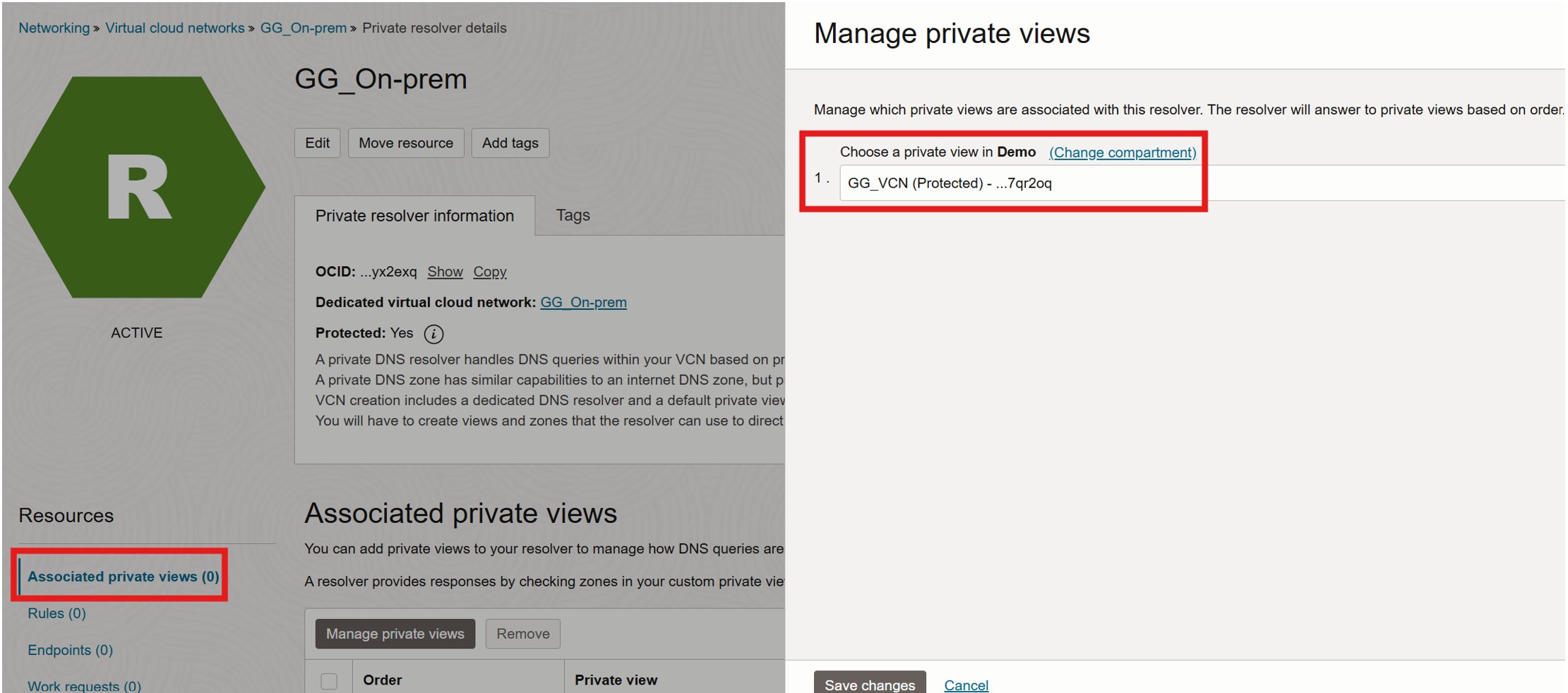

Asociar vista privada (recomendada):

Vaya al solucionador de DNS de la VCN de origen y asocie la vista privada de la VCN GoldenGate de OCI.

-

Crear reenvío condicional:

Configure una regla de reenvío personalizada mediante un reenviador DNS de VCN o un servidor DNS privado.

-

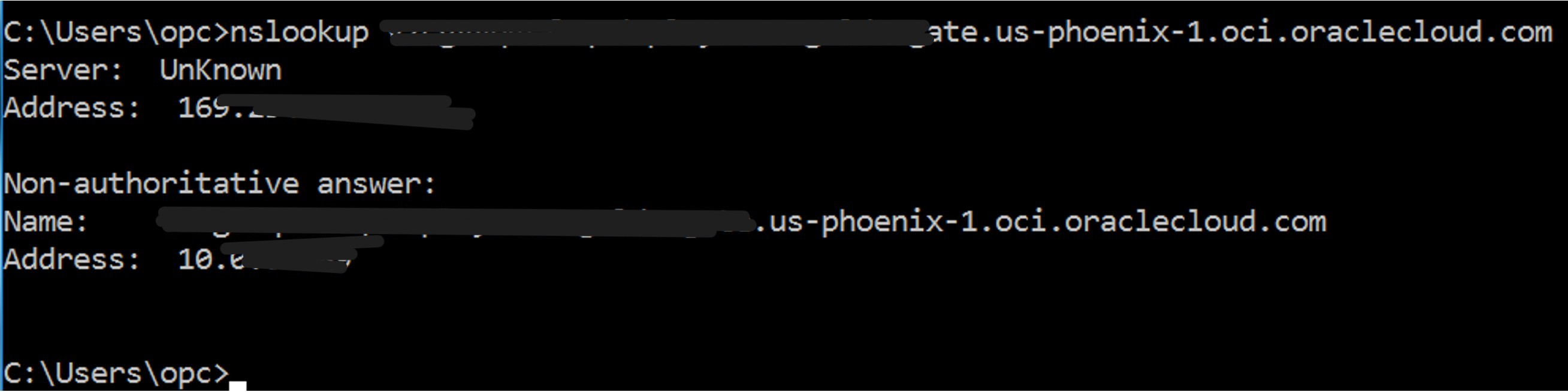

Actualice el archivo de host:

También podemos actualizar el archivo de host del sistema operativo. Esto resolverá el FQDN localmente en nuestro host y se conectará a través de la IP privada de la consola GoldenGate de OCI. Esta opción es útil cuando deseamos resolver el FQDN de GoldenGate de OCI solo desde instancias informáticas específicas y no queremos utilizar la Vista privada asociada para toda la VCN. Sin embargo, esta opción tiene la limitación de que es un proceso manual para cada host y no es fácilmente escalable.

-

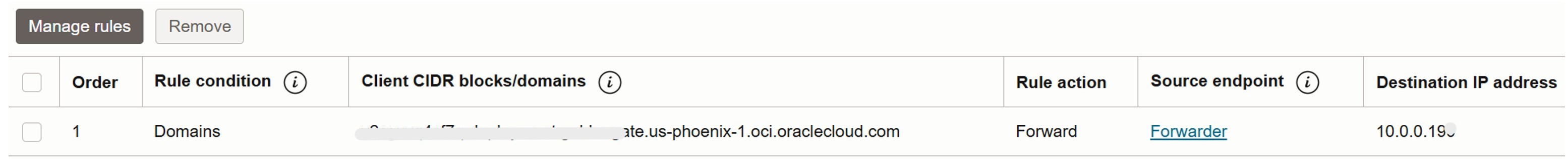

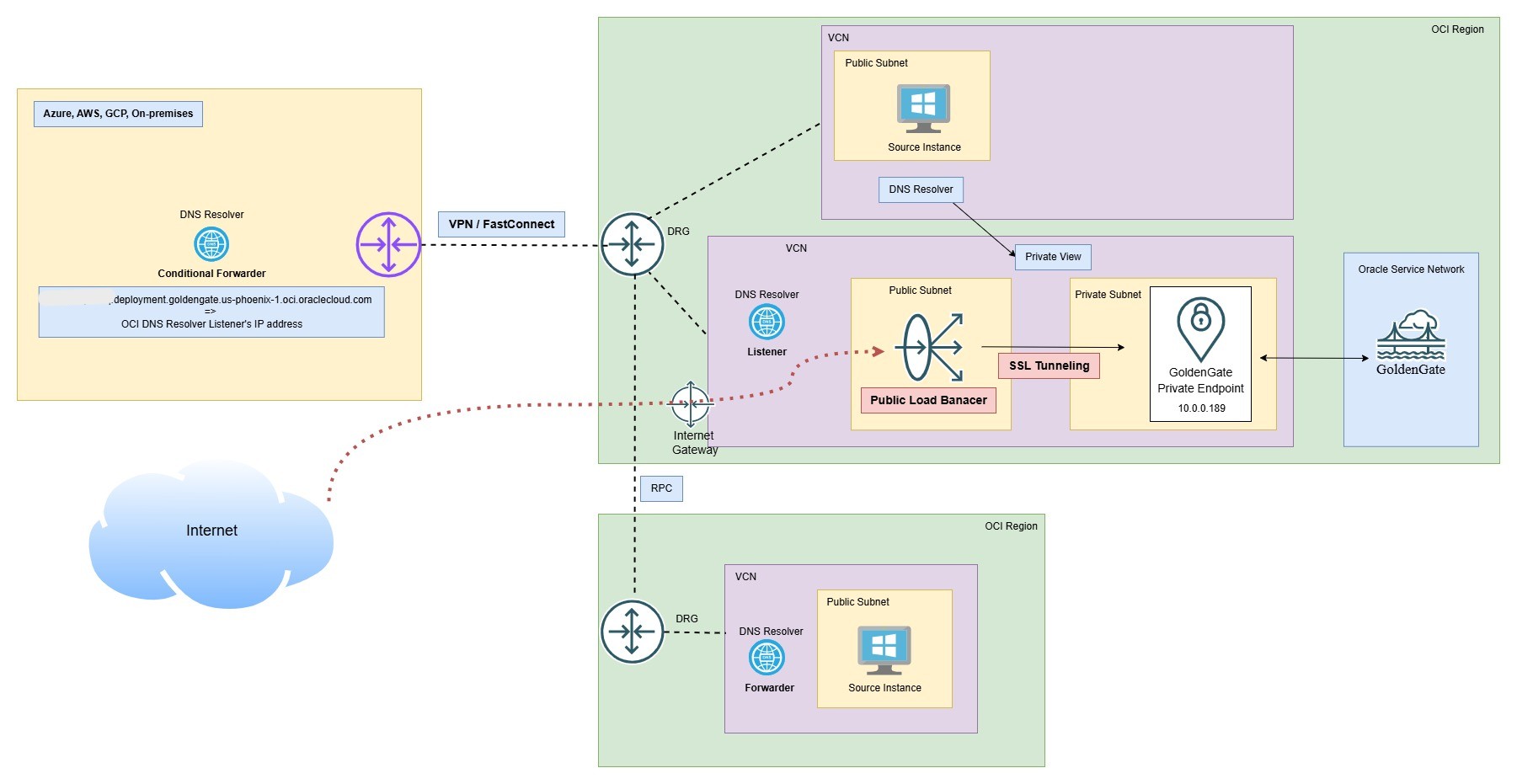

Escenario 3: Acceso desde una VCN diferente en una región o un arrendamiento diferentes

Siga estos pasos si el host de origen/bastión está en una región/arrendamiento diferente. Ya que la asociación de vistas privadas entre arrendamientos o regiones no está soportada.

-

Configure la conexión de intercambio de tráfico remoto (RPC) entre las redes virtuales en la nube de una región o un arrendamiento diferentes. Para obtener más información, consulte Intercambio de tráfico de VCN remoto mediante un DRG actualizado.

-

Para la resolución de DNS, tiene las siguientes opciones para la resolución de nombres:

-

Crear reenvío condicional (recomendado):

Configurar puntos finales de solucionador de DNS (listener y reenviador) y configurar reglas de reenvío para el FQDN GoldenGate de OCI. Siga los pasos para crear el reenvío condicional del solucionador de DNS de OCI:

-

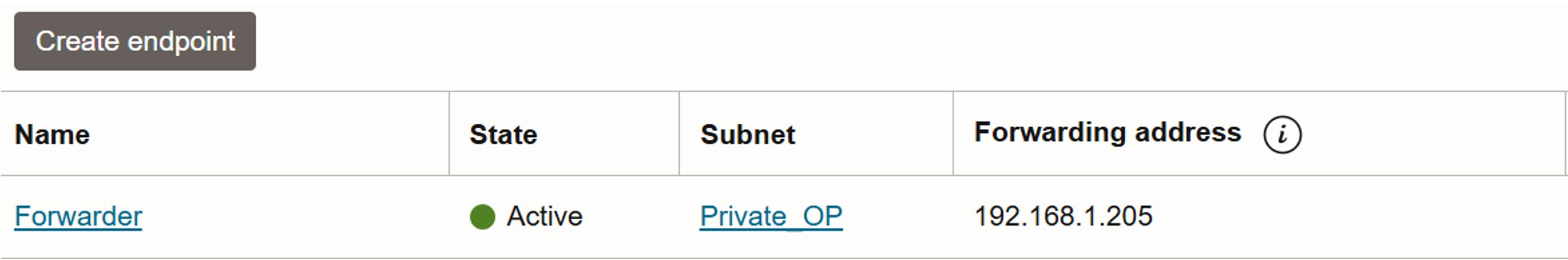

Vaya a la VCN GoldenGate de OCI, vaya a Solucionador de DNS, Puntos finales, Crear punto final y haga clic en Crear listener.

-

Vaya a la VCN de origen en una región o arrendamiento diferentes, vaya a Solucionador de DNS, Puntos finales, Crear punto final y haga clic en Crear reenviador.

-

Haga clic en Reglas, Gestionar reglas y agregue una regla de reenvío para el FQDN de la consola GoldenGate de OCI, apuntando a la IP del listener creada en el paso 1.

-

-

Actualice el archivo de host:

Modifique el archivo de host en máquinas individuales (manual y no escalable).

-

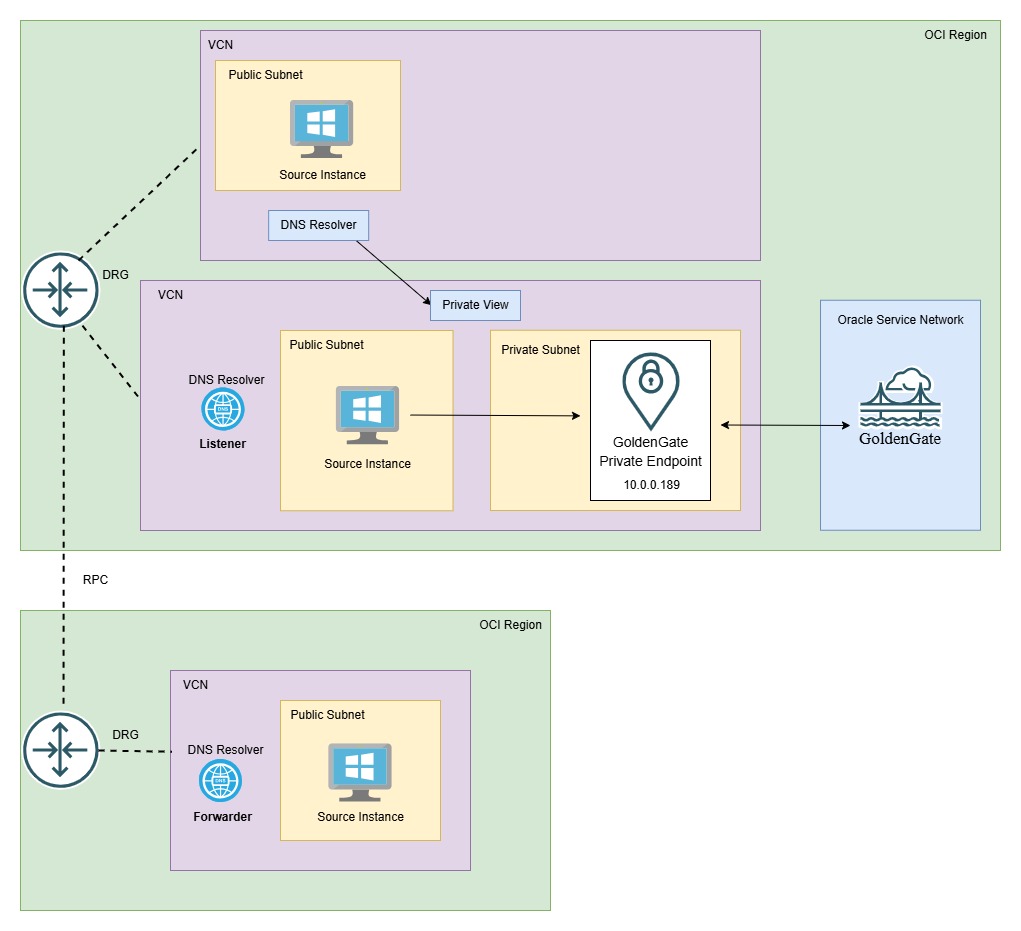

Escenario 4: Acceso desde entornos locales u otras nubes públicas (AWS, Azure y GCP)

Este es un escenario común al acceder a la consola de servicio GoldenGate de OCI de forma privada desde entornos locales u otras nubes públicas (como Amazon Web Services, Microsoft Azure o Google Cloud Platform).

-

El primer requisito es establecer la conectividad de red, siendo las opciones principales la VPN de sitio a sitio de OCI o el intercambio de tráfico privado FastConnect de OCI. Estos métodos de conectividad proporcionan acceso a los servicios privados de OCI. Para obtener más información, consulte Visión general de VPN de sitio a sitio y Visión general de FastConnect.

-

La resolución de DNS sigue siendo un desafío porque los FQDN del servicio son locales para la VCN. Para resolver estos FQDN desde entornos locales u otras nubes, hay disponibles las siguientes opciones:

-

Crear reenvío condicional (recomendado):

En este enfoque, se configura un punto final de reenvío de DNS o un servidor DNS privado (como un servidor DNS de Windows) con reenvío condicional para la resolución de nombres. El servidor DNS reenviará las solicitudes de resolución a la dirección IP del listener de solucionador de DNS de OCI.

-

Actualice el archivo de host:

Modifique el archivo de host en máquinas individuales (manual y no escalable).

-

Escenario 5: Acceso desde Internet

Al desplegar el servicio OCI GoldenGate, el punto final privado es el único punto final necesario para un despliegue y debemos seleccionar una subred privada. De hecho, ni siquiera muestra ninguna subred pública en el menú desplegable.

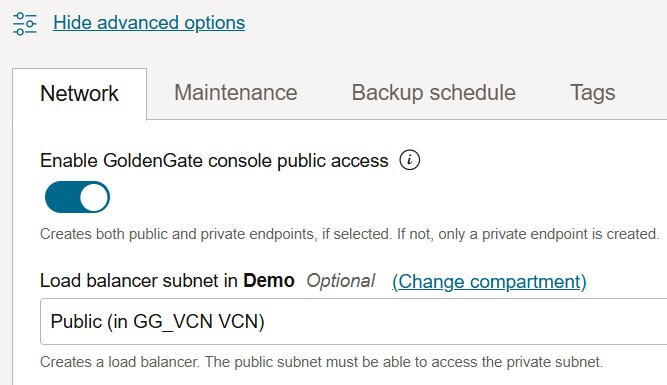

El punto final público es opcional y hay una opción independiente para activar el acceso público a la consola GoldenGate de OCI, lo que nos permite seleccionar una subred pública en Mostrar opciones avanzadas.

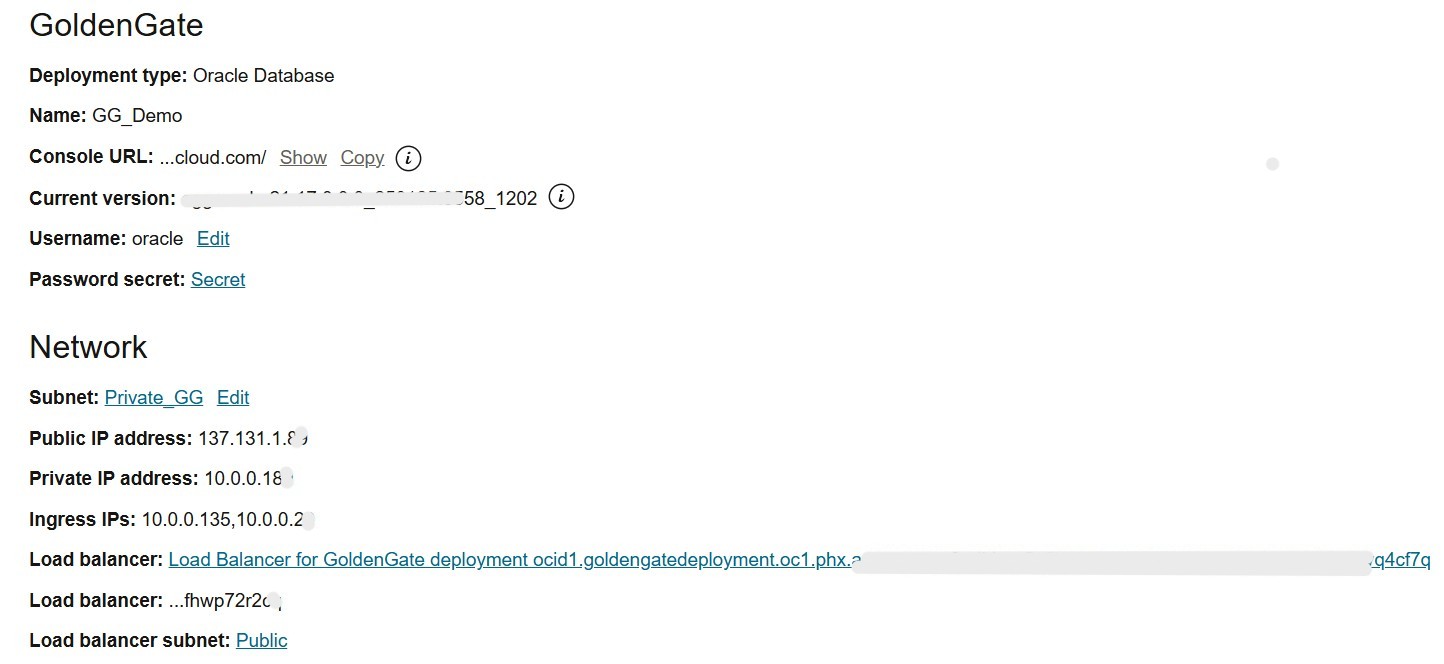

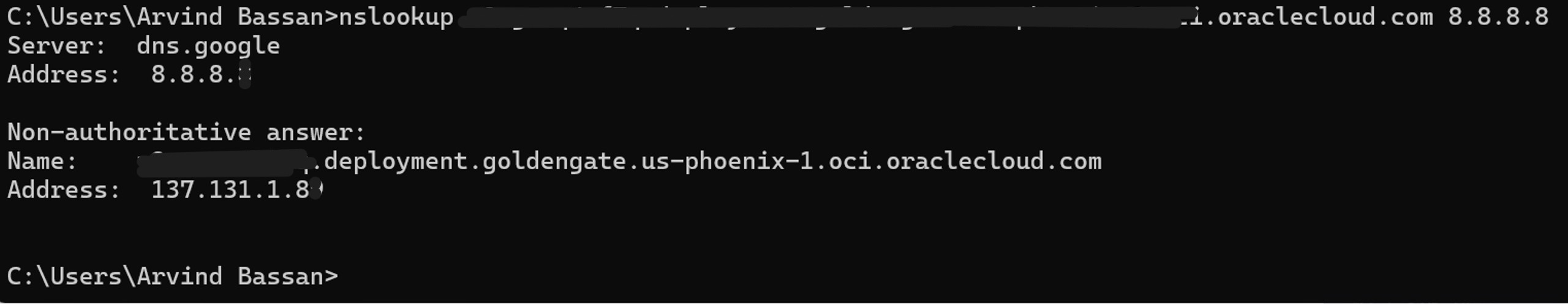

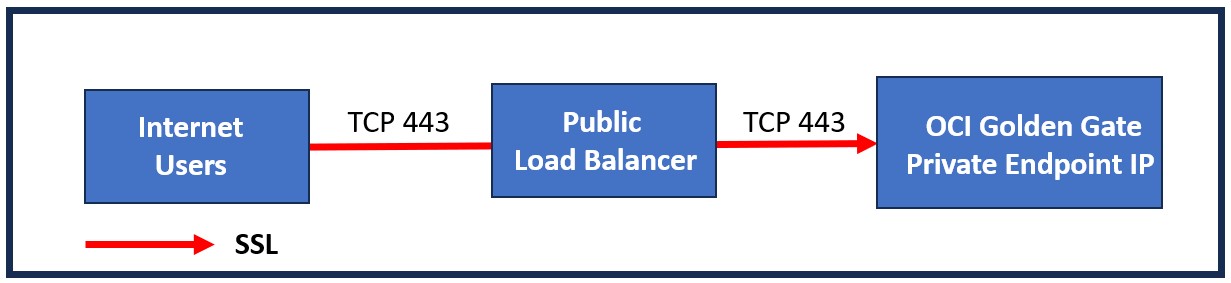

Esto aprovisiona un equilibrador de carga de OCI público con túnel SSL en la subred pública. Esta opción resuelve el FQDN de acceso de la consola GoldenGate de OCI a la dirección IP pública del equilibrador de carga en Internet. Por lo tanto, también podemos acceder a la consola GoldenGate de OCI desde Internet.

Puede ver todo esto en la siguiente imagen:

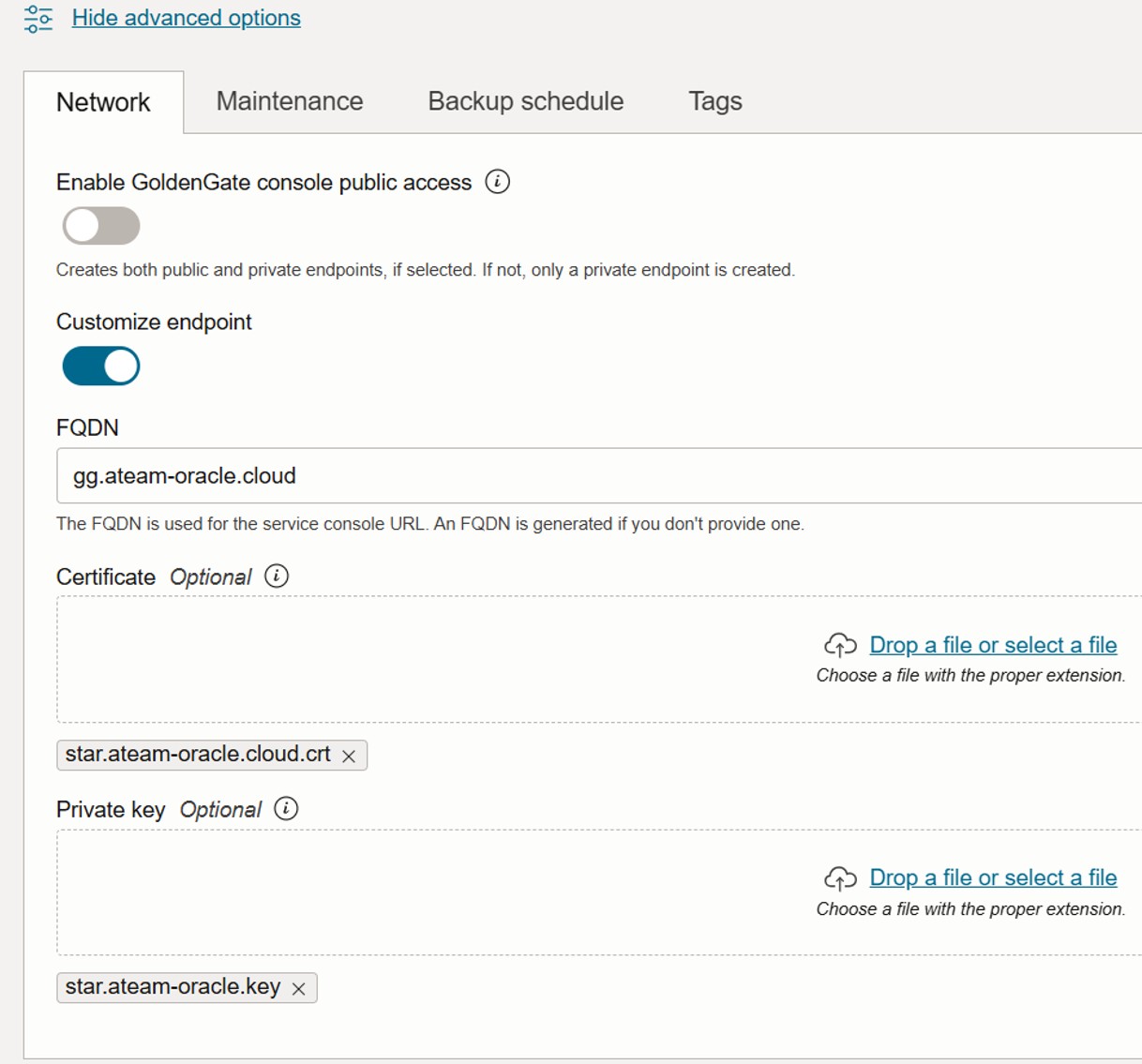

Escenario 6: Acceso desde un punto final personalizado

El servicio GoldenGate de OCI también nos permite configurar un punto final personalizado para acceder a la consola GoldenGate de OCI. Podemos introducir un FQDN personalizado junto con el certificado SSL y la clave privada correspondientes en formato .pem en Mostrar opciones avanzadas.

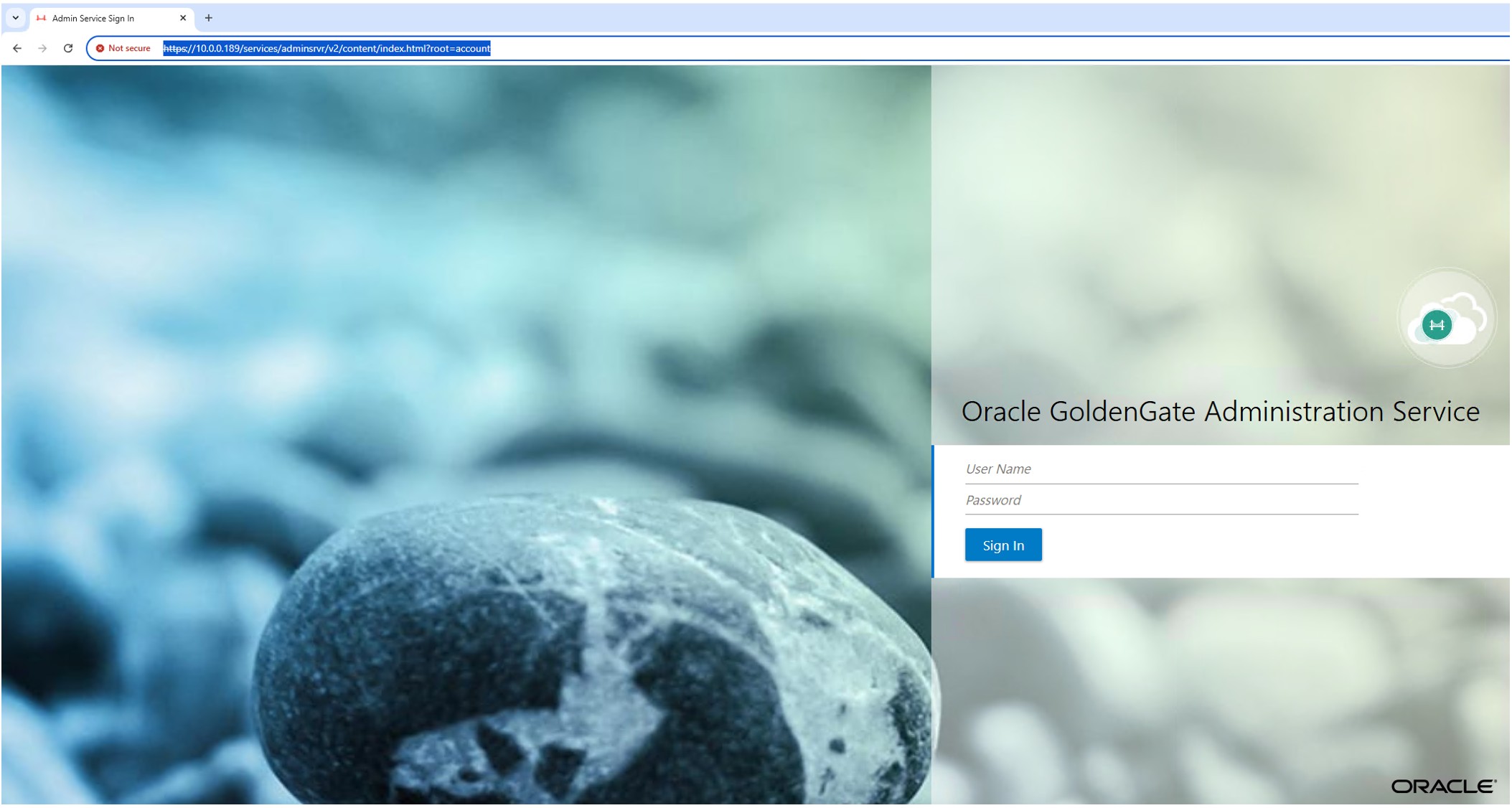

Nota: También podemos acceder a la consola GoldenGate de OCI directamente mediante su IP privada o pública. Sin embargo, el explorador mostrará una advertencia No segura porque el nombre de host no coincidirá con el certificado de backend. Por lo tanto, este no es un método recomendado para acceder a la consola GoldenGate de OCI, especialmente desde Internet.

Se recomienda configurar una resolución de DNS adecuada para garantizar un establecimiento de comunicación SSL completo.

Conclusión

El despliegue de OCI GoldenGate requiere una planificación cuidadosa en torno a las redes y la resolución de DNS, en función de sus requisitos de acceso:

- Dentro de una VCN: el acceso directo está disponible. Esta configuración es sencilla y funciona de forma fiable.

- En todas las redes virtuales en la nube o arrendamientos: utilice un DRG, un LPG, vistas privadas y reenvío condicional.

- Desde entornos locales u otras nubes: establezca la conectividad mediante VPN u OCI FastConnect, junto con el reenvío condicional para la resolución de DNS.

- Acceso público: despliegue un equilibrador de carga de OCI público con túnel SSL para exponer de forma segura el servicio.

- Dominios personalizados: implante FQDN personalizados con certificados SSL para activar URL seguras y fáciles de usar.

La elección de la estrategia de redes y DNS adecuada garantiza un acceso seguro y sin problemas a sus despliegues de OCI GoldenGate en varios entornos.

Acuses de recibo

- Autor: Arvind Bassan (arquitecto principal de la nube)

Más recursos de aprendizaje

Explore otros laboratorios en docs.oracle.com/learn o acceda a más contenido de aprendizaje gratuito en el canal YouTube de Oracle Learning. Además, visite education.oracle.com/learning-explorer para convertirse en un explorador de Oracle Learning.

Para obtener documentación sobre el producto, visite Oracle Help Center.

Understand Network Considerations for Oracle Cloud Infrastructure GoldenGate

G34150-01

Copyright ©2025, Oracle and/or its affiliates.