Note:

- Este tutorial requiere acceso a Oracle Cloud. Para registrarse en una cuenta gratuita, consulte Introducción a la cuenta gratuita de Oracle Cloud Infrastructure.

- Utiliza valores de ejemplo para credenciales, arrendamiento y compartimentos de Oracle Cloud Infrastructure. Al finalizar el laboratorio, sustituya estos valores por otros específicos del entorno en la nube.

Acceso a los recursos del SDDC de Oracle Cloud VMware Solution en Oracle Cloud Infrastructure

Introducción

Oracle Cloud VMware Solution proporciona un entorno en la nube basado en VMware nativo y gestionado por el cliente, instalado en el arrendamiento de un cliente. Ofrece un control completo mediante herramientas VMware conocidas. Los usuarios pueden mover o ampliar cargas de trabajo basadas en VMware a la nube sin necesidad de rediseñar las aplicaciones ni reestructurar las operaciones.

Los recursos VMware de Oracle Cloud Infrastructure (OCI) se despliegan en el arrendamiento del cliente y son locales de la VCN. Los usuarios pueden acceder a estos recursos mediante diferentes métodos:

-

Establezca una VPN FastConnect o IPsec en su arrendamiento desde el entorno local para acceder a los recursos del centro de datos definido por software (SDDC).

-

Si el arrendamiento no necesita conectividad a la ubicación local, los usuarios pueden iniciar un host de Oracle Linux Bastion como punto de entrada en el arrendamiento y, a continuación, tener un host de salto de Windows para acceder a los recursos VMware de forma segura desde la red pública de Internet.

-

Utilice el servicio OCI Bastion para acceder de forma segura a los recursos del SDDC desde cualquier lugar.

En este tutorial, analizaremos el método mediante el host de bastión de Linux y un host de salto de Windows para acceder a los recursos del SDDC de Oracle Cloud VMware Solution desde la red pública de Internet.

Objetivo

- Acceda a sus recursos de SDDC de Oracle Cloud VMware Solution en Oracle Cloud Infrastructure (OCI).

Requisitos

Finalización de las tareas descritas en los siguientes tutoriales.

-

Introducción a Oracle Cloud VMware Solution para comprender los requisitos y planificar el despliegue.

Tarea 1: Preparar el entorno para acceder al SDDC

En las siguientes secciones, se describen los pasos de alto nivel para acceder al SDDC desde la red pública de Internet mediante el método de reenvío de puerto SSH.

Tarea 1.1: Creación de una subred pública y privada

-

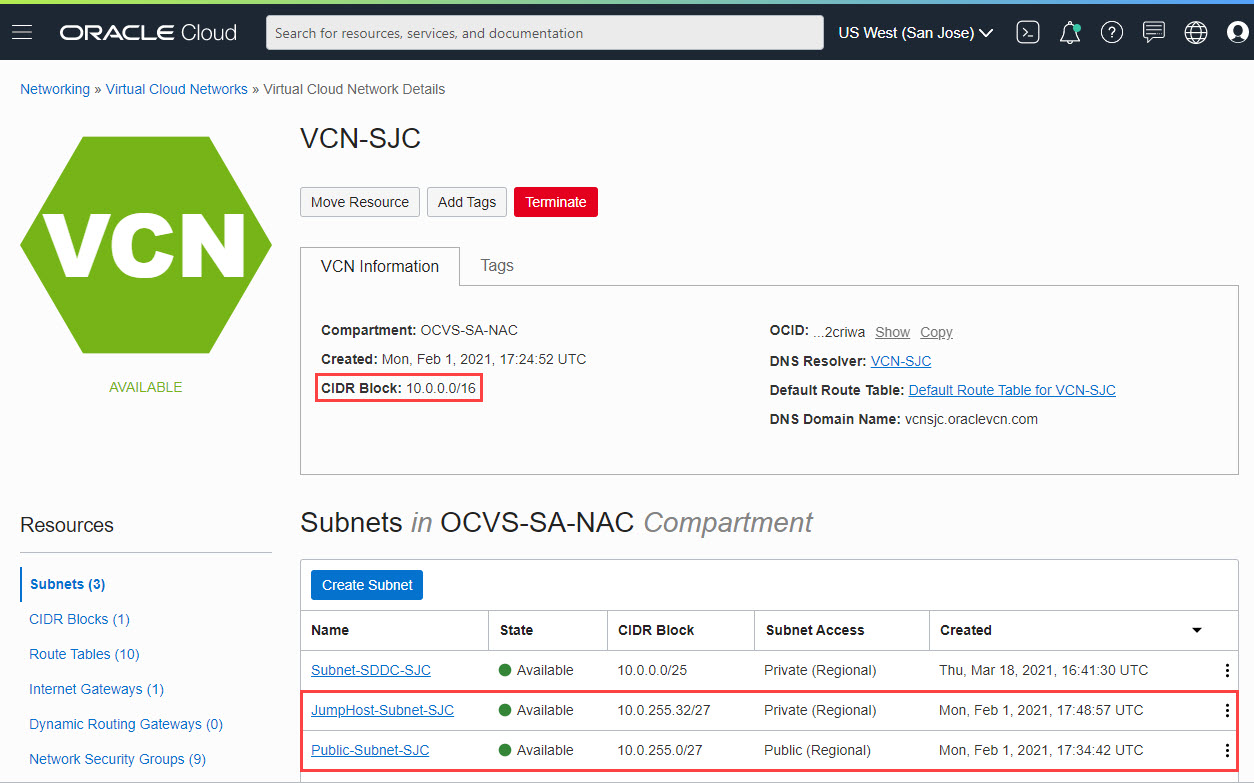

En la siguiente captura de pantalla podemos ver un total de tres subredes. Subnet-SDDC-SJC se ha creado como parte del aprovisionamiento de SDDC automatizado para desplegar las instancias de BM ESXi. Hemos creado dos subredes adicionales:

-

Public-Subnet-SJC: para iniciar un host bastión de Oracle Linux

-

JumpHost-Subnet-SJC: para iniciar un host de salto de Windows

-

-

Para acceder al host de salto de Windows desde nuestra estación de trabajo, estableceremos el túnel SSH mediante el host de bastión de Oracle Linux.

Tarea 1.2: Creación de un gateway de Internet y asociación a la subred pública

-

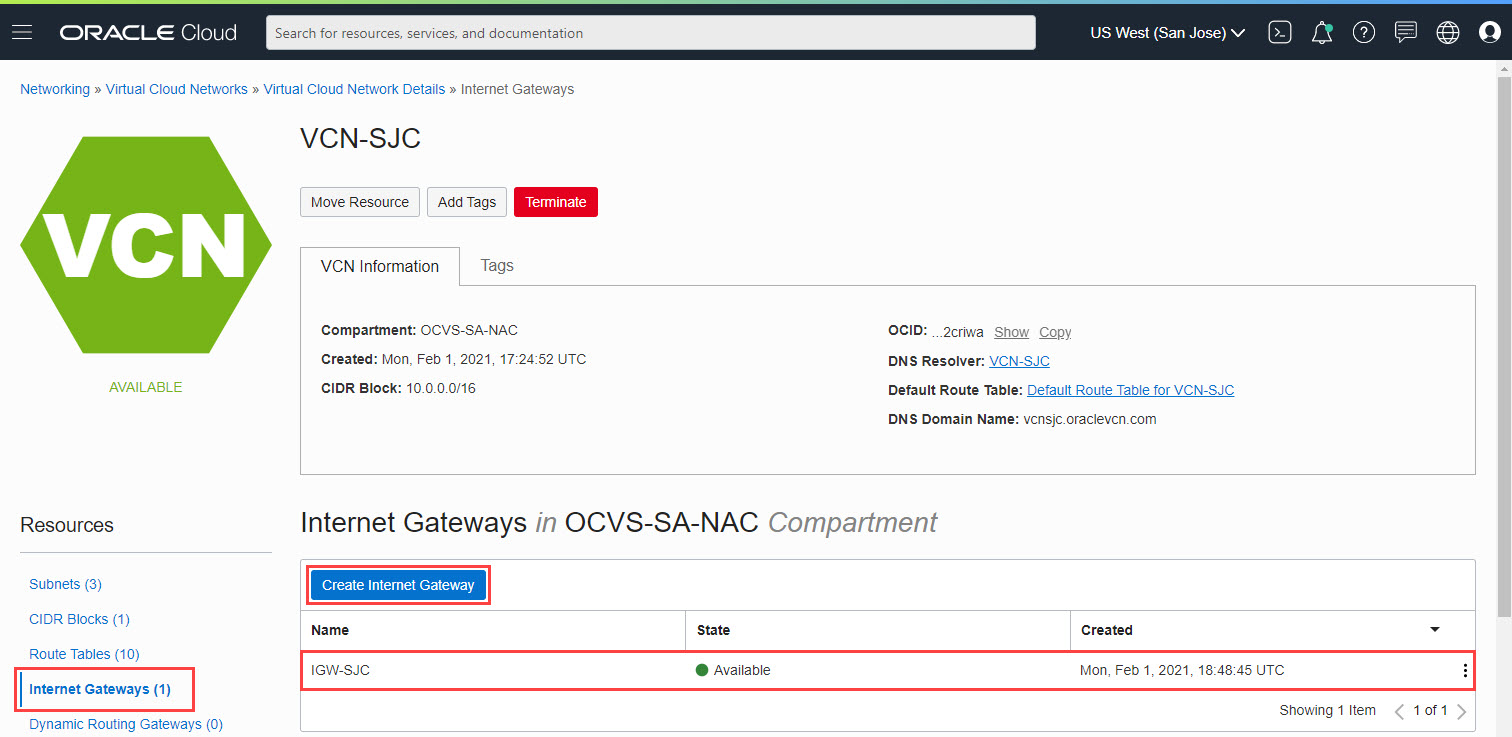

Para crear un gateway de Internet, vaya a la VCN:

-

En la sección Resources del panel de la izquierda, seleccione Internet Gateways.

-

Haga clic en Crear gateway de internet.

-

Proporcione un nombre para el gateway de internet, seleccione el compartimento y haga clic en Crear gateway de internet.

En este tutorial hemos creado un gateway de Internet denominado IGW-SJC.

-

-

Para asociar el gateway de Internet a la subred pública:

-

Vaya a la subred pública, Public-Subnet-SJC.

-

Seleccione la tabla de rutas asociada en el panel superior.

-

Haga clic en Agregar reglas de ruta.

-

En la ventana, seleccione el tipo de destino como gateway de Internet.

-

Introduzca el bloque de CIDR de destino como 0.0.0.0/0.

-

Seleccione IGW-SJC de gateway de Internet en la lista desplegable y haga clic en Agregar regla de ruta.

Esto garantiza que todo el tráfico a Internet desde esta subred se enrute a través del gateway de Internet.

-

-

Configurar reglas de seguridad:

-

Vuelva a la subred pública y seleccione la lista de seguridad asociada.

-

Valide que existe una regla de salida para 0.0.0.0/0 para Todos los protocolos.

-

Como estableceremos una sesión SSH en el host de Oracle Linux Bastion, valide que haya una regla de entrada de 0.0.0.0/0, todos los puertos al puerto de destino 22.

-

Tarea 1.3: Asociación del gateway de NAT a JumpHost-Subnet-SJC

Durante el proceso de despliegue de SDDC, si el usuario ha seleccionado desplegar VMware HCX, el flujo de trabajo crea un gateway de NAT. En este tutorial, utilizaremos un gateway de NAT existente para la subred privada del host de salto. Si no existe un gateway de NAT, cree uno antes de continuar con los siguientes pasos.

-

Asocie un gateway de NAT a JumpHost-Subnet-SJC:

-

Vaya a JumpHost-Subnet-SJC.

-

Seleccione la tabla de rutas asociada en el panel superior.

-

Haga clic en Agregar reglas de ruta.

-

En el cuadro de diálogo, seleccione Tipo de destino como Gateway de NAT.

-

Introduzca el bloque de CIDR de destino como 0.0.0.0/0.

-

Seleccione Gateway de NAT para VCN-SJC del gateway de NAT en la lista desplegable y haga clic en Agregar regla de ruta.

Esto garantiza que todo el tráfico a Internet desde esta subred se enrute a través del gateway de NAT.

-

-

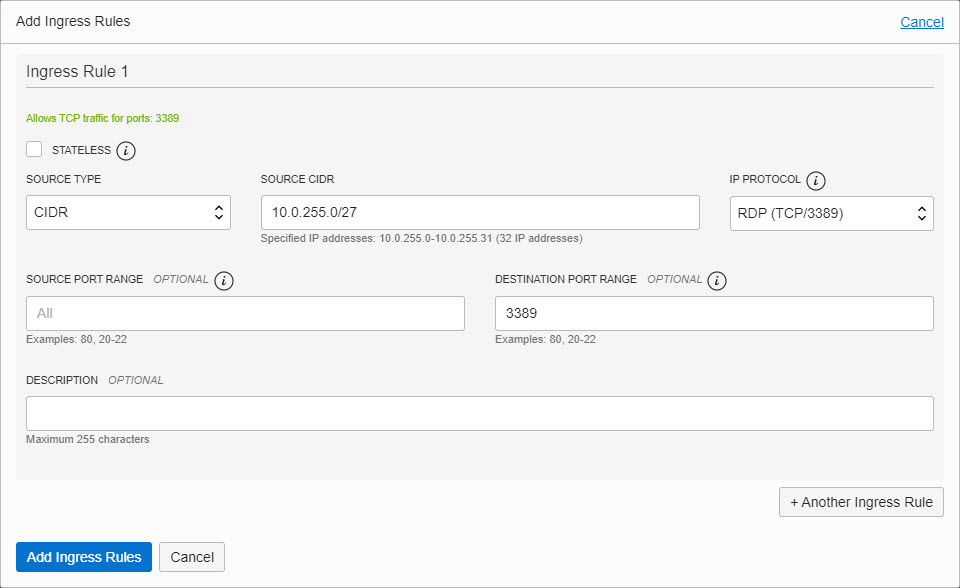

Configurar reglas de seguridad:

-

Vuelva a la subred del host de salto y seleccione la lista de seguridad asociada.

-

Valide que existe una regla de salida para 0.0.0.0/0 para Todos los protocolos.

-

A medida que establezcamos un túnel SSH desde la subred pública a la subred JumpHost para crear una sesión de protocolo de escritorio remoto (RDP), agregue una regla de entrada con el CIDR de origen del CIDR de subred pública y el protocolo IP como RDP.

-

Tarea 1.4: Inicio de instancias informáticas para bastión y hosts de salto

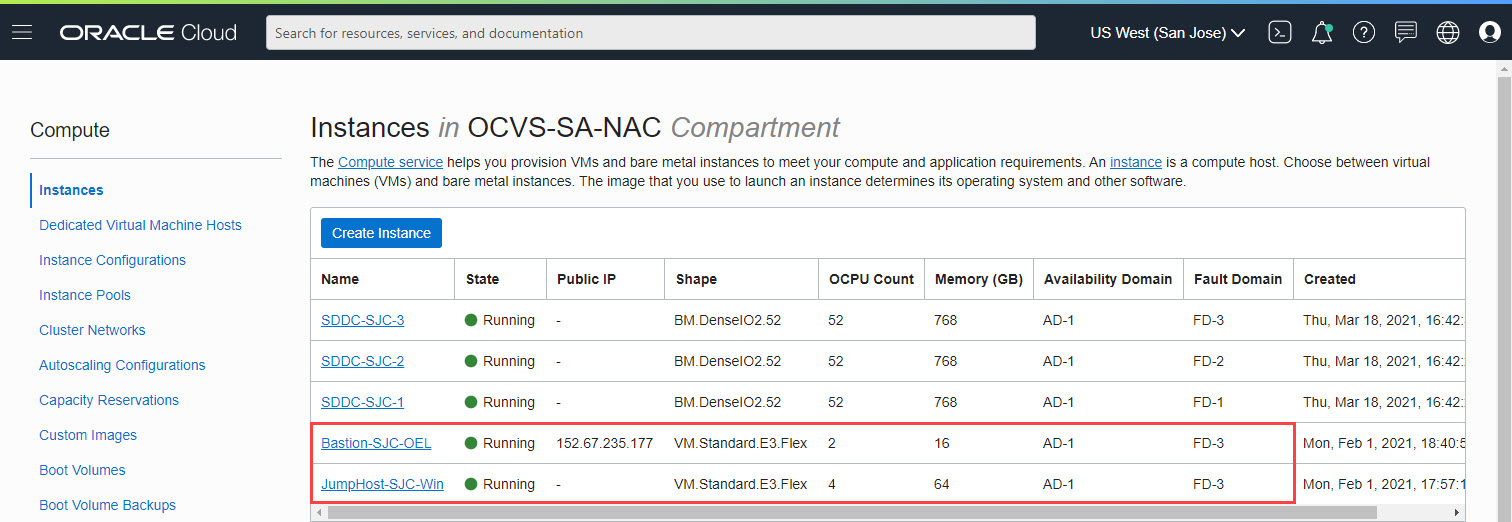

Ahora que tenemos el enrutamiento establecido, iniciemos las instancias informáticas para el host bastión y los hosts de salto.

-

Inicie una instancia pública de Oracle Linux.

Para este tutorial, iniciamos una instancia informática de Oracle Linux 7.9, Bastion-SJC-OEL en la subred Public-Subnet-SJC. Durante la creación de una instancia de Oracle Linux, debe proporcionar o crear un nuevo par de claves SSH. Almacene el par de claves SSH en una ubicación segura.

-

Inicie una instancia privada de Windows.

Con el fin de saltar al host, hemos iniciado una instancia informática de Windows Server 2019 denominada JumpHost-SJC-Win en la subred privada JumpHost-Subnet-SJC, como se muestra en la imagen siguiente.

Tarea 2: Acceso a los recursos del SDDC

Para acceder a VMware vCenter, NSX Manager o VMware HCX, necesitamos ejecutar RDP en el host de salto de Windows y utilizar las URL y credenciales proporcionadas en la sección de detalles del SDDC de la consola de Oracle Cloud Infrastructure (OCI).

Para crear una conexión RDP, utilizaremos el túnel SSH mediante Oracle Linux Bastion. Las siguientes secciones proporcionan pasos para establecer la conectividad mediante una estación de trabajo de Windows y Mac.

Uso de una estación de trabajo de Windows

Para ejecutar RDP en el host de salto de Windows, necesitamos crear un túnel SSH mediante el host bastión de Oracle Linux. Necesitamos PuTTY, PuTTYgen y Windows RDP para completar correctamente los siguientes pasos.

-

Convierta las claves SSH proporcionadas para iniciar el SDDC al formato .ppk mediante PuTTYgen.

-

Inicie PuTTY e introduzca los detalles del bastión de Oracle Linux.

-

En la sección SSH - Auth, examine y seleccione la clave privada convertida.

-

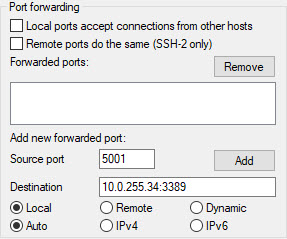

En la sección Túnel, seleccione un puerto de origen libre, introducimos

5001. Para el Destino, proporcione la IP privada del Jumphost de Windows con el puerto 3389 (RDP) como se muestra en la siguiente imagen y seleccione Agregar.

-

Guarde la sesión e inicie la sesión SSH.

-

Una vez establecida la sesión SSH, inicie RDP en la estación de trabajo e introduzca el nombre de host como localhost:5001 y conéctese. Proporcione las credenciales iniciales proporcionadas en la consola de OCI y cambie la contraseña cuando se le solicite.

Usar una estación de trabajo Mac

-

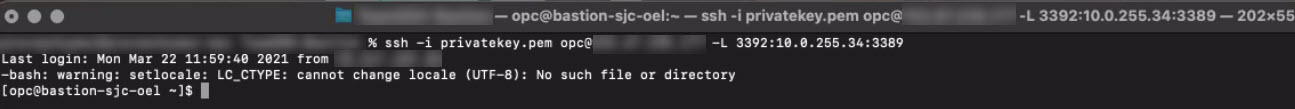

Al igual que Windows, para configurar el túnel SSH con Mac OS, inicie una sesión de terminal y utilice la siguiente sintaxis de comando para conectarse. En la siguiente imagen, hemos proporcionado SourcePort como 3392:

ssh -i privatekey.pem opc@<LinuxBastion-PublicIP> -L <SourcePort>:<JumpHost-PrivateIP>:3389

-

Una vez que se haya configurado una sesión SSH como se detalla anteriormente, inicie Microsoft Remote Desktop y proporcione el nombre del equipo como 127.0.0.1:SourcePort o localhost:SourcePort. Proporcione la contraseña inicial del host de salto de Windows como se proporciona en la consola de Oracle Cloud y cambie la contraseña cuando se le solicite.

Acceso a vCenter, NSX Manager y VMware HCX

-

Vaya a la solución VMware de la consola de Oracle Cloud y seleccione el SDDC para ver los detalles.

-

Abra un explorador de su elección en el host de salto de Windows.

-

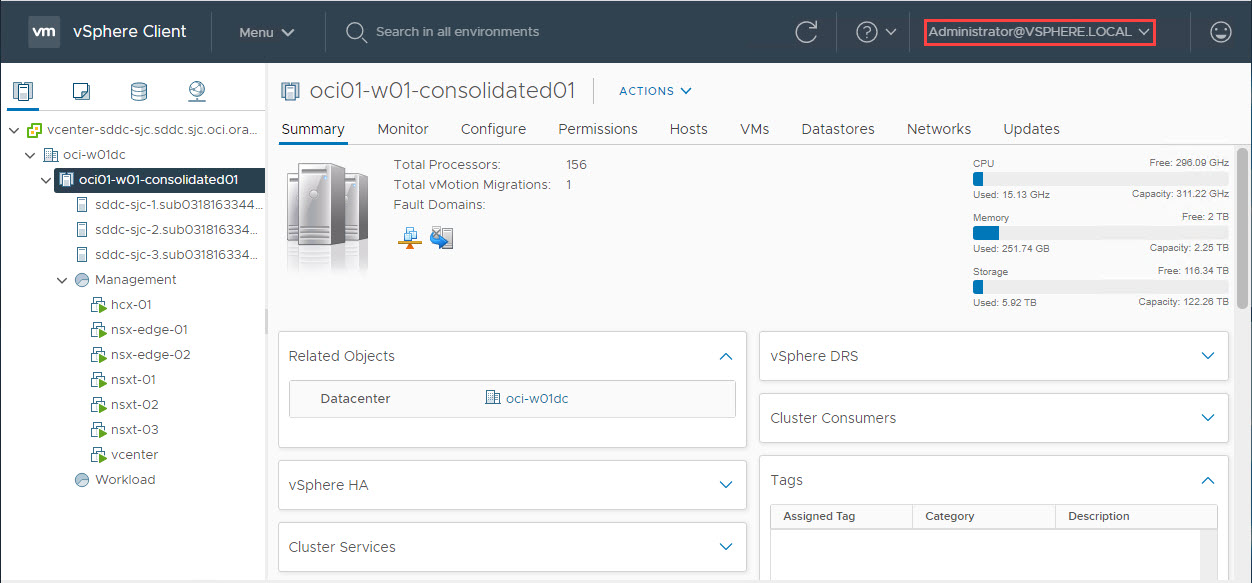

Para acceder a vCenter, copie el FQDN proporcionado en la consola de Oracle Cloud y péguelo en el explorador.

-

Haga clic en las alertas de seguridad y verá la página Introducción. Seleccione Iniciar cliente vSphere (HTML5).

-

Copie las credenciales proporcionadas en la consola de Oracle Cloud y conéctese a vSphere.

-

Una vez que haya iniciado sesión, es solo VMware. Tiene privilegios de administrador y control total del cluster ESXi.

-

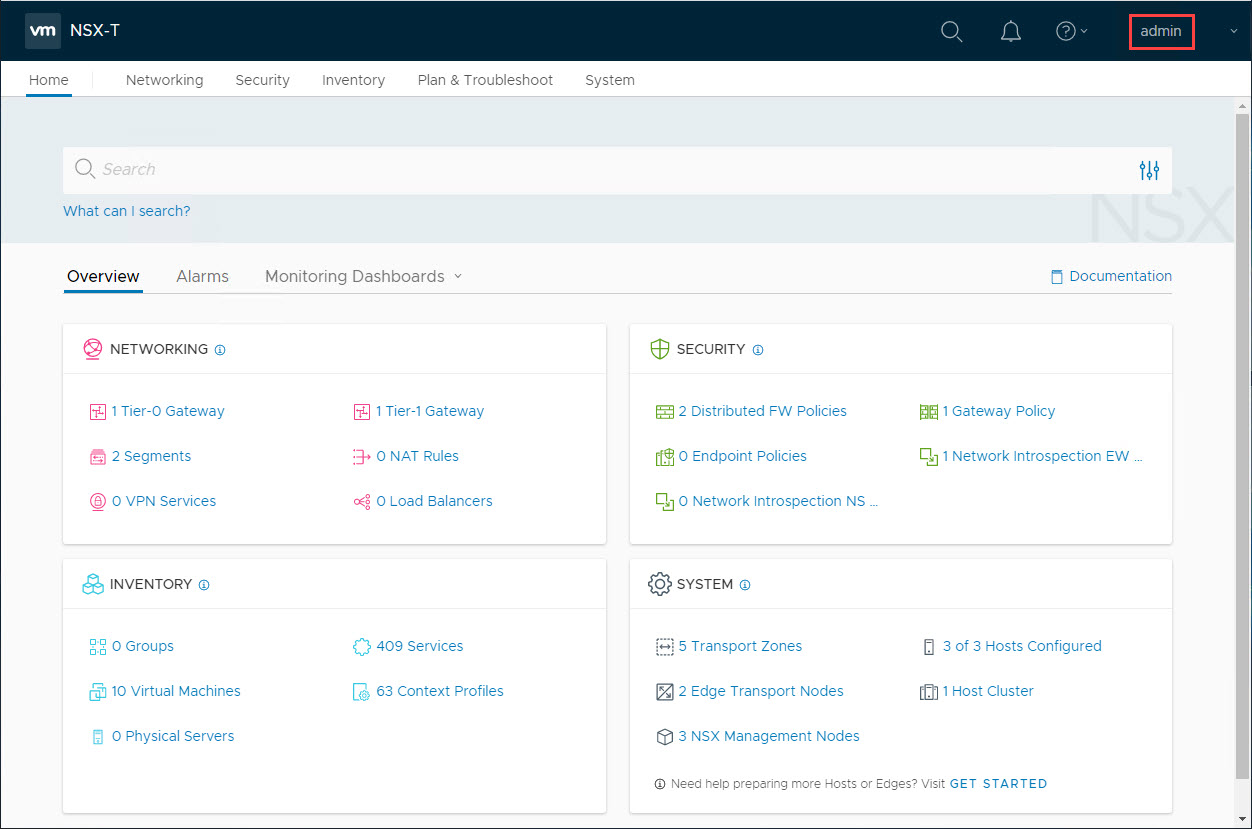

Del mismo modo, puede conectarse a NSX Manager con privilegios de administrador completos.

-

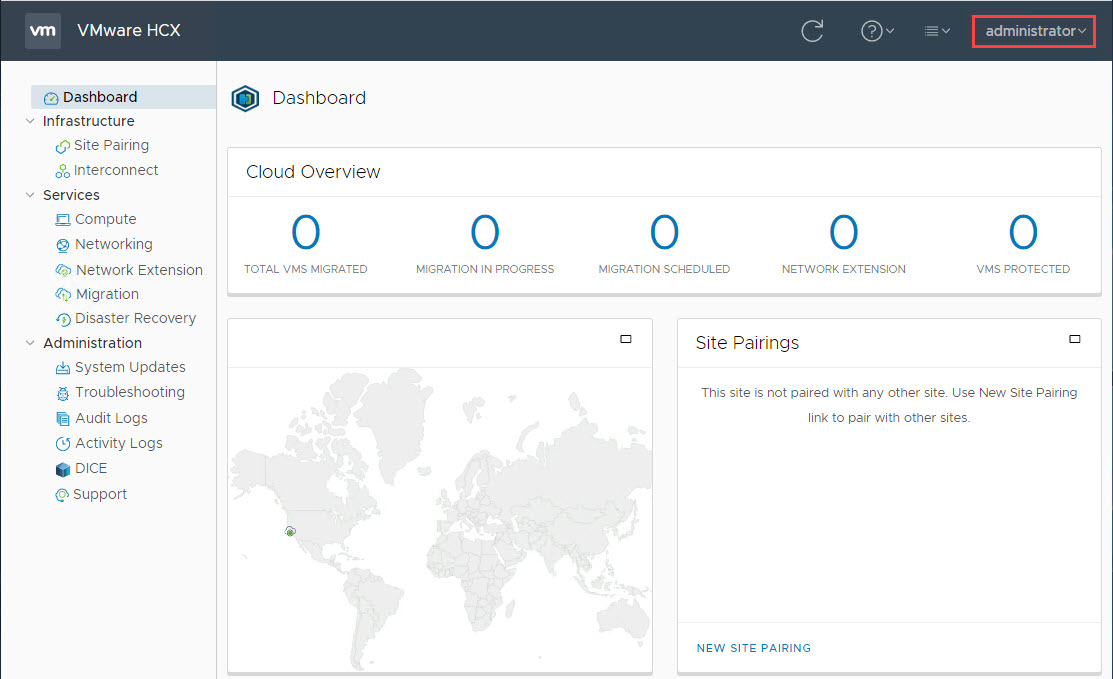

Por último, puede acceder al gestor de HCX VMware y establecer el emparejamiento de sitios y la malla de servicios para empezar a migrar desde una instancia local de vCenter.

Agradecimientos

- Autor: Praveen Kumar Pedda Vakkalam (Arquitecto principal de soluciones)

Más recursos de aprendizaje

Explore otros laboratorios en docs.oracle.com/learn o acceda a más contenido de aprendizaje gratuito en el canal YouTube de Oracle Learning. Además, visite education.oracle.com/learning-explorer para convertirse en Oracle Learning Explorer.

Para obtener documentación sobre el producto, visite Oracle Help Center.

Access your Oracle Cloud VMware Solution SDDC Resources in Oracle Cloud Infrastructure

F81179-02

December 2023

Copyright © 2023, Oracle and/or its affiliates.