Note:

- Este tutorial requiere acceso a Oracle Cloud. Para registrarse en una cuenta gratuita, consulte Introducción a la cuenta gratuita de Oracle Cloud Infrastructure.

- Utiliza valores de ejemplo para credenciales, arrendamiento y compartimentos de Oracle Cloud Infrastructure. Al finalizar el laboratorio, sustituya estos valores por otros específicos de su entorno en la nube.

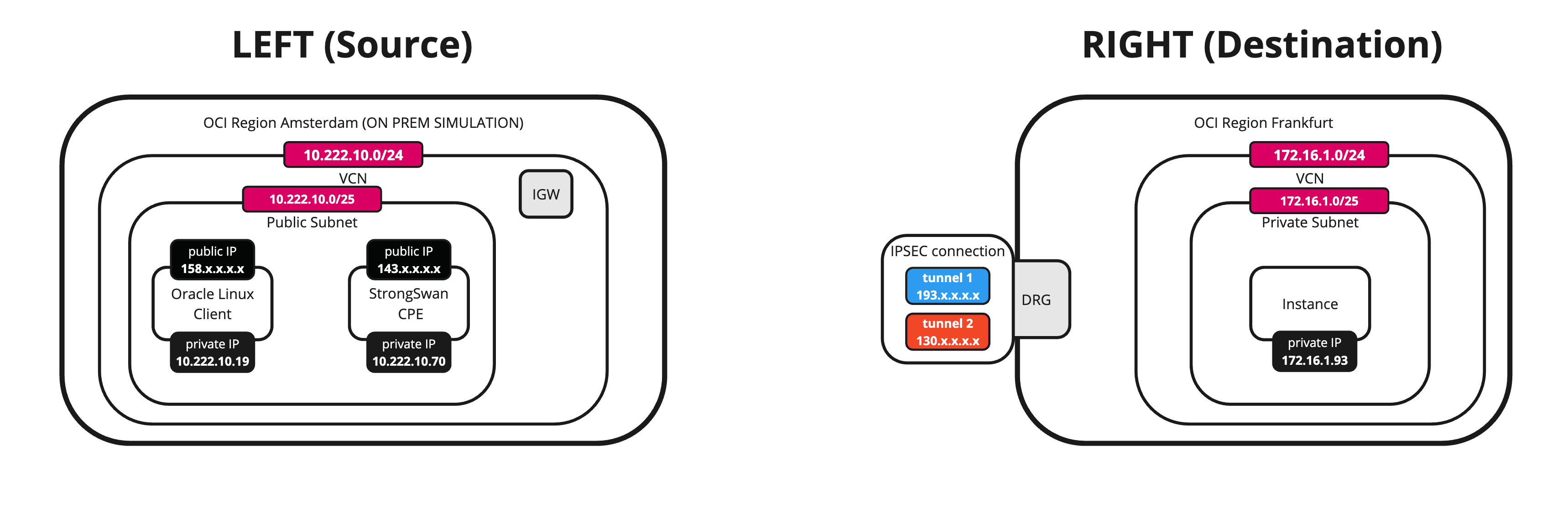

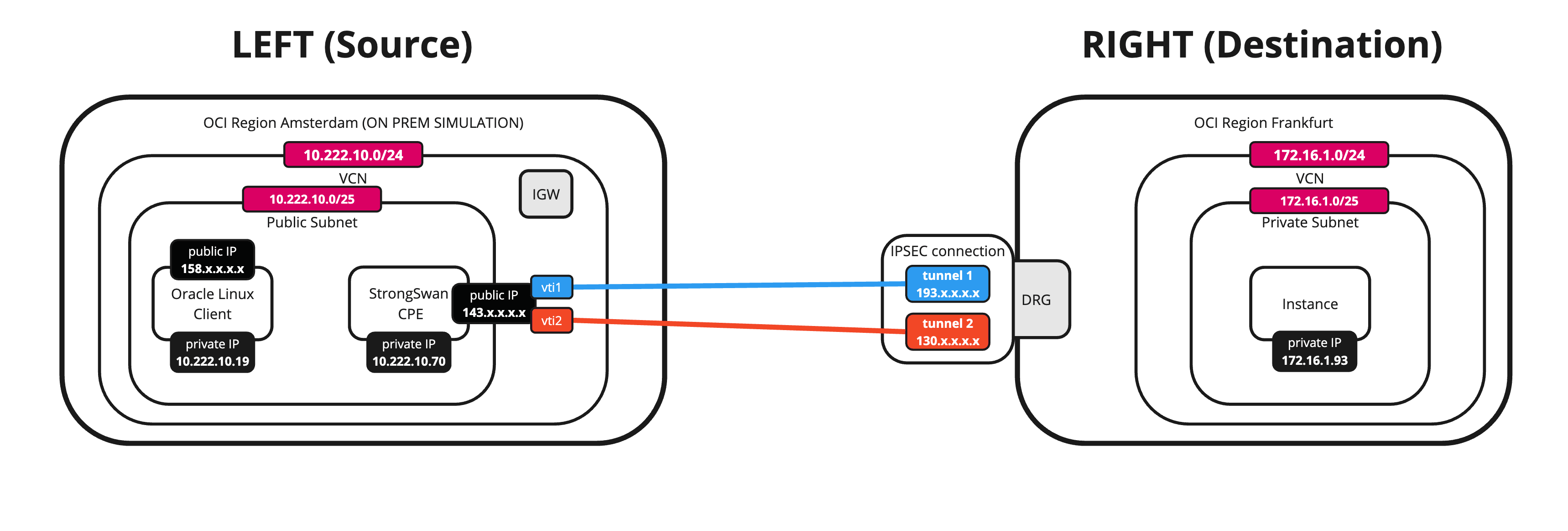

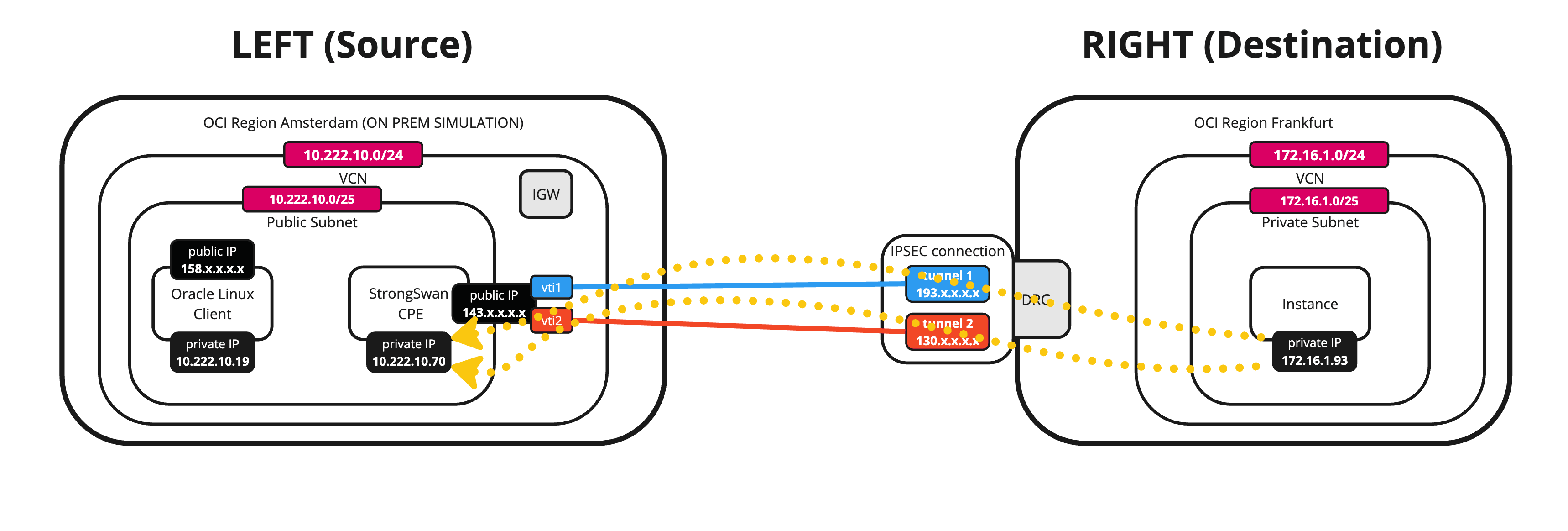

Configuración de una VPN de sitio a sitio de Oracle Cloud Infrastructure Site-to-Site VPN con enrutamiento estático entre dos regiones de OCI

Introducción

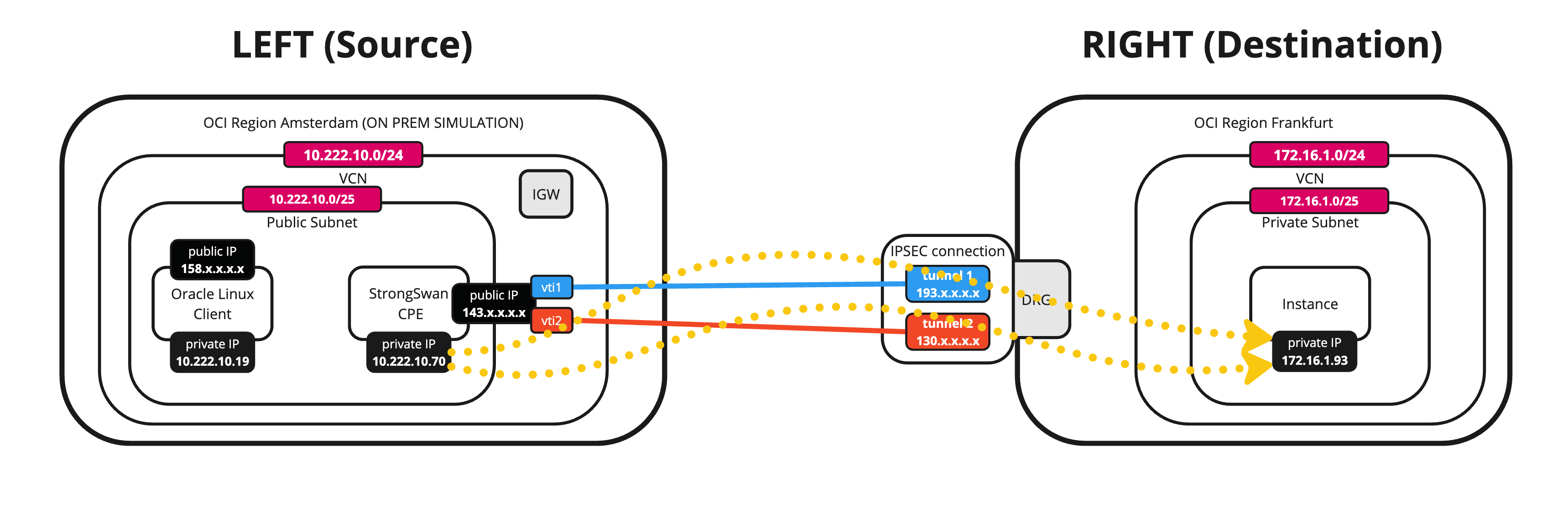

Cuando sus aplicaciones, bases de datos o servicios se distribuyen en diferentes regiones o inquilinos de Oracle Cloud Infrastructure (OCI), el método preferido para activar la comunicación de red entre ellos es el intercambio de tráfico de conexión de intercambio de tráfico remoto (RPC). Si no es posible el intercambio de tráfico RPC, una alternativa es establecer una conexión IPSec de VPN de sitio a sitio de OCI. Aunque OCI no soporta directamente la creación de una VPN de sitio a sitio de OCI IPSec mediante el gateway de direccionamiento dinámico (DRG), puede configurar un punto final de VPN personalizado (como Libreswan) en un lado y utilizar el DRG en el otro para lograr esta conexión.

También puede utilizar este método si necesita configurar una VPN de sitio a sitio de OCI entre local y OCI y no desea utilizar el DRG como punto final de red privada virtual (VPN), sino su propio punto final de VPN personalizado.

Objetivos

-

Configure una VPN de sitio a sitio de OCI con enrutamiento estático entre dos regiones de OCI mediante Libreswan como equipo local de cliente (CPE) en un lado y DRG en el otro.

Conectaremos dos regiones de OCI diferentes mediante una VPN IPSec con dos túneles y con ECMP (equal cost Multi-Path) activado. Utilizaremos un CPE con software Libreswan en una región de OCI y la VPN de sitio a sitio de OCI configurada en el DRG en la otra región.

Requisitos

-

Cree dos regiones de OCI.

-

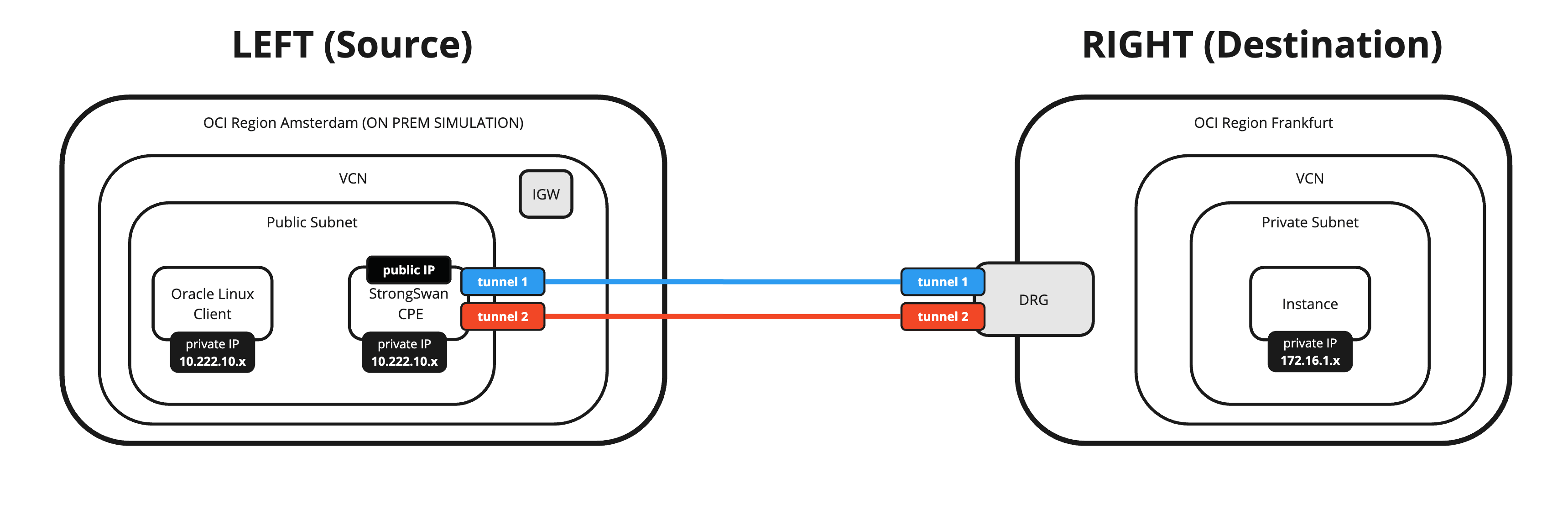

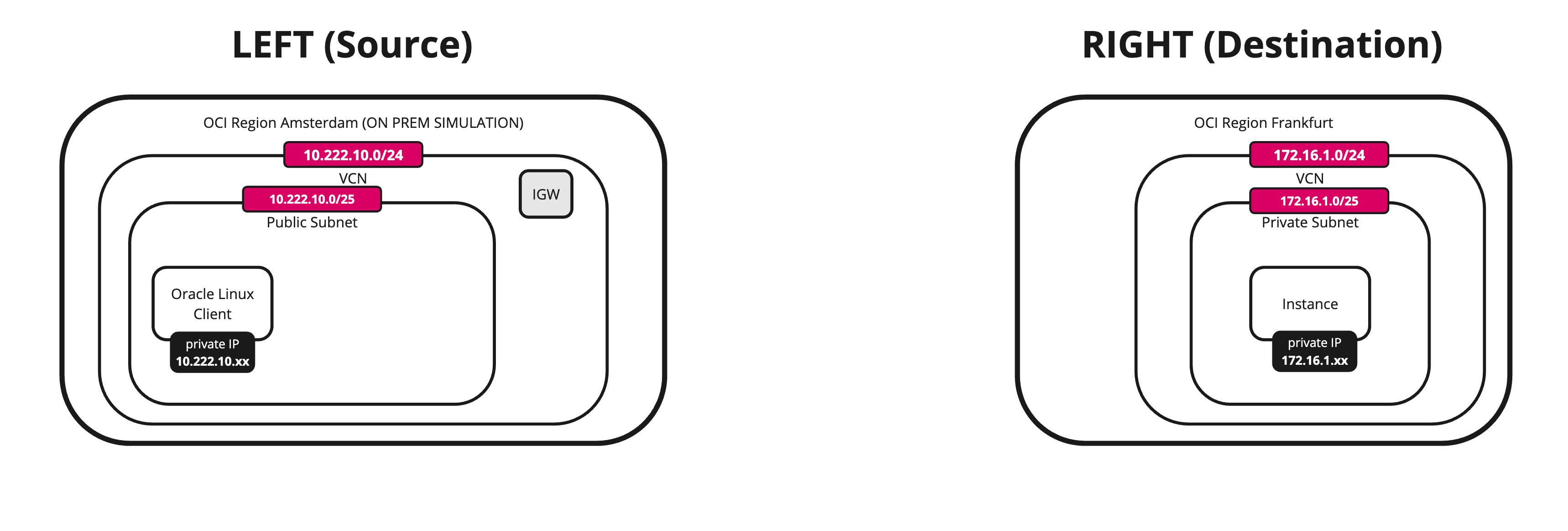

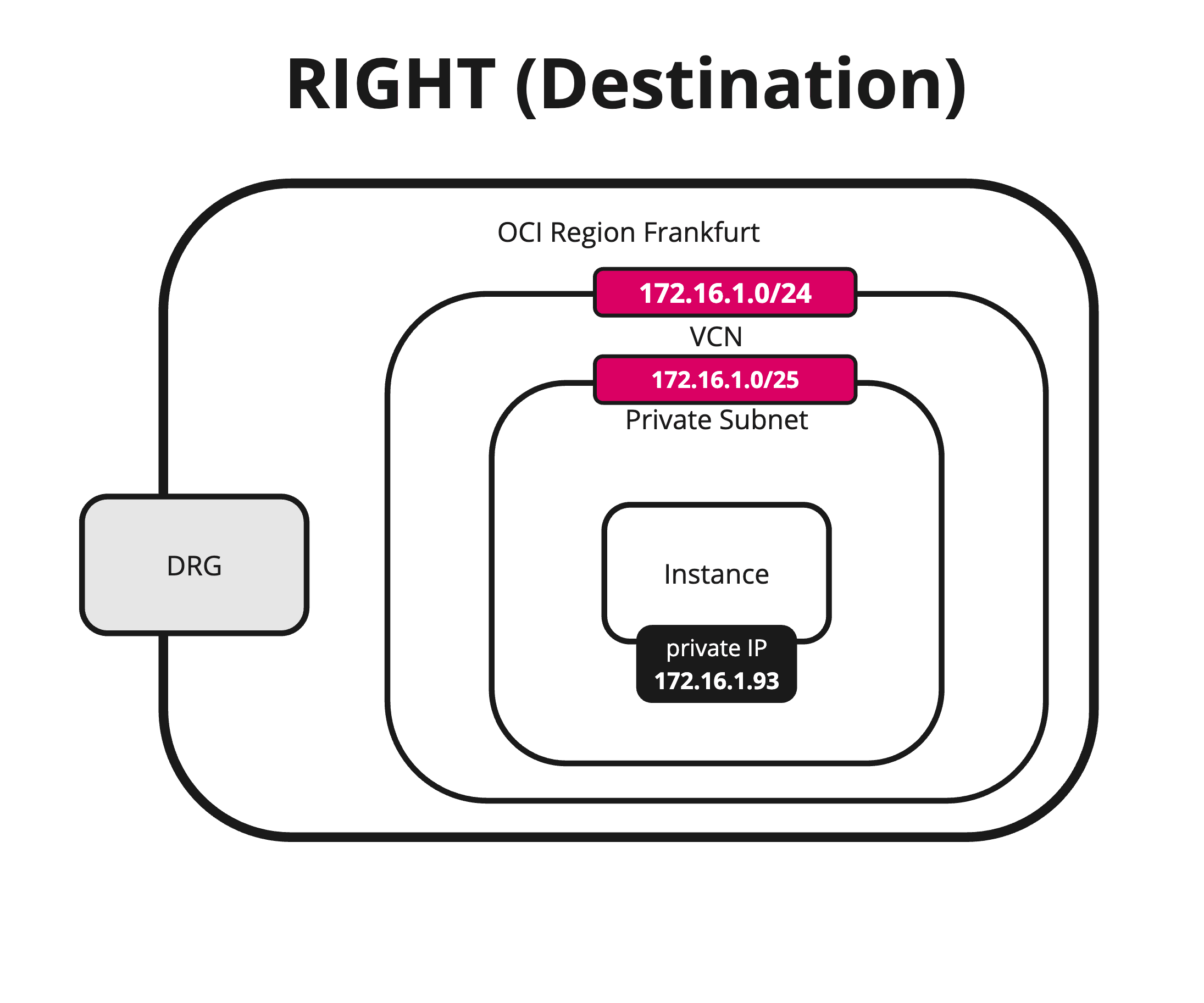

Región 1 de OCI (destino):

- Red virtual en la nube (VCN)

- Subred privada

- DRG

- Anexos de VCN

- Instancias

En esta región, el DRG será el punto final de VPN y todo el tráfico se enrutará mediante la conexión a Internet del DRG.

-

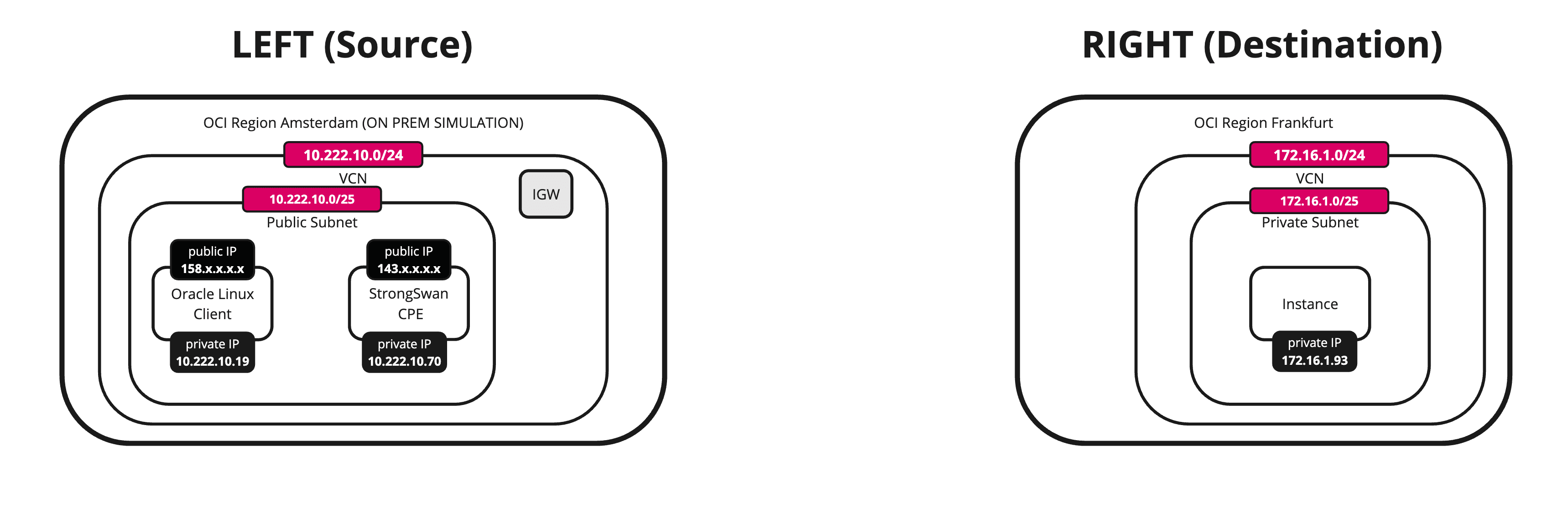

Región 2 de OCI (Fuente):

- VCN

- Subred pública

- Gateway de Internet

- Instancias

En esta región, el CPE de Libreswan (instancia dentro de OCI) será el punto final de VPN y todo el tráfico se enrutará mediante la conexión a Internet del gateway de Internet.

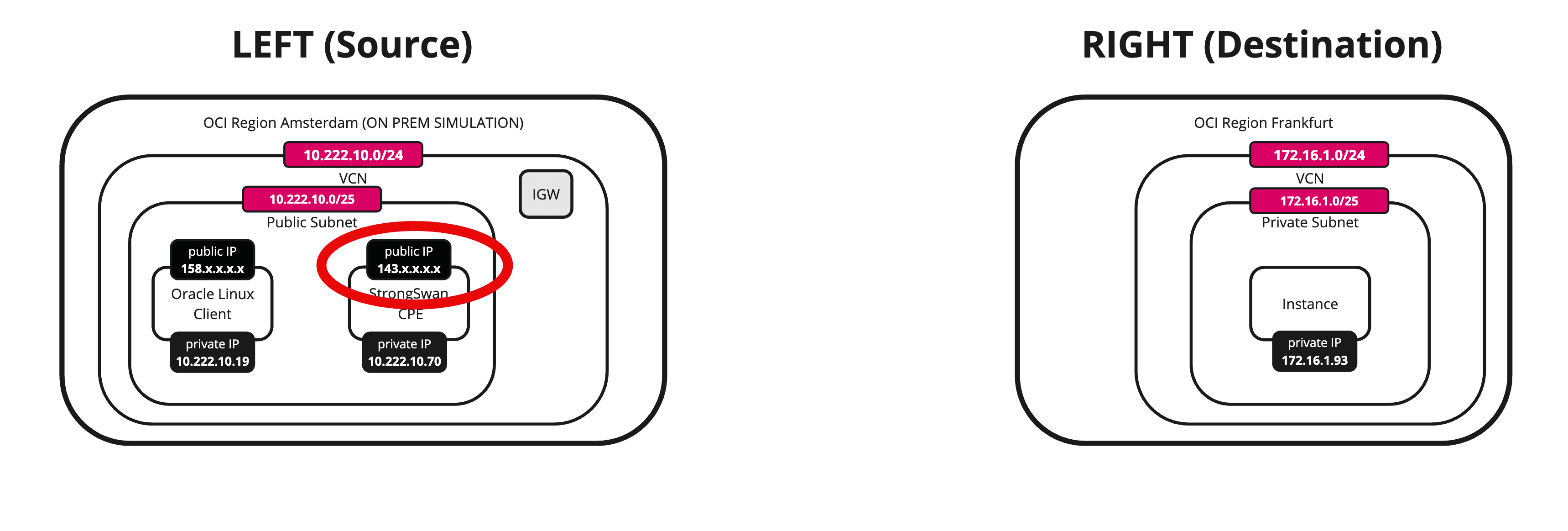

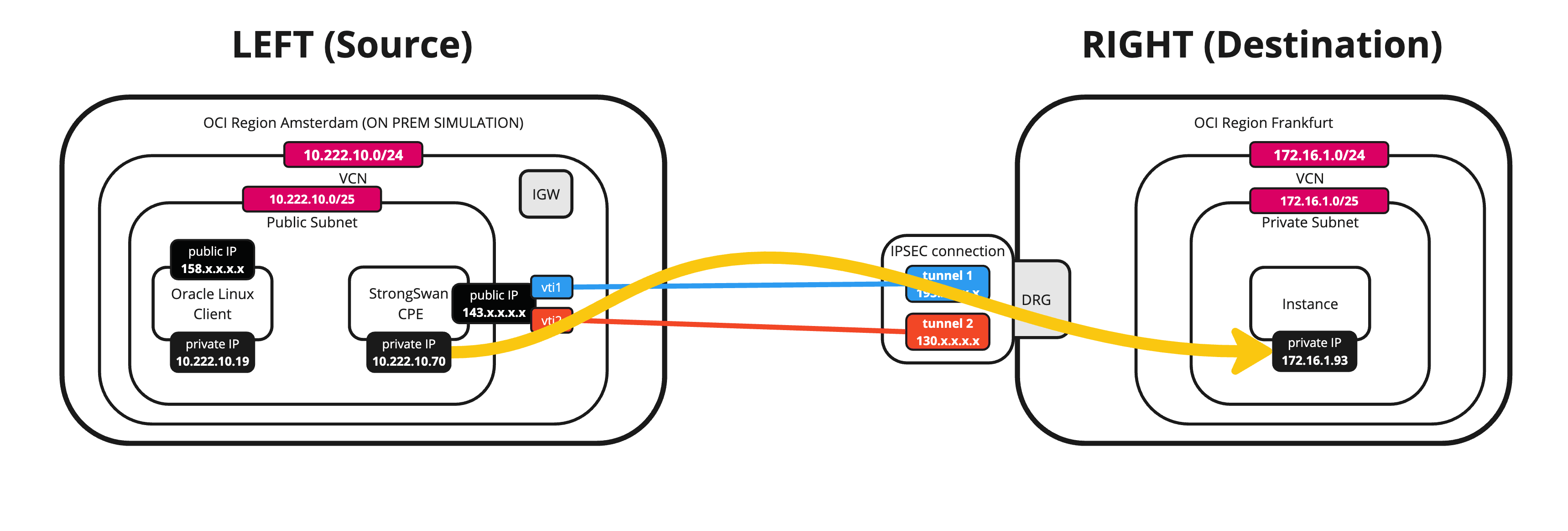

La siguiente imagen ilustra lo que hemos discutido hasta ahora.

Nota: Tenga en cuenta que el CPE de Libreswan aún no está en esta imagen.

-

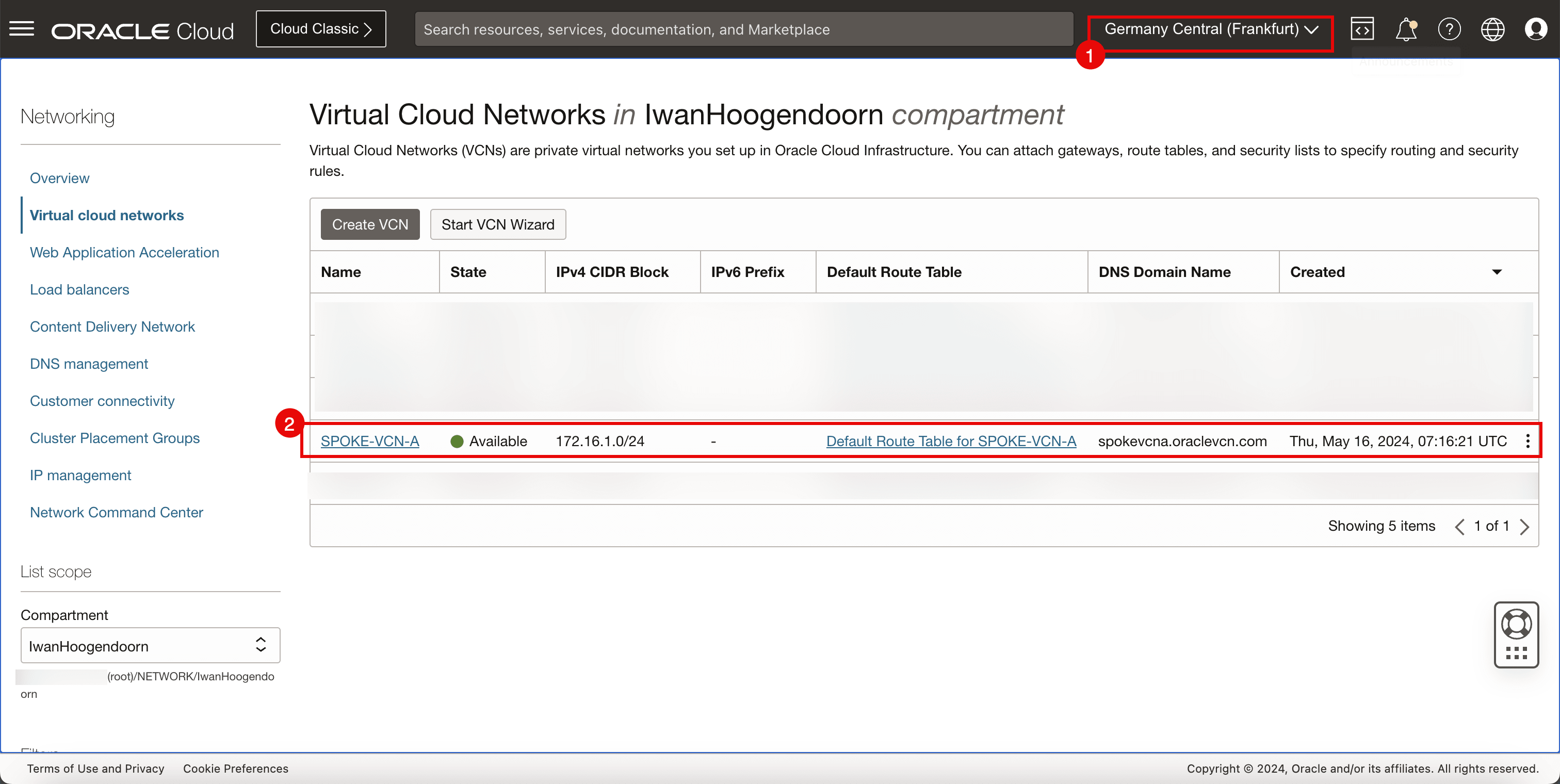

Tarea 1: Revisión de la región de OCI de destino (VCN, subred, DRG, instancias y asociaciones de VCN)

En esta tarea, comprobaremos lo que tenemos para comenzar.

-

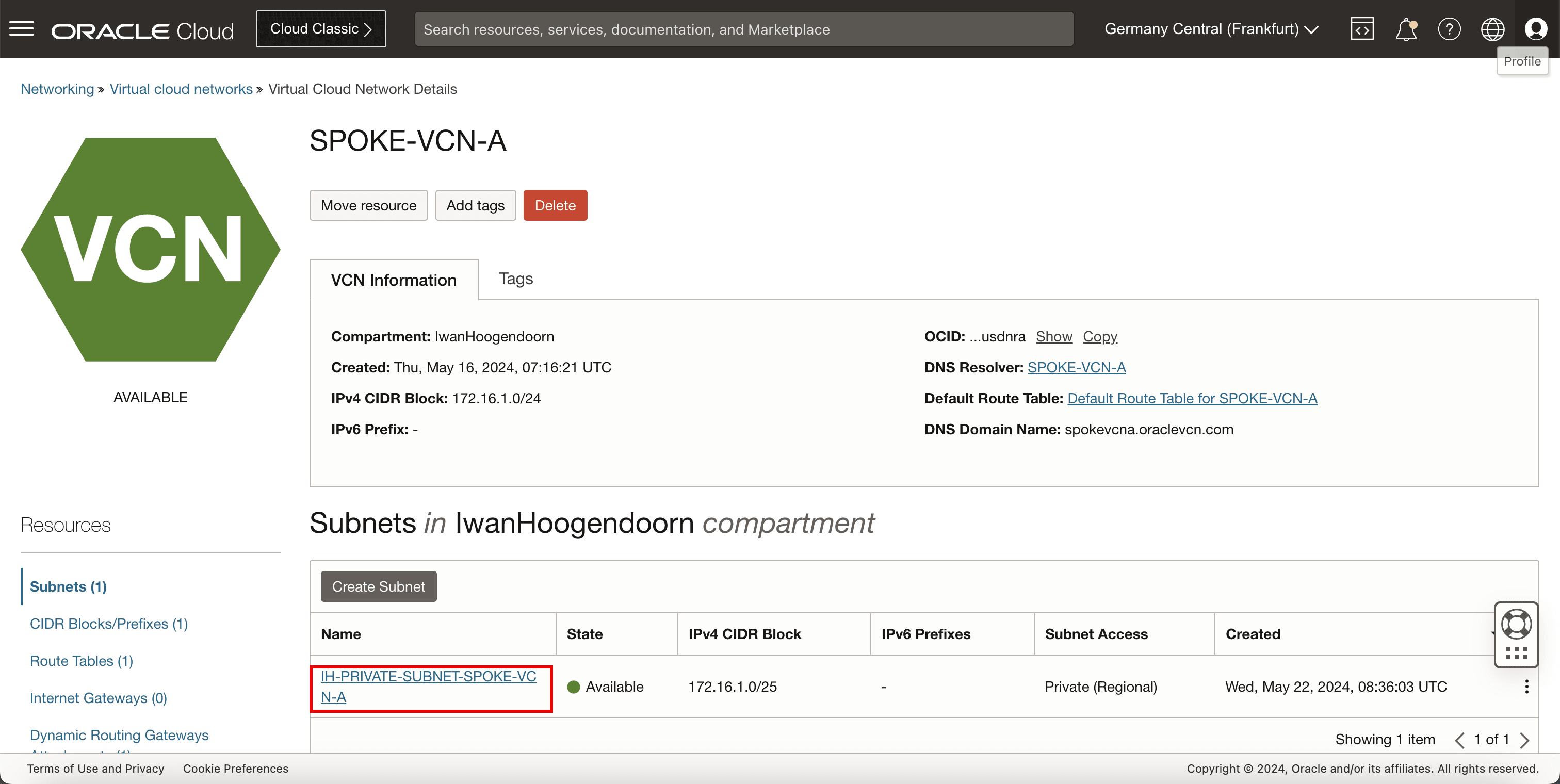

VCN

-

Revise la región de OCI de destino. Para este tutorial, es la región OCI del centro de Alemania (Fráncfort).

-

Revise la VCN, la subred y la instancia.

-

-

Subredes

-

Revise la subred privada a la que se asociarán las instancias.

-

-

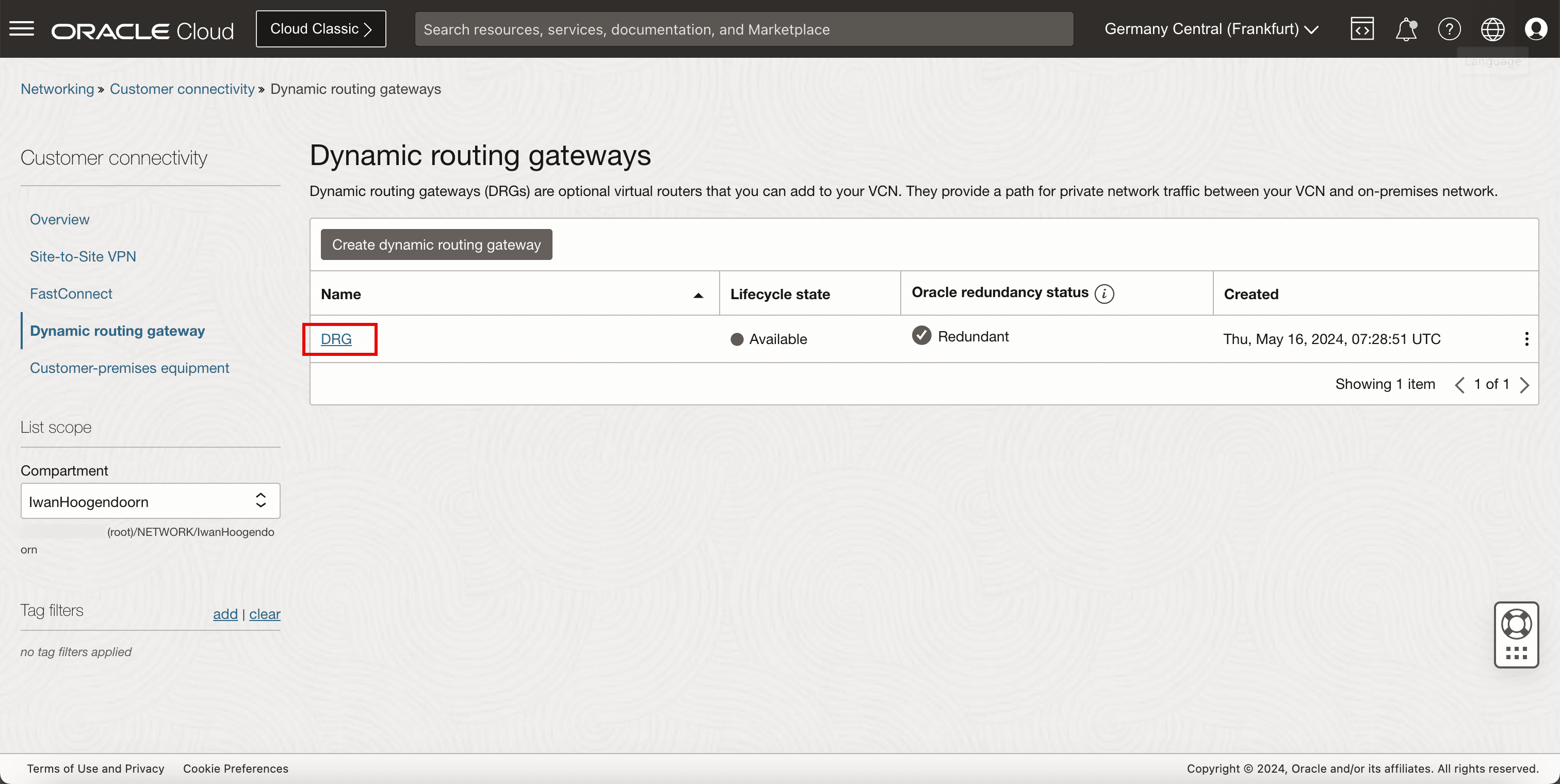

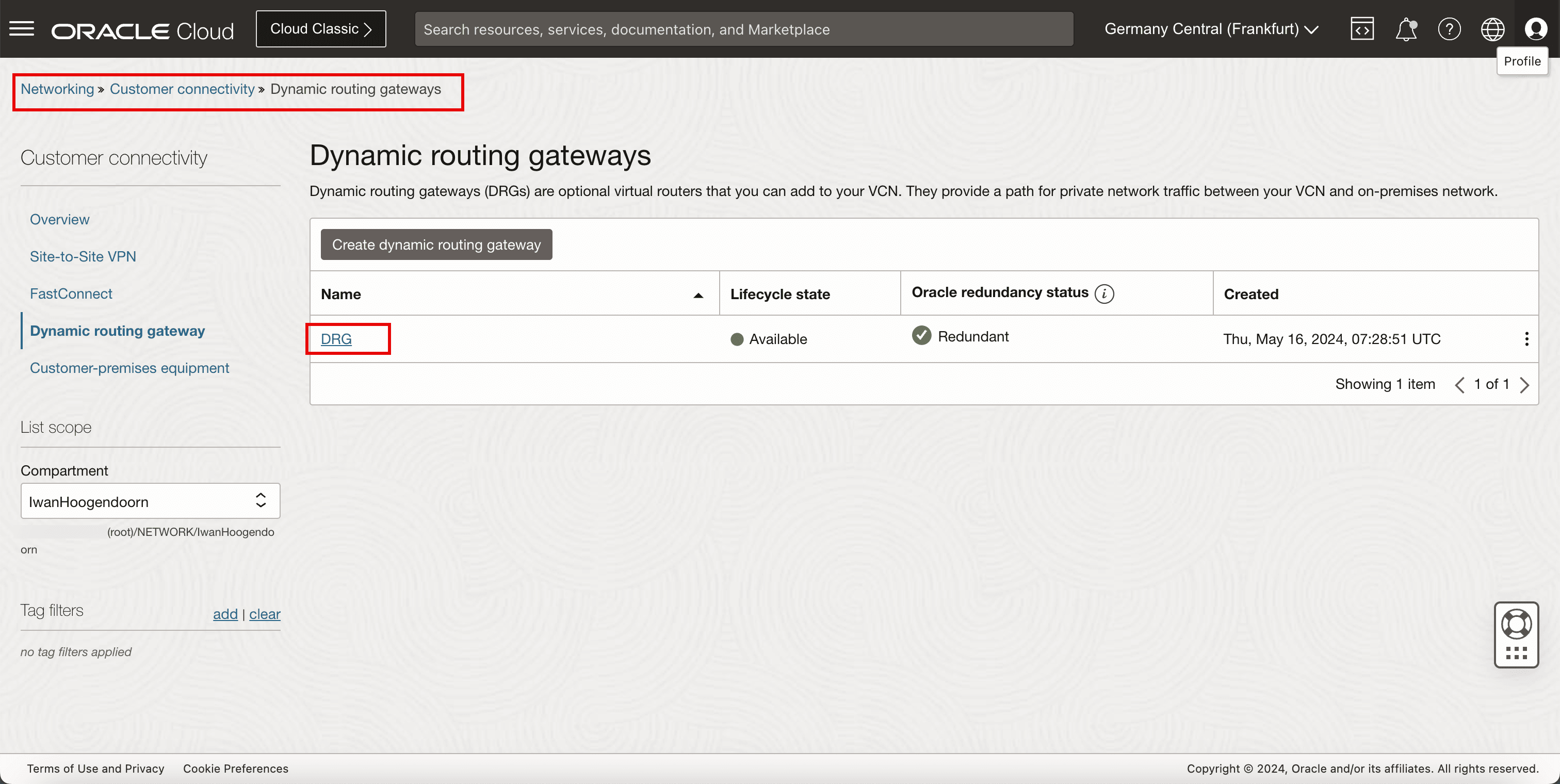

DRG

-

Revise el DRG que se utilizará como punto final de VPN para terminar la VPN.

-

-

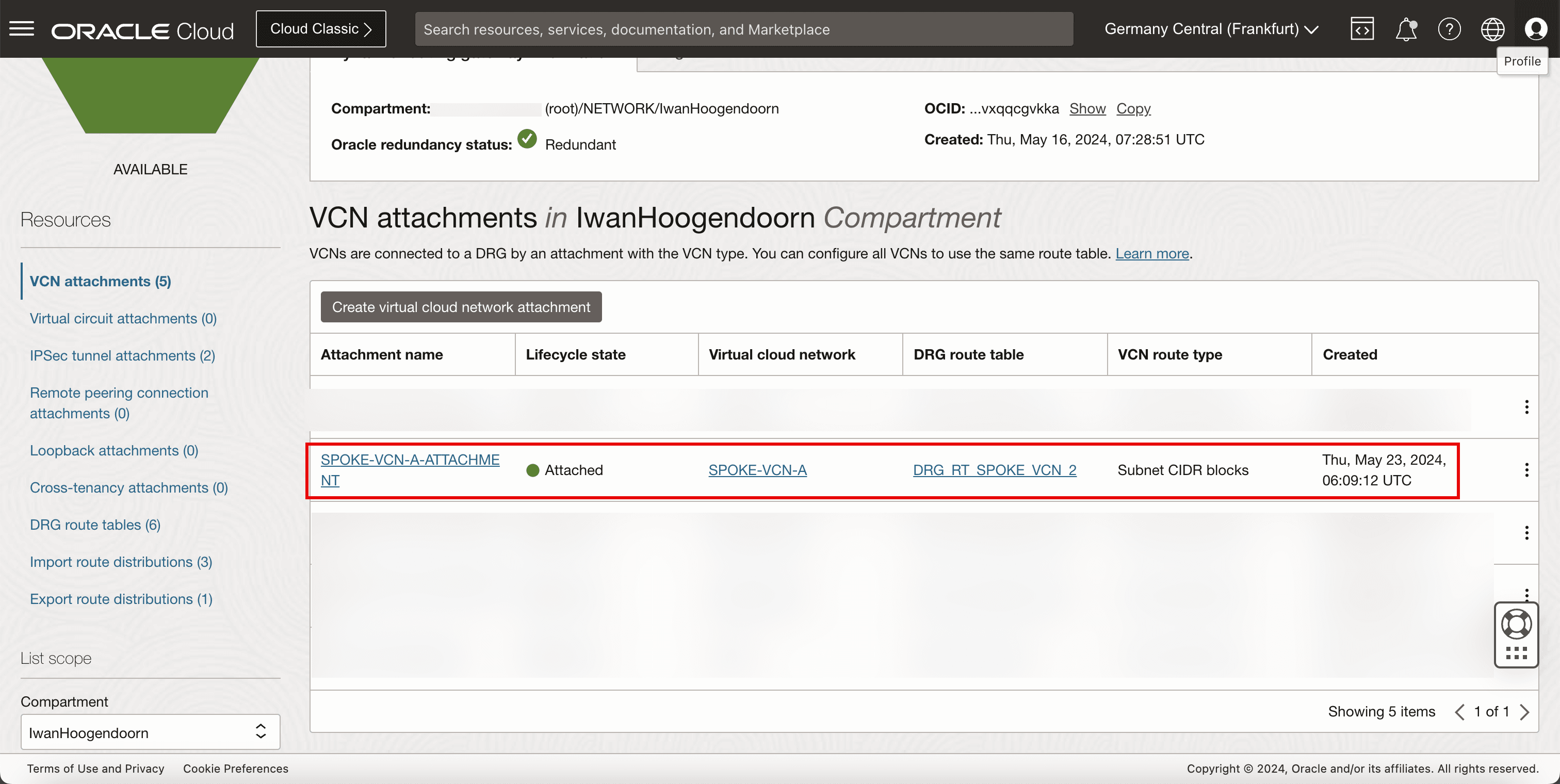

Asociación de VCN

-

Revise la asociación de VCN para asegurarse de que la VCN esté asociada al DRG para que el DRG pueda enrutar el tráfico VPN a la VCN, la subred y la instancia correctas.

-

-

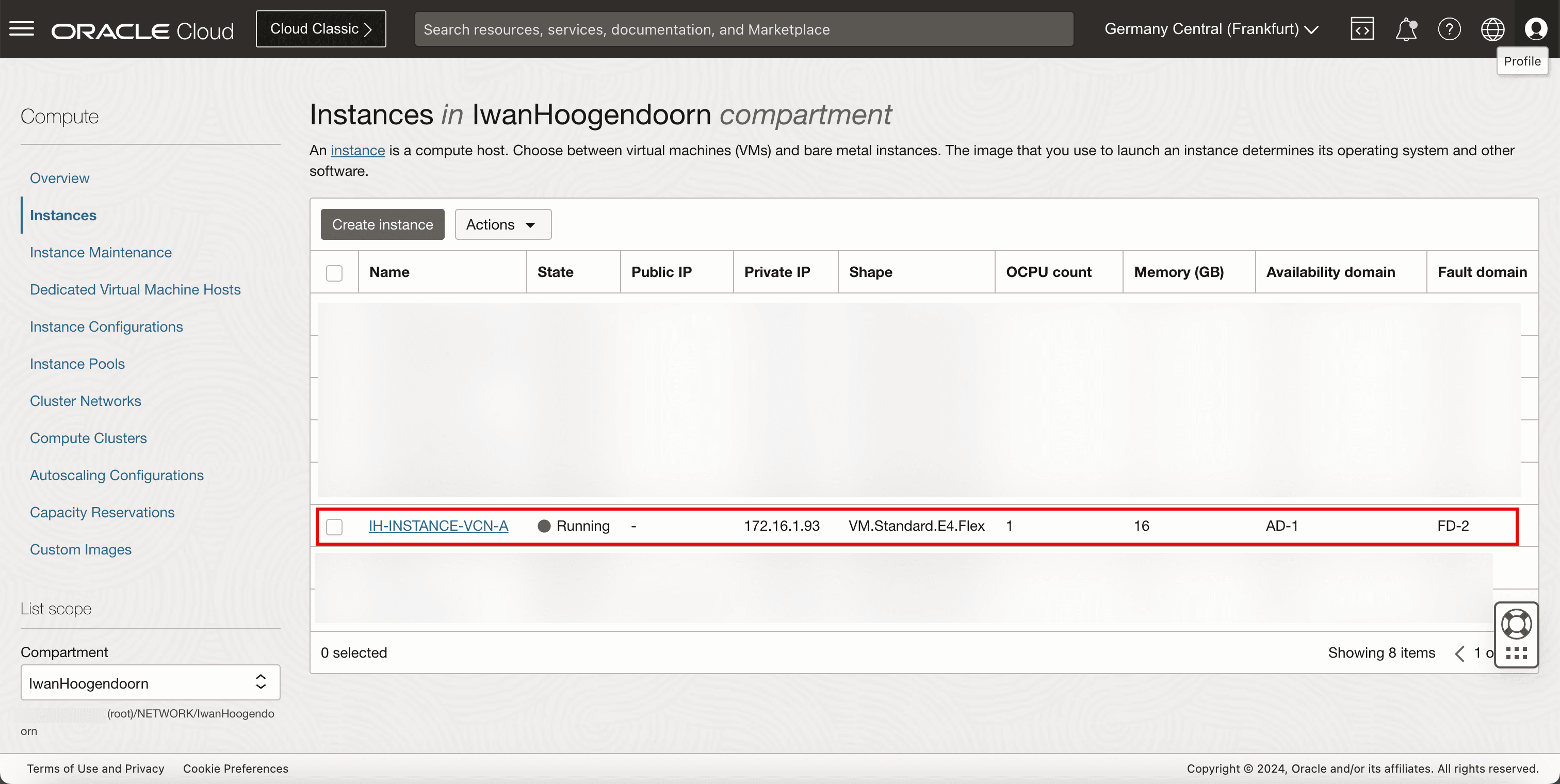

Instancia

-

Revise la instancia que utilizaremos como punto final de red para realizar nuestras pruebas de red.

-

La siguiente imagen ilustra lo que hemos creado hasta ahora.

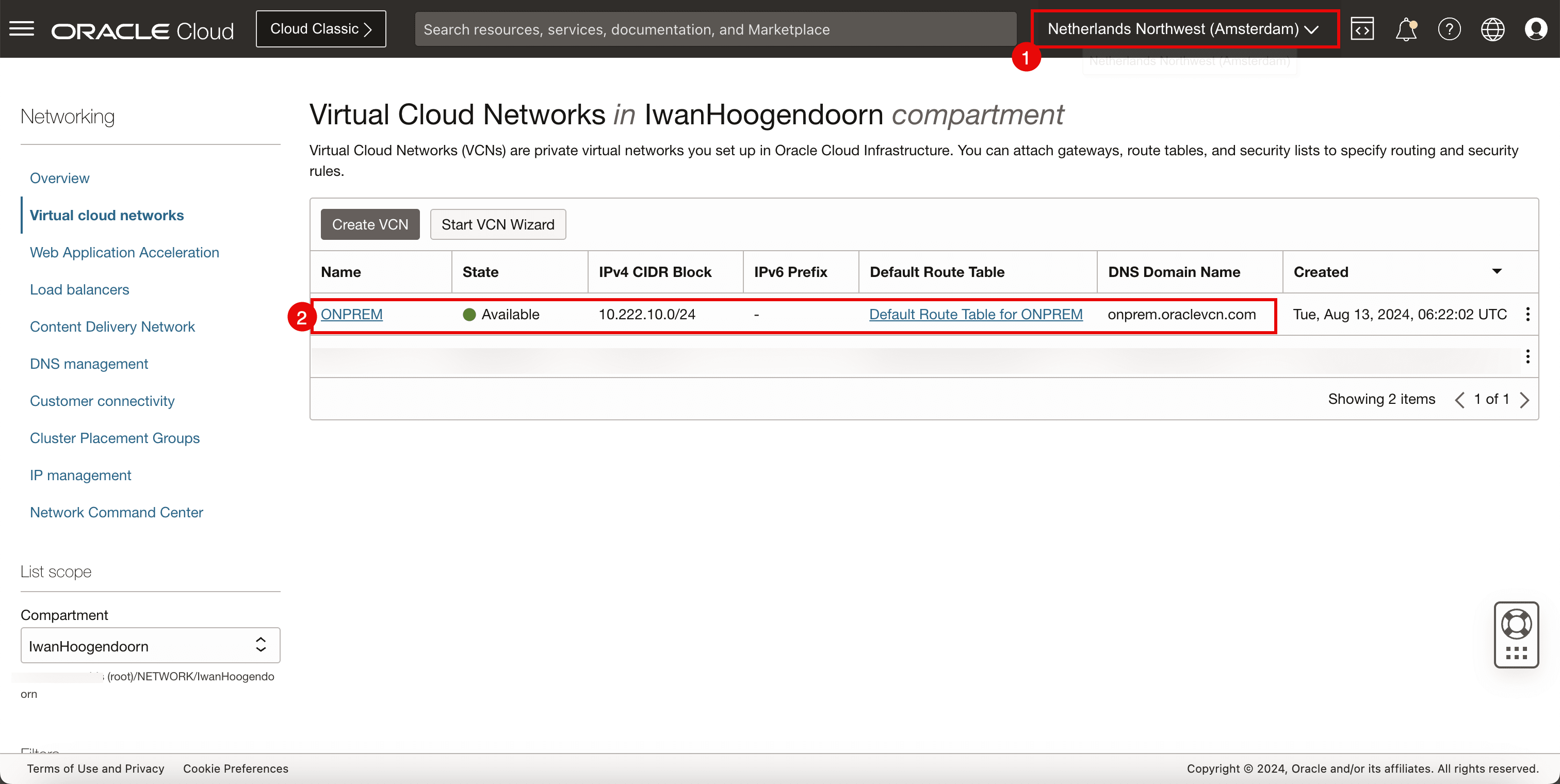

Tarea 2: Revisión de la región de OCI de origen (VCN, subred pública, gateway de Internet e instancias)

-

VCN

-

Revise la región de OCI de origen. Para este tutorial, es la región OCI del noroeste de los Países Bajos (Ámsterdam).

-

Revise la VCN, la subred y la instancia.

-

-

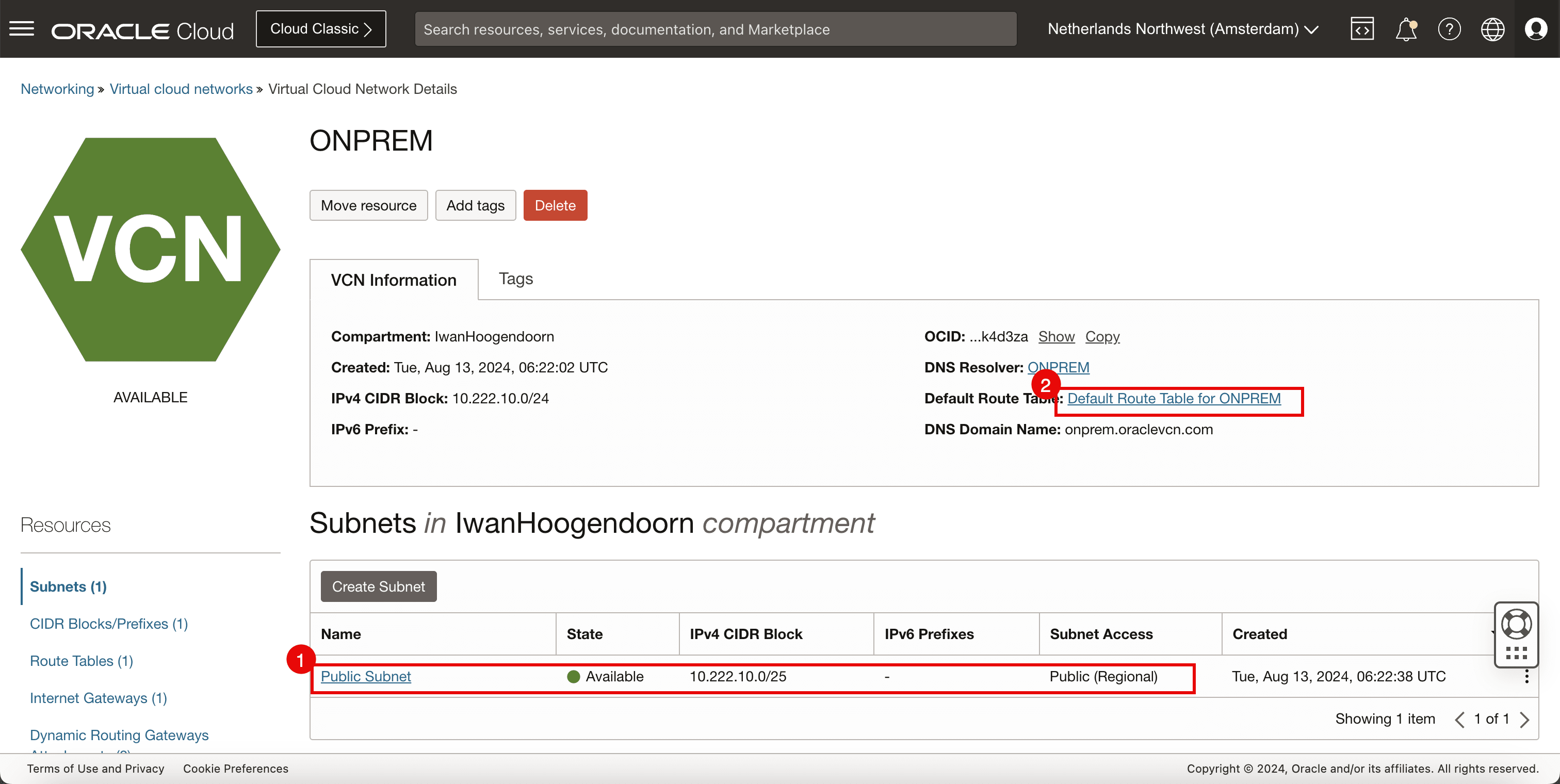

Subred pública

-

Revise la subred pública a la que se asociarán las instancias y el punto final de VPN de Libreswan.

-

Revise la tabla de rutas por defecto para la VCN.

Nota: Necesitamos tener una subred pública aquí, ya que debemos asegurarnos de que el punto final de VPN de Libreswan se pueda comunicar a Internet para configurar la conexión VPN con el otro lado.

-

-

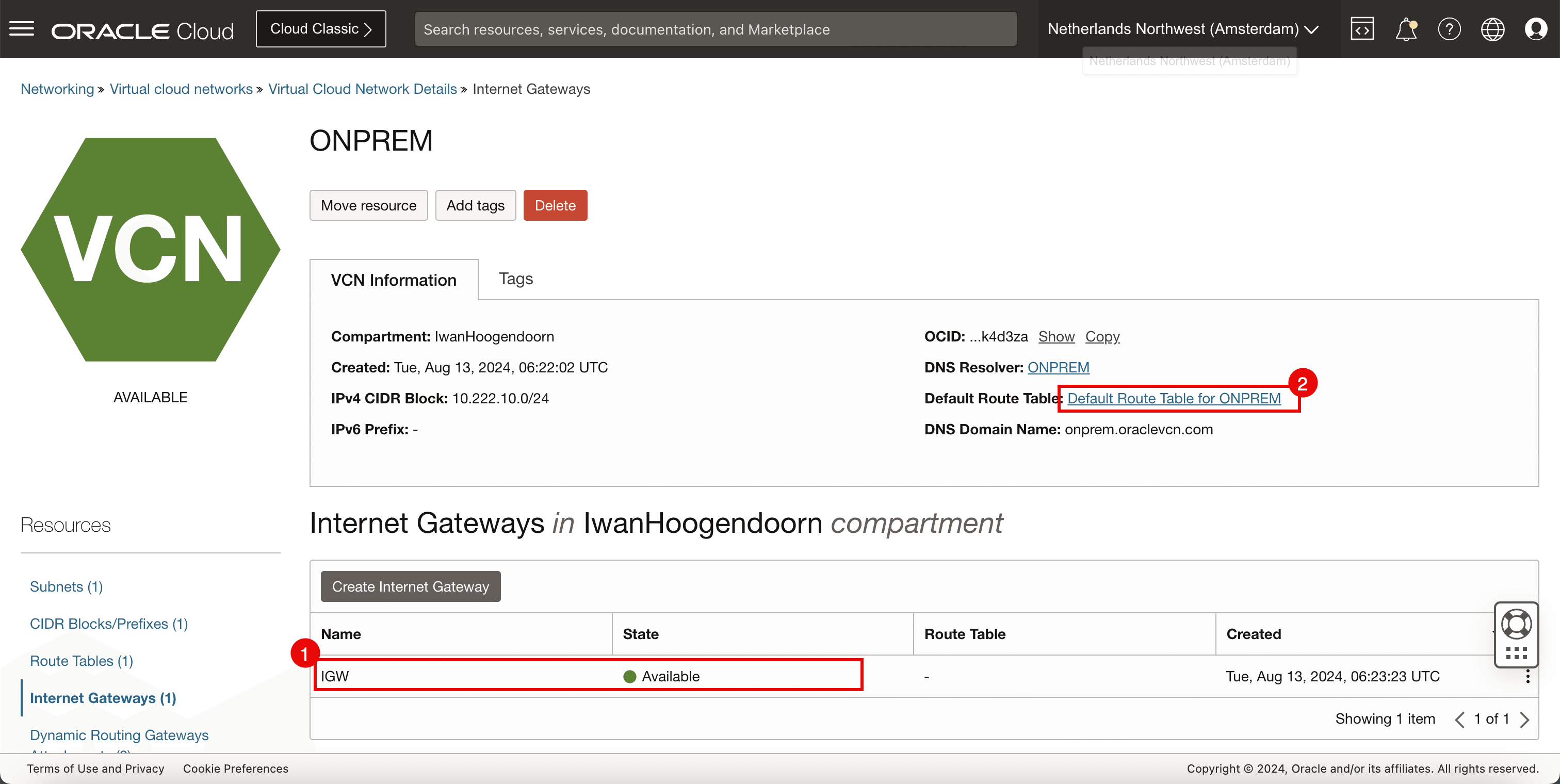

Gateway de Internet

-

Revisar el gateway de Internet para permitir la conectividad a Internet

-

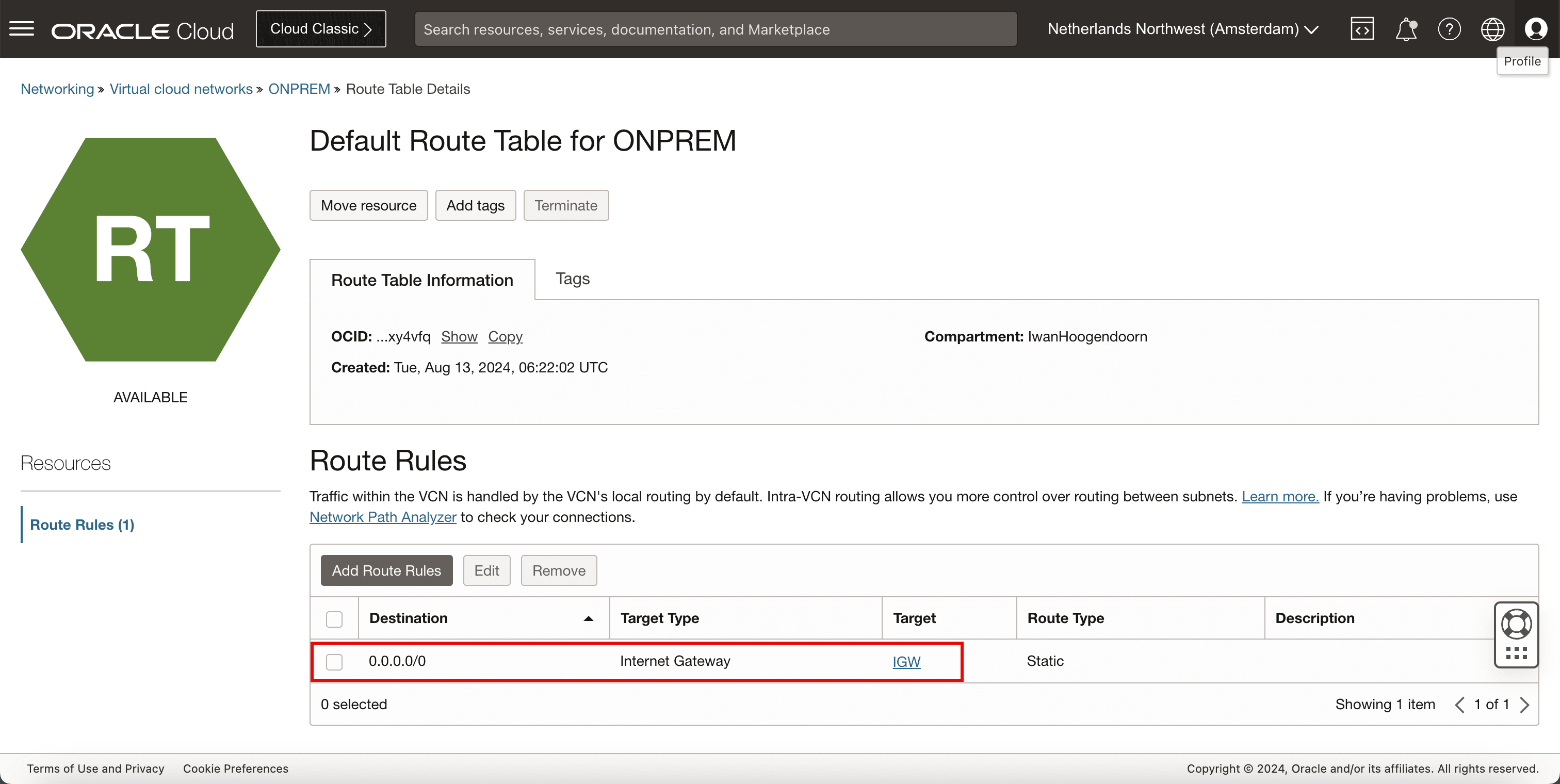

Revise la tabla de rutas por defecto para la VCN.

-

-

Tabla de Direccionamiento

-

Revise la tabla de rutas de la VCN y asegúrese de que todo el tráfico se enruta al gateway de Internet.

-

-

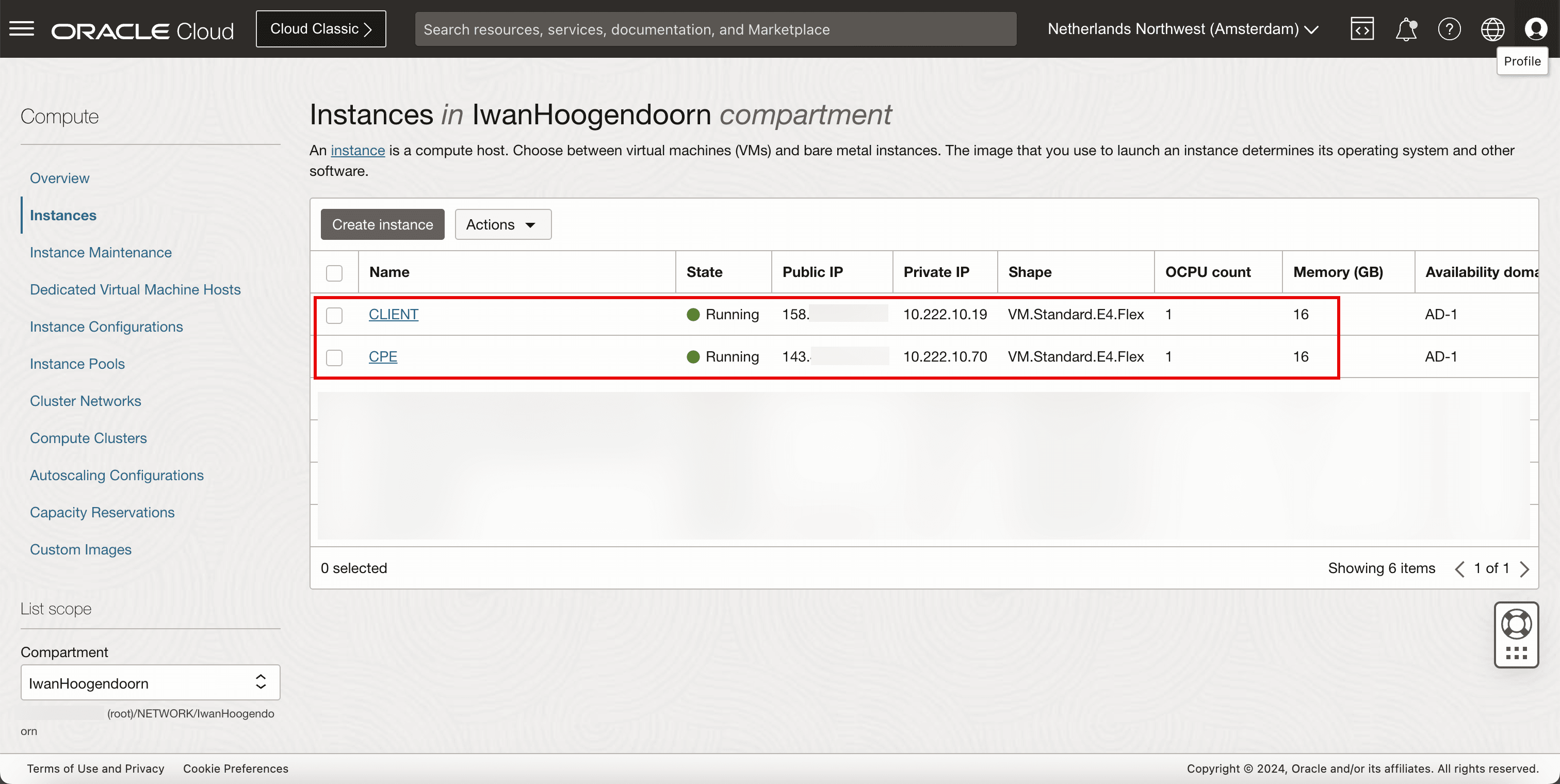

Instancias

-

Revise la instancia que se utilizará como punto final de red para realizar nuestras pruebas de red.

-

Tanto para CLIENT como para CPE, hemos utilizado Oracle Linux 8 como sistema operativo principal.

-

La siguiente imagen ilustra lo que hemos creado hasta ahora.

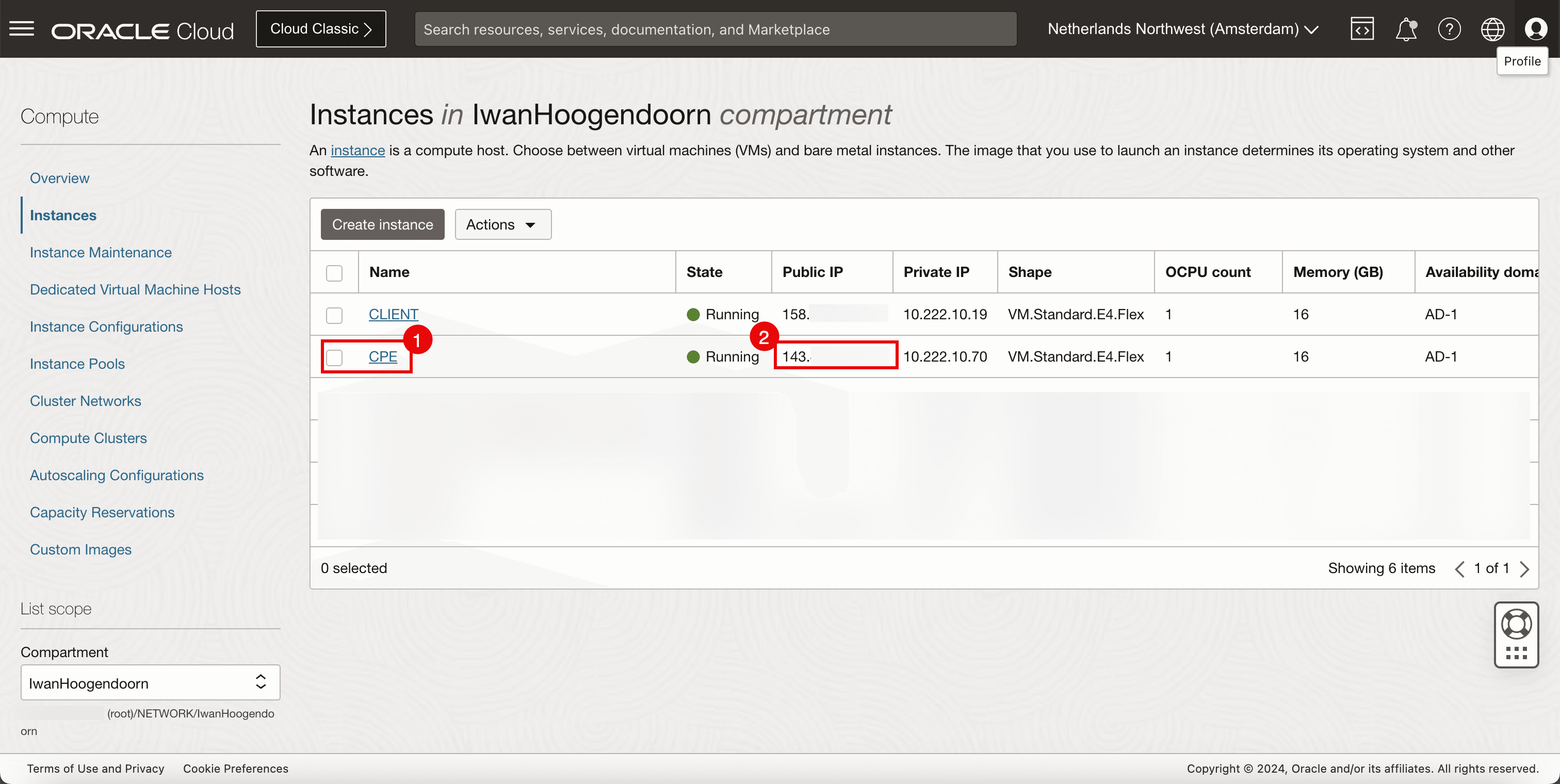

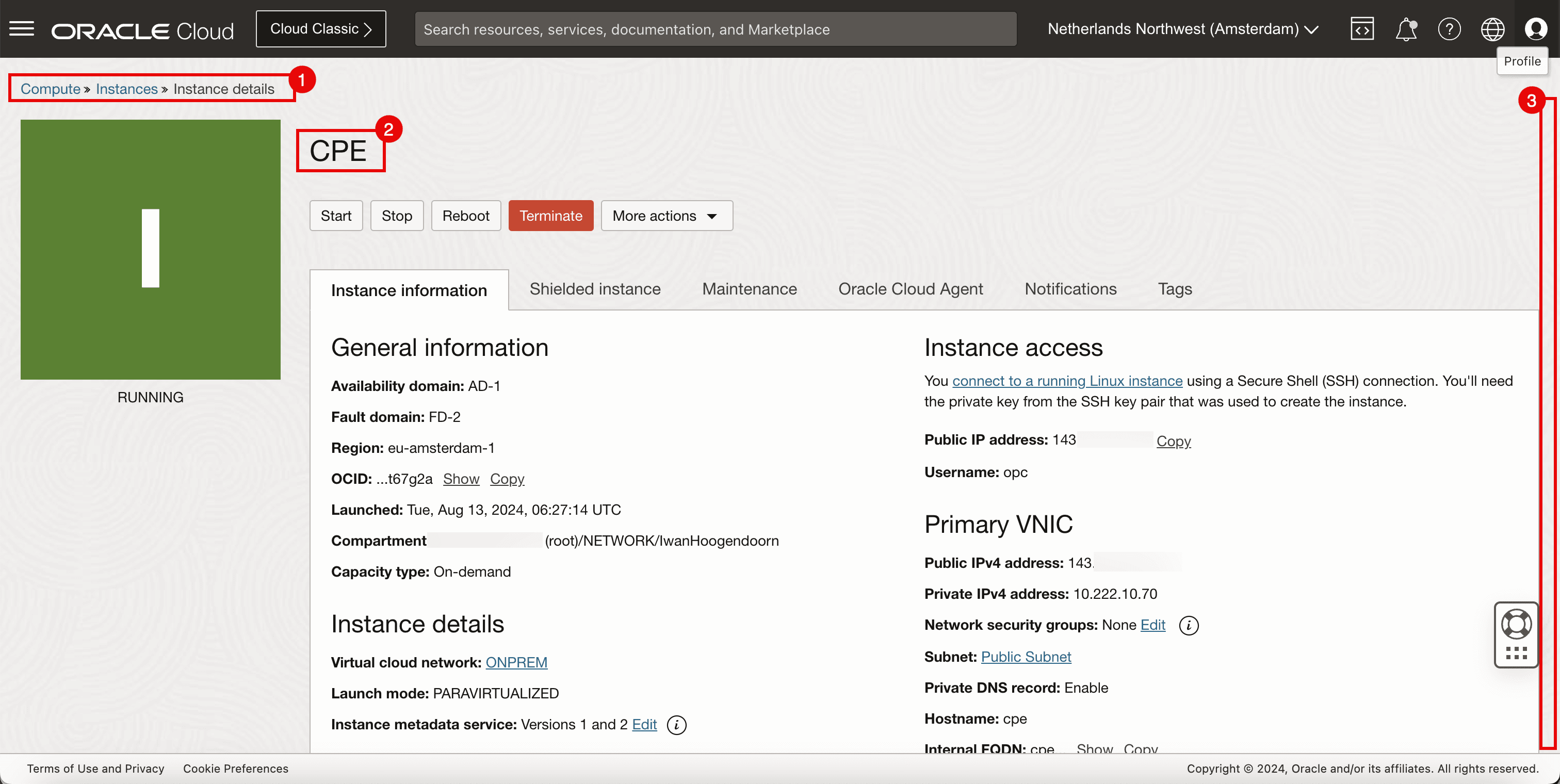

Tarea 3: Recopilación de la dirección IP pública de la instancia de CPE de la región de OCI de origen

-

Vaya a la consola de OCI.

-

En la región OCI de origen, hemos desplegado una instancia que será responsable de la terminación de VPN (punto final de VPN).

-

Recopile la dirección IP pública configurada en este punto final de VPN. Para este tutorial, esta dirección IP pública comienza con 143.

-

-

La siguiente imagen ilustra lo que hemos creado hasta ahora.

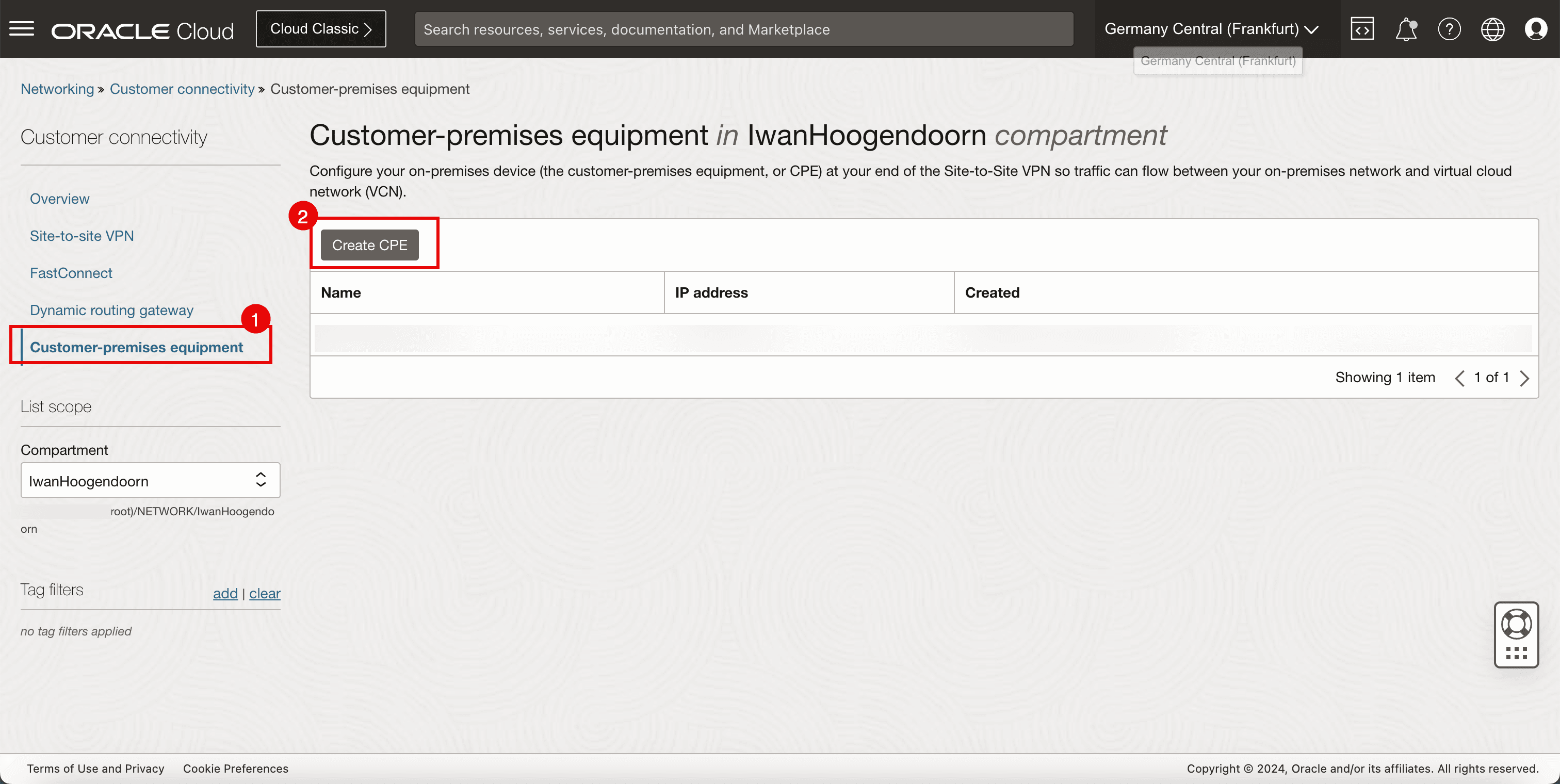

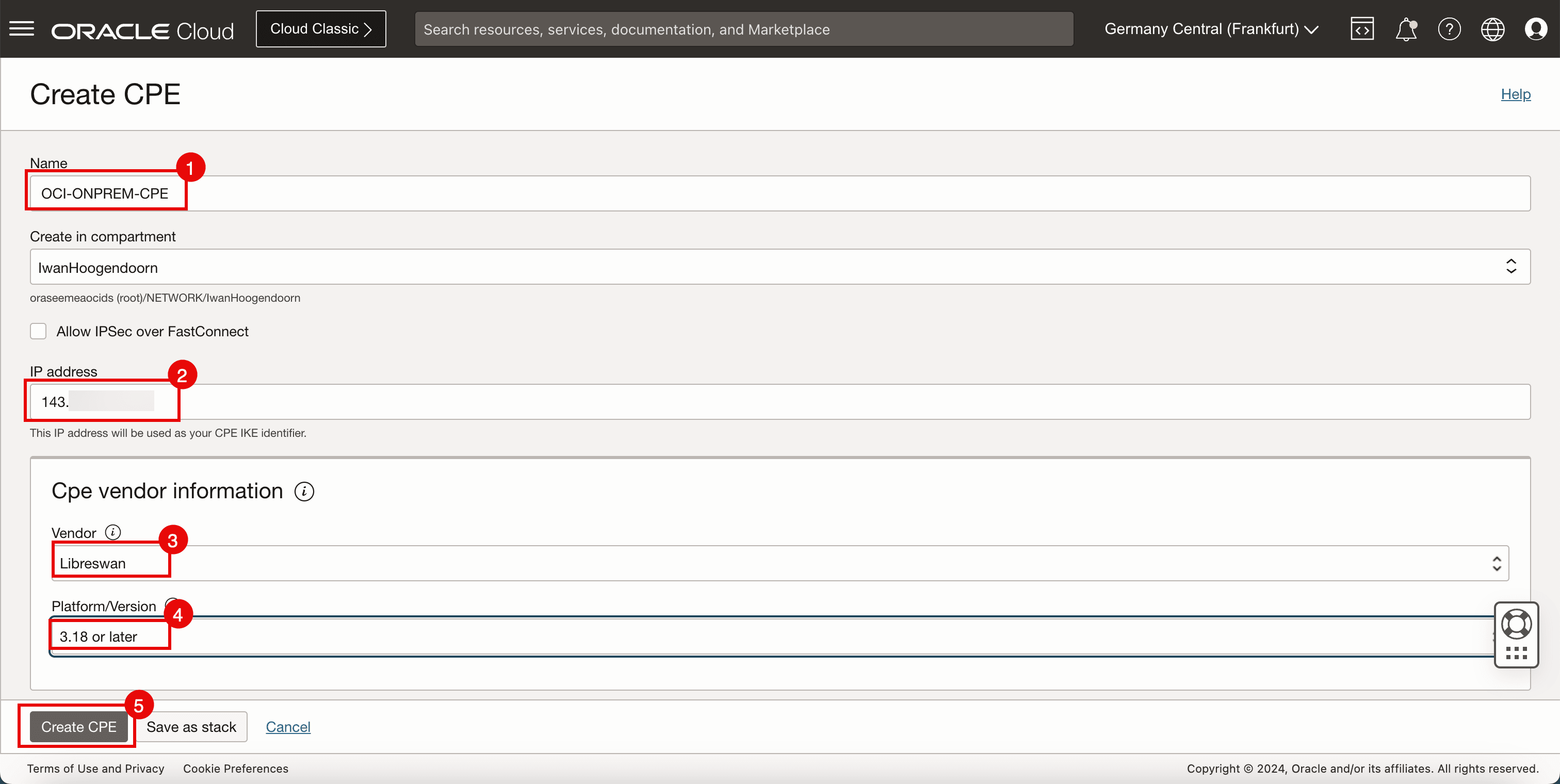

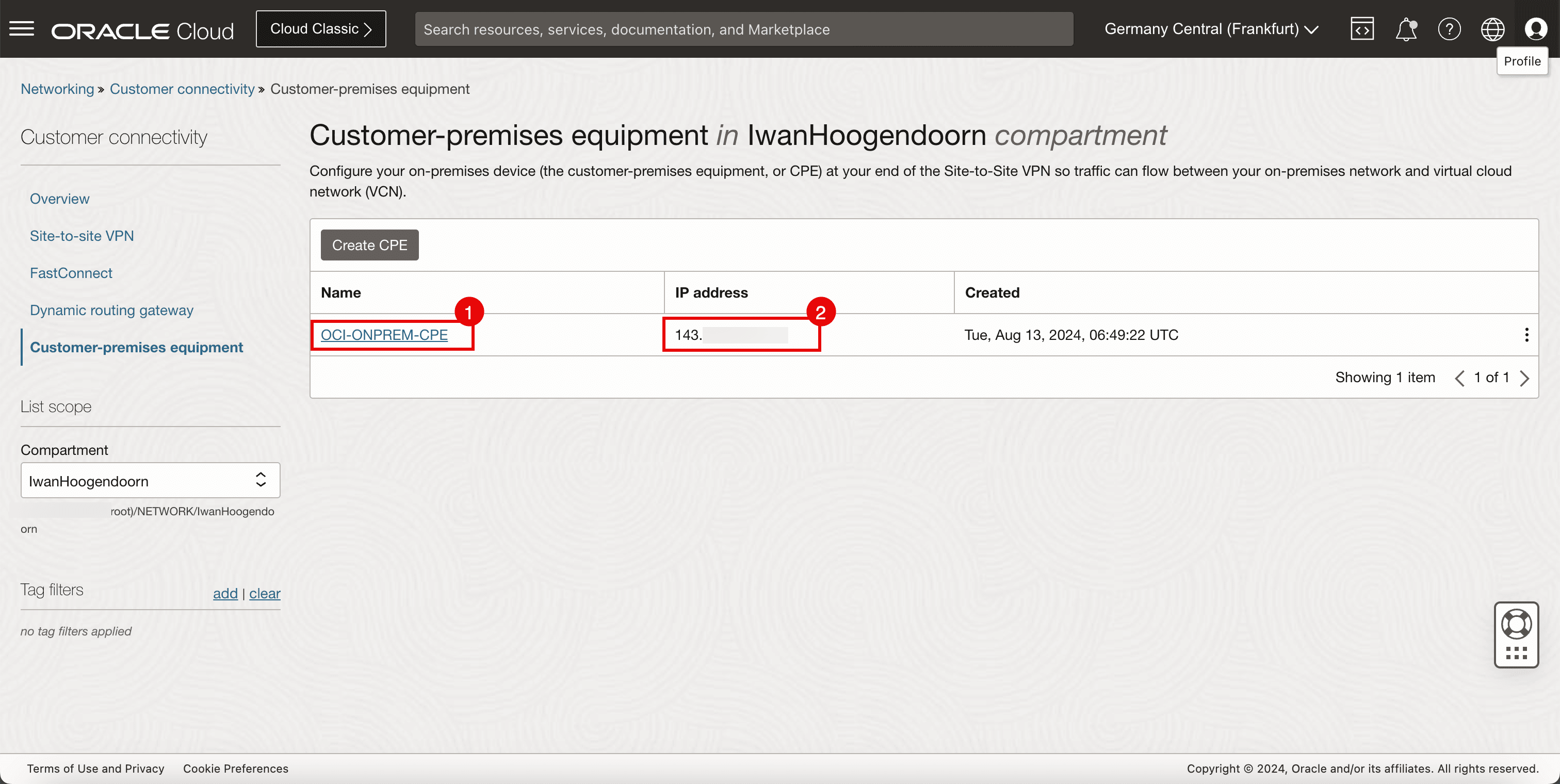

Tarea 4: Creación de un nuevo CPE en la región de OCI de destino

-

Vaya a la consola de OCI, vaya a Red, Conectividad de cliente, Gateway de enrutamiento dinámico y haga clic en el DRG.

- Haga clic en Equipo local de clientes.

- Haga clic en Crear CPE.

-

Introduzca la siguiente información.

- Nombre: introduzca un nombre para el CPE.

- Dirección IP pública: introduzca la dirección IP pública recopilada en la tarea 3.

- Proveedor: seleccione Libreswan.

- Plataforma/Versión: seleccione la versión de la plataforma CPE.

- Haga clic en Crear CPE.

- Tenga en cuenta que ahora se crea el CPE.

- Anote la dirección IP ciudad del CPE.

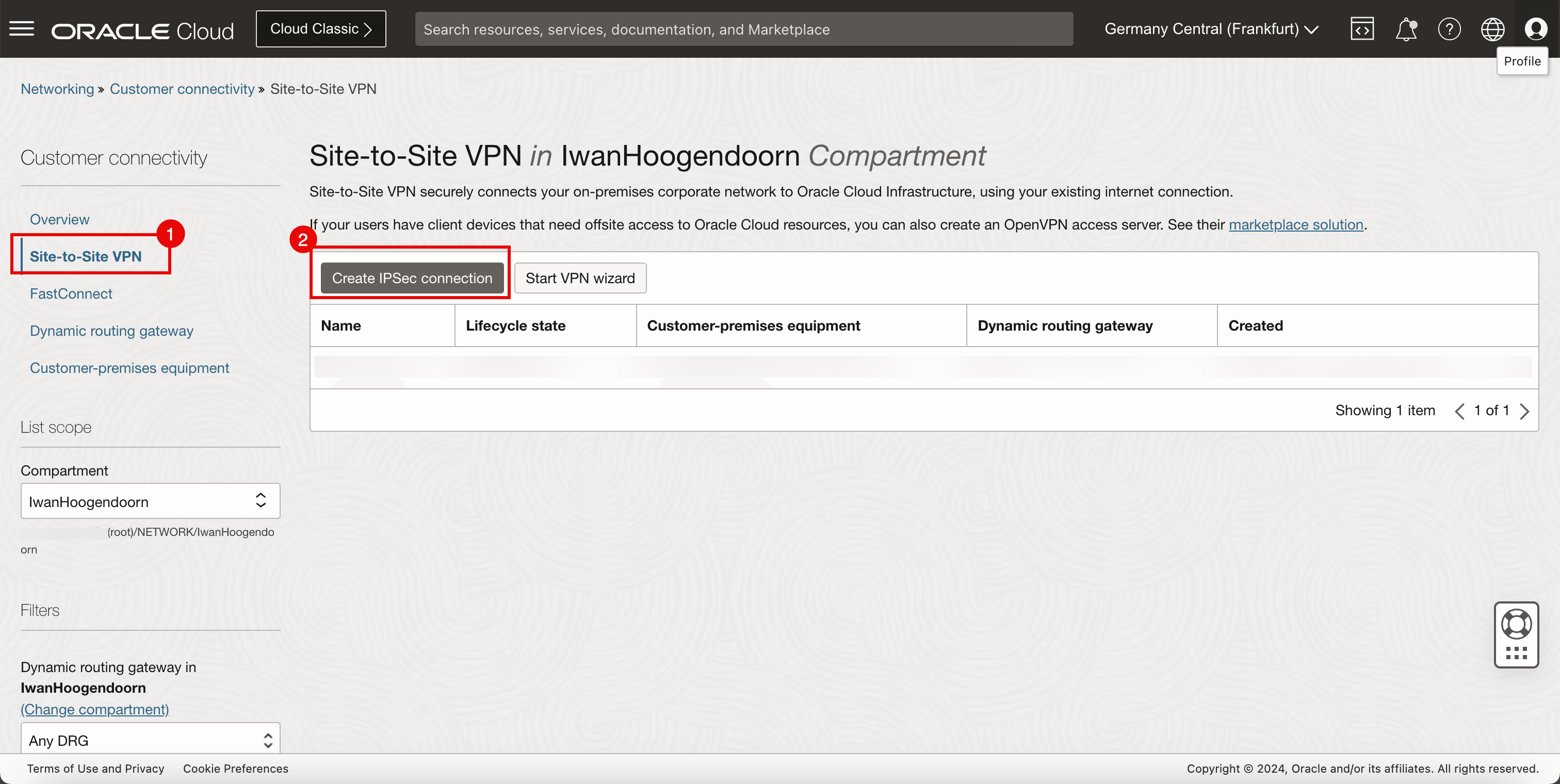

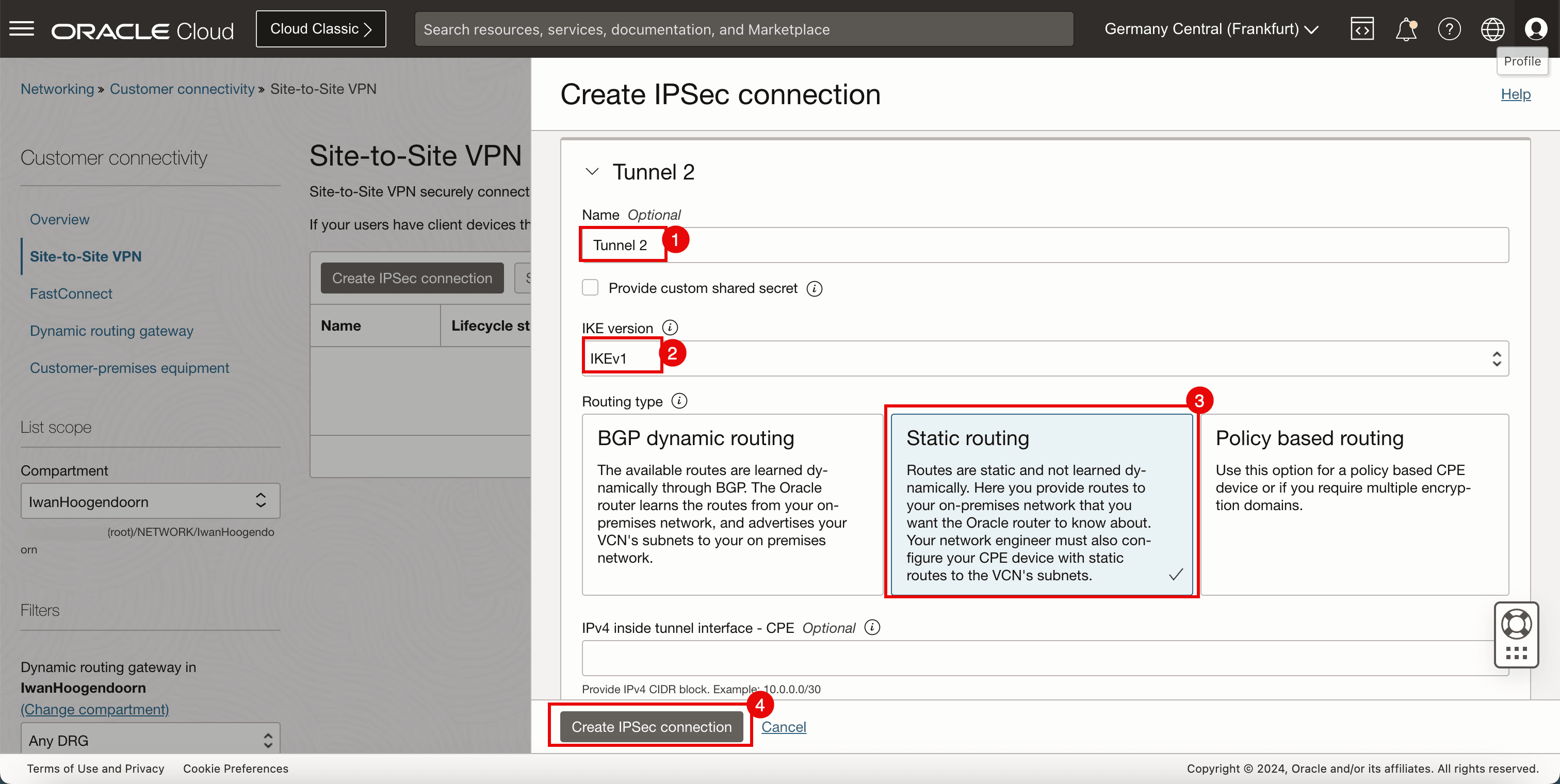

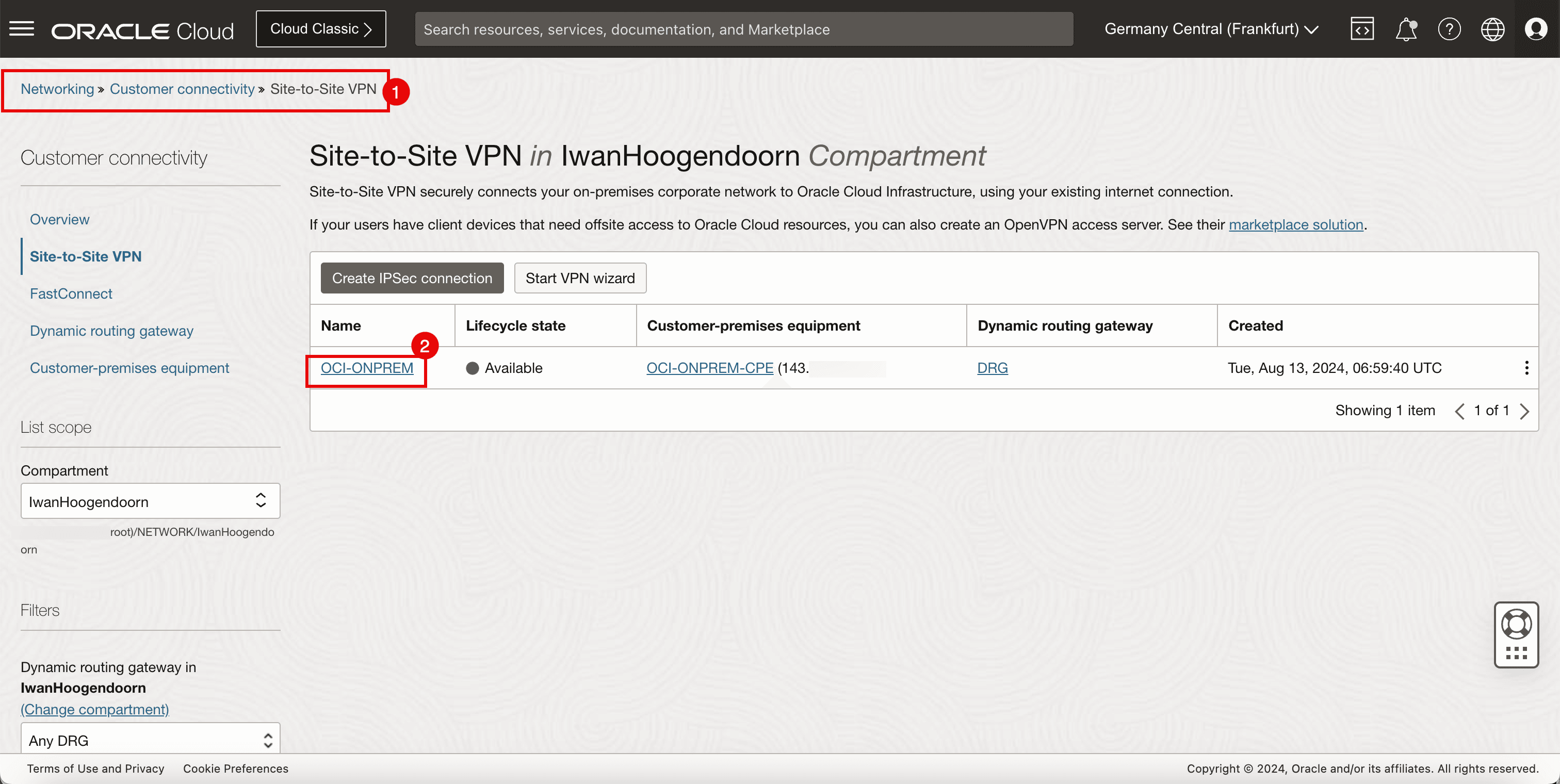

Tarea 5: Configuración de la VPN de sitio a sitio de OCI en la región de OCI de destino

-

Vaya a la consola de OCI.

- Haga clic en VPN de sitio a sitio.

- Haga clic en Crear conexión IPSec.

-

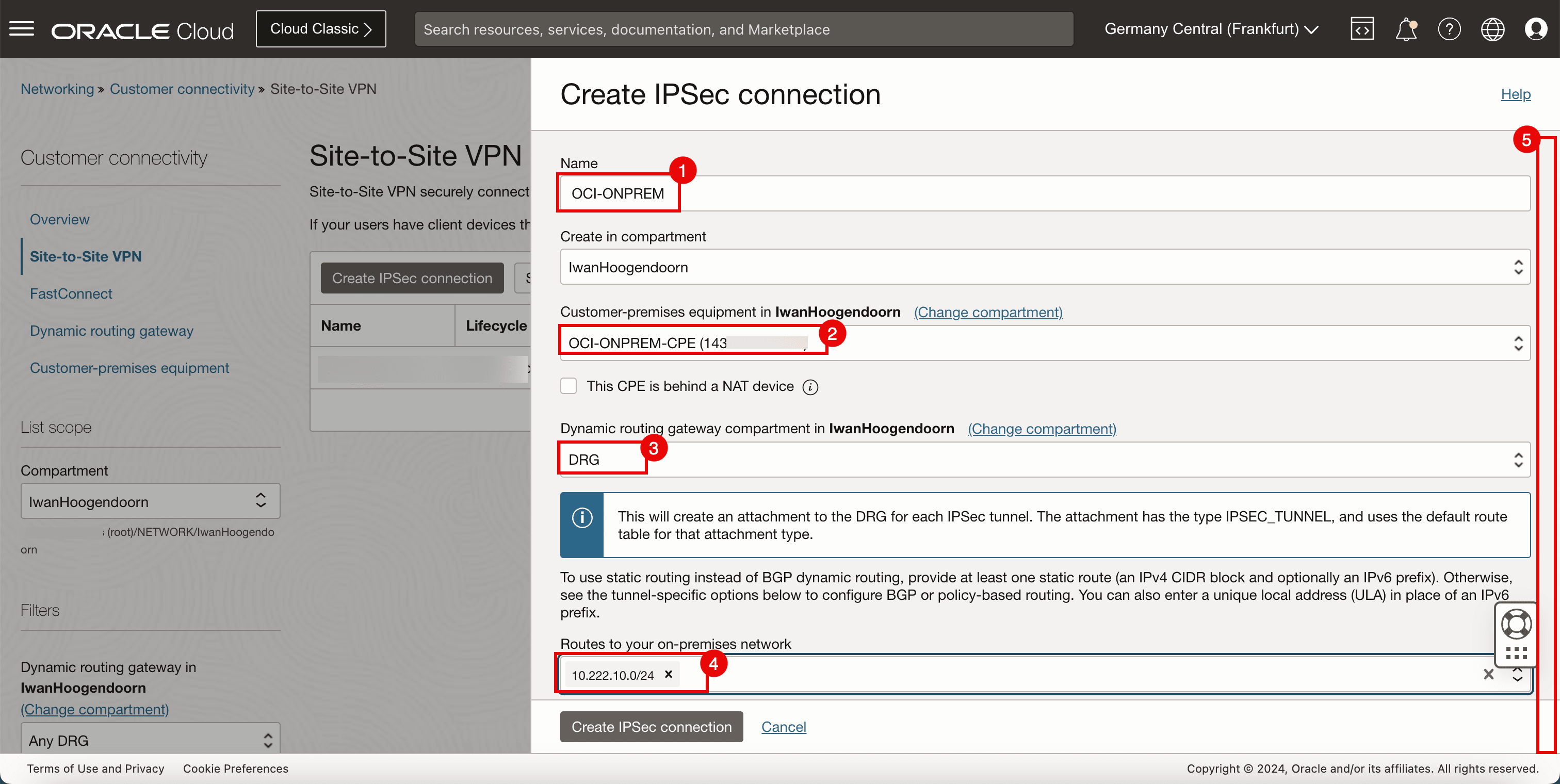

En la página Crear conexión IPSec, introduzca la siguiente información.

- Nombre: introduzca un nombre para la conexión de IPSec.

- Equipo local de cliente: seleccione el CPE creado en la tarea 4.

- Gateway de direccionamiento dinámico: seleccione el DRG.

- Rutas a la red local: introduzca la red remota que desea enrutar mediante la conexión IPSec. Para este tutorial, es la red

10.222.10.0/24. - Desplazar hacia abajo.

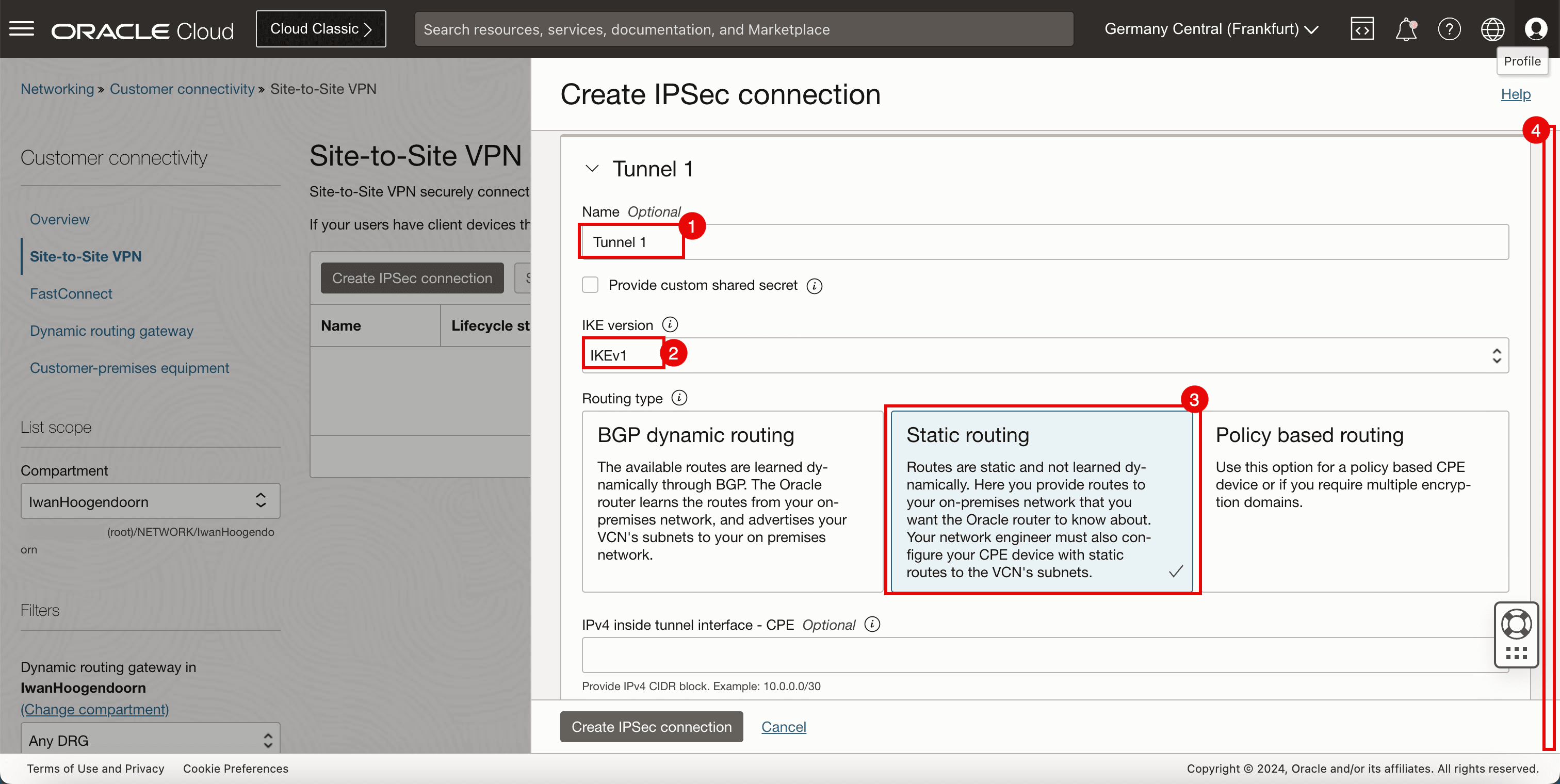

- Nombre: introduzca un nombre para el primer túnel.

- Versión de IKE: introduzca la versión de IKE para que sea IKEv1.

- Tipo de enrutamiento: seleccione Enrutamiento estático.

- Desplazar hacia abajo.

- Nombre: introduzca un nombre para el segundo túnel.

- Versión de IKE: introduzca la versión de IKE para que sea IKEv1.

- Tipo de enrutamiento: seleccione Enrutamiento estático.

- Haga clic en Crear conexión IPSec.

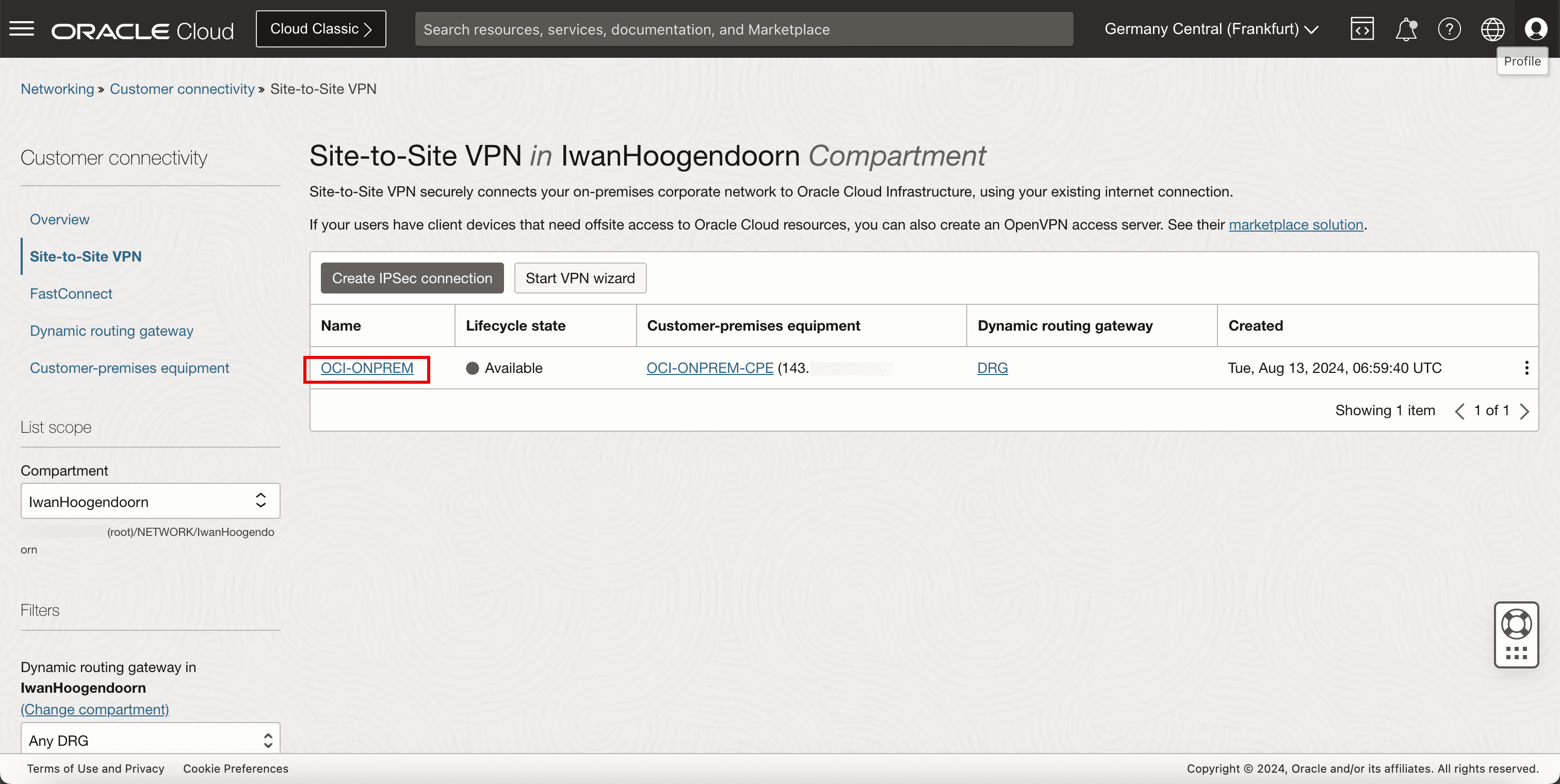

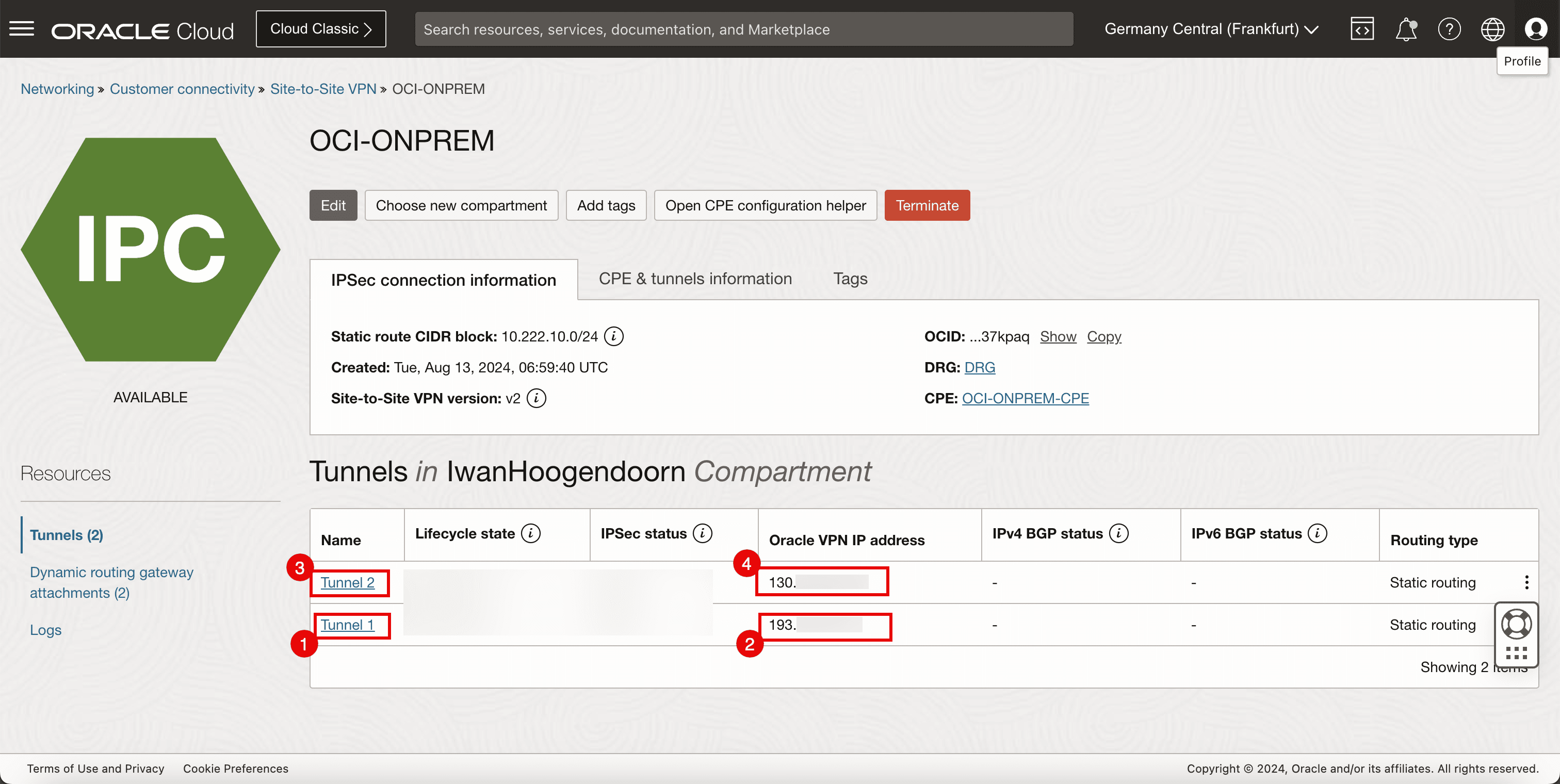

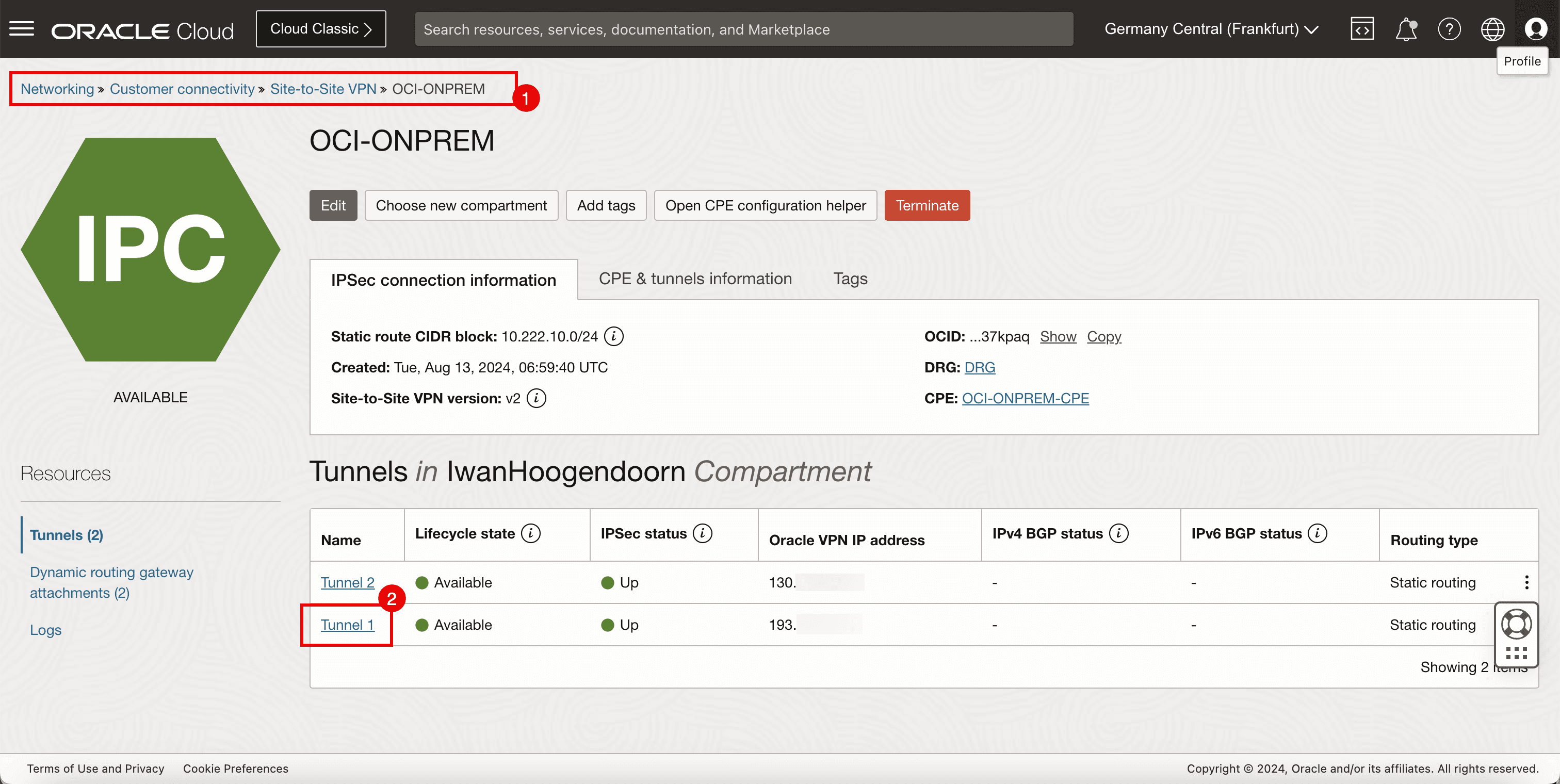

Tarea 6: Recopilación de la dirección IP pública de los túneles IPSec en la región de OCI de destino y descarga de la configuración de CPE

-

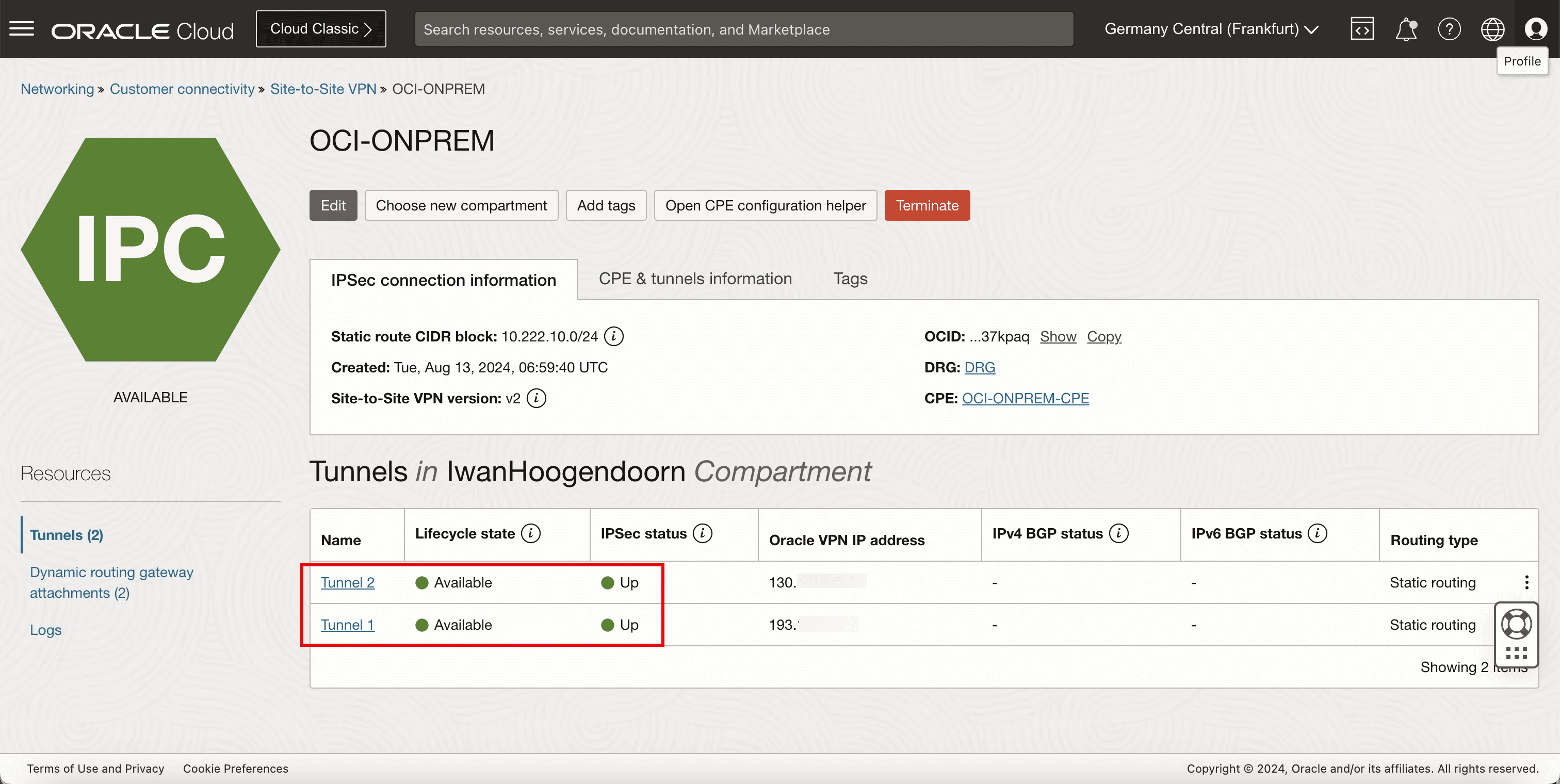

Se crea la conexión IPSec, las direcciones IP públicas para ambos túneles IPSec estarán disponibles y tendremos que configurar el otro lado de la VPN.

-

Haga clic en la VPN de sitio a página creada en la tarea 5.

- Tenga en cuenta Túnel 1 de la conexión IPSec.

- Anote la dirección IP pública para el túnel 1. Para este tutorial, esta dirección IP comienza con 193.

- Tenga en cuenta Túnel 2 de la conexión IPSec.

- Anote la dirección IP pública para el túnel 2. Para este tutorial, esta dirección IP comienza con 130.

-

La siguiente imagen ilustra lo que hemos creado hasta ahora.

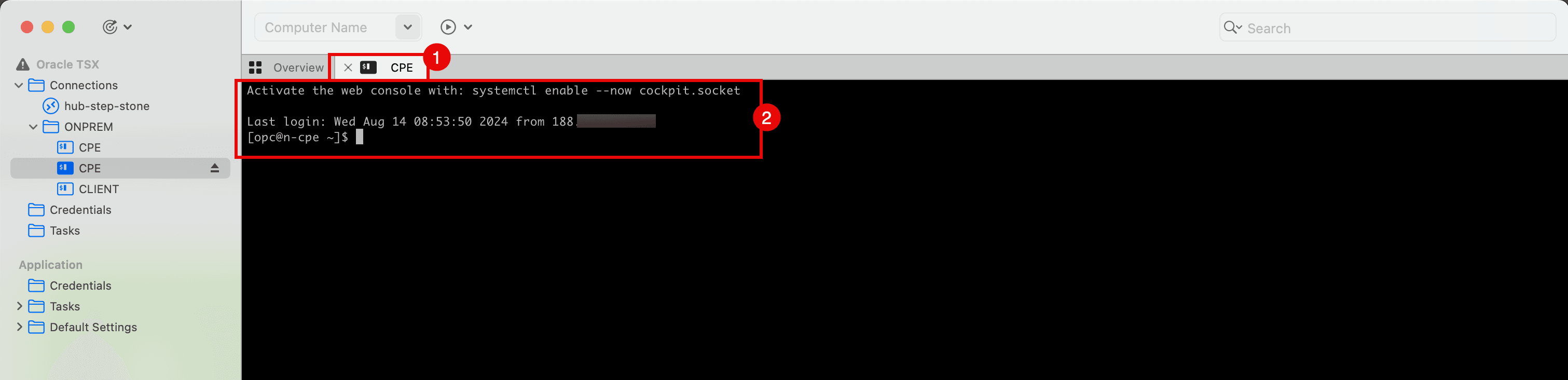

Tarea 7: Configuración de la instancia de CPE en la región de OCI de origen e instalación y configuración de Libreswan

-

Configure la instancia de CPE.

- Configure una sesión SSH para el CPE ubicado en la región de origen de OCI o la VCN.

- Asegúrese de que ha iniciado sesión.

-

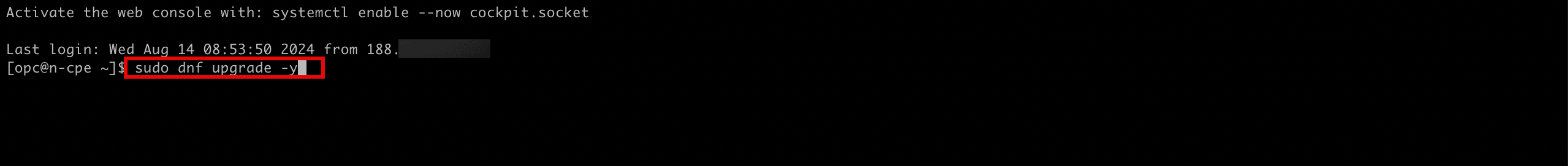

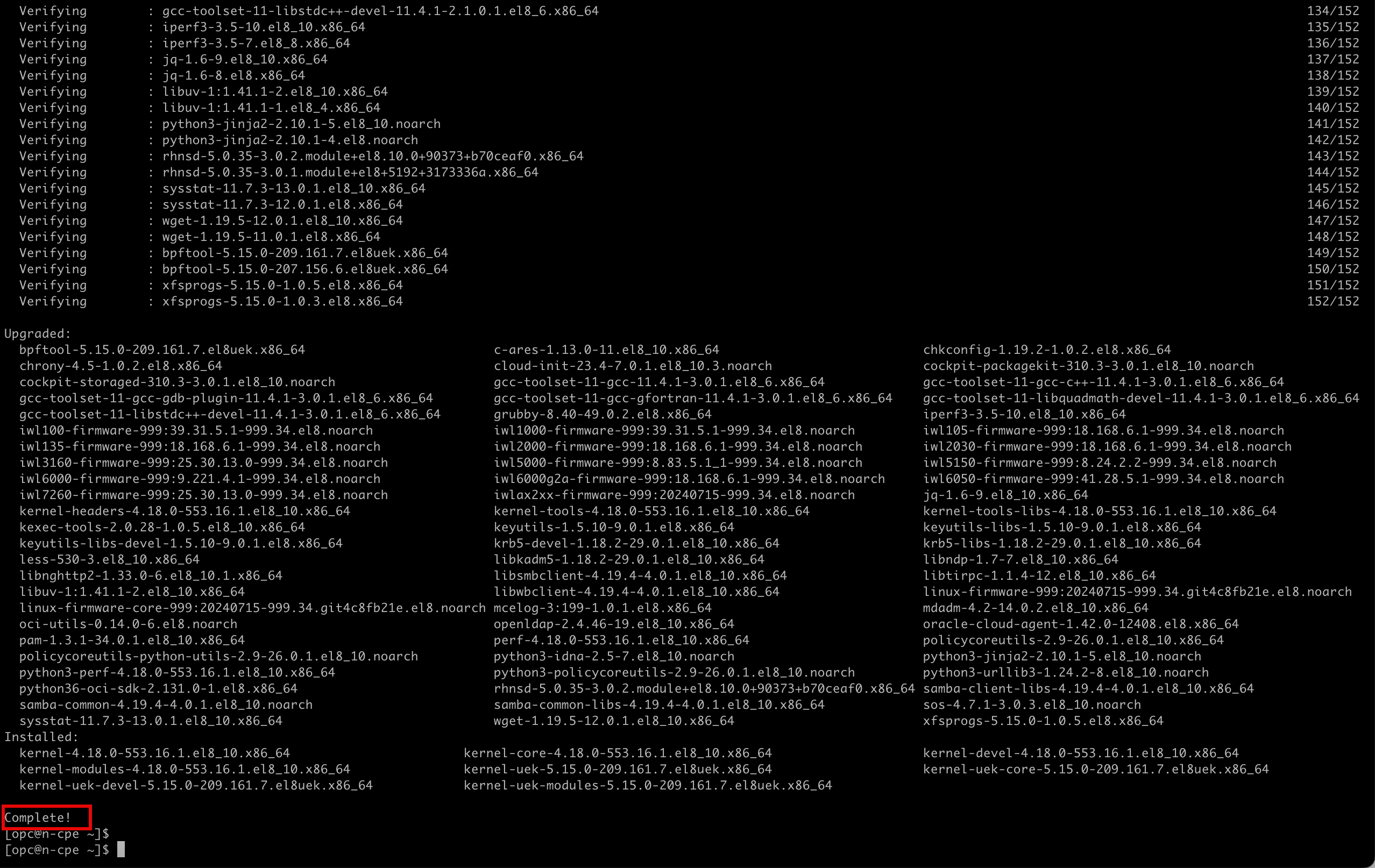

Ejecute el siguiente comando para actualizar el software.

[opc@cpe ~]$ sudo dnf upgrade -y

-

Asegúrese de que la actualización se ha completado correctamente.

-

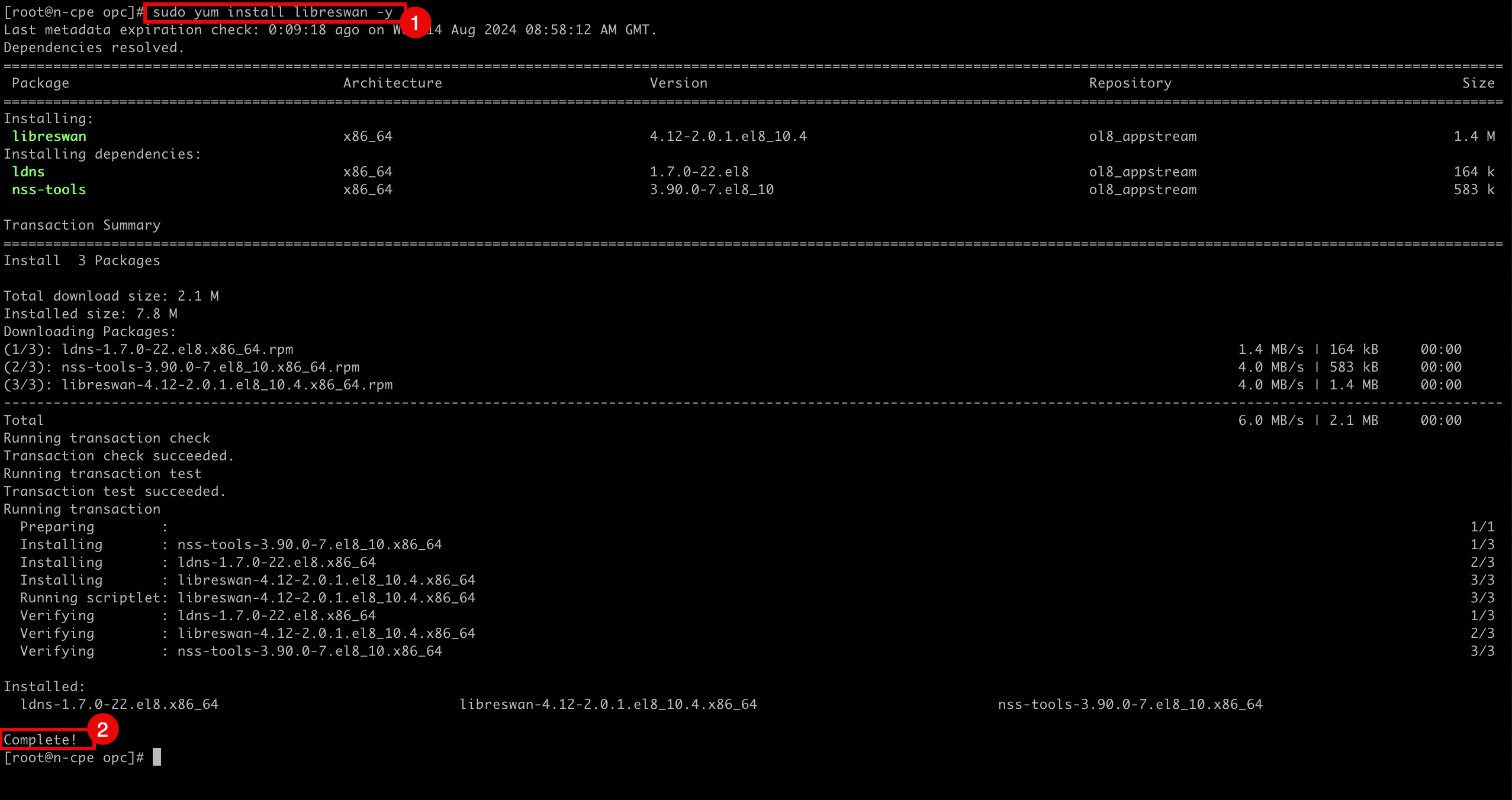

Ejecute el siguiente comando para ejecutar el comando en el que se necesitan privilegios más altos.

[opc@cpe ~] sudo su

-

Ejecute el siguiente comando para instalar el software de Libreswan.

[root@cpe opc]# sudo yum install libreswan -y -

Tenga en cuenta que el software se ha instalado correctamente.

-

-

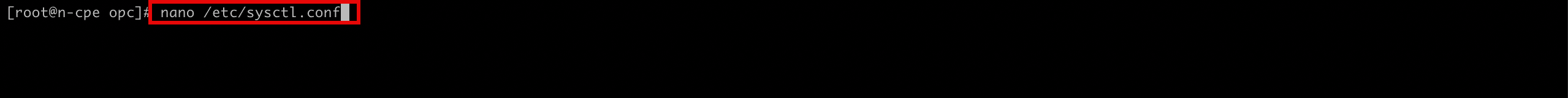

Edite el siguiente archivo para activar el reenvío de IP.

[root@cpe etc]# nano /etc/sysctl.conf

-

Asegúrese de que el archivo

/etc/sysctl.confcontiene el siguiente contenido.kernel.unknown_nmi_panic = 1 net.ipv4.ip_forward = 1 net.ipv4.conf.all.accept_redirects = 0 net.ipv4.conf.all.send_redirects = 0 net.ipv4.conf.default.send_redirects = 0 net.ipv4.conf.ens3.send_redirects = 0 net.ipv4.conf.default.accept_redirects = 0 net.ipv4.conf.ens3.accept_redirects = 0

-

Guarde el archivo mediante

Ctrl + Xe introduzcaY.-

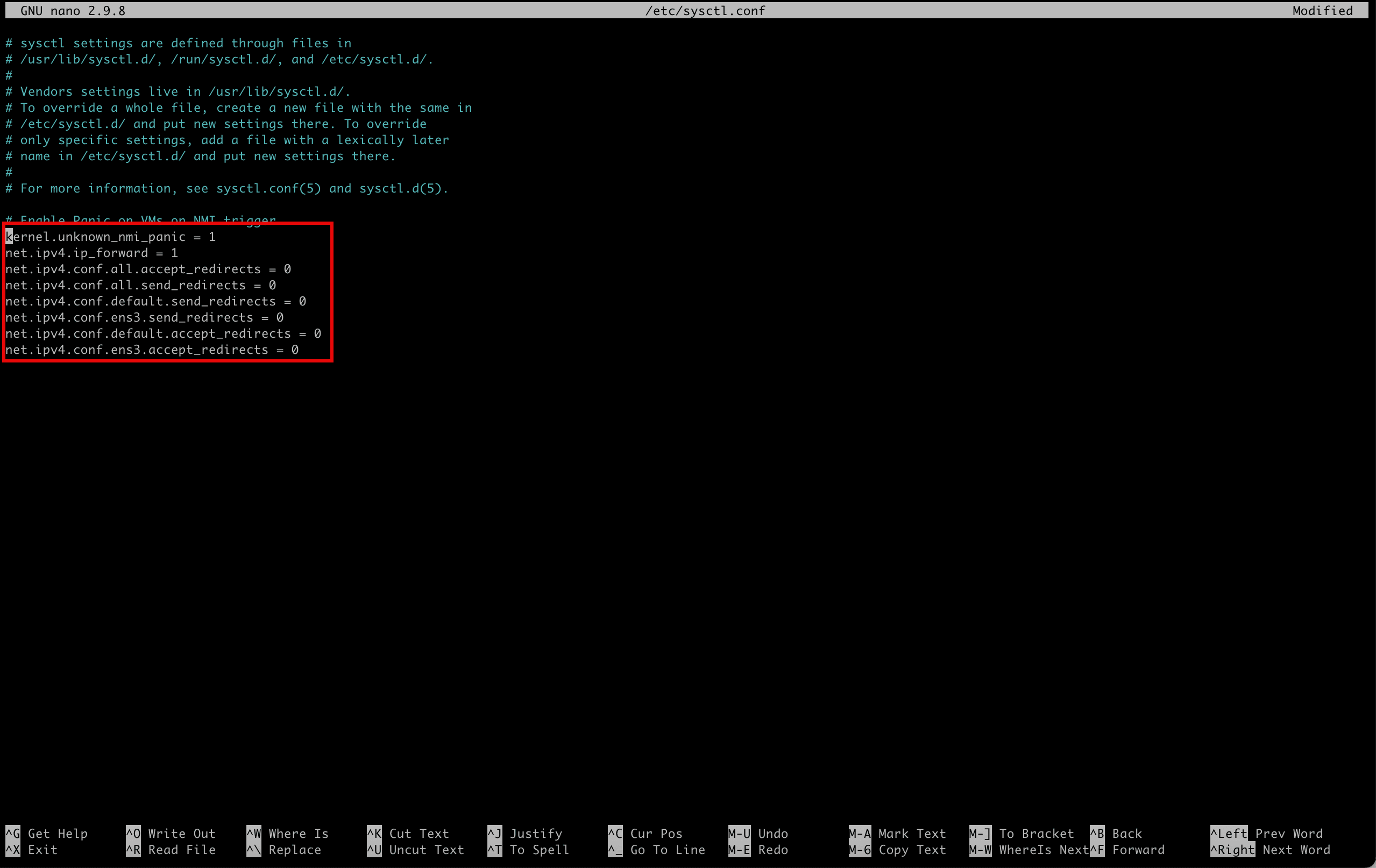

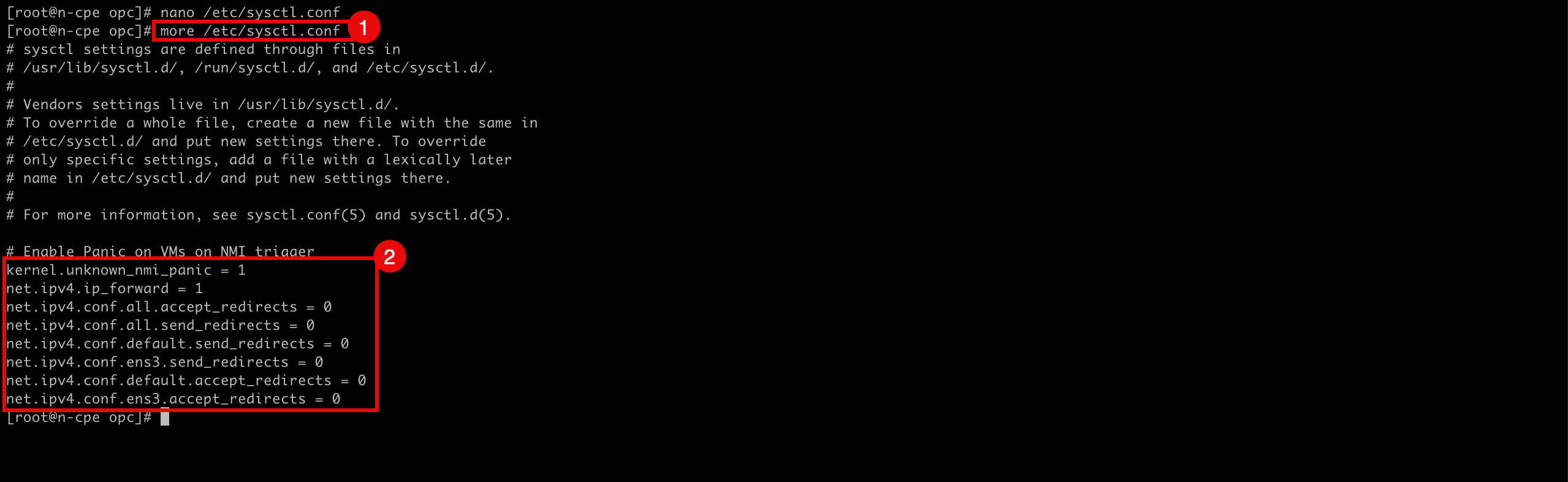

Ejecute el siguiente comando para verificar el contenido del archivo.

[root@cpe opc]# more /etc/sysctl.conf -

Tenga en cuenta que la salida será la misma que el contenido del archivo.

-

-

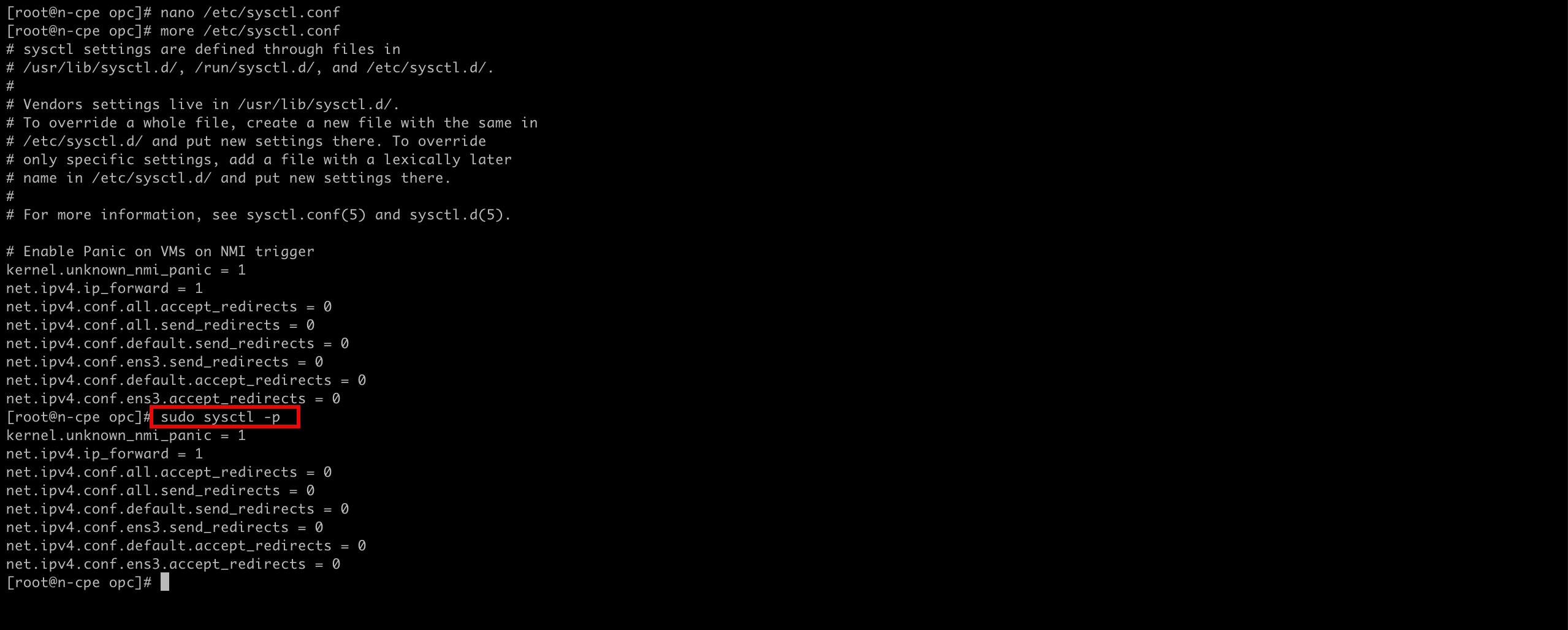

Ejecute el siguiente comando para volver a cargar y aplicar el archivo para activar el reenvío.

[root@cpe etc]# sudo sysctl -p

-

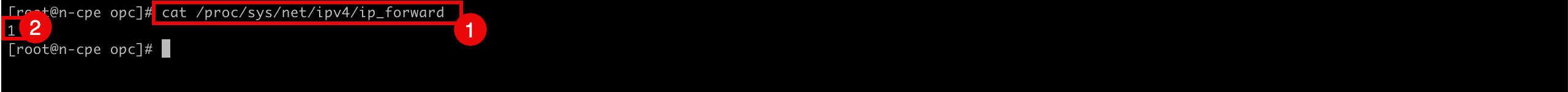

Ejecute el siguiente comando para verificar si el reenvío de IP está activado.

cat /proc/sys/net/ipv4/ip_forward -

Tenga en cuenta que el ID de valor devuelto es

1, lo que significa que el reenvío de IP está activado y0significa que el reenvío de IP está desactivado.

-

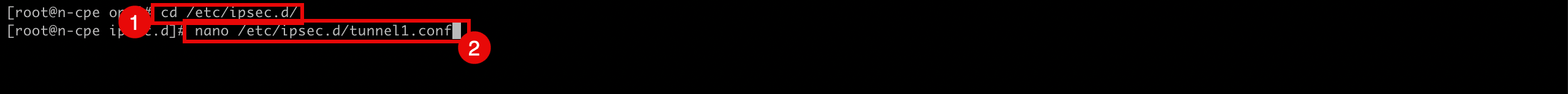

Ejecute el siguiente comando para cambiar el directorio en el que necesita configurar los túneles IPSec.

[root@cpe opc]# cd /etc/ipsec.d/ -

Cree y edite el siguiente archivo (

tunnel1.conf) para configurar el primer túnel IPSec en el túnel 1.[root@cpe ipsec.d]# nano /etc/ipsec.d/tunnel1.conf

-

-

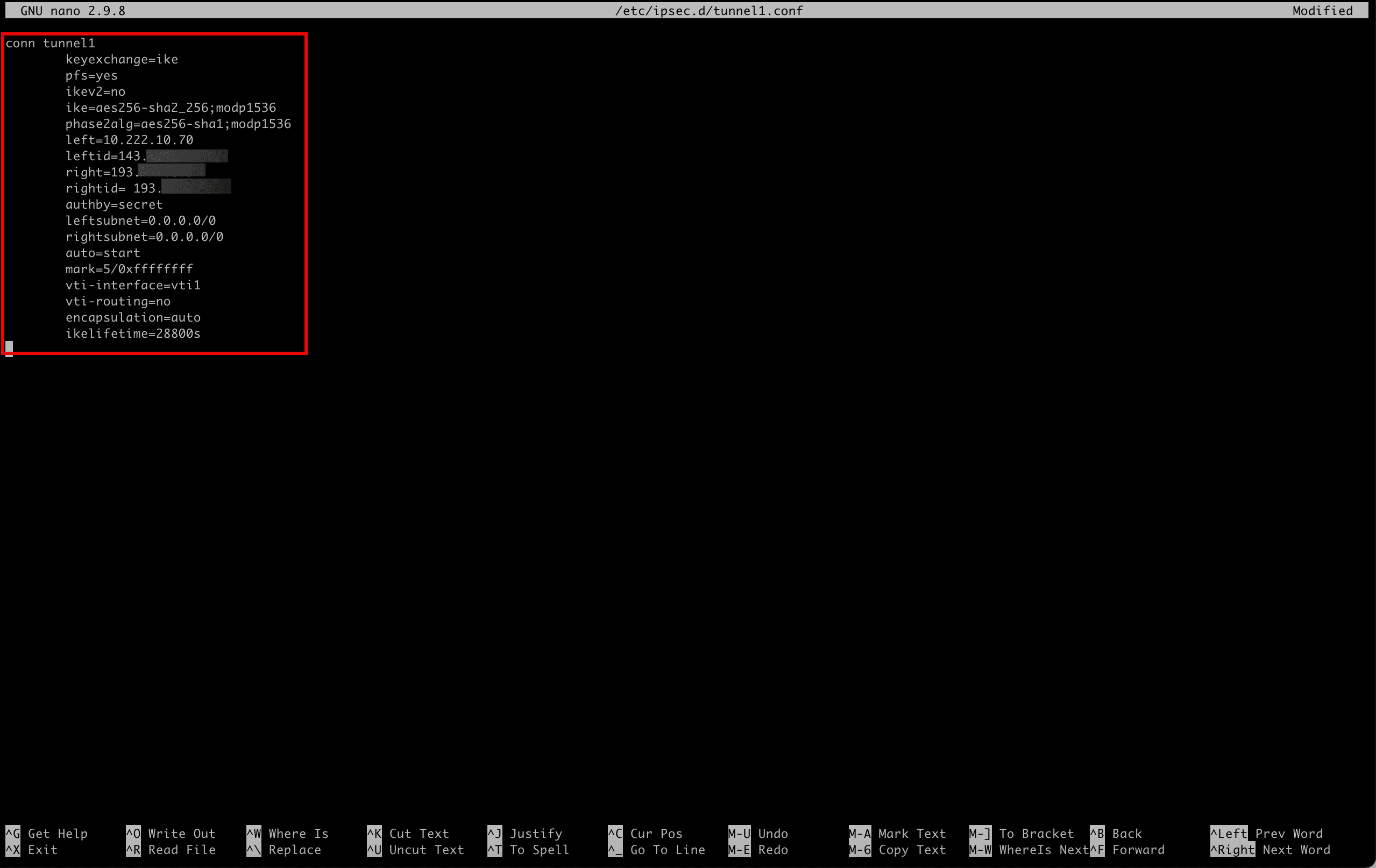

Asegúrese de que el archivo

/etc/ipsec.d/tunnel1.confcontiene el siguiente contenido.conn tunnel1 keyexchange=ike pfs=yes ikev2=no ike=aes256-sha2_256;modp1536 phase2alg=aes256-sha1;modp1536 left=10.222.10.70 leftid=143.xxx.xxx.xxx right=193.xxx.xxx.xxx rightid= 193.xxx.xxx.xxx authby=secret leftsubnet=0.0.0.0/0 rightsubnet=0.0.0.0/0 auto=start mark=5/0xffffffff vti-interface=vti1 vti-routing=no encapsulation=auto ikelifetime=28800s

-

Guarde el archivo mediante

Ctrl + Xe introduzcaY. -

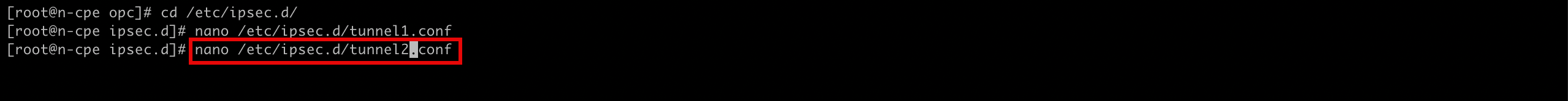

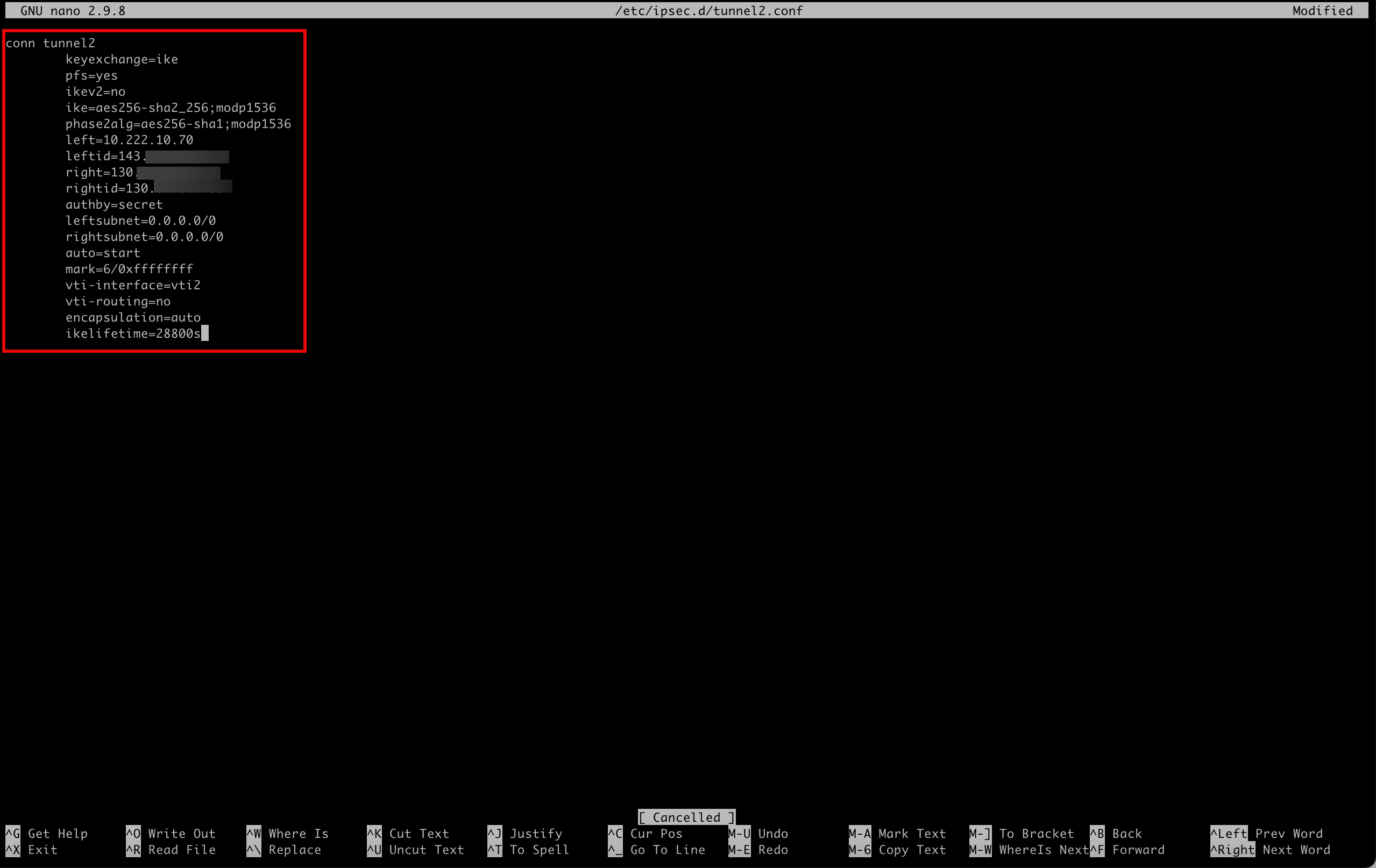

Cree y edite el siguiente archivo (

tunnel2.conf) para configurar el segundo túnel IPSec entunnel2.[root@cpe ipsec.d]# nano /etc/ipsec.d/tunnel2.conf

-

Asegúrese de que el archivo

/etc/ipsec.d/tunnel2.confcontiene el siguiente contenido.conn tunnel2 keyexchange=ike pfs=yes ikev2=no ike=aes256-sha2_256;modp1536 phase2alg=aes256-sha1;modp1536 left=10.222.10.70 leftid=143.xxx.xxx.xxx right=130.xxx.xxx.xxx rightid=130.xxx.xxx.xxx authby=secret leftsubnet=0.0.0.0/0 rightsubnet=0.0.0.0/0 auto=start mark=6/0xffffffff vti-interface=vti2 vti-routing=no encapsulation=auto ikelifetime=28800s

-

Guarde el archivo con

Ctrl + Xe introduzcaY.-

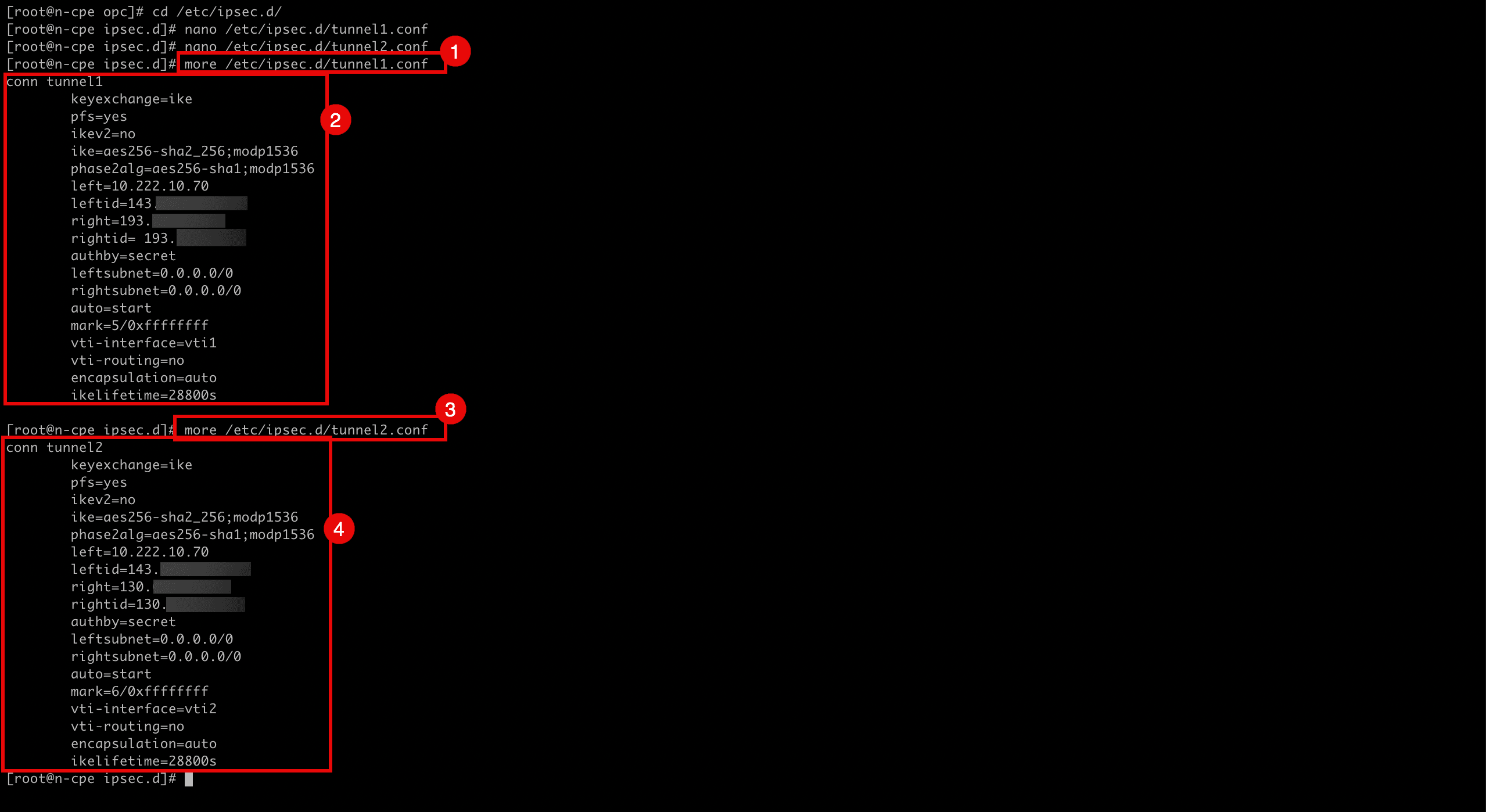

Ejecute el siguiente comando para verificar el contenido del archivo para

tunnel1.[root@cpe ipsec.d]# more /etc/ipsec.d/tunnel1.conf -

Tenga en cuenta que la salida será la misma que el contenido del archivo.

-

Ejecute el siguiente comando para verificar el contenido del archivo para

tunnel2.[root@cpe ipsec.d]# more /etc/ipsec.d/tunnel2.conf -

Tenga en cuenta que la salida será la misma que el contenido del archivo.

-

-

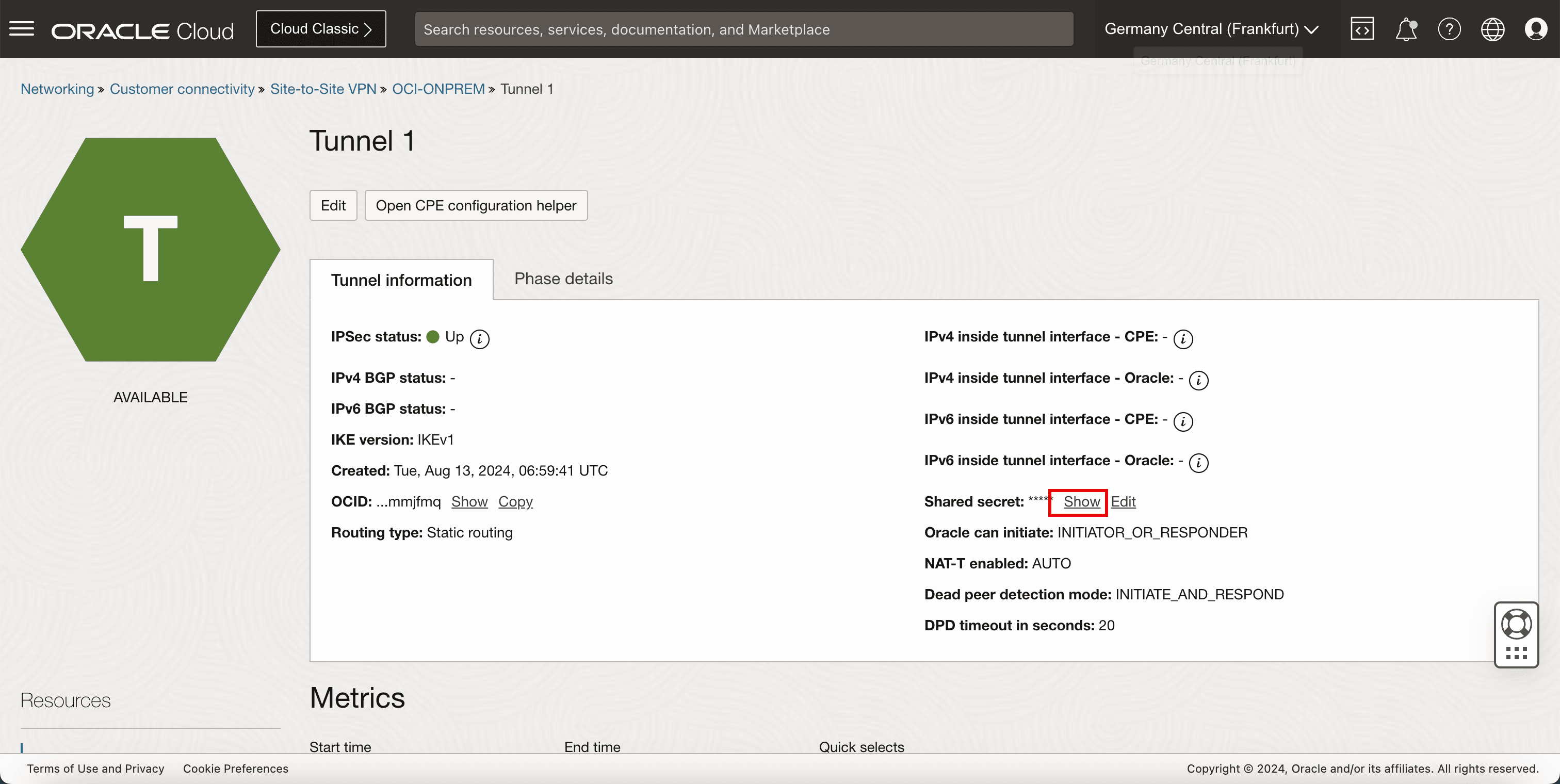

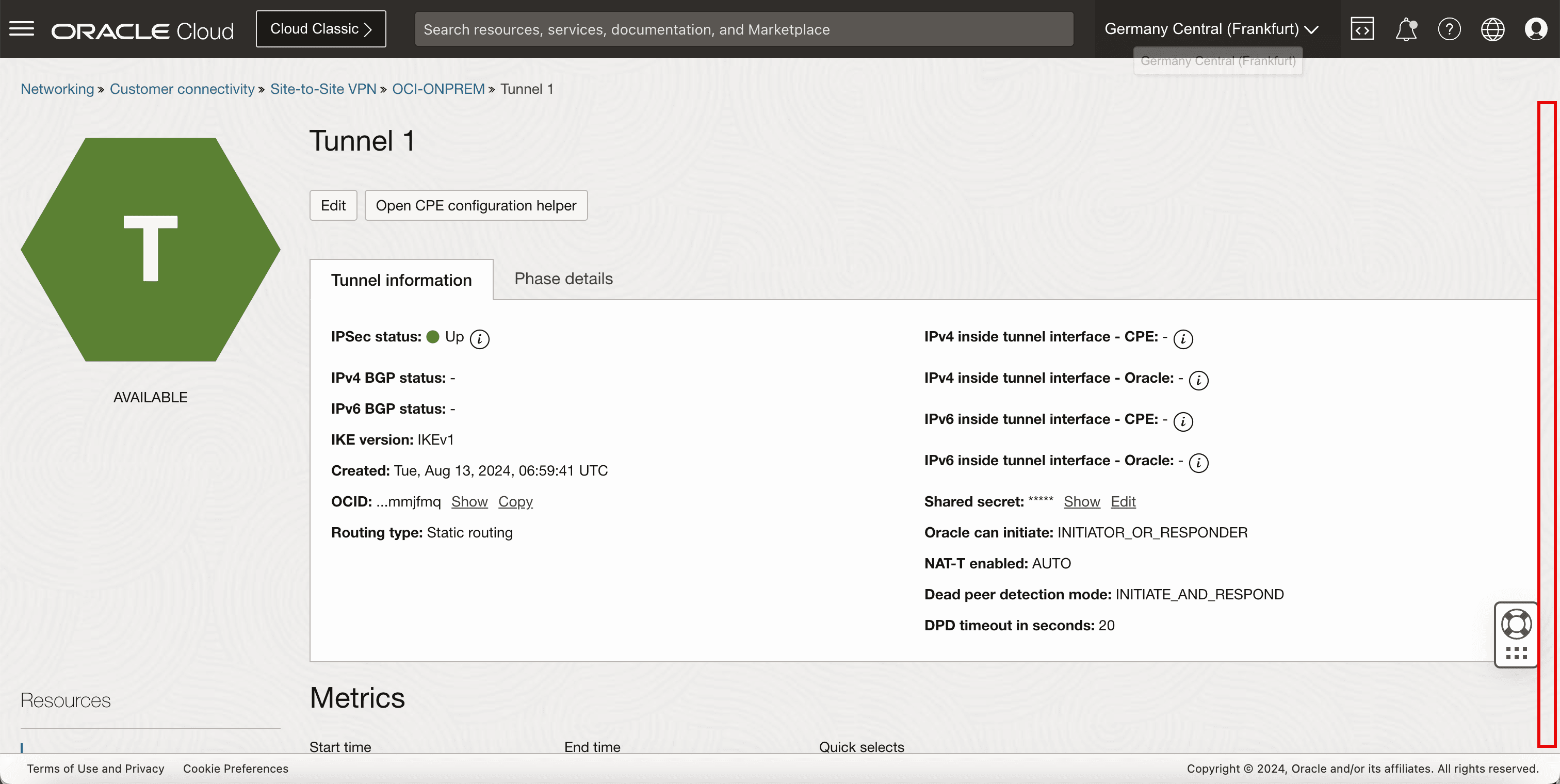

Hemos configurado los túneles IPSec; ahora también tenemos que configurar los secretos compartidos, ya que estamos utilizando una clave secreta para la autenticación.

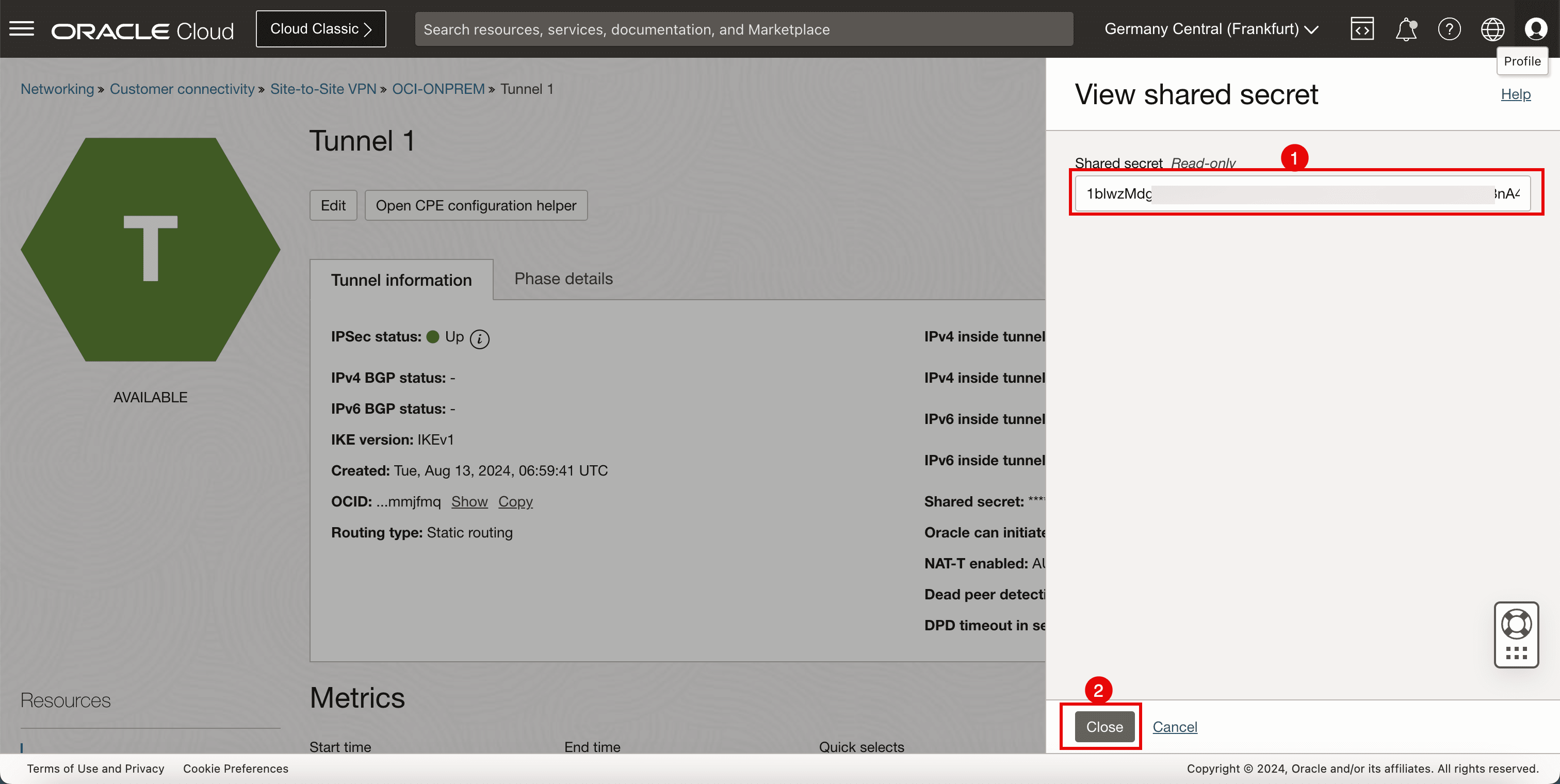

Cuando creamos la VPN de sitio a sitio de OCI en la tarea 5, se crearon los túneles y, en este proceso, OCI también generó las claves secretas compartidas por túnel. Para obtenerlos y configurarlos en Libreswan para que coincidan con el mismo secreto compartido, debemos volver a la consola de OCI.

- Vaya a la consola de OCI, vaya a Red, Conectividad de cliente, VPN de sitio a sitio y haga clic en la VPN configurada.

- Haga clic en la primera configuración de túnel.

-

Para obtener el secreto compartido, haga clic en show.

- Copie el secreto compartido para el túnel 1 y guárdelo en un bloc de notas para acceder a él más tarde.

- Haga clic en Cerrar.

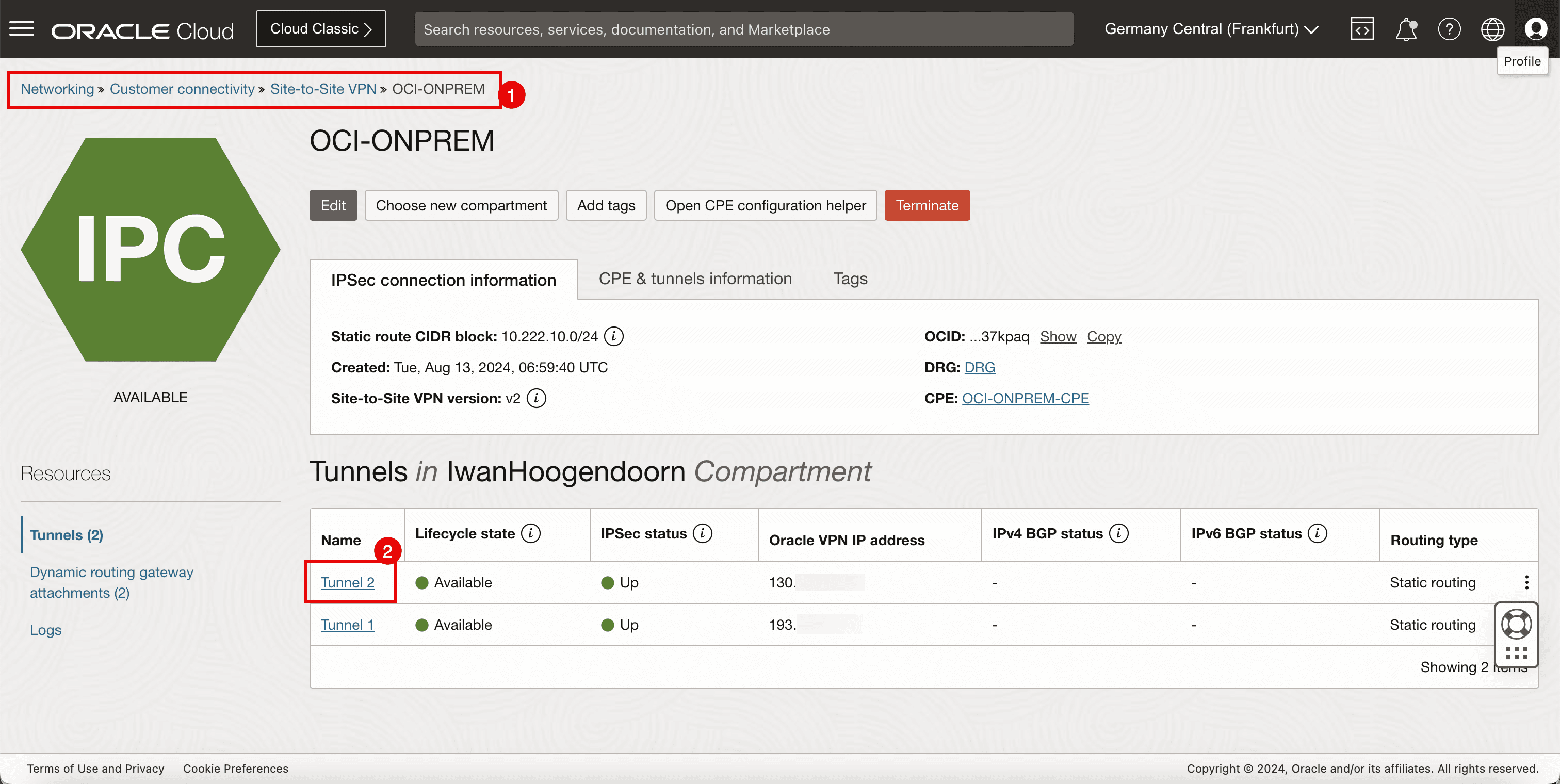

- Vaya a la consola de OCI, vaya a Red, Conectividad de cliente, VPN de sitio a sitio y haga clic en la VPN configurada.

- Haga clic en la segunda configuración del túnel.

-

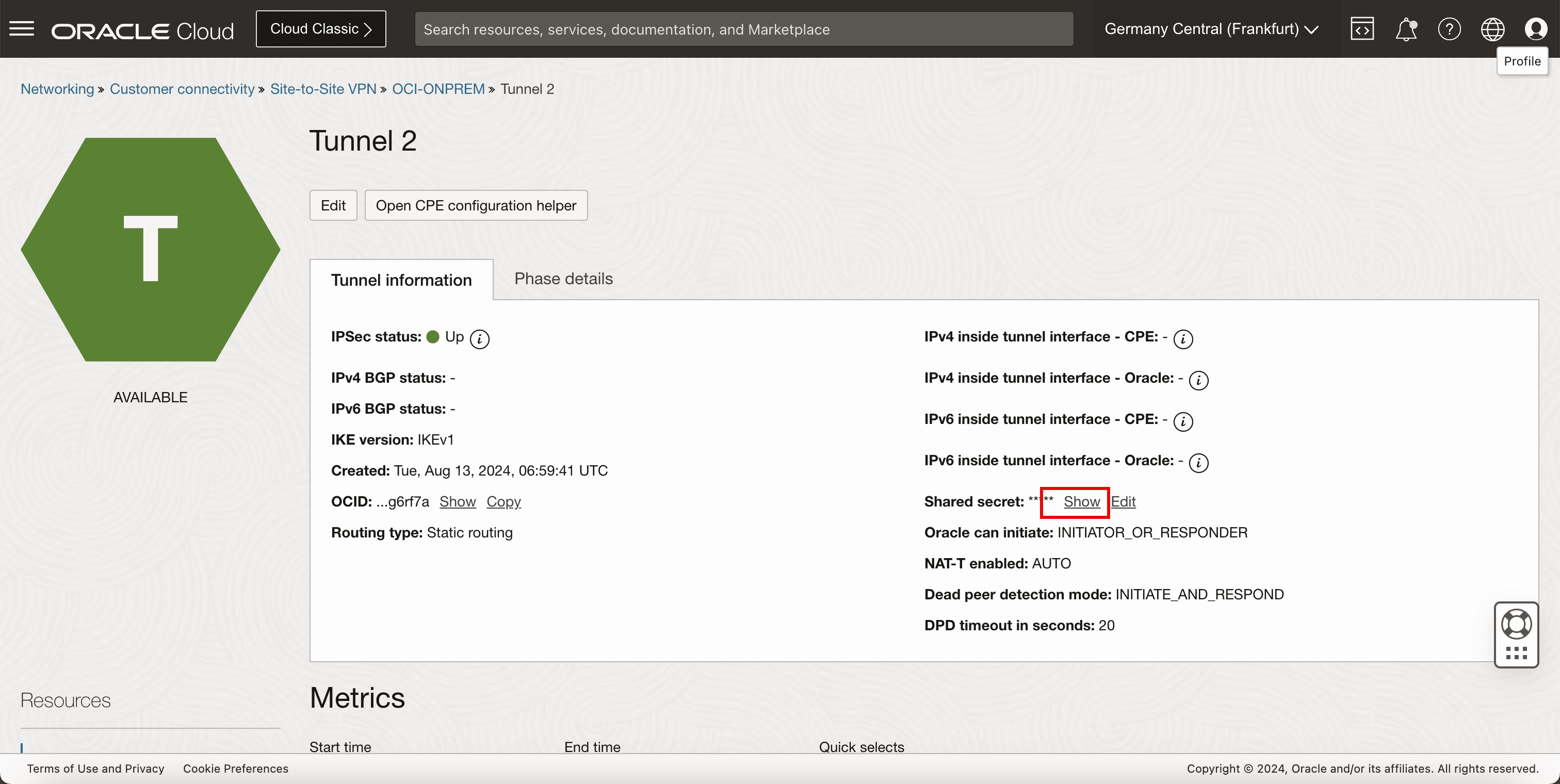

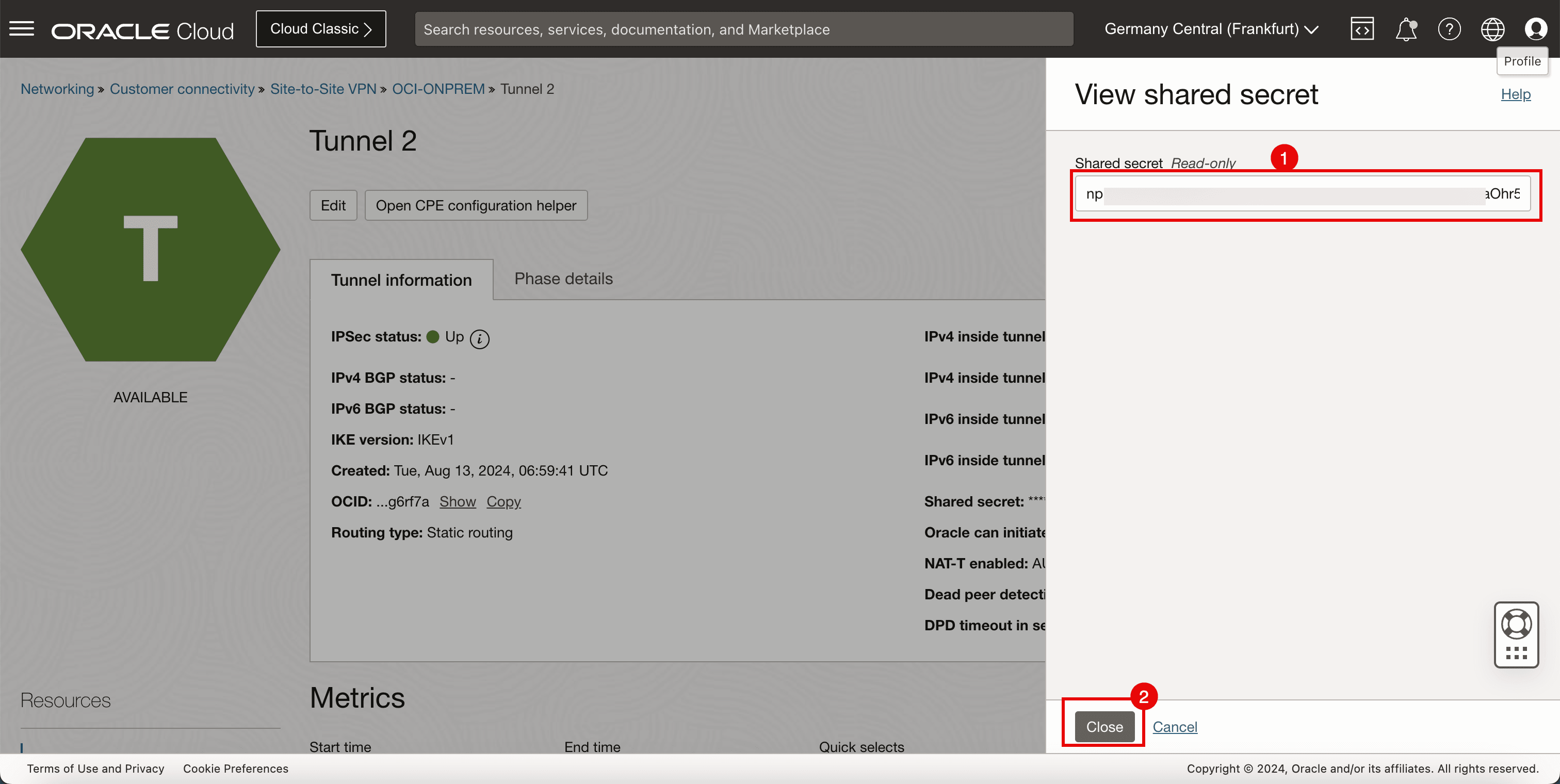

Para obtener el secreto compartido, haga clic en show.

- Copie el secreto compartido para el túnel 2 y guárdelo en un bloc de notas para acceder a él más tarde.

- Haga clic en Cerrar.

-

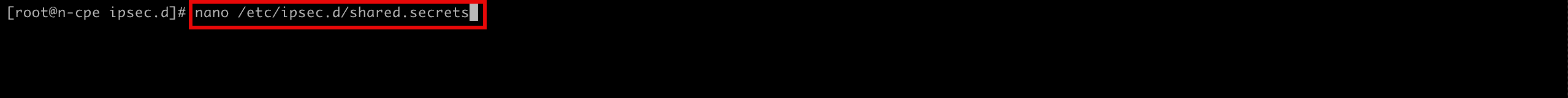

Configure los secretos compartidos en Libreswan. Cree y edite el siguiente archivo (

shared.secrets) para configurar los secretos compartidos para ambos túneles.[root@cpe ipsec.d]# nano /etc/ipsec.d/shared.secrets

-

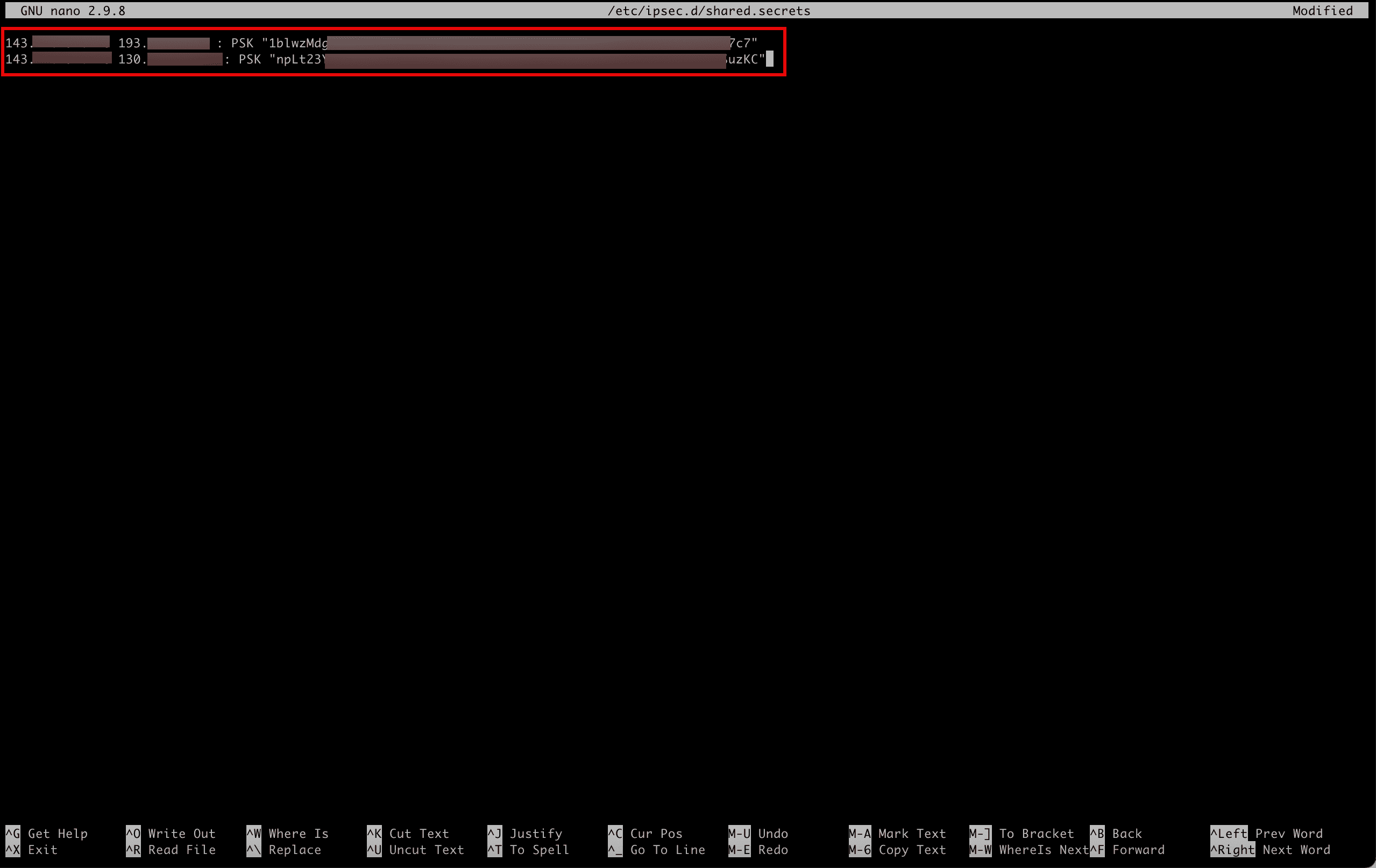

Asegúrese de que el archivo

/etc/ipsec.d/shared.secretscontiene el siguiente contenido.143.xxx.xxx.xxx 193.xxx.xxx.xxx : PSK "1blwzMdgQ5XXXoiQwF96tqc7c7" 143.xxx.xxx.xxx 130.xxx.xxx.xxx : PSK "npLt23Ym6E1XXXhr5egvYSuzKC"

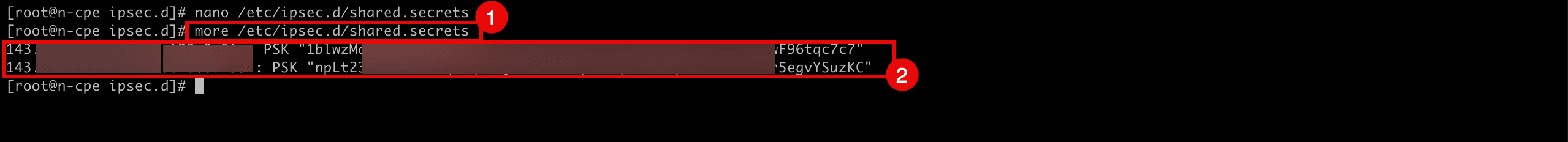

- Ejecute el siguiente comando para verificar el contenido del archivo.

- Tenga en cuenta que la salida será la misma que el contenido del archivo.

[root@cpe ipsec.d]# more /etc/ipsec.d/shared.secrets

-

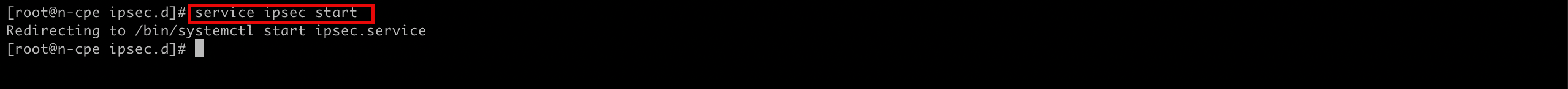

Ejecute el siguiente comando para iniciar el servicio IPSec en Libreswan. Esto no establecerá los túneles todavía.

[root@cpe ipsec.d]# ipsec start

-

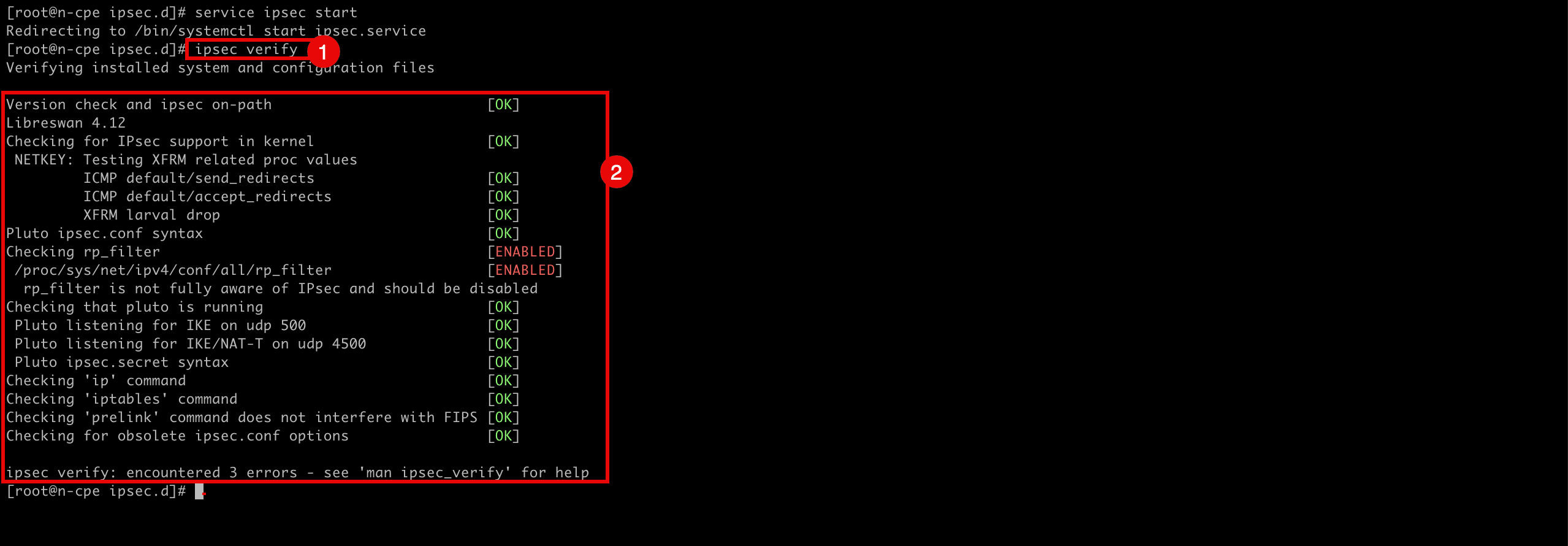

Ejecute el siguiente comando para verificar el estado de las conexiones IPSec.

[root@cpe ipsec.d]# ipsec verify -

Tenga en cuenta que la verificación se ve bien, sin errores.

-

Tarea 8: Apertura del firewall en la instancia de CPE en la región de OCI de origen y configuración de las listas de seguridad de la VCN y la subred

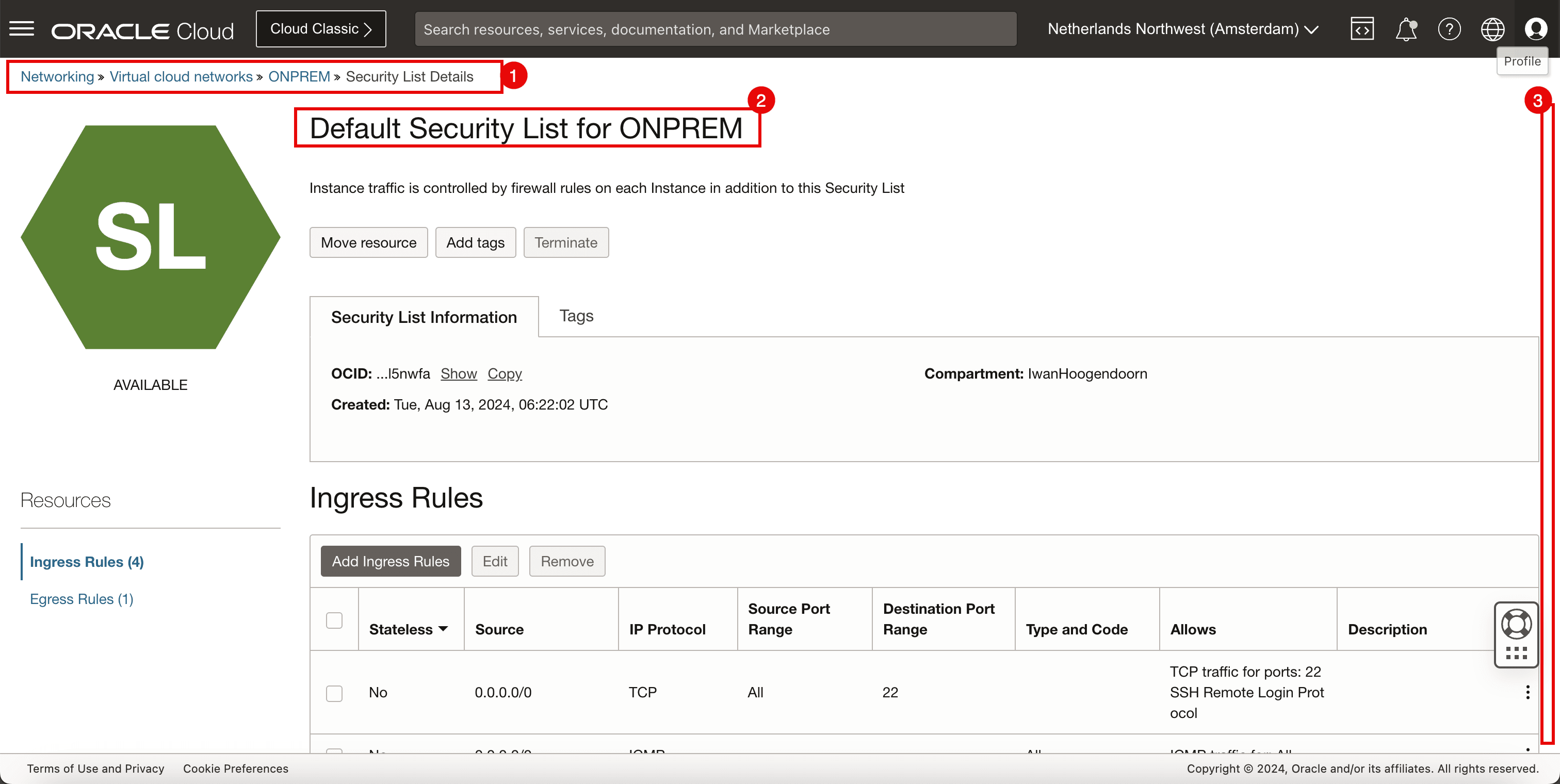

Configure las listas de seguridad de subred y VCN para permitir los puertos de entrada necesarios para la conexión IPSec. Para permitir que los túneles se establezcan correctamente, debe asegurarse de que la seguridad de la red en ambos lados permita los puertos que se necesitan.

-

Comience con la región de OCI de origen que aloja Libreswan como CPE.

- Vaya a la consola de OCI, vaya a Red, Redes virtuales en la nube, seleccione la VCN y haga clic en Listas de seguridad.

- Seleccione la Lista de seguridad por defecto.

- Desplazar hacia abajo.

-

Asegúrese de haber agregado las siguientes reglas de seguridad de entrada.

Origen Protocolo IP Puerto de origen Puerto de Destino 0.0.0.0/0 UDP Todas 500 0.0.0.0/0 UDP Todas 4.500

-

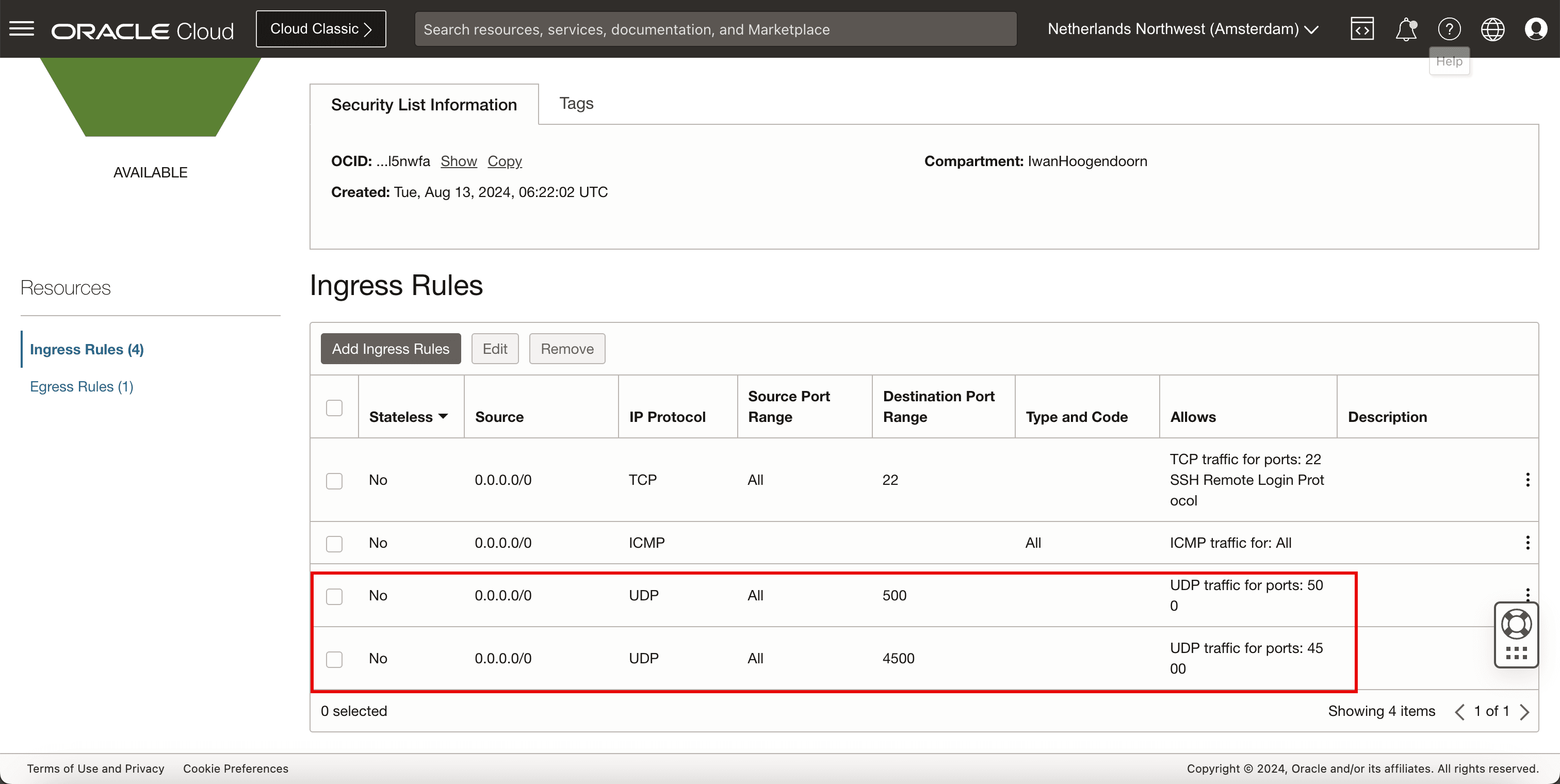

Abra los puertos de firewall en el CPE de Libreswan.

-

Ejecute el siguiente comando para revisar las reglas de firewall configuradas existentes.

[root@cpe ipsec.d]# sudo firewall-cmd --list-all -

Tenga en cuenta que no hay reglas configuradas relacionadas con los puertos IPSec.

-

Ejecute el siguiente comando para permitir el puerto UDP

500en el CPE.[root@cpe ipsec.d]# sudo firewall-cmd --add-port=500/udp -

Ejecute el siguiente comando para permitir el puerto UDP

4500en el CPE.[root@cpe ipsec.d]# sudo firewall-cmd --add-port=4500/udp -

Ejecute el siguiente comando para que las reglas de firewall sean permanentes, de modo que permanezcan después de un reinicio.

[root@cpe ipsec.d]# sudo firewall-cmd --runtime-to-permanent -

Ejecute el siguiente comando para revisar las reglas de firewall configuradas existentes.

[root@cpe ipsec.d]# sudo firewall-cmd --list-all -

Tenga en cuenta que no hay reglas configuradas relacionadas con los puertos IPSec.

-

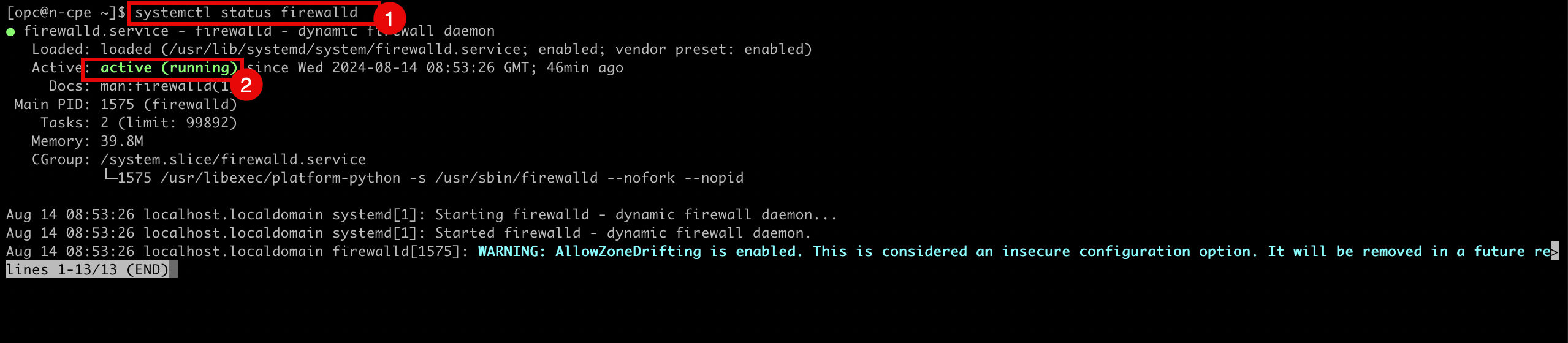

Ejecute el siguiente comando para asegurarse de que el servicio de firewall para Libreswan se está ejecutando.

[root@cpe ipsec.d]# systemctl status firewalld -

Tenga en cuenta que el servicio de firewall está activo y en ejecución.

-

-

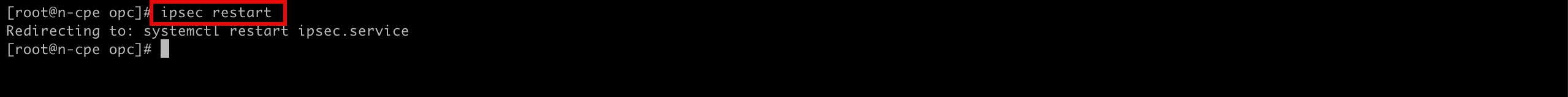

Ejecute el siguiente comando para reiniciar el servicio IPSec.

[root@cpe ipsec.d]# service ipsec restart

Desactivación del firewall de Linux en el CPE

En algunos casos (para fines de prueba) es mejor desactivar completamente el firewall de Linux de la instancia de CPE en la que se ejecuta Libreswan. Esto se puede llevar a cabo con el siguiente comando:

[root@cpe ipsec.d]# systemctl disable --now firewalld

Ejecute el siguiente comando para asegurarse de que el servicio de firewall para Libreswan NO se esté ejecutando.

[root@cpe ipsec.d]# systemctl status firewalld

Tarea 9: Activar y verificar si el túnel IPSec está activo en ambos lados

-

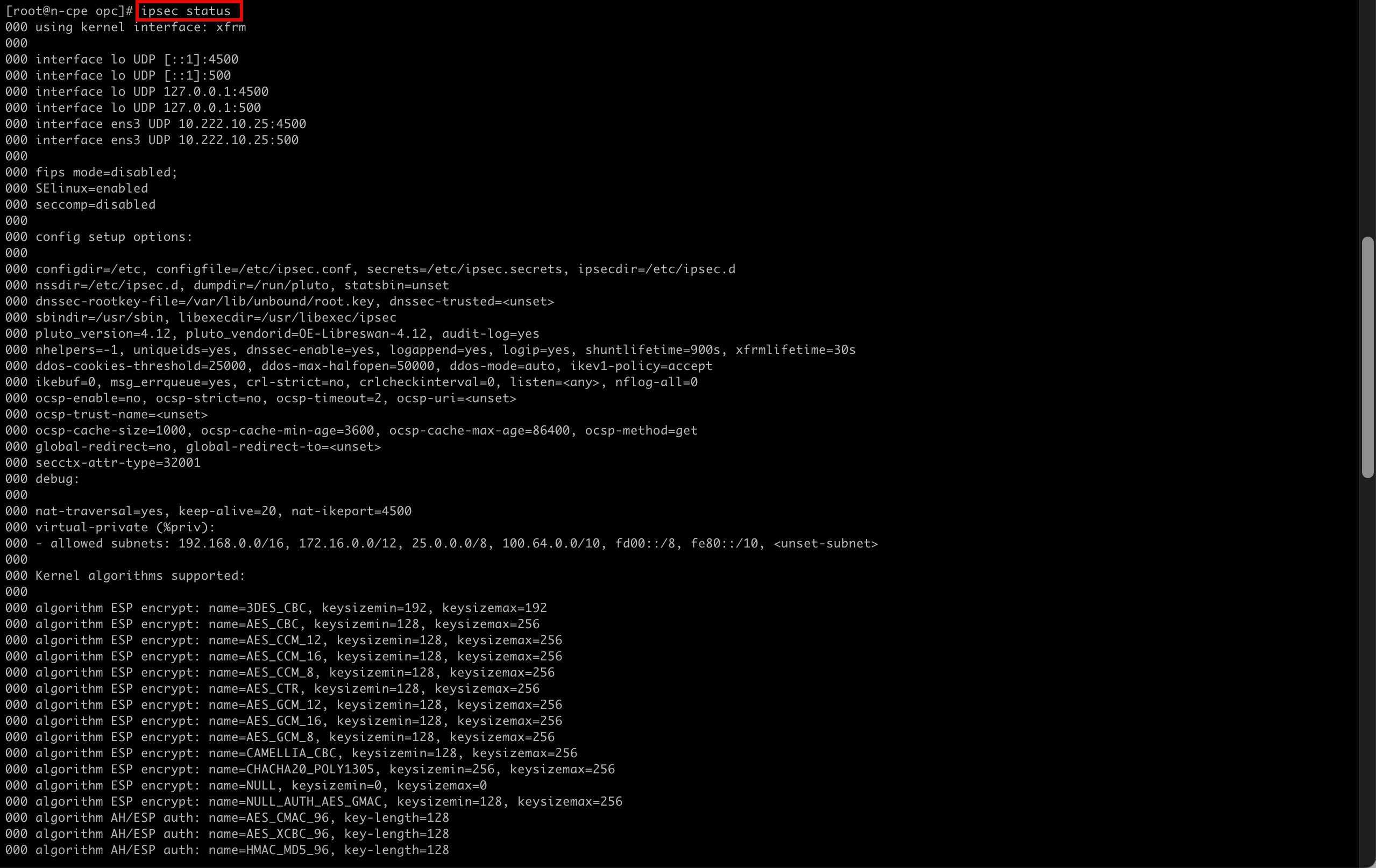

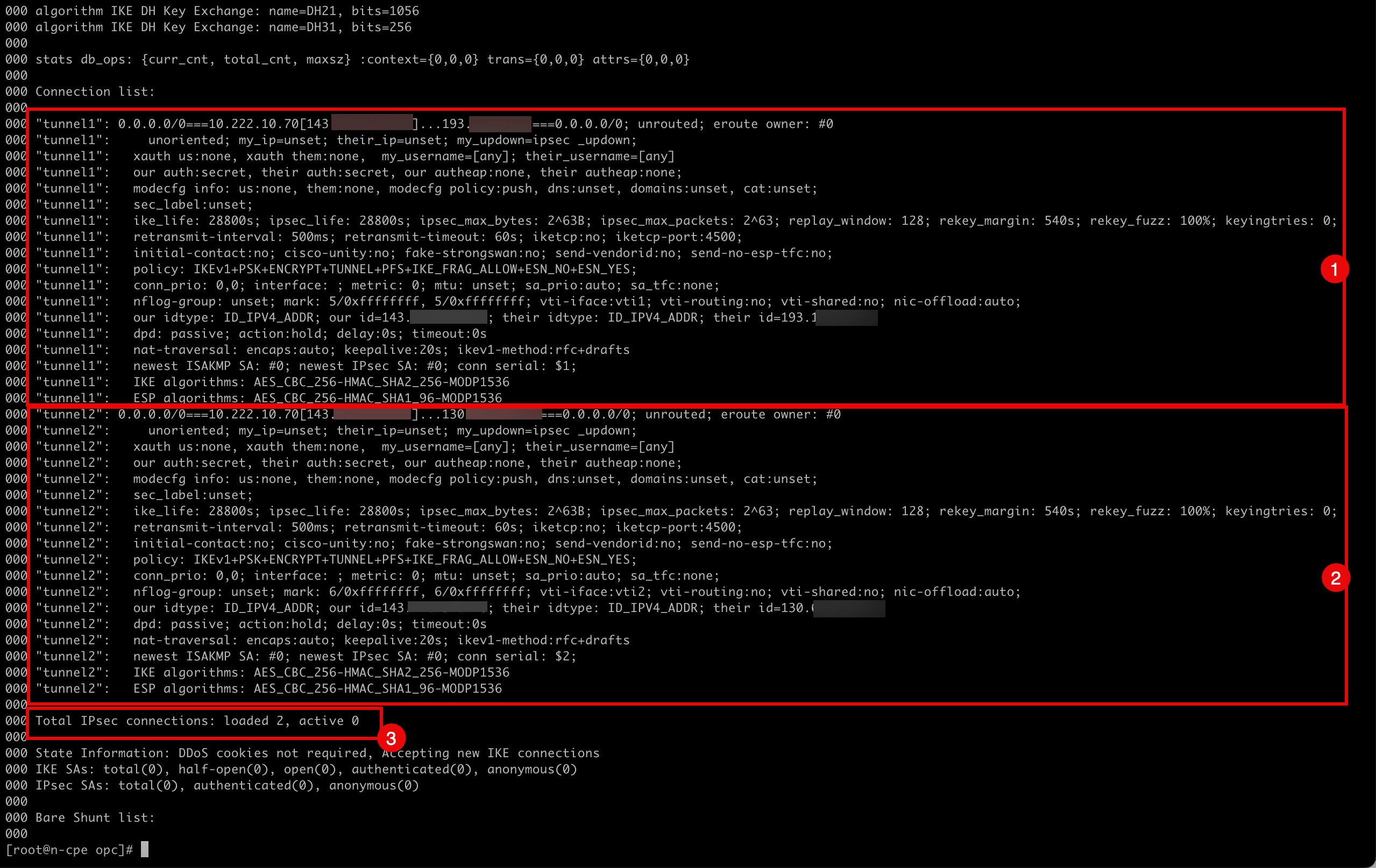

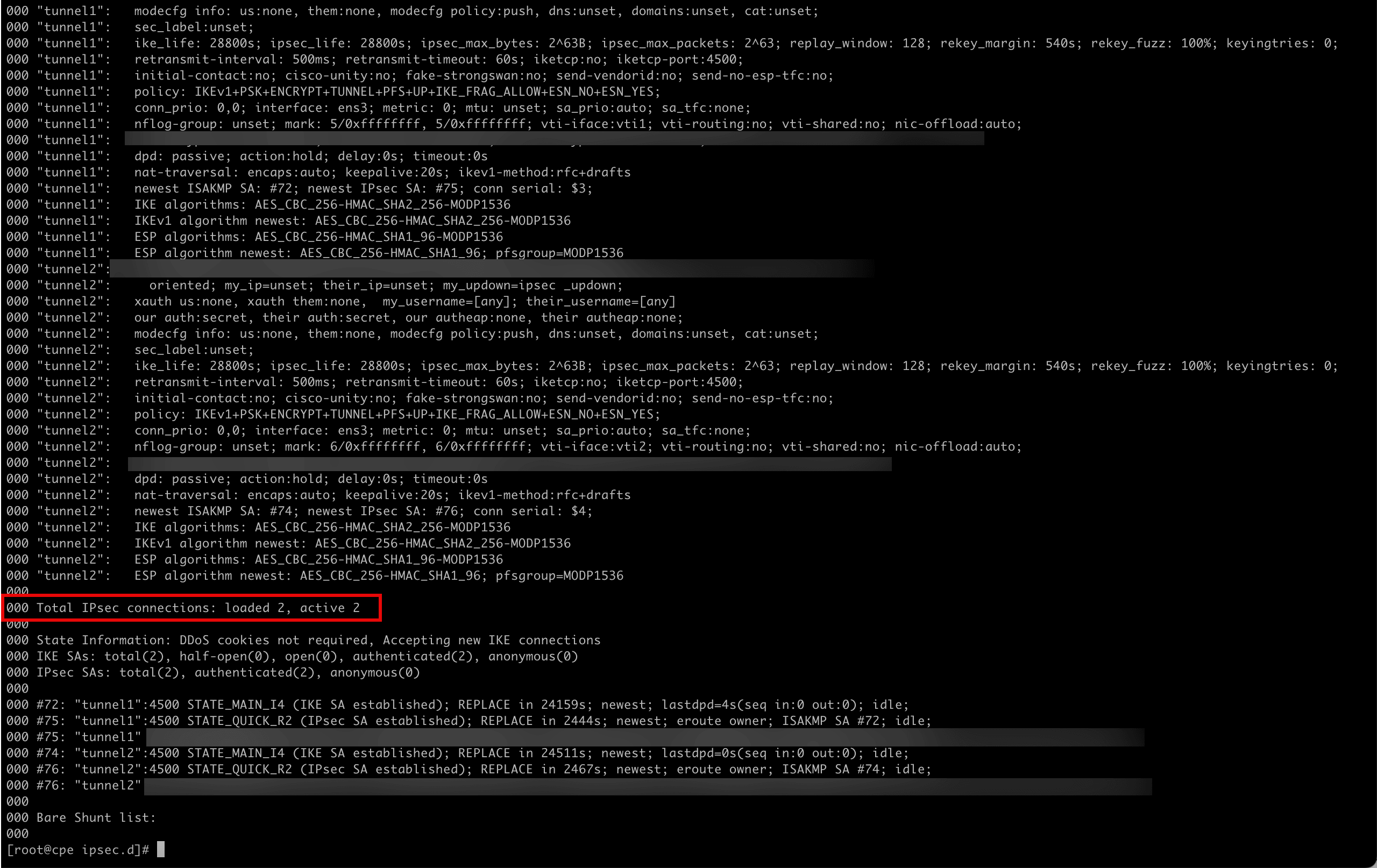

Ejecute el siguiente comando para verificar el estado IPSec para ambos túneles.

[root@cpe ipsec.d]# ipsec status

- Observe la configuración y el estado del primer túnel IPSec.

- Observe la configuración y el estado del segundo túnel IPSec.

- Tenga en cuenta que el número de IPSec cargado es 2 y el número activo es 0.

-

Ejecute el siguiente comando para agregar

tunnel1.[root@cpe ipsec.d]# ipsec auto --add tunnel1 -

Observe la salida proporcionada por el terminal cuando se agrega

tunnel1.002 "tunnel1": terminating SAs using this connection 002 "tunnel1" #3: deleting state (STATE_QUICK_I2) aged 3.504567s and sending notification 005 "tunnel1" #3: ESP traffic information: in=0B out=0B 002 "tunnel1" #1: deleting state (STATE_MAIN_I4) aged 3.541172s and sending notification 002 "tunnel1": added IKEv1 connection -

Ejecute el siguiente comando para activar

tunnel1.[root@cpe ipsec.d]# ipsec auto --up tunnel1 -

Observe la salida proporcionada por el terminal cuando se activa

tunnel1.002 "tunnel1" #5: initiating IKEv1 Main Mode connection 102 "tunnel1" #5: sent Main Mode request 104 "tunnel1" #5: sent Main Mode I2 106 "tunnel1" #5: sent Main Mode I3 002 "tunnel1" #5: Peer ID is ID_IPV4_ADDR: '193.122.0.91' 004 "tunnel1" #5: IKE SA established {auth=PRESHARED_KEY cipher=AES_CBC_256 integ=HMAC_SHA2_256 group=MODP1536} 002 "tunnel1" #6: initiating Quick Mode IKEv1+PSK+ENCRYPT+TUNNEL+PFS+UP+IKE_FRAG_ALLOW+ESN_NO+ESN_YES {using isakmp#5 msgid:b6364de1 proposal=AES_CBC_256-HMAC_SHA1_96-MODP1536 pfsgroup=MODP1536} 115 "tunnel1" #6: sent Quick Mode request 002 "tunnel1" #6: up-client output: vti interface "vti1" already exists with conflicting setting (perhaps need vti-sharing=yes ? 002 "tunnel1" #6: prepare-client output: vti interface "vti1" already exists with conflicting setting (perhaps need vti-sharing=yes ? 004 "tunnel1" #6: IPsec SA established tunnel mode {ESPinUDP=>0x5036cdcc <0x33c964f9 xfrm=AES_CBC_256-HMAC_SHA1_96 NATD=193.122.0.91:4500 DPD=passive} -

Ejecute el siguiente comando para agregar

tunnel2.[root@cpe ipsec.d]# ipsec auto --add tunnel2 -

Observe la salida proporcionada por el terminal cuando se agrega

tunnel2.002 "tunnel2": terminating SAs using this connection 002 "tunnel2" #4: deleting state (STATE_QUICK_I2) aged 25.694856s and sending notification 005 "tunnel2" #4: ESP traffic information: in=0B out=0B 002 "tunnel2" #2: deleting state (STATE_MAIN_I4) aged 25.731704s and sending notification 002 "tunnel2": added IKEv1 connection -

Ejecute el siguiente comando para activar

tunnel2.[root@cpe ipsec.d]# ipsec auto --up tunnel2 -

Observe la salida proporcionada por el terminal cuando se activa

tunnel2.002 "tunnel2" #7: initiating IKEv1 Main Mode connection 102 "tunnel2" #7: sent Main Mode request 104 "tunnel2" #7: sent Main Mode I2 106 "tunnel2" #7: sent Main Mode I3 002 "tunnel2" #7: Peer ID is ID_IPV4_ADDR: '130.61.66.255' 004 "tunnel2" #7: IKE SA established {auth=PRESHARED_KEY cipher=AES_CBC_256 integ=HMAC_SHA2_256 group=MODP1536} 002 "tunnel2" #8: initiating Quick Mode IKEv1+PSK+ENCRYPT+TUNNEL+PFS+UP+IKE_FRAG_ALLOW+ESN_NO+ESN_YES {using isakmp#7 msgid:aeb4eb18 proposal=AES_CBC_256-HMAC_SHA1_96-MODP1536 pfsgroup=MODP1536} 115 "tunnel2" #8: sent Quick Mode request 002 "tunnel2" #8: up-client output: vti interface "vti2" already exists with conflicting setting (perhaps need vti-sharing=yes ? 002 "tunnel2" #8: prepare-client output: vti interface "vti2" already exists with conflicting setting (perhaps need vti-sharing=yes ? 004 "tunnel2" #8: IPsec SA established tunnel mode {ESPinUDP=>0x8bef7076 <0xe27d84a0 xfrm=AES_CBC_256-HMAC_SHA1_96 NATD=130.61.66.255:4500 DPD=passive} [root@cpe ipsec.d]# -

Ejecute el siguiente comando para verificar el estado IPSec para ambos túneles.

[root@cpe ipsec.d]# ipsec status -

Tenga en cuenta que los túneles activos han pasado de 0 a 2.

-

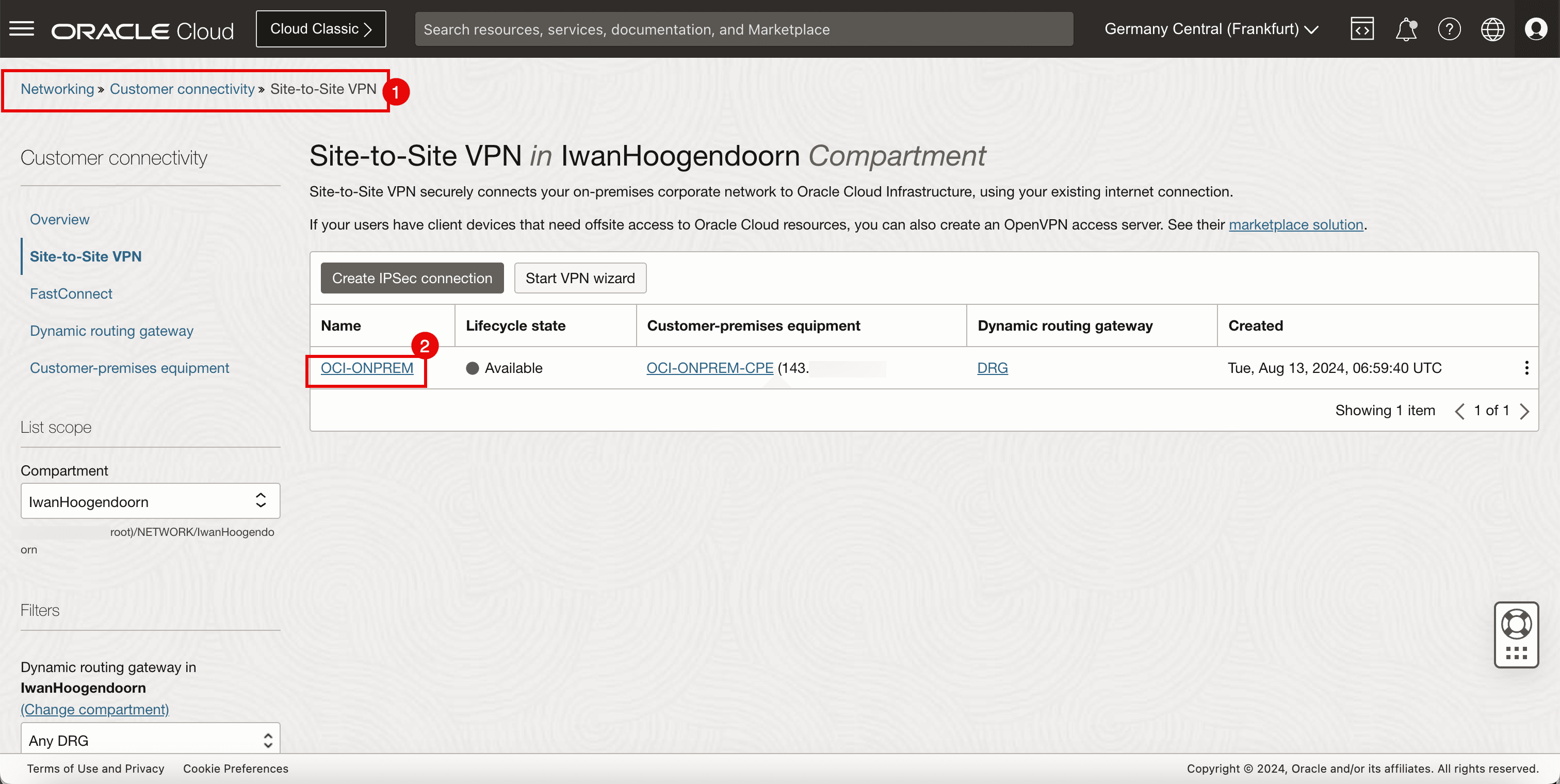

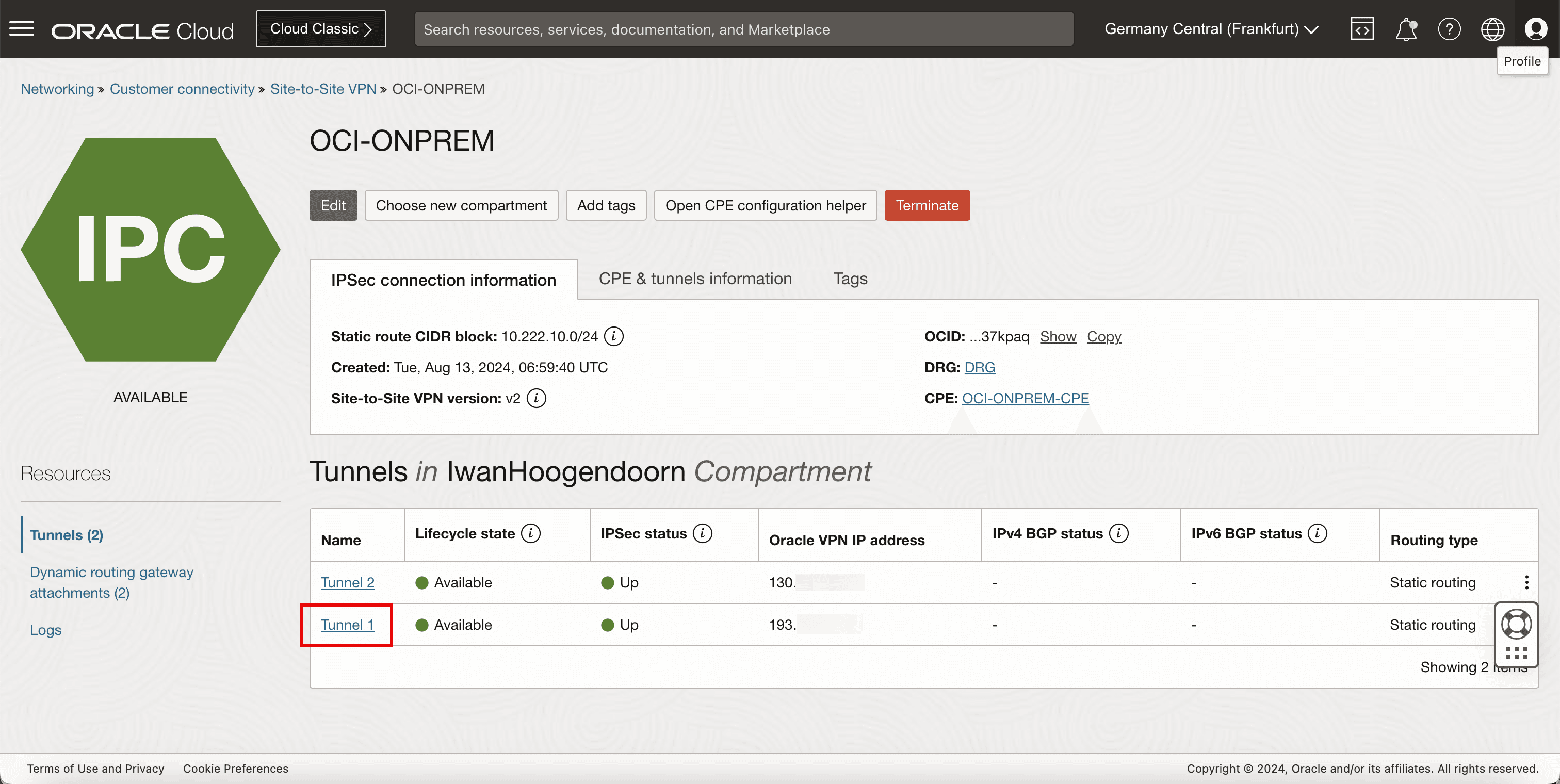

Vaya al lado de destino en la consola de OCI y compruébelo.

- Vaya a la consola de OCI, vaya a Redes, Conectividad de cliente y VPN de sitio a sitio.

- Haga clic en la conexión VPN.

-

Tenga en cuenta que Túnel 1 y Túnel 2 son Disponibles y Activos.

-

La siguiente imagen ilustra lo que hemos creado hasta ahora.

Tarea 10: Configuración del enrutamiento estático

-

Los túneles están activos, ahora debemos asegurarnos de que el tráfico requerido se enrute a través del túnel.

-

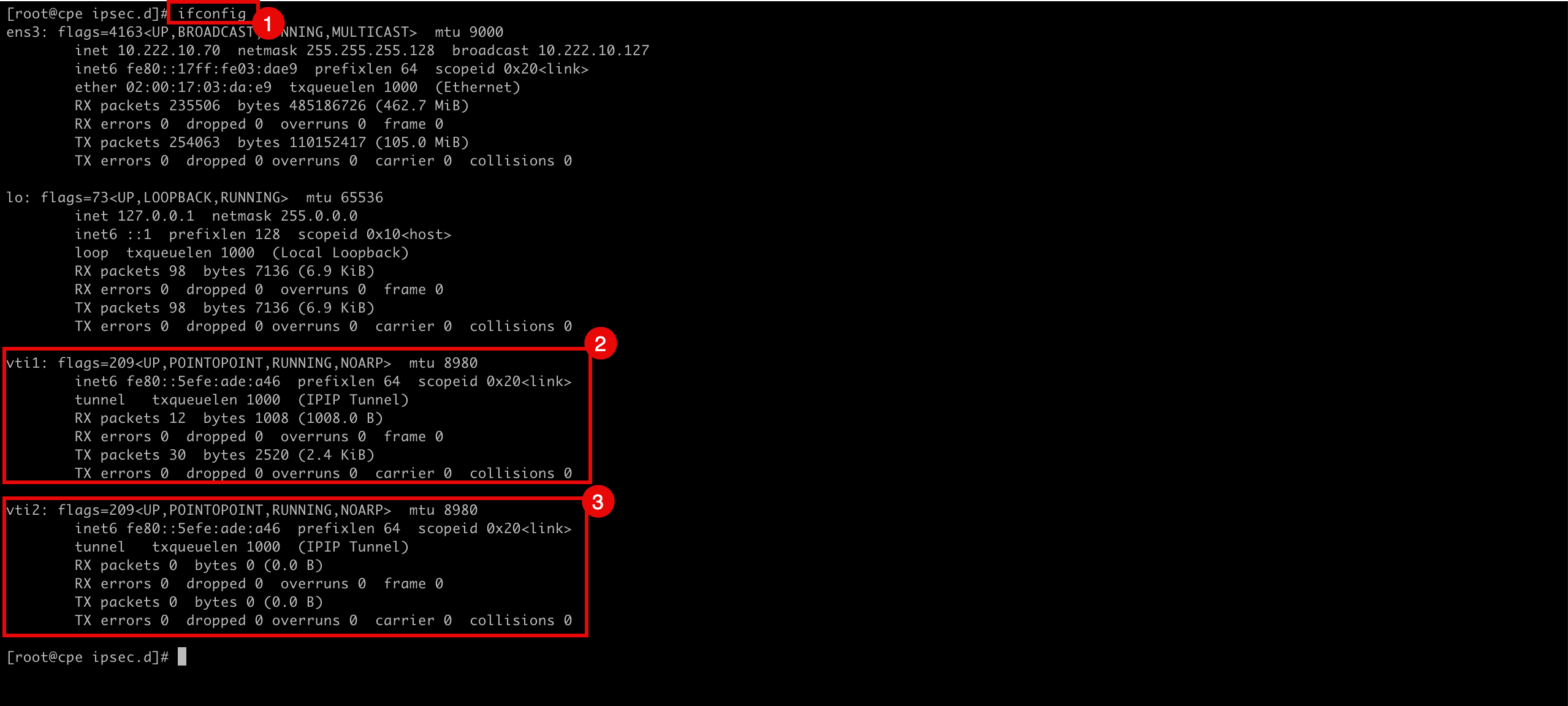

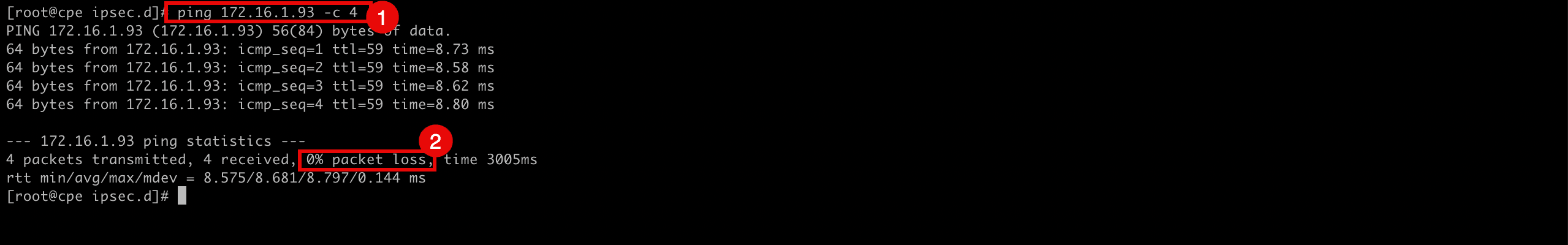

Ejecute el siguiente comando para revisar las interfaces de túnel configuradas.

[root@cpe ipsec.d]# ifconfig -

Tenga en cuenta que vti1 es responsable del túnel 1.

-

Tenga en cuenta que vti2 es responsable del túnel 2.

-

-

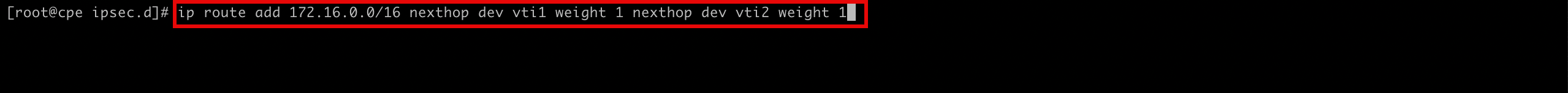

Ejecute el siguiente comando para enrutar la red

172.16.0.0/16a través de las interfaces vti1 y vti2.[root@cpe ipsec.d]# ip route add 172.16.0.0/16 nexthop dev vti1 weight 1 nexthop dev vti2 weight 1

-

Ejecute el siguiente comando para revisar si se agrega la ruta.

[root@cpe ipsec.d]# ip route -

Tenga en cuenta que se agregan las rutas.

-

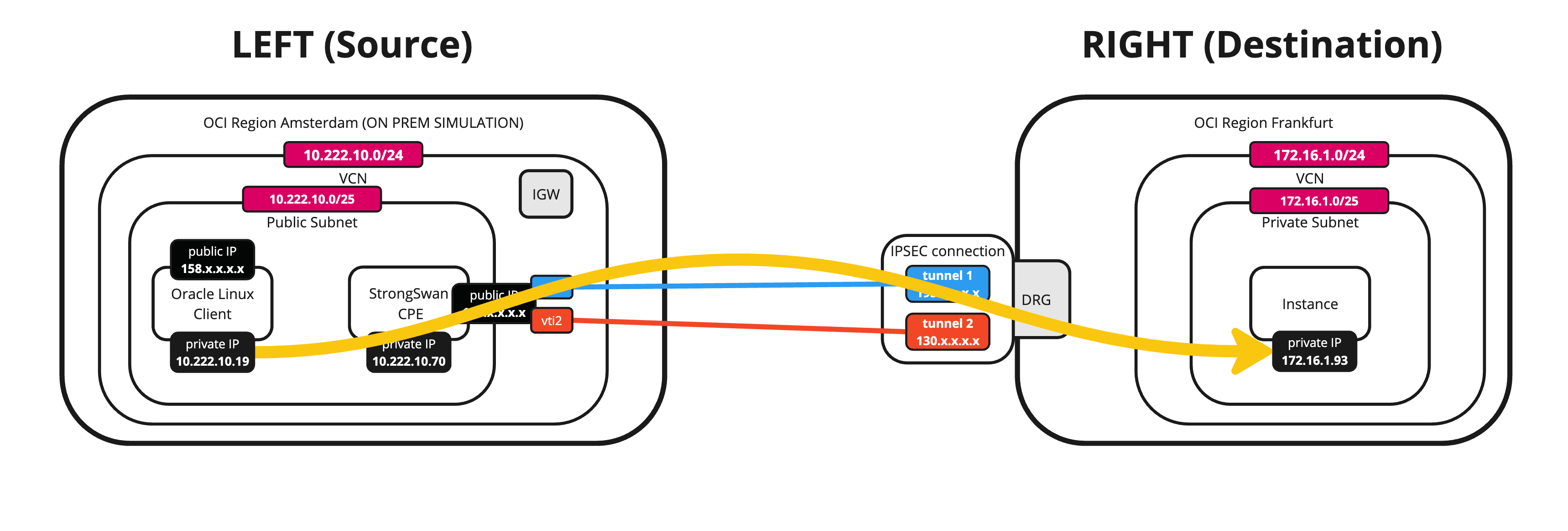

Tarea 11: Inicio del ping final desde las instancias de origen y destino

-

Inicie el ping final desde el origen.

-

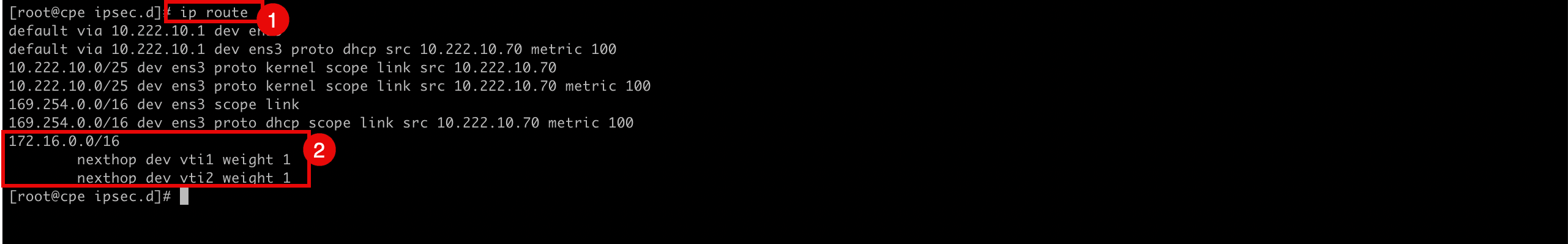

Ejecute el siguiente comando desde el origen (CPE) para verificar si el ping funciona desde la región de OCI de origen hasta la región de OCI de destino.

[root@cpe ipsec.d]# ping 172.16.1.93 -c 4 -

Tenga en cuenta que tenemos un 0 % de pérdida de paquetes.

-

-

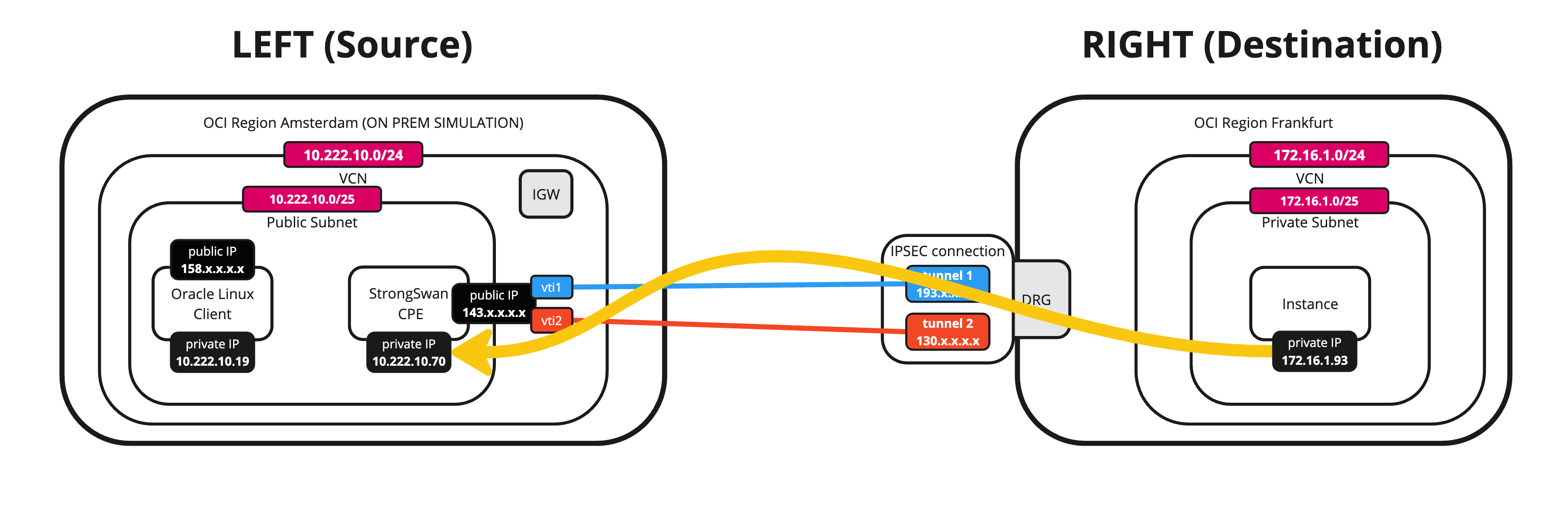

La siguiente imagen ilustra lo que hemos creado hasta ahora.

-

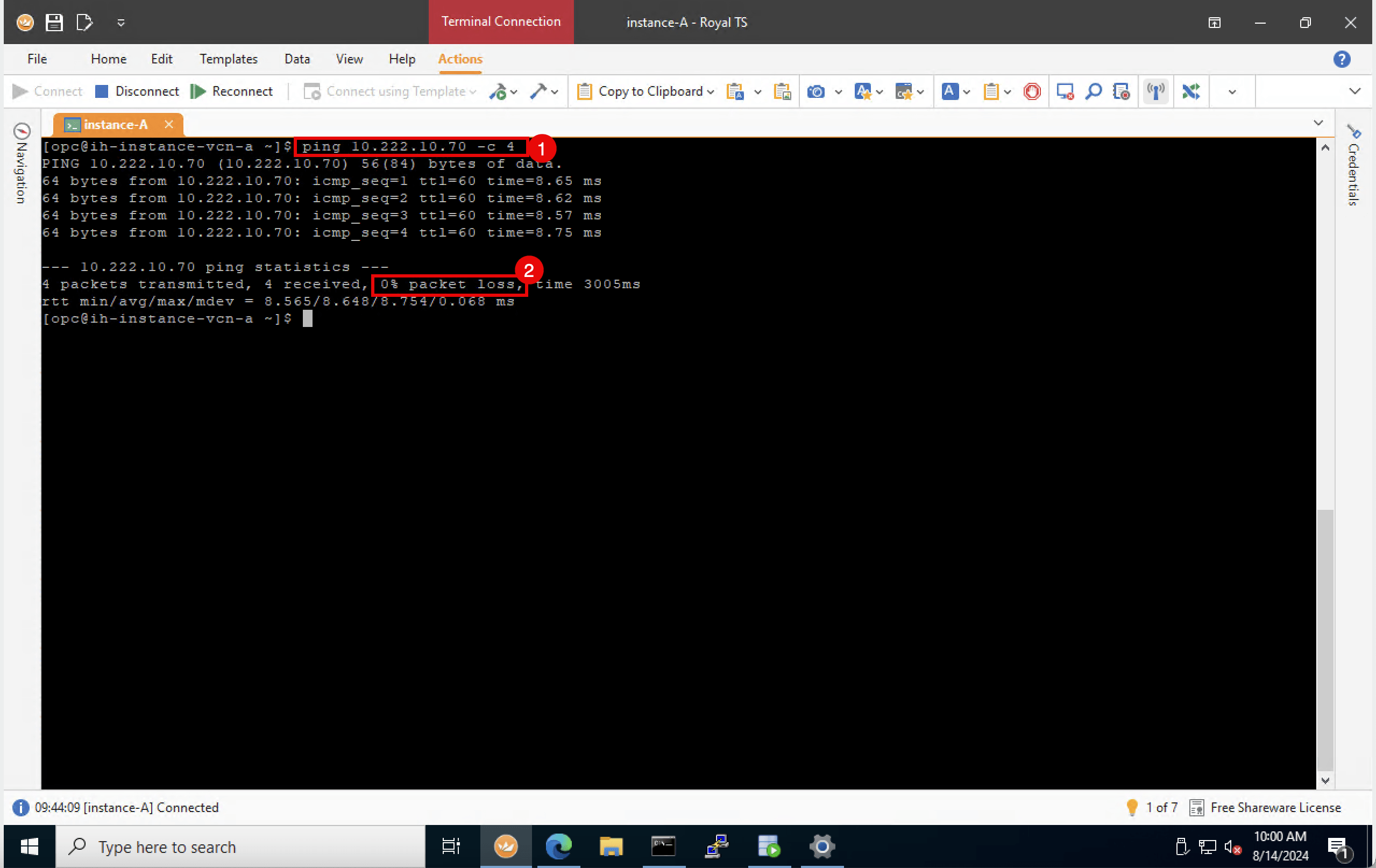

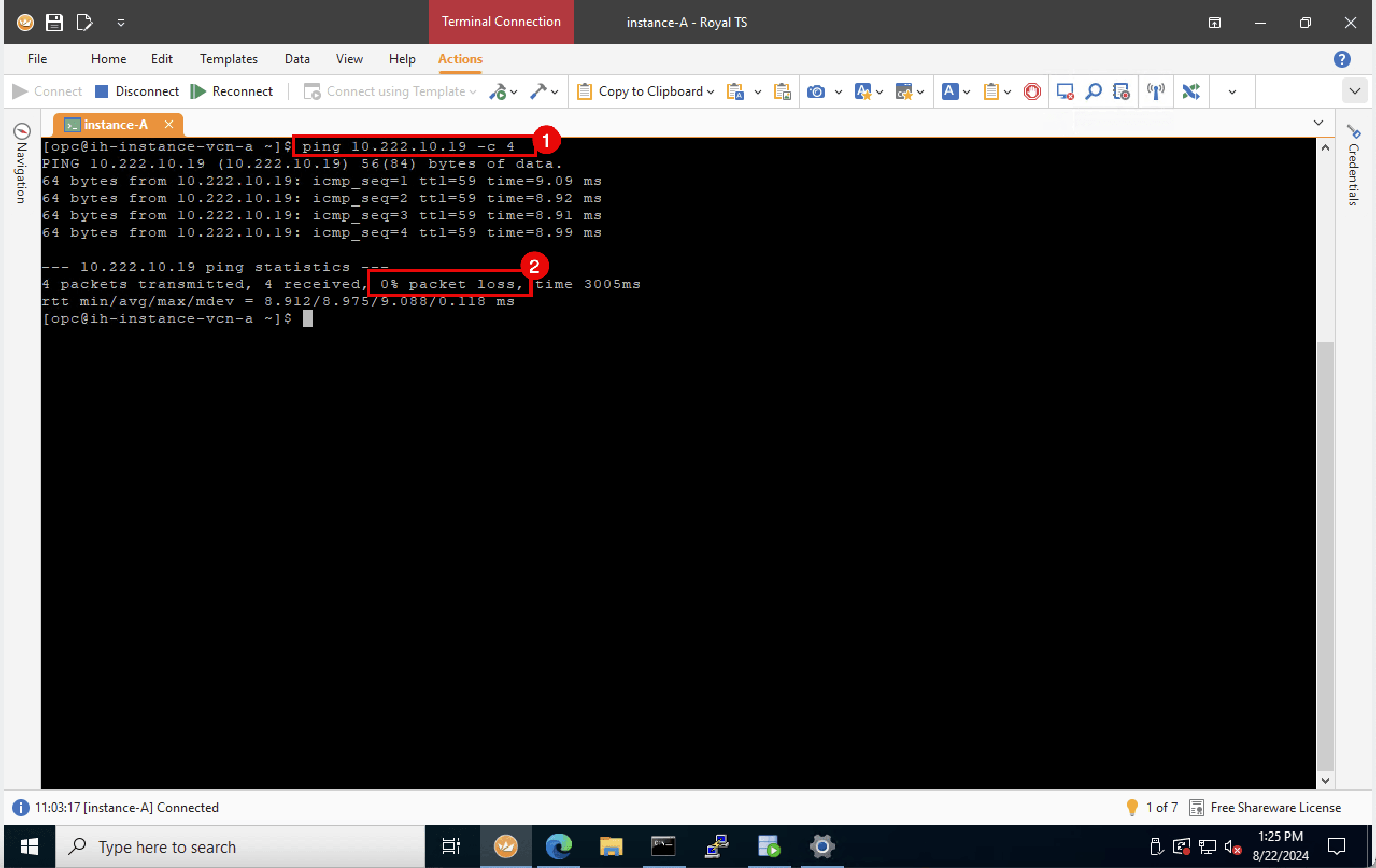

Inicie el ping final desde el destino.

-

Ejecute el siguiente comando desde el destino para verificar si el ping funciona desde la región de OCI de destino hasta la región de OCI de origen (CPE).

[opc@ih-instance-vcn-a ~]$ ping 10.222.10.70 -c 4 -

Tenga en cuenta que tenemos un 0 % de pérdida de paquetes.

-

-

La siguiente imagen ilustra lo que hemos creado hasta ahora.

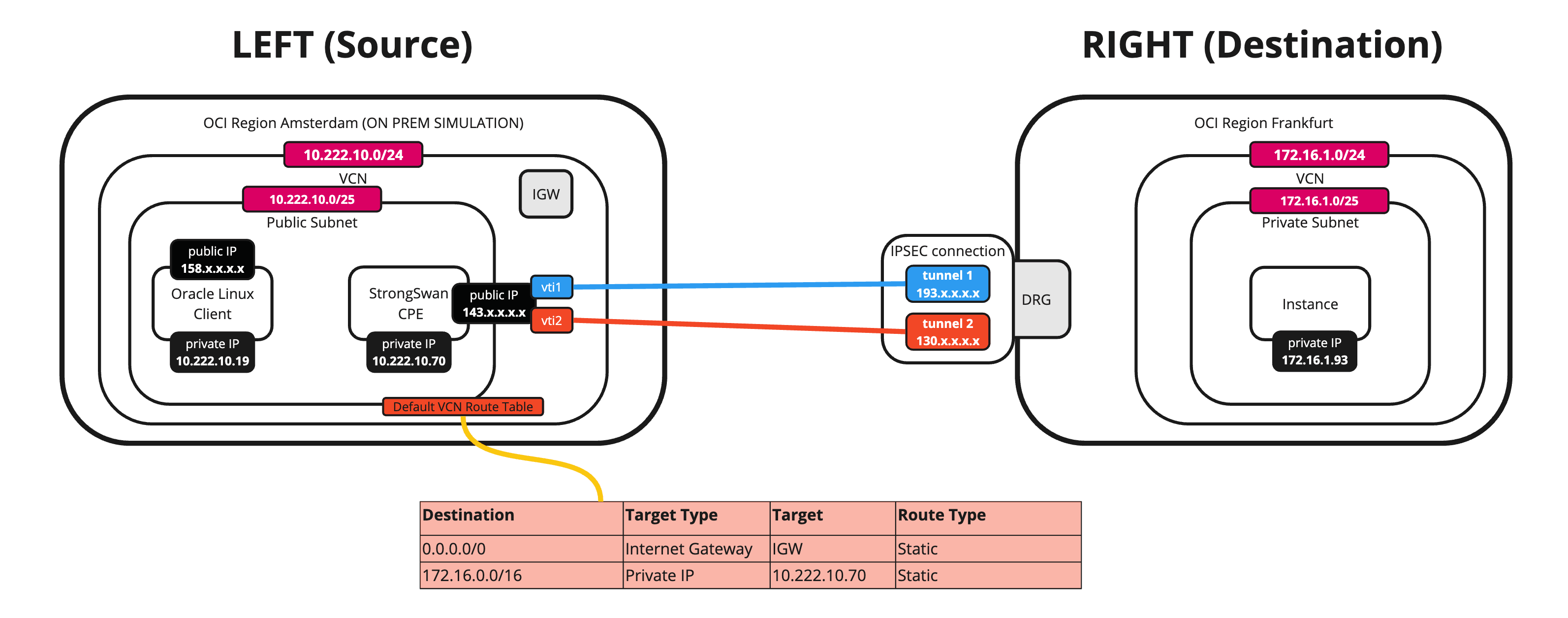

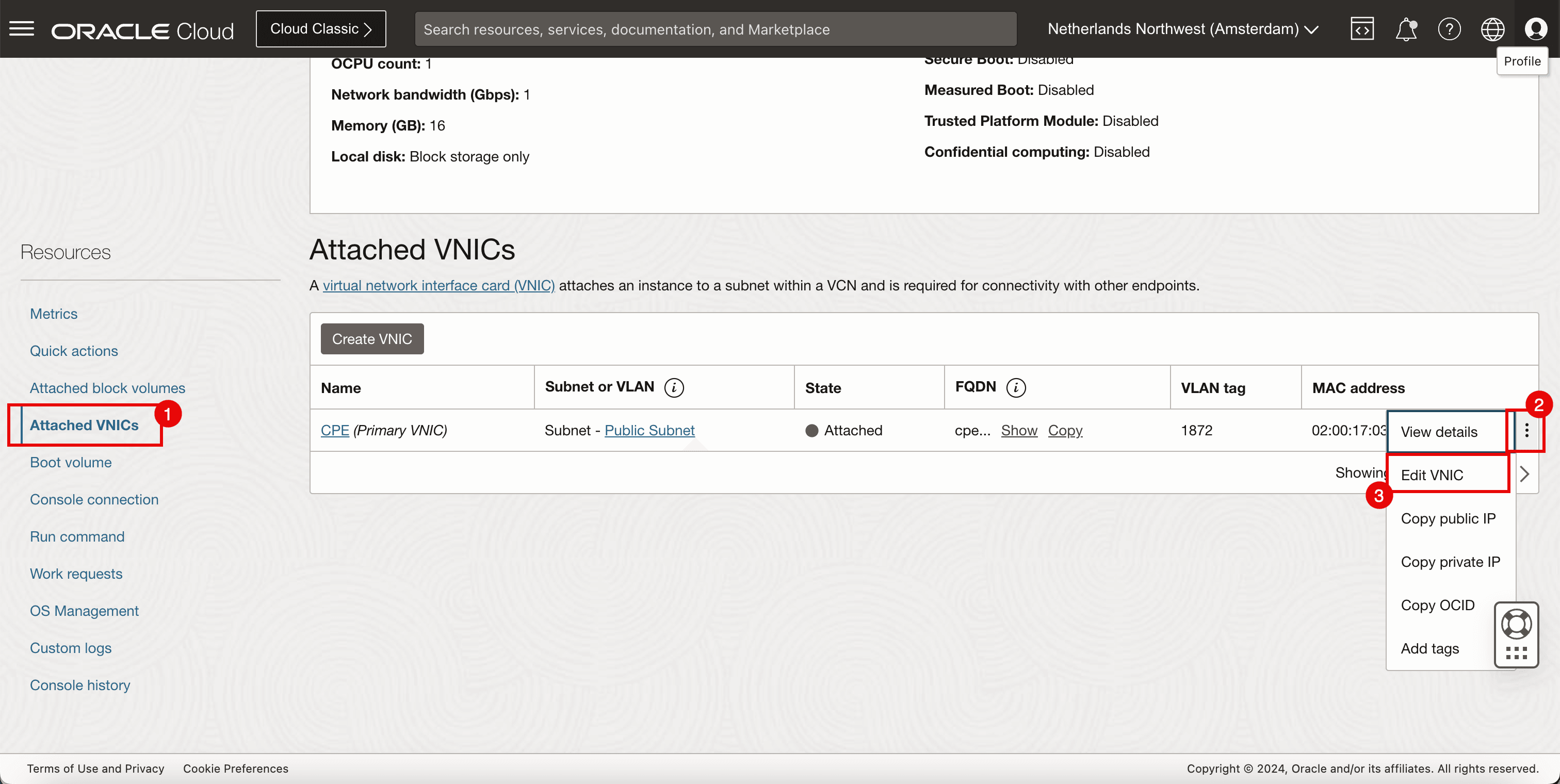

Si desea enrutar todo el tráfico desde las otras instancias de la misma subred en la región de OCI de origen a través de los túneles, debe agregar una ruta estática en la tabla de rutas de VCN. Esta ruta enruta todo el tráfico destinado a

172.16.0.0/24al CPE10.222.10.70. -

La siguiente imagen ilustra lo que hemos creado hasta ahora con la tabla de rutas completa.

-

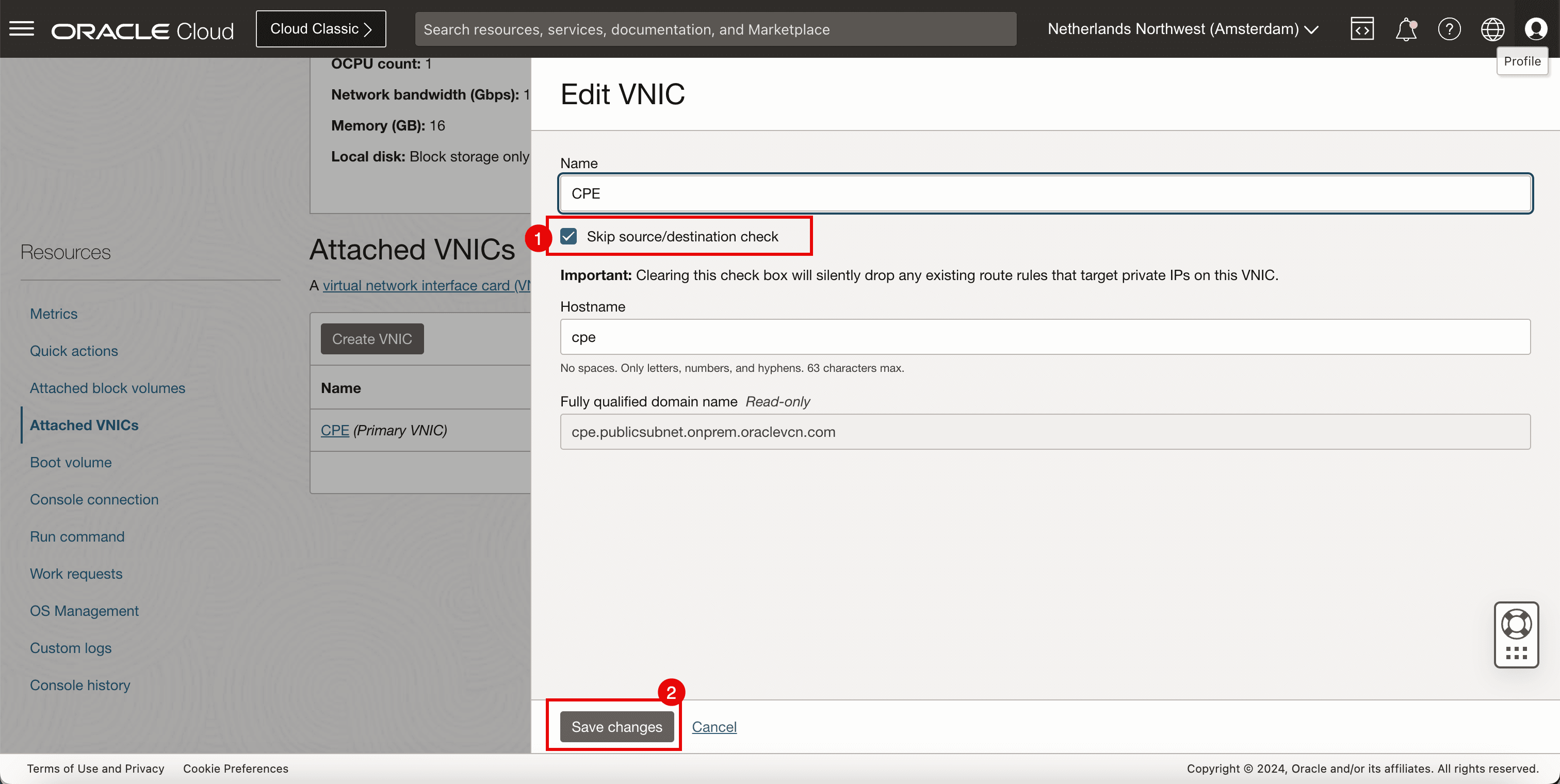

Para poder agregar una ruta a una dirección IP privada (CPE de Libreswan), primero debe activar la comprobación de origen/destino de omisión en la vNIC de la instancia (CPE de Libreswan).

- Vaya a Recursos informáticos e Instancias.

- Seleccione CPE.

- Desplazar hacia abajo.

- Haga clic en VNIC asociadas.

- Haga clic en los tres puntos.

- Haga clic en Editar VNIC.

- Seleccione Omitir comprobación de origen/destino.

- Haga clic en Save changes.

-

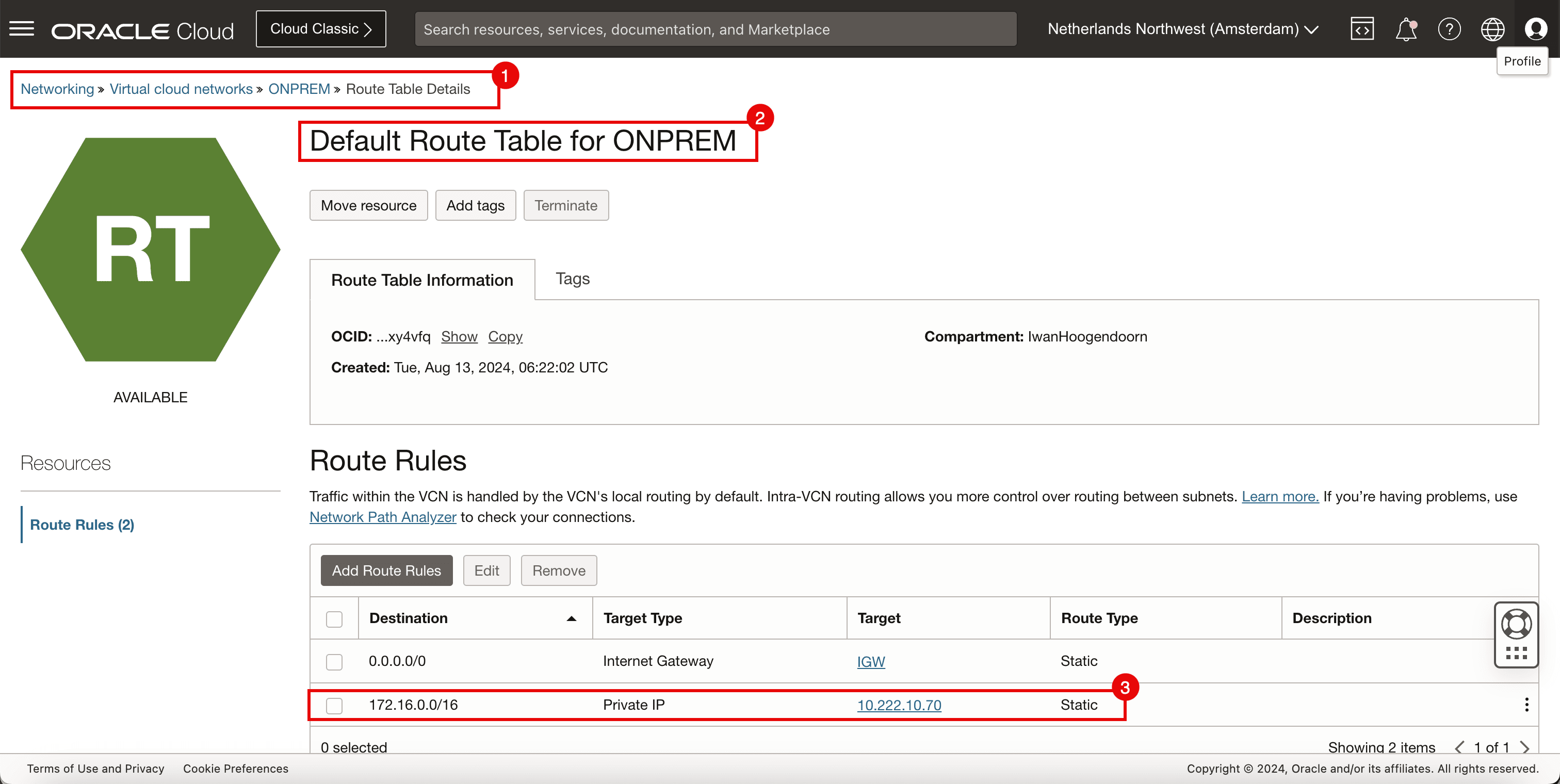

Agregue la ruta.

- Vaya a Red, Redes virtuales en la nube, seleccione la VCN y haga clic en Tablas de rutas.

- Seleccione Tabla de rutas por defecto.

- Agregue una regla de ruta para el destino

172.16.0.0/16con el tipo de destino para que sea una IP privada y el destino para que sea10.222.10.70(CPE de Libreswan).

-

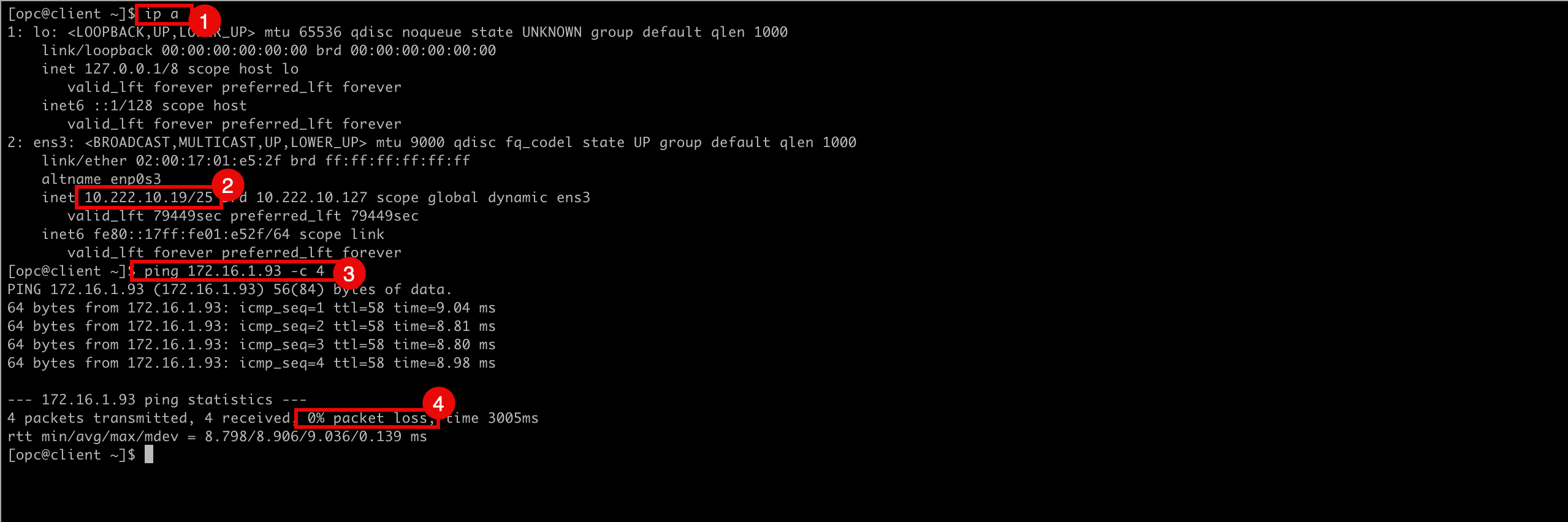

Ejecute el siguiente comando para verificar la dirección IP del CLIENT.

[opc@client ~]$ ip a -

Tenga en cuenta que la dirección IP del CLIENTE es

10.222.10.19. -

Ejecute el siguiente comando desde el origen (CLIENT) para verificar si el ping está funcionando desde la región de OCI de origen a la región de OCI de destino.

[opc@client ~]$ ping 172.16.1.93 -c 4 -

Tenga en cuenta que tenemos un 0 % de pérdida de paquetes.

-

La siguiente imagen ilustra lo que hemos creado hasta ahora.

-

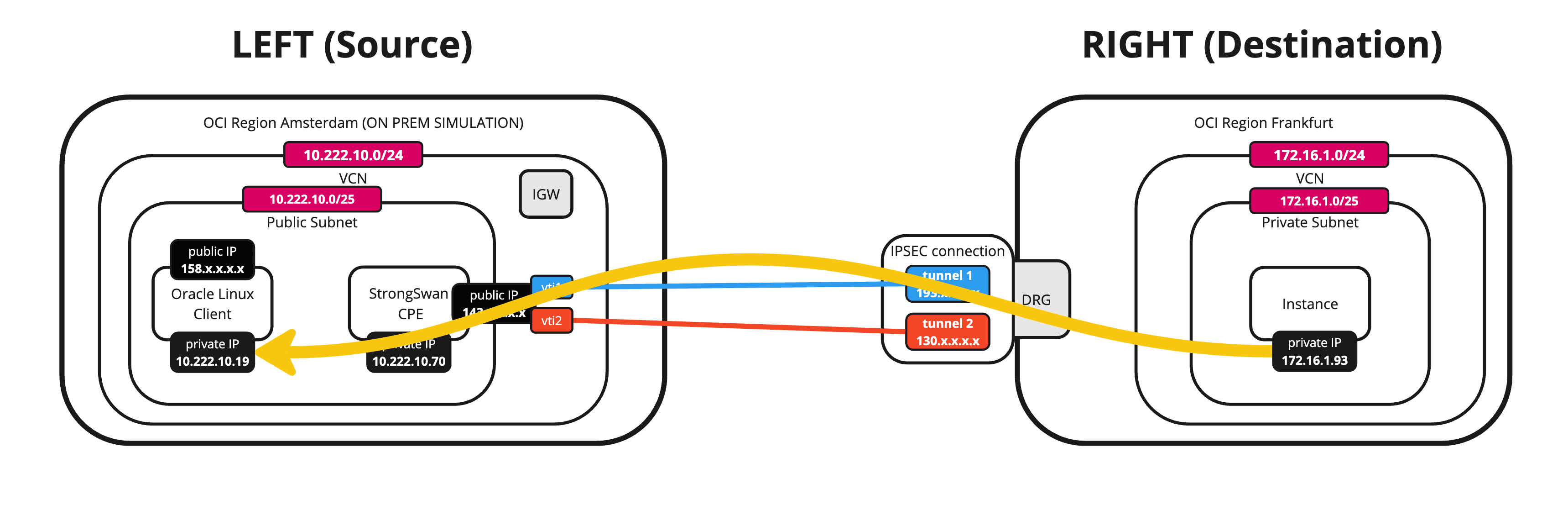

Ejecute el siguiente comando desde el destino para verificar si el ping funciona desde la región de OCI de destino hasta la región de OCI de origen (CLIENT).

[opc@ih-instance-vcn-a ~]$ ping 10.222.10.19 -c 4 -

Tenga en cuenta que tenemos un 0 % de pérdida de paquetes.

-

-

La siguiente imagen ilustra lo que hemos creado hasta ahora.

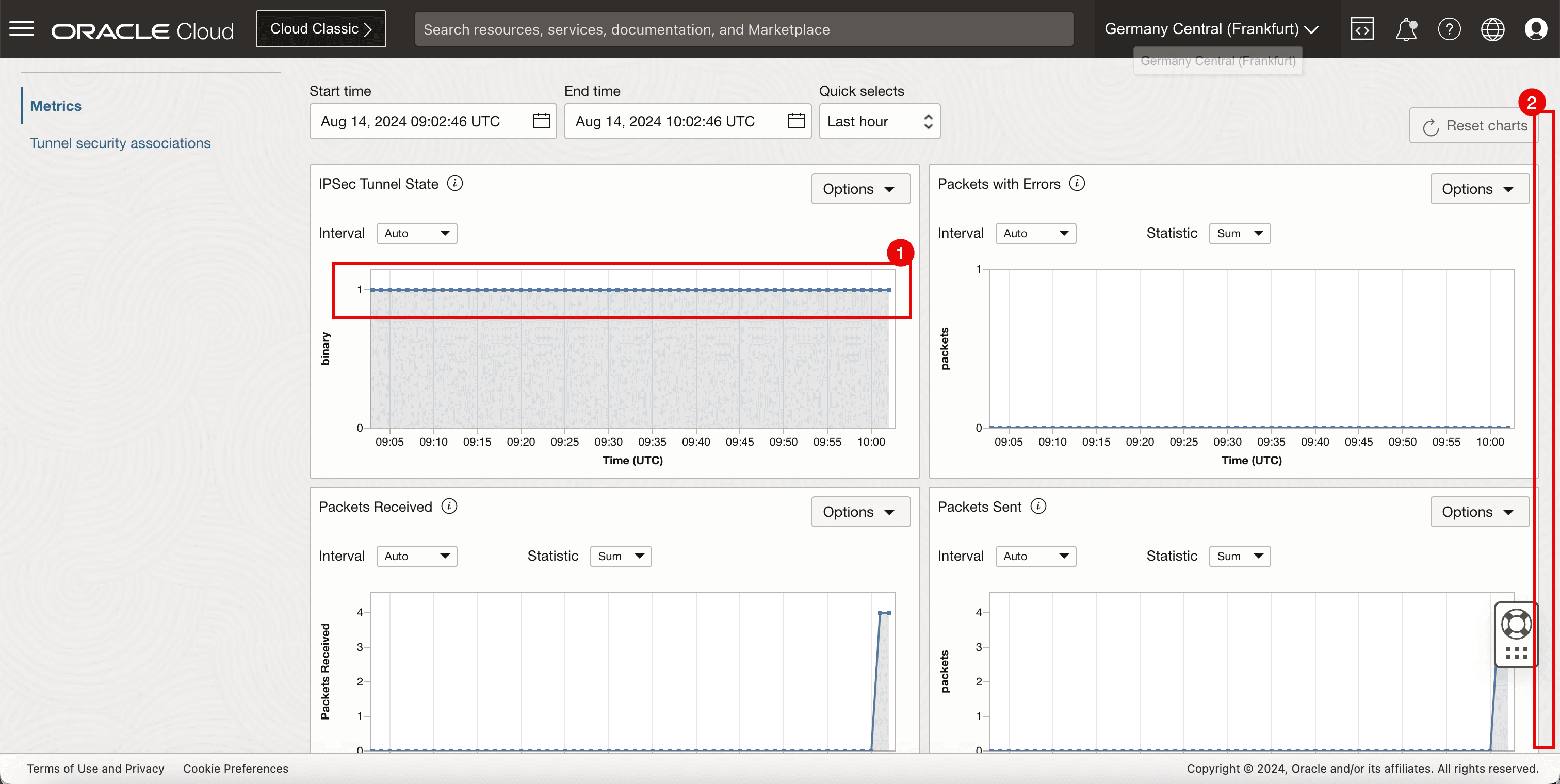

Tarea 12: Verificación del estado de la VPN de sitio a sitio de OCI

-

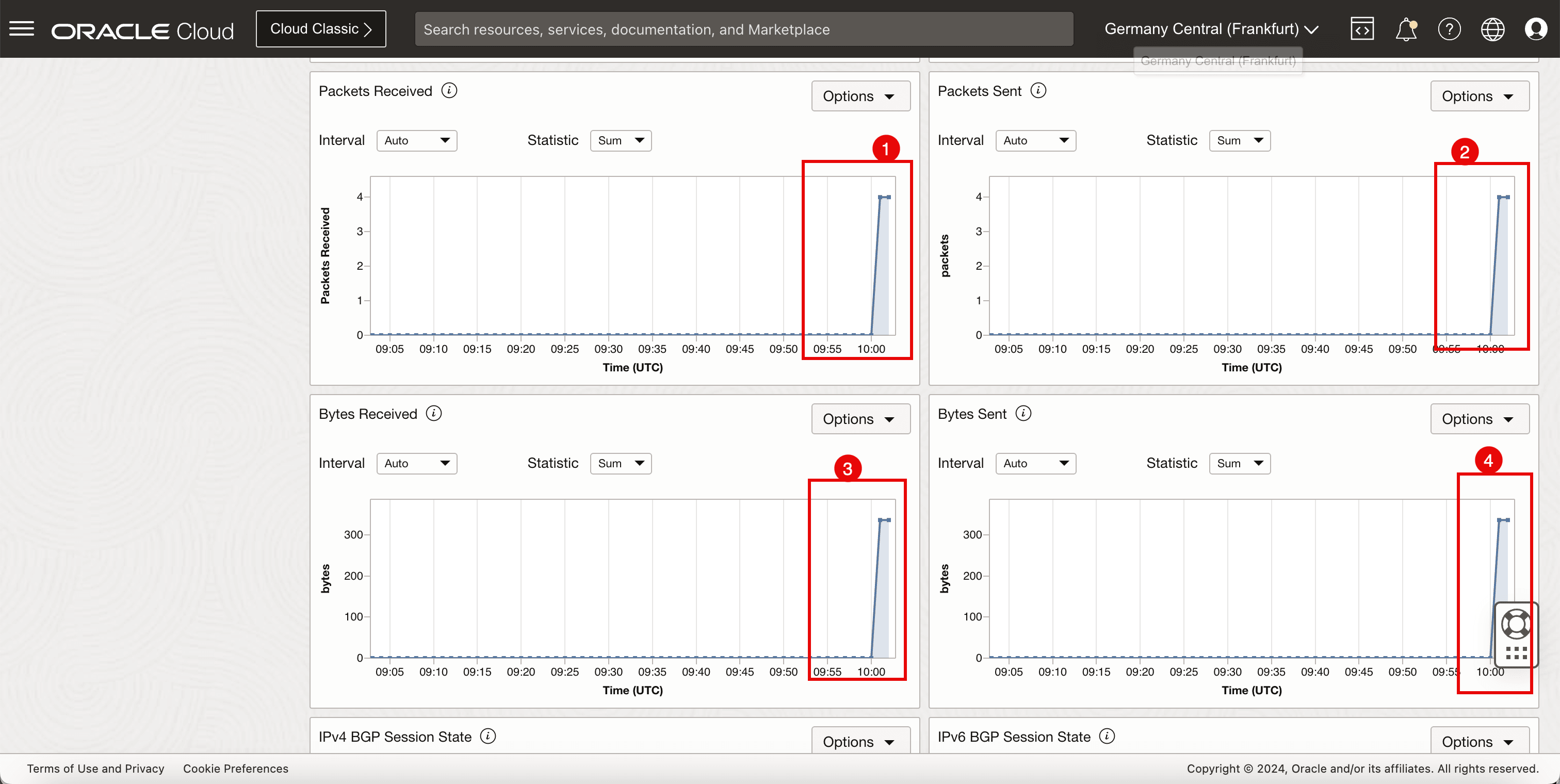

Los túneles VPN están activos y el tráfico fluye a través de ellos, por lo que podemos ver los paneles de control de OCI por túnel.

- Vaya a la consola de OCI, Networking, Customer Connectivity y haga clic en VPN de sitio a sitio.

- Haga clic en la conexión VPN.

-

Haga clic en la primera configuración de túnel.

-

Desplazar hacia abajo.

- Tenga en cuenta que el gráfico de estado del túnel IPSec está constantemente en 1, lo que indica que el túnel está activo.

- Desplazar hacia abajo.

- Tenga en cuenta que los paquetes recibidos en este túnel son 4, que corresponde al número de paquetes de ping enviados desde el origen.

- Tenga en cuenta que los paquetes enviados en este túnel son 4, que corresponde al número de paquetes de ping enviados desde el destino.

- Observe el número de bytes recibidos del origen.

- Observe el número de bytes enviados desde el destino.

Tarea 13: Activación del enrutamiento de rutas múltiples de igual costo (ECMP)

-

Por defecto, el tráfico siempre se envía mediante una interfaz de túnel (vti). Si queremos utilizar ambos túneles para el reenvío de tráfico, debemos activar el enrutamiento ECMP en ambos lados.

En el CPE de Libreswan, ejecute el siguiente comando.

[root@cpe ipsec.d]# sysctl -w net.ipv4.fib_multipath_hash_policy=1 -

La siguiente imagen ilustra lo que hemos creado hasta ahora.

-

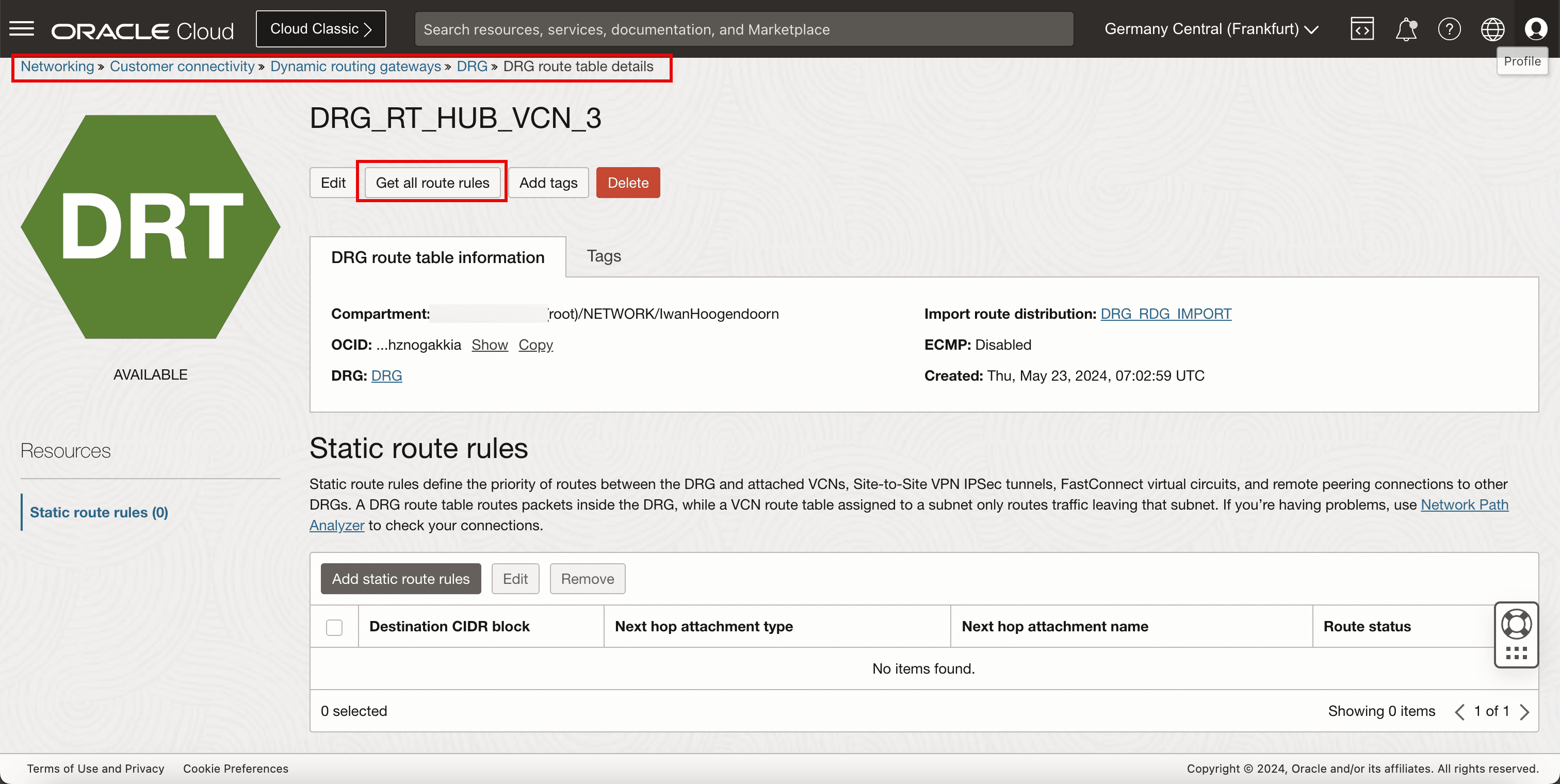

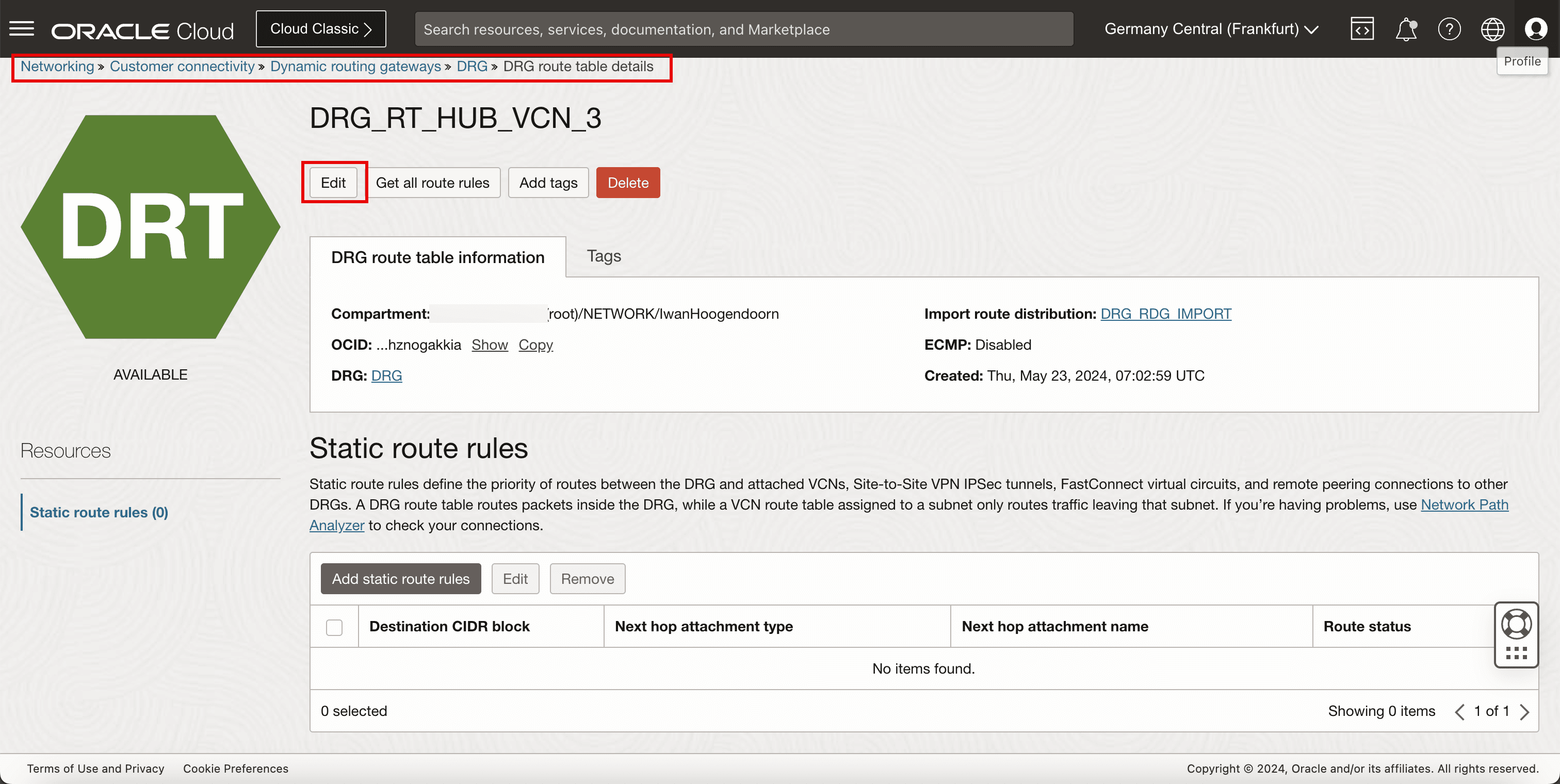

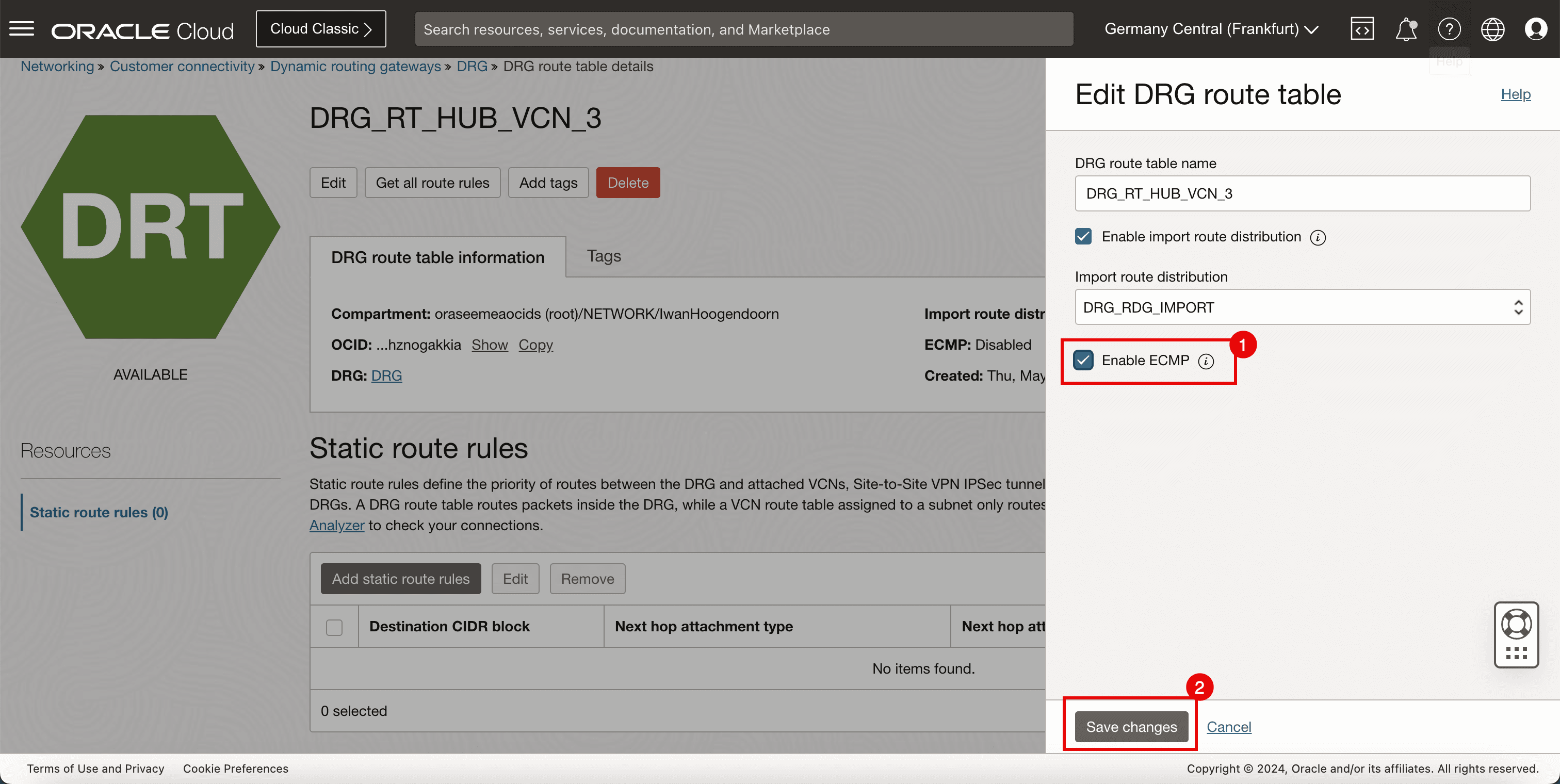

En la región de OCI de destino, vaya a la consola de OCI, vaya a Red, Conectividad de cliente, Gateway de enrutamiento dinámico, seleccione el DRG, Detalles de la tabla de rutas de DRG y seleccione la tabla de rutas de DRG responsable del enrutamiento.

-

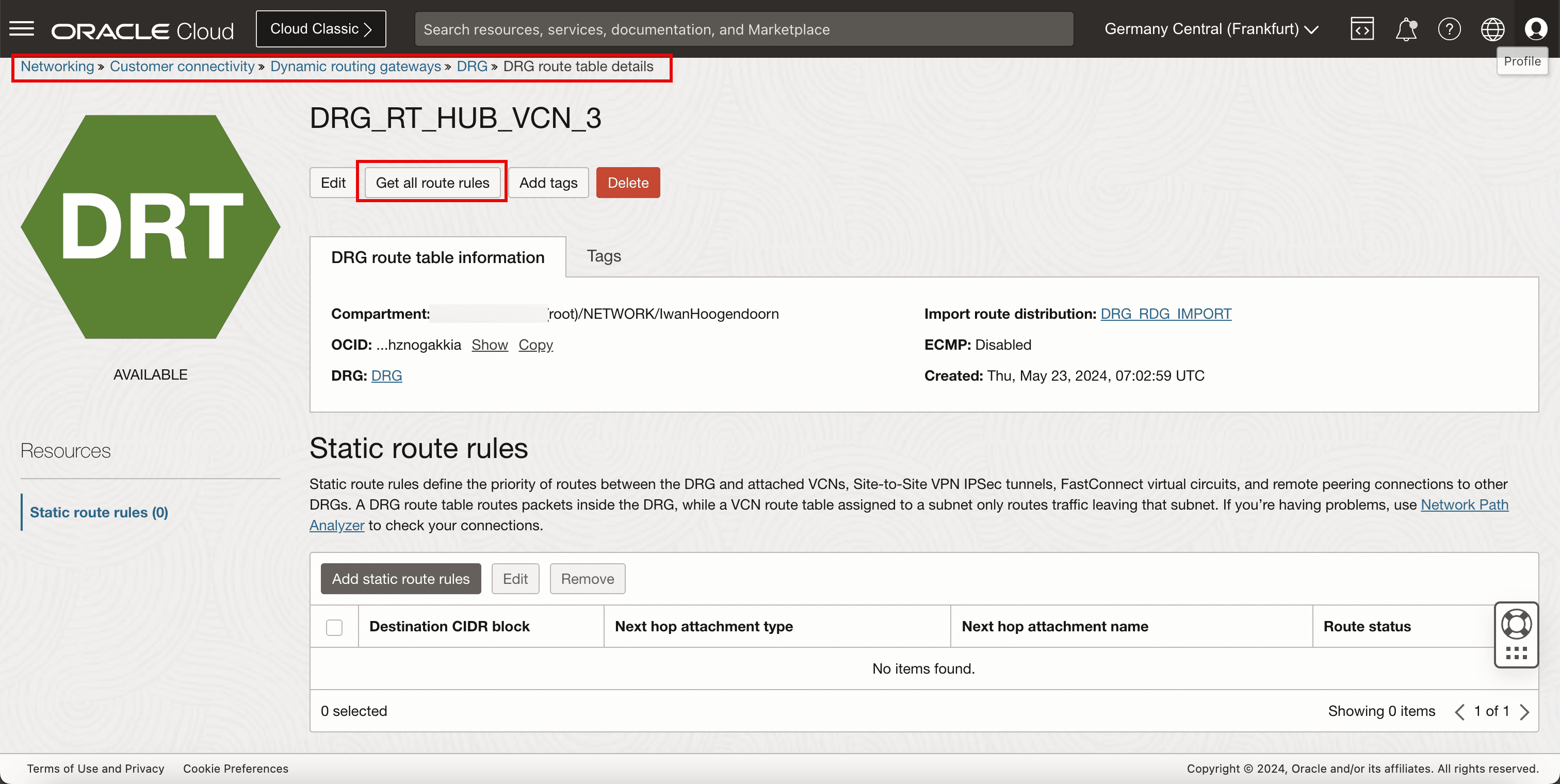

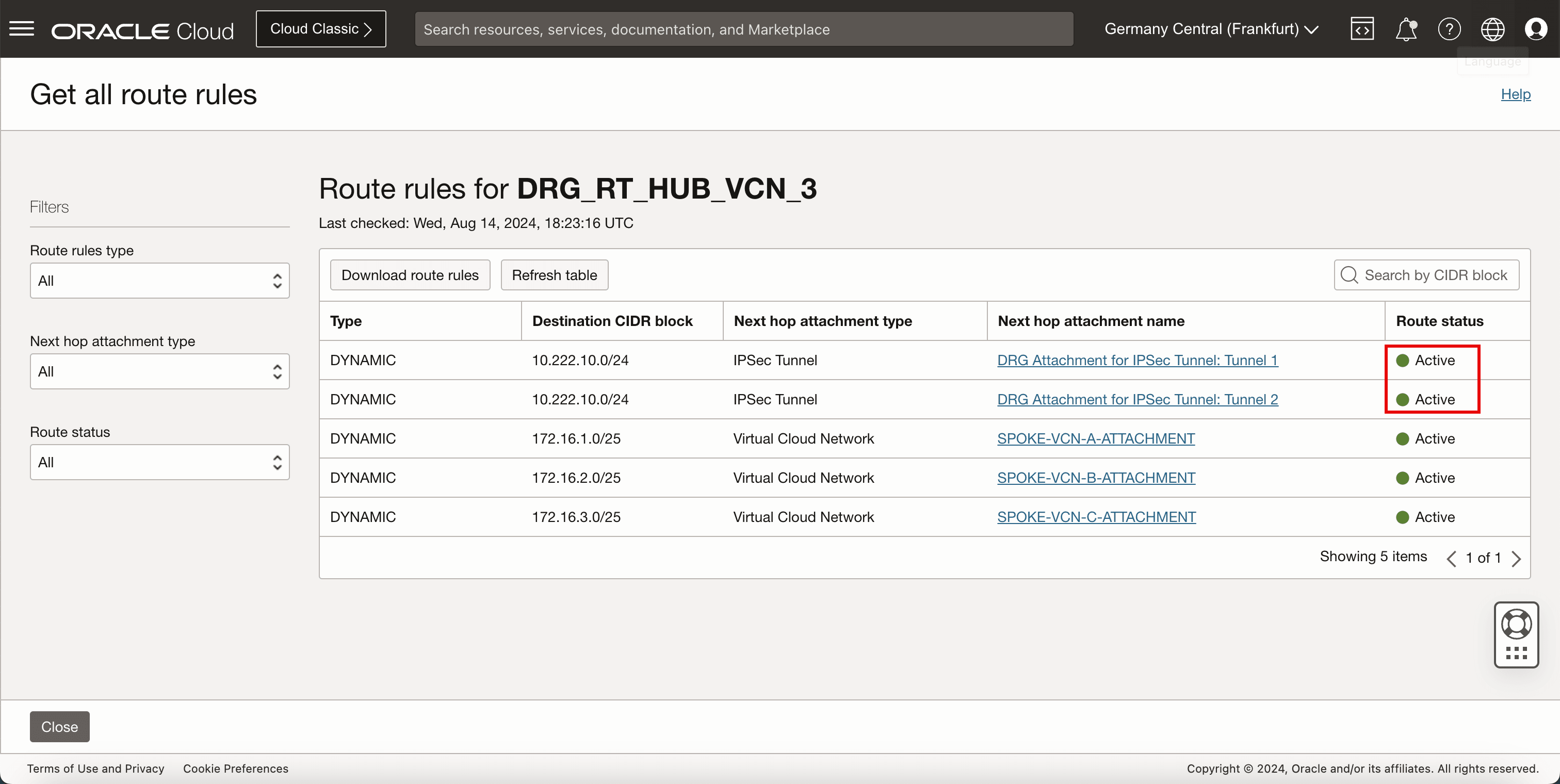

Haga clic en Obtener Todas las Reglas de Ruta.

- Tenga en cuenta que hay dos rutas disponibles para la red

10.222.10.0/24. - Tenga en cuenta que una regla de ruta para

10.222.10.0/24está marcada como Conflicto y la otra como Activa. - Haga clic en Cerrar.

- Tenga en cuenta que hay dos rutas disponibles para la red

-

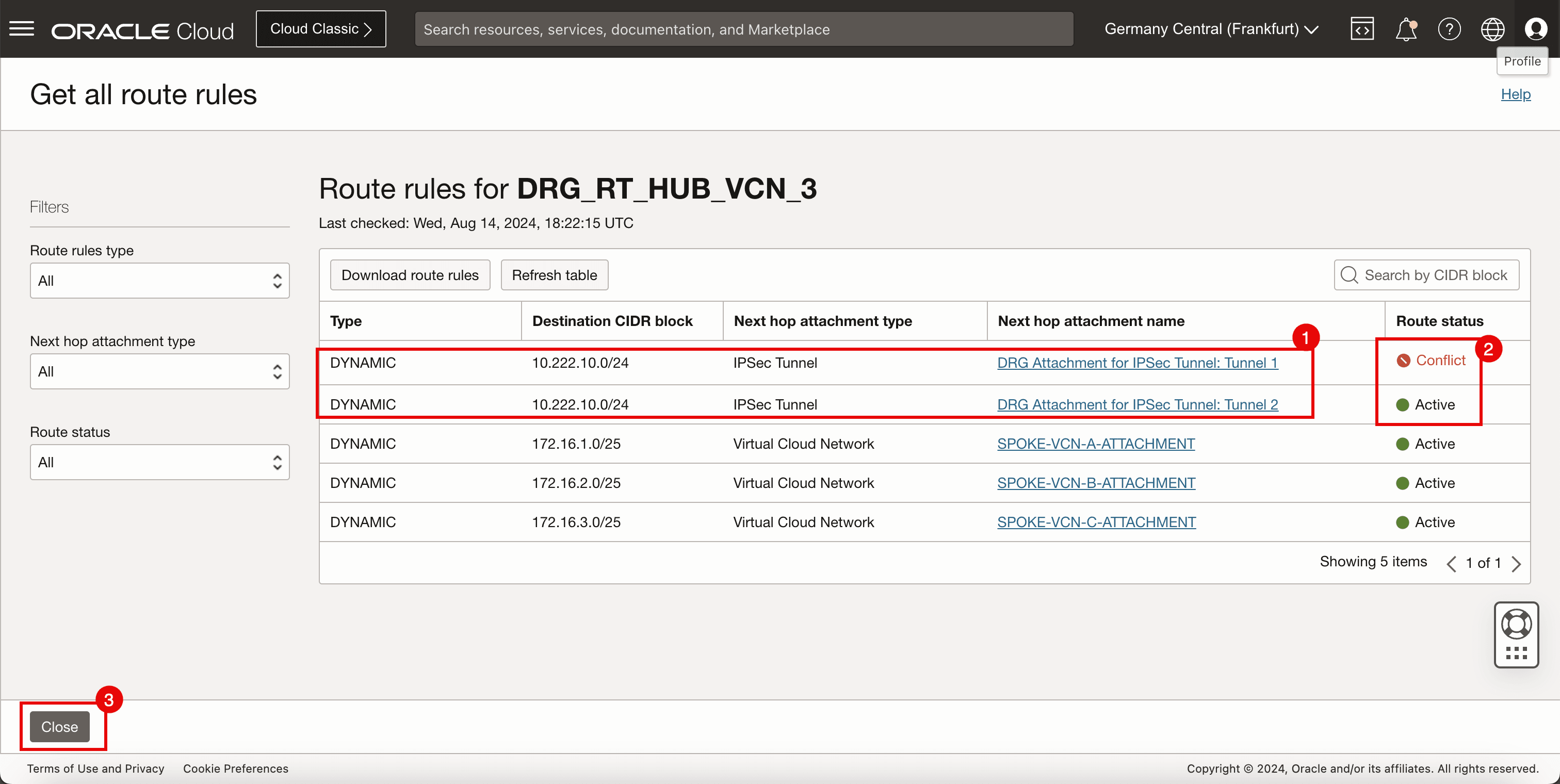

Haga clic en Editar.

- Seleccione Enable ECMP (Activar ECMP).

- Haga clic en Save changes.

-

Haga clic en Obtener Todas las Reglas de Ruta.

-

Tenga en cuenta que ambas reglas de ruta para

10.222.10.0/24ahora están marcadas como Activas.

-

La siguiente imagen ilustra lo que hemos creado hasta ahora.

Enlaces relacionados

Acuses de recibo

- Autor: Iwan Hoogendoorn (especialista en redes OCI)

Más recursos de aprendizaje

Explore otros laboratorios en docs.oracle.com/learn o acceda a más contenido de aprendizaje gratuito en el canal YouTube de Oracle Learning. Además, visite education.oracle.com/learning-explorer para convertirse en un explorador de Oracle Learning.

Para obtener documentación sobre el producto, visite Oracle Help Center.

Set up an Oracle Cloud Infrastructure Site-to-Site VPN with Static Routing Between two OCI Regions

G14518-02

Copyright ©2025, Oracle and/or its affiliates.