Note:

- Este tutorial requiere acceso a Oracle Cloud. Para registrarse para obtener una cuenta gratuita, consulte Introducción a la cuenta gratuita de Oracle Cloud Infrastructure.

- Utiliza valores de ejemplo para credenciales, arrendamiento y compartimentos de Oracle Cloud Infrastructure. Al finalizar la práctica, sustituya estos valores por otros específicos de su entorno en la nube.

Integrar la federación de proveedores de identidad de servidor vCenter con OCI IAM para Oracle Cloud VMware Solution

Introducción

En el panorama actual de TI en rápida evolución, la integración perfecta entre sistemas es esencial para mejorar la seguridad y simplificar la gestión. Con VMware vCenter Server Appliance (VCSA) 8.0 U2, los administradores ahora pueden aprovechar Oracle Cloud Infrastructure Identity and Access Management (OCI IAM) para la federación de identidad. Esta capacidad es posible porque los clientes de Oracle Cloud VMware Solution tienen un control total sobre sus entornos, lo que les permite implementar cambios sin restricciones. Al activar esta integración, puede optimizar los procesos de autenticación y establecer un mecanismo de control de acceso unificado que garantice que su entorno VMware siga siendo seguro, compatible y alineado con las prácticas modernas de gestión de identidad.

Este tutorial tiene como objetivo resaltar las ventajas de adoptar proveedores de identidad externos para las organizaciones que utilizan VCSA 8.0 U2. Al integrarse con un proveedor de identidad externo como OCI IAM, las organizaciones pueden aprovechar su infraestructura de identidad existente, optimizar los procesos de Single Sign-On (SSO) y mejorar la seguridad mediante la autenticación multifactor. Además, esta integración admite la separación de funciones entre la infraestructura y la gestión de identidad, alineándose con las mejores prácticas para la seguridad y la eficiencia administrativa.

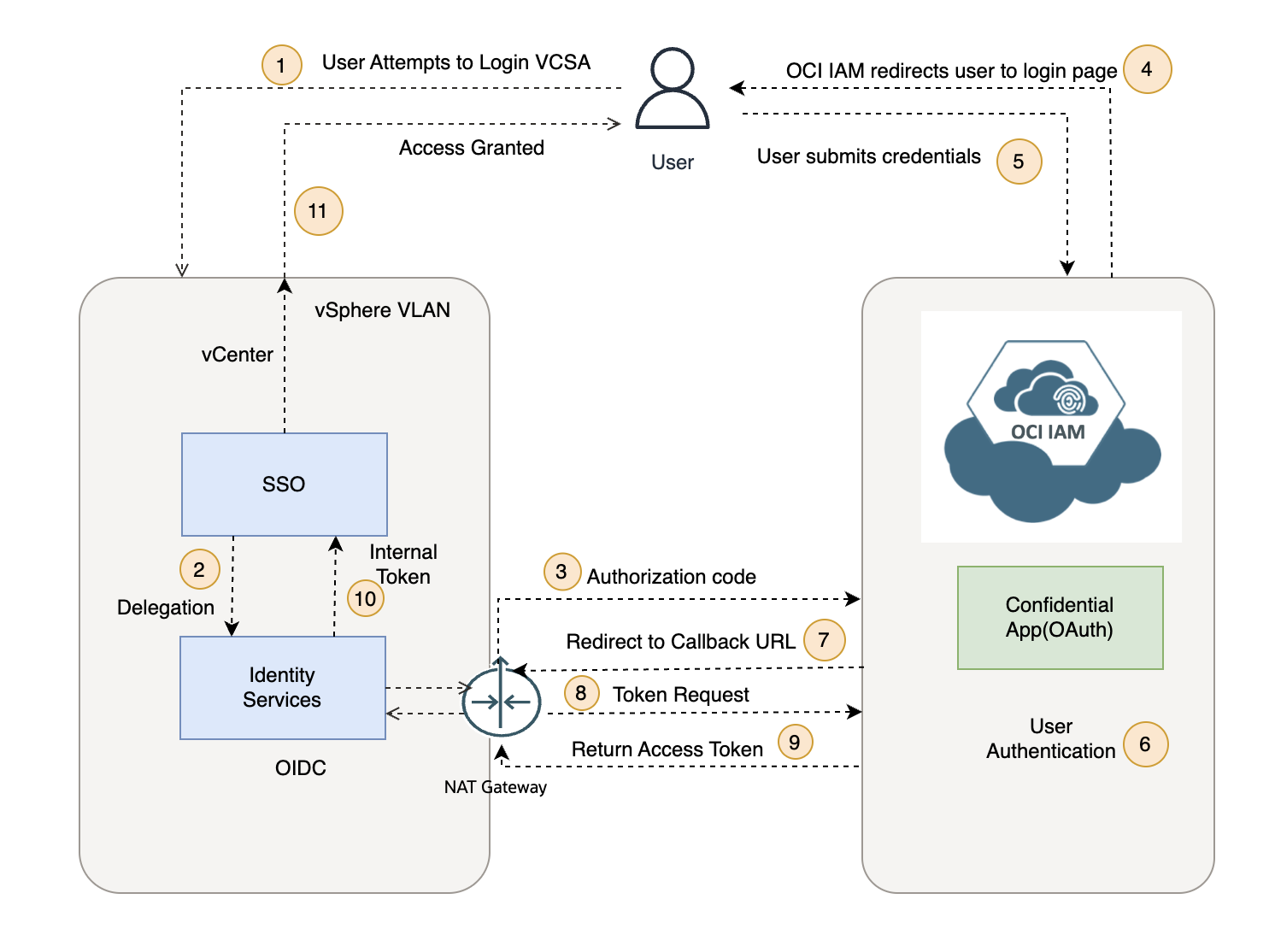

Arquitectura

La arquitectura para la federación de proveedor de identidad externo sigue siendo consistente en vCenter, con tecnología de VMware Identity Services. En este tutorial, nos centraremos en aprovechar los dominios de identidad de OCI IAM.

Hay 2 fases en esta integración:

-

Autenticación de usuario: OAuth

Cuando un usuario intenta conectarse a VCSA, la solicitud de autenticación se redirige sin problemas a través de una solicitud de token OAuth, iniciada por VMware Identity Services, a OCI IAM. Una vez que OCI IAM realiza correctamente la autenticación y validación, se devuelve un token seguro a VMware Identity Services, que, a continuación, otorga al usuario acceso en función de los permisos asignados.

-

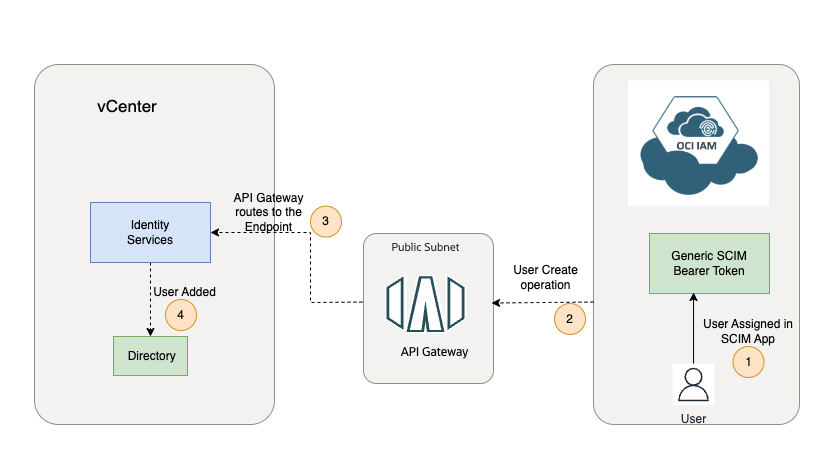

Transferencia de usuario/grupo: sistema para la gestión de identidad entre dominios (SCIM)

OCI IAM es responsable de gestionar usuarios y grupos en el entorno de Oracle Cloud Infrastructure, mientras que vCenter gestiona la infraestructura virtual en entornos VMware. Para garantizar que los usuarios adecuados tengan los permisos de acceso correctos en vCenter, el protocolo de SCIM se utiliza para aprovisionar, actualizar o anular automáticamente el aprovisionamiento de usuarios de OCI IAM a vCenter. Cuando se crea, modifica o suprime un usuario o grupo en OCI IAM, SCIM sincroniza automáticamente estos cambios en vCenter. Esto garantiza que las identidades de usuario en ambos sistemas permanezcan actualizadas sin necesidad de intervención manual.

Nota: Cuando se asigna un grupo en la aplicación OCI IAM SCIM, sus miembros se aprovisionan en VCSA, pero el grupo en sí no se crea.

Público Objetivo

Profesionales de OCI IAM, administradores de Oracle Integration, administradores de Oracle Cloud VMware Solution y administradores de VMware.

Requisitos

-

Requisitos de OCI IAM:

-

Acceso a un arrendamiento de OCI.

-

El usuario de OCI IAM debe tener un valor de Nombre de usuario en formato sAMAccountName (no en formato de correo electrónico ni UPN) porque cuando el proceso de aprovisionamiento de SCIM en OCI IAM crea cuentas de usuario en vCenter, se utiliza sAMAccountName del usuario (por ejemplo,

jdoe) como identificador principal. Durante el proceso de autenticación, VCSA agrega automáticamente el nombre de dominio a sAMAccountName para formar el identificador de usuario completo. Por ejemplo, sijdoees el nombre de usuario y el dominio escorp.example.com, la identidad resultante utilizada en VCSA se convierte enjdoe@corp.example.com. -

Debe tener permisos para crear aplicaciones integradas en OCI IAM. Para obtener más información, consulte Understanding Administrator Roles.

-

La configuración del acceso de cliente se debe activar en Certificado de firma de acceso en la configuración de Dominio de OCI IAM.

-

VCN con una subred pública.

-

Políticas adecuadas de OCI IAM para crear el paquete de autoridad de certificación (CA) y el gateway de API de OCI.

-

-

Requisitos de conectividad de OCI IAM y vCenter:

-

El servidor vCenter debe poder acceder a los puntos finales OAuth de OCI IAM. Por defecto, durante el despliegue de Oracle Cloud VMware Solution, la VLAN vSphere (donde se ha desplegado vCenter) ya está conectada al gateway de NAT.

-

Asegúrese de que OCI IAM puede acceder a las API de SCIM vCenter. Esta conectividad se establece mediante el servicio OCI API Gateway, que sirve como proxy para facilitar la comunicación segura entre OCI IAM y las API de SCIM vCenter.

-

El gateway de API debe tener las rutas adecuadas para acceder a VCSA. En este tutorial, la subred del gateway de API y la VLAN de VCSA vSphere están en el mismo CIDR.

Nota: Si la tabla de rutas de VLAN vSphere no contiene una ruta de gateway de NAT, deberá crear un nuevo gateway de NAT en la VCN y agregar una regla de ruta correspondiente para activar el acceso a Internet.

-

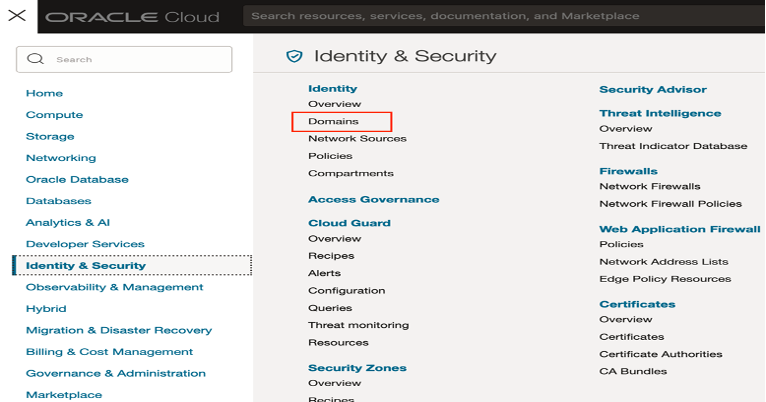

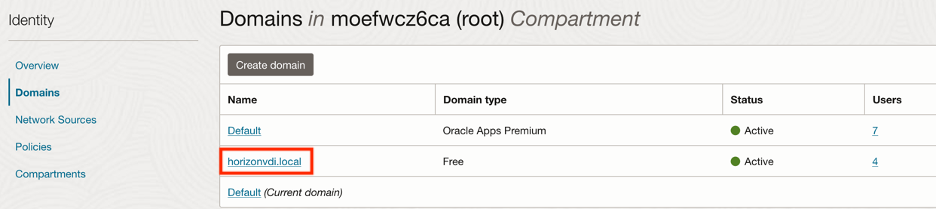

Tarea 1: Registro de una aplicación confidencial en el dominio de OCI IAM

Registraremos una aplicación confidencial en el dominio de OCI IAM correspondiente. Usando esta aplicación confidencial usaremos el flujo de código de autorización OAuth 2.0, para obtener tokens de acceso.

-

Conéctese a la consola de OCI, vaya a Identidad y seguridad y haga clic en Dominios.

-

Seleccione su dominio.

-

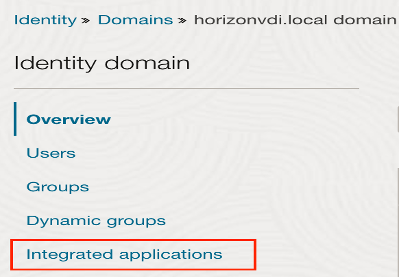

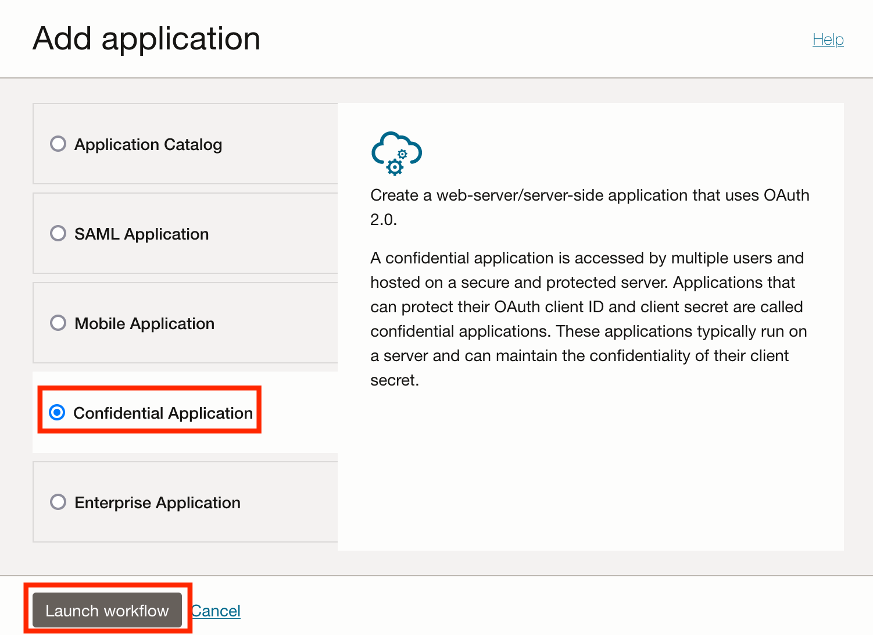

Haga clic en Aplicaciones integradas, seleccione Aplicación confidencial que se utiliza para OAuth y haga clic en Iniciar flujo de trabajo.

-

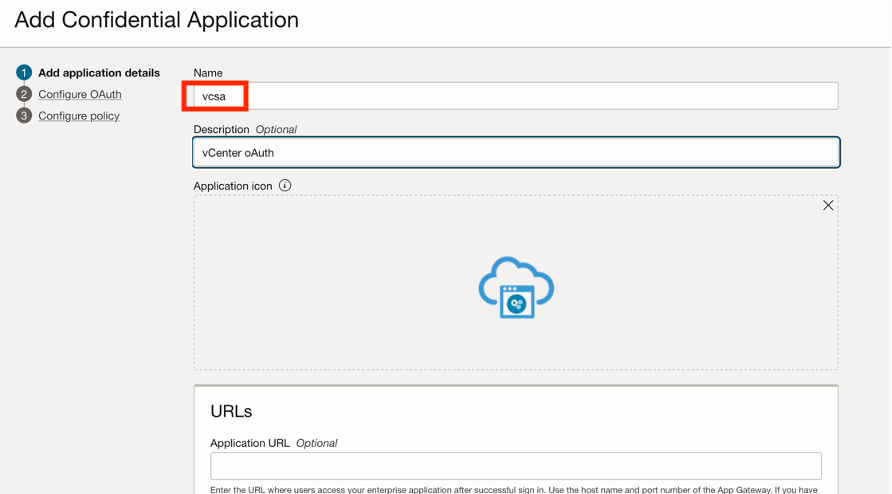

Introduzca el nombre de la aplicación y haga clic en Siguiente.

-

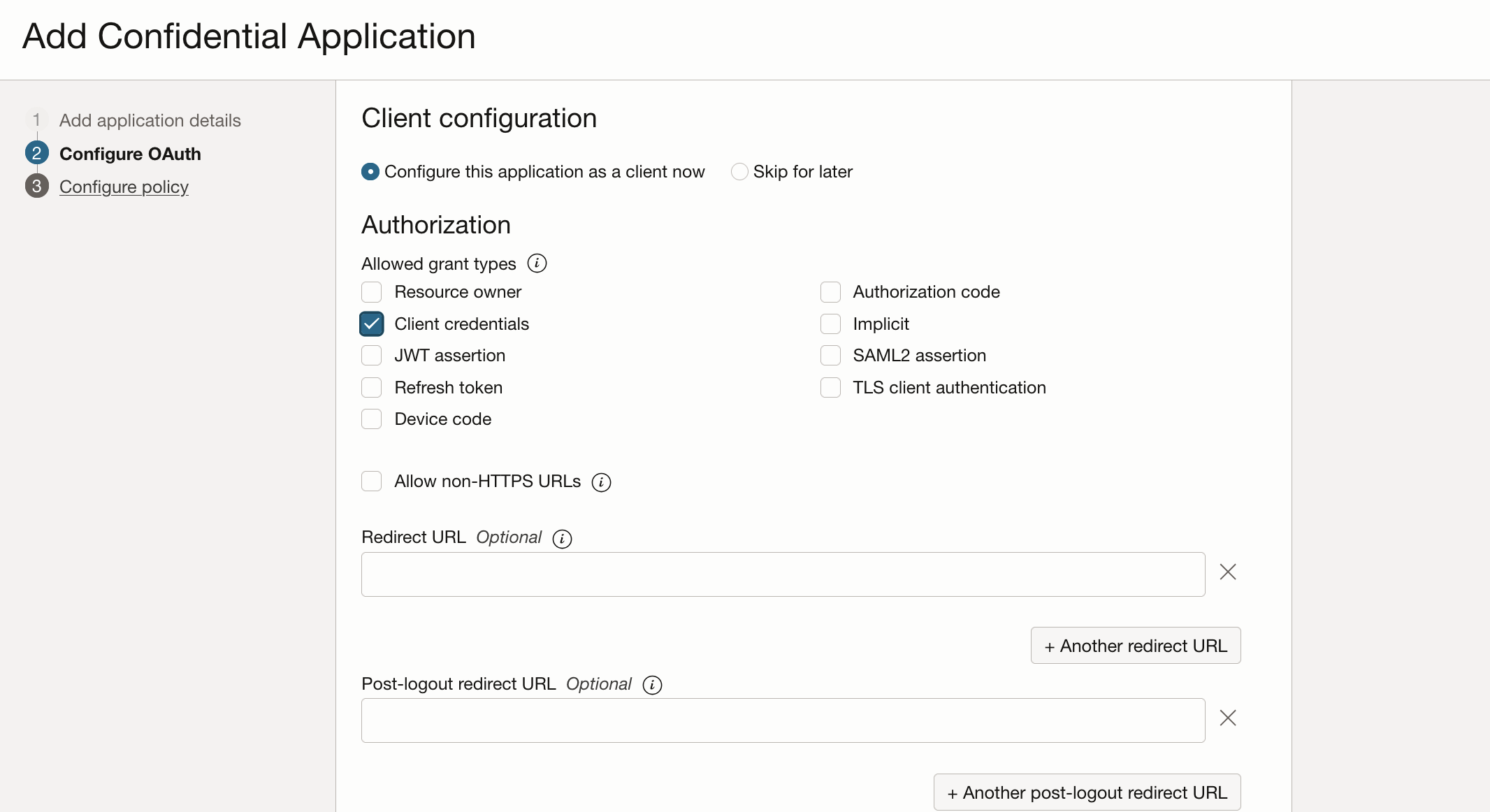

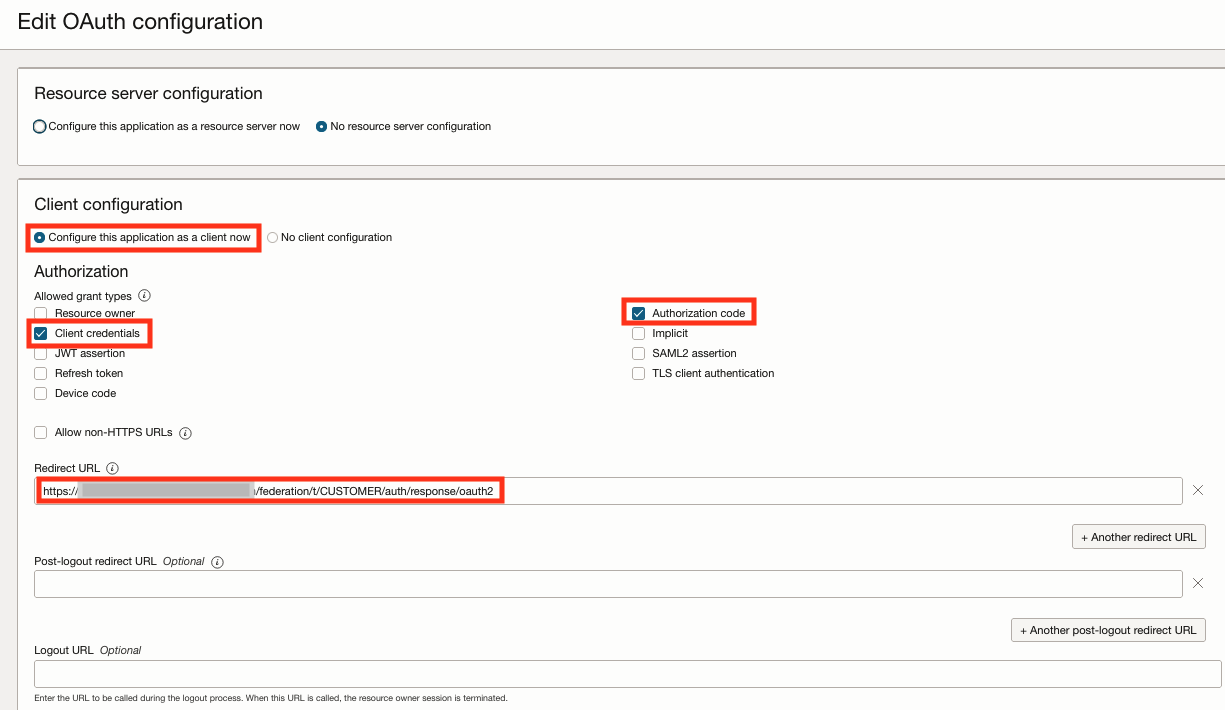

En la sección Configuración de cliente, seleccione Credenciales de cliente.

Nota: Guarde la aplicación sin activar Código de autorización y la URL de redirección. Vuelva a actualizar la aplicación después de obtener la URL de redirección de la tarea 2. Consulte la información que se muestra a continuación

-

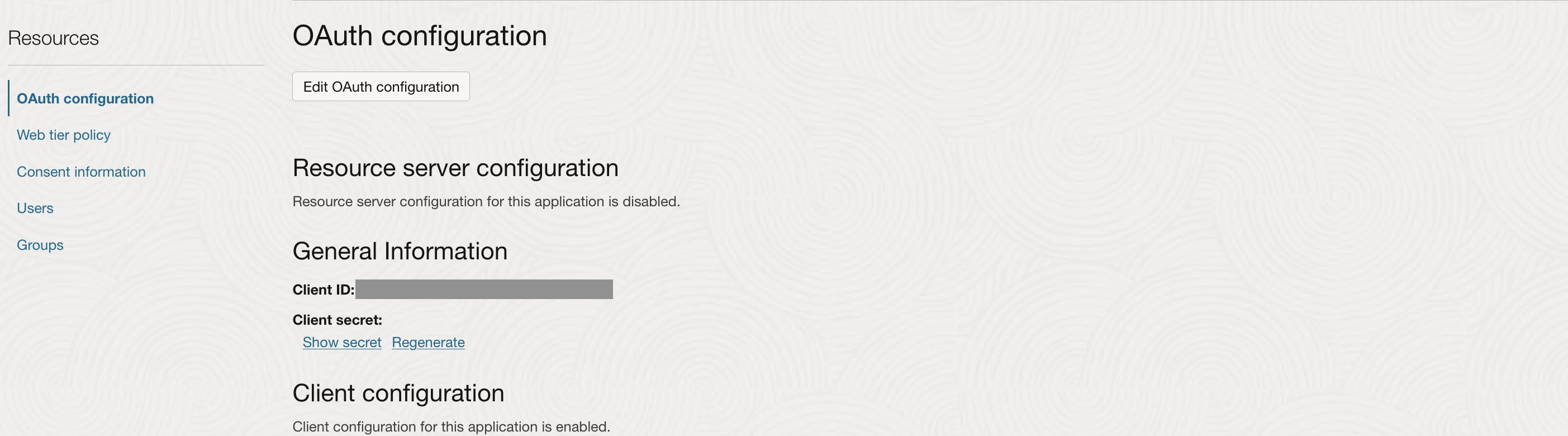

Complete el flujo de trabajo de la aplicación y actívelo. Copie el ID de cliente y el Secreto de cliente.

-

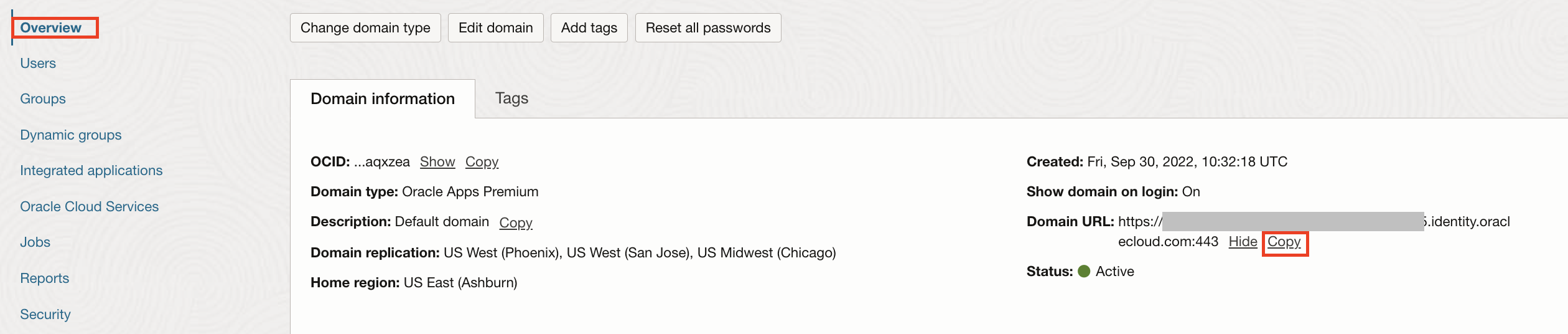

Copie la URL de dominio de la página Información de dominio.

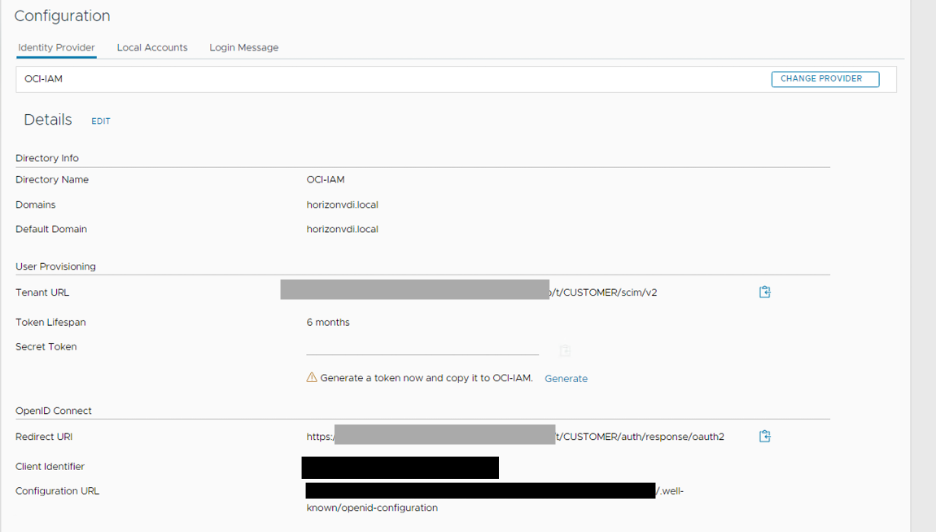

Tarea 2: Configuración del proveedor de identidad (IdP) en el servidor vCenter y descarga del certificado VCenter

Integraremos el servidor vCenter con OCI IAM para activar SSO para los usuarios. En esta tarea, configure IdP en VCSA. Una vez configurado IdP, debemos descargar el certificado vCenter para utilizarlo en la configuración IdP para establecer la confianza entre vCenter y el gateway de API de OCI.

-

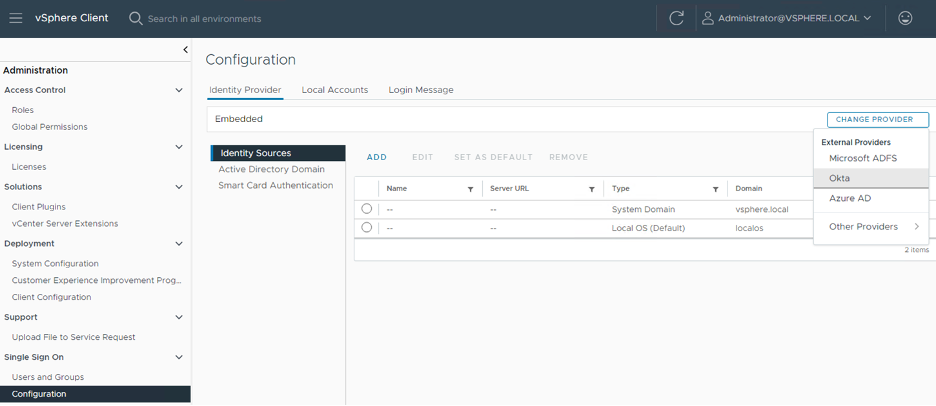

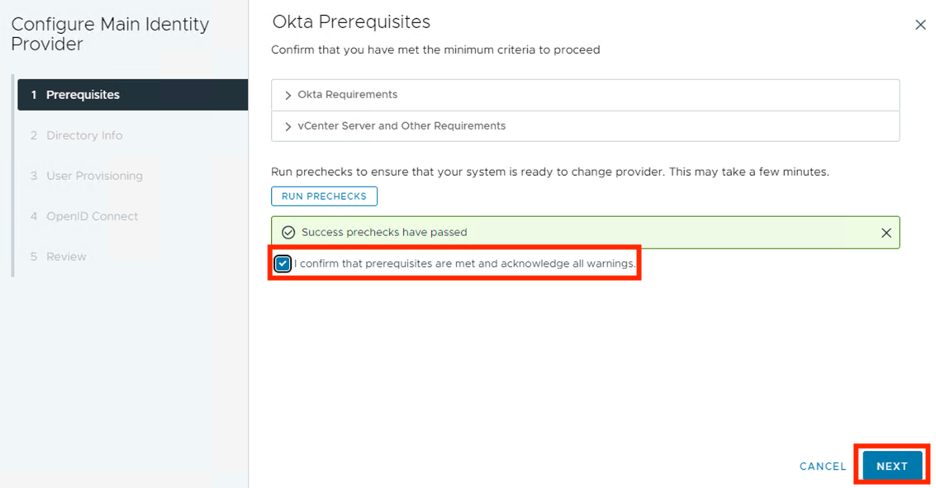

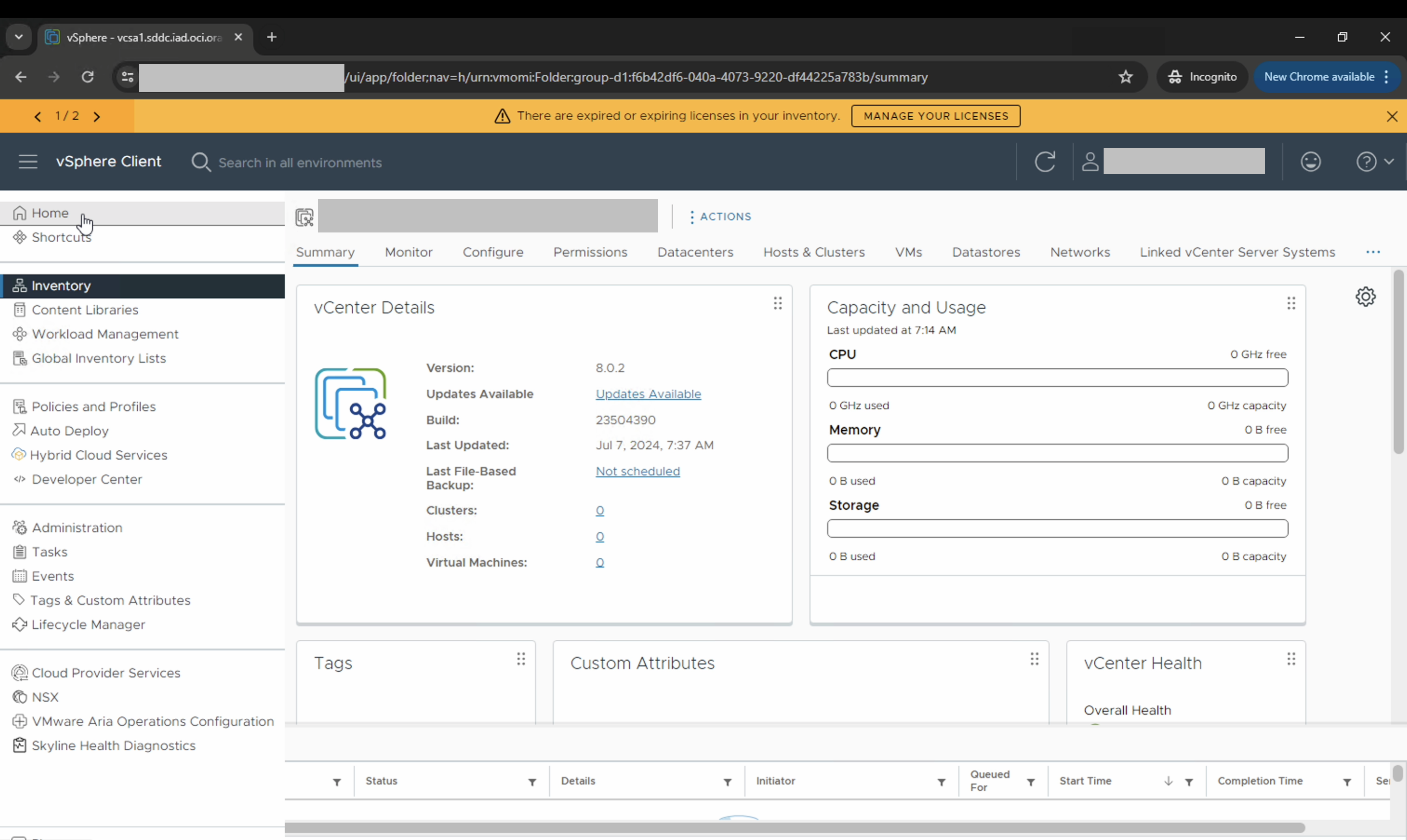

Conéctese como administrador al servidor vCenter y vaya a Inicio, Administración, Conexión única, Configuración, Proveedor de identidad, Orígenes de identidad. En el menú desplegable, seleccione Okta para Cambiar proveedor.

Nota: Utilizaremos la plantilla IdP de Okta, pero se modificará con los detalles de OCI IAM.

-

Confirme que se cumplan los requisitos previos y seleccione Siguiente.

-

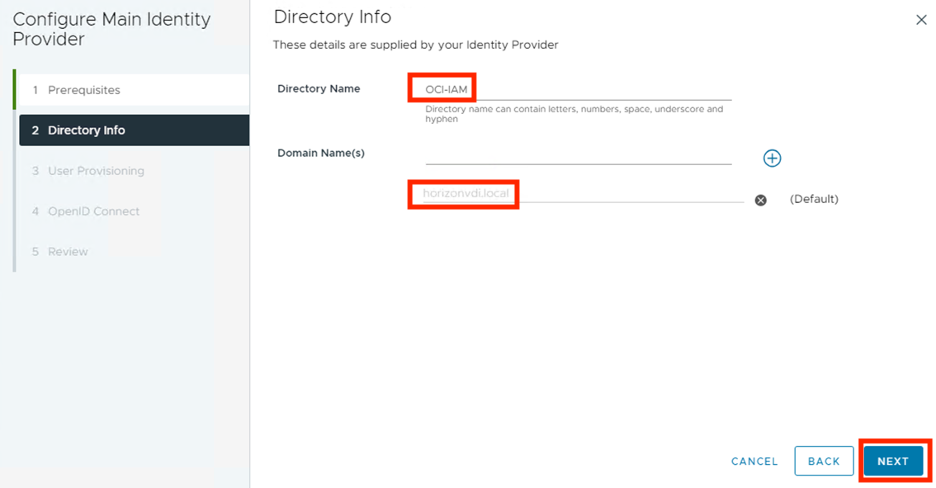

Introduzca un nombre de directorio, un nombre de dominio y haga clic en Siguiente.

-

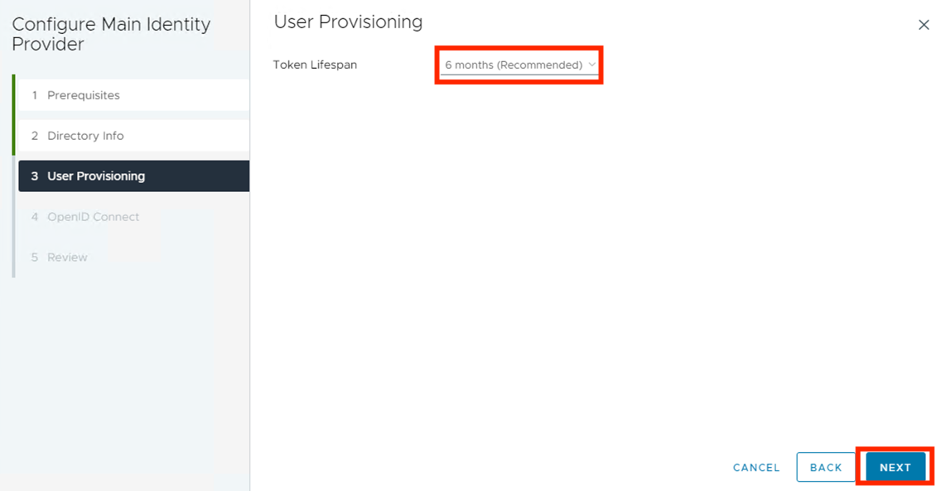

Seleccione un valor de Token Lifespan en el menú desplegable y haga clic en Siguiente.

-

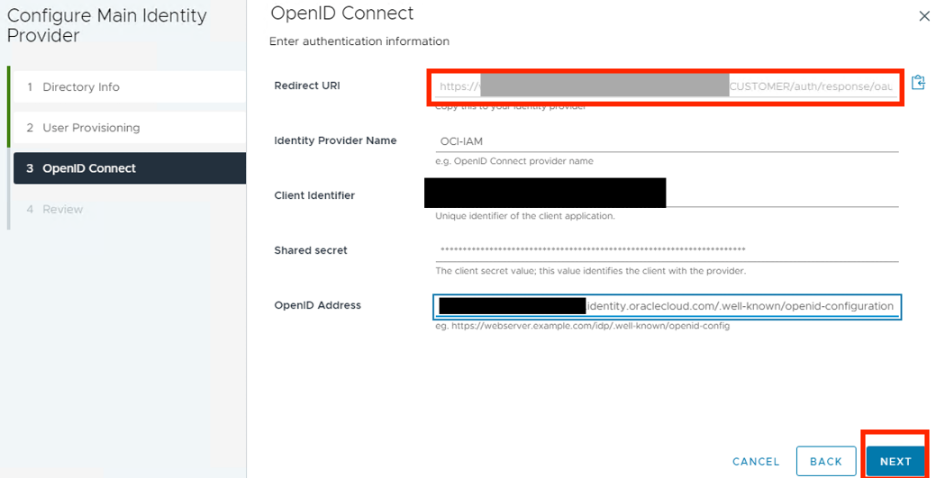

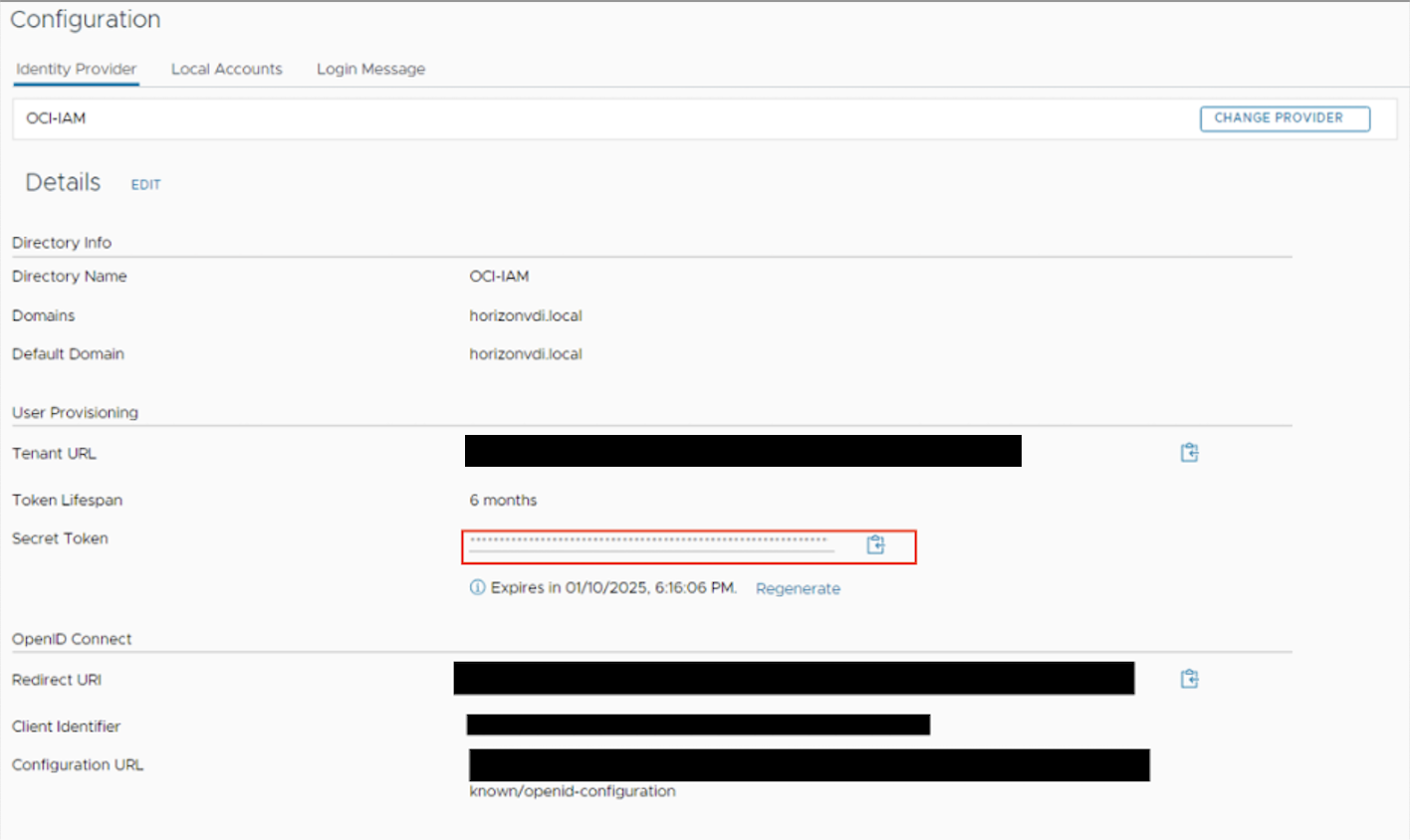

En la sección OpenID Connect, copie el URI de redirección, introduzca un nombre de proveedor de identidad, un identificador de cliente y un secreto copiados en la tarea 1.

En la dirección OpenID, utilice la URL de dominio copiada en la tarea 1 y agréguela con

/.well-known/openid-configuration. Haga clic en Siguiente una vez guardados los detalles.Nota: Anote el URI de redirección y actualice la aplicación confidencial en OCI IAM como se menciona en la tarea 1, paso 5.

-

Haga clic en Finalizar después de revisar la sección de detalles Proveedor de identidad.

-

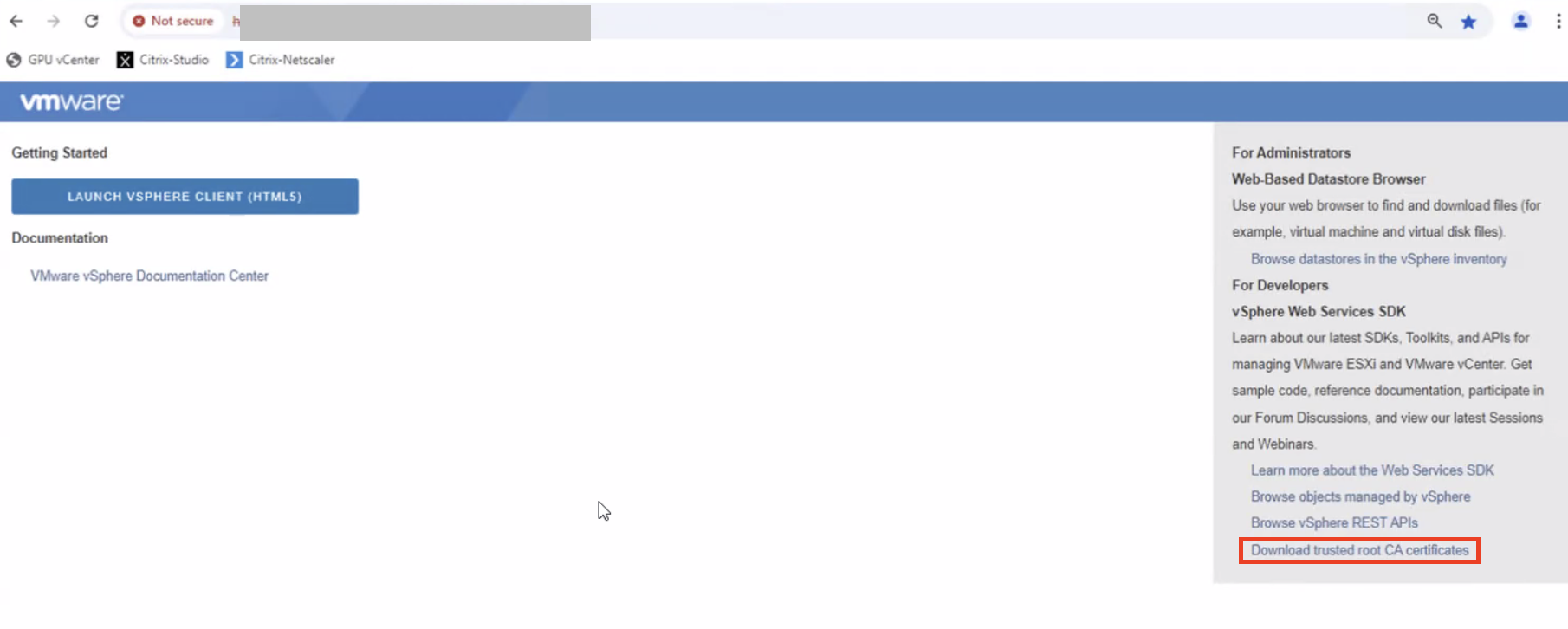

Haga clic en Descargar certificado de CA raíz de confianza para descargar el certificado de CA raíz de confianza de vCenter.

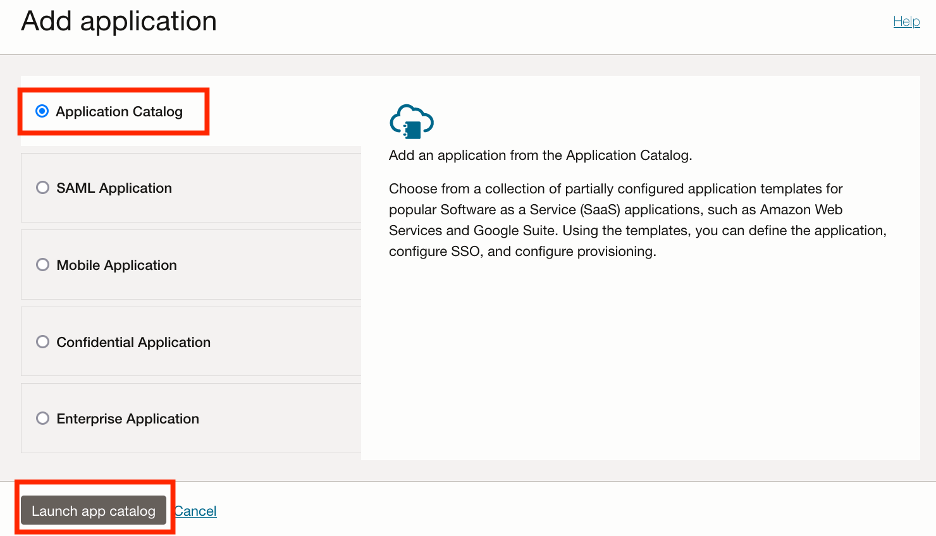

Tarea 3: Creación de la aplicación SCIM en OCI IAM

En esta tarea, crearemos una aplicación SCIM 2.0 en OCI IAM que nos permitirá especificar qué usuarios de OCI IAM se deben transferir al servidor vCenter.

-

Conéctese a la consola de OCI, vaya a Identidad y seguridad, seleccione su dominio y vaya a Aplicaciones integradas y seleccione Catálogo de aplicaciones para agregar una nueva aplicación.

-

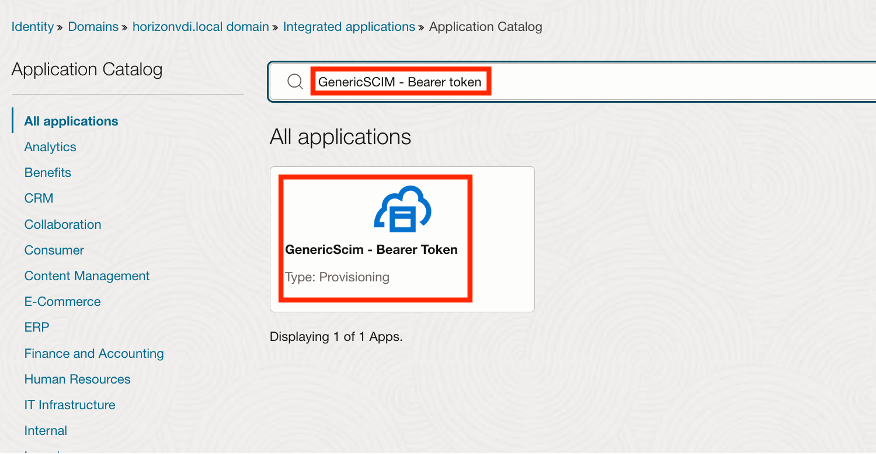

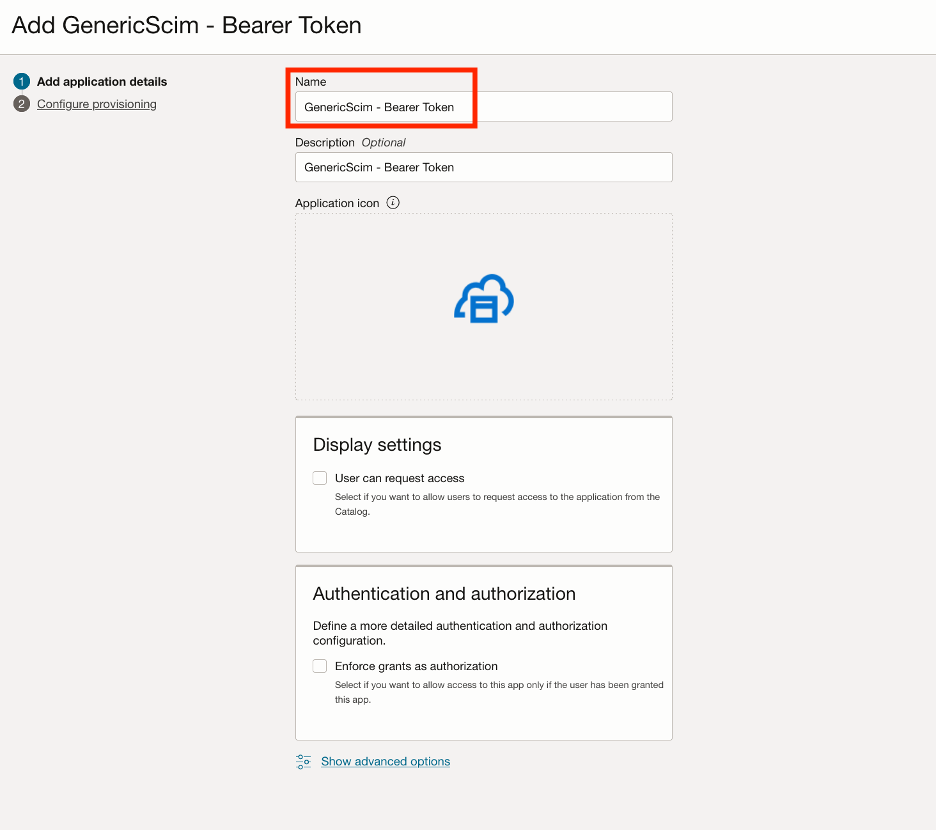

Introduzca GenericSCIM - Token de portador en la barra de búsqueda y seleccione el mosaico.

-

Introduzca un valor en Nombre y haga clic en Siguiente.

-

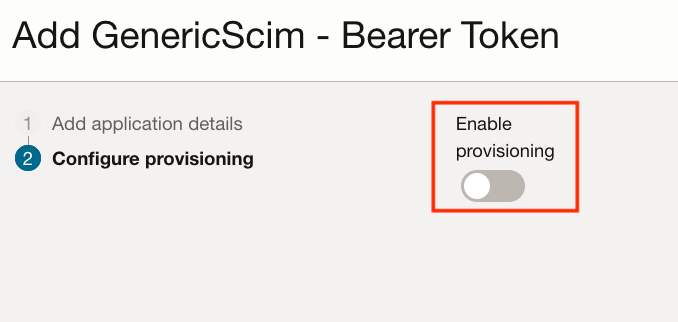

Seleccione Activar aprovisionamiento.

-

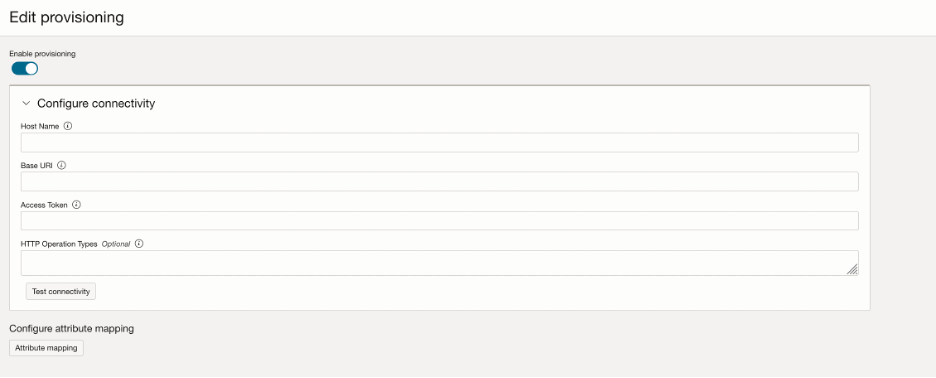

Dado que la URL vCenter no es una URL pública, OCI IAM no podrá acceder a las API de SCIM vCenter. Para exponer la API de SCIM vCenter, configuraremos el gateway de API de OCI público y agregaremos rutas de API de SCIM vCenter. Dejemos los detalles de Configurar conectividad de aprovisionamiento en blanco por ahora y completemos la sección Asignación de atributos.

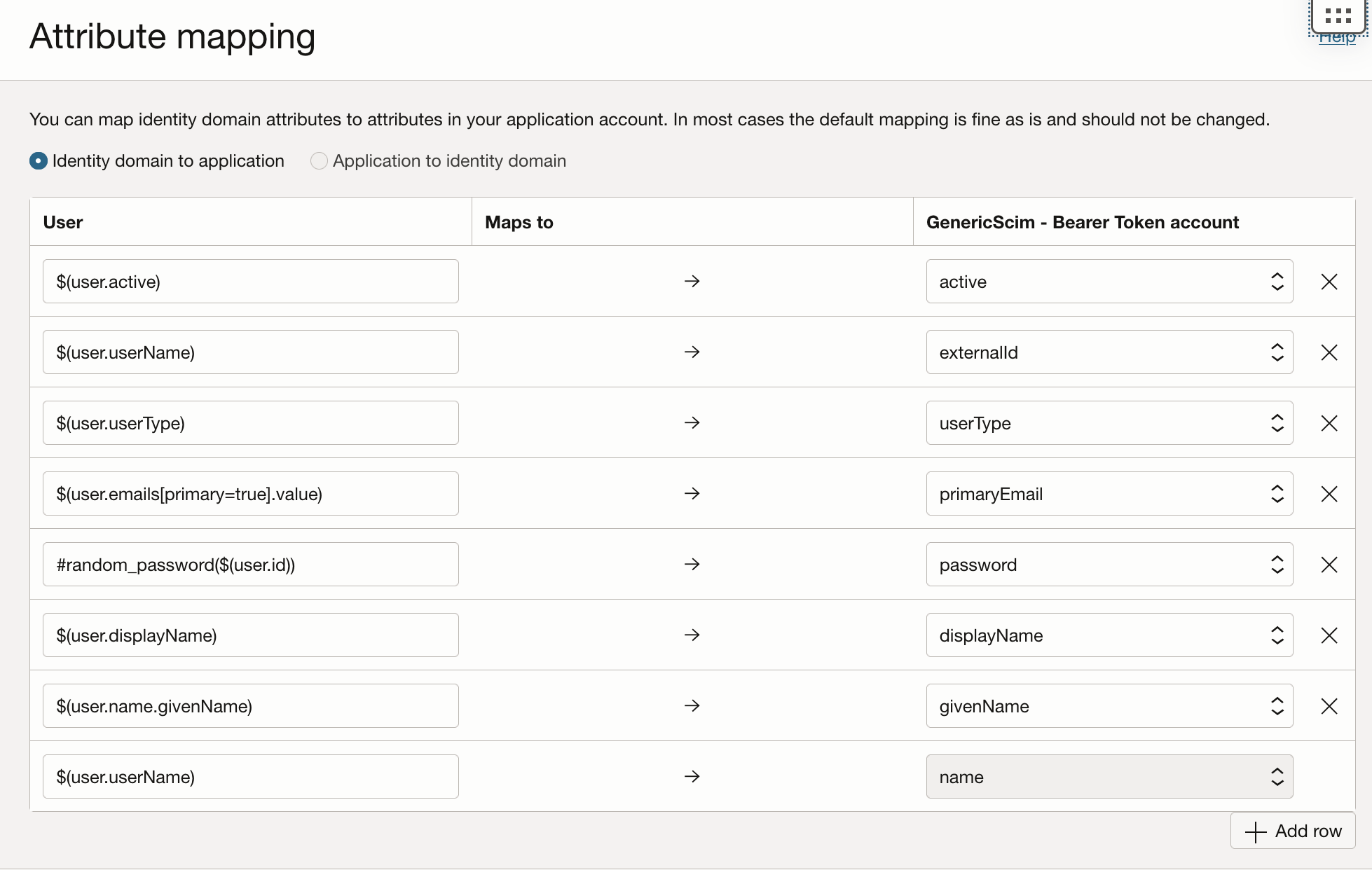

Nota:

- Por defecto, user.id se asigna con externalId. Sustituya

user.idpor$(user.userName). - La sección Aprovisionamiento se actualiza en la tarea 6.

Como se menciona en los requisitos, OCI IAM debe tener un valor de nombre de usuario en formato sAMAccountName (no en formato de correo electrónico ni UPN) porque cuando el proceso de aprovisionamiento de SCIM en OCI IAM crea cuentas de usuario en vCenter, se utiliza sAMAccountName del usuario (por ejemplo,

jdoe) como identificador principal. Consulte la siguiente asignación de atributos de ejemplo.

- Por defecto, user.id se asigna con externalId. Sustituya

-

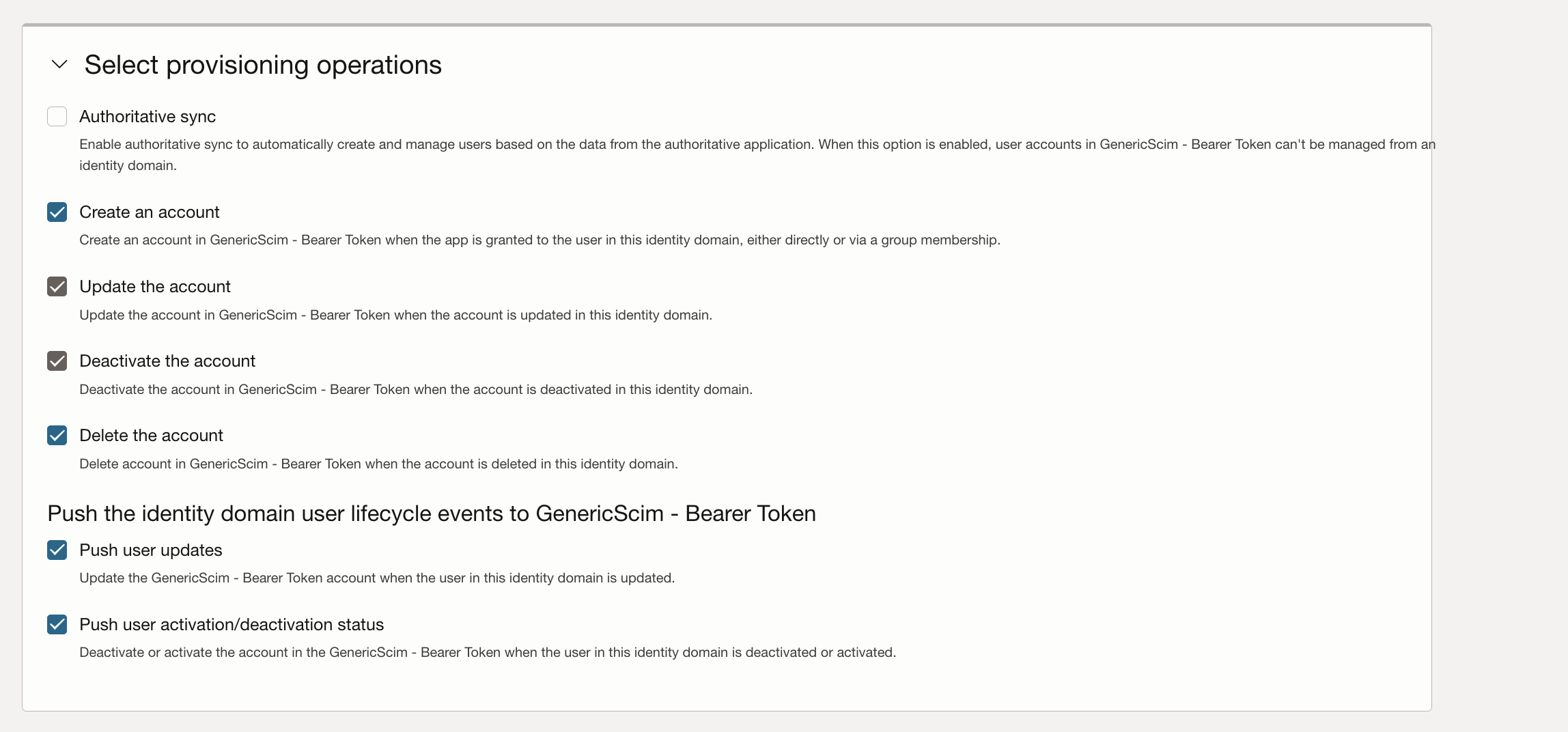

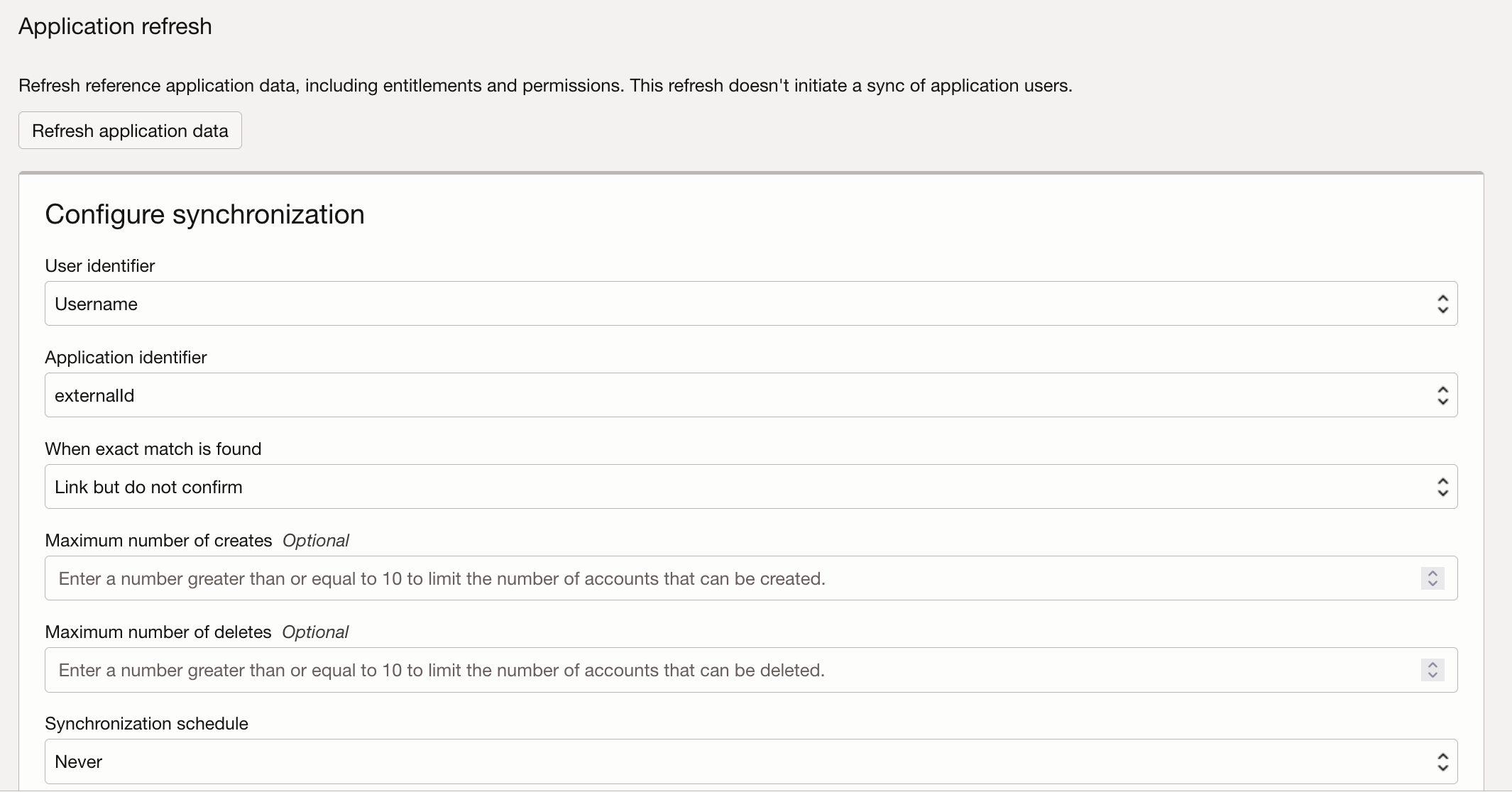

En la sección Seleccionar operación de aprovisionamiento, seleccione Crear una cuenta, Suprimir la cuenta, Transferir actualizaciones de usuario, Transferir estado de activación/desactivación de usuario, active Activar sincronización y utilice la configuración por defecto.

Tarea 4: Creación de un grupo de autoridades de certificación

Para establecer una conectividad de confianza entre OCI API Gateway y VCenter, debemos proporcionar certificados de CA raíz de confianza VCenter en el gateway de API de OCI.

-

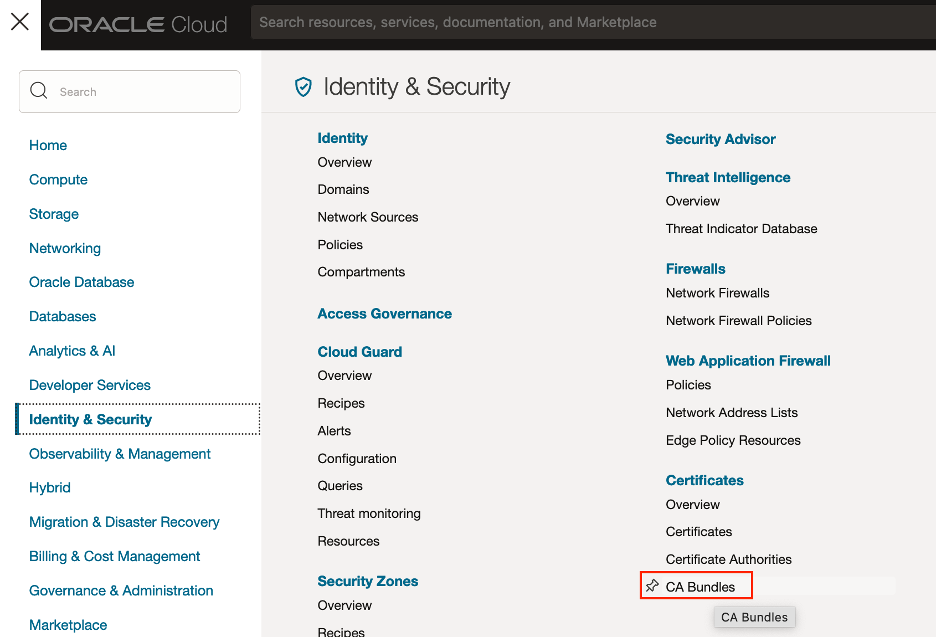

Conéctese a la consola de OCI, vaya a Identidad y seguridad, Certificados y Paquetes de CA.

-

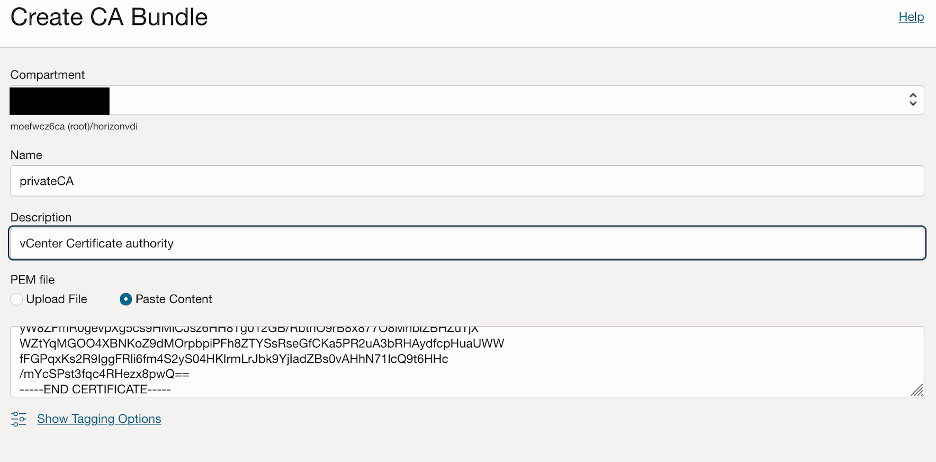

En la página Crear grupo de autoridades de certificación, seleccione un compartimento adecuado y proporcione un nombre válido al grupo y pegue el contenido del certificado descargado en la tarea 2.

Tarea 5: Configuración de OCI API Gateway

Para permitir de forma segura que OCI IAM alcance las API de SCIM vCenter, que no están expuestas a Internet, un gateway de API de OCI actúa como proxy, lo que garantiza una comunicación fluida y segura entre OCI IAM y las API de SCIM vCenter.

-

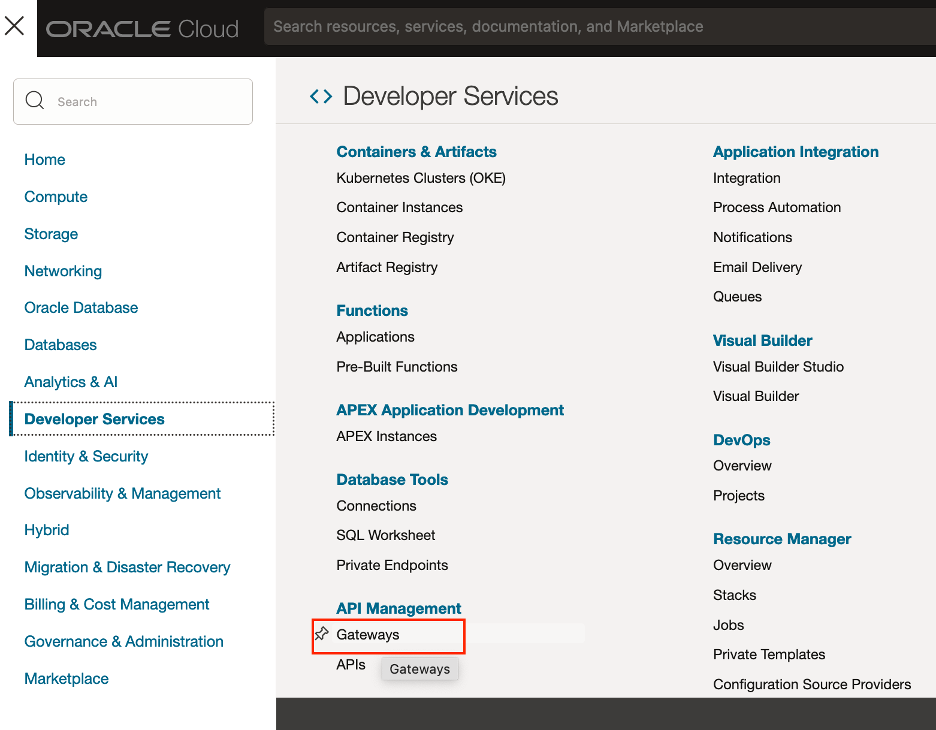

Conéctese a la consola de OCI, vaya a Developer Services, API Management y Gateways.

-

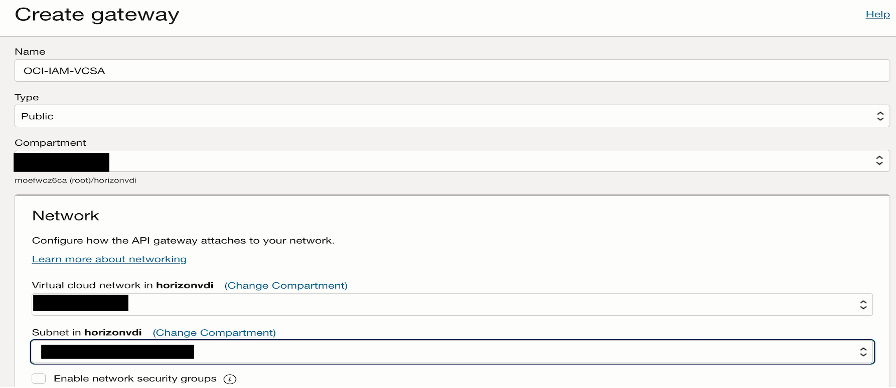

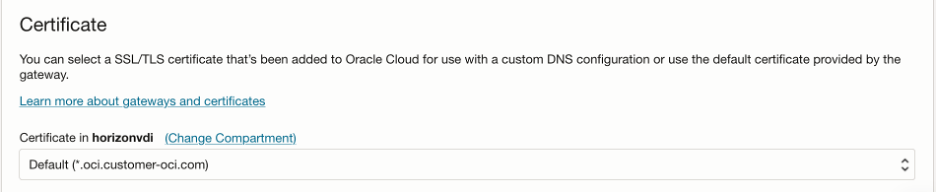

En la página Crear gateway, introduzca un nombre adecuado, seleccione la red virtual en la nube y una subred pública que desee. Utilice el certificado por defecto y haga clic en Terminar. Espere a que el gateway se despliegue por completo.

-

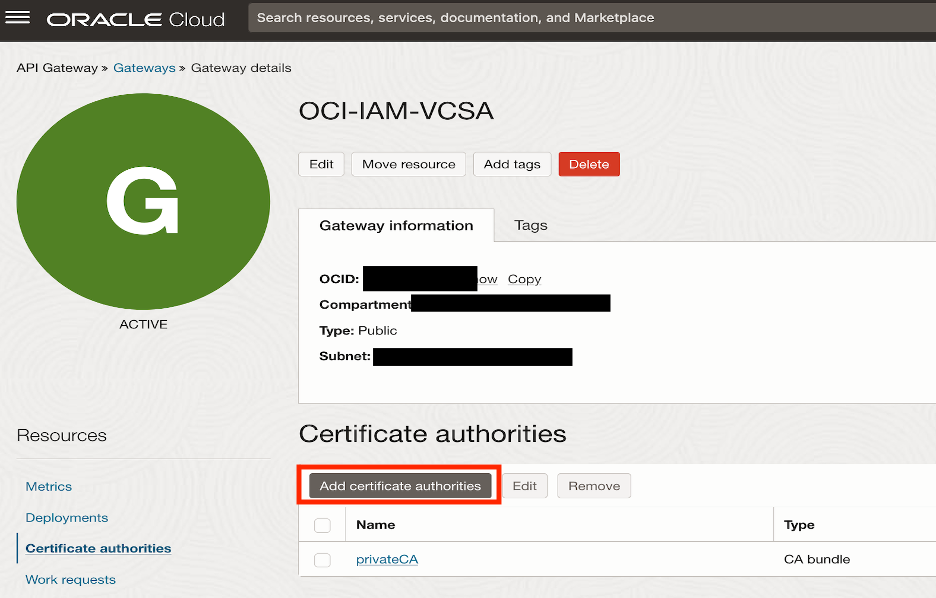

Haga clic en Agregar autoridades de certificación para agregar el grupo de autoridades de certificación creado en la tarea 4.

-

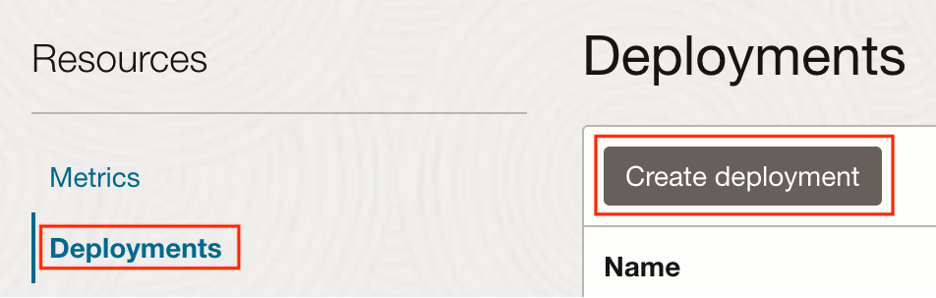

Haga clic en Despliegues y en Crear despliegue.

-

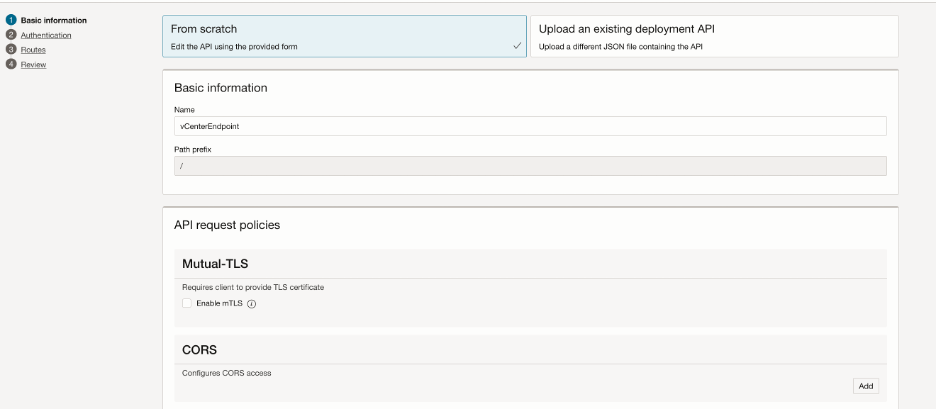

En la sección Información básica, introduzca la siguiente información.

- Nombre: introduzca un nombre válido.

- Prefijo de Ruta de Acceso: Introduzca

/. - Nivel de log de ejecución: seleccione Información.

-

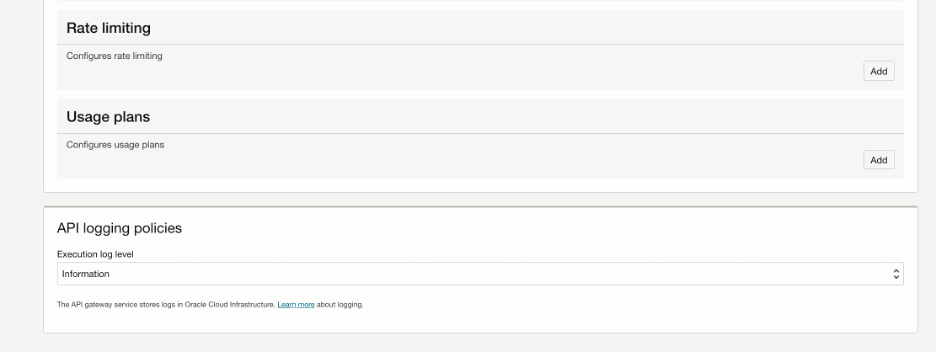

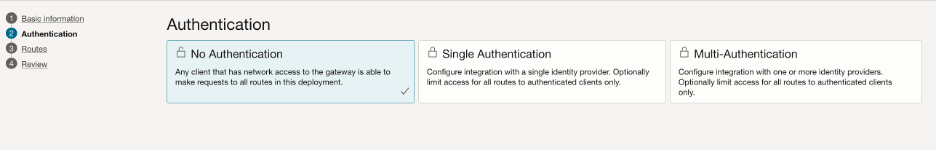

Seleccione Sin Autenticación.

-

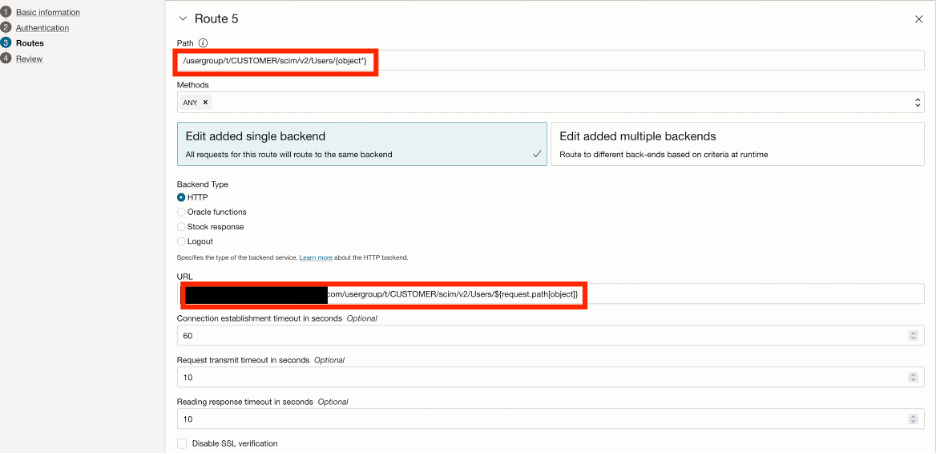

En la sección Rutas, agregue los puntos finales de la API de SCIM vCenter adecuados como rutas diferentes (Ruta 1, Ruta 2, Ruta 3, Ruta 4 y Ruta 5) y haga clic en Siguiente.

-

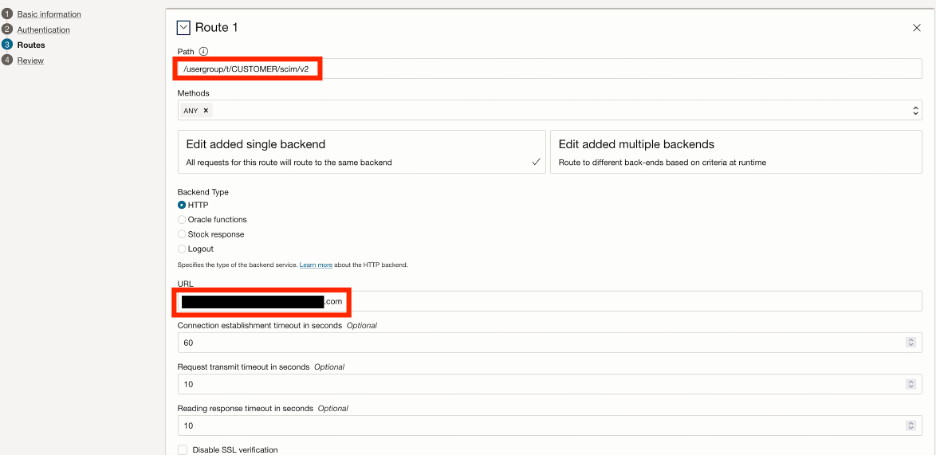

Ruta 1: ruta como

/usergroup/t/CUSTOMER/scim/v2, URL comohttps://<VSCA URL>

-

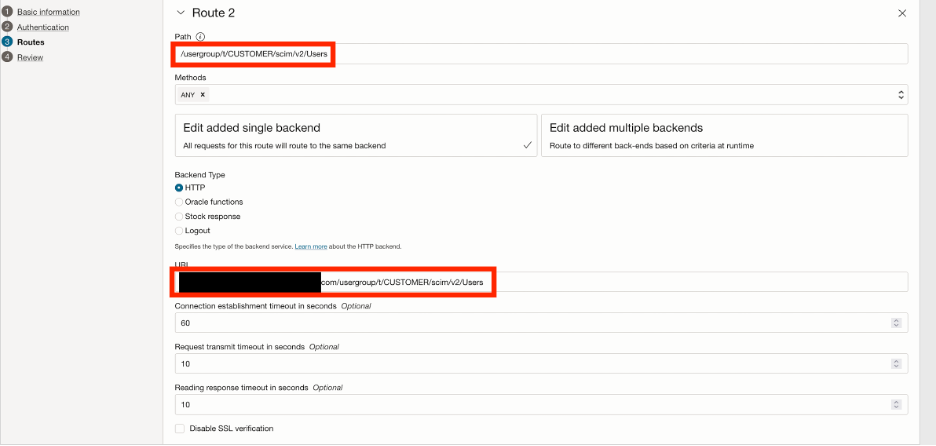

Ruta 2: ruta como

/usergroup/t/CUSTOMER/scim/v2/Users, URL comohttps://<VSCA URL>/usergroup/t/CUSTOMER/scim/v2/Users

-

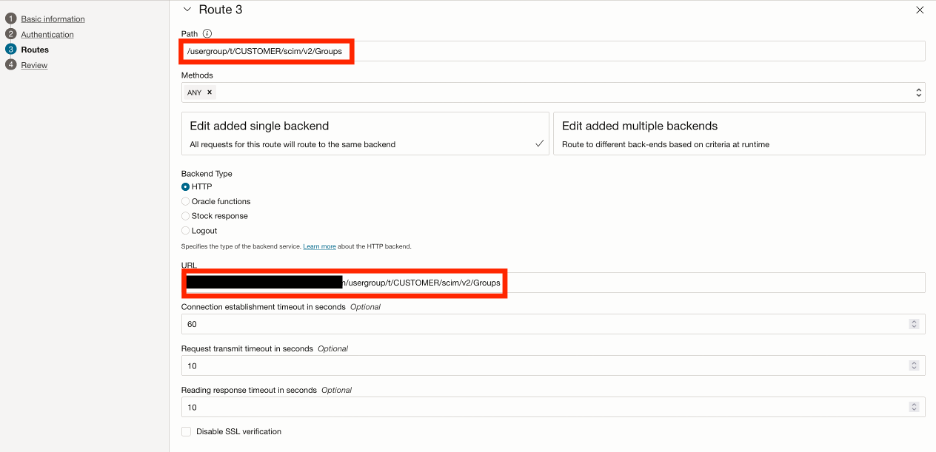

Ruta 3: ruta como

/usergroup/t/CUSTOMER/scim/v2/Groups, URL comohttps://<VSCA URL>/usergroup/t/CUSTOMER/scim/v2/Groups

-

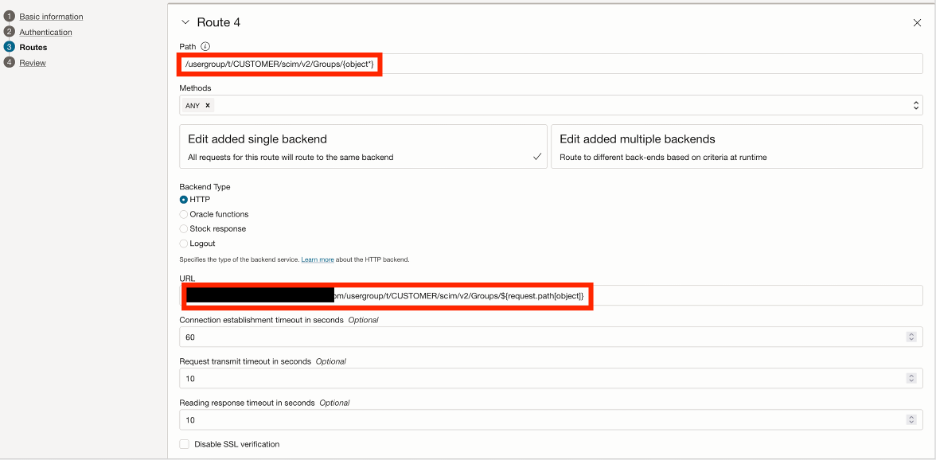

Ruta 4: ruta como

/usergroup/t/CUSTOMER/scim/v2/Groups/{object*}, URL comohttps://<VSCA URL>/usergroup/t/CUSTOMER/scim/v2/Groups/${request.path[object]}

-

Ruta 5: ruta como

/usergroup/t/CUSTOMER/scim/v2/Users/{object*}, URL comohttps://<VSCA URL>/usergroup/t/CUSTOMER/scim/v2/Users/${request.path[object]}

-

-

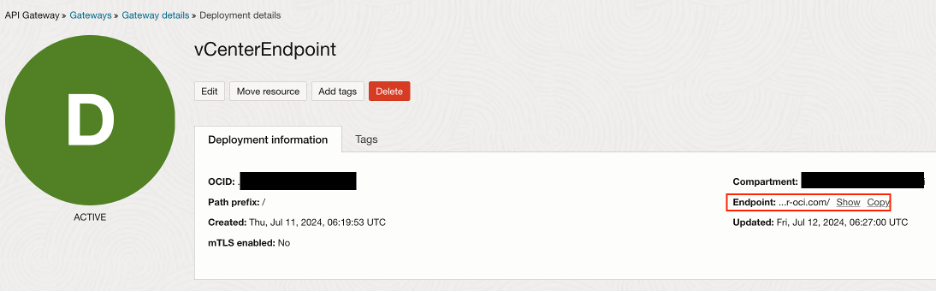

Espere a que termine el despliegue y copie la URL del punto final.

Tarea 6: Actualización de la aplicación SCIM en OCI IAM

-

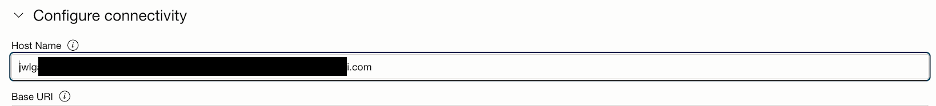

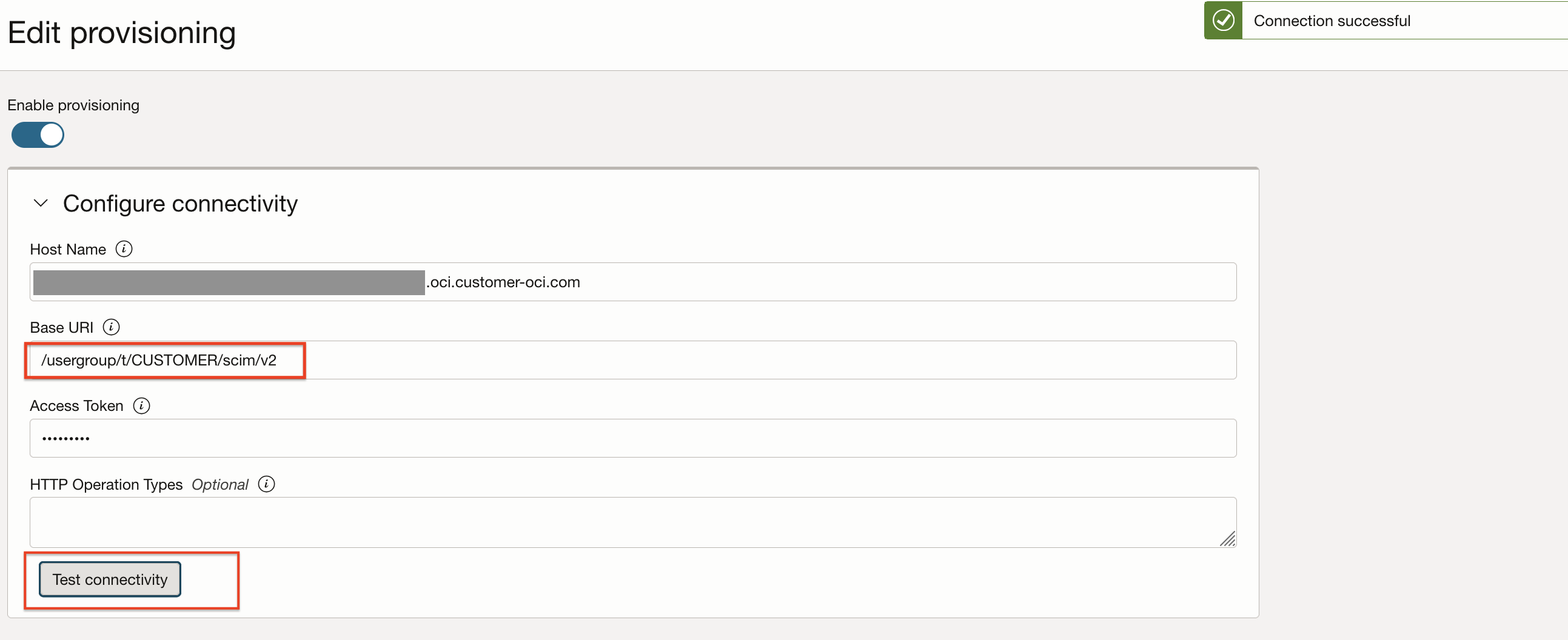

Conéctese a la consola de OCI, vaya a Identidad y seguridad, seleccione el dominio y vaya a Aplicaciones integradas, seleccione la aplicación de token de portador de SCIM genérica y pegue la URL de punto final de despliegue de OCI API Gateway.

Nota: Asegúrese de que solo se utiliza el nombre de host.

-

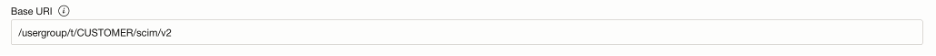

Introduzca un URI base.

-

Agregue el token de acceso vCenter. Para ello, debe conectarse al servidor vCenter, seleccionar la configuración vCenter, generar y copiar el token.

-

Pegue el token de acceso en la aplicación SCIM y haga clic en Probar conectividad.

Tarea 7: Sincronizar usuarios de OCI IAM a vCenter

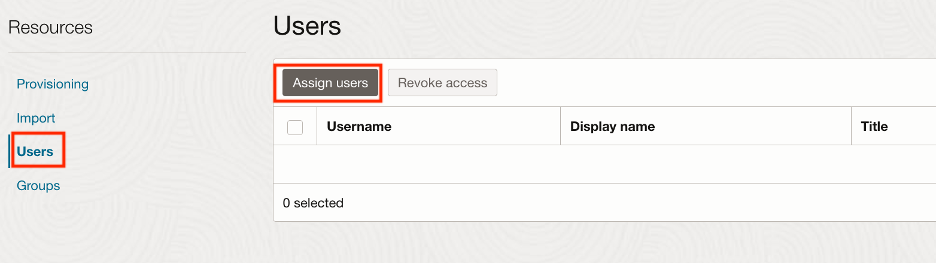

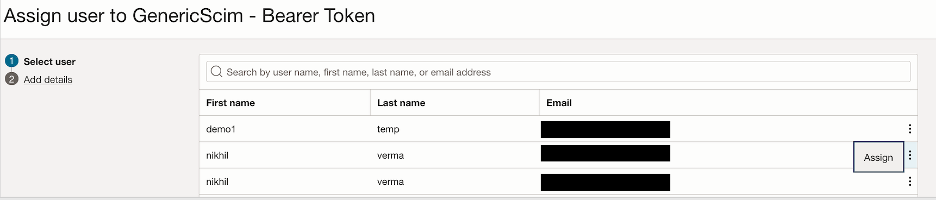

Para especificar qué usuarios de OCI IAM se transferirán al servidor vCenter, los asignaremos a la aplicación SCIM.

-

Conéctese a la consola de OCI, vaya a Identidad y seguridad, seleccione el dominio y vaya a Aplicaciones integradas, seleccione la aplicación de SCIM y haga clic en Usuario y Asignar usuarios.

-

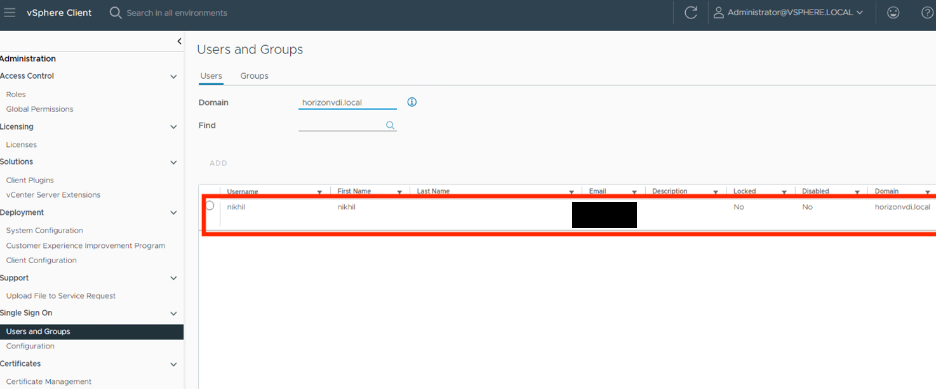

Valide ahora en vCenter los usuarios transferidos y asigne los permisos adecuados. Inicie sesión en el servidor vCenter, seleccione la configuración vCenter, haga clic en Usuario y grupos en Single Sign On, seleccione el dominio agregado y valide los usuarios.

Tarea 8: Prueba

-

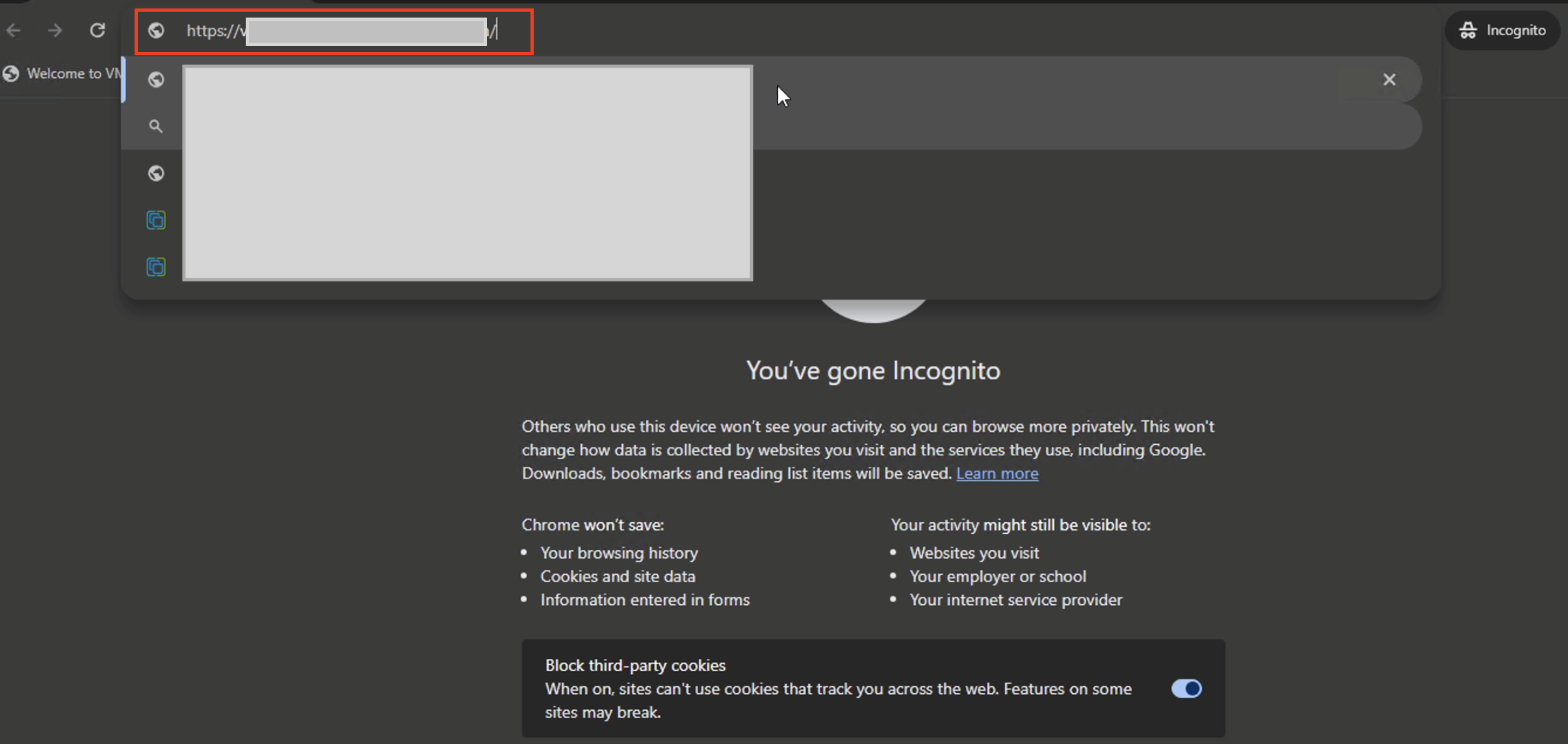

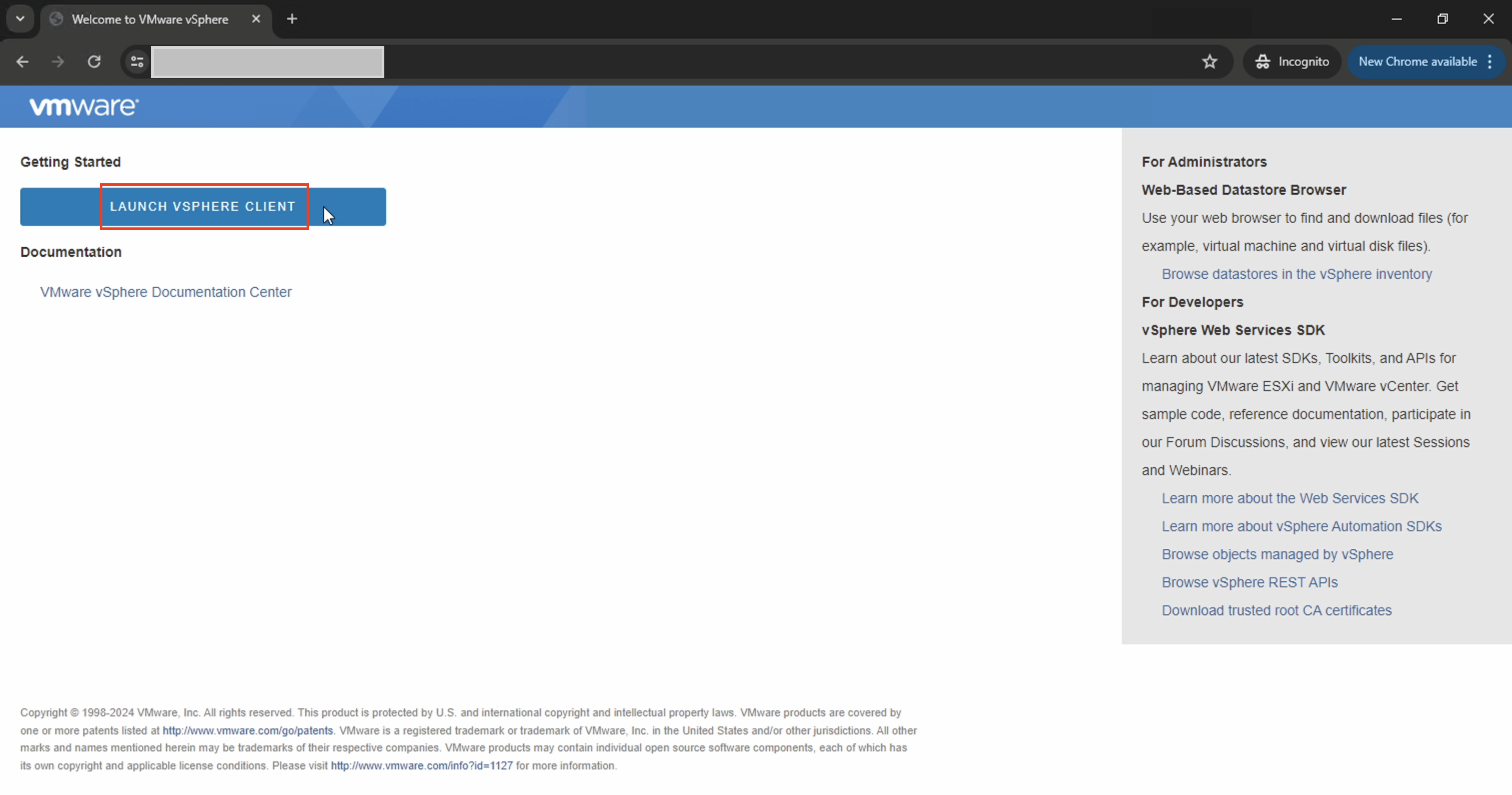

Introduzca la URL vSphere en un explorador de incógnito y haga clic en LAUNCH VSPHERE CLIENT.

-

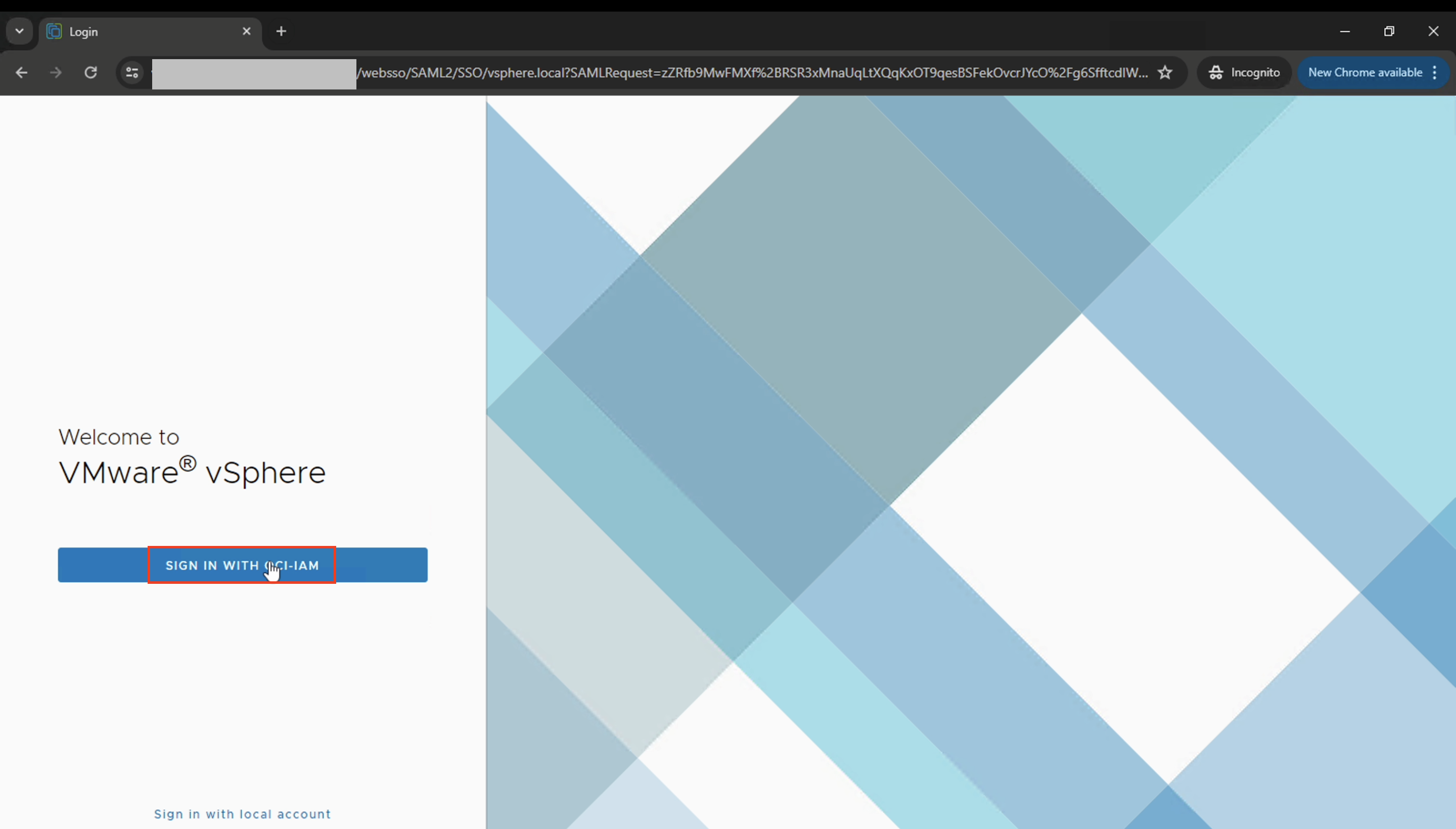

En la página de conexión vSphere, haga clic en INICIAR CON OCI-IAM.

-

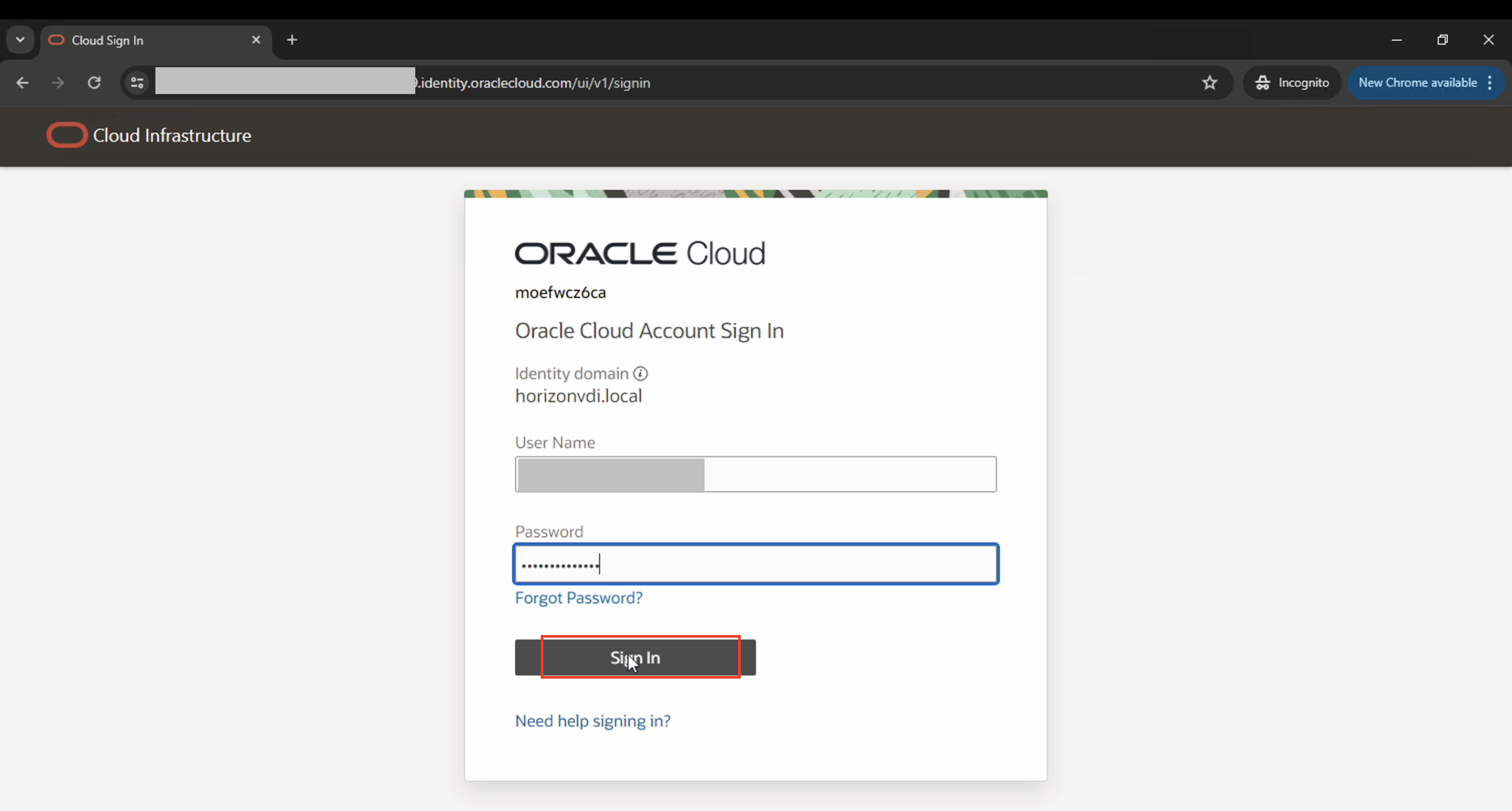

La solicitud se redirige a la página de conexión de OCI IAM. Introduzca el nombre de usuario y la contraseña.

Después de la autenticación correcta, se dirige a la página inicial vSphere.

Pasos Siguientes

En este tutorial, demostramos cómo integrar OCI IAM con vSphere para la autenticación federada, lo que permite a los usuarios conectarse a través de un proveedor de identidad centralizado y el aprovisionamiento de SCIM, lo que garantiza que las cuentas de usuario se sincronicen de manera eficiente entre los dos sistemas. Esta integración simplifica la gestión de identidades, mejora la seguridad y mejora la eficiencia operativa de los administradores.

Enlaces relacionados

Agradecimientos

- Autores: Gautam Mishra (arquitecto principal de nube), Nikhil Verma (arquitecto principal de nube)

Más recursos de aprendizaje

Explore otros laboratorios en docs.oracle.com/learn o acceda a más contenido de formación gratuita en el canal YouTube de Oracle Learning. Además, visita education.oracle.com/learning-explorer para convertirte en un Oracle Learning Explorer.

Para obtener documentación sobre el producto, visite Oracle Help Center.

Integrate vCenter Server Identity Provider Federation with OCI IAM for Oracle Cloud VMware Solution

G15234-02

September 2024