Conexión de su red local mediante VPN

Una red virtual en la nube de Oracle Cloud Infrastructure (VCN) es una versión de capa 3 virtualizada de una red tradicional que proporciona control de las direcciones IP privadas, las subredes, los enrutadores y los firewalls. Un único arrendamiento puede tener varias VCN, separadas o combinadas.

Puede crear a VCN una extensión de su red local mediante una conexión de red privada virtual (VPN). Para ello, Oracle Cloud Infrastructure proporciona una conexión VPN, que es una VPN de IPSec.

-

Puede utilizar líneas de Internet públicas cuando no se necesitan líneas arrendadas.

-

Los espacios de direcciones IP involucrados son privados y no están expuestos al mundo externo.

-

La comunicación entre redes está cifrada.

-

Una VPN de sitio a sitio permite a varios usuarios acceder a los recursos en la nube a través de una sola conexión en lugar de varias conexiones, lo que reduce la sobrecarga de gestión.

Arquitectura

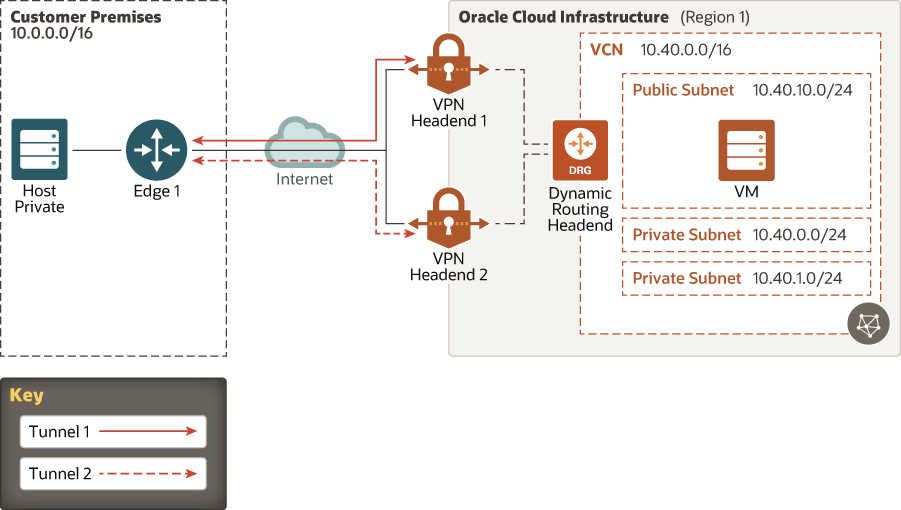

Esta arquitectura de referencia muestra cómo configurar VPC Connect para conectar su red local y VCN.

El siguiente diagrama ilustra esta arquitectura.

Descripción de la ilustración vpn-redundancy.eps

- Red local

Red local utilizada por su organización.

- VCN

Una red virtual privada que se configura en centros de datos de Oracle.

- Subredes

Subdivisiones definidas en VCN. Una subred tiene un rango contiguo de direcciones IP que no se superponen con otras subredes de VCN.

- Listas de seguridad

Reglas de seguridad que especifican el origen, el destino y el tipo de tráfico que se permiten en la subred o fuera de ella.

- Direccionar Tablas

Reglas de direccionamiento que proporcionan asignación para el tráfico fuera de VCN.

- Gateway de direccionamiento dinámico (DRG)

Un enrutador virtual que puede agregar a VCN para proporcionar una ruta para el tráfico de red privada entre su red local y VCN (enrutamiento en tránsito).

- Conexión VPN

Función que gestiona las conexiones VPN de IPSec al arrendamiento.

- Equipo local de cliente (CPE)

Un objeto que representa el activo de red que reside en la red local y establece la conexión VPN. La mayoría de los firewalls de borde actúan como el CPE, pero un dispositivo independiente (como un dispositivo o un servidor) puede ser un CPE.

- IPv4 y IPv6

Esquemas de dirección utilizados para las redes. IPv6 solo está soportado en la nube del gobierno de EE.UU.

- Seguridad de protocolo de Internet (IPSec)

Conjunto de protocolos que cifra el tráfico IP antes de que los paquetes se transfieran del origen al destino.

- Canal

Cada conexión entre el CPE y Oracle Cloud Infrastructure.

- Enrutamiento del protocolo de gateway de borde (BGP)

Permite que las rutas se aprueben dinámicamente. DRG obtiene de forma dinámica las rutas de su red local. En el lado de Oracle, DRG anuncia las subredes de VCN.

- Enrutamiento estático

Al crear la conexión VPN, se informa a las redes existentes a cada lado. Los cambios no se aprenden dinámicamente.

Recomendaciones

Los requisitos pueden diferir de la arquitectura descrita aquí. Utilice las siguientes recomendaciones como punto de partida.

- VCN

Cuando crea VCN, determine cuántas direcciones IP requieren los recursos de la nube en cada subred. Mediante la notación de enrutamiento entre dominios sin clase (CIDR), especifique una máscara de subred y un rango de direcciones de red lo suficientemente grande para las direcciones IP necesarias. Use un espacio de direcciones que esté dentro de los bloques de direcciones IP privadas estándar.

Elija un rango de direcciones que no se superponga con su red local, en caso de que tenga que configurar una conexión entre VCN y la red local más adelante.

Después de crear el archivo VCN, no puede cambiar el rango de direcciones.

Al diseñar las subredes, tenga en cuenta la funcionalidad y los requisitos de seguridad. Todas las instancias informáticas del mismo nivel o rol deben ir a la misma subred, que puede ser un límite de seguridad.

- Listas de seguridad

Utilice listas de seguridad para definir reglas de entrada y salida que se aplican a toda la subred.

En el CPE, defina el conjunto derecho de permisos de acceso. Los permisos pueden tener un nombre diferente en el CPE, como la lista de acceso.

- CPE

Algunos CPE tienen requisitos específicos para algunas funciones de trabajar, como la ruta basada en políticas (en firewalls CheckPoint y Cisco ASA). Asegúrese de que la versión de software de CPE cumpla esos requisitos.

Consideraciones

- Costo

Las VCN, las subredes, los DR, las listas de seguridad y las tablas de rutas no tienen costos adicionales. La máquina virtual de prueba (VM) del despliegue se ha definido para utilizar la forma de nivel libre. Si utiliza las instancias de nivel libre, defina la VM de prueba como una instancia de forma normal.

- Seguridad

La lista de seguridad por defecto tiene el puerto SSH abierto en 0.0.0.0/0. Ajuste la lista de seguridad para que coincida sólo con los hosts y las redes que deben tener acceso SSH a la infraestructura.

Este despliegue coloca todos los componentes en el mismo compartimento.

La subred desplegada es pública para permitir el acceso a la instancia de prueba desde Internet hasta que la VPN esté funcionando. Si las máquinas virtuales no proporcionan ningún servicio público, considere la posibilidad de eliminar recursos o incluso toda la subred pública.

- Escalabilidad

Cada arrendamiento tiene un límite de cinco DRG.

Cada región puede tener cuatro conexiones VPN.

- Rendimiento

Cada conexión puede alcanzar 250 Mbps.

El rendimiento global máximo de DRG es 10 Gbps.

Dado que las conexiones VPN utilizan líneas de Internet públicas, los actores externos pueden afectar al rendimiento de esas líneas.

- Disponibilidad y redundancia

Los LAG son redundantes y se conmutan por error automáticamente.

Cada conexión puede tener varios túneles.

Considere el uso de varios enlaces de Internet de diferentes proveedores en entornos de producción.

- Uso

Este despliegue le proporciona todos los componentes que se muestran en el diagrama. Debe informar la dirección IP pública del CPE.

La máquina virtual incluida demuestra y prueba la conectividad básica.