Acerca de las opciones de conectividad de red para integrar los servicios de Oracle Utilities Cloud con aplicaciones externas

Para integrar los servicios de Oracle Utilities Cloud con una aplicación alojada externamente en su centro de datos o en un centro de datos de terceros, debe comprender los requisitos de red, autenticación y protocolo para la comunicación saliente y entrante desde y hacia los servicios de Oracle Utilities Cloud.

Nota:

Para analizar este cuaderno de estrategias, planificar y configurar las redes necesarias para la integración con Oracle Utilities Cloud Services, debe comprender a fondo los conceptos generales de las redes, así como la certificación Oracle Cloud Infrastructure (OCI) adecuada o una experiencia equivalente.Arquitectura

Puede seleccionar cualquiera de las tres opciones de arquitectura para integrar los servicios de Oracle Utilities Cloud con una aplicación alojada en su centro de datos o en un centro de datos de terceros.

Arquitectura 1: Integración de una aplicación externa con los servicios de Oracle Utilities Cloud mediante API de servicio web públicas (internet)

Descripción de la ilustración pub-inet-opt.png

En su forma más sencilla, la integración entre la aplicación alojada en su red privada/corporativa y los servicios de Oracle Utilities Cloud se puede lograr a través de la red pública de Internet. Las API de REST en los servicios de Oracle Utilities Cloud se exponen de forma segura a la red pública de Internet, de modo que si una aplicación local necesita acceder a las API de REST, puede hacerlo siempre y cuando la aplicación tenga acceso a la red pública de Internet. Del mismo modo, los servicios de Oracle Utilities Cloud pueden acceder a los puntos finales del servicio web expuestos a la red pública de Internet (IP pública), es decir, si los puntos finales del servicio web de la aplicación local están expuestos a la red pública de Internet, estos pueden ser consumidos por los servicios de Oracle Utilities Cloud. Se puede configurar un firewall en la red corporativa para exponer los puntos finales privados de cualquier aplicación a la red pública de Internet. Aunque esto constituye el canal de comunicación más simple posible, la transmisión por Internet pública requiere una estrecha consideración de la seguridad, disponibilidad y fiabilidad que puede proporcionar la red pública de Internet.

Arquitectura 2. Integración de una aplicación externa con los servicios de Oracle Utilities Cloud mediante VPN Connect para API de servicio web privadas

Flujo de reenvío: configure la comunicación de salida:

Descripción de la ilustración vpn-connect-forward.png

Flujo inverso:

Descripción de la ilustración vpn-connect-reverse.png

En esta arquitectura, la aplicación externa realiza llamadas de API de servicio web privado a través de la red pública de Internet, protegida por una VPN ampliada, que crea una conexión segura entre la red privada corporativa y la VCN en Oracle Cloud Infrastructure (OCI). En las redes OCI, la comunicación entre la VCN de los servicios de Oracle Utilities Cloud (red virtual en la nube) y la VCN utiliza el gateway de servicios. VPN Connect requiere la configuración de CPE (equipo local de cliente), que interactúa con VPN DRG (gateway de enrutamiento dinámico), lo que crea un túnel de cifrado IPSEC a través de Internet y protege toda la información que fluye a través del túnel. Oracle Identity Cloud Service proporciona la autenticación.

A su vez, el servicio Oracle Utilities Cloud realiza llamadas de servicio web a la aplicación externa mediante el uso de métodos de autenticación soportados por el servicio Oracle Utilities Cloud, como credenciales de cliente OAuth/autenticación básica, a través de la VPN. Tenga en cuenta que los servicios de Oracle Utilities Cloud pueden realizar llamadas de API solo a direcciones IP públicas, si las API externas son privadas, necesita la configuración adecuada para garantizar que las API externas tengan IP públicas; por ejemplo: un proxy inverso/cliente mencionado en el diagrama de arquitectura anterior para exponer los puntos finales de su API privada a través de IP pública. La aplicación externa publica datos en OCI Object Storage mediante las API de REST.

Si los certificados digitales de la aplicación externa no son emitidos por una autoridad de certificación, puede utilizar un único proxy inverso, con certificado firmado, para proxy para varias aplicaciones del centro de datos. Puede configurar el proxy inverso descrito en el ejemplo anterior, ya sea en su centro de datos o en su VCN en OCI.

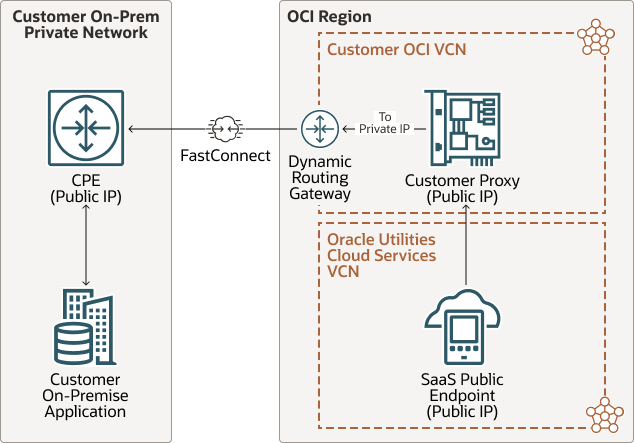

Arquitectura 3. Integración de una aplicación externa con los servicios de Oracle Utilities Cloud mediante FastConnect para API de servicios web privados

Flujo de reenvío: configure la comunicación de salida:

Descripción de la ilustración fastconnect-opt-forward.png

Flujo inverso:

Descripción de la ilustración fastconnect-reverse.png

También se puede utilizar otra opción de enrutamiento privado de FastConnect para conectar su red privada/corporativa con la red OCI (VCN de OCI). FastConnect proporciona un punto de entrada a OCI para una línea privada dedicada entre el centro de datos y OCI para permitir la transferencia de datos de gran ancho de banda a través de un canal altamente seguro. La comunicación de FastConnect requiere que el DRG de FastConnect se configure en la VCN de OCI junto con una línea dedicada que pueda conectar el CPE con el DRG de FastConnect que se va a configurar, lo que a su vez interactúa con el gateway de servicio o el proxy (si está disponible) en la VCN, según la dirección de la comunicación. En las redes OCI, la comunicación entre la VCN de Oracle Utilities Cloud Service (red virtual en la nube) y la VCN utiliza el gateway de servicio o el proxy en función de la dirección de la llamada de API.

Nota:

Para el flujo de reenvío (en los escenarios aplicables), puede enrutar la comunicación desde la VCN de Oracle Utilities Cloud Service al proxy del cliente alojado en la VCN de OCI del cliente con una IP pública a través de Internet.Descripción de escenarios de redes

En este manual se describen cuatro escenarios de red diferentes, basados en las tres arquitecturas de red anteriores, cualquiera de las cuales puede considerar al integrar Oracle Utilities Cloud Services con una aplicación alojada externamente. Para ayudarle a elegir la topología de red adecuada, aquí proporcionamos una descripción y una discusión pro/concep de cada escenario.

Utilice la siguiente tabla y los temas asociados para ayudarle a decidir qué opción de red se adapta mejor a sus necesidades.

| Escenario | Descripción | Seguridad | Alta Disponibilidad | Rendimiento | Costo |

| 1 | Conectividad en Internet pública sin VPN ni FastConnect | Solo TLS | Se basa en la conectividad a través de Internet | Limitado | Bajo costo de configuración; bajo costo de configuración; los cargos de transferencia de datos de OCI se pueden aplicar |

| 2 | Conectividad en Internet pública con VPN Connect y sin FastConnect | IPSec, cifrado | Limitado | Normalmente <250Mbps | Bajo costo de configuración; bajo costo de configuración; los cargos de transferencia de datos de OCI se pueden aplicar |

| 3 | Conectividad a través de FastConnect sin VPN (VPN puede reducir el rendimiento) | TLS en línea privada dedicada - No cifrado | Redundancia soportada: consulte las mejores prácticas de redundancia alta | Aumentos de velocidades de puerto en 1 Gbps, 10 Gbps o 100 Gbps | Costo de configuración prometido; los cargos de transferencia de datos de OCI no se aplican |

| 4 | Conectividad en Internet público con VPN (como reserva) y FastConnect | Según la ruta utilizada para la comunicación (conexión rápida: no cifrada; VPN: cifrado) | Redundancia mediante Diseño: Consulte las mejores prácticas de redundancia | Según la ruta utilizada para la transferencia de datos | Costo de configuración prominente; se pueden aplicar tasas de transferencia de datos de OCI, en función de la ruta de comunicación. |

Aunque conectarse a Oracle Utilities Cloud Service a través de Internet es la opción más barata de configurar, debido a su limitada seguridad y disponibilidad, al transferir información segura como parte de las integraciones de productos, también podría ser la opción más arriesgada. Además, los cargos de transferencia de datos de OCI deben tenerse en cuenta al evaluar las opciones de red. Para garantizar la máxima seguridad y disponibilidad, puede ser preferible la opción FastConnect con una configuración redundante de VPN a través de Internet público.

En los siguientes temas, se tratan estas opciones con más detalle.

Escenario 1: conexión a través de Internet público sin VPN ni FastConnect

Puede considerar la posibilidad de conectarse a través de la red pública de Internet sin una VPN o FastConnect cuando la integración con la aplicación local no necesite un gran ancho de banda o niveles elevados de seguridad.

Tenga en cuenta lo siguiente:

| Requisitos previos (que debe realizar el cliente) |

|

| En proceso |

|

| Ventajas | Configuración sencilla, menor costo. |

| Desventajas |

|

Consideraciones para la configuración del escenario 1

El escenario 1 implica una conectividad directa a través de la red pública de Internet y es el escenario más sencillo de configurar.

- Flujo de reenvío: configure el firewall del centro de datos externo para permitir el tráfico desde Oracle Utilities Cloud Services, si aún no lo ha hecho.

Cree un ticket de soporte para agregar la dirección DNS externa a la lista de permitidos de Oracle Utilities Cloud Service para que se permita la comunicación fuera de los servicios de Oracle Utilities Cloud. Consulte "Comprender lista de permitidos" en otro lugar de este manual de reproducción para obtener más información sobre las opciones de lista de permitidos.

- Flujo inverso: configure y utilice la IP pública de la aplicación/aplicaciones en el centro de datos externo para direccionar el tráfico desde los servicios de Oracle Utilities Cloud. La dirección IP se puede utilizar como dirección de salida mediante la configuración en el servicio de Oracle Utilities Cloud correspondiente.

Consulte "Comprender los canales de integración disponibles" en otro lugar de este manual de reproducción para obtener más información sobre los canales soportados y los requisitos adicionales para la integración con sistemas externos.

Escenario 2: conexión a través de Internet público con VPN pero sin FastConnect

Conéctese a través de la red pública de Internet con una VPN Connect, pero sin FastConnect cuando la integración con las aplicaciones locales no necesite mucho ancho de banda, pero necesita mayores niveles de seguridad, con API privadas para la integración. Debido a que FastConnect implica un costo adicional, puede utilizar este escenario cuando el costo es un factor pero el rendimiento de la red no lo es.

Tenga en cuenta lo siguiente:

| Configuración de requisitos previos (para ser planificado y configurado por el cliente) |

|

| En proceso |

|

| Ventajas |

|

| Desventajas |

|

Consideraciones para la configuración del escenario 2

El escenario 2 implica ampliar la red privada del centro de datos externo a OCI mediante VPN Connect. VPN Connect permite crear un túnel IPSec seguro a través de la red pública de Internet entre el centro de datos externo y la VCN en OCI.

- Flujo de reenvío: Configure la comunicación de salida de Oracle Utilities Cloud Services con aplicaciones externas:

- Configure la VPN de sitio a sitio. Consulte "Cuándo utilizar VPN Connect" y las secciones posteriores de este cuaderno de estrategias para comprender y configurar la VPN entre el centro de datos externo y la VCN de OCI. La comunicación saliente de los servicios de Oracle Utilities Cloud solo se puede realizar a las API con direcciones IP públicas. Para permitir la comunicación saliente de Oracle Utilities Cloud Services con aplicaciones externas a través de la VPN, se debe realizar una configuración y configuración adecuadas para que las direcciones IP privadas de las aplicaciones externas se proxy mediante direcciones IP públicas, a las que los servicios de Oracle Utilities Cloud pueden enviar comunicación como parte del flujo de reenvío.

Puede haber varias maneras en las que se puede hacer esto. El experto en redes de su equipo de TI debería poder enumerar y evaluar las posibles opciones para redirigir las direcciones IP privadas de la aplicación externa a través de direcciones IP públicas y elegir la mejor solución posible.

Un ejemplo de esta opción es el uso del proxy inverso mencionado en el diagrama de arquitectura.

Ejemplo de configuración para proxy inverso:

Se podría configurar un proxy inverso para proxy de las API externas que son privadas mediante direcciones IP públicas.

- Configurar el proxy de cliente (proxy inverso). El proxy inverso se puede configurar para proxy para los puntos finales privados de las aplicaciones externas que se están integrando utilizando la opción de ampliar la red privada del centro de datos externo a través de VPN Connect. El proxy inverso se puede configurar para que sirva de proxy para los puntos finales privados mediante direcciones IP públicas. La comunicación saliente de Oracle Utilities Cloud Services con las aplicaciones externas se puede enrutar mediante este proxy inverso y, a continuación, mediante la configuración del túnel IP Sec mediante VPN Connect.

- Puede configurar el proxy mediante una máquina virtual de OCI aprovisionada por separado en su VCN de OCI.

- Puede instalar y configurar un software de proxy inverso adecuado en esta máquina virtual para que pueda aceptar solicitudes procedentes de Oracle Utilities Cloud Services y, a continuación, reenviarlas a las aplicaciones externas. El proxy inverso se debe configurar con una dirección IP pública, por lo que Oracle Utilities Cloud Service puede enviar comunicación saliente al proxy inverso.

- Configure la comunicación de salida de Oracle Utilities Cloud Service con los detalles adecuados para poder enviar mensajes de salida a las API configuradas/configuradas.

- Cree un ticket de soporte para agregar la dirección DNS externa a la lista de permitidos de Oracle Utilities Cloud Service para que se permita la comunicación fuera de los servicios de Oracle Utilities Cloud. Consulte la sección "Comprender lista de permitidos" de este manual de reproducción para obtener más información sobre las opciones de lista de permitidos.

- Configure la VPN de sitio a sitio. Consulte "Cuándo utilizar VPN Connect" y las secciones posteriores de este cuaderno de estrategias para comprender y configurar la VPN entre el centro de datos externo y la VCN de OCI. La comunicación saliente de los servicios de Oracle Utilities Cloud solo se puede realizar a las API con direcciones IP públicas. Para permitir la comunicación saliente de Oracle Utilities Cloud Services con aplicaciones externas a través de la VPN, se debe realizar una configuración y configuración adecuadas para que las direcciones IP privadas de las aplicaciones externas se proxy mediante direcciones IP públicas, a las que los servicios de Oracle Utilities Cloud pueden enviar comunicación como parte del flujo de reenvío.

- Flujo inverso: Configure la comunicación entrante con Oracle Utilities Cloud Services desde aplicaciones externas:

- Configure la comunicación de entrada mediante la misma configuración de VPN de sitio que hizo para el flujo de reenvío anterior.

- Configure el gateway de servicio. El gateway de servicio es uno de los gateways disponibles en la VCN de OCI que permite que el tráfico se enrute entre dos CNV dentro de OCI. Consulte "Acceso a Oracle Services: gateway de servicio", en otro lugar de este cuaderno de estrategias para comprender y configurar el gateway de servicio. El tráfico entrante se direccionará a través de la VPN entre el centro de datos externo y su VCN en OCI y, a continuación, se enrutará a través del gateway de servicios a Oracle Utilities Cloud Services.

- Cree un ticket de soporte para agregar OCID de VCN a la lista de permitidos de Oracle Utilities Cloud Service para permitir la comunicación entre Oracle Utilities Cloud Services y el gateway de servicio de la VCN.

- "Comprender lista de permitidos" para obtener más información sobre las opciones de lista de permitidos.

- "Understand Reverse Proxy" para obtener más información sobre el ejemplo de proxy inverso.

- "Descripción de los canales de integración disponibles" para comprender los canales soportados y los requisitos adicionales para la integración con sistemas externos.

Escenario 3: Conexión a través de FastConnect sin VPN

Conéctese a través de FastConnect sin una VPN cuando la integración con una aplicación local requiere un gran ancho de banda; por ejemplo, cuando necesite transferir archivos grandes.

Tenga en cuenta lo siguiente:

| Configuración de requisitos (para ser planificada y configurada por el cliente) |

|

| En proceso |

|

| Ventajas | Ancho de banda alto; línea segura. |

| Desventajas | Costo de configurar la línea privada de FastConnect y el costo de configurar el intermediario (como un proxy). |

Consideraciones para la configuración del escenario 3

El escenario 3 requiere la configuración de una línea privada dedicada entre el centro de datos externo y OCI.

- Configure una línea privada de FastConnect entre un centro de datos externo y OCI. Consulte "Descripción de OCI FastConnect" en otro lugar de este cuaderno de estrategias para comprender y configurar FastConnect.

- Siga las instrucciones del escenario 2 para completar el resto de la configuración o configuración de este escenario.

Nota:

Debe familiarizarse con el intercambio de tráfico público de FastConnect para evaluar las distintas opciones de integración de API públicas para la comunicación saliente de los servicios de Oracle Utilities Cloud.

Escenario 4: Conexión a través de Internet público con VPN y FASTConnect

Conéctese a través de la red pública de Internet con una VPN Connect y FASTConnect cuando la integración con una aplicación local requiere no solo un gran ancho de banda, sino también un mecanismo de reserva para garantizar una disponibilidad cercana al 100%. Si bien el mecanismo de reserva en este caso tiene un ancho de banda inferior, garantiza que la conectividad continúe.

Tenga en cuenta lo siguiente:

| Requisitos: |

|

| Trabajo: |

|

| Ventajas | Ancho de banda alto, alta disponibilidad y seguridad. |

| Desventajas |

|